Guide PoC - ZTNA vers applications client-serveur (basé sur agent)

Vue d’ensemble

Avec le travail à distance, les utilisateurs ont besoin d’accéder aux applications internes. Fournir une meilleure expérience signifie éviter un modèle de déploiement VPN, ce qui entraîne souvent les défis suivants :

- Risque VPN 1 : sont difficiles à installer et à configurer

- Risque VPN 2 : obliger les utilisateurs à installer le logiciel VPN sur les terminaux, qui peuvent utiliser un système d’exploitation non pris en charge

- Risque VPN 3 : nécessite la configuration de stratégies complexes pour empêcher un terminal non fiable d’avoir un accès illimité au réseau, aux ressources et aux données de l’entreprise

- Risque VPN 4 : difficile de synchroniser les stratégies de sécurité entre l’infrastructure VPN et l’infrastructure sur site

Pour améliorer l’expérience utilisateur globale, les entreprises doivent être en mesure d’unifier toutes les applications autorisées et de simplifier les opérations de connexion des utilisateurs tout en appliquant les normes d’authentification.

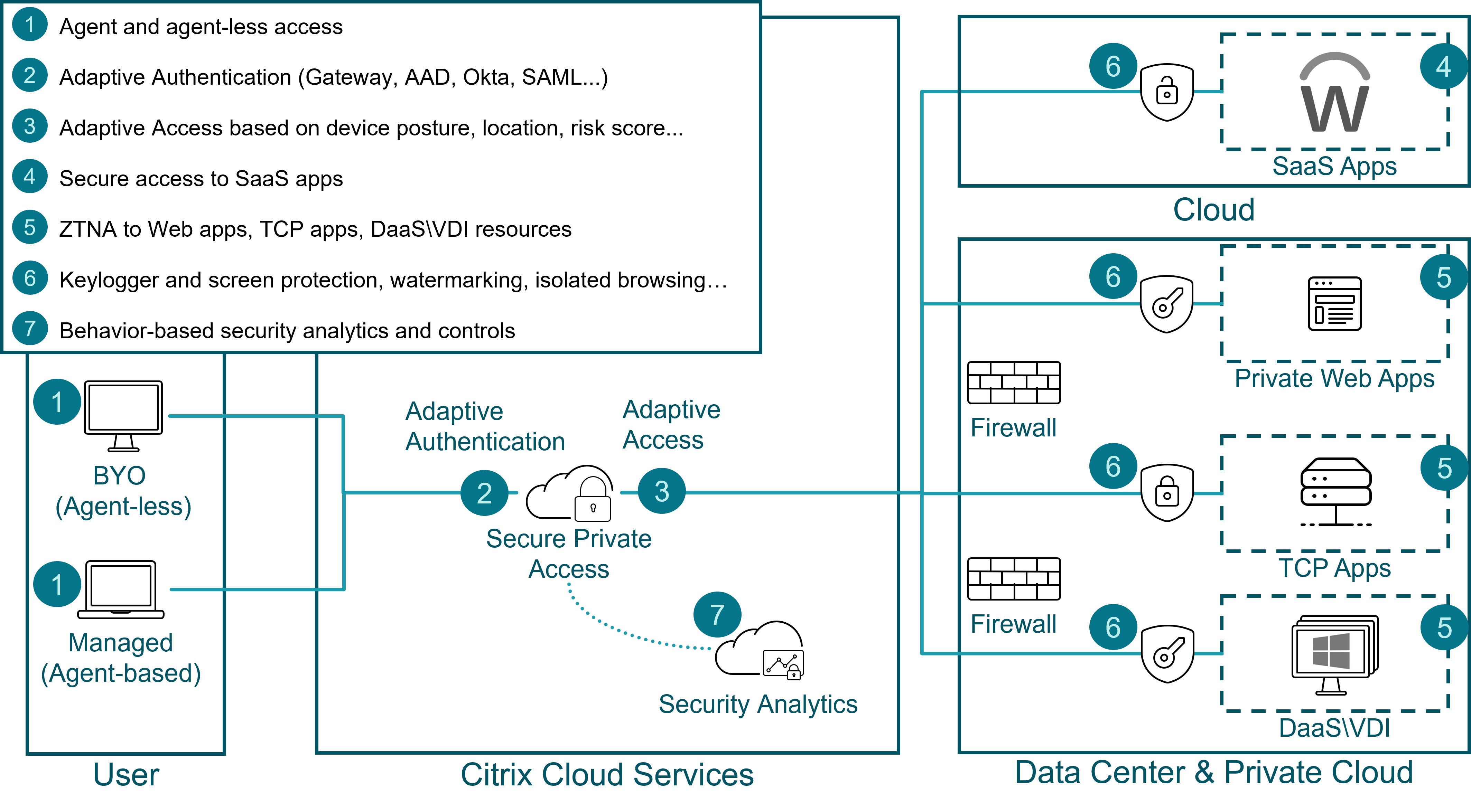

Les entreprises doivent fournir et sécuriser des applications SaaS, Web, Windows, Linux, des postes de travail et des applications TCP natives, même si certaines de ces ressources existent au-delà des limites du centre de données et peuvent accéder à des ressources en dehors du centre de données. Le service Citrix Secure Private Access fournit aux entreprises un accès sécurisé et sans VPN aux ressources autorisées par l’utilisateur.

Dans ce scénario de validation fonctionnelle, un utilisateur s’authentifie auprès de Citrix Cloud à l’aide d’Active Directory, Azure Active Directory, Okta, Google, NetScaler Gateway ou d’un fournisseur SAML 2.0 de son choix en tant qu’annuaire utilisateur principal. Citrix Secure Private Access fournit une connectivité aux applications client-serveur.

L’animation ci-dessous montre un utilisateur accédant à une base de données Microsoft SQL (MSSQL) hébergée en interne à partir de son point de terminaison distant.

Cette démonstration montre un flux dans lequel l’utilisateur lance l’agent Citrix Secure Access. L’utilisateur est invité à saisir des informations d’identification d’authentification adaptatives Une connexion sécurisée à Citrix Cloud est établie. L’utilisateur peut ensuite accéder à la base de données MSSQL via une appliance Connector dans l’emplacement de ressources où la base de données est hébergée, à l’aide du client Microsoft SQL Server Management Studio.

Ce guide de validation de concept montre comment :

- Configuration de Citrix Workspace

- Intégrer un annuaire d’utilisateurs principal

- Configuration de l’accès TCP à la base de données MSSQL

- Configuration du point de terminaison

- Valider la configuration

Configuration de Citrix Workspace

Une fois que vous avez établi les droits de service Citrix Secure Private Access auprès de votre équipe de compte Citrix, vous trouverez l’icône Citrix Secure Private Access sous Mes services lors de la connexion à Citrix Cloud. Pour plus d’informations, consultez la section Premiers pas avec Citrix Secure Private Access. Une fois connecté, vous pouvez définir l’URL de votre espace de travail.

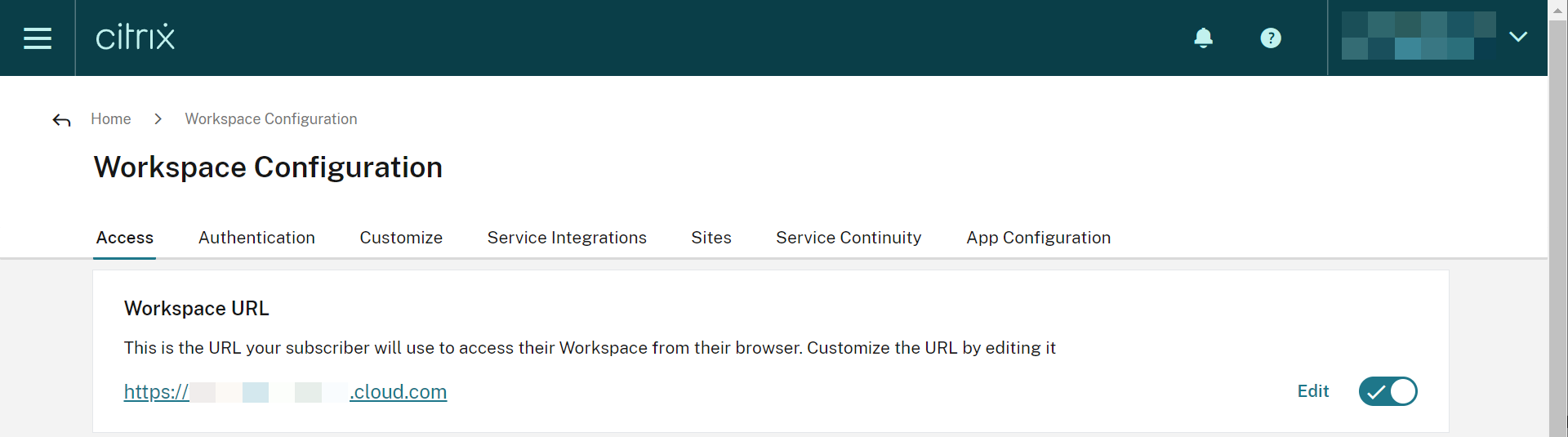

Définir l’URL d’espace de travail

- Connectez-vous au cloud Citrix et connectez-vous en tant que compte administrateur

- Dans Citrix Workspace, accédez à la Configuration de l’espace de travail à partir du menu supérieur gauche

- Dans l’onglet Accès, entrez une URL unique pour l’organisation et sélectionnez Activé

Intégrer un annuaire d’utilisateurs principal

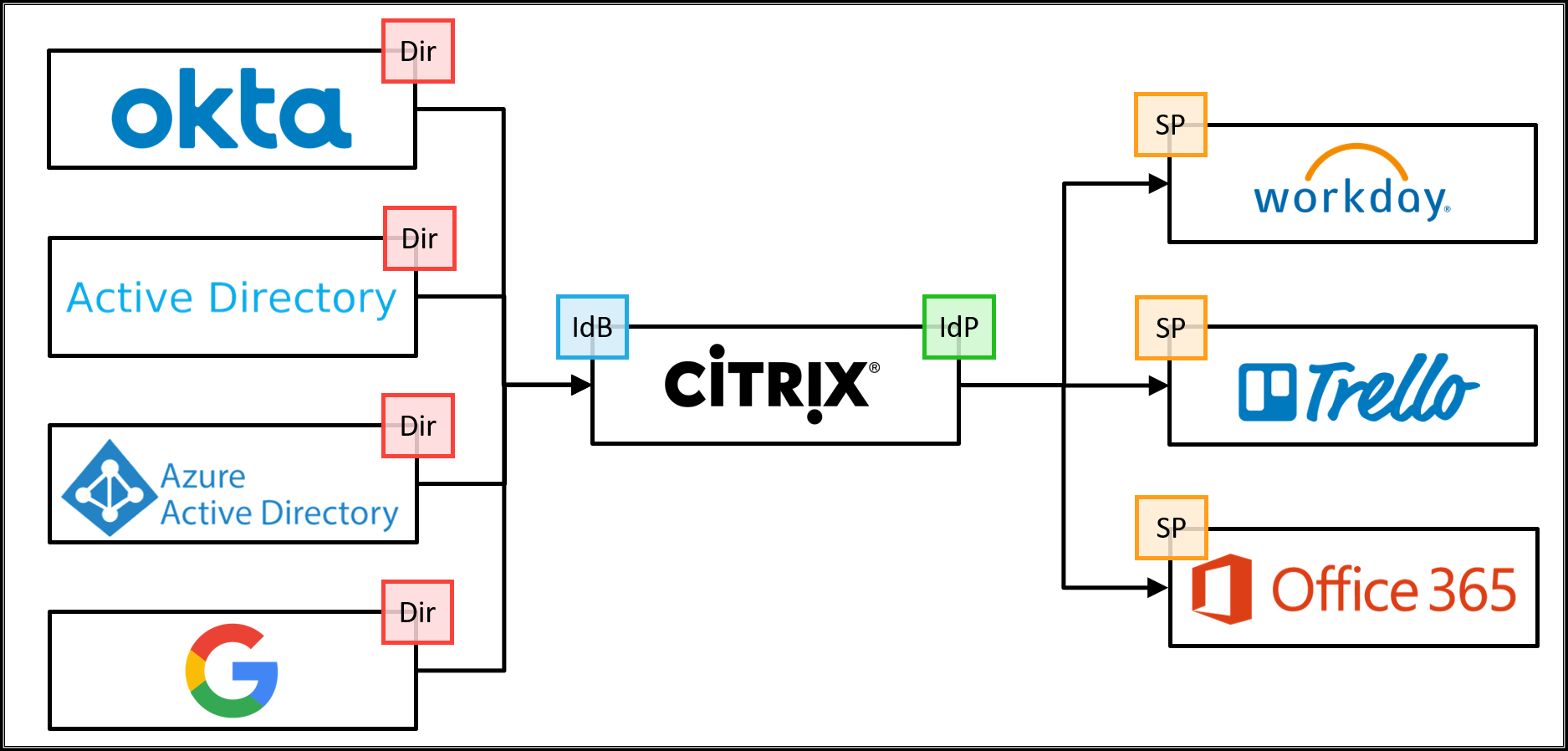

Avant que les utilisateurs puissent s’authentifier auprès de Workspace, un annuaire d’utilisateurs principal doit être configuré. L’annuaire des utilisateurs principal est la seule identité dont l’utilisateur a besoin, car toutes les demandes d’applications dans Workspace utilisent l’authentification unique pour les identités secondaires.

Une organisation peut utiliser l’un des répertoires d’utilisateurs principaux suivants

- Active Directory : pour activer l’authentification Active Directory, un Cloud Connector doit être déployé dans le même centre de données qu’un contrôleur de domaine Active Directory en suivant le guide d’installation du Cloud Connector .

- Active Directory avec mot de passe à usage unique basé sur l’heure : l’authentification basée sur Active Directory peut également inclure l’authentification multifacteur avec un mot de passe à usage unique basé sur l’heure (TOTP). Ce guide détaille les étapes requises pour activer cette option d’authentification.

- Azure Active Directory : les utilisateurs peuvent s’authentifier auprès de Citrix Workspace avec une identité Azure Active Directory. Ce guide fournit des informations détaillées sur la configuration de cette option.

- NetScaler Gateway : les entreprises peuvent utiliser une passerelle NetScaler Gateway sur site pour agir en tant que fournisseur d’identité pour Citrix Workspace. Ce guide fournit des informations détaillées sur l’intégration.

- Okta : Les organisations peuvent utiliser Okta comme répertoire utilisateur principal pour Citrix Workspace. Ce guide fournit des instructions pour configurer cette option.

- SAML 2.0 : les entreprises peuvent utiliser le fournisseur SAML 2.0 de leur choix avec leur Active Directory (AD) sur site. Ce guide fournit des instructions pour configurer cette option.

Dans ce scénario, nous avons choisi NetScaler Gateway. Pour plus d’informations sur sa mise en œuvre, consultez Tech Insight : Authentication - NetScaler Gateway

Configuration de l’accès TCP à la base de données MSSQL

Pour configurer correctement l’accès TCP à la base de données MSSQL, l’administrateur doit effectuer les opérations suivantes

- Déployer l’appliance

- Configuration de l’application client-serveur

Déployer l’appliance

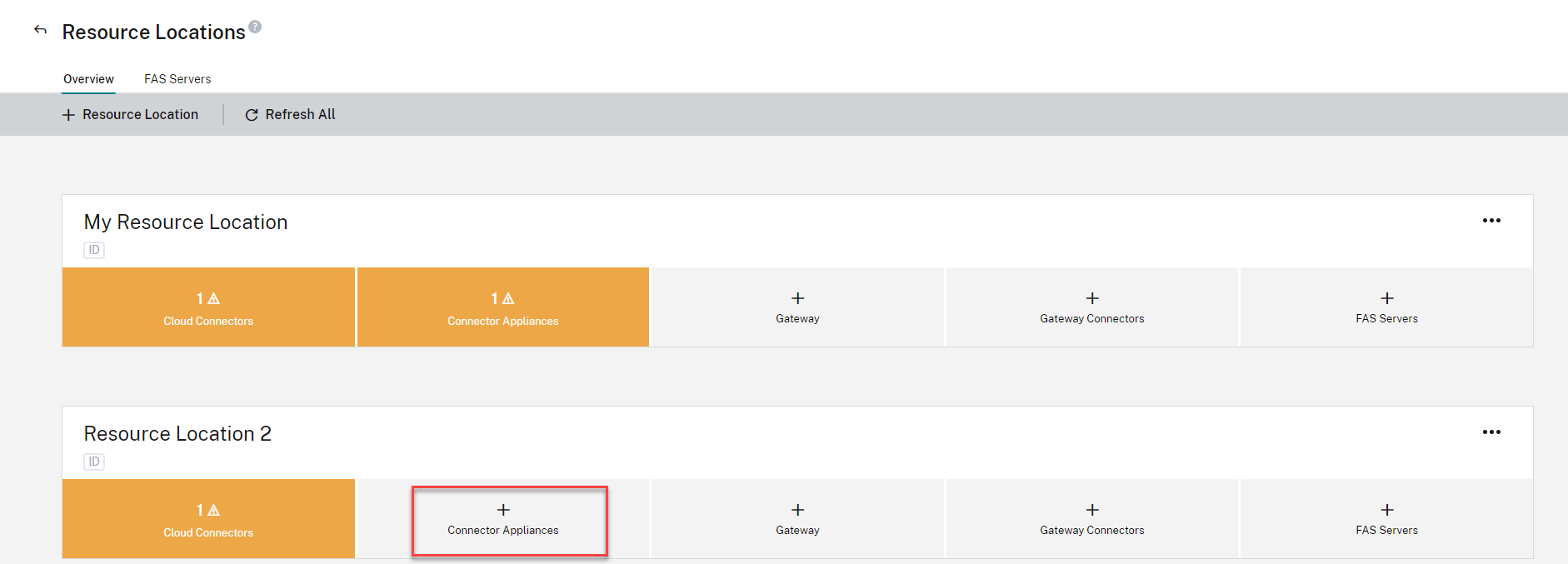

- Dans Citrix Cloud, sélectionnez Emplacements des ressources dans la barre de menus

- Dans l’emplacement de ressources associé au site contenant l’application Web, sélectionnez Appliances Connector

- Sélectionnez Ajouter un Connector Appliance

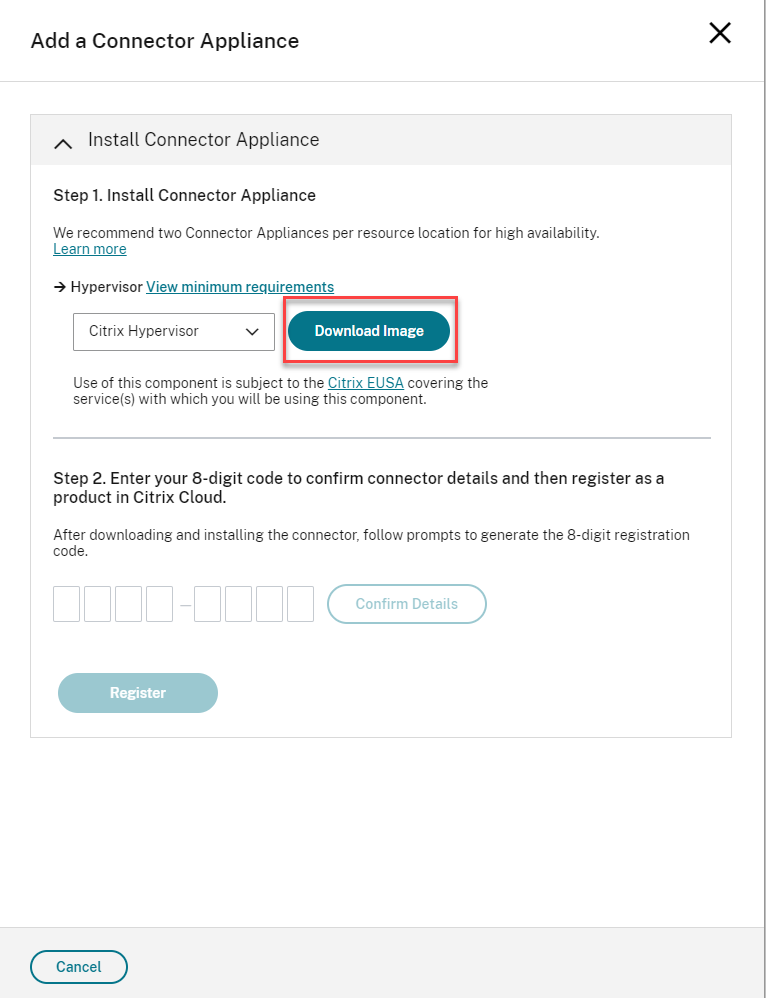

- Téléchargez l’image associée à l’hyperviseur approprié et laissez cette fenêtre de navigateur ouverte

- Une fois téléchargé, importez l’image dans l’hyperviseur

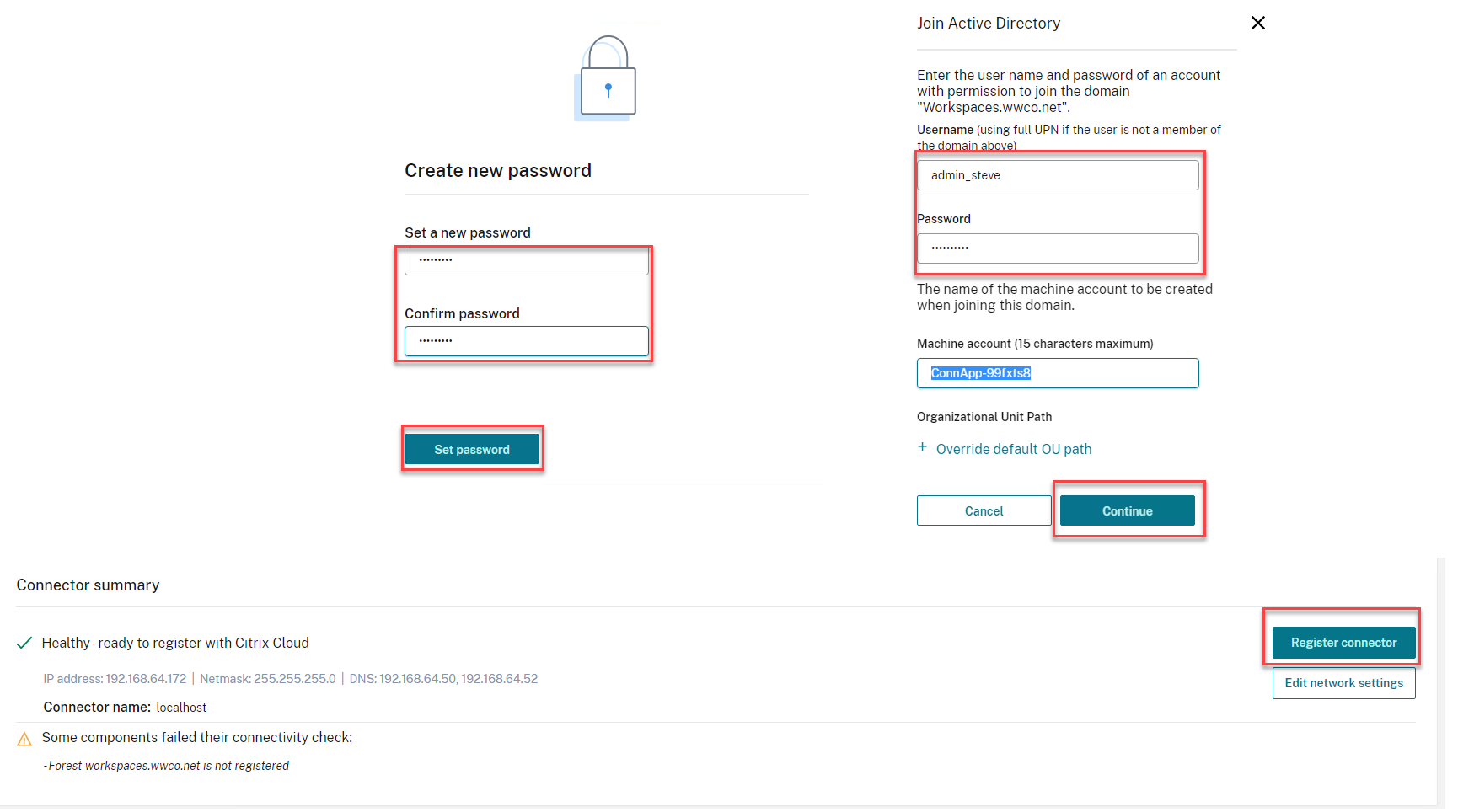

- Lorsque l’image démarre, elle fournit l’URL à utiliser pour accéder à la console

- Connectez-vous au Connector, modifiez le mot de passe administrateur et définissez l’adresse IP du réseau

- Donnez un nom à l’appliance et connectez-vous au domaine pour cet emplacement de ressources

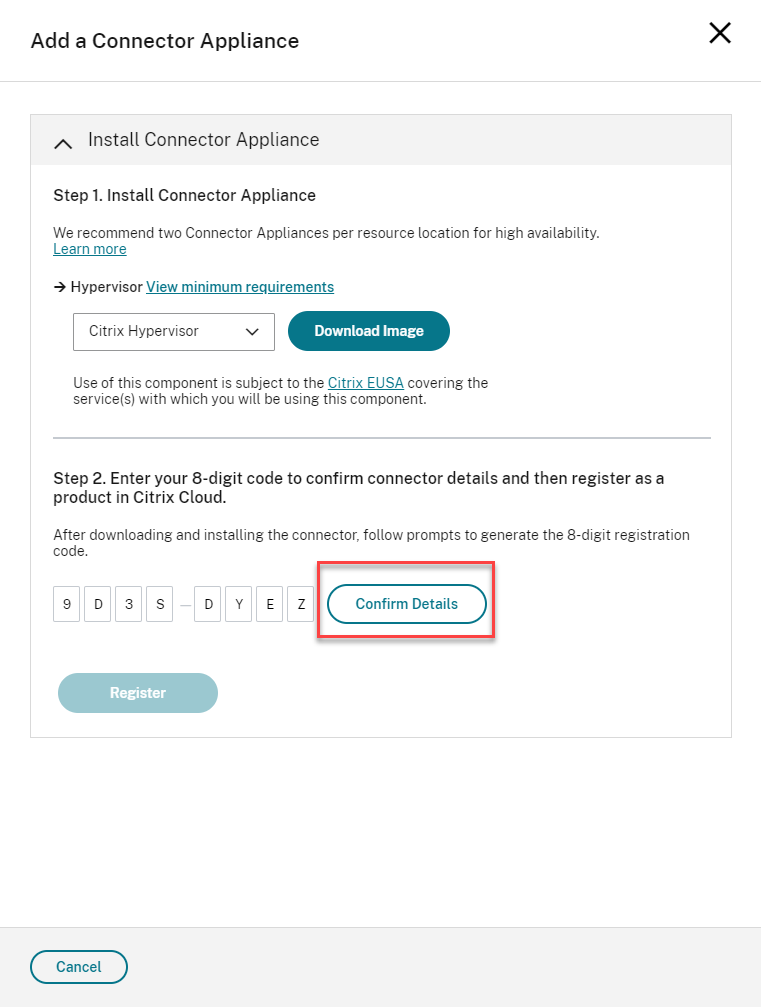

- Sélectionnez Enregistrer et copiez le code d’enregistrement

- Revenez à la page Citrix Cloud et soumettez le code d’enregistrement pour terminer la configuration de l’appliance Connector

- (Il est recommandé de répéter le processus d’installation d’une appliance 2nd Connector pour les environnements de production)

Configuration de l’application client-serveur

- Dans le cloud Citrix, sélectionnez Gérer dans la vignette Accès privé sécurisé

- Sélectionnez Applications, puis Ajouter une application

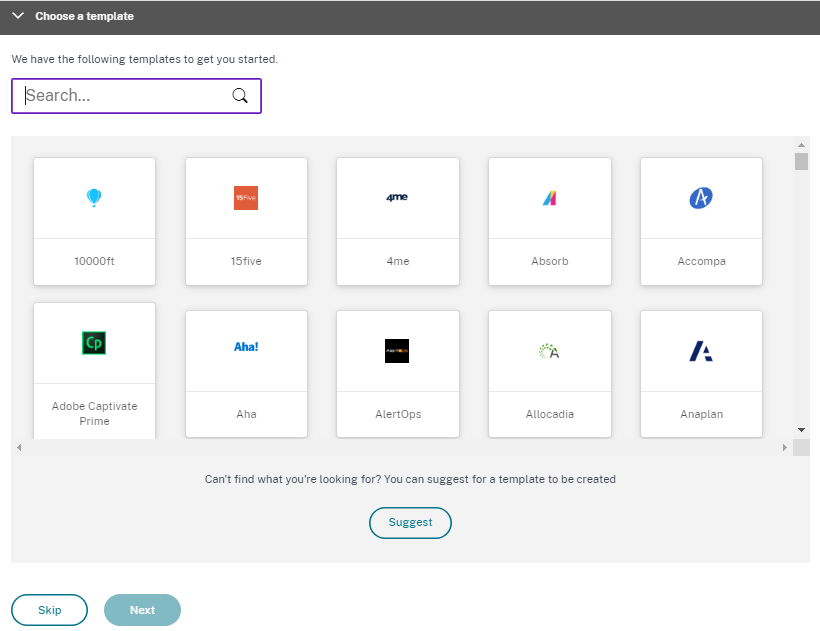

- Dans l’Assistant Choisir un modèle, sélectionnez Ignorer

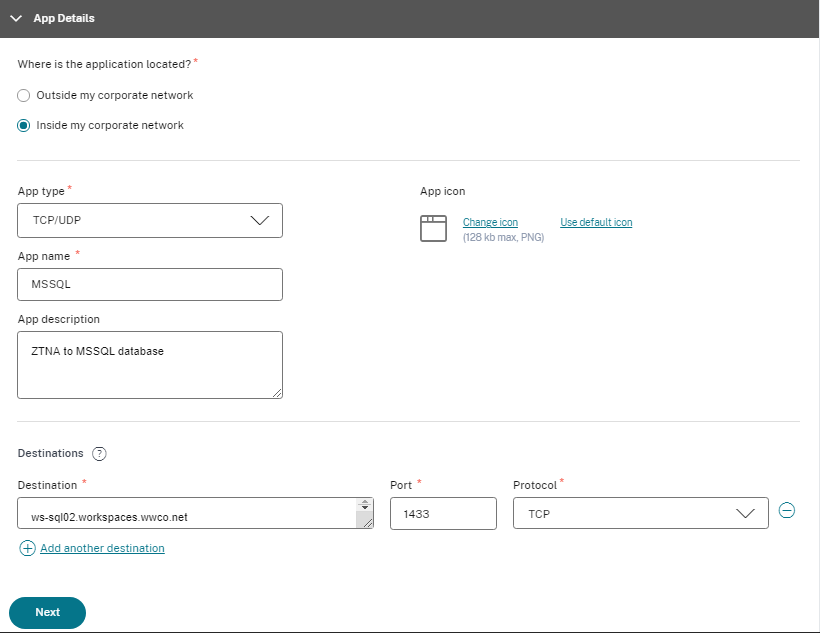

- Dans la fenêtre Détails de l’application, sélectionnez Dans mon réseau d’entreprise

- Spécifiez TCP/UDP comme type d’application

- Indiquez le nom et la description de l’application

- Suivi de la destination, du portet du protocole. Dans notre exemple, nous utilisons le nom de domaine complet interne de la base de données MSSQL ws-sql02.workspaces.wwco.net, le port 1433 et TCP

- Sélectionner Suivant

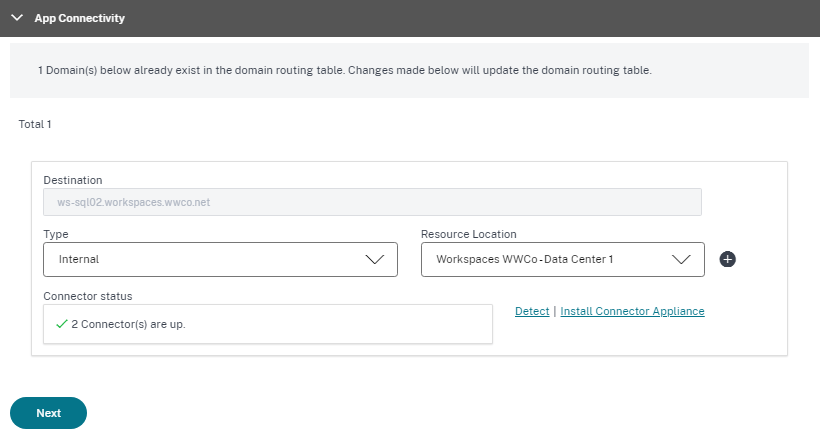

- Dans la fenêtre App Connectivity, vérifiez que le type est défini sur interne et que l’ emplacement des ressources est défini sur l’emplacement où vous avez installé les appliances Connector précédemment

- Sélectionner Suivant

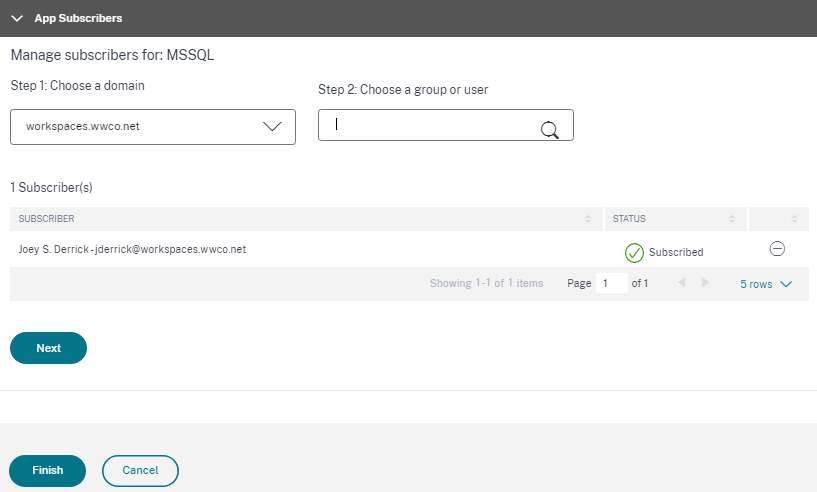

- Dans la fenêtre Abonnés à l’application, choisissez un domaine dans la liste déroulante, puis choisissez un groupe ou un utilisateur auquel attribuer l’application

- Sélectionner Terminer

Configuration du point de terminaison

Pour configurer correctement le point final, l’administrateur doit effectuer les opérations suivantes :

- Installation de l’agent Citrix Secure Access

- Configurer la clé de registre

- Installation de Microsoft Edge Runtime

- Configurer la connexion URL de Workspace

Installation de l’agent Citrix Secure Access

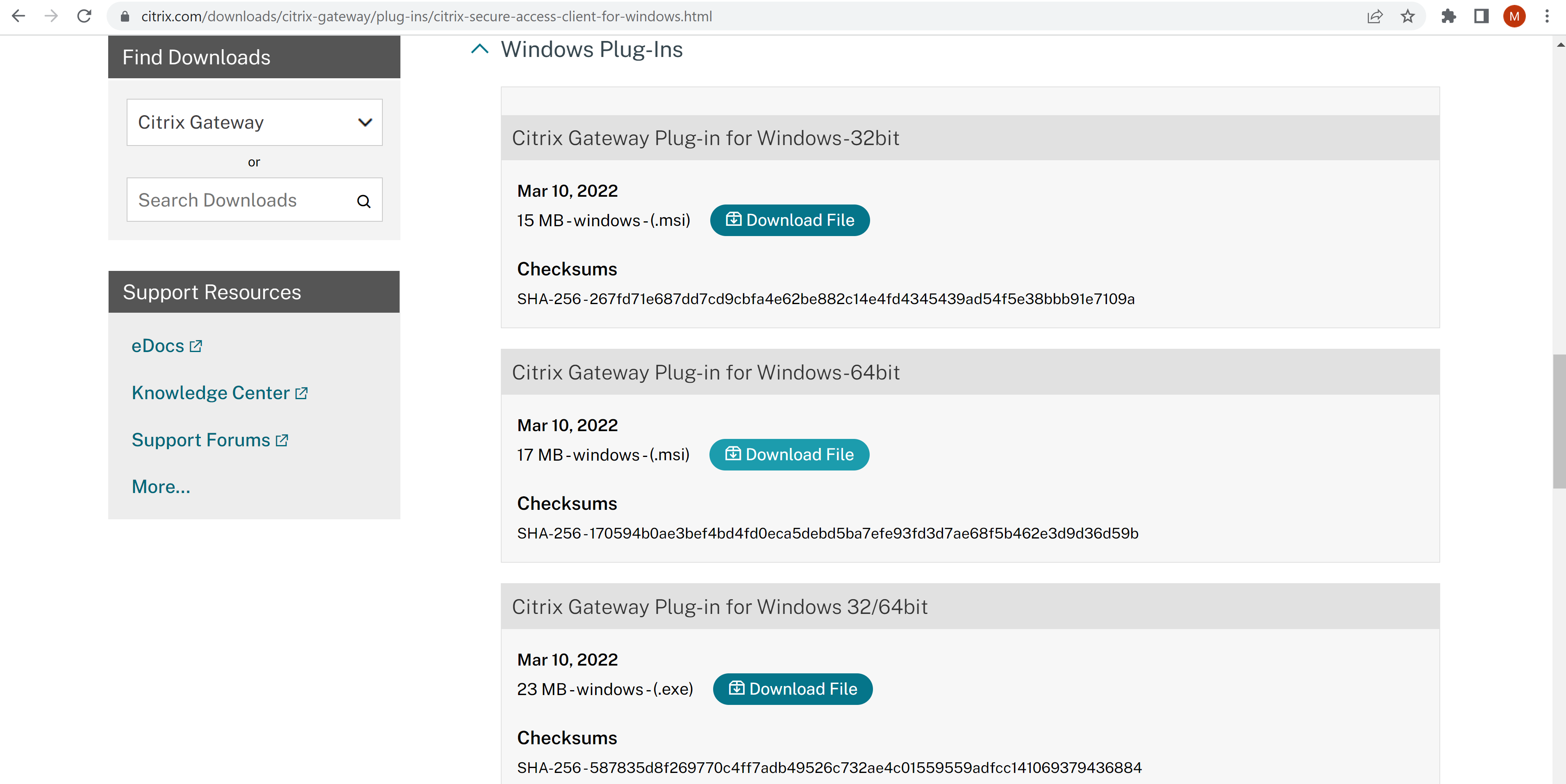

- Connectez-vous à Citrix.com/Downloads

- Sélectionnez NetScaler Gateway > Plug-Ins/Clients

- Faites défiler jusqu’à NetScaler Gateway Plug-in pour Windows 64 bits, sélectionnez Télécharger le fichieret suivez les étapes de l’accord pour terminer le téléchargement

- Double-cliquez sur le programme d’installation .msi et suivez les instructions pour terminer l’installation

Configurer la clé de registre

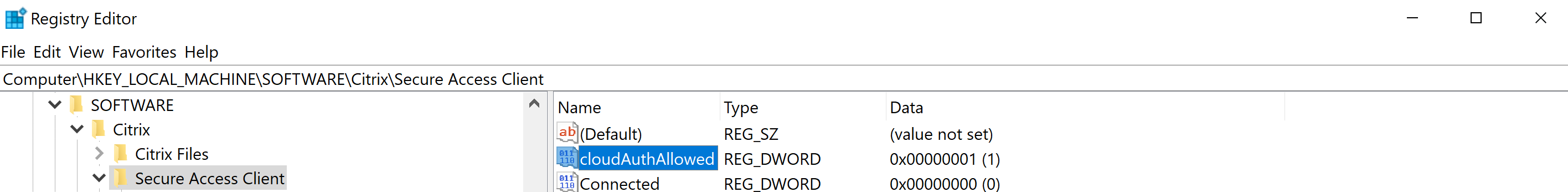

- Sur votre terminal Windows, ouvrez l’ Éditeur du Registre en tant qu’administrateur

- Accédez à HKEY_LOCAL_MACHINE \ SOFTWARE \ Citrix \ Nom du Secure Access Client

- Créer la clé CloudAuthAllowed ; Type : REG_DWORD ; Données de valeur : 1

- Fermez l’ éditeur de registre

Installation de Microsoft Edge Runtime

- Accédez à Microsoft Edge Runtime

- Suivez les instructions pour terminer l’installation

Configurer la connexion URL de Workspace

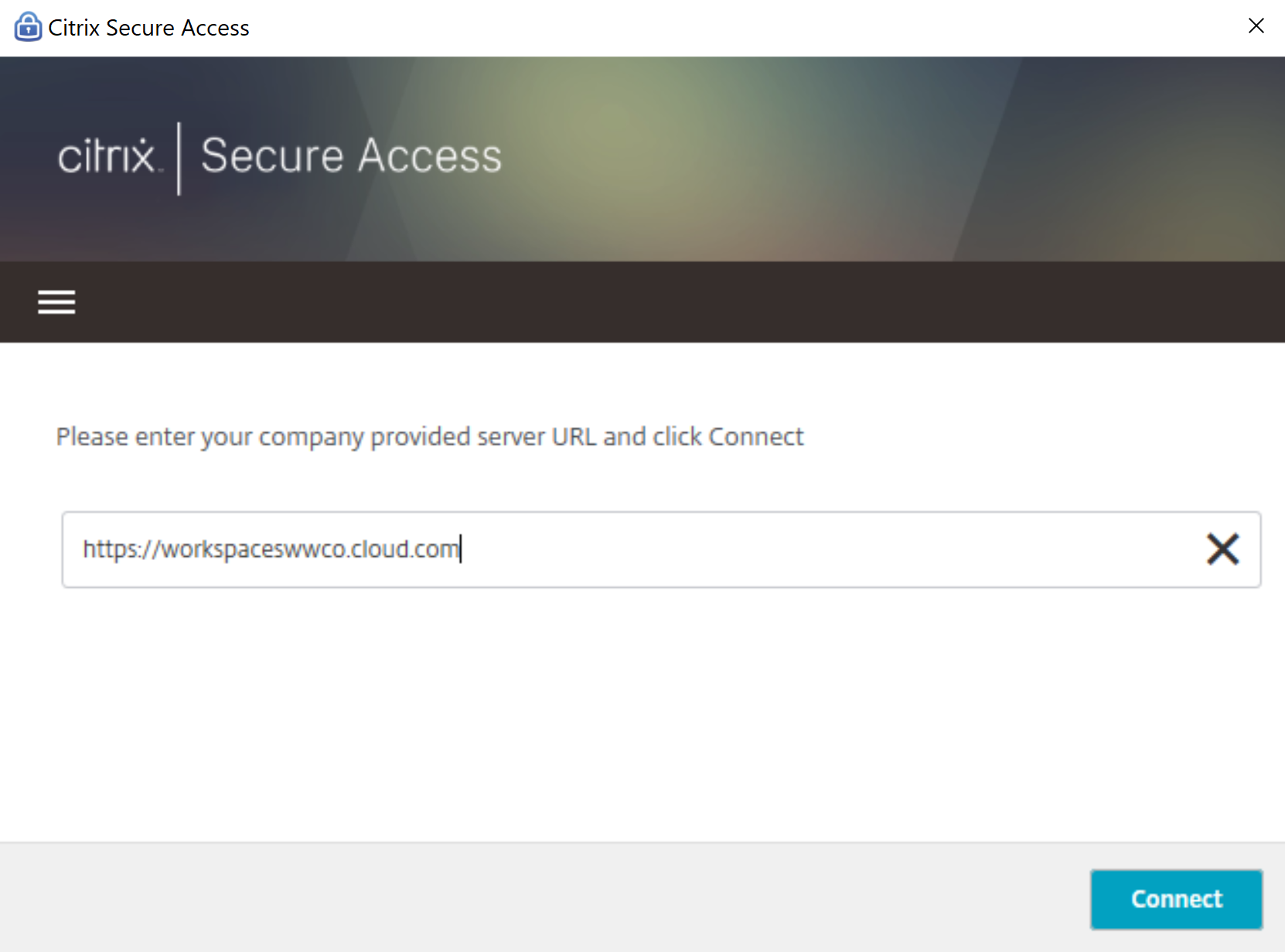

- Ouvrez l’agent Citrix Secure Access

- Entrez l’URL de votre environnement Citrix Cloud que vous avez créé précédemment

- Sélectionnez Connect

Valider

- Entrez les informations d’identification de connexion (ou ouvrez d’abord l’agent Citrix Secure Access et sélectionnez Connect, si ce n’est pas fait à l’étape précédente)

- Sélectionnez Log On

- Une fois la configuration de la connexion terminée, ouvrez Microsoft SQL Server Management Studio et entrez les informations d’identification administratives pour accéder à la base de données.