Connecter SAML en tant que fournisseur d’identité à Citrix Cloud

Citrix Cloud prend en charge l’utilisation de SAML (Security Assertion Markup Language) en tant que fournisseur d’identité pour authentifier les administrateurs Citrix Cloud et les abonnés qui se connectent à leurs espaces de travail. Vous pouvez utiliser le fournisseur SAML 2.0 de votre choix avec votre répertoire Active Directory (AD) local.

À propos de cet article

Cet article décrit les étapes requises pour configurer une connexion entre Citrix Cloud et votre fournisseur SAML. Certaines de ces étapes décrivent les actions que vous effectuez dans la console d’administration de votre fournisseur SAML. Les commandes spécifiques que vous utilisez pour effectuer ces actions peuvent varier des commandes décrites dans l’article, en fonction du fournisseur SAML choisi. Ces commandes du fournisseur SAML ne sont fournies qu’à titre d’exemple. Reportez-vous à la documentation de votre fournisseur SAML pour plus d’informations sur les commandes correspondantes de votre fournisseur SAML.

Fournisseurs SAML pris en charge

Les fournisseurs SAML qui prennent en charge la spécification officielle SAML 2.0 sont compatibles avec Citrix Cloud.

Citrix a testé les fournisseurs SAML suivants pour l’authentification des administrateurs Citrix Cloud et pour l’authentification des abonnés Citrix Workspace à l’aide de l’authentification unique (SSO) et de la déconnexion unique (SLO). Les fournisseurs SAML qui ne figurent pas dans cette liste sont également pris en charge.

- Microsoft ADFS

- Microsoft Azure AD

- Duo

- Okta

- OneLogin

- PingOne SSO

- PingFederate

Lors du test de ces fournisseurs, Citrix a utilisé les paramètres suivants pour configurer la connexion SAML dans la console Citrix Cloud :

- Mécanisme de liaison : HTTP Post

- Réponse SAML : Signer la réponse ou l’assertion

- Contexte d’authentification : Non spécifié, Exact

Les valeurs de ces paramètres sont configurées par défaut lorsque vous configurez votre connexion SAML dans Citrix Cloud. Citrix recommande d’utiliser ces paramètres lors de la configuration de la connexion avec le fournisseur SAML que vous avez choisi.

Pour plus d’informations sur ces paramètres, consultez la section Ajouter des métadonnées du fournisseur SAML à Citrix Cloud dans cet article.

Prise en charge des ID d’entité étendue

Cet article explique comment configurer l’authentification SAML à l’aide d’une seule application SAML et de l’ID d’entité générique par défaut de Citrix Cloud.

Si vos exigences en matière d’authentification SAML incluent la nécessité de disposer de plusieurs applications SAML au sein d’un même fournisseur SAML, reportez-vous à la section Configurer une application SAML avec un ID d’entité étendue dans Citrix Cloud.

Logiciels requis

L’utilisation de l’authentification SAML avec Citrix Cloud exige les conditions suivantes :

- Fournisseur SAML prenant en charge SAML 2.0

- Domaine AD local

- Deux Cloud Connector déployés sur un emplacement de ressources et associés à votre domaine AD local Les Cloud Connector sont utilisés pour garantir que Citrix Cloud peut communiquer avec votre emplacement de ressources.

- Intégration AD avec votre fournisseur SAML

Cloud Connector

Vous devez disposer d’au moins deux (2) serveurs sur lesquels installer le logiciel Citrix Cloud Connector. Citrix recommande au moins deux serveurs pour garantir la haute disponibilité de Cloud Connector. Ces serveurs doivent satisfaire aux exigences suivantes :

- Répondre aux exigences système décrites dans Détails techniques sur Cloud Connector.

- Aucun autre composant Citrix ne doit être installé sur ces serveurs, ils ne doivent pas être un contrôleur de domaine AD ou une machine critique à votre infrastructure d’emplacement de ressources.

- Les serveurs doivent être associés au domaine sur lequel résident vos ressources. Si les utilisateurs accèdent aux ressources dans plusieurs domaines, vous devez installer au moins deux Cloud Connector dans chaque domaine.

- Les serveurs doivent être connectés à un réseau pouvant contacter les ressources auxquelles les utilisateurs accèdent via Citrix Workspace.

- Être connectés à Internet. Pour plus d’informations, consultez la section Configuration requise pour le système et la connectivité.

Pour de plus amples informations sur l’installation du Cloud Connector, consultez la section Installation de Cloud Connector.

Active Directory

Avant de configurer l’authentification SAML, effectuez les tâches suivantes :

- Vérifiez que les abonnés à votre espace de travail possèdent des comptes utilisateur dans votre AD. Les abonnés sans compte AD ne peuvent pas se connecter à leurs espaces de travail lorsque l’authentification SAML est configurée.

- Connectez votre AD à votre compte Citrix Cloud en déployant des Cloud Connector dans votre AD local.

- Synchronisez vos utilisateurs AD avec le fournisseur SAML. Citrix Cloud a besoin des attributs d’utilisateur AD pour vos abonnés à un espace de travail afin qu’ils puissent se connecter correctement.

Attributs utilisateur AD

Les attributs suivants sont obligatoires pour tous les objets utilisateur Active Directory et doivent être renseignés :

- Nom commun

- Nom du compte SAM

- User Principal Name (UPN)

- GUID d’objet

- SID

Citrix Cloud utilise les attributs GUID d’objet et SID de votre AD pour établir le contexte utilisateur lorsque les abonnés se connectent à Citrix Workspace. Si l’une ou l’autre de ces propriétés n’est pas renseignée, les abonnés ne peuvent pas se connecter.

Les attributs suivants ne sont pas obligatoires pour utiliser l’authentification SAML avec Citrix Cloud, mais Citrix recommande de les renseigner pour garantir une expérience utilisateur optimale :

- Adresse e-mail

- Nom d’affichage

Citrix Cloud utilise l’attribut Nom d’affichage pour afficher correctement les noms des abonnés dans Citrix Workspace. Si cet attribut n’est pas renseigné, les abonnés peuvent toujours se connecter, mais leur nom risque de ne pas s’afficher comme prévu.

Intégration SAML avec Active Directory

Avant d’activer l’authentification SAML, vous devez intégrer votre répertoire AD local à votre fournisseur SAML. Cette intégration permet au fournisseur SAML de transmettre les attributs utilisateur AD requis suivants à Citrix Cloud dans l’assertion SAML :

- objectSID (SID)

- objectGUID (OID)

- userPrincipalName (UPN)

- Mail (adresse e-mail)

- Display Name (displayName)

Vous pouvez configurer un sous-ensemble de ces attributs, à condition que les attributs SID ou UPN soient inclus dans l’assertion SAML. Citrix Cloud récupère les autres attributs de votre AD selon les besoins.

Remarque :

Pour garantir des performances optimales, Citrix recommande de configurer tous les attributs mentionnés dans cette section.

Bien que les étapes d’intégration spécifiques varient d’un fournisseur SAML à l’autre, le processus d’intégration comprend généralement les tâches suivantes :

- Installez un agent de synchronisation dans votre domaine AD pour établir une connexion entre votre domaine et votre fournisseur SAML. Si vous utilisez ADFS comme fournisseur SAML, cette étape n’est pas obligatoire.

- Créez des attributs personnalisés et associez-les aux attributs utilisateur AD requis mentionnés plus haut dans cette section. Pour référence, les étapes générales de cette tâche sont décrites dans la section Créer et mapper des attributs SAML personnalisés de cet article.

- Synchronisez vos utilisateurs AD avec votre fournisseur SAML.

Pour plus d’informations sur l’intégration de votre répertoire AD avec votre fournisseur SAML, consultez la documentation produit de votre fournisseur SAML.

Authentification de l’administrateur avec SAML 2.0

Citrix Cloud prend en charge l’utilisation de SAML 2.0 pour authentifier les administrateurs individuels et les membres des groupes d’administrateurs dans AD. Pour plus d’informations sur l’ajout de groupes d’administrateurs à Citrix Cloud, consultez Gérer les groupes d’administrateurs.

Utilisation d’une connexion SAML existante pour l’authentification des administrateurs

Si vous disposez déjà d’une connexion SAML 2.0 dans Citrix Cloud et que vous souhaitez l’utiliser pour authentifier les administrateurs, vous devez d’abord déconnecter SAML 2.0 dans Gestion des identités et des accès, puis reconfigurer la connexion. Si vous utilisez votre connexion SAML pour authentifier les abonnés à Citrix Workspace, vous devez également désactiver la méthode d’authentification SAML dans Configuration de l’espace de travail. Après avoir reconfiguré la connexion SAML, vous pouvez ajouter des administrateurs individuels ou des groupes d’administrateurs à Citrix Cloud.

Si vous tentez d’ajouter des administrateurs individuels ou des groupes d’administrateurs sans d’abord déconnecter et reconnecter SAML 2.0, l’option d’identité Active Directory décrite dans Ajouter un groupe d’administrateurs à Citrix Cloud ne s’affiche pas.

Vue d’ensemble des tâches relatives à la configuration d’une nouvelle connexion SAML

Pour configurer une nouvelle connexion SAML 2.0 dans Citrix Cloud, vous devez effectuer les tâches suivantes :

- Dans Gestion des identités et des accès, connectez votre répertoire AD local à Citrix Cloud comme décrit à la section Connecter Active Directory à Citrix Cloud.

- Intégrez votre fournisseur SAML à votre répertoire AD local comme décrit à la section Intégration SAML avec Active Directory de cet article.

- Configurez l’URL de connexion que les administrateurs peuvent utiliser pour se connecter à Citrix Cloud.

- Dans Gestion des identités et des accès, configurez l’authentification SAML dans Citrix Cloud. Cette tâche consiste à configurer les métadonnées SAML de Citrix Cloud dans votre fournisseur SAML, puis à configurer les métadonnées de votre fournisseur SAML dans Citrix Cloud pour créer la connexion SAML.

Vue d’ensemble des tâches relatives à l’utilisation d’une connexion SAML existante pour les administrateurs Citrix Cloud

Si vous disposez déjà d’une connexion SAML 2.0 dans Citrix Cloud et que vous souhaitez l’utiliser pour l’authentification des administrateurs, effectuez les tâches suivantes :

- Le cas échéant, désactivez l’authentification de l’espace de travail SAML 2.0 : dans Configuration de l’espace de travail > Authentification, sélectionnez une autre méthode d’authentification, puis sélectionnez Confirmer lorsque vous y êtes invité.

- Déconnectez votre connexion SAML 2.0 existante : dans Gestion des identités et des accès > Authentification, recherchez la connexion SAML. Dans le menu de points de suspension tout à droite, sélectionnez Déconnecter. Sélectionnez Oui, déconnecter pour confirmer l’action.

- Reconnectez SAML 2.0 et configurez la connexion : dans le menu de points de suspension pour SAML 2.0, sélectionnez Connecter.

- Lorsque vous y êtes invité, entrez un identifiant unique pour l’URL de connexion que les administrateurs utiliseront pour se connecter.

- Configurez la connexion SAML comme décrit dans la section Configurer les métadonnées du fournisseur SAML de cet article.

Après avoir configuré votre connexion SAML, vous pouvez ajouter vos groupes d’administrateurs AD à Citrix Cloud comme décrit dans Gérer les groupes d’administrateurs. Vous pouvez également réactiver SAML pour les abonnés à Workspace comme décrit dans cet article.

Créer et mapper des attributs SAML personnalisés

Si vous disposez déjà d’attributs personnalisés pour les attributs SID, UPN, OID, email et displayName configurés dans votre fournisseur SAML, vous n’avez pas à effectuer cette tâche. Passez à l’étape Créer une application de connecteur SAML et utilisez vos attributs SAML personnalisés existants à l’étape 5.

Remarque :

Les étapes de cette section décrivent les actions que vous effectuez dans la console d’administration de votre fournisseur SAML. Les commandes spécifiques que vous utilisez pour effectuer ces actions peuvent varier des commandes décrites dans cette section, en fonction du fournisseur SAML choisi. Les commandes du fournisseur SAML de cette section ne sont fournies qu’à titre d’exemples. Reportez-vous à la documentation de votre fournisseur SAML pour plus d’informations sur les commandes correspondantes de votre fournisseur SAML.

- Connectez-vous à la console d’administration de votre fournisseur SAML et sélectionnez l’option permettant de créer des attributs utilisateur personnalisés. Par exemple, en fonction de la console de votre fournisseur SAML, vous pouvez sélectionner Utilisateurs > Champs utilisateur personnalisés > Nouveau champ utilisateur.

-

Ajoutez des attributs pour les propriétés AD suivantes. Nommez les attributs en utilisant les valeurs par défaut affichées.

Propriété AD Requis ou facultatif Valeur par défaut userPrincipalName Obligatoire si vous n’ajoutez pas d’attribut pour SID (recommandé). cip_upnobjectSID Obligatoire si vous n’ajoutez pas d’attribut pour UPN. cip_sidobjectGUID Facultatif pour l’authentification cip_oidmail Facultatif pour l’authentification cip_emaildisplayName Requis par l’interface utilisateur de Workspace displayNamegivenName Requis par l’interface utilisateur de Workspace firstNamesn Requis par l’interface utilisateur de Workspace lastNameAD Forest Facultatif pour l’authentification cip_forestAD Domain Facultatif pour l’authentification cip_domain - Sélectionnez le répertoire AD que vous avez connecté à Citrix Cloud. Par exemple, en fonction de la console de votre fournisseur SAML, vous pouvez sélectionner Utilisateurs > Annuaires.

- Sélectionnez l’option permettant d’ajouter des attributs de répertoire. Par exemple, en fonction de la console de votre fournisseur SAML, vous pouvez sélectionner Directory Attributes.

- Sélectionnez l’option permettant d’ajouter des attributs et mappez les attributs AD suivants aux attributs utilisateur personnalisés que vous avez créés à l’étape 2 :

- Si vous avez ajouté l’attribut pour SID à l’étape 2 (par exemple,

cip_sid), sélectionnez objectSid et mappez-le à l’attribut que vous avez créé. - Si vous avez ajouté l’attribut pour UPN à l’étape 2 (par exemple,

cip_upn), sélectionnez userPrincipalName et mappez-le à l’attribut que vous avez créé. - Si vous avez ajouté l’attribut pour ObjectGUID à l’étape 2 (par exemple,

cip_oid), sélectionnez ObjectGUID et mappez-le à l’attribut que vous avez créé. - Si vous avez ajouté l’attribut pour la messagerie à l’étape 2 (par exemple,

cip_email), sélectionnez mail et mappez-le à l’attribut que vous avez créé. - Si vous avez ajouté l’attribut pour le nom d’affichage à l’étape 2 (par exemple,

displayName), sélectionnez displayName et mappez-le à l’attribut que vous avez créé.

- Si vous avez ajouté l’attribut pour SID à l’étape 2 (par exemple,

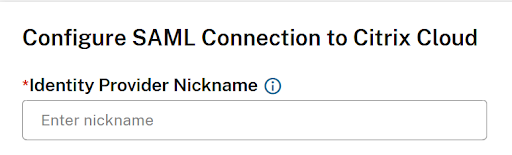

Configurer l’URL de connexion de l’administrateur

- Connectez-vous à Citrix Cloud sur https://citrix.cloud.com.

- Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès.

- Localisez SAML 2.0 et sélectionnez Connecter dans le menu de points de suspension.

- Lorsque vous y êtes invité, saisissez un identifiant court et descriptif pour votre entreprise et sélectionnez Enregistrer et continuer. La page Configurer SAML s’affiche.

- Passez à la section suivante pour configurer la connexion SAML à Citrix Cloud.

Configurer les métadonnées du fournisseur SAML

Dans cette tâche, vous créez une application de connecteur à l’aide des métadonnées SAML de Citrix Cloud. Après avoir configuré l’application SAML, vous utilisez les métadonnées SAML de votre application connecteur pour configurer la connexion SAML à Citrix Cloud.

Remarque :

Certaines étapes de cette section décrivent les actions que vous effectuez dans la console d’administration de votre fournisseur SAML. Les commandes spécifiques que vous utilisez pour effectuer ces actions peuvent varier des commandes décrites dans cette section, en fonction du fournisseur SAML choisi. Les commandes du fournisseur SAML de cette section ne sont fournies qu’à titre d’exemples. Reportez-vous à la documentation de votre fournisseur SAML pour plus d’informations sur les commandes correspondantes de votre fournisseur SAML.

Créer une application de connecteur SAML

- À partir de la console d’administration de votre fournisseur SAML, ajoutez une application pour un fournisseur d’identité en incluant des attributs et une réponse signée. Par exemple, en fonction de la console de votre fournisseur, vous pouvez sélectionner Applications > Applications > Ajouter une application, puis sélectionner Connecteur de test SAML (fournisseur d’identité avec attribut et réponse signée).

- Le cas échéant, entrez un nom complet et enregistrez l’application.

- Dans l’écran Configurer SAML dans Citrix Cloud, dans le champ Métadonnées SAML, sélectionnez Télécharger. Le fichier XML de métadonnées apparaît dans un autre onglet du navigateur. > Remarque : > > Si nécessaire, vous pouvez également télécharger ce fichier depuis

https://saml.cloud.com/saml/metadata.xml. Ce point de terminaison peut être plus facile d’accès pour certains fournisseurs d’identité lors de l’importation et du monitoring des métadonnées du fournisseur SAML. - Entrez les détails suivants pour l’application de connecteur :

- Dans le champ Audience, saisissez

https://saml.cloud.com. - Dans le champ Destinataire, saisissez

https://saml.cloud.com/saml/acs. - Dans le champ du validateur d’URL ACS, saisissez

https://saml.cloud.com/saml/acs. - Dans le champ d’URL ACS, saisissez

https://saml.cloud.com/saml/acs.

- Dans le champ Audience, saisissez

-

Ajoutez vos attributs SAML personnalisés en tant que valeurs de paramètre dans l’application :

Créer ce champ Attribuer cet attribut personnalisé cip_sid L’attribut personnalisé que vous avez créé pour SID. Exemple : cip_sid cip_upn L’attribut personnalisé que vous avez créé pour UPN. Exemple : cip_upn cip_oid L’attribut personnalisé que vous avez créé pour ObjectGUID. Exemple : cip_oid cip_email L’attribut personnalisé que vous avez créé pour Mail. Exemple : cip_email displayName L’attribut personnalisé que vous avez créé pour Display Name. Exemple : displayName - Ajoutez vos abonnés Workspace en tant qu’utilisateurs pour leur permettre d’accéder à l’application.

Ajouter des métadonnées du fournisseur SAML à Citrix Cloud

-

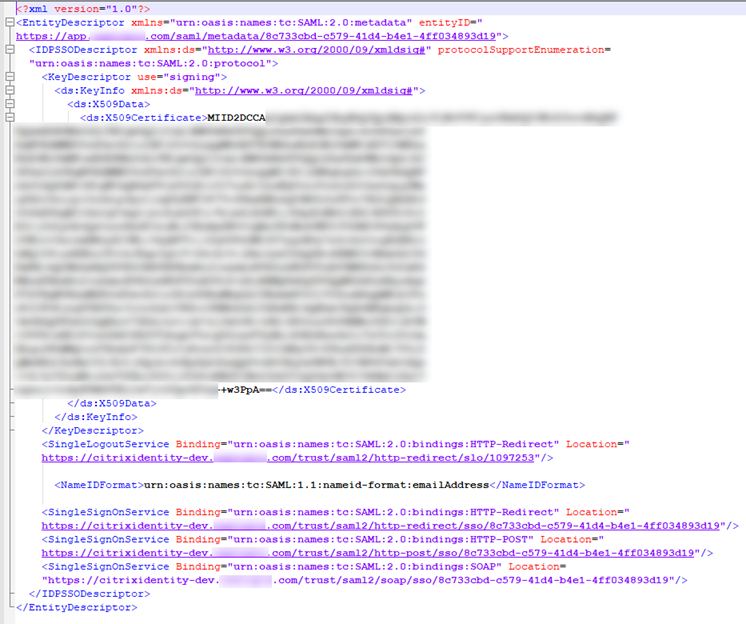

Obtenez les métadonnées SAML auprès de votre fournisseur SAML. L’image suivante montre à quoi ce fichier peut ressembler :

- Sur l’écran Configurer SAML dans Citrix Cloud, entrez les valeurs suivantes à partir du fichier de métadonnées de votre fournisseur SAML :

-

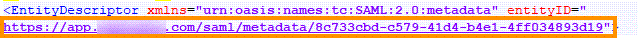

Sous ID d’entité du fournisseur d’identité, entrez la valeur entityID de l’élément EntityDescriptor dans les métadonnées.

- Sous Signer demande d’authentification, sélectionnez Oui pour autoriser Citrix Cloud à signer les demandes d’authentification, certifiant qu’elles proviennent de Citrix Cloud et non d’un acteur malveillant. Sélectionnez Non si vous préférez ajouter l’URL Citrix ACS à une liste d’autorisation utilisée par votre fournisseur SAML pour publier des réponses SAML en toute sécurité.

-

Dans URL du service SSO, entrez l’URL du mécanisme de liaison que vous souhaitez utiliser. Vous pouvez utiliser la liaison HTTP-POST ou HTTP-Redirect. Dans le fichier de métadonnées, recherchez les éléments SingleSignOnService dont les valeurs de liaison sont HTTP-POST ou HTTP-Redirect.

- Dans Mécanisme de liaison, sélectionnez le mécanisme qui correspond à la liaison de l’URL du service SSO que vous avez choisie dans le fichier de métadonnées. Par défaut, HTTP Post est sélectionné.

- Dans Réponse SAML, sélectionnez la méthode de signature utilisée par votre fournisseur SAML pour la réponse SAML et l’assertion SAML. Par défaut, l’option Signer la réponse ou l’assertion est sélectionnée. Citrix Cloud rejette toutes les réponses qui ne sont pas signées de la manière spécifiée dans ce champ.

-

- Dans la console d’administration de votre fournisseur SAML, effectuez les opérations suivantes :

- Sélectionnez SHA-256 pour l’algorithme de signature SAML.

- Téléchargez le certificat X.509 en tant que fichier PEM, CRT ou CER encodé au format Base 64.

- Sur la page Configurer SAML dans Citrix Cloud, sous Certificat X.509, sélectionnez Charger le fichier et sélectionnez le fichier de certificat que vous avez téléchargé à l’étape précédente.

- Sélectionnez Continuer pour terminer le chargement.

- Sous Contexte d’authentification, sélectionnez le contexte que vous souhaitez utiliser et le degré de rigueur avec lequel vous souhaitez que Citrix Cloud applique ce contexte. Sélectionnez Minimum pour demander l’authentification dans le contexte sélectionné sans appliquer l’authentification dans ce contexte. Sélectionnez Exact pour demander l’authentification dans le contexte sélectionné et appliquer l’authentification uniquement dans ce contexte. Si votre fournisseur SAML ne prend pas en charge les contextes d’authentification ou si vous choisissez de ne pas les utiliser, sélectionnez Non spécifié et Minimum. Par défaut, Non spécifié et Exact sont sélectionnés.

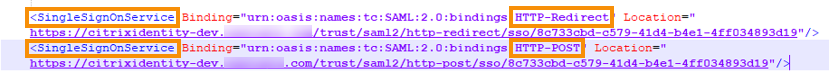

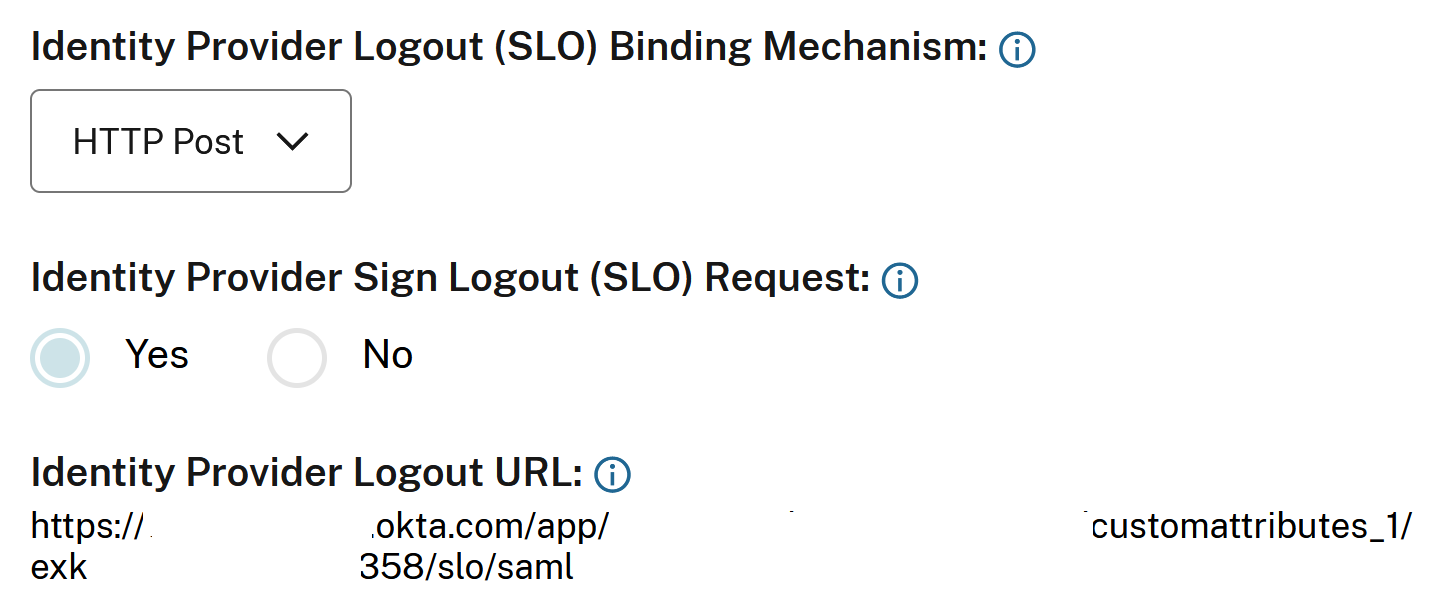

- Pour URL de déconnexion (facultatif), décidez si vous souhaitez que les utilisateurs qui se déconnectent de Citrix Workspace ou de Citrix Cloud se déconnectent également de toutes les applications Web auxquelles ils se sont précédemment connectés via le fournisseur SAML.

- Si vous souhaitez que les utilisateurs restent connectés à leurs applications Web après s’être déconnectés de Citrix Workspace ou de Citrix Cloud, laissez le champ URL de déconnexion vide.

-

Si vous souhaitez que les utilisateurs se déconnectent de toutes les applications Web après s’être déconnectés de Citrix Workspace ou Citrix Cloud, entrez le point de terminaison SingleLogout (SLO) auprès de votre fournisseur SAML. Si vous utilisez Microsoft ADFS ou Azure Active Directory comme fournisseur SAML, le point de terminaison SLO est identique au point de terminaison d’authentification unique (SSO).

-

Vérifiez que les valeurs d’attribut par défaut suivantes dans Citrix Cloud correspondent aux valeurs d’attribut correspondantes configurées dans votre fournisseur SAML. Pour que Citrix Cloud puisse trouver ces attributs dans l’assertion SAML, les valeurs saisies ici doivent correspondre à celles de votre fournisseur SAML. Si vous n’avez configuré aucun attribut spécifique dans votre fournisseur SAML, vous pouvez utiliser la valeur par défaut dans Citrix Cloud ou laisser le champ vide, sauf indication contraire.

-

Nom d’attribut du nom d’affichage de l’utilisateur : la valeur par défaut est

displayName. -

Nom d’attribut du prénom de l’utilisateur : la valeur par défaut est

firstName. -

Nom d’attribut du nom de famille de l’utilisateur : la valeur par défaut est

lastName. -

Nom d’attribut de l’identificateur de sécurité (SID) : vous devez saisir ce nom d’attribut depuis votre fournisseur SAML si vous n’avez pas créé d’attribut pour UPN. La valeur par défaut est

cip_sid. -

Nom d’attribut du nom d’utilisateur principal (UPN) : vous devez saisir ce nom d’attribut depuis votre fournisseur SAML si vous n’avez pas créé d’attribut pour le SID. La valeur par défaut est

cip_upn. -

Nom d’attribut de l’email : la valeur par défaut est

cip_email. -

Nom d’attribut de l’identificateur d’objet AD (OID) : la valeur par défaut est

cip_oid. -

Nom d’attribut de la forêt AD : la valeur par défaut est

cip_forest. -

Nom d’attribut du domaine AD : la valeur par défaut est

cip_domain.

-

Nom d’attribut du nom d’affichage de l’utilisateur : la valeur par défaut est

- Sélectionnez Tester et terminer pour vérifier que vous avez correctement configuré la connexion.

Ajouter des administrateurs à Citrix Cloud depuis AD

Pour obtenir des instructions sur l’ajout et la gestion de groupes AD dans Citrix Cloud, consultez Gérer les groupes d’administrateurs.

Activer l’authentification SAML pour les espaces de travail

- Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail.

- Sélectionnez l’onglet Authentification

- Sélectionnez SAML 2.0.

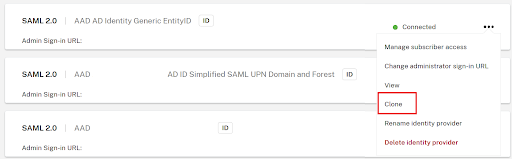

Clonage d’une connexion SAML existante dans la gestion des identités et des accès

Important :

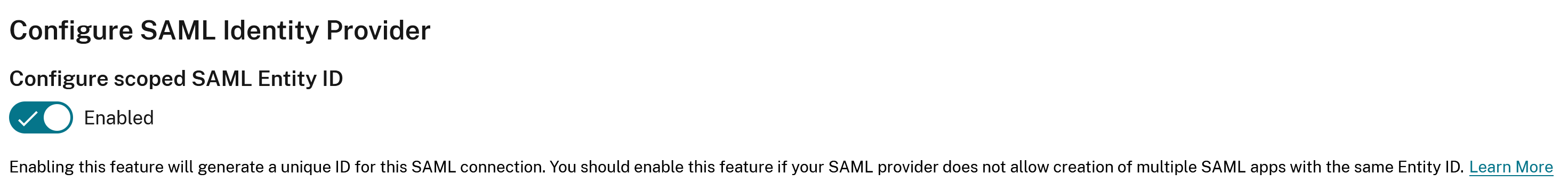

Le clonage des connexions SAML ne clone pas l’ID d’entité délimité existant. Vous devrez peut-être mettre à jour la configuration de votre application SAML si vous ajoutez un ID d’entité délimité ou en générez un nouveau pendant le processus de clonage.

Pour cloner une connexion SAML existante, procédez comme suit :

-

Sélectionnez les 3 points à droite d’une connexion SAML existante, puis sélectionnez Cloner dans la liste des actions.

-

Saisissez une nouvelle URL GO unique pour la nouvelle connexion SAML. Cela peut être modifié ultérieurement si nécessaire.

-

Saisissez un nouvel alias unique pour la nouvelle connexion SAML.

-

Mettez à jour tous les paramètres au sein de la connexion, par exemple, activez l’ID d’entité délimité, activez la signature, ajoutez une URL de déconnexion manquante ou mettez à jour le certificat du fournisseur SAML récemment expiré.

-

Cliquez sur « Tester et terminer » pour enregistrer la nouvelle connexion SAML.

-

Basculez l’espace de travail pour utiliser la nouvelle connexion SAML dans Configuration de l’espace de travail → Authentification.

-

Mettez à jour la configuration de l’application SAML avec un nouvel ID d’entité délimité (pas toujours nécessaire).

SSO initié par le fournisseur de services et SSO initié par le fournisseur d’identité

SSO initié par le fournisseur de services : l’utilisateur se connecte directement depuis l’application Web (fournisseur de services) telle que Workspace et/ou Citrix Cloud. L’application les redirige ensuite vers le fournisseur d’identité SAML pour authentification. Si l’authentification réussit, l’utilisateur est redirigé vers l’application Web (fournisseur de services) et connecté.

SSO initié par le fournisseur d’identité : l’utilisateur se connecte d’abord à son fournisseur d’identité SAML, puis sélectionne l’application (fournisseur de services) qu’il souhaite lancer à partir du portail du fournisseur d’identité.

L’authentification SSO initiée par le fournisseur d’identité peut-elle être utilisée avec Workspace ou Citrix Cloud ?

Non. Workspace et Citrix Cloud prennent tous deux en charge uniquement la connexion SSO initiée par le fournisseur de services SAML. Tous les flux de connexion doivent être initiés via une URL Workspace pour l’accès de l’utilisateur ou une URL GO Citrix Cloud pour l’accès administrateur Citrix Cloud.

Connexion directe du fournisseur SAML à Citrix Cloud et chaînage de fournisseur d’identité

Le chaînage de fournisseur d’identité est-il pris en charge pour la connexion SAML à Workspace ou Citrix Cloud ?

Le chaînage de fournisseur d’identité est pris en charge à condition que le fournisseur d’identité SAML le plus proche dans la chaîne de fournisseur d’identité soit configuré correctement et transmette les requêtes SAML de Citrix Cloud dans la chaîne de fournisseur d’identité, et que la chaîne de fournisseur d’identité renvoie la réponse SAML correcte à Citrix Cloud.

Exemples de chaînes de fournisseur d’identité

- Citrix Cloud → F5 (directement connecté à Citrix Cloud en tant que fournisseur SAML) → Fédéré vers Entra ID

- Citrix Cloud → Entra ID (directement connecté à Citrix Cloud en tant que fournisseur SAML) → Fédéré vers ADFS

- Citrix Cloud → Entra ID (directement connecté à Citrix Cloud en tant que fournisseur SAML) → Fédéré vers PingFederate

- Citrix Cloud → Entra ID (directement connecté à Citrix Cloud en tant que fournisseur SAML) → Fédéré vers Okta

Puis-je obtenir de l’aide et du support de Citrix lors du débogage des problèmes SAML si j’utilise une chaîne de fournisseur d’identité ?

Le support Citrix et l’ingénierie Citrix ne peuvent déboguer que les connexions SAML directement entre Citrix Cloud et le fournisseur d’identité SAML le plus proche dans la chaîne.

Important :

Citrix n’est pas responsable du débogage des problèmes au sein d’une chaîne de fournisseur d’identité complexe en amont du fournisseur SAML directement connecté.

Dois-je éviter le chaînage de fournisseur d’identité si possible ?

Citrix recommande de connecter directement votre fournisseur d’identité SAML à Citrix Cloud, car cela réduit considérablement la complexité de la configuration et du débogage, et minimise les délais de connexion de l’utilisateur, qui peuvent être introduits pendant que Citrix Cloud attend les réponses de la chaîne de fournisseur d’identité complexe. De nombreux problèmes peuvent survenir avec SSO et SLO lorsque plusieurs fournisseurs d’identité sont chaînés, en particulier lorsque différentes liaisons SAML sont utilisées par différents fournisseurs d’identité au sein de la chaîne de fournisseur d’identité. Un fournisseur SAML directement connecté sera toujours plus facile à déboguer et plus performant qu’un fournisseur qui s’appuie sur des fournisseurs d’identité en amont.

Quel mécanisme de liaison SAML dois-je utiliser ?

L’utilisation de HTTP POST ou de la redirection HTTP pour SSO et SLO est déterminée par les liaisons SAML prises en charge par votre fournisseur d’identité SAML. Si votre fournisseur SAML prend en charge plusieurs mécanismes de liaison, Citrix vous recommande de choisir HTTP Post plutôt que la redirection HTTP comme liaison SAML. Il n’est pas nécessaire d’activer les deux mécanismes de liaison SAML sur votre fournisseur SAML s’il prend en charge les deux. Il est recommandé de choisir un seul type de liaison SAML pour SSO et SLO.

Prise en charge de la liaison SAML

| Liaison SAML | Pris en charge par Citrix Cloud |

|---|---|

| HTTP POST | Recommandé |

| Redirection HTTP | Pris en charge |

| Liaison d’artefact SAML | Non pris en charge |

| SOAP | Non pris en charge |

Important :

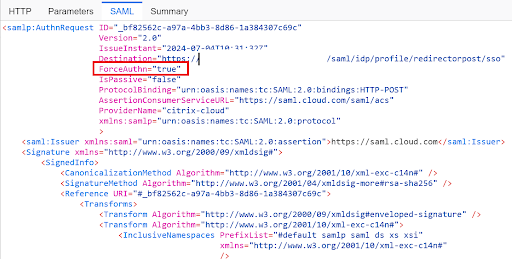

HTTP Post est le mécanisme de liaison recommandé pour les requêtes SSO et SLO pour deux raisons.

HTTP Post est plus facile à déboguer lorsque l’application de la signature est activée des deux côtés des connexions SAML, car le XML SAML contient des sections facilement identifiables qui affichent la signature et le certificat utilisés. Il est plus facile pour les personnes de voir et de déboguer cela que si ces données de signature sont intégrées dans un URI de redirection très long qui doit être décodé en URL.

Les URI de Redirection HTTP peuvent devenir très longs et dépasser un seuil critique, ce qui entraîne des erreurs lors de l’authentification SAML et peut provoquer un échec de connexion ou de déconnexion. Le type de liaison GET est limité à un maximum de 2 048 caractères, moins le nombre de caractères dans le chemin réel. La méthode POST n’est pas limitée par la taille de l’URL pour la soumission des paires nom-valeur.

Considérations relatives à la déconnexion SAML

Pour l’URL de déconnexion du fournisseur d’identité (SLO), décidez du comportement de déconnexion SAML le plus approprié pour votre organisation selon que l’application SAML que vous souhaitez connecter à Citrix Cloud est également partagée par d’autres fournisseurs de services ou non.

Citrix recommande de créer une application SAML dédiée au sein de votre fournisseur SAML utilisée uniquement par Workspace et/ou Citrix Cloud. Si vous avez suivi l’un des guides de configuration d’application SAML de Citrix et que vous utilisez une application SAML dédiée pour Workspace et/ou Citrix Cloud, la configuration d’une URL de déconnexion est toujours la bonne marche à suivre.

Option 1 - SLO configuré (recommandée) : les utilisateurs qui se déconnectent de Workspace et/ou de Citrix Cloud se déconnectent également du fournisseur d’identité SAML connecté.

Important :

Pour que le SLO SAML réussisse, vous devez configurer les deux côtés de la connexion SAML pour le prendre en charge. Citrix Cloud s’attend à recevoir une réponse SLO de l’application SAML indiquant que la déconnexion a réussi et que l’utilisateur a été déconnecté du fournisseur d’identité SAML. Assurez-vous que votre application SAML est configurée pour renvoyer la réponse SLO à Citrix Cloud à l’aide de ce point de terminaison de déconnexion SAML :

https://saml.cloud.com/saml/logout/callback.

OU

Option 2 - SLO non configuré : si vous souhaitez que les utilisateurs restent connectés à votre application SAML après s’être déconnectés de Workspace et/ou de Citrix Cloud, laissez le champ URL de déconnexion vide dans la connexion SAML Citrix Cloud. Lorsqu’un utilisateur effectue une déconnexion explicite dans l’interface utilisateur de Workspace ou de Citrix Cloud, cela déconnecte uniquement l’utilisateur de Workspace ou de Citrix Cloud. Il ne sera pas déconnecté du fournisseur d’identité SAML et aucune requête SLO ne sera envoyée de Citrix Cloud à l’application SAML.

Important :

Cette configuration de connexion SAML sans URL de déconnexion configurée n’est recommandée que si l’application SAML connectée à Citrix Cloud est partagée par d’autres fournisseurs de services non Citrix.

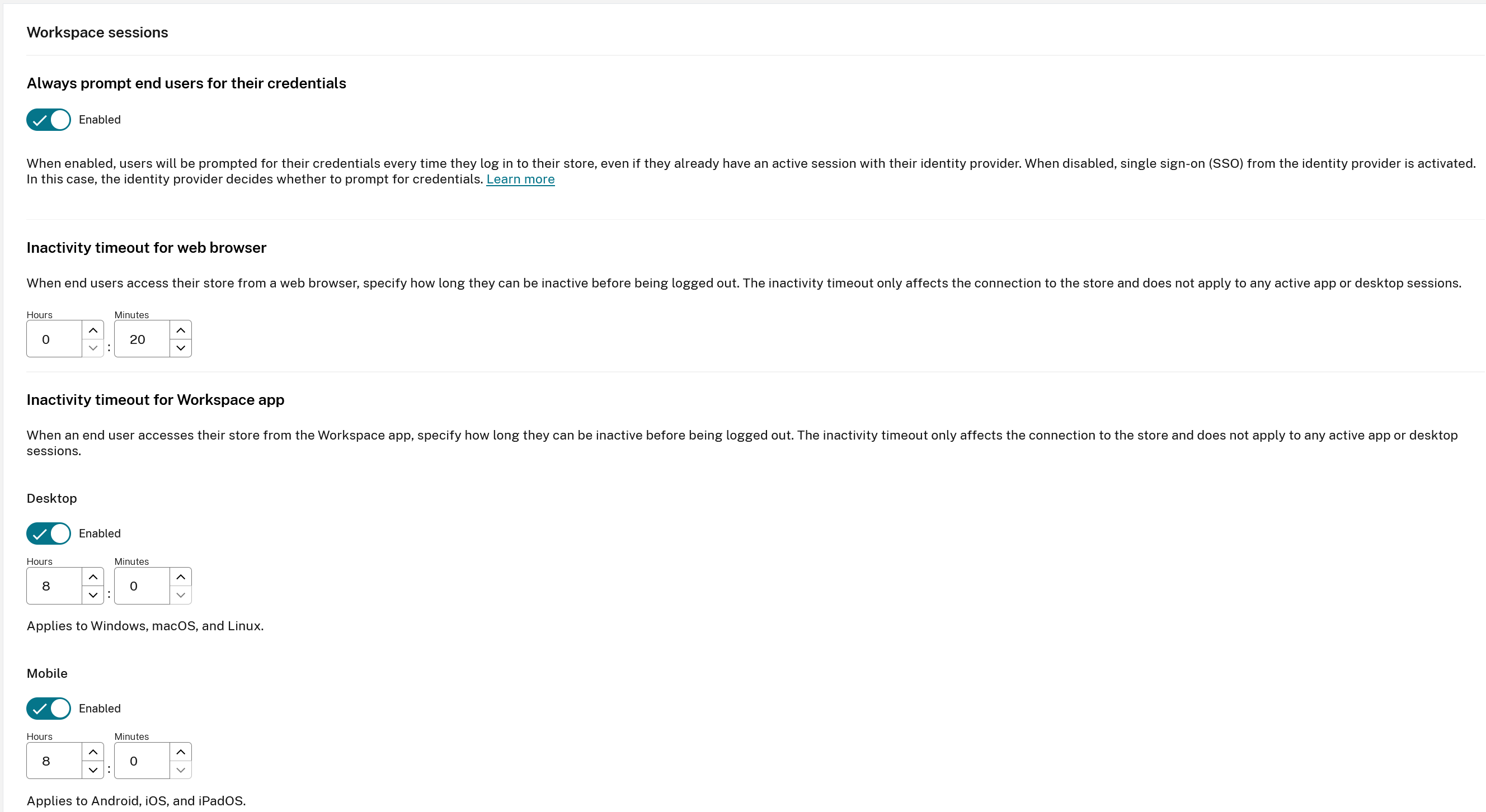

Comportement du délai d’inactivité de la session Workspace

Lorsqu’un utilisateur n’effectue aucune action dans Workspace, le délai d’inactivité de la session déclenche une déconnexion de Workspace. Le délai d’inactivité Workspace est défini dans Configuration de l’espace de travail → Personnaliser → Préférences → Sessions Workspace.

Le délai d’inactivité Workspace ne déclenche pas de requête SLO pour déconnecter l’utilisateur du fournisseur d’identité SAML. L’expiration du délai de session inactive du fournisseur d’identité SAML peut être une valeur différente de celle définie dans Workspace. Il est recommandé de les définir sur la même durée si possible.

Définissez Toujours demander aux utilisateurs leurs informations d’identification sur Activé dans Configuration de l’espace de travail → Personnaliser → Préférences pour garantir que l’utilisateur est toujours invité à se réauthentifier même si une session de fournisseur SAML existe toujours pour l’utilisateur.

Définir Toujours demander aux utilisateurs leurs informations d’identification sur Activé définit également ForceAuthn sur True dans la requête SAML.

Dépannage

Erreurs d’attribut

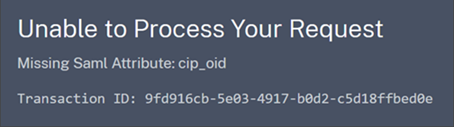

Des erreurs d’attribut peuvent survenir dans l’une des conditions suivantes :

- Les attributs requis dans votre configuration SAML ne sont pas correctement codés.

- Les attributs

cip_sidetcip_upnsont manquants dans l’assertion SAML. - Les attributs

cip_sidoucip_oidsont manquants dans l’assertion SAML et Citrix Cloud ne peut pas les récupérer à partir d’Active Directory en raison d’un problème de connectivité.

Lorsqu’une erreur d’attribut se produit, Citrix Cloud affiche un message d’erreur qui inclut les attributs défectueux.

Pour résoudre ce type d’erreur, procédez comme suit :

-

Assurez-vous que votre fournisseur SAML envoie les attributs requis avec le codage correct, comme indiqué dans le tableau suivant. Au minimum, l’attribut SID ou UPN doit être inclus.

Attribut Codage Obligatoire cip_email Doit être au format chaîne ( user@domain)cip_oid Doit être au format Base64 ou au format de chaîne cip_sid Doit être au format Base64 ou au format de chaîne Oui, si vous n’utilisez pas cip_upncip_upn Doit être au format chaîne ( user@domain)Oui, si vous n’utilisez pas cip_sid -

Vérifiez que les Cloud Connector sont en ligne et fonctionnent correctement afin que Citrix Cloud puisse récupérer les attributs manquants dont il a besoin. Pour plus d’informations, consultez la section Contrôles d’intégrité avancés de Cloud Connector.

Erreurs inattendues

Citrix Cloud peut rencontrer une erreur inattendue dans les cas suivants :

- Un utilisateur lance une demande SAML à l’aide d’un flux initié par le fournisseur d’identité. Par exemple, la demande est effectuée en sélectionnant une mosaïque via le portail d’application du fournisseur d’identité au lieu de naviguer directement vers l’URL de l’espace de travail (

customer.cloud.com). - Le certificat SAML n’est pas valide ou a expiré.

- Le contexte d’authentification n’est pas valide.

- L’assertion SAML et la signature de réponse ne correspondent pas.

Lorsque cette erreur se produit, Citrix Cloud affiche un message d’erreur générique.

Si cette erreur résulte de la navigation vers Citrix Cloud via le portail d’applications d’un fournisseur d’identité, vous pouvez utiliser la solution suivante :

- Créez une application de signet dans le portail d’applications du fournisseur d’identité qui référence l’URL de votre espace de travail (par exemple,

https://customer.cloud.com). - Attribuez les utilisateurs à la fois à l’application SAML et à l’application de signet.

- Modifiez les paramètres de visibilité de l’application SAML et de l’application de signet afin que l’application de signet soit visible et que l’application SAML soit masquée dans le portail d’applications.

- Désactivez le paramètre Sessions de fournisseur d’identité fédéré dans la configuration de l’espace de travail pour supprimer les demandes de mot de passe supplémentaires. Pour obtenir des instructions, consultez la section Sessions de fournisseur d’identité fédéré dans la documentation du produit Citrix Workspace.

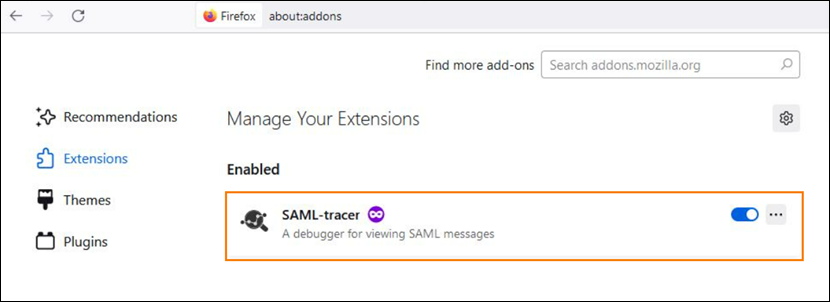

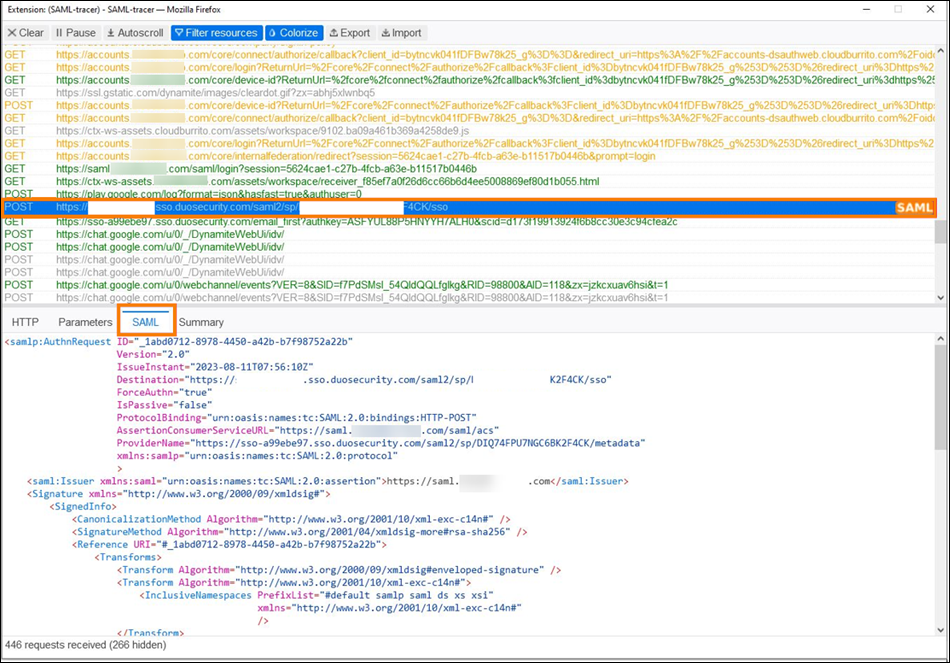

Recommandations de débogage

Citrix recommande d’utiliser l’extension de navigateur SAML-tracer pour tous les débogages SAML. Cette extension est disponible pour la plupart des navigateurs Web courants. L’extension décode les requêtes et les réponses codées en Base64 en langage XML SAML, et les fournit donc en dans un format intelligible.

Cet outil vous permet, en tant qu’administrateur, de vérifier la valeur des attributs SAML envoyés à l’utilisateur et de rechercher la présence de signatures dans les requêtes et réponses SAML. Si vous avez besoin d’aide pour résoudre un problème lié à SAML, le support Citrix vous demandera de fournir le fichier de suivi SAML afin de comprendre le problème et de vous aider à le résoudre.

Informations supplémentaires

- Microsoft Docs : Tutoriel : Intégration de l’authentification unique (SSO) Azure Active Directory à l’authentification unique SAML Citrix Cloud

- SAML avec Active Directory Federated Services (ADFS) : Configurer l’authentification SAML dans Citrix Cloud à l’aide d’ADFS.

- Citrix Tech Zone : Tech Insight : Authentification - SAML

Dans cet article

- À propos de cet article

- Fournisseurs SAML pris en charge

- Prise en charge des ID d’entité étendue

- Logiciels requis

- Authentification de l’administrateur avec SAML 2.0

- Vue d’ensemble des tâches relatives à la configuration d’une nouvelle connexion SAML

- Vue d’ensemble des tâches relatives à l’utilisation d’une connexion SAML existante pour les administrateurs Citrix Cloud

- Créer et mapper des attributs SAML personnalisés

- Configurer l’URL de connexion de l’administrateur

- Configurer les métadonnées du fournisseur SAML

- Ajouter des administrateurs à Citrix Cloud depuis AD

- Activer l’authentification SAML pour les espaces de travail

- Clonage d’une connexion SAML existante dans la gestion des identités et des accès

- SSO initié par le fournisseur de services et SSO initié par le fournisseur d’identité

- Connexion directe du fournisseur SAML à Citrix Cloud et chaînage de fournisseur d’identité

- Quel mécanisme de liaison SAML dois-je utiliser ?

- Considérations relatives à la déconnexion SAML

- Comportement du délai d’inactivité de la session Workspace

- Dépannage

- Informations supplémentaires