Visão geral da segurança técnica

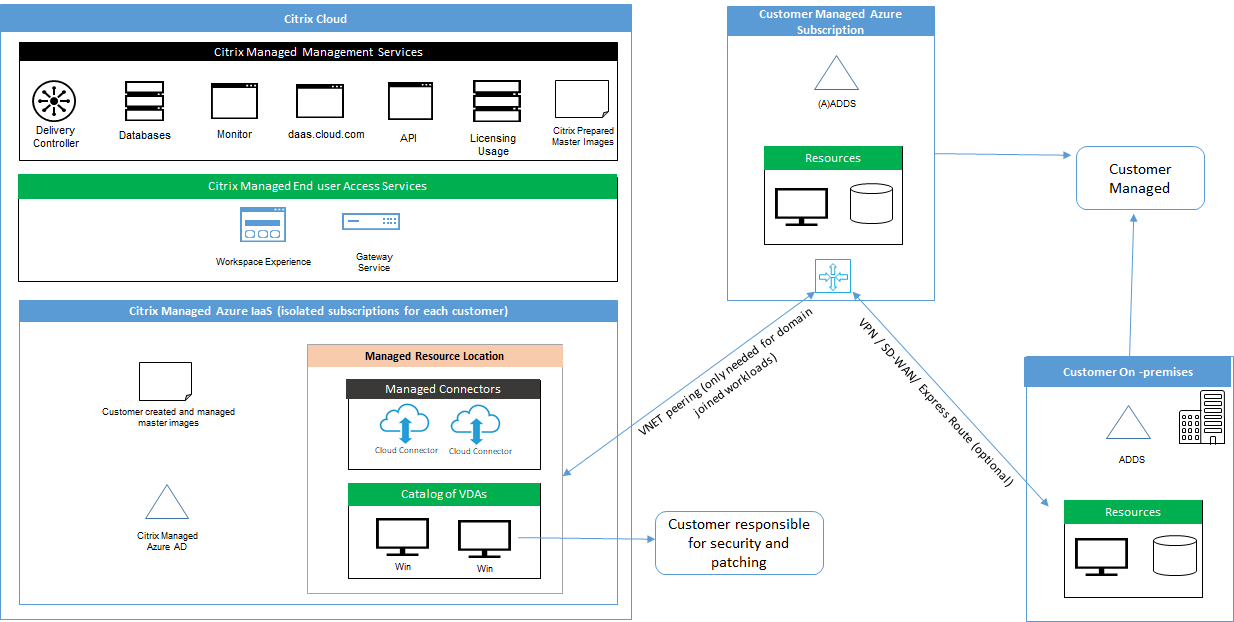

O diagrama a seguir mostra os componentes em uma implantação do Citrix DaaS Standard para Azure (anteriormente Citrix Virtual Apps and Desktops Standard para Azure). Este exemplo usa uma conexão de emparelhamento de VNet.

Com o Citrix DaaS para Azure, os Virtual Delivery Agents (VDAs) do cliente que entregam desktops e aplicativos, além dos Citrix Cloud™ Connectors, são implantados em uma assinatura e locatário do Azure que a Citrix gerencia.

NOTA:

Este artigo oferece uma visão geral dos requisitos de segurança para clientes que implantam o Citrix DaaS para Azure usando uma assinatura do Azure gerenciada pela Citrix. Para uma visão geral arquitetônica de uma implantação do Citrix DaaS para Azure usando uma assinatura do Azure gerenciada pelo cliente, incluindo informações de segurança, consulte Arquitetura de Referência: Serviço Virtual Apps and Desktops - Azure.

Responsabilidade da Citrix®

Assinatura do Azure e Microsoft Entra ID

A Citrix é responsável pela segurança da assinatura do Azure e do Microsoft Entra ID que são criados para o cliente. A Citrix garante o isolamento de locatários, para que cada cliente tenha sua própria assinatura do Azure e AAD, e a comunicação cruzada entre diferentes locatários seja evitada. A Citrix também restringe o acesso ao AAD apenas ao Citrix DaaS™ para Azure e ao pessoal de operações da Citrix. O acesso da Citrix à assinatura do Azure de cada cliente é auditado.

Clientes que utilizam catálogos não associados a domínio podem usar o AAD gerenciado pela Citrix como um meio de autenticação para o Citrix Workspace. Para esses clientes, a Citrix cria contas de usuário com privilégios limitados no AAD gerenciado pela Citrix. No entanto, nem os usuários nem os administradores dos clientes podem executar quaisquer ações no AAD gerenciado pela Citrix. Se esses clientes optarem por usar seu próprio AAD, eles serão totalmente responsáveis pela segurança dele.

Redes virtuais e infraestrutura

Dentro da assinatura do Azure gerenciada pela Citrix do cliente, a Citrix cria redes virtuais para isolar locais de recursos. Dentro dessas redes, a Citrix cria máquinas virtuais para os VDAs, Cloud Connectors e máquinas de criação de imagens, além de contas de armazenamento, Key Vaults e outros recursos do Azure. A Citrix, em parceria com a Microsoft, é responsável pela segurança das redes virtuais, incluindo firewalls de rede virtual.

A Citrix garante que a política de firewall padrão do Azure (grupos de segurança de rede) seja configurada para limitar o acesso às interfaces de rede em conexões de emparelhamento de VNet. Geralmente, isso controla o tráfego de entrada para VDAs e Cloud Connectors. Para obter detalhes, consulte:

Os clientes não podem alterar esta política de firewall padrão, mas podem implantar regras de firewall adicionais em máquinas VDA criadas pela Citrix; por exemplo, para restringir parcialmente o tráfego de saída. Clientes que instalam clientes de rede privada virtual, ou outro software capaz de ignorar regras de firewall, em máquinas VDA criadas pela Citrix são responsáveis por quaisquer riscos de segurança que possam resultar.

Ao usar o construtor de imagens no Citrix DaaS para Azure para criar e personalizar uma nova imagem de máquina, a porta 3389 é aberta temporariamente na VNet gerenciada pela Citrix, para que o cliente possa fazer RDP para a máquina que contém a nova imagem de máquina, a fim de personalizá-la.

Responsabilidade da Citrix ao usar conexões de emparelhamento de VNet do Azure

Para que os VDAs no Citrix DaaS para Azure possam contatar controladores de domínio locais, compartilhamentos de arquivos ou outros recursos de intranet, o Citrix DaaS para Azure oferece um fluxo de trabalho de emparelhamento de VNet como uma opção de conectividade. A rede virtual gerenciada pela Citrix do cliente é emparelhada com uma rede virtual do Azure gerenciada pelo cliente. A rede virtual gerenciada pelo cliente pode habilitar a conectividade com os recursos locais do cliente usando a solução de conectividade da nuvem para o local de escolha do cliente, como Azure ExpressRoute ou túneis IPsec.

A responsabilidade da Citrix pelo emparelhamento de VNet é limitada a dar suporte ao fluxo de trabalho e à configuração de recursos do Azure relacionados para estabelecer o relacionamento de emparelhamento entre VNets gerenciadas pela Citrix e pelo cliente.

Política de firewall para conexões de emparelhamento de VNet do Azure

A Citrix abre ou fecha as seguintes portas para tráfego de entrada e saída que usa uma conexão de emparelhamento de VNet.

VNet gerenciada pela Citrix com máquinas não associadas a domínio

- Regras de entrada

- Negar todo o tráfego de entrada. Isso inclui tráfego intra-VNet de VDA para VDA.

- Regras de saída

- Permitir todo o tráfego de saída.

VNet gerenciada pela Citrix com máquinas associadas a domínio

- Regras de entrada:

- Permitir as portas 80, 443, 1494 e 2598 de entrada internamente para os VDAs e Connectors.

- Permitir as portas 49152-65535 de entrada para os VDAs de um intervalo de IP usado pelo recurso de sombreamento do Monitor. Consulte Portas de Comunicação Usadas pelas Tecnologias Citrix.

- Negar todo o outro tráfego de entrada.

- Regras de saída

- Permitir todo o tráfego de saída.

VNet gerenciada pelo cliente com máquinas associadas a domínio

- Cabe ao cliente configurar sua VNet corretamente. Isso inclui a abertura das seguintes portas para associação a domínio.

- Regras de entrada:

- Permitir entrada nas portas 443, 1494, 2598 de seus IPs de cliente para inicializações internas.

- Permitir entrada nas portas 53, 88, 123, 135-139, 389, 445, 636 da VNet da Citrix (intervalo de IP especificado pelo cliente).

- Permitir entrada nas portas abertas com uma configuração de proxy.

- Outras regras criadas pelo cliente.

- Regras de saída:

- Permitir saída nas portas 443, 1494, 2598 para a VNet da Citrix (intervalo de IP especificado pelo cliente) para inicializações internas.

- Outras regras criadas pelo cliente.

Acesso à infraestrutura

A Citrix pode acessar a infraestrutura gerenciada pela Citrix do cliente (Cloud Connectors) para executar certas tarefas administrativas, como coletar logs (incluindo o Visualizador de Eventos do Windows) e reiniciar serviços sem notificar o cliente. A Citrix é responsável por executar essas tarefas de forma segura e com impacto mínimo para o cliente. A Citrix também é responsável por garantir que quaisquer arquivos de log sejam recuperados, transportados e tratados de forma segura. Os VDAs do cliente não podem ser acessados dessa forma.

Backups para catálogos não associados a domínio

A Citrix não é responsável por realizar backups de catálogos não associados a domínio.

Backups para imagens de máquina

A Citrix é responsável por fazer backup de quaisquer imagens de máquina carregadas para o Citrix DaaS para Azure, incluindo imagens criadas com o construtor de imagens. A Citrix usa armazenamento com redundância local para essas imagens.

Política de firewall ao usar ferramentas de solução de problemas

Quando um cliente solicita a criação de uma máquina bastion para solução de problemas, as seguintes modificações de grupo de segurança são feitas na VNet gerenciada pela Citrix:

- Permitir temporariamente a porta 3389 de entrada do intervalo de IP especificado pelo cliente para o bastion.

- Permitir temporariamente a porta 3389 de entrada do endereço IP do bastion para qualquer endereço na VNet (VDAs e Cloud Connectors).

- Continuar a bloquear o acesso RDP entre os Cloud Connectors, VDAs e outros VDAs.

Quando um cliente habilita o acesso RDP para solução de problemas, as seguintes modificações de grupo de segurança são feitas na VNet gerenciada pela Citrix:

- Permitir temporariamente a porta 3389 de entrada do intervalo de IP especificado pelo cliente para qualquer endereço na VNet (VDAs e Cloud Connectors).

- Continuar a bloquear o acesso RDP entre os Cloud Connectors, VDAs e outros VDAs.

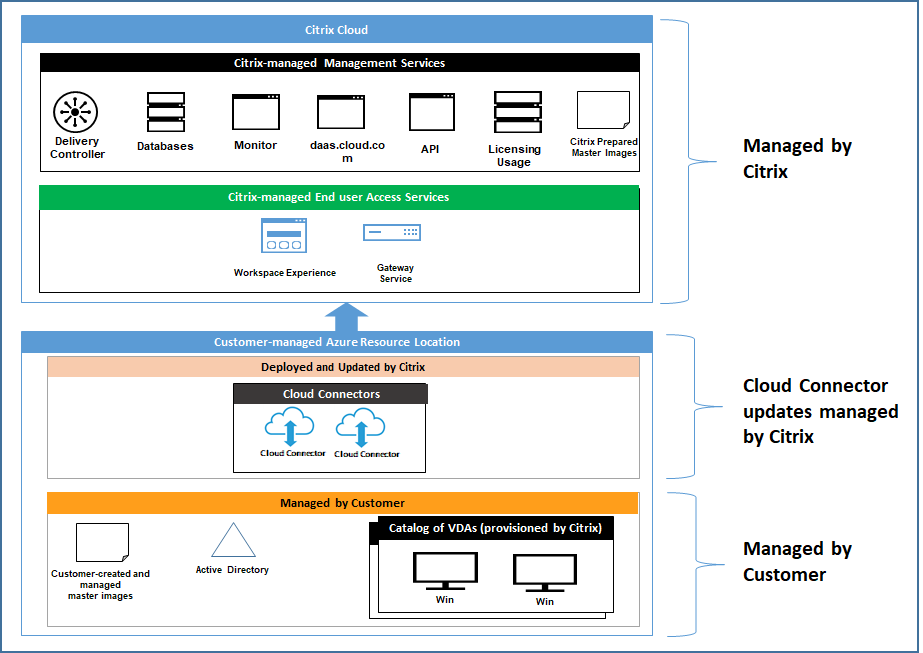

Assinaturas gerenciadas pelo cliente

Para assinaturas gerenciadas pelo cliente, a Citrix adere às responsabilidades acima durante a implantação dos recursos do Azure. Após a implantação, tudo o que foi mencionado acima passa a ser responsabilidade do cliente, pois o cliente é o proprietário da assinatura do Azure.

Responsabilidade do cliente

VDAs e imagens de máquina

O cliente é responsável por todos os aspectos do software instalado nas máquinas VDA, incluindo:

- Atualizações do sistema operacional e patches de segurança

- Antivírus e antimalware

- Atualizações de software VDA e patches de segurança

- Regras adicionais de firewall de software (especialmente tráfego de saída)

- Seguir as considerações de segurança e melhores práticas da Citrix

A Citrix fornece uma imagem preparada que se destina a ser um ponto de partida. Os clientes podem usar esta imagem para fins de prova de conceito ou demonstração, ou como base para construir sua própria imagem de máquina. A Citrix não garante a segurança desta imagem preparada. A Citrix fará uma tentativa de manter o sistema operacional e o software VDA na imagem preparada atualizados e habilitará o Windows Defender nessas imagens.

Responsabilidade do cliente ao usar o emparelhamento de VNet

O cliente deve abrir todas as portas especificadas em VNet gerenciada pelo cliente com máquinas associadas a domínio.

Quando o emparelhamento de VNet é configurado, o cliente é responsável pela segurança de sua própria rede virtual e sua conectividade com seus recursos locais. O cliente também é responsável pela segurança do tráfego de entrada da rede virtual emparelhada gerenciada pela Citrix. A Citrix não toma nenhuma ação para bloquear o tráfego da rede virtual gerenciada pela Citrix para os recursos locais do cliente.

Os clientes têm as seguintes opções para restringir o tráfego de entrada:

- Atribuir à rede virtual gerenciada pela Citrix um bloco de IP que não esteja em uso em nenhum outro lugar na rede local do cliente ou na rede virtual conectada gerenciada pelo cliente. Isso é necessário para o emparelhamento de VNet.

- Adicionar grupos de segurança de rede do Azure e firewalls na rede virtual do cliente e na rede local para bloquear ou restringir o tráfego do bloco de IP gerenciado pela Citrix.

- Implantar medidas como sistemas de prevenção de intrusão, firewalls de software e mecanismos de análise comportamental na rede virtual do cliente e na rede local, visando o bloco de IP gerenciado pela Citrix.

Proxy

O cliente pode escolher se deseja usar um proxy para o tráfego de saída do VDA. Se um proxy for usado, o cliente é responsável por:

- Configurar as definições de proxy na imagem da máquina VDA ou, se o VDA estiver associado a um domínio, usando a Política de Grupo do Active Directory.

- Manutenção e segurança do proxy.

Proxies não são permitidos para uso com Citrix Cloud Connectors ou outra infraestrutura gerenciada pela Citrix.

Resiliência do catálogo

A Citrix oferece três tipos de catálogos com diferentes níveis de resiliência:

- Estático: Cada usuário é atribuído a um único VDA. Este tipo de catálogo não oferece alta disponibilidade. Se o VDA de um usuário falhar, ele terá que ser colocado em um novo para se recuperar. O Azure oferece um SLA de 99,5% para VMs de instância única com SSDs padrão. O cliente ainda pode fazer backup do perfil do usuário, mas quaisquer personalizações feitas no VDA (como instalação de programas ou configuração do Windows) serão perdidas.

- Aleatório: Cada usuário é atribuído aleatoriamente a um VDA de servidor no momento do lançamento. Este tipo de catálogo oferece alta disponibilidade por meio de redundância. Se um VDA falhar, nenhuma informação será perdida porque o perfil do usuário reside em outro lugar.

- Windows 10 multissessão: Este tipo de catálogo opera da mesma maneira que o tipo aleatório, mas usa VDAs de estação de trabalho Windows 10 em vez de VDAs de servidor.

Backups para catálogos associados a domínio

Se o cliente usar catálogos associados a domínio com um emparelhamento de VNet, o cliente será responsável por fazer backup de seus perfis de usuário. A Citrix recomenda que os clientes configurem compartilhamentos de arquivos locais e definam políticas em seu Active Directory ou VDAs para extrair perfis de usuário desses compartilhamentos de arquivos. O cliente é responsável pelo backup e disponibilidade desses compartilhamentos de arquivos.

Recuperação de desastres

Em caso de perda de dados do Azure, a Citrix recuperará o máximo de recursos possível na assinatura do Azure gerenciada pela Citrix. A Citrix tentará recuperar os Cloud Connectors e os VDAs. Se a Citrix não conseguir recuperar esses itens, os clientes serão responsáveis por criar um novo catálogo. A Citrix assume que as imagens de máquina têm backup e que os clientes fizeram backup de seus perfis de usuário, permitindo que o catálogo seja reconstruído.

Em caso de perda de uma região inteira do Azure, o cliente é responsável por reconstruir sua rede virtual gerenciada pelo cliente em uma nova região e criar um novo emparelhamento de VNet dentro do Citrix DaaS para Azure.

Responsabilidades compartilhadas da Citrix e do cliente

Citrix Cloud Connector™ para catálogos associados a domínio

O Citrix DaaS para Azure implanta pelo menos dois Cloud Connectors em cada local de recurso. Alguns catálogos podem compartilhar um local de recurso se estiverem na mesma região, emparelhamento de VNet e domínio que outros catálogos para o mesmo cliente. A Citrix configura os Cloud Connectors associados a domínio do cliente para as seguintes configurações de segurança padrão na imagem:

- Atualizações do sistema operacional e patches de segurança

- Software antivírus

- Atualizações de software do Cloud Connector

Os clientes normalmente não têm acesso aos Cloud Connectors. No entanto, eles podem adquirir acesso usando as etapas de solução de problemas do catálogo e fazendo login com credenciais de domínio. O cliente é responsável por quaisquer alterações que faça ao fazer login através do bastion.

Os clientes também têm controle sobre os Cloud Connectors associados a domínio por meio da Política de Grupo do Active Directory. O cliente é responsável por garantir que as políticas de grupo aplicadas ao Cloud Connector sejam seguras e sensatas. Por exemplo, se o cliente optar por desabilitar as atualizações do sistema operacional usando a Política de Grupo, o cliente será responsável por realizar as atualizações do sistema operacional nos Cloud Connectors. O cliente também pode optar por usar a Política de Grupo para impor uma segurança mais rigorosa do que as configurações padrão do Cloud Connector, como pela instalação de um software antivírus diferente. Em geral, a Citrix recomenda que os clientes coloquem os Cloud Connectors em sua própria unidade organizacional do Active Directory sem políticas, pois isso garantirá que as configurações padrão que a Citrix usa possam ser aplicadas sem problemas.

Solução de problemas

Caso o cliente enfrente problemas com o catálogo no Citrix DaaS para Azure, há duas opções para solução de problemas: usar bastions e habilitar o acesso RDP. Ambas as opções introduzem risco de segurança para o cliente. O cliente deve compreender e consentir em assumir este risco antes de usar essas opções.

A Citrix é responsável por abrir e fechar as portas necessárias para realizar operações de solução de problemas e por restringir quais máquinas podem ser acessadas durante essas operações.

Com bastions ou acesso RDP, o usuário ativo que realiza a operação é responsável pela segurança das máquinas que estão sendo acessadas. Se o cliente acessar o VDA ou o Cloud Connector via RDP e acidentalmente contrair um vírus, o cliente será responsável. Se o pessoal de Suporte da Citrix acessar essas máquinas, é responsabilidade desse pessoal realizar as operações com segurança. A responsabilidade por quaisquer vulnerabilidades expostas por qualquer pessoa que acesse o bastion ou outras máquinas na implantação (por exemplo, responsabilidade do cliente de adicionar intervalos de IP à lista de permissões, responsabilidade da Citrix de implementar intervalos de IP corretamente) é abordada em outras partes deste documento.

Em ambos os cenários, a Citrix é responsável por criar corretamente exceções de firewall para permitir o tráfego RDP. A Citrix também é responsável por revogar essas exceções depois que o cliente descarta o bastion ou encerra o acesso RDP por meio do Citrix DaaS para Azure.

Bastions

A Citrix pode criar bastions na rede virtual gerenciada pela Citrix do cliente dentro da assinatura gerenciada pela Citrix do cliente para diagnosticar e reparar problemas, seja proativamente (sem notificação do cliente) ou em resposta a um problema levantado pelo cliente. O bastion é uma máquina que o cliente pode acessar via RDP e, em seguida, usar para acessar os VDAs e (para catálogos associados a domínio) Cloud Connectors via RDP para coletar logs, reiniciar serviços ou executar outras tarefas administrativas. Por padrão, a criação de um bastion abre uma regra de firewall externa para permitir o tráfego RDP de um intervalo de endereços IP especificado pelo cliente para a máquina bastion. Também abre uma regra de firewall interna para permitir o acesso aos Cloud Connectors e VDAs via RDP. A abertura dessas regras representa um grande risco de segurança.

O cliente é responsável por fornecer uma senha forte usada para a conta local do Windows. O cliente também é responsável por fornecer um intervalo de endereços IP externo que permita o acesso RDP ao bastion. Se o cliente optar por não fornecer um intervalo de IP (permitindo que qualquer pessoa tente o acesso RDP), o cliente será responsável por qualquer acesso tentado por endereços IP maliciosos.

O cliente também é responsável por excluir o bastion após a conclusão da solução de problemas. O host bastion expõe uma superfície de ataque adicional, então a Citrix desliga automaticamente a máquina oito (8) horas após ser ligada. No entanto, a Citrix nunca exclui automaticamente um bastion. Se o cliente optar por usar o bastion por um período prolongado, ele será responsável por aplicar patches e atualizá-lo. A Citrix recomenda que um bastion seja usado apenas por alguns dias antes de ser excluído. Se o cliente quiser um bastion atualizado, ele pode excluir o atual e, em seguida, criar um novo bastion, que provisionará uma máquina nova com os patches de segurança mais recentes.

Acesso RDP

Para catálogos associados a domínio, se o emparelhamento de VNet do cliente estiver funcional, o cliente pode habilitar o acesso RDP de sua VNet emparelhada para sua VNet gerenciada pela Citrix. Se o cliente usar esta opção, ele será responsável por acessar os VDAs e Cloud Connectors através do emparelhamento de VNet. Intervalos de endereços IP de origem podem ser especificados para que o acesso RDP possa ser ainda mais restrito, mesmo dentro da rede interna do cliente. O cliente precisará usar credenciais de domínio para fazer login nessas máquinas. Se o cliente estiver trabalhando com o Suporte da Citrix para resolver um problema, ele poderá precisar compartilhar essas credenciais com o pessoal de suporte. Após a resolução do problema, o cliente é responsável por desabilitar o acesso RDP. Manter o acesso RDP aberto da rede emparelhada ou local do cliente representa um risco de segurança.

Credenciais de domínio

Se o cliente optar por usar um catálogo associado a domínio, ele será responsável por fornecer ao Citrix DaaS para Azure uma conta de domínio (nome de usuário e senha) com permissões para associar máquinas ao domínio. Ao fornecer credenciais de domínio, o cliente é responsável por aderir aos seguintes princípios de segurança:

- Auditável: A conta deve ser criada especificamente para uso do Citrix DaaS para Azure, para que seja fácil auditar para que a conta é usada.

- Escopo: A conta requer apenas permissões para associar máquinas a um domínio. Não deve ser um administrador de domínio completo.

- Segura: Uma senha forte deve ser definida para a conta.

A Citrix é responsável pelo armazenamento seguro desta conta de domínio em um Azure Key Vault na assinatura do Azure gerenciada pela Citrix do cliente. A conta é recuperada apenas se uma operação exigir a senha da conta de domínio.

Mais informações

Para informações relacionadas, consulte:

- Guia de Implantação Segura para a Plataforma Citrix Cloud: Informações de segurança para a plataforma Citrix Cloud.

- Visão geral da segurança técnica: Informações de segurança para o Citrix DaaS

- Notificações de terceiros