Descripción general de la seguridad técnica

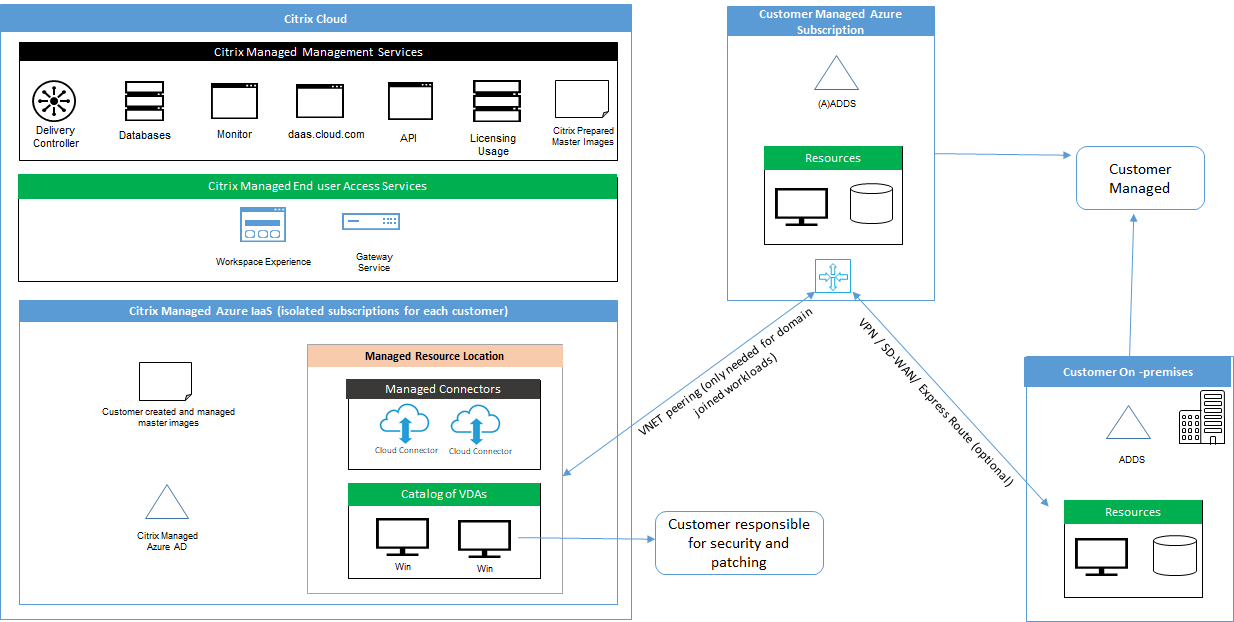

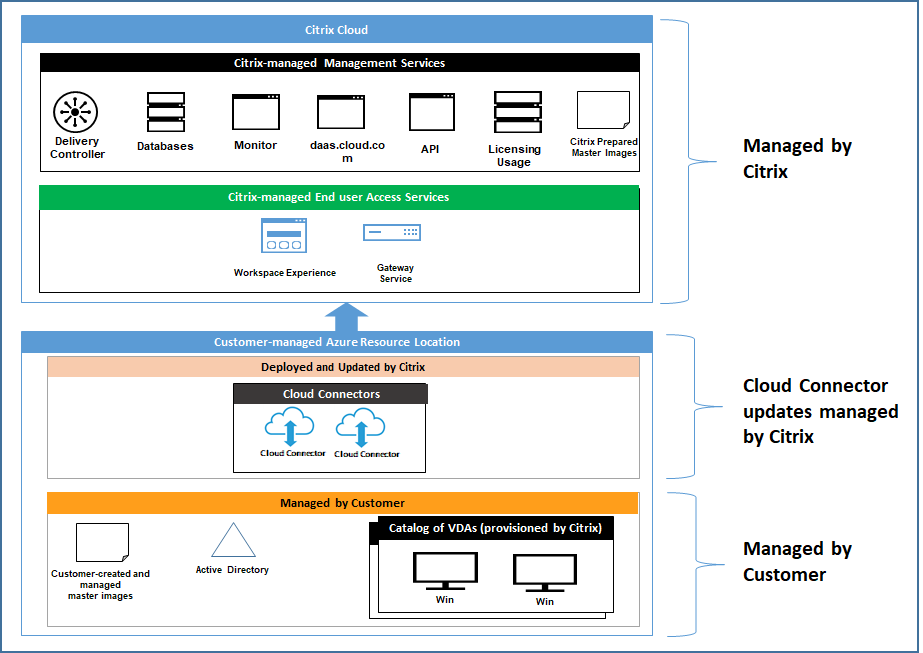

El siguiente diagrama muestra los componentes de una implementación de Citrix DaaS Standard para Azure (anteriormente Citrix Virtual Apps and Desktops Standard para Azure). Este ejemplo utiliza una conexión de emparejamiento de VNet.

Con Citrix DaaS para Azure, los agentes de entrega virtual (VDA) del cliente que entregan escritorios y aplicaciones, además de los Citrix Cloud™ Connectors, se implementan en una suscripción y un arrendatario de Azure que Citrix administra.

NOTA:

Este artículo proporciona una descripción general de los requisitos de seguridad para los clientes que implementan Citrix DaaS para Azure mediante una suscripción de Azure administrada por Citrix. Para obtener una descripción general de la arquitectura de una implementación de Citrix DaaS para Azure mediante una suscripción de Azure administrada por el cliente, incluida la información de seguridad, consulta Arquitectura de referencia: Servicio Virtual Apps and Desktops - Azure.

Responsabilidad de Citrix®

Suscripción de Azure y Microsoft Entra ID

Citrix es responsable de la seguridad de la suscripción de Azure y de Microsoft Entra ID que se crean para el cliente. Citrix garantiza el aislamiento de arrendatarios, de modo que cada cliente tenga su propia suscripción de Azure y AAD, y se evite la comunicación cruzada entre diferentes arrendatarios. Citrix también restringe el acceso al AAD únicamente al personal de operaciones de Citrix DaaS™ para Azure y de Citrix. El acceso de Citrix a la suscripción de Azure de cada cliente se audita.

Los clientes que utilizan catálogos no unidos a un dominio pueden usar el AAD administrado por Citrix como medio de autenticación para Citrix Workspace. Para estos clientes, Citrix crea cuentas de usuario con privilegios limitados en el AAD administrado por Citrix. Sin embargo, ni los usuarios ni los administradores de los clientes pueden ejecutar ninguna acción en el AAD administrado por Citrix. Si estos clientes eligen usar su propio AAD, son totalmente responsables de su seguridad.

Redes virtuales e infraestructura

Dentro de la suscripción de Azure administrada por Citrix del cliente, Citrix crea redes virtuales para aislar ubicaciones de recursos. Dentro de esas redes, Citrix crea máquinas virtuales para los VDA, Cloud Connectors y máquinas de creación de imágenes, además de cuentas de almacenamiento, Key Vaults y otros recursos de Azure. Citrix, en colaboración con Microsoft, es responsable de la seguridad de las redes virtuales, incluidos los firewalls de red virtual.

Citrix garantiza que la política de firewall predeterminada de Azure (grupos de seguridad de red) esté configurada para limitar el acceso a las interfaces de red en las conexiones de emparejamiento de VNet. Generalmente, esto controla el tráfico entrante a los VDA y Cloud Connectors. Para obtener más información, consulta:

Los clientes no pueden cambiar esta política de firewall predeterminada, pero pueden implementar reglas de firewall adicionales en las máquinas VDA creadas por Citrix; por ejemplo, para restringir parcialmente el tráfico saliente. Los clientes que instalan clientes de red privada virtual u otro software capaz de omitir las reglas del firewall en las máquinas VDA creadas por Citrix son responsables de cualquier riesgo de seguridad que pueda derivarse.

Al usar el creador de imágenes en Citrix DaaS para Azure para crear y personalizar una nueva imagen de máquina, el puerto 3389 se abre temporalmente en la VNet administrada por Citrix, de modo que el cliente pueda acceder por RDP a la máquina que contiene la nueva imagen de máquina para personalizarla.

Responsabilidad de Citrix al usar conexiones de emparejamiento de VNet de Azure

Para que los VDA de Citrix DaaS para Azure contacten con controladores de dominio locales, recursos compartidos de archivos u otros recursos de intranet, Citrix DaaS para Azure proporciona un flujo de trabajo de emparejamiento de VNet como opción de conectividad. La red virtual administrada por Citrix del cliente se empareja con una red virtual de Azure administrada por el cliente. La red virtual administrada por el cliente puede habilitar la conectividad con los recursos locales del cliente utilizando la solución de conectividad de la nube a las instalaciones que el cliente elija, como Azure ExpressRoute o túneles iPsec.

La responsabilidad de Citrix para el emparejamiento de VNet se limita a admitir el flujo de trabajo y la configuración de recursos de Azure relacionada para establecer la relación de emparejamiento entre las VNet de Citrix y las administradas por el cliente.

Política de firewall para conexiones de emparejamiento de VNet de Azure

Citrix abre o cierra los siguientes puertos para el tráfico entrante y saliente que utiliza una conexión de emparejamiento de VNet.

VNet administrada por Citrix con máquinas no unidas a un dominio

- Reglas de entrada

- Denegar todo el tráfico de entrada. Esto incluye el tráfico intra-VNet de VDA a VDA.

- Reglas de salida

- Permitir todo el tráfico de salida.

VNet administrada por Citrix con máquinas unidas a un dominio

- Reglas de entrada:

- Permitir los puertos 80, 443, 1494 y 2598 de entrada interna a los VDA y Connectors.

- Permitir los puertos 49152-65535 de entrada a los VDA desde un rango de IP utilizado por la función de duplicación de Monitor. Consulta Puertos de comunicación utilizados por las tecnologías de Citrix.

- Denegar todo el resto del tráfico de entrada.

- Reglas de salida

- Permitir todo el tráfico de salida.

VNet administrada por el cliente con máquinas unidas a un dominio

- El cliente es responsable de configurar su VNet correctamente. Esto incluye abrir los siguientes puertos para la unión a un dominio.

- Reglas de entrada:

- Permitir la entrada en 443, 1494, 2598 desde sus IP de cliente para lanzamientos internos.

- Permitir la entrada en 53, 88, 123, 135-139, 389, 445, 636 desde la VNet de Citrix (rango de IP especificado por el cliente).

- Permitir la entrada en los puertos abiertos con una configuración de proxy.

- Otras reglas creadas por el cliente.

- Reglas de salida:

- Permitir la salida en 443, 1494, 2598 a la VNet de Citrix (rango de IP especificado por el cliente) para lanzamientos internos.

- Otras reglas creadas por el cliente.

Acceso a la infraestructura

Citrix puede acceder a la infraestructura administrada por Citrix del cliente (Cloud Connectors) para realizar ciertas tareas administrativas, como recopilar registros (incluido el Visor de eventos de Windows) y reiniciar servicios sin notificar al cliente. Citrix es responsable de ejecutar estas tareas de forma segura y con un impacto mínimo para el cliente. Citrix también es responsable de garantizar que todos los archivos de registro se recuperen, transporten y gestionen de forma segura. Los VDA del cliente no se pueden acceder de esta manera.

Copias de seguridad para catálogos no unidos a un dominio

Citrix no es responsable de realizar copias de seguridad de catálogos no unidos a un dominio.

Copias de seguridad para imágenes de máquina

Citrix es responsable de realizar copias de seguridad de cualquier imagen de máquina cargada en Citrix DaaS para Azure, incluidas las imágenes creadas con el creador de imágenes. Citrix utiliza almacenamiento con redundancia local para estas imágenes.

Política de firewall al usar herramientas de solución de problemas

Cuando un cliente solicita la creación de una máquina bastión para la solución de problemas, se realizan las siguientes modificaciones del grupo de seguridad en la VNet administrada por Citrix:

- Permitir temporalmente la entrada en 3389 desde el rango de IP especificado por el cliente al bastión.

- Permitir temporalmente la entrada en 3389 desde la dirección IP del bastión a cualquier dirección de la VNet (VDA y Cloud Connectors).

- Seguir bloqueando el acceso RDP entre los Cloud Connectors, los VDA y otros VDA.

Cuando un cliente habilita el acceso RDP para la solución de problemas, se realizan las siguientes modificaciones del grupo de seguridad en la VNet administrada por Citrix:

- Permitir temporalmente la entrada en 3389 desde el rango de IP especificado por el cliente a cualquier dirección de la VNet (VDA y Cloud Connectors).

- Seguir bloqueando el acceso RDP entre los Cloud Connectors, los VDA y otros VDA.

Suscripciones administradas por el cliente

Para las suscripciones administradas por el cliente, Citrix se adhiere a las responsabilidades anteriores durante la implementación de los recursos de Azure. Después de la implementación, todo lo anterior recae en la responsabilidad del cliente, porque el cliente es el propietario de la suscripción de Azure.

Responsabilidad del cliente

VDA e imágenes de máquina

El cliente es responsable de todos los aspectos del software instalado en las máquinas VDA, incluidos:

- Actualizaciones del sistema operativo y parches de seguridad

- Antivirus y antimalware

- Actualizaciones de software de VDA y parches de seguridad

- Reglas de firewall de software adicionales (especialmente para el tráfico saliente)

- Seguir las consideraciones de seguridad y mejores prácticas de Citrix

Citrix proporciona una imagen preparada que está pensada como punto de partida. Los clientes pueden usar esta imagen para pruebas de concepto o demostraciones, o como base para crear su propia imagen de máquina. Citrix no garantiza la seguridad de esta imagen preparada. Citrix intentará mantener el sistema operativo y el software VDA de la imagen preparada actualizados, y habilitará Windows Defender en estas imágenes.

Responsabilidad del cliente al usar el emparejamiento de VNet

El cliente debe abrir todos los puertos especificados en VNet administrada por el cliente con máquinas unidas a un dominio.

Cuando se configura el emparejamiento de VNet, el cliente es responsable de la seguridad de su propia red virtual y de su conectividad a sus recursos locales. El cliente también es responsable de la seguridad del tráfico entrante desde la red virtual emparejada administrada por Citrix. Citrix no toma ninguna medida para bloquear el tráfico desde la red virtual administrada por Citrix a los recursos locales del cliente.

Los clientes tienen las siguientes opciones para restringir el tráfico entrante:

- Asignar a la red virtual administrada por Citrix un bloque de IP que no esté en uso en ninguna otra parte de la red local del cliente o de la red virtual conectada administrada por el cliente. Esto es necesario para el emparejamiento de VNet.

- Agregar grupos de seguridad de red de Azure y firewalls en la red virtual del cliente y en la red local para bloquear o restringir el tráfico del bloque de IP administrado por Citrix.

- Implementar medidas como sistemas de prevención de intrusiones, firewalls de software y motores de análisis de comportamiento en la red virtual del cliente y en la red local, dirigidas al bloque de IP administrado por Citrix.

Proxy

El cliente puede elegir si usar un proxy para el tráfico saliente del VDA. Si se utiliza un proxy, el cliente es responsable de:

- Configurar los ajustes del proxy en la imagen de máquina VDA o, si el VDA está unido a un dominio, usar la Directiva de grupo de Active Directory.

- Mantenimiento y seguridad del proxy.

No se permite el uso de proxies con Citrix Cloud Connectors u otra infraestructura administrada por Citrix.

Resistencia del catálogo

Citrix proporciona tres tipos de catálogos con diferentes niveles de resistencia:

- Estático: Cada usuario se asigna a un único VDA. Este tipo de catálogo no proporciona alta disponibilidad. Si el VDA de un usuario deja de funcionar, deberá ubicarse en uno nuevo para recuperarse. Azure proporciona un SLA del 99,5% para máquinas virtuales de instancia única con SSD estándar. El cliente aún puede hacer una copia de seguridad del perfil de usuario, pero cualquier personalización realizada en el VDA (como la instalación de programas o la configuración de Windows) se perderá.

- Aleatorio: Cada usuario se asigna aleatoriamente a un VDA de servidor en el momento del lanzamiento. Este tipo de catálogo proporciona alta disponibilidad mediante redundancia. Si un VDA deja de funcionar, no se pierde información porque el perfil del usuario reside en otro lugar.

- Windows 10 multisesión: Este tipo de catálogo funciona de la misma manera que el tipo aleatorio, pero usa VDA de estación de trabajo de Windows 10 en lugar de VDA de servidor.

Copias de seguridad para catálogos unidos a un dominio

Si el cliente utiliza catálogos unidos a un dominio con un emparejamiento de VNet, el cliente es responsable de hacer una copia de seguridad de sus perfiles de usuario. Citrix recomienda que los clientes configuren recursos compartidos de archivos locales y establezcan políticas en su Active Directory o VDA para extraer perfiles de usuario de estos recursos compartidos de archivos. El cliente es responsable de la copia de seguridad y disponibilidad de estos recursos compartidos de archivos.

Recuperación ante desastres

En caso de pérdida de datos de Azure, Citrix recuperará tantos recursos en la suscripción de Azure administrada por Citrix como sea posible. Citrix intentará recuperar los Cloud Connectors y los VDA. Si Citrix no tiene éxito en la recuperación de estos elementos, los clientes son responsables de crear un nuevo catálogo. Citrix asume que las imágenes de máquina tienen una copia de seguridad y que los clientes han hecho una copia de seguridad de sus perfiles de usuario, lo que permite reconstruir el catálogo.

En caso de pérdida de una región de Azure completa, el cliente es responsable de reconstruir su red virtual administrada por el cliente en una nueva región y de crear un nuevo emparejamiento de VNet dentro de Citrix DaaS para Azure.

Responsabilidades compartidas de Citrix y el cliente

Citrix Cloud Connector™ para catálogos unidos a un dominio

Citrix DaaS para Azure implementa al menos dos Cloud Connectors en cada ubicación de recursos. Algunos catálogos pueden compartir una ubicación de recursos si están en la misma región, emparejamiento de VNet y dominio que otros catálogos para el mismo cliente. Citrix configura los Cloud Connectors unidos a un dominio del cliente para los siguientes ajustes de seguridad predeterminados en la imagen:

- Actualizaciones del sistema operativo y parches de seguridad

- Software antivirus

- Actualizaciones de software de Cloud Connector

Los clientes normalmente no tienen acceso a los Cloud Connectors. Sin embargo, pueden obtener acceso mediante los pasos de solución de problemas del catálogo e iniciar sesión con credenciales de dominio. El cliente es responsable de cualquier cambio que realice al iniciar sesión a través del bastión.

Los clientes también tienen control sobre los Cloud Connectors unidos a un dominio a través de la Directiva de grupo de Active Directory. El cliente es responsable de garantizar que las políticas de grupo que se aplican al Cloud Connector sean seguras y sensatas. Por ejemplo, si el cliente elige deshabilitar las actualizaciones del sistema operativo mediante la Directiva de grupo, el cliente es responsable de realizar las actualizaciones del sistema operativo en los Cloud Connectors. El cliente también puede elegir usar la Directiva de grupo para aplicar una seguridad más estricta que los valores predeterminados de Cloud Connector, como instalando un software antivirus diferente. En general, Citrix recomienda que los clientes coloquen los Cloud Connectors en su propia unidad organizativa de Active Directory sin políticas, ya que esto garantizará que los valores predeterminados que usa Citrix se puedan aplicar sin problemas.

Solución de problemas

En caso de que el cliente experimente problemas con el catálogo en Citrix DaaS para Azure, hay dos opciones para la solución de problemas: usar bastiones y habilitar el acceso RDP. Ambas opciones introducen riesgos de seguridad para el cliente. El cliente debe comprender y aceptar asumir este riesgo antes de usar estas opciones.

Citrix es responsable de abrir y cerrar los puertos necesarios para realizar operaciones de solución de problemas, y de restringir a qué máquinas se puede acceder durante estas operaciones.

Con bastiones o acceso RDP, el usuario activo que realiza la operación es responsable de la seguridad de las máquinas a las que se accede. Si el cliente accede al VDA o Cloud Connector a través de RDP y contrae accidentalmente un virus, el cliente es responsable. Si el personal de soporte de Citrix accede a estas máquinas, es responsabilidad de ese personal realizar las operaciones de forma segura. La responsabilidad por cualquier vulnerabilidad expuesta por cualquier persona que acceda al bastión u otras máquinas en la implementación (por ejemplo, la responsabilidad del cliente de agregar rangos de IP a la lista de permitidos, la responsabilidad de Citrix de implementar rangos de IP correctamente) está cubierta en otra parte de este documento.

En ambos escenarios, Citrix es responsable de crear correctamente excepciones de firewall para permitir el tráfico RDP. Citrix también es responsable de revocar estas excepciones después de que el cliente elimine el bastión o finalice el acceso RDP a través de Citrix DaaS para Azure.

Bastiones

Citrix puede crear bastiones en la red virtual administrada por Citrix del cliente dentro de la suscripción administrada por Citrix del cliente para diagnosticar y reparar problemas, ya sea de forma proactiva (sin notificación al cliente) o en respuesta a un problema planteado por el cliente. El bastión es una máquina a la que el cliente puede acceder a través de RDP y luego usar para acceder a los VDA y (para catálogos unidos a un dominio) Cloud Connectors a través de RDP para recopilar registros, reiniciar servicios o realizar otras tareas administrativas. De forma predeterminada, la creación de un bastión abre una regla de firewall externa para permitir el tráfico RDP desde un rango de direcciones IP especificado por el cliente a la máquina bastión. También abre una regla de firewall interna para permitir el acceso a los Cloud Connectors y VDA a través de RDP. Abrir estas reglas supone un gran riesgo de seguridad.

El cliente es responsable de proporcionar una contraseña segura para la cuenta local de Windows. El cliente también es responsable de proporcionar un rango de direcciones IP externas que permita el acceso RDP al bastión. Si el cliente elige no proporcionar un rango de IP (permitiendo que cualquiera intente acceder por RDP), el cliente es responsable de cualquier acceso intentado por direcciones IP maliciosas.

El cliente también es responsable de eliminar el bastión una vez que la solución de problemas esté completa. El host bastión expone una superficie de ataque adicional, por lo que Citrix apaga automáticamente la máquina ocho (8) horas después de encenderla. Sin embargo, Citrix nunca elimina automáticamente un bastión. Si el cliente elige usar el bastión durante un período de tiempo prolongado, es responsable de aplicar parches y actualizarlo. Citrix recomienda que un bastión se use solo durante varios días antes de eliminarlo. Si el cliente desea un bastión actualizado, puede eliminar el actual y luego crear uno nuevo, que aprovisionará una máquina nueva con los últimos parches de seguridad.

Acceso RDP

Para los catálogos unidos a un dominio, si el emparejamiento de VNet del cliente es funcional, el cliente puede habilitar el acceso RDP desde su VNet emparejada a su VNet administrada por Citrix. Si el cliente utiliza esta opción, es responsable de acceder a los VDA y Cloud Connectors a través del emparejamiento de VNet. Se pueden especificar rangos de direcciones IP de origen para que el acceso RDP se pueda restringir aún más, incluso dentro de la red interna del cliente. El cliente deberá usar credenciales de dominio para iniciar sesión en estas máquinas. Si el cliente está trabajando con el soporte de Citrix para resolver un problema, es posible que deba compartir estas credenciales con el personal de soporte. Una vez resuelto el problema, el cliente es responsable de deshabilitar el acceso RDP. Mantener el acceso RDP abierto desde la red emparejada o local del cliente supone un riesgo de seguridad.

Credenciales de dominio

Si el cliente elige usar un catálogo unido a un dominio, es responsable de proporcionar a Citrix DaaS para Azure una cuenta de dominio (nombre de usuario y contraseña) con permisos para unir máquinas al dominio. Al suministrar credenciales de dominio, el cliente es responsable de adherirse a los siguientes principios de seguridad:

- Auditable: La cuenta debe crearse específicamente para el uso de Citrix DaaS para Azure, de modo que sea fácil auditar para qué se usa la cuenta.

- Con ámbito: La cuenta solo requiere permisos para unir máquinas a un dominio. No debe ser un administrador de dominio completo.

- Segura: Se debe establecer una contraseña segura en la cuenta.

Citrix es responsable del almacenamiento seguro de esta cuenta de dominio en un Azure Key Vault en la suscripción de Azure administrada por Citrix del cliente. La cuenta se recupera solo si una operación requiere la contraseña de la cuenta de dominio.

Más información

Para obtener información relacionada, consulta:

- Guía de implementación segura para la plataforma Citrix Cloud: Información de seguridad para la plataforma Citrix Cloud.

- Descripción general de la seguridad técnica: Información de seguridad para Citrix DaaS

- Notificaciones de terceros