アダプティブ認証を使用したスマートアクセス

Citrix Cloudのお客様は、Citrix WorkspaceへのIdPとして適応型認証を使用して、Citrix DaaSリソース(Virtual Apps and Desktops)へのスマートアクセス(アダプティブアクセス)またはSecure Private Accessサービスを提供できます。

スマートアクセス機能により、アダプティブ認証サービスはユーザーに関するすべてのポリシー情報をCitrix WorkspaceまたはCitrix DaaSに表示できます。適応型認証サービスでは、デバイスポスチャ(EPA)、ネットワークロケーション(企業ネットワークの内部または外部、位置情報)、ユーザーグループなどのユーザー属性、時間帯、またはこれらのパラメータの組み合わせをポリシー情報の一部として提供できます。その後、Citrix DaaS管理者はこのポリシー情報を使用して、Virtual Apps and Desktopsへのコンテキストアクセスを構成できます。Virtual Apps and Desktopsは、以前のパラメーター(アクセスポリシー)に基づいて列挙することも、基にしないこともできます。クリップボードアクセス、プリンタリダイレクト、クライアントドライブ、USB マッピングなどの一部のユーザーアクションも制御できます。

ユースケースの例:

- 管理者は、アプリのグループを、企業ネットワークなどの特定のネットワークロケーションからのみ表示またはアクセスするように構成できます。

- 管理者は、企業の管理対象デバイスからのみアプリグループを表示またはアクセスするように設定できます。たとえば、EPA スキャンでは、デバイスが企業管理か BYOD かを確認できます。EPA のスキャン結果に基づいて、ユーザーに関連するアプリを列挙できます。

前提条件

- IdPとしてのアダプティブ認証は、Citrix Workspace 用に構成する必要があります。詳細については、「 アダプティブ認証サービス」を参照してください。

- Citrix DaaS によるアダプティブ認証サービスが稼働しています。

- アダプティブアクセス機能が有効になっています。詳細については、「 アダプティブアクセスを有効にする」を参照してください。

スマートアクセスのためのイベントの流れを理解する

- ユーザーはCitrix Workspaceにログインします。

- ユーザは IdP として設定された適応型認証サービスにリダイレクトされます。

- ユーザーは事前認証 (EPA) または認証を求められます。

- ユーザーは正常に認証されました。

- スマートアクセスポリシーは構成に従って評価され、タグはユーザーセッションに関連付けられます。

- アダプティブ認証サービスはタグをCitrix Graphサービスにプッシュします。ユーザーはCitrix Workspaceのランディングページにリダイレクトされます。

- Citrix Workspace は、このユーザーセッションのポリシー情報を取得し、フィルターを照合して、列挙する必要があるアプリまたはデスクトップを評価します。

- 管理者は、Citrix DaaSのアクセスポリシーを構成して、ユーザーのICAアクセスを制限します。

適応型認証インスタンスでのスマートアクセスポリシーの設定

適応型認証インスタンスでのスマートアクセスポリシーの設定は、次の 2 段階のプロセスです:

- アダプティブ認証インスタンスでスマートアクセスタグを使用してスマートアクセスポリシーを定義します。たとえば、 ステップ 1を参照してください。

- リソースアクセス用の DaaS/Secure Private Accessにも同じタグを定義します。たとえば、 ステップ 2を参照してください。

ユースケース 1: Chrome ブラウザからログインするユーザーにはアクセスを許可し、クリップボードへのアクセスはブロックするようにスマートアクセスポリシーを構成する

ステップ 1: アダプティブ認証インスタンスでスマートタグを使用してスマートアクセスポリシーを設定する

- アダプティブ認証インスタンスにログインします。

- 適応型認証仮想サーバに移動します([セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ])。

- 認証仮想サーバーを選択し、[ 編集] をクリックします。

- 「 スマートアクセスポリシー」をクリックします。

- 要件に応じてポリシーの表現を定義します。

- [Add Binding] をクリックします。

- 「ポリシーの選択」で、「 追加」をクリックします。

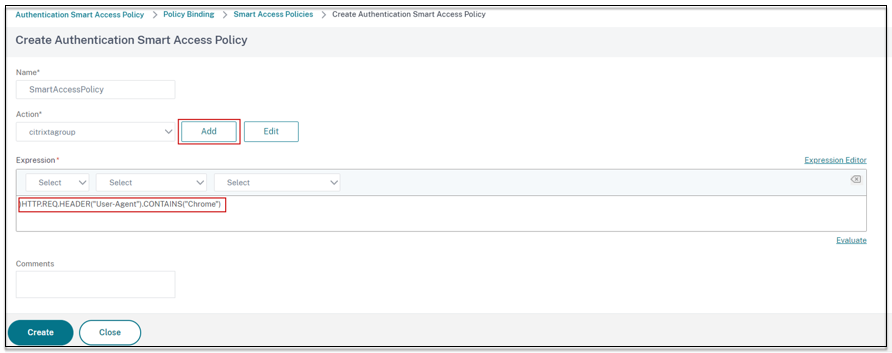

- スマートアクセスポリシーの名前を入力します。

- 式を定義します。

Chrome ブラウザからログインするユーザーにアクセスを許可する例として、次の式を入力します。

HTTP.REQ.HEADER("User-Agent").CONTAINS("Chrome")同様に、時間、ユーザーログイン、認証と承認グループ、およびその他のオプションに基づいて式を作成できます。

-

次に、スマートタグを作成し、これらのタグをスマートアクセスポリシーにバインドします。

- [ アクション] で [ 追加] をクリックします。

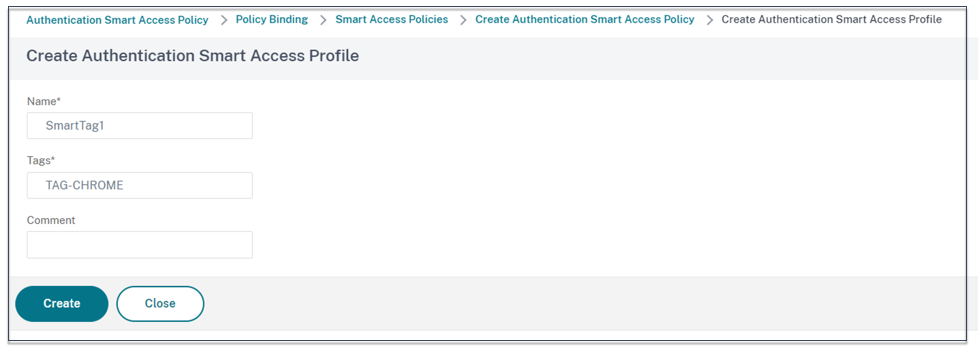

- [名前] に、スマートアクセスプロファイルの名前を入力します。

- 「 タグ」で、スマートアクセスタグを定義します。たとえば、TAG-CHROME。

- [Create] をクリックします。

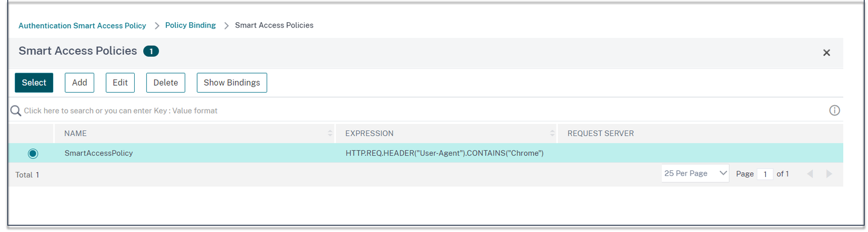

- スマートアクセスポリシーを選択し、[ バインドの追加] をクリックします。

- このスマートアクセスタグを、以前に作成したスマートアクセスポリシーにバインドします。

注:

[セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [認証] > [詳細ポリシー] > [スマートアクセス] > [ポリシー] からスマートアクセスポリシーを作成し 、それを認証仮想サーバにバインドすることもできます。

ステップ 2: DaaS Studio でスマートアクセスタグを定義する

- スマートタグ「TAG-CHROME」を使用してポリシーを追加します。詳しくは、「 Citrix Studioでのタグの定義」を参照してください。

ユースケース 2: EPA の結果に基づいて認証後のスマートアクセスポリシーを設定

ステップ 1: アダプティブ認証インスタンスでスマートタグを使用してスマートアクセスポリシーを設定する

エンドポイント分析などの条件に基づいてスマートアクセスするには、nFactor フローを設定し、EPA アクションを定義してから、デフォルトグループを追加します。

EPA を nFactor フローのファクターとして構成するには、「 EPA をファクターとして構成する」を参照してください。

ロジカルフロー

- ユーザーはワークスペース URL にアクセスします。

- ユーザは、認証/EPA の適応型認証にリダイレクトされます。

- エンドポイント分析はエンドユーザーで行われ、結果は定義済みのデフォルトグループにユーザーを追加することによって保存されます。

- ユーザーは次の認証フローに進むように求められます。

- スマートアクセスポリシーが評価され、ユーザーにスマートアクセスタグが割り当てられます。

構成

ウイルス対策がインストールされたマシンからアクセスするユーザーには、準拠していることを示すマークを付け、フルアクセスを許可する必要があります。ただし、ウイルス対策ソフトがインストールされていないユーザーマシンは、非対応としてマークし、アクセスが制限されている必要があります。

-

EPA の nFactor ポリシーを作成します。 詳細については、「 要素としての EPA の設定」を参照してください。

nFactor フローでは、最初のファクターがユーザー認証ファクターであることを確認します。

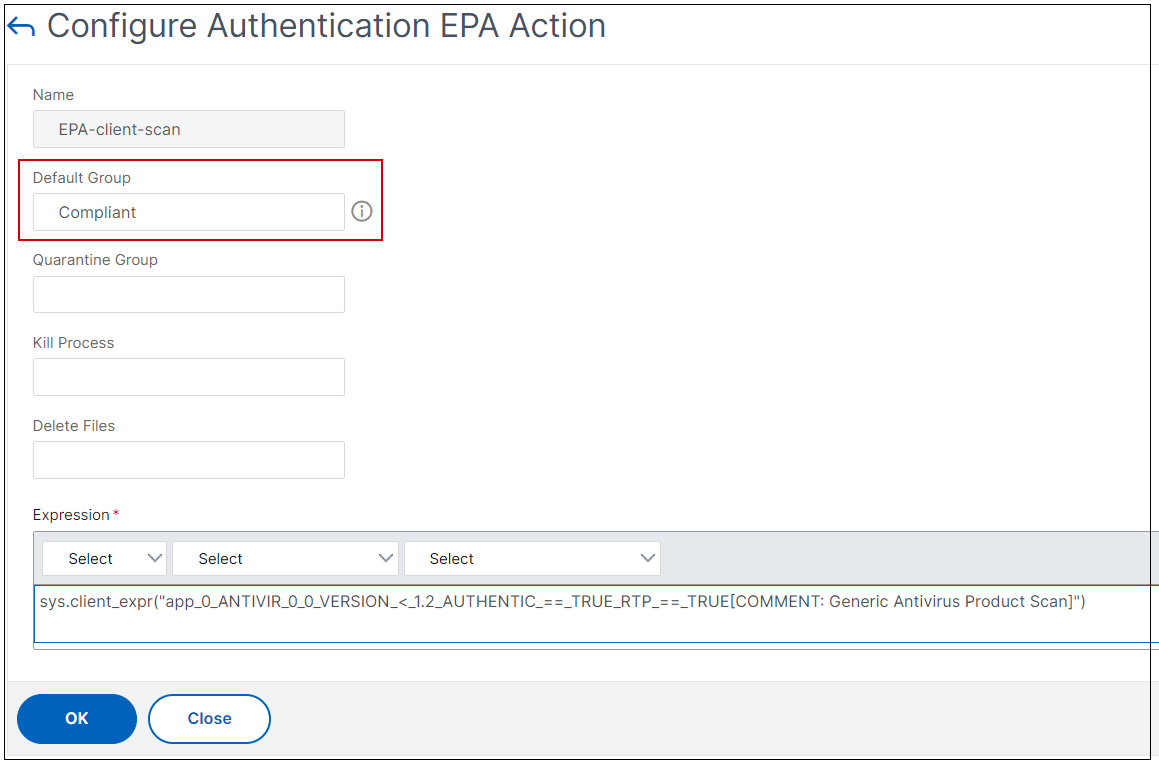

- EPA 式を選択して、ウイルス対策ソフトウェアが存在するかどうかを確認します。

-

EPA アクションで、デフォルトグループを定義します。

EPA が正常に実行されると、ユーザーはこのデフォルトグループに追加されます。

-

次に、スマートアクセスポリシーを作成します

- アダプティブ認証インスタンスにログインします。

- 適応型認証仮想サーバに移動します([セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ])。

- 適応型認証仮想サーバーを選択し、[ 編集] をクリックします。

- 「 スマートアクセスポリシー」をクリックします。

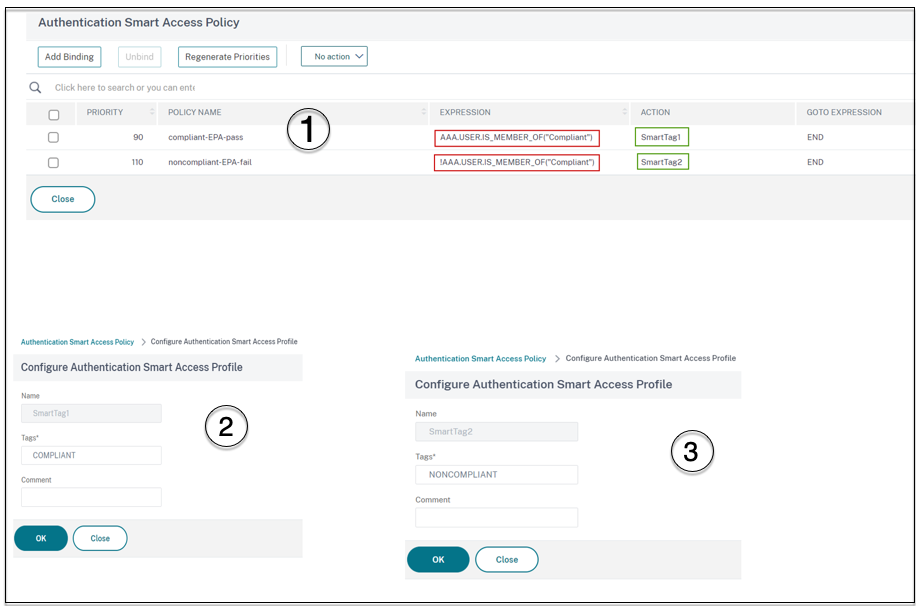

-

次の式で 2 つのスマートアクセスポリシーを作成します。

- AAA.USER.IS_MEMBER_OF (「準拠」)-ユーザー EPA 合格条件用

- !AAA.USER.IS_MEMBER_OF (「準拠」) — ユーザー EPA 障害状態の場合

-

これらのポリシーの両方にスマートアクセスタグを定義します。

例:

-

AAA.USER.IS_MEMBER_OF (“Compliant”)のCOMPLIANT タグが付いたタグ名SmartTag1 -

!AAA.USER.IS_MEMBER_OF (“Compliant”)NONCOMPLIANTタグが付いたタグ名SmartTag2

-

スマートアクセス用のEPAを条件とする適応型認証インスタンスの設定が完了しました。

必要に応じてタグと式を設定できます。

ステップ 2: DaaS Studio でスマートアクセスタグを設定する

スマートタグ「準拠」 と「非準拠」のポリシーをそれぞれのデリバリーグループに追加します。詳しくは、「 Citrix Studioでのタグの定義」を参照してください。

DaaS Studioでタグを定義

デリバリーグループでタグを定義して、ユーザーのアプリケーション列挙を制限します。

例:BranchOffice ユーザーは、 すべてのアプリケーションを含むアダプティブ・アクセス・デリバリー・グループのアプリケーションを確認する必要があります 。 一方、WorkFromHomeユーザーは、 WFHデリバリーグループのアプリケーションを見る必要があります。

- Citrix Cloud にサインインします。

- [マイサービス]>[DaaS] を選択します。

- [管理] をクリックします。

- 要件に応じてデリバリーグループを作成します。詳しくは、「デリバリーグループの作成」を参照してください。

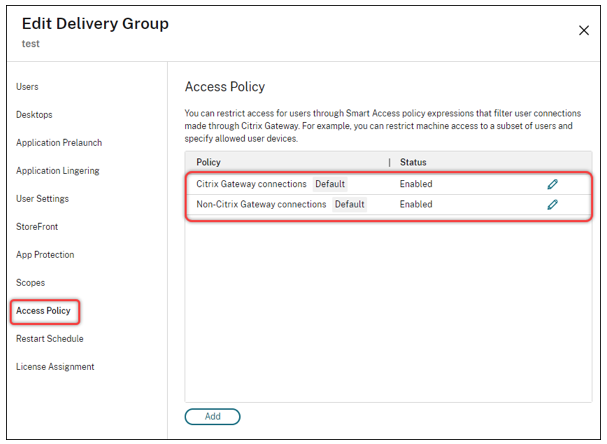

-

作成したデリバリーグループを選択し、[デリバリーグループの編集] をクリックします。

- [アクセスポリシー] をクリックします。

-

Citrix Workspaceプラットフォーム内でアダプティブアクセスを使用しているお客様は、次の手順を実行して、デリバリーグループのアクセスを内部ネットワークのみに制限してください:

- デリバリーグループを右クリックし、[編集] を選択します。

- 左ペインでアクセスポリシーを選択します。

- 編集アイコンをクリックして、デフォルトのCitrix Gateway 接続ポリシーを変更します。

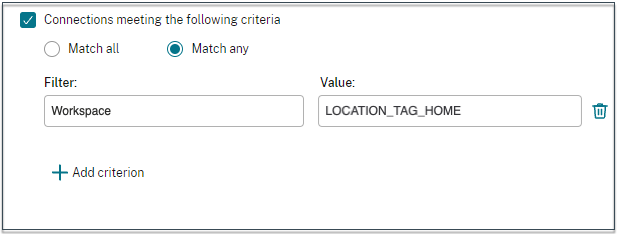

- [ポリシーの編集] ページで、[ 次の条件を満たす接続] を選択し、[ 任意に一致] を選択して、条件を追加します。

WorkFromHomeユーザーの場合は、それぞれのDelivery Controllerに次の値を入力します。

ファーム:ワークスペース

フィルター:LOCATION_TAG_HOME

BranchOfficeユーザーの場合は、各Delivery Controllerで次の値を入力します。

フィルター:ワークスペース

値:ロケーション_タグ_ブランチオフィス

これらのタグを使用して、アプリケーションへのアクセスを制限できるようになりました。

提供されているアプリケーションへのアクセスの種類を制限する

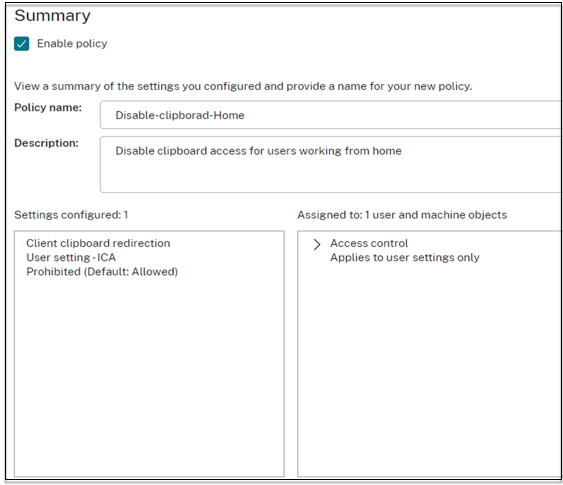

例:在宅勤務のユーザーにはクリップボード権限があってはなりません。

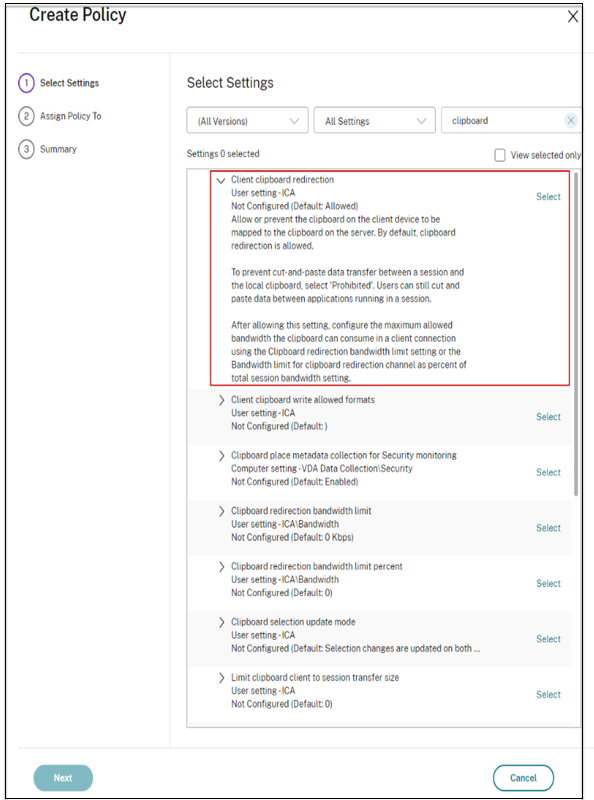

- DaaS Studioで、「 ポリシー 」に移動し、「 ポリシーの作成」をクリックします。

- 「 ポリシーの作成 」ページで、アクセスを許可または禁止する設定を選択します。

-

「 選択」をクリックします。

- [ 設定の編集 ] ページで、[ 許可 ] または [ 禁止 ] をクリックし、[ 保存] をクリックします。

- [次へ] をクリックします。

-

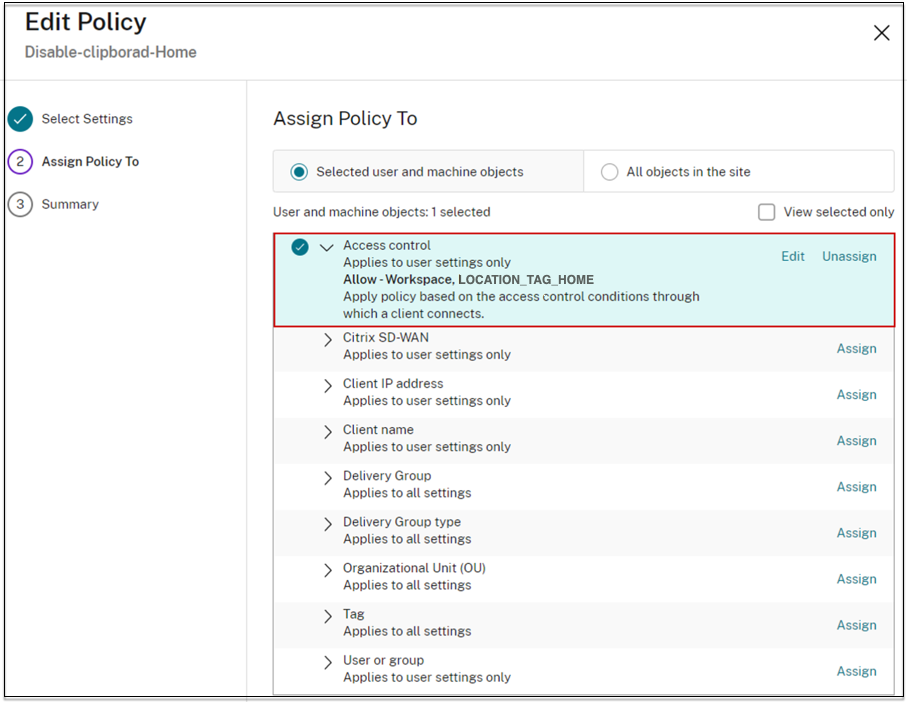

「 ポリシーの割り当て先 」ページで、「 アクセス制御 」を選択し、「 次へ」をクリックします。

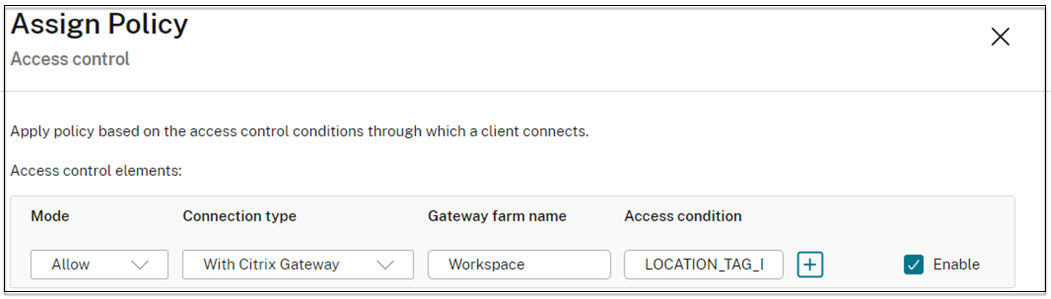

- 次の詳細を含むポリシーを定義します:

- モード:-許可

- 接続タイプ:-Citrix Gatewayを使用

- ファーム名:-ワークスペース

- アクセス条件:LOCATION_TAG_HOME (すべて大文字)

- [ 次へ ] をクリックし、ポリシーの名前を入力します。

- [完了]をクリックします。

これで、アクセスをテストする準備が整いました。

よくあるエラーのトラブルシューティング

-

問題: 「リクエストを完了できません」というメッセージが表示される。

解像度

- アダプティブアクセスが有効になっていることを確認します。詳細については、「 アダプティブアクセスを有効にする」を参照してください。

- この機能が有効になっていない場合は、Citrix サポートにお問い合わせください。

-

問題: アプリまたはデスクトップが公開されていません。

この問題は、スマートタグがアダプティブ認証からワークスペースにプッシュされない場合や、DaaS またはSecure Private Accessで受信されない場合に発生する可能性があります。

解決策:

- スマートアクセスポリシーがヒットしていないか確認してください。詳しくは、https://support.citrix.com/article/CTX138840を参照してください。

- Citrix アダプティブ認証インスタンスが

cas.citrix.comに接続できるかどうかを確認します。 -

スマートタグの詳細については、アダプティブ認証インスタンスを確認してください。

-

set audit syslogParamsコマンドで、すべてのインスタンスで LogLevel パラメーターがALLに設定されていることを確認します。 -

puttyを使用して適応型認証プライマリ・インスタンスにログインします。

タイプ:シェル

cd /var/logcat ns.log | more or cat ns.log | grep -I “smartaccess”

-

- それでも問題が解決しない場合は、Citrix サポートにお問い合わせください。

高可用性セットアップの設定変更

次のディレクトリの高可用性セットアップでは、ファイル同期が遅れることがあります。その結果、Citrix ADM 登録中に作成されたキーは時間どおりに読み取られません。

- /var/mastools/conf/agent.conf

- /var/mastools/trust/.ssh/private.pem

- /var/mastools/trust/.ssh/public.pem

ファイル同期の問題を解決するには、次の手順を実行してセカンダリでset cloudコマンドを再実行します。

> shell cat /var/mastools/conf/agent.conf

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<mps_agent>

<uuid>temp_str</uuid>

<url>fuji.agent.adm.cloud.com</url>

<customerid>customer_id</customerid>

<instanceid>instance_id</instanceid>

<servicename>MAS</servicename>

<download_service_url>download.citrixnetworkapistaging.net</download_service_url>

<abdp_url>fuji.agent.adm.cloud.com</abdp_url>

<msg_router_url>fuji.agent.adm.cloud.com</msg_router_url>

</mps_agent> Done

> set cloud param -CustomerID customer_id -InstanceID instance_id -Deployment Production

<!--NeedCopy-->