導入ガイドAzure上のCitrix ADC VPX-Autoscale

協力者

著者: ソリューションアーキテクト、ブレイク・シンドラー

概要

Citrix ADCは、ホストされている場所に関係なく、Web、従来型、およびクラウドネイティブのアプリケーションに高品質のユーザーエクスペリエンスを提供するアプリケーション配信および負荷分散ソリューションです。ユーザーを単一の構成やクラウドに閉じ込めることなく、さまざまなフォームファクターと展開オプションで提供されます。プール容量ライセンスにより、クラウド展開間で容量を移動できます。

サービスとアプリケーションデリバリのリーダーとして、Citrix ADCは世界中の何千ものネットワークに展開され、エンタープライズおよびクラウドサービスの提供を最適化し、セキュリティで保護し、制御しています。Webサーバーとデータベースサーバーの前に直接展開されるCitrix ADCは、高速負荷分散とコンテンツスイッチング、HTTP圧縮、コンテンツキャッシュ、SSLアクセラレーション、アプリケーションフローの可視性、および強力なアプリケーションファイアウォールを統合した使いやすいプラットフォームに統合します。ネットワークデータを実用的なビジネスインテリジェンスに変換するエンドツーエンドの監視により、SLA への対応が大幅に簡素化されます。Citrix ADCでは、プログラミングの専門知識を必要とせずに、シンプルな宣言型ポリシーエンジンを使用してポリシーを定義および管理できます。

Citrix VPX

Citrix ADC VPX 製品は、さまざまな仮想化およびクラウドプラットフォームでホストできる仮想アプライアンスです。

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

この導入ガイドは、Microsoft Azure上のCitrix ADC VPXに焦点を当てています

Microsoft Azure

Microsoft Azureは、組織がビジネス上の課題に対応できるように構築された、拡大し続けるクラウドコンピューティングサービスのセットです。Azure を使用すると、ユーザーは好みのツールやフレームワークを使用して、大規模なグローバルネットワーク上でアプリケーションを自由に構築、管理、デプロイできます。Azure では、ユーザーは次のことができます。

-

Microsoftの継続的なイノベーションで将来に備え、今日の開発と将来の製品ビジョンをサポートします。

-

オンプレミス、クラウド、エッジでハイブリッドクラウドをシームレスに運用することで、Azure はユーザーがいる場所で出会います。

-

すべての言語とフレームワークに対するオープンソースとサポートに対する Azure のコミットメントにより、条件に基づいて構築し、ユーザーが自由に好きな方法で構築し、希望する場所にデプロイできるようにします。

-

企業、政府、新興企業から信頼されている専門家チームと、業界をリードするプロアクティブなコンプライアンスのチームに支えられて、最初からセキュリティを備えたクラウドを信頼してください。

Azure 用語集

ここでは、このドキュメントで使用されている、ユーザーがよく理解している必要のある主要な用語の簡単な説明を示します。

-

Azure ロードバランサー — Azure ロードバランサーは、ネットワーク内のコンピューター間で着信トラフィックを分散するリソースです。トラフィックは、ロードバランサーセット内に定義された仮想マシンに分配されます。ロードバランサーには、外部ロードバランサー、インターネットに接続するロードバランサー、または内部ロードバランサーがあります。

-

Azure Resource Manager (ARM) — ARM は、Azure のサービスの新しい管理フレームワークです。Azure Load Balancerは、ARMベースのAPIおよびツールを使用して管理されます。

-

バックエンドアドレスプール — 負荷が分散される仮想マシン NIC に関連付けられている IP アドレスです。

-

BLOB-バイナリラージオブジェクト — Azure ストレージに格納できるファイルまたはイメージのようなバイナリオブジェクト。

-

フロントエンド IP 構成 — Azure ロードバランサーには、仮想 IP (VIP) とも呼ばれる 1 つ以上のフロントエンド IP アドレスを含めることができます。これらのIPアドレスがトラフィックの入口として使用されます。

-

インスタンスレベルのパブリック IP (ILPIP) — ILPIP は、ユーザーが仮想マシンまたはロールインスタンスが存在するクラウドサービスではなく、仮想マシンまたはロールインスタンスに直接割り当てることができるパブリック IP アドレスです。これは、クラウドサービスに割り当てられているVIP (仮想IP) の代わりにはなりません。むしろ、仮想マシンまたはロールインスタンスに直接接続するために使用できる追加の IP アドレスです。

注:

以前は、ILPIP はパブリック IP を意味する PIP と呼ばれていました。

-

インバウンド NAT ルール — ロードバランサーのパブリックポートをバックエンドアドレスプール内の特定の仮想マシンのポートにマッピングするルールが含まれます。

-

IP-Config:個々のNICに関連付けられたIPアドレスのペア(パブリックIPとプライベートIP)として定義できます。IP-Configでは、パブリックIPアドレスがNULLの場合があります。各NICには複数のIP構成を関連付けることができます。最大255個まで可能です。

-

負荷分散ルール — 特定のフロントエンドIPとポートの組み合わせを一連のバックエンドIPアドレスとポートの組み合わせにマップするルールプロパティ。ロードバランサリソースの単一の定義により、ユーザーは複数の負荷分散ルールを定義できます。各ルールは、仮想マシンに関連付けられたフロントエンド IP とポート、およびバックエンド IP とポートの組み合わせを反映します。

-

ネットワークセキュリティグループ (NSG) — NSGには、仮想ネットワーク内の仮想マシンインスタンスへのネットワークトラフィックを許可または拒否するアクセス制御リスト (ACL) ルールのリストが含まれています。NSGは、サブネット、またはそのサブネット内の個々の仮想マシンインスタンスに関連付けることができます。NSGがサブネットに関連付けられている場合、ACLルールはそのサブネット内のすべての仮想マシンインスタンスに適用されます。さらに、NSGをその仮想マシンに直接関連付けることで、個々の仮想マシンへのトラフィックをさらに制限できます。

-

プライベート IP アドレス — Azure 仮想ネットワーク、および VPN ゲートウェイを使用してユーザーネットワークを Azure に拡張する場合のユーザーのオンプレミスネットワーク内の通信に使用されます。プライベートIPアドレスを使用すると、Azureリソースは、VPNゲートウェイまたはExpressRoute回路を経由して、インターネットで到達できるIPアドレスを使用せずに、仮想ネットワークまたはオンプレミスネットワーク内の他のリソースと通信できます。Azure Resource Manager展開モデルでは、プライベートIPアドレスは次の種類のAzureリソースに関連付けられます - 仮想マシン、内部ロードバランサー(ILB)、およびアプリケーションゲートウェイ。

-

プローブ — バックエンドアドレスプール内の仮想マシンインスタンスの可用性をチェックするために使用されるヘルスプローブが含まれます。個別の仮想マシンが一定時間ヘルスプローブに応答しない場合、それはトラフィック供用から除外されます。プローブにより、ユーザーは仮想インスタンスの状態を追跡できます。ヘルスプローブが失敗すると、仮想インスタンスは自動的にローテーションから除外されます。

-

パブリック IP アドレス (PIP) — PIP は、Azure のパブリック向けサービスを含むインターネットとの通信に使用され、仮想マシン、インターネット向けロードバランサー、VPN ゲートウェイ、およびアプリケーションゲートウェイに関連付けられます。

-

リージョン-国境を越えず、1 つ以上のデータセンターを含む地理内のエリア。価格設定、地域サービスおよびタイプは、リージョンレベルで公開されます。リージョンは通常、(最大で数百マイル離れた)別のリージョンと対にされ、リージョンペアを形成します。障害回復シナリオおよび高可用性シナリオでは、リージョンペアをメカニズムとして使用できます。また、一般に場所とも呼ばれます。

-

リソースグループ-アプリケーションに関連するリソースを保持するリソースマネージャのコンテナです。リソースグループには、アプリケーションのすべてのリソースを含めることも、論理的にグループ化されたリソースのみを含めることもできます。

-

ストレージアカウント — Azure ストレージアカウントにより、ユーザーは Azure Storage の Azure BLOB、キュー、テーブル、ファイルサービスにアクセスできます。ユーザーストレージアカウントは、ユーザーの Azure ストレージデータオブジェクトに一意の名前空間を提供します。

-

仮想マシン — オペレーティングシステムを実行する物理コンピュータのソフトウェア実装。同じハードウェア上で複数の仮想マシンを同時に実行できます。Azure では、仮想マシンはさまざまなサイズで利用できます。

-

仮想ネットワーク-Azure 仮想ネットワークは、クラウド内のユーザーネットワークを表します。これは、ユーザーサブスクリプション専用の Azure クラウドを論理的に分離したものです。ユーザーは、このネットワーク内のIPアドレスブロック、DNS設定、セキュリティポリシー、およびルートテーブルを完全に制御できます。ユーザーは、VNet をさらにサブネットに分割し、Azure IaaS 仮想マシンとクラウドサービス (PaaS ロールインスタンス) を起動することもできます。また、ユーザーは Azure で利用可能な接続オプションのいずれかを使用して、仮想ネットワークをオンプレミスネットワークに接続できます。本質的に、ユーザーはネットワークを Azure に拡張でき、Azure が提供するエンタープライズ規模のメリットを活用して IP アドレスブロックを完全に制御できます。

使用例

各サービスを個別の仮想アプライアンスとして展開する必要がある代替ソリューションと比較して、Citrix ADC on Azureは、L4負荷分散、L7トラフィック管理、サーバーオフロード、アプリケーションアクセラレーション、アプリケーションセキュリティ、およびその他の重要なアプリケーション配信機能を単一のVPXに組み合わせていますインスタンス、Azure Marketplace から便利に入手できます。さらに、すべてが単一のポリシーフレームワークによって管理され、オンプレミスのCitrix ADC展開を管理するのと同じ強力なツールセットで管理されます。その結果、Citrix ADC on Azureは、今日の企業の差し迫ったニーズだけでなく、レガシーコンピューティングインフラストラクチャからエンタープライズクラウドデータセンターへの継続的な進化をサポートするいくつかの説得力のあるユースケースを可能にします。

Autoscale によるデータセンターの拡張

アプリケーションがビジネスの生産性、成長、顧客体験と同義であるアプリケーション経済において、ダウンタイムを最小限に抑え、収益の損失を防ぐために、競争力を維持し、迅速に革新し、顧客の要求を満たすように拡張することが組織にとって不可欠になります。

組織がオンプレミスのデータセンターの容量を超えると、ハードウェアの調達や設備投資予算の支出を検討する代わりに、パブリッククラウドでのプレゼンスを拡大することを検討しています。パブリッククラウドへの移行に伴い、ユーザーのパブリッククラウド展開に適したADCを選択する際には、規模とパフォーマンスが重要な要素になります。変動する需要に応じてアプリケーションを拡張することが常に必要です。プロビジョニング不足は、顧客の損失、従業員の生産性の低下、収益の低下につながる可能性があります。オーバープロビジョニングにコストがかかるパブリッククラウドでは、オンデマンドでユーザーインフラストラクチャを適切にサイジングすることがさらに重要です。

パブリッククラウドでのパフォーマンスとスケーラビリティの向上に対するニーズに応えて、Citrix ADCは依然として最良の選択肢です。クラス最高のソリューションにより、ユーザーは100Gbps/リージョンまで自動的にスケールアップできます。また、その優れたソフトウェアアーキテクチャにより、他のADCベンダーやクラウドプロバイダーオプションと比較して、一般的なeコマースWebページで100ミリ秒のレイテンシの利点を提供します。

自動スケーリングの利点

アプリケーションの高可用性。自動スケーリングにより、アプリケーションのトラフィック要求を処理するための適切な数のCitrix ADC VPX インスタンスが常に確保されます。これは、トラフィック要求に関係なく、アプリケーションが常に起動して実行されるようにするためです。

スマートなスケーリング決定とゼロタッチ構成。自動スケーリングはアプリケーションを継続的に監視し、要求に応じて動的にCitrix ADC インスタンスを追加または削除します。需要が急増すると、インスタンスは自動的に追加されます。需要が急増すると、インスタンスは自動的に削除されます。Citrix ADC インスタンスの追加と削除は自動的に行われ、手動によるゼロタッチ構成になります。

自動DNS管理。Citrix ADM Autoscale機能は、自動DNS管理を提供します。新しいCitrix ADC インスタンスが追加されると、ドメイン名が自動的に更新されます。

グレースフル接続終了。スケールイン中、Citrix ADC インスタンスは正常に削除され、クライアント接続が失われるのを防ぎます。

コスト管理の向上。自動スケーリングは、必要に応じてCitrix ADC インスタンスを動的に増減します。これにより、ユーザーは関連するコストを最適化できます。ユーザーは、必要なときにのみインスタンスを起動し、不要なときにインスタンスを終了することで、費用を節約できます。したがって、ユーザーは使用したリソースに対してのみ料金を支払います。

観測性。可観測性は、アプリケーション開発者またはIT担当者がアプリケーションの正常性を監視するために不可欠です。Citrix ADMのAutoscale ダッシュボードを使用すると、ユーザーはしきい値パラメーター値、Autoscale トリガーのタイムスタンプ、イベント、およびAutoscale に参加するインスタンスを視覚化できます。

Citrix ADM自動スケーリングアーキテクチャを使用したMicrosoft AzureでのCitrix ADC VPXの自動スケーリング

Citrix ADM は、Azure DNSまたはAzureロードバランサー(ALB)を使用してクライアントトラフィックの分散を処理します。

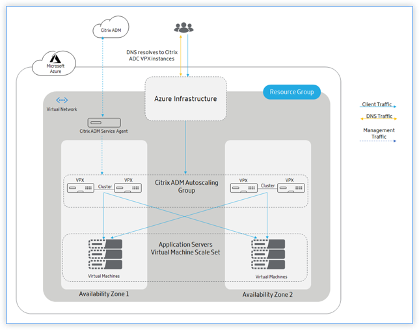

Azure DNS を使用したトラフィック分散

次の図は、Azure トラフィックマネージャーをトラフィックディストリビューターとして使用して DNS ベースの自動スケーリングがどのように行われるかを示しています。

DNS ベースの自動スケーリングでは、DNS はディストリビューション層として機能します。Azure トラフィックマネージャーは、Microsoft Azure の DNS ベースのロードバランサーです。トラフィックマネージャーは、Citrix ADM自動スケーリンググループで使用可能な適切なCitrix ADCインスタンスにクライアントトラフィックを転送します。

Azureトラフィックマネージャーは、FQDNをCitrix ADC インスタンスのVIPアドレスに解決します。

注:

DNSベースの自動スケーリングでは、Citrix ADM自動スケールグループの各Citrix ADCインスタンスにはパブリックIPアドレスが必要です。

Citrix ADM は、クラスターレベルでスケールアウトまたはスケールインアクションをトリガーします。スケールアウトがトリガーされると、登録された仮想マシンがプロビジョニングされ、クラスターに追加されます。同様に、スケールインがトリガーされると、Citrix ADC VPX クラスターからノードが削除され、プロビジョニングが解除されます。

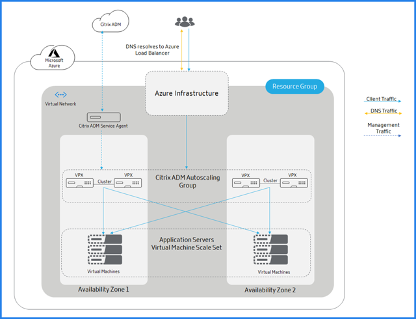

Azure Load Balancer を使用したトラフィック分散

次の図は、Azure ロードバランサーをトラフィックディストリビューターとして使用して自動スケーリングがどのように行われるかを示しています。

Azure Load Balancerは、クラスターノードへの配布層です。ALBはクライアントトラフィックを管理し、Citrix ADC VPX クラスターに配信します。ALBは、クライアントトラフィックをCitrix ADC VPX クラスターノードに送信します。このクラスターノードは、複数のアベイラビリティーゾーンにまたがってCitrix ADM 自動スケーリンググループで使用できます。

注:

パブリック IP アドレスは Azure Load Balancer に割り当てられます。Citrix ADC VPX インスタンスでは、パブリックIPアドレスは必要ありません。

Citrix ADM は、クラスターレベルでスケールアウトまたはスケールインアクションをトリガーします。スケールアウトがトリガーされると、登録された仮想マシンがプロビジョニングされ、クラスターに追加されます。同様に、スケールインがトリガーされると、Citrix ADC VPX クラスターからノードが削除され、プロビジョニングが解除されます。

Citrix ADM Autoscale グループ

Autoscaleグループは、Citrix ADC インスタンスのグループで、アプリケーションを単一のエンティティとして負荷分散し、設定されたしきい値パラメータ値に基づいて自動スケーリングをトリガーします。

リソース グループ

リソースグループには、Citrix ADC 自動スケーリングに関連するリソースが含まれます。このリソースグループは、ユーザーが自動スケーリングに必要なリソースを管理するのに役立ちます。詳細については、「Azure Portal を使用した Azure リソースの管理」を参照してください。

Azure バックエンド仮想マシンスケールセット

Azure 仮想マシンスケールセットは、同一の VM インスタンスの集合です。VM インスタンスの数は、クライアントのトラフィックに応じて増減できます。このセットは、アプリケーションに高可用性を提供します。詳細については、「仮想マシンのスケールセットとは?」を参照してください。。

アベイラビリティーゾーン

アベイラビリティーゾーンは、Azure リージョン内の独立した場所です。各リージョンは、複数のアベイラビリティーゾーンで構成されています。各アベイラビリティーゾーンは 1 つのリージョンに属しています。各アベイラビリティーゾーンには、1 つの Citrix ADC VPX クラスターがあります。詳細については、「Azure のリージョンとアベイラビリティーゾーン」を参照してください。

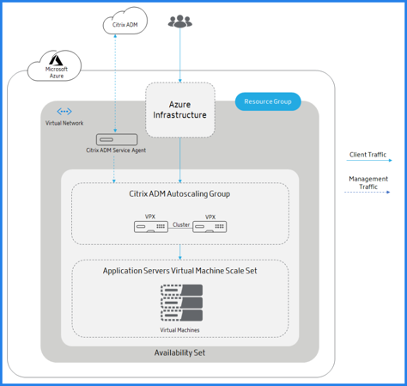

可用性セット

可用性セットは、Citrix ADC VPX クラスターとアプリケーションサーバーの論理的なグループです。可用性セットは、クラスター内の複数の分離されたハードウェアノードに ADC インスタンスをデプロイする場合に役立ちます。可用性セットを使用すると、ユーザーは Azure 内でハードウェアまたはソフトウェアの障害が発生した場合に、信頼性の高い ADM 自動スケーリングを保証できます。詳細については、「チュートリアル:Azure PowerShell を使用した高可用性仮想マシンの作成とデプロイ」を参照してください。

次の図は、可用性セットの自動スケーリングを示しています。

Azureインフラストラクチャ(ALBまたはAzureトラフィックマネージャ)は、可用性セット内のCitrix ADM 自動スケーリンググループにクライアントトラフィックを送信します。Citrix ADM は、クラスターレベルでスケールアウトまたはスケールインアクションをトリガーします。

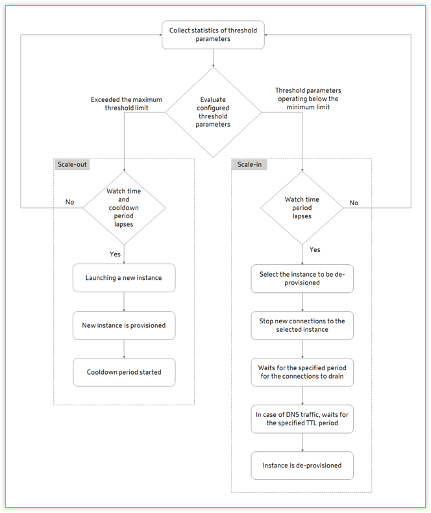

自動スケーリングの仕組み

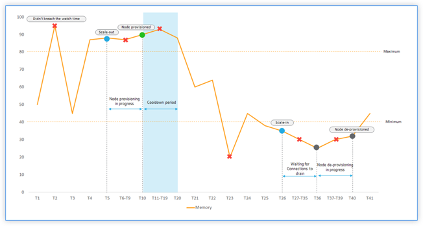

次のフローチャートは、自動スケーリングのワークフローを示しています。

Citrix ADM は、プロビジョニングされたクラスターの統計情報(CPU、メモリ、スループット)を毎分収集します。

統計情報は、設定しきい値に対して評価されます。統計情報に応じて、スケールアウトまたはスケールインがトリガーされます。統計情報が最大しきい値を超えると、スケールアウトがトリガーされます。統計情報が最小しきい値を下回ると、スケールインがトリガーされます。

スケールアウトがトリガーされた場合:

-

新しいノードがプロビジョニングされます。

-

ノードがクラスタに接続され、構成がクラスタから新しいノードに同期されます。

-

ノードはCitrix ADM に登録されています。

-

新しいノードの IP アドレスは、Azure トラフィックマネージャーで更新されます。

スケールインがトリガーされた場合:

-

ノードが削除対象として識別されます。

-

選択したノードへの新しい接続を停止します。

-

接続がドレインするまで指定した期間待機します。DNS トラフィックでは、指定された TTL 期間も待機します。

-

ノードがクラスターから切り離され、Citrix ADM から登録解除され、Microsoft Azure からプロビジョニングが解除されます。

注:

アプリケーションをデプロイすると、すべてのアベイラビリティーゾーンのクラスターに IP セットが作成されます。次に、ドメインとインスタンスの IP アドレスが Azure トラフィックマネージャーまたは ALB に登録されます。アプリケーションを削除すると、ドメインとインスタンスの IP アドレスが Azure トラフィックマネージャーまたは ALB から登録解除されます。次に、IP セットが削除されます。

自動スケーリングシナリオの例

ユーザーが次の設定で、単一のアベイラビリティーゾーンに asg_arn という名前の autoscaleグループを作成したとします。

-

選択されたしきい値パラメータ — メモリ使用量。

-

メモリに設定されたしきい値の制限:

-

最小制限:40

-

最大制限:85

-

-

総再生時間 — 2 分。

-

クールダウン期間 — 10分。

-

プロビジョニング解除中の待機時間(10分)。

-

DNS の存続時間 — 10 秒。

Autoscaleグループが作成されると、統計はAutoscaleグループから収集されます。自動スケールポリシーは、自動スケールイベントが進行中であるかどうかも評価します。自動スケーリングが進行中の場合は、そのイベントが完了するのを待ってから、統計を収集します。

一連の出来事

-

メモリ使用量がT2でしきい値制限を超えています。ただし、スケールアウトは指定された総再生時間に対して違反しなかったため、トリガーされません。

-

スケールアウトは、最大しきい値を 2 分間 (総再生時間) 連続して超過した後、T5でトリガーされます。

-

ノードのプロビジョニングが進行中であるため、T5-T10間の違反に対するアクションは実行されませんでした。

-

ノードはT10でプロビジョニングされ、クラスタに追加されます。クールダウン期間が開始されます。

-

クールダウン期間のため、T10-T20の間の違反に対するアクションは実行されませんでした。この期間は、Autoscaleグループのインスタンスの有機的な増加を保証します。次のスケーリング決定をトリガーする前に、現在のトラフィックが安定し、現在のインスタンスのセットで平均化するのを待機します。

-

メモリ使用量はT23の最小しきい値制限を下回ります。ただし、スケールインは指定された総再生時間に対して違反しなかったため、トリガーされません。

-

スケールインは、最小しきい値を 2 分間 (総再生時間) 連続して超過した後、T26にトリガーされます。クラスタ内のノードは、プロビジョニング解除のために識別されます。

-

Citrix ADMは既存の接続のドレインを待っているため、T26-T36間の違反に対するアクションは実行されませんでした。DNS ベースの自動スケーリングでは、TTL が有効です。

注:

DNSベースの自動スケーリングの場合、Citrix ADMは指定された存続可能時間(TTL)期間を待ちます。次に、ノードのプロビジョニング解除を開始する前に、既存の接続がドレインするのを待機します。

-

ノードのプロビジョニング解除が進行中であるため、T37-T39間の違反に対するアクションは実行されませんでした。

-

ノードはT40でクラスタから削除され、プロビジョニング解除されます。

ノードのプロビジョニング解除を開始する前に、選択したノードへのすべての接続がドレインされました。したがって、クールダウン期間は、ノードのプロビジョニング解除後にスキップされます。

Autoscaleの構成

Citrix ADM は、Microsoft AzureのすべてのCitrix ADC VPX クラスターを管理します。Citrix ADMは、クラウドアクセスプロファイルを使用してAzure リソースにアクセスします。

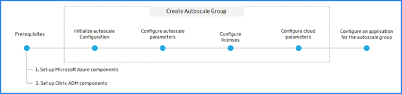

次のフロー図は、Autoscaleグループを作成および設定する手順を説明しています。

Microsoft Azure コンポーネントをセットアップする

ユーザーがCitrix ADMでCitrix ADC VPXインスタンスをAutoscale する前に、Azureで次のタスクを実行します。

仮想ネットワークを作成する

-

ユーザーの Microsoft Azure ポータルにログオンします。

-

[リソースを作成する] を選択します。

-

[ネットワーク] を選択し、[仮想ネットワーク] をクリックします。

-

必要なパラメータを指定します。

-

[リソースグループ] で、ユーザーはCitrix ADC VPX製品を展開するリソースグループを指定する必要があります。

-

[場所] で、ユーザーは次のようなアベイラビリティーゾーンをサポートする場所を指定する必要があります。

-

米国中部

-

米国東部 2

-

フランス中部

-

北ヨーロッパ

-

東南アジア

-

西ヨーロッパ

-

米国西部 2

-

注:

アプリケーションサーバーはこのリソースグループにあります。

-

-

[Create] をクリックします。

詳細については、こちらの「Azure 仮想ネットワーク: Azure 仮想ネットワークとは」を参照してください。。

セキュリティグループを作成する

ユーザー仮想ネットワーク (VNet) に 3 つのセキュリティグループを作成します。それぞれ管理、クライアント、およびサーバー接続用です。セキュリティグループを作成して、Citrix ADC VPX インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御します。ユーザーがCitrix Autoscale グループで制御する受信トラフィックのルールを作成します。ユーザーは必要な数だけルールを追加できます。

-

管理:Citrix ADC VPXの管理専用のユーザーアカウント内のセキュリティグループ。Citrix ADC はAzureサービスに接続する必要があり、インターネットアクセスが必要です。受信規則は、次の TCP ポートおよび UDP ポートで許可されます。

-

TCP:80、22、443、3008–3011、4001

-

UDP: 67、123、161、500、3003、4500、7000

-

詳細については、こちらの「Azure 仮想ネットワーク: Azure 仮想ネットワークとは」を参照してください。。

セキュリティグループを作成する

ユーザー仮想ネットワーク (VNet) に 3 つのセキュリティグループを作成します。それぞれ管理、クライアント、およびサーバー接続用です。セキュリティグループを作成して、Citrix ADC VPX インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御します。ユーザーがCitrix Autoscale グループで制御する受信トラフィックのルールを作成します。ユーザーは必要な数だけルールを追加できます。

-

管理:Citrix ADC VPXの管理専用のユーザーアカウント内のセキュリティグループ。Citrix ADC はAzureサービスに接続する必要があり、インターネットアクセスが必要です。受信規則は、次の TCP ポートおよび UDP ポートで許可されます。

-

TCP:80、22、443、3008–3011、4001

-

UDP: 67、123、161、500、3003、4500、7000

注:

セキュリティグループで、Citrix ADMエージェントがVPXにアクセスできることを確認してください。

-

-

クライアント:Citrix ADC VPXインスタンスのクライアント側通信専用のユーザーアカウント内のセキュリティグループ。通常、受信規則は TCP ポート 80、22、および 443 で許可されます。

-

サーバー:Citrix ADC VPX サーバー側通信専用のユーザーアカウント内のセキュリティグループ。

Microsoft Azure でセキュリティグループを作成する方法の詳細については、「ネットワークセキュリティグループを作成、変更、または削除する」を参照してください。

サブネットを作成する

ユーザー仮想ネットワーク (VNet) に 3 つのサブネットを作成します。それぞれ、管理、クライアント、およびサーバー接続用です。各サブネットのユーザー VNet で定義されているアドレス範囲を指定します。ユーザーがサブネットを配置するアベイラビリティーゾーンを指定します。

-

管理:管理専用のユーザー仮想ネットワーク(VNet) 内のサブネット。Citrix ADC はAzureサービスに接続する必要があり、インターネットアクセスが必要です。

-

クライアント:クライアント側専用のユーザー仮想ネットワーク(VNet) 内のサブネット。通常、Citrix ADC は、インターネットからパブリックサブネット経由でアプリケーションのクライアントトラフィックを受信します。

-

サーバー:アプリケーションサーバーがプロビジョニングされるサブネット。すべてのユーザーアプリケーションサーバーはこのサブネットに存在し、このサブネットを介してCitrix ADCからアプリケーショントラフィックを受信します。

注:

サブネットの作成時に、サブネットに適切なセキュリティグループを指定します。

Microsoft Azure でサブネットを作成する方法の詳細については、「仮想ネットワークサブネットを追加、変更、または削除する」を参照してください。

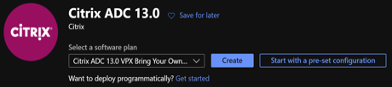

Microsoft AzureでCitrix ADC VPXライセンスを購読する

-

ユーザーの Microsoft Azure ポータルにログオンします。

-

[リソースを作成する] を選択します。

-

[マーケットプレイスを検索]バーで、Citrix ADC を検索し、必要な製品バージョンを選択します。

-

[ソフトウェアプランの選択] リストで、次のいずれかのライセンスタイプを選択します。

-

自分のライセンスを持参する

-

Enterprise

-

Platinum

注:

-

ユーザーが[自分のライセンスを使用する]オプションを選択した場合、Autoscale グループはCitrix ADCインスタンスのプロビジョニング中にCitrix ADMからライセンスをチェックアウトします。

-

Citrix ADMでは、**アドバンストとプレミアムはそれぞれエンタープライズとプラチナと同等のライセンスタイプです**。

-

-

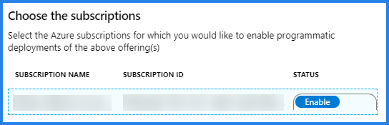

選択したCitrix ADC 製品に対してプログラムによる展開が有効になっていることを確認します。

- 「プログラム的にデプロイしたいですか?」 [始める] をクリックします。

- [サブスクリプションの選択]で[有効にする]を選択して、選択したCitrix ADC VPXエディションをプログラムで展開します。

重要:

AzureでCitrix ADC VPXインスタンスをAutoscale するには、プログラムによる展開を有効にする必要があります。

-

[保存] をクリックします。

-

[プログラムによる展開の設定]を閉じます。

-

[Create] をクリックします。

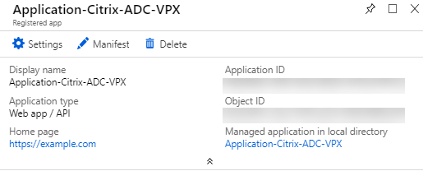

アプリケーションを作成して登録する

Citrix ADM は、このアプリケーションを使用して、AzureのCitrix ADC VPX インスタンスをAutoscaleします。

Azure でアプリケーションを作成して登録するには:

-

Azure ポータルで、[Azure Active Directory] を選択します。このオプションでは、ユーザー組織のディレクトリが表示されます。

-

[アプリ登録] を選択します。

-

[名前] に、アプリケーションの名前を指定します。

-

リストから [アプリケーションタイプ] を選択します。

-

[サインオンURL]で、アプリケーションにアクセスするためのアプリケーションURLを指定します。

-

-

[Create] をクリックします。

アプリ登録の詳細については、「方法:ポータルを使用して、リソースにアクセスできる Azure AD アプリケーションとサービスプリンシパルを作成する」を参照してください。

Azure は、アプリケーション ID をアプリケーションに割り当てます。以下は、Microsoft Azureに登録されているアプリケーションの例です。

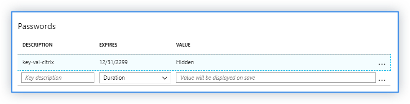

ユーザーがCitrix ADMでクラウドアクセスプロファイルを構成するときに、次のIDをコピーしてこれらのIDを指定します。次の ID を取得する手順については、「 サインイン用の値の取得」を参照してください。

-

アプリケーションID

-

ディレクトリ ID

-

キー

- サブスクリプション ID: ユーザーストレージアカウントからサブスクリプション ID をコピーします。

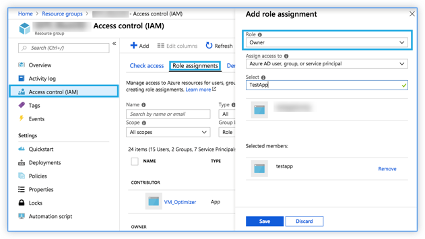

ロール権限をアプリケーションに割り当てる

Citrix ADMは、サービスとしてのアプリケーションの原則を使用して、Microsoft Azure のCitrix ADCインスタンスをAutoScaleします。この権限は、選択したリソースグループにのみ適用されます。 ユーザー登録アプリケーションにロール権限を割り当てるには、ユーザーは Microsoft Azure サブスクリプションの所有者である必要があります。

-

Azure ポータルで、[リソースグループ] を選択します。

-

ユーザーがロール権限を割り当てるリソースグループを選択します。

-

[アクセス制御 (IAM)] を選択します。

-

[役割の割り当て] で、[追加] をクリックします。

-

[ロール] リストから [所有者] を選択します。

-

Citrix ADC インスタンスの自動スケーリング用に登録されているアプリケーションを選択します。

-

[保存] をクリックします。

Citrix ADM コンポーネントをセットアップする

ユーザーがCitrix ADMでCitrix ADC VPXインスタンスをAutoscale する前に、Azureで次のタスクを実行します。

Azure で Citrix ADM エージェントをプロビジョニングする

Citrix ADMサービスエージェントは、Citrix ADMとデータセンターまたはクラウドで検出されたインスタンスの間の仲介として機能します。

-

ネットワーク > エージェントに移動します。

-

プロビジョニングをクリックします。

-

Microsoft Azureを選択し、[次へ] をクリックします。

-

[クラウドパラメータ] タブで、以下を指定します。

-

名前-Citrix ADM エージェント名を指定します。

-

サイト-エージェントとADC VPXインスタンスをプロビジョニングするためにユーザーが作成したサイトを選択します。

-

クラウドアクセスプロファイル-リストからクラウドアクセスプロファイルを選択します。

-

アベイラビリティーゾーン-ユーザーが Autoscale グループを作成するゾーンを選択します。ユーザーが選択したクラウドアクセスプロファイルに応じて、そのプロファイルに固有のアベイラビリティーゾーンが設定されます。

-

セキュリティグループ-セキュリティグループは、Citrix ADCエージェントのインバウンドトラフィックとアウトバウンドトラフィックを制御します。ユーザーは、制御する着信トラフィックと発信トラフィックの両方に対してルールを作成します。

-

Subnet-ユーザーがエージェントをプロビジョニングする管理サブネットを選択します。

-

タグ-Autoscale eグループタグのキーと値のペアを入力します。タグは、大文字と小文字を区別するキーと値のペアで構成されます。これらのタグにより、ユーザーはAutoscale グループを簡単に整理して識別できます。タグは、Azure と Citrix ADM の両方に適用されます。

-

-

[完了] をクリックします。

または、ユーザーは Azure Marketplace から Citrix ADM エージェントをインストールできます。詳細については、「Microsoft Azure クラウドに Citrix ADM エージェントをインストールする」を参照してください。

サイトの作成

Citrix ADM でサイトを作成し、ユーザーの Microsoft Azure リソースグループに関連付けられた VNet の詳細を追加します。

-

Citrix ADM で、[ネットワーク]>[サイト]に移動します。

-

[追加] をクリックします。

-

[クラウドの選択] ペインで、

-

サイトタイプとして[データセンター] を選択します。

-

[タイプ] リストから [Azure] を選択します。

-

[Azure から VNet をフェッチ] チェックボックスをオンにします。

このオプションは、ユーザーがユーザーの Microsoft Azure アカウントから既存の VNet 情報を取得するのに役立ちます。

- [次へ] をクリックします。

-

-

[リージョンを選択] ペインで、

-

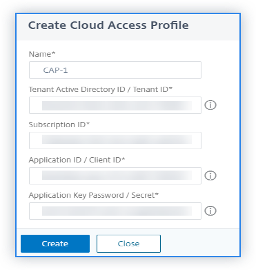

[クラウドアクセスプロファイル] で、ユーザーのMicrosoft Azureアカウント用に作成されたプロファイルを選択します。プロファイルがない場合は、プロファイルを作成します。

-

クラウドアクセスプロファイルを作成するには、[追加] をクリックします。

-

[名前]で、Citrix ADM のユーザーAzureアカウントを識別する名前を指定します。

-

[テナントのActive Directory ID/テナント ID] で、テナントまたは Microsoft Azure のアカウントのActive Directory ID を指定します。

-

サブスクリプション IDを指定します。

-

アプリケーション ID/クライアント IDを指定します。

-

アプリケーションキーのパスワード/シークレットを指定します。

-

[Create] をクリックします。

詳しくは、「Microsoft AzureクラウドへのCitrix ADM Agentのインストール」および「クラウドアクセスプロファイルとAzureアプリケーションへのマッピング」を参照してください。

-

[Vnet] で、ユーザーが管理するCitrix ADC VPXインスタンスを含む仮想ネットワークを選択します。

-

サイト名を指定します。

-

[完了] をクリックします。

-

クラウドアクセスプロファイルを Azure アプリケーションにマッピングする

| Citrix ADM 用語 | Microsoft Azure用語 |

|---|---|

| テナント Active Directory ID /テナント ID | ディレクトリ ID |

| サブスクリプションID | サブスクリプションID |

| アプリケーション ID/クライアント ID | アプリケーションID |

| アプリケーションキーのパスワード/シークレット | キーまたは証明書またはクライアントシークレット |

Citrix ADM サービスエージェントにサイトを接続する

-

Citrix ADM で、[ネットワーク] > [エージェント] に移動します。

-

ユーザーがサイトをアタッチするエージェントを選択します。

-

[サイトを接続] をクリックします。

-

ユーザーが接続するサイトをリストから選択します。

-

[保存] をクリックします。

手順1:Citrix ADMでAutoscale 構成を初期化する

-

Citrix ADM で、[ネットワーク]>[AutoScaleグループ]に移動します。

-

[追加] をクリックして、Autoscale グループを作成します。

[ AutoScaleグループの作成 ] ページが表示されます。

-

Microsoft Azureを選択し、[次へ] をクリックします。

-

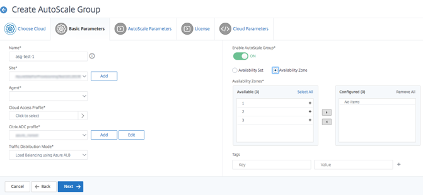

[基本パラメータ] に、次の詳細を入力します。

-

名前:Autoscale グループの名前を入力します。

-

サイト:Microsoft AzureでCitrix ADC VPXインスタンスをAutoscale するためにユーザーが作成したサイトを選択します。ユーザーがサイトを作成していない場合は、[追加] をクリックしてサイトを作成します。

-

エージェント:プロビジョニングされたインスタンスを管理する Citrix ADM エージェントを選択します。

-

クラウドアクセスプロファイル:クラウドアクセスプロファイルを選択します。ユーザーは、クラウドアクセスプロファイルを追加または編集することもできます。

-

デバイスプロファイル:リストからデバイスプロファイルを選択します。Citrix ADM は、ユーザーがCitrix ADC VPXインスタンスへのログオンを要求するときに、デバイスプロファイルを使用します。

注:

選択したデバイスプロファイルが Microsoft Azureのパスワードルールに準拠していることを確認してください。パスワードポリシーは、クラウドユーザーアカウントにのみ適用されます。

-

トラフィック分散モード:既定のトラフィック分散モードとして [Azure LB を使用した負荷分散] オプションが選択されています。ユーザーは、トラフィック分散にAzure DNS モードを使用してDNS を選択することもできます。

-

AutoScaleグループを有効にする:ASGグループのステータスを有効または無効にします。このオプションはデフォルトで有効になっています。このオプションを無効にすると、自動スケーリングはトリガーされません。

-

アベイラビリティセットまたはアベイラビリティーゾーン:ユーザーが Autoscale グループを作成するアベイラビリティーセットまたはアベイラビリティーゾーンを選択します。ユーザーが選択したクラウドアクセスプロファイルに応じて、アベイラビリティーゾーンがリストに表示されます。

-

タグ:Autoscale eグループタグのキーと値のペアを入力します。タグは、大文字と小文字を区別するキーと値のペアで構成されます。これらのタグにより、ユーザーはAutoscale グループを簡単に整理して識別できます。タグは、Microsoft Azure と Citrix ADM の両方に適用されます。

-

-

[次へ] をクリックします。

ステップ 2: Autoscale パラメータを設定する

-

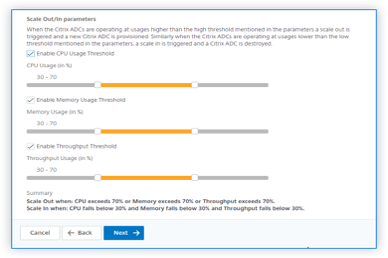

[AutoScale パラメータ] タブで、次の詳細を入力します。

-

スケールアウトまたはスケールインをトリガーするために値を監視する必要がある次のしきい値パラメータを 1 つ以上選択します。

-

CPU 使用率しきい値の有効化:CPU 使用率に基づいてメトリクスを監視します。

-

メモリ使用量しきい値の有効化:メモリ使用量に基づいてメトリクスを監視します。

-

スループットしきい値の有効化:スループットに基づいてメトリクスを監視します。

-

注:

- デフォルトの最小しきい値制限は 30 で、最大しきい値制限は 70 です。ただし、ユーザーは制限を変更できます。

- 最小しきい値制限は、最大しきい値制限の半分以下である必要があります。

- ユーザーは、監視するしきい値パラメータを複数選択できます。しきい値パラメータの少なくとも 1 つが最大しきい値を超えている場合、スケールアウトがトリガーされます。ただし、スケールインがトリガーされるのは、すべてのしきい値パラメータが通常のしきい値を下回っている場合だけです。

-

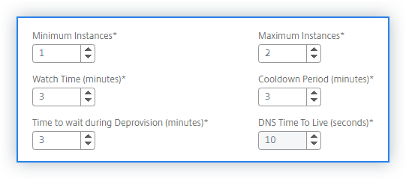

デフォルトの最小インスタンス数は、選択したゾーンの数と同じです。ユーザーは、指定された数のゾーンの倍数の最小インスタンスのみを増やすことができます。

たとえば、アベイラビリティーゾーンの数が 4 の場合、最小インスタンスはデフォルトで 4 です。ユーザーは最小インスタンス数を 8、12、16 増やすことができます。

-

インスタンスの最大数は、最小インスタンスの値以上である必要があります。インスタンスの最大数は、アベイラビリティーゾーンの数に 32 を掛けた数を超えることはできません。

インスタンスの最大数 = アベイラビリティーゾーンの数 * 32

-

総再生時間 (分): 総再生時間を選択します。スケーリングが発生するために、scale パラメータのしきい値を超過したままにする時間。この指定された時間内に収集されたすべてのサンプルでしきい値を超えると、スケーリングが発生します。

-

クールダウン期間 (分): クールダウン期間を選択します。スケールアウト時のクールダウン期間は、スケールアウトが発生した後に統計の評価を停止する必要がある時間です。この期間は、Autoscaleグループのインスタンスの有機的な増加を保証します。次のスケーリング決定をトリガーする前に、現在のトラフィックが安定し、現在のインスタンスのセットで平均化するのを待機します。

-

プロビジョニング解除中の待機時間 (分): ドレイン接続のタイムアウト期間を選択します。スケールインアクション中、インスタンスはプロビジョニングを解除するように識別されます。Citrix ADM は、指定された時間が経過するまで、指定されたインスタンスが新しい接続を処理することを制限し、プロビジョニングを解除します。この期間では、このインスタンスへの既存の接続をプロビジョニング解除する前にドレインアウトできます。

-

DNS 存続可能時間 (秒): 時間 (秒単位) を選択します。この期間は、ルーターがパケットを破棄する前に、パケットがネットワーク内に存在するように設定されます。このパラメーターは、Microsoft Azure トラフィックマネージャーを使用して、トラフィック分散モードが DNS である場合にのみ適用されます。

- [次へ] をクリックします。

ステップ 3: Citrix ADC インスタンスをプロビジョニングするためのライセンスを構成する

次のいずれかのモードを選択して、AutoScaleグループの一部であるCitrix ADCインスタンスにライセンスを付与します。

-

Citrix ADM 使用:Citrix ADC インスタンスのProvisioning 中に、Autoscale グループはCitrix ADM からライセンスをチェックアウトします。

-

Microsoft Azureを使用する:[クラウドから割り当て]オプションでは、Azure Marketplace で利用可能なCitrix 製品ライセンスを使用します。Citrix ADC インスタンスのProvisioning 時に、Autoscale グループはマーケットプレイスのライセンスを使用します。

ユーザーが Azure Marketplace のライセンスを使用することを選択した場合、[クラウドパラメータ] タブで製品またはライセンスを指定します。

詳細については、「 ライセンス要件」を参照してください。

Citrix ADM のライセンスを使用する

このオプションを使用するには、ユーザーが Citrix ADC に「Azureで独自のライセンスソフトウェアを持参する」プランをサブスクライブしていることを確認します。参照先:Microsoft AzureでCitrix ADC VPXライセンスをサブスクライブします。

-

[ライセンス] タブで、[ADM から割り当て] を選択します。

-

[ライセンスタイプ] で、リストから次のオプションのいずれかを選択します。

-

帯域幅ライセンス:ユーザーは、帯域幅ライセンスタイプリストから次のオプションのいずれかを選択できます。

- プール容量:AAutoscale グループ内のすべての新しいインスタンスに割り当てる容量を指定します。

共通プールから、Autoscale グループの各ADCインスタンスは、1つのインスタンスライセンスと指定された帯域幅だけをチェックアウトします。

- VPXライセンス:Citrix ADC VPXインスタンスがプロビジョニングされると、インスタンスはCitrix ADMからライセンスをチェックアウトします。

-

仮想CPUライセンス:プロビジョニングされたCitrix ADC VPXインスタンスは、Autoscale グループで実行されているCPUの数に応じてライセンスをチェックアウトします。

-

注:

プロビジョニングされたインスタンスが削除または破棄されると、適用されたライセンスはCitrix ADMライセンスプールに戻ります。これらのライセンスは、次回のAutoscale時に新しいインスタンスをプロビジョニングするために再利用することができます。

-

[ライセンスエディション] で、ライセンスエディションを選択します。Autoscale グループは、指定されたエディションを使用してインスタンスをプロビジョニングします。

-

[次へ] をクリックします。

ステップ 4: クラウドパラメータを設定する

-

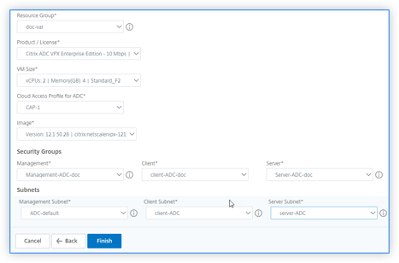

[クラウドパラメータ] タブで、次の詳細を入力します。

-

リソースグループ:Citrix ADC インスタンスが展開されているリソースグループを選択します。

-

製品/ライセンス:ユーザーがプロビジョニングするCitrix ADC製品バージョンを選択します。選択したタイプに対してプログラムによるアクセスが有効になっていることを確認します。詳細については、「Microsoft AzureでCitrix ADC VPXライセンスを購読する」を参照してください。

-

Azure VM サイズ:一覧から必要な VM サイズを選択します。

注:

選択した Azure VM サイズに 3 つ以上の NIC があることを確認してください。詳細については、「Citrix ADMを使用したMicrosoft AzureでのCitrix ADC VPX 自動スケーリング」を参照してください。

-

ADCのクラウドアクセスプロファイル:CitrixADMは、このプロファイルを使用してユーザーのAzureアカウントにログインし、ADCインスタンスをプロビジョニングまたはプロビジョニング解除します。また、Azure LB または Azure DNS も構成します。

-

イメージ:必要なCitrix ADCバージョンイメージを選択します。[新規追加] をクリックして、Citrix ADC イメージを追加します。

-

セキュリティグループ:セキュリティグループは、Citrix ADC VPXインスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御します。管理、クライアント、およびサーバーのトラフィックのセキュリティグループを選択します。管理、クライアント、およびサーバーのセキュリティグループの詳細については、「セキュリティグループの作成」を参照してください。

-

サブネット:ユーザーは、Autoscale Citrix ADCサブネットに対して、管理、クライアント、サーバーサブネットなどの3つの別々のサブネットを持っている必要があります。サブネットには、自動スケーリングに必要なエンティティが含まれています。選択詳細については、「サブネットの作成」を参照してください。

-

-

[完了] をクリックします。

手順 5: Autoscaleグループのアプリケーションを構成する

-

Citrix ADM で、[ネットワーク]>[Autoscale グループ]に移動します。

-

ユーザーが作成したAutoscale グループを選択し、[設定] をクリックします。

-

[アプリケーションの設定] で、次の詳細を指定します。

-

アプリケーション名-アプリケーションの名前を指定します。

-

ドメイン名-アプリケーションのドメイン名を指定します。

-

ゾーン名-アプリケーションのゾーン名を指定します。

このドメイン名とゾーン名は、Azure の仮想サーバーにリダイレクトされます。たとえば、ユーザーが app.example.com でアプリケーションをホストする場合、アプリはドメイン名で、example.com はゾーン名です。

- アクセスタイプ-ユーザーは、外部アプリケーションと内部アプリケーションの両方にADM自動スケーリングを使用できます。必要なアプリケーションアクセスタイプを選択します。

-

-

選択したAutoscale eグループの構成をユーザーが展開する必要なStyleBookを選択します。

ユーザーがStyleBookをインポートする場合は、「新しいStyleBookをインポート」をクリックします。

- すべてのパラメータの値を指定します。

構成パラメータは、選択したStyleBookにあらかじめ定義されています。

-

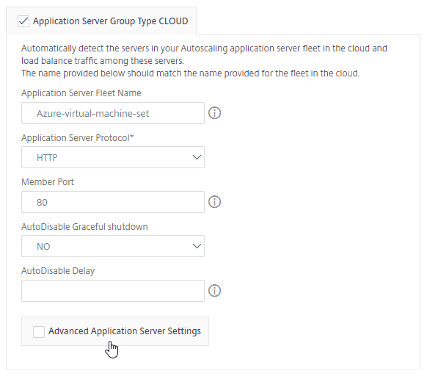

[Application Server Group Type CLOUD] チェックボックスをオンにして、仮想マシンのスケールセットで使用可能なアプリケーションサーバーを指定します。

-

[アプリケーションサーバーフリート名] で、仮想マシンスケールセットのAutoscale 設定名を指定します。

-

リストから [アプリケーションサーバープロトコル] を選択します。

-

「メンバーポート」で、アプリケーションサーバーのポート値を指定します。

注:

自動無効化グレースフルシャットダウンが[いいえ] に設定され、[自動無効化遅延] フィールドが空白であることを確認します。

- ユーザアプリケーションサーバの詳細設定を指定する場合は、[アプリケーションサーバの詳細設定]チェックボックスをオンにします。次に、[アプリケーションサーバーの詳細設定]にリストされている必要な値を指定します。

-

-

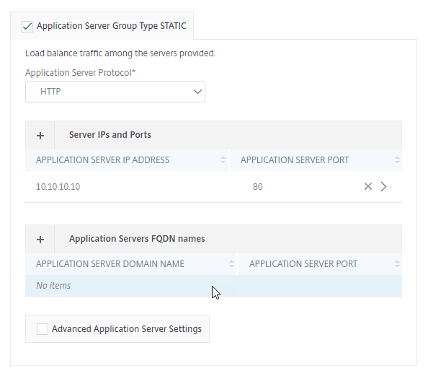

ユーザが仮想ネットワークにスタンドアロンのアプリケーションサーバを持っている場合は、[アプリケーションサーバグループタイプ STATIC] チェックボックスをオンにします。

-

リストから [アプリケーションサーバープロトコル] を選択します。

-

「サーバーIPとポート」で、「**+」をクリックしてアプリケーションサーバーのIPアドレス、ポート、および重みを追加し、「作成」をクリックします**。

-

-

[Create] をクリックします。

Autoscale グループの構成を変更する

ユーザーは、Autoscale グループ構成を変更したり、Autoscale グループを削除したりできます。ユーザーは、次のAutoscale グループパラメータのみを変更できます。

-

しきい値パラメータの最大値と最小値

-

最小および最大インスタンス値

-

排水接続期間の値

-

クールダウン期間の値

-

ウォッチの継続時間の値

ユーザーは、作成後にAutoscale グループを削除することもできます。

Autoscaleグループを削除すると、すべてのドメインと IP アドレスが DNS から登録解除され、クラスターノードのプロビジョニングが解除されます。

Microsoft AzureでのCitrix ADC VPXインスタンスのプロビジョニングの詳細については、「Microsoft AzureでのCitrix ADC VPXインスタンスのプロビジョニング」を参照してください。

ARM (Azure Resource Manager) テンプレート

Citrix ADC ARM (Azure Resource Manager) テンプレートのGitHub リポジトリは、Microsoft Azure クラウドサービスで Citrix ADC を展開するための Citrix ADC カスタムテンプレートをホストします 。このリポジトリ内のテンプレートは、Citrix ADC エンジニアリングチームによって開発および保守されています。

このリポジトリ内の各テンプレートには、テンプレートの使用法とアーキテクチャを説明するドキュメントが共存しています。テンプレートは、Citrix ADC VPX 推奨展開アーキテクチャを体系化したり、ユーザーにCitrix ADCを紹介したり、特定の機能/エディション/オプションを示したりしようとします。ユーザーは、特定の生産およびテストのニーズに合わせてテンプレートを再利用/変更または拡張できます。ほとんどのテンプレートでは、リソースを作成してテンプレートをデプロイするために、portal.azure.com への十分なサブスクリプションが必要です。 Citrix ADC VPX Azure Resource Manager(ARM)テンプレートは、スタンドアロンのCitrix ADC VPXを簡単かつ一貫性のある方法で展開できるように設計されています。これらのテンプレートは、組み込みの冗長性により、信頼性とシステムの可用性を高めます。これらの ARM テンプレートは、ライセンス使用 (BYOL) または時間単位の選択をサポートしています。選択肢は、テンプレートの説明に記載されているか、テンプレートの展開時に提供されます。 ARM(AzureAzure Resource Manager)テンプレートを使用してMicrosoft AzureでCitrix ADC VPXインスタンスをプロビジョニングする方法の詳細については、 Citrix ADC Azureテンプレートを参照してください。

Azure Autoscale 設定を追加する方法の詳細については、 Azure Autoscale設定を追加するをご覧ください。

Microsoft AzureにCitrix ADC VPXインスタンスを展開する方法の詳細については、「Microsoft AzureにCitrix ADC VPXインスタンスを展開する」を参照してください。

Citrix ADC VPXインスタンスがAzureでどのように機能するかについて詳しくは、「 AzureでのCitrix ADC VPXインスタンスの仕組み」を参照してください。

前提条件

ユーザーは、AzureにCitrix VPXインスタンスを展開する前に、いくつかの前提知識が必要です。

-

Azure の用語とネットワークの詳細に精通しています。詳細については、前のセクションの Azure の用語を参照してください。

- Citrix ADCアプライアンスの知識。Citrix ADCアプライアンスの詳細については、以下を参照してください。Citrix ADC 13.0。

- Citrix ADC ネットワークに関する知識。参照先: ネットワーキング。

Azure Autoscale の前提条件

このセクションでは、ユーザーがCitrix ADC VPXインスタンスをプロビジョニングする前に、Microsoft AzureおよびCitrix ADMで完了する必要がある前提条件について説明します。

このドキュメントでは、次のことを前提としています。

-

ユーザーは、AAzure Resource Managerのデプロイモデルをサポートする Microsoft Azure アカウントを所有しています。

-

ユーザーは Microsoft Azure にリソースグループを持っています。

アカウントの作成方法やその他のタスクの詳細については、 Microsoft Azure のドキュメントを参照してください。

制限事項

ARMでCitrix ADC VPX負荷分散ソリューションを実行すると、次の制限が課されます。

-

Azure アーキテクチャは、次の Citrix ADC 機能のサポートに対応していません。

-

クラスタリング

-

IPv6

-

Gratuitous ARP (GARP)

-

L2 モード (ブリッジ) 透過仮想サーバーは、SNIPと同じサブネット内のサーバーに対してL2(MAC書き換え)でサポートされます。

-

タグ付きVLAN

-

動的ルーティング

-

仮想 MAC

-

USIP

-

ジャンボフレーム

-

-

ユーザーがCitrix ADC VPX仮想マシンをいつでもシャットダウンして一時的に割り当て解除する必要があると思われる場合は、仮想マシンの作成時に静的内部IPアドレスを割り当てる必要があります。静的な内部 IP アドレスを割り当てない場合、Azure は再起動するたびに異なる IP アドレスを仮想マシンに割り当てる可能性があり、仮想マシンにアクセスできなくなる可能性があります。

-

Azure展開では、次のCitrix ADC VPXモデルのみがサポートされています:VPX 10、VPX 200、VPX 1000、およびVPX 3000。詳細については、Citrix ADC VPXデータシートを参照してください。

-

VPX 3000よりも大きいモデル番号のCitrix ADC VPXインスタンスを使用すると、ネットワークスループットがインスタンスのライセンスで指定されているものと同じにならない可能性があります。ただし、SSLスループットや1秒あたりのSSLトランザクションといった他の機能は改善されている場合があります。

-

仮想マシンのプロビジョニング中に Azure によって生成される「デプロイ ID」は、ARM のユーザーには表示されません。ユーザーは、展開IDを使用してCitrix ADC VPXアプライアンスをARMに展開することはできません。

-

Citrix ADC VPXインスタンスは、初期化時に20 MB/秒のスループットと標準エディションの機能をサポートします。

-

XenAppおよびXenDesktop 展開の場合、VPXインスタンス上のVPN仮想サーバーは次のモードで構成できます。

-

基本モード。ICAOnly VPN仮想サーバーパラメーターがONに設定されています。基本モードは、ライセンスされていないCitrix ADC VPXインスタンスで完全に機能します。

-

SmartAccess モード。ICAOnly VPN 仮想サーバーパラメーターが OFF に設定されます。SmartAccessモードは、ライセンスのないCitrix ADC VPXインスタンス上の5人のCitrix ADC AAAセッションユーザーに対してのみ機能します。

注:

SmartControl機能を構成するには、ユーザーはCitrix ADC VPXインスタンスにプレミアムライセンスを適用する必要があります。

-

Azure-VPXがサポートするモデルとライセンス

Azure展開では、次のCitrix ADC VPXモデルのみがサポートされています:VPX 10、VPX 200、VPX 1000、およびVPX 3000。詳細については、Citrix ADC VPXデータシートを参照してください。

Azure上のCitrix ADC VPXインスタンスにはライセンスが必要です。Azureで実行されているCitrix ADC VPXインスタンスでは、次のライセンスオプションを使用できます。ユーザーは、次のいずれかの方法を選択して、Citrix ADMによってプロビジョニングされたCitrix ADCのライセンスを取得できます。

-

Citrix ADMに存在するADCライセンスを使用する:自動スケールグループの作成時に、プール容量、VPXライセンス、または仮想CPUライセンスを構成します。そのため、新しいインスタンスが自動スケールグループにプロビジョニングされると、すでに構成されているライセンスタイプが、プロビジョニングされたインスタンスに自動的に適用されます。

- プールされたキャパシティ: Autoscaleグループ内のすべてのプロビジョニングされたインスタンスに帯域幅を割り当てます。ユーザーが新しいインスタンスをプロビジョニングするために必要な帯域幅をCitrix ADMで使用できるようにします。詳細については、「 プールキャパシティの設定」を参照してください。

autoscale グループの各 ADC インスタンスは、1 つのインスタンス・ライセンスと指定された帯域幅をプールからチェックアウトします。

-

VPXライセンス:VPXライセンスを新しくプロビジョニングされたインスタンスに適用します。新しいインスタンスをプロビジョニングするために必要な数のVPXライセンスが、Citrix ADMで利用可能であることを確認します。

Citrix ADC VPX インスタンスがプロビジョニングされると、インスタンスはCitrix ADM からライセンスをチェックアウトします。詳しくは、「 Citrix ADC VPXチェックインおよびチェックアウトライセンス」を参照してください。

-

仮想 CPU ライセンス:新しくプロビジョニングされたインスタンスに仮想 CPU ライセンスを適用します。このライセンスでは、Citrix ADC VPX インスタンスの資格を持つCPUの数を指定します。新しいインスタンスをプロビジョニングするために必要な数の仮想CPUがCitrix ADMにあることを確認します。

Citrix ADC VPX インスタンスがプロビジョニングされると、インスタンスはCitrix ADM から仮想CPUライセンスをチェックアウトします。詳細については、「Citrix ADC 仮想CPUライセンス」を参照してください。

プロビジョニングされたインスタンスが破棄またはプロビジョニング解除されると、適用されたライセンスは自動的にCitrix ADM に返されます。

消費されたライセンスを監視するには、[ネットワーク] > [ライセンス] ページに移動します。

Microsoft Azureサブスクリプションライセンスの使用:自動スケールグループを作成するときに、Azure Marketplace で利用可能なCitrix ADCライセンスを構成します。したがって、Autoscaleグループ用に新しいインスタンスがプロビジョニングされると、ライセンスは Azure Marketplace から取得されます。

サポートされているCitrix ADC Azure 仮想マシンイメージ

プロビジョニングでサポートされている Citrix ADC Azure 仮想マシンイメージ

最低 3 つの NIC をサポートする Azure 仮想マシンイメージを使用します。Citrix ADC VPXインスタンスのプロビジョニングは、プレミアムエディションとアドバンスエディションでのみサポートされています。Azure 仮想マシンのイメージタイプの詳細については、「汎用仮想マシンのサイズ」を参照してください。

プロビジョニングに推奨される仮想マシンサイズは次のとおりです。

-

Standard_DS3_v2

-

Standard_B2ms

-

Standard_DS4_v2

ポート使用のガイドライン

ユーザーは、Citrix ADC VPXインスタンスの作成中または仮想マシンのプロビジョニング後に、Citrix Gateway でより多くのインバウンドルールとアウトバウンドルールを構成できます。各受信および送信規則は、パブリックポートおよびプライベートポートに関連付けられています。

NSGルールを構成する前に、ユーザーが使用できるポート番号に関する次のガイドラインに注意してください。

-

Citrix ADC VPXインスタンスは、以下のポートを予約します。インターネットからの要求にパブリック IP アドレスを使用する場合、ユーザーはこれらをプライベートポートとして定義できません。ポート21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. ただし、VIPなどのインターネットに接続するサービスで標準ポート(ポート443など)を使用する場合は、NSGを使用してポートマッピングを作成する必要があります。次に、標準ポートは、このVIPサービス用にCitrix ADC VPXで構成されている別のポートにマップされます。たとえば、VIPサービスがVPXインスタンスのポート8443で実行されているが、パブリックポート443にマッピングされているとします。したがって、ユーザーがパブリック IP を介してポート 443 にアクセスすると、要求はプライベートポート 8443 に送信されます。

-

パブリックIPアドレスは、パッシブFTPやALGなど、ポートマッピングが動的に開かれるプロトコルをサポートしていません。

-

高可用性は、Azureロードバランサーで構成されたPIPではなく、VPXインスタンスに関連付けられたパブリックIPアドレス(PIP)を使用するトラフィックでは機能しません。詳細については、「単一の IP アドレスと 1 つの NIC を使用した高可用性セットアップの構成」を参照してください。

-

Citrix Gateway 展開では、SNIPが構成されていない場合にNSIPをSNIPとして使用できるため、ユーザーはSNIPアドレスを構成する必要はありません。ユーザーは、NSIPアドレスといくつかの非標準ポート番号を使用してVIPアドレスを構成する必要があります。バックエンドサーバでのコールバック設定の場合、VIP ポート番号を VIP URL とともに指定する必要があります(たとえば、

url: port)。

注:

Azure Resource Manager では、Citrix ADC VPXインスタンスは、パブリックIPアドレス(PIP)と内部IPアドレスの2つのIPアドレスに関連付けられています。外部トラフィックはPIPに接続しますが、内部IPアドレスまたはNSIPはルーティング不可能です。VPXでVIPを構成するには、内部IPアドレス (NSIP) と使用可能な空きポートのいずれかを使用します。VIP の設定に PIP を使用しないでください。 たとえば、Citrix ADC VPXインスタンスのNSIPが10.1.0.3で、使用可能な空きポートが10022の場合、ユーザーは10.1.0. 3:10022(NSIPアドレス+ポート)の組み合わせを提供することでVIPを構成できます。

この記事の概要

- 協力者

- 概要

- Citrix VPX

- Microsoft Azure

- Azure 用語集

- 使用例

- Autoscale によるデータセンターの拡張

- 自動スケーリングの利点

- Citrix ADM自動スケーリングアーキテクチャを使用したMicrosoft AzureでのCitrix ADC VPXの自動スケーリング

- 自動スケーリングの仕組み

- Autoscaleの構成

- 手順1:Citrix ADMでAutoscale 構成を初期化する

- ステップ 2: Autoscale パラメータを設定する

- ステップ 3: Citrix ADC インスタンスをプロビジョニングするためのライセンスを構成する

- ステップ 4: クラウドパラメータを設定する

- 手順 5: Autoscaleグループのアプリケーションを構成する

- Autoscale グループの構成を変更する

- ARM (Azure Resource Manager) テンプレート

- 前提条件

- Azure Autoscale の前提条件

- 制限事項

- Azure-VPXがサポートするモデルとライセンス

- サポートされているCitrix ADC Azure 仮想マシンイメージ

- ポート使用のガイドライン