導入ガイドAzure上のCitrix ADC VPX-ディザスタリカバリ

協力者

著者: ソリューションアーキテクト、ブレイク・シンドラー

概要

Citrix ADCは、ホストされている場所に関係なく、Web、従来型、およびクラウドネイティブのアプリケーションに高品質のユーザーエクスペリエンスを提供するアプリケーション配信および負荷分散ソリューションです。ユーザーを単一の構成やクラウドに閉じ込めることなく、さまざまなフォームファクターと展開オプションで提供されます。プール容量ライセンスにより、クラウド展開間で容量を移動できます。

サービスとアプリケーションデリバリのリーダーとして、Citrix ADCは世界中の何千ものネットワークに展開され、エンタープライズおよびクラウドサービスの提供を最適化し、セキュリティで保護し、制御しています。Citrix ADCは、Webサーバーとデータベースサーバーの前に直接配置され、高速負荷分散とコンテンツスイッチ、HTTP圧縮、コンテンツキャッシュ、SSLアクセラレーション、アプリケーションフローの可視性、強力なアプリケーションファイアウォールを統合し、使いやすい統合プラットフォームに統合します。ネットワークデータを実用的なビジネスインテリジェンスに変換するエンドツーエンドの監視により、SLA への対応が大幅に簡素化されます。Citrix ADCでは、プログラミングの専門知識を必要とせずに、シンプルな宣言型ポリシーエンジンを使用してポリシーを定義および管理できます。

Citrix VPX

Citrix ADC VPX 製品は、さまざまな仮想化およびクラウドプラットフォームでホストできる仮想アプライアンスです。

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

この導入ガイドは、Microsoft Azure上のCitrix ADC VPXに焦点を当てています

Microsoft Azure

Microsoft Azureは、組織がビジネス上の課題に対応できるように構築された、拡大し続けるクラウドコンピューティングサービスのセットです。Azure を使用すると、ユーザーは好みのツールやフレームワークを使用して、大規模なグローバルネットワーク上でアプリケーションを自由に構築、管理、デプロイできます。Azure では、ユーザーは次のことができます。

-

Microsoftの継続的なイノベーションで将来に備え、今日の開発と将来の製品ビジョンをサポートします。

-

オンプレミス、クラウド、エッジでハイブリッドクラウドをシームレスに運用することで、Azure はユーザーがいる場所で出会います。

-

すべての言語とフレームワークに対するオープンソースとサポートに対する Azure のコミットメントにより、条件に基づいて構築し、ユーザーが自由に好きな方法で構築し、希望する場所にデプロイできるようにします。

-

企業、政府、新興企業から信頼されている専門家チームと、業界をリードするプロアクティブなコンプライアンスのチームに支えられて、最初からセキュリティを備えたクラウドを信頼してください。

Azure 用語集

ここでは、このドキュメントで使用されている、ユーザーがよく理解している必要のある重要な用語の簡単な説明を示します。

-

Azure ロードバランサー — Azure ロードバランサーは、ネットワーク内のコンピューター間で着信トラフィックを分散するリソースです。トラフィックは、ロードバランサーセット内に定義された仮想マシンに分配されます。ロードバランサーには、外部ロードバランサー、インターネットに接続するロードバランサー、または内部ロードバランサーがあります。

-

Azure Resource Manager (ARM) — ARM は、Azure のサービスの新しい管理フレームワークです。Azure Load Balancerは、ARMベースのAPIおよびツールを使用して管理されます。

-

バックエンドアドレスプール — バックエンドアドレスプールは、負荷が分散される仮想マシンの NIC (NIC) に関連付けられた IP アドレスです。

-

BLOB-バイナリラージオブジェクト — Azure ストレージに格納できるファイルまたはイメージのようなバイナリオブジェクト。

-

フロントエンド IP 構成 — Azure ロードバランサーには、仮想 IP (VIP) とも呼ばれる 1 つ以上のフロントエンド IP アドレスを含めることができます。これらのIPアドレスがトラフィックの入口として使用されます。

-

インスタンスレベルのパブリック IP (ILPIP) — ILPIP は、ユーザーが仮想マシンまたはロールインスタンスが存在するクラウドサービスではなく、仮想マシンまたはロールインスタンスに直接割り当てることができるパブリック IP アドレスです。ILPIPは、クラウドサービスに割り当てられているVIP (仮想IP) の代わりにはなりません。むしろ、仮想マシンまたはロールインスタンスに直接接続するために使用できる追加の IP アドレスです。

注:

以前は、ILPIP はパブリック IP を意味する PIP と呼ばれていました。

-

インバウンド NAT ルール — ロードバランサーのパブリックポートをバックエンドアドレスプール内の特定の仮想マシンのポートにマッピングするルールが含まれます。

-

IP-Config:個々のNICに関連付けられたIPアドレスのペア(パブリックIPとプライベートIP)として定義できます。IP-Configでは、パブリックIPアドレスがNULLの場合があります。各NICには複数のIP構成を関連付けることができます。最大255個まで可能です。

-

負荷分散ルール — 特定のフロントエンドIPとポートの組み合わせを一連のバックエンドIPアドレスとポートの組み合わせにマップするルールプロパティ。ロードバランサリソースの単一の定義により、ユーザーは複数の負荷分散ルールを定義できます。各ルールは、仮想マシンに関連付けられたフロントエンド IP とポート、およびバックエンド IP とポートの組み合わせを反映します。

-

ネットワークセキュリティグループ (NSG) — NSGには、仮想ネットワーク内の仮想マシンインスタンスへのネットワークトラフィックを許可または拒否するアクセス制御リスト (ACL) ルールのリストが含まれています。NSGは、サブネット、またはそのサブネット内の個々の仮想マシンインスタンスに関連付けることができます。NSGがサブネットに関連付けられている場合、ACLルールはそのサブネット内のすべての仮想マシンインスタンスに適用されます。さらに、NSGをその仮想マシンに直接関連付けることで、個々の仮想マシンへのトラフィックをさらに制限できます。

-

プライベート IP アドレス — Azure 仮想ネットワーク、および VPN ゲートウェイを使用してユーザーネットワークを Azure に拡張する場合のユーザーのオンプレミスネットワーク内の通信に使用されます。プライベート IP アドレスを使用すると、Azure リソースは、インターネットに接続可能な IP アドレスを使用せずに、VPN ゲートウェイまたは ExpressRoute 回線を介して、仮想ネットワークまたはオンプレミスネットワーク内の他のリソースと通信できます。Azure Resource Manager展開モデルでは、プライベートIPアドレスは次の種類のAzureリソースに関連付けられます - 仮想マシン、内部ロードバランサー(ILB)、およびアプリケーションゲートウェイ。

-

プローブ — バックエンドアドレスプール内の仮想マシンインスタンスの可用性をチェックするために使用されるヘルスプローブが含まれます。個別の仮想マシンが一定時間ヘルスプローブに応答しない場合、それはトラフィック供用から除外されます。プローブにより、ユーザーは仮想インスタンスの状態を追跡できます。ヘルスプローブが失敗すると、仮想インスタンスは自動的にローテーションから除外されます。

-

パブリック IP アドレス (PIP) — PIP は、Azure のパブリック向けサービスを含むインターネットとの通信に使用され、仮想マシン、インターネットに接続するロードバランサー、VPN ゲートウェイ、およびアプリケーションゲートウェイに関連付けられます。

-

リージョン-国境を越えず、1 つ以上のデータセンターを含む地理内のエリア。価格設定、地域サービスおよびタイプは、リージョンレベルで公開されます。リージョンは通常、(最大で数百マイル離れた)別のリージョンと対にされ、リージョンペアを形成します。障害回復シナリオおよび高可用性シナリオでは、リージョンペアをメカニズムとして使用できます。また、一般に場所とも呼ばれます。

-

リソースグループ-アプリケーションに関連するリソースを保持するリソースマネージャのコンテナです。リソースグループには、アプリケーションのすべてのリソースを含めることも、論理的にグループ化されたリソースのみを含めることもできます。

-

ストレージアカウント — Azure ストレージアカウントにより、ユーザーは Azure Storage の Azure BLOB、キュー、テーブル、ファイルサービスにアクセスできます。ユーザーストレージアカウントは、ユーザーの Azure ストレージデータオブジェクトに一意の名前空間を提供します。

-

仮想マシン — オペレーティングシステムを実行する物理コンピュータのソフトウェア実装。同じハードウェア上で複数の仮想マシンを同時に実行できます。Azure では、仮想マシンはさまざまなサイズで利用できます。

-

仮想ネットワーク-Azure 仮想ネットワークは、クラウド内のユーザーネットワークを表します。これは、ユーザーサブスクリプション専用の Azure クラウドを論理的に分離したものです。ユーザーは、このネットワーク内のIPアドレスブロック、DNS設定、セキュリティポリシー、およびルートテーブルを完全に制御できます。ユーザーは、VNet をさらにサブネットに分割し、Azure IaaS 仮想マシンとクラウドサービス (PaaS ロールインスタンス) を起動することもできます。また、ユーザーは Azure で利用可能な接続オプションのいずれかを使用して、仮想ネットワークをオンプレミスネットワークに接続できます。本質的に、ユーザーはネットワークを Azure に拡張でき、Azure が提供するエンタープライズ規模の利点により IP アドレスブロックを完全に制御できます。

使用例

各サービスを個別の仮想アプライアンスとして展開する必要がある代替ソリューションと比較して、Citrix ADC on Azureは、L4負荷分散、L7トラフィック管理、サーバーオフロード、アプリケーションアクセラレーション、アプリケーションセキュリティ、およびその他の重要なアプリケーション配信機能を単一のVPXに組み合わせていますインスタンス、Azure Marketplace から便利に入手できます。さらに、すべてが単一のポリシーフレームワークによって管理され、オンプレミスのCitrix ADC展開を管理するのと同じ強力なツールセットで管理されます。その結果、Citrix ADC on Azureは、今日の企業の差し迫ったニーズだけでなく、レガシーコンピューティングインフラストラクチャからエンタープライズクラウドデータセンターへの継続的な進化をサポートするいくつかの説得力のあるユースケースを可能にします。

障害回復(DR)

災害(さいがん)とは、自然の災害、または人為的な出来事によって引き起こされる事業機能の突然の混乱である。災害はデータセンターの運用に影響を与えます。その後、災害サイトで失われたリソースとデータを完全に再構築して復元する必要があります。データ消失やデータセンターのダウンタイムは重要であり、ビジネス継続性が低下します。

お客様が今日直面している課題の1つは、DRサイトをどこに置くかを決めることです。企業は、基盤となるインフラストラクチャやネットワーク障害に関係なく、一貫性とパフォーマンスを求めています。

多くの組織がクラウドへの移行を決定している理由として考えられるのは、次のとおりです。

-

利用の経済性 — データセンターをオンプレミスに持つための設備投資は十分に文書化されており、クラウドを使用することで、これらの企業は自社のシステムを拡張する時間とリソースを解放できます。

-

リカバリ時間の短縮 — 自動化されたオーケストレーションの多くは、わずか数分でリカバリを可能にします。

-

また、継続的なデータ保護または継続的なスナップショットを提供して停止や攻撃から保護することにより、データの複製を支援するテクノロジーもあります。

-

最後に、パブリッククラウドにすでに存在する、さまざまな種類のコンプライアンスとセキュリティ制御を顧客が必要とするユースケースがあります。これらにより、独自に構築するよりも、必要なコンプライアンスを簡単に達成できます。

GSLB用に構成されたCitrix ADCは、トラフィックを最も負荷の少ないデータセンターまたは最もパフォーマンスの高いデータセンターに転送します。この構成は、アクティブ-アクティブ設定と呼ばれ、パフォーマンスが向上するだけでなく、セットアップの一部であるデータセンターがダウンした場合に、トラフィックを他のデータセンターにルーティングすることで、ディザスタリカバリを即座に実行できます。これにより、Citrix ADCはお客様の貴重な時間とお金を節約します。

展開の種類

マルチ NIC マルチ IP 展開 (3 NIC 配置)

-

一般的な展開

-

高可用性(HA)

-

スタンドアロン

-

-

使用例

-

マルチ NIC マルチ IP 展開は、データと管理トラフィックの実際の分離を実現するために使用されます。

-

マルチ NIC マルチ IP 配備により、ADC の規模とパフォーマンスも向上します。

-

マルチ NIC マルチ IP 配置は、スループットが通常 1 Gbps 以上で、3 つの NIC 展開が推奨されるネットワークアプリケーションで使用されます。

-

シングル NIC マルチ IP 展開 (1 NIC 展開)

-

一般的な展開

-

高可用性(HA)

-

スタンドアロン

-

-

使用例

-

内部負荷分散

-

単一 NIC マルチ IP 配置の一般的な使用例は、より低いスループット (1 Gbps 未満) を必要とするイントラネットアプリケーションです。

-

Citrix ADC Azure Resource Manager テンプレート

Azure Resource Manager (ARM) テンプレートは、ADC インフラストラクチャをコードとして Azure に簡単かつ一貫してデプロイする方法を提供します。Azure は Azure Resource Manager (ARM) API を使用して管理されます。ARM API が管理するリソースは、ネットワークカード、仮想マシン、共有データベースなどの Azure 内のオブジェクトです。ARMテンプレートは、ARM APIが理解できるJSONファイルで、ユーザーが使用するオブジェクトとそのタイプ、名前、プロパティを定義します。ARMテンプレートは、ユーザーが望むオブジェクトを、そのタイプ、名前、プロパティとともに、JSONファイルで宣言する方法です。JSONファイルは、ソース管理にチェックインして、他のコードファイルと同様に管理できます。ARM テンプレートは、ユーザーが Azure インフラストラクチャをコードとしてロールアウトできるようにするものです。

-

使用例

-

デプロイをカスタマイズする

-

デプロイを自動化する

-

DR用のマルチNICマルチIP (3つのNIC) 導入

お客様は、セキュリティ、冗長性、可用性、容量、およびスケーラビリティが重要な本番環境に導入する場合、3 つの NIC 導入を使用して導入する可能性があります。この展開方法では、複雑さと管理の容易さはユーザーにとって重大な問題ではありません。

DR用の単一NICマルチIP (1つのNIC) 導入

お客様は、非実稼働環境に導入する場合、テスト用の環境をセットアップする場合、または本番環境の導入前に新しい環境をステージングする場合、1 NIC 展開を使用して展開する可能性があります。1 つの NIC 展開を使用するもう 1 つの潜在的な理由は、お客様がクラウドに直接展開することを迅速かつ効率的に望んでいることです。最後に、お客様が単一サブネット構成のシンプルさを求める場合は、1 NIC 展開が使用されます。

Azure Resource Manager テンプレートの展開

お客様は、デプロイをカスタマイズする場合や、デプロイを自動化する場合、Azure Resource Manager (ARM) テンプレートを使用してデプロイします。

ネットワークアーキティクチャ

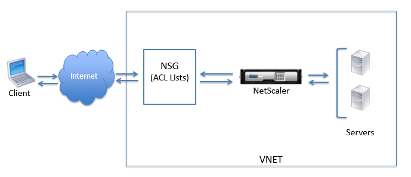

ARMでは、Citrix ADC VPX仮想マシン(VM)が仮想ネットワーク内に存在します。仮想NIC(NIC)は、各Citrix ADC 仮想マシンに作成されます。仮想ネットワークに構成されたネットワークセキュリティグループ(NSG)はNICにバインドされ、協調動作して、VMとの間で流れるトラフィックを制御します。

NSGは要求をCitrix ADC VPXインスタンスに転送し、VPXインスタンスは要求をサーバーに送信します。サーバーからの応答は、逆の順序で同じパスをたどります。NSGは、単一のVPX VMを制御するように構成することも、サブネットと仮想ネットワークを使用して、複数のVPX VM展開のトラフィックを制御することもできます。

NICには、ネットワーク構成の詳細(仮想ネットワーク、サブネット、内部IPアドレス、パブリックIPアドレスなど)が含まれます。

ARM では、単一の NIC と 1 つの IP アドレスでデプロイされた仮想マシンにアクセスするために使用される、次の IP アドレスを知っておくとよいでしょう。

-

パブリックIP(PIP)アドレスは、Citrix ADC VMの仮想NIC上で直接構成されるインターネット側IPアドレスです。これにより、ユーザーは外部ネットワークから仮想マシンに直接アクセスできます。

-

Citrix ADC IP(NSIP)アドレスは、仮想マシンで構成された内部IPアドレスです。これはルーティング不可能です。

-

仮想IPアドレス(VIP)は、NSIPとポート番号を使用して構成されます。クライアントはPIPアドレスを介してCitrix ADCサービスにアクセスします。要求がCitrix ADC VPX VMまたはAzureロードバランサーのNICに到達すると、VIPは内部IP(NSIP)と内部ポート番号に変換されます。

-

内部IPアドレスは、仮想ネットワークのアドレス空間プールにある、VMのプライベート内部IPアドレスです。このIPアドレスは、外部ネットワークから到達できません。この IP アドレスは、ユーザーが静的に設定しない限り、デフォルトでは動的です。インターネットからのトラフィックは、NSG上に作成される規則によって、このアドレスにルーティングされます。NSGはNICと協調動作して、VM上に構成されたサービスに依存する適切な種類のトラフィックをNIC上の適切なポートに選択的に送信します。

次の図は、ARMでプロビジョニングされたCitrix ADC VPXインスタンスを介して、クライアントからサーバーにトラフィックがどのように流れるかを示しています。

展開手順

ユーザーがMicrosoft Azure Resource Manager(ARM)にCitrix ADC VPXインスタンスを展開すると、Azureクラウドコンピューティング機能を使用し、ビジネスニーズに合わせてCitrix ADC負荷分散およびトラフィック管理機能を使用できます。ユーザーは、Citrix ADC VPXインスタンスをAzure Resource Manager にスタンドアロンインスタンスとして、またはアクティブ/スタンバイモードの高可用性ペアとして展開できます。

ただし、ユーザーは次の2つの方法のいずれかでMicrosoft AzureにCitrix ADC VPXインスタンスを展開できます。

-

Azure Marketplace スを通じて。Citrix ADC VPX仮想アプライアンスは、Microsoft Azure Marketplaceでイメージとして使用することができます。

-

GitHub で利用可能な Citrix ADC Azure Resource Manager (ARM) の json テンプレートを使用します。詳細については、「 Citrix ADC Azure テンプレート」を参照してください。

Citrix ADC VPXインスタンスがAzureでどのように機能するか

オンプレミス展開では、Citrix ADC VPXインスタンスには少なくとも3つのIPアドレスが必要です。

-

管理 IP アドレス。NSIP アドレスと呼ばれます。

-

サーバーファームとやり取りするためのサブネットIP(SNIP)アドレス

-

クライアント要求を受け付ける仮想サーバーIP(VIP)アドレス

詳細については、「 Microsoft AzureでのCitrix ADC VPXインスタンスのネットワークアーキテクチャ」を参照してください。

注:

VPX仮想アプライアンスは、2つ以上のコアと2 GBを超えるメモリを持つ任意のインスタンスタイプに展開できます。

Azure展開では、ユーザーは次の3つの方法でAzureにCitrix ADC VPXインスタンスをプロビジョニングできます。

-

マルチ NIC マルチ IP アーキテクチャ

-

Single NIC multi IPアーキテクチャ

-

ARM (Azure Resource Manager) テンプレート

要件に応じて、ユーザーはこれらのサポートされているアーキテクチャタイプのいずれかを展開できます。

マルチNICマルチIPアーキテクチャ (3つのNIC)

この展開タイプでは、ユーザーはVPXインスタンスに複数のネットワークインターフェイス (NIC) を接続できます。NICには、静的または動的パブリック IP アドレスとプライベート IP アドレスを 1 つ以上割り当てることができます。

次のユースケースを参照してください。

複数の IP アドレスと NIC を使用した高可用性セットアップの構成

Microsoft Azureデプロイメントでは、Azureロードバランサー(ALB)を使用して、2つのCitrix ADC VPXインスタンスの高可用性構成を実現します。これは、ALBでヘルスプローブを構成することによって実現されます。ALBは、プライマリインスタンスとセカンダリインスタンスの両方に5秒ごとにヘルスプローブを送信することにより、各VPXインスタンスを監視します。

この設定では、プライマリノードだけがヘルスプローブに応答し、セカンダリノードは応答しません。プライマリがヘルスプローブに応答を送信すると、ALB はインスタンスへのデータトラフィックの送信を開始します。プライマリインスタンスで連続した 2 つのヘルスプローブが見つからない場合、ALB はそのインスタンスにトラフィックをリダイレクトしません。フェイルオーバー時は、新しいプライマリがヘルスプローブへの応答を開始し、ALBはそのプライマリにトラフィックをリダイレクトします。標準のVPX高可用性フェイルオーバー時間は3秒です。トラフィックスイッチングで発生する可能性のあるフェールオーバー時間の合計は、最大 13 秒です。

ユーザーは、Azureのアクティブ/パッシブ高可用性(HA)セットアップで、複数のNICを持つCitrix ADC VPXインスタンスのペアを展開できます。各NICに複数のIPアドレスを設定できます。

マルチ NIC 高可用性展開では、次のオプションを使用できます。

-

Azure 可用性セットを使用した高可用性

-

Azure アベイラビリティーゾーンを使用した高可用性

Azure アベイラビリティセットとアベイラビリティーゾーンの詳細については、Azure ドキュメント「 Linux 仮想マシンの可用性を管理する」を参照してください。

可用性セットを使用した高可用性

可用性セットを使用した高可用性セットアップは、次の要件を満たす必要があります。

-

HA Independent Network Configuration(INC)構成

-

Direct Server Return(DSR)モードのAzure Load Balancer(ALB)

すべてのトラフィックはプライマリノードを通過します。セカンダリノードは、プライマリノードが失敗するまでスタンバイモードを維持します。

注:

AzureクラウドでのCitrix VPX高可用性展開を機能させるには、2つのVPXノード間で移動できるフローティングパブリックIP(PIP)が必要です。Azure ロードバランサー (ALB) は、フローティング PIP を提供します。このフローティング PIP は、フェールオーバーが発生した場合に自動的に第 2 ノードに移動されます。

AzureクラウドでのCitrix VPX高可用性展開を機能させるには、2つのVPXノード間で移動できるフローティングパブリックIP (PIP) が必要です。Azure ロードバランサー (ALB) は、フローティング PIP を提供します。このフローティング PIP は、フェールオーバーが発生した場合に自動的に第 2 ノードに移動されます。

アクティブ/パッシブ展開では、ALB フロントエンドパブリック IP (PIP) アドレスが各 VPX ノードに VIP アドレスとして追加されます。HA-INC 構成では、VIP アドレスはフローティングで、SNIP アドレスはインスタンス固有です。

ユーザーは、次の2つの方法でアクティブ/パッシブ高可用性モードでVPXペアを展開できます。

-

Citrix ADC VPX標準の高可用性テンプレート:3つのサブネットと6つのNICのデフォルトオプションを使用してHAペアを構成するには、このオプションを使用します。

-

Windows PowerShellコマンド:独自のサブネットおよびNIC要件に応じてHAペアを構成する場合にこのオプションを使用します。

このセクションでは、Citrix テンプレートを使用して、アクティブ/パッシブHAセットアップでVPXペアを展開する方法について説明します。ユーザーがPowerShellコマンドを使用して展開する場合は、「 PowerShellコマンドを使用して複数のIPアドレスとNICを使用する高可用性セットアップを構成する」を参照してください。

Citrix 高可用性テンプレートを使用してHA-INCノードを構成する

ユーザーは、標準テンプレートを使用して、HA-INCモードでVPXインスタンスのペアを迅速かつ効率的に展開できます。このテンプレートでは、3 つのサブネットと 6 つの NIC を持つ 2 つのノードが作成されます。サブネットは管理、クライアント、サーバー側のトラフィック用で、各サブネットには両方のVPXインスタンス用の2つのNICがあります。

ユーザーは、 Azureマーケットプレイス/Citrix ADC 12.1(高可用性)にアクセスして、AzAzure Marketplace でCitrix ADC 12.1HAペアテンプレートを入手できます。

Azure可用性セットを使用してテンプレートを起動し、高可用性VPXペアをデプロイするには、次の手順を実行します。

-

Azure Marketplaceから、Citrixソリューションテンプレートを選択して開始します。テンプレートが表示されます。

-

デプロイメントの種類が「リソースマネージャー」であることを確認し、「 作成」を選択します。

-

[ 基本 ] ページが表示されます。リソースグループを作成し、「 OK」を選択します。

-

[一般設定] ページが表示されます。詳細を入力し、[OK]を選択します。

-

[ネットワーク設定] ページが表示されます。VNetとサブネットの構成を確認し、必要な設定を編集して、[ OK]を選択します。

-

[概要] ページが開きます。構成を確認し、適宜編集します。[OK] を選択して確定します。

-

「 購入 」ページが表示されます。[購入] を選択して、展開を完了します。

必要な構成でAzureリソースグループが作成されるまで時間がかかることがあります。完了後、Azure ポータルでリソースグループを選択すると、LB ルール、バックエンドプール、正常性プローブなどの構成の詳細が表示されます。高可用性ペアは、ns-vpx0 および ns-vpx1 と表示されます。

セキュリティルールやポートの追加など、HA セットアップにさらに変更が必要な場合、ユーザーは Azure Portal からそれを行うことができます。

次に、ユーザーは、プライマリノードで、 ALBのフロントエンドパブリックIP (PIP) アドレスを使用して負荷分散仮想サーバーを構成する必要があります。ALB PIP を見つけるには、[ ALB ] > [ フロントエンド IP 設定] を選択します。

負荷分散仮想サーバーの構成方法の詳細については、「 Resources 」セクションを参照してください。

リソース:

次のリンクは、HA の展開と仮想サーバー (仮想サーバー) の構成に関連する追加情報を提供します。

関連リソース:

可用性ゾーンを使用した高可用性

Azure アベイラビリティーゾーンは、Azure リージョン内の障害分離された場所であり、冗長な電源、冷却、ネットワーキングを提供し、回復力を高めます。特定の Azure リージョンだけがアベイラビリティーゾーンをサポートします。詳細については、Azure のドキュメント「Azure のリージョンとアベイラビリティーゾーン」を参照してください。

ユーザーは、Azure Marketplaceで利用できる「アベイラビリティーゾーンを使用したNetScaler 13.0 HA」というテンプレートを使用して、VPXペアを高可用性モードで展開できます。

Azureアベイラビリティーゾーンを使用してテンプレートを起動し、高可用性VPXペアをデプロイするには、次の手順を実行します。

-

Azure Marketplaceから、Citrixソリューションテンプレートを選択して開始します。

-

デプロイメントの種類が「リソースマネージャー」であることを確認し、「 作成」を選択します。

-

[ 基本 ] ページが表示されます。詳細を入力し、[OK] をクリックします。

注:

アベイラビリティーゾーンをサポートする Azure リージョンが選択されていることを確認します。アベイラビリティーゾーンをサポートするリージョンの詳細については、Azure ドキュメント:Azure のリージョンとアベイラビリティーゾーンを参照してください

アベイラビリティーゾーンをサポートする Azure リージョンが選択されていることを確認します。アベイラビリティーゾーンをサポートするリージョンの詳細については、Azure ドキュメント:Azure のリージョンとアベイラビリティーゾーンを参照してください

-

[一般設定] ページが表示されます。詳細を入力し、[OK]を選択します。

-

[ネットワーク設定] ページが表示されます。VNetとサブネットの構成を確認し、必要な設定を編集して、[ OK]を選択します。

-

[概要] ページが開きます。構成を確認し、適宜編集します。[OK] を選択して確定します。

-

「 購入 」ページが表示されます。[購入] を選択して、展開を完了します。

必要な構成でAzureリソースグループが作成されるまで時間がかかることがあります。完了後、 リソースグループ を選択して、LB ルール、バックエンドプール、正常性プローブなどの構成の詳細を Azure Portal に表示します。高可用性ペアは、ns-vpx0 および ns-vpx1 と表示されます。また、ユーザーは [場所] 列で場所を確認できます 。

セキュリティルールやポートの追加など、HA セットアップにさらに変更が必要な場合、ユーザーは Azure Portal からそれを行うことができます。

シングル NIC マルチ IP アーキテクチャ (1 NIC)

この展開タイプでは、1 つのネットワークインターフェイス (NIC) が複数の IP 構成 (静的または動的なパブリック IP アドレスとプライベート IP アドレスが割り当てられています) に関連付けられます。詳細については、次のユースケースを参照してください。

Citrix ADC VPXスタンドアロンインスタンスに複数のIPアドレスを構成する

このセクションでは、Azure Resource Manager(ARM)で複数のIPアドレスを使用してスタンドアロンCitrix ADC VPXインスタンスを構成する方法について説明します。VPXインスタンスには1つ以上のNICを接続でき、各NICには1つ以上の静的または動的なパブリックIPアドレスとプライベートIPアドレスを割り当てることができます。ユーザーは、NSIP、VIP、SNIPなどとして複数のIPアドレスを割り当てることができます。

詳細については、Azure のドキュメント「 Azure Portal を使用して仮想マシンに複数の IP アドレスを割り当てる」を参照してください。

PowerShellコマンドを使用して展開する場合は、「PowerSPowerShell lコマンドを使用したCitrix ADC VPXスタンドアロンインスタンスの複数のIPアドレスの構成」を参照してください。

シングルNICを使用するスタンドアロンのCitrix ADC VPXユースケース

この使用例では、スタンドアロンのCitrix ADC VPXアプライアンスは、仮想ネットワーク(VNET)に接続された単一のNICで構成されます。NICは3つのIP構成(ipconfig)に関連付けられており、表に示すように、それぞれ異なる目的を果たします。

| IPconfig | 関連付けられている | 目的 |

|---|---|---|

| ipconfig1 | 静的IPアドレス | 管理トラフィックを提供する |

| 静的プライベート IP アドレス | ||

| ipconfig2 | 静的なパブリックIPアドレス | クライアント側のトラフィックを提供する |

| 静的プライベート IP アドレス | ||

| ipconfig3 | 静的プライベート IP アドレス | バックエンドサーバーと通信する |

注:

IPConfig-3 はパブリック IP アドレスには関連付けられていません。

マルチNICのマルチIP Azure Citrix ADC VPX展開では、プライマリ(最初の)NICのプライマリ(最初の)IPConfigに関連付けられたプライベートIPが、アプライアンスの管理NSIPとして自動的に追加されます。IPConfigに関連付けられている残りのプライベートIPアドレスは、ユーザーの要件に応じて、

add ns ipコマンドを使用してVIPまたはSNIPとしてVPXインスタンスに追加する必要があります。

デプロイを始める前に

展開を開始する前に、以下の手順に従ってVPXインスタンスを作成する必要があります。

このユースケースでは、NSDoc0330VM VPXインスタンスが作成されます。

スタンドアロンモードでCitrix ADC VPXインスタンスに複数のIPアドレスを構成する

-

VMへのIPアドレス追加

-

Citrix ADC が所有するIPアドレスを構成する

ステップ 1: IP アドレスを仮想マシンに追加する

-

ポータルで、[ その他のサービス ] をクリックし、フィルターボックスに「 仮想マシン 」と入力し、[ 仮想マシン] をクリックします。

-

[仮想マシン] ブレードで、IP アドレスを追加する仮想マシンをクリックします。表示される仮想マシンブレードの [ネットワーク インターフェイス] をクリックし、ネットワークインターフェイスを選択します。

選択した NIC に表示されるブレードで、[ IP 設定] をクリックします。仮想マシンの作成時に割り当てられた既存のIP構成ipconfig1が表示されます。この使用例では、ipconfig1に割り当てられているIPアドレスが静的アドレスであることを確認します。次に、さらに2つのIP構成、ipconfig2(VIP)とipconfig3(SNIP)を作成します。

IP 構成をさらに作成するには、[ 追加] をクリックします。

[IP 構成を追加 ] ウィンドウで、[ 名前] を入力し、割り当て方法を [ 静的] に指定し、IP アドレス (このユースケースでは 192.0.0.5) を入力し、[ パブリック IP アドレス] を有効にします。

注:

静的プライベート IP アドレスを追加する前に、IP アドレスが使用可能かどうかを確認し、IP アドレスが NIC が接続されているのと同じサブネットに属していることを確認してください。

次に、[ 必要な設定の構成 ] をクリックして ipconfig2 の静的パブリック IP アドレスを作成します。

デフォルトでは、パブリックIPアドレスは動的なアドレスです。VMに常に同じパブリックIPアドレスを使用させるために、静的なパブリックIPアドレスを作成します。

[ パブリック IP アドレスの作成 ] ブレードで [名前] を追加し、[割り当て] で [ 静的] をクリックします。[OK] をクリックします。

注:

ユーザーが割り当て方法を静的に設定した場合でも、パブリック IP リソースに割り当てられている実際の IP アドレスを指定することはできません。代わりに、リソースが作成される Azure の場所にある利用可能な IP アドレスのプールから割り当てられます。

手順に従って、もう1つのIP構成ipconfig3を追加します。パブリックIPアドレスは必須ではありません。

手順2:Citrix ADCが所有するIPアドレスを構成する

GUI またはadd ns ipコマンドを使用して、Citrix ADC が所有する IP アドレスを設定します。詳しくは、「 Citrix ADCが所有するIPアドレスの構成」を参照してください。

Microsoft AzureにCitrix ADC VPXインスタンスを展開する方法の詳細については、「Microsoft AzureにCitrix ADC VPXインスタンスを展開する」を参照してください。

Citrix ADC VPXインスタンスがAzureでどのように機能するかについて詳しくは、「 AzureでのCitrix ADC VPXインスタンスの仕組み」を参照してください。

ARM (Azure Resource Manager) テンプレート

Citrix ADC ARM(Azure Resource Manager)テンプレートのGitHubリポジトリは、Microsoft AzureクラウドサービスにCitrix ADCを展開するためのCitrix ADCカスタムテンプレートをここでホストしています: Citrix ADC Azureテンプレート。このリポジトリ内のすべてのテンプレートは、Citrix ADC エンジニアリングチームによって開発および保守されています。

このリポジトリ内の各テンプレートには、テンプレートの使用法とアーキテクチャを説明するドキュメントが共存しています。テンプレートは、Citrix ADC VPX 推奨展開アーキテクチャを体系化したり、ユーザーにCitrix ADCを紹介したり、特定の機能、エディション、またはオプションを示したりしようとします。ユーザーは、特定の制作およびテストのニーズに合わせてテンプレートを再利用、変更、または拡張できます。ほとんどのテンプレートでは、リソースを作成してテンプレートをデプロイするために、portal.azure.com への十分なサブスクリプションが必要です。

Citrix ADC VPX Azure Resource Manager(ARM)テンプレートは、スタンドアロンのCitrix ADC VPXを簡単かつ一貫性のある方法で展開できるように設計されています。これらのテンプレートは、組み込みの冗長性により、信頼性とシステムの可用性を高めます。これらの ARM テンプレートは、ライセンス使用 (BYOL) または時間単位の選択をサポートしています。選択肢は、テンプレートの説明に記載されているか、テンプレートの展開時に提供されます。 ARM(AzureAzure Resource Manager)テンプレートを使用してMicrosoft AzureでCitrix ADC VPXインスタンスをプロビジョニングする方法の詳細については、 Citrix Azure ADCテンプレートを参照してください。

前提条件

ユーザーは、AzureにCitrix VPXインスタンスを展開する前に、いくつかの前提知識が必要です。

-

Azure の用語とネットワークの詳細に精通しています。詳細については、前のセクションの Azure の用語を参照してください。

-

Citrix ADCアプライアンスの知識。Citrix ADCアプライアンスの詳細については、Citrix ADC 13.0を参照してください。

-

Citrix ADC ネットワークに関する知識。 ネットワークに関するトピック「ネットワーク」を参照してください。

制限事項

ARMでCitrix ADC VPX負荷分散ソリューションを実行すると、次の制限が課されます。

-

Azure アーキテクチャは、次の Citrix ADC 機能のサポートに対応していません。

-

クラスタリング

-

IPv6

-

Gratuitous ARP (GARP)

-

L2 モード (ブリッジ) 透過仮想サーバーは、SNIPと同じサブネット内のサーバーに対してL2(MAC書き換え)でサポートされます。

-

タグ付きVLAN

-

動的ルーティング

-

仮想 MAC

-

USIP

-

ジャンボフレーム

-

-

Citrix ADC VPX仮想マシンをいつでもシャットダウンして一時的に割り当て解除する必要があると思われる場合は、仮想マシンの作成時に静的内部IPアドレスを割り当てます。静的内部IPアドレスを割り当てないと、Azureが再起動のたびに異なるIPアドレスを仮想マシンに割り当てる可能性があり、仮想マシンにアクセスできなくなる場合があります。

-

Azure展開では、次のCitrix ADC VPXモデルのみがサポートされています:VPX 10、VPX 200、VPX 1000、およびVPX 3000。詳細については、Citrix ADC VPXデータシートを参照してください。

-

VPX 3000よりも大きいモデル番号のCitrix ADC VPXインスタンスを使用すると、ネットワークスループットがインスタンスのライセンスで指定されているものと同じにならない可能性があります。ただし、SSLスループットや1秒あたりのSSLトランザクションといった他の機能は改善されている場合があります。

-

仮想マシンのプロビジョニング中に Azure によって生成される「デプロイ ID」は、ARM のユーザーには表示されません。ユーザーは、展開IDを使用してCitrix ADC VPXアプライアンスをARMに展開することはできません。

-

Citrix ADC VPXインスタンスは、初期化時に20 MB/秒のスループットと標準エディションの機能をサポートします。

-

XenAppおよびXenDesktop 展開の場合、VPXインスタンス上のVPN仮想サーバーは次のモードで構成できます。

-

基本モード。ICAOnly VPN仮想サーバーパラメーターがONに設定されています。基本モードは、ライセンスされていないCitrix ADC VPXインスタンスで完全に機能します。

-

スマートアクセスモード。ICAOnly VPN仮想サーバーパラメーターがOFFに設定されています。スマートアクセスモードは、 ライセンスのないCitrix ADC VPXインスタンス上の5人のCitrix ADC AAAセッションユーザーに対してのみ機能します。

-

注:

SmartControl機能を構成するには、ユーザーはCitrix ADC VPXインスタンスにプレミアムライセンスを適用する必要があります。

Azure-VPXがサポートするモデルとライセンス

Azure展開では、次のCitrix ADC VPXモデルのみがサポートされています:VPX 10、VPX 200、VPX 1000、およびVPX 3000。詳細については、Citrix ADC VPXデータシートを参照してください。

Azure上のCitrix ADC VPXインスタンスにはライセンスが必要です。Azureで実行されているCitrix ADC VPXインスタンスでは、次のライセンスオプションを使用できます。

- サブスクリプションベースのライセンス:Citrix ADC VPXアプライアンスは、Azure Marketplaceで有料インスタンスとして利用できます。サブスクリプションベースライセンスは使った分を支払うオプションです。ユーザーは時間単位で課金されます。Azure Marketplaceでは、次のVPXモデルとライセンスタイプを利用できます。

| VPXモデル | ライセンスの種類 |

|---|---|

| VPX10 | スタンダード、アドバンス、プレミアム |

| VPX200 | スタンダード、アドバンス、プレミアム |

| VPX1000 | スタンダード、アドバンス、プレミアム |

| VPX3000 | スタンダード、アドバンス、プレミアム |

-

自分のライセンスを使用する(BYOL):自分のライセンス(BYOL)を持参する場合は、CTX122426/NetScaler VPXおよびCloudBridge VPXライセンスガイドにあるVPXライセンスガイドを参照してください。ユーザーは次のことを行う必要があります。

-

MyCitrix内のライセンスポータルを使用して、有効なライセンスを生成します。

-

ライセンスをインスタンスにアップロードします。

-

-

Citrix ADC VPXチェックイン/チェックアウトライセンス:詳細については、「Citrix ADC VPXチェックインおよびチェックアウトライセンス」を参照してください。

NetScaler リリース12.0 56.20以降、オンプレミスおよびクラウド展開用のVPX Expressにはライセンスファイルは必要ありません。Citrix ADC VPX Expressの詳細については、「 ライセンスの概要」の「Citrix ADC VPX Expressライセンス」セクションを参照してください。

注: Azure Marketplaceから購入したサブスクリプションベースの時間単位のライセンスに関係なく、まれに、Azureに展開されているCitrix ADC VPXインスタンスにデフォルトのNetScalerライセンスが提供されることがあります。これは、Azure インスタンスメタデータサービス (IMDS) に関する問題が原因で発生します。

Citrix ADC VPXインスタンスの構成を変更する前にウォームリスタートを行い、正しいCitrix ADC VPXライセンスを有効にします。

ポート使用のガイドライン

ユーザーは、NetScaler VPXインスタンスの作成中または仮想マシンのプロビジョニング後に、NSGでより多くのインバウンドルールとアウトバウンドルールを構成できます。各受信および送信規則は、パブリックポートおよびプライベートポートに関連付けられています。

NSGルールを構成する前に、使用できるポート番号に関する次のガイドラインに注意してください。

-

NetScaler VPXインスタンスは次のポートを予約します。インターネットからの要求にパブリック IP アドレスを使用する場合、ユーザーはこれらをプライベートポートとして定義できません。ポート21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. ただし、VIPなどのインターネットに接続するサービスで標準ポート(ポート443など)を使用する場合は、NSGを使用してポートマッピングを作成する必要があります。次に、標準ポートは、このVIPサービス用にCitrix ADC VPXで構成されている別のポートにマップされます。たとえば、VIPサービスがVPXインスタンスのポート8443で実行されているが、パブリックポート443にマッピングされているとします。したがって、ユーザーがパブリック IP を介してポート 443 にアクセスすると、要求はプライベートポート 8443 に送信されます。

-

パブリックIPアドレスは、パッシブFTPやALGなど、ポートマッピングが動的に開かれるプロトコルをサポートしていません。

-

高可用性は、Azureロードバランサーで構成されたPIPではなく、VPXインスタンスに関連付けられたパブリックIPアドレス(PIP)を使用するトラフィックでは機能しません。詳細については、「単一の IP アドレスと 1 つの NIC を使用した高可用性セットアップの構成」を参照してください。

-

NetScaler Gateway展開では、SNIPが構成されていない場合にNSIPをSNIPとして使用できるため、ユーザーはSNIPアドレスを構成する必要はありません。ユーザーは、NSIPアドレスといくつかの非標準ポート番号を使用してVIPアドレスを構成する必要があります。バックエンドサーバでのコールバック設定の場合、VIP ポート番号を VIP URL とともに指定する必要があります(たとえば、

url: port)。

注:

Azure Resource Manager では、Citrix ADC VPXインスタンスは、パブリックIPアドレス(PIP)と内部IPアドレスの2つのIPアドレスに関連付けられます。外部トラフィックはPIPに接続しますが、内部IPアドレスまたはNSIPはルーティング不可能です。VPXでVIPを構成するには、内部IPアドレス (NSIP) と使用可能な空きポートのいずれかを使用します。VIP の設定に PIP を使用しないでください。

たとえば、Citrix ADC VPXインスタンスのNSIPが10.1.0.3で、使用可能な空きポートが10022の場合、ユーザーは10.1.0. 3:10022(NSIPアドレス+ポート)の組み合わせを提供することでVIPを構成できます。

この記事の概要

- 協力者

- 概要

- Citrix VPX

- Microsoft Azure

- Azure 用語集

- 使用例

- 障害回復(DR)

- 展開の種類

- DR用のマルチNICマルチIP (3つのNIC) 導入

- DR用の単一NICマルチIP (1つのNIC) 導入

- Azure Resource Manager テンプレートの展開

- ネットワークアーキティクチャ

- 展開手順

- マルチNICマルチIPアーキテクチャ (3つのNIC)

- 可用性セットを使用した高可用性

- シングル NIC マルチ IP アーキテクチャ (1 NIC)

- ARM (Azure Resource Manager) テンプレート

- 前提条件

- 制限事項

- Azure-VPXがサポートするモデルとライセンス

- ポート使用のガイドライン