導入ガイド AWS でのCitrix ADC VPX — ディザスタリカバリ

協力者

著者: ソリューションアーキテクト、ブレイク・シンドラー

概要

Citrix ADCは、ホストされている場所に関係なく、Web、従来型、およびクラウドネイティブのアプリケーションに高品質のユーザーエクスペリエンスを提供するアプリケーション配信および負荷分散ソリューションです。ユーザーを単一の構成やクラウドに閉じ込めることなく、さまざまなフォームファクターと展開オプションで提供されます。プール容量ライセンスにより、クラウド展開間で容量を移動できます。

サービスとアプリケーションデリバリのリーダーとして、Citrix ADCは世界中の何千ものネットワークに展開され、エンタープライズおよびクラウドサービスの提供を最適化し、セキュリティで保護し、制御しています。Citrix ADCは、Webサーバーとデータベースサーバーの前に直接配置され、高速負荷分散とコンテンツスイッチ、HTTP圧縮、コンテンツキャッシュ、SSLアクセラレーション、アプリケーションフローの可視性、強力なアプリケーションファイアウォールを統合し、使いやすい統合プラットフォームに統合します。ネットワークデータを実用的なビジネスインテリジェンスに変換するエンドツーエンドの監視により、SLA への対応が大幅に簡素化されます。Citrix ADCでは、プログラミングの専門知識を必要とせずに、シンプルな宣言型ポリシーエンジンを使用してポリシーを定義および管理できます。

Citrix VPX

Citrix ADC VPX 製品は、さまざまな仮想化およびクラウドプラットフォームでホストできる仮想アプライアンスです。

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

この導入ガイドは、Amazon Web Services Citrix ADC VPXに焦点を当てています。

Amazon Web Services

Amazon Web Services(AWS)は、Amazonが提供する包括的で進化するクラウドコンピューティングプラットフォームであり、サービスとしてのインフラストラクチャ(IaaS)、サービスとしてのプラットフォーム(PaaS)、およびサービスとしてのパッケージ化されたソフトウェア(SaaS)が混在しています。AWS のサービスは、計算能力、データベースストレージ、コンテンツ配信サービスなどのツールを提供できます。

AWS は次の重要なサービスを提供しています。

-

AWS コンピューティングサービス

-

マイグレーションサービス

-

ストレージ

-

データベースサービス

-

管理ツール

-

セキュリティサービス

-

分析

-

ネットワーク

-

メッセージ

-

開発者ツール

-

モバイルサービス

AWSの用語

ここでは、このドキュメントで使用されている、ユーザーがよく理解している必要のある主要な用語の簡単な説明を示します。

-

Elastic Network Interface (ENI)-ユーザーが仮想プライベートクラウド (VPC) 内のインスタンスにアタッチできる仮想ネットワークインターフェイス。

-

Elastic IP (EIP) アドレス-ユーザーが Amazon EC2 または Amazon VPC に割り当て、インスタンスにアタッチした静的なパブリック IPv4 アドレス。Elastic IP アドレスは、特定のインスタンスではなく、ユーザーアカウントに関連付けられます。ユーザーはニーズの変化に応じて簡単に割り当て、アタッチ、デタッチ、および解放できるため、柔軟性があります。

-

サブネット-EC2 インスタンスをアタッチできる VPC の IP アドレス範囲のセグメント。ユーザーは、セキュリティと運用のニーズに応じてインスタンスをグループ化するサブネットを作成できます。

-

Virtual Private Cloud (VPC)-AWS クラウドの論理的に分離されたセクションをプロビジョニングするためのウェブサービス。ユーザーは、定義した仮想ネットワークで AWS リソースを起動できます。

ここでは、このドキュメントで使用されている、ユーザーがよく理解しておくべきその他の用語について簡単に説明します。

-

Amazon Machine Image(AMI)-クラウド内の仮想サーバーであるインスタンスを起動するために必要な情報を提供するマシンイメージ。

-

Elastic Block Store — AWS クラウドの Amazon EC2 インスタンスで使用する永続的なブロックストレージボリュームを提供します。

-

シンプルストレージサービス (S3)-インターネット用のストレージ。Web規模のコンピューティングを開発者が簡単に実施できるように設計されています。

-

Elastic Compute Cloud (EC2)-安全でサイズ変更可能なコンピューティングキャパシティをクラウドで提供するウェブサービス。Web規模のクラウドコンピューティングを開発者が簡単に実施できるように設計されています。

-

Elastic Load Balancing (ELB)-受信アプリケーショントラフィックを、複数のアベイラビリティーゾーンにある複数の EC ELB は、ユーザーアプリケーションのフォールトトレランスを向上させます。

-

インスタンスタイプ-Amazon EC2 は、さまざまなユースケースに合わせて最適化された幅広いインスタンスタイプを提供します。インスタンスタイプは、CPU、メモリ、ストレージ、ネットワーク容量のさまざまな組み合わせで構成され、ユーザーはアプリケーションに適したリソースの組み合わせを柔軟に選択できます。

-

アイデンティティとアクセス管理 (IAM)-アイデンティティが AWS で実行できることとできないことを決定するアクセス権限ポリシーを持つ AWS ID。ユーザーは IAM ロールを使用して、EC2 インスタンスで実行されているアプリケーションが AWS リソースに安全にアクセスできるようにすることができます。高可用性セットアップでVPXインスタンスを展開する場合、IAMロールは必須です。

-

インターネットゲートウェイ-ネットワークをインターネットに接続します。ユーザーは、VPC 外の IP アドレスのトラフィックをインターネットゲートウェイにルーティングできます。

-

キーペア-ユーザーが電子的に身元を証明するためのセキュリティ認証情報のセット。キーペアはプライベートキーとパブリックキーで構成されます。

-

ルートテーブル-ルートテーブルに関連付けられているサブネットから出るトラフィックを制御する一連のルーティングルール。ユーザーは複数のサブネットを単一のルートテーブルに関連付けることができますが、サブネットは一度に 1 つのルートテーブルにのみ関連付けることができます。

-

Auto Scaling-ユーザー定義のポリシー、スケジュール、ヘルスチェックに基づいて Amazon EC2 インスタンスを自動的に起動または終了するウェブサービス。

-

CloudFormation-関連する AWS リソースを 1 つのユニットとしてまとめて作成および削除するテンプレートを作成または変更するサービス。

使用例

障害回復(DR)

災害(さいがん)とは、自然の災害、または人為的な出来事によって引き起こされる事業機能の突然の混乱である。災害はデータセンターの運用に影響を与えます。その後、災害サイトで失われたリソースとデータを完全に再構築して復元する必要があります。データ消失やデータセンターのダウンタイムは重要であり、ビジネス継続性が低下します。

お客様が今日直面している課題の1つは、DRサイトをどこに置くかを決めることです。企業は、基盤となるインフラストラクチャやネットワーク障害に関係なく、一貫性とパフォーマンスを求めています。

多くの組織がクラウドへの移行を決定している理由として考えられるのは、次のとおりです。

-

利用の経済性 — データセンターをオンプレミスに持つための設備投資は十分に文書化されており、クラウドを使用することで、これらの企業は自社のシステムを拡張する時間とリソースを解放できます。

-

リカバリ時間の短縮 — 自動化されたオーケストレーションの多くは、わずか数分でリカバリを可能にします。

-

また、継続的なデータ保護または継続的なスナップショットを提供して停止や攻撃から保護することにより、データの複製を支援するテクノロジーもあります。

-

最後に、パブリッククラウドにすでに存在する、さまざまな種類のコンプライアンスとセキュリティ制御を顧客が必要とするユースケースがあります。これらにより、独自に構築するよりも、必要なコンプライアンスを簡単に達成できます。

展開の種類

一NIC展開

-

一般的な展開

- スタンドアロン

-

使用例

-

お客様は通常、非実稼働環境への展開、テスト用の環境の設定、または実稼働展開の前に新しい環境をステージングするために、1 NIC 展開を使用します。

-

ワンNICデプロイメントは、クラウドに直接迅速かつ効率的にデプロイするためにも使用されます。

-

単一NIC導入は、お客様が単一サブネット構成のシンプルさを求める場合に使用されます。

-

3 NIC 導入

-

一般的な展開

-

スタンドアロン

-

高可用性

-

-

使用例

-

3 つの NIC 展開は、データと管理トラフィックの実際の分離を実現するために使用されます。

-

3つのNICの導入により、ADCの規模とパフォーマンスも向上します。

-

3 つの NIC 配置は、スループットが通常 1 Gbps 以上で、3 つの NIC 配置が推奨されるネットワークアプリケーションで使用されます。

-

CFT 展開

お客様は、デプロイをカスタマイズする場合や、デプロイを自動化する場合、CloudFormation テンプレートを使用してデプロイします。

AWSアーキテクチャでのCitrix ADC VPXデプロイメントのサンプル

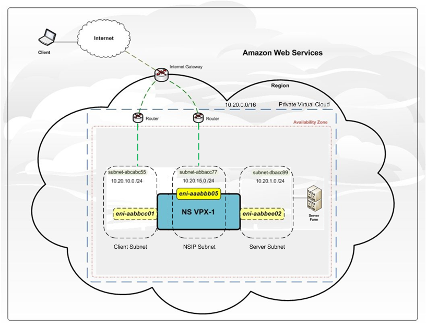

上の図は、Citrix ADC VPX展開を使用するAWS VPCの典型的なトポロジを示しています。

AWS VPC には

-

VPCからの送受信トラフィックをルーティングするための単一のインターネットゲートウェイ。

-

インターネットゲートウェイとインターネット間のネットワーク接続。

-

3つのサブネット(管理、クライアント、サーバー用に1つずつ)。

-

インターネットゲートウェイと2つのサブネット(管理用とクライアント用)間のネットワーク接続。

-

VPC 内にデプロイされたスタンドアロンのCitrix ADC VPXインスタンス。VPXインスタンスには、各サブネットに1つずつ接続されたENIが3つあります。

展開手順

災害復旧のためのワンNIC導入

Citrix ADC VPX Expressインスタンスは、AWSマーケットプレイスでAmazonマシンイメージ(AMI)として利用できます。Citrix VPXでサポートされているAMIとして許可されている最小のEC2インスタンスタイプはm4.largeです。単一のVPCサブネットを使用して、VPXのインスタンスをダウンロードして作成します。Citrix ADC VPXインスタンスには、最低2つの仮想CPUと2 GBのメモリが必要です。実行される初期設定には、ネットワークインターフェイスの設定、VIP 設定、および機能設定が含まれます。GUI にログインするか、SSH (ユーザー名: nsroot) 経由でさらに構成できます。

設定の出力には以下が含まれます。

-

instanceIDNS-新しく作成されたVPXインスタンスのインスタンスID。これは GUI/ssh アクセスのデフォルトパスワードです。

-

managementURL-このHTTPS URLを管理GUI(自己署名証明書を使用)に使用してVPXにログインし、さらに構成します。

-

managementURL2-VPXにログインするには、管理GUIへのこのHTTP URLを使用します (ブラウザで自己署名証明書に問題がある場合)。

-

publicNSIP-このパブリック IP を使用してアプライアンスに SSH 接続します。

-

publicIPVIP-負荷分散されたアプリケーションにアクセスできるパブリックIP。

VPXはシングルNICモードで展開されます。

標準のNetScaler IPアドレス:NSIP(管理IP)、VIP(負荷分散アプリケーションにアクセスする場所)、SNIP(バックエンドインスタンスにトラフィックを送信するために使用されるIP)は、すべて単一のNIC上にプロビジョニングされ、指定されたVPCサブネットの(RFC1918)アドレス空間から取得されます。(RFC1918) NSIPはVPXインスタンスのパブリックIPにマッピングされ、RFC1918 VIPはパブリックElastic IPにマッピングされます。

ライセンス

AWS 上の Citrix ADC VPX インスタンスにはライセンスが必要です。

AWSで実行されているCitrix ADC VPXインスタンスでは、次のライセンスオプションを使用できます。

-

無料トライアル(すべてのCitrix ADC VPX-AWSサブスクリプションは、AWSマーケットプレイスで21日間無料)。

配備オプション

ユーザーは、次のオプションを使用して、Citrix ADC VPXスタンドアロンインスタンスをAWSにデプロイできます

-

AWS ウェブコンソール

-

Citrixが作成したCloudFormationテンプレート

-

AWS CLI

展開手順

ユーザーは、AWSウェブコンソールからAWSにCitrix ADC VPXインスタンスをデプロイできます。

展開のプロセスには、次の手順が含まれます。

-

キーペアの作成

-

仮想プライベートクラウド(VPC)の作成

-

VPXインスタンスの作成

-

単一の VPC サブネットを作成する

-

ネットワークインターフェース構成を作成する

-

NSIPをVPXインスタンスのパブリックIPにマップします

-

VIP をパブリック Elastic IP にマッピングする

-

VPXインスタンスに接続する

キーペアの作成

Amazon EC2 は、キーペアを使用してログオン情報を暗号化および復号します。インスタンスにログオンするには、ユーザーはキーペアを作成し、インスタンスを起動するときにキーペアの名前を指定し、インスタンスに接続するときにプライベートキーを指定する必要があります。

ユーザーが AWS Launch Instance ウィザードを使用してインスタンスを確認して起動すると、既存のキーペアを使用するか、新しいキーペアを作成するように求められます。

キーペアの作成方法の詳細については、「 Amazon EC2 キーペアと Linux インスタンス」を参照してください。

VPC を作成する

Citrix ADC VPC インスタンスは AWS VPC 内にデプロイされます。VPC を使用すると、ユーザーは AWS アカウント専用の仮想ネットワークを定義できます。

AWS VPC の詳細については、「 Amazon VPC の IPv4 入門」を参照してください。

Citrix ADC VPXインスタンスのVPCを作成するときは、次の点に注意してください。

AWSアベイラビリティーゾーンにAWS VPCを作成するには、単一のパブリックサブネットのみのオプションでVPCを使用します。

以前に作成したNSIPアドレスとVIPアドレスをパブリックサブネットにマップすることをお勧めします。

AWS Express AMIを使用してCitrix ADC VPXインスタンスを作成する

AWS VPX Express AMIからCitrix ADC VPXインスタンスを作成します。

AWS ダッシュボードから [ コンピュート] > [インスタンスの起動] > [AWS Marketplace]に移動します。

[Launch Instance] をクリックする前に、[Launch Instance] の下に表示されるメモを確認して、リージョンが正しいことを確認する必要があります。

AWS マーケットプレイスの検索バーで、キーワード Citrix ADC VPX で検索します。

デプロイするバージョンを選択し、[選択] をクリックします。

Citrix ADC VPXバージョンの場合、ユーザーには次のオプションがあります

-

ライセンスバージョン

-

Citrix ADC VPX Expressアプライアンス(無料の仮想アプライアンス、Citrix ADC 12.0 56.20から入手可能)

-

自分のデバイスを持参

Launch Instanceウィザードが起動します。ウィザードに従って、インスタンスを作成します。

ウィザードはユーザーに

-

インスタンスの種類の選択

-

インスタンスの構成

-

ストレージの追加

-

タグの追加

-

確認

Elastic IP を割り当てて関連付ける

ユーザーがインスタンスにパブリック IP アドレスを割り当てた場合、インスタンスが停止するまで割り当てられたままになります。その後、アドレスはプールに解放されます。ユーザーがインスタンスを再起動すると、新しいパブリック IP アドレスが割り当てられます。

対照的に、エラスティックIP(EIP)アドレスの場合は、インスタンスから割り当てが解除されるまで割り当ての状態が維持されます。

管理NICのエラスティックIPを割り当てて、関連付けます。

Elastic IP アドレスを割り当てて関連付ける方法の詳細については、次のトピックを参照してください。

これらのステップは、AWSでCitrix ADC VPXインスタンスを作成する手順を完了します。インスタンスの準備が完了するまで数分かかる場合があります。インスタンスがステータスチェックに合格したことを確認します。ユーザーは、[インスタンス] ページの [ ステータスチェック ] 列でこの情報を表示できます。

VPXインスタンスに接続する

ユーザーがVPXインスタンスを作成すると、ユーザーはGUIとSSHクライアントを使用してインスタンスに接続できます。

GUI 接続

Citrix ADC VPXインスタンスにアクセスするためのデフォルトの管理者資格情報は次のとおりです。

-

ユーザー名:

nsroot -

パスワード:

nsrootアカウントのデフォルトパスワードは、Citrix ADC VPXインスタンスのAWSインスタンスIDに設定されます。

SSH クライアント接続

AWSマネジメントコンソールで、Citrix ADC VPXインスタンスを選択し、[接続] をクリックします。[インスタンスへの接続] ページの指示に従います。

AWSウェブコンソールを使用してCitrix ADC VPXスタンドアロンインスタンスをAWSにデプロイする方法の詳細については、「」を参照してください。

災害復旧のための3つのNIC導入

Citrix ADC VPXインスタンスは、AWSマーケットプレイスでAmazonマシンイメージ(AMI)として利用でき、AWS VPC内のElastic Compute Cloud(EC2)インスタンスとして起動できます。Citrix VPXでサポートされているAMIとして許可されている最小のEC2インスタンスタイプはm4.largeです。Citrix ADC VPX AMIインスタンスには、少なくとも2つの仮想CPUと2 GBのメモリが必要です。また、AWS VPC内で起動されるEC2インスタンスは、複数のインターフェイス、インターフェイスごとに複数のIPアドレス、VPX構成に必要なパブリックおよびプライベートIPアドレスも提供できます。

各VPXインスタンスには少なくとも3つのIPサブネットが必要です

-

管理サブネット

-

クライアント側サブネット(VIP)

-

バックエンド向けサブネット (SNIP)

AWSでの標準のVPXインスタンスのインストールには、3つのネットワークインターフェイスをお勧めします。

現在、AWSでは、AWS VPC内で実行しているインスタンスでのみ、マルチIP機能を使用できます。VPC内のVPXインスタンスを使用して、EC2インスタンスで実行しているサーバーの負荷を分散できます。Amazon VPC を使用すると、ユーザーは、独自の IP アドレス範囲、サブネット、ルートテーブル、ネットワークゲートウェイなどの仮想ネットワーク環境を作成および制御できます。

注:

デフォルトでは、ユーザーは AWS アカウントごとに AWS リージョンごとに最大 5 つの VPC インスタンスを作成できます。ユーザーは Amazon のリクエストフォームを送信することで、VPC 制限の引き上げをリクエストできます。 Amazon VPC リクエスト

ライセンス

AWS 上の Citrix ADC VPX インスタンスにはライセンスが必要です。

AWSで実行されているCitrix ADC VPXインスタンスでは、次のライセンスオプションを使用できます。

-

無料トライアル(AWS マーケットプレイスでは、すべての Citrix ADC VPX-AWS サブスクリプションを 21 日間無料で提供)

配備オプション

ユーザーは、次のオプションを使用して、Citrix ADC VPXスタンドアロンインスタンスをAWSにデプロイできます

-

AWS ウェブコンソール

-

Citrixが作成したCloudFormationテンプレート

-

AWS CLI

展開手順

ユーザーは、AWSウェブコンソールからAWSにCitrix ADC VPXインスタンスをデプロイできます。

展開プロセスには以下のステップが含まれます。

-

キーペアの作成

-

仮想プライベートクラウド(VPC)の作成

-

サブネットをさらに追加する

-

セキュリティグループとセキュリティルールの作成

-

ルートテーブルの追加

-

インターネットゲートウェイを作成する

-

Citrix ADC VPXインスタンスの作成

-

より多くのネットワークインターフェイスを作成してアタッチする

-

エラスティックIPの管理NICへのアタッチ

-

VPXインスタンスに接続する

キーペアの作成

Amazon EC2 は、キーペアを使用してログオン情報を暗号化および復号します。インスタンスにログオンするには、ユーザーはキーペアを作成し、インスタンスを起動するときにキーペアの名前を指定し、インスタンスに接続するときにプライベートキーを指定する必要があります。

ユーザーが AWS Launch Instance ウィザードを使用してインスタンスを確認して起動すると、既存のキーペアを使用するか、新しいキーペアを作成するように求められます。

キーペアの作成方法の詳細については、「 Amazon EC2 キーペアと Linux インスタンス」を参照してください。

VPC を作成する

Citrix ADC VPC インスタンスは AWS VPC 内にデプロイされます。VPC を使用すると、ユーザーは AWS アカウント専用の仮想ネットワークを定義できます。

AWS VPC の詳細については、「 Amazon VPC の IPv4 入門」を参照してください。

Citrix ADC VPXインスタンスのVPCを作成する際は、次の点に注意してください。

-

AWSアベイラビリティーゾーンにAWS VPCを作成するには、単一のパブリックサブネットのみのオプションでVPCを使用します。

-

Citrix では、次のタイプのサブネットを少なくとも3つ作成することをお勧めします。

-

管理トラフィック用の 1 つのサブネット。このサブネットに管理IP (NSIP) を配置します。デフォルトでは、Elastic Network Interface (ENI) eth0 が管理 IP に使用されます。

-

クライアントアクセス(ユーザーからCitrix ADC VPX)トラフィック用の1つ以上のサブネット。クライアントがCitrix ADC負荷分散仮想サーバーに割り当てられた1つ以上の仮想IP(VIP)アドレスに接続します。

-

サーバーアクセス (VPXからサーバー) トラフィック用の1つ以上のサブネット。ユーザーサーバーは、VPXが所有するサブネットIP (SNIP) アドレスに接続します。

-

すべてのサブネットは、同じアベイラビリティーゾーンに存在する必要があります。

-

[サブネットを追加]

VPC ウィザードをデプロイに使用すると、サブネットは 1 つだけ作成されます。ユーザーの要件によっては、ユーザーはさらにサブネットを作成したい場合があります。

さらにサブネットを作成する方法の詳細については、「 VPC とサブネット」を参照してください。

セキュリティグループとセキュリティルールを作成する

受信トラフィックと送信トラフィックを制御するには、セキュリティグループを作成し、そのグループに規則を追加します。

グループを作成してルールを追加する方法について詳しくは、「 VPC のセキュリティグループ」を参照してください。

Citrix ADC VPXインスタンスの場合、EC2ウィザードはデフォルトのセキュリティグループを提供します。このセキュリティグループは、AWSマーケットプレイスによって生成され、Citrix が推奨する設定に基づいています。ただし、ユーザーは要件に基づいてさらにセキュリティグループを作成できます。

注:

ポート 22、80、443 は、セキュリティグループで SSH、HTTP、および HTTPS アクセス用にそれぞれ開かれます。

ルートテーブルを追加

ルートテーブルには、ネットワークトラフィックの送信先を決定するために使用される、ルートと呼ばれる一連のルールが含まれています。VPC 内の各サブネットは、ルートテーブルに関連付ける必要があります。

ルートテーブルの作成方法について詳しくは、「 ルートテーブル」を参照してください。

インターネットゲートウェイを作成する

インターネットゲートウェイには 2 つの目的があります。VPC ルートテーブルにインターネットでルーティング可能なトラフィック用のターゲットを提供し、もう 1 つは、パブリック IPv4 アドレスが割り当てられているインスタンスに対してネットワークアドレス変換 (NAT) を実行することです。

インターネットトラフィックに対して、インターネットゲートウェイを作成します。

インターネットゲートウェイの作成方法の詳細については、「 インターネットゲートウェイの作成とアタッチ」セクションを参照してください。

AWS EC2サービスを使用してCitrix ADC VPXインスタンスを作成する

AWS EC2サービスを使用してCitrix ADC VPXインスタンスを作成するには、次の手順を実行します

-

AWS ダッシュボードから、 [コンピューティング] > [EC2] > [インスタンスの起動] > [AWS マーケットプレイス] に移動します。

-

[Launch Instance] をクリックする前に、[Launch Instance] の下に表示されるメモを確認して、リージョンが正しいことを確認する必要があります。

-

AWS マーケットプレイスの検索バーで、キーワード Citrix ADC VPX で検索します。

-

ユーザーが展開するバージョンを選択し、[選択] をクリックします。Citrix ADC VPXバージョンの場合、ユーザーには次のオプションがあります。

-

ライセンスバージョン

-

Citrix ADC VPX Expressアプライアンス(無料の仮想アプライアンス、Citrix ADC 12.0 56.20から入手可能)

-

自分のデバイスを持参

-

Launch Instanceウィザードが起動します。ウィザードに従って、インスタンスを作成します。

ウィザードはユーザーに

-

インスタンスの種類の選択

-

インスタンスの構成

-

ストレージの追加

-

タグの追加

-

セキュリティグループの構成

-

確認

ネットワークインターフェースをさらに作成して接続する

VIP と SNIP 用にさらに 2 つのネットワークインターフェイスを作成します。

ネットワークインターフェイスをさらに作成する方法の詳細については、「 ネットワークインターフェイスの作成」セクションを参照してください。

ユーザーがネットワークインターフェースを作成したら、そのインターフェースをVPXインスタンスに接続する必要があります。インターフェイスをアタッチする前に、VPXインスタンスをシャットダウンし、インターフェイスをアタッチして、インスタンスの電源をオンにします。

ネットワークインターフェイスをアタッチする方法の詳細については、「 インスタンスの起動時にネットワークインターフェイスをアタッチする」セクションを参照してください。

Elastic IP を割り当てて関連付ける

ユーザーが EC2 インスタンスにパブリック IP アドレスを割り当てた場合、インスタンスが停止するまで割り当てられたままになります。その後、アドレスはプールに解放されます。ユーザーがインスタンスを再起動すると、新しいパブリック IP アドレスが割り当てられます。

対照的に、エラスティックIP(EIP)アドレスの場合は、インスタンスから割り当てが解除されるまで割り当ての状態が維持されます。

管理NICのエラスティックIPを割り当てて、関連付けます。

Elastic IP アドレスを割り当てて関連付ける方法の詳細については、次のトピックを参照してください。

これらのステップは、AWSでCitrix ADC VPXインスタンスを作成する手順を完了します。インスタンスの準備が完了するまで数分かかる場合があります。インスタンスがステータスチェックに合格したことを確認します。ユーザーは、[インスタンス] ページの [ステータスチェック] 列でこの情報を表示できます。

VPXインスタンスに接続する

ユーザーがVPXインスタンスを作成すると、ユーザーはGUIとSSHクライアントを使用してインスタンスに接続できます。

GUI 接続

Citrix ADC VPXインスタンスにアクセスするためのデフォルトの管理者資格情報は次のとおりです。

-

ユーザー名:

nsroot -

パスワード:

nsrootアカウントのデフォルトパスワードは、Citrix ADC VPXインスタンスのAWSインスタンスIDに設定されます。

SSH クライアント接続

AWSマネジメントコンソールで、Citrix ADC VPXインスタンスを選択し、[接続] をクリックします。[インスタンスへの接続] ページの指示に従います。

AWSウェブコンソールを使用してCitrix ADC VPXスタンドアロンインスタンスをAWSにデプロイする方法の詳細については、「」を参照してください。

CFT 展開

Citrix ADC VPXは、AWS Marketplace でAmazonマシンイメージ(AMI)として入手できます。

CloudFormationテンプレートを使用してAWSでCitrix ADC VPXをプロビジョニングする前に、AWSユーザーは条件に同意し、AWS Marketplace製品に登録する必要があります。マーケットプレイスのCitrix ADC VPXの各エディションには、この手順が必要です。

CloudFormation リポジトリ内の各テンプレートには、テンプレートの使用法とアーキテクチャを説明するドキュメントが併置されています。テンプレートは、Citrix ADC VPX 推奨展開アーキテクチャを体系化したり、ユーザーにCitrix ADCを紹介したり、特定の機能、エディション、またはオプションを示したりしようとします。ユーザーは、特定の制作およびテストのニーズに合わせてテンプレートを再利用、変更、または拡張できます。ほとんどのテンプレートには、IAM ロールを作成する権限に加えて、完全な EC2 権限が必要です。

CloudFormation テンプレートには、Citrix ADC VPX(リリース12.0-56.20など)およびエディション(たとえば、Citrix ADC VPXプラチナエディション-10 Mbps)またはCitrix ADC BYOLの特定のリリースに固有のAMI IDが含まれています。CloudFormationテンプレートでCitrix ADC VPXの別のバージョン/エディションを使用するには、ユーザーがテンプレートを編集してAMI IDを置き換える必要があります。

最新のCitrix ADC AWS-AMI IDは、 GitHubのCitrix ADC AWS CloudFormation マスターで入手できます。

CFT シングル NIC 展開

CloudFormation テンプレートには、通常の EC2 の完全な権限を超えて、IAM ロールと Lambda 関数を作成するための十分なアクセス権限が必要です。また、このテンプレートのユーザーは、この CloudFormation テンプレートを使用する前に、条件に同意して AWS Marketplace 製品に登録する必要があります。

このCloudFormationテンプレートは、単一のVPCサブネットを使用して、VPX Express AMIからVPX Expressのインスタンスを作成します。CloudFormationテンプレートは、VPXインスタンスを初期化するラムダ関数もプロビジョニングします。ラムダ関数によって実行される初期設定には、ネットワークインターフェイス設定、VIP 設定、および機能設定が含まれます。GUI にログインするか、SSH (ユーザー名: nsroot) 経由でさらに構成できます。

CloudFormation テンプレートの出力には以下が含まれます。

-

instanceIDNS-新しく作成されたVPXインスタンスのインスタンスID。これは GUI/ssh アクセスのデフォルトパスワードです。

-

managementURL2-VPXにログインするには、管理GUIへのこのHTTP URLを使用します (ブラウザで自己署名証明書に問題がある場合)。

-

publicNSIP-このパブリック IP を使用してアプライアンスに SSH 接続します。

-

publicIPVIP-負荷分散されたアプリケーションにアクセスできるパブリックIP。

CloudFormationテンプレートは、VPXをシングルNICモードでデプロイします。標準のNetScaler IPアドレス:NSIP(管理IP)、VIP(負荷分散アプリケーションにアクセスする場所)、SNIP(バックエンドインスタンスにトラフィックを送信するために使用されるIP)は、すべて単一のNIC上にプロビジョニングされ、指定されたVPCサブネットの(RFC1918)アドレス空間から取得されます。(RFC1918) NSIPはVPXインスタンスのパブリックIPにマッピングされ、RFC1918 VIPはパブリックElastic IPにマッピングされます。VPXを再起動すると、パブリックNSIPマッピングは失われます。この場合、NSIP は VPC サブネット内から、同じサブネット内の別の EC2 インスタンスからのみアクセスできます。その他の可能なアーキテクチャには、複数の VPC サブネットにまたがる 2 つと 3 つの NIC 構成があります。

CFT 3 NIC 導入

このテンプレートは、2 つのアベイラビリティーゾーンに 3 つのサブネット (管理、クライアント、サーバー) を持つ VPC をデプロイします。パブリックサブネットにデフォルトルートを持つインターネットゲートウェイをデプロイします。また、このテンプレートは、Citrix ADC の 2 つのインスタンスを持つアベイラビリティーゾーン間で HA ペアを作成します。プライマリの 3 つの VPC サブネット(管理、クライアント、サーバー)に関連付けられた 3 つの ENI と、セカンダリの 3 つの VPC サブネット(管理、クライアント、サーバー)に関連付けられた 3 つの ENI です。この CFT によって作成されるすべてのリソース名には、スタック名の tagName が接頭辞として付けられます。

CloudFormation テンプレートの出力には以下が含まれます。

-

primaryCitrixADCManagementURL-プライマリVPXの管理GUIへのHTTPS URL(自己署名証明書を使用)

-

PrimaryCitrixADCManagementUrl2-プライマリVPXの管理GUIへのHTTP URL

-

primaryCitrixADCInstanceId-新しく作成されたプライマリVPXインスタンスのインスタンスID

-

primaryCitrixADCPublicVIP-VIPに関連付けられているプライマリVPXインスタンスのElastic IPアドレス

-

PrimaryCitrixADCPrivateNSIP-プライマリVPXの管理に使用されるプライベートIP (NS IP)

-

PrimaryCitrixADCPublicNSIP-プライマリVPXの管理に使用されるパブリックIP (NS IP)

-

PrimaryCitrixADCPrivateVIP-VIPに関連付けられているプライマリVPXインスタンスのプライベートIPアドレス

-

PrimaryCitrixADCSnip-SNIPに関連付けられているプライマリVPXインスタンスのプライベートIPアドレス

-

SecondaryCitrixADCManagementURL-セカンダリVPXの管理GUIへのHTTPS URL(自己署名証明書を使用)

-

セカンダリCitrixADCManagementUrl2-セカンダリVPXの管理GUIへのHTTP URL

-

secondaryCitrixADCInstanceId-新しく作成されたセカンダリVPXインスタンスのインスタンスID

-

SecondaryCitrixADCPrivateNSIP-セカンダリVPXの管理に使用されるプライベートIP (NS IP)

-

SecondaryCitrixADCPublicNSIP-セカンダリVPXの管理に使用されるパブリックIP (NS IP)

-

secondaryCitrixADCPrivateVIP-VIPに関連付けられているセカンダリVPXインスタンスのプライベートIPアドレス

-

SecondaryCitrixADCSnip-SNIPに関連付けられているセカンダリVPXインスタンスのプライベートIPアドレス

-

SecurityGroup-VPXが属するセキュリティグループID

CFT に入力を提供する場合、CFT のあらゆるパラメーターに対しては、それが必須フィールドであることを意味します。たとえば、VPC ID は必須フィールドです。

次の前提条件が満たされている必要があります。CloudFormation テンプレートには、通常の EC2 の完全な権限を超えて、IAM ロールを作成するための十分な権限が必要です。また、このテンプレートのユーザーは、この CloudFormation テンプレートを使用する前に、条件に同意して AWS Marketplace 製品に登録する必要があります。

以下も存在しているはずです

-

キー ペア

-

3 つの未割り当て EIP

-

一次管理

-

クライアントVIP

-

二次管理

-

AWSでのCitrix ADC VPXインスタンスのプロビジョニングの詳細については、「 AWSでのCitrix ADC VPXインスタンスのプロビジョニング」を参照してください。

前提条件

AWSでVPXインスタンスを作成する前に、ユーザーは以下があることを確認する必要があります

-

Amazon Web Services(AWS)仮想プライベートクラウド(VPC)でCitrix ADC VPX AMIを起動するためのAWSアカウント。ユーザーは www.aws.amazon.com で無料で AWS アカウントを作成できます。

-

ユーザーの AWS サービスとリソースへのアクセスを安全に制御するための AWS ID およびアクセス管理 (IAM) ユーザーアカウント。

IAM ユーザーアカウントの作成方法の詳細については、「IAM ユーザーの作成 (コンソール)」を参照してください。

IAM ロールは、スタンドアロンデプロイと高可用性デプロイの両方で必須です。

IAM ロールには次の権限が必要です

-

ec2:DescribeInstances

-

ec2:DescribeNetworkInterfaces

-

ec2:DetachNetworkInterface

-

ec2:AttachNetworkInterface

-

ec2:StartInstances

-

ec2:StopInstances

-

ec2:RebootInstances

-

EC2: 住所を記述する

-

EC2: アソシエイトアドレス

-

EC2: アドレスの関連付け解除

-

autoscaling:*

-

sns: *

-

sqs:*

-

iam:SimulatePrincipalPolicy

-

iam:GetRole

Citrix CloudFormation テンプレートを使用すると、IAM ロールが自動的に作成されます。このテンプレートでは、作成済みの IAM ロールを選択することはできません。

注:

ユーザーがGUIを使用してVPXインスタンスにログオンすると、IAMロールに必要な権限を構成するように求めるプロンプトが表示されます。権限がすでに設定されている場合は、プロンプトを無視します。

詳しくは、次を参照してください

注: ネットワークインターフェースタイプを SR-IOV に変更するには、AWS CLI も必要です。

制限事項および使用上のガイドライン

Citrix ADC VPXインスタンスをAWSにデプロイする場合、次の制限と使用ガイドラインが適用されます。

-

ユーザーは、新しいデプロイを開始する前に、上記の AWS 用語を読む必要があります。

-

クラスタリング機能は、Citrix ADM Auto Scaleグループを使用してプロビジョニングされた場合にのみサポートされます。

-

高可用性セットアップを効果的に機能させるには、専用 NAT デバイスを管理インターフェイスに関連付けるか、Elastic IP (EIP) を NSIP に関連付けます。

NAT の詳細については、AWS ドキュメントの「 NAT インスタンス」を参照してください。

-

データトラフィックおよび管理トラフィックは、異なるサブネットに属する ENI で分離する必要があります。

-

管理ENIにはNSIPアドレスのみが存在する必要があります。

-

セキュリティ上の理由により、EIPをNSIPに関連付ける代わりにNATインスタンスを使用する場合は、VPCレベルでルーティングを適切に変更する必要があります。

VPC レベルのルーティングの変更手順については、AWS ドキュメントの「 シナリオ 2: パブリックサブネットとプライベートサブネットを持つ VPC」を参照してください。

- VPXインスタンスは、あるEC2インスタンスタイプから別のインスタンスタイプに移動できます (たとえば、 **m3.largeからm3.xlargeへ**)。

詳細については、 制限事項と使用ガイドラインをご覧ください。

-

AWS上のVPXのストレージメディアについては、耐久性があり、インスタンスからデタッチした後でもデータを使用できるため、EBSをお勧めします。

-

VPXへのENIの動的追加はサポートされていません。VPXインスタンスを再起動して更新を適用します。Citrix では、スタンドアロンインスタンスまたはHAインスタンスを停止し、新しいENIをアタッチしてからインスタンスを再起動することをお勧めします。プライマリ ENI は、デプロイされた後に変更したり、別のサブネットにアタッチしたりすることはできません。VPXが停止している間は、セカンダリENIを必要に応じて切り離して変更できます。

-

ユーザーは ENI に複数の IP アドレスを割り当てることができます。ENI ごとの IP アドレスの最大数は、EC2 インスタンスタイプによって決まります。

Elastic Network Interfacesの「インスタンスタイプごとのネットワークインターフェイスごとの IP アドレス」セクションを参照してください。

- ユーザーは ENI に割り当てる前に、AWS で IP アドレスを割り当てる必要があります。

詳細については、「 Elastic ネットワークインターフェイス」を参照してください。

-

Citrix ADC VPXインターフェイスでは、インターフェイスの有効化および無効化コマンドの使用を避けることをお勧めします。

-

Citrix ADC

set ha node \<NODE\_ID\> -haStatus STAYPRIMARYとset ha node \<NODE\_ID\> -haStatus STAYSECONDARYコマンドはデフォルトで無効になっています。 -

IPv6はVPXではサポートされていません。

-

AWS の制限により、次の機能はサポートされていません。

-

GARP(Gratuitous ARP)

-

L2 モード (ブリッジ) 透過的なvServerは、SNIPと同じサブネット内のサーバーに対してL2(MAC書き換え)でサポートされます。

-

タグ付きVLAN

-

動的ルーティング

-

仮想 MAC

-

-

RNAT、ルーティング、および透過仮想サーバが機能するには、データパス内のすべての ENI に対して [送信元/宛先チェック] が無効になっていることを確認します。

詳細については、 Elastic Network Interfacesの「送信元/送信先チェックの変更」を参照してください。

-

AWS での Citrix ADC VPX デプロイメントでは、一部の AWS リージョンで AWS インフラストラクチャが AWS API 呼び出しを解決できない場合があります。これは、API呼び出しがCitrix ADC VPXインスタンスの非管理インターフェイスを介して発行された場合に発生します。回避策として、API 呼び出しを管理インターフェイスにのみ制限してください。これを行うには、VPXインスタンスにNSVLANを作成し、適切なコマンドを使用して管理インターフェイスをNSVLANにバインドします。

-

たとえば、次のようになります:

-

set ns config -nsvlan <vlan id> -ifnum 1/1 -tagged NO -

save config

-

-

プロンプトが表示されたら、VPXインスタンスを再起動します。

NSVLAN の設定の詳細については、「NSVLAN の設定」を参照してください。

- AWSコンソールでは、実際の使用量がはるかに低い場合でも、[Monitoring] タブの下に表示されるVPXインスタンスのvCPU使用率が高い(最大100%)ことがあります。実際の vCPU 使用率を確認するには、 [すべての CloudWatch メトリックスを表示]に移動します。

詳細については、「 Amazon CloudWatch を使用してインスタンスをモニタリングする」を参照してください。

- また、低レイテンシーとパフォーマンスが問題にならない場合は、CPU Yield 機能を有効にして、トラフィックがないときにパケットエンジンをアイドル状態にすることもできます。

CPU Yield機能とその有効化方法の詳細については、 Citrix サポートKnowledge Centerを参照してください。

AWS-VPXサポート

AWSでサポートされているVPXモデル**

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-200 Mbps

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-1000 Mbps

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-3 Gbps

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-5 Gbps

- Citrix ADC VPX スタンダード/アドバンスト/プレミアム-10 Mbps

- Citrix ADC VPX エクスプレス-20 Mbps

- Citrix ADC VPX-カスタマーライセンス

サポートされているAWS リージョン

- 米国西部 (オレゴン) リージョン

- 米国西部 (北カリフォルニア) リージョン

- 米国東部 (オハイオ) リージョン

- 米国東部 (バージニア北部) リージョン

- アジア太平洋 (ソウル) リージョン

- カナダ (中部) リージョン

- アジアパシフィック (シンガポール) リージョン

- アジア太平洋 (シドニー) リージョン

- アジア太平洋 (東京) リージョン

- アジアパシフィック (香港) リージョン

- カナダ (中部) リージョン

- 中国 (北京) リージョン

- 中国 (寧夏) リージョン

- 欧州 (フランクフルト) 地域

- 欧州 (アイルランド) リージョン

- 欧州 (ロンドン) リージョン

- 欧州 (パリ) リージョン

- 南米 (サンパウロ) リージョン|

- AWS GovCloud (米国東部) リージョン

サポートされている AWS インスタンスタイプ

- m3.large、m3.large、m3.2xlarge

- c4.large, c4.large, c4.2xlarge, c4.4xlarge, c4.8xlarge

- m4.large, m4.large, m4.2xlarge, m4.4xlarge, m4.10xlarge

- m5.large, m5.xlarge, m5.2xlarge, m5.4xlarge, m5.12xlarge, m5.24xlarge

- c5.large, c5.xlarge, c5.2xlarge, c5.4xlarge, c5.9xlarge, c5.18xlarge, c5.24xlarge

- C5n.large, C5n.xlarge, C5n.2xlarge, C5n.4xlarge, C5n.9xlarge, C5n.18xlarge

サポートされている AWS サービス

- #EC2

- #Lambda

- #S3

- #VPC

- #route53

- #ELB

- #Cloudwatch

- #AWS 自動スケーリング

- #Cloud フォーメーション

- Simple Queue Service (SQS)

- Simple Notification Service(SNS)

- アイデンティティとアクセス管理(IAM)

帯域幅を増やすには、Citrix スタイプを推奨します。

| インスタンスタイプ | 帯域幅 | 拡張ネットワーク (SR-IOV) |

|---|---|---|

| M4.10x large | 3Gbpsおよび5Gbps | はい |

| C4.8x large | 3Gbpsおよび5Gbps | はい |

| C5.18xlarge/M5.18xlarge | 25 Gbps | 1742ENA |

| C5n.18xlarge | 30 Gbps | 1742ENA |

現在サポートされているVPXモデルとAWSリージョン、インスタンスタイプ、およびサービスに関する最新情報を入手するには、 VPX-AWSサポートマトリックスをご覧ください。