Citrix ADC VPX on AWSデプロイガイド

概要

Citrix ADCは、ホストされている場所に関係なく、Web、従来型、およびクラウドネイティブのアプリケーションに高品質のユーザーエクスペリエンスを提供するアプリケーション配信および負荷分散ソリューションです。ユーザーを単一の構成やクラウドに閉じ込めることなく、さまざまなフォームファクターと展開オプションで提供されます。プール容量ライセンスにより、クラウド展開間で容量を移動できます。

サービスとアプリケーションデリバリのリーダーとして、Citrix ADCは世界中の何千ものネットワークに展開され、エンタープライズおよびクラウドサービスの提供を最適化し、セキュリティで保護し、制御しています。Citrix ADCは、Webサーバーとデータベースサーバーの前に直接配置され、高速負荷分散とコンテンツスイッチ、HTTP圧縮、コンテンツキャッシュ、SSLアクセラレーション、アプリケーションフローの可視性、強力なアプリケーションファイアウォールを統合し、使いやすい統合プラットフォームに統合します。ネットワークデータを実用的なビジネスインテリジェンスに変換するエンドツーエンドの監視により、SLA への対応が大幅に簡素化されます。Citrix ADCでは、プログラミングの専門知識を必要とせずに、シンプルな宣言型ポリシーエンジンを使用してポリシーを定義および管理できます。

Citrix ADC VPX

Citrix ADC VPX製品は、さまざまな仮想化およびクラウドプラットフォームでホストできる仮想アプライアンスです。

この導入ガイドは、Amazon Web Services Citrix ADC VPXに焦点を当てています。

Amazon Web Services

Amazon Web Services(AWS)は、Amazonが提供する包括的で進化するクラウドコンピューティングプラットフォームであり、サービスとしてのインフラストラクチャ(IaaS)、サービスとしてのプラットフォーム(PaaS)、およびサービスとしてのパッケージ化されたソフトウェア(SaaS)が混在しています。AWS のサービスは、計算能力、データベースストレージ、コンテンツ配信サービスなどのツールを提供します。

AWS は次の重要なサービスを提供しています。

-

AWS コンピューティングサービス

-

マイグレーションサービス

-

ストレージ

-

データベースサービス

-

管理ツール

-

セキュリティサービス

-

分析

-

ネットワーク

-

メッセージ

-

開発者ツール

-

モバイルサービス

AWSの用語

ここでは、このドキュメントで使用されている、ユーザーがよく理解している必要のある主要な用語の簡単な説明を示します。

-

Elastic Network Interface (ENI) — ユーザーが仮想プライベートクラウド (VPC) 内のインスタンスにアタッチできる仮想ネットワークインターフェイス。

-

Elastic IP (EIP) アドレス — ユーザーが Amazon EC2 または Amazon VPC に割り当て、インスタンスにアタッチした静的なパブリック IPv4 アドレス。Elastic IP アドレスは、特定のインスタンスではなく、ユーザーアカウントに関連付けられます。ユーザーはニーズの変化に応じて簡単に割り当て、アタッチ、デタッチ、および解放できるため、柔軟性があります。

-

Subnet — EC2 インスタンスをアタッチできる VPC の IP アドレス範囲のセグメント。ユーザーは、セキュリティと運用のニーズに応じてインスタンスをグループ化するサブネットを作成できます。

-

Virtual Private Cloud (VPC) — AWS クラウドの論理的に分離されたセクションをプロビジョニングするためのウェブサービス。ユーザーは、定義した仮想ネットワークで AWS リソースを起動できます。

ここでは、このドキュメントで使用されている、ユーザーがよく理解しておくべきその他の用語について簡単に説明します。

-

Amazon Machine Image (AMI) — クラウド内の仮想サーバーであるインスタンスを起動するために必要な情報を提供するマシンイメージ。

-

Elastic Block Store — AWS クラウドの Amazon EC2 インスタンスで使用する永続的なブロックストレージボリュームを提供します。

-

シンプルストレージサービス (S3) — インターネット用のストレージ。Web規模のコンピューティングを開発者が簡単に実施できるように設計されています。

-

Elastic Compute Cloud (EC2) — 安全でサイズ変更可能なコンピューティングキャパシティをクラウドで提供するウェブサービス。Web規模のクラウドコンピューティングを開発者が簡単に実施できるように設計されています。

-

Elastic Kubernetes サービス (EKS) — Amazon EKS は、ユーザーが AWS で Kubernetes を簡単に実行できるようにするマネージド型サービスで、独自の Kubernetes コントロールプレーンを立ち上げたり維持したりする必要がありません。Amazon EKS は高可用性を確保するために、複数のアベイラビリティーゾーンで Kubernetes コントロールプレーンインスタンスを実行しますAmazon EKS は、ユーザーが独自の Kubernetes クラスターをインストールして操作しなくても、AWS で Kubernetes を簡単に実行できるようにするマネージドサービスです。

-

アプリケーション負荷分散 (ALB) — Amazon ALB は OSI スタックのレイヤー 7 で動作するため、ユーザーが HTTP または HTTPS 接続の要素 (ホストベースまたはパスベース) に基づいてトラフィックをルーティングまたは選択するときに使用されます。ALB 接続はコンテキストを認識し、任意の 1 つの変数に基づいて直接リクエストを持つことができます。アプリケーションは、サーバー (オペレーティングシステムまたは仮想化レイヤー) 情報だけでなく、固有の動作に基づいて負荷分散されます。

-

Elastic Load Balancing (ALB/ELB/NLB) — Amazon ELB は、着信アプリケーショントラフィックを複数のアベイラビリティーゾーンの複数の EC2 インスタンスに分散これにより、ユーザーアプリケーションのフォールトトレランスが向上します。

-

ネットワーク負荷分散 (NLB) — Amazon NLB は OSI スタックのレイヤー 4 以下で動作し、コンテンツタイプ、Cookie データ、カスタムヘッダー、ユーザーの場所、アプリケーションの動作など、アプリケーションレイヤーで考慮するようには設計されていません。コンテキストレスで、送信するパケットに含まれるネットワーク層情報のみを考慮します。IP アドレスや宛先ポートなどのネットワーク変数に基づいてトラフィックを分散します。

-

インスタンスタイプ — Amazon EC2 は、さまざまなユースケースに合わせて最適化された幅広いインスタンスタイプを提供します。インスタンスタイプは、CPU、メモリ、ストレージ、ネットワーク容量のさまざまな組み合わせで構成され、ユーザーはアプリケーションに適したリソースの組み合わせを柔軟に選択できます。

-

アイデンティティとアクセス管理 (IAM) — アイデンティティが AWS で実行できることとできないことを決定するアクセス権限ポリシーを持つ AWS ID。ユーザーは IAM ロールを使用して、EC2 インスタンスで実行されているアプリケーションが AWS リソースに安全にアクセスできるようにすることができます。高可用性セットアップでVPXインスタンスを展開する場合、IAMロールは必須です。

-

インターネットゲートウェイ — ネットワークをインターネットに接続します。ユーザーは、VPC 外の IP アドレスのトラフィックをインターネットゲートウェイにルーティングできます。

-

キーペア — ユーザーが電子的に身元を証明するためのセキュリティ認証情報のセット。キーペアはプライベートキーとパブリックキーで構成されます。

-

ルートテーブル — ルートテーブルに関連付けられているサブネットから出るトラフィックを制御する一連のルーティングルール。ユーザーは複数のサブネットを単一のルートテーブルに関連付けることができますが、サブネットは一度に 1 つのルートテーブルにのみ関連付けることができます。

-

Auto Scale Groups — ユーザー定義のポリシー、スケジュール、ヘルスチェックに基づいて Amazon EC2 インスタンスを自動的に起動または終了するウェブサービス。

-

CloudFormation — テンプレートを作成または変更するためのサービスで、関連する AWS リソースを 1 つのユニットとしてまとめて作成および削除します。

-

Webアプリケーションファイアウォール (WAF) — WAFは、OSIネットワークモデルのWebアプリケーション層を保護するセキュリティソリューションとして定義されています。WAF は、保護しているアプリケーションには依存しません。このドキュメントでは、Citrix WAFによって特別に提供されるセキュリティ方法と機能の説明と評価に焦点を当てています。

-

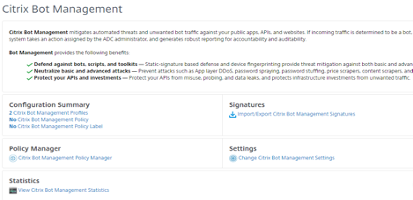

ボット — ボットは、コンピュータシステムまたはユーザーと対話してコマンドを実行したり、メッセージに返信したり、日常的なタスクを実行したりできる、ネットワーク(特にインターネット)上の自律的なデバイス、プログラム、またはソフトウェアとして定義されます。ボットは、反復的なタスクを実行するインターネット上のソフトウェアプログラムです。ボットの中には良いものもあれば、ウェブサイトやアプリケーションに大きな悪影響を与えるものもあります。

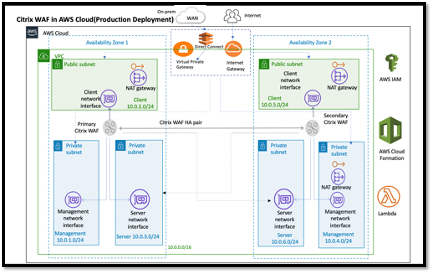

AWS アーキテクチャでの Citrix WAF のサンプル

上の図は、AWS クラウドに Citrix WAF 環境を構築する、 デフォルトのパラメータを持つ仮想プライベートクラウド (VPC)を示しています。

実稼働環境では、Citrix WAF環境に対して次のパラメーターが設定されます。

-

このアーキテクチャは、AWS CloudFormation テンプレートと AWS クイックスタートガイドの使用を前提としています。このガイドは、 GitHub/AWS-QuickStart/QuickStart-Citrix-ADC-VPXにあります。

-

2 つのアベイラビリティーゾーンにまたがる VPC。AWS のベストプラクティスに従って、2 つのパブリックサブネットと 4 つのプライベートサブネットで構成され、/16 クラスレスドメイン間ルーティング (CIDR) ブロック (65,536 個のプライベート IP アドレスを持つネットワーク) を持つ AWS 上の独自の仮想ネットワークを提供します。。*

-

Citrix WAF の 2 つのインスタンス(プライマリとセカンダリ)、各アベイラビリティーゾーンに 1

-

ネットワークインターフェイス (管理、クライアント、サーバー) ごとに 1 つずつ、関連付けられたインスタンスのトラフィックを制御する仮想ファイアウォールとして機能する3 つのセキュリティグループ。

-

インスタンスごとに3 つのサブネット。1 つは管理用、1 つはクライアント用、もう 1 つはバックエンドサーバー用です。

-

VPC にアタッチされたインターネットゲートウェイ 、およびインターネットへのアクセスを許可するためにパブリックサブネットに関連付けられた Public Subnets ルートテーブル。このゲートウェイは、WAF ホストがトラフィックを送受信するために使用されます。インターネットゲートウェイの詳細については、「 インターネットゲートウェイ」を参照してください。*

-

5 ルートテーブル-プライマリ WAF とセカンダリ WAF の両方のクライアントサブネットに関連付けられた 1 つのパブリックルートテーブル。残りの 4 つのルートテーブルは、4 つのプライベートサブネット (プライマリおよびセカンダリ WAF の管理およびサーバー側のサブネット) のそれぞれにリンクしています。。*

-

WAF の AWS Lambda は次のことを処理します。

-

HA モードの各アベイラビリティーゾーンに 2 つの WAF を設定する

-

サンプルの WAF プロファイルを作成し、WAF に関してこの構成をプッシュする

-

-

AWS Identity and Access Management (IAM) は、ユーザーの AWS サービスとリソースへのアクセスを安全に制御します。デフォルトでは、CloudFormation テンプレート (CFT) によって必要な IAM ロールが作成されます。ただし、ユーザーはCitrix ADCインスタンスに独自のIAMロールを提供できます。

-

パブリックサブネットでは、パブリックサブネット内のリソースへのアウトバウンドインターネットアクセスを許可する 2 つのマネージドネットワークアドレス変換 (NAT) ゲートウェイ。

注:

Citrix WAF を既存の VPC にデプロイする CFT WAF テンプレートは、アスタリスクでマークされたコンポーネントをスキップし、既存の VPC 構成をユーザーに求めます。

バックエンドサーバーはCFTによって展開されません。

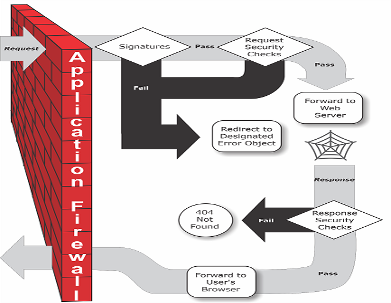

AWS における Citrix WAF の論理フロー

論理フロー

Web アプリケーションファイアウォールは、レイヤ 3 ネットワークデバイス、または顧客サーバと顧客ユーザ間のレイヤ 2 ネットワークブリッジとして、通常は顧客の会社のルーターまたはファイアウォールの背後にインストールできます。これは、ユーザーが保護する Web サーバーと、ユーザーがそれらの Web サーバーにアクセスするためのハブまたはスイッチとの間のトラフィックを傍受できる場所にインストールする必要があります。次に、ユーザーは、要求を Web サーバーに直接送信するのではなく Web アプリケーションファイアウォールに送信し、ユーザーに直接応答するのではなく Web アプリケーションファイアウォールに応答するようにネットワークを構成します。Web アプリケーションファイアウォールは、内部ルールセットとユーザーの追加と変更の両方を使用して、トラフィックを最終的な宛先に転送する前にフィルタリングします。有害であると検出したアクティビティをブロックまたはレンダリングし、残りのトラフィックを Web サーバに転送します。上の図は、フィルタリングプロセスの概要を示しています。

注:

この図では、着信トラフィックへのポリシーの適用が省略されています。このスライドは、ポリシーがすべての要求を処理するセキュリティ設定を示しています。また、この設定では、シグニチャオブジェクトが設定され、プロファイルに関連付けられ、セキュリティチェックが設定されています。

図に示すように、ユーザーが保護された Web サイトで URL を要求すると、Web アプリケーションファイアウォールはまずその要求を調べ、署名と一致しないことを確認します。要求が署名と一致する場合、Web アプリケーションファイアウォールはエラーオブジェクト(Web アプリケーションファイアウォールアプライアンス上にあり、ユーザがインポート機能を使用して設定できる Web ページ)を表示するか、指定されたエラー URL(エラーページ)に要求を転送します。

要求が署名検査に合格すると、Web アプリケーションファイアウォールは有効になっている要求セキュリティチェックを適用します。リクエストのセキュリティチェックは、リクエストがユーザーの Web サイトまたは Web サービスに適しており、脅威となる可能性のある内容が含まれていないことを確認します。たとえば、セキュリティー検査では、リクエストが予期せぬタイプであるか、予期しないコンテンツをリクエストするか、予期せぬ悪意のある Web フォームデータ、SQL コマンド、またはスクリプトが含まれている可能性があることを示す標識がないか調べます。要求がセキュリティチェックに失敗した場合、Webアプリケーションファイアウォールは要求をサニタイズしてCitrix ADCアプライアンス(またはCitrix ADC仮想アプライアンス)に送り返すか、エラーオブジェクトを表示します。要求がセキュリティチェックに合格すると、Citrix ADCアプライアンスに返送され、他の処理が完了し、保護されたWebサーバーに要求が転送されます。

WebサイトまたはWebサービスがユーザーに応答を送信すると、Webアプリケーションファイアウォールは有効になっている応答セキュリティチェックを適用します。応答セキュリティチェックは、機密性の高い個人情報の漏洩、ウェブサイトの改ざんの兆候、または存在してはならないその他のコンテンツがないか応答を検査します。応答がセキュリティチェックに失敗した場合、Web アプリケーションファイアウォールは、存在してはならないコンテンツを削除するか、応答をブロックします。応答がセキュリティチェックに合格すると、Citrix ADCアプライアンスに返信され、ユーザーに転送されます。

コストとライセンス

ユーザーは、AWS デプロイの実行中に使用される AWS サービスの費用を負担します。このデプロイに使用できる AWS CloudFormation テンプレートには、ユーザーが必要に応じてカスタマイズできる設定パラメータが含まれています。インスタンスタイプなど、これらの設定の一部は、デプロイのコストに影響します。コストの見積もりについては、ユーザーが使用している各 AWS サービスの料金表ページを参照してください。価格は変更される場合があります。

AWS上のCitrix ADC WAFにはライセンスが必要です。Citrix WAFのライセンスを取得するには、ユーザーはライセンスキーをS3バケットに配置し、展開を起動するときにその場所を指定する必要があります。

注:

ユーザーが自分のライセンス使用 (BYOL) ライセンスモデルを選択するときは、AppFlow機能が有効になっていることを確認する必要があります。BYOLライセンスの詳細については、「 AWS Marketplace/Citrix ADC VPX — カスタマーライセンス」を参照してください。

AWS で実行されている Citrix ADC WAF では、次のライセンスオプションを使用できます。ユーザーは、スループットなどの 1 つの要素に基づいて AMI (Amazon マシンイメージ) を選択できます。

-

ライセンスモデル:従量制(本番ライセンスの場合はPAYG)または自分のライセンスの使用(BYOL、カスタマーライセンスAMI-Citrix ADC プール容量)。Citrix ADC プールキャパシティの詳細については、「 Citrix ADC プールキャパシティ」を参照してください。

-

BYOL には、次の 3 つのライセンスモードがあります。

-

Citrix ADC プールキャパシティの構成:Citrix ADC プールキャパシティの構成

-

Citrix ADC VPXチェックインおよびチェックアウトライセンス(CICO): Citrix ADC VPXチェックインおよびチェックアウトライセンス

ヒント:

ユーザーがCICO Licensing with VPX-200、VPX-1000、VPX-3000、VPX-5000、またはVPX-8000アプリケーションプラットフォームタイプを選択した場合、ADMライセンスサーバーに同じスループットライセンスがあることを確認する必要があります。

- Citrix ADC 仮想 CPU ライセンス: Citrix ADC 仮想 CPU ライセンス

-

-

注:

ユーザーがVPXインスタンスの帯域幅を動的に変更する場合は、BYOLオプションを選択する必要があります。たとえば、 Citrix ADMからライセンスを割り当てることができるCitrix ADCプール容量 、またはCitrix ADCインスタンスからライセンスをチェックアウトできます。再起動なしでオンデマンドでインスタンスの最小容量と最大容量。再起動は、ユーザーがライセンスエディションを変更する場合のみ必要です。

-

スループット:200 Mbps または 1 Gbps

-

バンドル:プレミアム

配備オプション

この導入ガイドには、次の 2 つの展開オプションがあります。

-

最初のオプションは、クイックスタートガイド形式と次のオプションを使用して展開することです。

-

Citrix WAF を新しい VPC にデプロイします(エンドツーエンドデプロイ)。このオプションでは、VPC、サブネット、セキュリティグループ、その他のインフラストラクチャコンポーネントで構成される新しい AWS 環境を構築し、Citrix WAF をこの新しい VPC にデプロイします。

-

Citrix WAF を既存の VPC にデプロイします。このオプションは、ユーザーの既存の AWS インフラストラクチャに Citrix WAF をプロビジョニングします。

-

-

2番目のオプションは、Citrix ADMを使用してWAF StyleBooksを使用して展開することです

クイックスタートガイドを使用した展開手順

ステップ 1: ユーザー AWS アカウントにサインインする

-

AWS のユーザーアカウントにサインインする:Amazon アカウントの作成 (必要な場合) または Amazon アカウントにサインインするために必要なアクセス権限を持つ IAM (アイデンティティおよびアクセス管理) ユーザーロールを持つ AWS 。

-

ナビゲーションバーのリージョンセレクターを使用して、ユーザーが AWS アベイラビリティーゾーン全体に高可用性をデプロイする AWS リージョンを選択します。

-

ユーザーAWSアカウントが正しく設定されていることを確認してください。詳細については、このドキュメントの「技術要件」セクションを参照してください。

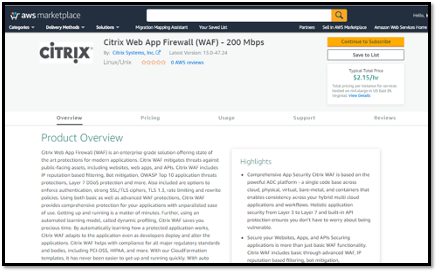

ステップ 2: Citrix WAF AMI をサブスクライブする

-

このデプロイには、AWS Marketplace の Citrix WAF 用 AMI へのサブスクリプションが必要です。

-

ユーザー AWS アカウントにサインインします。

-

次の表のいずれかのリンクを選択して、Citrix WAF 製品のページを開きます。

- ユーザーは、以下のステップ3でCitrix WAFを展開するためにでクイックスタートガイドを起動すると、 Citrix WAF Imageパラメーターを使用して 、AMIサブスクリプションに一致するバンドルとスループットオプションを選択します。次のリストは、AMI オプションと対応するパラメーター設定を示しています。このVPX AMIインスタンスには2つ以上の仮想CPUと2GB以上のメモリが必要です。

注:

AMI ID を取得するには、GitHub の「AWS Marketplace Citrix 製品」ページ「 AWS Marketplace スのCitrix 製品」を参照してください。

-

AWS Marketplace AMI

-

Citrix Webアプリケーションファイアウォール(WAF)-200 Mbps: Citrix Web App Firewall(WAF)-200 Mbps

-

Citrix Webアプリケーションファイアウォール(WAF)-1000 Mbps: Citrix Web App Firewall(WAF)-1000 Mbps

-

-

AMI ページで、[ 購読を続ける] を選択します。

- ソフトウェアの使用に関する契約条件を確認し、[ AcceptTerms] を選択します。

注:

ユーザーは確認ページを受け取り、アカウント所有者に確認メールが送信されます。サブスクリプションの詳細な手順については、AWS Marketplace ドキュメントの「はじめに」の「 はじめに」を参照してください。

- サブスクリプションプロセスが完了したら、それ以上アクションを行わずに AWS Marketplace を終了します。AWS Marketplace からソフトウェアをプロビジョニングしないでください。ユーザーは、クイックスタートガイドを使用して AMI をデプロイします。

ステップ 3: クイックスタートガイドを起動して AMI をデプロイする

-

ユーザー AWS アカウントにサインインし、次のいずれかのオプションを選択して AWS CloudFormation テンプレートを起動します。オプションの選択に関するヘルプについては、このガイドの前半の「展開オプション」を参照してください。

-

次の場所にあるAWS CloudFormation テンプレートのいずれかを使用して、Citrix VPXをAWS上の新しいVPCにデプロイします。

-

次の場所にあるAWSクイックスタートテンプレートを使用して、AWS上の新規または既存のVPCにCitrix WAFをデプロイします。 AWS-QuickStart/QuickStart-Citrix-ADC-WAF

-

重要:

ユーザーが既存の VPC に Citrix WAF をデプロイする場合、VPC が 2 つのアベイラビリティーゾーンにまたがり、ワークロードインスタンスの各アベイラビリティーゾーンに 1 つのパブリックサブネットと 2 つのプライベートサブネットがあり、サブネットが共有されていないことを確認する必要があります。このデプロイガイドは共有サブネットをサポートしていません。共有 VPC の操作:共有 VPCの操作を参照してください。これらのサブネットでは、インスタンスがインターネットに公開されずにパッケージやソフトウェアをダウンロードできるように、ルートテーブルに NAT Gatewayが必要です。NAT Gatewayの詳細については、「 NAT Gateway」を参照してください。サブネットが重複しないようにサブネットを構成します。

また、ユーザーは、DHCP オプションのドメイン名オプションが、Amazon VPC ドキュメントの「DHCP オプションセット:DHCP オプションセット」で説明されているとおりに構成されていることを確認する必要があります。 ユーザーは、クイックスタートガイドを起動したときに VPC 設定の入力を求められます。

-

各デプロイが完了するまでに約 15 分かかります。

-

ナビゲーションバーの右上隅に表示される AWS リージョンを確認し、必要に応じて変更します。これは、Citrix WAFのネットワークインフラストラクチャが構築される場所です。テンプレートは、デフォルトで米国東部 (オハイオ) リージョンで起動されます。

注:

このデプロイには Citrix WAF が含まれていますが、現在すべての AWS リージョンでサポートされているわけではありません。サポートされているリージョンの最新リストについては、「AWS サービスエンドポイント: AWS サービスエンドポイント」を参照してください。

-

[テンプレートの選択] ページで、テンプレート URL のデフォルト設定を保持し、[次へ] を選択します。

-

[詳細の指定] ページで、ユーザーの都合に合わせてスタック名を指定します。テンプレートのパラメータを確認します。入力が必要なパラメータの値を指定します。その他すべてのパラメータについては、デフォルト設定を確認し、必要に応じてカスタマイズします。

-

次の表では、パラメータがカテゴリ別にリストされ、デプロイオプションについて個別に説明されています。

-

Citrix WAF を新規または既存の VPC にデプロイするためのパラメータ(デプロイオプション 1)

-

パラメータのレビューとカスタマイズが完了したら、[次へ] を選択する必要があります。

Citrix WAF を新しい VPC にデプロイするためのパラメータ

VPC ネットワーク設定

このデプロイの参考情報については、次の CFT テンプレートを参照してください。 AWS-QuickStart/QuickStart-Citrix-ADC-WAF/Templates。

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| プライマリアベイラビリティゾーン (primaryAvailabilityZone) | 入力が必要 | プライマリ Citrix WAF デプロイメントの利用可能ゾーン |

| セカンダリアベイラビリティーゾーン (セカンダリアベイラビリティーゾーン) | 入力が必要 | Citrix WAF のセカンダリ展開のアベイラビリティーゾーン |

| VPC CIDR (VPCCIDR) | 10.0.0.0/16 | VPC の CIDR ブロック。x.x.x.x/x 形式の有効な IP CIDR 範囲である必要があります。 |

| リモート SSH CIDR IP (管理) (restrictedsSHCIDR) | 入力が必要 | EC2 インスタンスに SSH できる IP アドレス範囲 (ポート:22)。 |

| リモート HTTP CIDR IP (クライアント) (制限付き WebAppCIDR) | 0.0.0.0/0 | EC2 インスタンスに HTTP できる IP アドレス範囲 (ポート:80) |

| リモート HTTP CIDR IP (クライアント) (制限付き WebAppCIDR) | 0.0.0.0/0 | EC2 インスタンスに HTTP できる IP アドレス範囲 (ポート:80) |

| プライマリ管理プライベートサブネット CIDR (プライマリ管理プライベートサブネットCIDR) | 10.0.1.0/24 | アベイラビリティーゾーン 1 にあるプライマリ管理サブネットの CIDR ブロック。 |

| プライマリ管理プライベートIP (プライマリ管理プライベートIP) | いいえ | プライマリ管理サブネットCIDRからプライマリ管理ENI(最後のオクテットは5から254の間でなければならない)に割り当てられたプライベートIP。 |

| プライマリクライアントパブリックサブネット CIDR (primary ClientPublicSubnetCIDR) | 10.0.2.0/24 | アベイラビリティーゾーン 1 にあるプライマリクライアントサブネットの CIDR ブロック。 |

| プライマリクライアントプライベート IP (プライマリクライアントプライベート IP) | いいえ | プライマリクライアントサブネットCIDRのプライマリクライアントIPからプライマリクライアントENI(最後のオクテットは5〜254でなければなりません)に割り当てられたプライベートIP。 |

| プライマリサーバプライベートサブネット CIDR (プライマリサーバプライベートサブネットCIDR) | 10.0.3.0/24 | アベイラビリティーゾーン 1 にあるプライマリサーバーの CIDR ブロック。 |

| プライマリサーバプライベートIP (プライマリサーバプライベートIP) | いいえ | プライマリサーバサブネット CIDR からプライマリサーバ ENI(最後のオクテットは 5 ~ 254)に割り当てられたプライベート IP。 |

| セカンダリ管理プライベートサブネット CIDR (セカンダリ管理プライベートサブネットCIDR) | 10.0.4.0/24 | アベイラビリティーゾーン 2 にあるセカンダリ管理サブネットの CIDR ブロック。 |

| セカンダリ管理プライベートIP (セカンダリ管理プライベートIP) | いいえ | セカンダリ管理 ENI に割り当てられたプライベート IP(最後のオクテットは 5 ~ 254 である必要があります)。セカンダリ管理サブネット CIDR からセカンダリ管理 IP を割り当てます。 |

| セカンダリクライアントパブリックサブネット CIDR (セカンダリ ClientPublicSubnetCIDR) | 10.0.5.0/24 | アベイラビリティーゾーン 2 にあるセカンダリクライアントサブネットの CIDR ブロック。 |

| セカンダリクライアントプライベート IP (セカンダリクライアントプライベート IP) | いいえ | セカンダリクライアント ENI に割り当てられたプライベート IP(最後のオクテットは 5 ~ 254 である必要があります)。セカンダリ・クライアント・サブネットCIDRからセカンダリ・クライアントIPを割り当てます。 |

| セカンダリサーバプライベートサブネット CIDR (セカンダリサーバプライベートサブネットCIDR) | 10.0.6.0/24 | アベイラビリティーゾーン 2 にあるセカンダリサーバーサブネットの CIDR ブロック。 |

| セカンダリサーバプライベートIP (セカンダリサーバプライベートIP) | いいえ | セカンダリサーバ ENI に割り当てられたプライベート IP(最後のオクテットは 5 ~ 254 である必要があります)。セカンダリサーバサブネット CIDR からセカンダリサーバ IP を割り当てます。 |

VPC テナンシー属性 (VPCTenancy) |

デフォルト | VPC に起動されたインスタンスの許可されたテナンシー。単一の顧客専用の EC2 インスタンスを起動するには、[Dedicated tenancy] を選択します。 |

踏み台ホスト設定

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| 踏み台ホストが必要 (LinuxBastionHostEIP) | いいえ | デフォルトでは、踏み台ホストは設定されません。ただし、ユーザーがサンドボックスデプロイを選択する場合は、メニューから [ はい]を選択します。これにより、プライベートサブネットとパブリックサブネットのコンポーネントへのアクセス権をユーザーに付与する EIP を使用して、パブリックサブネットにLinux 踏み台ホストがデプロイされます 。 |

Citrix WAF 設定

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| キーペア名 (keyPairName) | 入力が必要 | 公開鍵と秘密鍵のペア。これにより、ユーザーは起動後にユーザーインスタンスに安全に接続できます。これは、ユーザーが希望する AWS リージョンで作成したキーペアです。「技術要件」セクションを参照してください。 |

| Citrix ADC インスタンスタイプ (CitrixADCInstanceType) | m4.xlarge | ADC インスタンスに使用する EC2 インスタンスタイプ。選択したインスタンスタイプが AWS Marketplace で利用可能なインスタンスタイプと一致していることを確認してください。一致しない場合、CFT が失敗する可能性があります。 |

| Citrix ADC AMI ID (citrixADCImageID) | いいえ | Citrix WAF のデプロイに使用される AWS Marketplace AMI。これは、ステップ 2 でサブスクライブした AMI ユーザーと一致する必要があります。 |

Citrix ADC VPX IAMロール (iam:GetRole) |

いいえ | このテンプレート: AWS-QuickStart/Quickstart-Citrix-ADC-VPX/テンプレートは 、Citrix ADC VPXに必要なIAMロールとインスタンスプロファイルを作成します。空のままにすると、CFT は必要な IAM ロールを作成します。 |

| クライアント・パブリック IP (EIP) (クライアント・パブリック IP) | いいえ | ユーザーがユーザーのクライアントネットワークインターフェイスにパブリック EIP を割り当てる場合は、[はい] を選択します。それ以外の場合、展開後でも、ユーザーは必要に応じて後で割り当てることができます。 |

プールライセンス設定

|**パラメータラベル (名前)**|**デフォルト**|**説明**| |:—|:—|:—| |**ADM プールライセンス**|いいえ|ライセンスに BYOL オプションを選択する場合は、リストから [ **はい** ] を選択します。これにより、ユーザーはすでに購入したライセンスをアップロードできます。 ユーザーが開始する前に、ADMプールライセンスが使用可能であることを確認するためにCitrix ADCプールキャパシティを構成する必要があります。以下を参照してください:Citrix ADCプールキャパシティの構成。 |到達可能なADM/ADMエージェントIP|入力が必要|カスタマーライセンスオプションの場合、ユーザーがCitrix ADMを展開するかどうかprem またはクラウド内のエージェントの場合は、入力パラメータとして使用される到達可能な ADM IP があることを確認してください。| |ライセンスモード|オプション|ユーザーは 3 つのライセンスモードから選択できます。

- Citrix ADC プールキャパシティの構成:Citrix ADC プールキャパシティの構成

- Citrix ADC VPXチェックインおよびチェックアウトライセンス(CICO): Citrix ADC VPXチェックインおよびチェックアウトライセンス

- Citrix ADC仮想CPUライセンス: Citrix ADC仮想CPUライセンス | |ライセンス帯域幅(Mbps) |0 Mbps|ライセンスモードがプールライセンスである場合のみ、このフィールドが表示されます。これは、BYOL ADCが作成された後に割り当てられるライセンスの初期帯域幅をMbps単位で割り当てます。10 Mbps の倍数である必要があります。| |ライセンスエディション|プレミアム|プールキャパシティライセンスモードのライセンスエディションはプレミアム | |アプライアンスプラットフォームタイプ|オプション|ユーザーがCICOライセンスモードを選択した場合にのみ、必要なアプライアンスプラットフォームタイプを選択します。ユーザーには次のオプションが表示されます。VPX-200、VPX-1000、VPX-3000、VPX-5000、VPX-8000| |ライセンスエディション|プレミアム|vCPUベースのライセンスエディションはプレミアムです。|

AWS クイックスタートガイド設定

注:

独自の配置プロジェクト用にクイックスタートガイドテンプレートをカスタマイズする場合を除き、次の 2 つのパラメータの既定の設定を維持することをお勧めします。 これらのパラメーターの設定を変更すると、コード参照が自動的に更新され、新しいクイックスタートガイドの場所が示されます。詳細については、AWS クイックスタートガイド寄稿者ガイドを参照してください。 AWS Quick Starts/Option 1-クイックスタートを採用する。

| パラメータラベル (名前) | デフォルト | 説明 |

|---|---|---|

| クイックスタートガイド S3 バケット名 (qss3BucketName) | aws-quickstart |

ユーザーがクイックスタートガイドアセットのコピー用に作成した S3 バケット(ユーザーがクイックスタートガイドを自分で使用するためにカスタマイズまたは拡張することを決定した場合)。バケット名には、数字、小文字、大文字、ハイフンを含めることができますが、ハイフンで開始または終了することはできません。 |

| クイックスタートガイド S3 キープレフィックス (qss3KeyPrefix) | クイックスタート-citrix-adc-vpx/ | [オブジェクトキー] と メタデータ: [オブジェクトキーとメタデータ] の S3 キー名プレフィックスは、クイックスタートガイドアセットのユーザーコピー用のフォルダーをシミュレートするために使用されます。これは、ユーザーがクイックスタートガイドを自分用にカスタマイズまたは拡張することを決定した場合に、クイックスタートガイドアセットのユーザーコピー用のフォルダーをシミュレートするために使用されます。この接頭辞には、数字、小文字、大文字、ハイフン、およびスラッシュを含めることができます。 |

-

[オプション ] ページで、ユーザーはスタック内のリソースにリソースタグまたはキーと値のペアを指定し、詳細オプションを設定できます。リソースタグの詳細については、「 リソースタグ」を参照してください。AWS CloudFormation スタックオプションの設定の詳細については、「 AWS CloudFormation スタックオプションの設定」を参照してください。完了したら、[ 次へ] を選択する必要があります。

-

[ Review ] ページで、テンプレートの設定を確認して確認します。[ Capabilities] で、2 つのチェックボックスをオンにして、テンプレートが IAM リソースを作成し、マクロを自動展開する機能が必要になる可能性があることを確認します。

-

[ Create ] を選択してスタックをデプロイします。

-

スタックのステータスを監視します。ステータスが CREATE_COMPLETE になると、Citrix WAF インスタンスは準備完了です。

-

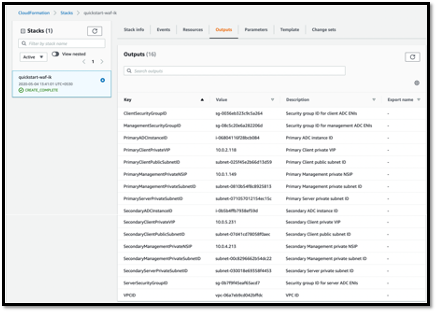

スタックの [ 出力 ] タブに表示される URL を使用して、作成されたリソースを表示します。

ステップ 4: デプロイメントをテストする

このデプロイでは、 **インスタンスをプライマリとセカンダリと呼びます**。各インスタンスには、それぞれ異なる IP アドレスが関連付けられています。クイックスタートが正常にデプロイされると、トラフィックはアベイラビリティーゾーン 1 で構成されたプライマリ Citrix WAF インスタンスを通過します。フェイルオーバー状態で、プライマリインスタンスがクライアント要求に応答しない場合、セカンダリ WAF インスタンスが引き継ぎます。

プライマリインスタンスの仮想 IP アドレスの Elastic IP アドレスがセカンダリインスタンスに移行され、セカンダリインスタンスが新しいプライマリインスタンスとして引き継がれます。

フェイルオーバープロセスでは、Citrix WAFは次のことを行います。

-

Citrix WAFは、IPセットが接続されている仮想サーバーをチェックします。

-

Citrix WAFは、仮想サーバーがリッスンしている2つのIPアドレスから、パブリックIPアドレスが関連付けられているIPアドレスを検索します。1 つは仮想サーバに直接接続され、もう 1 つは IP セットを介して接続されます。

-

Citrix WAF は、パブリック Elastic IP アドレスを、新しいプライマリ仮想 IP アドレスに属するプライベート IP アドレスに再関連付けします。

デプロイを検証するには、以下を実行します。

- プライマリインスタンスに接続する

たとえば、プロキシサーバー、ジャンプホスト(AWS で実行されている Linux/Windows/FW インスタンス、または踏み台ホスト)、またはその VPC に到達可能な別のデバイス、またはオンプレミス接続を扱う場合は直接接続などです。

- トリガーアクションを実行してフェイルオーバーを強制し、セカンダリインスタンスが引き継ぐかどうかを確認します。

ヒント:

Citrix WAFに関する構成をさらに検証するには、 プライマリCitrix WAFインスタンスに接続した後に次のコマンドを実行します。

Sh appfw profile QS-Profile

踏み台ホストを使用して Citrix WAF HA ペアに接続する

ユーザーが Sandbox デプロイを選択している場合 (たとえば、CFT の一部として、ユーザーは踏み台ホストの構成を選択します)、パブリックサブネットにデプロイされた Linux 踏み台ホストは WAF インターフェイスにアクセスするように設定されます。

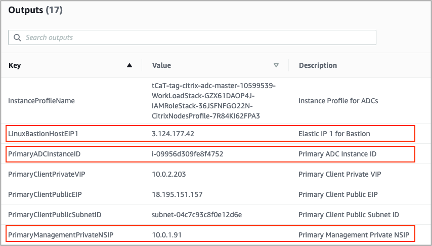

ここでサインインしてアクセスする AWS CloudFormation コンソールで、 サインインしてマスタースタックを選択し、[ 出力 ] タブで LinuxBastionHosteIP1の値を見つけます。

-

PrivateManagementPrivatenSIP と primaryADCInstanceId キーの値は、ADC に SSH 接続するための後のステップで使用します。

-

[ サービス] を選択します。

-

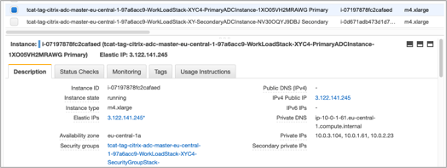

[ コンピュート ] タブで [ EC2] を選択します。

-

リソースで、 実行中のインスタンスを選択します。

-

プライマリ WAF インスタンスの [ 説明 ] タブで、 IPv4 パブリック IP アドレスを書き留めます。ユーザーは SSH コマンドを構築するためにその IP アドレスが必要です。

-

- キーをユーザーキーチェーンに保存するには、次のコマンドを実行します。

ssh-add -K [your-key-pair].pem

Linux では、ユーザーは-K フラグを省略する必要があるかもしれません。

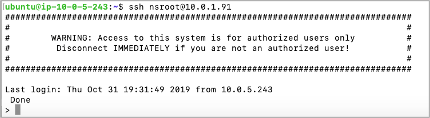

- ユーザーがステップ 1 でメモした LinuxBastionHosteIP1 の値を使用して、次のコマンドを使用して踏み台ホストにログインします。

ssh -A ubuntu@[LinuxBastionHostEIP1]

- 踏み台ホストから、ユーザーは SSH を使用してプライマリ WAF インスタンスに接続できます。

ssh nsroot@[Primary Management Private NSIP]

パスワード:[プライマリ ADC インスタンス ID]

これで、ユーザーはプライマリ Citrix WAF インスタンスに接続されます。使用可能なコマンドを確認するには、help コマンドを実行します。現在の HA 設定を表示するには、show HA node コマンドを実行します。

Citrix Application Delivery Management

Citrix Application Delivery Management サービス(Citrix ADM)は、オンプレミスまたはクラウド上のCitrix ADC MPX、Citrix ADC VPX、Citrix Gateway、Citrix Secure Web Gateway、Citrix ADC SDX、Citrix ADC CPX、Citrix SD-WANなどのCitrix ADC展開を管理する簡単dえスケーラブルなソリューションを提供します。

ユーザーはこのクラウドソリューションを使用して、単一の統合された一元化されたクラウドベースのコンソールから、グローバルなアプリケーション配信インフラストラクチャ全体を管理、監視、トラブルシューティングできます。Citrix ADM Serviceは、Citrix ADC 展開環境でのアプリケーションの配信を迅速に設定、展開、管理するために必要なすべての機能を提供し、アプリケーションの正常性、パフォーマンス、セキュリティを豊富に分析します。

Citrix ADM サービスには次の利点があります。

-

アジャイル— 操作、更新、消費が簡単です。Citrix ADM Serviceのサービスモデルはクラウド経由で利用できるため、Citrix ADM Serviceが提供する機能の操作、更新、使用が簡単になります。更新の頻度と自動更新機能を組み合わせることで、ユーザーのCitrix ADC展開が迅速に強化されます。

-

タイムトゥバリューの短縮— ビジネス目標の達成を迅速化します。従来のオンプレミス展開とは異なり、ユーザーは数回クリックするだけでCitrix ADMサービスを使用できます。ユーザーはインストールと構成の時間を節約できるだけでなく、潜在的なエラーに時間とリソースを浪費することも防ぎます。

-

マルチサイト管理— マルチサイトデータセンター全体のインスタンスを一元管理。Citrix ADMサービスを使用すると、ユーザーはさまざまなタイプの展開にあるCitrix ADCを管理および監視できます。ユーザーは、オンプレミスとクラウドに展開されたCitrix ADCをワンストップで管理できます。

-

運用効率— 運用生産性の向上を実現するための最適化および自動化された方法。Citrix ADM Serviceを使用すると、従来のハードウェア展開の保守とアップグレードにかかるユーザーの時間、費用、およびリソースを節約できるため、ユーザーの運用コストが削減されます。

Citrix ADM サービスの仕組み

Citrix ADM サービスは、Citrix Cloud上でサービスとして利用できます。ユーザーがCitrix Cloud にサインアップしてサービスの使用を開始したら、ユーザーネットワーク環境にエージェントをインストールするか、インスタンスで組み込みエージェントを開始します。次に、ユーザーが管理するインスタンスをサービスに追加します。

エージェントは、Citrix ADM Serviceとユーザーデータセンター内の管理対象インスタンス間の通信を可能にします。エージェントは、ユーザーネットワーク内の管理対象インスタンスからデータを収集し、Citrix ADM Serviceに送信します。

ユーザーがCitrix ADM Serviceにインスタンスを追加すると、それ自体がトラップの宛先として暗黙的に追加され、インスタンスのインベントリが収集されます。

サービスでは、次のようなインスタンスの詳細が収集されます。

-

ホスト名

-

ソフトウェアのバージョン

-

実行構成と保存済み

-

証明書

-

インスタンス上で構成されたエンティティ、など。

Citrix ADM Servicesは定期的に管理対象インスタンスをポーリングして情報を収集します。

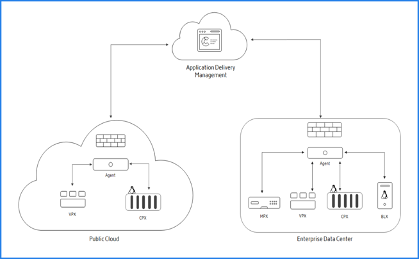

次の画像は、サービス、エージェント、およびインスタンス間の通信を示しています。

ドキュメンテーションガイド

Citrix ADM Serviceのドキュメントには、サービスの開始方法、サービスでサポートされる機能のリスト、およびこのサービスソリューションに固有の構成に関する情報が含まれています。

Citrix ADMを使用してAWSにCitrix ADC VPXインスタンスをデプロイする

顧客がアプリケーションをクラウドに移行すると、アプリケーションの一部であるコンポーネントが増え、分散性が高まり、動的に管理する必要があります。

AWS上のCitrix ADC VPXインスタンスを使用すると、ユーザーはL4-L7ネットワークスタックをAWSにシームレスに拡張できます。Citrix ADC VPXにより、AWSはオンプレミスのITインフラストラクチャの自然な拡張となります。お客様は、Citrix ADC VPX on AWSを使用して、クラウドの弾力性と柔軟性を、世界で最も要求の厳しいWebサイトとアプリケーションをサポートする同じ最適化、セキュリティ、および制御機能と組み合わせることができます。

Citrix Application Delivery Management(ADM)がCitrix ADCインスタンスを監視することで、ユーザーはアプリケーションの正常性、パフォーマンス、セキュリティを可視化できます。ハイブリッドマルチクラウド環境全体で、アプリケーション配信インフラストラクチャの設定、展開、管理を自動化できます。

アーキテクチャ図

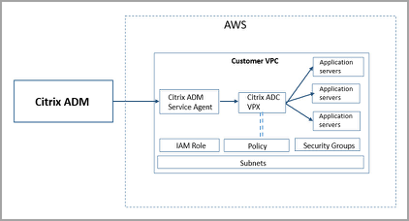

次の画像は、Citrix ADM を AWS に接続して AWS で Citrix ADC VPX インスタンスをプロビジョニングする方法の概要を示しています。

構成タスク

Citrix ADM でCitrix ADC VPXインスタンスをプロビジョニングする前に、AWSで次のタスクを実行します。

-

サブネットの作成

-

セキュリティグループの作成

-

IAM ロールを作成し、ポリシーを定義する

AWS でインスタンスをプロビジョニングするには、Citrix ADM で以下のタスクを実行します。

-

サイトを作成

-

AWS での Citrix ADC VPX インスタンスのプロビジョニング

サブネットを作成するには

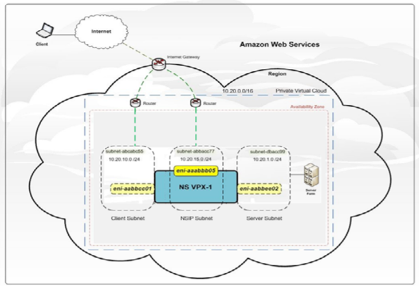

VPC に 3 つのサブネットを作成します。VPCでCitrix ADC VPXインスタンスをプロビジョニングするために必要な3つのサブネットは、管理、クライアント、サーバーです。各サブネットの VPC で定義されている範囲から IPv4 CIDR ブロックを指定します。サブネットが存在するアベイラビリティーゾーンを指定します。同じアベイラビリティーゾーンに 3 つのサブネットをすべて作成します。次の図は、お客様のリージョンに作成された 3 つのサブネットと、クライアントシステムへの接続を示しています。

VPC とサブネットの詳細については、「VPC とサブネット」を参照してください。

セキュリティグループを作成するには

セキュリティグループを作成して、Citrix ADC VPX インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御します。セキュリティグループは、ユーザーインスタンスの仮想ファイアウォールとして機能します。サブネットレベルではなく、インスタンスレベルでセキュリティグループを作成します。ユーザー VPC 内のサブネット内の各インスタンスを、異なるセキュリティグループのセットに割り当てることができます。各セキュリティグループのルールを追加して、クライアントサブネットを通過してインスタンスに通過するインバウンドトラフィックを制御します。ユーザーは、サーバーサブネットを経由してアプリケーションサーバーに到達する送信トラフィックを制御する個別のルールセットを追加することもできます。ユーザーはインスタンスに対してデフォルトのセキュリティグループを使用できますが、独自のグループを作成することもできます。サブネットごとに 1 つずつ、セキュリティグループを 3 つ作成します。ユーザーが制御したい着信トラフィックと発信トラフィックの両方に対するルールを作成します。ユーザーは必要な数だけルールを追加できます。

セキュリティグループの詳細については、「VPC のセキュリティグループ」を参照してください。

IAM ロールを作成してポリシーを定義するには

お客様がユーザーとCitrixの信頼されたAWSアカウントとの間に信頼関係を確立し、Citrix 権限を持つポリシーを作成できるように、IAMロールを作成します。

-

AWS で [サービス] をクリックします。左側のナビゲーションペインで [IAM ] > [ロール] を選択し、[ **ロールの作成**] をクリックします。

-

ユーザーは、自分の AWS アカウントを Citrix ADM の AWS アカウントに接続しています。そのため、Citrix ADM がAWS アカウントでアクションを実行できるようにするには、[別のAWS アカウント] を選択します。

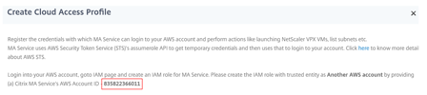

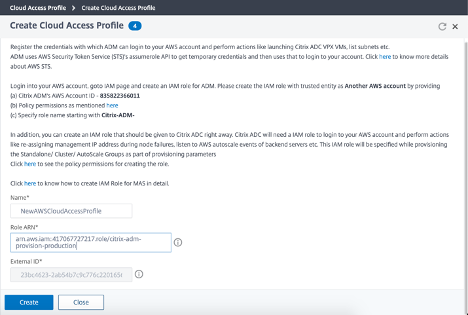

12桁のCitrix ADM AWSアカウントIDを入力します。Citrix のIDは835822366011である。ユーザーは、クラウドアクセスプロファイルを作成するときに、Citrix ADM でCitrix IDを見つけることもできます。

-

[サードパーティアカウントに接続するには外部 ID を要求する] を有効にします。ユーザーは、オプションの外部識別子を要求することで、役割のセキュリティを高めることができます。任意の文字を組み合わせて使用できる ID を入力します。

-

権限をクリックします。

-

[アクセス権限ポリシーの添付] ページで、[ポリシーの作成] をクリックします。

-

ユーザーは、ビジュアルエディターまたは JSON を使用してポリシーを作成および編集できます。

Citrixからのアクセス許可の一覧は、次のボックスに表示されます。

{

"Version": "2012-10-17",

"Statement":

[

{

"Effect": "Allow",

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeImageAttribute",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:DescribeSubnets",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:DescribeAddresses",

"ec2:DescribeKeyPairs",

"ec2:DescribeTags",

"ec2:DescribeVolumeStatus",

"ec2:DescribeVolumes",

"ec2:DescribeVolumeAttribute",

"ec2:CreateTags",

"ec2:DeleteTags",

"ec2:CreateKeyPair",

"ec2:DeleteKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:RunScheduledInstances",

"ec2:ReportInstanceStatus",

"ec2:StartInstances",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:ModifyInstanceAttribute",

"ec2:AssignPrivateIpAddresses",

"ec2:UnassignPrivateIpAddresses",

"ec2:CreateNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:DetachNetworkInterface",

"ec2:DeleteNetworkInterface",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:AssociateAddress",

"ec2:AllocateAddress",

"ec2:ReleaseAddress",

"ec2:DisassociateAddress",

"ec2:GetConsoleOutput"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

-

権限のリストをコピーして [JSON] タブに貼り付け、[ポリシーを確認] をクリックします。

-

[ポリシーの確認] ページで、ポリシーの名前を入力し、説明を入力して、[ポリシーの作成] をクリックします。

Citrix ADM でサイトを作成するには

Citrix ADM でサイトを作成し、AWS ロールに関連付けられた VPC の詳細を追加します。

-

Citrix ADM で、[ネットワーク ]>[ サイト]に移動します。

-

[追加] をクリックします。

-

サービスタイプを AWS として選択し、[既存の VPC をサイトとして使用] を有効にします。

-

クラウドアクセスプロファイルを選択します。

-

クラウドアクセスプロファイルがフィールドに存在しない場合は、[追加] をクリックしてプロファイルを作成します。

-

[クラウドアクセスプロファイルの作成] ページで、ユーザーが AWS にアクセスするプロファイルの名前を入力します。

-

ユーザーが AWS で作成したロールに関連付けられている ARN を入力します。

-

AWS で ID およびアクセス管理 (IAM) ロールを作成する際にユーザーが提供した外部 ID を入力します。「IAM ロールを作成してポリシーを定義するには」タスクのステップ 4 を参照してください。AWS で指定された IAM

Citrix-ADM-ロール名がで始まり、ロール ARN に正しく表示されていることを確認します。

-

AWS の IAM ロールに関連付けられた VPC の詳細情報(リージョン、VPC ID、名前、CIDR ブロックなど)は、Citrix ADM にインポートされます。

-

サイトの名前を入力します。

-

[Create] をクリックします。

AWSでCitrix ADC VPXをプロビジョニングするには

ユーザーが以前に作成したサイトを使用して、AWSでCitrix ADC VPXインスタンスをプロビジョニングします。Citrix ADMサービスエージェントの詳細を提供し、そのエージェントにバインドされたインスタンスをプロビジョニングします。

-

Citrix ADM で、[ネットワーク] > [インスタンス] > [Citrix ADC] に移動します。

-

[VPX] タブで、[プロビジョニング] をクリックします。

このオプションを選択すると、[クラウドでのCitrix ADC VPX プロビジョニング]ページが表示されます。

-

Amazon Web Services (AWS)を選択し、[次へ] をクリックします**。

-

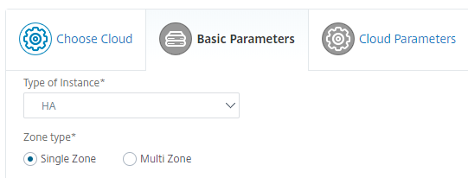

基本パラメータでは、

-

リストから [インスタンスのタイプ] を選択します。

-

スタンドアロン:このオプションは、AWSでスタンドアロンのCitrix ADC VPXインスタンスをプロビジョニングします。

-

HA: このオプションは、AWS上の高可用性Citrix ADC VPXインスタンスをプロビジョニングします。

Citrix ADC VPXインスタンスを同じゾーンにプロビジョニングするには、[ゾーンタイプ] の [シングルゾーン] オプションを選択します。

複数のゾーンにまたがるCitrix ADC VPXインスタンスをプロビジョニングするには、[ゾーンタイプ] の [マルチゾーン**] オプションを選択します。[Cloud Parameters**] タブで、AWS で作成された各ゾーンのネットワークの詳細を必ず指定してください。

-

-

Citrix ADC VPXインスタンスの名前を指定します。

-

[サイト] で、前に作成したサイトを選択します。

-

[エージェント] で、Citrix ADC VPXインスタンスを管理するために作成されたエージェントを選択します。

-

[クラウドアクセスプロファイル] で、サイト作成時に作成したクラウドアクセスプロファイルを選択します。

-

[デバイスプロファイル] で、認証を提供するプロファイルを選択します。

Citrix ADC VPXインスタンスにログオンする必要がある場合、Citrix ADMはデバイスプロファイルを使用します。

- [次へ] をクリックします。

-

-

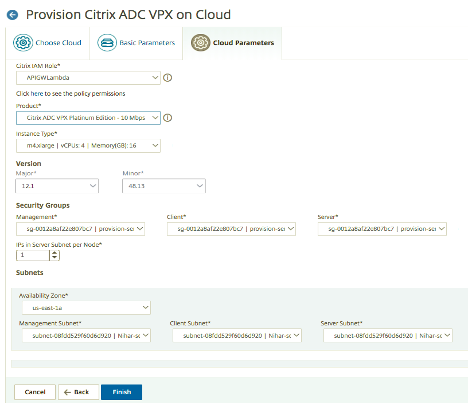

クラウドパラメータでは、

-

AWS で作成されたCitrix IAM ロールを選択します。IAM ロールは、AWS で ID を実行できる操作と実行できない操作を決定するアクセス権限ポリシーを持つ AWS ID です。

-

[製品]フィールドで、ユーザーがプロビジョニングするCitrix ADC製品バージョンを選択します。

-

[インスタンスタイプ] リストから EC2インスタンスタイプを選択します。

-

ユーザーがプロビジョニングするCitrix ADCバージョンを選択します。Citrix ADC**のメジャーバージョンとマイナーバージョンの両方を選択します**。

-

[セキュリティグループ] で、ユーザーが仮想ネットワークに作成した管理、クライアント、およびサーバーのセキュリティグループを選択します。

-

サーバーの [ノードあたりのサブネットのIP] で、セキュリティグループのノードあたりのサーバーサブネットの IP アドレスの数を選択します。

-

[Subnets] で、AWS で作成された各ゾーンの [管理]、[クライアント]、および [サーバー] サブネットを選択します。ユーザーは、[アベイラビリティーゾーン] リストからリージョンを選択することもできます。

-

[完了] をクリックします。

-

これで、Citrix ADC VPX インスタンスが AWS でプロビジョニングされました。

注:

Citrix ADM は、AWS からの Citrix ADC インスタンスのプロビジョニング解除をサポートしていません。

AWSでプロビジョニングされたCitrix ADC VPXを表示するには

-

AWS ホームページから [サービス] に移動し、[EC2] をクリックします。

-

[リソース] ページで、[実行中のインスタンス] をクリックします。

-

ユーザーは、AWSでプロビジョニングされたCitrix ADC VPXを表示できます。

Citrix ADC VPXインスタンスの名前は、Citrix ADMでインスタンスをプロビジョニングするときにユーザーが指定した名前と同じです。

Citrix ADMでプロビジョニングされたCitrix ADC VPXを表示するには

-

Citrix ADM で、[ネットワーク] > [インスタンス] > [Citrix ADC] に移動します。

-

[Citrix ADC VPX]タブを選択します。

-

AWS でプロビジョニングされた Citrix ADC VPX インスタンスは、ここに記載されています。

Citrix ADC WAF と OWASP トップ 10 — 2017

オープンWebアプリケーションセキュリティプロジェクト: OWASPは 、Webアプリケーションセキュリティのための2017年のOWASPトップ10をリリースしました。このリストは、最も一般的なWebアプリケーションの脆弱性を説明しており、Webセキュリティを評価するための優れた出発点です。ここでは、これらの欠陥を軽減するためにCitrix ADC Webアプリケーションファイアウォール(WAF)を構成する方法について詳しく説明します。WAFは、Citrix ADC(プレミアムエディション)の統合モジュールとして、およびさまざまなアプライアンスとして利用できます。

OWASP Top 10 の完全なドキュメントは OWASP Top Tenで入手できます。

| OWASP トップ10 2017 | Citrix ADC WAF 機能 |

|---|---|

| A 1:2017-インジェクション | インジェクション攻撃防止 (SQL または OS コマンドインジェクション、XPath インジェクション、LDAP インジェクションなどの他のカスタムインジェクション)、自動更新シグネチャ機能 |

| A 2:2017-認証が壊れています | Citrix ADC AAA、クッキー改ざん防止、クッキープロキシ、クッキー暗号化、CSRFタグ付け、SSL使用 |

| A 3:2017-機密データの漏えい | クレジットカード保護、安全な商取引、クッキープロキシ、クッキー暗号化 |

| A 4:2017 XML 外部エンティティ (XXE) | WSIチェック、XMLメッセージ検証、XML SOAP障害フィルタリングチェックを含むXML保護 |

| A 5:2017 壊れたアクセス制御 | Citrix ADC AAA、NetScalerのCitrix ADC AAAモジュール内の認証セキュリティ機能、フォーム保護、およびCookie改ざん保護、startURL、およびclosureURL |

| A 6:2017-セキュリティの設定ミス | PCIレポート、SSL機能、Cenznic、Qualys、AppScan、WebInspect、Whitehatなどの脆弱性スキャンレポートからの署名生成また、Cookieの暗号化、プロキシ、改ざんなどの特定の保護機能 |

| A 7:2017-クロスサイトスクリプティング (XSS) | XSS攻撃防止、OWASP XSSチートシート攻撃をすべてブロック |

| A 8:2017 — 安全でないデシリアライゼーション | XML セキュリティチェック、GWT コンテンツタイプ、カスタム署名、JSON および XML の Xpath |

| A 9:2017-既知の脆弱性を持つコンポーネントを使用する | 脆弱性スキャンレポート、アプリケーションファイアウォールテンプレート、およびカスタム署名 |

| A 10:2017 — ロギングとモニタリングが不十分 | ユーザー設定可能なカスタムロギング、Citrix ADC 管理および分析システム |

A 1:2017-インジェクション

SQL、NoSQL、OS、LDAP インジェクションなどのインジェクションの欠陥は、信頼できないデータがコマンドまたはクエリの一部としてインタープリターに送信されるときに発生します。攻撃者の敵対的なデータは、通訳者を騙して意図しないコマンドを実行させたり、適切な許可なしにデータにアクセスさせたりする可能性があります。

ADC WAF 保護

-

SQL インジェクション防止機能は、一般的なインジェクション攻撃から保護します。カスタムインジェクションパターンをアップロードして、XPathやLDAPを含むあらゆる種類のインジェクション攻撃から保護できます。これは HTML ペイロードと XML ペイロードの両方に適用されます。

-

シグネチャの自動更新機能は、インジェクションシグネチャを最新の状態に保ちます。

-

フィールド形式保護機能により、管理者は任意のユーザーパラメータを正規表現に制限できます。たとえば、郵便番号フィールドには整数のみを含めることも、5 桁の整数を含めることもできます。

-

フォームフィールドの一貫性:送信された各ユーザーフォームをユーザーセッションフォームの署名と照合して検証し、すべてのフォーム要素の有効性を確認します。

-

バッファオーバーフローチェックは、URL、ヘッダー、および Cookie が適切な制限内にあることを確認し、大きなスクリプトやコードを挿入する試みをブロックします。

A 2:2017 — 認証が壊れた

認証とセッション管理に関連するアプリケーション機能は正しく実装されていないことが多く、攻撃者はパスワード、キー、またはセッショントークンを侵害したり、他の実装の欠陥を悪用して他のユーザーのIDを一時的または永続的に引き継ぐことができます。

ADC WAF 保護

-

Citrix ADC AAAモジュールはユーザー認証を実行し、バックエンドアプリケーションにシングルサインオン機能を提供します。これはCitrix ADC AppExpertポリシーエンジンに統合され、ユーザーおよびグループの情報に基づくカスタムポリシーを許可します。

-

ファイアウォールは、SSLオフロードとURL変換機能を使用して、サイトが安全なトランスポート層プロトコルを使用して、ネットワークスニッフィングによるセッショントークンの盗用を防ぐこともできます。

-

Cookie のプロキシとクッキーの暗号化は、クッキーの盗用を完全に軽減するために使用できます。

A 3:2017-機密データの漏えい

多くのWebアプリケーションとAPIは、財務、医療、PIIなどの機密データを適切に保護していません。攻撃者は、クレジットカード詐欺、個人情報の盗難、またはその他の犯罪を行うために、そのような保護が不十分なデータを盗んだり変更したりする可能性があります。機密データは、保存中または転送中の暗号化など、追加の保護なしで侵害される可能性があり、ブラウザと交換する場合は特別な予防措置が必要です。

ADC WAF 保護

-

アプリケーションファイアウォールは、クレジットカード情報などの機密データの漏洩からアプリケーションを保護します。

-

機密データは、露出を防ぐためにセーフコマース保護でセーフオブジェクトとして構成できます。

-

クッキーに含まれる機密データは、クッキープロキシとクッキー暗号化によって保護できます。

A 4:2017 XML 外部エンティティ (XXE)

古いまたは構成が不十分な XML プロセッサの多くは、XML ドキュメント内の外部エンティティ参照を評価します。外部エンティティは、ファイルURIハンドラー、内部ファイル共有、内部ポートスキャン、リモートコード実行、およびサービス拒否攻撃を使用して内部ファイルを開示するために使用できます。

ADC WAF 保護

-

XMLベースのアプリケーションへの攻撃に適応できる一般的なアプリケーションの脅威(クロスサイトスクリプティング、コマンドインジェクションなど)を検出してブロックすることに加えて。

-

ADCアプリケーションファイアウォールには、XML固有のセキュリティ保護が豊富に含まれています。これには、SOAP メッセージと XML ペイロードを徹底的に検証するスキーマ検証や、悪意のある実行可能ファイルまたはウイルスを含む添付ファイルをブロックする強力な XML 添付ファイルチェックが含まれます。

-

自動トラフィック検査方法は、アクセスを獲得することを目的とした URL やフォームに対する XPath インジェクション攻撃をブロックします。

-

また、ADCアプリケーションファイアウォールは、外部エンティティ参照、再帰的拡張、過剰なネスト、長いまたは多数の属性や要素を含む悪意のあるメッセージなど、さまざまなDoS攻撃を阻止します。

A 5:2017 壊れたアクセス制御

認証されたユーザーに許可される内容の制限は、多くの場合、適切に適用されません。攻撃者はこれらの欠陥を悪用して、他のユーザーのアカウントへのアクセス、機密ファイルの表示、他のユーザーのデータの変更、アクセス権の変更など、不正な機能やデータにアクセスする可能性があります。

ADC WAF 保護

-

すべてのアプリケーショントラフィックの認証、承認、監査をサポートするCitrix ADC AAA機能により、サイト管理者はADCアプライアンスでアクセス制御を管理できます。

-

ADCアプライアンスのCitrix ADC AAAモジュール内の認証セキュリティ機能により、アプライアンスは、保護されたサーバー上のどのコンテンツに各ユーザーがアクセスを許可するかを検証できます。

-

フォームフィールドの一貫性:オブジェクト参照がフォームに非表示フィールドとして保存されている場合、フォームフィールドの一貫性を使用して、これらのフィールドが以降のリクエストで改ざんされていないことを検証できます。

-

Cookie プロキシとクッキーの一貫性:クッキー値に格納されているオブジェクト参照は、これらの保護によって検証できます。

-

URL クロージャで URL チェックを開始:事前定義された URL の許可リストへのユーザーアクセスを許可します。URLクロージャは、ユーザーセッション中に有効な応答に表示されるすべてのURLのリストを作成し、そのセッション中に自動的にアクセスを許可します。

A 6:2017-セキュリティの設定ミス

セキュリティの設定ミスは、最もよく見られる問題です。これは通常、安全でないデフォルト設定、不完全または即興の構成、オープンクラウドストレージ、誤って構成されたHTTPヘッダー、機密情報を含む詳細なエラーメッセージの結果です。すべてのオペレーティングシステム、フレームワーク、ライブラリ、アプリケーションを安全に構成する必要があるだけでなく、パッチを適用してタイムリーにアップグレードする必要があります。

ADC WAF 保護

-

アプリケーションファイアウォールによって生成される PCI-DSS レポートには、ファイアウォールデバイスのセキュリティ設定が記録されます。

-

スキャンツールからのレポートは、セキュリティの設定ミスを処理するために ADC WAF シグネチャに変換されます。

-

ADC WAFは、Cenzic、IBM AppScan (エンタープライズおよびスタンダード)、Qualys、TrendMicro、WhiteHat、およびカスタム脆弱性スキャンレポートをサポートしています。

A 7:2017-クロスサイトスクリプティング (XSS)

XSSの欠陥は、アプリケーションが適切な検証やエスケープを行わずに信頼できないデータを新しいWebページに含めたり、HTMLまたはJavaScriptを作成できるブラウザAPIを使用してユーザー提供のデータで既存のWebページを更新したりする場合に発生します。クロスサイトスクリプティングにより、攻撃者は被害者のブラウザでスクリプトを実行し、ユーザーセッションを乗っ取ったり、ウェブサイトを改ざんしたり、ユーザーを悪意のあるサイトにリダイレクトしたりすることができます。

ADC WAF 保護

-

クロスサイトスクリプティング保護は、一般的な XSS 攻撃から保護します。カスタム XSS パターンをアップロードして、許可されているタグと属性のデフォルトリストを変更できます。ADC WAFは、許可されたHTML属性とタグの許可リストを使用して、XSS攻撃を検出します。これは HTML ペイロードと XML ペイロードの両方に適用されます。

-

ADC WAFは、OWASP XSSフィルター評価チートシートに記載されているすべての攻撃をブロックします。

-

フィールド形式チェックは、攻撃者が XSS 攻撃の可能性がある不適切な Web フォームデータを送信するのを防ぎます。

-

フォームフィールドの一貫性。

A 8:2017-安全でないデシリアライゼーション

安全でないデシリアライゼーションは、多くの場合、リモートでコードが実行される原因になります。デシリアライゼーションの欠陥によってリモートコードが実行されない場合でも、リプレイ攻撃、インジェクション攻撃、権限昇格攻撃などの攻撃を実行するために使用できます。

ADC WAF 保護

-

カスタム署名付きの JSON ペイロード検査。

-

XMLセキュリティ:XMLサービス拒否(XDoS)、XML SQLおよびXpathインジェクション、クロスサイトスクリプティング、フォーマットチェック、WS-I基本プロファイルコンプライアンス、XML添付ファイルチェックから保護します。

-

Cookie の一貫性とフィールドの一貫性に加えて、フィールド形式チェックも使用できます。

A 9:2017-既知の脆弱性を持つコンポーネントの使用

ライブラリ、フレームワーク、その他のソフトウェアモジュールなどのコンポーネントは、アプリケーションと同じ権限で実行されます。脆弱なコンポーネントが悪用された場合、そのような攻撃は重大なデータ損失またはサーバーの乗っ取りを助長する可能性があります。既知の脆弱性を持つコンポーネントを使用するアプリケーションと API は、アプリケーションの防御を弱体化させ、さまざまな攻撃や影響を引き起こす可能性があります。

ADC WAF 保護

-

Citrix では、サードパーティのコンポーネントを最新の状態にすることをお勧めします。

-

ADCシグネチャに変換された脆弱性スキャンレポートは、これらのコンポーネントに仮想的にパッチを適用するために使用できます。

-

これらの脆弱なコンポーネントに使用できるアプリケーションファイアウォールテンプレートを使用できます。

-

カスタム署名は、これらのコンポーネントを保護するためにファイアウォールにバインドできます。

A 10:2017-ロギングとモニタリングが不十分

不十分なロギングと監視、およびインシデント対応との統合の欠落または非効率的な統合により、攻撃者はシステムをさらに攻撃し、永続性を維持し、より多くのシステムにピボットし、データを改ざん、抽出、または破壊することができます。ほとんどの侵害調査では、侵害を検出する時間は200日を超え、通常は内部のプロセスや監視ではなく外部の関係者によって検出されることが示されています。

ADC WAF 保護

-

セキュリティチェックまたは署名に対してログアクションが有効になっている場合、生成されるログメッセージには、アプリケーションファイアウォールがWebサイトとアプリケーションを保護している間に監視した要求と応答に関する情報が提供されます。

-

アプリケーションファイアウォールは、組み込みのADCデータベースを使用して、悪意のある要求の発信元であるIPアドレスに対応する場所を識別する便利さを提供します。

-

デフォルト形式(PI)式を使用すると、アプリケーションファイアウォールで生成されたログメッセージにキャプチャする特定のデータを追加するオプションを使用して、ログに含まれる情報を柔軟にカスタマイズできます。

-

アプリケーションファイアウォールは CEF ログをサポートしています。

アプリケーションセキュリティ保護

Citrix ADM

Citrix Application Delivery Management サービス(Citrix ADM)は、Citrix ADC MPX、Citrix ADC VPX、Citrix Gateway、Citrix Secure Web Gateway、Citrix ADC SDX、Citrix ADC CPX、およびオンプレミスまたはクラウドに展開されているCitrix SD-WANアプライアンスを含むCitrix ADC展開を管理するためのスケーラブルなソリューションを提供します。

Citrix ADM アプリケーション分析および管理機能

次の機能は、App SecurityにおけるADMの役割にとって重要です。

アプリケーションの分析と管理

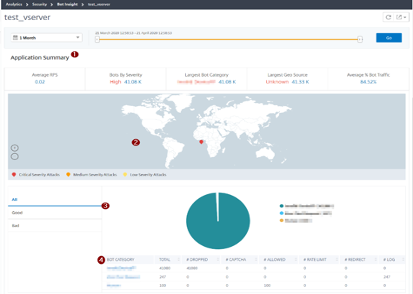

Citrix ADM アプリケーション分析と管理機能は、アプリケーション中心のアプローチを強化し、ユーザーがさまざまなアプリケーション配信の課題に対処できるようにします。このアプローチにより、ユーザーはアプリケーションのヘルススコアを可視化し、セキュリティリスクを判断し、アプリケーショントラフィックフローの異常を検出して修正措置を講じることができます。App Securityのこれらの役割の中で最も重要なのは、アプリケーションセキュリティ分析です。

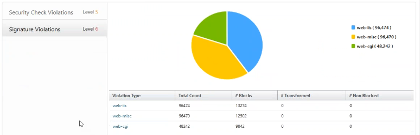

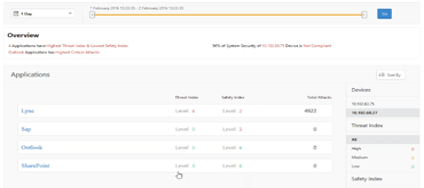

- アプリケーションセキュリティ分析: アプリケーションセキュリティ分析。App Security Dashboardは、ユーザーアプリケーションのセキュリティステータスの全体像を提供します。たとえば、セキュリティ違反、シグネチャ違反、脅威指数などの、セキュリティの主要な測定基準が表示されます。App Securityダッシュボードには、検出されたCitrix ADCインスタンスのSYN攻撃、スモールウィンドウ攻撃、DNSフラッド攻撃などの攻撃関連情報も表示されます。

StyleBook

StyleBooksは、ユーザーアプリケーションの複雑なCitrix ADC構成を管理するタスクを簡素化します。StyleBookは、ユーザーがCitrix ADC構成を作成および管理するために使用できるテンプレートです。ここでは、ユーザーは主に、Webアプリケーションファイアウォールの展開に使用されるStyleBookに関心があります。StyleBooksについて詳しくは、 StyleBooksを参照してください。

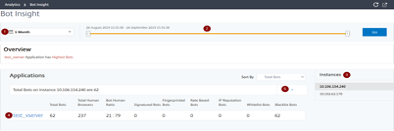

分析

Citrix ADCインスタンスのデータのさまざまな洞察を調べて、アプリケーションのパフォーマンスを記述、予測、改善するための簡単でスケーラブルな方法を提供します。ユーザーは 1 つ以上の分析機能を同時に使用できます。App Securityのこれらの役割の中で最も重要なのは次のとおりです。

-

Security Insight: Security Insight。ユーザーがユーザーアプリケーションのセキュリティ状態を評価し、ユーザーアプリケーションを保護するための是正措置を講じるのに役立つ、単一ペインのソリューションを提供します。

-

ボットのインサイト

-

アナリティクスの詳細については、アナリティクス: アナリティクスをご覧ください。

ADM機能にとって重要なその他の機能は次のとおりです。

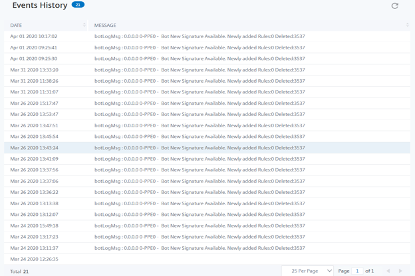

イベント管理

イベントは、管理対象Citrix ADCインスタンスでのイベントまたはエラーの発生を表します。たとえば、システム障害や構成が変更された場合、イベントが生成され、Citrix ADMに記録されます。以下は、ユーザーがCitrix ADMを使用して構成または表示できる関連機能です。

-

イベントルールの作成: イベントルールの作成

-

syslog メッセージの表示とエクスポート: Syslog メッセージの表示とエクスポート

イベント管理の詳細については、「 イベント」を参照してください。

インスタンス管理

ユーザーは、Citrix ADC、Citrix Gateway、Citrix SCitrix Secure Web Gateway、および Citrix SD-WAN インスタンスを管理できます。インスタンス管理の詳細については、「 インスタンスの追加」を参照してください。

ライセンス管理

Citrix ADMをライセンスマネージャーとして構成することにより、ユーザーがCitrix ADCライセンスを管理できるようにします。

-

Citrix ADC プール容量: プール容量。ユーザーのCitrix ADCインスタンスが1つのインスタンスライセンスと必要なだけの帯域幅をチェックアウトできる共通のライセンスプール。インスタンスでこれらのリソースが不要になった場合、インスタンスはリソースを共通プールにチェックインし、このリソースを必要とする他のインスタンスが利用できるようになります。

-

Citrix ADC VPXチェックインおよびチェックアウトライセンス: Citrix ADC VPXチェックインおよびチェックアウトライセンス。Citrix ADM は、オンデマンドでライセンスをCitrix ADC VPXインスタンスに割り当てます。Citrix ADC VPXインスタンスは、Citrix ADC VPXインスタンスがプロビジョニングされたときにCitrix ADMからライセンスをチェックアウトしたり、インスタンスが削除または破棄されたときにCitrix ADMにライセンスをチェックインし直すことができます。

-

ライセンス管理の詳細については、「 プール容量」を参照してください。

構成管理

Citrix ADMを使用すると、エンティティの作成、機能の構成、構成変更のレプリケーション、システムアップグレード、およびその他のメンテナンスアクティビティなどの構成タスクを複数のインスタンスで簡単に実行できる構成ジョブを作成できます。構成ジョブとテンプレートは、Citrix ADM 上で最も反復的な管理タスクを単一のタスクに簡素化します。構成管理の詳細については、「構成ジョブ: 構成ジョブ」を参照してください。

構成監査

ユーザーは、ユーザーインスタンス全体の設定の異常を監視および特定できます。

-

設定アドバイス: ネットワーク設定に関する設定アドバイスを入手します。ユーザーは構成の異常を特定できます。

-

監査テンプレート: 監査テンプレートを作成します。特定の構成における変更を監視できます。

-

構成監査の詳細については、「 構成監査」を参照してください。

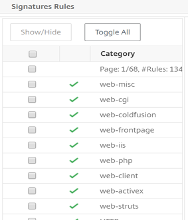

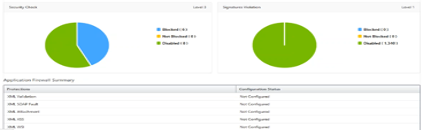

署名は、ユーザーがユーザーアプリケーションの保護を最適化するのに役立つ次の展開オプションを提供します。

-

ネガティブセキュリティモデル:ネガティブセキュリティモデルでは、ユーザーは事前に構成された豊富なシグネチャルールを使用して、パターンマッチングの機能を適用して攻撃を検出し、アプリケーションの脆弱性から保護します。ユーザーは望まないものだけをブロックし、残りを許可します。ユーザーは、ユーザーアプリケーションの特定のセキュリティニーズに基づいて独自の署名ルールを追加して、独自のカスタマイズされたセキュリティソリューションを設計できます。

-

ハイブリッドセキュリティモデル:署名の使用に加えて、ユーザーはポジティブセキュリティチェックを使用して、ユーザーアプリケーションに最適な構成を作成できます。署名を使用してユーザーが望まないものをブロックし、肯定的なセキュリティチェックを使用して許可されているものを強制します。

署名を使用してユーザーアプリケーションを保護するには、ユーザーは署名オブジェクトを使用するように 1 つ以上のプロファイルを構成する必要があります。ハイブリッドセキュリティ構成では、ユーザー署名オブジェクトの SQL インジェクションおよびクロスサイトスクリプティングパターン、および SQL 変換ルールは、シグニチャルールだけでなく、Web アプリケーションファイアウォールプロファイルで設定されたポジティブセキュリティチェックによっても使用されます。署名オブジェクト。

Web アプリケーションファイアウォールは、ユーザ保護された Web サイトおよび Web サービスへのトラフィックを調べ、シグネチャと一致するトラフィックを検出します。一致は、ルール内のすべてのパターンがトラフィックに一致する場合にのみトリガーされます。一致が発生すると、ルールに対して指定されたアクションが呼び出されます。要求がブロックされると、ユーザーはエラーページまたはエラーオブジェクトを表示できます。ログメッセージは、ユーザーがユーザーアプリケーションに対して開始されている攻撃を特定するのに役立ちます。ユーザーが統計を有効にすると、Web アプリケーションファイアウォールは、Web アプリケーションファイアウォールの署名またはセキュリティチェックに一致する要求に関するデータを保持します。

トラフィックがシグニチャとポジティブセキュリティチェックの両方に一致する場合、2 つのアクションのうち、より厳しい制限が適用されます。たとえば、ブロックアクションが無効になっているシグネチャルールにリクエストが一致し、アクションがブロックされている SQL Injection ポジティブセキュリティチェックにも一致する場合、リクエストはブロックされます。この場合、署名違反は [ブロックされていない] として記録される可能性がありますが、要求は SQL インジェクションチェックによってブロックされます。

カスタマイズ:必要に応じて、ユーザーは独自のルールを署名オブジェクトに追加できます。ユーザーは SQL/XSS パターンをカスタマイズすることもできます。ユーザーアプリケーションの特定のセキュリティニーズに基づいて独自の署名ルールを追加するオプションにより、ユーザーは独自のカスタマイズされたセキュリティソリューションを柔軟に設計できます。ユーザーは望まないものだけをブロックし、残りを許可します。特定の高速一致パターンを指定の場所に配置すると、処理オーバーヘッドを大幅に削減してパフォーマンスを最適化できます。ユーザーは、SQL インジェクションおよびクロスサイトスクリプティングパターンを追加、変更、または削除できます。組み込みの正規表現と式エディタは、ユーザーがユーザーパターンを構成し、その正確性を検証するのに役立ちます。

使用例

各サービスを個別の仮想アプライアンスとしてデプロイする必要がある代替ソリューションと比較して、Citrix ADC on AWSは、L4負荷分散、L7トラフィック管理、サーバーオフロード、アプリケーションアクセラレーション、アプリケーションセキュリティ、柔軟なライセンス、およびその他の重要なアプリケーション配信機能を組み合わせています単一のVPXインスタンスで、AWS Marketplaceから便利に入手できます。さらに、すべてが単一のポリシーフレームワークによって管理され、オンプレミスのCitrix ADC展開を管理するのと同じ強力なツールセットで管理されます。その結果、Citrix ADC on AWS では、今日の企業の即時ニーズをサポートするだけでなく、レガシーコンピューティングインフラストラクチャからエンタープライズクラウドデータセンターへの継続的な進化をサポートするいくつかの魅力的なユースケースが可能になります。

Citrix Webアプリケーションファイアウォール (WAF)

Citrix Webアプリケーションファイアウォール(WAF)は、最新のアプリケーションに最先端の保護を提供するエンタープライズグレードのソリューションです。Citrix WAFは、Webサイト、Webアプリケーション、APIなど、公開されている資産に対する脅威を軽減します。Citrix WAFには、IPレピュテーションベースのフィルタリング、ボット緩和、OWASPトップ10のアプリケーション脅威保護、レイヤー7 DDoS保護などが含まれます。また、認証を強制するオプション、強力なSSL/TLS暗号、TLS 1.3、レート制限、および書き換えポリシーも含まれています。基本的なWAF保護と高度なWAF保護の両方を使用して、Citrix WAFは比類のない使いやすさでアプリケーションに包括的な保護を提供します。起動して実行するのはほんの数分です。さらに、動的プロファイリングと呼ばれる自動学習モデルを使用することで、Citrix WAFはユーザーの貴重な時間を節約します。Citrix WAFは、保護されたアプリケーションがどのように機能するかを自動的に学習することにより、開発者がアプリケーションを展開および変更してもアプリケーションに適応します。Citrix WAFは、PCI-DSS、HIPAAなど、すべての主要な規制基準および機関のコンプライアンスを支援します。CloudFormation テンプレートを使えば、これまでになく簡単に立ち上げてすぐに実行できます。Auto Scaling を使用すると、トラフィックが拡大しても、ユーザーはアプリケーションを保護したまま安心できます。

Web アプリケーションファイアウォールの配備戦略

Web アプリケーションファイアウォールを展開するための最初のステップは、最大限のセキュリティ保護が必要なアプリケーションまたは特定のデータ、脆弱性の低いアプリケーション、およびセキュリティ検査を安全に回避できるものを評価することです。これにより、ユーザーは最適な構成を考案し、トラフィックを分離するための適切なポリシーとバインドポイントを設計できます。たとえば、ユーザーは、画像、MP3 ファイル、ムービーなどの静的な Web コンテンツに対する要求のセキュリティ検査をバイパスするポリシーを構成し、動的コンテンツのリクエストに高度なセキュリティチェックを適用する別のポリシーを構成することができます。ユーザーは複数のポリシーとプロファイルを使用して、同じアプリケーションの異なるコンテンツを保護できます。

次のステップは、展開のベースラインを設定することです。まず、仮想サーバーを作成し、そのサーバーを介してテストトラフィックを実行して、ユーザーシステムを通過するトラフィックの速度と量を把握します。

次に、Web アプリケーションファイアウォールを展開します。Citrix ADMとWebアプリケーションファイアウォールStyleBookを使用して、Webアプリケーションファイアウォールを構成します。詳細については、このガイドの下の「StyleBook」セクションを参照してください。

WebアプリケーションファイアウォールをWebアプリケーションファイアウォールStyleBookで展開および構成した後、有用な次のステップは、Citrix ADC WAFとOWASP Top 10を実装することです。

最後に、3つのWebアプリケーションファイアウォール保護は、一般的な種類のWeb攻撃に対して特に効果的であり、他のどれよりも一般的に使用されています。したがって、これらは初期展開時に実装する必要があります。これには、次の種類のアカウントがあります。

-

HTML クロスサイトスクリプティング。スクリプトが配置されている Web サイトとは異なる Web サイトのコンテンツにアクセスまたは変更しようとするスクリプトのリクエストとレスポンスを調べます。このチェックは、このようなスクリプトを検出すると、要求または応答を宛先に転送する前にスクリプトを無害にするか、接続をブロックします。

-

HTML SQL インジェクション。SQL データベースに SQL コマンドを挿入する試みについて、フォームフィールドデータを含む要求を調べます。このチェックは、挿入された SQL コードを検出すると、要求をブロックするか、または Web サーバーに要求を転送する前に、挿入された SQL コードを無害にします。

注:

次の両方の条件がユーザー構成に当てはまる場合、ユーザーは Web アプリケーションファイアウォールが正しく構成されていることを確認する必要があります。

ユーザーが HTML クロスサイトスクリプティングチェックまたは HTML SQL インジェクションチェック (あるいはその両方) を有効にした場合

ユーザー保護された Web サイトは、ファイルのアップロードを受け入れるか、大きな POST 本文データを含む Web フォームを含んでいます。

このケースを処理するためのWebアプリケーションファイアウォールの構成の詳細については、「 アプリケーションファイアウォールの構成:Web App Firewallの構成」を参照してください。

- バッファオーバーフロー。要求を調べて、Web サーバー上でバッファオーバーフローを引き起こす試みを検出します。

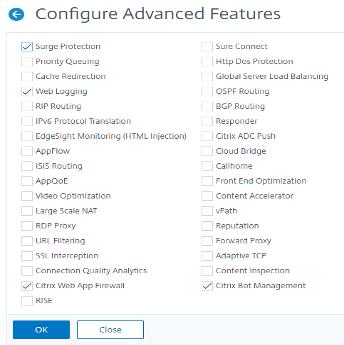

Web アプリケーションファイアウォール (WAF) の設定

以下の手順は、WAF がすでに有効になっていて、正しく機能していることを前提としています。

Citrix では、WebアプリケーションファイアウォールStyleBookを使用してWAFを構成することをお勧めします。ほとんどのユーザーは、これがWebアプリケーションファイアウォールを構成する最も簡単な方法であり、間違いを防ぐように設計されています。GUIとコマンド・ライン・インタフェースはいずれも、経験豊かなユーザーを対象としています。主に、既存の構成を変更したり、詳細オプションを使用したりします。

SQLインジェクション

アプリケーションファイアウォールのHTML SQLインジェクションチェックは、ユーザーアプリケーションのセキュリティを侵害する可能性のある不正なSQLコードの挿入に対する特別な防御を提供します。Citrix Web Application Firewallは、注入されたSQLコードの要求ペイロードを、1)POST本文、2)ヘッダー、3)Cookieの3つの場所で検査します。

キーワードと特殊文字のデフォルトのセットは、SQL 攻撃の起動に一般的に使用される既知のキーワードと特殊文字を提供します。ユーザーは、新しいパターンを追加したり、デフォルトセットを編集して SQL チェックインスペクションをカスタマイズしたりすることもできます。

SQL インジェクション処理用に構成できるパラメーターがいくつかあります。ユーザーは SQL ワイルドカード文字をチェックできます。ユーザーは SQL インジェクションタイプを変更し 、4 つのオプション (SQLKeyword、sqlSplChar、sqlSplCharandKeyword、sqlSplcharorKeyword) のいずれかを選択して、ペイロードの処理時に SQL キーワードと SQL 特殊文字を評価する方法を指定できます。[SQL Comments Handling] パラメーターでは、SQL インジェクションの検出中に検査または除外する必要のあるコメントのタイプを指定するオプションをユーザーに提供します。

ユーザーは、誤検知を避けるためにリラクゼーションを展開できます。学習エンジンは、緩和ルールを設定するための推奨事項を提供できます。

ユーザーアプリケーションの最適化された SQL インジェクション保護を構成するには、次のオプションを使用できます。

ブロック — ユーザーがblockを有効にすると、入力が SQL インジェクションタイプの仕様と一致する場合にのみブロックアクションがトリガーされます。たとえば、SQLSPLCharandKeyword が SQL インジェクションタイプとして構成されている場合、入力で SQL 特殊文字が検出された場合でも、キーワードが含まれていない要求はブロックされません。SQL インジェクションタイプがsqlSplChar またはsqlSplCharorKeyword**に設定されている場合、このような要求はブロックされます。

ログ — ユーザーがログ機能を有効にすると、SQL インジェクションチェックは、実行するアクションを示すログメッセージを生成します。blockが無効な場合、SQL 違反が検出された入力フィールドごとに個別のログメッセージが生成されます。ただし、要求がブロックされると、1 つのメッセージだけが生成されます。同様に、SQL 特殊文字が複数のフィールドで変換された場合でも、変換操作に対して要求ごとに 1 つのログメッセージが生成されます。ユーザーはログを監視して、正当な要求への応答がブロックされているかどうかを判断できます。ログメッセージの数が大幅に増加すると、攻撃を開始しようとしたことを示している可能性があります。

Stats — 有効にすると、統計機能は違反とログに関する統計を収集します。統計カウンターの予期しない急増は、ユーザーアプリケーションが攻撃を受けていることを示している可能性があります。正当なリクエストがブロックされている場合、ユーザーは構成を再確認して、新しい緩和ルールを構成する必要があるか、既存の緩和ルールを変更する必要があるかどうかを確認する必要があります。

学習 — どの SQL 緩和ルールがアプリケーションに適しているかわからない場合は、学習機能を使用して、学習したデータに基づいて推奨事項を生成できます。Web アプリケーションファイアウォールの学習エンジンは、トラフィックを監視し、観測された値に基づいて SQL 学習の推奨事項を提供します。パフォーマンスを損なうことなく最適なメリットを得るには、学習オプションを短時間有効にしてルールの代表的なサンプルを入手し、ルールを展開して学習を無効にすることができます。

SQL特殊文字の変換-Webアプリケーションファイアウォールは、SQLセキュリティチェック処理の特殊文字として、一重引用符 (‘)、バックスラッシュ ()、およびセミコロン (;) の3つの文字を考慮します。SQL 変換機能は、HTML リクエストの SQL インジェクションコードを変更して、リクエストが無害になるようにします。変更された HTML リクエストはサーバーに送信されます。デフォルトの変換ルールはすべて /netscaler/default_custom_settings.xml ファイルに指定されています。

-

変換操作では、リクエストに以下の変更を加えることで、SQL コードが非アクティブになります。

-

一重引用符 (‘) から二重引用符 (「)

-

バックスラッシュ () を 2 つバックスラッシュ () にします。

-

セミコロン (;) は完全に削除されます。

これら 3 つの文字 (特殊文字列) は、SQL Server にコマンドを発行するために必要です。SQL コマンドの前に特別な文字列が付いていない限り、ほとんどの SQL サーバーはそのコマンドを無視します。したがって、変換が有効なときに Web アプリケーションファイアウォールが実行する変更により、攻撃者はアクティブな SQL を注入できなくなります。これらの変更が行われた後、リクエストはユーザー保護ウェブサイトに安全に転送できます。ユーザー保護された Web サイトの Web フォームに SQL 特殊文字列を正当に含めることができるが、Web フォームが正しく動作するために特別な文字列に依存しない場合、ユーザーは、Web の保護を低下させることなく、ブロックを無効にして変換を有効にして、正当な Web フォームデータのブロックを防ぐことができます。アプリケーションファイアウォールは、ユーザー保護ウェブサイトに提供します。

変換操作は、[SQL インジェクションタイプ] の設定とは独立して動作します。変換が有効で、SQL インジェクションタイプが SQL キーワードとして指定されている場合、リクエストにキーワードが含まれていなくても SQL 特殊文字が変換されます。

ヒント:

ユーザーは通常、変換またはブロックのいずれかを有効にしますが、両方は有効にしません。ブロックアクションが有効になっている場合は、変換アクションよりも優先されます。ユーザーがブロックを有効にしている場合、変換を有効にすることは冗長です。

SQL ワイルドカード文字の確認-ワイルドカード文字を使用して、SQL (SQL-SELECT) ステートメントの選択範囲を広げることができます。これらのワイルドカード演算子は、LIKE演算子とNOT LIKE演算子とともに使用して、値を類似する値と比較できます。パーセント (%) およびアンダースコア (_) 文字は、ワイルドカードとしてよく使用されます。パーセント記号は、MS-DOS で使用されるアスタリスク (*) ワイルドカード文字に似ており、フィールド内の 0、1、または複数の文字に一致します。アンダースコアは、MS-DOS の疑問符 (?) に似ています。 ワイルドカード文字。これは、式の 1 つの数字または文字に一致します。

たとえば、ユーザーは次のクエリを使用して文字列検索を実行し、名前に D 文字を含むすべての顧客を検索できます。

顧客から* を選択 WHERE 名前「%D%」:

次の例では、演算子を組み合わせて、2 番目と 3 番目に 0 がある給与値をすべて検索します。

顧客から*を選択 WHERE 給与 ‘_ 00% ‘:

DBMS ベンダーによっては、演算子を追加してワイルドカード文字を拡張しています。Citrix Web Application Firewallは、これらのワイルドカード文字を挿入することによって開始される攻撃から保護できます。デフォルトの 5 つのワイルドカード文字は、パーセント (%)、アンダースコア (_)、キャレット (^)、開き角かっこ ([)、閉じ角かっこ (]) です。この保護は、HTML プロファイルと XML プロファイルの両方に適用されます。

デフォルトのワイルドカード文字は、*Default Signatures で指定されているリテラルのリストです。

-

<wildchar type=” LITERAL”>%</wildchar>

-

<wildchar type=」LITERAL」] >_</wildchar>

-

<wildchar type=”LITERAL”>^</wildchar>

-

<wildchar type=”LITERAL”>[</wildchar>

-

<wildchar type=”LITERAL”>]</wildchar>

攻撃のワイルドカード文字は [^A-F] のように PCRE になります。Web アプリケーションファイアウォールは PCRE ワイルドカードもサポートしていますが、ここに示すリテラルワイルドカード文字は、ほとんどの攻撃をブロックするのに十分です。

注:

SQL ワイルドカード文字のチェックは、SQL の特殊文字チェックとは異なります。誤検出を避けるため、このオプションは注意して使用する必要があります。

SQL インジェクションタイプを含むチェックリクエスト — Web アプリケーションファイアウォールには、アプリケーションの個々のニーズに基づいて、SQL インジェクションインスペクションに必要なレベルの厳密性を実装するための 4 つのオプションが用意されています。SQL 違反を検出するために、リクエストはインジェクションタイプの指定と照合されます。SQL インジェクションタイプには、次の 4 つのオプションがあります。

-

SQL特殊文字とキーワード-SQL違反をトリガーするには、SQLキーワードとSQL特殊文字の両方が入力に含まれている必要があります。この最も制限の少ない設定もデフォルト設定です。

-

SQL 特殊文字-SQL 違反をトリガーするには、少なくとも 1 つの特殊文字が入力に含まれている必要があります。

-

SQL キーワード-SQL 違反をトリガーするには、指定した SQL キーワードの少なくとも 1 つが入力に含まれている必要があります。このオプションは十分に考慮せずに選択しないでください。誤検出を避けるため、入力にキーワードが含まれていないことを確認します。

-

SQL 特殊文字またはキーワード:セキュリティチェック違反をトリガーするには、入力にキーワードまたは特殊文字列が含まれている必要があります。

ヒント:

ユーザーが SQL 特殊文字を含む入力をチェックするように Web アプリケーションファイアウォールを構成すると、Web アプリケーションファイアウォールは、特殊文字を含まない Web フォームフィールドをスキップします。ほとんどのSQLサーバーは、特殊文字が前に付いていないSQLコマンドを処理しないため、このオプションを有効にすると、ユーザーが保護するWebサイトを危険にさらすことなく、Webアプリケーションファイアウォールの負荷を大幅に軽減し、処理を高速化できます。

SQL コメント処理 — デフォルトでは、Web アプリケーションファイアウォールは、挿入された SQL コマンドのすべての SQL コメントをチェックします。ただし、多くの SQL サーバーでは、SQL 特殊文字が前に付いていても、コメント内の内容は無視されます。処理を高速化するために、SQL サーバーがコメントを無視する場合、注入された SQL の要求を調べるときにコメントをスキップするように Web アプリケーションファイアウォールを設定できます。SQL コメント処理オプションは次のとおりです。

-

ANSI — UNIX ベースの SQL データベースで通常使用される ANSI 形式の SQL コメントをスキップします。たとえば、次のようになります:

-

/— (2 つのハイフン)-これは、2 つのハイフンで始まり、行末で終わるコメントです。

-

{}-中カッコ(中カッコはコメントを囲みます。{はコメントの前にあり、} はその後に続きます。中括弧は 1 行または複数行のコメントを区切ることができますが、コメントはネストできません)

-

/**/: C スタイルのコメント (コメントの入れ子は許可されません)。/*!<comment that begins with a slash followed by an asterisk and an exclamation mark is not a comment >*/

-

MySQL Server は C スタイルのコメントのいくつかのバリアントをサポートしています。これらにより、ユーザは次の形式のコメントを使用して、MySQL 拡張を含むが移植可能なコードを書くことができます:[/*! MySQL 固有のコード */]

-

.#: MySQL comments: これは # 文字で始まり、行の終わりで終わるコメントです

-

-

[ネスト ] — Microsoft SQL Server で通常使用される、ネストされた SQL コメントをスキップします。たとえば、; — (2 つのハイフン)、/**/(ネストされたコメントを許可します)

-

ANSI/nested — ANSI とネストされた SQL コメント標準の両方に準拠するコメントをスキップします。ANSI 標準のみ、またはネストされた標準のみに一致するコメントは、インジェクトされた SQL について引き続きチェックされます。

-

すべてのコメントをチェック — 何もスキップせずに、注入された SQL のリクエスト全体をチェックします。これがデフォルトの設定です。

ヒント:

ほとんどの場合、ユーザーは、バックエンドデータベースが Microsoft SQL Server で実行されていない限り、[ネスト] または [ANSI/ネスト] オプションを選択しないでください。他のほとんどの種類の SQL Server ソフトウェアは、ネストされたコメントを認識しません。ネストされたコメントが、別の種類の SQL Server 宛ての要求に表示される場合は、そのサーバーのセキュリティ侵害の試みを示している可能性があります。

リクエストヘッダーの確認 — フォームフィールドへの入力を調べるだけでなく、HTML SQL インジェクション攻撃のリクエストヘッダーを調べる場合は、このオプションを有効にします。ユーザーが GUI を使用する場合、Web アプリケーションファイアウォールプロファイルの [詳細設定]-> [プロファイル設定] ペインでこのパラメーターを有効にできます。

注:

ユーザーが [Check Request] ヘッダーフラグを有効にした場合、User-Agentヘッダーの緩和ルールを構成する必要がある場合があります。SQL キーワードlikeと SQL 特殊文字のセミコロン (;) が存在すると、誤検出がトリガーされ、このヘッダーを含むリクエストがブロックされる可能性があります。 警告: ユーザーが要求ヘッダーのチェックと変換の両方を有効にすると、ヘッダーに含まれるすべての SQL 特殊文字も変換されます。受け入れ、受け入れ文字セット、受け入れエンコーディング、受け入れ言語、期待、およびユーザーエージェントヘッダーは、通常、セミコロン(;)が含まれています。Request ヘッダーのチェックと変換を同時に有効にすると、エラーが発生する場合があります。

inspectQueryContentTypes — 特定のコンテンツタイプに対するSQL インジェクション攻撃のリクエストクエリ部分を調べる場合は、このオプションを設定します。ユーザーが GUI を使用する場合、アプリケーションファイアウォールプロファイルの [詳細設定]-> [プロファイル設定] ペインでこのパラメーターを設定できます。

クロスサイトスクリプティング

HTML クロスサイトスクリプティング (クロスサイトスクリプティング) チェックでは、クロスサイトスクリプティング攻撃の可能性について、ユーザーリクエストのヘッダーと POST 本文の両方を調べます。クロスサイトスクリプトが見つかった場合は、リクエストを変更 (変換) して攻撃を無害にするか、リクエストをブロックします。

注:

HTML クロスサイトスクリプティング (クロスサイトスクリプティング) チェックは、コンテンツタイプ、コンテンツの長さなどに対してのみ機能します。Cookie には効きません。また、ユーザーのWebアプリケーションファイアウォールプロファイルで「checkRequestHeaders」オプションが有効になっていることを確認してください。

ユーザー保護された Web サイト上のスクリプトの悪用がユーザー Web サイトのセキュリティを侵害するのを防ぐため、HTML クロスサイトスクリプティングチェックは、同じ生成元ルールに違反するスクリプトをブロックします。これは、スクリプトが配置されているサーバー以外のサーバー上のコンテンツにアクセスしたり、コンテンツを変更したりしてはならないことを示しています。同一生成元ルールに違反するスクリプトはクロスサイトスクリプトと呼ばれ、スクリプトを使用して別のサーバー上のコンテンツにアクセスしたり変更したりすることをクロスサイトスクリプティングと呼びます。クロスサイトスクリプティングがセキュリティ上の問題である理由は、クロスサイトスクリプティングを許可する Web サーバーが、その Web サーバー上ではなく、攻撃者が所有および制御している別の Web サーバー上のスクリプトで攻撃される可能性があるためです。

残念ながら多くの企業では、同じオリジンルールに違反する JavaScript 拡張 Web コンテンツの大規模なインストールベースがあります。ユーザーがそのようなサイトで HTML クロスサイトスクリプティングチェックを有効にした場合、チェックが正当なアクティビティをブロックしないように、適切な例外を生成する必要があります。

Web アプリケーションファイアウォールは、HTML クロスサイトスクリプティング保護を実装するためのさまざまなアクションオプションを提供します。ブロック、ログ、統計、学習の各アクションに加えて、送信されたリクエストのスクリプトタグをエンティティがエンコードすることにより、クロスサイトスクリプトを変換して攻撃を無害にするオプションもあります。ユーザーは、クロスサイトスクリプティングパラメーターの [完全な URL をチェック] を構成して、クエリパラメーターだけでなく URL 全体を検査してクロスサイトスクリプティング攻撃を検出するかどうかを指定できます。ユーザーは、 inspectQueryContentTypes パラメーターを構成して、特定のコンテンツタイプに対するクロスサイトスクリプティング攻撃のリクエストクエリ部分を検査できます。

ユーザーは、誤検知を避けるためにリラクゼーションを展開できます。Web アプリケーションファイアウォールの学習エンジンは、緩和ルールを構成するための推奨事項を提供できます。

ユーザーアプリケーション用に最適化された HTML クロスサイトスクリプティング保護を構成するには、次のオプションを使用できます。

-

ブロック — ユーザーが

blockを有効にすると、リクエストでクロスサイトスクリプティングタグが検出されると、ブロックアクションがトリガーされます。 -

ログ — ユーザーがログ機能を有効にすると、HTML クロスサイトスクリプティングチェックは、実行するアクションを示すログメッセージを生成します。

blockが無効な場合、クロスサイトスクリプティング違反が検出されたヘッダーまたはフォームフィールドごとに個別のログメッセージが生成されます。ただし、要求がブロックされると、1 つのメッセージだけが生成されます。同様に、クロスサイトスクリプティングタグが複数のフィールドで変換された場合でも、変換操作ではリクエストごとに 1 つのログメッセージが生成されます。ユーザーはログを監視して、正当な要求への応答がブロックされているかどうかを判断できます。ログメッセージの数が大幅に増加すると、攻撃を開始しようとしたことを示している可能性があります。 -

Stats — 有効にすると、統計機能は違反とログに関する統計を収集します。統計カウンターの予期しない急増は、ユーザーアプリケーションが攻撃を受けていることを示している可能性があります。正当なリクエストがブロックされている場合、ユーザーは構成を再確認して、新しい緩和ルールを構成する必要があるか、既存の緩和ルールを変更する必要があるかどうかを確認する必要があります。

-

学習 — どの緩和ルールが自分のアプリケーションに適しているかわからない場合は、学習機能を使用して、学習したデータに基づいて HTML クロスサイトスクリプティングルールの推奨事項を生成できます。Web Application Firewall の学習エンジンはトラフィックを監視し、観測された値に基づいて推奨される学習を提供します。パフォーマンスを損なうことなく最適なメリットを得るには、学習オプションを短時間有効にしてルールの代表的なサンプルを入手し、ルールを展開して学習を無効にすることができます。

-

クロスサイトスクリプトの変換 — 有効にすると、Web アプリケーションファイアウォールは HTML クロスサイトスクリプティングチェックに一致する要求に次の変更を加えます。

-

左山かっこ (<) から HTML 文字エンティティに相当する (<)

-

右山括弧 (>) を HTML 文字エンティティに相当 (>)

-

これにより、ブラウザが次のような安全でないHTMLタグを解釈しないことが保証されます。<script>, and thereby run malicious code. If users enable both request-header checking and transformation, any special characters found in request headers are also modified as described above. If scripts on the user protected website contain cross-site scripting features, but the user website does not rely upon those scripts to operate correctly, users can safely disable blocking and enable transformation. This configuration ensures that no legitimate web traffic is blocked, while stopping any potential cross-site scripting attacks.

-

クロスサイトスクリプティングの完全な URL を確認する — 完全な URL のチェックが有効になっている場合、Web アプリケーションファイアウォールは URL のクエリ部分だけをチェックするのではなく、URL 全体の HTML クロスサイトスクリプティング攻撃を検査します。

-

リクエストヘッダーのチェック — リクエストヘッダーのチェックが有効な場合、Web アプリケーションファイアウォールは URL だけでなく、HTML クロスサイトスクリプティング攻撃のリクエストのヘッダーを検査します。ユーザーが GUI を使用する場合、Web アプリケーションファイアウォールプロファイルの [設定] タブでこのパラメーターを有効にできます。

-

inspectQueryContentTypes— リクエストクエリインスペクションが設定されている場合、アプリケーションファイアウォールは、特定のコンテンツタイプに対するクロスサイトスクリプティング攻撃のリクエリのクエリを検査します。ユーザーが GUI を使用する場合、アプリケーションファイアウォールプロファイルの [設定] タブでこのパラメーターを設定できます。

重要:

ストリーミングの変更の一環として、クロスサイトスクリプティングタグの Web アプリケーションファイアウォールの処理が変更されました。以前のリリースでは、開き括弧 (<), or close bracket (>) または開き括弧と閉じ括弧の両方 (<>) が存在すると、クロスサイトスクリプティング違反としてフラグが立てられていました。この動作は、リクエストサイドストリーミングのサポートを含むビルドで変更されました。閉じ括弧文字 (>) だけが攻撃と見なされなくなりました。開き括弧 (<) があってもリクエストはブロックされ、攻撃とみなされます。クロスサイトスクリプティング攻撃にはフラグが立てられます。

バッファオーバーフローチェック

バッファオーバーフローチェックは、Web サーバ上でバッファオーバーフローを引き起こす試みを検出します。Web アプリケーションファイアウォールが URL、Cookie、またはヘッダーが設定された長さよりも長いことを検出すると、バッファオーバーフローを引き起こす可能性があるため、要求をブロックします。

バッファオーバーフローチェックは、処理できるよりも大きいデータ文字列を受信すると、クラッシュまたは予期せぬ動作をする、安全でないオペレーティングシステムまたは Web サーバソフトウェアに対する攻撃を防止します。適切なプログラミング技術は、入ってくるデータをチェックし、長すぎる文字列を拒否または切り捨てることによって、バッファオーバーフローを防止します。しかし、多くのプログラムは、すべての受信データをチェックしないため、バッファオーバーフローに対して脆弱です。この問題は特に、古いバージョンの Web サーバーソフトウェアとオペレーティングシステムに影響しますが、その多くは引き続き使用されています。

バッファオーバーフローセキュリティチェックでは、[ブロック]、[ログ]、および [統計] アクションを設定できます。さらに、ユーザーは次のパラメータを設定することもできます。

-

URL の最大長。Web アプリケーションファイアウォールが要求された URL で許可する最大長。より長い URL を持つリクエストはブロックされます。設定可能な値:0—65535。デフォルト:1024

-

クッキーの最大長。Web アプリケーションファイアウォールが要求内のすべての Cookie に許可する最大長。より長いクッキーを使用したリクエストは、違反をトリガーします。設定可能な値:0—65535。デフォルト:4096

-

ヘッダーの最大長。Web アプリケーションファイアウォールが HTTP ヘッダーに許可する最大長。長いヘッダーを持つリクエストはブロックされます。設定可能な値:0—65535。デフォルト:4096

-

クエリ文字列の長さ。受信リクエストで許可されるクエリ文字列の最大長。クエリが長くなるリクエストはブロックされます。可能な値: 0〜65535。デフォルト: 1024

-

要求の長さの合計です。着信要求に許可される最大要求長。より長いリクエストはブロックされます。可能な値: 0〜65535。デフォルト:24820

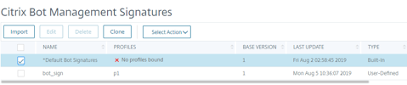

仮想パッチ/署名

シグネチャは、既知の攻撃からユーザーの Web サイトを保護するタスクを簡略化するために、特定の設定可能なルールを提供します。シグニチャは、オペレーティングシステム、Web サーバー、Web サイト、XML ベースの Web サービス、またはその他のリソースに対する既知の攻撃のコンポーネントであるパターンを表します。事前設定された組み込みルールまたはネイティブルールの豊富なセットは、パターンマッチングの力を適用して攻撃を検出し、アプリケーションの脆弱性から保護する、使いやすいセキュリティソリューションを提供します。

ユーザーは独自の署名を作成するか、組み込みテンプレートで署名を使用できます。Web アプリケーションファイアウォールには 2 つの組み込みテンプレートがあります。

- デフォルトシグネチャ:このテンプレートには、SQL インジェクションキーワード、SQL 特殊文字列、SQL 変換ルール、および SQL ワイルドカード文字の完全なリストに加えて、1,300 を超えるシグネチャの構成済みリストが含まれています。また、クロスサイトスクリプティングの拒否パターン、クロスサイトスクリプティングの許可された属性とタグも含まれています。これは読み取り専用テンプレートです。ユーザーはコンテンツを表示できますが、このテンプレートの追加、編集、削除はできません。これを使用するには、ユーザーはコピーを作成する必要があります。ユーザは独自のコピーで、トラフィックに適用するシグニチャルールを有効にし、シグニチャルールがトラフィックと一致したときに実行するアクションを指定できます。

シグニチャは、SNORT: SNORTによって公開されたルールから派生しています。SNORTは、リアルタイムのトラフィック分析を実行してさまざまな攻撃やプローブを検出できるオープンソースの侵入防止システムです。

- *Xpath インジェクションパターン:このテンプレートには、XPath (XML Path Language) インジェクション攻撃を検出するために使用されるリテラルおよび PCRE キーワードと特殊文字列の事前設定されたセットが含まれています。

空白の署名:組み込みのデフォルト署名テンプレートのコピーを作成する以外に、ユーザーは空白の署名テンプレートを使用して署名オブジェクトを作成できます。空白の署名オプションを使用してユーザーが作成する署名オブジェクトには、ネイティブの署名規則はありませんが、*Default テンプレートと同様に、すべての SQL/XSS 組み込みエンティティが含まれます。

外部形式の署名:Web アプリケーションファイアウォールは、外部形式の署名もサポートしています。ユーザーは、Citrix Web Application FirewallでサポートされているXSLTファイルを使用して、サードパーティのスキャンレポートをインポートできます。外部フォーマットファイルをネイティブフォーマットに変換するために、選択したスキャンツールで一連のビルトイン XSLT ファイルを使用できます (このセクションで後述するビルトイン XSLT ファイルのリストを参照してください)。

署名は、ユーザーが脆弱性のリスクを軽減し、有効性を目指しながらユーザーのミッションクリティカルなWebサーバーを保護するのに役立ちますが、 署名には追加のCPU処理コストがかかります。

ユーザーアプリケーションのニーズに合った適切な署名を選択することが重要です。お客様のアプリケーション/環境に関連する署名のみを有効にします。

Citrix は、プラットフォーム/OS/テクノロジー全体で10種類以上の異なるカテゴリの署名を提供しています。

攻撃情報が長年にわたって蓄積されてきたため、シグネチャルールデータベースは充実しています。そのため、ソフトウェア開発者がすでにパッチを当てているか、顧客がOSのより新しいバージョンを実行している可能性があるため、古いルールのほとんどはすべてのネットワークに関連しているわけではありません。

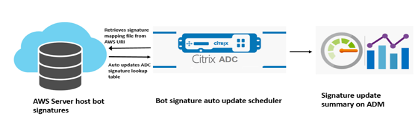

署名の更新

Citrix Webアプリケーションファイアウォールは、 署名の自動更新と手動更新の両方をサポートしています 。 また、 署名の自動更新を有効にして最新の状態に保つことをお勧めします 。

これらの署名ファイルはAWS環境でホストされており、ネットワークファイアウォールからNetScaler IPへのアウトバウンドアクセスを許可して最新の署名ファイルを取得することが重要です。リアルタイムトラフィックの処理中にADCのシグネチャを更新しても影響はありません

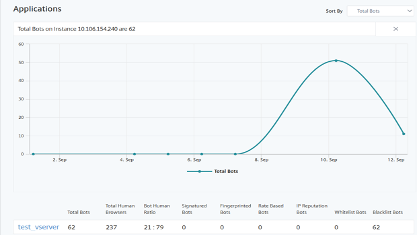

アプリケーションのセキュリティ分析

アプリケーションセキュリティダッシュボードは、ユーザーアプリケーションのセキュリティ状態の全体像を提供します。たとえば、セキュリティ違反、署名違反、脅威インデックスなどの主要なセキュリティメトリックが表示されます。アプリケーションセキュリティダッシュボードには、検出されたCitrix ADCインスタンスのsyn攻撃、スモールウィンドウ攻撃、DNSフラッド攻撃などの攻撃関連情報も表示されます。

注:

アプリケーションセキュリティダッシュボードのメトリックを表示するには、ユーザーが監視するCitrix ADCインスタンスでAppFlow for Securityインサイトを有効にする必要があります。

アプリケーションセキュリティダッシュボードでCitrix ADCインスタンスのセキュリティメトリックを表示するには

-

管理者の資格情報を使用してCitrix ADM にログオンします。

-

[アプリケーション] > [App Security Dashboard] に移動し、[デバイス] リストからインスタンスの IP アドレスを選択します。

ユーザーは、グラフにプロットされたバブルをクリックすることで、Application Security Investigator で報告された不一致をさらに掘り下げることができます。

ADMでの集中型学習

Citrix Webアプリケーションファイアウォール(WAF)は、SQLインジェクションやクロスサイトスクリプティング(XSS)などの悪意のある攻撃からユーザーのWebアプリケーションを保護します。データ侵害を防ぎ、適切なセキュリティ保護を提供するために、ユーザーはトラフィックの脅威を監視し、攻撃に関する実用的なデータをリアルタイムで監視する必要があります。報告された攻撃は誤検知であり、例外として提供する必要がある場合があります。

Citrix ADM 集中学習は、WAFがユーザーWebアプリケーションの動作(通常のアクティビティ)を学習できるようにする反復パターンフィルターです。エンジンは、モニタリングに基づいて、HTTP トラフィックに適用されるセキュリティチェックごとに推奨されるルールまたは例外のリストを生成します。

必要な緩和として手動で展開するよりも、学習エンジンを使用して緩和ルールを展開する方がはるかに簡単です。

学習機能を展開するには、ユーザーはまずユーザーのCitrix ADCアプライアンスでWebアプリケーションファイアウォールプロファイル(セキュリティ設定のセット)を構成する必要があります。詳細については、「Web アプリケーションファイアウォールプロファイルの作成: Web App Firewall プロファイルの作成」を参照してください。

Citrix ADMは、セキュリティチェックごとに例外(緩和)のリストを生成します。管理者として、ユーザーはCitrix ADM 例外リストを確認し、展開するかスキップするかを決定できます。

Citrix ADM WAF学習機能を使用すると、ユーザーは次のことができます。

-

次のセキュリティチェックを使用して学習プロファイルを設定します。

-

バッファオーバーフロー

-

HTML クロスサイトスクリプティング

注:

クロスサイトスクリプトの場所の制限は、FormField のみです。

- HTML SQLインジェクション

注:

HTML SQLインジェクションチェックでは、ユーザーはCitrix ADCインスタンスで

set -sqlinjectionTransformSpecialCharsONとset -sqlinjectiontype sqlspclcharorkeywordsを設定する必要があります。 -

-

Citrix ADMで緩和ルールを確認し、必要なアクション(展開またはスキップ)を実行することを決定する

-

メール、slack、ServiceNow で通知を受け取る

-

ダッシュボードを使用して緩和の詳細を表示する

Citrix ADMでWAFラーニングを使用するには:

-

WAF ラーニングダッシュボードを使用する: WAF ラーニングダッシュボードを表示する

StyleBook

Citrix Web Application Firewallは、すべてのアプリケーション層およびゼロデイ脅威を含む、既知および未知の攻撃からWebアプリケーションとサイトを保護するWebアプリケーションファイアウォール(WAF)です。

Citrix ADMは、ユーザーがCitrix ADCインスタンスでアプリケーションファイアウォール構成をより便利に作成できるデフォルトのStyleBookを提供するようになりました。

アプリケーションファイアウォール設定の展開

以下のタスクは、ビジネスネットワーク内のCitrix ADCインスタンスで、アプリケーションファイアウォールとIPレピュテーションポリシーとともに負荷分散構成を展開するのに役立ちます。

アプリケーションファイアウォール設定で LB 設定を作成するには

Citrix ADM で、アプリケーション>構成>StyleBooksに移動します。[StyleBooks]ページには、Citrix でユーザーが使用できるすべてのStyleBookが表示されます。

- ADM。下にスクロールして、アプリケーションファイアウォールポリシーと IP レピュテーションポリシーを使用した HTTP/SSL 負荷分散 StyleBook を見つけます。ユーザーは、名前を

lb-appfwとして入力してStyleBookを検索することもできます。[設定を作成] をクリックします。

StyleBookは、このStyleBookで定義されているすべてのパラメータの値を入力できるユーザー・インタフェース・ページとして開きます。

-

次のパラメーターの値を入力します。

-

負荷分散されたアプリケーション名。ユーザーネットワークに展開するアプリケーションファイアウォールを含む負荷分散構成の名前です。

-

負荷分散されたアプリケーションの仮想 IP アドレス。Citrix ADCインスタンスがクライアント要求を受信する仮想IPアドレス。

-

負荷分散されたアプリケーション仮想ポート。負荷分散されたアプリケーションにアクセスする際にユーザーが使用する TCP ポート。

-

負荷分散されたアプリケーションプロトコル。リストからフロントエンドプロトコルを選択します。

-

アプリケーションサーバープロトコル。アプリケーションサーバーのプロトコルを選択します。

-

- オプションとして、ユーザーは高度なロードバランサー設定を有効にして構成できます。

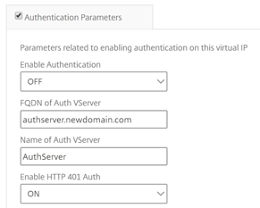

- オプションで、ユーザーは負荷分散仮想サーバーのトラフィックを認証するための認証サーバーを設定することもできます。

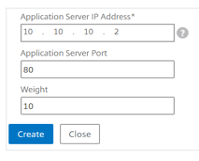

- サーバーIPとポートセクションの「+」をクリックして、アプリケーションサーバーとそれらにアクセスできるポートを作成します。

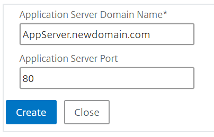

- ユーザーは、アプリケーションサーバーの FQDN 名を作成することもできます。

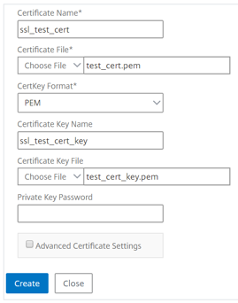

- ユーザーは SSL 証明書の詳細を指定することもできます。

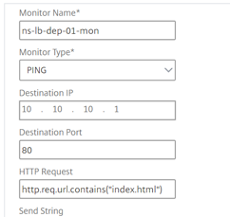

- ユーザーは、ターゲットのCitrix ADCインスタンスにモニターを作成することもできます。

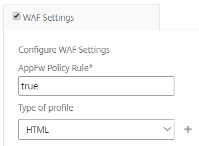

- 仮想サーバーでアプリケーションファイアウォールを設定するには、WAF 設定を有効にします。

ユーザーがアプリケーションファイアウォール設定をその VIP 上のすべてのトラフィックに適用する場合は、アプリケーションファイアウォールポリシールールが true であることを確認します。それ以外の場合は、Citrix ADCポリシールールを指定して、アプリケーションファイアウォール設定を適用する要求のサブセットを選択します。次に、適用する必要があるプロファイルのタイプ (HTML または XML) を選択します。

-

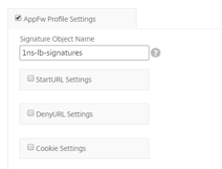

オプションで、ユーザーは [アプリケーションファイアウォールのプロファイル設定] チェックボックスをオンにして、詳細なアプリケーションファイアウォールプロファイル設定を構成できます。

-

オプションで、ユーザーがアプリケーションファイアウォールの署名を構成する場合は、仮想サーバーを展開するCitrix ADCインスタンスで作成される署名オブジェクトの名前を入力します。

注:

ユーザーは、この StyleBook を使用して署名オブジェクトを作成することはできません。

- 次に、ユーザーは、startURL設定、denyURL設定など、他のアプリケーションファイアウォールプロファイル設定も構成できます。

アプリケーションファイアウォールと構成設定の詳細については、「アプリケーションファイアウォール」を参照してください。

- [ターゲットインスタンス]セクションで、アプリケーションファイアウォールを使用して負荷分散仮想サーバーを展開するCitrix ADCインスタンスを選択します。

注:

ユーザーは、更新アイコンをクリックして、Citrix ADMで最近検出されたCitrix ADCインスタンスを、このウィンドウの使用可能なインスタンスのリストに追加することもできます。

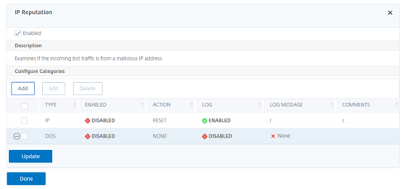

- また、IP レピュテーションチェックを有効にして、不要な要求を送信している IP アドレスを特定することもできます。ユーザは IP レピュテーションリストを使用して、レピュテーションの悪い IP からのリクエストをプリエンプティブに拒否できます。

ヒント:

Citrix では、インスタンスで実際の構成を実行する前に、ターゲットインスタンスで作成する必要がある構成オブジェクトを確認するために、[ドライラン]を選択することをお勧めします。

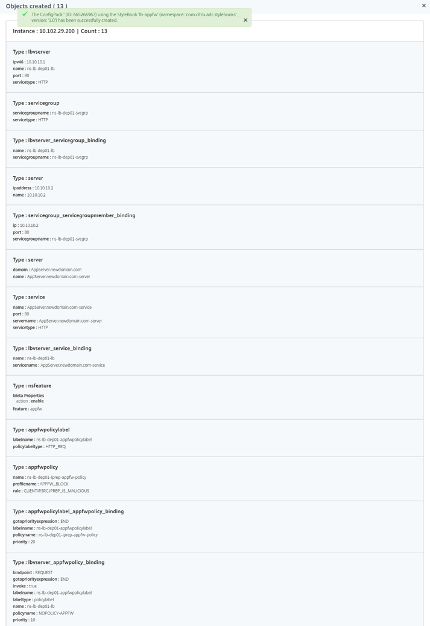

構成が正常に作成されると、StyleBookは必要な負荷分散仮想サーバー、アプリケーションサーバー、サービス、サービスグループ、アプリケーションファイアウォールラベル、アプリケーションファイアウォールポリシーを作成し、負荷分散仮想サーバーにバインドします。

次の図は、各サーバーで作成されるオブジェクトを示しています。

- Citrix ADMで作成されたConfigPackを表示するには、[ アプリケーション ]>[ 構成]に移動します。

Security Insight 分析

インターネットに接続しているWebアプリケーションやWebサービスアプリケーションの攻撃に対する脆弱性が高まってきています。アプリケーションを攻撃から保護するために、ユーザーは過去、現在、差し迫った脅威の性質と範囲、攻撃に関するリアルタイムの実用的なデータ、および対策に関する推奨事項を可視化する必要があります。Security Insight は、ユーザーがユーザーアプリケーションのセキュリティ状態を評価し、ユーザーアプリケーションを保護するための是正措置を講じるのに役立つ、単一ペインのソリューションを提供します。

Security Insightの動作の仕組み

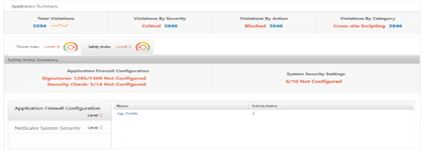

Security Insight は、ユーザーアプリケーションに関連する脅威環境を完全に可視化する、直感的なダッシュボードベースのセキュリティ分析ソリューションです。セキュリティインサイトはCitrix ADMに含まれており、ユーザーのアプリケーションファイアウォールとADCシステムのセキュリティ構成に基づいてレポートを定期的に生成します。このレポートには、アプリケーション別に次の情報が含まれています。

- 脅威インデックス。アプリケーションがADCアプライアンスによって保護されているかどうかに関係なく、アプリケーションに対する攻撃の重要度を示す1桁の評価システム。アプリケーションに対する攻撃の重大度が高いほど、そのアプリケーションの脅威指数は大きくなります。この指数の範囲は1~7です。

脅威指数は攻撃情報に基づいています。違反タイプ、攻撃カテゴリ、場所、クライアントの詳細などの攻撃関連の情報により、ユーザーはアプリケーションに対する攻撃を把握できます。違反情報は、違反または攻撃が発生した場合にのみCitrix ADM に送信されます。多くの侵害や脆弱性は、高い脅威指数の値につながります。

- 安全指数。外部の脅威や脆弱性からアプリケーションを保護するために、ユーザーがADCインスタンスをどの程度安全に構成したかを示す一桁の評価システム。アプリケーションのセキュリティリスクが小さいほど、安全性指数は高くなります。この指数の範囲は1~7です。

安全指数は、アプリケーション・ファイアウォール構成と ADC システムのセキュリティ構成の両方を考慮します。高い安全性指数値を得るためには、両方の構成を堅牢にする必要があります。たとえば、厳密なアプリケーション・ファイアウォール・チェックが行われていて、nsrootユーザーの強力なパスワードなど、ADCシステムのセキュリティ対策が採用されていない場合、アプリケーションには低い安全指数の値が割り当てられます。

- 実用的な情報。脅威指数を下げて安全性指数を上げるためにユーザーが必要とする情報。これにより、アプリケーションのセキュリティが大幅に向上します。たとえば、ユーザーは、違反、アプリケーションファイアウォールおよびその他のセキュリティ機能の既存のセキュリティ構成と欠落しているセキュリティ構成、アプリケーションが攻撃されている割合などに関する情報を確認できます。

Security Insightの構成

注:

Security Insight は、プレミアムライセンスの ADC インスタンス、または AppFirewall ライセンスのある ADC アドバンスドでのみサポートされます。

ADC インスタンスでセキュリティインサイトを設定するには、まずアプリケーションファイアウォールプロファイルとアプリケーションファイアウォールポリシーを構成してから、アプリケーションファイアウォールポリシーをグローバルにバインドします。

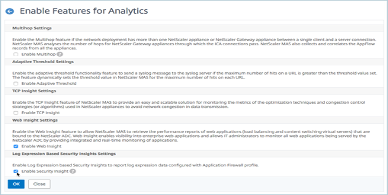

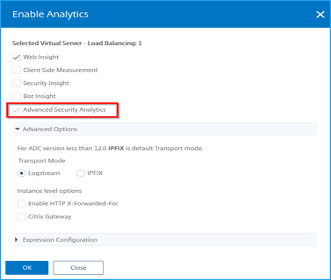

次に、AppFlow機能を有効化し、AppFlowコレクター、アクション、ポリシーを構成して、ポリシーをグローバルにバインドします。ユーザーはコレクターを構成するときに、レポートを監視するCitrix ADMサービスエージェントのIPアドレスを指定する必要があります。

ADC インスタンスでSecurity Insight を設定する

- 次のコマンドを実行して、アプリケーションファイアウォールのプロファイルとポリシーを構成し、アプリケーションファイアウォールポリシーをグローバルに、または負荷分散仮想サーバーにバインドします。

appfw プロファイルを追加 \ <name\ >\ [-defaults (基本または詳細)]

set appfw profile \<名前\> \[-startURLAction \<開始URLアクション\> …\]

add appfw policy \<名前\> \<規則\> \<プロファイル名\>

bind appfw global \<ポリシー名\> \<優先度\>

または

bind lb vserver \<lb仮想サーバー\> -policyName \<ポリシー\> -priority \<優先度\>

サンプル:

add appfw profile pr_appfw -defaults advanced

set appfw profile pr_appfw -startURLaction log stats learn

add appfw policy pr_appfw_pol "HTTP.REQ.HEADER("Host").EXISTS" pr_appfw

bind appfw global pr_appfw_pol 1

or,

bind lb vserver outlook –policyName pr_appfw_pol –priority "20"

<!--NeedCopy-->

- 次のコマンドを実行してAppFlow機能を有効化し、AppFlowコレクター、アクション、ポリシーを構成して、そのポリシーをグローバルに、または負荷分散仮想サーバーにバインドします。

add appflow collector \<名前\> -IPAddress \<IPアドレス\>

アプリフローパラメータを設定 [-SecurityInsightRecordInterval <secs\ >\\]\ [-セキュリティインサイトトラフィック (有効または無効)]

add appflow action \<名前\> -collectors \<文字列\>

add appflow policy \<名前\> \<規則\> \<アクション\>

bind appflow global \<ポリシー名\> \<優先度\> \[\<goto優先度式\>\] \[-type \<タイプ\>\]

または

bind lb vserver \<仮想サーバー\> -policyName \<ポリシー\> -priority \<優先度\>

サンプル:

add appflow collector col -IPAddress 10.102.63.85

set appflow param -SecurityInsightRecordInterval 600 -SecurityInsightTraffic ENABLED

add appflow action act1 -collectors col

add appflow action af_action_Sap_10.102.63.85 -collectors col

add appflow policy pol1 true act1

add appflow policy af_policy_Sap_10.102.63.85 true af_action_Sap_10.102.63.85

bind appflow global pol1 1 END -type REQ_DEFAULT

or,

bind lb vserver Sap –policyName af_action_Sap_10.102.63.85 –priority "20"

<!--NeedCopy-->

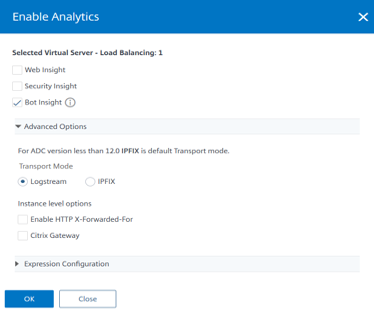

Citrix ADM からのセキュリティインサイトを有効にする

-

[ネットワーク] > [インスタンス] > [Citrix ADC] に移動し、インスタンスタイプを選択します。たとえば、VPX です。

-

インスタンスを選択し、[アクションの選択]リストから [分析の設定] を選択します。

-

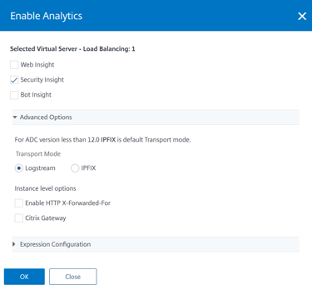

[仮想サーバーの分析を設定] ウィンドウで、次の操作を行います。

- セキュリティインサイトを有効にする仮想サーバーを選択し、[分析を有効にする] をクリックします。

[分析を有効にする] ウィンドウが表示されます。

-

Security Insightを選択

-

[詳細オプション] で、転送モードとして [Logstream] または [IPFIX]

-

式はデフォルトでtrueです

-

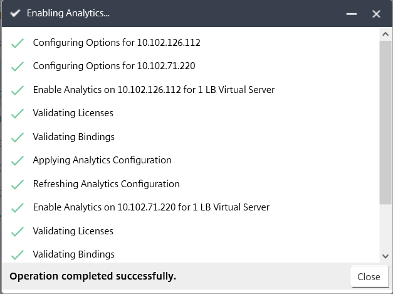

「OK」をクリックします

注:

ライセンスされていない仮想サーバーをユーザーが選択した場合、Citrix ADMは最初にそれらの仮想サーバーのライセンスを取得し、次に分析を有効にします。

管理パーティションでは、Web Insight のみがサポートされます

ユーザーが[OK]をクリックすると、Citrix ADM は選択した仮想サーバーで分析を有効にする処理を行います。

注:

ユーザーがグループを作成すると、グループにロールを割り当て、そのグループにアプリケーションレベルのアクセス権を付与し、ユーザーをグループに割り当てることができます。Citrix ADM 分析では、仮想 IP アドレスベースの認証がサポートされるようになりました。顧客ユーザーは、承認されたアプリケーション (仮想サーバー) のみに関するすべての Insights のレポートを表示できるようになりました。グループおよびグループへのユーザーの割り当てについて詳しくは、「Citrix ADM でのグループの構成:Citrix ADM でのグループの構成」を参照してください。

しきい値

ユーザーは、Security Insight でアプリケーションの安全性インデックスと脅威インデックスのしきい値を設定および表示できます。

しきい値を設定するには

-

[システム] > [分析設定] > [しきい値] に移動し、[追加] を選択します。

-

[トラフィックタイプ] フィールドで [セキュリティ] としてトラフィックタイプを選択し、[名前]、[期間]、[エンティティ] などの他の適切なフィールドに必要な情報を入力します。

-

[ルール] セクションで、[メトリック]、[コンパレータ]、および [値] フィールドを使用してしきい値を設定します。 たとえば、「脅威インデックス」「>」「5」

-

[Create] をクリックします。

しきい値違反を表示するには

-

[分析] > [Security Insight] > [デバイス] に移動し、ADC インスタンスを選択します。

-

[アプリケーション] セクションでは、各仮想サーバーで発生したしきい値違反の数を [しきい値違反] 列に表示できます。

Security Insight ユースケース

次のユースケースは、ユーザーがセキュリティインサイトを使用してアプリケーションの脅威にさらされる可能性を評価し、セキュリティ対策を向上させる方法を説明しています。

脅威環境の概要の取得

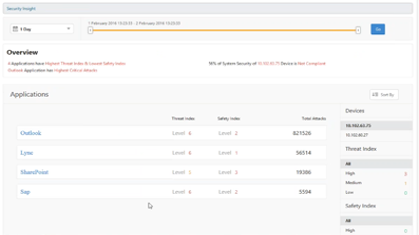

このユースケースでは、ユーザーは攻撃にさらされる一連のアプリケーションを持ち、脅威環境を監視するようにCitrix ADMを構成しています。ユーザーは、脅威指数、安全性指数、およびアプリケーションが経験した可能性のある攻撃の種類と重大度を頻繁に確認して、最も注意が必要なアプリケーションに最初に集中できるようにする必要があります。セキュリティインサイトダッシュボードには、ユーザーが選択した期間にわたってユーザーアプリケーションが経験した脅威の概要と、選択したADCデバイスに関する脅威の概要が表示されます。アプリケーションの一覧、脅威指数と安全性指数、選択した期間の攻撃回数の合計が表示されます。

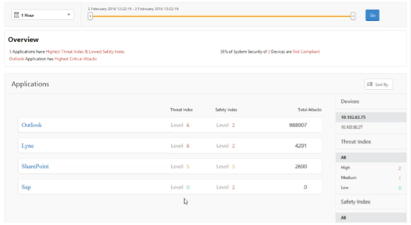

たとえば、ユーザーが Microsoft Outlook、Microsoft Lync、SharePoint、および SAP アプリケーションを監視していて、これらのアプリケーションの脅威環境の概要を確認する必要がある場合があります。

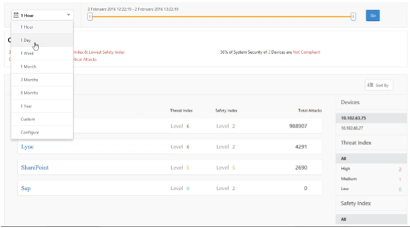

脅威環境の概要を取得するには、Citrix ADM にログオンし、[分析 ] > [ Security Insight] に移動します。

各アプリケーションの主要情報が表示されます。デフォルトの期間は1時間です。

異なる期間の情報を表示するには、左上のリストから期間を選択します。

別の ADC インスタンスの概要を表示するには、[デバイス] で ADC インスタンスの IP アドレスをクリックします。特定の列でアプリケーションの一覧を並べ替えるには、その列の見出しをクリックします。

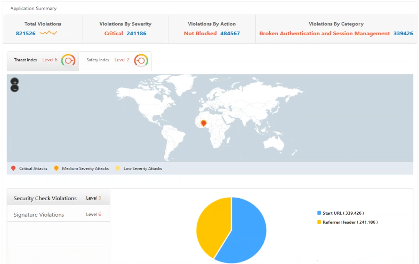

アプリケーションの脅威への露出度の確認

Security Insight ダッシュボードで脅威環境の概要を確認して、脅威指数が高く、安全性指数が低いアプリケーションを特定した後、セキュリティ保護方法を決定する前に、脅威の危険性を判断する必要があります。つまり、ユーザーは、インデックス値を低下させた攻撃の種類と重大度を判断したいと考えています。ユーザーは、アプリケーションの概要を確認することで、アプリケーションの脅威にさらされる可能性を判断できます。

この例では、Microsoft Outlook の脅威インデックスの値は 6 で、ユーザーはこの高い脅威インデックスの原因となっている要因を知りたがっています。

Microsoft Outlook の脅威にさらされているかどうかを判断するには、[Security Insight ] ダッシュボードで [Outlook] をクリックします。アプリケーション概要に、サーバーの位置情報を特定する地図が含まれています。

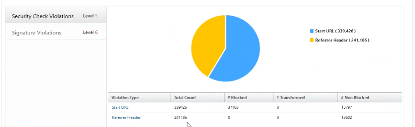

脅威インデックス > セキュリティチェック違反をクリックし、表示される違反情報を確認します。

[署名違反] をクリックし、表示される違反情報を確認します。

アプリケーションの既存のセキュリティ構成と欠落しているセキュリティ構成を判断する

アプリケーションの脅威エクスポージャーを確認した後、ユーザーはどのアプリケーションセキュリティ構成が実施され、どの構成がそのアプリケーションに欠けているかを判断する必要があります。ユーザーは、アプリケーションの安全性指数サマリーにドリルダウンすることで、この情報を取得できます。

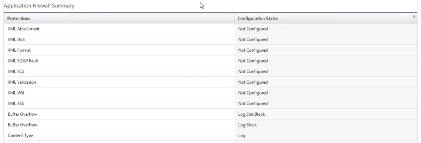

安全性指数の概要は、次のセキュリティ構成の有効性に関する情報をユーザーに提供します。

-

アプリケーションファイアウォールの設定。設定されていない署名とセキュリティエンティティの数を示します。

-

Citrix ADM システムセキュリティ。構成されていないシステムセキュリティ設定の数を示します。

前のユースケースでは、脅威インデックスの値が 6 の Microsoft Outlook の脅威の露出をユーザーが確認しました。今、ユーザーは Outlook にどのようなセキュリティ構成が設定されているか、脅威インデックスを改善するためにどのような構成を追加できるかを知りたいと考えています。

Security Insight ダッシュボードで、[Outlook] をクリックし、[安全性指数] タブをクリックします。[安全性指数の概要] 領域に表示される情報を確認します。

[アプリケーションファイアウォールの構成] ノードで、[Outlook_Profile] をクリックし、円グラフでセキュリティチェックと署名違反の情報を確認します。

アプリケーションファイアウォール概要表で各保護タイプの構成ステータスを確認します。特定の列で表を並べ替えるには、列見出しをクリックします。

[Citrix ADM System Security]ノードをクリックし、システムのセキュリティ設定とCitrix itrixの推奨事項を確認して、アプリケーションの安全性指数を向上させます。

直ちに対処する必要があるアプリケーションの特定

直ちに対処する必要があるアプリケーションとは、脅威指数が高く安全性指数が低いアプリケーションです。

この例では、Microsoft OutlookとMicrosoft Lyncが高い脅威指数値(6)を示していますが、安全性指数はLyncのほうが低くなっています。したがって、ユーザーは Outlook の脅威環境を改善する前に、Lync に注意を向ける必要があります。

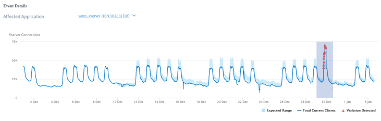

一定期間内の攻撃数の確認

ユーザーは、特定の時点で特定のアプリケーションに対して発生した攻撃の数を調べたり、特定の期間の攻撃率を調べたりすることができます。

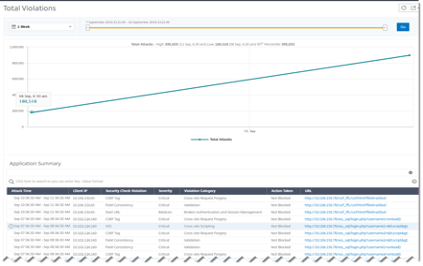

[Security Insight] ページで、任意のアプリケーションをクリックし、[アプリケーションの概要] で違反の数をクリックします。違反合計ページには、1時間、1日、1週間および1ヶ月の攻撃がグラフィカルに表示されます。

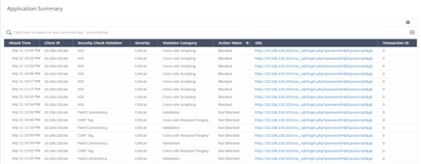

アプリケーションサマリーの表には、攻撃に関する詳細が表示されます。それらのいくつかは以下のとおりです。

-

アタックタイム

-

攻撃が発生したクライアントの IP アドレス

-

重大度

-

違反のカテゴリ

-

攻撃の発信元の URL、およびその他の詳細。

ユーザーは、画像のように攻撃の時間を時間単位のレポートでいつでも表示できますが、日次または週次レポートでも、集約レポートの攻撃時間範囲を表示できます。ユーザーが期間リストから「1日」を選択した場合、Security Insight レポートには集計されたすべての攻撃が表示され、攻撃時間は1時間の範囲で表示されます。ユーザーが「1週間」または「1か月」を選択すると、すべての攻撃が集計され、攻撃時間は1日の範囲で表示されます。

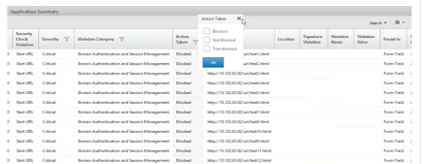

セキュリティ侵害に関する詳細情報の取得

ユーザーは、アプリケーションに対する攻撃のリストを表示し、攻撃の種類と重大度、ADCインスタンスによって実行されたアクション、要求されたリソース、および攻撃元に関する洞察を得ることができます。

たとえば、ユーザーは、ブロックされた Microsoft Lync に対する攻撃の数、要求されたリソース、および送信元の IP アドレスを特定したい場合があります。

Security Insight ダッシュボードで、[Lync] > [合計違反数] をクリックします。テーブルで、[実行されたアクション] 列見出しのフィルタアイコンをクリックし、[ブロック] を選択します。

要求されたリソースについては、[URL] 列を確認してください。攻撃のソースについては、[Client IP] 列を確認してください。

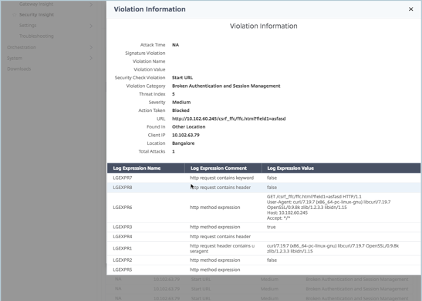

ログ式の詳細の表示

Citrix ADCインスタンスは、アプリケーションファイアウォールプロファイルで構成されたログ式を使用して、ユーザー企業内のアプリケーションに対する攻撃に対するアクションを実行します。Security Insight では、ユーザーは ADC インスタンスによって使用されるログ式に対して返された値を表示できます。これらの値には、要求ヘッダー、要求本文などがあります。ログ式の値に加えて、ユーザーは、ADCインスタンスが攻撃のアクションを実行するために使用したアプリケーションファイアウォールプロファイルで定義されたログ式の名前とコメントを表示することもできます。

前提条件

ユーザーが以下を行うことを確認します。

-

アプリケーションファイアウォールプロファイルでログ式を設定します。詳しくは、「アプリケーションファイアウォール」を参照してください。

-

Citrix ADM でログ式ベースのセキュリティインサイト設定を有効にします。以下を実行します:

-

[分析 ] > [ 設定] に移動し、[分析の機能を有効にする] をクリックします。

-

「分析の機能を有効にする」ページで、「**ログ式ベースのSecurity Insight 設定」セクションで「Security Insight を有効にする」を選択し、「OK」**をクリックします。

-

たとえば、ユーザーは、ユーザー企業の Microsoft Lync への攻撃に対して実行したアクションについて、ADC インスタンスによって返されたログ式の値を表示することができます。

Security Insight ダッシュボードで、[Lync] > [合計違反数] に移動します。[アプリケーションサマリ] テーブルで、URL をクリックして、[違反情報] ページに、ログ式の名前、コメント、アクションの ADC インスタンスによって返された値など、違反の完全な詳細を表示します。

構成を展開する前の安全性指数の確認

セキュリティ違反は、ユーザーがセキュリティ構成をADCインスタンスに展開した後に発生しますが、ユーザーはセキュリティ構成を展開する前にその有効性を評価したい場合があります。

たとえば、ユーザーは、IPアドレスが10.102.60.27のADCインスタンス上のSAPアプリケーションの構成の安全性指標を評価したい場合があります。

Security Insight ダッシュボードの[デバイス] で、ユーザーが設定した ADC インスタンスの IP アドレスをクリックします。ユーザーは、脅威インデックスと攻撃の総数の両方が 0 であることがわかります。脅威インデックスは、アプリケーションに対する攻撃の数と種類を直接反映しています。攻撃回数がゼロということは、アプリケーションがまったく脅威にさらされていないことを示しています。

Sap > 安全性指数 > SAP_Profileをクリックし、表示される安全性指標情報を評価します。

アプリケーションファイアウォールの概要では、ユーザーはさまざまな保護設定の構成ステータスを表示できます。ログを記録する設定になっている場合や、構成されていない設定がある場合は、アプリケーションに割り当てられる安全性指数は低くなります。

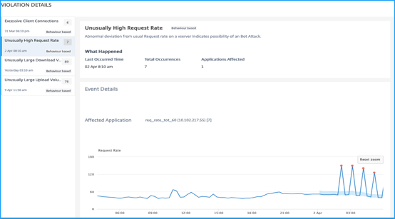

セキュリティ違反

アプリケーションセキュリティ違反の詳細を表示する

インターネットにさらされているウェブアプリケーションは、攻撃に対して非常に脆弱になっています。Citrix ADMを使用すると、ユーザーはアクション可能な違反の詳細を視覚化して、アプリケーションを攻撃から保護できます。単一ペインのソリューションの [セキュリティ] > [セキュリティ違反] に移動し、次の操作を行います。

-

ネットワーク、ボット、WAFなどのカテゴリに基づいてアプリケーションセキュリティ違反にアクセスする

-

アプリケーションを保護するための是正措置を講じる

Citrix ADMでセキュリティ違反を表示するには、次のことを確認します。

-

ユーザーは、Citrix ADC インスタンス(WAF および BOT 違反)のプレミアムライセンスを持っています。

-

ユーザーは、負荷分散またはコンテンツスイッチング仮想サーバー(WAFおよびBOT用)にライセンスを適用しています。詳細については、「 仮想サーバーでのライセンスの管理」を参照してください。

-

ユーザーはさらに多くの設定を有効にします。 詳しくは、Citrix 製品ドキュメントの「セットアップ」セクションにある手順を参照してください。

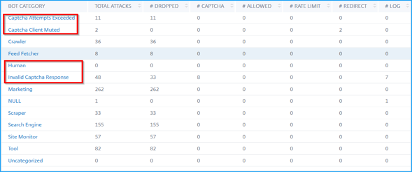

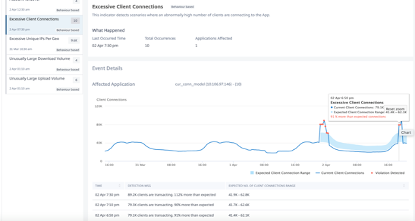

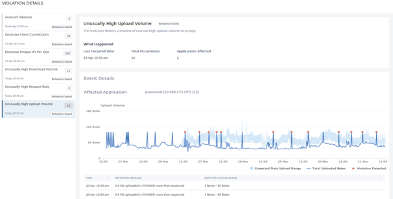

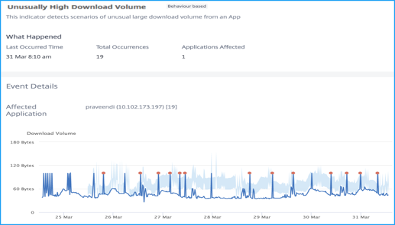

違反カテゴリー**

Citrix ADM では、ユーザーは次の違反を表示できます。

| 通信網 | ボット | WAF |

|---|---|---|

| HTTPスローロリス | 過度のクライアント接続 | 異常に高いアップロードトランザクション |

| DNSスローロリス | アカウント乗っ取り** | ダウンロードトランザクションが異常に高い |

| HTTP スローポスト | アップロード量が異常に高い | 過度なユニークIP |

| NxDomain フラッド攻撃 | 異常に高い要求率 | 地域ごとのユニークIPの過剰 |

| HTTP desync 攻撃 | 異常に高いダウンロード音量 | |

| ブライヘンバッハーアタック | ||

| セグメントスマックアタック | ||

| シンフラッドアタック |

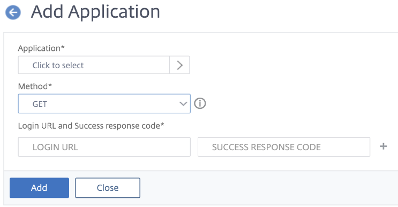

** -ユーザーは、Citrix ADM でアカウントテイクオーバー設定を構成する必要があります。アカウントの乗っ取り: アカウントの乗っ取りに記載されている前提条件を参照してください。

これらの違反とは別に、ユーザーは以下のSecurity Insight 違反とボットインサイト違反をそれぞれ WAF および Bot カテゴリの下に表示することもできます。

| WAF | ボット |

|---|---|

| バッファオーバーフロー | 昇降補助具 |

| コンテンツタイプ | フィードフェッチャー |

| クッキーの一貫性 | リンクチェッカー |

| CSRF フォームタグ付け | マーケティング |

| URL を拒否する | スクレーパー |

| フォームフィールドの一貫性 | スクリーンショットクリエーター |

| フィールドの書式 | 検索エンジン |

| 最大アップロード数 | サービスエージェント |

| リファラーヘッダー | サイトモニター |

| 安全な商取引 | スピードテスター |

| セーフオブジェクト | ツール |

| HTML SQL注入 | 未分類 |

| 開始URL | ウイルススキャナー |

| XSSか | 脆弱性スキャナ |

| XML DoS | DeviceFP 待ち時間を超えました |

| XML 形式 | 無効なデバイスEFP |

| XML WSI | キャプチャ応答が無効です |

| XML SSL | キャプチャの試行回数を超えました |

| XML 添付ファイル | 有効なキャプチャ応答 |

| XML SOAP 障害 | キャプチャクライアントミュート |

| XMLバリデーション | キャプチャ待ち時間を超えました |

| その他 | リクエストサイズの制限を超えました |

| IPレピュテーション | レート制限を超えました |

| HTTP DOS | ブロックリスト(IP、サブネット、ポリシー式) |

| TCP スモールウィンドウ | 許可リスト(IP、サブネット、ポリシー式) |

| 署名違反 | ゼロピクセルリクエスト |

| ファイルのアップロードタイプ | 接続元IP |

| JSON XSS | ホスト |

| JSON SQL | ジオロケーション |

| JSON DOS | URL |

| コマンドインジェクション | |

| コンテンツタイプ XML を推論する | |

| クッキーハイジャック |

設定する

Citrix ADMで次の違反を表示するには、高度なセキュリティ分析を有効にして[Webトランザクション設定]を[すべて]に設定する必要があります。

-

異常に高いアップロードトランザクション (WAF)

-

異常に高いダウンロードトランザクション (WAF)

-

過度なユニークIP(WAF)

-

アカウント乗っ取り (BOT)

その他の違反については、Metrics Collectorが有効になっているかどうかを確認してください。デフォルトでは、メトリックコレクターはCitrixADCインスタンスで有効になっています。詳細については、「インテリジェントアプリ分析の設定」を参照してください。

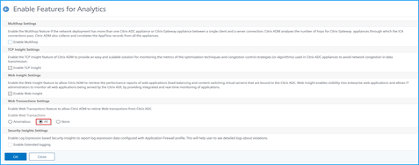

高度なセキュリティ分析を有効にする

-

[ネットワーク] > [インスタンス] > [Citrix ADC] に移動し、インスタンスタイプを選択します。たとえば、MPX。

-

Citrix ADC インスタンスを選択し、[アクションの選択]リストから [分析の構成] を選択します。

-

仮想サーバーを選択し、[分析を有効にする] をクリックします。

-

[アナリティクスを有効にする] ウィンドウで

- Web Insightを選択します。ユーザーが Web Insight を選択すると、読み取り専用の [高度なセキュリティ分析] オプションが自動的に有効になります。

注: [高度なセキュリティ分析] オプションは、プレミアムライセンスの ADC インスタンスに対してのみ表示されます。

-

トランスポートモードとしてLogstreamを選択

-

式はデフォルトでtrueです

-

「OK」をクリックします

Web トランザクション設定を有効にする

- [分析] > [設定]に移動します。

[設定]ページが表示されます。

-

[分析の機能を有効にする] をクリックします。

-

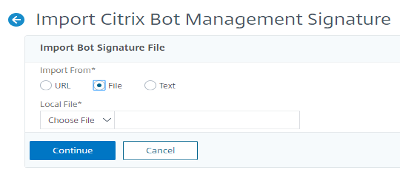

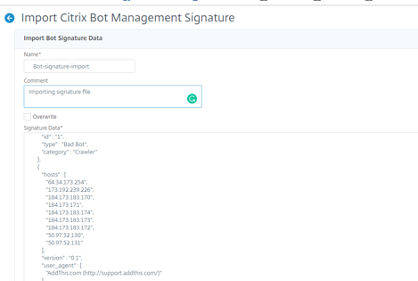

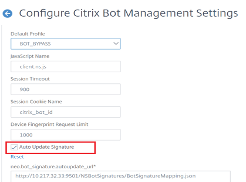

[Web トランザクション設定]で、[すべて] を選択します。