Microsoft Intuneとデバイスポスチャの統合

Microsoft Intuneは、ポリシー構成に基づいて、ユーザーのデバイスを準拠デバイスまたは登録済みデバイスとして分類します。ユーザーがCitrix Workspaceにログインしている間、デバイスポスチャはユーザーのデバイスステータスをMicrosoft Intuneで確認し、この情報を使用してCitrix Cloud内のデバイスを準拠しているか、準拠していないか(部分的なアクセス)に分類し、ユーザーログインページへのアクセスを拒否することもできます。Citrix DaaSやCitrix Secure Private Accessなどのサービスは、デバイスポスチャによるデバイス分類を使用して、それぞれ仮想アプリやデスクトップ、SaaSやWebアプリへのコンテキストアクセス(スマートアクセス)を提供します。

Microsoft Intune統合を構成するには

Intune統合構成は2段階のプロセスです。

ステップ1: デバイスポスチャをMicrosoft Intuneサービスと統合します。これは、デバイスポスチャとMicrosoft Intune間の信頼を確立するために行う1回限りのアクティビティです。

ステップ2: Microsoft Intuneの情報を使用するようにポリシーを設定します。

ステップ1: デバイスポスチャをMicrosoft Intune と統合します

-

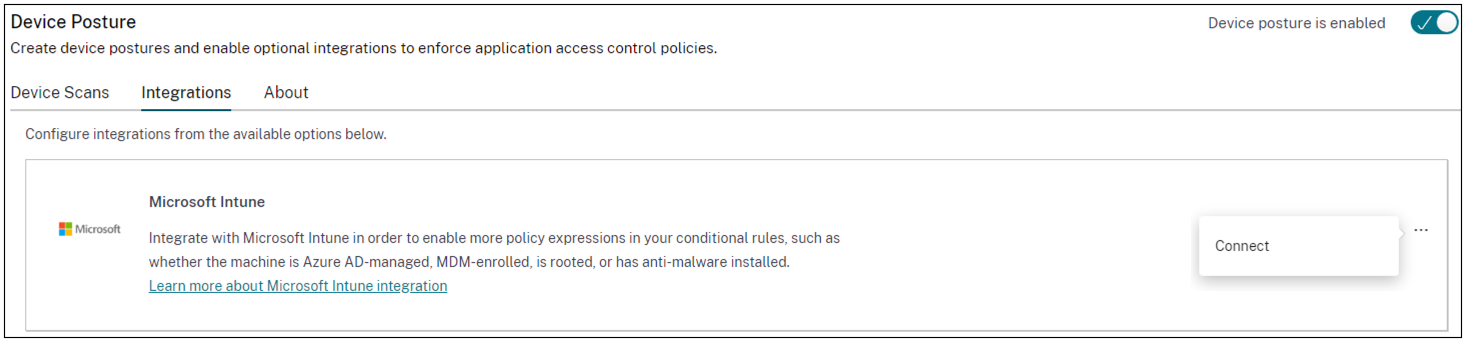

インテグレーションタブにアクセスするには 、以下のいずれかの方法を使用します。

-

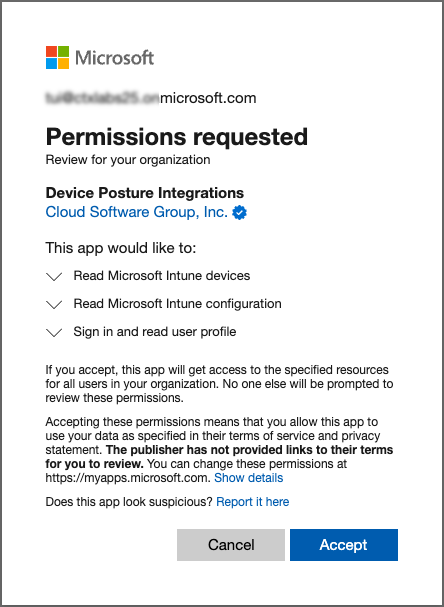

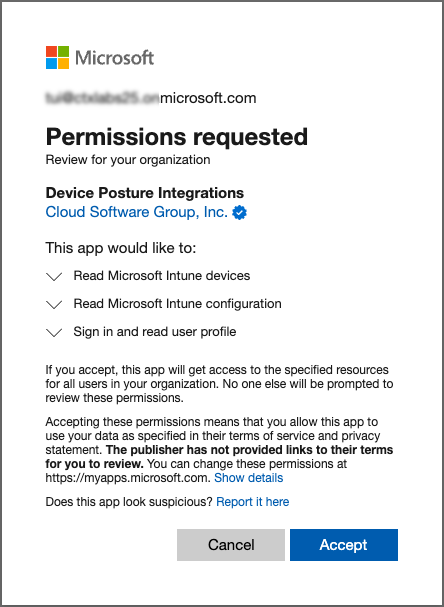

省略記号ボタンをクリックし 、[ 接続] をクリックします。管理者は Azure AD にリダイレクトされ、認証されます。

次の表は、デバイスポスチャサービスと統合するための Microsoft Intune API の権限を示しています。

| API 名 |

クレーム価値 |

権限名 |

種類 |

| Microsoft Graph |

DeviceManagementManagedDevices.Read.All |

Microsoft Intune デバイスを読む |

アプリケーション |

| Microsoft Graph |

DeviceManagementServiceConfig.Read.All |

Microsoft Intune デバイスを読む |

アプリケーション |

統合ステータスが [ 未設定] から [ **構成済み**] に変わったら、管理者はデバイスポスチャポリシーを作成できます。

統合が成功しなかった場合、ステータスは「 保留中」と表示されます。 省略記号ボタンをクリックし、 [ 再接続] をクリックする必要があります。

ステップ 2: デバイスポスチャポリシーの設定

-

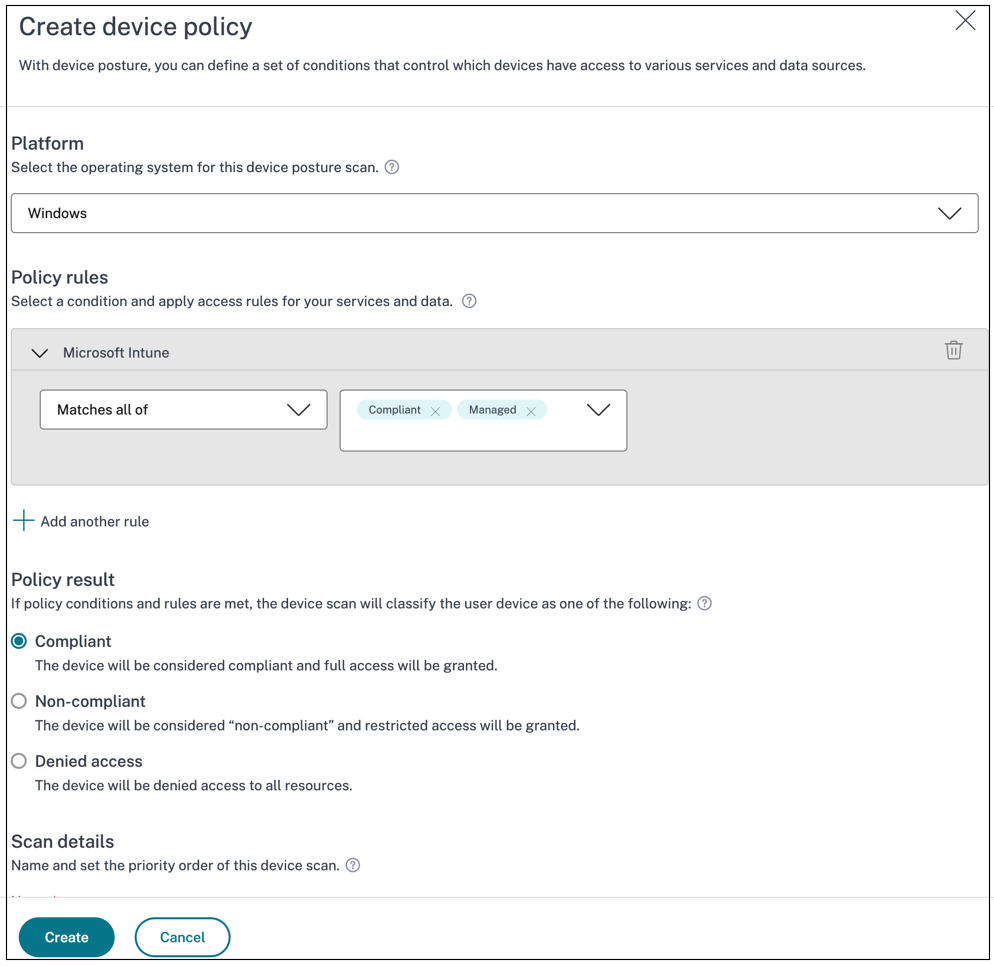

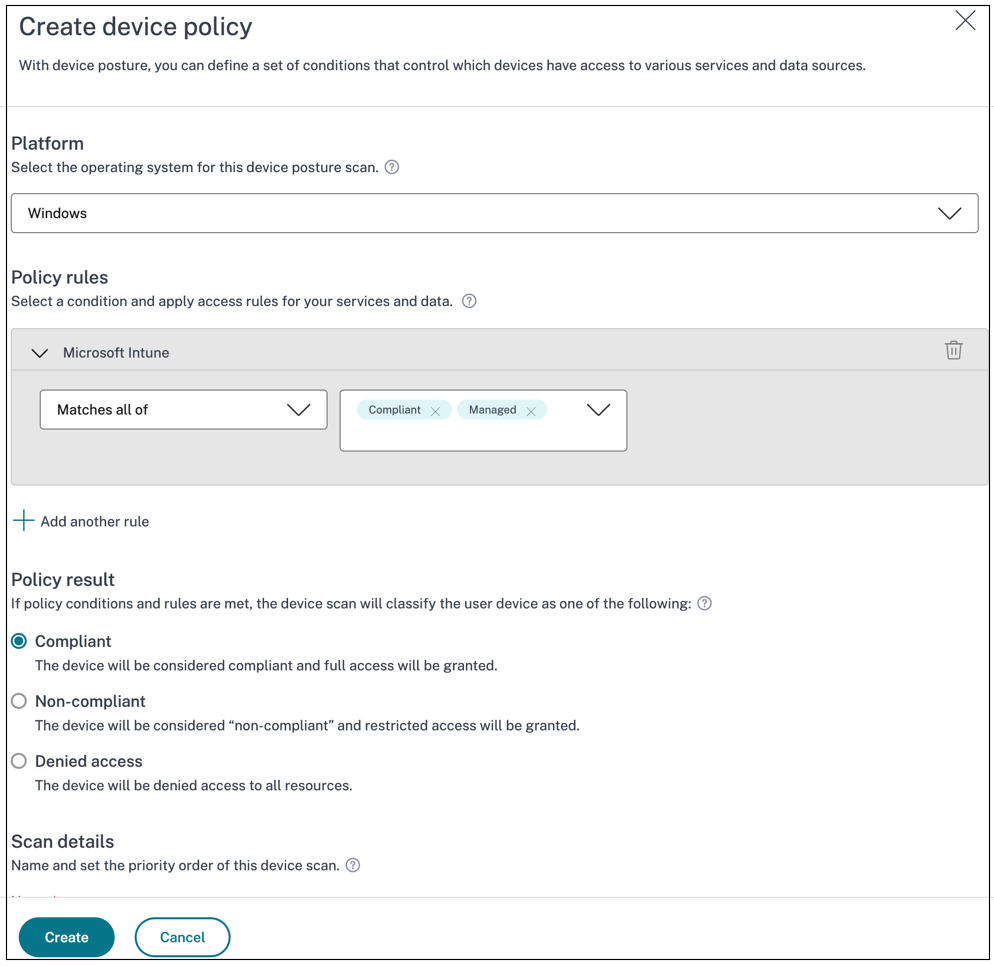

[ デバイススキャン ] タブをクリックし、[ デバイスポリシーの作成] をクリックします。

- ポリシーの名前を入力し、優先度を設定します。

- このポリシーを作成するプラットフォームを選択してください。

-

「ルールを選択」で「 Microsoft エンドポイントマネージャー」を選択します。

- 条件を選択し、一致させる MEM タグを選択します。

-

いずれかに一致する場合は、OR 条件が適用されます。

-

すべて一致する場合は、AND 条件が適用されます。

注:

このルールは、デバイスポスチャに設定した他のルールと併用できます。

-

デバイスは次のようになります 。設定した条件に基づいて、次のいずれかを選択します。

- 準拠 (フルアクセスが許可されている)

- 非準拠 (制限付きアクセスが許可されている)

- ログイン拒否

ポリシーの作成の詳細については、「 デバイスポスチャポリシーの設定」を参照してください。

このコンテンツの正式なバージョンは英語で提供されています。Cloud Software Groupドキュメントのコンテンツの一部は、お客様の利便性のみを目的として機械翻訳されています。Cloud Software Groupは機械翻訳されたコンテンツを管理していないため、誤り、不正確な情報、不適切な用語が含まれる場合があります。英語の原文から他言語への翻訳について、精度、信頼性、適合性、正確性、またはお使いのCloud Software Group製品またはサービスと機械翻訳されたコンテンツとの整合性に関する保証、該当するライセンス契約書またはサービス利用規約、あるいはCloud Software Groupとのその他すべての契約に基づき提供される保証、および製品またはサービスのドキュメントとの一致に関する保証は、明示的か黙示的かを問わず、かかるドキュメントの機械翻訳された範囲には適用されないものとします。機械翻訳されたコンテンツの使用に起因する損害または問題について、Cloud Software Groupは責任を負わないものとします。

DIESER DIENST KANN ÜBERSETZUNGEN ENTHALTEN, DIE VON GOOGLE BEREITGESTELLT WERDEN. GOOGLE LEHNT JEDE AUSDRÜCKLICHE ODER STILLSCHWEIGENDE GEWÄHRLEISTUNG IN BEZUG AUF DIE ÜBERSETZUNGEN AB, EINSCHLIESSLICH JEGLICHER GEWÄHRLEISTUNG DER GENAUIGKEIT, ZUVERLÄSSIGKEIT UND JEGLICHER STILLSCHWEIGENDEN GEWÄHRLEISTUNG DER MARKTGÄNGIGKEIT, DER EIGNUNG FÜR EINEN BESTIMMTEN ZWECK UND DER NICHTVERLETZUNG VON RECHTEN DRITTER.

CE SERVICE PEUT CONTENIR DES TRADUCTIONS FOURNIES PAR GOOGLE. GOOGLE EXCLUT TOUTE GARANTIE RELATIVE AUX TRADUCTIONS, EXPRESSE OU IMPLICITE, Y COMPRIS TOUTE GARANTIE D'EXACTITUDE, DE FIABILITÉ ET TOUTE GARANTIE IMPLICITE DE QUALITÉ MARCHANDE, D'ADÉQUATION À UN USAGE PARTICULIER ET D'ABSENCE DE CONTREFAÇON.

ESTE SERVICIO PUEDE CONTENER TRADUCCIONES CON TECNOLOGÍA DE GOOGLE. GOOGLE RENUNCIA A TODAS LAS GARANTÍAS RELACIONADAS CON LAS TRADUCCIONES, TANTO IMPLÍCITAS COMO EXPLÍCITAS, INCLUIDAS LAS GARANTÍAS DE EXACTITUD, FIABILIDAD Y OTRAS GARANTÍAS IMPLÍCITAS DE COMERCIABILIDAD, IDONEIDAD PARA UN FIN EN PARTICULAR Y AUSENCIA DE INFRACCIÓN DE DERECHOS.

本服务可能包含由 Google 提供技术支持的翻译。Google 对这些翻译内容不做任何明示或暗示的保证,包括对准确性、可靠性的任何保证以及对适销性、特定用途的适用性和非侵权性的任何暗示保证。

このサービスには、Google が提供する翻訳が含まれている可能性があります。Google は翻訳について、明示的か黙示的かを問わず、精度と信頼性に関するあらゆる保証、および商品性、特定目的への適合性、第三者の権利を侵害しないことに関するあらゆる黙示的保証を含め、一切保証しません。

ESTE SERVIÇO PODE CONTER TRADUÇÕES FORNECIDAS PELO GOOGLE. O GOOGLE SE EXIME DE TODAS AS GARANTIAS RELACIONADAS COM AS TRADUÇÕES, EXPRESSAS OU IMPLÍCITAS, INCLUINDO QUALQUER GARANTIA DE PRECISÃO, CONFIABILIDADE E QUALQUER GARANTIA IMPLÍCITA DE COMERCIALIZAÇÃO, ADEQUAÇÃO A UM PROPÓSITO ESPECÍFICO E NÃO INFRAÇÃO.