Secure Private Access構成ツール-レガシーを使用してアプリとポリシーを構成する

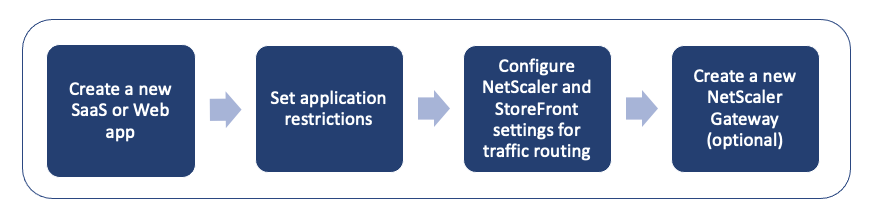

Citrix Virtual Apps and Desktops Delivery ControllerのSecure Private Access 構成ツールを使用すると、SaaSまたはWebアプリケーションをすばやく作成できます。さらに、このツールを使用して、アプリケーションの制限やトラフィックルーティングを設定したり、NetScaler Gatewayを作成したりできます。ツールはスクリプトファイルを出力として生成し、それをそれぞれのマシンで実行して構成をデプロイできます。

サポート対象製品バージョン

製品が最小バージョン要件を満たしていることを確認してください。

- Citrix Workspaceアプリ

- Windows— 2303 以降

- macOS — 2304 およびそれ以降

- Citrix Virtual Apps and Desktops — サポートされている LTSR と現在のバージョン

- StoreFront — LTSR 2203 または非 LTSR 2212 以降

- NetScaler — 12.1 以降

設定ツールを使用するための前提条件

- ダウンロードページから設定ツールをダウンロードできます。

- 構成ツールを実行するためのCitrix Virtual Apps and Desktops コントローラーの管理者権限。

- Delivery Controllerには少なくとも1つのデリバリーグループが存在します。

設定ツールを使ってみる

設定ツールを使用して次のタスクを実行できます。

新しいアプリケーションを公開する

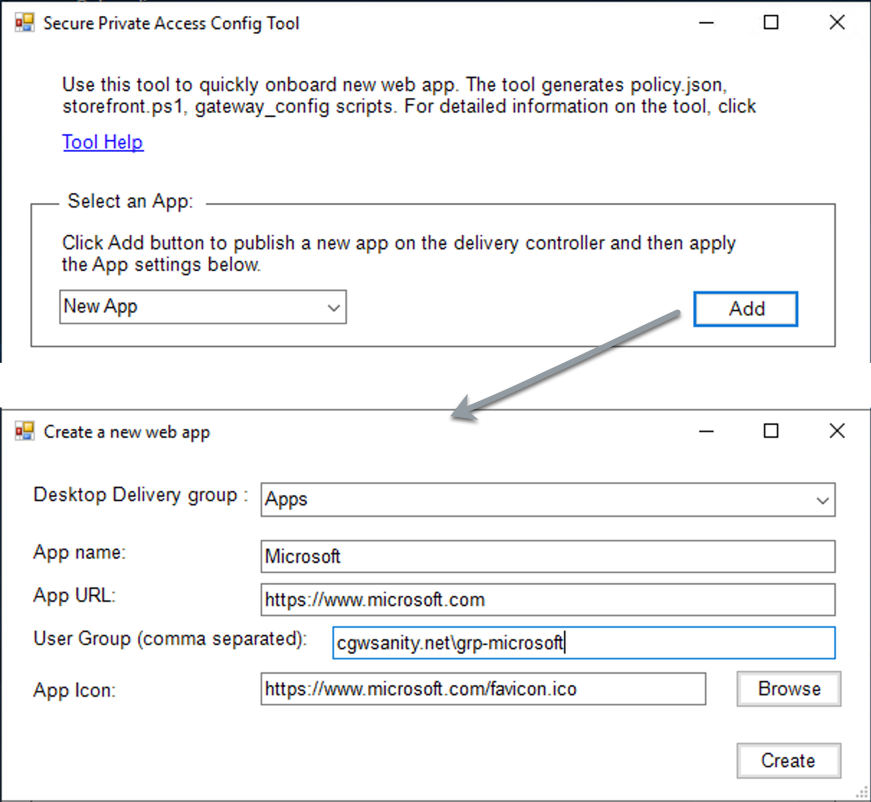

- 設定ツールを実行します。

-

「 アプリを選択」 セクションで、ドロップダウンリストから「 新規アプリ 」を選択し、「 追加」をクリックします。

-

アプリの設定を完了します。

- デスクトップデリバリーグループ:このアプリにアクセスできるようにする必要があるデリバリーグループを選択します。 既存のデリバリーグループはすべてデスクトップデリバリーグループに列挙されます。

- アプリ名:アプリ名を入力します。

- アプリの URL: アプリの URL を指定します。

-

ユーザーグループ:ドメイン名とグループ名の両方を「Domain\ Group」の形式で入力します。ユーザーグループにはスペースを含めることができます。たとえば、「cgwsanity.net\ grp-Microsoft」、「cgwsanity.net\ grp Microsoft」などです。 これらのグループはすでにActive Directory に存在している必要があります。

Note:

- Built-in domain security groups such as “Domain Users” or “Domain Admins” are not supported. Only the manually created user groups must be used.

- The user group is only used in NetScaler Gateway authorization policies and not for app assignments in Citrix Virtual Apps and Desktops. Hence, the user group that you enter here is not visible in Studio.

- アプリアイコン:URL が検出された場合、ツールはその URL の favicon.ico を使用します。管理者は必要に応じてアイコンをカスタマイズすることもできます。管理者がアイコンを提供しない場合、デフォルトのアイコンがアプリに割り当てられます。

- [作成]をクリックします。

アプリケーションはDelivery Controllerで公開され、StoreFront のユーザーグループのユーザーが利用できます。

アプリケーション制限の設定

新しいアプリケーションを公開したら、そのアプリの制限を有効または無効にできます。

-

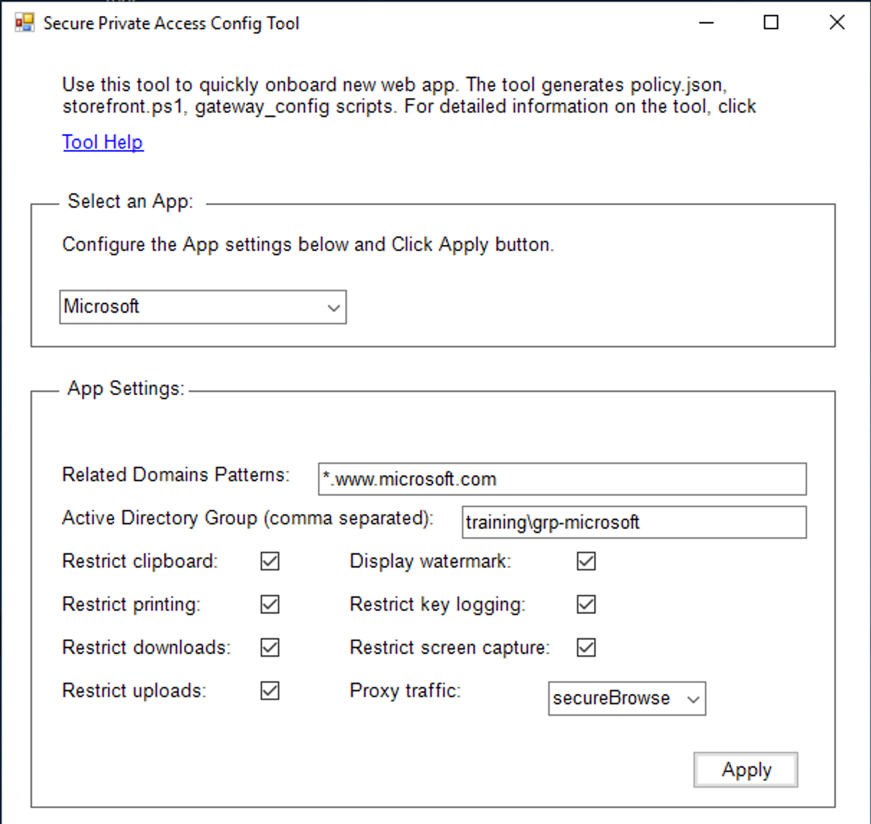

「アプリを選択 」セクションで、設定を適用するアプリをドロップダウンリストから選択します。

-

アプリ設定セクションでアプリ設定を行います 。

- 関連ドメインパターン:関連ドメインURLは、アプリURLに基づいて自動入力されます。管理者はドメインをカンマで区切って追加できます。

- Active Directory グループ:このアプリケーションにアクセスできる必要があるグループを入力します。これは必須のフィールドです。 複数のグループをカンマで区切って入力できます。これらのグループは、Active Directory で使用可能なグループと一致する必要があります。ここに入力したグループ名の検証は行われません。そのため、グループ名を Active Directory にあるものと一致するように注意して入力することが重要です。

- アプリ設定:デフォルトでは、すべてのアプリ設定が制限 (選択) されています。ユーザーグループに必要な適切な設定を選択または選択解除できます。

- プロキシトラフィック:「セキュアブラウズ」を選択します。この設定により、Citrix Enterprise BrowserはNetScaler Gateway経由でトラフィックをウェブページにトンネリングできるようになります。

-

[適用] をクリックします。

StoreFront とNetScaler Gateway の設定を構成する

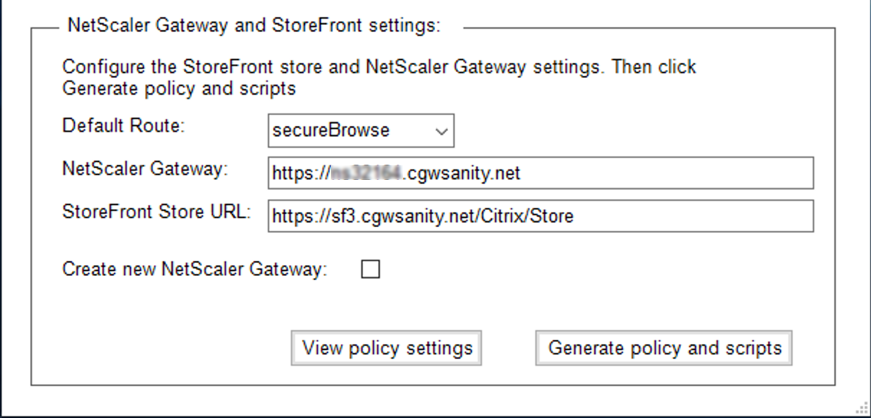

NetScaler Gatewayを介してトラフィックをルーティングするための設定を構成できます。既存のNetScaler Gatewayを構成することも、ゲートウェイとStoreFront の設定セクションで新しいNetScaler Gatewayを作成することもできます。

-

デフォルトルート:アプリのポリシーが定義されていない場合、デフォルトルートがアプリに適用されます。

- SecureBrowse:Citrix のエンタープライズブラウザは、NetScaler Gatewayを介してトラフィックをウェブページにトンネリングします。

- ダイレクト:Citrix Enterprise Browserを使用すると、アプリに直接アクセスできます。

- NetScaler Gateway: NetScaler ゲートウェイ URL を入力します。

-

StoreFront ストアURL: StoreFront ストアのURLをすべて入力します。例:

http://<directory path>/Citrix/<StoreName>。URLはStoreFront コンソールから取得できます。 - (オプション) 新しいゲートウェイの作成: チェックボックスを選択して新しいNetScaler Gatewayを作成し、「作成」をクリックします。

新しいNetScaler Gateway の作成(オプション)

既存のゲートウェイ設定を変更したくない場合は、新しいNetScaler Gatewayを作成できます。

NetScaler Gatewayを既にお持ちの場合は、構成ツールを使用してアプリの認証ポリシーとバインディングを構成できます。

-

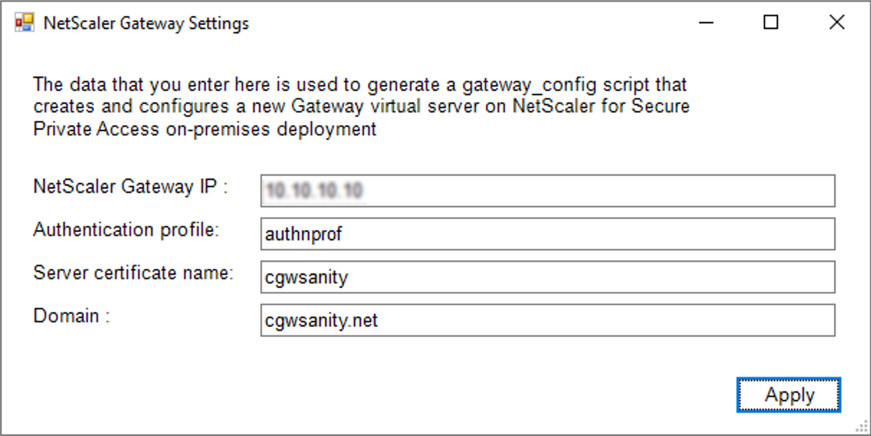

新しいNetScaler Gatewayには、次の詳細を入力する必要があります。新しいゲートウェイを作成するときに入力した値については、ツールによる検証は行われません。そのため、正確な値を入力するように注意することが重要です。

-

ゲートウェイIP: NetScaler Gateway のIPアドレス。

- 認証プロファイル:NetScalerですでに設定されている認証プロファイル名を入力します。詳細については、 認証プロファイルを参照してください。

- サーバー証明書名:NetScalerですでに設定されているSSL証明書名を入力します。詳細については、「 SSL 証明書」を参照してください。

- ドメイン:内部ネットワークのアプリへの SSO に使用されます。詳細については、「 VPN セッションアクション」を参照してください。

-

- [適用] をクリックします。

-

「 ポリシーとスクリプトを生成」をクリックします。

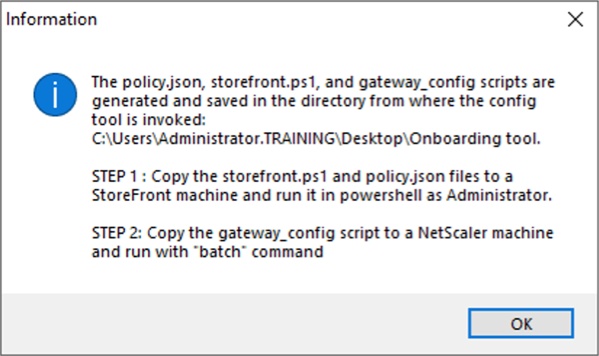

policy.json、storefront.ps1、および gateway_config ファイルは、設定ツールを実行した場所に生成および保存されます。

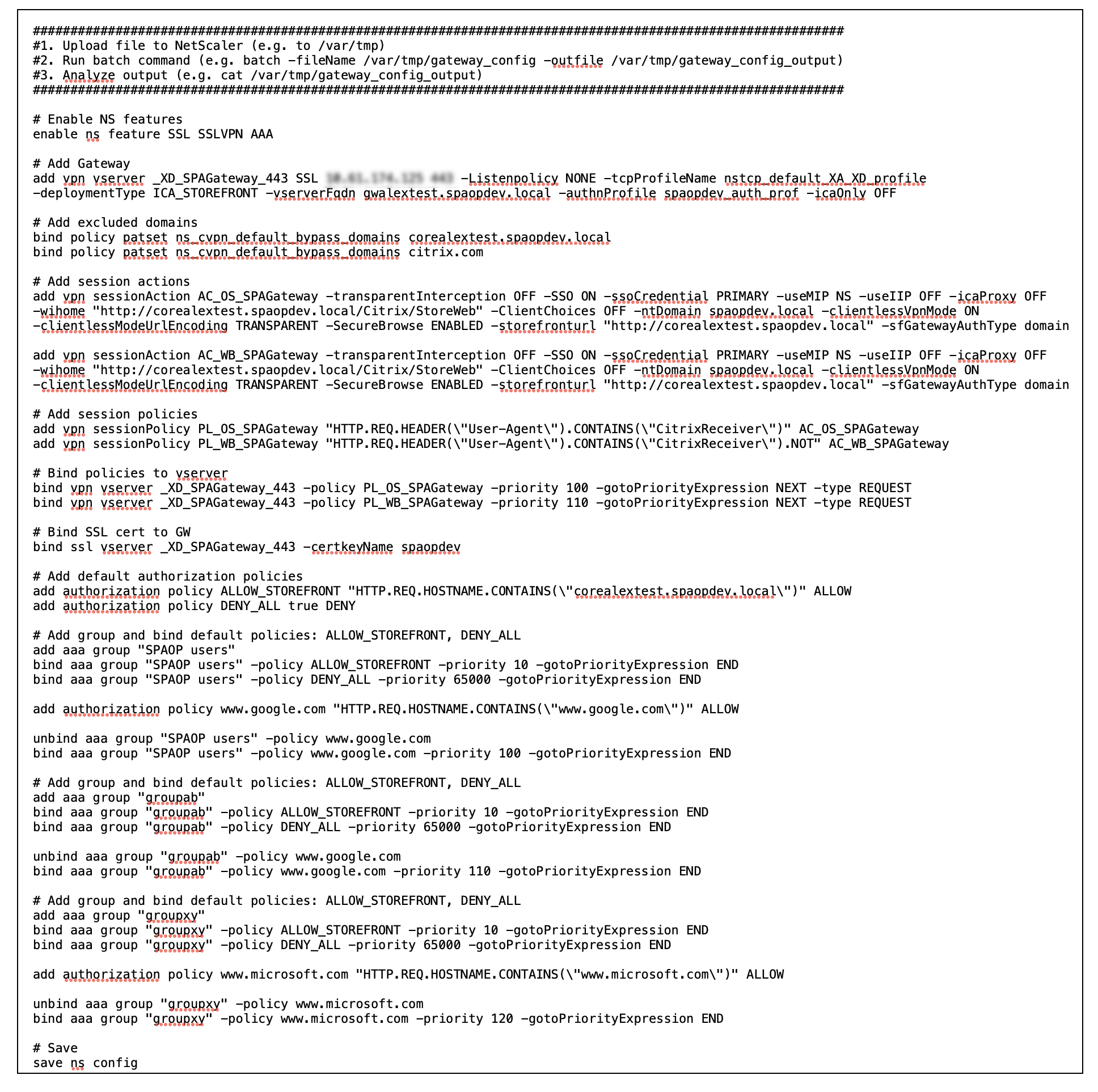

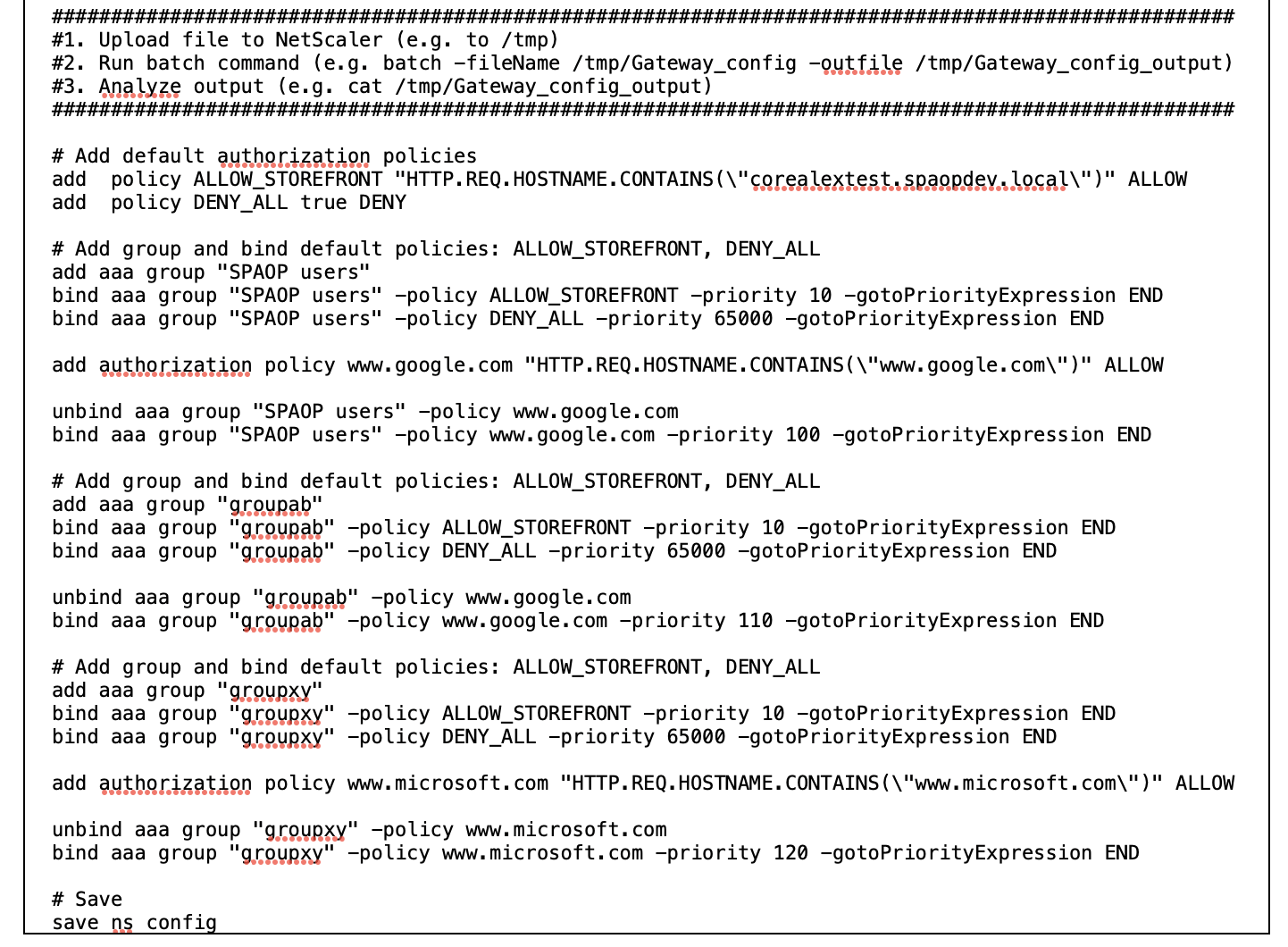

サポートされているアプリケーションで gateway_config ファイルを開くと、出力ファイルに 2 つのセクションが表示されます。

- NetScaler Gatewayの構成に関連するセクション(新しいゲートウェイが作成された場合にのみ適用)

- 承認ポリシー、ユーザーグループ、およびユーザーグループへのバインディングポリシーに関連するセクション。

次の画像は、新しいNetScaler Gateway構成のgateway_configファイルを示しています。

次の画像は、更新されたNetScaler Gateway構成のgateway_configファイルを示しています。

新しい NetScaler Gateway で StoreFront を構成する

-

ツールでStoreFront とNetScaler Gatewayの設定を行うには、次のものが必要です。

- NetScaler GatewayのFQDN

- StoreFront ストア URL

-

StoreFront の構成要件:

- NetScaler Gateway: リモートアクセスが有効になっています。

- NetScaler Gatewayからのパススルー認証が有効になっています。

- Active Directory: ユーザーまたはグループを追加または更新したり、NetScalerの認証プロファイルやポリシーを設定したりするための管理者アクセス権。

詳しくは、「 NetScaler GatewayとStoreFront の統合」を参照してください。

設定ツールの出力ファイルを使用して、アプリとポリシーの設定をデプロイします

設定ツールは次のファイルを生成します。これらのファイルは、ツールがアップロードされて実行される場所/ディレクトリに保存されます。

- policy.json

- storefront.ps1

- gateway_config

- StoreFront の.ps1ファイルをストアフロントにコピーします。

-

PowerShell で storefront.ps1 スクリプトを管理者として実行します。

このスクリプトは、ストア下のパスに Resources\ SecureBrowser フォルダーがまだ使用できない場合、そのフォルダーを作成します。

このスクリプトは、policy.json ファイルのルートの web.config ファイルも更新します。

-

policy.json ファイルを、ストアフロント.ps1 がストアの下に作成する Resources\ SecureBrowser フォルダーにコピーします。

-

gateway_configをNetScalerにコピーし、NetScaler CLIで次のバッチコマンドを使用してスクリプトを実行します。

batch -fileName /var/tmp/gateway_config -outfile /var/tmp/gateway_config_output

注:

- ツールで設定を変更した場合は、スクリプトとポリシーを再生成する必要があります。policy.jsonファイルをStoreFront マシン上のResources\ SecureBrowserフォルダーに再度コピーする必要があります。また、gateway_configスクリプトをNetScalerで再度実行する必要があります。

- ストア名/URLが変更されていない場合は、storefront.ps1を再度実行する必要はありません。

その他の参考資料

詳細については、次のドキュメントを参照してください。