オンプレミスデプロイメント用のSecure Private Accessの設定-レガシー

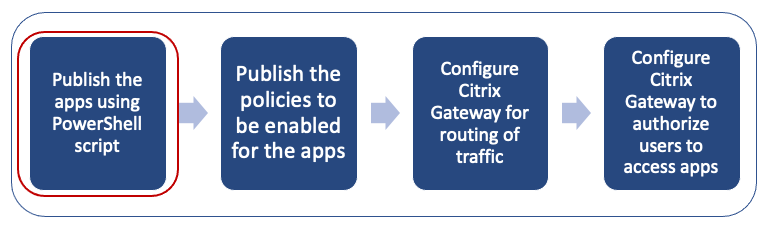

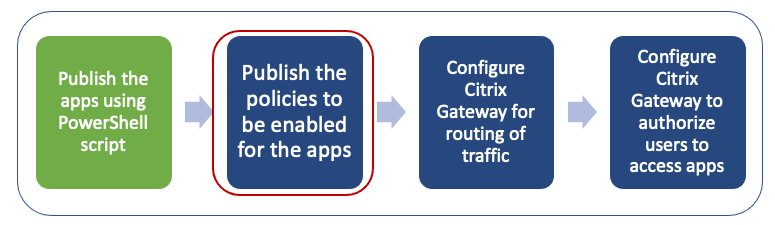

オンプレミス向けSecure Private Accessソリューションの設定は、4 段階のプロセスです。

重要:

構成ツールを使用すると、アプリやポリシーをすばやくオンボーディングしたり、NetScaler GatewayとStoreFront の設定を構成したりできます。ただし、ツールを使用する前に次の点に注意してください。

「 アプリを公開する 」セクションと 「アプリのポリシーを公開 」セクションを読んで、オンプレミスソリューション構成の設定要件を完全に理解していることを確認してください。

このツールは、このトピックに記載されている既存の手順を補完するものとしてのみ使用でき、手動で行う必要がある構成に代わるものではありません。

ツールの詳細については、「 Secure Private Access設定ツールを使用してアプリとポリシーを構成する」を参照してください。

ステップ 1: アプリを公開する

URL を公開するには PowerShell スクリプトを使用する必要があります。アプリを公開すると、Citrix Studioコンソールを使用して管理できます。

PowerShell スクリプトは、https://www.citrix.com/downloads/workspace-app/powershell-module-for-configuring-secure-private-access-for-storefront/configure-secure-private-access-for-storefront.htmlからダウンロードできます 。

- PowerShell SDKをインストール済みのマシンでPowerShellを開きます。

-

次のコマンドを実行します:

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Web アプリの変数を定義します。

$citrixUrl: “<URL of the app>” $appName: <app name as it must appear on Workspace> $DesktopGroupId: 1 $desktopgroupname: <your desktop group name> $AppIconFilePath: <path of the image file> <!--NeedCopy-->注:

コマンドを実行する前に、角括弧 (< >) でマークされたプレースホルダーを必ず更新してください。

場所とアプリケーション名を割り当てたら、次のコマンドを実行してアプリケーションを公開します。

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid

<!--NeedCopy-->

公開されたアプリは、 Citrix Studioの [ アプリケーション]セクションに表示されます。Citrix Studioコンソール自体からアプリの詳細を変更できるようになりました。

アプリの公開と公開済みアプリのデフォルトアイコンの変更について詳しくは、「 コンテンツの公開」を参照してください。

ステップ 2: アプリのポリシーを公開する

ポリシーファイルには、公開された各アプリのルーティングとセキュリティ制御が定義されています。Web または SaaS アプリケーションのルーティング方法 (ゲートウェイ経由またはゲートウェイなし) に関するポリシーファイルを更新する必要があります。

アプリにアクセスポリシーを適用するには、Web アプリまたは SaaS アプリごとにポリシーを公開する必要があります。そのためには、ポリシーの JSON ファイルと Web.config ファイルを更新する必要があります。

-

ポリシー JSON ファイル: ポリシー JSON ファイルをアプリの詳細とアプリのセキュリティポリシーで更新します。次に、ポリシーJSONファイルを

C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowserにあるStoreFront サーバーに配置する必要があります。注:

「 リソース 」と「 SecureBrowser」という名前のフォルダーを作成し、「SecureBrowser 」フォルダーにポリシー JSON ファイルを追加する必要があります。 さまざまなポリシーアクションとその値の詳細については、「 アプリケーションアクセスポリシーの詳細」を参照してください。

-

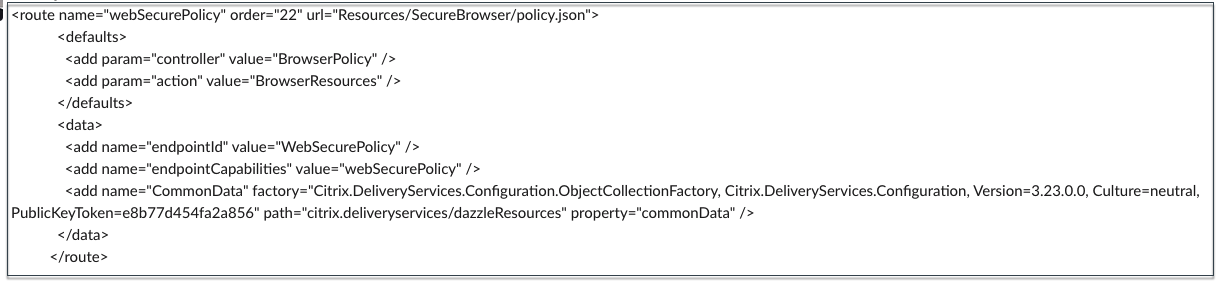

Web.configファイル: 新しいポリシーの詳細をCitrix WorkspaceアプリとCitrix Enterprise Browserで使用できるようにするには、StoreFront ストアディレクトリにあるweb.configファイルを変更する必要があります。ファイルを編集して、route という名前の新しい XML タグを追加する必要があります。次に、Web.config ファイルを C:\inetpub\wwwroot\Citrix\Store1. という場所に配置する必要があります

XML ファイルの例については、「エンドツーエンド設定の例 」を参照してください。

注:

パス内の「store1」は、ストアが作成されたときに指定された名前を指します。別のストア名を使用する場合は、適切なフォルダを作成する必要があります。

既存のルートの最後に新しいルートを追加することをお勧めします。途中でルートを追加する場合は、後続のすべてのルートの注文番号を手動で更新する必要があります。

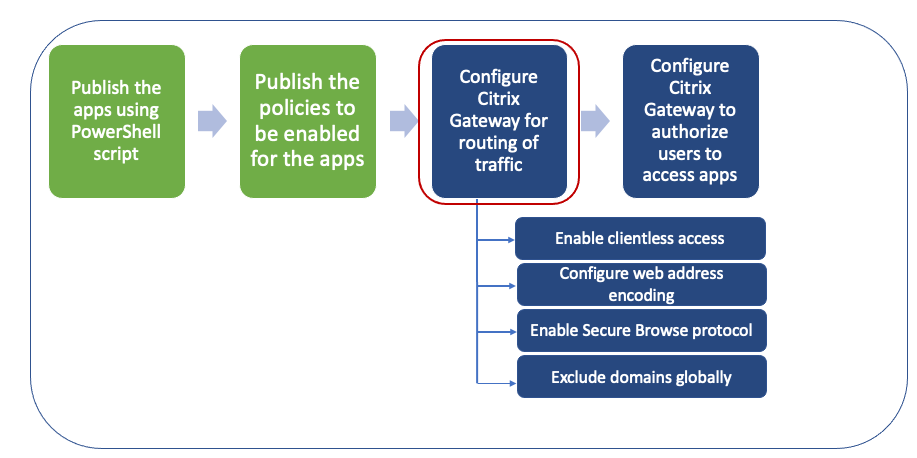

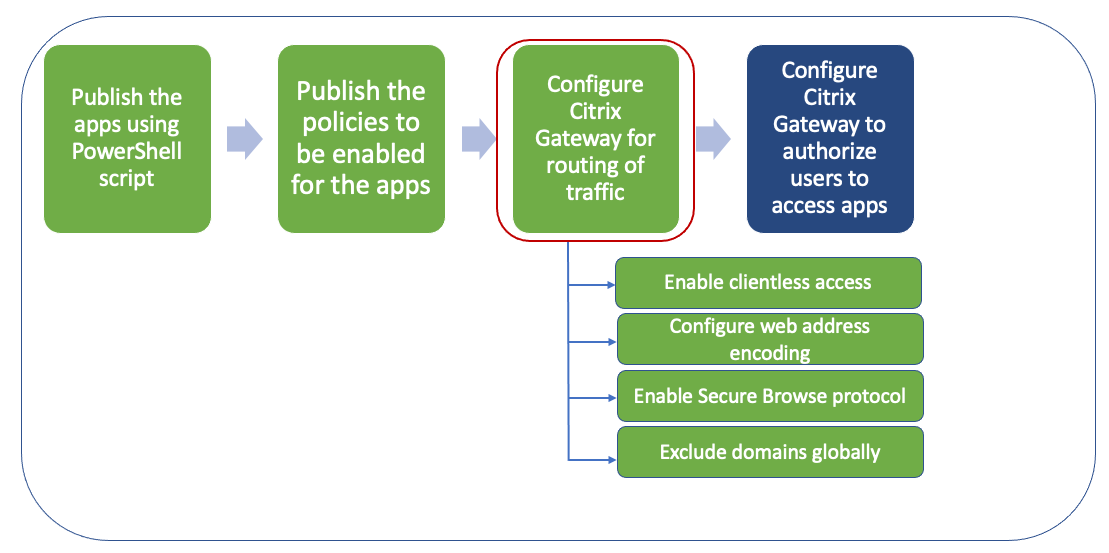

手順3: NetScaler Gateway経由のトラフィックのルーティングを有効にする

NetScaler Gatewayを介したトラフィックのルーティングを有効にするには、次の手順が必要です。

クライアントレスアクセス、URL エンコーディング、およびセキュアブラウズは、グローバルに、またはセッションポリシーごとに有効にできます。

- グローバルに有効な設定は、構成済みのすべてのNetScaler Gateway仮想サーバーに適用されます。

- セッションごとのポリシー設定は、ユーザー、グループ、または Gateway 仮想サーバーに適用されます。

クライアントレスアクセスを有効にする

NetScaler Gateway GUIを使用してクライアントレスアクセスをグローバルに有効にするには:

[ 構成 ]タブの[ Citrix Gateway ]を展開し、[ グローバル設定]をクリックします。 「グローバル設定」ページで、「 グローバル設定の変更 」をクリックします。 「 クライアントエクスペリエンス 」タブの「クライアントレスアクセス」で、「 オン」を選択し、「 OK」をクリックします。

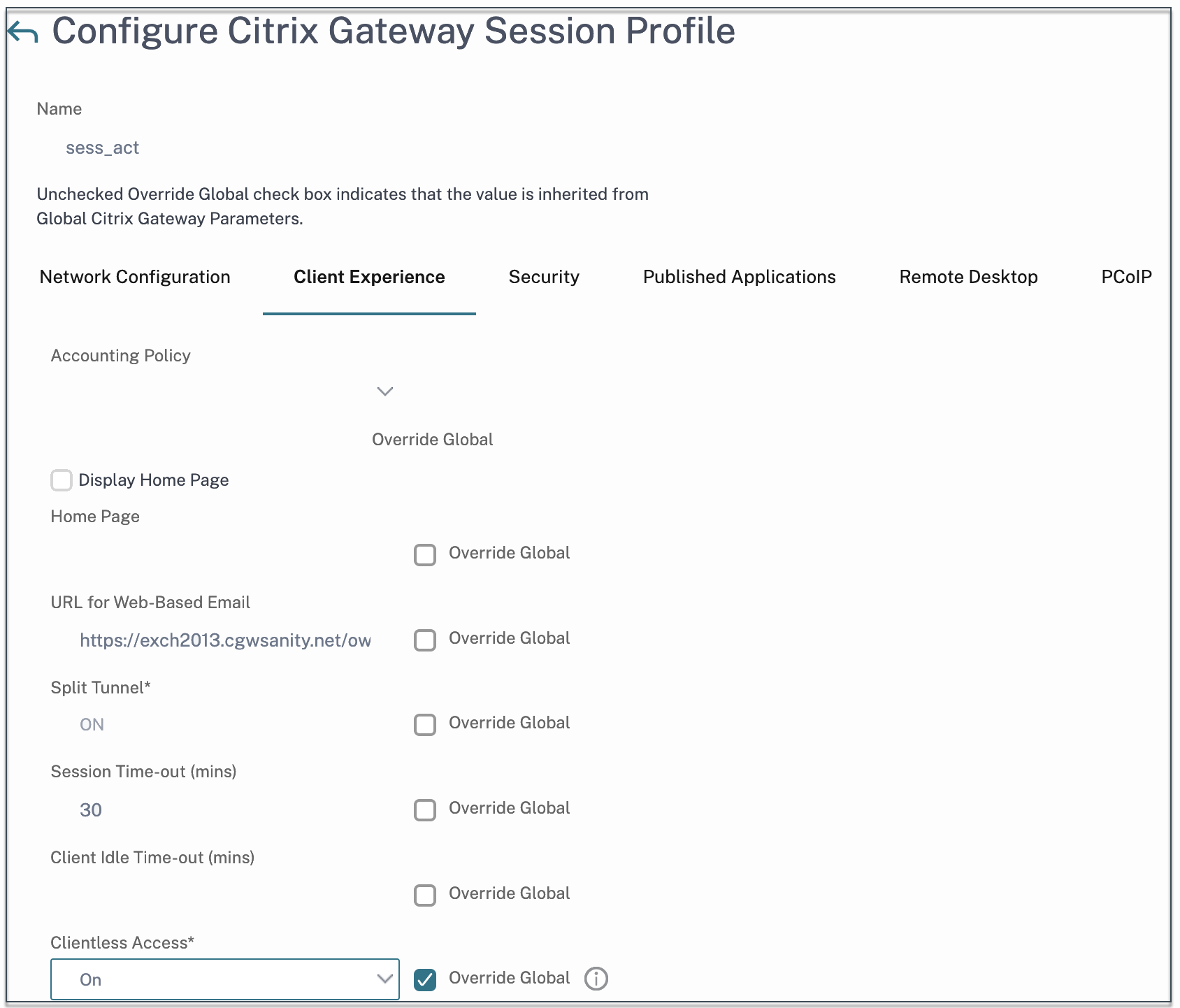

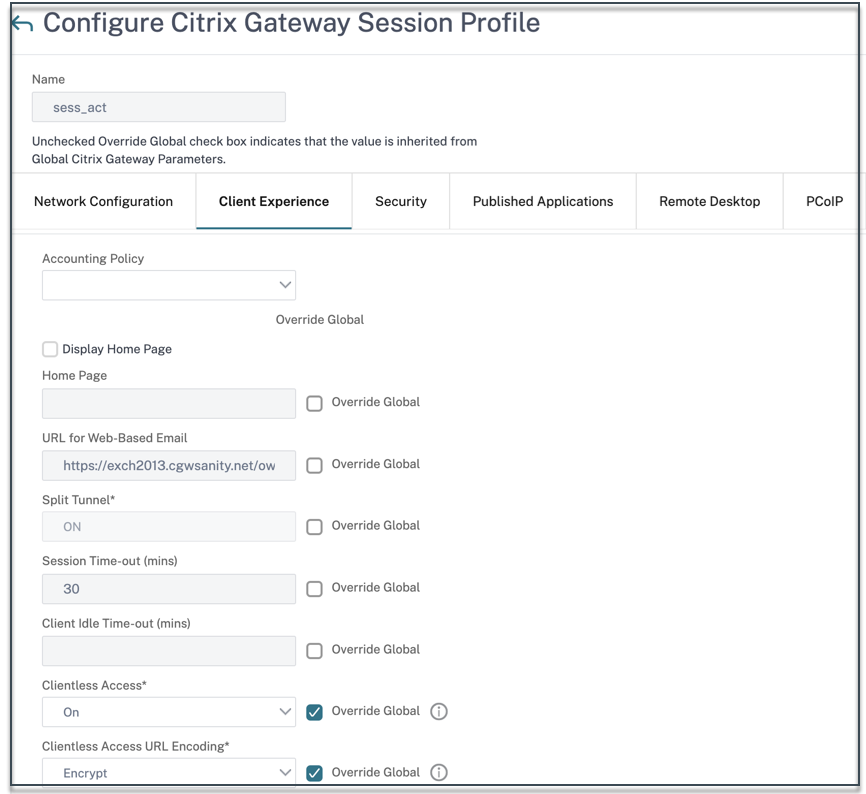

NetScaler Gateway GUIを使用してセッションポリシーを使用してクライアントレスアクセスを有効にするには:

選択したユーザ、グループ、または仮想サーバのグループだけにクライアントレスアクセスを使用する場合は、クライアントレスアクセスをグローバルに無効またはクリアします。次に、セッションポリシーを使用して、クライアントレスアクセスを有効にし、ユーザー、グループ、または仮想サーバーにバインドします。

- [ 構成 ]タブで[ Citrix Gateway ]を展開し、[ ポリシー]>[セッション]をクリックします。

- [ セッションポリシー ] タブをクリックし、[ 追加] をクリックします。

- [名前] に、ポリシーの名前を入力します。

- [プロフィール] の横にある [新規] をクリックします。

- [名前] に、プロファイルの名前を入力します。

- [クライアントエクスペリエンス] タブの [クライアントレスアクセス] の横にある [グローバルオーバーライド] をクリックし、[オン] を選択して [作成] をクリックします。

-

エクスプレッションに、

trueと入力します 。値trueを入力すると 、ポリシーは常にバインドされているレベルに適用されます。 - [ 作成] をクリックし、[ 閉じる] をクリックします。

NetScaler Gateway CLIを使用してクライアントレスアクセスをグローバルに有効にするには:

コマンドプロンプトで、次のコマンドを実行します:

set vpn parameter -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

NetScaler Gateway CLIを使用してセッションごとのクライアントレスアクセスを有効にするには:

コマンドプロンプトで、次のコマンドを実行します:

set vpn sessionAction <session-profile-name> -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

URL エンコーディングを有効にする

クライアントレスアクセスを有効にすると、内部 Web アプリケーションのアドレスをエンコードするか、アドレスをクリアテキストのままにするかを選択できます。クライアントレスアクセスのため、Web アドレスはクリアテキストのままにしておくことをお勧めします。

NetScaler Gateway GUIを使用してURLエンコーディングをグローバルに有効にするには:

- [ 構成 ]タブの[ Citrix Gateway ]を展開し、[ グローバル設定]をクリックします。

- 「 グローバル設定 」ページで、「 グローバル設定の変更」をクリックします。

- 「 クライアントエクスペリエンス 」タブの「 クライアントレスアクセス URL エンコーディング」で、Web URL をエンコードする設定を選択し、「 OK」をクリックします。

NetScaler Gateway GUIを使用してセッションポリシーレベルでURLエンコーディングを有効にするには:

- [ 構成 ]タブで[ Citrix Gateway ]を展開し、[ ポリシー]>[セッション]をクリックします。

- [ セッションポリシー] タブをクリックし、[ 追加] をクリックします。

- [名前] に、ポリシーの名前を入力します。

- [プロフィール] の横にある [新規] をクリックします。

- [名前] に、プロファイルの名前を入力します。

- 「 クライアントエクスペリエンス 」タブで、「 クライアントレスアクセス URL エンコーディング」の横にある「 グローバルオーバーライド」をクリックし、エンコードレベルを選択して「 OK」をクリックします。

-

エクスプレッションに、

trueと入力します 。値trueを入力すると 、ポリシーは常にバインドされているレベルに適用されます。

NetScaler Gateway CLIを使用してURLエンコーディングをグローバルに有効にするには:

コマンドプロンプトで、次のコマンドを実行します:

set vpn parameter -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

NetScaler Gateway CLIを使用してセッションごとのURLエンコーディングポリシーを有効にするには:

コマンドプロンプトで、次のコマンドを実行します:

set vpn sessionAction <session-profile-name> -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

Secure Browse を有効にする

セキュアブラウズとクライアントレスアクセスが連携して、クライアントレス VPN モードを使用した接続が可能になります。Citrix Enterprise Browserがセキュアブラウズモードを使用してレガシーVPNなしでアプリにアクセスできるようにするには、セキュアブラウズモードを有効にする必要があります。

注:

エンドユーザーがCitrix Enterprise Browserをインストールしていない場合、 SPAEnabledタグが付いた公開URLは 、Citrix Enterprise Browserではなくデバイスのデフォルトブラウザーで開きます。このような場合、セキュリティポリシーは適用されません。この問題は、StoreFront 展開環境でのみ発生します。

NetScaler Gateway GUIを使用してセキュアブラウズモードをグローバルに有効にするには:

- [ 構成 ]タブの[ Citrix Gateway ]を展開し、[ グローバル設定]をクリックします。

- 「グローバル設定」ページで、「 グローバル設定の変更」をクリックします。

- 「 セキュリティ 」タブの「Secure Browse」で、「 有効」を選択し、「 OK」をクリックします。

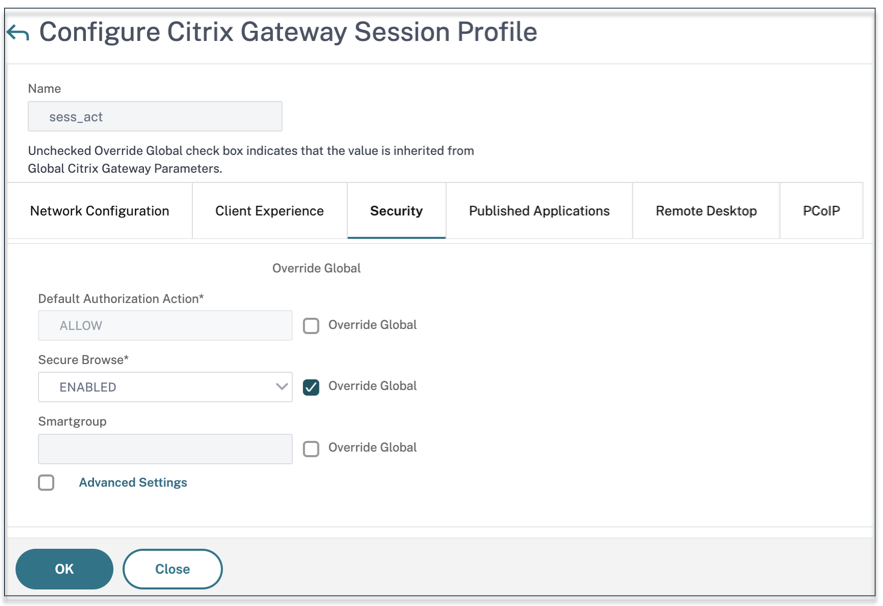

NetScaler Gateway GUIを使用してセッションポリシーレベルでセキュアブラウズモードを有効にするには:

- [ 構成 ]タブで[ Citrix Gateway ]を展開し、[ ポリシー]>[セッション]をクリックします。

- [ セッションポリシー ] タブをクリックし、[ 追加] をクリックします。

- [名前] に、ポリシーの名前を入力します。

- [プロフィール] の横にある [新規] をクリックします。

- [名前] に、プロファイルの名前を入力します。

- [ セキュリティ ] タブで [ グローバルオーバーライド] をクリックし、[ Secure Browse ] を [ 有効] に設定します。

NetScaler Gateway CLIを使用してグローバルにセキュアブラウジングを有効にするには:

コマンドプロンプトで、次のコマンドを実行します:

set vpn parameter -secureBrowse ENABLED

<!--NeedCopy-->

NetScaler Gateway CLIを使用してセッションごとのセキュアブラウズポリシーを有効にするには:

コマンドプロンプトで、次のコマンドを実行します:

set vpn sessionAction <session-profile-name> -secureBrowse ENABLED

<!--NeedCopy-->

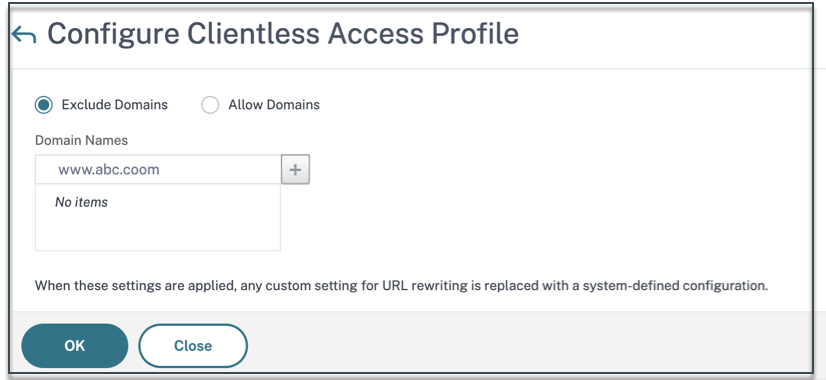

クライアントレスアクセスモードでのドメインの書き換えから除外する

StoreFront がクライアントレスアクセスモードでURLを書き換えないようにするには、ドメインを指定する必要があります。StoreFStoreFront サーバーのFQDN、またはStoreFront ロードバランサーのFQDN、およびcitrix.comを除外します。この設定はグローバルにのみ適用できます。

- [ NetScaler Gateway]>[グローバル設定]に移動します。

- [ クライアントレスアクセス] で、[ クライアントレスアクセス用のドメインの設定 ] をクリックします。

- [ ドメインを除外] を選択します。

- [ ドメイン名] に、ドメイン名 (StoreFront サーバーのFQDN、またはStoreFront ロードバランサーのFQDN) を入力します。

-

+ 記号をクリックして

citrix.comを入力します。 - [OK] をクリックします。

NetScaler Gateway CLIを使用してドメインを除外するには:

コマンドプロンプトで、次のコマンドを実行します:

bind policy patset ns_cvpn_default_bypass_domains <StoreFront-FQDN>

bind policy patset ns_cvpn_default_bypass_domains citrix.com

<!--NeedCopy-->

ステップ 4: 承認ポリシーを設定する

承認は、ユーザーがNetScaler Gatewayにログオンしたときにアクセスできるネットワークリソースを指定します。承認のデフォルト設定では、すべてのネットワークリソースへのアクセスを拒否します。デフォルトのグローバル設定を使用し、承認ポリシーを作成して、ユーザーがアクセスできるネットワークリソースを定義することをお勧めします。

NetScaler Gateway での承認は、承認ポリシーと式を使用して構成します。承認ポリシーを作成したら、アプライアンスで構成したユーザーまたはグループに承認ポリシーをバインドできます。ユーザーポリシーは、グループバウンドポリシーよりも優先度が高くなります。

デフォルトの承認ポリシー: StoreFront サーバーへのアクセスを許可し、公開されているすべてのWebアプリへのアクセスを拒否するには、2つの承認ポリシーを作成する必要があります。

- Allow_StoreFront

- Deny_ALL

Web アプリ承認ポリシー: 既定の承認ポリシーを作成したら、公開されている Web アプリごとに承認ポリシーを作成する必要があります。

Allow_<app1>Allow_<app2>

NetScaler Gateway GUIを使用して承認ポリシーを構成するには:

- [ Citrix Gateway] > [ポリシー] > [承認] に移動します。

- 詳細ペインで、[ 追加] をクリックします。

- [名前] に、ポリシーの名前を入力します。

- [アクション] で、[許可] または [拒否] を選択します。

- 「エクスプレッション」で、「 エクスプレッションエディタ」をクリックします。

- 式を設定するには、「 選択」 をクリックして必要な要素を選択します。

- [完了] をクリックします。

- [作成]をクリックします。

NetScaler Gateway CLIを使用して承認ポリシーを構成するには:

コマンドプロンプトで、次のコマンドを実行します:

add authorization policy <policy-name> "HTTP.REQ.HOSTNAME.CONTAINS("<StoreFront-FQDN>")" ALLOW

<!--NeedCopy-->

NetScaler Gateway GUIを使用して承認ポリシーをユーザー/グループにバインドするには:

- [ Citrix Gateway]>[ユーザー管理]に移動します。

- [ AAA ユーザ ] または [ AAA グループ] をクリックします。

- 詳細ペインでユーザー/グループを選択し、[ 編集] をクリックします。

- [ 詳細設定] で、[ 承認ポリシー] をクリックします。

- 「ポリシーバインディング」ページで、ポリシーを選択するか、ポリシーを作成します。

- [ 優先度] で、優先度番号を設定します。

- 「 タイプ」でリクエストのタイプを選択し、 「OK」をクリックします。

NetScaler Gateway CLIを使用して承認ポリシーをバインドするには:

コマンドプロンプトで、次のコマンドを実行します:

bind aaa group <group-name> -policy <policy-name> -priority <priority> -gotoPriorityExpression END

<!--NeedCopy-->

エンドツーエンド構成の例

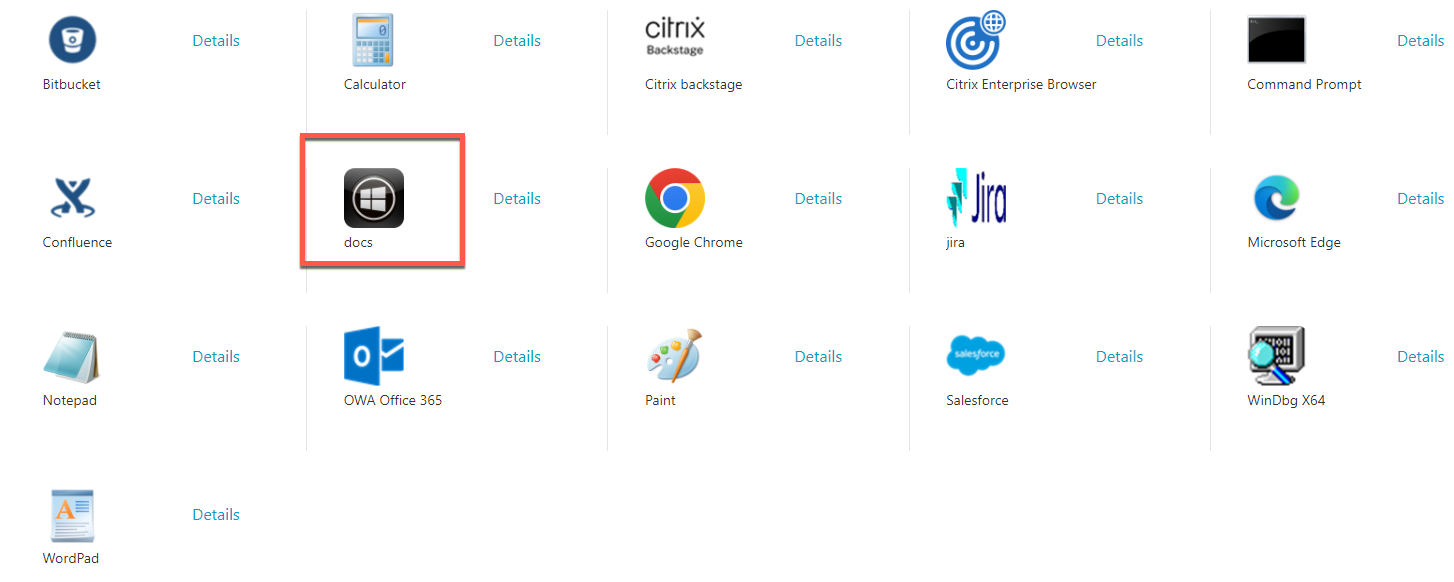

この例では、URL(https://docs.citrix.com) が指定された「ドキュメント」という名前のアプリが Citrix Workspaceに公開されます。

- PowerShell SDKをインストール済みのマシンでPowerShellを開きます。

-

次のコマンドを実行します。

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

コマンドレットに次の詳細を追加します。

$citrixUrl: “https://docs.citrix.com” $appName: docs $DesktopGroupId: 1 $desktopgroupname: <mydesktop23> <!--NeedCopy--> -

次のコマンドを実行します。

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid <!--NeedCopy-->アプリは現在、Citrix Workspaceで公開されています。

-

ポリシーの JSON ファイルをアプリ (「docs」) の詳細で更新します。次の事項に留意してください。

-

proxytraffic_v1secureBrowse値は常に以下に設定されます。この設定により、Citrix Enterprise Browserは、セキュアブラウズプロトコルを使用してトラフィックをNetScaler Gateway経由でWebページにトンネリングします。 -

browser_v1embeddedBrowser値は常に以下に設定されます。この設定は、Citrix Enterprise Browser (CEB) がワークブラウザーとして構成されている場合にのみ適用されます。embeddedBrowserに設定すると、構成済みの Secure Private Access ドメインに関連するリンクがCEBで開きます -

secureBrowseAddress値はNetScaler GatewayのURLです。

-

- ポリシー JSON ファイルを C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser. に配置します。

-

更新したポリシーファイルを指すようにWeb.configファイルを変更します。

-

NetScaler Gatewayオンプレミスアプライアンスで、次の操作を行います。

- アプリへのクライアントレスアクセスを有効にします。クライアントレスアクセスは、グローバルに、またはセッションレベルで有効にできます。

- Web アドレスエンコーディングを有効にする

- Secure Browse モードを有効にする

- クライアントレスアクセスモードでのドメインの書き換えから除外する

詳しくは、「手順3: オンプレミスのNetScaler Gatewayを使用して認証と承認を有効にする」を参照してください。

エンドユーザーフロー

-

PublishedContentAppsデリバリーグループのアプリケーションにアクセスできるユーザーとしてStoreFront tにログオンします。

-

ログオンしたら、新しいアプリケーションがデフォルトのアイコンで表示される必要があります。アイコンは必要に応じてカスタマイズできます。詳しくは、https://www.citrix.com/blogs/2013/08/21/xd-tipster-changing-delivery-group-icons-revisited-xd7/を参照してください。

-

アプリをクリックすると、Citrix Enterprise Browserでアプリが開きます。

アプリケーションアクセスポリシーの詳細

次の表は、使用可能なアクセスポリシーオプションとその値を示しています。

|キー名|ポリシーの説明|Value| |—|—|—| |screencapture_v1|Web ページのアンチスクリーンキャプチャ機能を有効または無効にする|有効または無効| |keylogging_v1|Web ページのアンチキーロギングを有効または無効にする|有効または無効| |watermark_v1|Web ページにウォーターマークを表示する/表示しない|有効または無効| |upload_v1|Web ページのアップロードを有効または無効にする|有効または無効| |printing_v1|Web ページからの印刷を有効または無効にする|有効または無効| |download_v1|Web ページからのダウンロードを有効または無効にする|有効または無効| |clipboard_v1|Web ページのクリップボードを有効または無効にする|有効または無効| |proxytraffic_v1|Citrix Enterprise Browserがセキュアブラウズを使用してトラフィックをNetScaler Gateway経由でWebページにトンネリングするか、直接アクセスを可能にするかを決定します|ダイレクトブラウズまたはセキュアブラウズ| |browser_v1|Citrix Enterprise Browserがワークブラウザーとして構成されている場合にのみ適用されます。embeddedBrowserに設定すると、構成済みのSecure Private Accessドメインに関連するリンクがCitrix Enterprise Browserで開きます|systemBrowser または embeddedBrowser| |名前|公開されたWebまたはSaaSアプリの名前|アプリパターンの公開時に入力したものと同じ名前を使用することをお勧めします|このアプリに関連するドメイン名をカンマで区切ったリスト。ワイルドカードも使用できます。これらのドメイン名は、Citrix Enterprise Browserがアプリにポリシーを適用するために使用されます。|例: “.office.com/”, “.office.net/”, “.microsoft.com/“.sharepoint.com/*”|

注:

キーロギング対策と画面キャプチャ対策には、Citrix Workspace アプリに付属する App protection 機能をインストールする必要があります。