認証

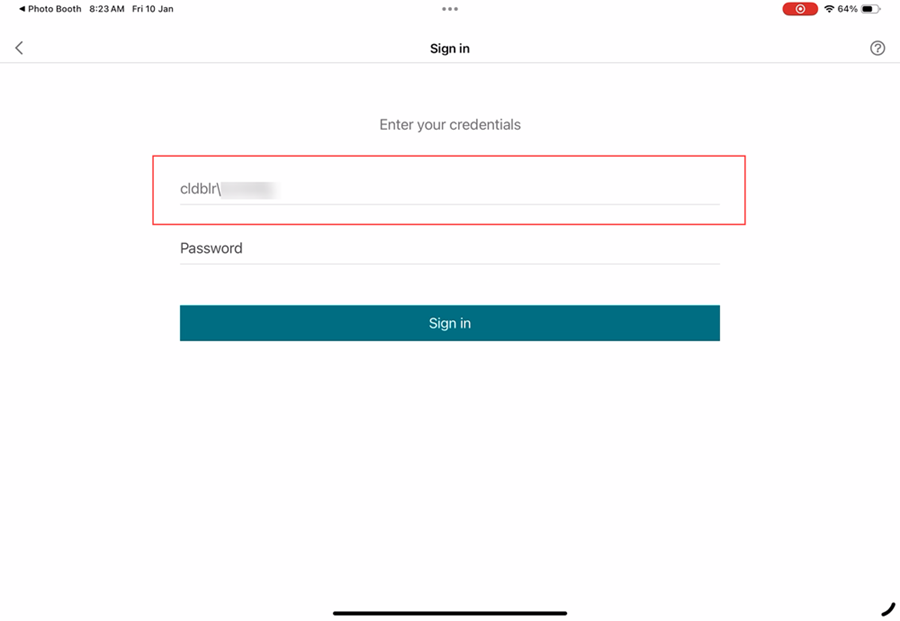

ユーザー名が事前入力される強化されたCitrixセキュリティ

バージョン25.1.0以降では、統合エンドポイント管理(UEM)を使用して、ユーザー名を特定の形式でプッシュし、デバイスを管理できます。 iOSでは、Citrix Workspaceアプリはこの構成を読み取り、ユーザー名を取得して、認証プロンプト内に事前に入力し、読み取り専用にします。 これにより、登録されたデバイス所有者だけが、その特定のデバイス上のアプリを認証してアクセスできるようになります。

管理者は、許可されたユーザーのみがサインインできるようにしながら、1か所から複数のiOSデバイス間でユーザー認証を効率的に管理できるようになります。

この機能により、ユーザーが資格情報を手動で入力する必要がなくなり、ログインプロセスがシンプルになり、エラーのリスクが軽減され、全体的なユーザーエクスペリエンスが向上します。 強力なアクセス制御とシームレスなログインフローを組み合わせることで、iOS向けCitrix Workspaceアプリは、セキュリティと使いやすさの両方の強化をサポートします。

次の設定を使用して、UEMでこの機能を構成できます:

注

この例では、デモンストレーション用のUEMソリューションとしてMicrosoft Intuneを使用します。 手順とUIは、UEMプロバイダーによって異なる場合があります。

- UEMプロバイダーにサインインします。

- 管理のために、Citrix WorkspaceアプリをUEMプロバイダーに追加します。 UEMポータルからアップロードするか、App Storeにリンクします。

- アプリのアプリ構成ポリシーを作成します。

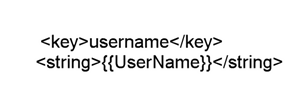

- キーと値のペアをXMLプロパティ一覧に追加し、次の値を入力します:

-

キー:

username -

値の種類:

String - 値:Microsoft Intuneポータルに記載されているペイロード変数。

-

キー:

Microsoft Intune:

詳しくは、「iOS and iPadOS device settings to use common iOS/iPadOS features in Intune」を参照してください。

Jamf:

<key>username</key>

<string>$USERNAME</string>

<!--NeedCopy-->

詳しくは、「Payload Variables for Configuration Profiles」を参照してください。

制限事項:

システムはネイティブのログインページのみをサポートします。 Webベースのログインでは、ユーザー名の事前入力はサポートされていません。

高速スマートカード

バージョン24.12.0以降、iOS向けCitrix Workspaceアプリでは、認証のパフォーマンスと使いやすさを向上させたスマートカードの機能強化が導入されています。 この更新により、スマートカードのサポートが大幅に強化され、ユーザーエクスペリエンスがよりスムーズかつ効率的になります。 同時プロトコルサポートと高速スマートカードプロトコルの統合により、ユーザーはより高速の認証とスマートカードリーダーのシームレスな使用を期待できます。 高速スマートカードは、Windowsデスクトップ上のCNG(Crypto Next Generation)APIと互換性があります。

注

この機能を有効にするには、Citrixヘルプデスクにお問い合わせください。

制限事項:

- iOS向けCitrix Workspaceアプリでは、同時実行が完全にはサポートされているわけではありません。

- プラグアンドプレイはサポートされていません。

Citrix Workspaceアプリを使用したCitrixアクセスの強制

バージョン24.12.0以降、管理者はiOSデバイスのユーザーに、ネイティブアプリ経由でのみCitrix Workspaceへのアクセスを強制できます。 この機能を有効にすると、ストアURLやサードパーティのブラウザーにアクセスしようとするユーザーは、Citrix Workspaceアプリに自動的にリダイレクトされます。 これにより、ネイティブアプリのすべての機能を活用した、シームレスなユーザーエクスペリエンスを実現できます。 さらに、この機能により、管理者はユーザー環境をより細かく制御できるようになり、認証プロセスをネイティブアプリ内にとどめることでセキュリティが強化され、ICAファイルをダウンロードする必要がなくなります。

管理者は、Citrix Cloudアカウントを使用してこの機能を有効にできます。 この機能は現在、クラウドストアでのみサポートされています。 詳しくは、「エンドユーザーにネイティブアプリ経由でのアプリとデスクトップの認証およびアクセスを強制する」を参照してください。

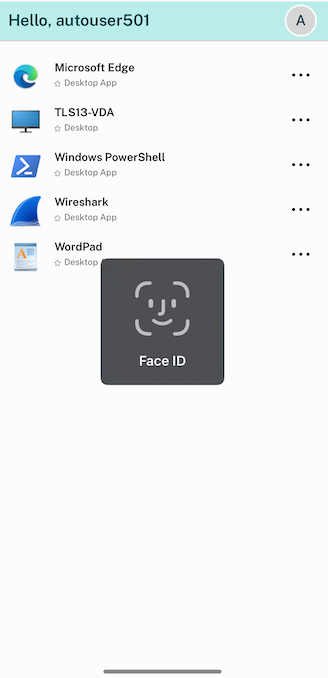

生体認証を有効にするプロンプトをスキップ

以前は、エンドユーザーはCitrix Workspaceアプリでの認証に生体認証Touch IDとFace IDのどちらを使用するかを選択するように求められていました。 バージョン24.9.0以降、管理者はこのプロンプトをスキップできるようになり、ユーザーのログインプロセスが合理化されました。

生体認証を有効にすると、ユーザーのパスワードはキーチェーンに安全に保存され、生体認証によって保護されます。 認証トークンの有効期限が切れると、ユーザーは自動的に生体認証を求められます。 デバイスで生体認証が構成されていない場合、ユーザーはトークンの有効期限が切れたときに資格情報を手動で入力する必要があります。

この機能は現在、ライトウェイトディレクトリアクセスプロトコル(LDAP)認証ポリシーを使用するオンプレミスストアでのみサポートされています。

構成

生体認証を有効にするには、次の方法を使用できます:

- モバイルデバイス管理(MDM)

- Global Admin Configuration Service(GACS)

MDMによる生体認証を有効にするには、管理者は次の設定を使用する必要があります:

- キー:

settings_skip_consent_for_biometric_protected_password_saving - 値:

true/false -

デフォルト値:

false—

trueに設定すると、生体認証による再ログイン機能がエンドユーザーに自動的に適用され、選択または拒否するオプションは提供されません。—

falseに設定した場合、生体認証による再ログイン機能はオプションであり、ユーザーはこれを受け入れるか拒否するかを選択できます。

GACS による生体認証を有効にするには、管理者は次の手順を実行する必要があります。

- Citrix Cloud の [ワークスペース構成] > [アプリ構成] > [構成] に移動します。

- Citrix Workspaceアプリで、[セキュリティと認証]を選択します。

- [認証]で[Skip use biometrics prompt]を有効にします。

詳しくは、「UEM経由によるCitrix Workspaceアプリ設定の構成をサポート」を参照してください。

Citrix Workspaceアプリへのアクセスで生体認証の強制をサポート

管理者は、ユーザーがCitrix Workspaceアプリにアクセスするためにデバイスの生体認証を使用することを強制できるようになりました。 この機能を使用すると、Citrix Workspaceアプリを閉じた後に開くか、最小化した後に最前面に表示すると、ロック解除してサインインするためのFace IDまたはTouch IDの検証のプロンプトが表示されます。 デバイスが生体認証をサポートしていない場合、アプリへのアクセスにはパスワードまたはパスコード認証方法が使用されます。 デバイスでパスコードが有効になっていない場合、アカウントはサインアウトになり、ユーザーはCitrix Workspaceアプリケーションにアクセスするために再度サインインする必要があります。

管理者は、統合エンドポイント管理ソリューションを使用して、次のキーと値のペアでこの機能を構成できます:

- キー:verify_biometric_on_app_foreground_transition

- 値の種類: ブール値

-

値:trueまたはfalse

- trueに設定すると、エンドユーザーがCitrix Workspaceアプリにアクセスするには生体認証が必要になります。

- falseに設定すると、Citrix Workspaceアプリへのアクセスに生体認証は強制されません。 ユーザーは生体認証を無効にすることができます。

オンプレミスストアへの接続でFIDO2を使用した認証のサポート

24.7.0バージョン以降、ユーザーはiOS向けCitrix Workspaceアプリに認証するときに、FIDO2ベースのパスワードなしの認証を利用してオンプレミスストアに接続できます。 FIDO2はシームレスな認証方法を提供し、企業の従業員がユーザー名やパスワードを入力しなくても、iOS向けCitrix Workspaceアプリにアクセスできるようにします。 この機能は、ローミング認証システム(USBのみ)とプラットフォーム認証システム(PINコード、Touch ID、Face IDのみ)の両方をサポートします。

この機能は、Global App Configuration Serviceと統合エンドポイント管理を使用して構成できます。

注

この機能はシステムブラウザーでのみサポートされています。

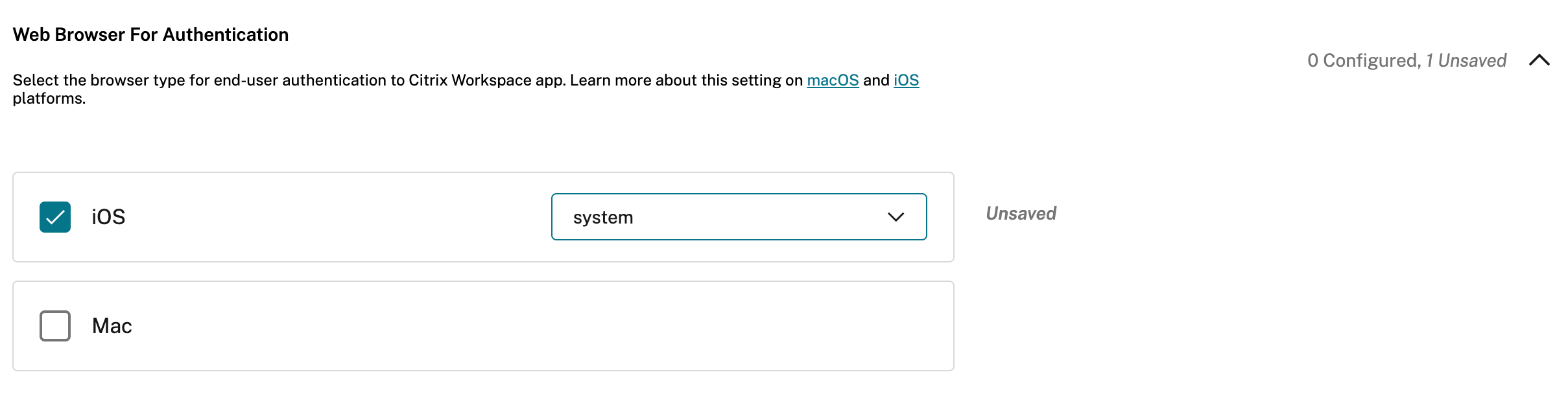

Global App Configuration Serviceの使用

Global App Configuration Serviceを使用して構成するには、次の手順を実行します:

- 資格情報でCitrix Cloudにサインインします。

- [ワークスペース構成] > [アプリ構成]に移動します。

- [アプリ構成]ページでストアを選択し、[設定]をタップします。

- [Workspace URL]ページで、[セキュリティと認証] > [認証]に移動します。

-

[認証用のWebブラウザー]で[iOS]を選択し、ドロップダウンメニューからsystemを選択します。

- [下書きの公開]をタップして、選択したストアの設定を公開します。

Global App Configuration Serviceについて詳しくは、Global App Configuration Serviceドキュメントの「オンプレミスストアの設定の構成」を参照してください。

統合エンドポイント管理ソリューションの使用

統合エンドポイント管理を使用して構成するには、次の手順を実行します:

- 統合エンドポイント管理(UEM)プロバイダーにサインインします。

- UEMプロバイダーによって管理するCitrix Workspaceアプリを追加します。 UEMプロバイダーのポータルを使用してアプリをアップロードし、UEMプロバイダーによる管理を有効にすることができます。 または、App Storeのアプリにリンクすることもできます。

- アプリのアプリ構成ポリシーを作成します。

- キーと値のペアをXMLプロパティ一覧に追加し、次の値を入力します:

<dict>

<key>category</key>

<string>authentication</string>

<key>userOverride</key>

<false/>

<key>settings</key>

<array>

<dict>

<key>name</key>

<string>settings_auth_web_browser</string>

<key>value</key>

<string>system</string>

</dict>

</array>

</dict>

<!--NeedCopy-->

詳しくは、「統合エンドポイント管理ソリューションを使用したCitrix Workspaceアプリの構成」を参照してください。

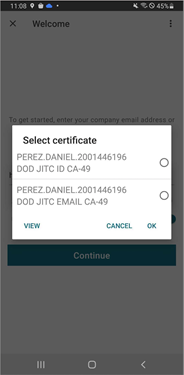

クライアント証明書認証

重要:

- StoreFrontを使用する場合、Citrix Workspaceアプリでは以下がサポートされます。

- Citrix Access Gateway Enterprise Editionバージョン9.3

- NetScaler Gatewayバージョン10.xからバージョン11.0まで

- Citrix Gatewayバージョン11.1以降 > - iOS向けCitrix Workspaceアプリはクライアント証明書認証をサポートしています。 > - クライアント証明書による認証は、Access Gateway Enterprise Edition 9.xおよび10.x以降でのみサポートされます。 > - 2要素認証の種類は、CertとLDAPである必要があります。 > - iOS向けCitrix Workspaceアプリはオプションのクライアント証明書認証もサポートしています。 > - P12形式の証明書のみがサポートされています。

Citrix Gateway仮想サーバーにサインインするユーザーを、クライアント証明書の属性に基づいて認証することもできます。 クライアント証明書による認証は、LDAPを使用した2要素認証でも使用できます。

管理者は、次のようにクライアント側の証明書の属性に基づいてエンドユーザーを認証できます:

- 仮想サーバーでクライアント認証が有効になっている。

- 仮想サーバーがクライアント証明書を要求している。

- Citrix Gateway上でルート証明書をその仮想サーバーにバインドする。

ユーザーはCitrix Gateway仮想サーバーにサインインし、認証された後、ユーザー名およびドメインの情報を証明書のSubjectAltName:OtherName:MicrosoftUniversalPrincipalNameフィールドから抽出できます。 username@domainの形式です。

ユーザーがユーザー名とドメインを抽出し、そのほかの必須情報(パスワードなど)を提供すると、認証が完了します。 有効な証明書や資格情報が提供されなかったり、ユーザー名とドメインの抽出に失敗したりすると、認証に失敗します。

クライアント証明書に基づいて認証するには、既定の認証の種類としてクライアント証明書を指定します。 また、「証明書アクション」を作成して、クライアントのSSL証明書に基づいた認証時の動作を定義することもできます。

XenAppファームを構成するには

Citrix Virtual AppsコンソールまたはWeb Interfaceコンソールでモバイルデバイス用のXenAppファームを作成します。 コンソールは、インストールしたCitrix Virtual Appsのバージョンによって異なります。

Citrix Workspaceアプリは、XenAppファームを使用して、ユーザーがアクセス権を持つアプリケーションに関する情報を取得します。 同じ情報が、デバイスで実行されているアプリと共有されます。 この方法は、従来のSSLベースのCitrix Virtual Apps接続のために、Web Interfaceを使用して、Citrix Gatewayを構成する方法に似ています。

Citrix Workspaceアプリのために、モバイルデバイス用のXenAppファームを構成して、以下のようにCitrix Gatewayからの接続をサポートします:

- XenAppファームで[Manage secure client access] > [Edit secure client access]設定の順に選択します。

- [Access Method]を [Gateway Direct] に変更します。

- Citrix Gatewayアプライアンスの完全修飾ドメイン名(FQDN)を入力します。

- Secure Ticket Authority(STA)の情報を入力します。

Citrix Gatewayアプライアンスを構成するには

クライアント証明書による認証を使用するには、Citrix GatewayでCertとLDAP認証ポリシーによる2要素認証を構成する必要があります。 Citrix Gatewayアプライアンスを構成するには

-

Citrix Gatewayでセッションポリシーを作成し、Citrix WorkspaceアプリからのCitrix Virtual Apps接続を受け付けるように設定します。 新しく作成したXenAppファームの場所を指定します。

-

Citrix Workspaceアプリからの接続であることを特定するセッションポリシーを作成します。 セッションポリシーを作成したら、次の式を設定し、式の演算子として[Match All Expressions]を選択します:

REQ.HTTP.HEADER User-Agent CONTAINS CitrixWorkspace -

セッションポリシーのプロファイル設定で、[Security] タブの [Default Authorization] を [Allow] に設定します。

[Published Applications] タブで、これがグローバル設定でない([Override Global]チェックボックスをオンにする)場合は [ICA Proxy] が [ON] であることを確認します。

Web Interfaceのアドレスフィールドに、デバイスユーザーが使用するXenAppファームのconfig.xmlを含むURLを入力します。次に例を示します:

- /XenAppServerName/Citrix/PNAgent/config.xml または

- /XenAppServerName/CustomPath/config.xml。

-

このセッションポリシーを、仮想サーバーにバインドします。

-

CertとLDAP用の認証ポリシーを作成します。

-

これらの認証ポリシーを、仮想サーバーにバインドします。

-

TLSハンドシェイクでクライアント証明書を要求するように仮想サーバーを構成します。 このためには、[Certificate]で[SSL Parameters]を開き、[Client Authentication]の[Client Certificate]で[Mandatory]を設定します。

重要:

- Citrix Gatewayで使用されるサーバー証明書が証明書チェーンの一部である場合。 たとえば、中間証明書の場合は、Citrix Gatewayに証明書をインストールします。 証明書のインストールについては、Citrix Gatewayのドキュメントを参照してください。

- クライアント証明書が必須に設定されている場合、認証を実行する前に、ユーザーは証明書を手動でインポートする必要があります。

-

モバイルデバイスを構成するには

Citrix Gatewayでクライアント証明書による認証を有効にすると、クライアント証明書の属性に基づいてユーザーが認証されます。 認証後、証明書からユーザー名とドメインを抽出できます。 ユーザーごとに特定のポリシーを適用できます。

- Citrix Workspaceアプリで、[アカウント] の[サーバー]ボックスに、一致するCitrix GatewayサーバーのFQDNを入力します。 たとえば、「GatewayClientCertificateServer.organization.com」などです。 Citrix Workspaceアプリにより、クライアント証明書が必要であることが自動的に検出されます。

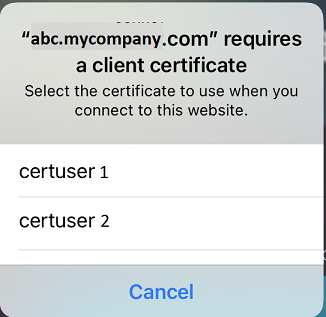

- ユーザーは、新しい証明書をインストールするか、インストール済みのものを一覧から選択できます。 iOSのクライアント証明書認証では、Citrix Workspaceアプリのみから証明書をダウンロードしてインストールします。

- 有効な証明書を選択すると、サインイン画面のユーザー名とドメインのフィールドに、証明書のユーザー名が事前に入力されます。 エンドユーザーは、パスワードなどの他の詳細を入力できます。

- クライアント証明書による認証をオプションとして設定した場合、ユーザーは証明書ページの[戻る]をクリックすることで証明書の選択をスキップすることができます。 この場合、Citrix Workspaceアプリはそのまま接続を続行し、ユーザーにログオン画面を表示します。

- ユーザーが初回サインインを完了すると、証明書を提示しなくてもアプリケーションを起動できるようになります。 ユーザーのアカウントで使用された証明書はCitrix Workspaceアプリに格納され、次回以降のログオン時に自動的に使用されるようになります。

認証でのブラウザー切り替えのサポート

23.2.0以降、オンプレミスのCitrix GatewayおよびStoreFront展開で高度な認証ポリシーが構成されている場合、管理者は認証プロセスに使用されるブラウザーを埋め込みブラウザーからiOSまたはiPadデバイスのシステムブラウザーに切り替えることができるようになりました。

認証プロセスの書き換えポリシーの構成

管理者は、認証プロセスに使用するブラウザーを埋め込みブラウザーからシステムブラウザーに切り替えることができます。 これは、高度な認証ポリシーがオンプレミスのCitrix GatewayおよびStoreFront展開で構成されている場合にのみ可能です。 高度な認証ポリシーを構成するには、次のようにNetScalerコマンドラインを使用してNetScaler書き換えポリシーを構成します:

enable ns feature REWRITEadd rewrite action insert_auth_browser_type_hdr_act insert_http_header X-Auth-WebBrowser "\"System\""add rewrite policy insert_auth_browser_type_hdr_pol "HTTP.REQ.URL.EQ(\"/cgi/authenticate\")" insert_auth_browser_type_hdr_actbind vpn vserver <VPN-vserver-Name> -policy insert_auth_browser_type_hdr_pol -priority 10 -gotoPriorityExpression END -type AAA_RESPONSE

システムブラウザーに移行すると、次のような追加機能が提供されます:

- 証明書ベースの認証のエクスペリエンスが向上。

- 認証プロセス中にデバイスのキーストアから既存のユーザー証明書を使用する機能。

- SITHS eIDなどのいくつかのサードパーティ認証システムをサポート。

管理者が上記の書き換えポリシーを構成していない場合、埋め込みブラウザーが認証のデフォルトブラウザーとして使用されます。

この表は、NetScaler GatewayおよびGlobal App Config Serviceでの構成に基づき、認証に使用されるブラウザーを示しています:

| NetScaler Gateway | Global App Configuration Service | 認証に使用されるブラウザー |

|---|---|---|

| System | System | System |

| System | 埋め込み | System |

| 埋め込み | System | System |

| 埋め込み | 埋め込み | 埋め込み |

| 構成なし | System | System |

| 構成なし | 埋め込み | 埋め込み |

オンプレミスストアで証明書ベースの認証をサポート

エンドユーザーは、証明書ベースの認証を処理できるようになりました。証明書はデバイスのキーチェーンに保存されます。 サインイン中に、Citrix Workspaceアプリはデバイス上の証明書の一覧を検出し、認証用の証明書を選択できます。

重要:

証明書を選択した後、その選択は次回のCitrix Workspaceアプリの起動まで保持されます。 別の証明書を選択するには、iOSデバイスの設定から「Safariをリセット」するか、Citrix Workspaceアプリを再インストールします。

注

この機能は、オンプレミス展開でサポートされます。

構成するには、以下を実行します:

-

Global App Configuration Store Settings APIに移動し、クラウドストアのURLを入力します。 たとえば、

https://discovery.cem.cloud.us/ads/root/url/<hash coded store URL>/product/workspace/os/iosなどです。 - API Exploration > SettingsController > postDiscoveryApiUsingPOST >に移動し、[POST]をクリックします。

- [INVOKE API] をクリックします。

-

ペイロードの詳細を入力してアップロードします。 次のいずれかの値を選択します:

- “Embedded”:WKWebViewを使用できます。 このオプションは、デフォルトで設定されます。

- “system”:Safari View Controllerを使用できます。

たとえば、次のようにします。

"category": "Authentication", "userOverride": false, "settings": [ { "name": "Web Browser to use for Authentication", "value": "*Embedded*/*System*" }, <!--NeedCopy-->iOSまたはiPadデバイスでは、管理者は認証プロセスに使用するブラウザーを切り替えることができます。 オンプレミスのCitrix GatewayおよびStoreFront展開で高度な認証ポリシーが構成されている場合、埋め込みブラウザーからシステムブラウザーに切り替えることができます。 詳しくは、「認証プロセスの書き換えポリシーの構成」を参照してください。

- [EXECUTE] をクリックして、サービスをプッシュします。

スマートカード

Citrix Workspaceアプリは、SITHSスマートカードのセッション中の接続のみをサポートしています。

FIPS Citrix Gatewayデバイスを使用している場合は、SSLの再ネゴシエーションを拒否するようにシステムを構成します。 詳しくは、Knowledge Centerの記事CTX123680を参照してください。

サポートされる製品および構成は以下のとおりです:

- サポートされるスマートカードリーダー:

- Precise Biometrics Tactivo for iPad Miniファームウェアバージョン3.8.0

- Precise Biometrics Tactivo for iPad(第4世代)、Tactivo for iPad(第3世代)およびiPad 2ファームウェアバージョン3.8.0

- BaiMobile® 301MP、および301MP-L Smart Card Reader

- Thursby PKard USBリーダー

- Feitian iR301 USBリーダー

- Type-C CCID準拠リーダー

- Twocanoesスマートカードユーティリティリーダー

- サポートされるVDAスマートカードミドルウェア

- ActiveIdentity

- サポートされるスマートカード:

- PIVカード

- Common Access Card(CAC)

- サポートされる構成:

- StoreFront 2.xおよびXenDesktop 7.x以降、またはXenApp 6.5以降と統合されたCitrix Gatewayでのスマートカード認証

Citrix Workspaceアプリでのアプリへのアクセスを構成するには

-

新しいアカウントを作成するときにCitrix Workspaceアプリに自動的にアクセスするよう構成する場合、[アドレス]フィールドにストアのURLを入力します。 例えば:

- StoreFront.organization.com

- netscalervserver.organization.com

-

スマートカードを使って認証している場合は、[スマートカードの使用] オプションを選択します。

注

ストアへのログオンは約1時間有効です。 これを超過した場合、再ログオンするまでアプリケーション一覧を更新したりほかのアプリケーションを起動したりできなくなります。

Type Cベースの一般的なリーダーのサポート

23.12.0バージョン以降、iOS向けCitrix Workspaceアプリはスマートカード認証でType-C CCID準拠リーダーをサポートするようになりました。 以前は、Lightningポートベースのリーダーのみをサポートしていました。 Citrix WorkspaceアプリにType-Cスマートカードリーダーを搭載すると、ユーザーはCitrix Workspaceアプリを通じて認証できる上に、仮想デスクトップセッション内でスマートカードをシームレスに使用できるという2つの利点を得られます。

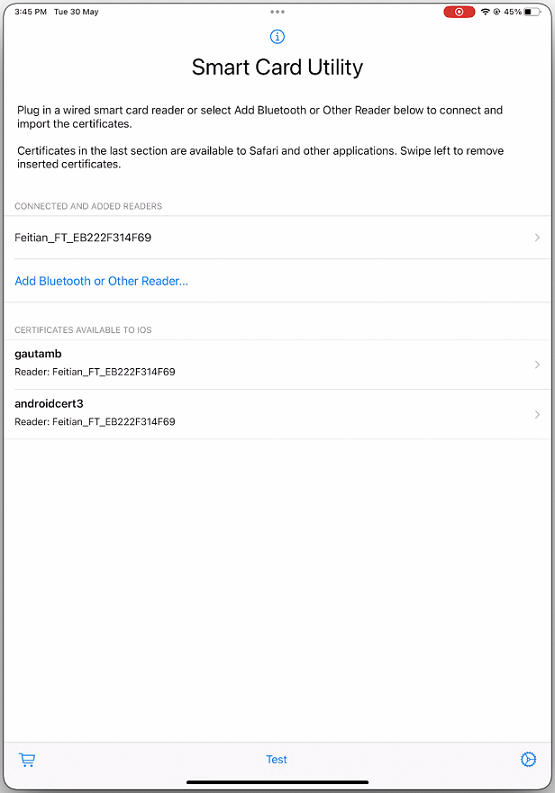

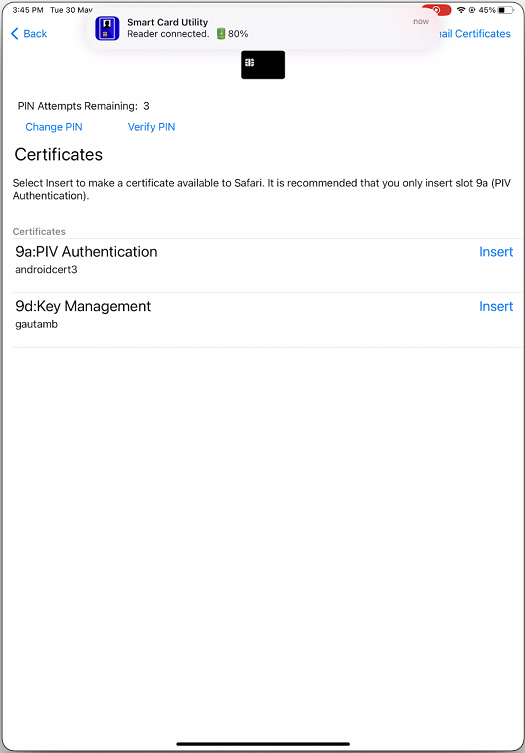

Twocanoesスマートカードユーティリティリーダーのサポート

24.3.5バージョン以降、iOS向けCitrix WorkspaceアプリはTwocanoesスマートカードユーティリティリーダーをサポートします。 サポートされているスマートカードリーダーについて詳しくは、「スマートカード」を参照してください。

注

TwocanoesスマートカードユーティリティUSB-Cリーダーは、Citrix Workspaceアプリのログインと仮想セッションのログインの両方でサポートされています。 ただし、TwocanoesスマートカードユーティリティBluetooth USB-Cリーダーは、Citrix Workspaceアプリのログインでのみサポートされ、仮想セッションのログインではサポートされていません。

TwocanoesスマートカードユーティリティBluetoothリーダーを構成するには、次の手順を実行します:

- App StoreからSmart Card Utilityアプリをダウンロードしてインストールします。 詳しくは、Twocanoesのナレッジベースで「Smart Card Utility Bluetooth Reader Quick Start」を参照してください。

- デバイスのBluetoothがオンになっていて、スマートカードがリーダーに挿入されていることを確認してください。

-

Smart Card Utilityアプリを開きます。

- Bluetoothリーダーを使用している場合は、[Add Bluetooth or Other Reader…] をタップし、接続するリーダーを選択します。

注

リーダーでPINのペアリングが有効になっている場合は、プロンプトが表示されたらPINを入力する必要があります。 PINはリーダーの背面にあります。

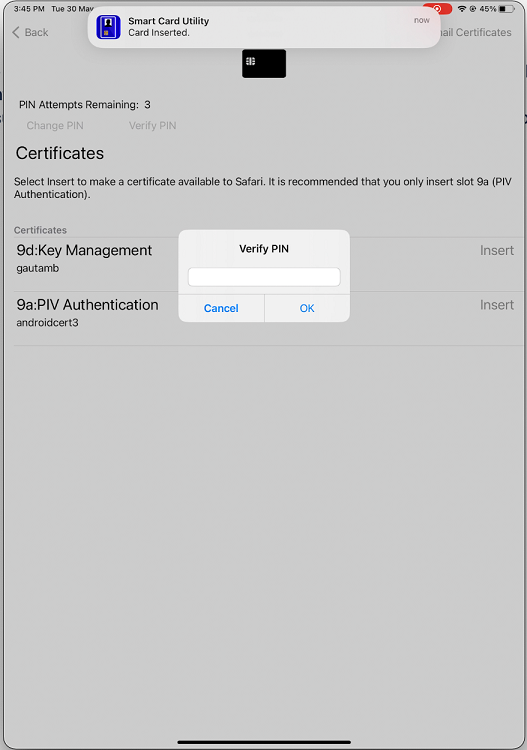

- 必要な証明書の [Insert] をタップして、キーチェーンのインターフェイスにコピーします。

注

Smart Card Utilityアプリは、トークンの形式でキーチェーンのインターフェイスに証明書を書き込むために、Appleが提供するcryptokit拡張機能を実装しています。 詳しくは、Apple Developerドキュメントの「スマートカード認証の構成」を参照してください。

- リーダーがデバイスに接続されたままであることを確認してください。

-

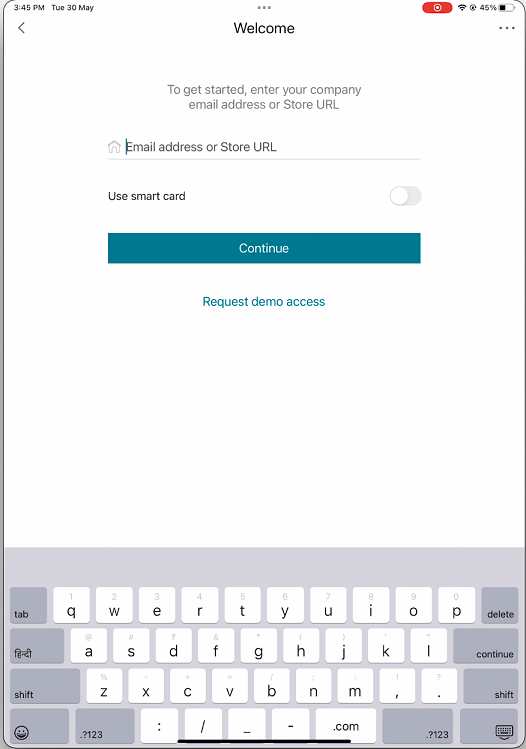

Citrix Workspaceアプリを開き、スマートカード認証が構成されているストアのURLを入力します。

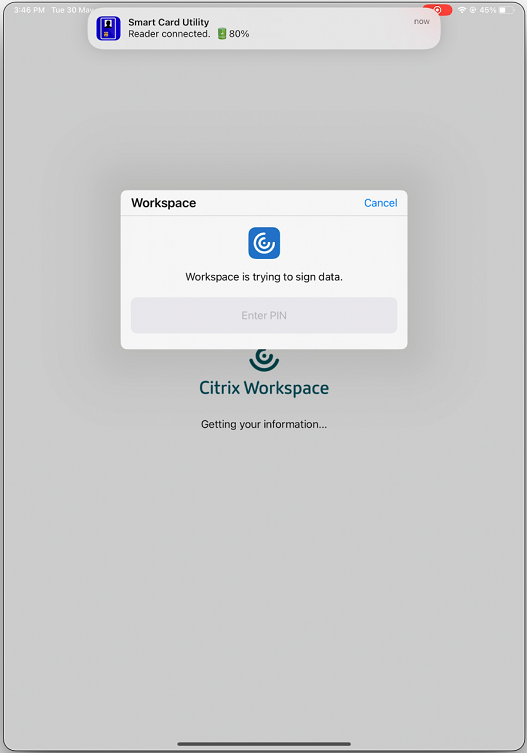

-

[Certificates]画面で必要な証明書を選択し、IT管理者から提供されたスマートカードのPINを入力してサインインします。

-

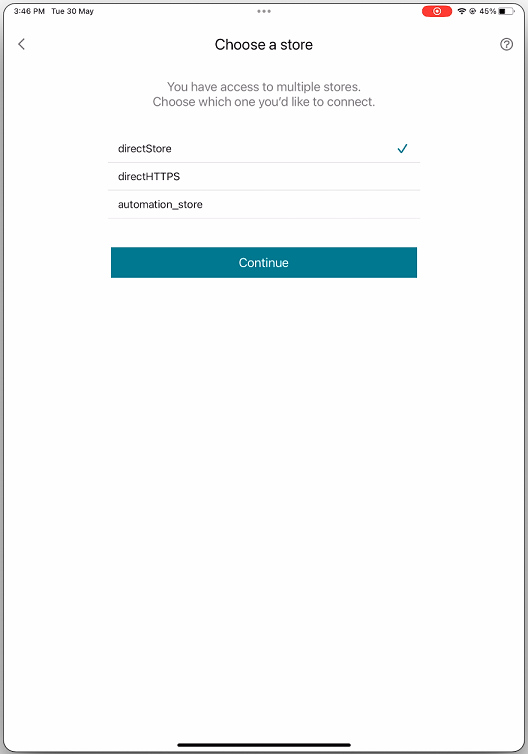

複数のストアにアクセスできる場合は、必要なストアを選択し、[Continue] をタップします。

- 認証が成功した後、Citrix Workspaceアプリにサインインします。

YubiKeyによるスマートカード認証のサポート

23.12.0バージョン以降では、YubiKeyを使用してスマートカード認証を実行できるようになりました。 この機能は、Citrix Workspaceアプリと、VDAセッションの仮想セッションおよび公開アプリに、単一デバイスの認証エクスペリエンスを提供します。 スマートカードリーダーやその他の外部認証システムを接続する必要がなくなります。 YubiKeyはOTP、FIDOなどの多様なプロトコルをサポートしており、エンドユーザーのエクスペリエンスを簡素化します。

Citrix Workspaceアプリにサインインするために、エンドユーザーはiPhoneまたはiPadにYubiKeyを挿入し、スマートカードの切り替えをオンにして、ストアURLを指定する必要があります。

注

この機能は、StoreFront展開上のCitrix Workspaceアプリへの直接接続のみをサポートし、Citrix Gateway経由ではサポートしません。 Citrix Gateway経由のスマートカード認証に対するYubiKeyのサポートは、将来のリリースで利用可能になる予定です。 iOS向けCitrix WorkspaceアプリはYubiKey 5シリーズのみをサポートします。 YubiKeyについて詳しくは、「YubiKey 5シリーズ」を参照してください。

スマートカード認証での複数の証明書のサポート

以前は、iOS向けCitrix Workspaceアプリでは、接続されたスマートカードの最初のスロットで利用可能な証明書が表示されていました。

バージョン24.1.0以降、iOS向けCitrix Workspaceアプリには、スマートカードで利用可能なすべての証明書が表示されます。 この機能を使用すると、スマートカード認証による認証中に必要な証明書を選択できます。

スマートカードで利用可能なすべての証明書を表示する

23.7.5バージョン以降、iOS向けCitrix Workspaceアプリでは、スマートカードで利用可能な複数の証明書が表示され、スマートカードベースの認証に使用する証明書を選択できるようになりました。 スマートカードの切り替えを有効にすると、必要な証明書を [証明書の選択] ページから選択できます。

RSA SecurID認証

Citrix Workspaceアプリは、Citrix Secure Web Gatewayの構成でRSA SecurID認証をサポートします。 構成は、Web Interfaceを介して行われ、すべてのCitrix Gateway構成に適用されます。

iOS向けCitrix Workspaceアプリのソフトウェアトークン用のURLスキーム:Citrix Workspaceアプリで使用されるRSA SecurIDソフトウェアトークンにより、URLスキーム「com.citrix.securid」のみが登録されます。

iOSデバイスにCitrix WorkspaceアプリとRSA SecurIDアプリの両方をインストールしたエンドユーザーは、URLスキーム「com.citrix.securid」を選択してCitrix WorkspaceアプリにRSA SecurID Software Authenticator(ソフトウェアトークン)をインポートする必要があります。

RSA SecurIDソフトウェアトークンをインポートするには

Citrix WorkspaceアプリでRSAソフトウェアトークンを管理者として使用するには、エンドユーザーが以下に従っていることを確認してください:

- PIN長のポリシー

- PINの種類(数字のみおよび英数字)

- PIN再使用の制限

エンドユーザーがRSAサーバーに対して正常に認証された後、エンドユーザーはPINを1回だけ設定する必要があります。 PINの検証後、StoreFrontサーバーでも認証されます。 すべての検証後、Workspaceアプリは、利用可能な公開アプリケーションと公開デスクトップを表示します。

RSAソフトウェアトークンを使用するには

-

組織から提供されたRSAソフトウェアトークンをインポートします。

-

SecurIDファイルが添付されたメールで、インポート先として [Workspaceで開く] を選択します。 ソフトウェアトークンがインポートされたら、Citrix Workspaceアプリが自動的に開きます。

-

インポートを完了させるために組織によりパスワードが提供されている場合は、そのパスワードを入力して [OK] をクリックします。 [OK] をクリックした後、トークンが正常にインポートされたことを示すメッセージが表示されます。

-

インポートメッセージを閉じ、Citrix Workspaceアプリで [アカウントの追加] をタップします。

-

組織から提供されたストアのURLを入力し、[次へ] をクリックします。

-

[ログオン]画面で、資格情報を入力します:ユーザー名、パスワード、ドメイン。 組織によって別のデフォルトPINが指定されていない場合は、[PIN]に「0000」と入力します PIN 0000はRSAのデフォルトですが、セキュリティポリシーに準拠させるため組織によって変更されていることがあります。

-

左上の [ログオン] をクリックします。 PINの作成を促すメッセージが表示されます。

- 4~8文字のPINを入力し [OK] をクリックします。 新しいPINを確認するメッセージが表示されます。

- PINをもう一度入力し、[OK] をクリックします。 アプリやデスクトップにアクセスできるようになりました。

Next Tokencode

Citrix GatewayにRSA SecurID認証を設定すると、Citrix WorkspaceアプリでNext Tokencode機能がサポートされます。 不正なパスワードを3回入力すると、Citrix Gateway Plug-inにエラーメッセージが表示されます。 サインインするには、次のトークンを待ちます。 ユーザーが不正なパスワードで何度もログオンしようとした場合に、そのユーザーのアカウントが無効になるようにRSAサーバーを設定できます。

派生資格情報

Citrix Workspaceアプリでは、Purebredによる派生資格情報がサポートされています。 派生資格情報を使用できるストアに接続するときに、ユーザーは仮想スマートカードを使用してCitrix Workspaceアプリにログオンできます。 この機能は、オンプレミス展開のみでサポートされます。

注

この機能を使用するには、Citrix Virtual Apps and Desktops 7 1808以降が必要です。

Citrix Workspaceアプリで派生資格情報を有効にするには:

- [設定] > [詳細] > [派生資格情報]に移動します。

- [派生資格情報を使用] をタップします。

派生資格情報とともに使用する仮想スマートカードを作成するには:

- [設定] > [詳細] > [派生資格情報]で、[新しい仮想スマートカードを追加]をタップします。

- 表示された仮想スマートカードの名前を編集します。

- 数字のみ8桁のPINを入力し、確定します。

- [次へ] をタップします。

- [認証証明書]で、[証明書のインポート] をタップします。

- ドキュメントピッカーが表示されます。 [参照] をタップします。

- [場所]で、[Purebred Key Chain] を選択します。

- 一覧から、適切な認証証明書を選択します。

- [キーのインポート] をタップします。

- 手順5~9を繰り返して、デジタル署名証明書と暗号化証明書をインポートします(必要な場合)。

- [保存] をタップします。

証明書は、仮想スマートカードに最大3つまでインポートできます。 仮想スマートカードが正しく動作するには、認証証明書が必要です。 暗号化証明書とデジタル署名証明書は、VDAセッション内で使用するために追加することができます。

注

HDXセッションに接続する場合は、作成された仮想スマートカードがセッションにリダイレクトされます。

既知の制限事項

- ユーザーは、有効なカードを一度に1つだけ保持することができます。

- 仮想スマートカードは、いったん作成すると編集することができません。 削除してからカードを作成します。

- 無効なPINは、10回まで入力できます。 10回試行しても無効な場合、仮想スマートカードは削除されます。

- 派生資格情報を選択すると、仮想スマートカードが物理スマートカードを上書きします。

ユーザーエージェント

Citrix Workspaceアプリは、他のIDプロバイダー(IdP)への認証のリダイレクトなど、ネットワーク要求で認証ポリシーの構成に使用できるユーザーエージェント文字列を送信します。

注:

次の表でUser-Agentの一部として記載されているバージョン番号は一例であり、使用しているバージョンに基づいて自動的に更新されます。

| シナリオ | iOS(WKWebView) | iOS(Safari View Controller) | iPadOS(WkWebView) | iPadOS(Safari View Controller) |

|---|---|---|---|---|

| クラウドストア | Mozilla/5.0(Macintosh、Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | デフォルトのSafariユーザーエージェント文字列。 | Mozilla/5.0(Macintosh、Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1。 | デフォルトのSafariユーザーエージェント文字列。 |

| クラウドストア - SaaSおよびWebアプリ

|

デフォルトのWKWebViewユーザーエージェント文字列。

|

デフォルトのSafariユーザーエージェント文字列。

|

isFeatureUseSafariUserAgentForSaasWebviewEnabledが有効な場合、次のユーザーエージェントが送信されます:

Mozilla/5.0(Macintosh、Intel Mac OS X 10_15)AppleWebKit/605.1.15(KHTML、Geckoなど)/バージョン/13.4 Safari/605.1.15 shouldTunnelWebViewTrafficがTrueに設定されている場合、次のユーザーエージェントが送信されます:

Mozilla/5.0(Macintosh、Intel Mac OS X 10_15)AppleWebKit/605.1.15(KHTML、Geckoなど)/バージョン/13.4 Safari/605.1.15/CitrixReceiver/24.5.0/ X1Class CWACapable |

デフォルトのSafariユーザーエージェント文字列。

|

| オンプレミスストア | デフォルトのWKWebViewユーザーエージェント文字列。 | デフォルトのSafariユーザーエージェント文字列。 | — | デフォルトのSafariユーザーエージェント文字列。 |

| NetScaler Gatewayを使用したオンプレミスストア | デフォルトのWKWebViewユーザーエージェント文字列。 | デフォルトのSafariユーザーエージェント文字列。 | Mozilla/5.0(Macintosh、Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | デフォルトのSafariユーザーエージェント文字列。 |

| NetScaler GatewayとnFactor認証を使用したオンプレミスストア | Mozilla/5.0(Macintosh、Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | デフォルトのSafariユーザーエージェント文字列。 | Mozilla/5.0(Macintosh、Intel Mac OS X 10_15_7)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/24.7.0 iOS/18.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | デフォルトのSafariユーザーエージェント文字列。 |

WKWebViewのユーザーエージェント文字列

23.3.5バージョン以降、WKWebViewを介して開始された一部のネットワーク要求で使用されるuser-agent文字列に、デフォルトでCitrix Workspaceアプリの識別子が含まれるようになりました。

したがって、次のように変更されました。変更前: Mozilla/5.0(iPhone、CPU iPhone OS 15_2 Mac OS Xなど)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 AuthManager/3.2.4.0

変更後(以下のいずれか):

Mozilla/5.0(iPhone、CPU iPhone OS 15_0 Mac OS Xなど)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone(iPhoneの例)

または

Mozilla/5.0(iPhone、CPU iPhone OS 15_0 Mac OS Xなど)AppleWebKit/605.1.15(KHTML、Geckoなど)Mobile/15E148 CWA/23.3.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone(iPhoneの例)

nFactor認証

多要素(nFactor)認証のサポート

多要素認証は、アクセス権を付与するために複数のIDをユーザーに要求することで、アプリケーションのセキュリティを強化します。 多要素認証により、管理者が認証手順および関連する資格情報コレクションフォームを構成できます。

ネイティブのCitrix Workspaceアプリは、既にStoreFrontに実装されているフォームによるログオンのサポートを構築することで、このプロトコルをサポートできます。 Citrix GatewayおよびTraffic Manager仮想サーバーのWebログオンページでも、このプロトコルを使用します。

詳しくは、「SAML認証」および「nFactor認証」を参照してください。

制限事項:

- nFactorサポートを有効にすると、Touch IDやFace IDなどの生体認証を使用できなくなります。

nFactor高度認証ポリシーのサポート

Citrix GatewayでnFactor高度認証ポリシーを使用して構成する場合、Citrix Workspaceアプリで証明書ベースの認証がサポートされるようになりました。 nFactor認証により、柔軟でアジャイルな多要素スキーマを構成できます。

user-agent文字列:

iPhoneまたはiPadでCitrix Workspaceアプリに対して高度な(nFactor)認証を実行すると、認証プロセスは埋め込まれたWebViewにリダイレクトされます。 表示されるユーザーエージェント文字列は、OSバージョン、CWAビルドバージョン、デバイスモデル、およびAuthManagerバージョンに基づいて若干異なる場合があります。 たとえば、iPhoneとiPadのユーザーエージェント文字列は、以下のように異なります。

iPhoneの場合:

Mozilla/5.0 (iPhone; CPU iPhone OS 16_2 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/16.2 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/3.3.0.0

iPadの場合:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/3.3.0.0

注

- バージョンまたはデバイスモデルの情報は、環境によって異なる場合があります。

- 認証中にiOS向けCitrix Workspaceアプリ固有のユーザーエージェントベースのポリシーを適用するには、次のキーワードを利用します:

- iOS

- CWA

- CWA対応

HDXセッションへの接続時にFIDO2ベースの認証をサポート

23.9.0バージョン以降、iOS向けCitrix Workspaceアプリは、FIDO2ベースの認証方法を使用して、Citrix Virtual Apps and Desktopsセッション内でパスワードなしの認証をサポートするようになりました。 この機能により、ユーザーはFIDO2対応のYubicoセキュリティキーを使用して、Google ChromeやMicrosoft EdgeなどのブラウザーでWebAuthn対応のWebサイトにサインインできます。 WebAuthn対応のWebサイトを開くだけで、パスワードなしの認証がトリガーされます。 Lightningポートベースのデバイスのみがサポートされています(USB-CまたはUSB 4ポートを備えたデバイスはサポートされていません)。 パスワードなしの認証を使用したCitrix Workspaceアプリまたはデスクトップセッションへのサインインはサポートされていません。

前提条件について詳しくは、Citrix Virtual Apps and Desktopsドキュメントの 「FIDO2を使用したローカル認証と仮想認証」を参照してください。

クラウドストアへの接続でFIDO2を使用した認証のサポート

24.5.0バージョン以降、ユーザーはCitrix Workspaceアプリに認証するときに、FIDO2ベースのパスワードなしの認証を利用してクラウドストアに接続できます。 FIDO2はシームレスな認証方法を提供し、企業の従業員がユーザー名やパスワードを入力しなくても、仮想セッション内でアプリやデスクトップにアクセスできるようにします。 この機能は、ローミング認証システム(USBのみ)とプラットフォーム認証システム(PINコード、Touch ID、Face IDのみ)の両方をサポートします。 この機能はデフォルトで有効になっています。

注

FIDO2認証はデフォルトでChromeカスタムタブでサポートされています。 WebViewでFIDO2認証を使用することの詳細について興味を持たれた場合は、このPodioフォームを使用して登録していただくようお願いします。

オンプレミス展開での認証トークンの保存の構成をサポート

iOS向けCitrix Workspaceアプリは、ローカルディスクでオンプレミスストアの認証トークンの保存を構成するオプションを提供するようになりました。 この機能を使用すると、認証トークンの保存を無効にして、セキュリティを強化することができます。 無効にした後、システムまたはセッションが再起動されると、セッションにアクセスするには再度認証が必要になります。

管理構成ファイルを使用してオンプレミス展開で認証トークンの保存を無効にするには、次の手順を実行します:

- テキストエディターを使ってweb.configファイルを開きます。 このファイルは通常、

C:\inetpub\wwwroot\Citrix\Roaming directoryにあります。 - このファイルで、ユーザーアカウント要素の場所を見つけます(「Store」は使用環境のアカウント名です)。 例:

<account id=... name="Store"> -

</account>タグの前にあるユーザーアカウントのプロパティに移動し、次の内容を追加します:

<properties>

<property name="TokenPersistence" value="false" />

</properties>

<!--NeedCopy-->

次に示すのは、web.configファイルの例です:

<account id="#########################################" name="Store Service"

description="" published="true" updaterType="None" remoteAccessType="StoresOnly">

<annotatedServices>

<clear />

<annotatedServiceRecord serviceRef="1__Citrix_Store">

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

<clear />

<property name="TokenPersistence" value="false" />

</properties>

</metadata>

</annotatedServiceRecord>

</annotatedServices>

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

</properties>

</metadata>

</account>

<!--NeedCopy-->

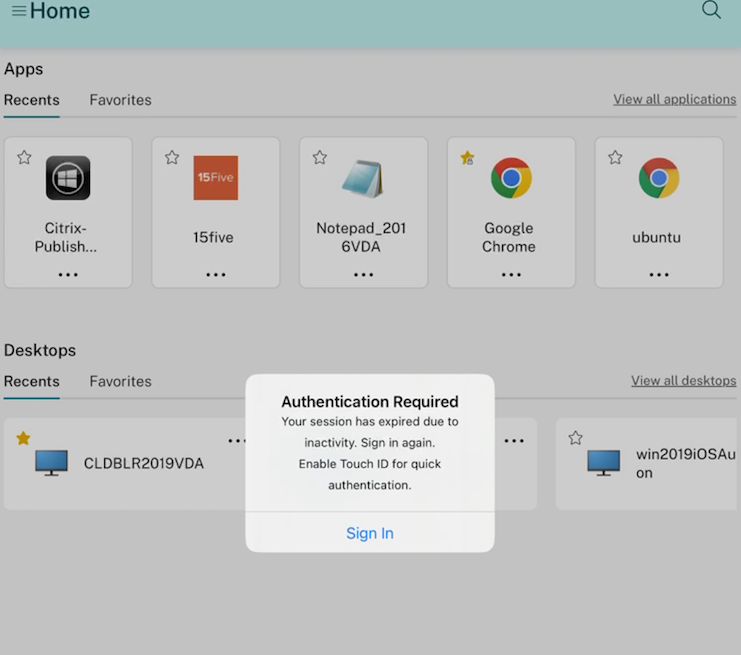

セッションのタイムアウト後の再認証

23.3.0バージョン以降、前回のサインイン以降にセッションの有効期限が切れた場合、Citrix Workspaceアプリへの再認証を求めるメッセージが表示されるようになりました。 WebまたはネイティブクライアントからCitrix Workspaceアプリに接続するときに、2要素認証またはユーザー名とパスワードの入力を求められます。

この記事の概要

- ユーザー名が事前入力される強化されたCitrixセキュリティ

- 高速スマートカード

- Citrix Workspaceアプリを使用したCitrixアクセスの強制

- 生体認証を有効にするプロンプトをスキップ

- オンプレミスストアへの接続でFIDO2を使用した認証のサポート

- クライアント証明書認証

- スマートカード

- YubiKeyによるスマートカード認証のサポート

- スマートカード認証での複数の証明書のサポート

- スマートカードで利用可能なすべての証明書を表示する

- RSA SecurID認証

- 派生資格情報

- ユーザーエージェント

- WKWebViewのユーザーエージェント文字列

- nFactor認証

- HDXセッションへの接続時にFIDO2ベースの認証をサポート

- クラウドストアへの接続でFIDO2を使用した認証のサポート

- オンプレミス展開での認証トークンの保存の構成をサポート

- セッションのタイムアウト後の再認証