トラブルシューティング

アプリのバージョンを確認する方法

Citrix Workspaceアプリのバージョンを確認するには、アプリを開きます。 [設定] > [バージョン情報]をタップします。 バージョン情報が画面に表示されます。

Citrix Workspaceアプリを最新バージョンにアップグレードする方法

App StoreでCitrix Workspaceアプリの最新バージョンにアップグレードできます。 Citrix Workspaceアプリを検索し、 [アップグレード] ボタンをタップします。

Citrix Workspaceアプリをリセットする方法

次のいずれかの方法で Citrix Workspace アプリをリセットできます。

- Citrix Workspaceアプリから既存のアカウントを削除します

- Citrix Workspaceアプリのストレージデータをクリアします。

- Citrix Workspaceアプリをアンインストールし、最新の修正が適用された最新のiOS向けCitrix Workspaceアプリをインストールします。

ログを収集する方法

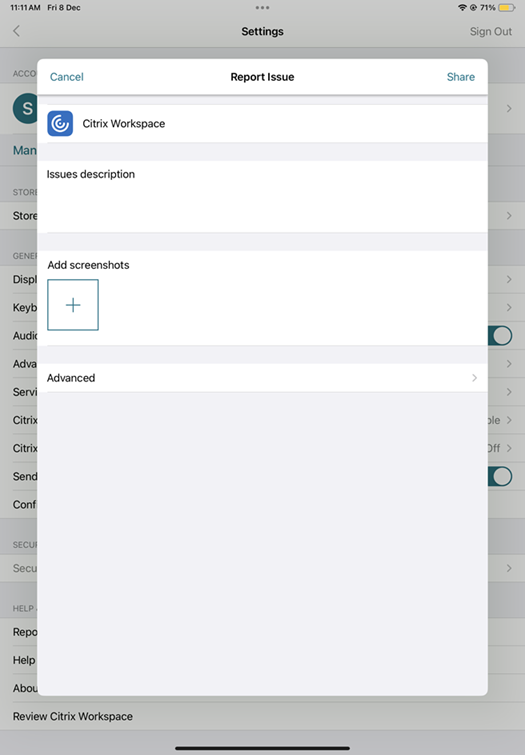

- Citrix Workspaceアプリを開き、 [設定]に移動します。

-

[ヘルプとサポート]で、[問題の報告]を選択します。

- 問題を再現します。

-

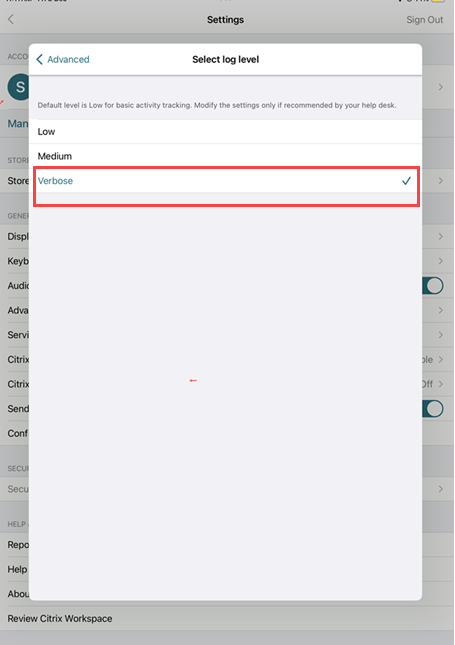

[ログレベルの選択]ページで [詳細] を選択します。

- [ログの場所の選択]ページで、[コンソールとファイルの両方]を選択します。

-

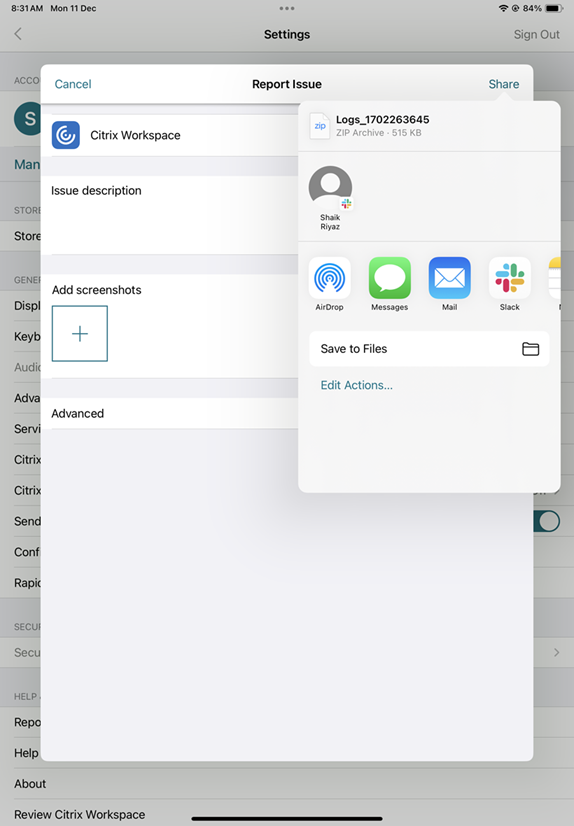

zipファイルをCitrixと共有します。

機能拡張のリクエスト方法

機能拡張のリクエストは、メール(ios_ear_support@cloud.com)で送信できます。

Technical Preview機能にアクセスする方法

Technical Preview機能については、機能ごとに固有のメール(ios_ear_support@cloud.com)でリクエストできます。 このフォームは、製品ドキュメントのTechnical Previewの情報に添付されています。

EARのフィードバックを提供する方法

EARに関するフィードバックは、ios_ear_support@cloud.comにメールで送信できます。

よくある問題とトラブルシューティングのヒント

切断されたセッション

ユーザーが以下の操作を行うと、iOS向けCitrix Workspaceアプリセッションを終了せずに切断できます:

- セッションで公開アプリまたはデスクトップを表示している間に次のことを実行する:

- 画面を上部で矢印をタップして、セッションのドロップダウンメニューを表示させる。

- [ホーム] ボタンをタップして、起動パッドに戻る。

- アクティブなセッションに残っている公開アプリのいずれかのアイコンの下にある白い影をタップする。

- 切断をタップする。

- iOS向けCitrix Workspaceアプリを終了する:

- デバイスの [ホーム] ボタンをダブルタップする。

- iOS App Switcherビューで、iOS向けCitrix Workspaceアプリを探す。

- 表示されるダイアログで切断をタップする。

- モバイルデバイスのホームボタンを押す。

- アプリのドロップダウンメニュー内の[ホーム]または[切り替え]をタップする。

セッションは切断された状態のままになります。 ユーザーは切断セッションに再接続できますが、管理者は特定の時間が経過した後に切断セッションが非アクティブとして表示されていることを確認できます。

アプリを非アクティブモードで表示するには、リモートデスクトップセッションホストサーバーの構成(「ターミナルサービス構成」の新名称)で、ICA-TCP接続のセッションタイムアウトを構成します。

リモートデスクトップサービス(「ターミナルサービス」の新名称)の設定について詳しくは、Microsoft Windows Serverの製品ドキュメントを参照してください。

有効期限が切れたパスワード

iOS向けCitrix Workspaceアプリでは、有効期限が切れたパスワードをユーザーが変更することができます。 パスワードの有効期限が切れると、必要な情報を入力するためのメッセージが表示されます。

ジェイルブレイクされたデバイス

ユーザーがジェイルブレイクされたiOSデバイスで接続することにより、展開環境のセキュリティを侵害する可能性があります。 ジェイルブレイクしたデバイスとは、所有者によりセキュリティ権限が変更され、一般的には特定のセキュリティ保護機能をバイパスするようになっているデバイスです。

iOS向けCitrix WorkspaceアプリでジェイルブレイクされたiOSが検出されると、ユーザーに通知が表示されます。

環境のセキュリティをさらに保護する野に役立てるため、StoreFrontまたはWeb Interfaceを構成して、検出したジェイルブレイクされたデバイスでアプリを実行できないようにすることができます。

要件

- Citrix Receiver for iOS 6.1以降

- StoreFront 3.0またはWeb Interface 5.4以降

- StoreFrontまたはWeb Interfaceへの管理者アカウントによるアクセス

注

Citrix Workspaceアプリは、ジェイルブレイクされたデバイスを検出すると、データを保護しセキュリティを維持するために、自身を非アクティブ化します。 これにより、不正な変更が加えられたデバイスではアプリを使用できなくなります。

HDXの音質の低下

iOS向けCitrix Workspaceアプリを使用したCitrix Virtual Apps and DesktopsおよびCitrix DaaS(Citrix Virtual Apps and Desktopsサービスの新名称)のセッションで、音質が低下することがあります。 この問題は、音声と動画を同時に使用すると発生します。

この問題は、Citrix Virtual Apps and DesktopsおよびCitrix DaasのHDXに関連するポリシーが音声と動画のデータ量に対応できない場合に発生します。

音質を改善するためのポリシー作成については、Knowledge CenterのCTX123543を参照してください。

カスタマイズされたストアエクスペリエンスでのデスクトップおよびアプリセッションの起動に失敗しました

ストアエクスペリエンスをカスタマイズしている場合、Citrix Workspaceアプリからデスクトップおよびアプリセッションを起動できない場合があります。 ストアの種類の自動検出は、メールアドレスでのみサポートされており、ストアURLではサポートされていません。 カスタマイズされたストアがある場合は、メールアドレスまたはWeb Interfaceのログインモードを使用することをお勧めします。 詳しくは、「手動セットアップ」および「メールアドレスによるアカウント検出を構成する」を参照してください。

Web Interfaceのログインモード経由でアカウントを手動で設定するには、次の手順を実行します:

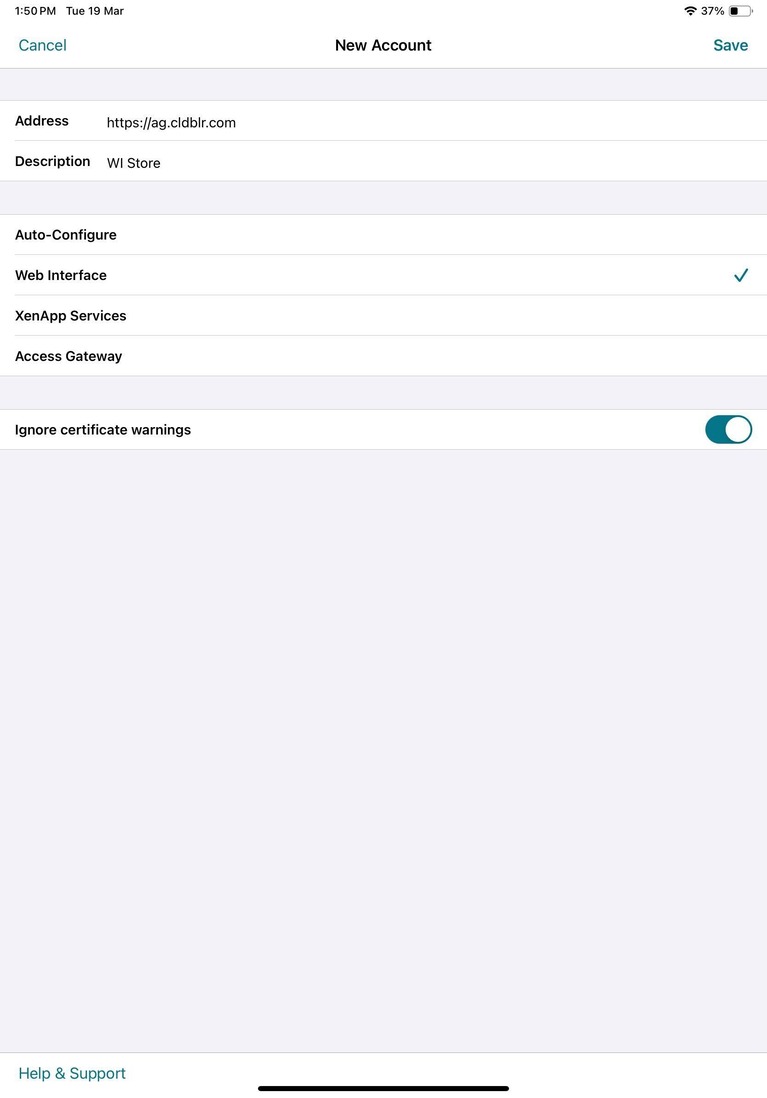

- アカウントアイコン>アカウント画面>プラス記号(+)の順にタップします。 [新規アカウント] 画面が開きます。

- 画面左下の [オプション] の左側のアイコンをタップして、[手動セットアップ] をタップします。 画面に他のフィールドが表示されます。

- [アドレス] フィールドに、サイトまたはCitrix GatewayのセキュアなURL(agee.mycompany.comなど)を入力します。

-

Web Interface接続を選択します。 この接続モードでは、Webブラウザーに似たCitrix Virtual Apps Webサイトが表示されます。 このUIは、「Webビュー」とも呼ばれます。

- [証明書の警告を無視] で、無効、自己署名、または期限切れの証明書を無視してサーバーに接続するかどうかを指定します。 デフォルトでは、[オフ]になっています。 >重要: > >このオプションをオンにする場合は、常に接続先のサーバーが正しいかどうかを確認してください。 ユーザーのデバイスを不正な攻撃から守るため、Citrixではすべてのサーバー上に有効な証明書をインストールしておくことを強くお勧めします。 証明機関から入手したSSL証明書を使用すると、サーバーのセキュリティが向上します。 自己署名入りの証明書を使用したり、証明書を使用しなかったりすることはCitrixでは推奨されません。

- [保存] をタップします。

- ユーザー名およびパスワード(2要素認証を選択した場合はトークン)を入力し、[ログオン]をタップします。 iOS向けCitrix Workspaceアプリの画面が開き、デスクトップにアクセスしたり、アプリを追加および実行したりできます。

注

ユーザーの資格情報はWeb Interfaceのログインモードでは保存されないため、接続ごとに入力する必要があります。

よくある質問

低電力またはモバイルデバイスの仮想アプリと仮想デスクトップで、ビデオのパフォーマンスを向上させるにはどうすればよいですか?

Citrix Virtual Apps and Desktopsのバージョンに応じて、MaxFramesPerSecondレジストリ値またはHDXポリシーを使用して仮想デスクトップのビデオパフォーマンスを改善および構成する方法については、Knowledge Centerの記事CTX123543を参照してください。

Citrix Workspaceアプリにサインインした後、アプリまたはデスクトップが表示されません

さらにサポートが必要な場合は、会社のヘルプデスクまたはITサポートチーム管理者にお問い合わせください。

接続の遅さをトラブルシューティングする方法

次の問題のいずれかが発生した場合は、次の「 回避策」セクションに記載されている手順に従ってください。

- Citrix Virtual Apps and Desktopsサイトへの接続が遅い

- アプリアイコンが見つからない

- プロトコルドライバのエラーメッセージが繰り返し表示される

回避方法

Citrix Virtual Appsサーバー、Citrix Secure Web Gateway、およびWeb Interfaceサーバー上のネットワークインターフェイスのCitrix PVイーサネットアダプターのプロパティを無効にします。 Citrix PV イーサネット アダプターのプロパティには、デフォルトで有効になっている次のプロパティが含まれています。 これらのプロパティをすべて無効にする必要があります。

- 大量送信オフロード

- オフロードIPチェックサム

- オフロードTCPチェックサム

- オフロードUDPチェックサム

注

サーバーの再起動は必要ありません。 この回避策は、Windows Server 2003およびWindows Server 2008(32ビット)で使用できます。 Windows Server 2008 R2では、この問題は発生しません。

数字キーと特殊文字に関する問題のトラブルシューティング

数字キーまたはIMEでの中国語の文字入力が期待どおりに機能しない場合は、Unicodeキーボードオプションを無効にする必要があります。 Unicodeキーボードオプションを無効にするには:

- [設定] > [キーボードのオプション]に移動します。

- [Unicodeキーボードの使用]を[オフ]に設定します。