デバイスの姿勢とサードパーティの統合

デバイス ポスチャ サービスが提供するネイティブ スキャンに加えて、デバイス ポスチャ サービスは、Windows および macOS 上の次のサードパーティ ソリューションと統合することもできます。

Microsoft Intune と Device Posture の統合

Microsoft Intune は、ポリシー構成に基づいて、ユーザーのデバイスを準拠または登録済みとして分類します。 Citrix Workspace へのユーザー ログイン時に、デバイス ポスチャは Microsoft Intune でユーザーのデバイスの状態を確認し、この情報を使用して Citrix Cloud 内のデバイスを準拠、非準拠 (部分的アクセス) に分類したり、ユーザー ログイン ページへのアクセスを拒否したりすることができます。 Citrix DaaS や Citrix Secure Private Access などのサービスは、デバイスのデバイス ポスチャの分類を使用して、それぞれ仮想アプリとデスクトップ、および SaaS と Web アプリへのコンテキスト アクセス (スマート アクセス) を提供します。

Microsoft Intune 統合を構成する

Intune 統合の構成は 2 段階のプロセスです。

ステップ 1: デバイスの状態を Microsoft Intune サービスと統合します。 これは、デバイス ポスチャと Microsoft Intune 間の信頼を確立するために実行する 1 回限りのアクティビティです。

ステップ 2: Microsoft Intune 情報を使用するためのポリシーを構成します。

ステップ 1 - デバイスの状態を Microsoft Intune と統合する:

-

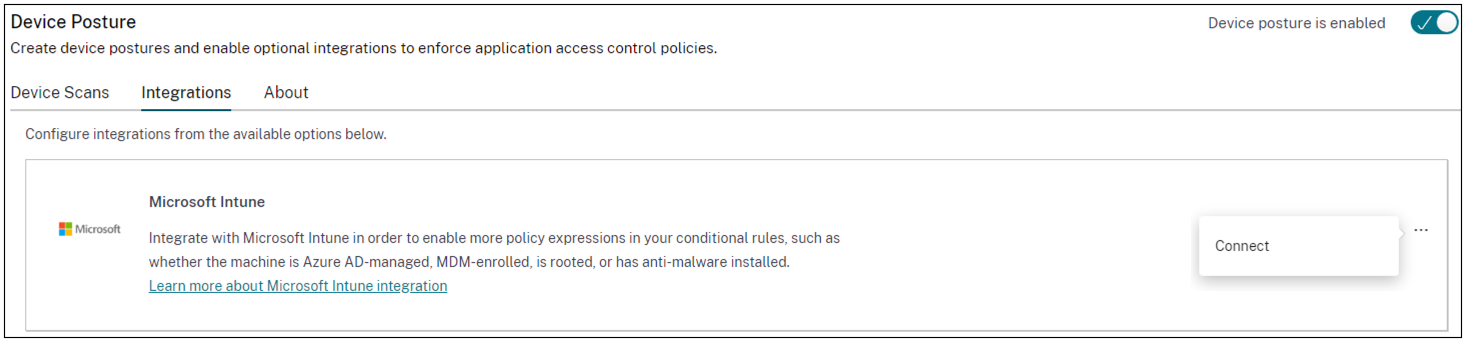

統合 タブにアクセスするには、次のいずれかの方法を使用します。

- ブラウザで URL https://device-posture-config.cloud.com にアクセスし、 統合 タブをクリックします。

- Secure Private Access のお客様 - Secure Private Access GUI の左側のナビゲーション ペインで、 Device Posture、 をクリックし、 Integrations タブをクリックします。

-

省略記号 ボタンをクリックし、次に 接続をクリックします。 管理者は認証のために Azure AD にリダイレクトされます。

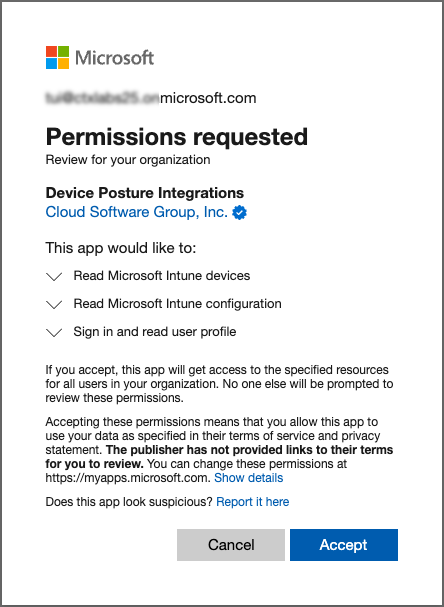

次の表は、デバイス ポスチャ サービスとの統合のための Microsoft Intune API アクセス許可を示しています。

| API名 | 請求額 | 権限名 | 種類 |

|---|---|---|---|

| Microsoft Graph | デバイス管理管理デバイス.読み取り.すべて | Microsoft Intune デバイスの読み取り | アプリケーション |

| Microsoft Graph | デバイス管理サービス構成.読み取り.すべて | Microsoft Intune デバイスの読み取り | アプリケーション |

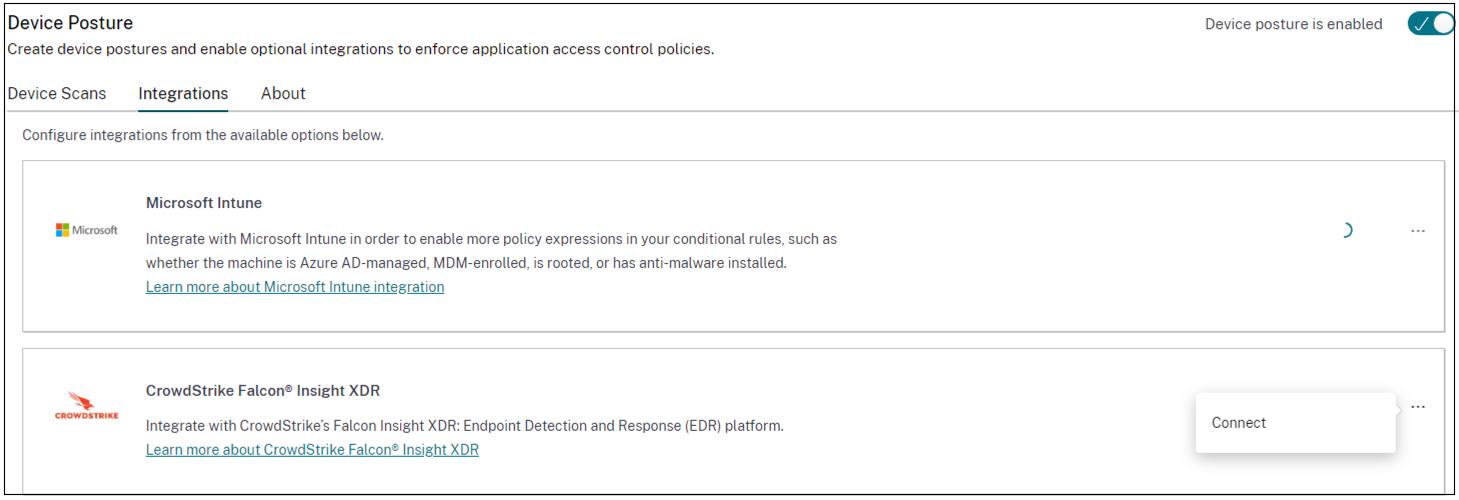

統合ステータスが 未構成 から 構成済みに変更されると、管理者はデバイス ポスチャ ポリシーを作成できます。

統合が成功しなかった場合、ステータスは 保留中と表示されます。 省略記号、 ボタンをクリックし、次に 再接続をクリックする必要があります。

ステップ 2 - デバイスの姿勢ポリシーを構成する:

-

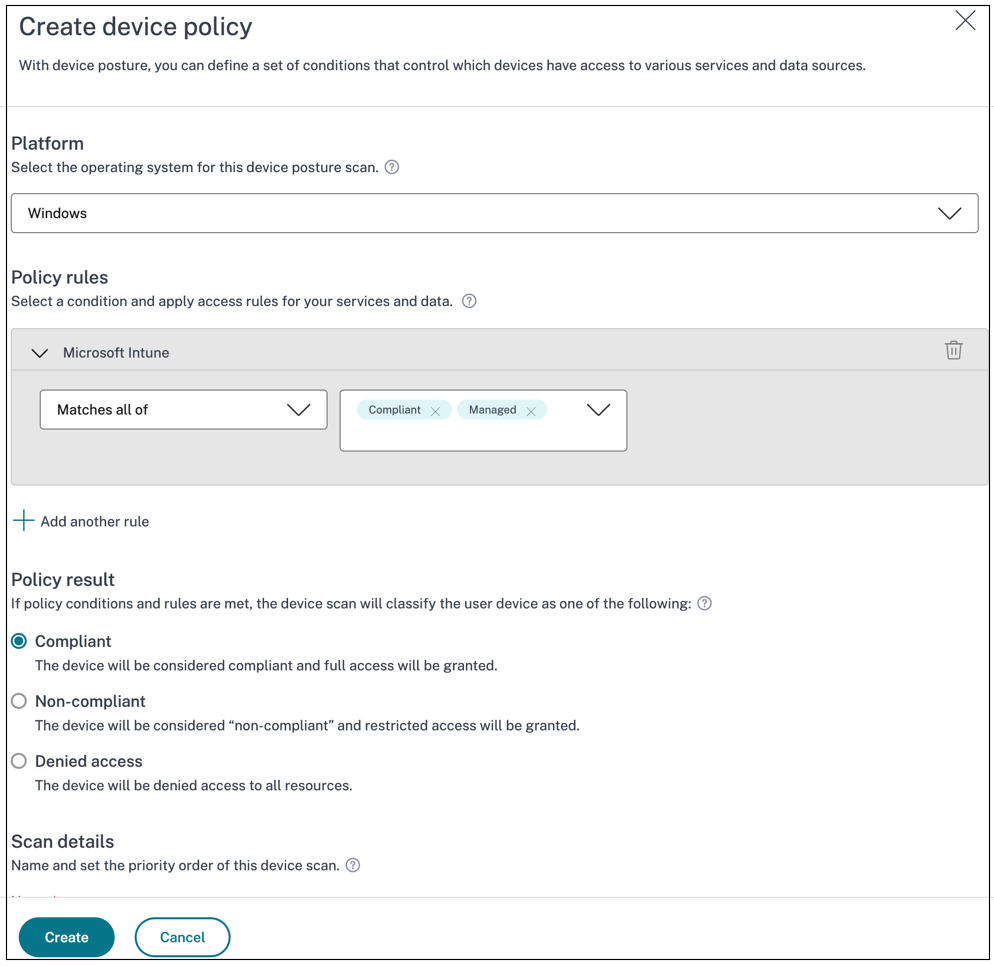

デバイススキャン タブをクリックし、 デバイスポリシーの作成をクリックします。

- ポリシーの名前を入力し、優先順位を設定します。

- このポリシーを作成するプラットフォームを選択します。

- ルールの選択で、 Microsoft Endpoint Managerを選択します。

- 条件を選択し、一致させる MEM タグを選択します。

- **のいずれかに一致する場合、OR 条件が適用されます。

- がのすべてに一致する場合、AND 条件が適用されます。

注意:

このルールは、デバイスのポスチャに対して構成する他のルールと一緒に使用できます。

-

では、デバイスは次のようになります: 設定した条件に基づいて、次のいずれかを選択します。

- 準拠(フルアクセスが許可されます)

- 非準拠(制限付きアクセスが許可されます)

- ログイン拒否

ポリシー作成の詳細については、「 デバイス ポスチャ ポリシーの構成」を参照してください。

CrowdStrikeとDevice Postureの統合

CrowdStrike Zero Trust Assessment (ZTA) は、エンド デバイスごとに 1 ~ 100 の ZTA セキュリティ スコアを計算して、セキュリティ態勢の評価を提供します。 ZTA スコアが高いほど、エンド デバイスの姿勢が優れていることを意味します。

Citrix Device Posture Service は、エンド デバイスの ZTA スコアを使用して、Citrix Desktop as a Service (DaaS) および Citrix Secure Private Access (SPA) リソースへのコンテキスト アクセス (スマート アクセス) を有効にできます。

デバイス ポスチャ管理者は、ZTA スコアをポリシーの一部として使用し、エンド デバイスを準拠、非準拠 (部分アクセス) に分類したり、アクセスを拒否したりすることができます。 この分類は、組織が仮想アプリやデスクトップ、SaaS や Web アプリへのコンテキスト アクセス (スマート アクセス) を提供するために使用できます。 ZTA スコア ポリシーは、Windows および macOS プラットフォームでサポートされています。

CrowdStrike統合を構成する

CrowdStrike 統合の構成は 2 段階のプロセスです。

ステップ 1: Citrix Device Posture サービスと CrowdStrike ZTA サービス間の信頼を確立します。 これは一度限りのアクティビティです。

ステップ 2: CrowdStrike ZTA スコアをルールとして使用して、Citrix DaaS および Citrix Secure Private Access リソースへのスマート アクセスを提供するようにポリシーを構成します。

ステップ 1 - Citrix Device Posture サービスと CrowdStrike ZTA サービス間の信頼を確立します。

Citrix Device Posture サービスと CrowdStrike ZTA サービス間の信頼を確立するには、次の手順を実行します。

- Citrix Cloud にサインインし、ハンバーガー メニューから Identity and Access Management を選択します。

- [デバイスの状態 ] タブをクリックし、次に[管理] をクリックします。

-

統合 タブをクリックします。

注意:

または、Secure Private Access サービスの GUI の左側のナビゲーション ペインにある [デバイス ポスチャ] オプションに移動し、 [統合] タブをクリックすることもできます。

- CrowdStrike ボックスの省略記号ボタンをクリックし、 接続をクリックします。 CrowdStrike Falcon Insight XDR 統合ペインが表示されます。

- クライアント ID とクライアント シークレットを入力し、[ 保存] をクリックします。

注意:

- ZTA API クライアント ID とクライアント シークレットは、CrowdStrike ポータル (サポートとリソース > API クライアントとキー) から取得できます。

- 信頼を確立するための読み取り権限を持つ Zero Trust Assessment および Host スコープが選択されていることを確認してください。

ステータスが 未構成 から 構成済みに変わると、統合は成功したと見なされます。

統合が成功しなかった場合、ステータスは 保留中と表示されます。 省略記号ボタンをクリックし、次に 再接続をクリックする必要があります。

ステップ 2 - デバイスの姿勢ポリシーを構成する:

CrowdStrike ZTA スコアをルールとして使用して Citrix DaaS および Citrix Secure Private Access リソースへのスマート アクセスを提供するポリシーを構成するには、次の手順を実行します。

-

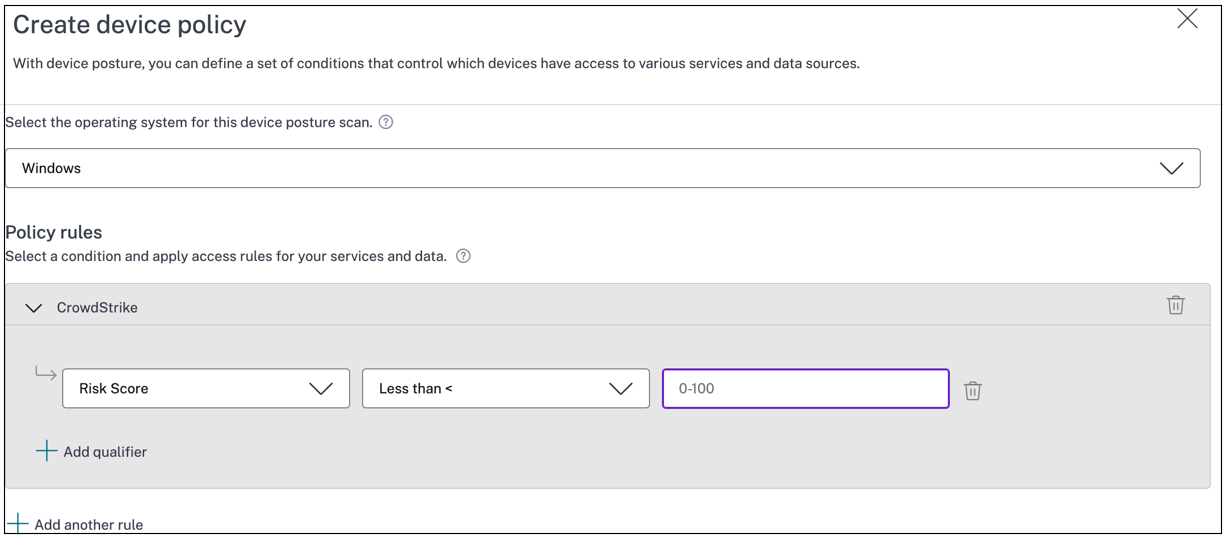

デバイススキャン タブをクリックし、 デバイスポリシーの作成をクリックします。

- このポリシーを作成するプラットフォームを選択します。

- ポリシールールで、 CrowdStrikeを選択します。

- リスク スコア 修飾子の場合は、条件を選択し、リスク スコアを入力します。

- + をクリックして、CrowdStrike Falcon センサーが実行中かどうかを確認する修飾子を追加します。

注意:

このルールは、デバイスのポスチャに対して構成する他のルールと一緒に使用できます。

-

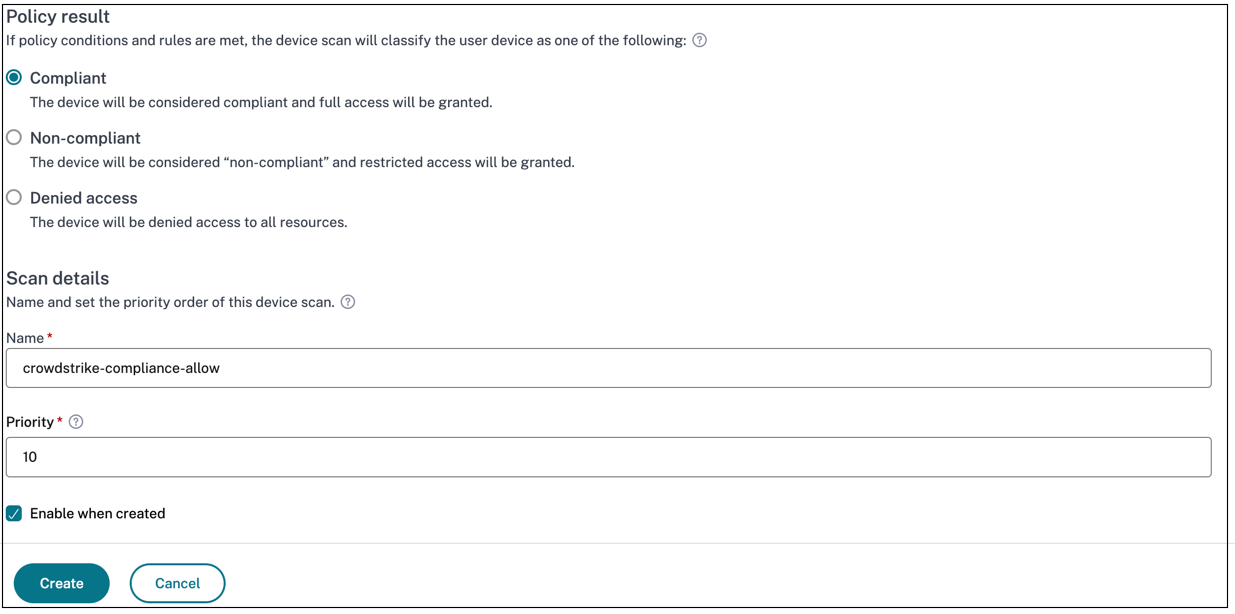

ポリシー結果 で、設定した条件に基づいて次のいずれかを選択します。

- 準拠

- 非準拠

- ログイン拒否

- ポリシーの名前を入力し、優先順位を設定します。

- [Create] をクリックします。