安全な構成

ここでは、セルフサービスパスワードリセットのコンポーネントを安全に展開し、構成するために必要な手順について説明します。

- ユーザーパスワードのリセットおよびユーザーアカウントのアクセス権のロック解除を行うドメインユーザーアカウントの作成

- ファイアウォール設定の構成

セルフサービスアカウントの作成

セルフサービスパスワードリセットのパスワードリセット機能とアカウントロック解除機能を使用する場合は、サービスの設定時に、パスワードリセットとアカウントロック解除の実行でセルフサービスモジュールが使用するアカウントを指定します。アカウントには適切な特権が必要ですが、実稼働環境でのDomain Adminsグループアカウントの使用はお勧めしません。推奨されるアカウント特権は次のとおりです。

- 同じドメインに属している

- 関連するドメインユーザーに対するパスワードリセットとアカウントロック解除の権限がある

[Active Directoryユーザーとコンピューター] で、ユーザーパスワードのリセットとユーザーアカウントのロック解除を行う権限を付与するグループまたはユーザーアカウントを作成します。

- [Active Directoryユーザーとコンピューター] でドメインを右クリックして、メニューの [制御の委任] をクリックします。

- 制御の委任 ウィザードが開きます。[ウィザードの開始] ダイアログボックスで [次へ] をクリックします。

- [ローカルユーザーとグループ] ダイアログボックスで、[追加] をクリックします。一覧からアカウントのロック解除権限を付与するグループを選択して、[OK] をクリックします。[ユーザーとグループ] ダイアログボックスで、[次へ] をクリックします。

- [委任するタスク] ダイアログボックスで、[委任するカスタムタスクを作成する]、[次へ] の順にクリックします。

- [Active Directoryオブジェクトの種類] ダイアログボックスで、[フォルダー内の次のオブジェクトのみ]の[ユーザーオブジェクト]をクリックして、[次へ] をクリックします。

- [アクセス許可] ダイアログボックスで、[全般] チェックボックスと [プロパティ固有] チェックボックスをオンにします。[アクセス許可] の一覧で、[lockoutTimeの読み取り]、[lockoutTimeの書き込み]、[パスワードのリセット]、[パスワードの変更]、[userAccountControlの読み取り]、[userAccountControlの書き込み]、[pwdLastSetの読み取り]、[pwdLastSetの書き込み] の各チェックボックスをオンにして、[次へ] をクリックします。

- [オブジェクト制御の委任ウィザードの完了] ダイアログボックスで [完了] をクリックします。

ファイアウォール設定の構成

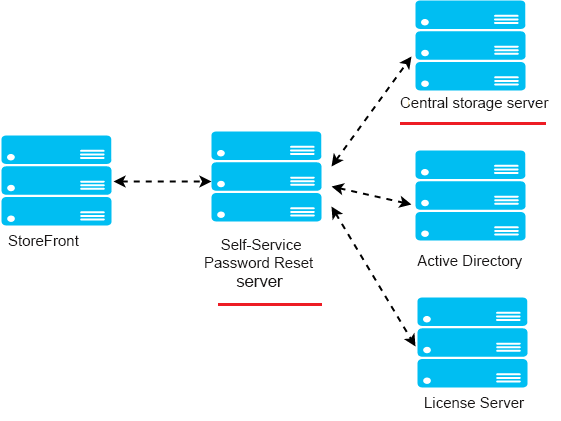

セルフサービスパスワードリセットサーバーおよび中央ストレージサーバーのコンポーネントはユーザーのパスワードを管理するため、これらのコンポーネントを信頼できるネットワークに展開し、特定の信頼できるコンポーネントのみがアクセスできるようにすることを強くお勧めします。ここでは、これらのサーバー用にWindowsファイアウォールを正しく構成する手順について説明します。また、これらのサーバーが信頼できないネットワークトラフィックから確実に隔離されるように既存のネットワークインフラストラクチャを構成することもお勧めします。

実稼働環境で以下の構成を行うと、セルフサービスパスワードリセット中央ストアサーバーへのアクセスが、メッセージブロック(Server Message Block:SMB)を使用したセルフサービスパスワードリセットサーバーのみに制限されます。また、セルフサービスパスワードリセットサーバーは、HTTPS接続を備えたStoreFrontサーバーからのみアクセスされます。

Windows 2012 R2のリモートファイル共有の展開

環境

- 専用サーバーでセルフサービスパスワードリセットのコンポーネントをインストールします。既存のStoreFrontまたはDelivery Controllerコンポーネントと同じサーバーに展開しないでください。同じサーバーに展開した場合、以下に示すファイアウォール構成ではStorefrontまたはDelivery Controllerのトラフィックがブロックされる可能性があります。

- StoreFrontとセルフサービスパスワードリセットサーバーの間には、非透過HTTP/HTTPSプロキシは設定しないでください。

非透過プロキシをStoreFrontとセルフサービスパスワードリセットサーバーの間に設定する場合は、セルフサービスパスワードリセットサーバーへのアクセスを、ファイアウォール規則に含まれるプロキシサーバーに対してのみ許可するように構成してください。

- 以下の手順の構成は、デフォルトのWindowsファイアウォールの規則に基いています。

セルフサービスパスワードリセット中央ストアのファイアウォールを構成する

構成が完了すると、セルフサービスパスワードリセット中央ストアから提供されるSMBサービスには、セルフサービスパスワードリセットサーバーのみが受信でアクセスできるようになります。また、セルフサービスパスワードリセット中央ストアサーバーは、社内ネットワークにあるサービスに送信のみでアクセスできるようになります。

1. サーバーマネージャーを開き、上部ナビゲーションバーの [ツール] メニューで [セキュリティが強化されたWindowsファイアウォール] をクリックします。

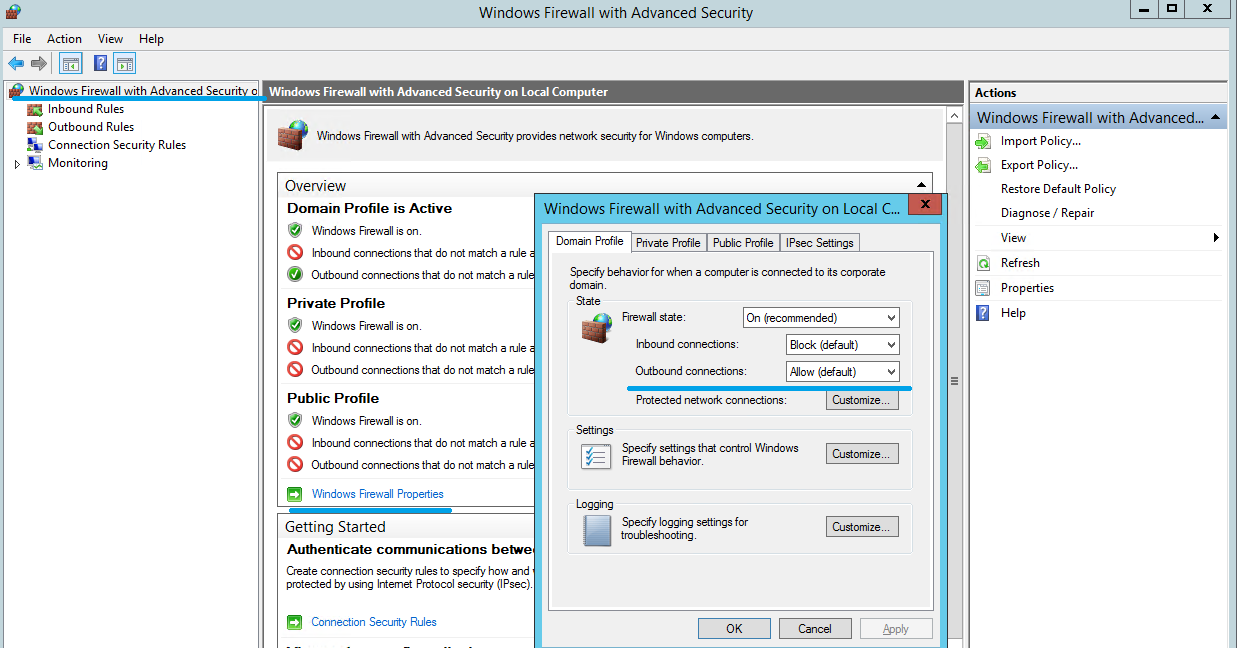

2.[セキュリティが強化されたWindowsファイアウォール] ページで、中央ペインの [Windowsファイアウォールのプロパティ] をクリックします。ドメイン、プライベート、パブリックの3種類のファイアウォールプロファイルがあります。[ドメインプロファイル] タブを選択します。[ファイアウォールの状態] を [有効]、[受信接続] を [ブロック]、[送信接続] を [許可] にそれぞれ設定します。

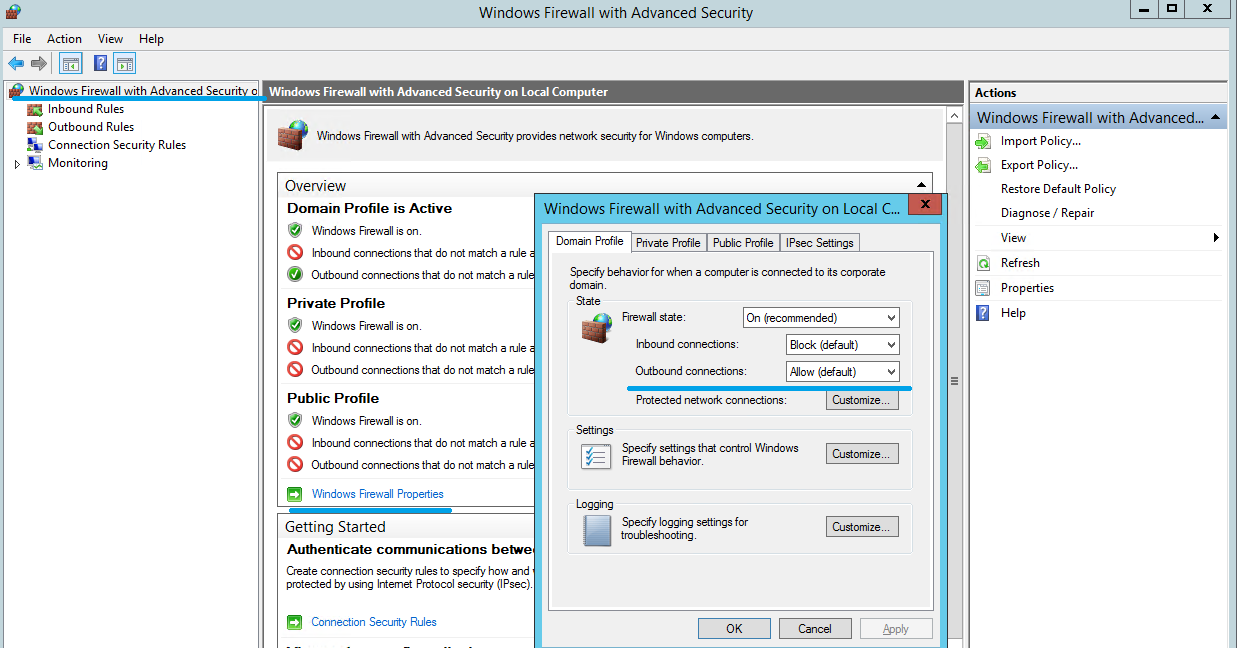

3.[プライベートプロファイル] タブと [パブリックプロファイル] タブを選択します。[ファイアウォールの状態] を [有効]、[受信接続] と [送信接続] を [ブロック] にそれぞれ設定します。変更を適用して保存します。

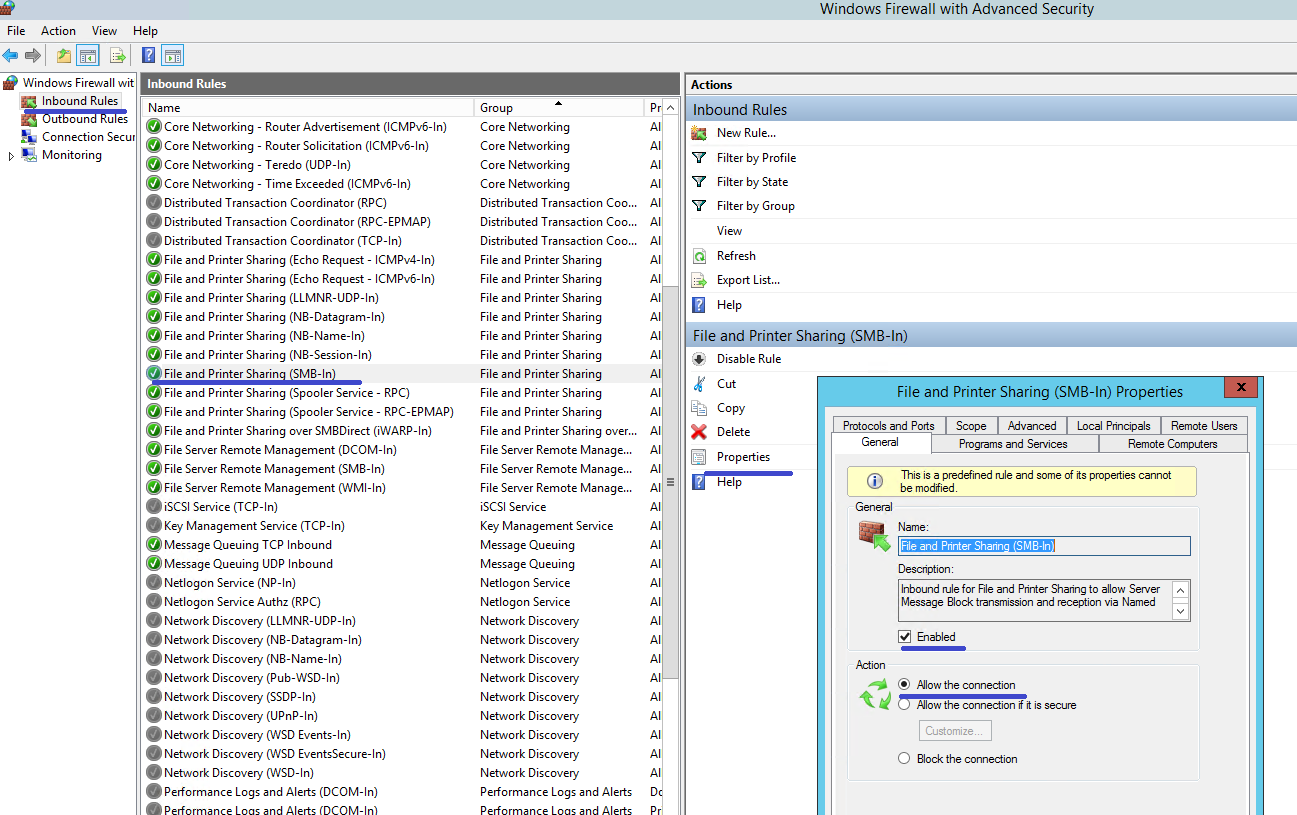

4.[受信の規則] で [ファイルとプリンターの共有(SMB受信)] を選択して[有効] をオンにし、[操作] を [接続を許可する] に設定します。

5.[ファイルとプリンターの共有(SMB受信)のプロパティ] で [スコープ] タブに移動します。[これらのIPアドレス] をオンにして、一覧にすべてのセルフサービスパスワードリセットサーバーのIPアドレスを追加します。例:セルフサービスパスワードリセットサーバーA(192.168.1.10)およびセルフサービスパスワードリセットサーバーB(192.168.1.11)。

6.[ファイルとプリンターの共有(SMB受信)のプロパティ] で [詳細設定] タブをクリックして、[ドメイン]、[プライベート]、[パブリック] の各プロファイルをオンにして変更内容を保存します。

7. 上記の手順を、[ファイルサーバーリモート管理(SMB受信)] と [ファイルとプリンターの共有(NBセッション受信)] の各 受信 規則に対しても実行します。

セルフサービスパスワードリセットサーバーのファイアウォールを構成する

構成が完了すると、セルフサービスパスワードリセットサーバーから提供されるWebサービスには、HTTPSを使用したStoreFrontサーバーのみがアクセスできるようになります。また、セルフサービスパスワードリセットサーバーは、社内ネットワークにあるサービスにアクセスできるようになります。

1. サーバーマネージャーを開き、上部ナビゲーションバーの [ツール] メニューで [セキュリティが強化されたWindowsファイアウォール] をクリックします。

2.[セキュリティが強化されたWindowsファイアウォール] ページで、中央ペインの [Windowsファイアウォールのプロパティ] をクリックします。ドメイン、プライベート、パブリックの3種類のファイアウォールプロファイルがあります。[ドメインプロファイル] タブを選択します。[ファイアウォールの状態] を [有効]、[受信接続] を [ブロック]、[送信接続] を [許可] にそれぞれ設定します。

3.[プライベートプロファイル] タブと [パブリックプロファイル] タブのそれぞれで、[ファイアウォールの状態] を [有効] に設定します。また、[受信接続] と [送信接続] の両方を [ブロック] に設定します。変更を適用して保存します。

4.[受信の規則] で [World Wide Webサービス(HTTPトラフィック)] を選択します。この規則を [有効] にして、[操作] を [接続をブロックする] に設定します。

5.[World Wide Webサービス(HTTPトラフィック)のプロパティ] で [詳細設定] タブに移動します。[ドメイン]、[プライベート]、[パブリック] の各プロファイルをオンにして変更内容を保存します。

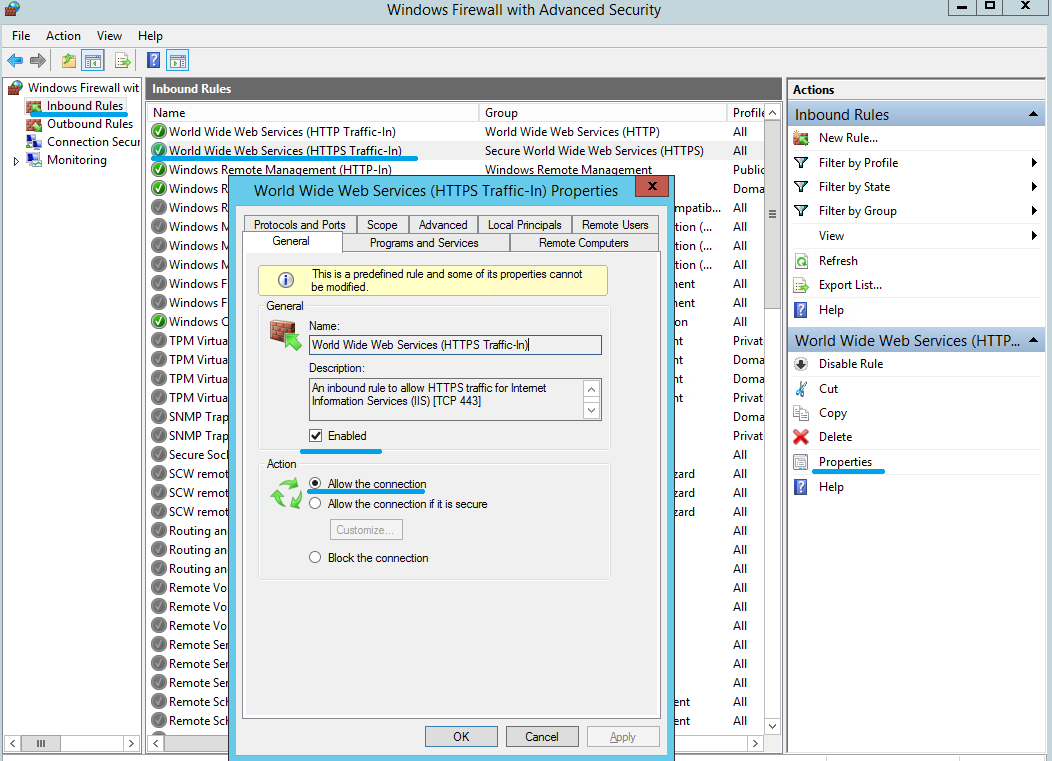

6.[受信の規則] で [World Wide Webサービス(HTTPSトラフィック)] を選択します。この規則を [有効] にして、[操作] を [接続を許可する] に設定します。

7.[World Wide Webサービス(HTTPSトラフィック)のプロパティ] で [スコープ] タブに移動します。[これらのIPアドレス] をオンにして、一覧にすべてのStoreFrontサーバーのIPアドレスを追加します。例:StoreFront A(192.168.1.50)およびStoreFront B(192.158.1.51)。

8.[World Wide Webサービス(HTTPSトラフィック)のプロパティ] で [詳細設定] タブに移動します。[ドメイン]、[プライベート]、[パブリック] の各プロファイルをオンにして変更内容を保存します。