配置自适应身份验证服务

配置自适应身份验证服务涉及以下高级步骤。

必备条件

- 为自适应身份验证实例预留 FQDN。例如

aauth.xyz.com,假定xyz.com是您的公司域。此 FQDN 在本文档中称为自适应身份验证服务 FQDN,在预配实例时使用。将 FQDN 与 IdP 虚拟服务器公有 IP 地址映射。此 IP 地址是在上载证书步骤中预配后获得的。 -

为 aauth.xyz.com 购买证书。证书必须包含 SAN 属性。否则证书不被接受。

-

自适应身份验证 UI 不支持上载证书捆绑包。要链接中间证书,请参阅 配置中间证书。

-

为本地 AD/RADIUS 连接选择连接类型。以下两个选项可用。如果您不希望数据中心连通性,请使用连接器连接类型。

- Citrix Cloud Connector - 有关详细信息,请参阅 Citrix Cloud Connector。

- Azure vNet 对等互连 - 有关详细信息,请参阅使用 Azure vNet 对等连接设置与本地身份验证服务器的连接。

- 配置网络时间协议 (NTP) 服务器以避免时间偏差。有关详细信息,请参阅 如何将系统时钟与网络上的服务器同步。

需要注意的事项

- Citrix 建议不要为任何自适应身份验证实例运行清除配置,也不要修改任何带有前缀

AA(例如 AAuthAutoConfig)的配置,包括证书。这会中断自适应身份验证管理,并影响用户访问。恢复的唯一方法是通过重新预配。 - 请勿在自适应身份验证实例上添加 SNIP 或任何其他路由。

- 如果客户 ID 不全为小写,则用户身份验证失败。您可以将您的 ID 全部转换为小写字母,然后使用

set cloud parameter -customerID <all_lowercase_customerid>命令在 NetScaler 实例上进行设置。 - Citrix Workspace 或 Citrix Secure Private Access 服务所需的 nFactor 配置是客户应该直接在实例上创建的唯一配置。目前,NetScaler 中没有阻止管理员进行这些更改的检查或警告。

- 建议所有自定义配置都是在用户界面中进行的,而不是直接在自适应身份验证实例上进行的。这是因为在实例上所做的更改不会自动与用户界面同步,因此更改会丢失。

- 请勿将自适应身份验证实例升级为随机 RTM 构建。所有升级均由 Citrix Cloud 管理。

- 仅支持基于 Windows 的 Cloud Connector。此版本不支持 Connector Appliance。

- 如果您是 Citrix Cloud 的现有客户并且已经配置了 Azure AD(或其他身份验证方法),则要切换到自适应身份验证(例如,Device Posture 检查),则必须将自适应身份验证配置为身份验证方法,并在自适应身份验证实例中配置身份验证策略。有关详细信息,请参阅 将 Citrix Cloud 连接到 Azure AD。

- 对于 RADIUS 服务器部署,请将所有连接器私有 IP 地址添加为 RADIUS 服务器中的 RADIUS 客户端。

- 在当前版本中,不允许使用外部 ADM 代理,因此不支持 Citrix Analytics (CAS)。

- NetScaler Application Delivery Management 服务为您的自适应身份验证实例收集备份。要从 ADM 中提取备份,请载入 ADM 服务。有关详细信息,请参阅配置备份和还原。Citrix 不会从自适应身份验证服务显式获取备份。如有必要,客户必须从 Application Delivery Management 服务中获取其配置的备份。

- 如果在客户设置中配置了代理,则自适应身份验证实例无法建立通道。因此,建议您禁用自适应身份验证的代理配置。

- 如果您使用第三方身份验证服务,例如 SAML,如果未找到所有声明,则身份验证可能会失败。因此,建议客户在多因素身份验证配置中添加其他因素,例如NOAUTH,以通过所有声明。

- 建议您在正常操作期间保持禁用调试日志级别,并且仅在需要时启用。如果始终启用调试日志级别,则会给管理 CPU 造成巨大负载。在高流量负载期间,这可能会导致系统崩溃。有关详细信息,请参阅 CTX222945。

如何配置自适应身份验证服务

访问自适应身份验证用户界面

您可以通过以下方法之一访问自适应身份验证用户界面。

- 手动键入 URL https://adaptive-authentication.cloud.com。

-

使用您的凭据登录并选择客户。

成功通过身份验证后,您将被重定向到自适应身份验证用户界面。

或者

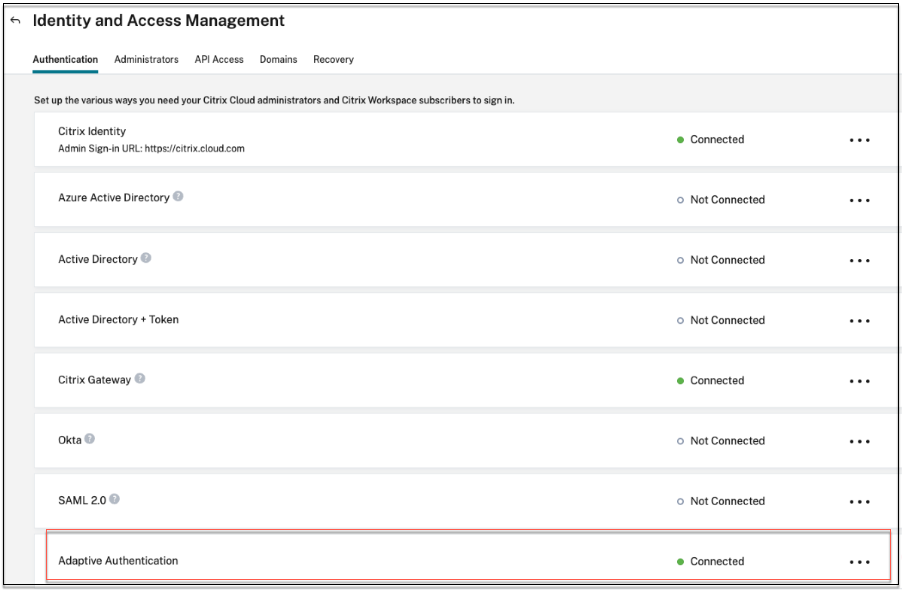

- 导航到 Citrix Cloud > 身份识别和访问管理。

- 在“身份验证”选项卡的“自适应身份验证”中,单击省略号菜单,然后选择管理。

此时将显示自适应身份验证用户界面。

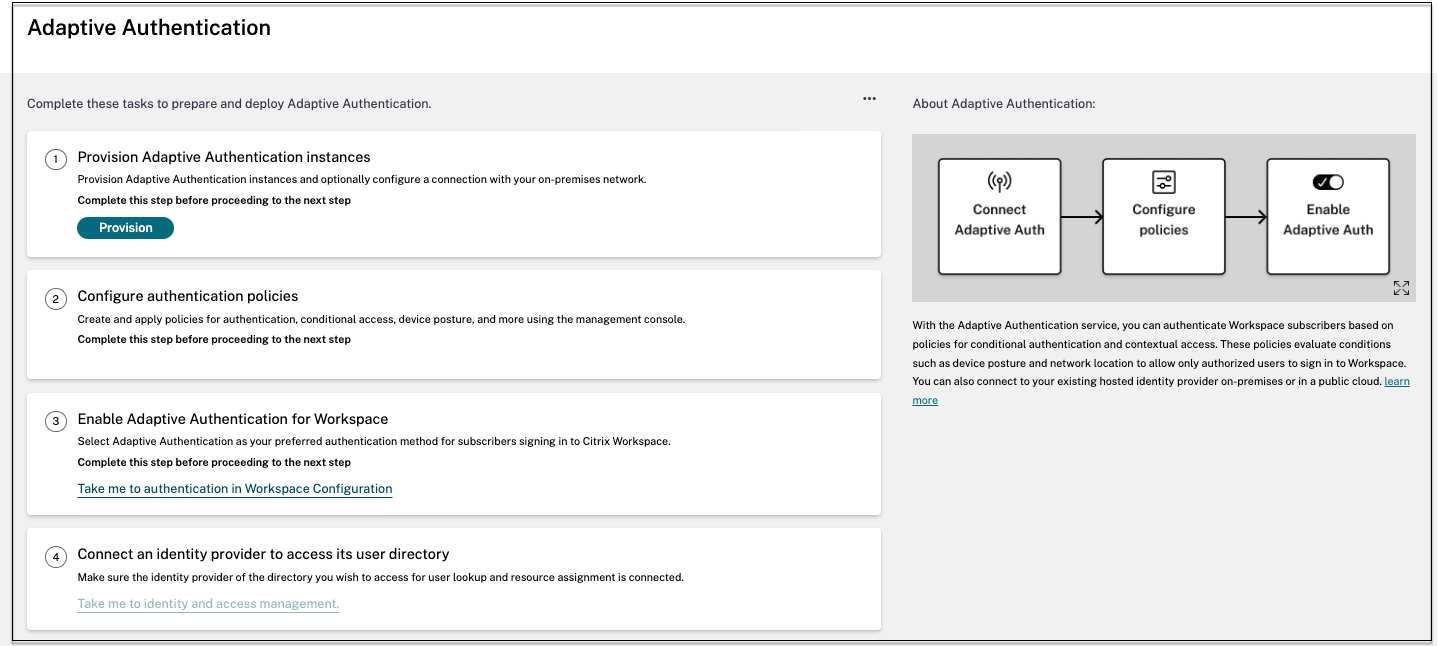

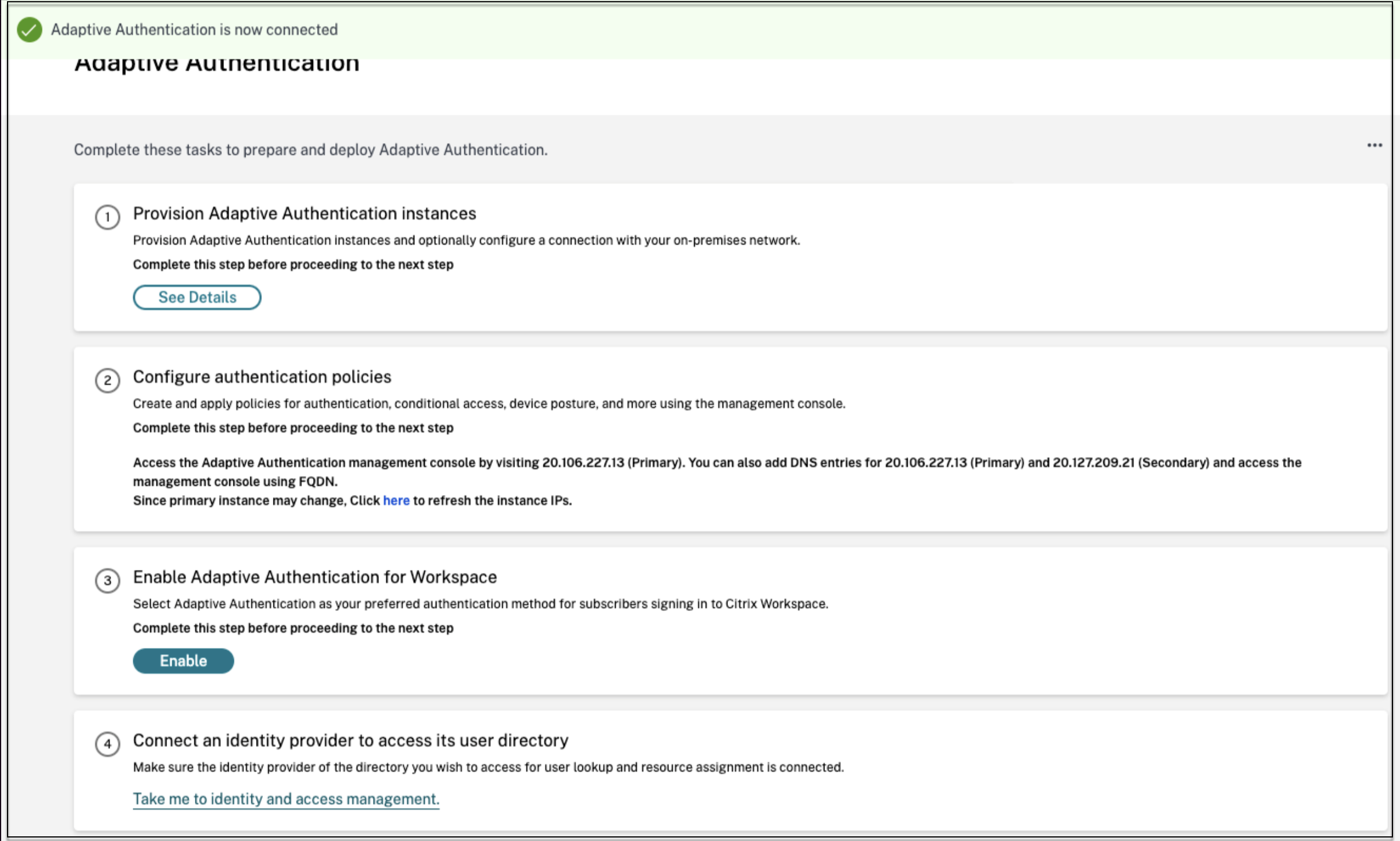

下图说明了配置自适应身份验证所涉及的步骤。

步骤 1:设置自适应身份验证

重要:

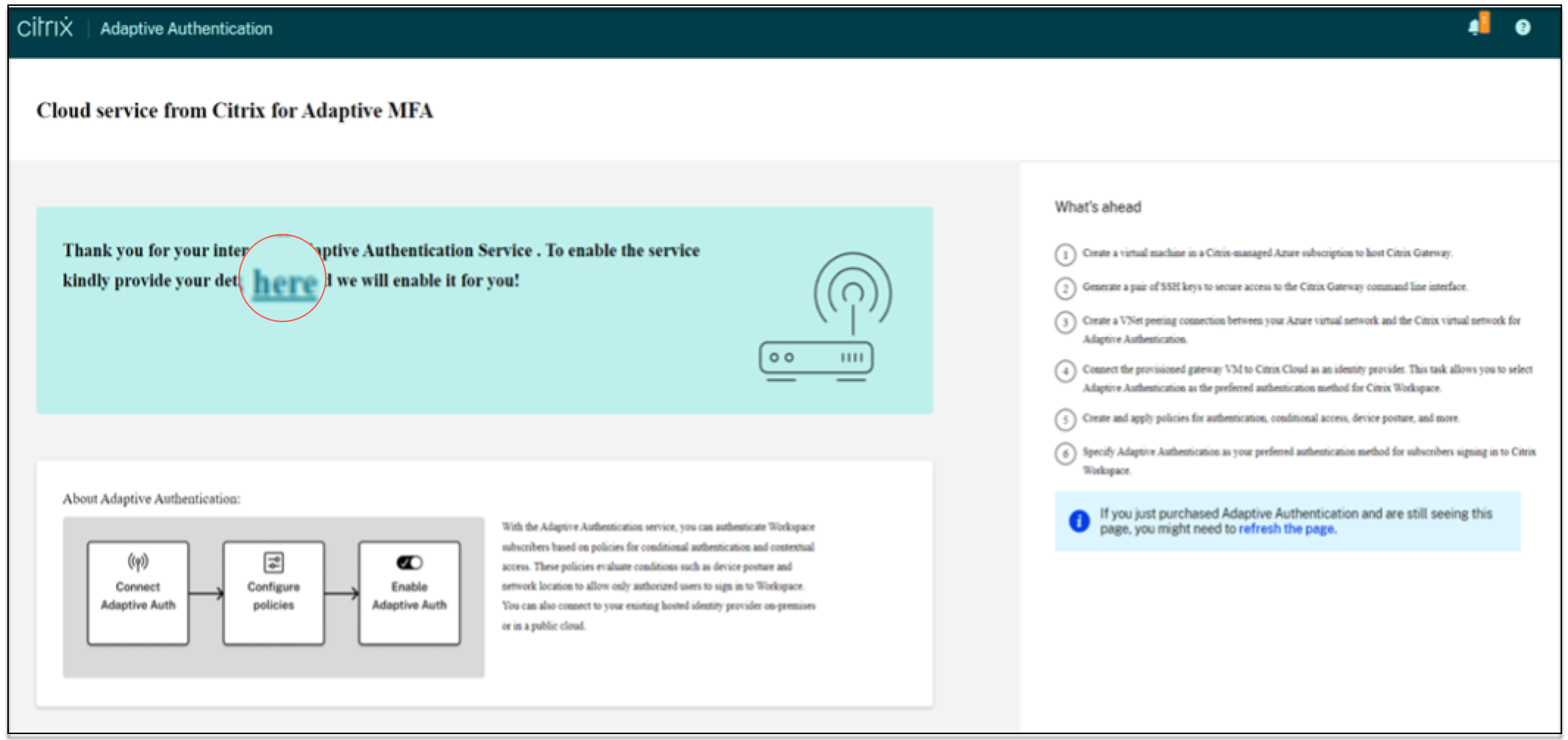

对自适应身份验证服务感兴趣的客户必须单击以下屏幕截图所示的链接,然后填写 Podio 表单。然后,Citrix 自适应身份验证团队可以配置自适应身份验证实例。

执行以下步骤来配置自适应身份验证实例:

- 在 自适应身份验证 UI 上,单击 设置。

-

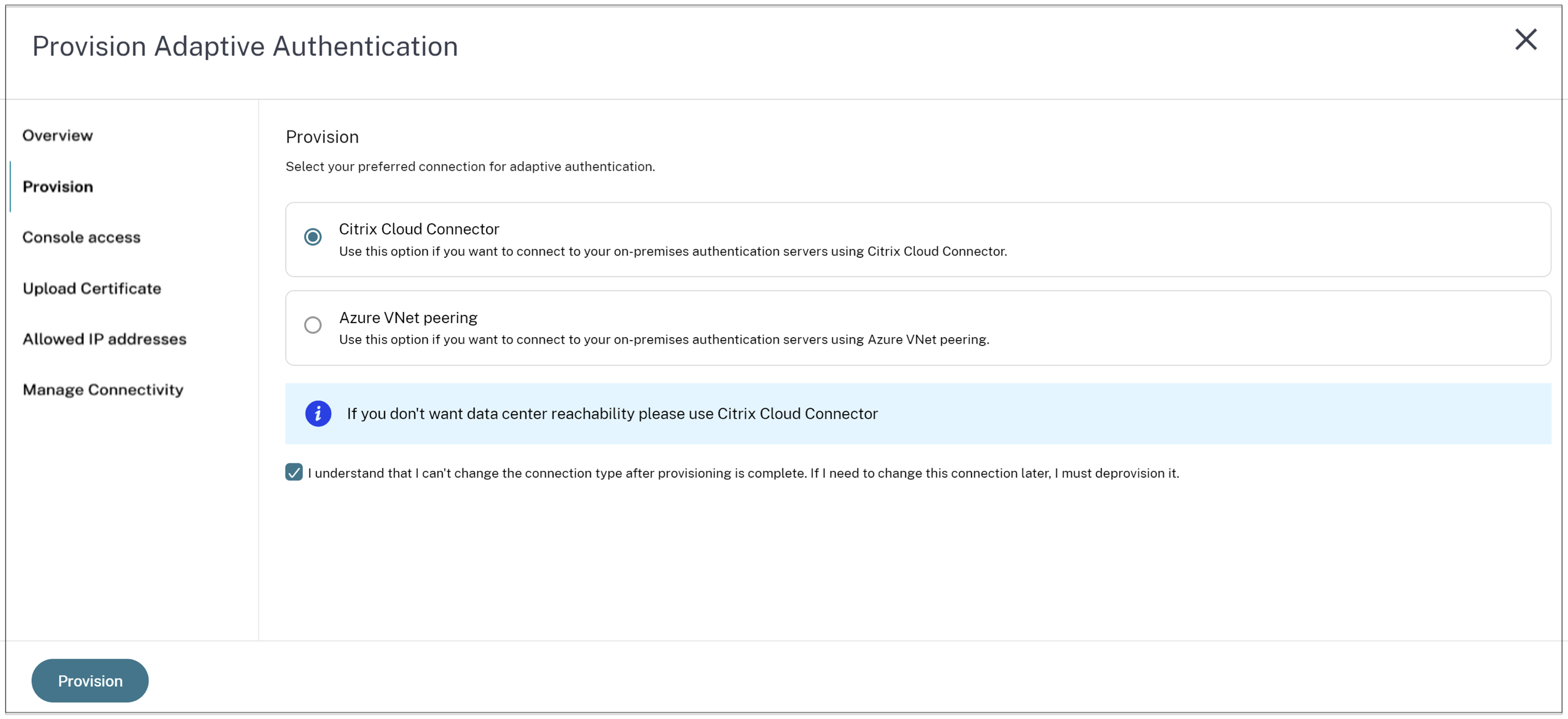

为自适应身份验证选择首选连接。

-

Citrix Cloud Connector: 对于这种连接类型,您必须在本地网络中设置连接器。Citrix 建议您在环境中至少部署两个 Citrix Cloud Connector,以建立与 Azure 上托管的 Citrix Gateway 的连接。必须允许您的 Citrix Cloud Connector 访问为自适应身份验证实例保留的域/URL。例如,允许 https://aauth.xyz.com/*。

有关 Citrix Cloud Connector 的详细信息,请参阅 Citrix Cloud Connector。

-

Azure VNet 对等 -必须使用 Azure 的 VNet 对等互连来设置服务器之间的连接。

- 确保您有 Azure 订阅帐户来设置连接。

- 正在进行对等互连的客户 VNet 必须已配置 Azure VPN 网关。有关详细信息,请参阅 https://docs.microsoft.com/en-us/azure/vpn-gateway/tutorial-site-to-site-portal。

要将 Citrix Cloud Connector 添加为首选连接,请执行以下操作:

执行以下步骤。

- 选择 Citrix Cloud Connector 选项,然后选中“最终用户协议”复选框。

- 单击 设置。设置配置可能需要长达 30 分钟。

注意:

对于连接器连接类型,请确保在预配后可从连接器虚拟机访问自适应身份验证 FQDN。

要设置 Azure VNet 对等互连,请执行以下操作:

如果选择 Azure VNet 对等互连作为连接,则必须添加必须用于预配自适应身份验证实例的子网 CIDR 块。您还必须确保 CIDR 块不会与贵组织的其他网络范围重叠。

有关详细信息,请参阅 使用 Azure VNet 对等互连设置与本地身份验证服务器的连接。

-

-

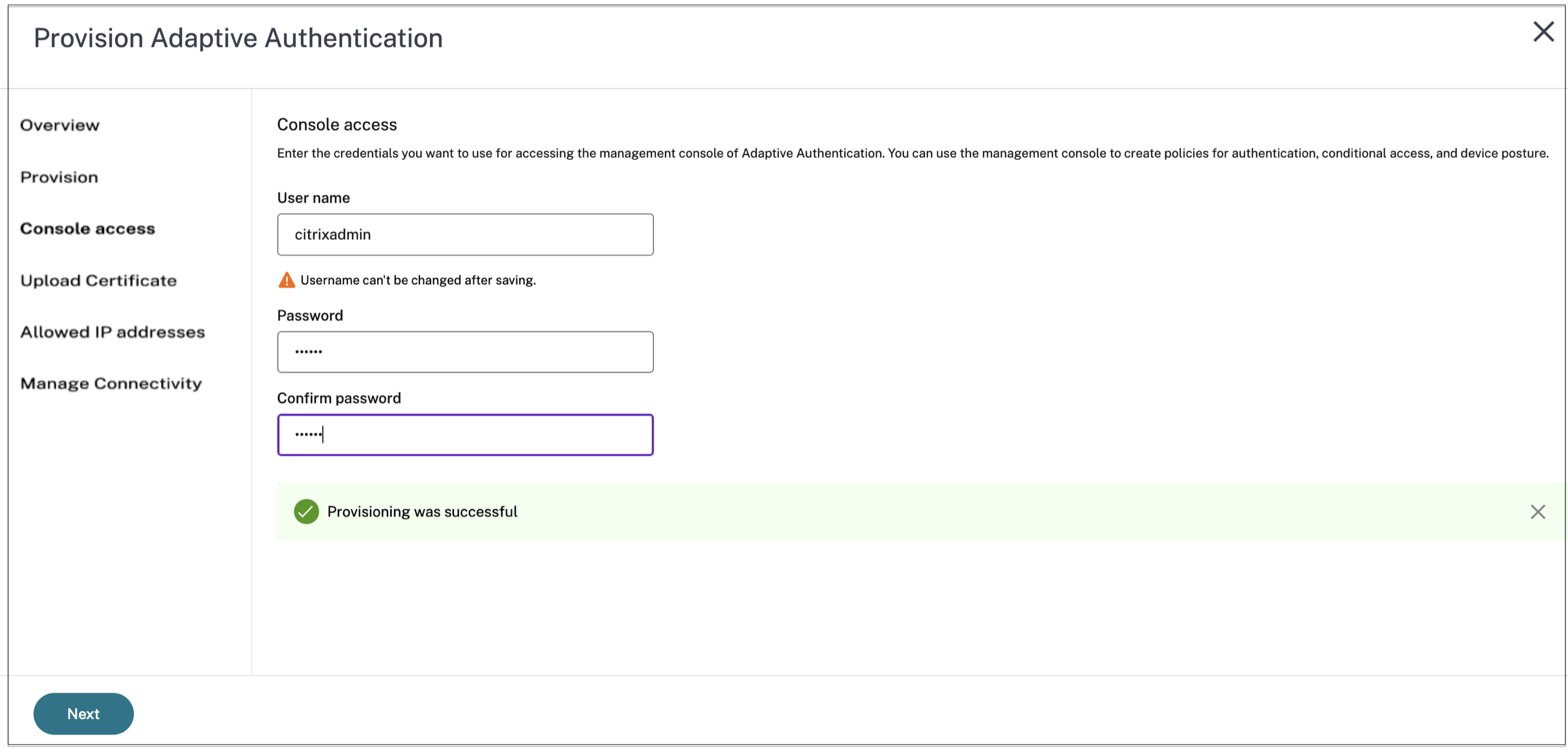

设置凭据以访问您为自适应身份验证启用的实例。您需要管理控制台访问权限才能创建身份验证、条件访问等策略。

- 在 控制台访问 屏幕中,输入用户名和密码。

- 单击下一步。

注意:

通过控制台访问屏幕创建的用户将获得具有 shell 访问权限的“超级用户”权限。

-

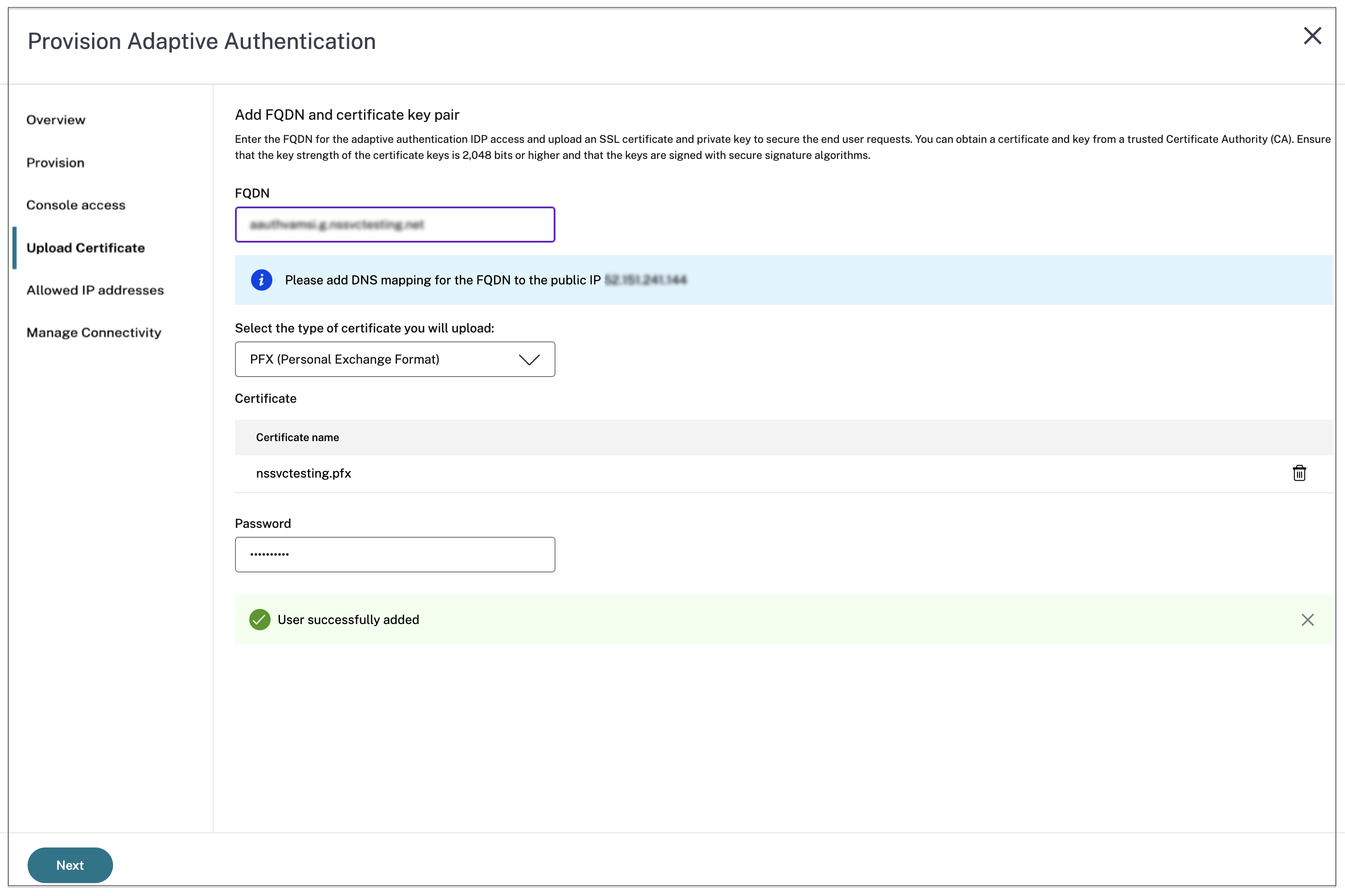

添加自适应身份验证服务 FQDN 并上载证书密钥对。 您必须为可公开访问的身份验证服务器输入您选择的自适应身份验证服务 FQDN。此 FQDN 必须是可公开解析的。

- 在 上载证书 屏幕中,输入您为自适应身份验证保留的 FQDN。

-

选择证书类型。

- 自适应身份验证服务支持 PFX、PEM、DER 类型的证书,用于配置实例。

- 只有类型为 PEM 的证书才支持证书捆绑包。对于其他捆绑包类型,Citrix 建议安装根证书和中间证书并将它们链接到服务器证书。

- 上载证书和密钥。

注意:

-

在自适应身份验证实例上安装中间证书,并将其与服务器证书链接。

1. 登录自适应身份验证实例。 1. 导航到**流量管理 > SSL**。 有关详细信息,请参阅 [配置中间证书](/en-us/citrix-gateway/current-release/install-citrix-gateway/certificate-management-on-citrix-gateway/configure-intermediate-certificate.html)。 - 只接受公共证书。不接受由私有或未知 CA 签名的证书。

- 只能使用自适应身份验证用户界面进行证书配置或证书更新。请勿直接在实例上更改它,因为这可能会导致不一致。

-

上载证书和密钥。

自适应身份验证实例现在已连接到身份和访问管理服务。自适应身份验证方法状态显示为已连接。

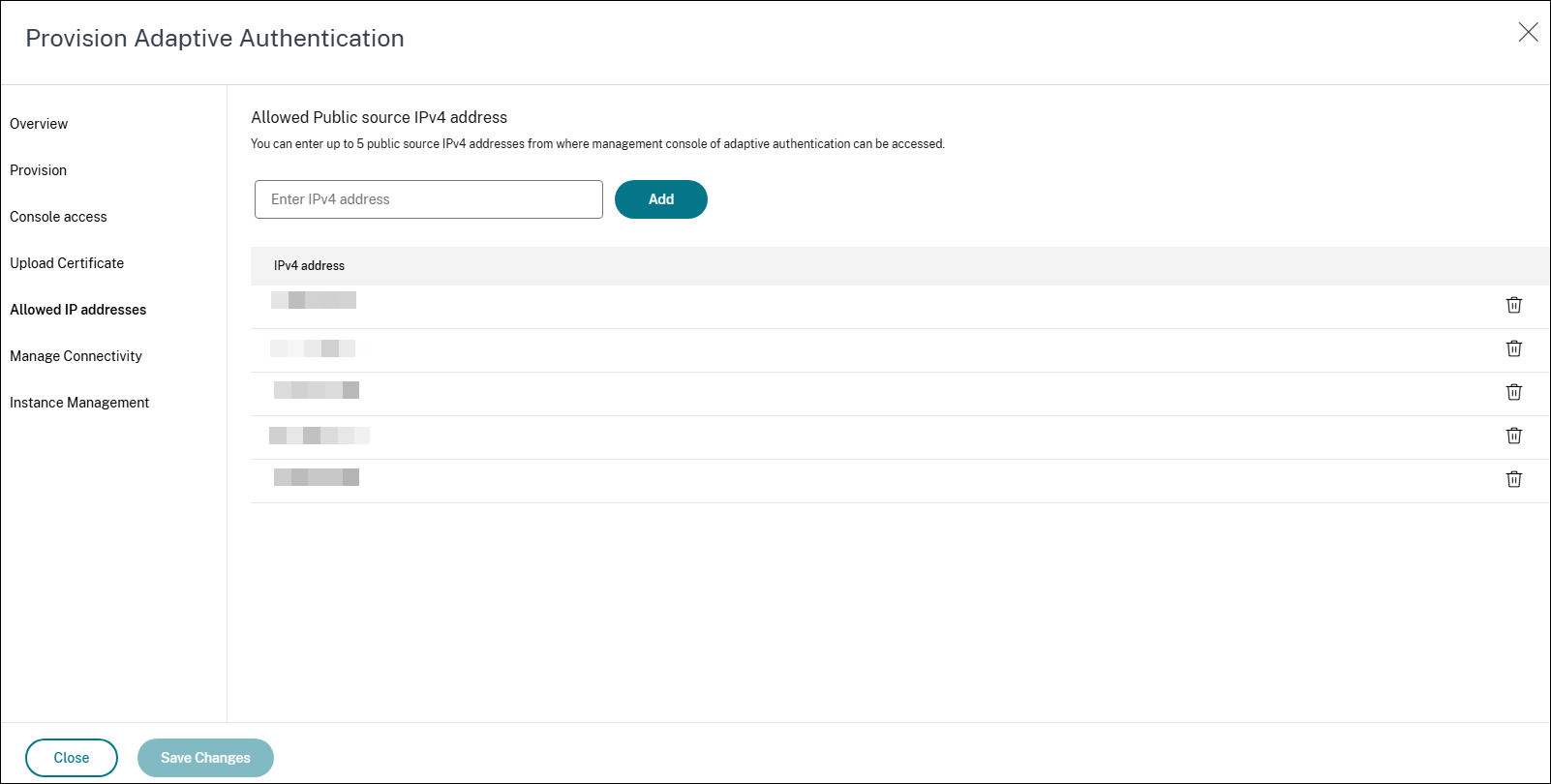

- 设置一个 IP 地址,通过该地址可以访问自适应身份验证管理控制台。

- 在 允许的 IP 地址 屏幕中,为每个实例输入一个公有 IP 地址作为管理 IP 地址。要限制对管理 IP 地址的访问,可以添加多个允许访问管理控制台的 IP 地址。

- 要添加多个 IP 地址,必须单击“添加”,输入 IP 地址,然后单击“完成”。必须为每个 IP 地址执行此操作。如果不单击“完成”按钮,则 IP 地址不会添加到数据库中,而只会添加到用户界面中。

-

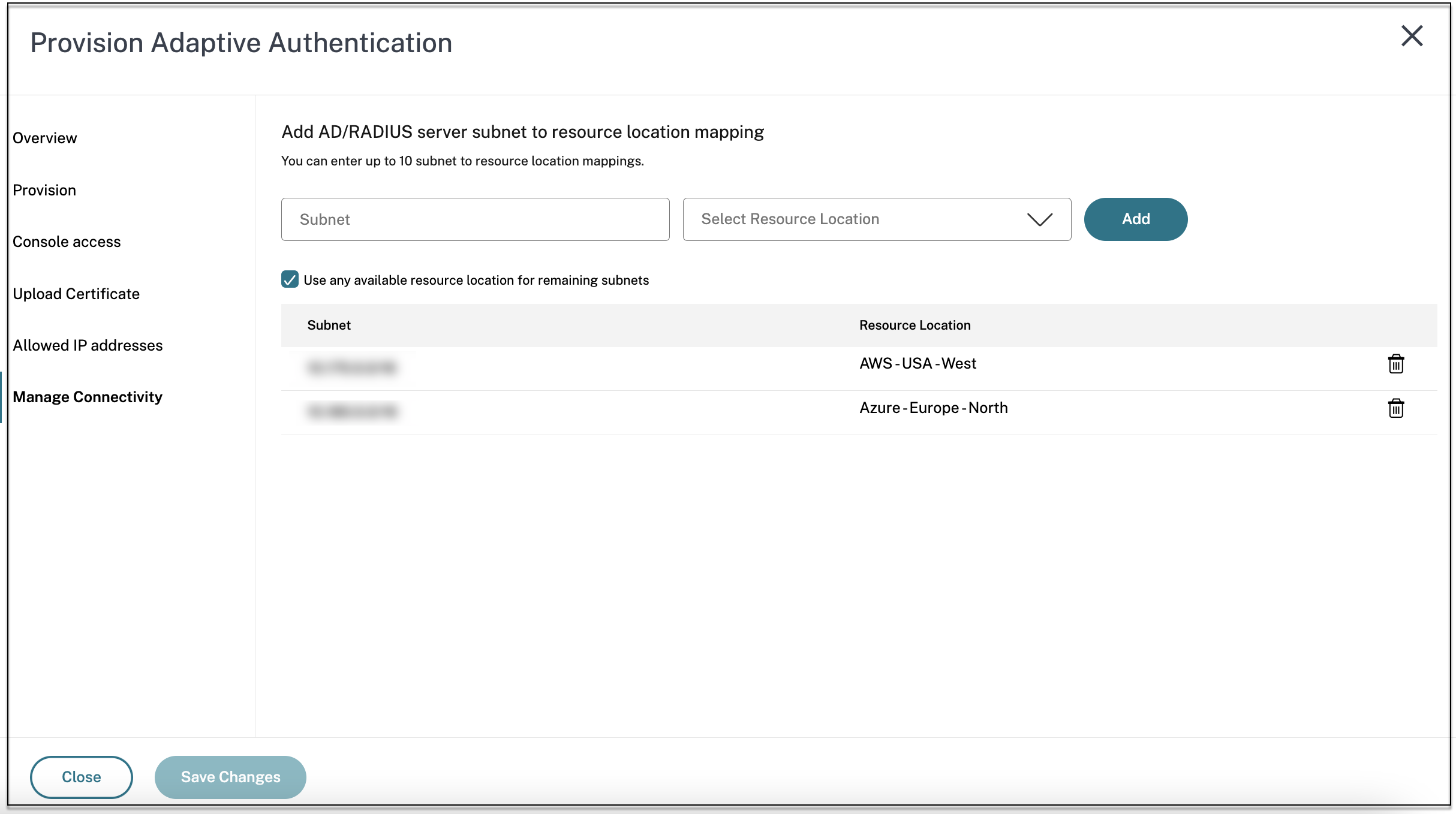

如果您使用连接器连接类型,请指定一组资源位置(连接器),通过这些位置可以访问 AD 或 RADIUS 服务器。如果您使用的是 vNet 对等连接类型,则可以跳过此步骤。

管理员可以选择必须通过哪些连接器访问后端 AD 和 RADIUS 服务器。要启用此功能,客户可以在其后端 AD/RADIUS 服务器子网之间设置映射,这样,如果身份验证流量属于特定子网,则该流量将定向到特定的资源位置。但是,如果资源位置未映射到子网,则管理员可以指定使用这些子网的通配符资源位置。

以前,使用循环方法将本地 AD/RADIUS 的自适应身份验证流量定向到任何可用的资源位置。这给拥有多个资源地点的客户带来了问题。

- 在“自适应身份验证”用户界面上,单击“管理连接”。

-

输入子网详细信息并选择相应的资源位置。

注意:

如果清除“为剩余子网使用任何可用资源位置”复选框,则只有定向到已配置子网的流量才会被传输。

- 单击“添加”,然后单击“保存更改”。

注意:

- 只允许使用 RFC1918 IP 地址子网。

- 每个客户的子网资源位置映射数量限制为 10。

- 多个子网可以映射到单个资源位置。

- 同一个子网不允许重复条目。

- 要更新子网条目,请删除现有条目,然后更新。

- 如果您重命名或删除资源位置,请务必从“自适应身份验证”用户界面的“管理连接”屏幕中删除该条目。

- 使用以下 CLI 命令对资源位置映射所做的任何更改都会被用户界面(自适应身份验证预配 > 管理连接)推送的更改所覆盖。

-

set cloudtunnel parameter -subnetResourceLocationMappings set policy expression aauth_allow_rfc1918_subnets <>set policy expression aauth_listen_policy_exp <>

-

预配自适应身份验证现已完成。

步骤 2:配置自适应身份验证策略

如何连接到您的自适应身份验证实例:

预配完成后,您可以直接访问自适应身份验证管理 IP 地址。您可以使用 FQDN 或您的主 IP 地址访问自适应身份验证管理控制台。

重要提示:

- 在高可用性设置中,作为同步过程的一部分,证书也会同步。因此,请确保使用通配符证书。

- 如果您需要每个节点的唯一证书,请将证书文件和密钥上载到任何未同步的文件夹(例如,在 nsconfig/SSL 目录中创建一个单独的文件夹 (nosync_cert)),然后在每个节点上唯一上载证书。

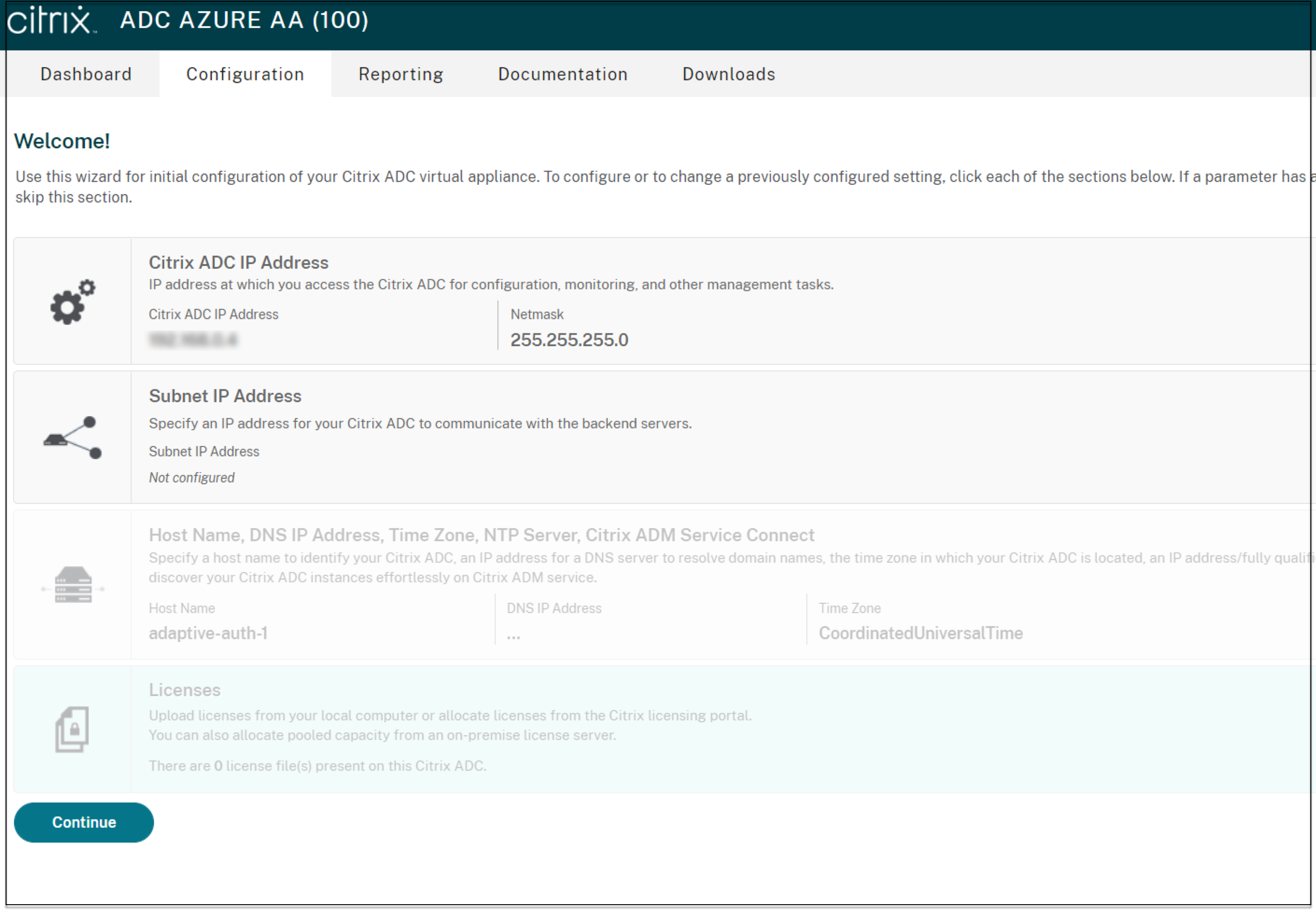

访问自适应身份验证管理控制台:

- 要使用 FQDN 访问自适应身份验证管理控制台,请参阅为 ADC 管理界面访问配置 SSL。

- 要使用您的主地址访问自适应身份验证,请执行以下操作:

- 从 GUI 的“配置身份验证策略”部分复制主 IP 地址,然后在浏览器中访问该 IP 地址。

- 使用您在配置时输入的凭据登录。

-

单击继续。

- 导航到 Configuration(配置)> Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Virtual Servers(虚拟服务器)。

- 添加身份验证策略。有关各种使用案例,请参阅 身份验证配置示例。

注意:

使用 IP 地址访问自适应身份验证实例是不可信的,许多浏览器会发出警告来阻止访问。我们建议您使用 FQDN 访问自适应身份验证管理控制台,以避免任何安全屏障。您必须为自适应身份验证管理控制台保留 FQDN,并将其映射为主要和辅助管理 IP 地址。

例如,如果您的自适应身份验证实例 IP 为 192.0.2.0,辅助身份验证实例 IP 为 192.2.2.2,则;

- primary.domain.com 可以映射到 192.0.2.0

- secondary.domain.com 可以映射到 192.2.2.2

步骤 3:为 Workspace 启用自适应身份验证

预配完成后,您可以通过单击为 Workspace 启用自适应身份验证部分中的启用来启用 Workspace 的身份验证。

注意:

至此,自适应身份验证配置就完成了。当您访问 Workspace URL 时,必须重定向到自适应身份验证 FQDN。