Integration von Exchange Server oder IBM Notes Traveler-Server

Damit Secure Mail mit Ihren E-Mail-Servern synchronisiert bleibt, können Sie es in einen Exchange- oder IBM Notes Traveler-Server im internen Netzwerk oder hinter Citrix Gateway integrieren.

- Informationen zum Konfigurieren von Hintergrunddiensten für Secure Mail finden Sie unter Hintergrunddienste für Secure Mail.

- Informationen zum Konfigurieren von IBM Notes Traveler Server für Secure Mail finden Sie unter Konfigurieren eines IBM Notes Traveler-Servers für Secure Mail.

Wichtig:

Sie können mit IBM Notes Traveler (zuvor IBM Lotus Notes Traveler) keine E-Mails von Secure Mail synchronisieren. Diese Drittanbieterfunktion von Lotus Notes wird derzeit nicht unterstützt. Wenn Sie beispielsweise eine Besprechungsmail aus Secure Mail löschen, wird die Mail auf dem IBM Notes Traveler-Server nicht gelöscht. [CXM-47936]

Die Synchronisierung ist auch für Secure Notes und Secure Tasks verfügbar. Beachten Sie jedoch, dass Secure Notes und Secure Tasks am 31. Dezember 2018 das Ende des Lebenszyklus (End Of Life, EOL) erreicht haben. Weitere Informationen finden Sie unter Ende des Lebenszyklus und veraltete Apps.

- Zum Synchronisieren von Secure Notes für iOS integrieren Sie es in einen Exchange Server.

- Zum Synchronisieren von Secure Notes und Secure Tasks für Android verwenden Sie das Secure Mail für Android-Konto.

Wenn Sie Secure Mail, Secure Notes und Secure Tasks zu Citrix Endpoint Management (zuvor “XenMobile”) hinzufügen, konfigurieren Sie die MDX-Richtlinien wie unter MDX-App-Richtlinien für die Konfiguration von Hintergrunddiensten beschrieben.

Hinweis

Secure Mail für Android und iOS unterstützt den vollständigen Pfad, der für einen Notes Traveler-Server angegeben wurde. Beispiel:

https://mail.example.com/traveler/Microsoft-Server-ActiveSync.Es ist nicht mehr erforderlich, das Domino-Verzeichnis mit Website-Ersetzungsregeln für den Traveler-Server zu konfigurieren.

Konfigurieren eines IBM Notes Traveler-Servers für Secure Mail

In IBM Notes-Umgebungen müssen Sie den IBM Notes Traveler-Server konfigurieren, bevor Sie Secure Mail bereitstellen. Dieser Abschnitt enthält eine Darstellung der Bereitstellung dieser Konfiguration und die Systemanforderungen.

Wichtig:

Notes Traveler-Server, die SSL 3.0 verwenden, können durch einen POODLE-Angriff (Padding Oracle On Downgraded Legacy Encryption) gefährdet sein. Dies ist ein Man-in-the-middle-Angriff, der sich auf alle Apps auswirkt, die eine Verbindung zum Server mit SSL 3.0 herstellen. Um einem POODLE-Angriff vorzubeugen, deaktiviert Secure Mail standardmäßig die SSL 3.0-Verbindungen und verwendet für Verbindungen mit dem Server TLS 1.0. Daher kann Secure Mail keine Verbindung mit einem Notes Traveler-Server herstellen, der SSL 3.0 verwendet. Informationen zu einem empfohlenen Workaround finden Sie im Abschnitt “Konfigurieren der SSL/TLS-Sicherheitsebene unter Integration von Exchange Server oder IBM Notes Traveler-Server.

In IBM Notes-Umgebungen müssen Sie den IBM Notes Traveler-Server konfigurieren, bevor Sie Secure Mail bereitstellen.

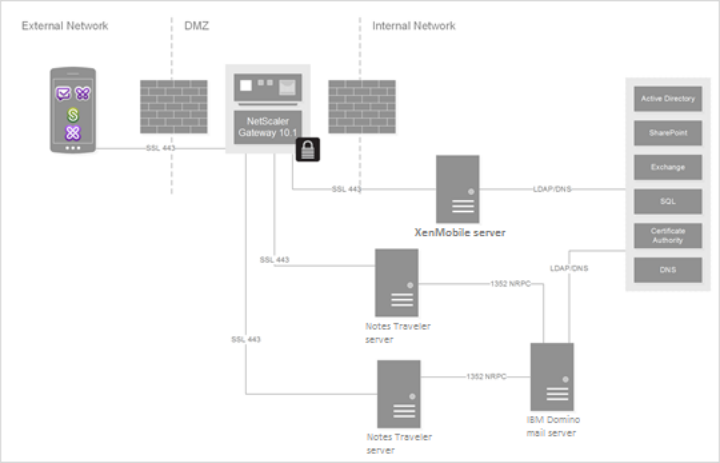

Im folgenden Diagramm ist die Netzwerkplatzierung von IBM Notes Traveler-Servern und einem IBM Domino-Mailserver in einer Beispielbereitstellung dargestellt.

Systemanforderungen

Anforderungen an den Infrastrukturserver

- IBM Domino Mail Server 9.0.1

- IBM Notes Traveler 9.0.1

Authentifizierungsprotokolle

- Domino-Datenbank

- Lotus Notes-Authentifizierungsprotokoll

- Lightweight Directory Authentication Protocol

Portanforderungen

- Exchange: Der SSL-Standardport ist 443.

- IBM Notes: SSL wird auf Port 443 unterstützt. Andere Protokolle als SSL werden standardmäßig auf Port 80 unterstützt.

Konfigurieren der SSL/TLS- Sicherheitsebene

Citrix hat Änderungen an Secure Mail zur Beseitigung eines durch den POODLE-Angriff entstandenen Sicherheitsrisikos (siehe “Wichtiger Hinweis” oben) vorgenommen. Daher wird als Workaround für Notes Traveler-Server 9.0, die SSL 3.0 verwenden, zum Aktivieren von Verbindungen die Verwendung von TLS 1.2 auf dem Traveler-Server empfohlen.

IBM haben einen Patch, der die Verwendung von SSL 3.0 für die sichere Kommunikation zwischen Servern mit Notes Traveler verhindert. Dieser im November 2014 veröffentlichte Patch ist als vorläufiger Fix in Updates für die folgenden Versionen von Notes Traveler-Server enthalten: 9.0.1 IF7, 9.0.0.1 IF8 und 8.5.3 Upgrade Pack 2 IF8 (einschließlich allen zukünftigen Releases).

Sie können dieses Problem auch umgehen, indem Sie beim Hinzufügen von Secure Mail zu Endpoint Management die Einstellung der Richtlinie “Connection security level” in SSLv3 und TLS ändern.

Die folgenden Tabellen enthalten die von Secure Mail unterstützten Protokolle nach Betriebssystem, basierend auf dem Wert der Richtlinie “Verbindungssicherheitsstufe”. Der E-Mail-Server muss das Protokoll ebenfalls verwenden können.

Die folgende Tabelle enthält die unterstützten Protokolle für Secure Mail bei der Verbindungssicherheitsstufe SSLv3 und TLS.

| Betriebssystemtyp | SSLv3 | TLS |

|---|---|---|

| iOS 9 und höher | Nein | Ja |

| Älter als Android M | Ja | Ja |

| Android M und Android N | Ja | Ja |

| Android O | Nein | Ja |

Die folgende Tabelle enthält die unterstützten Protokolle für Secure Mail bei der Verbindungssicherheitsstufe TLS.

| Betriebssystemtyp | SSLv3 | TLS |

|---|---|---|

| iOS 9 und höher | Nein | Ja |

| Älter als Android M | Nein | Ja |

| Android M und Android N | Nein | Ja |

| Android O | Nein | Ja |

Konfigurieren von Notes Traveler-Server

Die folgenden Informationen entsprechen den Konfigurationsseiten im IBM Domino Administrator Client.

- Security: Die Internetauthentifizierung ist auf “Fewer name variations with higher security” festgelegt. Mit dieser Einstellung erfolgt die Zuordnung von UID zu AD User ID in LDAP-Authentifizierungsprotokollen.

- NOTES.INI Settings: Fügen Sie NTS_AS_ENFORCE_POLICY=false hinzu. Dadurch können Secure Mail-Richtlinien über Endpoint Management statt Traveler verwaltet werden. Diese Einstellung kann einen Konflikt mit aktuellen Kundenbereitstellungen auslösen, doch sie vereinfacht die Geräteverwaltung in Endpoint Management-Bereitstellungen.

- Synchronization protocols: SyncML unter IBM Notes und die Synchronisierung von Mobilgeräten werden derzeit von Secure Mail nicht unterstützt. Secure Mail synchronisiert E-Mail-, Kalender- und Kontaktobjekte über das in den Traveler-Server integrierte Microsoft ActiveSync-Protokoll. Wird SyncML als primäres Protokoll erzwungen, kann Secure Mail keine Rückverbindung über die Traveler-Infrastruktur herstellen.

- Domino Directory Configuration - Web Internet Sites: Override Session Authentication für /traveler zur Deaktivierung der formularbasierten Authentifizierung