Unterstützung für Client-Server-Apps

Mit dem Secure Private Access-Dienst können Sie über den auf Ihrem Computer ausgeführten Citrix Secure Access-Client entweder mit einem nativen Browser oder einer nativen Clientanwendung auf Client-Server-Anwendungen zugreifen, die in Ihrer lokalen Umgebung vorhanden sind. Ausführliche Informationen finden Sie in den folgenden Abschnitten:

- Voraussetzungen

- Konfigurieren Sie Secure Workspace Access für Client-Server-Apps

- Admin-Konfiguration – Citrix Secure Access clientbasierter Zugriff auf HTTP/HTTPS-Apps

- Adaptiver Zugriff auf TCP/UDP- und HTTP(S)-Apps

- Beheben von IP-Adresskonflikten in Anwendungsdomänen

Voraussetzungen

- Citrix Secure Access-Client – Einzelheiten finden Sie unter Citrix Secure Access-Client.

- Connector Appliance – Citrix empfiehlt die Installation von zwei Connector Appliances in einer Hochverfügbarkeitskonfiguration an Ihrem Ressourcenstandort. Der Connector kann entweder vor Ort, im Hypervisor des Rechenzentrums oder in der öffentlichen Cloud installiert werden. Weitere Informationen zum Connector Appliance und seiner Installation finden Sie unter Connector Appliance für Cloud Services. Sie müssen für Client-Server-Apps ein Connectorgerät verwenden. Das Connectorgerät muss über eine DNS-Serverkonfiguration für die DNS-Auflösung verfügen.

Konfigurieren Sie Secure Workspace Access für Client-Server-Apps

Wichtig:

Eine vollständige End-to-End-Konfiguration einer App finden Sie unter Administratorgeführter Workflow für einfaches Onboarding und Einrichten.

- Klicken Sie auf der Kachel „Citrix Secure Private Access“ auf Verwalten.

- Klicken Sie auf Weiter und dann auf App hinzufügen.

Hinweis:

Die Schaltfläche Weiter wird nur beim ersten Verwenden des Assistenten angezeigt. Bei der nachfolgenden Verwendung können Sie direkt zur Seite Anwendungen navigieren und dann auf App hinzufügenklicken.

Eine App ist eine logische Gruppierung von Zielen. Wir können eine App für mehrere Ziele erstellen – jedes Ziel bedeutet unterschiedliche Server im Backend. Beispielsweise kann eine App über einen SSH-, einen RDP-, einen Datenbankserver und einen Webserver verfügen. Sie müssen nicht pro Ziel eine App erstellen, sondern eine App kann mehrere Ziele haben.

- Klicken Sie im Abschnitt Wählen Sie eine Vorlage auf Überspringen , um die TCP/UDP-App manuell zu konfigurieren.

-

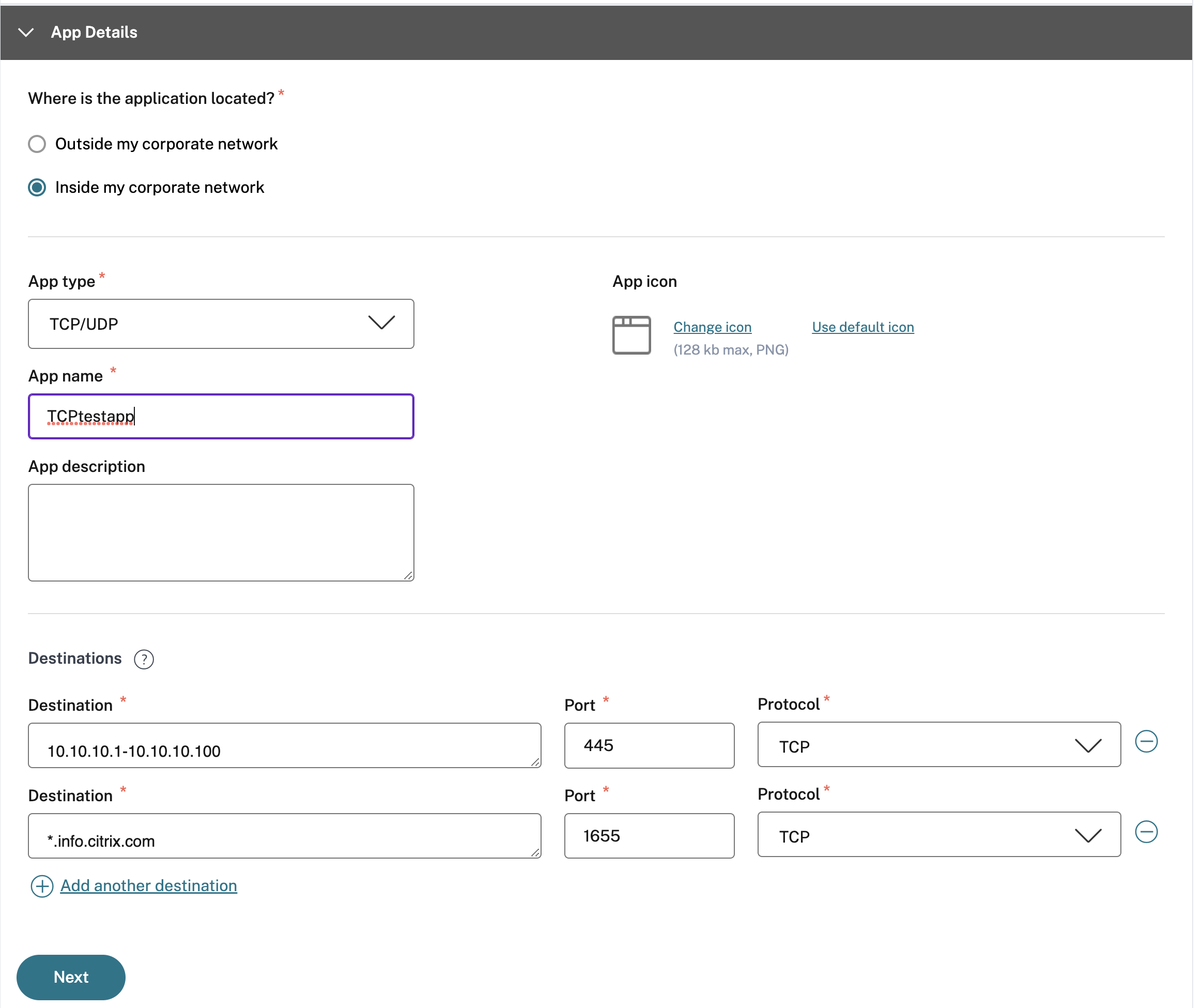

Wählen Sie im Abschnitt App-Details die Option Innerhalb meines Unternehmensnetzwerksaus, geben Sie die folgenden Details ein und klicken Sie auf Weiter.

- App-Typ – Wählen Sie TCP/UDP.

- App-Name– Name der Anwendung.

- App-Symbol– Ein App-Symbol wird angezeigt. Das Feld ist optional.

- App-Beschreibung – Beschreibung der App, die Sie hinzufügen. Das Feld ist optional.

-

Ziele – IP-Adressen oder FQDNs der Back-End-Maschinen, die sich am Ressourcenstandort befinden. Wie folgt können ein oder mehrere Ziele angegeben werden.

- IP-Adresse v4

- IP-Adressbereich – Beispiel: 10.68.90.10-10.68.90.99

- CIDR – Beispiel: 10.106.90.0/24

- FQDN der Maschinen oder Domänenname – Einzelne oder Platzhalterdomäne. Beispiel: ex.ziel.domain.com, *.domain.com

Wichtig:

Endbenutzer können per FQDN auf die Apps zugreifen, auch wenn der Administrator die Apps mit der IP-Adresse konfiguriert hat. Dies ist möglich, weil der Citrix Secure Access-Client einen FQDN in die echte IP-Adresse auflösen kann. In der folgenden Tabelle finden Sie Beispiele für verschiedene Ziele und wie Sie über diese Ziele auf die Apps zugreifen können:

| Zieleingabe | So greifen Sie auf die App zu |

| ----------------------- | ---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- |

| 10.10.10.1-10.10.10.100 | Vom Endbenutzer wird erwartet, dass er nur über IP-Adressen in diesem Bereich auf die App zugreift. |

| 10.10.10.0/24 | Vom Endbenutzer wird erwartet, dass er auf die App nur über im IP CIDR konfigurierte IP-Adressen zugreift. |

| 10.10.10.101 | Der Endbenutzer kann die App voraussichtlich nur über 10.10.10.101 aufrufen. |

| `*.info.citrix.com` | Vom Endbenutzer wird erwartet, dass er auf die Subdomänen `info.citrix.com` und auch `info.citrix.com` \(die übergeordnete Domäne) zugreift. Zum Beispiel `info.citrix.com, sub1.info.citrix.com, level1.sub1.info.citrix.com` \*\*Hinweis:\*\* Das Platzhalterzeichen muss immer das Startzeichen der Domäne und darf nur ein \* sein. ist erlaubt. |

| info.citrix.com | Vom Endbenutzer wird erwartet, dass er nur auf `info.citrix.com` und keine Subdomänen zugreift. Beispielsweise ist `sub1.info.citrix.com` nicht zugänglich. |

- **Port** – Der Port, auf dem die App läuft. Administratoren können pro Ziel mehrere Ports oder Portbereiche konfigurieren.

The following table provides examples of ports that can be configured for a destination.

|Port input|Description|

|---|---|

|\*|By default, the port field is set to `“*”` \(any port). The port numbers from 1 to 65535 are supported for the destination.|

|1300–2400|The port numbers from 1300 to 2400 are supported for the destination.|

|38389|Only the port number 38389 is supported for the destination.|

|22,345,5678|The ports 22, 345, 5678 are supported for the destination.|

|1300–2400, 42000-43000,22,443|The port number range from 1300 to 2400, 42000–43000, and ports 22 and 443 are supported for the destination.|

>**Hinweis:**

>

>Der Platzhalterport (*) kann nicht gleichzeitig mit Portnummern oder -bereichen verwendet werden.

- **Protokoll** – TCP/UDP

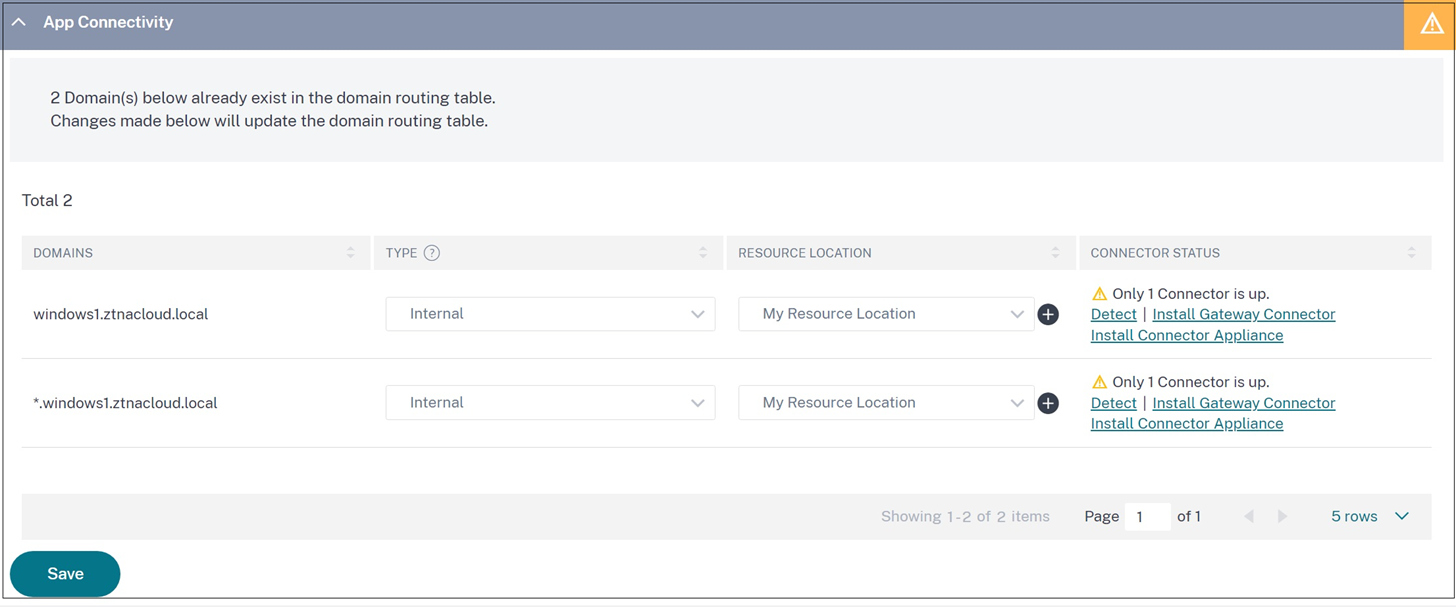

- Im Abschnitt App-Konnektivität steht eine Miniversion der Tabelle Anwendungsdomänen zur Verfügung, um die Routing-Entscheidungen zu treffen. Sie können für jedes Ziel einen anderen oder denselben Ressourcenstandort auswählen. Die im vorherigen Schritt konfigurierten Ziele werden in der Spalte ZIEL eingetragen. Hier hinzugefügte Ziele werden auch zur Haupttabelle Anwendungsdomänen hinzugefügt. Die Tabelle Anwendungsdomänen ist die zuverlässige Quelle für die Routing-Entscheidung, um den Verbindungsaufbau und den Datenverkehr an den richtigen Ressourcenstandort zu leiten. Weitere Informationen zur Tabelle Anwendungsdomänen und möglichen IP-Konfliktszenarien finden Sie unter Beheben von IP-Adresskonflikten in Anwendungsdomänen.

-

Wählen Sie für die folgenden Felder eine Eingabe aus dem Dropdown-Menü und klicken Sie auf Weiter.

-

TYP: Wählen Sie einen der folgenden Verkehrsrouting-Typen aus:

- Intern über Connector: Die DNS-Auflösung erfolgt über den Remote-DNS-Server durch den Secure Private Access-Dienst. Daher wird der Datenverkehr für die Domäne vom Secure Private Access-Dienst abgefangen und getunnelt.

-

Extern: Die DNS-Auflösung erfolgt über den lokalen DNS-Server. Dadurch wird der Datenverkehr nicht vom Secure Private Access-Dienst abgefangen und getunnelt.

Um den Ausschluss von Client-Abfangaktionen zu aktivieren, müssen Sie den Routing-Typ auf Extern setzen.

Sie können den Routing-Typ auf der Seite Einstellungen > Anwendungsdomäne anzeigen. In der Protokolldatei des Secure Access-Clients wird die Liste der Domänen angezeigt, die vom Tunnelaufbau ausgeschlossen sind.

-

RESSOURCENSTANDORT: – Für die interne Weiterleitung müssen Sie eine Verbindung zu einem Ressourcenstandort herstellen, an dem mindestens ein Connector Appliance installiert ist.

-

Hinweis:

-Sie können den Routing-Typ basierend auf dem Benutzerkontext ändern. Weitere Einzelheiten finden Sie unter Kontextbasiertes App-Routing und Auswahl von Ressourcenstandorten.

- Die Installation des Connector Appliance wird über den Abschnitt „App-Konnektivität“ unterstützt. Sie können es auch im Abschnitt „Ressourcenstandorte“ im Citrix Cloud-Portal installieren. Weitere Informationen zum Erstellen eines Ressourcenstandorts finden Sie unter Ressourcenstandorte einrichten.

-

Klicken Sie auf Fertigstellen. Die App wird der Seite Anwendungen hinzugefügt. Sie können eine App auf der Seite Anwendungen bearbeiten oder löschen, nachdem Sie die Anwendung konfiguriert haben. Klicken Sie dazu auf die Auslassungspunkte-Schaltfläche einer App und wählen Sie die entsprechenden Aktionen aus.

- Anwendung bearbeiten

- Löschen

Hinweis:

- Um den Benutzern Zugriff auf die Apps zu gewähren, müssen Administratoren Zugriffsrichtlinien erstellen. In Zugriffsrichtlinien fügen Administratoren App-Abonnenten hinzu und konfigurieren Sicherheitskontrollen. Einzelheiten finden Sie unter Erstellen von Zugriffsrichtlinien.

Informationen zum Konfigurieren der für die Benutzer erforderlichen Authentifizierungsmethoden finden Sie unter Einrichten der Identität und Authentifizierung.

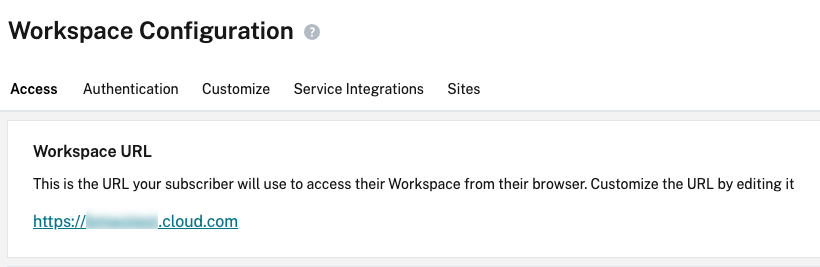

- Um die Workspace-URL zu erhalten, die mit den Benutzern geteilt werden soll, klicken Sie im Citrix Cloud-Menü auf Workspace-Konfigurationund wählen Sie die Registerkarte Zugriff .

Admin-Konfiguration – Citrix Secure Access clientbasierter Zugriff auf HTTP/HTTPS-Apps

Hinweis:

Um mit dem Citrix Secure Access-Client auf vorhandene oder neue HTTP/HTTPS-Apps zuzugreifen, müssen Sie mindestens ein Connector Appliance an Ihrem Ressourcenstandort installieren (für Hochverfügbarkeit werden zwei empfohlen). Das Connector-Gerät kann vor Ort, im Hypervisor des Rechenzentrums oder in der öffentlichen Cloud installiert werden. Einzelheiten zum Connector Appliance und seiner Installation finden Sie unter Connector Appliance für Cloud Services.

Voraussetzungen

- Zugriff auf Citrix Secure Private Access in Citrix Cloud.

Wichtige Hinweise

- Auf interne Web-Apps mit erweiterten Sicherheitskontrollen kann nicht über den Citrix Secure Access-Client zugegriffen werden.

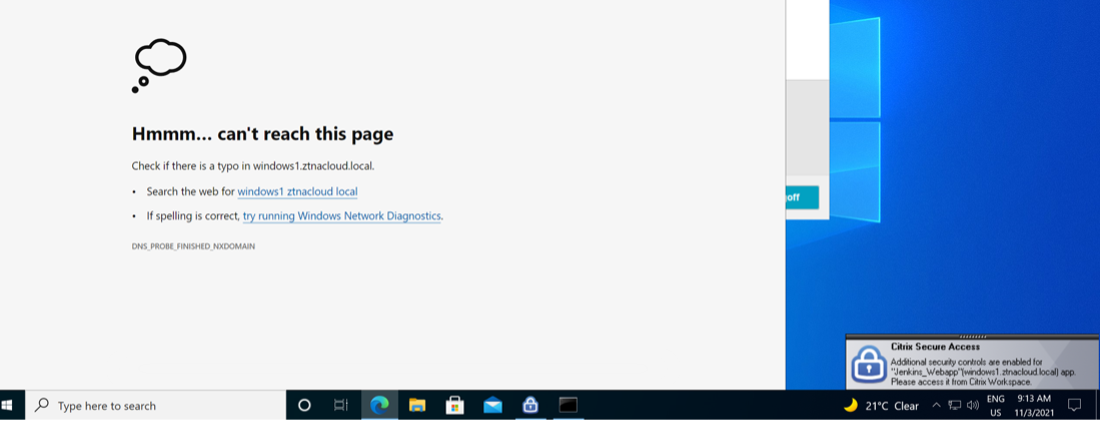

-

Wenn Sie versuchen, auf eine HTTP(S)-Anwendung zuzugreifen, bei der erweiterte Sicherheitskontrollen aktiviert sind, wird die folgende Popup-Meldung angezeigt. Für die App <”App-Name” (FQDN) > sind zusätzliche Sicherheitskontrollen aktiviert. Bitte greifen Sie von Citrix Workspace darauf zu.

- Wenn Sie SSO aktivieren möchten, greifen Sie über die Citrix Workspace-App oder das Webportal auf die Web-Apps zu.

Die Schritte zum Konfigurieren von HTTP(S)-Apps bleiben dieselben wie die vorhandene Funktionalität, die unter Unterstützung für Enterprise-Web-Appserläutert wird.

Adaptiver Zugriff auf TCP/UDP- und HTTP(S)-Apps

Durch den adaptiven Zugriff können Administratoren den Zugriff auf geschäftskritische Apps basierend auf mehreren Kontextfaktoren steuern, wie z. B. der Überprüfung der Geräteposition, dem geografischen Standort des Benutzers, der Benutzerrolle und dem vom Citrix Analytics-Dienst bereitgestellten Risiko-Score.

Hinweis:

Sie können den Zugriff auf TCP/UDP-Anwendungen verweigern. Administratoren erstellen Richtlinien basierend auf den Benutzern, Benutzergruppen, den Geräten, von denen aus die Benutzer auf die Anwendungen zugreifen, und dem Standort (Land), von dem aus auf eine Anwendung zugegriffen wird. Der Zugriff auf Anwendungen ist standardmäßig erlaubt.

Das für eine App abgeschlossene Benutzerabonnement gilt für alle für die ZTNA-Anwendung konfigurierten TCP/UDP-App-Ziele.

So erstellen Sie eine adaptive Zugriffsrichtlinie

Mithilfe des admingeführten Workflow-Assistenten können Administratoren den Zero Trust Network Access für SaaS-Apps, interne Web-Apps und TCP/UDP-Apps im Secure Private Access-Dienst konfigurieren.

Hinweis:

- Einzelheiten zum Erstellen einer adaptiven Zugriffsrichtlinie finden Sie unter Erstellen von Zugriffsrichtlinien.

- Eine End-to-End-Konfiguration des Zero Trust Network Access für SaaS-Apps, interne Web-Apps und TCP/UDP-Apps im Secure Private Access-Dienst finden Sie unter Administratorgeführter Workflow für einfaches Onboarding und Einrichten.

Anmelde- und Abmeldeskript-Konfigurationsregister

Der Citrix Secure Access-Client greift auf die Anmelde- und Abmeldeskriptkonfiguration aus den folgenden Registrierungen zu, wenn der Citrix Secure Access-Client eine Verbindung mit dem Citrix Secure Private Access-Clouddienst herstellt.

Registrierung: HKEY_LOCAL_MACHINE>SOFTWARE>Citrix>Secure Access Client

- Pfad des Anmeldeskripts: SecureAccessLogInScript Typ REG_SZ

- Pfad des Abmeldeskripts: SecureAccessLogOutScript Typ REG_SZ

Beheben von IP-Adresskonflikten in Anwendungsdomänen

Ziele, die beim Erstellen einer App hinzugefügt werden, werden einer Hauptroutingtabelle hinzugefügt. Die Routing-Tabelle ist die zuverlässige Quelle für die Routing-Entscheidung, um den Verbindungsaufbau und den Datenverkehr an den richtigen Ressourcenstandort zu leiten.

- Die Ziel-IP-Adresse muss für alle Ressourcenstandorte eindeutig sein.

- Citrix empfiehlt, Überschneidungen der IP-Adressen oder Domänen in der Routingtabelle zu vermeiden. Falls Sie auf eine Überschneidung stoßen, müssen Sie diese beheben.

Im Folgenden sind die Arten von Konfliktszenarien aufgeführt. Vollständige Überlappung ist das einzige Fehlerszenario, das die Administratorkonfiguration einschränkt, bis der Konflikt gelöst ist.

| Konfliktszenarien | Vorhandener Anwendungsdomäneneintrag | Neuer Eintrag durch App-Ergänzung | Ergebnis |

| ———————— | ———————————— | ——————————— | ——————————————————————————————————————————————————————————————————————– |

| Teilmengenüberlappung | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL1 | Zulassen; Warnhinweis – Teilweise Überschneidung der IP-Domäne mit vorhandenen Einträgen |

| Teilmengenüberlappung | 10.10.10.0-10.10.10.255 RL1 | 10.10.10.50-10.10.10.60 RL2 | Zulassen; Warnhinweis – Teilüberschneidung der IP-Domäne mit vorhandenen Einträgen |

| Teilweise Überlappung | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL1 | Zulassen; Warnhinweis - Teilweise Überschneidung der IP-Domäne mit vorhandenen Einträgen |

| Teilweise Überlappung | 10.10.10.0-10.10.10.100 RL1 | 10.10.10.50-10.10.10.200 RL2 | Zulassen; Warnhinweis - Teilweise Überschneidung der IP-Domäne mit vorhandenen Einträgen |

| Vollständige Überlappung | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL1 | Fehler; <Completely overlapping IP domain's value> IP-Domäne überschneidet sich vollständig mit vorhandenen Einträgen. Ändern Sie den vorhandenen Routing-IP-Eintrag oder konfigurieren Sie ein anderes Ziel |

| Vollständige Überlappung | 10.10.10.0/24 RL1 | 10.10.10.0-10.10.10.255 RL2 | Fehler; <Completely overlapping IP domain's value> IP-Domäne überschneidet sich vollständig mit vorhandenen Einträgen. Ändern Sie den vorhandenen Routing-IP-Eintrag oder konfigurieren Sie ein anderes Ziel |

| Genaue Übereinstimmung | 20.20.20.0/29 RL1 | 20.20.20.0/29 | Zulassen; In der Domänenroutingtabelle sind bereits Domänen vorhanden. Durchgeführte Änderungen aktualisieren die Domänen-Routingtabelle |

Hinweis:

Wenn es bei den hinzugefügten Zielen zu einer vollständigen Überschneidung kommt, wird beim Konfigurieren der App im Abschnitt App-Details ein Fehler angezeigt. Der Administrator muss diesen Fehler beheben, indem er die Ziele im Abschnitt App-Konnektivität ändert.

Wenn im Abschnitt App-Details keine Fehler vorliegen, kann der Administrator mit dem Speichern der App-Details fortfahren. Wenn jedoch im Abschnitt App-Konnektivität eine Teilmenge und teilweise Überschneidung der Ziele untereinander oder mit vorhandenen Einträgen in der Hauptroutingtabelle vorliegt, wird eine Warnmeldung angezeigt. In diesem Fall kann der Administrator entweder den Fehler beheben oder mit der Konfiguration fortfahren.

Citrix empfiehlt, eine saubere Anwendungsdomäne -Tabelle zu führen. Es ist einfacher, neue Routing-Einträge zu konfigurieren, wenn die IP-Adressdomänen in entsprechende Abschnitte ohne Überschneidungen aufgeteilt sind.

Wichtige Hinweise

- Der Zugriff auf eine vorhandene Web-App, für die die erweiterte Sicherheit aktiviert ist, wird über den Secure Access-Client verweigert. Es wird eine Fehlermeldung mit dem Vorschlag angezeigt, sich mit der Citrix Workspace-App anzumelden.

- Richtlinienkonfigurationen für Web-Apps basierend auf Benutzerrisikobewertung, Gerätestatusprüfung usw. über die Citrix Workspace-App sind beim Zugriff auf die App über den Secure Access-Client anwendbar.

- Die an eine Anwendung gebundene Richtlinie gilt für alle Ziele in der Anwendung.

In diesem Artikel

- Voraussetzungen

- Konfigurieren Sie Secure Workspace Access für Client-Server-Apps

- Admin-Konfiguration – Citrix Secure Access clientbasierter Zugriff auf HTTP/HTTPS-Apps

- Adaptiver Zugriff auf TCP/UDP- und HTTP(S)-Apps

- Anmelde- und Abmeldeskript-Konfigurationsregister

- Beheben von IP-Adresskonflikten in Anwendungsdomänen

- Wichtige Hinweise