Authentifizierung

Ab Citrix Workspace-App 2012 können Sie das Authentifizierungsdialogfeld in der Citrix Workspace-App anzeigen und Details auf dem Anmeldebildschirm speichern. Diese Verbesserung sorgt für eine bessere Benutzererfahrung.

Authentifizierungstoken werden verschlüsselt und gespeichert, sodass Sie die Anmeldeinformationen beim Neustart des Systems oder der Sitzung nicht neu eingeben müssen.

Hinweis:

Diese Verbesserung der Authentifizierung ist nur in Cloud-Bereitstellungen verfügbar.

Voraussetzung:

Installieren Sie die Bibliothek libsecret.

Dieses Feature ist standardmäßig aktiviert.

Verbesserung der Authentifizierung für Storebrowse

Ab Version 2205 befindet sich das Authentifizierungsdialogfeld in der Citrix Workspace-App und die Storedetails werden im Anmeldebildschirm angezeigt. Die Authentifizierungstoken werden verschlüsselt und gespeichert, sodass Sie die Anmeldeinformationen beim Neustart des Systems oder der Sitzung nicht neu eingeben müssen.

Die verbesserte Authentifizierung unterstützt storebrowse für die folgenden Vorgänge:

-

Storebrowse -E: Listet die verfügbaren Ressourcen auf. -

Storebrowse -L: Startet eine Verbindung zu einer veröffentlichten Ressource. -

Storebrowse -S: Listet die abonnierten Ressourcen auf. -

Storebrowse -T: Beendet alle Sitzungen des angegebenen Stores. -

Storebrowse -Wr: Verbindet die getrennten aktiven Sitzungen des angegebenen Stores erneut. Mit der Option [r] werden alle getrennten Sitzungen wieder verbunden. -

storebrowse -WR: Verbindet die getrennten aktiven Sitzungen des angegebenen Stores erneut. Mit der Option [R] werden alle aktiven und alle getrennten Sitzungen wieder verbunden. -

Storebrowse -s: Abonniert die angegebene Ressource aus dem jeweiligen Store. -

Storebrowse -u: Kündigt das Abonnement der angegebenen Ressource aus dem jeweiligen Store. -

Storebrowse -q: Startet eine Anwendung über die direkte URL. Dieser Befehl funktioniert nur bei StoreFront-Stores.

Hinweis:

- Sie können die verbleibenden

storebrowse-Befehle weiterhin wie zuvor verwenden (mit AuthMangerDaemon).- Die Verbesserung der Authentifizierung ist nur auf Cloud-Bereitstellungen anwendbar.

- Mit dieser Verbesserung wird das Feature der persistenten Anmeldung unterstützt.

Unterstützung für mehr als 200 Gruppen in Azure AD

Ab Version 2305 kann ein Azure AD-Benutzer, der Mitglied in mehr als 200 Gruppen ist, ihm zugewiesene Apps und Desktops anzeigen. Bisher konnte er diese Apps und Desktops nicht sehen.

Führen Sie folgende Schritte aus, um das Feature zu aktivieren:

-

Gehen Sie zu $ICAROOT/config/AuthManConfig.xml und fügen Sie die folgenden Einträge hinzu:

<compressedGroupsEnabled>true</compressedGroupsEnabled> <!--NeedCopy-->

Hinweis:

Benutzer müssen sich von der Citrix Workspace-App abmelden und wieder anmelden, um diese Funktion zu aktivieren.

Verbesserung der Authentifizierung für die Storebrowse-Konfiguration

Das Feature zur Verbesserung der Authentifizierung ist standardmäßig deaktiviert.

Wenn der Gnome-Schlüsselbund nicht verfügbar ist, wird der Token im Self-Service-Prozessspeicher gespeichert.

Um das Speichern des Token im Speicher zu erzwingen, deaktivieren Sie den Gnome-Schlüsselbund mit den folgenden Schritten:

- Navigieren Sie zu

/opt/Citrix/ICAClient/config/AuthmanConfig.xml. -

Fügen Sie folgenden Eintrag hinzu:

<GnomeKeyringDisabled>true</GnomeKeyringDisabled> <!--NeedCopy-->

Smartcard

Um die Smartcard-Unterstützung in der Citrix Workspace-App für Linux zu konfigurieren, müssen Sie den StoreFront-Server über die StoreFront-Konsole konfigurieren.

Die Citrix Workspace-App unterstützt Smartcardleser, die mit PCSC-Lite- und PKCS#11-Treibern kompatibel sind. Standardmäßig findet die Citrix Workspace-App jetzt opensc-pkcs11.so an einem der Standardspeicherorte. Informationen zum Hinzufügen benutzerdefinierter PKCS#11-Treiber finden Sie unter Benutzerdefinierte PKCS#11-Treiber hinzufügen.

Die Citrix Workspace-App kann opensc-pkcs11.so an einem nicht standardmäßigen Speicherort oder einen anderen PKCS\#11-Treiber finden. Sie können den jeweiligen Speicherort mit den folgenden Schritten speichern:

- Suchen Sie die Konfigurationsdatei:

$ICAROOT/config/AuthManConfig.xml. -

Suchen Sie die Zeile <key>PKCS11module</key> und fügen Sie den Treiberspeicherort dem Element <value> direkt nach der Zeile hinzu.

Hinweis:

Wenn Sie einen Dateinamen für den Treiberspeicherort eingeben, navigiert die Citrix Workspace-App zu dieser Datei im Verzeichnis

$ICAROOT/PKCS\ #11. Sie können auch einen absoluten Pfad verwenden, der mit “/” beginnt.

Nachdem Sie eine Smartcard entfernt haben, konfigurieren Sie das Verhalten der Citrix Workspace-App, indem Sie die SmartCardRemovalAction mit den folgenden Schritten aktualisieren:

- Suchen Sie die Konfigurationsdatei:

$ICAROOT/config/AuthManConfig.xml - Suchen Sie die Zeile <key>SmartCardRemovalAction</key> und fügen Sie

noactionoderforcelogoffzum Element <value> direkt nach der Zeile hinzu.

Das Standardverhalten ist noaction. Es werden keine Maßnahmen ausgeführt, um gespeicherte Anmeldeinformationen und generierte Token beim Entfernen der Smartcard zu löschen.

Die Aktion forcelogoff löscht beim Entfernen der Smartcard alle Anmeldeinformationen und Token in StoreFront.

Einschränkung:

- Das Starten einer Server-VDA-Sitzung mit Smartcard-Authentifizierung kann bei Smartcards mit mehreren Benutzern fehlschlagen. [HDX-44255]

Benutzerdefinierte PKCS#11-Treiber hinzufügen

Wenn Ihre Smartcard einen benutzerdefinierten PKCS#11-Treiber erfordert, führen Sie die folgenden Schritte aus, um den Treiberpfad hinzuzufügen:

- Navigieren Sie zur Konfigurationsdatei

$ICAROOT/config/AuthManConfig.xml. -

Suchen Sie die Zeile

<key>PKCS11module</key>und fügen Sie den Treiberspeicherort dem Element<value>hinzu, das unmittelbar auf die Zeile folgt. Zum Beispiel:/usr/lib/pkcs11/libIDPrimePKCS11.so. - Suchen Sie die Konfigurationsdatei:

$ICAROOT/config/scardConfig.json. -

Suchen Sie

DefaultPKCS11Libund ändern Sie den Standardwert in den benutzerdefinierten Treiberpfad ohne/usr. Zum Beispiel:/lib/pkcs11/libIDPrimePKCS11.so

Aktivieren der Smartcardunterstützung

Die Citrix Workspace-App unterstützt verschiedene Smartcardleser, wenn die Verwendung von Smartcards sowohl auf dem Server als auch auf der Citrix Workspace-App aktiviert ist.

Sie können Smartcards zu folgenden Zwecken verwenden:

- Authentifizierung per Smartcardanmeldung – Authentifiziert Sie gegenüber Citrix Virtual Apps and Desktops™- oder Citrix DaaS-Servern (früher Citrix Virtual Apps and Desktops-Dienst).

- Smartcard-Anwendungsunterstützung: Ermöglicht smartcardfähigen veröffentlichten Anwendungen den Zugriff auf lokale Smartcardgeräte.

Die sicherheitsrelevanten Smartcarddaten müssen über einen sicheren, authentifizierten Kanal, z. B. TLS, übertragen werden.

Für die Smartcardunterstützung müssen folgende Voraussetzungen erfüllt sein:

- Die Smartcardleser und die veröffentlichten Anwendungen müssen dem PC/SC-Industriestandard entsprechen.

- Installieren Sie den passenden Treiber für die Smartcard.

- Installieren Sie das PCSC Lite-Paket.

- Installieren und führen Sie den

pcscdDaemon aus, der Middleware für den Zugriff auf die Smartcard über PC/SC bereitstellt. - Auf einem 64-Bit-System müssen sowohl die 64-Bit- als auch die 32-Bit-Version des Pakets “libpcsclite1” vorhanden sein.

Weitere Informationen zur Konfiguration der Smartcardunterstützung auf Servern finden Sie unter Smartcards in der Dokumentation zu Citrix Virtual Apps and Desktops.

Verbesserung der Smartcardunterstützung

Ab Version 2112 unterstützt die Citrix Workspace-App die Plug&Play-Funktionalität für Smartcardleser.

Wenn Sie eine Smartcard einstecken, erkennt der Smartcardleser die Smartcard auf dem Server und Client.

Wenn Sie verschiedene Karten gleichzeitig einstecken, werden alle Karten erkannt.

Voraussetzungen:

Installieren Sie die Bibliothek libpcscd auf dem Linux-Client.

Hinweis:

Diese Bibliothek kann in aktuellen Versionen der meisten Linux-Distributionen vorinstalliert sein. Möglicherweise müssen Sie jedoch in früheren Versionen einiger Linux-Distributionen, wie z. B. Ubuntu 1604, die Bibliothek

libpcscdinstallieren.

So deaktivieren Sie diese Erweiterung:

- Navigieren Sie zum Ordner

<ICAROOT>/config/module.ini. - Gehen Sie zum Abschnitt

SmartCard. - Setzen Sie

DriverName=VDSCARD.DLL.

Unterstützung für neue PIV-Karten

Ab Version 2303 unterstützt die Citrix Workspace-App die folgenden PIV-Karten (Personal Identification Verification):

- IDEMIA-Smartcard der nächsten Generation

- DELL TicTok-Smartcard

Leistungsoptimierung für Smartcardtreiber

Die Citrix Workspace-App Version 2303 enthält leistungsbezogene Korrekturen und Optimierungen für den Smartcard-Treiber VDSCARDV2.DLL. Diese Verbesserungen tragen dazu bei, die Leistung von Version 1 VDSCARD.DLL zu übertreffen.

Schnelle-Smartcard-Feature

Das Schnelle-Smartcard-Feature ist eine Verbesserung gegenüber der alten HDX PC/SC-basierten Smartcardumleitung. Das Feature verbessert die Leistung, wenn Smartcards in WANs mit hoher Latenz verwendet werden.

Schnelle Smartcards werden nur unter Windows VDA unterstützt.

Aktivieren der Anmeldung mit schneller Smartcard in der Citrix Workspace-App:

Ab Version 2408 ist die schnelle Smartcardanmeldung auf dem VDA standardmäßig aktiviert und in der Citrix Workspace-App standardmäßig deaktiviert. Um das schnelle Smartcardfeature zu aktivieren, gehen Sie wie folgt vor:

- Navigieren Sie zum Abschnitt [SmartCard] in der Konfigurationsdatei

/opt/Citrix/ICAClient/config/module.ini. -

Fügen Sie folgenden Eintrag hinzu:

SmartCardCryptographicRedirection=On <!--NeedCopy-->

Deaktivieren der Anmeldung mit schneller Smartcard in der Citrix Workspace-App:

Um die schnelle Smartcardanmeldung bei der Citrix Workspace-App zu deaktivieren, entfernen Sie den Parameter SmartCardCryptographicRedirection aus dem Abschnitt [SmartCard] in der Konfigurationsdatei /opt/Citrix/ICAClient/config/module.ini.

Unterstützung für Kryptografie-Smartcards der nächsten Generation

Ab Version 2408 unterstützt die Citrix Workspace-App die neue Personal Identification Verification (PIV)-Smartcard, die den Elliptic Curve Cryptography (ECC)-Algorithmus verwendet. Diese Art von Smartcard funktioniert auf Basis von Kryptografie der nächsten Generation.

Unterstützung für Multifaktorauthentifizierung (nFactor)

Die Multifaktorauthentifizierung erhöht die Sicherheit einer Anwendung, da Benutzer mehrere Identifikationsnachweise bereitstellen müssen, um Zugriff zu erhalten.

Mit der Multifaktorauthentifizierung können Authentifizierungsschritte und die zugehörigen Anmeldeinformationsformulare vollständig vom Administrator konfiguriert werden.

Die native Citrix Workspace-App unterstützt dieses Protokoll über die Anmeldeformulare, die bereits für StoreFront implementiert sind. Die webbasierten Anmeldeseiten für virtuelle Citrix Gateway- und Traffic Manager-Server verwenden ebenfalls dieses Protokoll.

Hinweis:

Die Multifaktorauthentifizierung (nFactor) unterstützt nur die formularbasierte Authentifizierung.

Weitere Informationen finden Sie in der Dokumentation zu Citrix ADC unter SAML-Authentifizierung und Multifaktorauthentifizierung (nFactor).

Endpoint Analysis-Unterstützung für Multifaktorauthentifizierung (nFactor)

Ab dieser Version unterstützt die Citrix Workspace-App Endpoint Analysis (EPA) für die Multifaktorauthentifizierung und verbessert so Compliance und Sicherheit. Wenn beispielsweise EPA und LDAP als Teil der Multifaktorauthentifizierung konfiguriert sind, erkennt die Citrix Workspace-App die EPA-App und führt sie zur Authentifizierung zusammen mit der LDAP-Authentifizierung aus.

Zuvor unterstützte die Citrix Workspace-App das Aufrufen der EPA-App nicht, was zu einem “Zugriff verweigert”-Fehler führte. Diese Version unterstützt den EPA-Aufruf, sodass der Authentifizierungsprozess reibungslos ablaufen kann.

Das neue Feature gewährleistet umfassende Endpunktsicherheitsprüfungen sowie die Einhaltung von Unternehmensrichtlinien und gesetzlichen Anforderungen. Es verringert das Risiko eines unbefugten Zugriffs und verbessert die allgemeine Netzwerkintegrität.

Voraussetzungen:

Vergewissern Sie sich, dass die Endpoint Analysis-App auf Ihrem System installiert ist.

Unterstützte Betriebssysteme:

- IGEL OS: EPA ist bereits verfügbar.

- Ubuntu 18, 20 und 22: EPA ist nicht vorinstalliert; Sie müssen EPA herunterladen und installieren, bevor Sie mit der Authentifizierung fortfahren. Laden Sie EPA für Ubuntu von der Citrix -Downloadseite herunter.

Dieses Feature ist standardmäßig aktiviert und wird in Verbindung mit der Multifaktorauthentifizierung verwendet. Weitere Informationen finden Sie in der Dokumentation zur Multifaktorauthentifizierung (nFactor).

Unterstützung für die Authentifizierung mit FIDO2 in HDX-Sitzungen

Ab Version 2303 können Sie sich innerhalb einer HDX-Sitzung mit kennwortlosen FIDO2-Sicherheitsschlüsseln authentifizieren. Mit FIDO2-Sicherheitsschlüsseln können Unternehmensmitarbeiter sich ohne Eingabe von Benutzernamen oder Kennwort bei Apps und Desktops, die FIDO2 unterstützen, authentifizieren. Weitere Informationen zu FIDO2 finden Sie unter FIDO2-Authentifizierung.

Hinweis:

Wenn Sie das FIDO2-Gerät über die USB-Umleitung verwenden, entfernen Sie die USB-Umleitungsregel Ihres FIDO2-Geräts. Sie können auf diese Regel über die Datei

usb.confim Ordner$ICAROOT/zugreifen. Dieses Update hilft Ihnen beim Umschalten auf den virtuellen FIDO2-Kanal.

Standardmäßig ist die FIDO2-Authentifizierung deaktiviert. Gehen Sie wie folgt vor, um die FIDO2-Authentifizierung zu aktivieren:

- Navigieren Sie zur Datei

<ICAROOT>/config/module.ini. - Gehen Sie zum Abschnitt

ICA 3.0. - Setzen Sie

FIDO2= On.

Dieses Feature unterstützt derzeit Roaming-Authentifikatoren (nur USB) mit PIN-Code und Touch-Funktionen. Sie können die Authentifizierung mit FIDO2-Sicherheitsschlüsseln konfigurieren. Informationen zu den Voraussetzungen und zur Verwendung dieses Features finden Sie unter Lokale Autorisierung und virtuelle Authentifizierung mit FIDO2.

Beim Zugriff auf eine App oder Website, die FIDO2 unterstützt, wird eine Aufforderung zur Eingabe des Sicherheitsschlüssels angezeigt. Wenn Sie Ihren Sicherheitsschlüssel zuvor mit einer PIN registriert haben, müssen Sie die PIN bei der Anmeldung eingeben. Die PIN kann mindestens 4 und maximal 64 Zeichen lang sein.

Wenn Sie Ihren Sicherheitsschlüssel zuvor ohne PIN registriert haben, tippen Sie einfach auf den Sicherheitsschlüssel, um sich anzumelden.

Einschränkung:

Möglicherweise können Sie das zweite Gerät nicht mit der FIDO2-Authentifizierung bei demselben Konto registrieren.

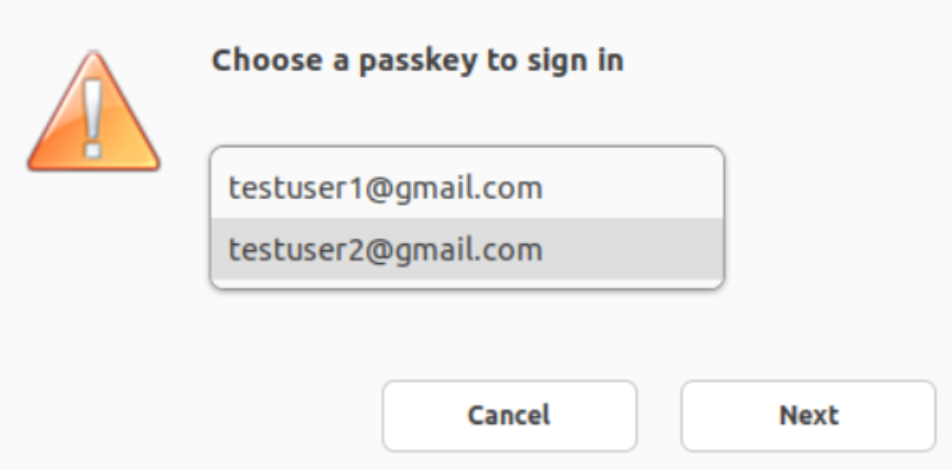

Unterstützung für mehrere Passkeys in HDX-Sitzungen

Bisher hatten Sie keine Möglichkeit, einen geeigneten Passkey auszuwählen, wenn einem Sicherheitsschlüssel oder einem FIDO2-Gerät mehrere Passkeys zugeordnet waren. Standardmäßig wurde der erste Passkey für die Authentifizierung verwendet.

Ab der Version 2405 können Sie in der Benutzeroberfläche der Citrix Workspace-App einen geeigneten Passkey auswählen. Dieses Feature ist standardmäßig aktiviert. Wenn mehrere Passkeys vorhanden sind, wird standardmäßig der erste ausgewählt. Sie können den gewünschten Passkey jedoch wie folgt auswählen:

Unterstützung der Authentifizierung mit FIDO2 beim Verbinden mit On-Premises-Stores

Ab Version 2309 der Citrix Workspace-App für Linux können sich Benutzer mit kennwortlosen FIDO2-Sicherheitsschlüsseln bei On-Premises-Stores authentifizieren. Die Sicherheitsschlüssel unterstützen verschiedene Arten von Sicherheitseingaben wie Sicherheits-PIN, Biometrie, Magnetstreifenkarte, Smartcard, Public-Key-Zertifikat und mehr. Weitere Informationen zu FIDO2 finden Sie unter FIDO2-Authentifizierung.

Administratoren können den Browsertyp für die Authentifizierung bei der Citrix Workspace-App konfigurieren. Um das Feature zu aktivieren, navigieren Sie zu $ICAROOT/config/AuthManConfig.xml und fügen Sie die folgenden Einträge hinzu:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

Um den Standardbrowser zu ändern, navigieren Sie zu $ICAROOT/config/AuthManConfig.xml und ändern Sie die Browsereinstellungen nach Bedarf. Die möglichen Werte sind Chromium, Firefox und Chromium-Browser.

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

Unterstützung der Authentifizierung mit FIDO2 beim Verbinden mit Cloudstores

Ab Version 2405 der Citrix Workspace-App für Linux können sich Benutzer mit kennwortlosen FIDO2-Sicherheitsschlüsseln authentifizieren, wenn sie sich bei Cloudstores anmelden. Die Sicherheitsschlüssel unterstützen verschiedene Arten von Sicherheitseingaben wie Sicherheits-PIN, Biometrie, Magnetstreifenkarte, Smartcard, Public-Key-Zertifikat und mehr. Weitere Informationen finden Sie unter FIDO2-Authentifizierung.

Administratoren können den Browsertyp für die Authentifizierung bei der Citrix Workspace-App konfigurieren.

Um das Feature zu aktivieren, navigieren Sie zu $ICAROOT/config/AuthManConfig.xml und fügen Sie die folgenden Einträge hinzu:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

Um den Standardbrowser zu ändern, navigieren Sie zu $ICAROOT/config/AuthManConfig.xml und ändern Sie die Browsereinstellungen nach Bedarf. Mögliche Werte sind Chromium, Firefox und Chromium-Browser.

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

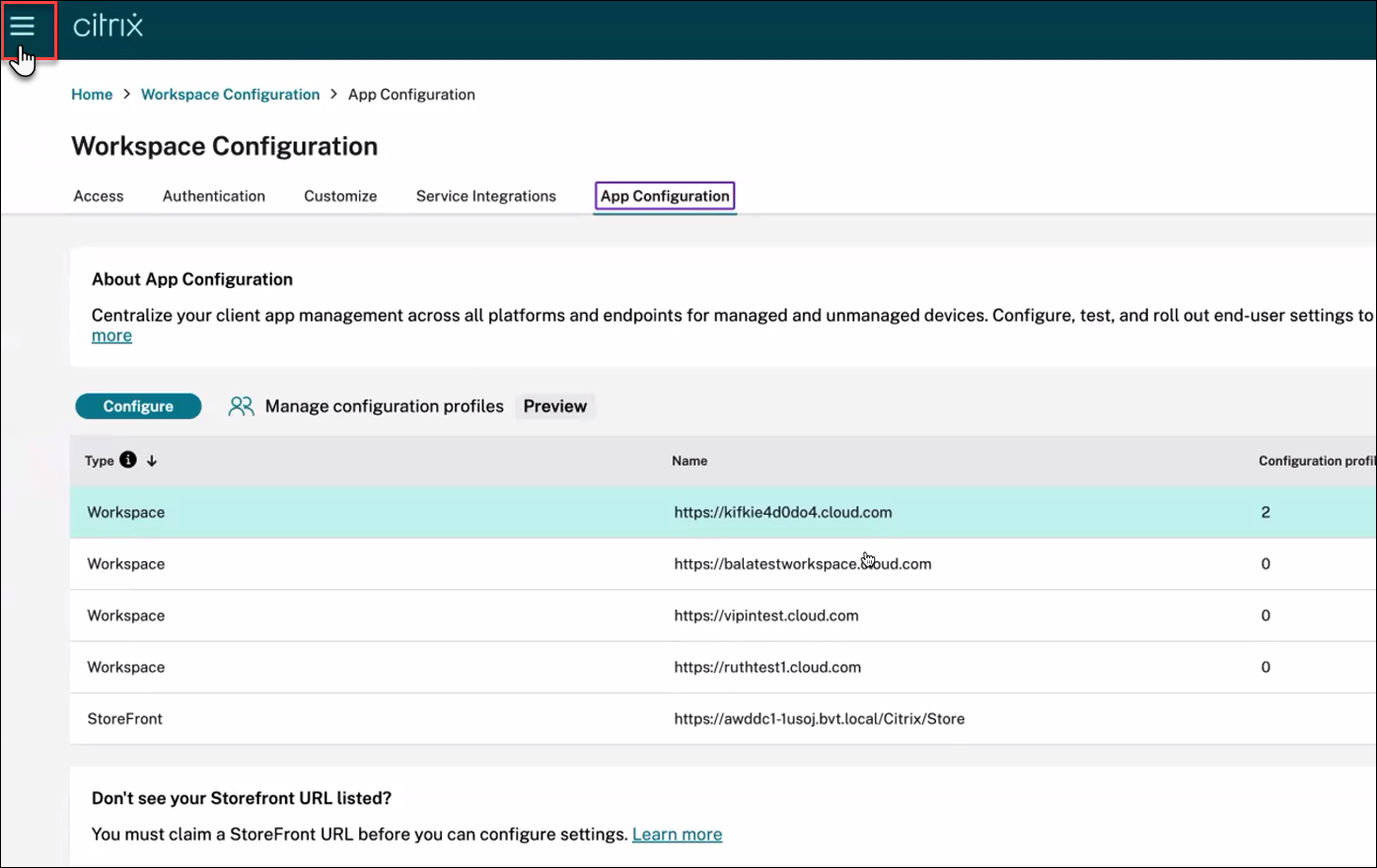

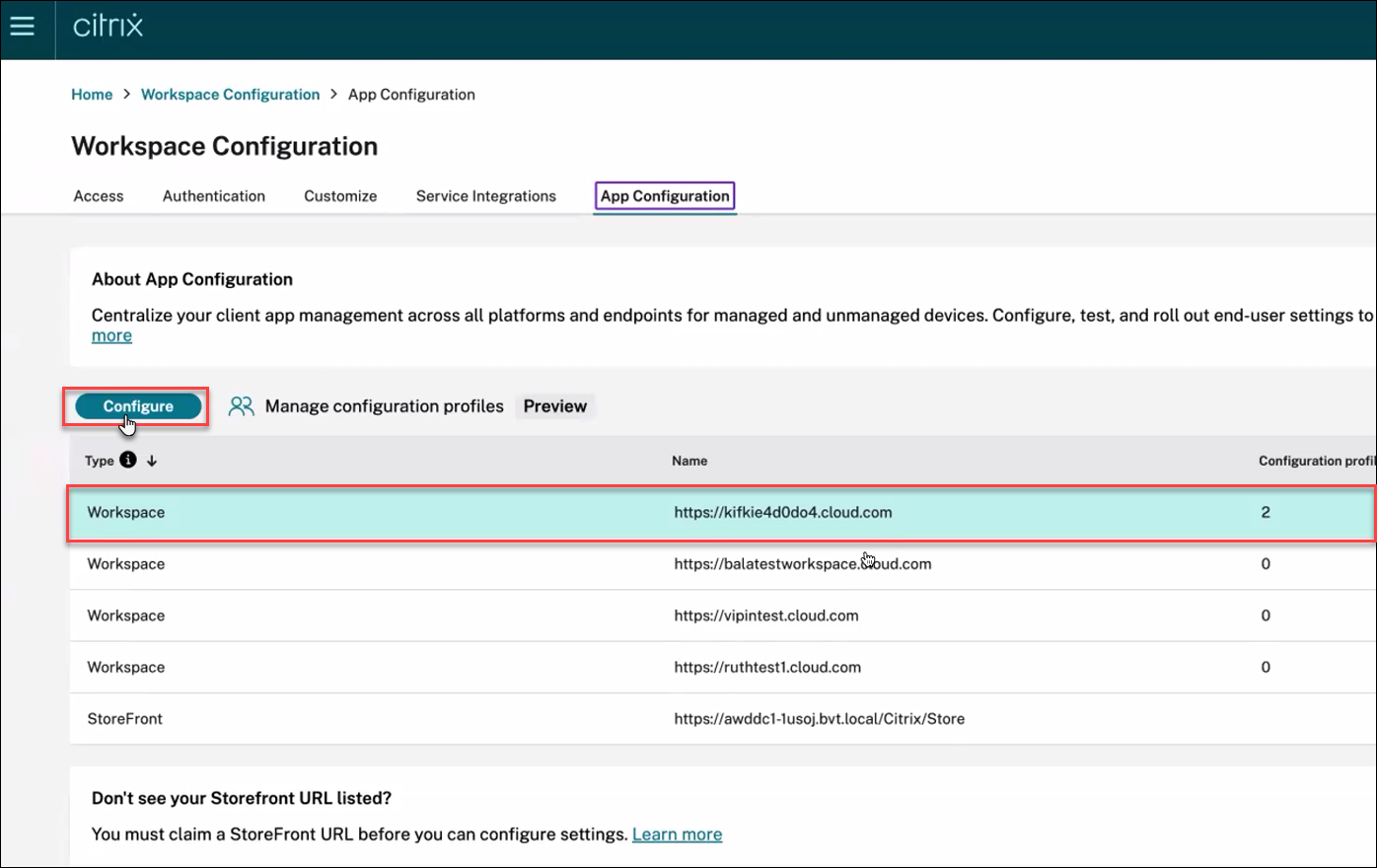

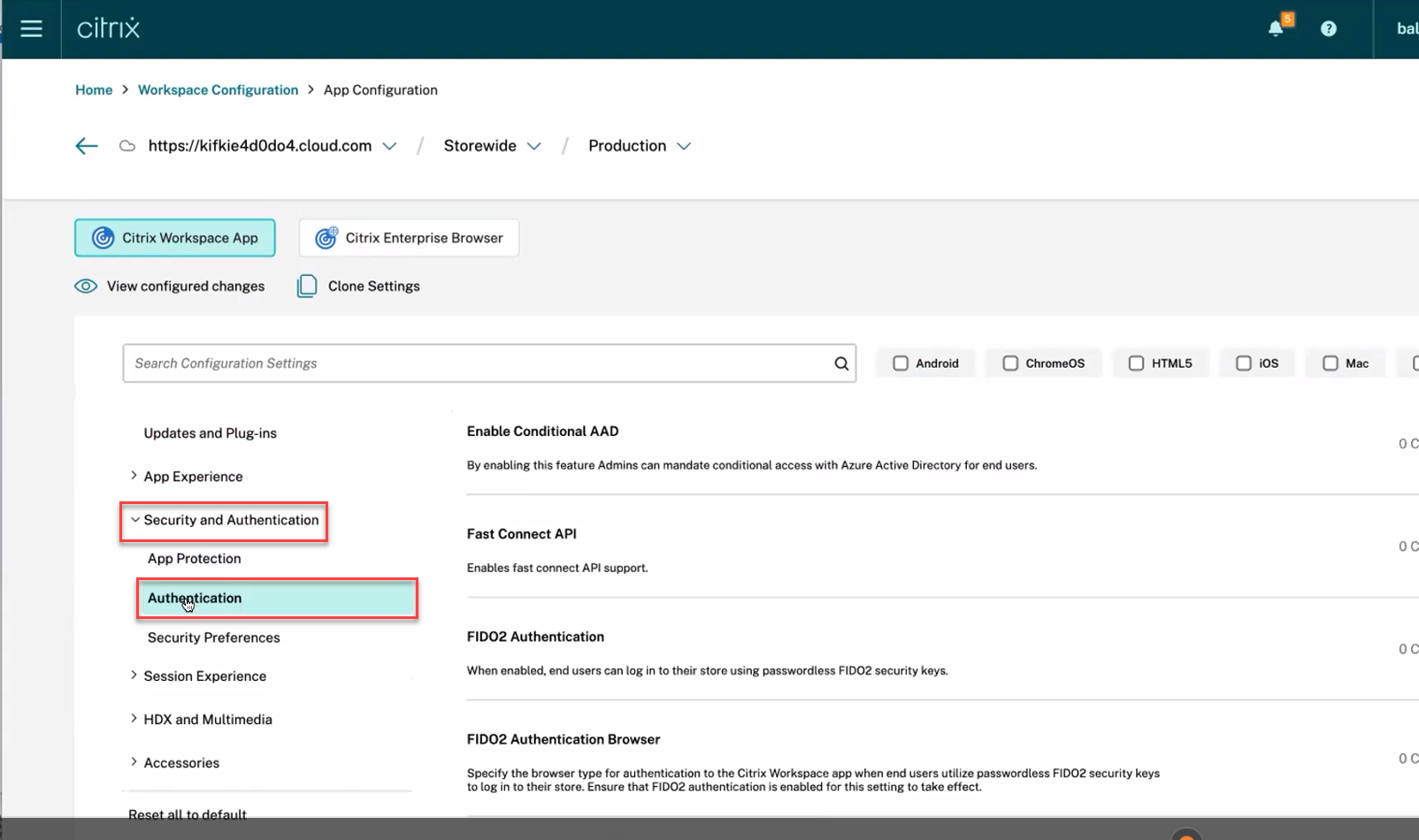

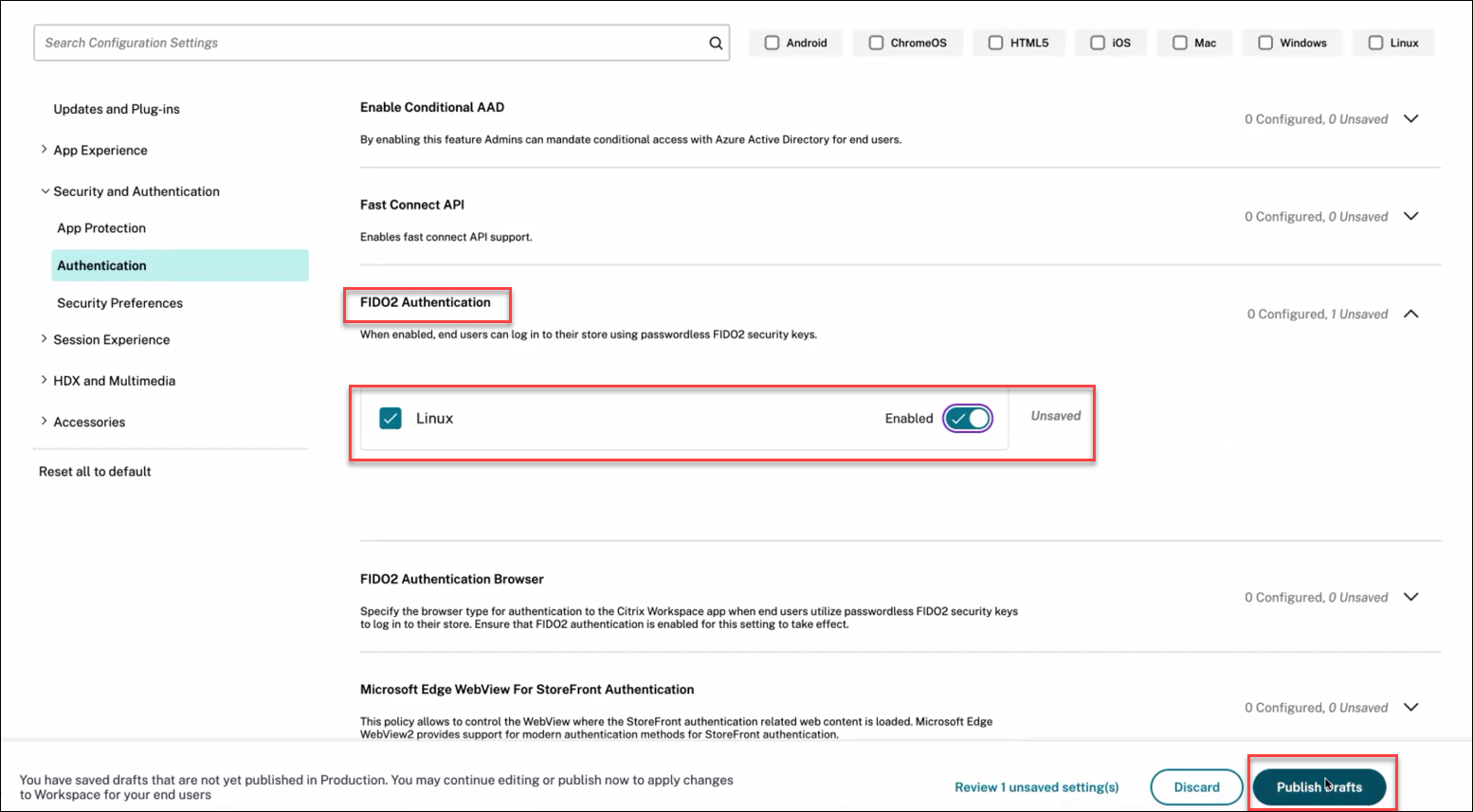

Konfigurieren Sie die FIDO2-Authentifizierung mit GACS

Um die FIDO2-Authentifizierung für die Store-URL mit GACS zu aktivieren, führen Sie die folgenden Schritte aus:

-

Melden Sie sich bei Citrix Cloud™ an.

-

Klicken Sie in der oberen linken Ecke auf das Strichmenü, klicken Sie auf Workspacekonfiguration und dann auf App-Konfiguration.

-

Klicken Sie auf Workspace und dann auf die Schaltfläche Konfigurieren.

-

Klicken Sie auf Sicherheit und Authentifizierung und dann auf Authentifizierung.

-

Klicken Sie auf FIDO2-Authentifizierung, aktivieren Sie das Kontrollkästchen Linux und schalten Sie dann den Schalter Aktiviert um.

-

Klicken Sie auf Entwurf veröffentlichen.

Benutzerdefinierte Authentifizierung

Die folgende Tabelle enthält einen Verweis auf die verfügbare benutzerdefinierte Authentifizierung für die Citrix Workspace-App:

| Hilfsprogramm | SDK | Authentifizierungstyp | Verwendete Bibliotheken | Binärdateien | Erkennung des Authentifizierungstyps |

|---|---|---|---|---|---|

| Unterstützung für Fast Connect | Credential Insertion SDK | Benutzername/Kennwort/Smartcard/Domänen-Passthrough | libCredInject.so | cis |

Parameter, die von Authentifikator-Integrationen von Drittanbietern verwendet werden |

| Benutzerdefiniertes Dialogfeld | Platform Optimization SDK | Benutzername/Kennwort/Smartcard | UIDialogLib.so and UIDialogLibWebKit3.so | Nein | Automatische Erkennung - Wird von Thin Client-Partnern verwendet |

Storebrowse |

Citrix Workspace-App | Benutzername/Kennwort | Nein | Storebrowse |

Parameter |

NFC-Unterstützung für FIDO2-Authentifizierung

Ab der Version 2411 können Sie die FIDO2-unterstützte NFC-Karte für ein Tap-and-Go-Erlebnis verwenden, bei dem es sich um eine End-to-End-Single-Sign-On-Lösung (SSO) handelt. Dies bedeutet, dass Sie eine NFC-Karte zur Authentifizierung bei einem Citrix® Store verwenden können und dann automatisch ein vorkonfigurierter virtueller Desktop oder eine virtuelle App mit SSO geöffnet wird.

Weitere Informationen zum Konfigurieren dieses Features finden Sie in den folgenden Abschnitten:

Voraussetzungen

Hardwareanforderungen:

- NFC-unterstützte FIDO2-Schlüssel. Beispiel: Yubikey5.

- NFC-unterstützte FIDO2-Lesegeräte, die mit Linux-Clients kompatibel sind. Beispiel: ACR1252U-M.

Softwareanforderungen:

Für dieses Feature sind die folgenden Softwarepakete erforderlich:

- swig

- libpcsclite-devel und pcsc-lite für CentOS oder RHEL

- libpcsclite-dev und pcscd für Ubuntu

- python3 und python3-pip

- Python-Pakete:

pyscard,uhidundfido2 - Chromium-Browser (wenn Citrix Enterprise Browser nicht bevorzugt wird). Das bevorzugte Installationsprogramm für den Chromium-Browser ist das Debian-Paket, das von der Chromium-Downloadseite heruntergeladen werden kann. Es wird nicht empfohlen, Chromium als Snap zu installieren.

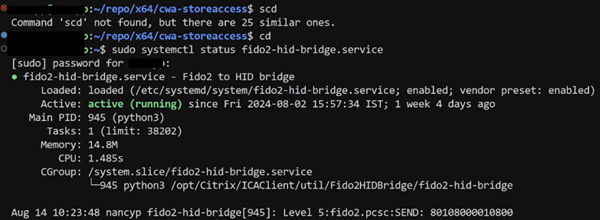

Hinweis:

- Administratoren können die oben genannten Pakete installieren, indem sie das Skript

setupFIDO2Service.sh, das sich unter<ICAROOT>/util/Fido2HIDBridgebefindet, als Sudo-Benutzer ausführen. Dieses SkriptsetupFIDO2Service.shist ein Beispiel für Ubuntu und RHEL OS. Administratoren können dieses Skript nach Bedarf für ihre Betriebssystemkonfiguration ändern.- Dieses Feature wird auf den Architekturen Ubuntu x86-64, RHEL x86-64 und ARM64 nicht unterstützt.

So aktivieren Sie dieses Feature

-

Achten Sie darauf, dass

fido2-hid-bridge.serviceausgeführt wird, da es normalerweise mit der Citrix Workspace-App installiert wird. Wenn es nicht läuft, können Sie es manuell starten.

-

Navigieren Sie zu

$ICAROOT/config/AuthManConfig.xmlund fügen Sie die folgenden Einträge hinzu:<key>FIDO2Enabled</key><value>true</value>Deaktivieren Sie auch langlebige Token:

<longLivedTokenSupport>false</longLivedTokenSupport> -

Ändern Sie bei Bedarf den Standardbrowser, indem Sie zu

$ICAROOT/config/AuthManConfig.xmlnavigieren und die Browsereinstellungen nach Bedarf aktualisieren. Die möglichen Werte sindCEBundchromium. Der Standardwert istCEB.<FIDO2AuthBrowser>CEB</FIDO2AuthBrowser> -

Um den App Authenticator im Vollbildmodus anzuzeigen, fügen Sie den folgenden Eintrag hinzu:

<Fido2FullScreenMode>true</Fido2FullScreenMode>Standardmäßig wird der App Authenticator im Fenstermodus angezeigt.

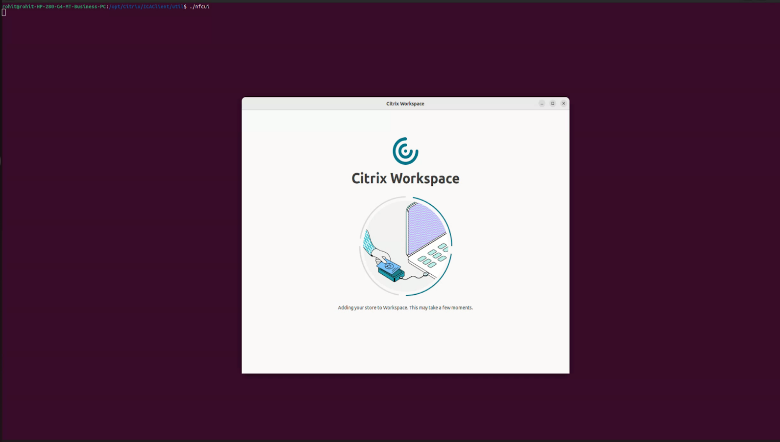

Feature verwenden

-

Fügen Sie

StoreURLundResourceNamein$ICAROOT/config/AuthManConfig.xmlhinzu:<StoreURL>test.cloud.com</StoreURL><ResourceName>Notepad</ResourceName> -

Navigieren Sie zu

$ICAROOT/utilund führen Sienfcuiaus.

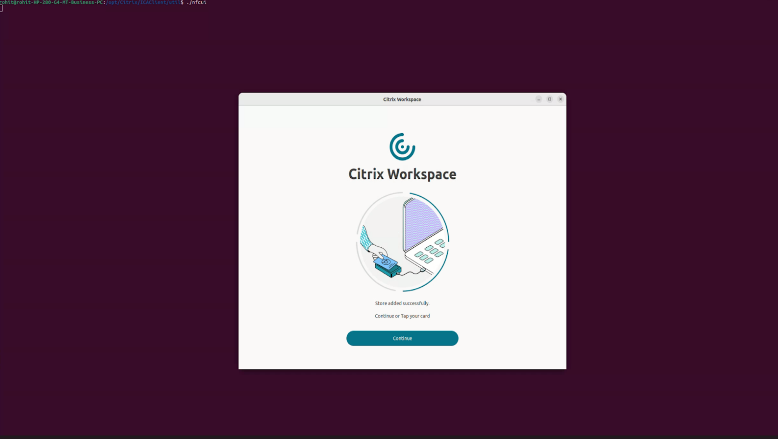

-

Sobald der Store hinzugefügt wurde, tippen oder klicken Sie zur Authentifizierung auf Weiter.

-

Geben Sie auf der Authentifizierungsseite die Benutzeranmeldeinformationen ein und klicken Sie als Anmeldeoption auf Gesicht, Fingerabdruck, PIN oder Sicherheitsschlüssel.

-

Tippen Sie auf den NFC-unterstützten FIDO2-Schlüssel am Lesegerät.

-

Geben Sie die PIN für Ihren Sicherheitsschlüssel ein und klicken Sie auf Weiter.

-

Klicken Sie nach erfolgreicher Authentifizierung im Fenster Angemeldet bleiben? auf Ja.

-

Sobald die Authentifizierung abgeschlossen ist, wird der konfigurierte VDA oder die App gestartet.

Die Anwendung wurde erfolgreich gestartet.

Endbenutzer auffordern, sich zu authentifizieren und über native Apps auf Apps und Desktops zuzugreifen

Ab Version 2508 können Administratoren von Linux-Benutzern verlangen, ausschließlich über die native App auf Citrix Workspace zuzugreifen. Wenn diese Option aktiviert ist, werden Benutzer, die versuchen, auf die Store-URL zuzugreifen oder Browser von Drittanbietern zu verwenden, automatisch zur Citrix Workspace-App umgeleitet. Dadurch wird sichergestellt, dass Benutzer von allen nativen App-Features profitieren und ein nahtloses Erlebnis genießen.

Wenn Benutzer versuchen, über einen Browser eine Verbindung herzustellen und die HDX™-Engine zu starten, werden sie aufgefordert, den Store für die zukünftige Verwendung zum nativen Client hinzuzufügen. Dieses Feature gibt Administratoren mehr Kontrolle und erhöht die Sicherheit, indem die Authentifizierung innerhalb der nativen App verbleibt. Außerdem entfällt die Notwendigkeit, ICA-Dateien herunterzuladen.

Administratoren können dieses Feature in Citrix Cloud aktivieren. Derzeit wird es nur für Cloudstores unterstützt.

Weitere Informationen finden Sie unter Endbenutzer müssen sich authentifizieren und über die native App auf Apps und Desktops zugreifen.

In diesem Artikel

- Verbesserung der Authentifizierung für Storebrowse

- Unterstützung für mehr als 200 Gruppen in Azure AD

- Smartcard

- Unterstützung für Multifaktorauthentifizierung (nFactor)

- Unterstützung für die Authentifizierung mit FIDO2 in HDX-Sitzungen

- Benutzerdefinierte Authentifizierung

- NFC-Unterstützung für FIDO2-Authentifizierung

- Endbenutzer auffordern, sich zu authentifizieren und über native Apps auf Apps und Desktops zuzugreifen