Gerätestatus

Der Citrix Device Posture-Dienst ist eine Cloud-basierte Lösung, die Administratoren dabei hilft, bestimmte Anforderungen durchzusetzen, die die Endgeräte erfüllen müssen, um Zugriff auf Citrix DaaS (virtuelle Apps und Desktops) oder Citrix Secure Private Access-Ressourcen (SaaS, Web-Apps, TCP- und UDP-Apps) zu erhalten. Um einen auf Zero Trust basierenden Zugriff zu implementieren, ist es wichtig, durch die Überprüfung des Gerätestatus Vertrauen in das Gerät herzustellen. Der Gerätestatusdienst setzt Zero-Trust-Prinzipien im Netzwerk durch, indem er das Endgerät auf Konformität (verwaltet/BYOD und Sicherheitsstatus) überprüft, bevor der Benutzer sich anmelden kann.

Funktionsweise

Die Administratoren können Gerätestatusrichtlinien erstellen, um den Status von Endpunktgeräten zu prüfen und zu bestimmen, ob einem Endpunktgerät die Anmeldung erlaubt oder verweigert wird. Die Geräte, die sich anmelden dürfen, werden außerdem als konform oder nicht konform klassifiziert. Benutzer können sich über einen Browser oder die Citrix Workspace-App anmelden.

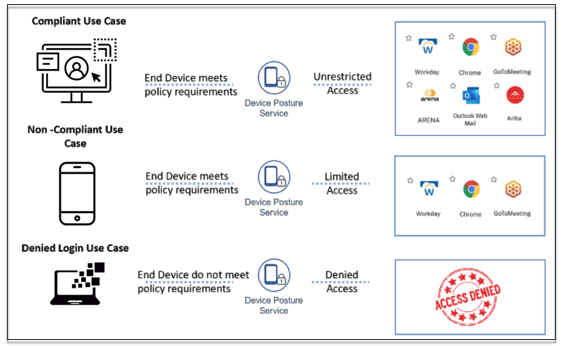

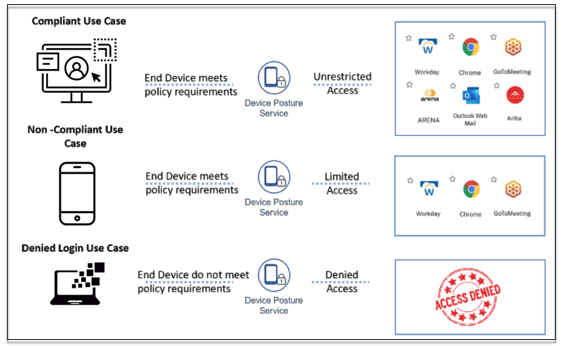

Im Folgenden sind die allgemeinen Bedingungen aufgeführt, die zum Klassifizieren eines Geräts als konform, nicht konform und Anmeldung verweigert verwendet werden.

-

Konforme Geräte – Ein Gerät, das die vorkonfigurierten Richtlinienanforderungen erfüllt und sich mit vollständigem oder uneingeschränktem Zugriff auf Citrix Secure Private Access-Ressourcen oder Citrix DaaS-Ressourcen beim Unternehmensnetzwerk anmelden darf.

-

Nicht konforme Geräte – Ein Gerät, das die vorkonfigurierten Richtlinienanforderungen erfüllt und sich mit teilweisem oder eingeschränktem Zugriff auf Citrix Secure Private Access-Ressourcen oder Citrix DaaS-Ressourcen beim Unternehmensnetzwerk anmelden darf.

-

Anmeldung verweigert: – Einem Gerät, das die Richtlinienanforderungen nicht erfüllt, wird die Anmeldung verweigert.

Die Klassifizierung von Geräten als konform, nicht konformund Anmeldung verweigert wird an den Citrix DaaS- und Citrix Secure Private Access-Dienst weitergegeben, der wiederum die Geräteklassifizierung verwendet, um intelligente Zugriffsfunktionen bereitzustellen.

Hinweis:

- Die Gerätestatusrichtlinien müssen für jede Plattform speziell konfiguriert werden. Beispielsweise kann ein Administrator für macOS den Zugriff für Geräte zulassen, die über eine bestimmte Betriebssystemversion verfügen. Auf ähnliche Weise kann der Administrator unter Windows Richtlinien konfigurieren, um eine bestimmte Autorisierungsdatei, Registrierungseinstellungen usw. einzuschließen.

- Gerätestatus-Scans werden nur während der Vorauthentifizierung/vor der Anmeldung durchgeführt.

- Definitionen von „konform“ und „nicht konform“ finden Sie unter Definitionen.

Die offizielle Version dieses Inhalts ist auf Englisch. Für den einfachen Einstieg wird Teil des Inhalts der Cloud Software Group Dokumentation maschinell übersetzt. Cloud Software Group hat keine Kontrolle über maschinell übersetzte Inhalte, die Fehler, Ungenauigkeiten oder eine ungeeignete Sprache enthalten können. Es wird keine Garantie, weder ausdrücklich noch stillschweigend, für die Genauigkeit, Zuverlässigkeit, Eignung oder Richtigkeit von Übersetzungen aus dem englischen Original in eine andere Sprache oder für die Konformität Ihres Cloud Software Group Produkts oder Ihres Diensts mit maschinell übersetzten Inhalten gegeben, und jegliche Garantie, die im Rahmen der anwendbaren Endbenutzer-Lizenzvereinbarung oder der Vertragsbedingungen oder einer anderen Vereinbarung mit Cloud Software Group gegeben wird, dass das Produkt oder den Dienst mit der Dokumentation übereinstimmt, gilt nicht in dem Umfang, in dem diese Dokumentation maschinell übersetzt wurde. Cloud Software Group kann nicht für Schäden oder Probleme verantwortlich gemacht werden, die durch die Verwendung maschinell übersetzter Inhalte entstehen können.

DIESER DIENST KANN ÜBERSETZUNGEN ENTHALTEN, DIE VON GOOGLE BEREITGESTELLT WERDEN. GOOGLE LEHNT JEDE AUSDRÜCKLICHE ODER STILLSCHWEIGENDE GEWÄHRLEISTUNG IN BEZUG AUF DIE ÜBERSETZUNGEN AB, EINSCHLIESSLICH JEGLICHER GEWÄHRLEISTUNG DER GENAUIGKEIT, ZUVERLÄSSIGKEIT UND JEGLICHER STILLSCHWEIGENDEN GEWÄHRLEISTUNG DER MARKTGÄNGIGKEIT, DER EIGNUNG FÜR EINEN BESTIMMTEN ZWECK UND DER NICHTVERLETZUNG VON RECHTEN DRITTER.

CE SERVICE PEUT CONTENIR DES TRADUCTIONS FOURNIES PAR GOOGLE. GOOGLE EXCLUT TOUTE GARANTIE RELATIVE AUX TRADUCTIONS, EXPRESSE OU IMPLICITE, Y COMPRIS TOUTE GARANTIE D'EXACTITUDE, DE FIABILITÉ ET TOUTE GARANTIE IMPLICITE DE QUALITÉ MARCHANDE, D'ADÉQUATION À UN USAGE PARTICULIER ET D'ABSENCE DE CONTREFAÇON.

ESTE SERVICIO PUEDE CONTENER TRADUCCIONES CON TECNOLOGÍA DE GOOGLE. GOOGLE RENUNCIA A TODAS LAS GARANTÍAS RELACIONADAS CON LAS TRADUCCIONES, TANTO IMPLÍCITAS COMO EXPLÍCITAS, INCLUIDAS LAS GARANTÍAS DE EXACTITUD, FIABILIDAD Y OTRAS GARANTÍAS IMPLÍCITAS DE COMERCIABILIDAD, IDONEIDAD PARA UN FIN EN PARTICULAR Y AUSENCIA DE INFRACCIÓN DE DERECHOS.

本服务可能包含由 Google 提供技术支持的翻译。Google 对这些翻译内容不做任何明示或暗示的保证,包括对准确性、可靠性的任何保证以及对适销性、特定用途的适用性和非侵权性的任何暗示保证。

このサービスには、Google が提供する翻訳が含まれている可能性があります。Google は翻訳について、明示的か黙示的かを問わず、精度と信頼性に関するあらゆる保証、および商品性、特定目的への適合性、第三者の権利を侵害しないことに関するあらゆる黙示的保証を含め、一切保証しません。

ESTE SERVIÇO PODE CONTER TRADUÇÕES FORNECIDAS PELO GOOGLE. O GOOGLE SE EXIME DE TODAS AS GARANTIAS RELACIONADAS COM AS TRADUÇÕES, EXPRESSAS OU IMPLÍCITAS, INCLUINDO QUALQUER GARANTIA DE PRECISÃO, CONFIABILIDADE E QUALQUER GARANTIA IMPLÍCITA DE COMERCIALIZAÇÃO, ADEQUAÇÃO A UM PROPÓSITO ESPECÍFICO E NÃO INFRAÇÃO.