Citrix Secure Hub

Citrix Secure Hub ist die Basis für die Citrix Endpoint Management (früher XenMobile)-Erfahrung. Benutzer registrieren ihre Geräte in Secure Hub, um Zugriff auf den Store zu erhalten. Im Store können sie von Citrix entwickelte mobile Produktivitätsapps und Apps von Drittanbietern hinzufügen.

Angaben zu den Systemanforderungen für Secure Hub und andere mobile Produktivitätsapps finden Sie unter Systemanforderungen.

Verwalten von Secure Hub

Sie führen die meisten Verwaltungsaufgaben für Secure Hub bei der Erstkonfiguration von Endpoint Management aus. Um Secure Hub unter iOS und Android zur Verfügung zu stellen, laden Sie Secure Hub in den iOS App Store und den Google Play Store hoch.

Secure Hub aktualisiert die meisten MDX-Richtlinien, die in Endpoint Management für die installierten Apps gespeichert sind, wenn sich die Citrix Gateway-Sitzung eines Benutzers nach der Authentifizierung mit Citrix Gateway verlängert.

Wichtig:

Bei Änderungen an einer dieser Richtlinien muss der Benutzer die App löschen und neu installieren, damit die aktualisierte Richtlinie angewendet wird: Sicherheitsgruppe, Verschlüsselung aktivieren und Secure Mail Exchange Server.

Citrix-PIN

Sie können Secure Hub zur Verwendung der Citrix PIN konfigurieren. Die Citrix PIN ist ein Sicherheitsfeature, das in der Endpoint Management-Konsole unter Einstellungen > Clienteigenschaften aktiviert wird. Durch diese Einstellung müssen sich Benutzer von Mobilgeräten bei Secure Hub anmelden und alle mit MDX umschlossenen Apps über eine persönliche Identifikationsnummer (PIN) aktivieren.

Die Citrix PIN vereinfacht die Benutzerauthentifizierung beim Anmelden an den gesicherten umschlossenen Apps. Benutzer müssen nicht wiederholt die Anmeldeinformationen eingeben, wie ihren Active Directory-Benutzernamen und ihr Kennwort.

Bei der ersten Anmeldung bei Secure Hub müssen die Benutzer ihren Active Directory-Benutzernamen und das Kennwort eingeben. Während der Anmeldung speichert Secure Hub die Active Directory-Anmeldeinformationen oder ein Clientzertifikat auf dem Benutzergerät und fordert die Benutzer dann zur Eingabe einer PIN auf. Wenn Benutzer sich erneut anmeldet, geben sie die PIN ein und erhalten sicheren Zugriff auf Citrix Apps und den Store. Bis zum Ablauf des nächsten Leerlauftimeouts für die aktive Sitzung verwenden sie die PIN nicht erneut. In den zugehörigen Clienteigenschaften können Sie mit der PIN Geheimnisse verschlüsseln und den Passcodetyp sowie Stärke und Länge der PIN festlegen. Einzelheiten finden Sie unter Clienteigenschaften.

Bei aktivierter Authentifizierung per Fingerabdruck (Touch ID) können Benutzer sich per Fingerabdruck anmelden, wenn eine Offlineauthentifizierung aufgrund von Inaktivität in der App erforderlich ist. Bei der Erstanmeldung bei Secure Hub, beim Neustart des Geräts und nach Ablauf des Inaktivitätstimers müssen Benutzer jedoch immer noch eine PIN eingeben. Informationen zum Aktivieren der Authentifizierung per Fingerabdruck finden Sie unter Authentifizierung per Touch ID bzw. Fingerabdruck.

Zertifikatpinning

Secure Hub für iOS und Android unterstützt SSL-Zertifikatpinning. Mit diesem Feature wird sichergestellt, dass das von Ihrem Unternehmen signierte Zertifikat bei der Kommunikation zwischen Citrix-Clients und Endpoint Management verwendet wird. Zertifikatpinning verhindert Verbindungen von Clients mit Endpoint Management, wenn die Installation eines Stammzertifikats auf dem Gerät die SSL-Sitzung gefährdet. Wenn Secure Hub Änderungen am öffentlichen Schlüssel des Servers erkennt, wird die Verbindung verweigert.

Ab Android N lässt das Betriebssystem keine vom Benutzer hinzugefügten Zertifizierungsstellen (ZS) mehr zu. Citrix empfiehlt stattdessen die Verwendung einer öffentlichen Stammzertifizierungsstelle.

Nach einem Upgrade auf Android N können bei Verwendung privater oder selbstsignierter ZS Probleme auftreten. Verbindungen werden auf Android N-Geräten in folgenden Situationen getrennt:

- Private oder selbstsignierte ZS und die Option “Required Trusted CA for Endpoint Management” im AutoDiscovery Service ist auf EIN festgelegt. Weitere Informationen finden Sie unter Endpoint Management AutoDiscovery Service.

- Private oder selbstsignierte ZS und des Endpoint Management AutoDiscovery Service (ADS) sind nicht erreichbar. Aus Sicherheitsgründen wird die Option “Required Trusted CA” aktiviert, wenn ADS nicht erreichbar ist, selbst wenn sie zuvor auf OFF festgelegt wurde.

Bevor Sie Geräte registrieren oder Secure Hub aktualisieren, sollten Sie das Zertifikatpinning aktivieren. Die Standardeinstellung ist Aus. Wenn Sie Zertifikatpinning aktivieren, können Benutzer sich nicht mit einem selbstsignierten Zertifikat bei Endpoint Management anmelden. Wenn Benutzer versuchen, sich mit einem selbstsignierten Zertifikat anzumelden, werden sie gewarnt, dass das Zertifikat nicht vertrauenswürdig ist. Die Registrierung schlägt fehl, wenn Benutzer das Zertifikat nicht akzeptieren.

Für die Verwendung des Zertifikatpinnings fordern Sie bei Citrix das Hochladen von Zertifikaten auf den Citrix ADS-Server an. Öffnen Sie im Citrix Support-Portal einen Supportfall. Geben Sie dann die folgenden Informationen an:

- Die Domäne mit den Konten, mit denen Benutzer Geräte registrieren.

- Der vollqualifizierte Domänenname (FQDN) für Endpoint Management.

- Der Name für die Endpoint Management-Instanz. Standardmäßig lautet der Instanzname

zdm(Groß-/Kleinschreibung beachten). - Benutzer-ID-Typ (entweder UPN oder E-Mail). Standardeinstellung ist UPN.

- Der für die iOS-Registrierung verwendete Port, wenn Sie die standardmäßige Portnummer 8443 geändert haben.

- Der Port, über den Endpoint Management Verbindungen annimmt, wenn Sie die standardmäßige Portnummer 443 geändert haben.

- Vollständige URL von Citrix Gateway.

- E-Mail-Adresse des Endpoint Management-Administrators (optional).

- PEM-Zertifikate, die der Domäne hinzugefügt werden sollen.

Zertifikat und Authentifizierung mit Einmalkennwort

Sie können Citrix ADC so konfigurieren, dass die Authentifizierung in Secure Hub mit einem Zertifikat und einem Sicherheitstoken, das als Einmalkennwort dient, ausgeführt wird. Diese Konfiguration bietet hohe Sicherheit, die keine Active Directory-Spur auf Benutzergeräten hinterlässt.

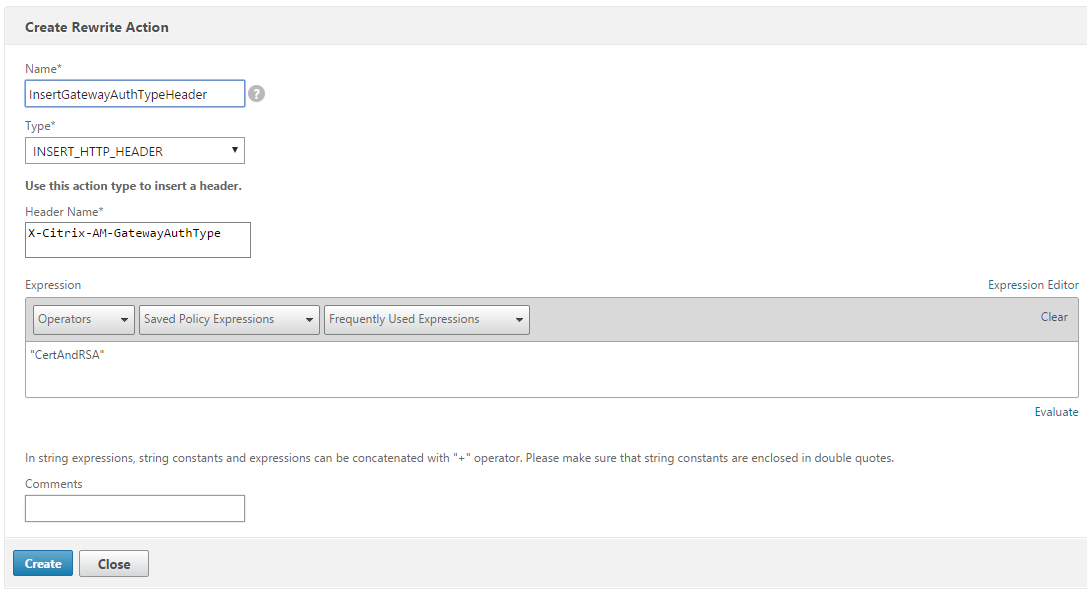

Damit Secure Hub diesen Authentifizierungstyp verwendet, fügen Sie eine Rewrite-Aktion und eine Rewrite-Richtlinie in Citrix ADC hinzu, sodass ein benutzerdefinierter Antwortheader der Form X-Citrix-AM-GatewayAuthType: CertAndRSA eingefügt wird, um den Citrix Gateway-Anmeldetyp anzugeben.

Normalerweise verwendet Secure Hub den in der Endpoint Management-Konsole konfigurierten Citrix Gateway-Anmeldetyp. Diese Information steht Secure Hub jedoch erst nach Abschluss der ersten Anmeldung zur Verfügung. Daher ist der benutzerdefinierte Header erforderlich, damit Secure Hub dieses Anmeldeverfahren verwenden kann.

Hinweis:

Wenn in Endpoint Management und Citrix ADC unterschiedliche Anmeldetypen festgelegt sind, wird die Konfiguration von Citrix ADC überschrieben. Weitere Informationen finden Sie unter Citrix Gateway und Endpoint Management.

-

Navigieren Sie in Citrix ADC zu Configuration > AppExpert > Rewrite > Actions.

-

Klicken Sie auf Hinzufügen.

Der Bildschirm Create Rewrite Action wird angezeigt.

-

Nehmen Sie Eingaben in den Feldern vor (siehe Abbildung unten) und klicken Sie auf Create.

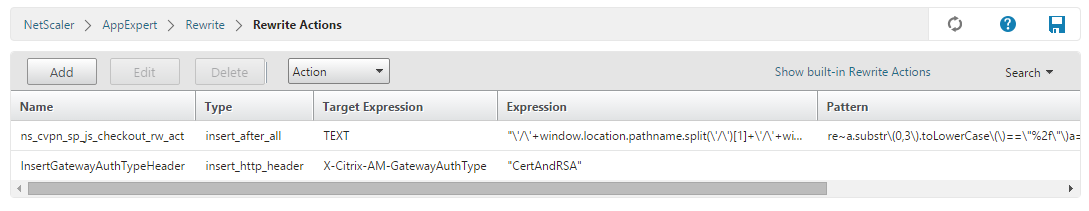

Das folgende Ergebnis wird auf dem Hauptbildschirm Rewrite Actions angezeigt.

-

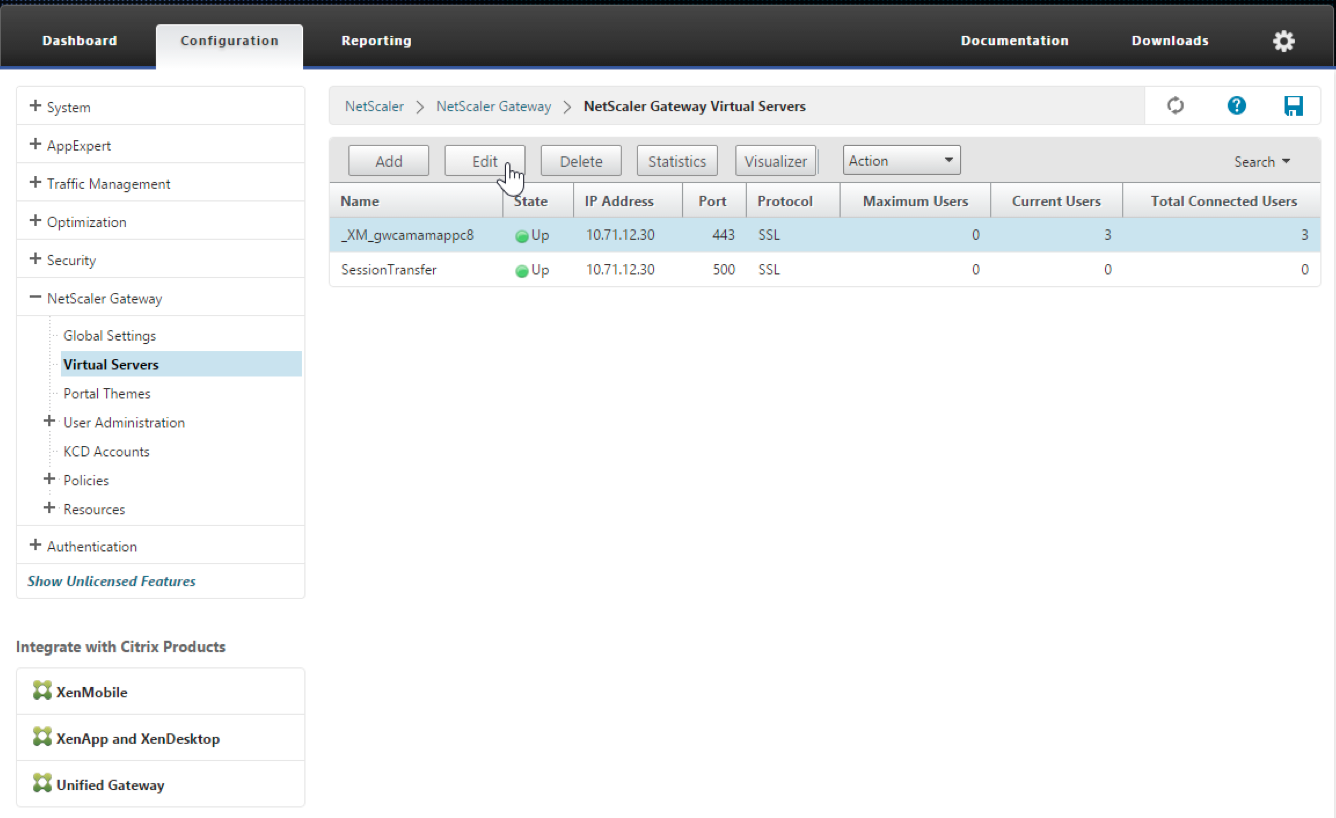

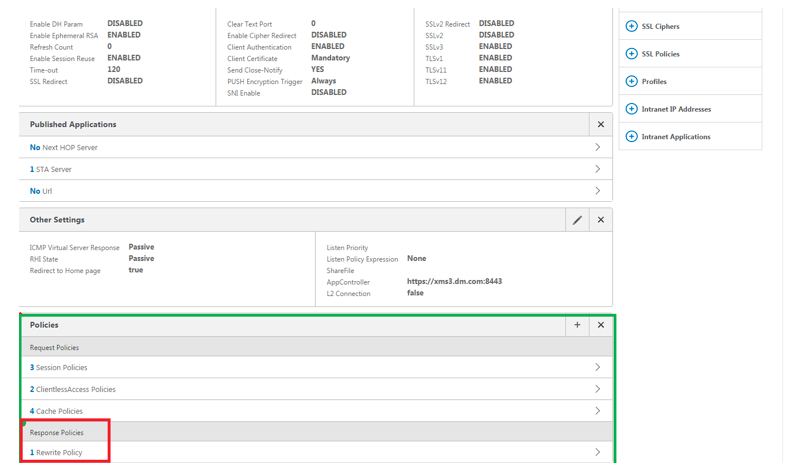

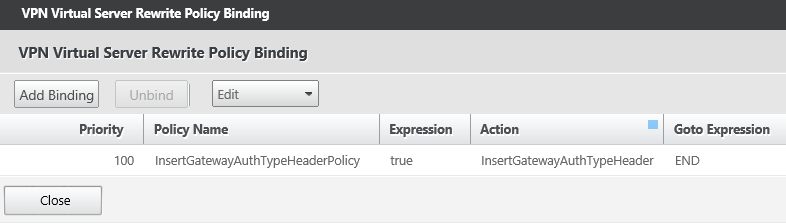

Binden Sie die Rewrite-Aktion an den virtuellen Server als Rewrite-Richtlinie. Gehen Sie zu Configuration > NetScaler Gateway > Virtual Servers und wählen Sie den virtuellen Server.

-

Klicken Sie auf Bearbeiten.

-

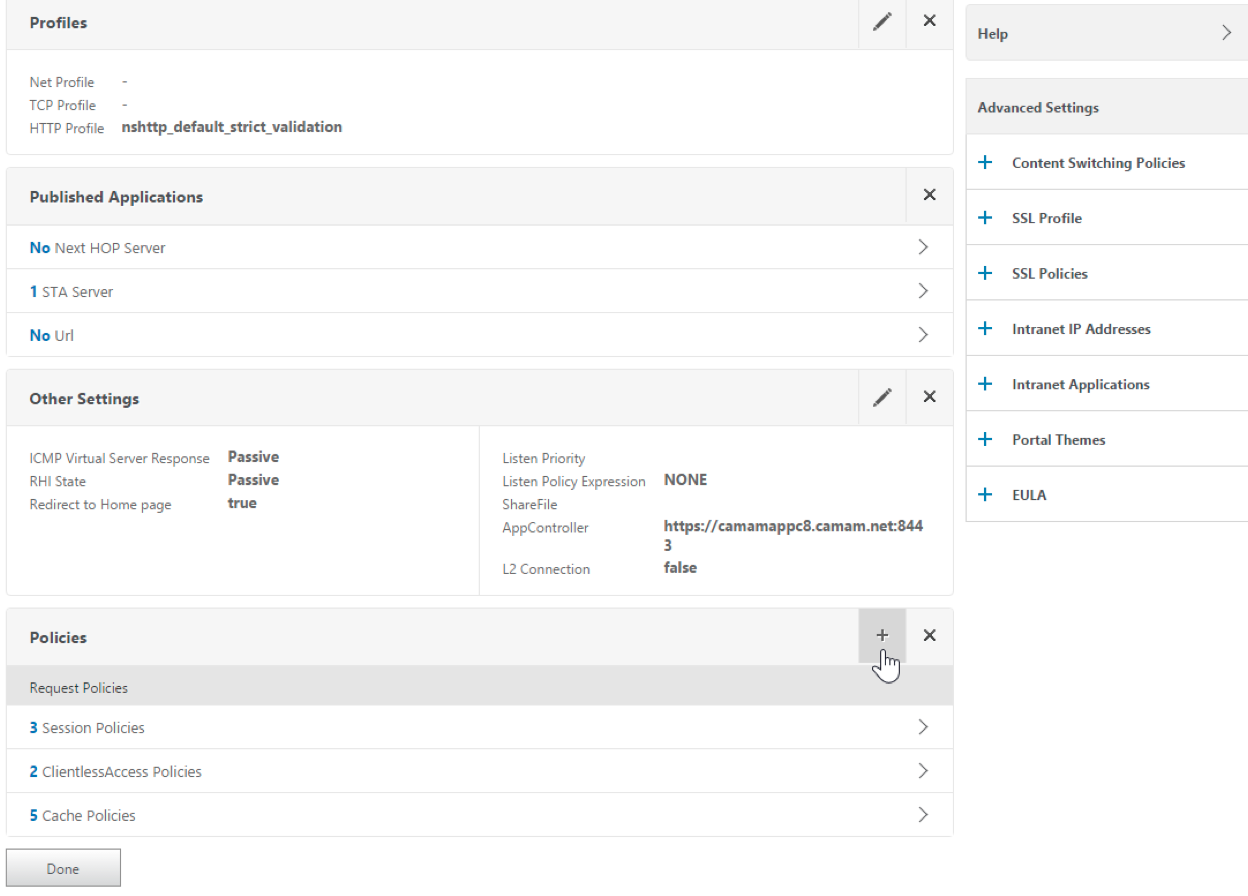

Navigieren Sie auf der Seite Virtual Servers configuration nach unten zu Policies.

-

Klicken Sie auf +, um eine Richtlinie hinzuzufügen.

-

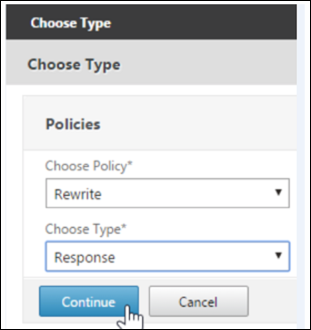

Geben Sie Rewrite im Feld Choose Policy ein.

-

Wählen Sie Response im Feld Choose Type aus.

-

Klicken Sie auf Weiter.

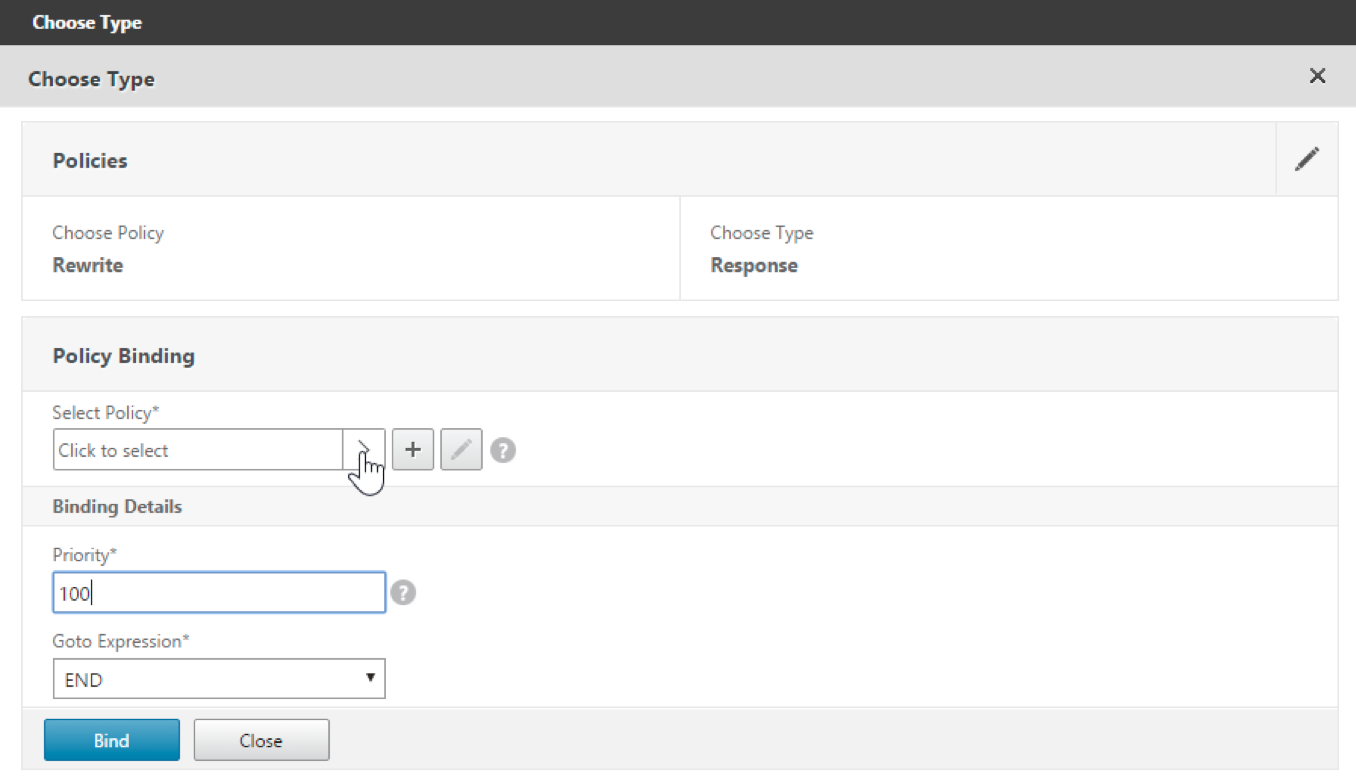

Der Abschnitt Policy Binding wird erweitert.

-

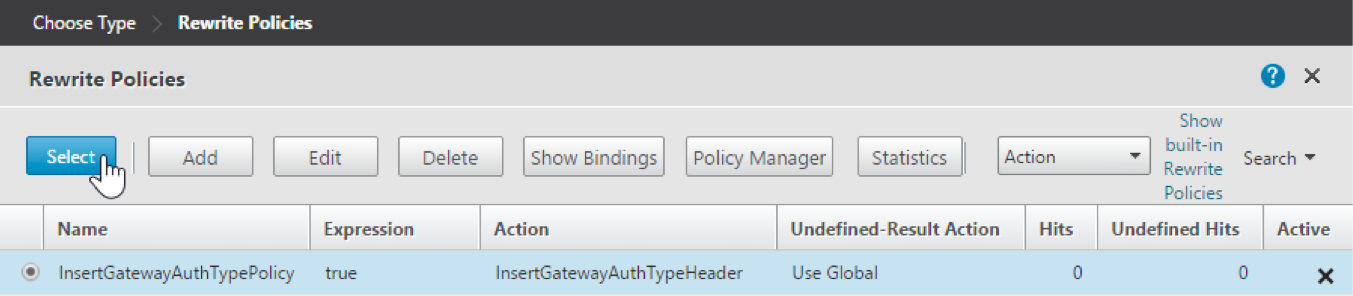

Klicken Sie auf Select Policy.

Ein Bildschirm mit den verfügbaren Richtlinien wird angezeigt.

-

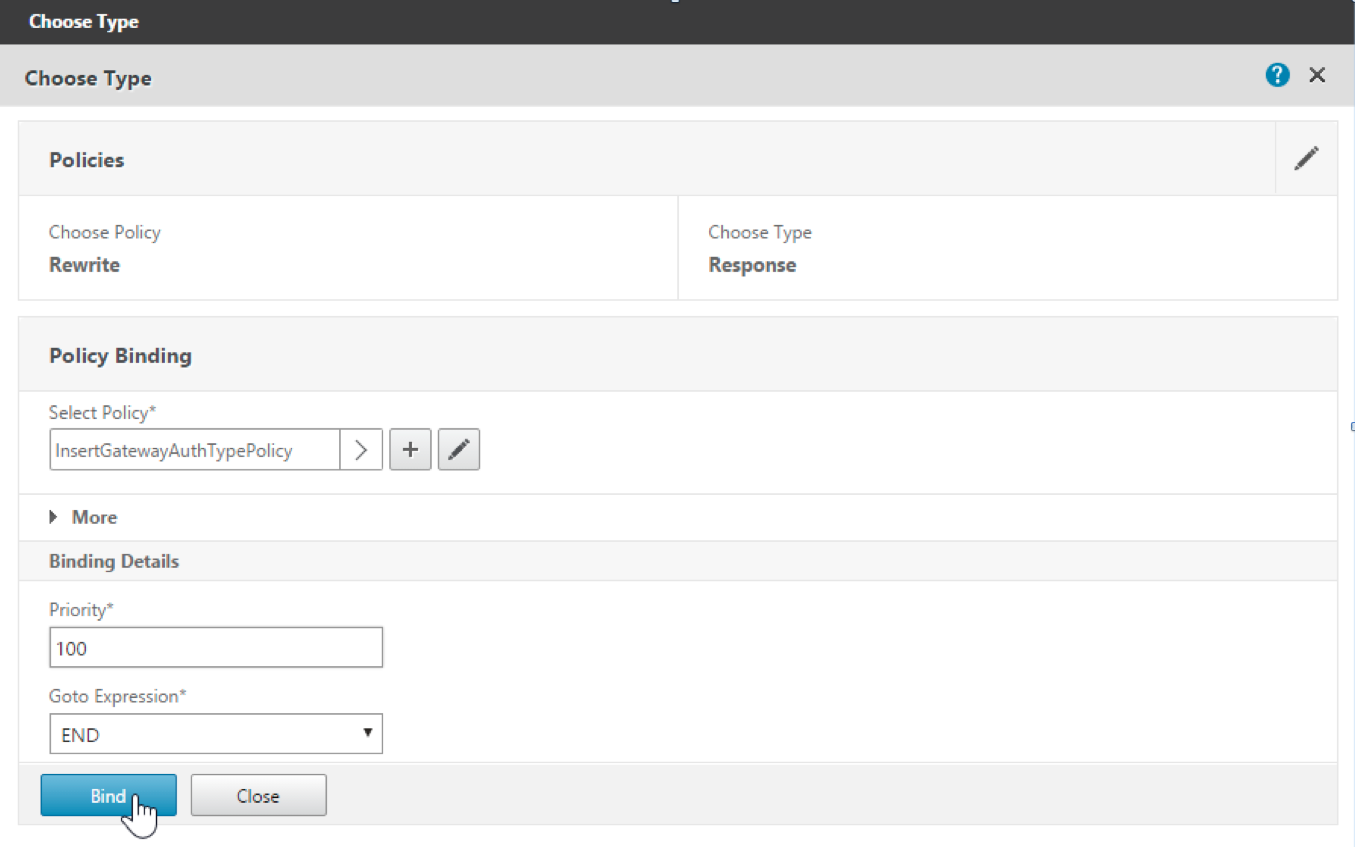

Klicken Sie auf die Zeile der Richtlinie, die Sie erstellt haben, und klicken Sie dann auf Select. Der Bildschirm Policy Binding wird wieder angezeigt. Er enthält die ausgewählte Richtlinie.

-

Klicken Sie auf Bind.

Wenn die Bindung erfolgreich ist, wird der Konfigurationsbildschirm mit der vollständigen Rewrite-Richtlinie angezeigt.

-

Zum Anzeigen der Richtliniendetails klicken Sie auf Rewrite Policy.

Portanforderungen für die ADS-Verbindung bei Android-Geräten

Portkonfiguration gewährleistet, dass auf Android-Geräten mit Secure Hub über das Unternehmensnetzwerk auf den Endpoint Management AutoDiscovery Service (ADS) zugegriffen werden kann. Der Zugriff auf ADS ist zum Herunterladen von Sicherheitsupdates wichtig, die über diesen Dienst zur Verfügung gestellt werden. ADS-Verbindungen sind eventuell nicht mit dem vorhandenen Proxyserver kompatibel. Lassen Sie in diesem Szenario zu, dass die ADS-Verbindung den Proxy-Server umgeht.

Wichtig:

Für Secure Hub für Android und iOS müssen Sie auf Android-Geräten den Zugriff auf ADS zulassen. Weitere Informationen finden Sie unter Portanforderungen in der Dokumentation zu Endpoint Management. Diese Verbindung erfolgt über den ausgehenden Port 443. Ihre vorhandene Umgebung lässt diesen Zugriff sehr wahrscheinlich bereits zu. Kunden, die diese Verbindung nicht gewährleisten können, wird von einem Upgrade auf Secure Hub 10.2 abgeraten. Wenn Sie Fragen haben, wenden Sie sich an den Citrix Support.

Voraussetzungen

- Sammeln Sie die Endpoint Management- und Citrix ADC-Zertifikate. Die Zertifikate müssen im PEM-Format vorliegen und öffentlich sein, d. h. keine privaten Schlüssel sind zulässig.

- Öffnen Sie einen Supportfall beim Citrix Support, um Zertifikatpinning zu aktivieren. Bei diesem Prozess werden Ihre Zertifikate angefordert.

Die neuen Verbesserungen beim Zertifikatpinning erfordern, dass Geräte vor der Registrierung eine Verbindung mit dem ADS herstellen. Durch das Verbinden mit ADS wird sichergestellt, dass Secure Hub über die aktuellen Sicherheitsinformationen für die Umgebung verfügt, in der das Gerät registriert wird. Kann ein Gerät den ADS nicht erreichen, lässt Secure Hub die Registrierung nicht zu. Daher ist die Aktivierung des Zugriffs auf den ADS im internen Netzwerk erforderlich, damit Geräte registriert werden können.

Damit der Zugriff auf ADS für Secure Hub für Android möglich ist, öffnen Sie Port 443 für die folgenden IP-Adressen und FQDNs:

| FQDN | IP-Adresse | Port | IP- und Port-Nutzung |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - ADS-Kommunikation |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - ADS-Kommunikation |

ads.xm.cloud.com: Secure Hub Version 10.6.15 und höher verwendet ads.xm.cloud.com. |

34.194.83.188 | 443 | Secure Hub - ADS-Kommunikation |

ads.xm.cloud.com: Secure Hub Version 10.6.15 und höher verwendet ads.xm.cloud.com. |

34.193.202.23 | 443 | Secure Hub - ADS-Kommunikation |

Wenn Zertifikatpinning aktiviert ist:

- Secure Hub pinnt das Unternehmenszertifikat während der Geräteregistrierung.

-

Während des Upgrades verwirft Secure Hub alle aktuell gepinnten Zertifikate und pinnt das Serverzertifikat auf die erste Verbindung bei registrierten Benutzern.

Hinweis:

Wenn Sie das Zertifikatpinning nach einem Upgrade aktivieren, müssen Benutzer sich erneut registrieren.

- Die Erneuerung des Zertifikats erfordert keine erneute Registrierung, sofern der öffentliche Schlüssel des Zertifikats sich nicht geändert hat.

Zertifikatpinning unterstützt untergeordnete Zertifikate, aber keine Zwischen- oder Ausstellerzertifikate. Zertifikatpinning gilt für Citrix Server, z. B. Endpoint Management und Citrix Gateway, jedoch nicht für die Server Dritter.

Verwenden von Secure Hub

Zu Beginn laden Benutzer Secure Hub aus dem App-Store von Apple oder Android auf ihr Gerät herunter.

Wenn Secure Hub geöffnet wird, geben die Benutzer ihre von ihrem Unternehmen erhaltenen Anmeldeinformationen ein, um ihr Gerät bei Secure Hub zu registrieren. Weitere Informationen zur Geräteregistrierung finden Sie unter Benutzer, Konten, Rollen und Registrierung.

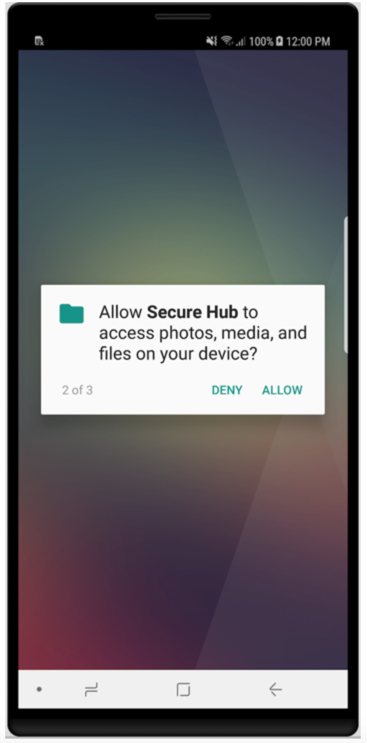

Secure Hub für Android fragt bei der Erstinstallation und Registrierung, ob Sie Secure Hub den Zugriff auf Fotos, Medien und Dateien auf Ihrem Gerät erlauben wollen.

Diese Meldung stammt vom Betriebssystem Android und nicht von Citrix. Wenn Sie auf Zulassen tippen, sehen Citrix und die Administratoren von Secure Hub Ihre persönlichen Daten zu keinem Zeitpunkt. Wenn Sie jedoch eine Remotesupportsitzung mit Ihrem Administrator durchführen, kann der Administrator Ihre persönlichen Dateien innerhalb der Sitzung anzeigen.

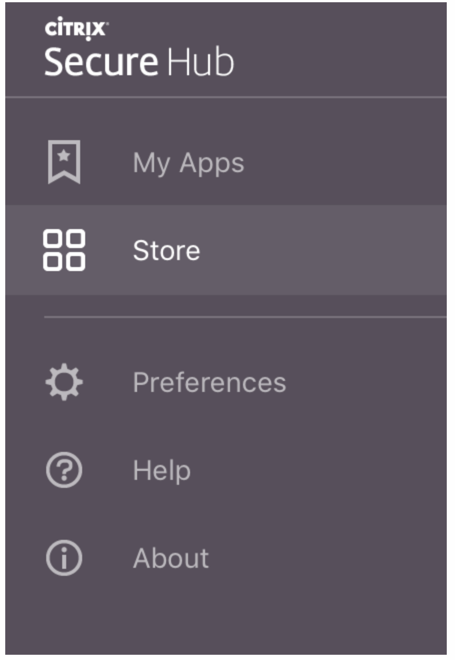

Nach der Registrierung sehen Benutzer die Apps und Desktops, die Sie ihnen auf der Registerkarte Eigene Apps bereitgestellt haben. Benutzer können weitere Apps aus dem Store hinzufügen. Der Store-Link findet sich auf Telefonen unter dem Symbol Einstellungen in der oberen linken Ecke.

Auf Tablets gibt es eine separate Registerkarte für den Store.

Wenn Benutzer mit iPhones mit iOS 9 oder höher mobile Produktivitätsapps aus dem Endpoint Management App-Store installieren, sehen sie eine Meldung. Sie besagt, dass dem Unternehmensentwickler Citrix auf diesem iPhone nicht vertraut wird. Die Meldung weist auch darauf hin, dass die App erst dann verwendet werden kann, wenn dem Entwickler vertraut wird. Die Benutzer werden dann von Secure Hub aufgefordert, eine Anleitung zum Herstellen einer Vertrauensstellung für Citrix-Unternehmensapps für ihr iPhone aufzurufen.

Automatische Registrierung bei Secure Mail

Für Nur-MAM-Bereitstellungen können Sie Citrix Endpoint Management so konfigurieren, dass Benutzer, die sich bei Secure Hub mit E-Mail-Anmeldeinformationen registrieren, automatisch bei Secure Mail registriert werden. Die Benutzer müssen für die Registrierung bei Secure Mail keine weiteren Informationen eingeben und keine zusätzlichen Schritte ausführen.

Bei der ersten Verwendung von Secure Mail werden die E-Mail-Adresse des Benutzers, die Domäne und die Benutzer-ID von Secure Hub abgerufen. Secure Mail verwendet die E-Mail-Adresse für die automatische Erkennung. Der Exchange Server wird anhand von Domäne und Benutzer-ID gesucht, sodass eine automatische Authentifizierung des Benutzers in Secure Mail ermöglicht wird. Der Benutzer wird zur Eingabe des Kennworts aufgefordert, wenn die Richtlinie nicht auf Kennwort-Passthrough festgelegt ist. Der Benutzer muss hier keine weiteren Informationen eingeben.

Erstellen Sie zur Nutzung dieses Features drei Eigenschaften:

- Die Servereigenschaft MAM_MACRO_SUPPORT. Weitere Informationen finden Sie unter Servereigenschaften.

- Die Clienteigenschaften ENABLE_CREDENTIAL_STORE und SEND_LDAP_ATTRIBUTES. Weitere Informationen finden Sie unter Clienteigenschaften.

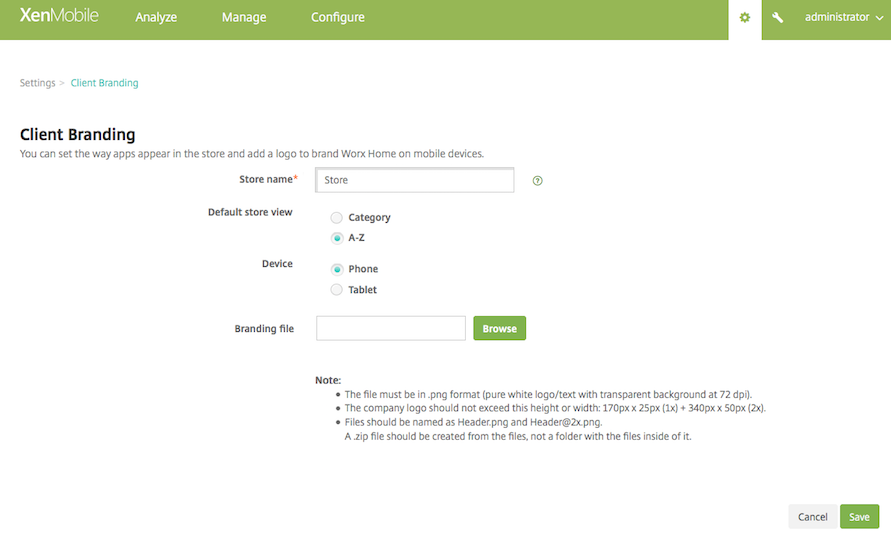

Benutzerdefinierter Store

Wenn Sie den Store anpassen möchten, gehen Sie zu Einstellungen > Clientbranding. Sie können dann den Namen ändern, ein Logo hinzufügen und festlegen, wie Anwendungen angezeigt werden.

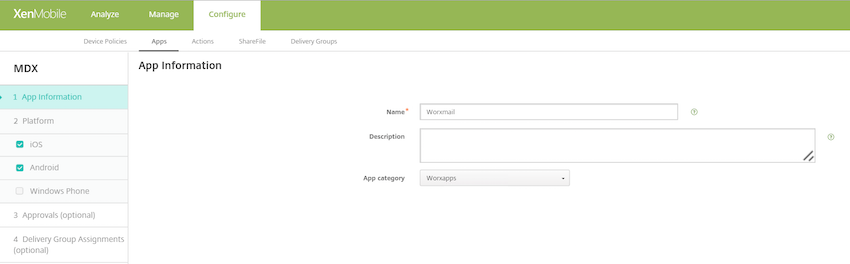

Sie können App-Beschreibungen in der Endpoint Management-Konsole bearbeiten. Klicken Sie auf Konfigurieren und auf Apps. Wählen Sie die App in der Tabelle aus und klicken Sie auf Bearbeiten. Wählen Sie die Plattformen aus, für die Sie die Beschreibung bearbeiten möchten, und geben Sie Text in das Feld Beschreibung ein.

Im Store können Benutzer nur die Apps und Desktops durchsuchen, die Sie in Endpoint Management konfiguriert und gesichert haben. Zum Hinzufügen der App tippen Benutzer auf Details und dann auf Hinzufügen.

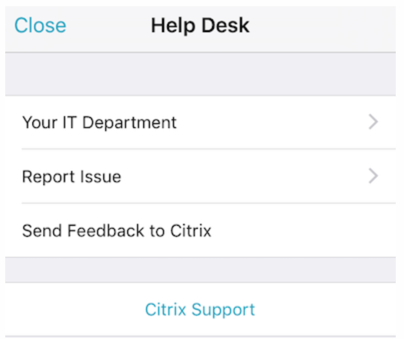

Konfigurierte Hilfeoptionen

Secure Hub bietet Benutzern ebenfalls verschiedene Wege, um Hilfe zu erhalten. Auf Tablets werden durch Antippen des Fragezeichens oben rechts die Hilfeoptionen aufgerufen. Auf Telefonen tippen Benutzer oben links auf das Symbol für Einstellungen und dann auf Hilfe.

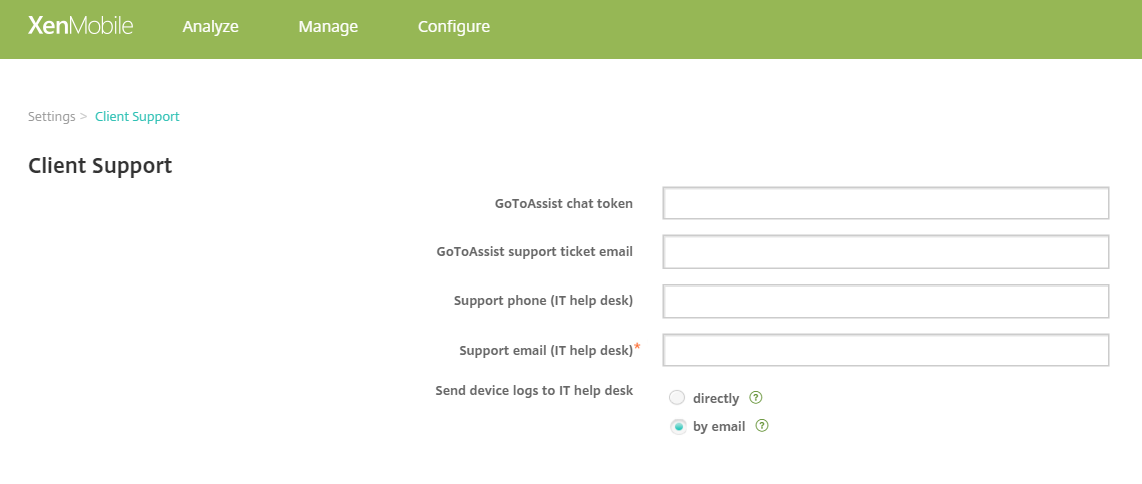

Ihre IT-Abteilung: Die Telefonnummer und E-Mail-Adresse des Helpdesks Ihrer Firma. Sie geben die Telefonnummern und E-Mail-Adressen in der Endpoint Management-Konsole ein. Klicken Sie oben rechts auf das Zahnradsymbol. Die Seite Einstellungen wird angezeigt. Klicken Sie auf Mehr und dann auf Clientsupport. Der Bildschirm zum Eingeben der Informationen wird angezeigt.

Problem melden: Eine Liste der Apps. Benutzer wählen die App, die das Problem aufweist. Secure Hub erstellt automatisch Protokolle und öffnet dann in Secure Mail eine Nachricht, an die die Protokolle als ZIP-Datei angefügt sind. Benutzer fügen Betreffzeilen und Problembeschreibungen hinzu. Sie können auch einen Screenshot anfügen.

Feedback an Citrix senden: In Secure Mail wird eine Nachricht an den Citrix Support geöffnet. Der Benutzer kann Verbesserungsvorschläge für Secure Mail eingeben. Wenn Secure Mail nicht auf dem Gerät installiert ist, wird das native E-Mail-Programm geöffnet.

Benutzer können auch auf Citrix Support tippen. Damit wird das Citrix Knowledge Center geöffnet. Dort können sie nach Supportartikeln für alle Citrix Produkte suchen.

Unter Einstellungen werden Benutzern Informationen über ihre Konten und Geräte angezeigt.

Standort-/Ortungsrichtlinien

Secure Hub bietet auch Geolocation- und Geotrackingrichtlinien, mit denen Sie bei Bedarf sicherstellen können, dass Geräte des Unternehmens einen bestimmten geografischen Bereich nicht verlassen. Weitere Informationen finden Sie unter Standortrichtlinie für Geräte.

Absturzerfassung und -analyse

Die von Secure Hub automatisch gesammelten und analysierten Fehlerinformationen ermöglichen Ihnen das Ermitteln der Fehlerursache. Diese Funktion wird von der Software Crashlytics unterstützt.

Weitere Features für iOS und Android finden Sie in der nach Plattform sortierten Featurematrix für Citrix Secure Hub.