Geräteverwaltung

Citrix Endpoint Management kann verschiedenste Gerätetypen in einer einzigen Verwaltungskonsole bereitstellen, verwalten, sichern und inventarisieren.

-

Verwenden Sie einen einheitlichen Satz an Geräterichtlinien, um unterstützte Geräte zu verwalten. So können Sie die pro Plattform verfügbaren Geräterichtlinien anzeigen:

- Gehen Sie zur Citrix Endpoint Management-Konsole und navigieren Sie zu Konfigurieren > Geräterichtlinien.

-

Klicken Sie auf Hinzufügen und wählen Sie die Plattformen aus, die Sie anzeigen möchten.

Weitere Informationen finden Sie unter Filtern der Liste hinzugefügter Geräterichtlinien.

-

Schützen Sie Ihre Geschäftsinformationen durch strenge Sicherheit für Identitäten, unternehmenseigene und private Geräte, Apps, Daten und Netzwerke. Definieren Sie die Benutzeridentitäten, die für die Authentifizierung bei Geräten zu verwenden sind. Konfigurieren Sie, wie geschäftliche und persönliche Daten auf Geräten getrennt werden.

-

Stellen Sie beliebige Apps für Endbenutzer bereit, unabhängig vom Gerät oder Betriebssystem. Schützen Sie Ihre Informationen auf App-Ebene und sorgen Sie für eine unternehmensgerechte Mobilanwendungsverwaltung.

-

Verwenden Sie Provisioning- und Konfigurationssteuerelemente zum Einrichten von Geräten. Dazu gehören die Geräteregistrierung, Zugriffsberechtigungen und das Anwenden von Richtlinien.

-

Erstellen Sie eine benutzerdefinierte Sicherheitsgrundlage mit auslösbaren Aktionen mithilfe von Sicherheits- und Compliance-Steuerelementen. Sperren, löschen oder melden Sie beispielsweise jedes Gerät, das gegen definierte Definitionen zur Gerätecompliance verstößt.

-

Verwenden Sie OS-Update-Steuerelemente, um Betriebssystemaktualisierungen zu verhindern oder zu erzwingen. Dieses Feature ist entscheidend, um Datenverluste aufgrund von Sicherheitslücken im Betriebssystem zu verhindern.

Artikel zu jeder unterstützten Plattform finden Sie im Inhaltsverzeichnis unter “Geräteverwaltung”. Die dort aufgeführten Artikel enthalten spezifische Angaben zu den einzelnen Geräteplattformen. Allgemeine Geräteverwaltungsaufgaben werden im Folgenden in diesem Artikel beschrieben.

Arbeitsabläufe bei der Geräteverwaltung

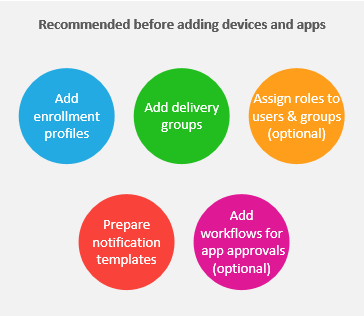

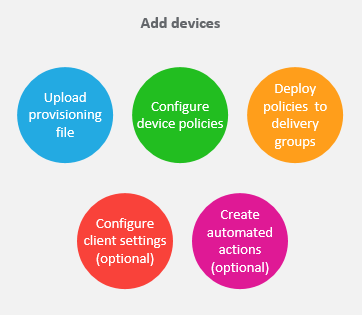

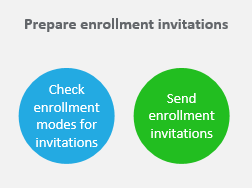

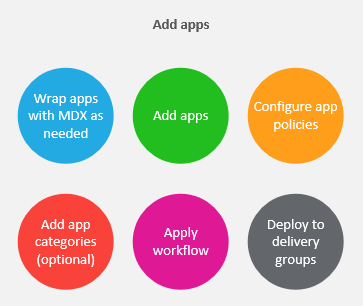

Die Workflow-Diagramme in diesem Abschnitt enthalten eine empfohlene Abfolge von Aufgaben zur Geräteverwaltung.

-

Empfohlene Voraussetzungen für das Hinzufügen von Geräten und Apps: Wenn Sie folgende Schritte im Voraus durchführen, können Sie anschließend Geräte und Apps ohne Unterbrechung konfigurieren.

Siehe:

-

Geräte hinzufügen:

Siehe:

Vorbereitung zum Registrieren von Geräten und Bereitstellen von Ressourcen

-

Vorbereiten von Registrierungseinladungen: Sie können eine Registrierungseinladung an Benutzer mit iOS-, iPadOS- und macOS-Geräten, Android Enterprise-Geräten und Android-Legacygeräten senden. Führen Sie folgende Schritte aus, wenn Sie Registrierungseinladungen verwenden möchten.

Siehe:

-

Apps hinzufügen:

Siehe:

-

Fortlaufende Geräte- und App-Verwaltung: Neben der Verwendung des Citrix Endpoint Management-Dashboards empfehlen wir Ihnen, für jede Version das Kapitel Neue Features zu lesen. “Neue Features” enthält Informationen zu erforderlichen Aktionen, z. B. zum Konfigurieren neuer Geräterichtlinien.

Siehe:

Registrierungseinladungen

Für die sichere Remoteverwaltung von Benutzergeräten registrieren Sie diese bei Citrix Endpoint Management. Die Citrix Endpoint Management-Clientsoftware wird auf dem Benutzergerät installiert und die Identität des Benutzers wird authentifiziert. Anschließend werden Citrix Endpoint Management und das Benutzerprofil installiert. Informationen zur Registrierung von Geräten mit unterstützten Plattformen finden Sie in den Artikeln zu Geräten im vorliegenden Abschnitt.

In der Citrix Endpoint Management-Konsole

- Sie können eine Registrierungseinladung an Benutzer mit iOS-, iPadOS- und macOS-Geräten, Android Enterprise-Geräten und Android-Legacygeräten senden. Registrierungseinladungen sind für Windows-Geräte nicht verfügbar.

- Sie können eine Einladungs-URL an Benutzer mit iOS- und iPadOS-Geräten, Android Enterprise-Geräten und Android-Legacygeräten senden. Einladungs-URLs sind für Windows-Geräte nicht verfügbar.

Registrierungseinladungen werden wie folgt gesendet:

- Active Directory-Benutzer mit einer in Active Directory verzeichneten E-Mail-Adresse erhalten die Einladung. Lokale Benutzer erhalten die Einladung über die in den Benutzereigenschaften angegebene E-Mail-Adresse.

Nachdem sich Benutzer registriert haben, werden ihre Geräte unter Verwalten > Geräte als verwaltet angezeigt. Der Status der Einladungs-URL wird als Angenommen angezeigt.

Voraussetzungen

- LDAP konfiguriert

-

Bei Verwendung lokaler Gruppen und Benutzer:

-

Eine oder mehrere lokale Gruppen

-

Lokale Benutzer, die lokalen Gruppen zugewiesen sind

-

Bereitstellungsgruppen, die lokalen Gruppen zugeordnet sind

-

-

Bei Verwendung von Active Directory:

- Bereitstellungsgruppen, die Active Directory-Gruppen zugeordnet sind

Erstellen von Registrierungseinladungen

-

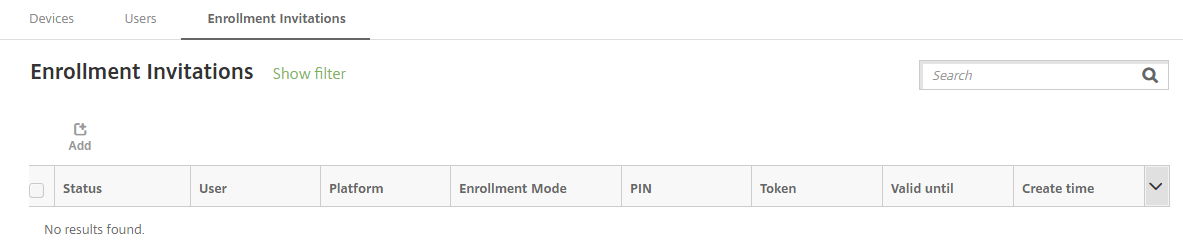

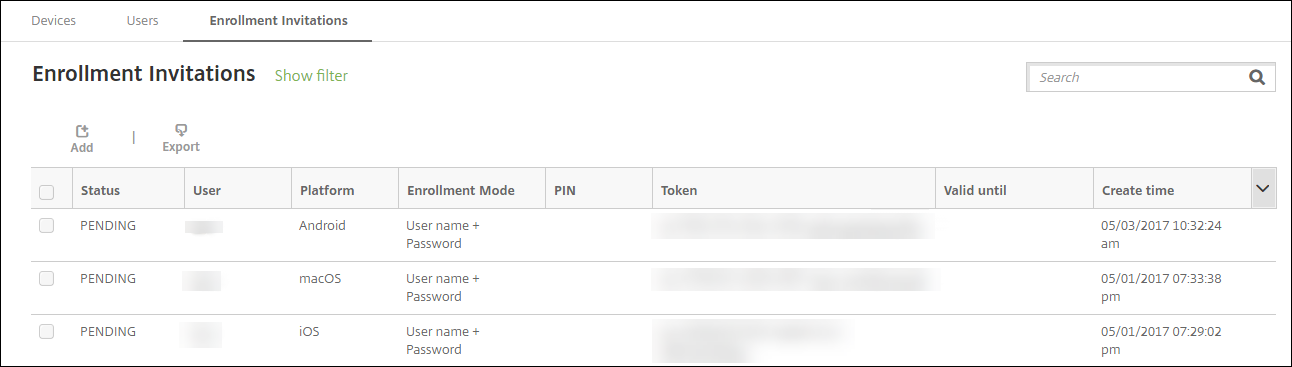

Klicken Sie in der Citrix Endpoint Management-Konsole auf Verwalten > Registrierungseinladungen. Die Seite Registrierungseinladungen wird angezeigt.

-

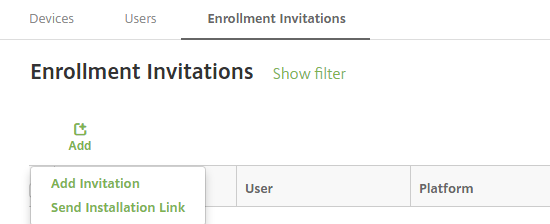

Klicken Sie auf Hinzufügen. Ein Menü mit Registrierungsoptionen wird eingeblendet.

- Zum Senden einer Registrierungseinladung an einen Benutzer oder eine Gruppe klicken Sie auf Einladung hinzufügen.

- Zum Senden eines Installationslinks an eine Reihe von Benutzern über SMTP klicken Sie auf Installationslink senden.

Das Senden von Registrierungseinladungen und Installationslinks wird weiter unten beschrieben.

-

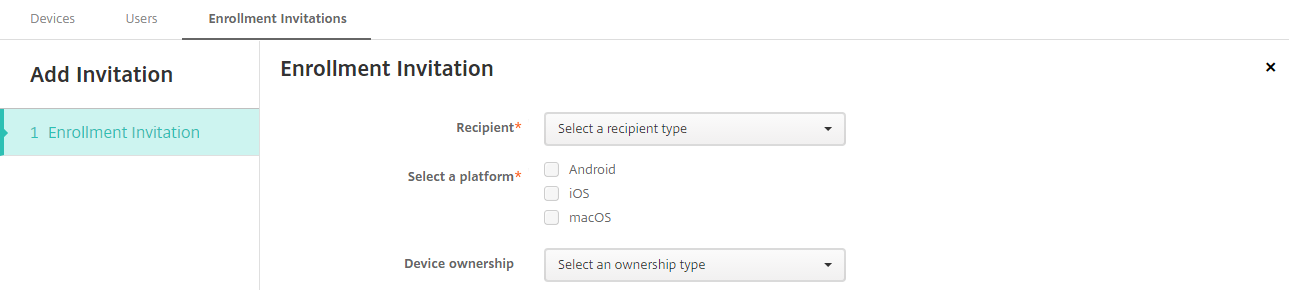

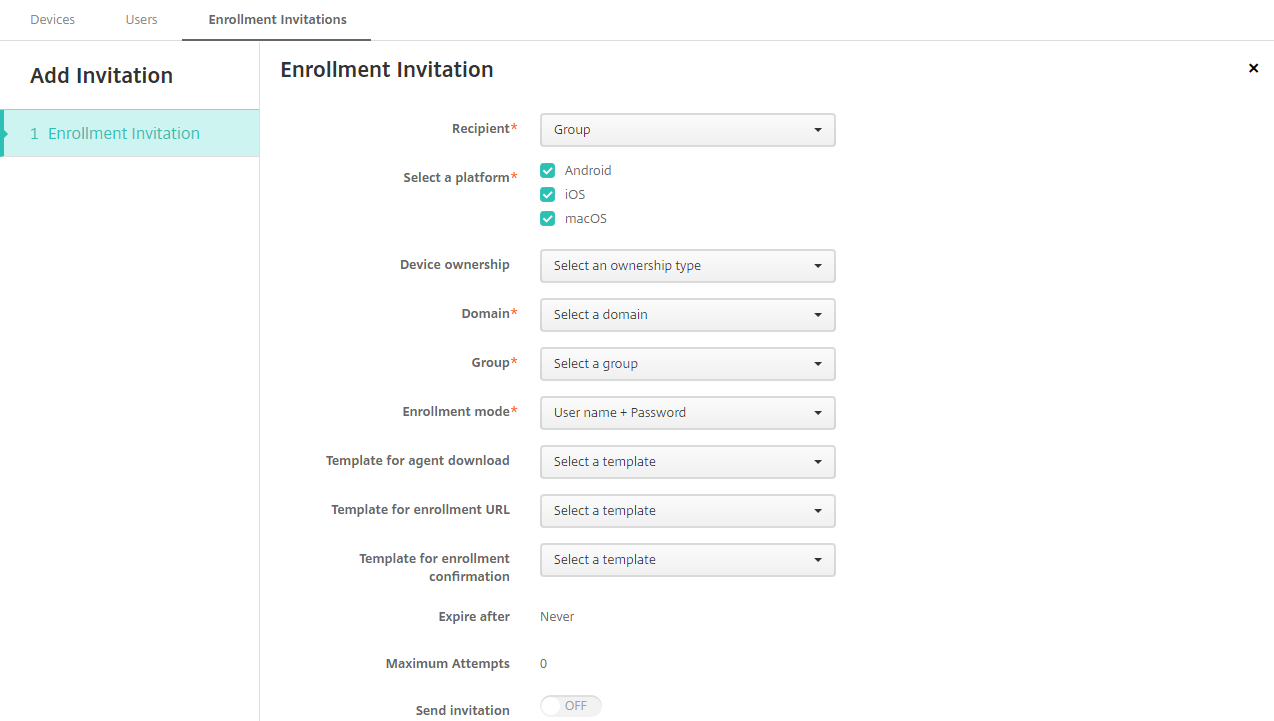

Klicken Sie auf Einladung hinzufügen. Die Seite Registrierungseinladung wird angezeigt.

-

Konfigurieren Sie folgende Einstellungen:

- Empfänger: Wählen Sie Gruppe oder Benutzer.

-

Wählen Sie eine Plattform: Bei Auswahl von Gruppe für Empfänger sind alle Plattformen ausgewählt. Sie können die Plattformauswahl ändern. Bei Auswahl von Benutzer für Empfänger ist keine Plattform ausgewählt. Wählen Sie eine Plattform.

Um eine Registrierungseinladung für Android Enterprise-Geräte zu erstellen, wählen Sie Android.

- Gerätebesitz: Wählen Sie Unternehmen oder Mitarbeiter.

Es werden die in den folgenden Abschnitten beschriebenen Einstellungen für Benutzer oder Gruppen angezeigt.

Senden einer Registrierungseinladung an einen Benutzer

-

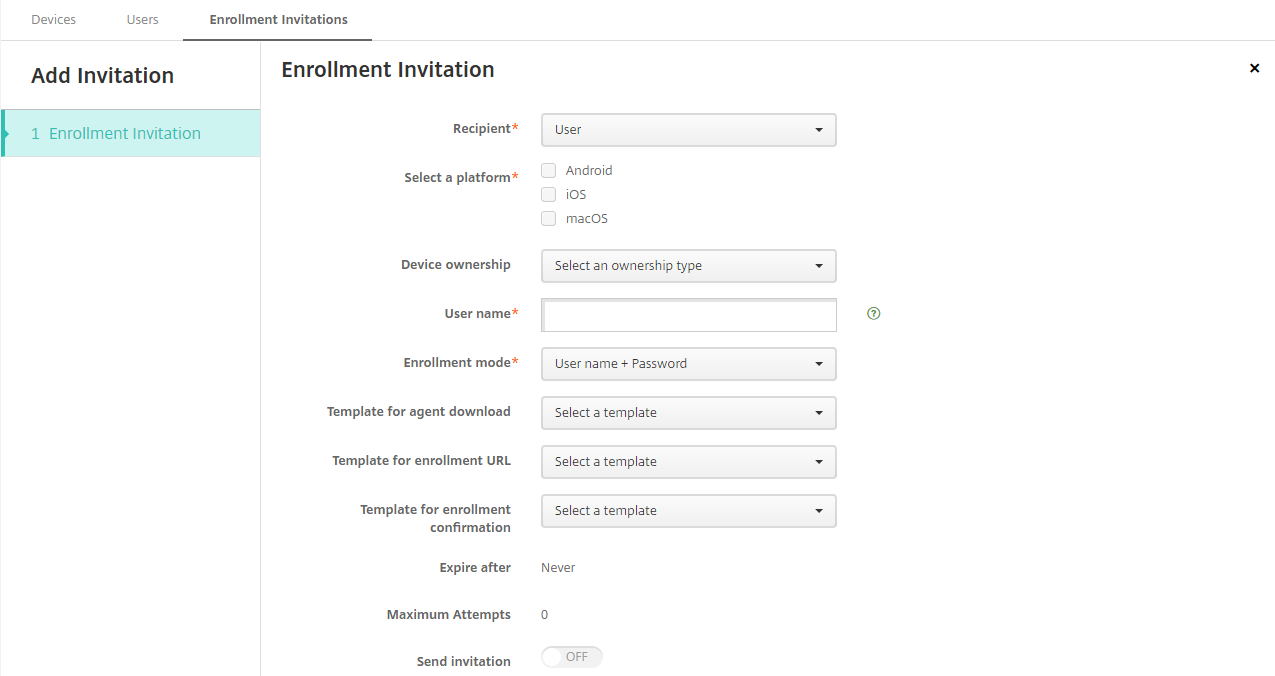

Konfigurieren Sie folgende Einstellungen für Benutzer:

- Benutzername: Geben Sie einen Benutzernamen ein. Der Benutzer muss in Citrix Endpoint Management als lokaler oder Active Directory-Benutzer vorliegen. Legen Sie bei lokalen Benutzern die E-Mail-Eigenschaft fest, damit Benachrichtigungen an die Benutzer gesendet werden können. Bei Active Directory-Benutzern muss LDAP konfiguriert sein.

- Telefonnummer: Diese Einstellung wird nicht angezeigt, wenn Sie mehrere Plattformen oder nur macOS wählen. Geben Sie optional die Telefonnummer des Benutzers ein.

- Netzbetreiber: Diese Einstellung wird nicht angezeigt, wenn Sie mehrere Plattformen oder nur macOS wählen. Wählen Sie einen Netzbetreiber für die Zuordnung zu der Telefonnummer des Benutzers.

-

Registrierungsmodus: Wählen Sie den Registrierungssicherheitsmodus für Benutzer. Die Standardeinstellung ist Benutzername + Kennwort. Einige der folgenden Optionen stehen nicht für alle Plattformen zur Verfügung:

- Benutzername + Kennwort

- Einladungs-URL

- Einladungs-URL + PIN

- Einladungs-URL + Kennwort

- Zweistufig

- Benutzername + PIN

Die Unterstützung für den Registrierungsmodus Hohe Sicherheit läuft aus. Um Registrierungseinladungen zu senden, können Sie nur die Registrierungsicherheitsmodi Einladungs-URL, Einladungs-URL + PIN oder Einladungs-URL + Kennwort verwenden. Für Geräte, die mit Benutzername + Kennwort, Zweistufig oder Benutzername + PIN registriert werden, müssen Benutzer Citrix Secure Hub herunterladen und ihre Anmeldeinformationen manuell eingeben.

Weitere Informationen finden Sie unter Registrierungssicherheitsmodi nach Plattform. Eine PIN für die Registrierung wird auch als “Einmal-PIN” bezeichnet. Solche PINs gelten nur bei der Registrierung.

Hinweis

Wenn Sie einen Registrierungssicherheitsmodus mit PIN auswählen, wird das Feld Vorlage für Registrierungs-PIN eingeblendet. Klicken Sie auf Registrierungs-PIN.

- Vorlage für Agentdownload: Wählen Sie die Downloadlinkvorlage Downloadlink. Diese Vorlage ist für alle unterstützten Plattformen vorgesehen.

- Vorlage für Registrierungs-URL: Wählen Sie Registrierungseinladung.

- Vorlage für Registrierungsbestätigung: Wählen Sie Registrierungsbestätigung.

- Ablauf nach: Dieses Feld wird ausgefüllt, wenn Sie den Registrierungssicherheitsmodus konfigurieren. Es gibt an, wann die Registrierung abläuft. Weitere Informationen zum Konfigurieren von Registrierungssicherheitsmodi finden Sie unter Registrierungssicherheitsmodi konfigurieren.

- Versuche maximal: Dieser Wert wird festgelegt, wenn Sie den Registrierungssicherheitsmodus konfigurieren. Er gibt an, wie oft der Registrierungsprozess maximal durchgeführt wird.

- Einladung senden: Wählen Sie Ein, um die Einladung sofort zu senden. Wählen Sie Aus, um die Einladung ohne zu senden in die Tabelle auf der Seite Registrierungseinladungen einzufügen.

-

Klicken Sie auf Speichern und senden, wenn Sie Einladung senden ausgewählt haben. Klicken Sie andernfalls auf Speichern. Die Einladung wird in der Tabelle auf der Seite Registrierungseinladungen aufgeführt.

Senden einer Registrierungseinladung an eine Gruppe

Die folgende Abbildung zeigt die Einstellungen zum Konfigurieren einer Registrierungseinladung für eine Gruppe.

-

Konfigurieren Sie folgende Einstellungen:

- Domäne: Wählen Sie die Domäne der Gruppe, die die Einladung erhalten soll.

- Gruppe: Wählen Sie die Gruppe, die die Einladung erhalten soll. Citrix Endpoint Management ruft die Benutzerliste aus Active Directory ab. Die Liste enthält Benutzer, deren Namen Sonderzeichen enthalten.

-

Registrierungsmodus: Wählen Sie die gewünschte Registrierungsmethode. Die Standardeinstellung ist Benutzername + Kennwort. Einige der folgenden Optionen stehen nicht für alle Plattformen zur Verfügung:

- Benutzername + Kennwort

- Einladungs-URL

- Einladungs-URL + PIN

- Einladungs-URL + Kennwort

- Zweistufig

- Benutzername + PIN

Die Unterstützung für den Registrierungsmodus Hohe Sicherheit läuft aus. Um Registrierungseinladungen zu senden, können Sie nur die Registrierungsicherheitsmodi Einladungs-URL, Einladungs-URL + PIN oder Einladungs-URL + Kennwort verwenden. Für Geräte, die mit Benutzername + Kennwort, Zweistufig oder Benutzername + PIN registriert werden, müssen Benutzer Citrix Secure Hub herunterladen und ihre Anmeldeinformationen manuell eingeben.

Es werden nur die Registrierungssicherheitsmodi angezeigt, die für die ausgewählten Plattformen zulässig sind. Weitere Informationen finden Sie unter Registrierungssicherheitsmodi nach Plattform.

Hinweis

Wenn Sie einen Registrierungssicherheitsmodus mit PIN auswählen, wird das Feld Vorlage für Registrierungs-PIN eingeblendet. Klicken Sie auf Registrierungs-PIN.

- Vorlage für Agentdownload: Wählen Sie die Downloadlinkvorlage Downloadlink. Diese Vorlage ist für alle unterstützten Plattformen vorgesehen.

- Vorlage für Registrierungs-URL: Wählen Sie Registrierungseinladung.

- Vorlage für Registrierungsbestätigung: Wählen Sie Registrierungsbestätigung.

- Ablauf nach: Dieses Feld wird ausgefüllt, wenn Sie den Registrierungssicherheitsmodus konfigurieren. Es gibt an, wann die Registrierung abläuft. Weitere Informationen zum Konfigurieren von Registrierungssicherheitsmodi finden Sie unter Registrierungssicherheitsmodi konfigurieren.

- Versuche maximal: Dieser Wert wird festgelegt, wenn Sie den Registrierungssicherheitsmodus konfigurieren. Er gibt an, wie oft der Registrierungsprozess maximal durchgeführt wird.

- Einladung senden: Wählen Sie Ein, um die Einladung sofort zu senden. Wählen Sie Aus, um die Einladung ohne zu senden in die Tabelle auf der Seite Registrierungseinladungen einzufügen.

-

Klicken Sie auf Speichern und senden, wenn Sie Einladung senden ausgewählt haben. Klicken Sie andernfalls auf Speichern. Die Einladung wird in der Tabelle auf der Seite Registrierungseinladung aufgeführt.

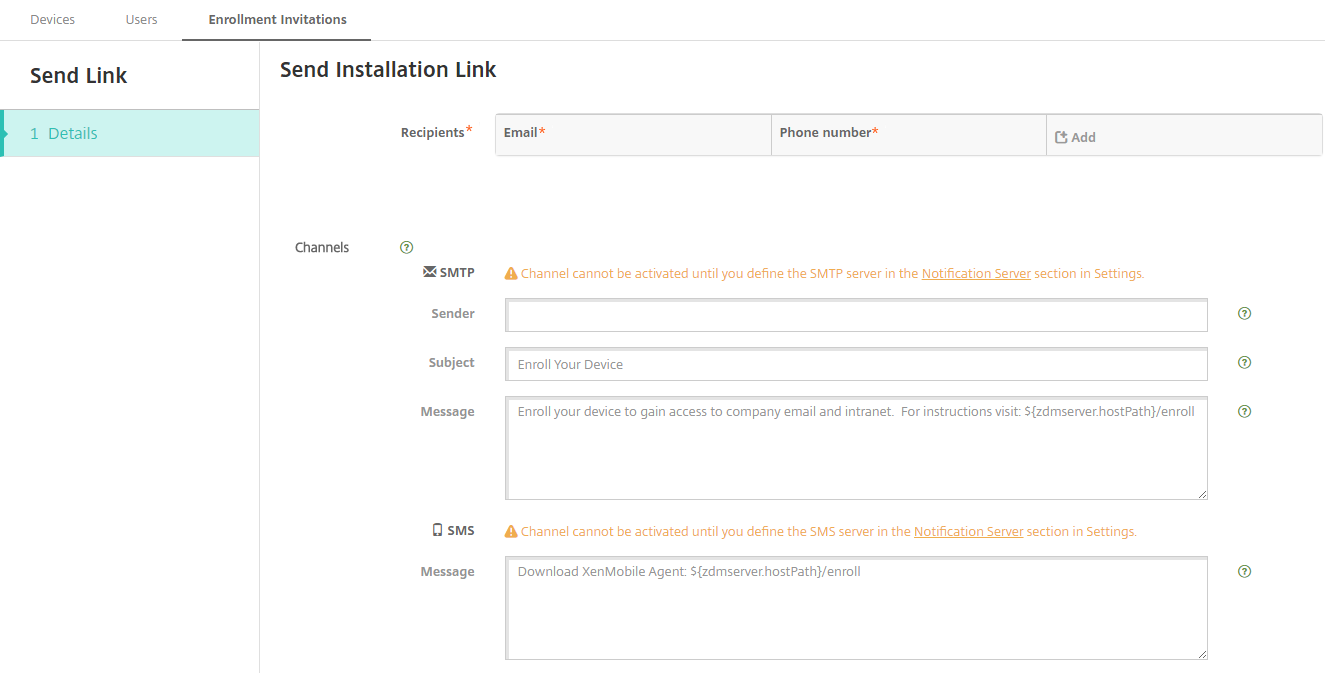

Senden von Installationslinks

Zum Senden von Installationslinks für die Registrierung müssen Sie Kanäle (SMTP) auf dem Benachrichtigungsserver über die Seite Einstellungen konfigurieren. Details finden Sie unter Benachrichtigungen.

-

Konfigurieren Sie die Einstellungen und klicken Sie auf Speichern.

-

Empfänger: Für jeden Empfänger, den Sie hinzufügen möchten, klicken Sie auf Hinzufügen und führen Sie folgende Schritte aus:

- E-Mail: Geben Sie die E-Mail-Adresse des Empfängers ein. Dieses Feld ist erforderlich.

- Telefonnummer: Geben Sie die Telefonnummer des Empfängers ein. Dieses Feld ist erforderlich.

Hinweis

Zum Löschen eines Empfängers zeigen Sie auf dessen Zeile und klicken dann auf das Papierkorbsymbol auf der rechten Seite. Ein Bestätigungsdialogfeld wird angezeigt. Klicken Sie auf Löschen zum Löschen des Eintrags oder auf Abbrechen, um ihn beizubehalten.

Zum Bearbeiten eines Empfängers zeigen Sie auf dessen Zeile. Klicken Sie dann auf das Stiftsymbol auf der rechten Seite. Nehmen Sie die gewünschten Änderungen am Eintrag vor und klicken Sie auf Speichern, um die Änderungen zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

- Kanäle: Wählen Sie den Kanal zum Senden des Installationslinks aus. Sie können Benachrichtigungen über SMTP senden. Diese Kanäle werden erst aktiviert, wenn Sie die Servereinstellungen unter Benachrichtigungsserver auf der Seite Einstellungen konfiguriert haben. Details finden Sie unter Benachrichtigungen.

-

SMTP: Konfigurieren Sie die folgenden optionalen Einstellungen. Wenn Sie diese Felder nicht ausfüllen, werden die Standardwerte der Benachrichtigungsvorlage für die ausgewählte Plattform verwendet:

- Absender: Geben Sie optional einen Absender ein.

- Betreff: Geben Sie optional einen Betreff für die Benachrichtigung ein. Beispiel: “Registrieren Sie Ihr Gerät”.

- Nachricht: Geben Sie optional eine Nachricht ein, die an den Empfänger gesendet werden soll. Beispiel: “Registrieren Sie Ihr Gerät für den Zugriff auf Unternehmensapps und -E-Mail”.

-

Empfänger: Für jeden Empfänger, den Sie hinzufügen möchten, klicken Sie auf Hinzufügen und führen Sie folgende Schritte aus:

-

Klicken Sie auf Senden.

Hinweis

Wenn Ihre Umgebung sAMAccountName verwendet: Nachdem Benutzer die Einladung erhalten und auf den Link geklickt haben, müssen sie den Benutzernamen bearbeiten, um die Authentifizierung abzuschließen. Der Benutzername wird in der Form

sAMAccountName@domainname.comangezeigt. Benutzer müssen den Teil@domainname.comentfernen.

Registrierungssicherheitsmodi nach Plattform

Die folgende Tabelle enthält Sicherheitsmodi, mit denen Sie Benutzergeräte registrieren können. Ein Ja in der Tabelle zeigt an, welche Geräteplattformen bestimmte Registrierungs- und Verwaltungsmodi mit unterschiedlichen Registrierungsprofilen unterstützen.

| MDM-Registrierungssicherheitsmodus | MAM-Registrierungssicherheitsmodus auf NetScaler Gateway | Verwaltungsmodi | Unterstützung verschiedener Registrierungsprofile | Android (Legacy) | Android Enterprise | iOS (Benutzerregistrierungsmodus) | iOS | macOS | Windows |

|---|---|---|---|---|---|---|---|---|---|

| Azure AD und Okta als Identitätsanbieter über Citrix Cloud | Clientzertifikat | MDM+MAM oder MDM | Ja | Ja | Ja | Ja | Ja | Nein | Nein |

| Benutzername + Kennwort | LDAP, LDAP + Clientzertifikat, nur Clientzertifikat | MDM+MAM, MDM oder MAM (Nur-MAM-Modus unterstützt keine Clientzertifikate auf NetScaler Gateway) | Ja | Ja | Ja | Ja | Ja | Ja | Ja |

| Einladungs-URL | Clientzertifikat | MDM+MAM oder MDM | Ja | Ja | Ja | Nein | Ja | Nein | Nein |

| Einladungs-URL + PIN | Clientzertifikat | MDM+MAM oder MDM | Ja | Ja | Ja | Nein | Ja | Nein | Nein |

| Einladungs-URL + Kennwort | LDAP, LDAP + Clientzertifikat, nur Clientzertifikat | MDM+MAM oder MDM | Ja | Ja | Ja | Nein | Ja | Nein | Nein |

| Zweistufige Authentifizierung (Benutzername + Kennwort + PIN) | LDAP, LDAP + Clientzertifikat, nur Clientzertifikat | MDM+MAM oder MDM | Ja | Ja | Ja | Nein | Ja | Ja | Nein |

| Benutzername + PIN | Clientzertifikat | MDM+MAM oder MDM | Ja | Ja | Ja | Nein | Ja | Ja | Nein |

Im Folgenden wird beschrieben, wie sich die Registrierungssicherheitsmodi auf iOS-, Android- und Android Enterprise-Geräten verhalten:

-

Benutzername + Kennwort (Standard)

- Sendet Benutzern eine Benachrichtigung mit einer Registrierungs-URL. Klickt der Benutzer auf die URL, wird Citrix Secure Hub geöffnet. Der Benutzer gibt einen Benutzernamen und ein Kennwort ein, um sein Gerät bei Citrix Endpoint Management zu registrieren.

-

Einladungs-URL

- Sendet Benutzern eine Benachrichtigung mit einer Registrierungs-URL. Klickt der Benutzer auf die URL, wird Citrix Secure Hub geöffnet. Der Name des Citrix Endpoint Management-Servers und die Schaltfläche Ja, registrieren werden eingeblendet. Der Benutzer tippt auf Ja, registrieren, um das Gerät bei Citrix Endpoint Management zu registrieren.

-

Einladungs-URL + PIN

- Sendet Benutzern die folgenden E-Mails:

- Eine E-Mail mit einer Registrierungs-URL, mit der der Benutzer das Gerät über Citrix Secure Hub bei Citrix Endpoint Management registrieren kann.

- Eine E-Mail mit einer Einmal-PIN, die der Benutzer bei der Registrierung des Geräts zusammen mit seinem Active Directory-Kennwort (bzw. dem lokalen Kennwort) eingeben muss

- In diesem Modus registrieren sich Benutzer nur über die Registrierungs-URL in der Benachrichtigung. Wenn ein Benutzer eine Einladungsbenachrichtigung verliert, kann er keine Registrierung durchführen. Sie können jedoch eine neue Einladung senden.

- Sendet Benutzern die folgenden E-Mails:

-

Einladungs-URL + Kennwort

- Sendet Benutzern eine Benachrichtigung mit einer Registrierungs-URL. Klickt der Benutzer auf die URL, wird Citrix Secure Hub geöffnet. Der Name des Citrix Endpoint Management-Servers und ein Feld zur Eingabe eines Kennworts werden eingeblendet.

-

Zweistufig

- Sendet Benutzern eine Benachrichtigung mit einer Registrierungs-URL und einer Einmal-PIN. Klickt der Benutzer auf die URL, wird Citrix Secure Hub geöffnet. Es werden der Name des Citrix Endpoint Management-Servers und zwei Felder zur Eingabe von Kennwort und PIN eingeblendet.

-

Benutzername + PIN

- Sendet Benutzern die folgenden E-Mails:

- Eine E-Mail mit einer Registrierungs-URL zum Herunterladen und Installieren von Citrix Secure Hub. Wenn Citrix Secure Hub geöffnet wird, wird der Benutzer zur Eingabe eines Benutzernamens und Kennworts aufgefordert, um sein Gerät bei Citrix Endpoint Management zu registrieren.

- Eine E-Mail mit einer Einmal-PIN, die der Benutzer bei der Registrierung des Geräts zusammen mit seinem Active Directory-Kennwort (bzw. dem lokalen Kennwort) eingeben muss

- Wenn ein Benutzer eine Einladungsbenachrichtigung verliert, kann er keine Registrierung durchführen. Sie können jedoch eine neue Einladung senden.

- Sendet Benutzern die folgenden E-Mails:

Im Folgenden wird beschrieben, wie sich die Registrierungssicherheitsmodi auf macOS-Geräten verhalten:

-

Benutzername + Kennwort

- Sendet Benutzern eine Benachrichtigung mit einer Registrierungs-URL. Wenn der Benutzer auf die URL klickt, wird der Safari-Browser geöffnet. Eine Registrierungsseite wird angezeigt, auf der der Benutzer aufgefordert wird, einen Benutzernamen und ein Kennwort einzugeben, um sein Gerät bei Citrix Endpoint Management zu registrieren.

-

Zweistufig

- Sendet Benutzern eine Benachrichtigung mit einer Registrierungs-URL und einer Einmal-PIN. Wenn der Benutzer auf die URL klickt, wird der Safari-Browser geöffnet. Eine Anmeldeseite mit zwei Feldern zur Eingabe von Kennwort und PIN wird geöffnet.

-

Benutzername + PIN

- Sendet Benutzern die folgenden E-Mails:

- Eine E-Mail mit einer Registrierungs-URL. Wenn der Benutzer auf die URL klickt, wird der Safari-Browser geöffnet. Eine Registrierungsseite wird angezeigt, auf der der Benutzer aufgefordert wird, einen Benutzernamen und ein Kennwort einzugeben, um sein Gerät bei Citrix Endpoint Management zu registrieren.

- Eine E-Mail mit einer Einmal-PIN, die der Benutzer bei der Registrierung des Geräts zusammen mit seinem Active Directory-Kennwort (bzw. dem lokalen Kennwort) eingeben muss

- Wenn ein Benutzer eine Einladungsbenachrichtigung verliert, kann er keine Registrierung durchführen. Sie können jedoch eine neue Einladung senden.

- Sendet Benutzern die folgenden E-Mails:

Sie können keine Registrierungseinladungen an Windows-Geräte senden. Benutzer von Windows-Geräten registrieren diese direkt über das Gerät. Informationen zur Registrierung von Windows-Geräten finden Sie unter Windows-Geräte.

Sicherheitsaktionen

Sie führen Geräte- und App-Sicherheitsaktionen von der Seite Verwalten > Geräte aus. Zu den Geräteaktionen gehören Widerrufen, Sperren, Entsperren und Löschen. Zu den App-Sicherheitsaktionen gehören Sperren und Löschen.

-

Aktivierungssperre umgehen: entfernt die Aktivierungssperre auf betreuten iOS-Geräten vor der Geräteaktivierung. Dieser Befehl erfordert keine persönliche Apple-ID und kein Kennwort seitens des Benutzers.

-

App-Sperre: verhindert den Zugriff auf alle Apps auf einem Gerät. Auf Android-Geräten können Benutzer sich nach Eintreten einer App-Sperre nicht bei Citrix Endpoint Management anmelden. Unter iOS können Benutzer sich anmelden, jedoch nicht auf Apps zugreifen.

-

App löschen: Entfernt das Benutzerkonto aus Citrix Secure Hub und hebt die Registrierung des Geräts auf. Benutzer können sich erst wieder registrieren, wenn Sie die Aktion Löschen der Apps rückgängig machen ausführen.

-

ASM-Deployment Program-Aktivierungssperre: Erstellt einen Code zum Umgehen der Aktivierungssperre für iOS-Geräte, die bei Apple School Manager registriert sind.

-

Zertifikaterneuerung:Für unterstützte iOS-, macOS- und Android-Geräte können Sie die Zertifikaterneuerung über die Sicherheitsaktion “Zertifikaterneuerung” starten. Wenn Geräte das nächste Mal eine Verbindung zu Citrix Endpoint Management herstellen, gibt der Citrix Endpoint Management-Server neue Gerätezertifikate basierend auf der neuen Zertifizierungsstelle aus.

-

Einschränkungen deaktivieren: Dieser Befehl ermöglicht auf betreuten iOS-Geräten das Deaktivieren des vom Benutzer festgelegten Einschränkungskennworts und der Einschränkungseinstellungen durch Citrix Endpoint Management.

-

Modus ‘Verloren’ aktivieren: versetzt betreute iOS-Geräte in den Modus “Verloren” und sendet eine Nachricht, Telefonnummer und Fußnote an das Gerät zur Anzeige. Mit “Modus ‘Verloren’ deaktivieren” wird der Modus “Verloren” auf Geräten wieder aufgehoben.

-

Tracking aktivieren: Mit diesem Befehl kann Citrix Endpoint Management auf Android- oder iOS-Geräten den Standort bestimmter Geräte mit einer von Ihnen definierten Frequenz abfragen. Um die Koordinaten und den Standort des Geräts auf einer Karte anzuzeigen, gehen Sie zu Verwalten > Geräte, wählen Sie ein Gerät aus und klicken Sie dann auf Bearbeiten. Die Geräteinformationen finden Sie auf der Registerkarte Allgemein unter Sicherheit. Verwenden Sie Tracking aktivieren, um das Gerät kontinuierlich zu verfolgen. Citrix Secure Hub meldet den Standort regelmäßig, wenn das Gerät läuft.

-

Vollständig löschen: löscht sofort alle Daten und Apps von Geräten, einschließlich Speicherkarten. Gelöschte Geräte bleiben zu Prüfzwecken in der Geräteliste auf der Seite Verwalten > Geräte. Sie können ein gelöschtes Gerät aus der Geräteliste entfernen.

-

Bei Android-Geräten kann diese Anforderung auch die Option zum Löschen von Daten auf Speicherkarten umfassen.

-

Für vollständig verwaltete Android Enterprise-Geräte mit Arbeitsprofil (COPE-Geräte) können Sie eine vollständige Löschung durchführen, nachdem das Arbeitsprofil durch selektives Löschen entfernt wurde.

-

Bei iOS- und macOS-Geräten erfolgt die Löschung sofort, selbst wenn ein Gerät gesperrt ist.

Für iOS 11-Geräte und iPadOS 12-Geräte (Mindestversion): Wenn Sie die vollständige Löschung bestätigen, können Sie entscheiden, ob Sie den Mobilfunktarif auf dem Gerät beibehalten.

Für iOS 11.3-Geräte (Mindestversion): Wenn Sie die vollständige Löschung bestätigen, verhindern Sie, dass iOS-Geräte ein Proximity Setup durchführen. Bei der Einrichtung eines neuen iOS-Geräts können die Benutzer normalerweise ein bereits konfiguriertes iOS-Gerät nutzen. Sie können das Proximity Setup für Geräte blockieren, die von Citrix Endpoint Management verwaltet und gelöscht wurden.

Für iOS 17-Geräte (Mindestversion): Wenn Sie die vollständige Löschung bestätigen, löscht das Gerät automatisch alle Benutzerdaten, stellt eine Verbindung zum angegebenen WLAN-Netzwerk her und registriert sich mit dem bereitgestellten Registrierungsprofil erneut beim MDM-Server.

-

Wenn der Benutzer das Gerät ausschaltet, bevor der Inhalt der Speicherkarte gelöscht ist, kann er möglicherweise weiterhin auf Gerätedaten zugreifen.

-

Sie können die Löschanforderung noch so lange abbrechen, bis sie an das Gerät gesendet wurde.

-

-

Ortung: Ortet ein Gerät und meldet den Gerätestandort einschließlich einer Karte auf der Seite Verwalten > Geräte unter Gerätedetails > Allgemein. Orten ist eine einmalige Aktion. Mit Orten wird der aktuelle Gerätestandort angezeigt, wenn Sie die Aktion ausführen. Um das Gerät über einen längeren Zeitraum hinweg zu verfolgen, verwenden Sie Tracking aktivieren.

- Wenn Sie diese Aktion auf Android-Geräte (außer Android Enterprise) oder auf Android Enterprise-Geräte (unternehmenseigene oder BYOD) anwenden, berücksichtigen Sie Folgendes:

- Die Verwendung von Orten erfordert eine Berechtigung, die der Benutzer bei der Registrierung erteilt. Der Benutzer kann das Erteilen der Berechtigung unterlassen. Wenn der Benutzer die Berechtigung bei der Registrierung nicht erteilt hat, fordert Citrix Endpoint Management sie beim Senden des Befehls Orten noch einmal an.

- Beachten Sie beim Anwenden dieser Funktion auf iOS- oder Android Enterprise-Geräte folgende Einschränkungen:

- Für Android Enterprise-Geräte funktioniert diese Anforderung nur, wenn in der Standortrichtlinie für Geräte der Standortmodus für das Gerät auf Hohe Genauigkeit oder Akku schonen festgelegt ist.

- Bei iOS-Geräten ist der Befehl nur erfolgreich, wenn die Geräte im MDM-Modus “Verloren” sind.

- Wenn Sie diese Aktion auf Android-Geräte (außer Android Enterprise) oder auf Android Enterprise-Geräte (unternehmenseigene oder BYOD) anwenden, berücksichtigen Sie Folgendes:

-

Sperren: Sperrt ein Gerät remote. Eine Sperre ist nützlich, wenn ein Gerät gestohlen wurde und gesperrt werden muss. Citrix Endpoint Management generiert dann einen PIN-Code und stellt ihn für das Gerät ein. Für den Zugriff auf das Gerät muss die PIN eingegeben werden. Verwenden Sie Sperren abbrechen, um ein Gerät über die Citrix Endpoint Management-Konsole zu entsperren.

-

Sperren und Kennwort zurücksetzen: Sperrt Geräte remote und setzt den Passcode zurück.

- Nicht unterstützt für Geräte, die:

- bei Android Enterprise im Arbeitsprofilmodus registriert sind und

- auf denen Android-Versionen vor Android 7.0 läuft

- Auf in Android Enterprise im Arbeitsprofilmodus registrierten Geräten mit Android 7.0 oder höher tritt Folgendes auf:

- Der Passcode sperrt das Arbeitsprofil. Das Gerät ist nicht gesperrt.

- Wenn kein Passcode gesendet wird oder der gesendete Passcode nicht den Anforderungen entspricht und das Arbeitsprofil keinen Passcode hat, wird das Gerät gesperrt.

- Wenn kein Passcode gesendet wird oder der gesendete Passcode nicht den Anforderungen entspricht, das Arbeitsprofil aber bereits einen Passcode hat, wird nur das Arbeitsprofil gesperrt und nicht das Gerät.

- Nicht unterstützt für Geräte, die:

-

Benachrichtigen (Klingeln): gibt einen Ton auf Android-Geräten aus.

-

Neu starten: Startet Windows 10- und Windows 11-Geräte neu. Auf Windows-Tablets und -PCs wird eine Meldung über den ausstehenden Neustart angezeigt. Der Neustart erfolgt nach fünf Minuten.

-

AirPlay-Synchronisierung anfordern/AirPlay-Synchronisierung beenden: startet bzw. beendet die AirPlay-Synchronisierung auf betreuten iOS-Geräten.

-

Neu starten/Herunterfahren: startet betreute Geräte sofort bzw. fährt sie sofort herunter.

-

Widerrufen: Verhindert die Verbindung zwischen Geräten und Citrix Endpoint Management.

-

Sperren/Autorisieren: führt die gleichen Aktionen aus wie “Selektiv löschen”. Nach einer Sperrung können Sie Geräte neu autorisieren, um sie erneut zu registrieren.

-

Klingeln: spielt einen Ton auf betreuten iOS-Geräten ab, wenn diese im Modus “Verloren” sind. Der Ton wird abgespielt, bis Sie den Modus “Verloren” des Geräts deaktivieren oder der Benutzer den Ton deaktiviert.

-

Persönlichen Wiederherstellungsschlüssel rotieren: Wenn Sie die FileVault-Geräterichtlinie aktiviert haben, generiert diese Aktion einen neuen persönlichen Wiederherstellungsschlüssel und ersetzt damit den alten Schlüssel. Sie können die Anforderung abbrechen, solange sie anstehend ist. Klicken Sie hierzu auf Rotieren des persönlichen Wiederherstellungsschlüssels abbrechen.

-

Selektiv löschen: löscht alle Unternehmensdaten und -Apps von Geräten, private Daten und Apps bleiben erhalten. Verwenden Sie nach einer selektiven Löschung die Aktion Autorisieren zum erneuten Genehmigen eines Geräts, damit es wieder registriert werden kann. Gelöschte Geräte bleiben zu Prüfzwecken in der Geräteliste auf der Seite Verwalten > Geräte. Sie können ein gelöschtes Gerät aus der Geräteliste entfernen.

- Beim selektiven Löschen auf einem Android-Gerät wird dieses nicht von Device Manager und dem Unternehmensnetzwerk getrennt. Um zu verhindern, dass das Gerät auf Device Manager zugreift, müssen Sie außerdem die Gerätezertifikate widerrufen.

- Durch selektives Löschen werden Android-Geräte außerdem widerrufen. Sie können das Gerät erst dann erneut registrieren, wenn Sie es neu autorisiert oder von der Konsole gelöscht haben.

- Für vollständig verwaltete Android Enterprise-Geräte mit Arbeitsprofil (COPE-Geräte) können Sie eine vollständige Löschung durchführen, nachdem das Arbeitsprofil durch selektives Löschen entfernt wurde. Sie können das Gerät aber auch mit demselben Benutzernamen neu registrieren. Bei der Neuregistrierung des Geräts wird das Arbeitsprofil neu erstellt.

- Bei iOS- und macOS-Geräten werden mit diesem Befehl sämtliche über MDM installierten Profile entfernt.

- Auf Windows-Geräten wird beim selektiven Löschen auch der Inhalt des Profilordners aller gerade bei dem Gerät angemeldeter Benutzer entfernt. Webclips, die Sie den Benutzern über eine Konfiguration bereitstellen, werden beim selektiven Löschen nicht entfernt. Zum Entfernen von Webclips müssen die Benutzer die Registrierung ihres Geräts manuell aufheben. Geräte, auf denen eine selektive Löschung durchgeführt wurde, können nicht erneut registriert werden.

- Entsperren: löscht den Passcode, der beim Sperren an das Gerät gesendet wurde. Dieser Befehl öffnet das Gerät nicht.

Unter Verwalten > Geräte werden auf der Seite Gerätedetails auch die Sicherheitseigenschaften des Geräts aufgelistet. Dazu gehören Starke ID, Gerätesperrung, Umgehen der Aktivierungssperre und weitere plattformspezifische Informationen. Das Feld Gerät vollständig löschen enthält den Benutzer-PIN-Code. Der Benutzer muss den Code eingeben, anschließend erfolgt die Löschung. Wenn der Benutzer den Code vergessen hat, können Sie ihn hier nachsehen.

Sie können einige Aktionen automatisieren. Weitere Informationen hierzu finden Sie unter Automatisierte Aktionen.

Entfernen von Geräten aus der Citrix Endpoint Management-Konsole

Wichtig:

Wenn Sie ein Gerät aus der Citrix Endpoint Management-Konsole entfernen, verbleiben verwaltete Apps und Daten auf dem Gerät. Informationen zum Entfernen verwalteter Apps und Daten Geräten finden Sie weiter unten in diesem Artikel unter “Löschen von Geräten”.

Um ein Gerät aus der Citrix Endpoint Management-Konsole zu entfernen, gehen Sie zu Verwalten > Geräte, wählen Sie ein verwaltetes Gerät aus und klicken Sie dann auf Löschen.

Durchführen einer selektiven Löschung

-

Gehen Sie zu Verwalten > Geräte, wählen Sie ein verwaltetes Gerät aus und klicken Sie dann auf Sichern.

-

Klicken Sie unter Sicherheitsaktionen auf Selektiv löschen.

-

Nur bei Android-Geräten: Trennen Sie das Gerät vom Unternehmensnetzwerk: Klicken Sie nach dem Löschen der Daten auf dem Gerät unter Sicherheitsaktionen auf Widerrufen.

Um eine Anforderung für ein selektives Löschen zurückzuziehen, bevor das Löschen erfolgt, klicken Sie unter Sicherheitsaktionen auf Selektives Löschen abbrechen.

Löschen von Geräten

Bei diesem Vorgang werden verwaltete Anwendungen und Daten aus dem Gerät entfernt und das Gerät aus der Liste der Geräte der Citrix Endpoint Management-Konsole gelöscht. Mit der öffentlichen REST-API von Citrix Endpoint Management können Sie Geräte in großen Mengen löschen.

-

Gehen Sie zu Verwalten > Geräte, wählen Sie ein verwaltetes Gerät aus und klicken Sie dann auf Sichern.

-

Klicken Sie auf Selektiv löschen. Wenn Sie dazu aufgefordert werden, klicken Sie auf Selektives Löschen durchführen.

-

Um zu überprüfen, ob der Löschbefehl erfolgreich war, aktualisieren Sie Verwalten > Geräte. Eine gelbe Färbung für MDM und MAM in der Spalte Modus zeigt an, dass der Löschbefehl erfolgreich war.

-

Wählen Sie unter Verwalten > Gerätedas Gerät aus und klicken Sie dann auf Löschen. Wenn Sie dazu aufgefordert werden, klicken Sie erneut auf Löschen.

Sperren, Entsperren, Löschen und Aufheben der Löschung von Apps

-

Gehen Sie zu Verwalten > Geräte, wählen Sie ein verwaltetes Gerät aus und klicken Sie dann auf Sichern.

-

Klicken Sie unter Sicherheitsaktionen auf die App-Aktion.

Sie können im Feld Sicherheitsaktionen auch den Status eines Geräts für einen Benutzer überprüfen, dessen Konto deaktiviert oder aus Active Directory gelöscht wurde. Wenn die Aktionen “App-Sperre aufheben” oder “Löschen der Apps rückgängig machen” vorhanden sind, gibt es Apps, die gesperrt oder gelöscht wurden.

Apps löschen und Löschen rückgängig machen

-

Gehen Sie zu Verwalten > Geräte. Wählen Sie ein Gerät aus.

- Apps löschen

- Klicken Sie auf Sichern > App löschen. Ein Dialogfeld mit der folgenden Meldung wird angezeigt: Möchten Sie die App-Daten dieses Geräts wirklich löschen? Klicken Sie auf App löschen.

- Löschen der Apps rückgängig machen

- Klicken Sie auf Sichern > App zurücksetzen. Ein Dialogfeld mit der folgenden Meldung wird angezeigt: Möchten Sie die App-Zurücksetzung dieses Geräts wirklich rückgängig machen? Klicken Sie auf Geräte-App-Zurücksetzung.

-

Registrieren Sie das Gerät erneut als derselbe Benutzer im gleichen Modus.

-

Starten Sie eine MDX-App auf der Seite Eigene Apps.

- Starten Sie Citrix Secure Hub.

Informationen über Geräte abrufen

In der Citrix Endpoint Management-Datenbank wird eine Liste der Mobilgeräte gespeichert. Sie können der Citrix Endpoint Management-Konsole Geräte manuell hinzufügen oder eine Liste mit Geräten aus einer Datei importieren. Weitere Informationen zu Dateiformaten für das Geräteprovisioning finden Sie unter Geräte-Provisioningdateiformate weiter unten in diesem Artikel.

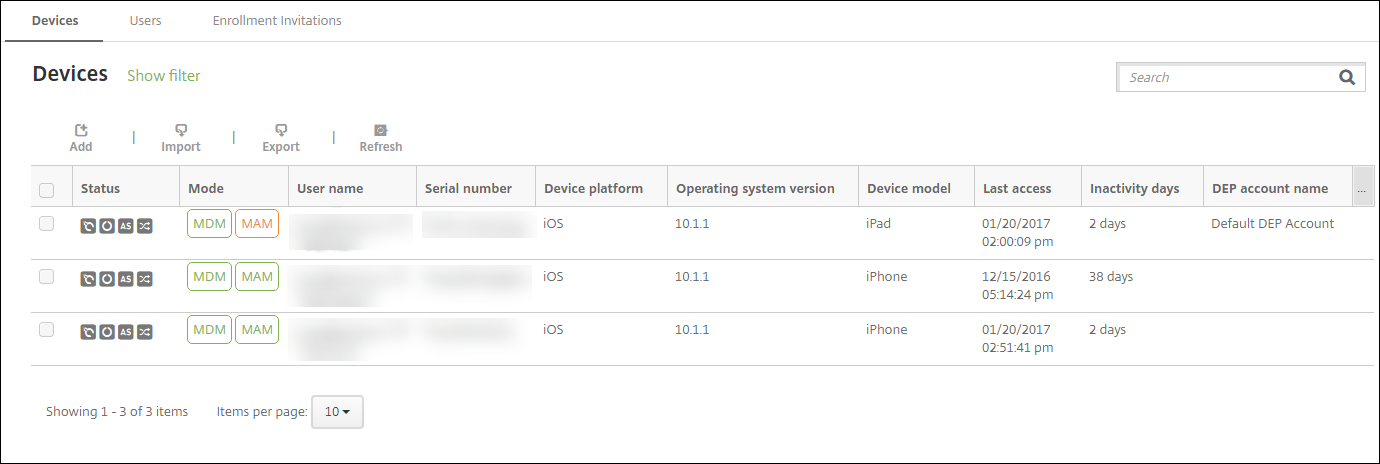

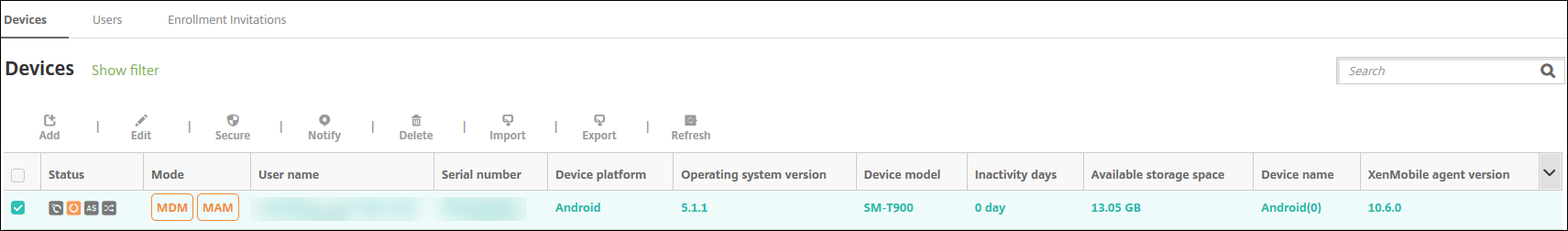

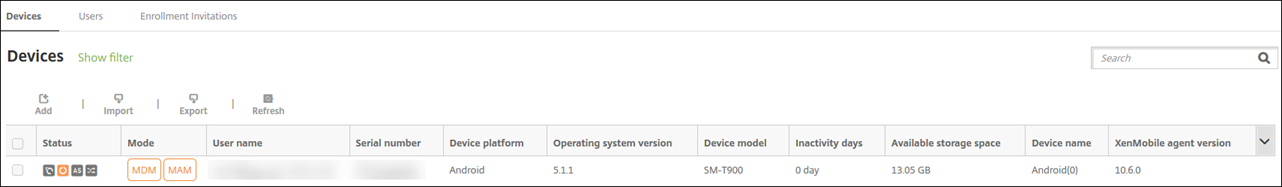

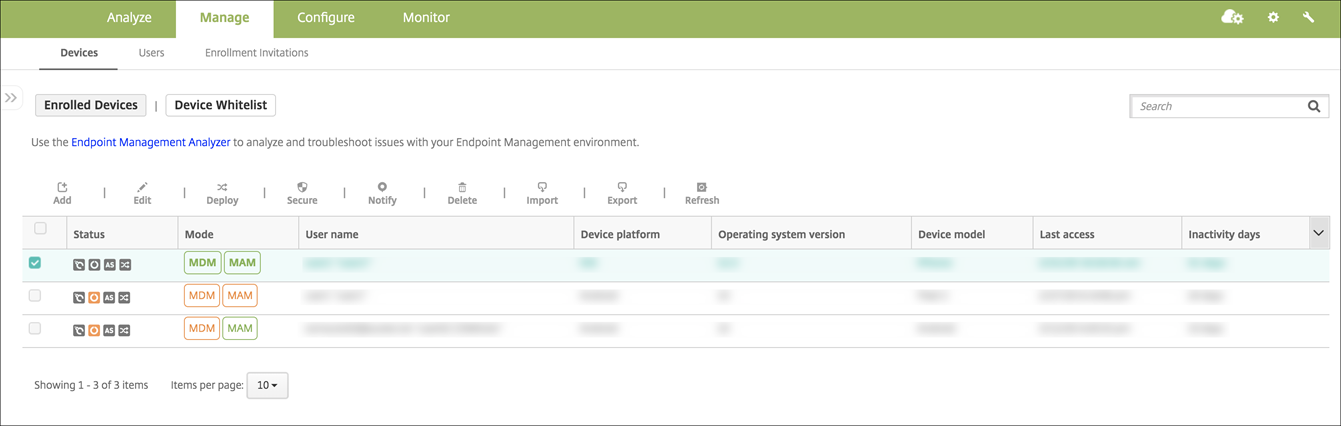

Auf der Seite Verwalten > Geräte in der Citrix Endpoint Management-Konsole werden alle Geräte und die folgenden Informationen aufgelistet:

- Status (Symbole, die angeben, ob ein Jailbreak vorliegt, ob das Gerät verwaltet wird, ob das ActiveSync-Gateway verfügbar ist und welchen Bereitstellungszustand das Gerät aufweist)

- Modus: Gibt den Gerätemodus an, z. B. MDM oder MDM+MAM.

- Weitere Informationen, z. B. Benutzername, Geräteplattform, Letzter Zugriff und Inaktivität (in Tagen). Dies sind die standardmäßig angezeigten Tabellenspalten.

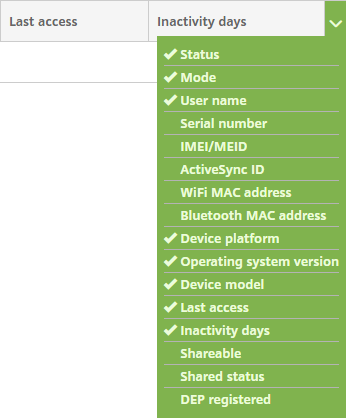

Zum Anpassen der Tabelle Geräte klicken Sie auf den Pfeil nach unten in der letzten Spaltenüberschrift. Wählen Sie dann zusätzliche Spaltenüberschriften für die Anzeige in der Tabelle, bzw. deaktivieren Sie Spaltenüberschriften, die nicht angezeigt werden sollen.

Sie können Geräte manuell hinzufügen, Geräte aus einer Geräteprovisioningdatei importieren, Gerätedetails bearbeiten, die Active Directory-Benutzereigenschaften anpassen, Sicherheitsaktionen durchführen und Benachrichtigungen an Geräte senden. Sie können auch alle Gerätedaten aus der Tabelle in eine CSV-Datei exportieren, um einen benutzerdefinierten Bericht zu erstellen. Es werden alle Geräteattribute exportiert. Wenn Sie Filter anwenden, werden diese beim Erstellen der CSV-Datei von Citrix Endpoint Management berücksichtigt.

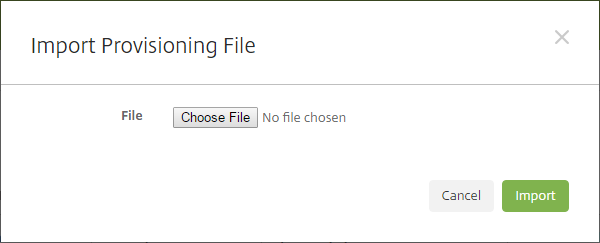

Importieren von Geräten aus einer Provisioningdatei

Sie können die Datei eines Mobilfunkanbieters oder Geräteherstellers oder Ihre eigene Provisioningdatei importieren. Weitere Informationen finden Sie unter Geräte-Provisioningdateiformate in diesem Artikel.

-

Gehen Sie zu Verwalten > Geräte und klicken Sie dann auf Importieren. Das Dialogfeld Provisioningdatei importieren wird angezeigt.

-

Klicken Sie auf Datei wählen und navigieren Sie zu der Datei, die Sie importieren möchten.

-

Klicken Sie auf Importieren. Die importierte Datei wird der Tabelle Geräte hinzugefügt.

-

Zum Bearbeiten der Geräteinformationen wählen Sie die Datei und klicken Sie auf Bearbeiten. Informationen über die Seiten mit den Gerätedetails finden Sie unter Informationen über Geräte abrufen.

Auf Gerät bereitstellen

Sie können erzwingen, dass ein oder mehrere Geräte eine Verbindung mit Citrix Endpoint Management herstellen. Die ausgewählten Geräte erhalten dann sofort Ressourcen, anstatt auf den nächsten geplanten Check-in zu warten.

- Gehen Sie zu Verwalten > Geräte, wählen Sie ein per MDM oder MDM+MAM verwaltetes Gerät aus und klicken Sie dann auf Bereitstellen.

- Klicken Sie im Dialogfeld auf Bereitstellen, um die Aktion zu bestätigen.

Benachrichtigung an Geräte senden

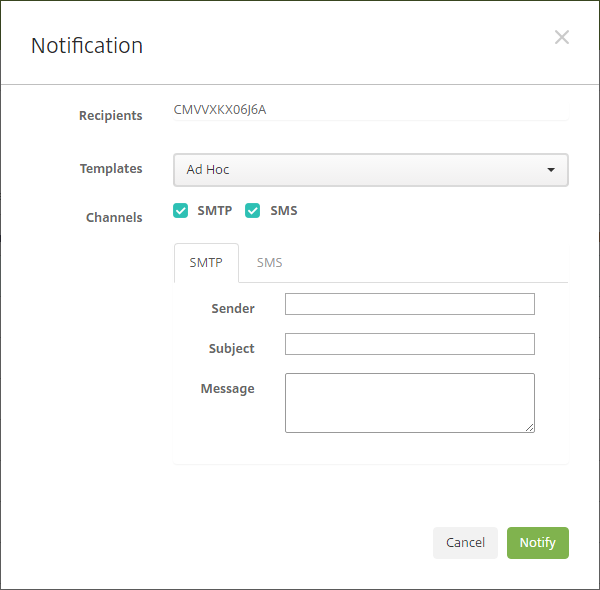

Sie können Benachrichtigungen an Geräte über die Seite Geräte senden. Weitere Informationen zu Benachrichtigungen finden Sie unter Benachrichtigungen.

-

Wählen Sie auf der Seite Geräte verwalten > das Gerät oder die Geräte aus, an die Sie eine Benachrichtigung senden möchten.

-

Klicken Sie auf Benachrichtigen. Das Dialogfeld Benachrichtigung wird angezeigt. Im Feld Empfänger werden alle Geräte aufgeführt, die die Benachrichtigung erhalten sollen.

-

Konfigurieren Sie folgende Einstellungen:

- Vorlagen: Klicken Sie in der Dropdownliste auf den gewünschten Benachrichtigungstyp. Die Felder Betreff und Nachricht werden mit den vorkonfigurierten Angaben aus der ausgewählten Vorlage (Ausnahme: Ad hoc) ausgefüllt.

- Kanäle: Wählen Sie aus, wie die Benachrichtigung gesendet werden soll. Die Standardeinstellung ist SMTP. Klicken Sie auf die Registerkarten zum Anzeigen des Nachrichtenformats für die einzelnen Kanäle.

- Absender: Geben Sie optional einen Absender ein.

- Betreff: Geben Sie für eine Ad-hoc-Nachricht einen Betreff ein.

- Nachricht: Geben Sie für eine Ad-hoc-Nachricht einen Text ein.

-

Klicken Sie auf Benachrichtigen.

Exportieren der Gerätetabelle

-

Filtern Sie die Tabelle Geräte nach den Informationen, die in der Exportdatei angezeigt werden sollen.

-

Klicken Sie auf die Schaltfläche Exportieren oberhalb der Tabelle Geräte. Citrix Endpoint Management extrahiert die Informationen in der gefilterten Tabelle Geräte und konvertiert sie in eine CSV-Datei.

-

Bei Erscheinen der entsprechenden Aufforderung öffnen oder speichern Sie die CSV-Datei.

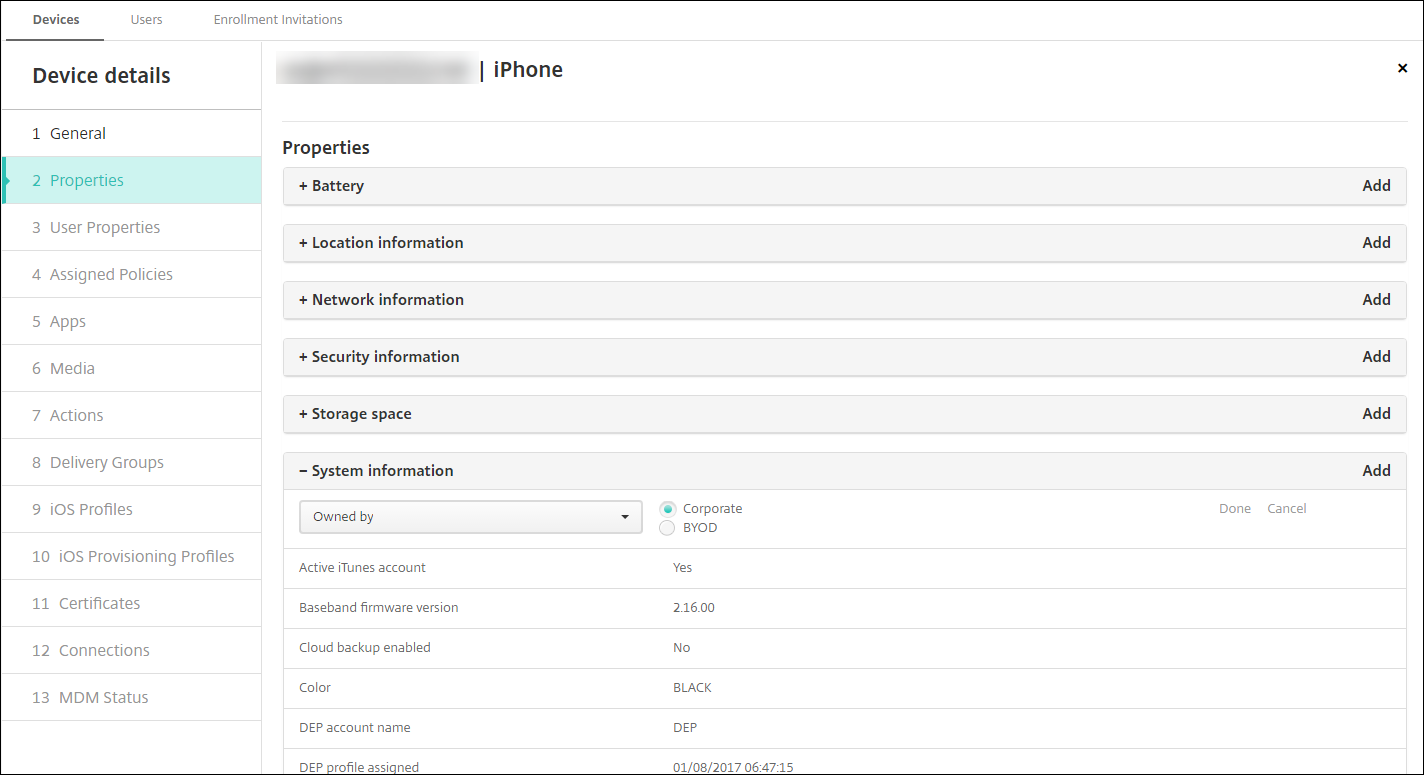

Geräte manuell per Tag kennzeichnen

Sie können Geräte in Citrix Endpoint Management auf folgende Weise manuell kennzeichnen:

- bei der Registrierung nach Einladung

- bei der Registrierung über das Selbsthilfeportal

- durch Hinzufügen von Gerätebesitz als Geräteeigenschaft

Sie können Geräte als Unternehmens- oder Privatgeräte kennzeichnen. Bei der Registrierung eines Geräts über das Selbsthilfeportal können Sie dieses ebenfalls als Unternehmens- oder Privatgerät kennzeichnen. Sie können Geräte auch wie folgt manuell kennzeichnen.

- Fügen Sie dem Gerät über die Registerkarte Geräte in der Citrix Endpoint Management-Konsole eine Eigenschaft hinzu.

-

Fügen Sie die Eigenschaft Besitz von hinzu und wählen Sie entweder Unternehmen oder BYOD (Privatgerät).

Anpassen von Active Directory-Benutzerattributen

Sie können Active Directory-Benutzerattribute anpassen, um festzulegen, auf welche Attribute Citrix Endpoint Management zum Erstellen eines Benutzerkontos zugreifen kann.

Um die Liste der Attribute anzuzeigen, fügen Sie die Servereigenschaft optional.user.identity.attributes als benutzerdefinierten Schlüssel in Einstellungen > Servereigenschaften hinzu. Im Feld Wert können Sie die optionalen Active Directory-Benutzerattribute entfernen und später wiederherstellen, die Citrix Endpoint Management standardmäßig bereitstellt. Weitere Informationen finden Sie unter Servereigenschaften.

Nachdem Sie die Liste der Standardwerte bearbeitet und die Änderungen gespeichert haben, können Sie die aktualisierten Active Directory-Benutzerattribute unter Verwalten > Geräte > Benutzereigenschaften anzeigen. Die Citrix Endpoint Management-Konsole wird beim nächsten geplanten Einchecken des Geräts aktualisiert oder wenn sich der Benutzer am Gerät anmeldet. Wenn Sie einen Tippfehler machen oder einen nicht unterstützten Wert hinzufügen, ignoriert Citrix Endpoint Management Ihre Änderungen.

Das Entfernen der optionalen Active Directory-Benutzerattribute kann sich auf die folgenden Funktionen auswirken:

- Provisioning des Benutzerkontos: Wenn Sie die Werte für den Vor- und Nachnamen entfernen, kann Citrix Endpoint Management das Benutzerkonto nicht für ShareFile und Salesforce bereitstellen.

- Anmeldungseinladungen: Wenn Sie die E-Mail- oder Mobiltelefondaten des Benutzers entfernen, kann dieser keine Registrierungseinladung empfangen.

- Gerätebenachrichtigungen: Wenn Sie die E-Mail-Daten des Benutzers entfernen, kann dieser keine Benachrichtigungen über SMTP empfangen.

- Single Sign-On bei Citrix Secure Mail: Wenn Sie den Anzeigenamen entfernen, kann sich der Benutzer nicht per Single Sign-On bei Citrix Secure Mail anmelden.

- Benutzereigenschaft und Bereitstellungsregeln: Wenn Sie eines der optionalen Attribute entfernen, die Sie zum Konfigurieren der Benutzereigenschaft und der Bereitstellungsregeln verwenden, kann dies Auswirkungen auf vorhandene Konfigurationen haben.

- Aktionen: Wenn Sie eines der optionalen Attribute entfernen, die Sie zum Festlegen einer automatisierten Aktion in Konfigurieren > Aktionen verwenden, kann dies Auswirkungen auf vorhandene Konfigurationen haben.

- Benutzerdefinierte Berichte: Wenn Sie eines der optionalen Attribute entfernen, die Sie in benutzerdefinierten Berichten verwenden, kann dies Auswirkungen auf vorhandene Konfigurationen haben.

Gerätesuche

Zur schnellen Suche enthält der Standardsuchbereich die folgenden Geräteeigenschaften:

- Seriennummer

- IMEI

- WiFi MAC-Adresse

- Bluetooth MAC-Adresse

- Active Sync ID

- Benutzername

Sie können den Suchbereich über eine neue Servereigenschaft konfigurieren, include.device.properties.during.search, die standardmäßig auf false gesetzt ist. Um alle Geräteeigenschaften in eine Gerätesuche einzubeziehen, gehen Sie zu Einstellungen > Servereigenschaften und ändern Sie die Einstellung auf true.

Geräte-Provisioningdateiformate

Viele Mobilfunkanbieter und Mobilgerätehersteller geben Listen autorisierter Mobilgeräte heraus. Sie können diese Listen verwenden, statt lange Mobilgerätelisten manuell einzugeben. Citrix Endpoint Management unterstützt ein für alle unterstützten Gerätetypen (Android, iOS und Windows) geeignetes Importdateiformat.

Eine manuell erstellte Provisioningdatei muss folgendes Format haben:

SerialNumber;IMEI;OperatingSystemFamily;propertyName1;propertyValue1;propertyName2;propertyValue2; ... propertyNameN;propertyValueN

Beachten Sie Folgendes:

- Gültige Werte für jede Eigenschaft finden Sie in der PDF Device property names and values

- Verwenden Sie den UTF-8-Standardzeichensatz.

-

Trennen Sie die Felder in der Provisioningdatei durch Semikola (;). Wenn ein Feld ein Semikolon enthält, schützen Sie es mit einem umgekehrten Schrägstrich (\).

Beispiel:

propertyV;test;1;2Schützen Sie das Semikolon wie unten dargestellt:

propertyV\;test\;1\;2 - Die Seriennummer ist für iOS-Geräte erforderlich, da sie bei iOS als Geräte-ID verwendet wird.

- Für andere Geräteplattformen müssen Sie entweder die Seriennummer oder die IMEI verwenden.

- Gültige Werte für OperatingSystemFamily sind WINDOWS, ANDROID oder iOS.

Beispiel einer Geräteprovisioningdatei:

`1050BF3F517301081610065510590391;15244201625379901;WINDOWS;propertyN;propertyV\;test\;1\;2;prop 2

2050BF3F517301081610065510590392;25244201625379902;ANDROID;propertyN;propertyV$*&&ééétest

3050BF3F517301081610065510590393;35244201625379903;iOS;test;

4050BF3F517301081610065510590393;;iOS;test;

;55244201625379903;ANDROID;test.testé;value;`

Jede Zeile der Datei enthält ein Gerät. Der erste Eintrag in dem Beispiel bedeutet Folgendes:

- Seriennummer:

1050BF3F517301081610065510590391 - IMEI:

15244201625379901 - Betriebssystemfamilie:

WINDOWS - Eigenschaftsname:

propertyN - Eigenschaftswert:

propertyV\;test\;1\;2;prop 2

In diesem Artikel

- Arbeitsabläufe bei der Geräteverwaltung

- Registrierungseinladungen

- Sicherheitsaktionen

- Informationen über Geräte abrufen

- Importieren von Geräten aus einer Provisioningdatei

- Auf Gerät bereitstellen

- Benachrichtigung an Geräte senden

- Exportieren der Gerätetabelle

- Geräte manuell per Tag kennzeichnen

- Anpassen von Active Directory-Benutzerattributen

- Gerätesuche

- Geräte-Provisioningdateiformate