Bereitstellungs- und Konfigurationshandbuch — Citrix-Virtualisierung

Hinweis:

Der Inhalt dieses Dokuments wird umstrukturiert und in den Solution Hub for Citrix DaaS in der Google Cloudintegriert. Der Originalinhalt des Dokuments wird während des Übergangs zur Vollständigkeit und Referenzierbarkeit hier belassen.

Einführung

Dieser schrittweise Bereitstellungs- und Konfigurationsleitfaden richtet sich an technische Experten, die die Citrix-Infrastruktur in der Google Cloud bereitstellen und verwalten. Sie können sich dieses Handbuch als einen Doppelklick aus dem DokumentCitrix Virtualization on Google Cloud Reference Architecturevorstellen, das auch auf Citrix TechZone verfügbar ist. Die Referenzarchitektur hilft Ihnen beider Entscheidung über die Architektur des Virtualisierungssystems. Um Sie auf diesem Weg des Verständnisses zu unterstützen, teilen wir jeden der wichtigsten Schritte inZieleauf, gefolgt von schrittweisen Anleitungen, um unseroberstes Ziel zu erreichen: den AufbaueinesCitrix-Virtualisierungssystems in der Google Cloud.

Wenn Sie diese Reise mit uns unternehmen, empfehlen wir Ihnen, Ihre Kommentare, Beiträge, Fragen, Vorschläge und Rückmeldungen auf dem Weg mitzuteilen. Schreiben Sie uns eine E-Mail an dieCitrix on Google SME-Arbeitsgruppe.

Wenn Sie an Schulungen zur Citrix-Virtualisierung und Google Cloud interessiert sind, bietet Citrix Versionen für das eigene Tempo und Versionen mit Kursleitern an. Weitere Informationen finden Sie auf der folgenden Website von Citrix Education unter https://training.citrix.com/learning. Oder kontaktieren Sie Ihren Citrix Customer Success Manager für weitere Informationen.

Bereitstellungsübersicht

Die folgende Liste bietet einen Überblick über die Ziele und Aufgaben, die zum Erstellen eines Citrix-Virtualisierungssystems in der Google Cloud erforderlich sind:

- Definieren der Bereitstellungsarchitektur

- Vorbereiten des Google Cloud-Projekts

- Netzwerkdienste konfigurieren

- Erstellen virtueller Maschinen

- Zugriff auf VM-Konsolen konfigurieren

- Bereitstellen von Active Directory

- Erstellen/Initialisieren des Citrix Cloud-Ressourcenstandorts

- Citrix DaaS konfigurieren

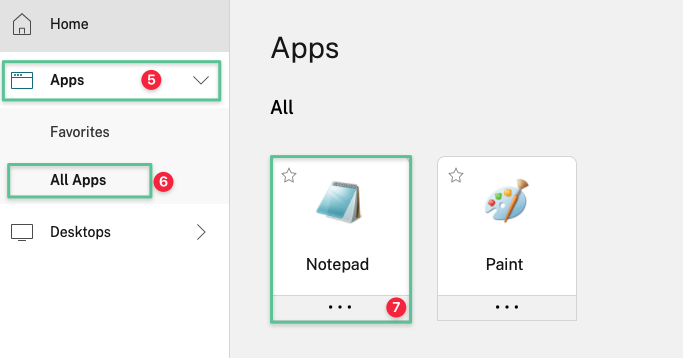

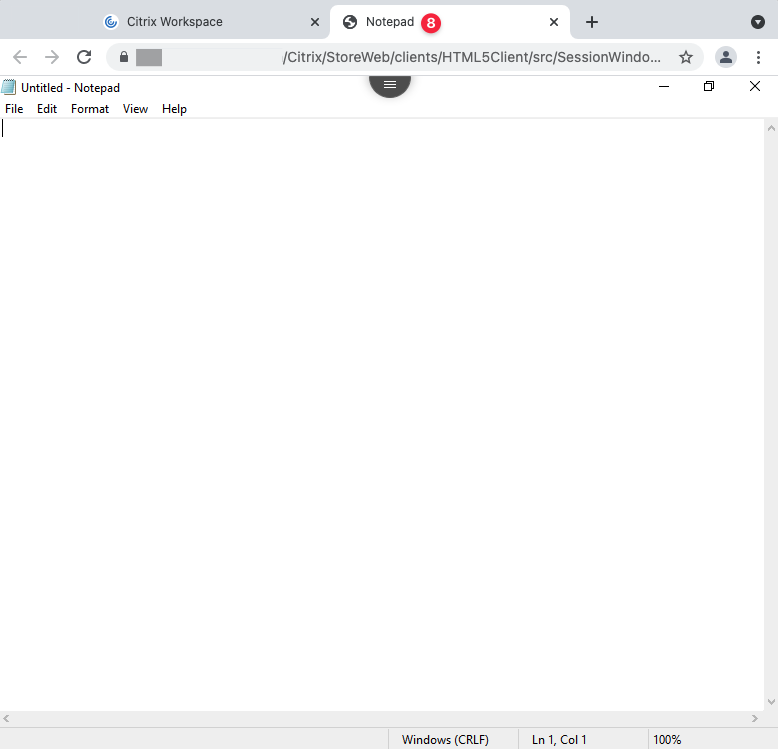

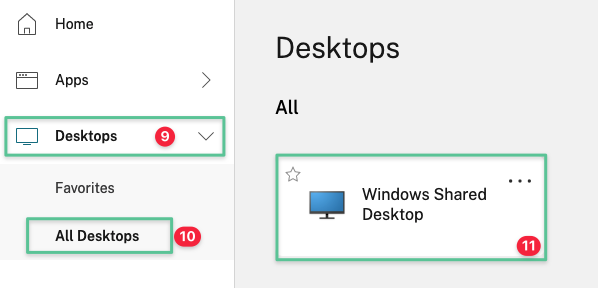

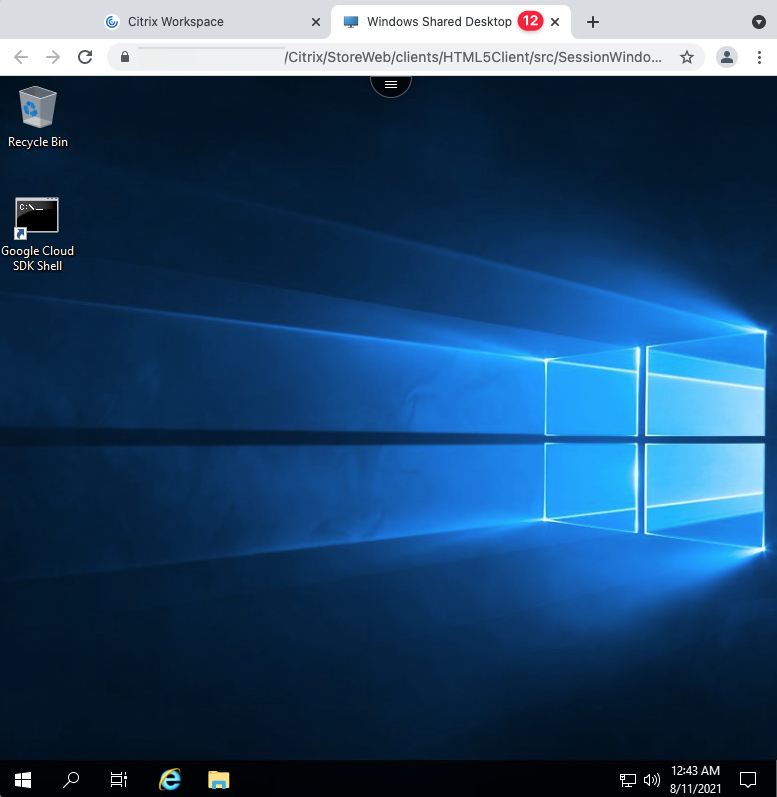

- Virtuelle App und Desktop-Ressource zum Teststart

1. Definieren der Bereitstellungsarchitektur

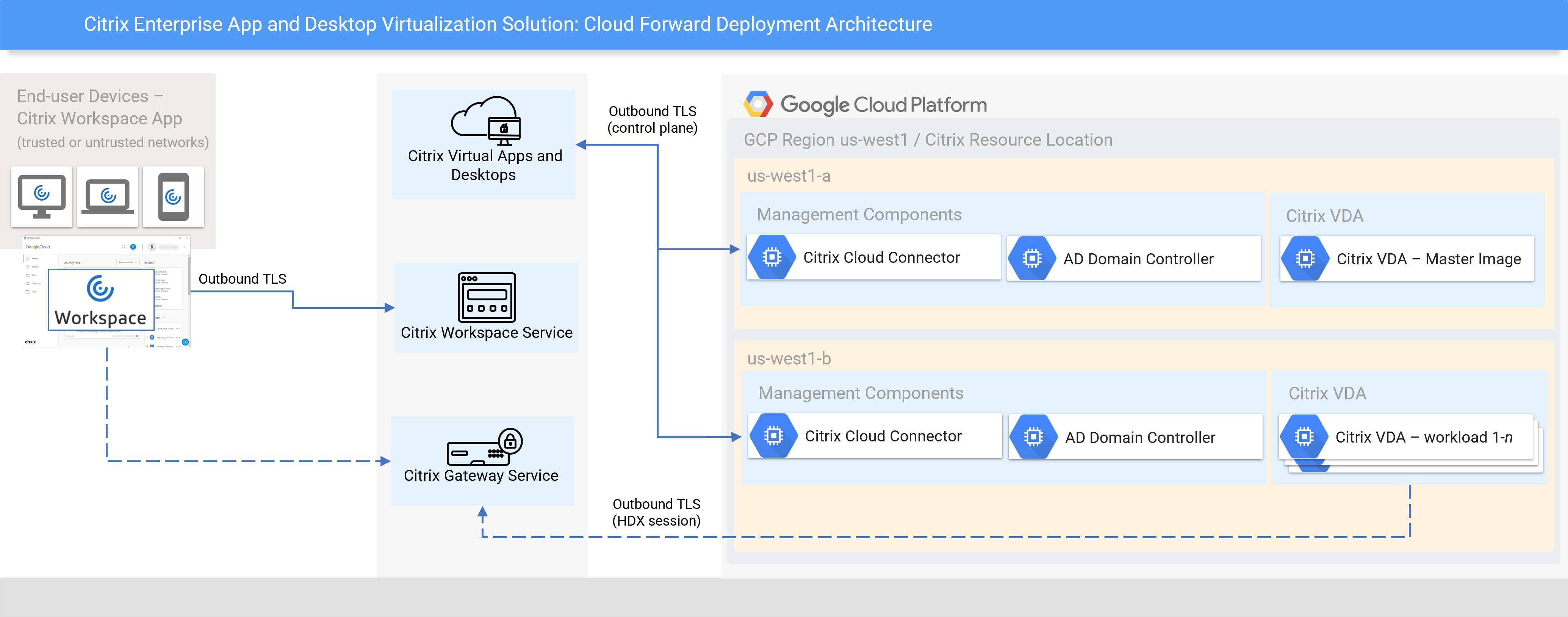

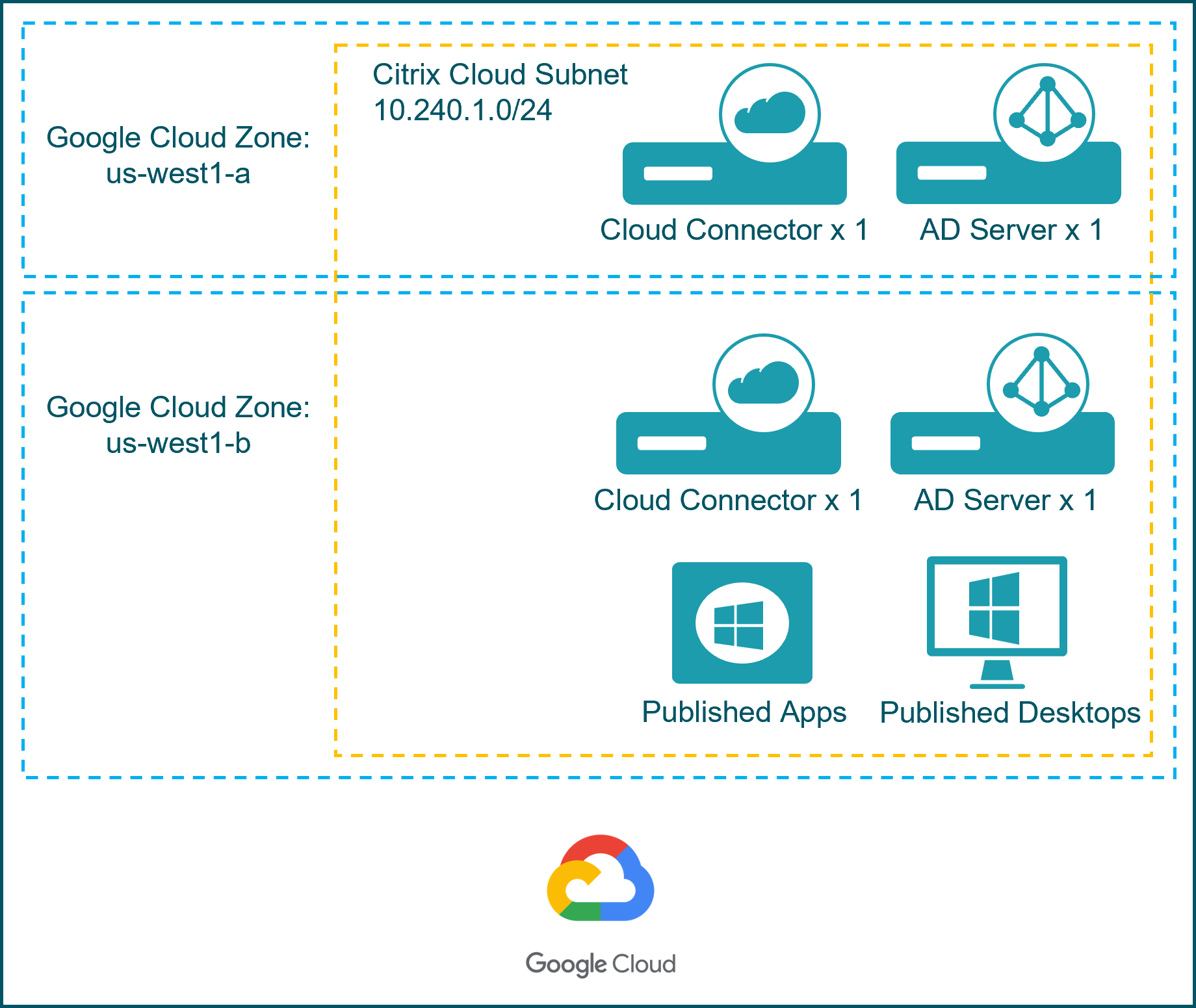

Bevor Sie ein Citrix-Virtualisierungssystem auf JEDER Plattform erstellen, müssen Sie die Bereitstellungsarchitektur herausfinden. Die Flexibilität des Citrix-Technologie-Stacks kann eine Herausforderung sein. Wir führen jedoch die wichtigsten Entwurfsentscheidungen auf, die im Dokument Citrix Virtualization on Google Cloud Reference Architecture zu berücksichtigen sind. In diesem Handbuch erstellen wir eine Citrix-Lösung, die auf dem Cloud Forward-Design basiert, wie dargestellt:

2. Vorbereiten des Google Cloud-Projekts

In diesem Abschnitt wird das Google Cloud-Projekt vorbereitet, das als Ihr Citrix Cloud Virtual Apps and Desktops-Dienstressourcenstandortverwendet wird. Sie können entweder ein neues Google Cloud-Projekt erstellen oder Zugriff auf ein vorhandenes Google Cloud-Projekt erhalten.

Wenn Sie fertig sind, haben Sie:

-

Eine kurze Einführung in die Hauptkomponenten von Google Cloud

-

Zugriff auf ein Google Cloud-Projekt

-

Weisen Sie Ihrem Benutzer die Rolle “Projektinhaber” zu

-

Die Google Cloud vorbereitet

Hinweis

Dieser Abschnitt bietet eine Anleitung zum Erstellen eines Ressourcenstandorts in der Google Cloud. Obwohl diese Anforderungen zum Zeitpunkt des Schreibens vollständig und korrekt waren, sollten Sie sich die aktuellen Anforderungen in der Produktdokumentation ansehen.

Google-Cloud-Grundierung

Google Cloud besteht aus Diensten und Ressourcen, die in Rechenzentren auf der ganzen Welt gehostet werden und je nach geografischer Regionvariieren. Die Google Cloud-Infrastrukturdienste sind an Standorten in Nordamerika, Südamerika, Europa, Asien und Australien verfügbar. Diese Standorte sind in Regionen und Zonen unterteilt. Eine Zone ist ein isolierter Ort innerhalb einer Region. Die Zone bestimmt, welche Rechenressourcen verfügbar sind und wo Ihre Daten gespeichert werden und auf die zugegriffen wird. Eine Region kann drei oder mehr Zonen haben. Beispielsweise bezeichnet die Region us-west1 eine Region an der Westküste der Vereinigten Staaten mit drei Zonen us-west1-a, us-west1-b und us-west1-c.

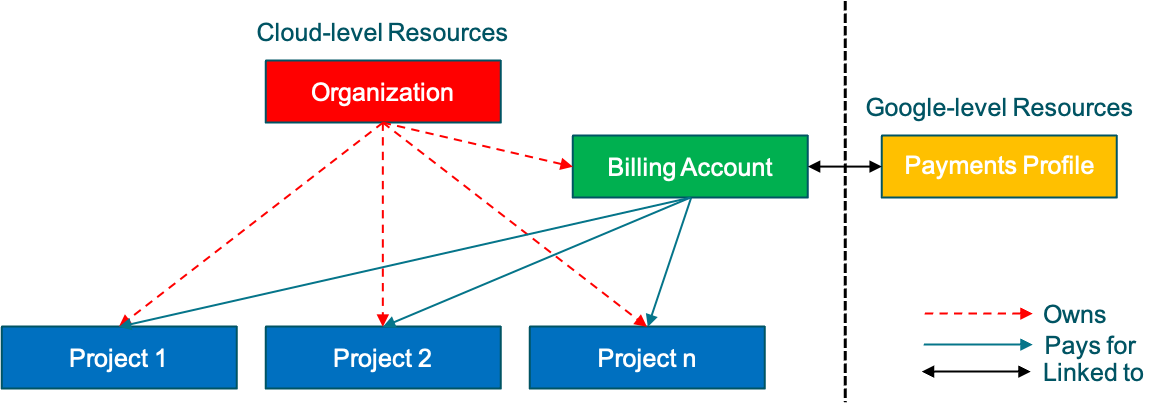

Google Billing-Konten sind eine Voraussetzung für die Erstellung eines Google-Projekts. Die Google-Abrechnung ist mit einem Google-Zahlungsprofil verknüpft. In einer GCP-Umgebung können Rechnungskonten mit einem oder mehreren Projekten verknüpft werden, die an einer Organisation ausgerichtet sind. Es wird empfohlen, dass in Ihrer Organisation die richtige Abrechnungsstruktur vorhanden ist, bevor Sie fortfahren. Die Abrechnung in GCP basiert auf der Nutzung, ähnlich wie bei anderen Public-Cloud-Anbietern. Google berechnet keine Gebühren für virtuelle Maschinen, während sie sich im Status “beendet” befinden. Google berechnet jedoch Gebühren für das Speichern des beibehaltenen Status angehaltener virtueller Maschinen. Google bietet zugesagte Nutzungsrabatte (1 oder 3 Jahre) für die Nutzung virtueller Maschinen an, was ideal für Workloads mit vorhersehbarem Ressourcenbedarf ist. Außerdem bietet Google Rabatte für kontinuierliche Nutzung an, die automatisch den Rabatt für bestimmte Compute Engine anwenden, die mehr als 25% pro Monat verwendet werden. Die Rabatte für kontinuierliche Nutzung gelten jedoch nicht für die E2- und A2-Maschineninstanzen. Google bietet auch Größenempfehlungen für VMs-Instanzen mithilfe integrierter Informationen.

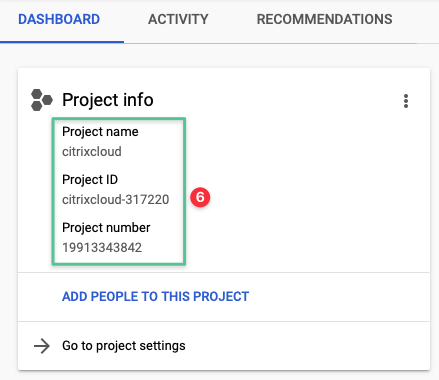

GCP organisiert die Ressourcen in einem Projekt. Alle GCP-Projekte sind standardmäßig einer Projekterstellerrolle für einen einzelnen Benutzer zugewiesen. Erstellen Sie zusätzliche Projektmitglieder sowie Identitätszugriffs- und Verwaltungsrollen, um den Zugriff auf das GCP-Projekt zu steuern. Ein Projekt besteht aus einer Reihe von Benutzern, einer Reihe von APIs, Abrechnungs-, Authentifizierungs- und Überwachungseinstellungen für die APIs. Das GCP-Projekt besteht aus folgenden Komponenten:

-

Ein Projektname, den Sie angeben oder automatisch vergeben können

-

Eine Projekt-ID, die Sie automatisch angeben oder zuweisen können

-

Eine Projektnummer, die nicht anpassbar ist und automatisch zugewiesen wird

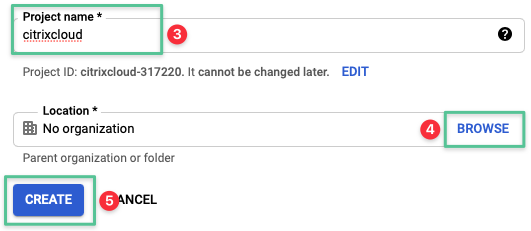

2.1 Google-Projekt erstellen oder darauf zugreifen

Ziel dieser Aufgabe ist es, letztendlich Zugriff auf das Google Cloud-Projekt zu erhalten, das Ihre Citrix Virtualisierungsressourcen enthält. Wenn eine andere Person in Ihrer Organisation für die Erstellung von Projekten verantwortlich ist, muss sie Ihnen die Rolle “Eigentümer” von Identity Access Management (IAM) zuweisen, um den Rest dieses Ziels zu erreichen. Wenn Sie das Projekt erstellen, führen Sie die folgenden Schritte durch den Prozess.

Sie können die folgenden Schritte in der Google Cloud Console ausführen (https://console.cloud.google.com). Vergewissern Sie sich, dass Sie mit einem gültigen Benutzerkonto bei dieser Konsole angemeldet sind.

-

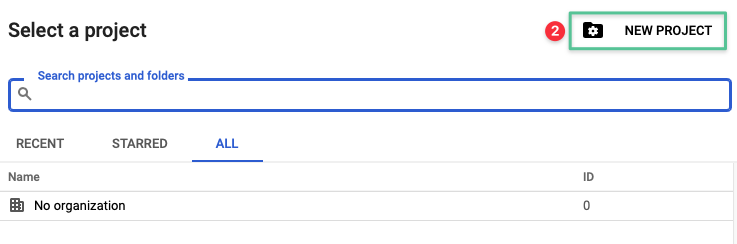

Klicken Sie in der Dropdownliste auf Projekt auswählen

-

Klicken Sie auf Neues Projekt

-

Geben Sie einen eindeutigen Projektnamen ein: citrixcloud

-

Klicken Sie auf Durchsuchen und wählen Sie Ihre Organisation

-

Klicken Sie auf Erstellen.

-

Überprüfen Sie, ob das Projekt erfolgreich erstellt wurde

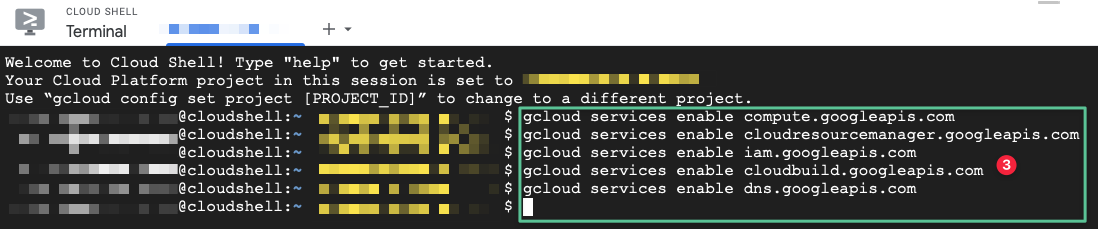

2.2 Google Cloud-APIs aktivieren

Citrix Cloud interagiert mit Ihrem Google Cloud-Projekt mithilfe verschiedener APIs. Diese APIs sind nicht unbedingt standardmäßig aktiviert, aber sie sind für die Flottenerstellung und das Lebenszyklusmanagement des Citrix Virtual Delivery Agent (VDA) erforderlich. Damit Citrix Cloud funktioniert, müssen die folgenden Google-APIs in Ihrem Projekt aktiviert sein:

-

Compute Engine-API

-

Cloud Resource Manager-API

-

Identitäts- und Zugriffsverwaltung (IAM)-API

-

Cloud Build-API

-

* API für das Cloud-Domainnamensystem (DNS)

Hinweis

Die *Cloud-DNS-API ist erforderlich, um DNS-Dienste für Ihr Projekt zu konfigurieren, die für die Konfiguration von Active Directory in der Google Cloud erforderlich sind. Wenn Ihr Infrastrukturteam die Active Directory- und DNS-Infrastrukturkomponenten verwaltet, können Sie diesen Schritt effektiv überspringen. Die anderen vier APIs werden von Citrix Cloud verwendet und müssen aktiviert werden.

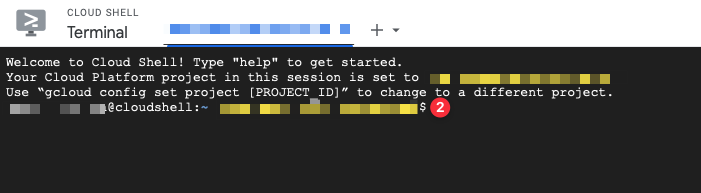

Die Google-APIs können über die Seiten APIs und Dienste/Dashboard oder APIs und Dienste/Bibliothek aktiviert werden, wenn Sie die grafische Konsole verwenden möchten. Das Aktivieren von APIs kann auch schnell mithilfe der Google Cloud Shell wie beschrieben abgeschlossen werden:

-

Klicken Sie auf das Google Shell-Symbol in der oberen rechten Ecke der Google Console:

-

Die folgende Cloud Shell wird in der Google Console angezeigt:

-

Fügen Sie die folgenden vier Befehle in die Cloud Shell ein. Wenn die Cloud Shell dazu auffordert, klicken Sie auf Autorisieren:

gcloud services enable compute.googleapis.comgcloud services enable cloudresourcemanager.googleapis.comgcloud services enable iam.googleapis.comgcloud services enable cloudbuild.googleapis.comgcloud services enable dns.googleapis.com

2.3 Dienstkonten erstellen/aktualisieren

Mit Google Identity and Access Management (IAM) können Sie granularen Zugriff auf bestimmte Google Cloud-Ressourcen gewähren. Die WHO hat Zugriff auf WELCHE Ressourcen und WAS sie mit diesen Ressourcen tun können. Dienstkonten befinden sich in Projekten, ähnlich wie bei anderen Ressourcen, die Sie in der Google Cloud bereitstellen.

Citrix Cloud verwendet zwei separate Dienstkonten innerhalb des Google Cloud-Projekts:

-

Cloud Build Service Account — Wird automatisch bereitgestellt, sobald die Google-APIs aktiviert sind, ist das Cloud Build-Dienstkonto mit einer E-Mail-Adresse identifizierbar, die mit der Projekt-ID beginnt, z. B.

<project-id>@cloudbuild.gserviceaccount.com. Das Cloud Build-Konto erfordert die folgenden drei Rollen:-

Cloud Build Service Account (standardmäßig zugewiesen)

-

Compute Instance Admin

-

Dienstkontobenutzer

-

-

Citrix Cloud Service Account — Das Dienstkonto wird von Citrix Cloud verwendet, um sich mit einem vorgenerierten Schlüssel bei Google Cloud zu authentifizieren. Das Dienstkonto ermöglicht es Citrix Cloud, auf das Google-Projekt zuzugreifen, Maschinen bereitzustellen und zu verwalten. Das Dienstkonto wird manuell erstellt und ist mit einer E-Mail-Adresse identifizierbar,

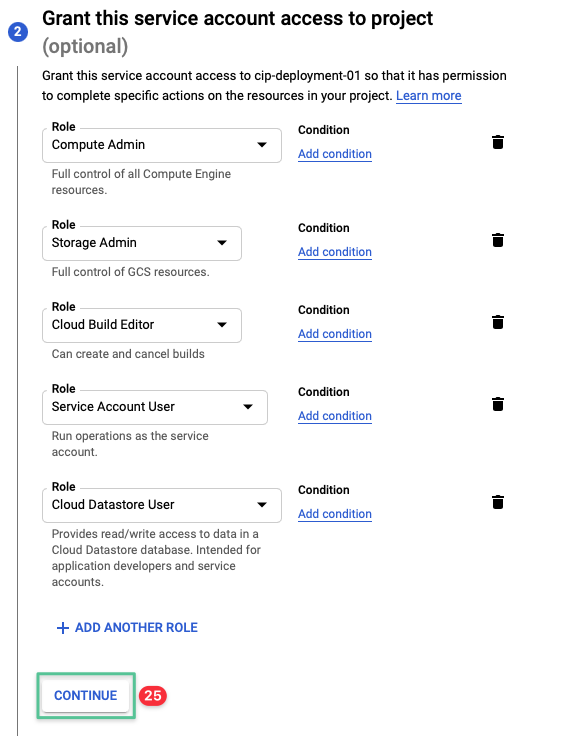

<my-service-account><project-id>.iam.gserviceaccount.comz. Weisen Sie dem Dienstkonto die folgenden Rollen zu, indem Sie das Prinzip der geringsten Rechte anwenden:-

Compute-Administrator

-

Speicher-Administrator

-

Cloud Build-Editor

-

Dienstkontobenutzer

-

Cloud-Datenspeicherbenutzer

-

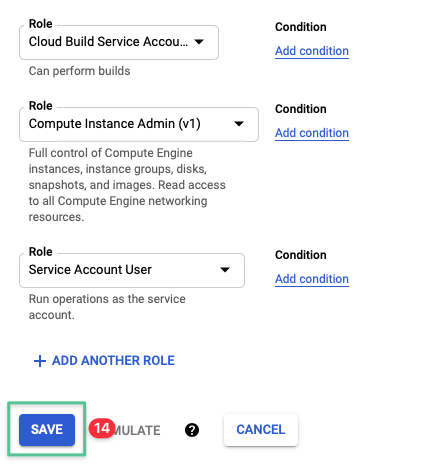

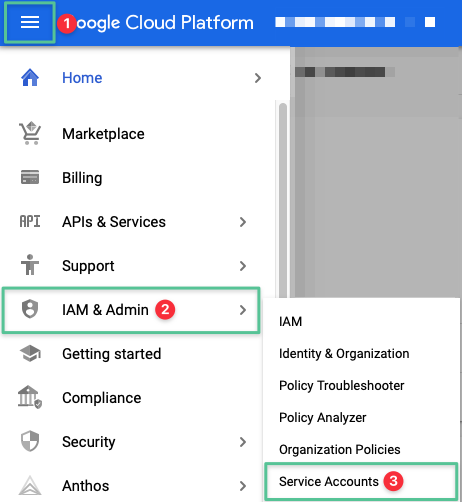

2.3.1 Aktualisieren Sie die dem Cloud Build Service-Konto zugewiesenen Rollen

-

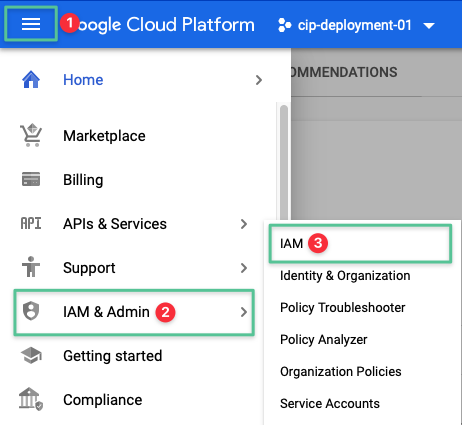

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigiere zu IAM & Admin

-

Klicken Sie auf IAM

-

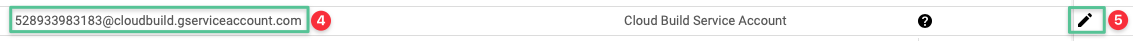

Suchen Sie das Cloud Build-Dienstkonto, das mit einer E-Mail-Adresse identifizierbar ist, die mit der Projekt-ID beginnt,

<project-id>@cloudbuild.gserviceaccount.comz. Die Cloud Build Service-Account-Rolle wird standardmäßig angewendet.Hinweis

Wenn Sie das Cloud Build-Konto nicht anzeigen können, müssen Sie das Cloud Build-Konto manuell aktivieren, indem Sie die folgenden Schritte ausführen:

- Klicken Sie auf das Hamburger-Menü

- Scrollen Sie nach unten, bis Sie den CI/CD-Menüabschnitt finden

- Klicke auf Cloud Build

- Klicken Sie auf Einstellungen

- Suchen Sie Dienstkonten, klicken Sie in der Spalte Status auf das Dropdownmenü und wechseln Sie von **DEAKTIVIERT**zu ENABLED

- Kehren Sie zum IAM & Admin-Menüabschnitt zurück und suchen Sie das Cloud Build Service Account

-

Klicken Sie auf das Stiftsymbol, um die Cloud Build-Kontorollen

-

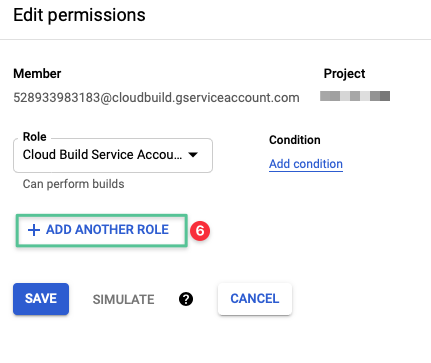

Klicken Sie auf Weitere Rolle hinzufügen

-

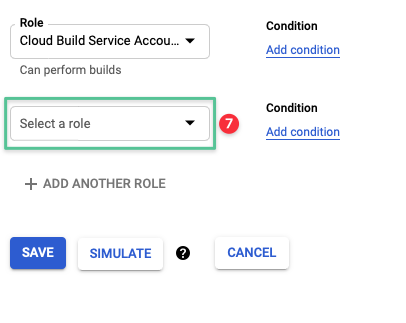

Klicken Sie auf das Dropdownmenü Rolle auswählen

-

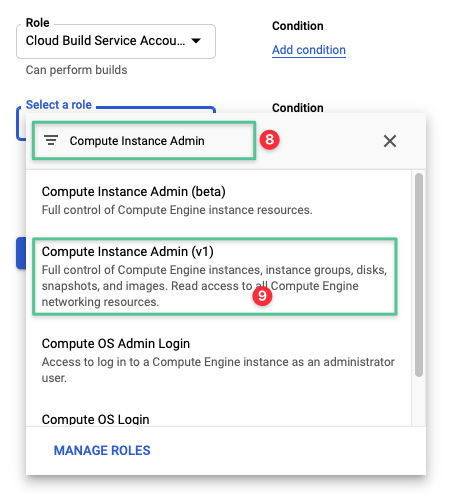

Klicken Sie auf das Dropdown und geben Sie Compute Instance Admin ein

-

Klicken Sie in der Liste auf Compute Instance Admin (v1)

-

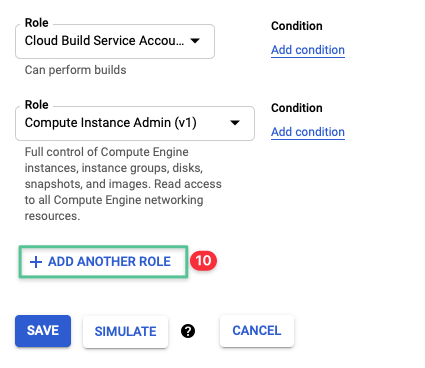

Klicken Sie auf Weitere Rolle hinzufügen

-

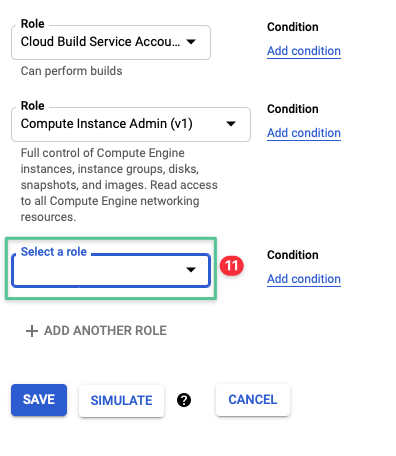

Klicken Sie auf das Dropdownmenü Rolle auswählen

-

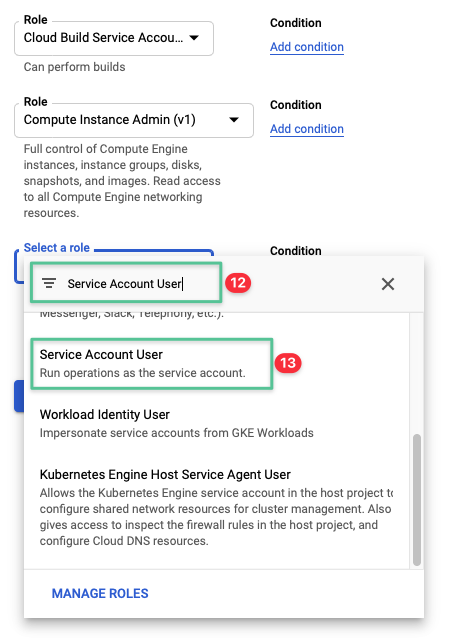

Klicken Sie auf das Dropdown und geben Sie Service Account User ein

-

Klicken Sie in der Liste auf Service Account User

-

Klicken Sie auf Speichern

-

Überprüfen Sie, ob die Rollen erfolgreich zugewiesen wurden

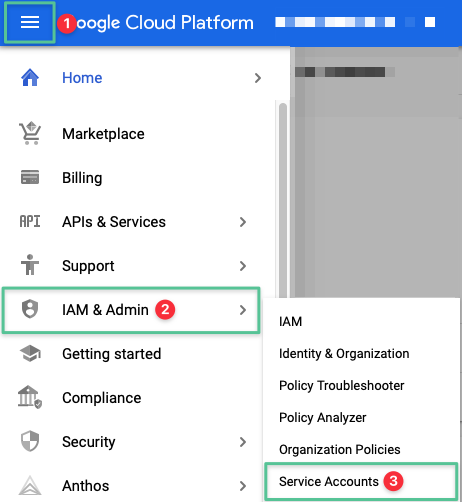

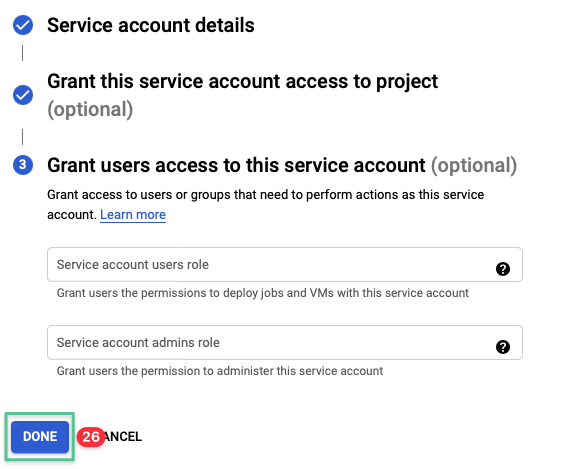

2.3.2 Erstellen und Zuweisen von Rollen für das Citrix Cloud-Dienstkonto

-

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigiere zu IAM & Admin

-

Klicken Sie auf Dienstkonten

-

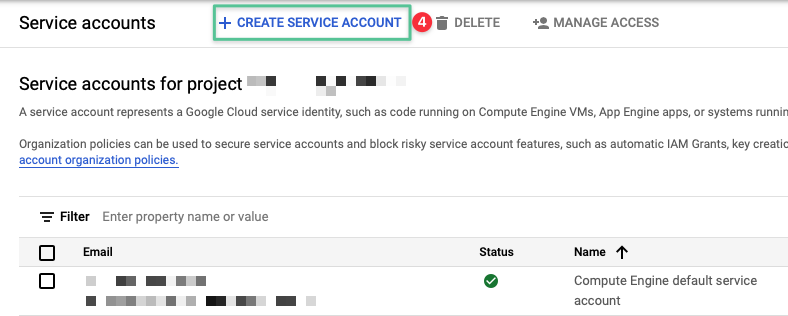

Klicken Sie auf + Dienstkonto erstellen

-

Geben Sie einen eindeutigen Dienstkontonamen ein: citrixcloud

-

Die Dienstkonto-ID wird automatisch basierend auf dem eingegebenen Dienstkontonamen aufgefüllt

-

Geben Sie eine Beschreibung für den Namen des Dienstkontos an: Citrix Cloud Service Account

-

Klicken Sie auf Erstellen und weiter

-

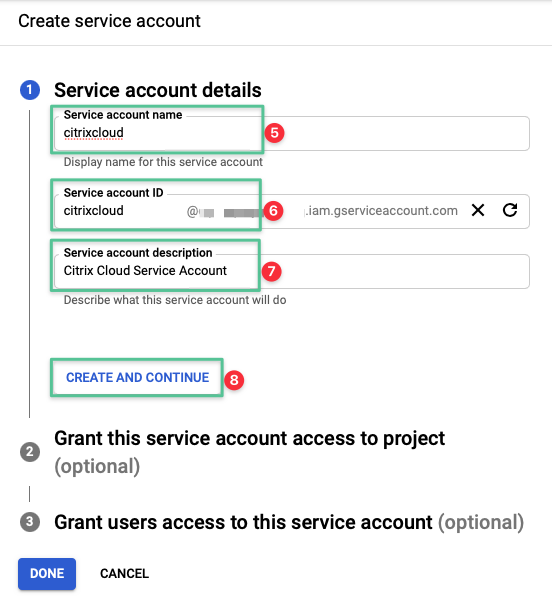

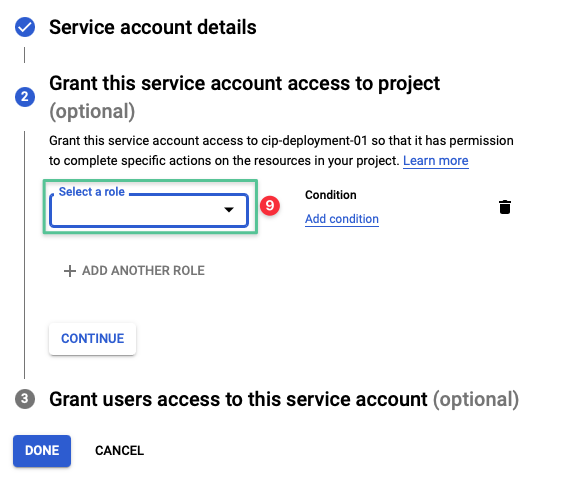

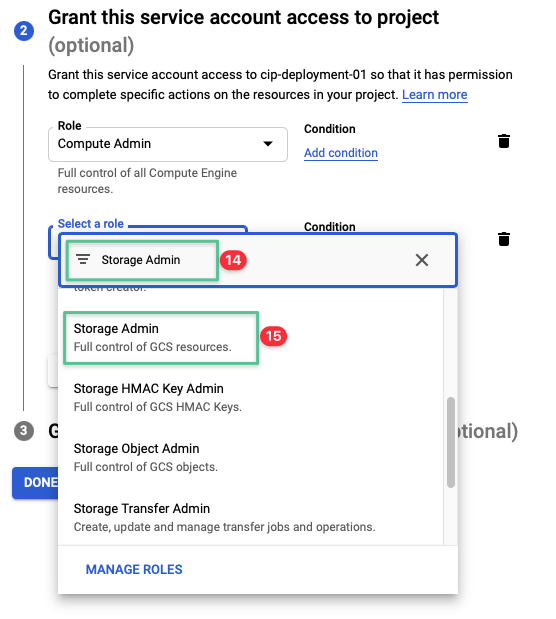

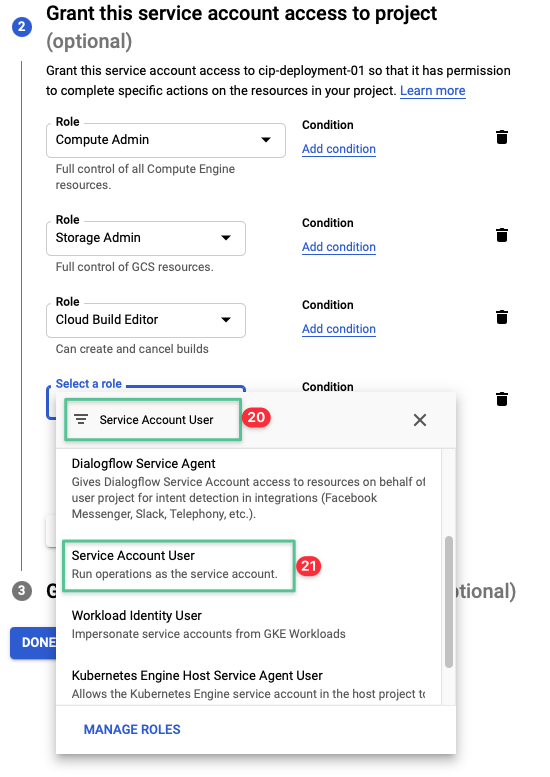

Klicken Sie auf das Dropdownmenü Rolle auswählen

-

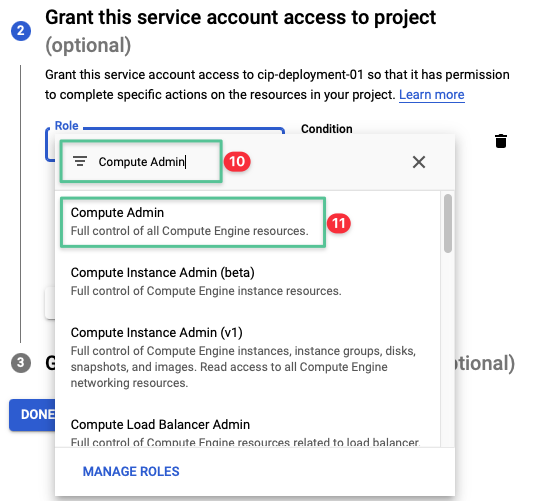

Klicken Sie auf die Dropdownliste und geben Sie Compute Admin

-

Klicken Sie in der Liste auf Compute Admin

-

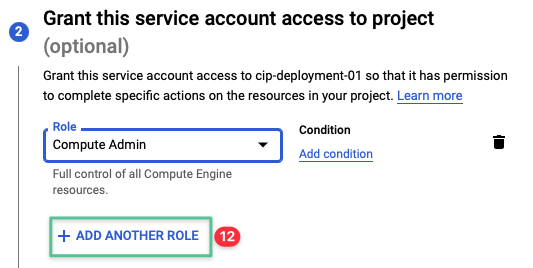

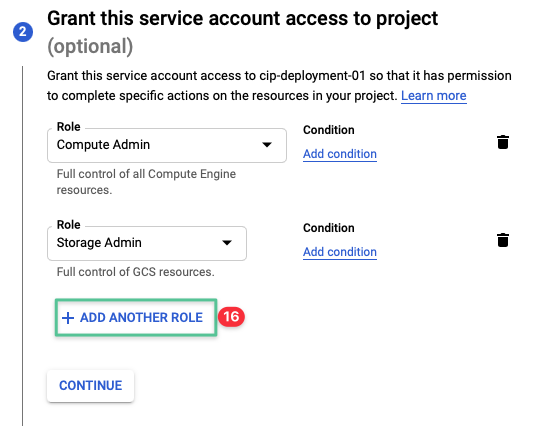

Klicken Sie auf Weitere Rolle hinzufügen

-

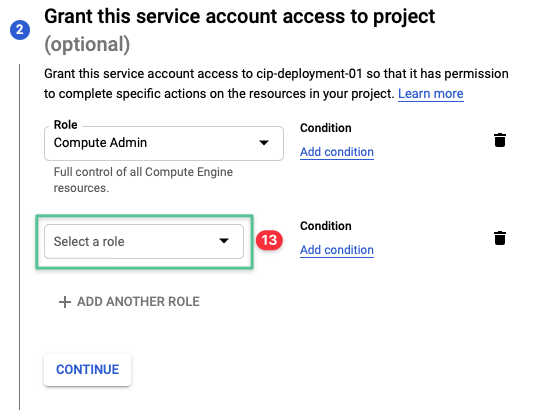

Klicken Sie auf das Dropdownmenü Rolle auswählen

-

Klicken Sie auf die Dropdownliste und geben Sie Storage Admin ein

-

Klicken Sie in der Liste auf Storage Admin

-

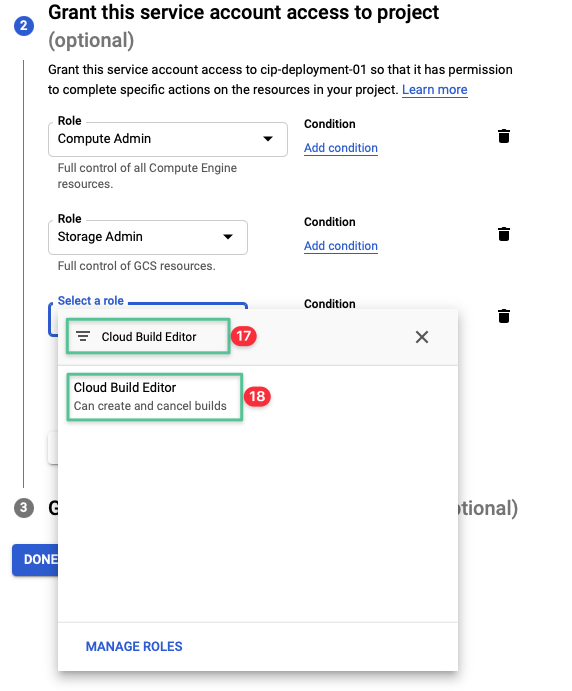

Klicken Sie auf das Dropdownmenü Rolle auswählen

-

Klicken Sie auf das Dropdownmenü und geben Sie Cloud Build Editor ein

-

Klicken Sie in der Liste auf Cloud Build Editor

-

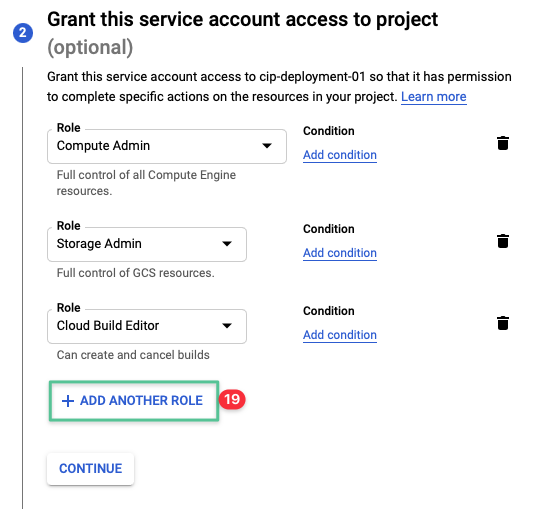

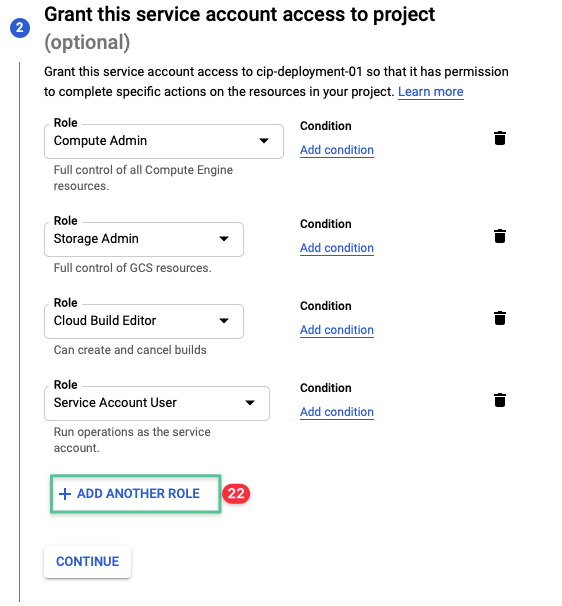

Klicken Sie auf Weitere Rolle hinzufügen

-

Klicken Sie auf das Dropdown und geben Sie Service Account User ein

-

Klicken Sie in der Liste auf Service Account User

-

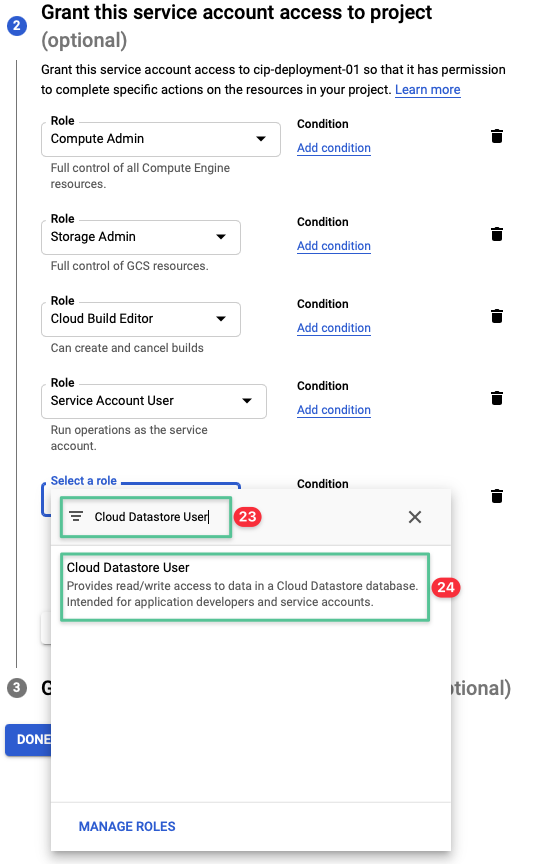

Klicken Sie auf Weitere Rolle hinzufügen

-

Klicken Sie auf das Dropdown und geben Sie Cloud Datastore User ein

-

Klicken Sie in der Liste auf Cloud Datastore User

-

Klicken Sie auf Weiter.

-

Klicken Sie auf Fertig

-

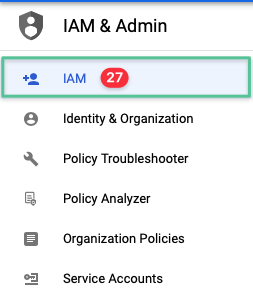

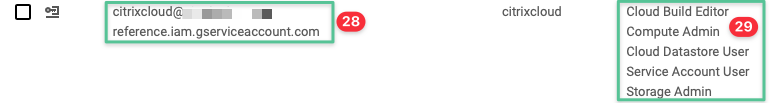

Navigieren Sie zur IAM-Hauptkonsole

-

Identifizieren Sie das erstellte Dienstkonto

-

Überprüfen Sie, ob die fünf Rollen erfolgreich zugewiesen wurden

Hinweis:

Wenn Sie planen, Citrix VDAs auf einer Google Cloud Shared Virtual Private Cloud (VPC) bereitzustellen, gibt es einige zusätzliche Berechtigungen, die für das Citrix Cloud-Dienstkonto erforderlich sind und die hier NICHT behandelt werden. Lesen Sie Shared Virtual Private Cloud, um sich auf die Bereitstellung von VDAs auf SharedVPCs vorzubereiten.

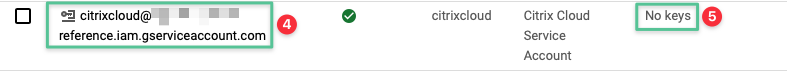

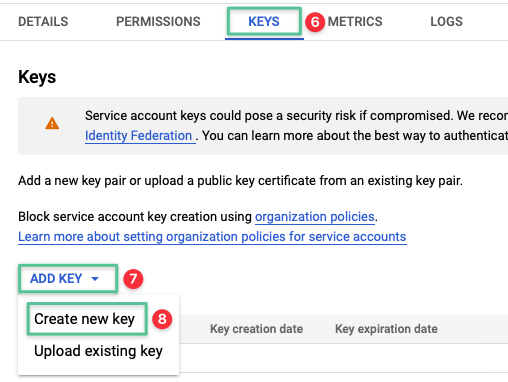

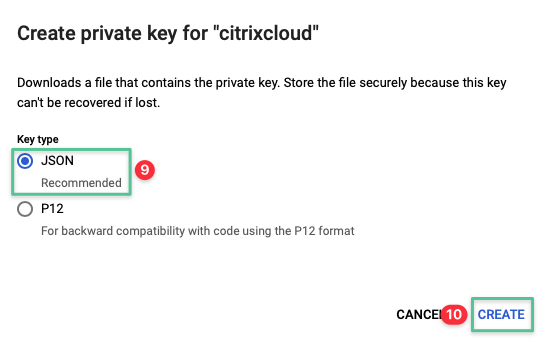

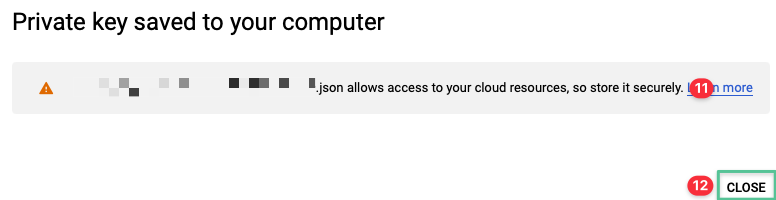

2.3.3 Generieren und Speichern von Citrix Cloud-Dienstkontoschlüsseln

In dieser Aufgabe generieren Sie die Dienstkontoschlüssel und laden sie herunter. Die Dienstkontoschlüssel werden später in diesem Dokument verwendet, um die Verbindung zwischen der Citrix Cloud und Google herzustellen. Stellen Sie sicher, dass Sie die JSON-Datei sicher behandeln.

-

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigiere zu IAM & Admin

-

Klicken Sie auf Dienstkonten

-

Klicken Sie auf das zuvor erstellte Dienstkonto

-

Wahrscheinlich wurden noch keine Schlüssel erstellt

-

Klicken Sie auf Keys

-

Klicken Sie auf Schlüssel hinzufügen

-

Wählen Sie Neuen Schlüssel erstellen

-

Wählen Sie den Schlüsseltyp JSON (Standard)

-

Klicken Sie auf Erstellen.

-

Der private JSON-Schlüssel wird automatisch heruntergeladen. Suchen Sie die JSON-Datei und speichern Sie sie sicher - sie ist erforderlich, wenn Sie in den nächsten Schritten die Hosting-Verbindung zwischen Citrix Cloud und Google Cloud herstellen.

-

Klicken Sie auf Schließen.

3. Konfigurieren/Überprüfen von Netzwerk- und Netzwerkdiensten

Dieses Segment deckt die Netzwerkdienste ab, die zum Hosten eines Citrix Cloud-Ressourcenstandorts in der Google Cloud erforderlich sind. Wenn Sie das letzte Ziel erreicht haben, haben Sie ein leeres Projekt in der Google Cloud, in das wir ein Citrix-Virtualisierungssystem einbauen. Dieser Abschnitt zielt darauf ab Layer die netzwerkbezogenen Dienste zu berücksichtigen, die zur Erreichung unseres Hauptziels erforderlich sind. Der Aufbau und die Konfiguration eines Netzwerks werden im Verhältnis zur Größe der zugrunde liegenden Systemanforderungen des Unternehmens komplex. Im Wesentlichen erfordert ein Citrix-Virtualisierungssystem in der Google Cloud Folgendes, um zu funktionieren:

-

Eine Virtual Private Cloud (VPC) zur Verbindung von Citrix VDAs und Citrix Cloud Connectors.

-

Eine Methode für Citrix Cloud Connectors (und optional VDAs) zur Interaktion mit den verwalteten Webdiensten (APIs) von Citrix Cloud. Beide erfordern nur ausgehende Konnektivität, die üblicherweise vomCloud-NAT-Dienstvon Google bereitgestellt wird.

-

Eine Methode für Citrix Cloud Connectors zur Kommunikation mitGoogle Cloud APIs. Eine Google Cloud VPC-Funktion namens Google Private Access muss aktiviert sein, um die Kommunikation zu ermöglichen.

-

Eine Methode für Citrix Cloud Connectors und VDAs zur Kommunikation mit Active Directory und anderen Netzwerkressourcen, einschließlich dem Internet. Eine übliche Methode zur Bereitstellung von DNS in einem Citrix-Virtualisierungssystem ist derGoogle Cloud DNS-Dienst.

-

Eine Sicherung der Netzwerkschicht mithilfe der Google VPC-Firewall.

Ihre Organisation kann die erforderlichen Funktionen, die wir hier beschreiben, auf andere Weise bereitstellen. Wenn die Ziele erreicht und funktionell verifiziert sind, sollten Sie auf dem besten Weg sein, die Citrix Virtualisierungsumgebung aufzubauen.

3.1 Erstellen/Zugreifen auf ein Netzwerk für VDAs und Cloud Connectors

In der Google Cloud benötigen Ressourcen virtueller Maschinen ein VPC-Netzwerk für die Kommunikation. Eine VPC befindet sich in einem bestimmten Google Cloud-Projekt und kann optional bei Bedarf von mehreren Projekten gemeinsam genutzt werden. Google nennt die letztere FunktionShared VPC. Citrix Cloud unterstützt die Bereitstellung von Citrix VDAs in Shared VPC-Netzwerken. Das Setup und die Konfiguration werden in diesem vereinfachten Handbuch nicht detailliert beschrieben.

Eine VPC ist ein globales Projekt-Konstrukt, was bedeutet, dass sie nicht nur Zonen innerhalb von Regionen, sondern auch Regionen auf der ganzen Welt umfassen kann. In jeder Region, in der virtuelle Maschinen bereitgestellt werden, ist mindestens ein Subnetz erforderlich.

Für diesen Bereitstellungshandbuch wird ein VPC-Netzwerk verwendet, um die interne (private) Konnektivität zwischen den drei Google-Zonen (us-west1-a, us-west1-b und us-west1-c) bereitzustellen. Eine VPC ist eine virtuelle Version eines physischen Netzwerks, das im Google-Netzwerk implementiert ist. Eine VPC wird als globale Ressource betrachtet und ist keiner Google-Region oder -Zone zugeordnet. Ein VPC-Netzwerk kann im automatischen Modus oder im benutzerdefinierten Modus erstellt werden. Das VPC-Netzwerk im automatischen Modus erstellt automatisch ein einzelnes Subnetz pro Region, wenn das Netzwerk erstellt wird. Sobald neue Regionen verfügbar werden, werden neue Subnetze in diesen Regionen automatisch zum Automode-Netzwerk hinzugefügt.Für ein VPC-Netzwerk im benutzerdefinierten Modus müssen alle Subnetze manuell erstellt werden. Beachten Sie auch, dass mit dem Verkehrsfluss in der Google Cloud Kosten verbunden sind. Der VPC-Eingangsverkehr ist kostenlos. Der ausgehende Verkehr in dieselbe Zone, zu einem anderen GCP-Dienst in derselben Region und zu Google-Produkten ist kostenlos. Es gibt jedoch Kosten für den Ausgangsverkehr zwischen Zonen in derselben Region oder Regionen innerhalb der USA.

Das Ziel dieser Aufgabe ist es, eine funktionale VPC zu erstellen, die zum Erstellen eines Citrix Cloud-Ressourcenstandorts in der Google Cloud verwendet wird. Diese Aufgabe kann als abgeschlossen betrachtet werden, wenn das Citrix Cloud-Dienstkonto (zuvor erstellt) eine virtuelle Maschine auf einer funktionsfähigen VPC bereitstellen kann.

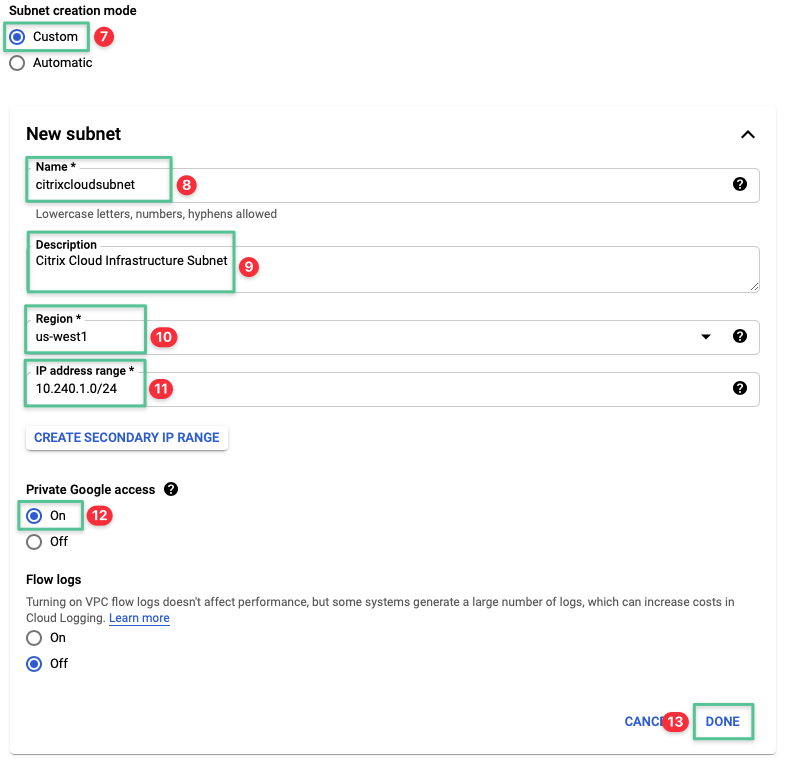

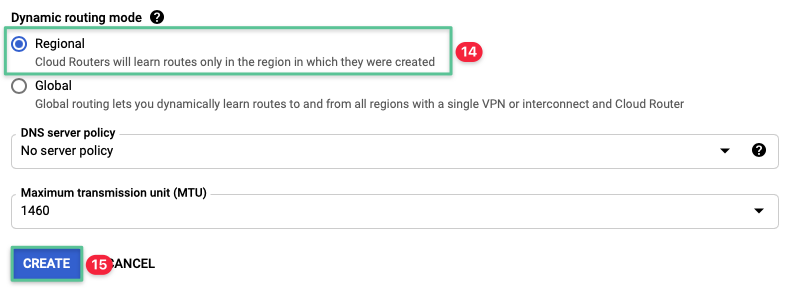

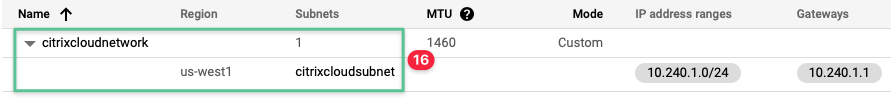

3.1.1 Erstellen Sie ein VPC-Netzwerk und -Subnetz

-

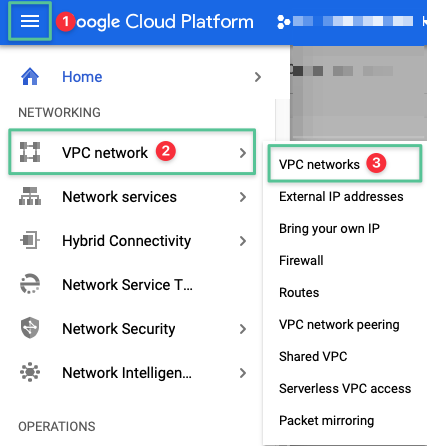

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigieren Sie zum VPC-Netzwerk

-

Klicken Sie auf VPC-Netzwerke

-

Klicken Sie auf VPC-Netzwerk erstellen

-

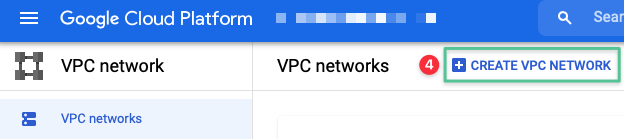

Geben Sie einen eindeutigen Namen für das VPC-Netzwerk ein: citrixcloudnetwork

-

Geben Sie eine Beschreibung für das VPC-Netzwerk ein: Citrix Cloud Network

-

Wählen Sie Benutzerdefiniert

-

Geben Sie einen eindeutigen Namen für den Subnetznamen ein: citrixcloudsubnet

-

Geben Sie eine Beschreibung für das Subnetz ein: Citrix Cloud Infrastructure Subnet

-

Wählen Sie die Region us-west1

-

Geben Sie den folgenden IP-Adressbereich ein: 10.240.1.0/24

-

Wählen Sie Ein für den Abschnitt Privater Google-Zugriff aus. Privater Google-Zugriff ermöglicht es Citrix Cloud Connectors, mit Google Cloud-APIs zu kommunizieren.

-

Klicken Sie auf Fertig

-

Wählen Sie Regional im Abschnitt Dynamischer Routing-Modus

-

Klicken Sie auf Erstellen, um den VPC-Netzwerkerstellungsprozess abzuschließen

-

Überprüfen Sie das erfolgreich erstellte VPC-Netzwerk

3.1.2 Konfiguration der ausgehenden Konnektivität zur Citrix Cloud

Citrix Cloud basiert auf einer Reihe von APIs, auf die sicher über das Internet zugegriffen wird. Die virtuellen Maschinen von Citrix Cloud Connector müssen in der Lage sein, mit Citrix Cloud zu kommunizieren, damit sie funktionieren. Es gibt zwar viele Möglichkeiten, dieses Ziel zu erreichen, aber für diesen Leitfaden werden wir Google Cloud NATverwenden. Der Cloud-NAT-Dienst wird verwendet, um die Kommunikation zwischen Citrix Cloud und Google Cloud zu ermöglichen. Cloud NAT ermöglicht es bestimmten Ressourcen ohne externe IP-Adressen, ausgehende Verbindungen zum Internet herzustellen. Wenn eine Verbindung zwischen dem on-premises Rechenzentrum und GCP hergestellt werden muss, bietet Cloud Interconnect eine Verbindung mit niedriger Latenz und hoher Verfügbarkeit. Cloud Interconnect ermöglicht die interne IP-Adressenkommunikation, was bedeutet, dass interne IP-Adressen von beiden Netzwerken aus direkt zugänglich sind. Der Verkehr zwischen dem on-premises Netzwerk und dem GCP-Netzwerk durchquert jedoch nicht das öffentliche Internet. Sie können wählen, ob Sie eine dedizierte Verbindung oder eine Partnerverbindung bereitstellen, um die Konnektivität zwischen dem on-premises Rechenzentrum und der GCP bereitzustellen.

Bevor Sie Cloud NAT konfigurieren, müssen Sie den Cloud Router so konfigurieren, wie Cloud NAT ihn verwendet.

Hinweis

Die Rolle roles/compute.networkAdmin gibt Ihnen Berechtigungen, um Folgendes auszuführen:

- ein NAT-Gateway auf dem Cloud Router erstellen

- NAT-IP-Adressen reservieren und zuweisen

- den Subnetzverkehr angeben, der die Netzwerkadressübersetzung durch das NAT-Gateway verwenden darf

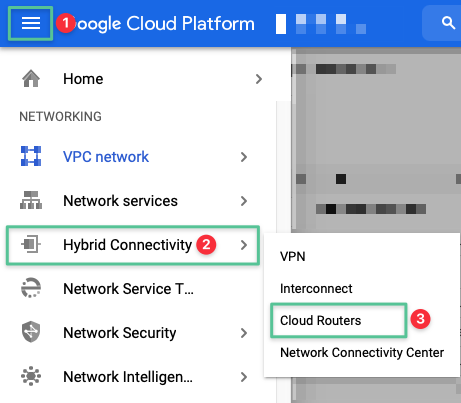

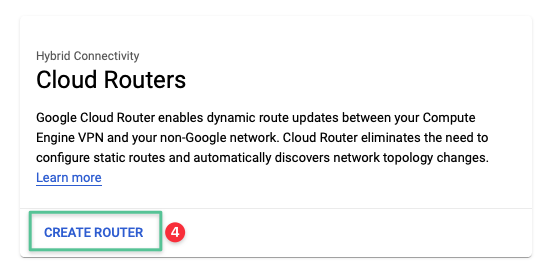

3.1.2.1 Schritt 1: Bereitstellen eines Google Cloud Routers

-

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Zu Hybrid Connectivitynavigieren

-

Klicken Sie auf Cloud-Router

-

Klicken Sie auf Router erstellen

-

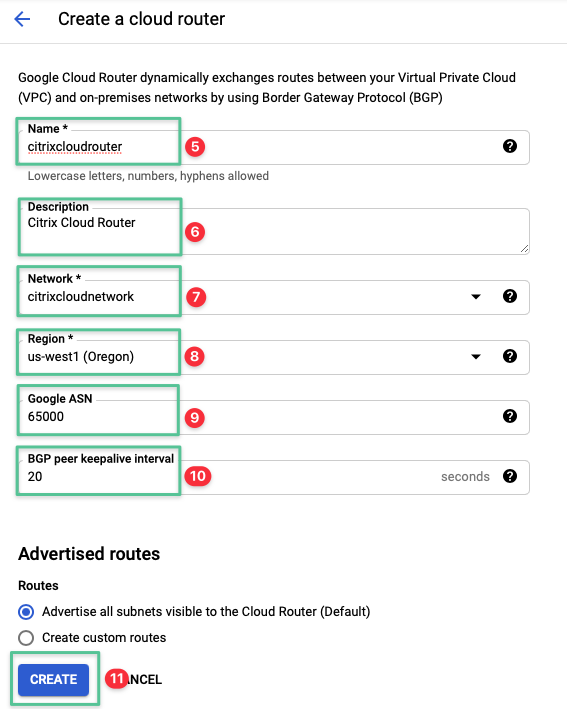

Geben Sie einen eindeutigen Namen für den Cloud Router ein: citrixcloudrouter

-

Geben Sie eine Beschreibung für den Cloud Router ein: Citrix Cloud Router

-

Wählen Sie das Netzwerk aus, das im Bereich Virtual Private Cloud erstellt wurde: citrixcloudnetwork

-

Wählen Sie die Region us-west1

-

Geben Sie den Google ASN-Wert ein. Sie können jeden privaten ASN-Wert verwenden (von 64512 bis 65534, von 4200000000 bis 4294967294)

-

Eingabe des BGP-Peer-Keepalive-Intervalls Wert 20 (Standard)

-

Klicken Sie auf Erstellen.

-

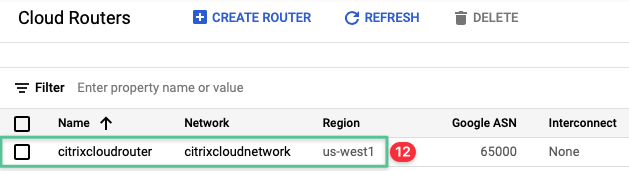

Überprüfen Sie, ob der Cloud-Router erfolgreich erstellt wurde

3.1.2.2 Schritt 2: Google Cloud NAT bereitstellen

-

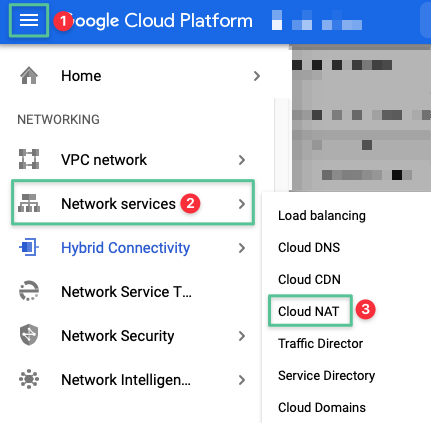

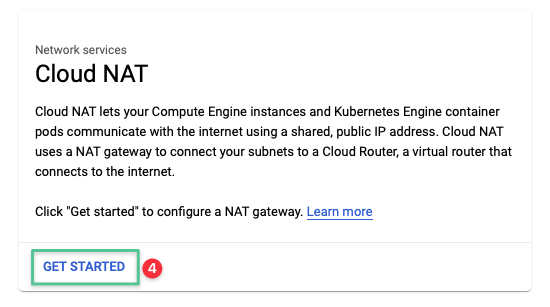

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigieren Sie zu Network Services

-

Klicken Sie Cloud NAT

-

Klicken Sie auf Erste Schritte

-

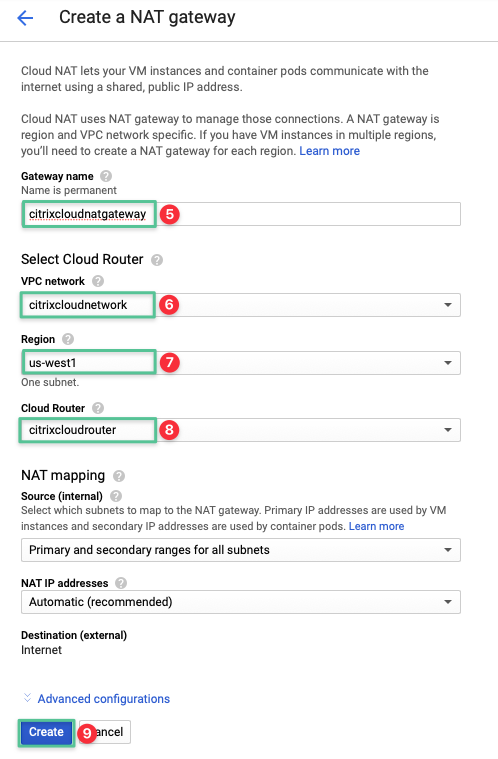

Geben Sie einen eindeutigen Namen für die Cloud-NAT ein: citrixcloudnatgateway

-

Wählen Sie das VPC-Netzwerk aus, das im Abschnitt Virtual Private Cloud erstellt wurde: citrixcloudnetwork

-

Wählen Sie die Region us-west1

-

Wählen Sie den in Schritt 1 bereitgestellten Cloud-Router aus

-

Klicken Sie auf Erstellen.

-

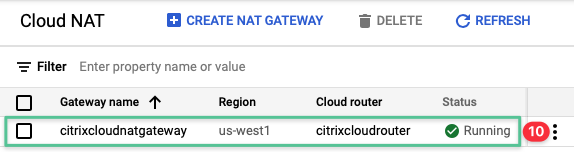

Überprüfen Sie, ob die Cloud-NAT erfolgreich erstellt wurde

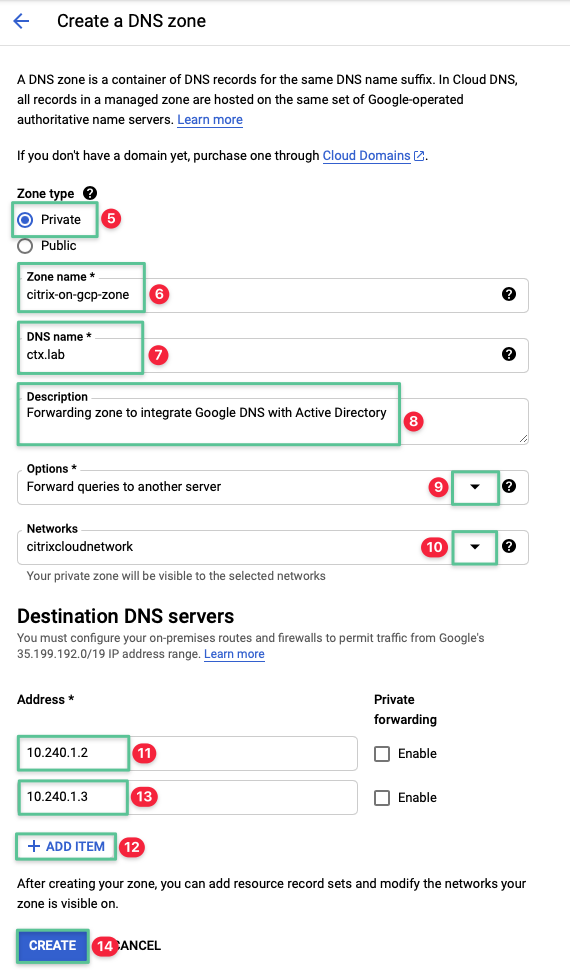

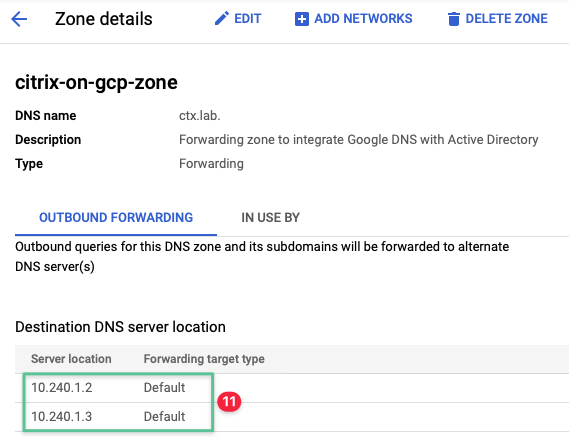

3.1.2.3 DNS-Dienste über Google Cloud DNS konfigurieren

Domain Name System (DNS) -Dienste sind eine Grundvoraussetzung für jedes verbundene Netzwerk zur Bereitstellung der Namensauflösung und eine Mindestanforderung für die Microsoft Active Directory-Funktionalität. Um einen funktionsfähigen Citrix Cloud-Ressourcenstandort zu unterstützen, müssen Citrix Cloud Connectors und VDAs sowohl Active Directory als auch Citrix Cloud lokalisieren und mit ihnen kommunizieren. Google Cloud DNS ist ein leistungsstarker und widerstandsfähiger globaler Domain Name System (DNS) -Dienst, der die Domainnamen im globalen DNS veröffentlicht. Cloud DNS besteht aus öffentlichen Zonen und privat verwalteten DNS-Zonen. Eine öffentliche Zone ist für das öffentliche Internet sichtbar, während eine private Zone nur in einer spezifizierteren Virtual Private Cloud (VPC) sichtbar ist. Sie stellen Cloud DNS bereit, um die Namensauflösung für die ctx.lab-Domäne mit einem privaten Weiterleitungszonentyp bereitzustellen. Die folgenden privaten DNS-Server-IP-Adressen werden manuell konfiguriert, während Sie dieses Dokument durcharbeiten:

- 10.240.1.2

- 10.240.1.3

-

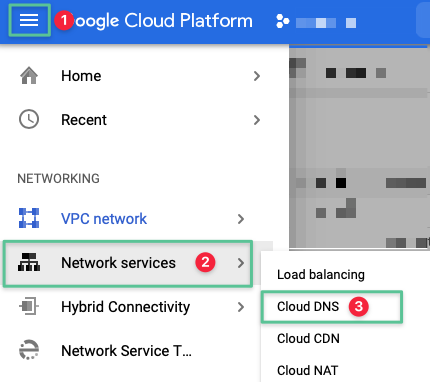

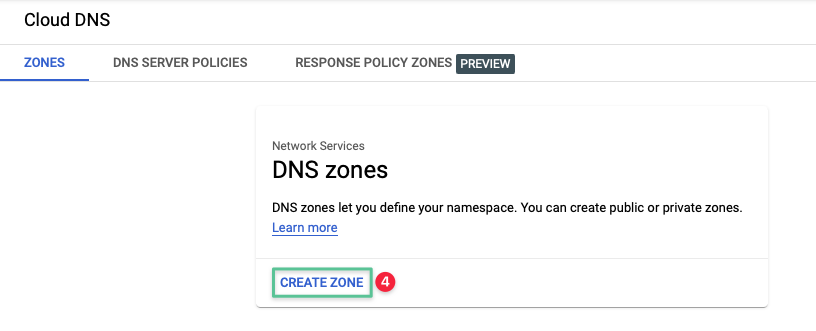

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigieren Sie zu Netzwerkdienste

-

Klicken Sie Cloud-DNS

-

Klicken Sie auf Zone erstellen

-

Wählen Sie Privat unter dem Zonentyp

-

Geben Sie einen eindeutigen Namen für den Zonennamen ein: citrix-on-gcp-zone

-

Geben Sie einen eindeutigen DNS-Namen ein: ctx.lab

-

Geben Sie eine eindeutige Beschreibung ein: Weiterleitungszone zur Integration von Google DNS mit Active Directory

-

Klicken Sie auf die Dropdown-Liste Optionen und wählen Sie Abfragen an einen anderen Server

-

Klicken Sie im Abschnitt Netzwerke auf das Dropdownmenü und wählen Sie das Netzwerk aus, das im Bereich Virtual Private Cloud erstellt wurde: citrixcloudnetwork.

-

Geben Sie die erste DNS-IP-Adresse ein: 10.240.1.2

-

Klicken Sie auf Artikel hinzufügen

-

Geben Sie die zweite DNS-IP-Adresse ein: 10.240.1.3

-

Klicken Sie auf Erstellen.

-

Überprüfen Sie die erfolgreich erstellte DNS-Zone

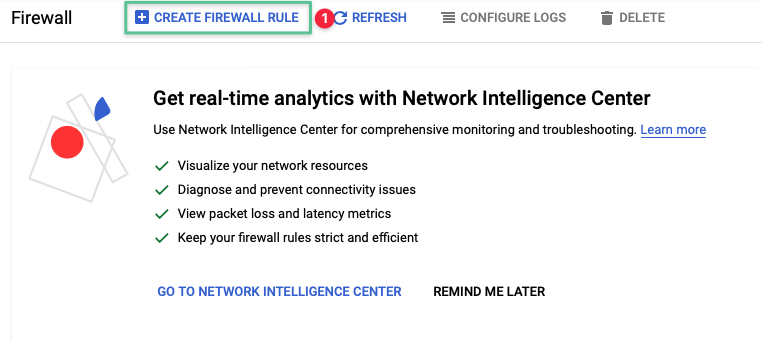

3.2 Konfiguration der Netzwerkschichtsicherheit mithilfe der Google Cloud VPC-Firewall

In jedem produktiven und/oder mit dem Internet verbundenen System müssen aus offensichtlichen Gründen mehrere Sicherheitsebenen implementiert werden. Die VPC Firewall ist eine der vielen Sicherheitsfunktionen, die von Google Cloud bereitgestellt werden. VPC-Firewallregeln ermöglichen das Zulassen oder Verweigern von Ein- und Ausgangsdatenverkehr. VPC-Firewallregeln basieren auf einem flexiblen Satz definierter Richtlinien. Die VPC-Firewallregeln sind an die VPC und die virtuellen Maschinen angehängt. Die VPC-Firewallregeln werden auf Netzwerkebene definiert, und Verbindungen werden pro Instanz zugelassen oder verweigert. Die VPC-Firewall schützt Instanzen innerhalb desselben VPC-Netzwerks und zwischen einer Instanz und anderen VPC-Netzwerken.

Ein Citrix Cloud-Ressourcenstandort benötigt einige grundlegende Firewallregeln, um zu funktionieren. In der folgenden Tabelle sind die Protokoll-, Ports- und Netzwerk-Tags zusammengefasst, die für die Funktionsfähigkeit dieser Bereitstellung erforderlich/zulässig sind. Die folgenden Aufgaben führen Sie durch die Erstellung der passenden Firewallregeln:

| Beschreibung | Verkehrsfluss | Ziel-Netzwerk-Tags | Quell-IP-Bereich | Protokoll und Ports |

|---|---|---|---|---|

| Internen Datenverkehr zwischen Domänencontroller und anderen VM-Instanzen zulassen | Ingress | dc | 10.240.1.0/24 | TCP: 88, 135, 389, 445, 464, 636, 3268, 3269, 5985, 9389, 49152-65535 UDP: 88, 123, 389, 464 |

| Weiterleitung von Google DNS zulassen | Ingress | dns | 35.199.192.0/19 10.240.1.0/24 | TCP: 53 UDP: 53 |

| Datenverkehr vom Cloud Connector zum VDA zulassen | Ingress | vda | 10.240.1.0/24 | TCP: 80, 443, 1494, 2598, 8008 UDP: 1494, 2598, 16500-16509 |

| Datenverkehr von VDA und Cloud Connector zulassen | Ingress | cc | 10.240.1.0/24 | TCP: 80 |

Wir verwenden die Zielnetzwerk-Tags, um diese Regeln auf die virtuellen Maschinen anzuwenden, die wir später in diesem Handbuch erstellen.

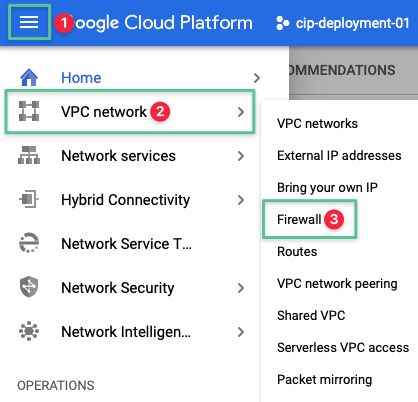

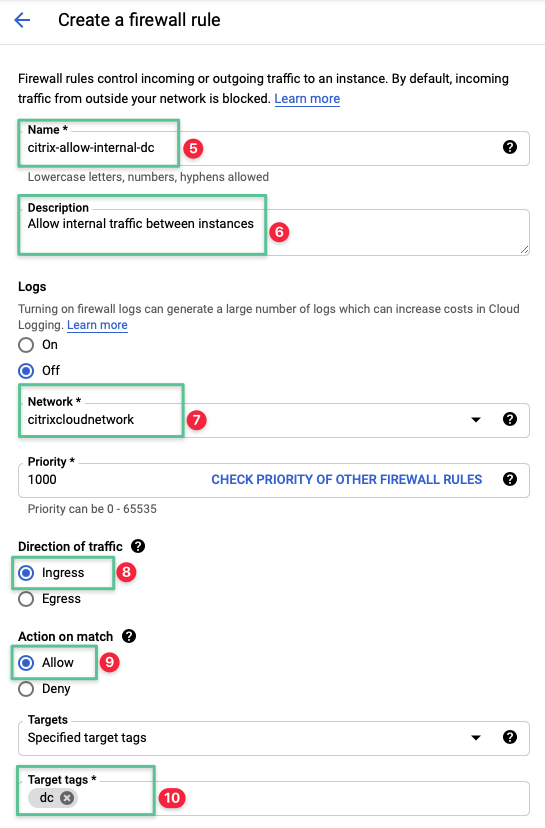

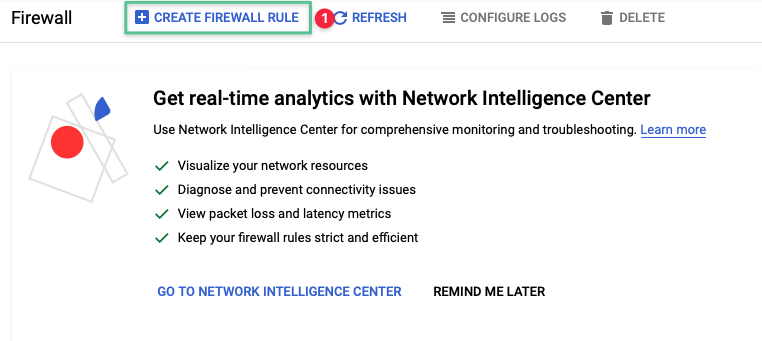

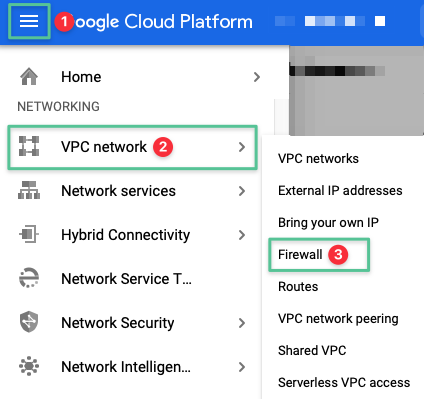

3.2.1.1 Erstellen Sie eine Firewallregel, um internen Datenverkehr zu Active Directory zuzulassen

-

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigieren Sie zum VPC-Netzwerk

-

Klicken Sie auf Firewall

-

Klicken Sie auf die Option Firewallregel erstellen

-

Geben Sie einen eindeutigen Namen für die Firewallregel ein: citrix-allow-internal-dc

-

Geben Sie eine Beschreibung ein: Internen Datenverkehr zwischen Instanzen zulassen

-

Wählen Sie das im Bereich Virtual Private Cloud erstellte Netzwerk aus: citrixcloudnetwork

-

Stellen Sie die Option Richtung des Datenverkehrs auf Ingress

-

Setzen Sie die Option Bei Übereinstimmung zulassen auf Zulassen

-

Geben Sie die Netzwerkziel-Tags ein, die unter der Bereitstellung der Google Compute-Instanz konfiguriert sind: dc

-

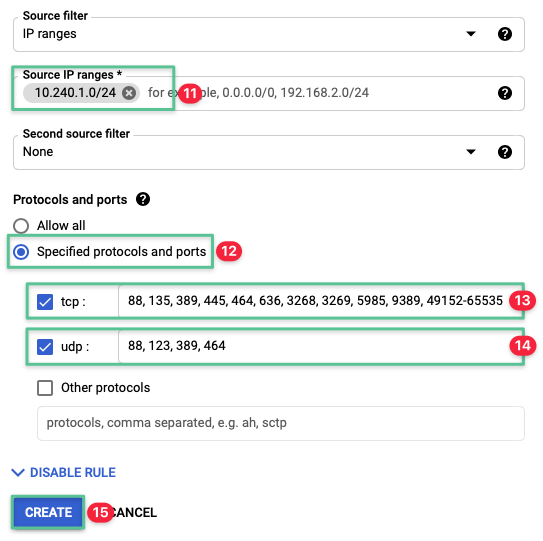

Stellen Sie die Quell-IP-Bereiche auf 10.240.1.0 / 24 ein

-

Wählen Sie die Option Spezifiziertes Protokoll und Ports

-

Aktivieren Sie das TCP-Kontrollkästchen und geben Sie die zulässigen Ports ein: 88, 135, 389, 445, 464, 636, 3268, 3269, 5985, 9389, 49152-65535

-

Aktivieren Sie das Kontrollkästchen udp, und geben Sie die zulässigen Ports ein: 88, 123, 389, 464

-

Klicken Sie auf Erstellen.

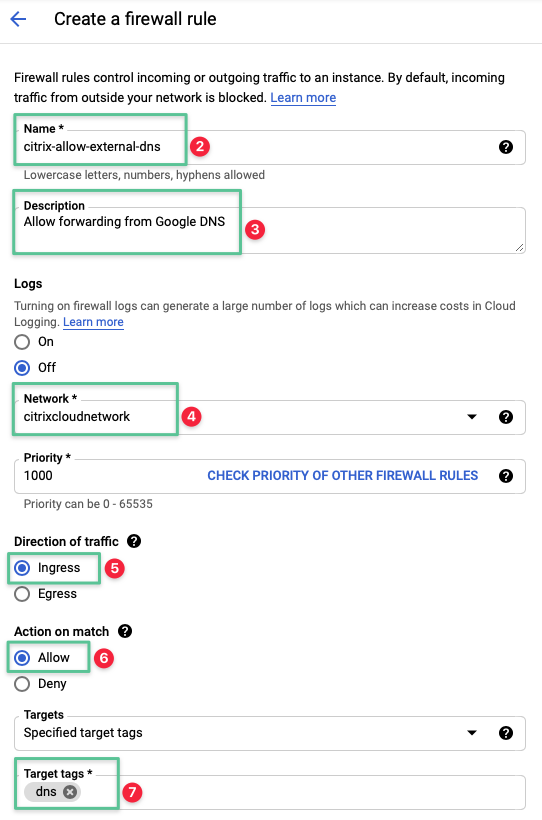

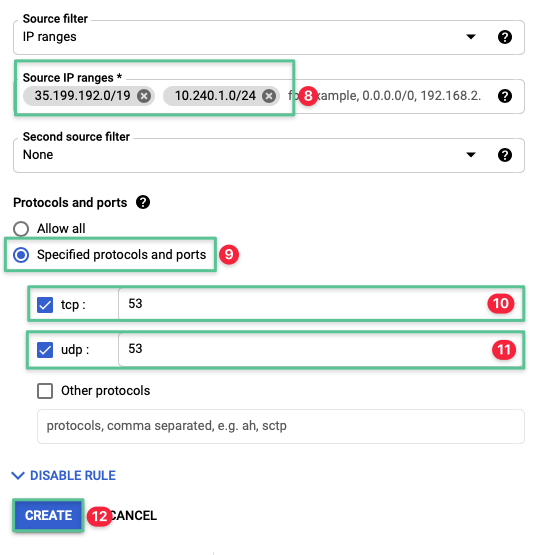

3.2.1.2 Erstellen Sie eine Firewallregel, um die Weiterleitung von Google Cloud DNS zu

-

Klicken Sie auf die Option Firewallregel erstellen

-

Geben Sie einen eindeutigen Namen für die Firewallregel ein: citrix-allow-external-dns

-

Geben Sie eine Beschreibung ein: Weiterleitung von Google DNS zulassen

-

Wählen Sie das im Bereich Virtual Private Cloud erstellte Netzwerk aus: citrixcloudnetwork

-

Stellen Sie die Option Richtung des Datenverkehrs auf Ingress

-

Setzen Sie die Option Bei Übereinstimmung zulassen auf Zulassen

-

Geben Sie die Netzwerkziel-Tags ein, die unter der Bereitstellung der Google Compute-Instanz konfiguriert sind: dns

-

Stellen Sie die Quell-IP-Bereiche auf 35.199.192.0/19 und 10.240.1.0 / 24

-

Wählen Sie die Option Spezifiziertes Protokoll und Ports

-

Aktivieren Sie das TCP-Kontrollkästchen und geben Sie die zulässigen Ports ein: 53

-

Aktivieren Sie das Kontrollkästchen udp und geben Sie die zulässigen Ports ein: 53

-

Klicken Sie auf Erstellen.

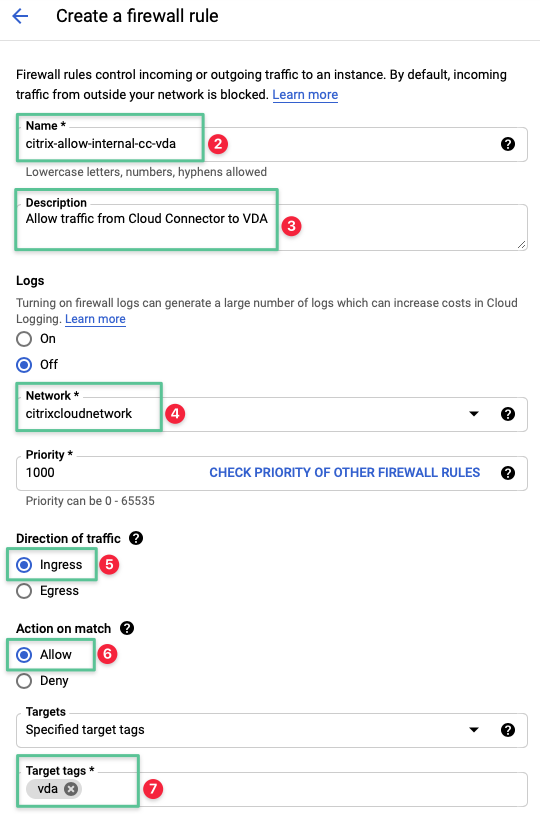

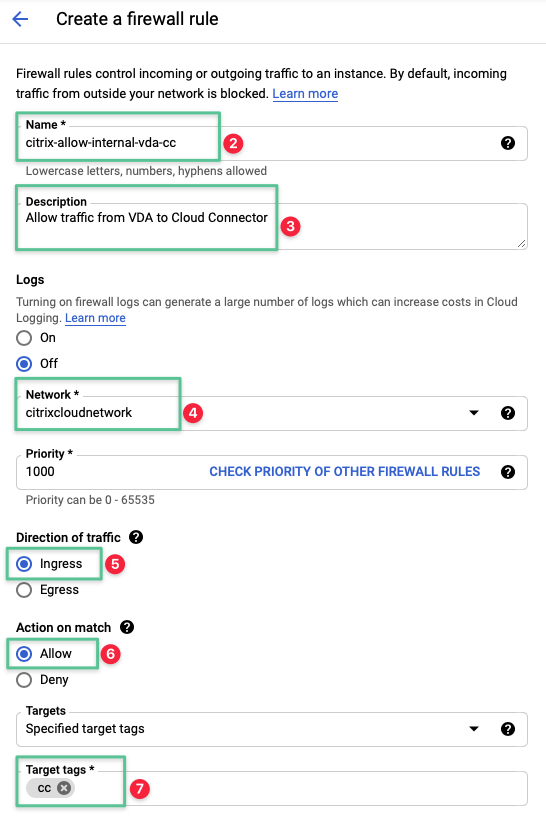

3.2.1.3 Erstellen Sie eine Firewallregel, um Datenverkehr vom Cloud Connector zum VDA zuzulassen

-

Klicken Sie auf Option Firewallregel erstellen

-

Geben Sie einen eindeutigen Namen für die Firewallregel ein: citrix-allow-internal-cc-vda

-

Geben Sie eine Beschreibung ein: Datenverkehr vom Cloud Connector zum VDA zulassen

-

Wählen Sie das im Bereich Virtual Private Cloud erstellte Netzwerk aus: citrixcloudnetwork

-

Stellen Sie die Option Richtung des Datenverkehrs auf Ingress

-

Setzen Sie die Option Bei Übereinstimmung zulassen auf Zulassen

-

Geben Sie die Netzwerkziel-Tags ein, die unter der Bereitstellung der Google Compute-Instanz konfiguriert sind: vda

-

Stellen Sie die Quell-IP-Bereiche auf 10.240.1.0 / 24 ein

-

Wählen Sie die Option Spezifiziertes Protokoll und Ports

-

Aktivieren Sie das TCP-Kontrollkästchen und geben Sie die zulässigen Ports ein: 80, 443, 1494, 2598, 8008

-

Aktivieren Sie das Kontrollkästchen udp und geben Sie die zulässigen Ports ein: 1494, 2598, 16500-16509

-

Klicken Sie auf Erstellen.

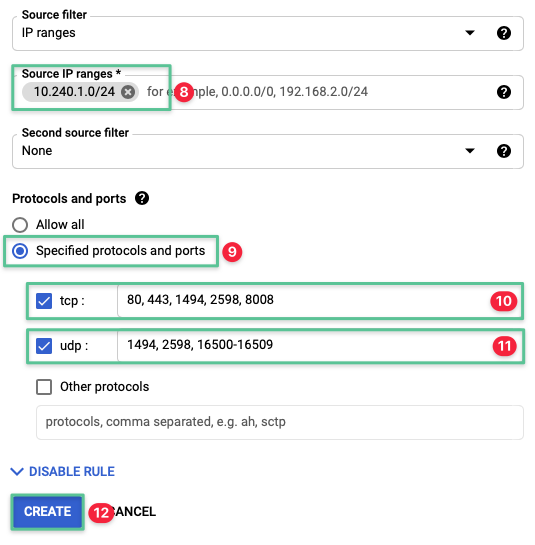

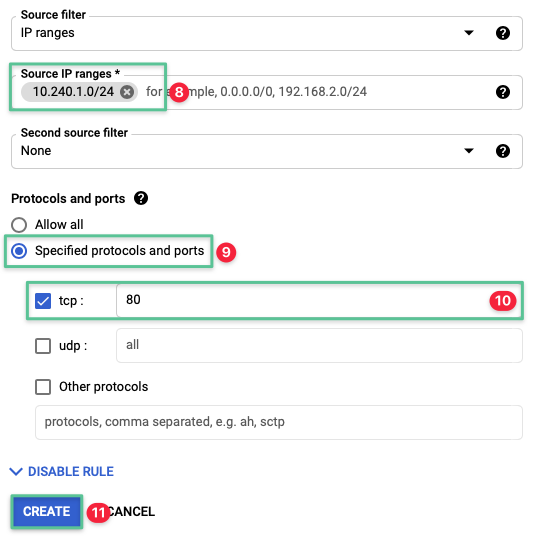

3.2.1.4 Erstellen Sie eine Firewallregel, um Datenverkehr vom VDA zum Cloud Connector zuzulassen

-

Klicken Sie auf die Option Firewallregel erstellen

-

Geben Sie einen eindeutigen Namen für die Firewallregel ein: citrix-allow-internal-vda-cc

-

Geben Sie eine Beschreibung ein: Datenverkehr vom VDA zum Cloud Connector zulassen

-

Wählen Sie das im Bereich Virtual Private Cloud erstellte Netzwerk aus: citrixcloudnetwork

-

Stellen Sie die Option Richtung des Datenverkehrs auf Ingress

-

Setzen Sie die Option Bei Übereinstimmung zulassen auf Zulassen

-

Geben Sie die Netzwerkziel-Tags ein, die unter der Bereitstellung der Google Compute-Instanz konfiguriert sind: cc

-

Stellen Sie die Quell-IP-Bereiche auf 10.240.1.0 / 24 ein

-

Wählen Sie die Option Spezifiziertes Protokoll und Ports

-

Aktivieren Sie das TCP-Kontrollkästchen und geben Sie die zulässigen Ports ein: 80

-

Klicken Sie auf Erstellen.

4. Erstellen virtueller Maschinen

Jetzt haben Sie ein funktionierendes Google Cloud-Projekt und Kernnetzwerkdienste eingerichtet. Der nächste Schritt besteht darin, die Ressourcen der virtuellen Maschine zu erstellen, die für einen funktionsfähigen Citrix Cloud-Ressourcenstandort erforderlich sind. Wie in der Referenzarchitektur: Citrix Virtualization on Google Cloudbeschrieben, erfordert ein funktionaler Ressourcenstandort Folgendes:

-

Active Directory-Domain-Services

-

Citrix Cloud Connectors

-

Ein oder mehrere Citrix VDAs

Bei Anwendung des Cloud Forward-Entwurfsmusters werden diese Ressourcen auf VM-Instanzen bereitgestellt, die an eine VPC angeschlossen sind. Die VM-Instanzen werden hochverfügbar bereitgestellt, indem sie zwischen Google Cloud-Zonen in der Region aufgeteilt werden. In diesem Abschnitt des Leitfadens stellen wir zusätzliche Informationen zu Ressourcen- und Diensttypen von Google Cloud bereit, gefolgt von der Erstellung der VM-Instanzen.

Ressourcen für virtuelle Maschinen in der Google Cloud Google Cloud bietet zuverlässigen, leistungsstarken Blockspeicher für die Verwendung durch Instanzen virtueller Maschinen. Blockspeicher wird virtuellen Maschinen als persistente Datenträgerpräsentiert. Die persistenten Datenträger sind entweder als Standardfestplatte oder Solid-State-Laufwerke (SSD) erhältlich. Die persistenten Datenträger sind langlebige Netzwerkspeichergeräte, auf die Ihre Instanz zugreifen kann, als wären sie physische Datenträger in einem Desktop oder Server. Google Compute Engine-Instanzen verfügen standardmäßig über eine einzelne persistente Root-Festplatte mit einem Betriebssystem. Zusätzliche Datenträger können später für Fälle hinzugefügt werden, in denen Anwendungen mehr lokalen Speicher benötigen. Für die Datenträgererweiterung stehen persistente Standard- oder SSD-Datenträger, lokale SSDs und Cloud-Speicher-Buckets zur Auswahl. Die lokale SSD wird für die Bereitstellung von Citrix Virtual Apps nicht empfohlen, da die auf der lokalen SSD gespeicherten Daten temporär sind. Die persistenten Datenträger befinden sich unabhängig von den VM-Instanzen. Sie können wählen, ob persistente Datenträger getrennt oder verschoben werden sollen, um Daten auch nach dem Löschen der VM-Instanz beizubehalten. Die Leistung der persistenten Datenträger skaliert automatisch mit der Größe. Sie können die Größe der persistenten Datenträger ändern oder einer Instanz weitere persistente Datenträger hinzufügen, um die Anforderungen an Leistung und Speicherplatz zu erfüllen. Die persistente Festplatte verursacht keine E/A-Kosten, daher ist eine Schätzung des monatlichen I/O-Budgets unnötig. Persistente SSD-Datenträger haben eine Lese-IOPS von 40.000 und Schreib-IOPS von 30.000 pro Instanz. Im Vergleich zu standardmäßigen persistenten Datenträger, die nur eine Lese-IOPS von 3.000 und Schreib-IOPS von 15.000 haben. Die persistente SSD-Festplatte wird für die Bereitstellung von Citrix Virtual Apps-Workloads empfohlen. Denken Sie beim Schätzen der Speicherkapazität daran, dass Virtual Apps and Desktops-Bereitstellungen zwei Speicheranforderungen haben: (1) Speicher für virtuelle Apps-Server und -Anwendungen und (2) Speicher für Benutzerprofile. Die Bereitstellung eines Virtual Apps-Server-Masterimages erfordert 50 GB Speicherplatz, der je nach installierten Anwendungen und der Version des Windows Server-Betriebssystems variieren kann. Die Startgröße des Betriebssystems Windows Server 2016 beträgt beispielsweise 50 GB, während Windows Server 2012 R2 32 GB beträgt. Citrix empfiehlt, ein neues Masterimage für virtuelle Apps zu erstellen, um die erforderliche Kapazität zu minimieren, anstatt ein vorhandenes On-Premise-Image zu migrieren.

In der Google Cloud wird der Dienst, der VM-Instanzen ausführt, als Google Compute Engine bezeichnet. Compute Engine bietet vordefinierte Konfigurationen für virtuelle Maschinen für jede Anforderung. Das Angebot reicht von kleinen Mikroinstanzen bis hin zu Konfigurationen mit hohem Arbeitsspeicher und hoher CPU-Leistung. Die folgenden Rechenressourcen sind für jede Virtual Apps-Bereitstellung auf GCP relevant:

-

Allzweck oder Workload-optimiert — Sie können je nach Workload-Anforderungen zwischen allgemeinen Zwecken und Workload-optimierten Workloads wählen.

-

Vordefinierter Maschinentyp — hat eine vordefinierte Anzahl von vCPUs und Speicher und wird zu einem auf der Preisseite beschriebenen festgelegten Preis berechnet.

-

Benutzerdefinierter Maschinentyp — bietet die Flexibilität, die vCPU und den Arbeitsspeicher für spezifische Anforderungen zu konfigurieren und potenziell die Kosten zu reduzieren.

Für dieMicrosoft-Lizenzierung müssen die Citrix Virtual Desktop-Instanzen nicht in einer Public Cloud bereitgestellt werden, die nicht von Microsoft stammt. Sie können Citrix Virtual Desktop auf GCP implementieren, indem Sie entweder Sole Tenant Nodes (STNs) oder Google Cloud VMware Engine (GCVE) verwenden. STNs und GCVE würden den Rahmen dieses Bereitstellungshandbuchs sprengen.

Microsoft License Mobility ermöglicht die Bereitstellung von Windows Server-Anwendungen (Citrix Virtual Apps), wie Remotedesktopdienste (RDS), in GCP unter Verwendung Ihrer vorhandenen Microsoft-Lizenzen. Es wird empfohlen, Ihre Microsoft-Lizenzvereinbarungen mit Microsoft zu lesen, bevor Sie diese Bereitstellung starten. Microsoft Windows Server-Instanzen benötigen eine Internet-Netzwerkverbindung, um mit dem GCP-KMS-Host kms.windows.googlecloud.com aktiviert zu werden. Die standardmäßige Übergangsfrist für Windows Server-Instanzen zur Registrierung beim KMS-Host beträgt 30 Tage. Nach 30 Tagen funktionieren die Instanzen nicht mehr. Alternativ können Sie auch Ihre eigene Windows KMS-Lizenzierung in GCP einbringen und die erforderlichen Lizenzen hosten. In diesem Handbuch stellen wir keinen Microsoft RDS-Server bereit. Stattdessen verwenden wir die 30-tägige Nachfrist für die Validierung.

4.1 Erstellen von VM-Instanzen

Für das Cloud Forward-Entwurfsmuster müssen drei verschiedene Arten von VM-Instanzen bereitgestellt werden (Active Directory, Citrix Cloud Connector, Citrix VDA). Verwenden Sie die Details in der Tabelle, um die einzelnen virtuellen Maschinen zu erstellen und zu starten. Generieren und speichern Sie nach Abschluss Anmeldeinformationen, um sich beim ersten Mal bei jeder VM-Instanz anzumelden.

| VM-Typ | Größenbestimmung berechnen | VPC-Netzwerk | Google-Zone | Hostname | IP-Adresse | Netzwerk-Tags |

|---|---|---|---|---|---|---|

| Active Directory-Domain #1 | N1-Standard-2 | Citrix Cloud-Netzwerk | us-west1-a | dc1.ctx.lab | 10.240.1.2 | dc dns |

| Active Directory-Domain #2 | N1-Standard-2 | Citrix Cloud-Netzwerk | us-west1-b | dc2.ctx.lab | 10.240.1.3 | dc dns |

| Cloud Connector #1 | N2-Standard-4 | Citrix Cloud-Netzwerk | us-west1-a | cc1.ctx.lab | 10.240.1.4 | cc |

| Cloud Connector #2 | N2-Standard-4 | Citrix Cloud-Netzwerk | us-west1-b | cc2.ctx.lab | 10.240.1.5 | cc |

| Server-VDA-Masterimage | N2-Standard-4 | Citrix Cloud-Netzwerk | us-west1-a | mcs.ctx.lab | Flüchtig (automatisch) | vda |

-

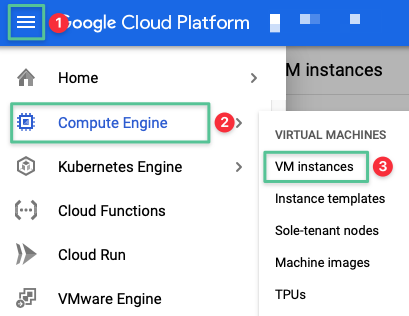

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigiere zu Compute Engine

-

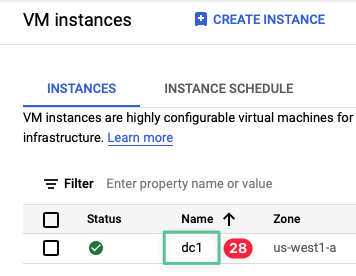

Klicken Sie auf VM-Instanzen

-

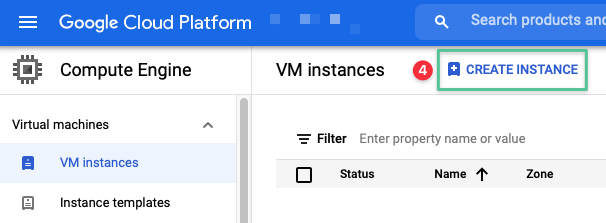

Klicken Sie auf Instanz erstellen

-

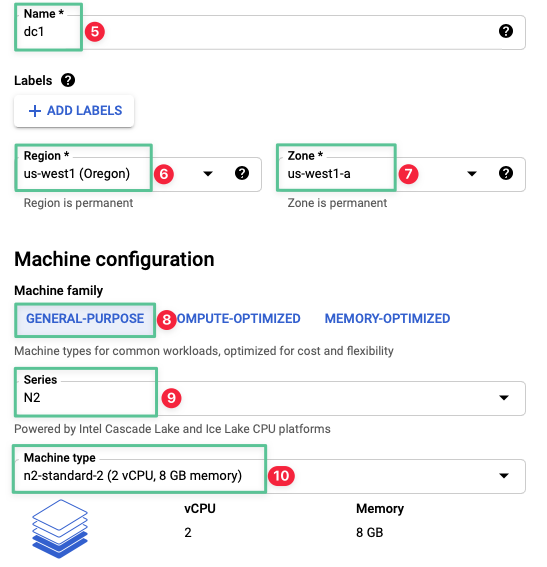

Geben Sie einen Namen ein: dc1

-

Wählen Sie die Region aus: us-west1

-

Zone wählen: us-west1-a

-

Wählen Sie die Registerkarte “Allgemeine Zwecke “

-

Wählen Sie die N2-Serie

-

Wählen Sie n2-Standard-2 (folgen Sie den entsprechenden Rechengrößen, die für jede virtuelle Maschine in der Tabelle am Anfang dieses Abschnitts aufgeführt sind.)

-

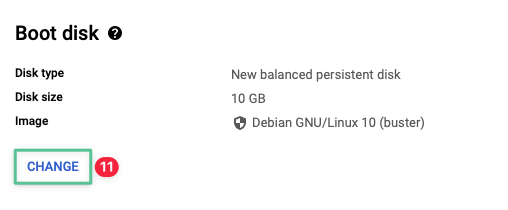

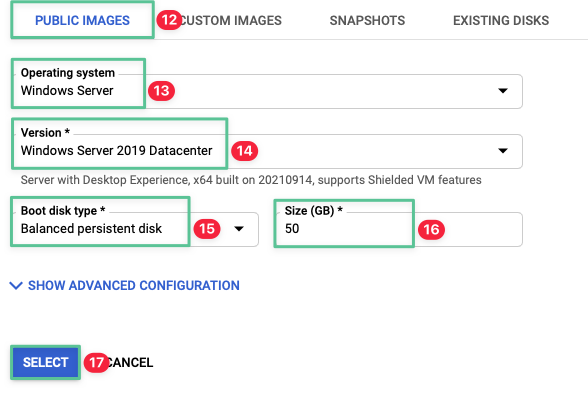

Klicken Sie für den Startdatenträger auf Ändern

-

Klicken Sie auf die Registerkarte Public Image

-

Wählen Sie das Windows Server-Betriebssystem

-

Wählen Sie Windows Server 2019 Datacenter (für diese Bereitstellung verwenden wir die Evaluierungslizenz)

-

Wählen Sie Ausbalancierter persistenter Datenträger

-

Geben Sie die erforderliche Größe in GB an: 50

-

Klicken Sie auf Auswählen

-

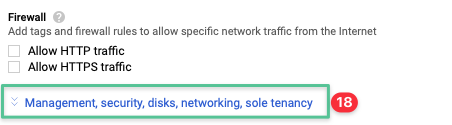

Erweitern Sie das Blatt für Verwaltung, Sicherheit, Datenträger, Netzwerke und Alleinmandantenfähigkeit

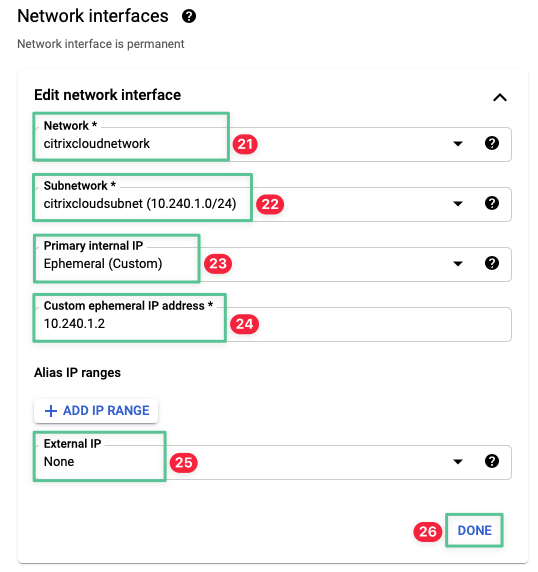

-

Erweitern Sie den Abschnitt Netzwerk und geben Sie die entsprechenden Netzwerk-Tags der virtuellen Maschine ein: dc

-

Geben Sie einen Hostnamen ein, wie in der Tabelle am Anfang dieses Abschnitts aufgeführt: dc1.ctx.lab

-

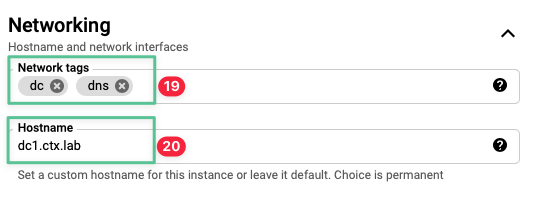

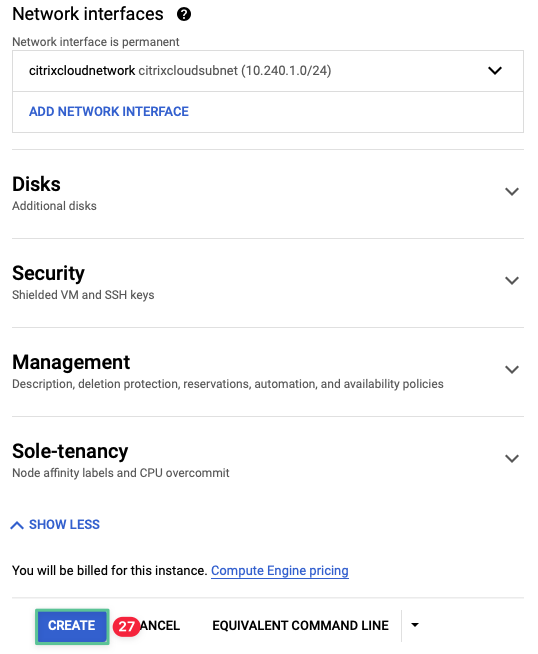

Wählen Sie das Netzwerk aus, das im Bereich Virtual Private Cloud erstellt wurde: citrixcloudnetwork

-

Das Teilnetz sollte automatisch gefüllt werden

-

Wählen Sie im Abschnitt Primäre interne IP die Option Kurzlebige IP-Adresse (Benutzerdefiniert)

-

Geben Sie die IP-Adresse 10.240.1.2 unter der benutzerdefinierten kurzlebigen IP-Adresse ein

Hinweis

Für das Server-VDA-Master-Image muss die IP-Adresse automatisch zugewiesen werden. Wählen Sie Flüchtig (Automatisch), damit das Server-VDA-Masterimage automatisch eine IP-Adresse abrufen kann.

-

Stellen Sie die externe IP auf Keine

-

Klicken Sie auf Fertig

-

Klicken Sie auf Erstellen.

-

Nachdem das Gerät erstellt und eingeschaltet wurde, besteht der nächste Schritt darin, einen Standardbenutzernamen und ein Standardkennwort zu erstellen.

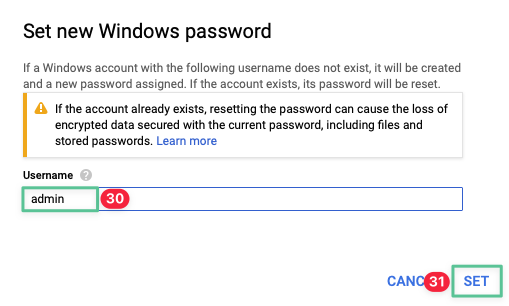

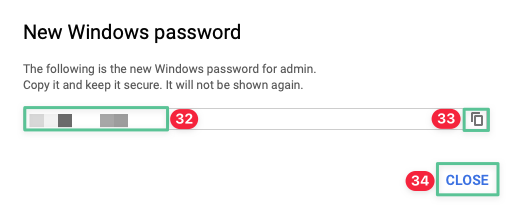

Hinweis

Die Funktion Windows-Kennwort festlegen in Google Cloud setzt/setzt ein starkes Kennwort mit dem von Ihnen angegebenen Nutzernamen zurück. Wenn das Konto existiert, setzt es das Kennwort zurück. Ist dies nicht der Fall, erstellt Google Cloud den Benutzer in der lokalen Sicherheitsdatenbank der Windows-Instanz und erstellt dann das Kennwort. Der Benutzer, den Google Cloud erstellt (oder aktualisiert), ist ein lokaler Administrator der Instanz.

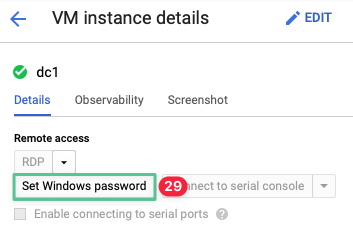

Es gibt mehrere Möglichkeiten, auf die Funktion Windows-Kennwort festlegen zuzugreifen - hier ist eine davon. Klicken Sie zunächst auf die VM-Instanz, um Instanzdetails anzuzeigen.

-

Klicken Sie im Abschnitt Details zur VM-Instanz auf Windows-Kennwort festlegen

-

Geben Sie den Benutzernamen adminein

-

Klicken Sie auf Set

Hinweis

Wenn Sie während der Erstellung des Kennworts die Meldung erhalten, dass das Windows-Kennwort nicht festgelegt werden konnte. Versuchen Sie es erneut. Wenn Sie diese Instanz gerade erstellt haben, warten Sie 10 Minuten, bis sie fertig ist. “, empfehlen wir, die vorgeschlagene Zeit einzuräumen, bevor Sie versuchen, das Kennwort zu erstellen.

-

Standardmäßig wird ein eindeutiges neues Kennwort automatisch von Google Cloud generiert und kann nicht über die Konsole geändert werden. Wenn ein benutzerdefiniertes Kennwort erforderlich ist, müssen Sie das Kennwort innerhalb des Windows-Betriebssystems ändern.

-

Sie können es entweder manuell kopieren oder auf das Kopiersymbol klicken. Bewahren Sie das Kennwort sicher auf, da es für die Anmeldung bei der VM-Konsole im nächsten Abschnitt erforderlich ist.

-

Klicken Sie auf Schließen.

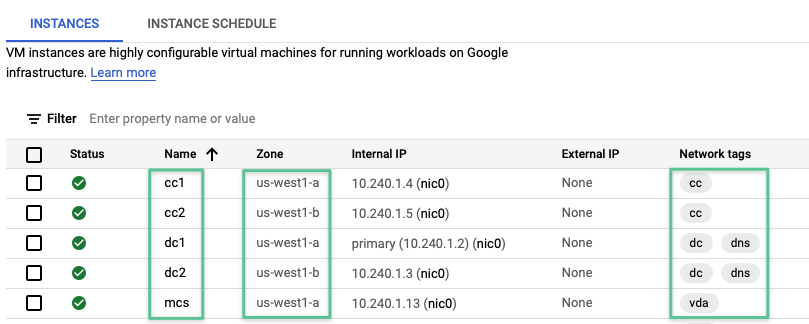

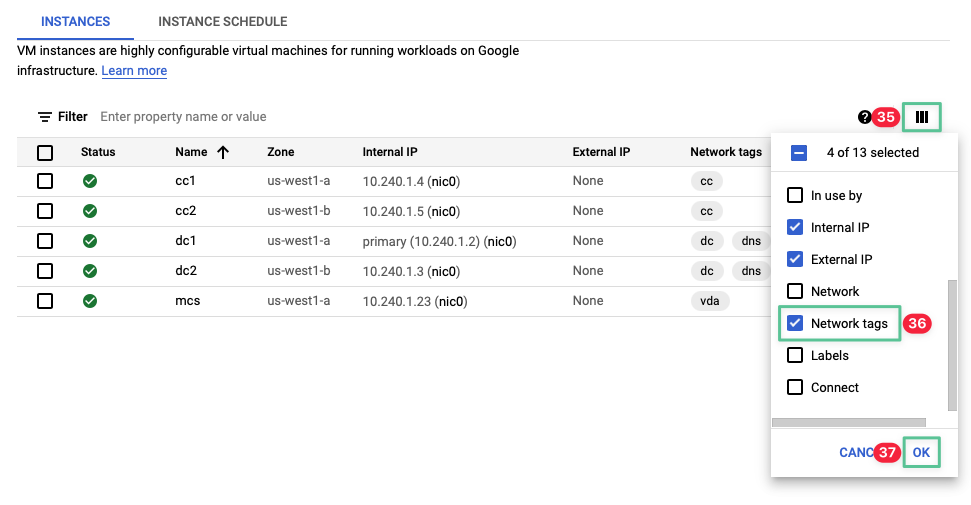

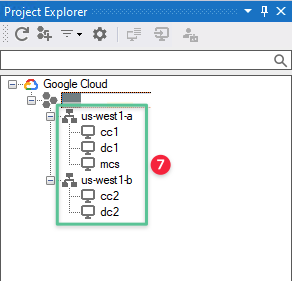

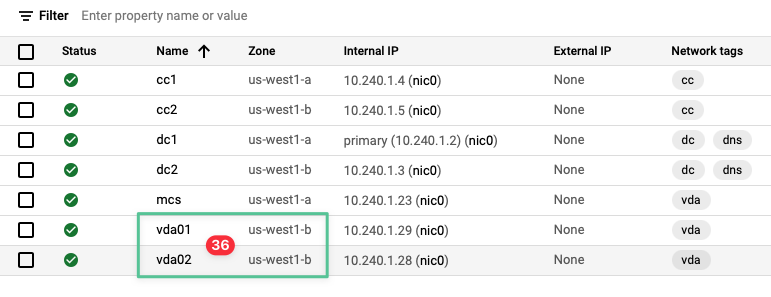

Nachdem Sie die Schritte 1 bis 35 ausgeführt haben, erstellen Sie jede VM wie in der Tabelle am Anfang dieses Abschnitts angegeben. Die Ergebnisse sollten dem Bild ähneln:

-

Wenn Sie die Spalte Netzwerk-Tags nicht anzeigen können, klicken Sie auf das Symbol für die Spaltenanzeigeoption

-

Wählen Sie Netzwerk-Tags aus der Liste aus

-

Klicken Sie auf OK.

5. Zugriff auf VM-Konsolen konfigurieren

Jetzt, da wir den Prozess der Erstellung der Windows-VM-Instanzen durchlaufen haben. Der nächste Schritt besteht darin, eine Möglichkeit zu finden, remote auf die Konsolen dieser virtuellen Maschinen zuzugreifen, um sie zu konfigurieren. Google Cloud verarbeitet den Remote-Konsolenzugriff, indem es sich auf die Netzwerkkonnektivität zur VM-Instanz und einen Remote-Konsolendienst stützt, der innerhalb der virtuellen Maschine ausgeführt wird. Für virtuelle Windows-Maschinen bedeutet dies, dass Sie einen RDP-Client verwenden, um eine Verbindung zum RDP-Listener herzustellen, der in den Instanzen ausgeführt wird. SSH verarbeitet die Verbindung für Nicht-Windows-Computer.

Die Tools und Techniken, die Sie für den Zugriff auf die VM-Konsolen verwenden, können je nach Betriebssystem und Netzwerkstandort Ihrer Workstation unterschiedlich sein. Sie können sich auch je nachdem, wie Ihr Unternehmen mit Sicherheit umgeht, unterscheiden. In diesem Abschnitt soll sichergestellt werden, dass Sie Remote-Konsolenverbindungen zu den virtuellen Maschinen in Ihrem Google Cloud-Projekt herstellen können.

Zu den gängigen Techniken zum Einrichten des Remote-Konsolenzugriffs gehören die folgenden:

-

Verwenden eines RDP-Clients zum Herstellen einer direkten Verbindung zwischen einer administrativen Workstation und VMs im selben Netzwerk

-

Verwenden öffentlicher IP-Adressen auf einer oder mehreren VMs und Aufbau von RDP-Verbindungen zu den öffentlichen Adressen von einer administrativen Arbeitsstation aus über das Internet

-

Herstellen einer Verbindung zu einem Jump-Box- oder Bastion-Host und anschließender Zugriff auf die VM innerhalb des Google Cloud-Projekts mit dem bevorzugten RDP-Client. Administratoren verbinden sich häufig über eine externe IP-Adresse mit der Jump Box.

-

Verwenden der TCP-Weiterleitungsfunktion des Google Cloud Identity Aware Proxy (IAP) sowie eines Tools wie IAP Desktop

Wenn sich Ihre administrative Workstation bereits im selben Netzwerk wie die VMs in Ihrem Google Cloud-Projekt befindet, können Sie sich über eine IP-Adresse mit ihnen verbinden, vorausgesetzt, Sie haben den RDP-Zugriff über Ihre Firewallregeln zugelassen. Wenn sich Ihre administrative Workstation NICHT im selben Netzwerk befindet, können Sie erwägen, eine Jump-Box mit einer zugewiesenen externen IP-Adresse zu verwenden. Stellen Sie in diesem Fall jedoch sicher, dass Sie den Zugriff auf den RDP-Listener (TCP 3389) so einschränken, dass nur der Zugriff von der öffentlichen IP-Adresse Ihrer administrativen Workstation aus zulässig ist.

Die sicherste Methode für den Remote-Konsolenzugriff ist die Verwendung der Google Cloud Identity Aware Proxy TCP-Weiterleitungsfunktion plus IAP Desktop. Mit der TCP-Weiterleitungsfunktion des Google Cloud Identity Aware Proxy (IAP) können Sie steuern, wer über das öffentliche Internet auf die Verwaltungsschnittstellen wie SSH und RDP auf die VMs in Ihrem Projekt zugreifen kann. IAP verhindert, dass diese Dienste direkt mit dem Internet verbunden werden. Mit IAP können Sie auch steuern, wer auf diese Dienste zugreifen kann, basierend auf Google Cloud IAM-Rollen, während IAP die Authentifizierung und Autorisierung durchführt, bevor der Zugriff gewährt wird. Der IAP Desktop ist ein Open-Source-Tool nur für Windows, das eine benutzerfreundliche Benutzeroberfläche über den IAP- und RDP-Client stellt.

In diesem Bereitstellungshandbuch werden der IAP-Dienst und die IAP Desktop-App verwendet, um sicher auf die virtuellen Maschinen für die Konfiguration zuzugreifen. Sie können den IAP-Dienst weiterhin mit einem Nicht-Windows-Endpunkt verwenden, indem Sie das Google Cloud SDK und den Befehl gcloudverwenden, aber das ist nicht Gegenstand dieses Handbuchs.

Die Konfiguration von Identity Aware Proxy erfolgt in drei Schritten: Der erste Schritt besteht darin, die Firewall so zu konfigurieren, dass eingehender TCP-Verkehr zugelassen wird, der zweite Schritt ist die Konfiguration des Identity Aware Proxy und der dritte Schritt ist die Verwendung von IAP Desktop für den Remote-Konsolenzugriff.

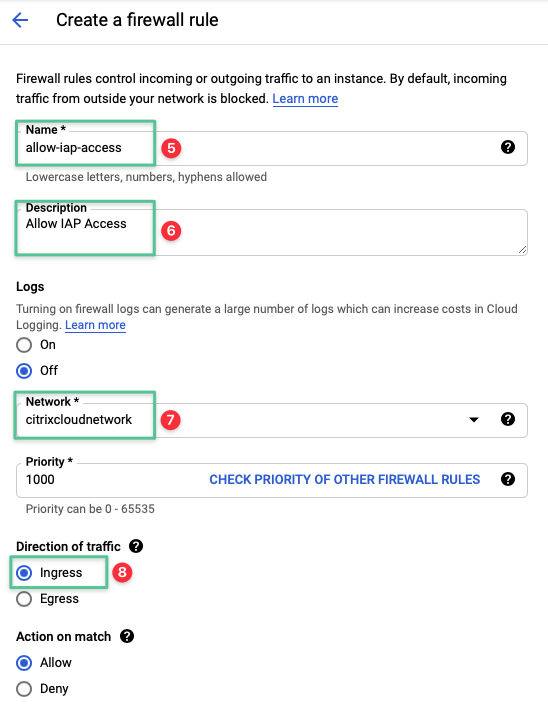

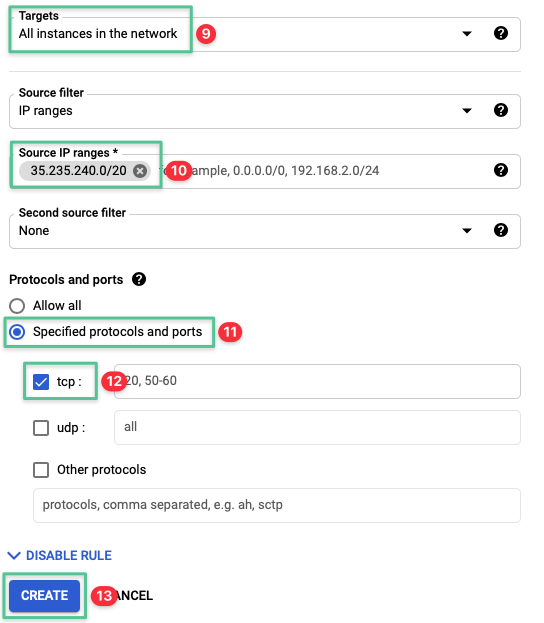

5.1 Die Google Cloud-Firewall so konfigurieren, dass eingehender TCP-Verkehr zugelassen wird

-

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigieren Sie zum VPC-Netzwerk

-

Klicken Sie auf Firewall

-

Klicke auf Firewallregel erstellen

-

Geben Sie einen eindeutigen Namen für die Firewallregel ein: allow-iap-access

-

Geben Sie eine Beschreibung für die Firewallregel ein: IAP-Zugriff zulassen

-

Wählen Sie das VPC-Netzwerk aus, das im Abschnitt Virtual Private Cloud erstellt wurde: citrixcloudnetwork

-

Wählen Sie Ingress-Verkehr

-

Wählen Sie im Feld Ziele die Option Alle Instanzen im Netzwerk

-

Stellen Sie die Quell-IP-Bereiche auf 35.235.240.0/20

-

Wählen Sie Spezifizierte Protokolle und Ports

-

Wählen Sie das TCP-Kontrollkästchen

-

Klicken Sie auf Erstellen.

-

Überprüfen, ob die Firewallregel erstellt wurde

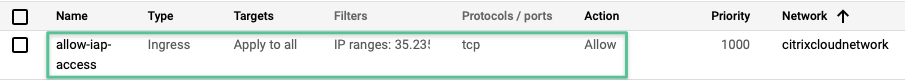

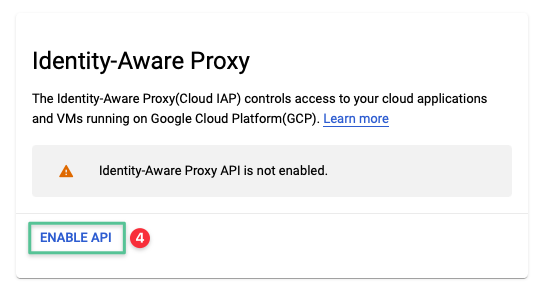

5.2 Identity Aware-Proxy aktivieren und konfigurieren

-

Klicken Sie auf das Hamburger-Symbol in der oberen linken Ecke der Google Console

-

Navigiere zu IAM & Admin

-

Klicken Sie auf Identitätsbewusster Proxy

-

Klicken Sie bei Aufforderung auf API aktivieren

-

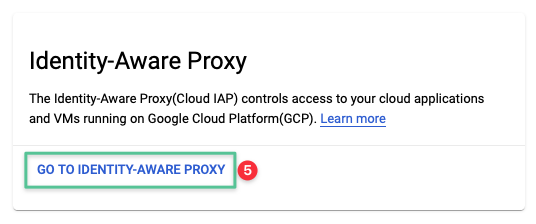

Klicken Sie auf Gehe zu Identitätsbewusstem Proxy

Nach dem Klicken wird der folgende Bildschirm angezeigt:

-

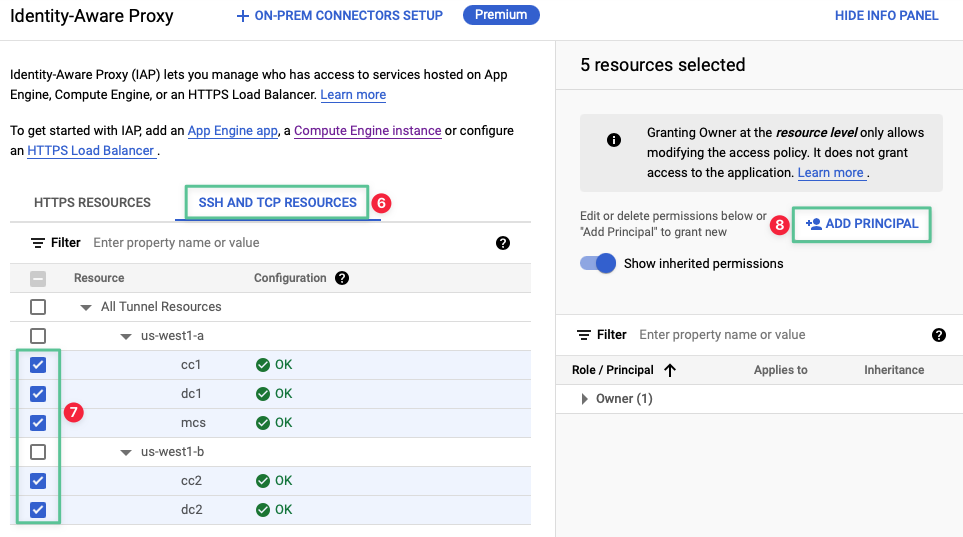

Klicken Sie auf die Registerkarte SSH- und TCP-Ressourcen

-

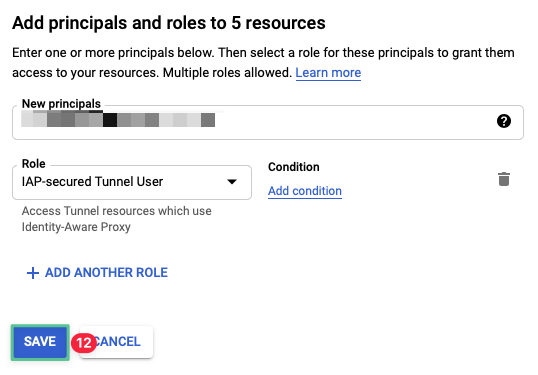

Um die Mitgliederberechtigungen für Ressourcen zu aktualisieren, wählen Sie alle zuvor erstellten VM-Instanzen aus.

-

Klicken Sie auf Auftraggeber

-

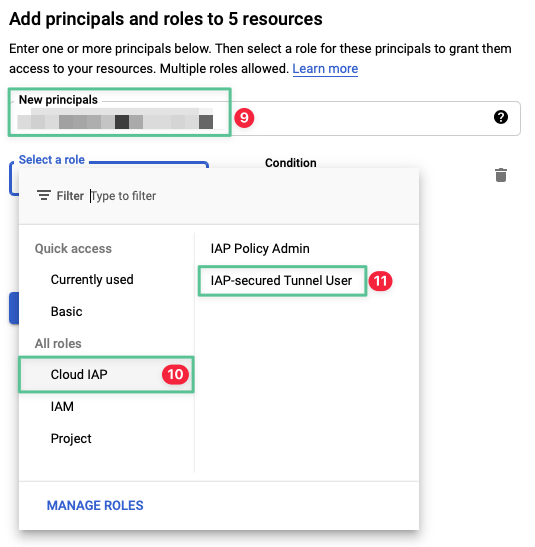

Um Benutzern, Gruppen oder Dienstkonten Zugriff auf die Ressourcen zu gewähren, geben Sie ihre E-Mail-Adressen im Feld Neue Hauptbenutzer an. Wenn Sie der einzige Benutzer sind, der diese Funktion testet, können Sie Ihre E-Mail-Adresse eingeben.

-

Um den Mitgliedern über die Cloud IAP TCP-Weiterleitungsfunktion Zugriff auf die Ressourcen zu gewähren, wählen Sie in der Dropdown-ListeRolleCloud IAP

-

IAP-gesicherter Tunnelbenutzerauswählen

-

Klicken Sie auf Speichern

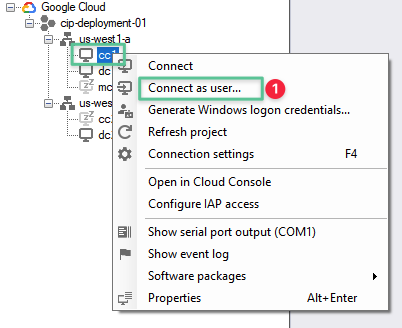

5.3 Installieren, konfigurieren und verwenden Sie IAP Desktop für den Remote-Konsolenzugriff

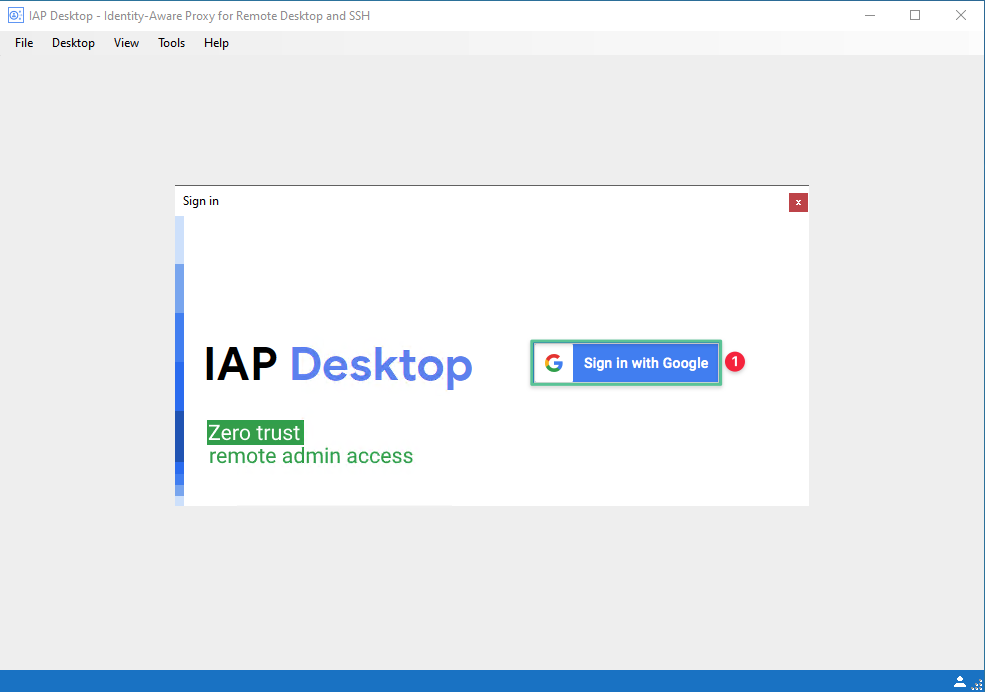

Sobald der Identity Aware Proxy aktiviert wurde, besteht der nächste Schritt darin, mithilfe von IAP Desktop, verfügbar auf GitHub, eine Verbindung zu den bereitgestellten VM-Instanzen herzustellen. Nachdem Sie den IAP Desktop heruntergeladen und installiert haben, starten Sie ihn und befolgen Sie die Schritte zur Konfiguration.

-

Klicken Sie auf Mit Google anmelden

-

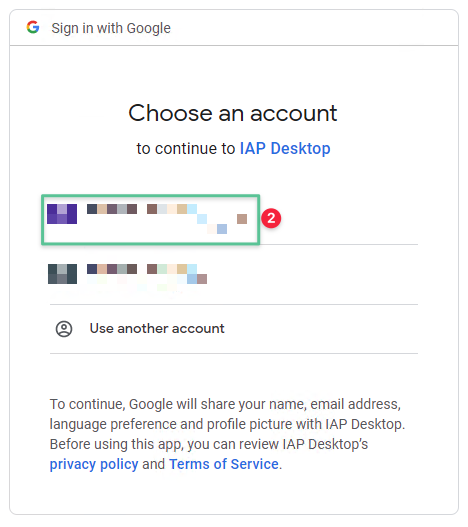

Wählen Sie das mit der Google Cloud verknüpfte Konto aus. Abhängig von Ihrer Kontokonfiguration müssen Sie einen Benutzernamen, ein Kennwort und ein Token angeben.

-

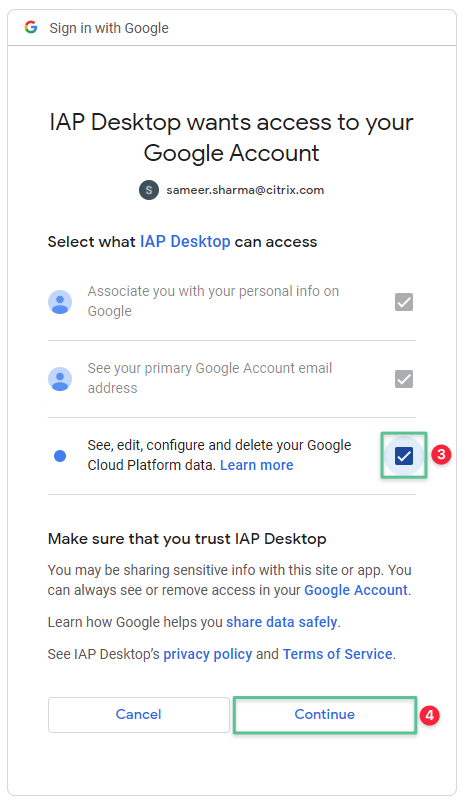

Nach einer erfolgreichen Authentifizierung werden Sie mit dem folgenden Berechtigungsfenster aufgefordert. Wählen Sie die Daten der Google Cloud Platform anzeigen, bearbeiten, konfigurieren und löschen

-

Klicken Sie auf Weiter.

-

Wählen Sie das Google Cloud-Projekt

-

Klicken Sie auf Projekt hinzufügen

-

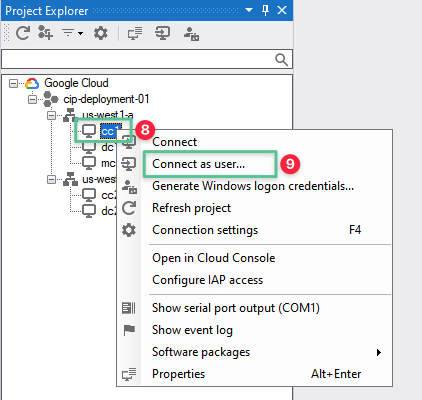

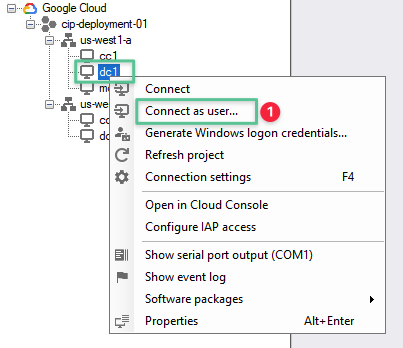

Alle Maschinen, die zuvor im Abschnitt Bereitstellen der Google Compute-Instanz erstellt wurden, werden aufgelistet:

-

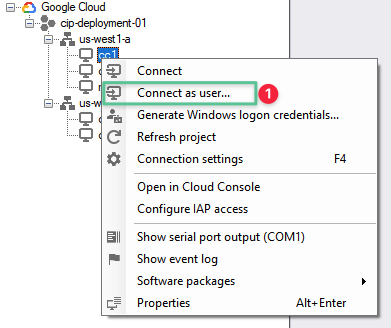

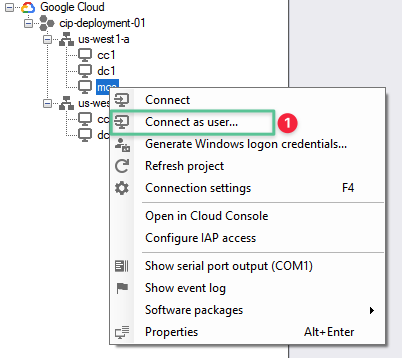

Um sich bei der VM-Instanz anzumelden, klicken Sie mit der rechten Maustaste auf die virtuelle Zielmaschine

-

Wählen Sie Als Benutzer verbinden…

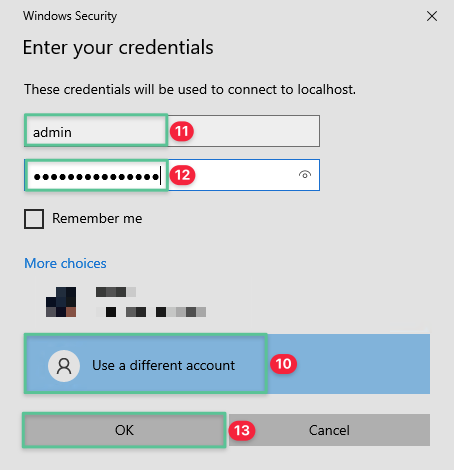

-

Klicken Sie auf Anderes Konto verwenden

-

Geben Sie den Benutzernamen adminein

-

Geben Sie das einzigartige Kennwort ein, das zuvor automatisch für das Gerät generiert wurde, das Sie verbinden

-

Klicken Sie auf OK.

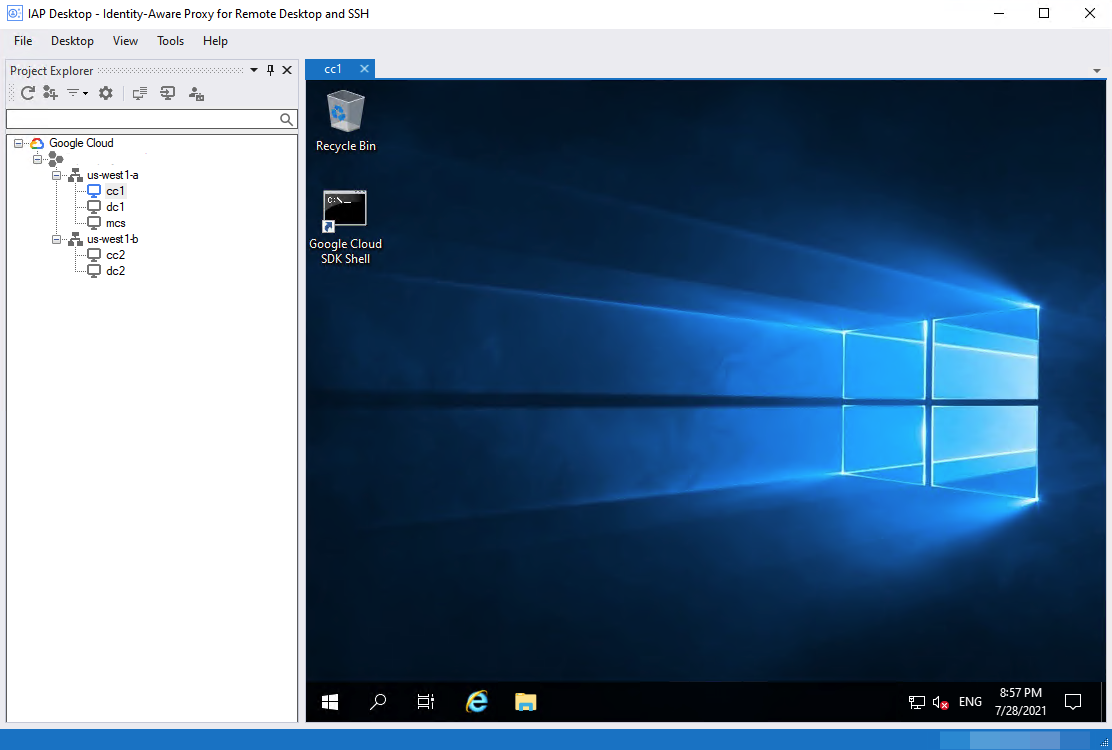

-

Nach erfolgreicher Authentifizierung können Sie sich bei der virtuellen Maschine anmelden

Sobald Sie dieses Ziel erreicht haben (mithilfe von IAP, einer Jump Box oder einer anderen Technik), haben Sie eine funktionale Methode, um eine Verbindung zu den Remote-Konsolen Ihrer virtuellen Maschinen herzustellen. Im nächsten Abschnitt verwenden Sie diese Methode, um die virtuellen Maschinen in einem funktionalen Citrix Cloud-Ressourcenstandort zu konfigurieren.

6. Bereitstellen von Active Directory in der Google Cloud

Wie wir in der Referenzarchitektur ausführlich diskutieren, ist Microsoft Active Directory Domain Services (ADDS) eine zentrale Infrastrukturkomponente, die zur Unterstützung eines Virtualisierungssystems von Citrix erforderlich ist. Mit Microsoft Active Directory können Sie die Authentifizierung und Autorisierung für die Citrix Cloud-Workloads verwalten. Für eine optimale Benutzererfahrung empfehlen die führenden Praktiken von Citrix dringend, Active Directory in derselben Region wie Ihre Citrix Cloud Connectors und VDAs bereitzustellen.

Microsoft Active Directory kann auf verschiedene Arten in der Google Cloud bereitgestellt werden, darunter:

-

Bereitstellen eines neuen Microsoft Active Directory in der Google Cloud

-

Ein vorhandenes Microsoft Active Directory auf Google Clouderweitern

-

Verwenden von Google Managed Service for Microsoft Active Directory, einem hochverfügbaren, verstärkten Dienst, der in der Google Cloud ausgeführt wird

In diesem Handbuch wird ein neues Microsoft Active Directory in Google Cloud bereitgestellt und diese neue AD-Instanz in Citrix Cloud integriert.

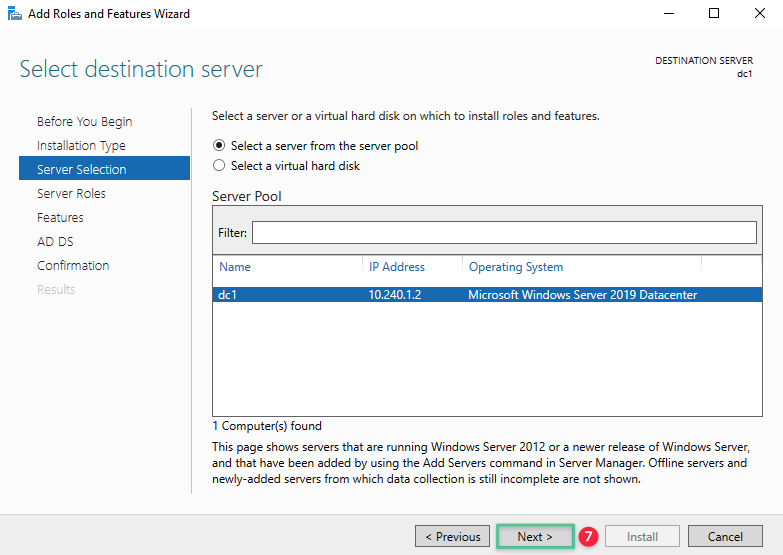

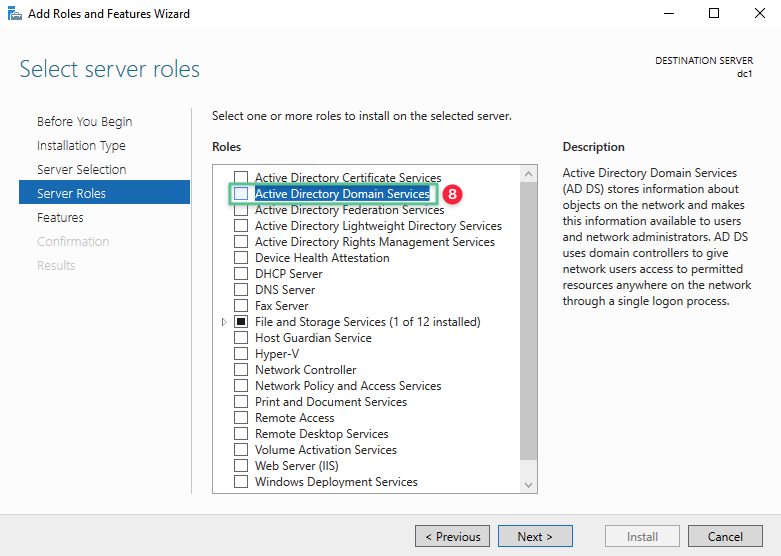

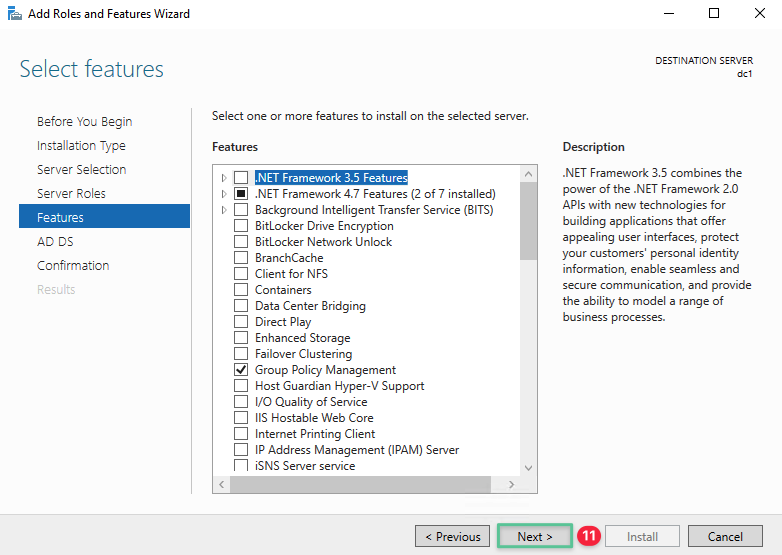

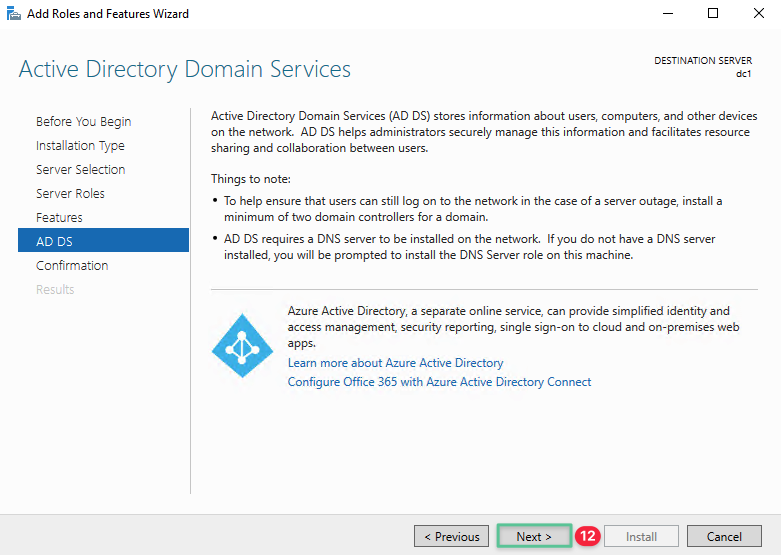

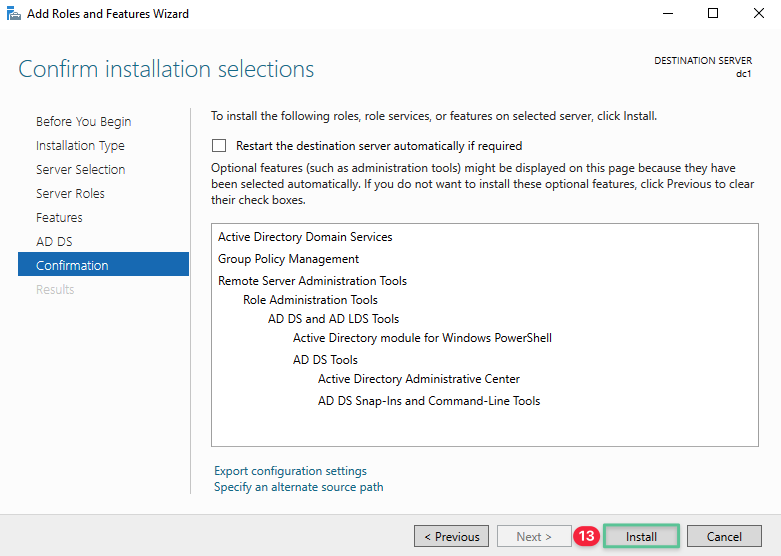

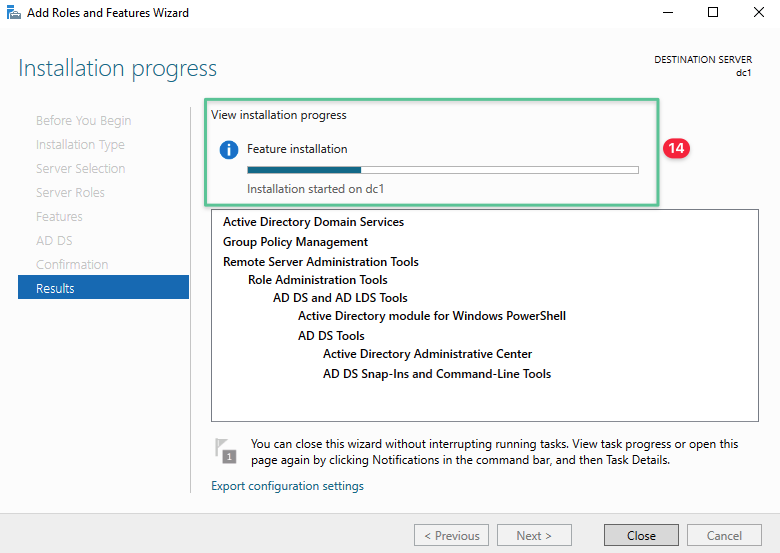

6.1 Installieren der Active Directory Domain Services Directory-Domänendienste-

Hinweis

DieSchritte 1 bis 21 müssen sowohl auf virtuellen DC1 - als auch auf DC2-Maschinen ausgeführt werden.

-

Melden Sie sich mit den im vorherigen Schritt generierten lokalen Administratoranmeldeinformationen bei der virtuellen DC1-Maschine an

-

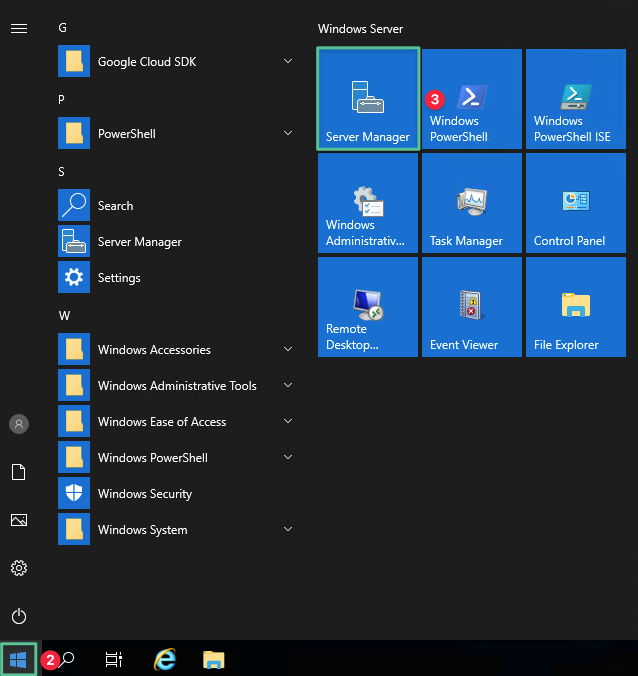

Klicken Sie auf Startmenü

-

Klicken Sie auf Servermanager

-

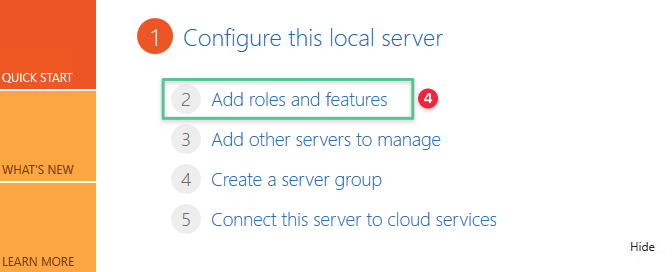

Klicken Sie auf Rollen und Funktionen hinzufügen

-

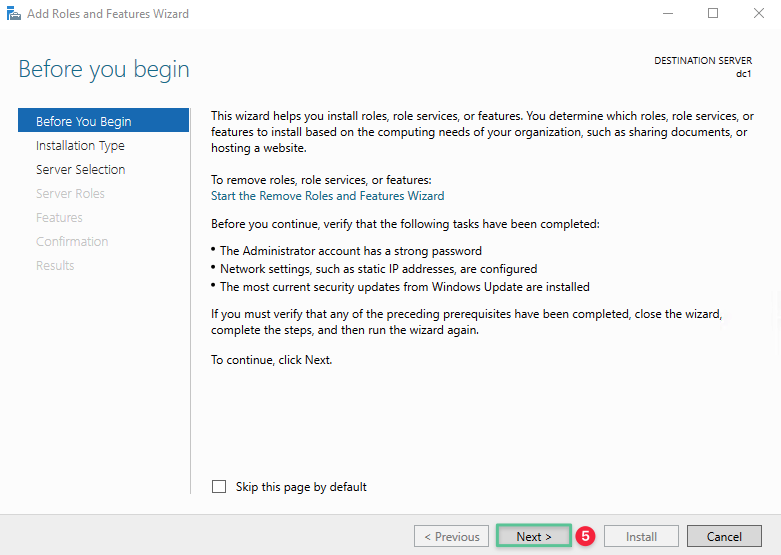

Klicken Sie auf Weiter.

-

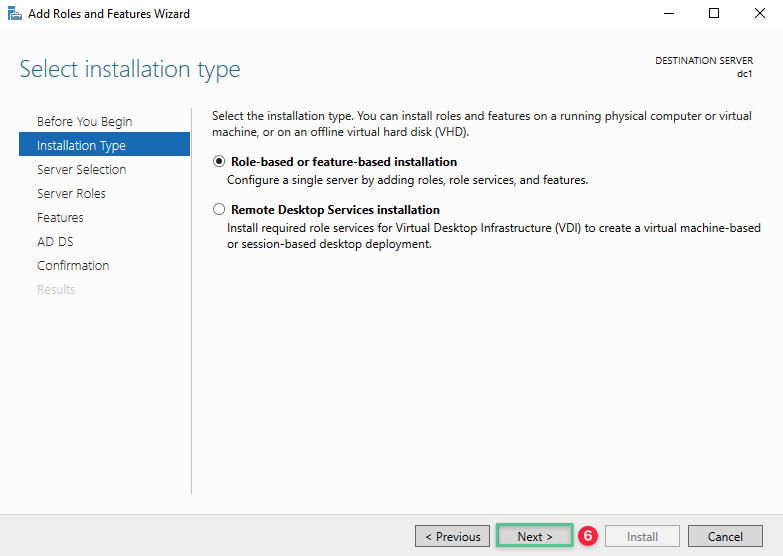

Übernehmen Sie die Standardoption und klicken Sie auf Weiter

-

Wählen Sie den Zielserver aus, auf dem die Rolle installiert ist. Vergewissern Sie sich, dass die angezeigte IP-Adresse die des ausgewählten Servers ist. Schließen Sie andernfalls den Server-Manager, und versuchen Sie es erneut. Klicken Sie auf Weiter.

-

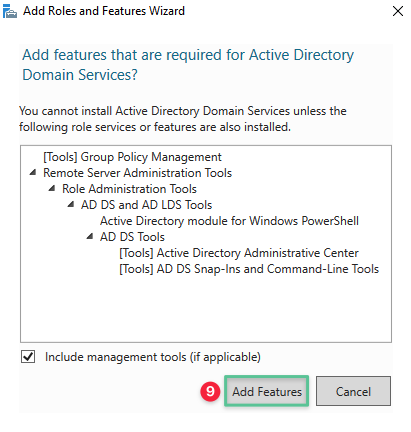

Die Grundvoraussetzung, um diesen Server in einen Domänencontroller heraufzustufen, sind die Active Directory Domain Services

-

Klicken Sie bei Aufforderung auf Funktionen hinzufügen

-

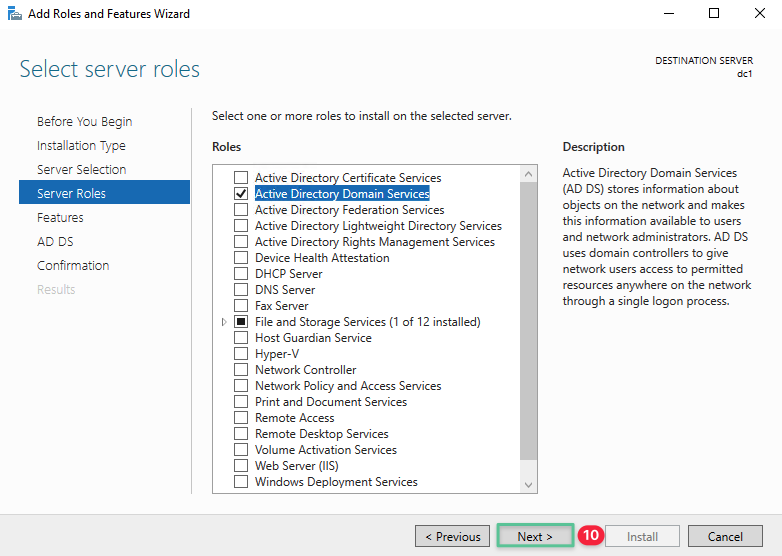

Klicken Sie auf Weiter.

-

Die Funktionen für diese Rolle können jetzt installiert werden. Die grundlegenden Funktionen, die für diesen Dienst erforderlich sind, sind standardmäßig ausgewählt. Klicken Sie auf Weiter.

-

Klicken Sie auf Weiter, um fortzufahren

-

Klicken Sie auf Installieren

Hinweis

Wählen Sie die Option “Zielserver bei Bedarf automatisch neu starten” .

-

An diesem Punkt beginnt die Installation

-

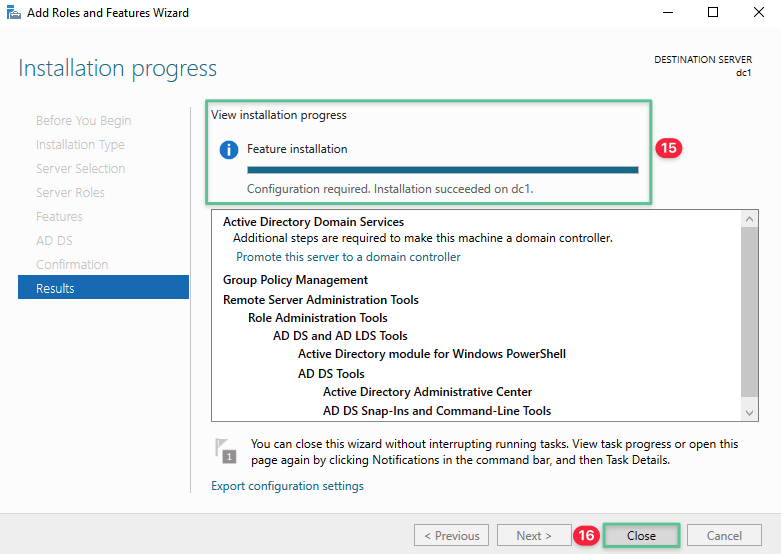

Nach erfolgreicher Installation zeigt der Installationsvorgang die Option Konfiguration erforderlich an. Die Installation auf dc1 war erfolgreich

-

Klicken Sie auf Schließen, um den Installationsvorgang “Rollen und Funktionen hinzufügen “ zu beenden.

-

Bevor Sie mit dem Heraufstufen des Servers zum Domänencontroller beginnen, müssen Sie ein komplexes lokales Administratorkennwort konfigurieren, um die Anforderungen an die Kennwortkomplexität zu erfüllen.

-

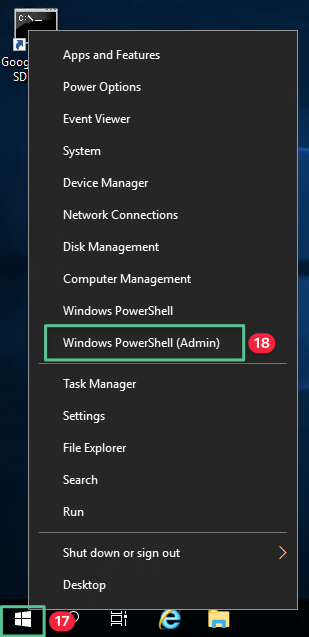

Rechtsklicken Sie auf das Windows-Menü und wählen Sie Windows PowerShell (Admin)

-

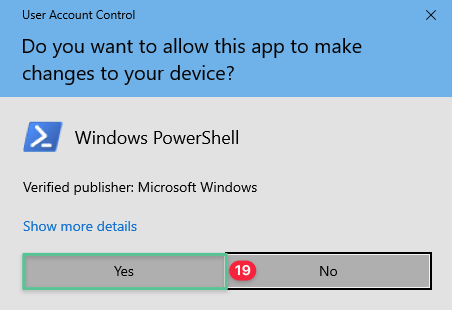

Die Benutzerkontensteuerung fordert Sie zur Genehmigung auf. Klicken Sie auf Ja

-

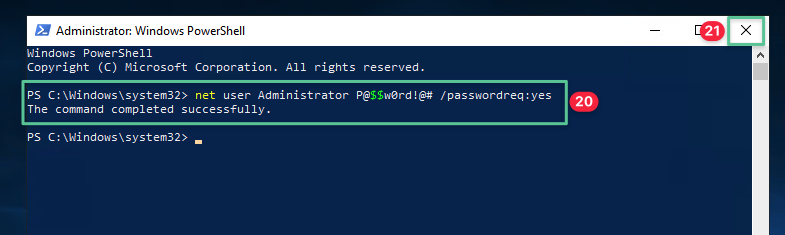

Geben Sie den folgenden Befehl in die Windows PowerShell-Konsole ein und drücken Sie die Eingabetaste, um den Befehl auszuführen: net user Administrator P@$$w0rd!@# /passwordreq:yes

-

Klicken Sie auf das Symbol “Windows schließen”, um die Windows PowerShell-Konsole zu verlassen.

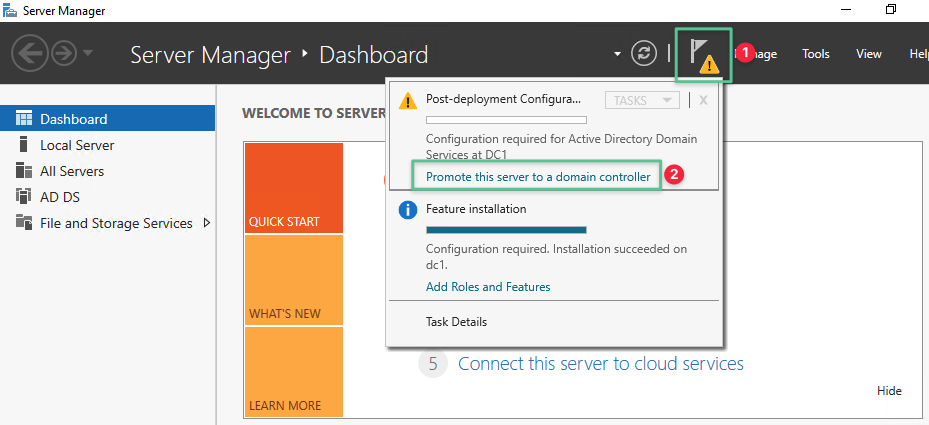

6.2 Den primären Domänencontroller konfigurieren

-

Klicken Sie auf das Symbol Benachrichtigung

-

Klicken Sie auf Diesen Server zu einem Domänencontroller heraufstufen

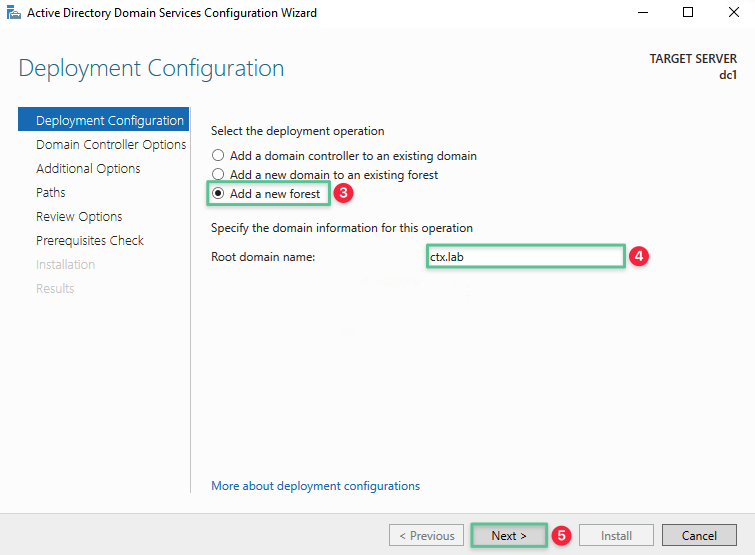

-

Wählen Sie Neue Gesamtstruktur hinzufügen

-

Geben Sie einen eindeutigen Root-Domainnamen ein: ctx.lab

-

Klicken Sie auf Weiter.

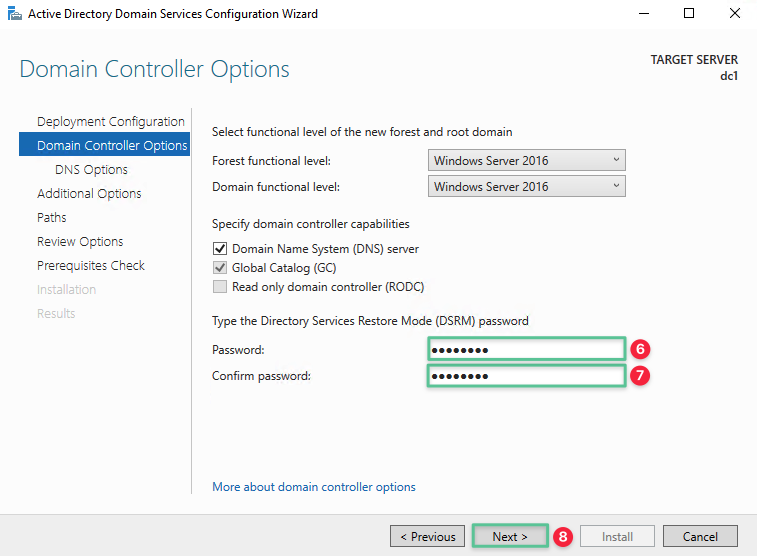

-

Geben Sie ein neues DSRM-Kennwort (Directory Services Restore Mode) an, das die Microsoft Windows-Kennwortkomplexität erfüllt: P@$$w0rd!@#

Hinweis

Der DSRM-Modus ermöglicht es einem Administrator, ein Active Directory zu reparieren oder wiederherzustellen.

-

Wiederhole das Kennwort: P@$$w0rd!@#

-

Klicken Sie auf Weiter.

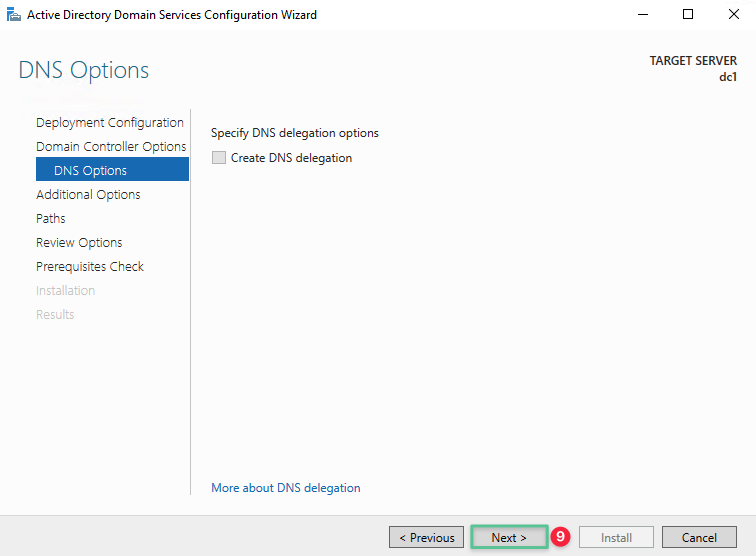

-

Klicken Sie auf Weiter.

-

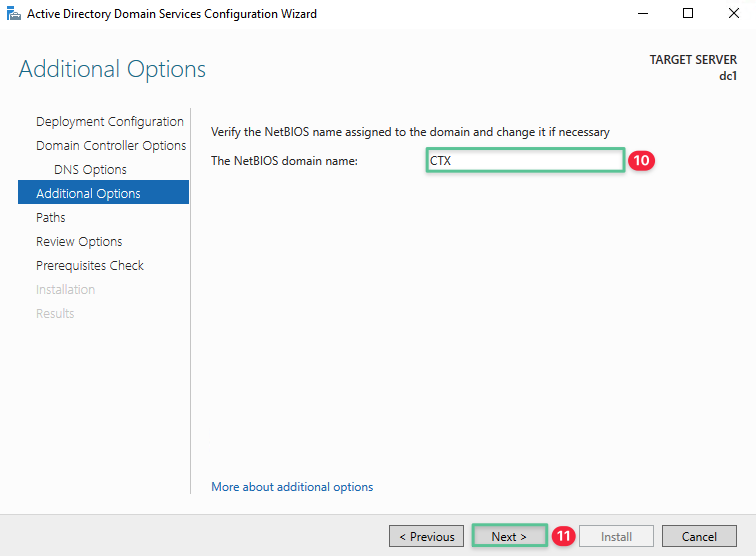

Der NetBIOS-Domainname wird automatisch aufgefüllt. Sie können den Namen bei Bedarf ändern

-

Klicken Sie auf Weiter.

-

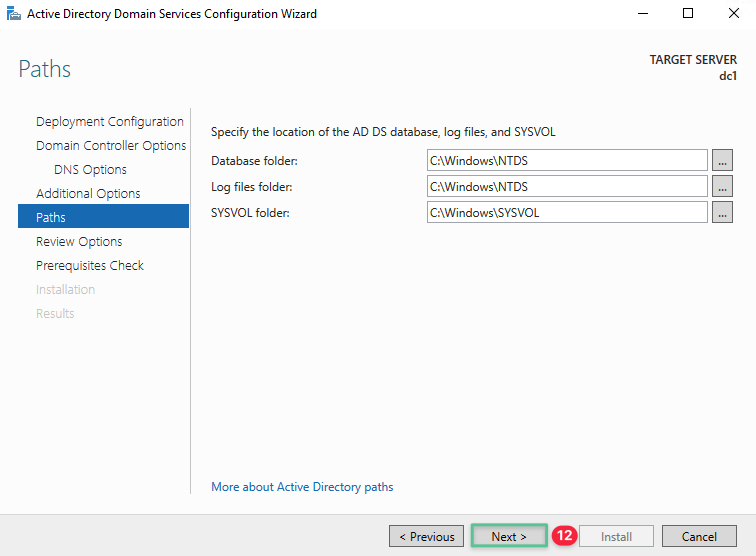

Übernehmen Sie den Standard-Ordnerpfad und klicken Sie auf Weiter

-

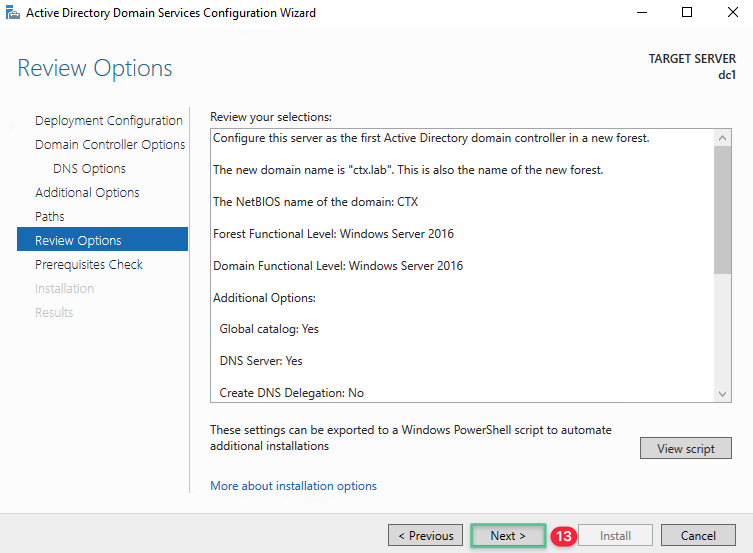

Überprüfen Sie Ihre Auswahl und klicken Sie auf Weiter

-

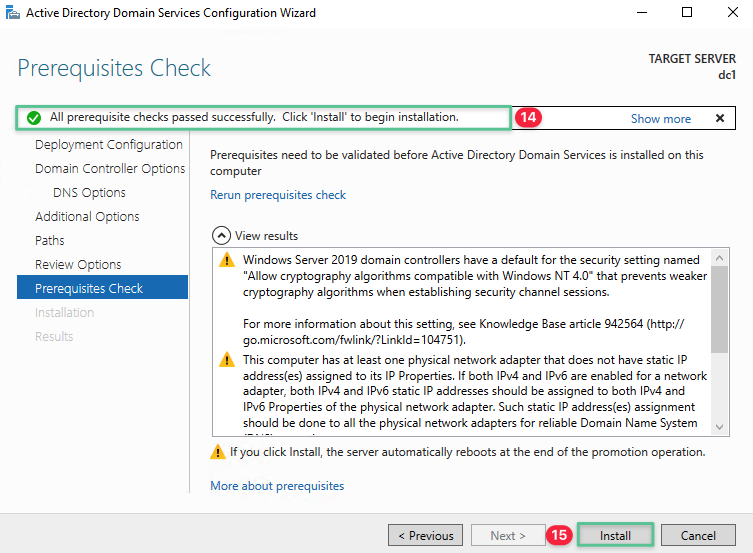

Der Assistent für die Domänencontroller-Heraufstufung führt eine Überprüfung der Voraussetzungen durch und zeigt bei Erfolg Alle Prüfungen der Voraussetzungen erfolgreich bestanden an Klicken Sie nach Abschluss auf Installieren

-

Klicken Sie auf Installieren, um den Heraufstufungsprozess für den Domän

6.3 Konfiguration des sekundären Domänencontrollers

Hinweis

Führen Sie die unter Installieren der Active Directory Domain Services Directory-Domänendienste-Rolle aufgeführten Schritte 1 bis 21 aus, bevor Sie mit der Konfiguration des sekundären Domänencontrollers fortfahren. Melden Sie sich nach Abschluss weiterhin mit den generierten lokalen Administratoranmeldeinformationen bei der virtuellen DC2-Maschine an.

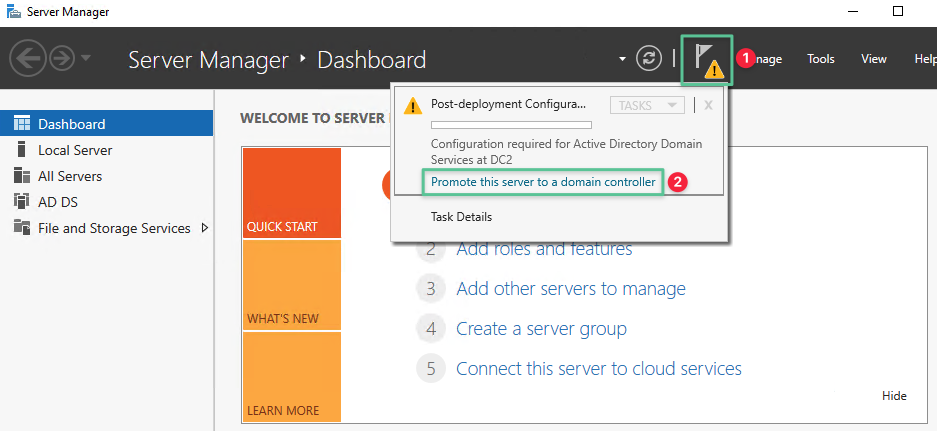

-

Klicken Sie auf das Symbol Benachrichtigung

-

Klicken Sie auf Diesen Server zu einem Domänencontroller heraufstufen

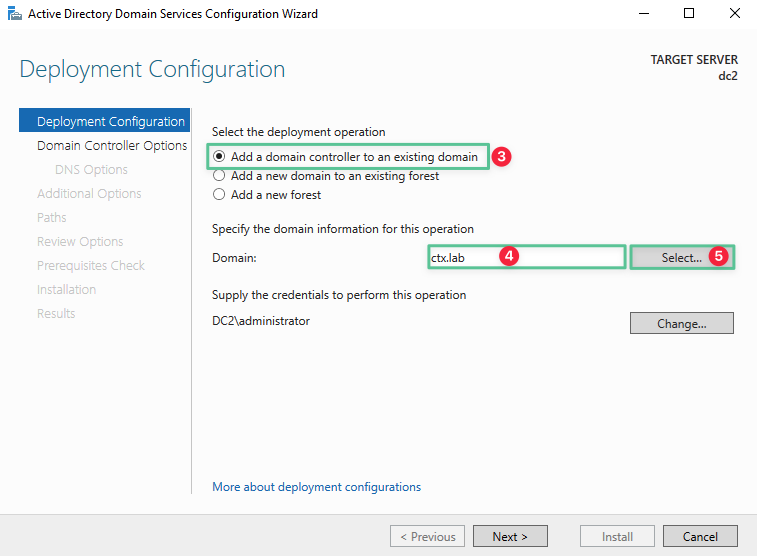

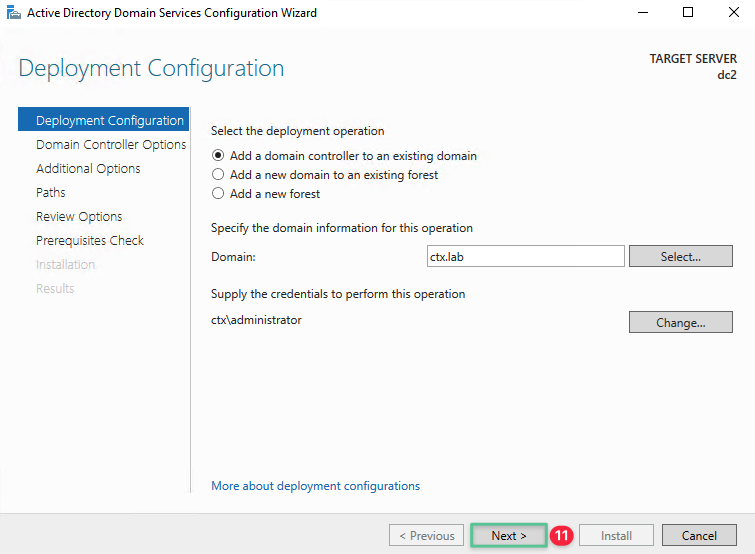

-

Wählen Sie die Option Einen Domänencontroller zu einer vorhandenen Domänehinzufügen

-

Geben Sie den vollqualifizierten Domänennamen (FQDN) des primären Domänencontrollers ein: dc1.ctx.lab

-

Klicken Sie auf Auswählen

-

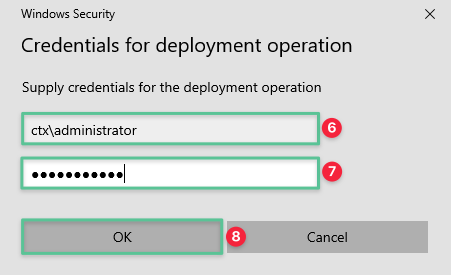

Geben Sie den Domänenadministrator-Benutzernamen ein: ctx\ administrator

-

Geben Sie das Kennwort für den Domänenadministrator ein: P@$$w0rd!@#

-

Klicken Sie auf OK.

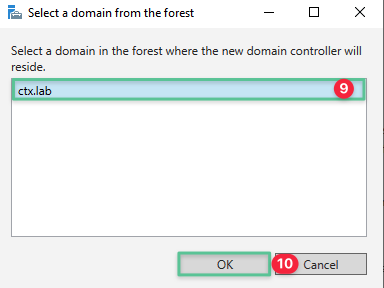

-

Ein weiteres Fenster öffnet sich. Wählen Sie die ctx.lab-Domain aus

-

Klicken Sie auf OK.

-

Klicken Sie auf der Seite “Bereitstellungskonfiguration” auf Weiter.

-

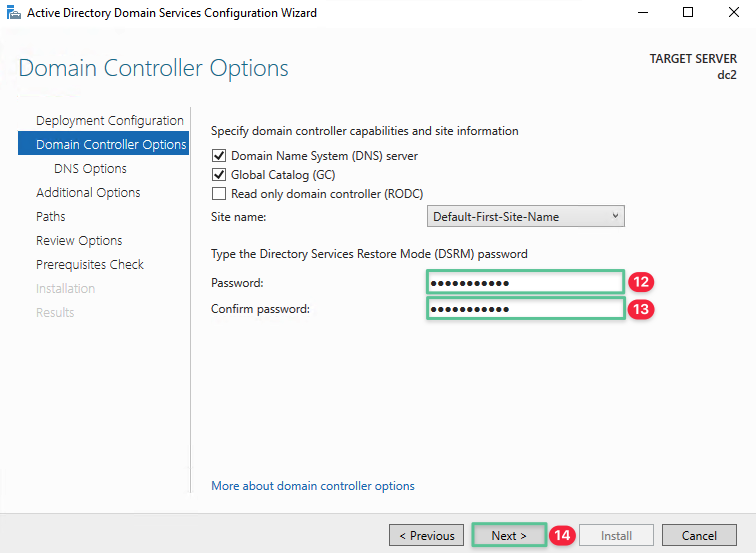

Geben Sie ein neues DSRM-Kennwort (Directory Services Restore Mode) an, das die Microsoft Windows-Kennwortkomplexität erfüllt: P@$$w0rd!@#

Hinweis

Der DSRM-Modus ermöglicht den Zugriff auf die Active Directory-Umgebung, wenn alle Domänenadministratorkonten den Zugriff verlieren oder der Domänencontroller ausfällt.

-

Wiederhole das Kennwort: P@$$w0rd!@#

-

Klicken Sie auf Weiter.

-

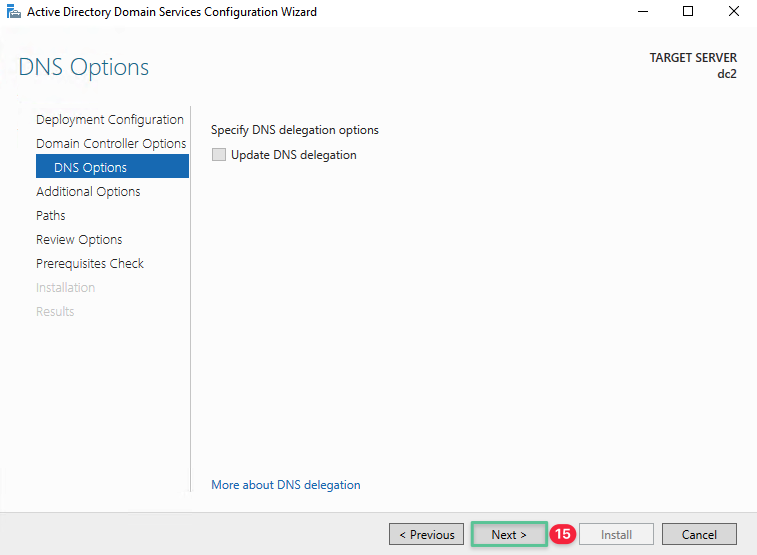

Klicken Sie auf Weiter.

-

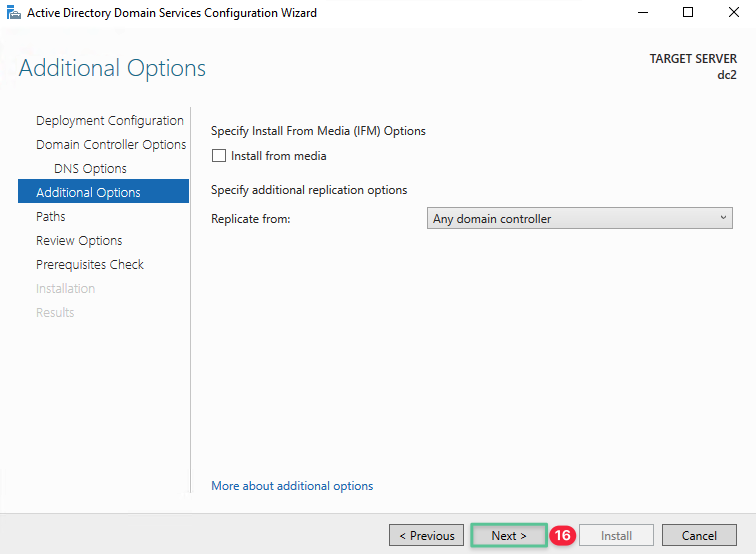

Klicken Sie auf Weiter.

-

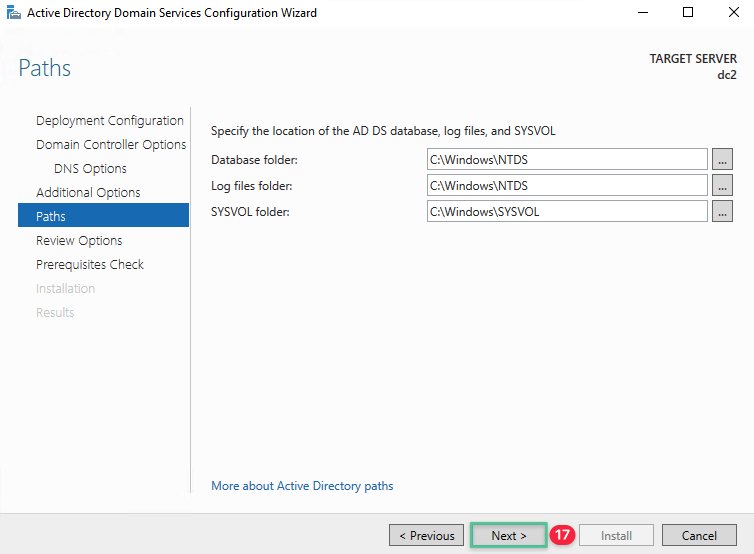

Übernehmen Sie den Standard-Ordnerpfad und klicken Sie auf Weiter

-

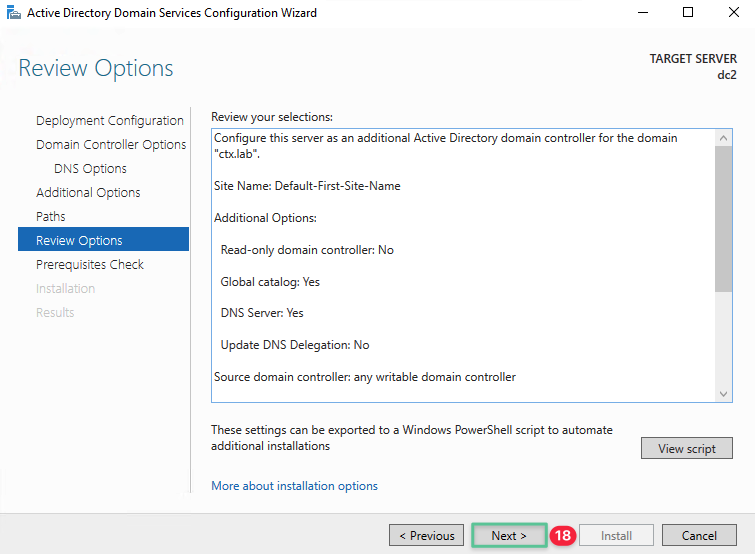

Überprüfen Sie Ihre Auswahl und klicken Sie auf Weiter

-

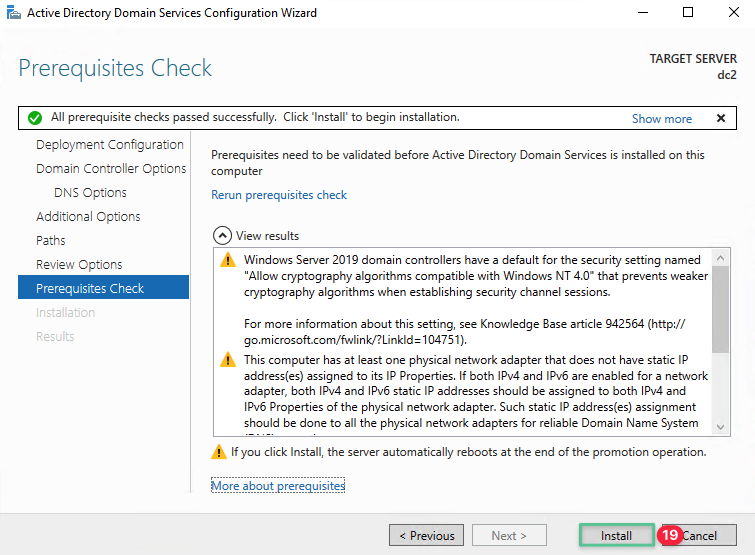

Der Assistent für die Domänencontroller-Heraufstufung führt eine Überprüfung der Voraussetzungen durch und zeigt nach erfolgreicher Überprüfung Alle Prüfungen erfolgreich bestanden an. Klicken Sie nach Abschluss auf Installieren

-

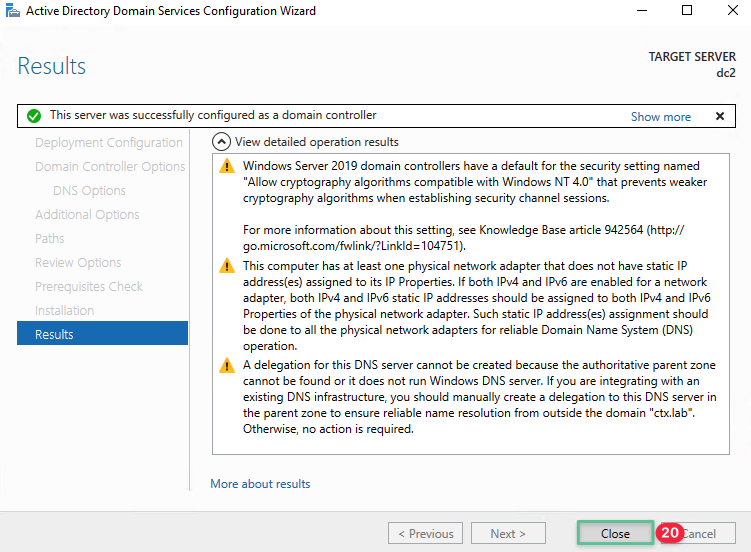

Klicken Sie auf Schließen, um den sekundären Domänencontroller neu zu starten und die Konfiguration

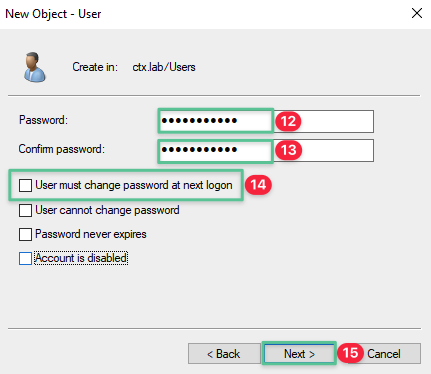

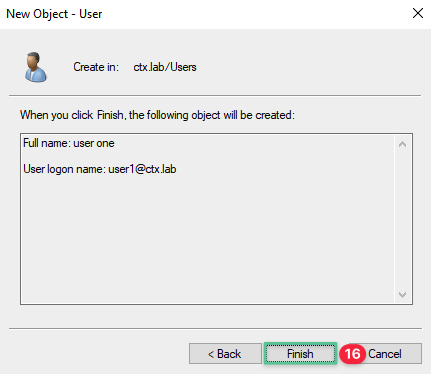

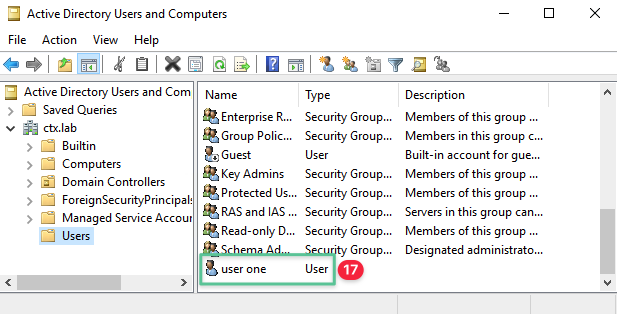

6.4 Erstellen Sie ein neues Test-Benutzerkonto

Es wird empfohlen, ein Domänenbenutzerkonto zum Zuweisen und Starten von Ressourcen zu verwenden, die von der Citrix-Infrastruktur veröffentlicht wurden. In diesem Schritt erstellen wir ein Domain-Benutzerkonto, mit dem wir das System in einem Ziel testen können, das wir später in diesem Dokument behandeln.

-

Melden Sie sich mit den folgenden Domänenanmeldeinformationen bei der virtuellen DC1-Maschine an:

Benutzername: ctx\ administrator

Passwort: p@$$w0rd! @#

-

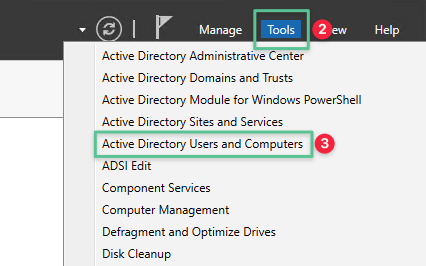

Klicken Sie auf das Menü Tools in der oberen rechten Ecke der Server Manager-Konsole

-

Wählen Sie Active Directory-Benutzer und Computer

-

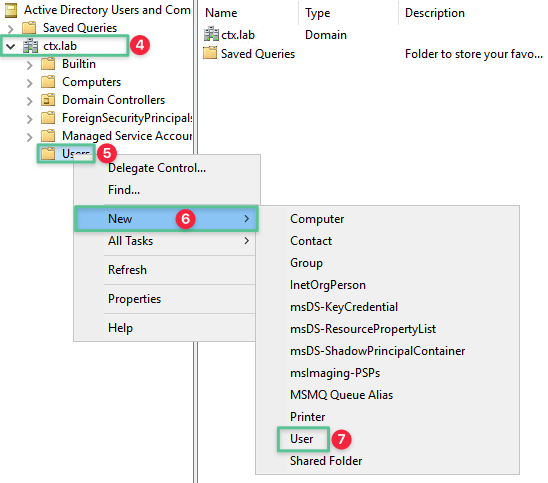

Erweitern Sie die ctx.lab-Domäne

-

Benutzer wählen

-

Wählen Sie Neu

-

Wählen und klicken Sie auf Benutzer

-

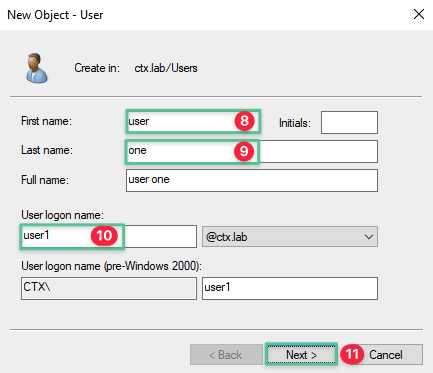

Geben Sie den Vornamen ein: user

-

Geben Sie den Nachnamen ein: eins

-

Eingabe Benutzeranmeldename: user1

-

Klicken Sie auf Weiter.

-

Kennwort eingeben: P@$$w0rd!@#

-

Wiederhole das Kennwort: P@$$w0rd!@#

-

Deaktivieren Sie Benutzer muss Kennwort bei der nächsten Anmeldung ändern

-

Klicken Sie auf Weiter.

-

Überprüfen Sie die Benutzerdetails und klicken Sie auf Fertig stellen

-

Vergewissern Sie sich, dass die Benutzererstellung erfolgreich war

6.5 Zusätzliche VMs zu Active Directory hinzufügen

Bevor wir mit der Konfiguration der anderen VMs in unserer Umgebung beginnen können, müssen sie mit Active Directory verbunden werden. Wiederholen Sie die Schritte auf den anderen Windows VM-Instanzen in Ihrem Google Cloud-Projekt, um sie für die weitere Konfiguration vorzubereiten.

Hinweis

DieSchritte 1—13 müssen sowohl auf den Citrix Cloud Connector-Servern als auch auf dem Server VDA-Master-Image-Maschine ausgeführt werden. Angenommen, Sie haben unsere Benennungshinweise weiter oben in diesem Dokument befolgt, bedeutet dies, dass Sie diesen Prozess auf cc1-, cc2- und mcs-Instanzen wiederholen.

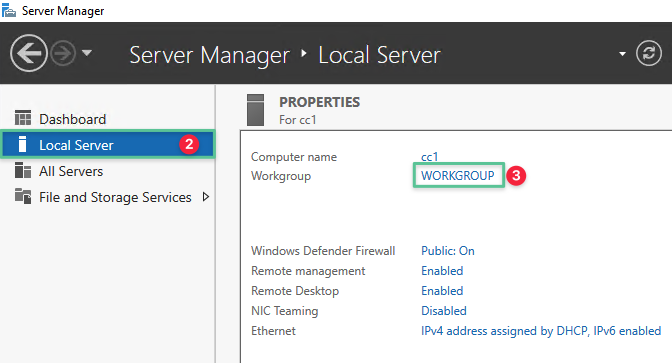

-

Melden Sie sich mit den im vorherigen Schritt generierten lokalen Administratoranmeldeinformationen bei der virtuellen CC1-Maschine an

-

Starten Sie Server Manager und klicken Sie auf Lokaler Server

-

Klicken Sie auf Arbeitsgruppe

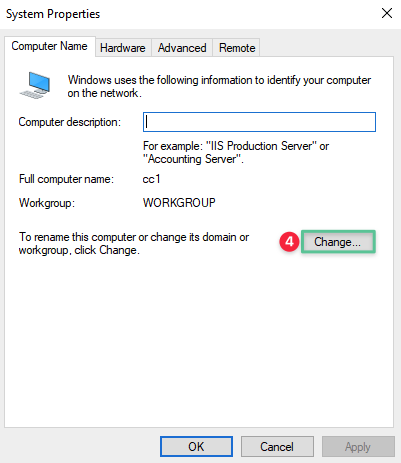

-

Klicken Sie auf Ändern

-

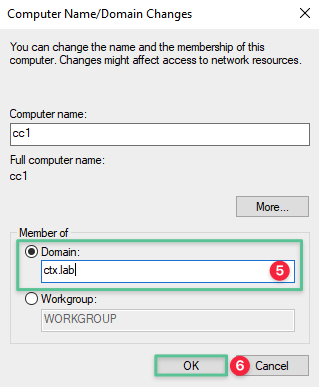

Wählen Sie die Option Domain und geben Sie den Domainnamen ein: ctx.lab

-

Klicken Sie auf OK.

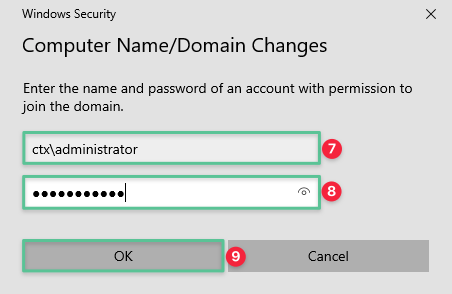

-

Geben Sie den Domänenadministrator-Benutzernamen ein: ctx\ administrator

-

Geben Sie das Kennwort für den Domänenadministrator ein: P@$$w0rd!@#

-

Klicken Sie auf OK.

-

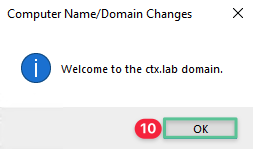

Nach erfolgreicher Authentifizierung erhalten Sie eine Nachricht, in der Sie in der Domain willkommen geheißen werden. Klicken Sie auf OK.

-

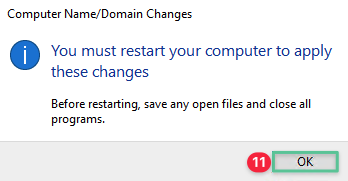

Klicken Sie erneut auf OK, um den Computer neu zu

-

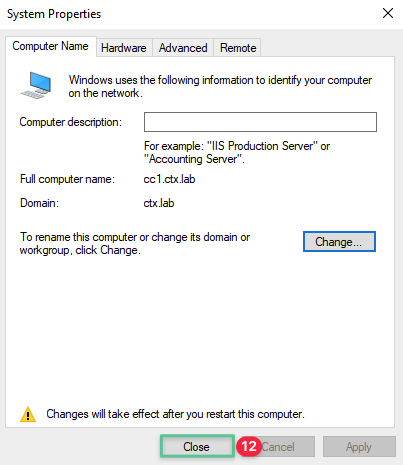

Klicken Sie auf Schließen.

-

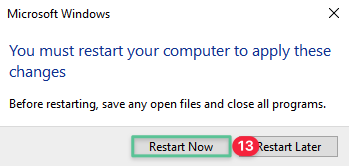

Klicke auf Jetzt neu starten

Wiederholen Sie die Schritte 1 bis 13 für den zweiten Cloud Connector (CC2) und das Server-VDA-Master-Image.

7. Erstellen und initialisieren Sie den Citrix Cloud-Ressourcenstandort

Dieser Abschnitt zielt darauf ab, auf die Citrix Cloud Console zuzugreifen, sie in Ihr Google Cloud-Projekt und Ihre Ressourcen zu integrieren und die Veröffentlichung von Anwendungen und Desktops vorzubereiten.

Citrix Cloud ist eine Plattform, die Citrix Services hostet und verwaltet. Es verbindet sich mit Ihren Ressourcen überConnectorsin einer beliebigen Cloud oder Infrastruktur Ihrer Wahl (on-premises, Public Cloud, Private Cloud oder Hybrid Cloud). Mit nur einer Konsole können Sie Workspaces mit Apps und Daten für Endbenutzer erstellen, verwalten und bereitstellen.

Für dieses Bereitstellungshandbuch benötigen Sie ein Citrix Cloud-Konto mit einem aktiven DaaS-Abonnement. Nachdem Sie sich für Citrix Cloud angemeldethaben, können Sie in der Konsole Testversionen für Citrix DaaS anfordern. Sie benötigen sowohl ein Citrix Cloud-Konto als auch ein aktives Abonnement, bevor Sie dieses Ziel erreichen können.

Standort der Citrix Cloud-Ressourcen

Ressourcenstandorte enthalten die Ressourcen zum Bereitstellen von Cloud Services für Ihre Abonnenten. Sie verwalten diese Ressourcen über die Citrix Cloud-Konsole.Um einen Ressourcenstandort zu erstellen, installieren Sie mindestens zwei Cloud Connectors in Ihrer Domain. Der Ressourcenstandort ist dort, wo sich die Ressourcen befinden, unabhängig davon, ob es sich um eine Public oder Private Cloud handelt. Im Fall dieses Bereitstellungsleitfadens befinden sich die Ressourcen auf der Google Cloud Platform. Die Nähe zu Abonnenten oder Daten beeinflusst die Standortwahl. In diesem Handbuch wird ein einzelner Server-VDA-Ressourcenstandort in der Google Cloud-Region us-west1 bereitgestellt. Für hohe Verfügbarkeit ist jeweils ein einziger Citrix Cloud Connector in der Zone us-west1-a und us-west1-b installiert.

7.1 Citrix Cloud-Ressourcenstandort erstellen

Das Ziel dieser ersten Aufgabe ist es, den Ressourcenstandort zu erstellen, an dem wir Citrix Cloud Connectors installieren. Diese Aufgaben können von jedem Webbrowser aus erledigt werden.

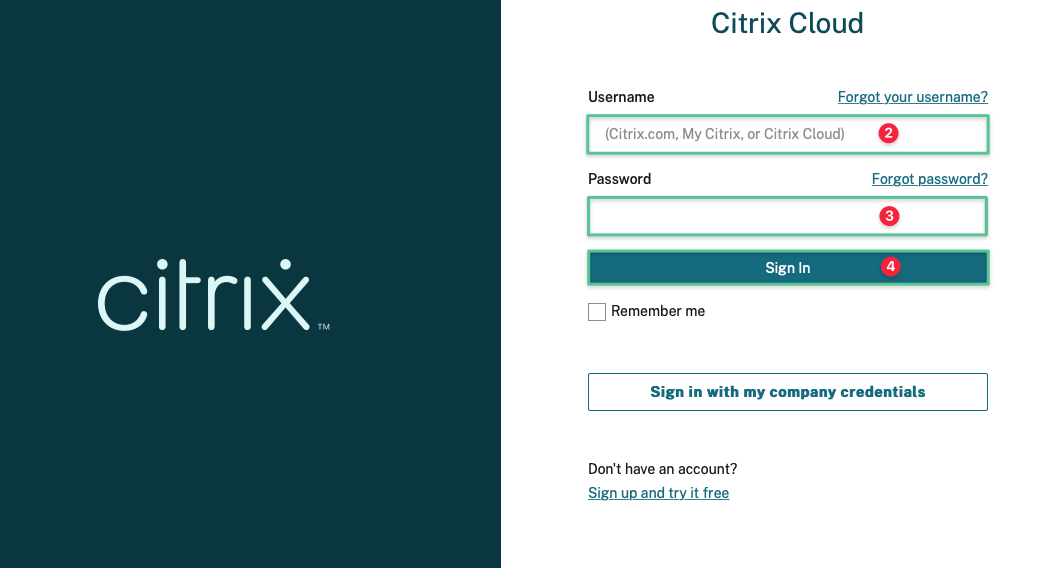

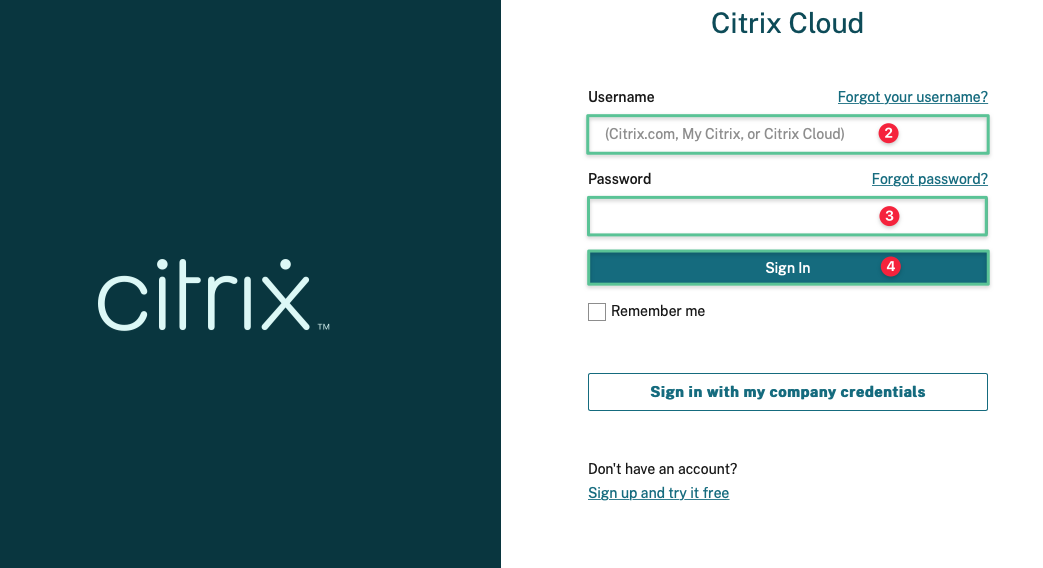

-

Navigieren Sie zu https://cloud.citrix.com

-

Melden Sie sich mit Ihrem Benutzernamen bei der Citrix Cloud-Konsole an

-

Gib dein Kennwort ein

-

Klicken Sie auf Anmelden

-

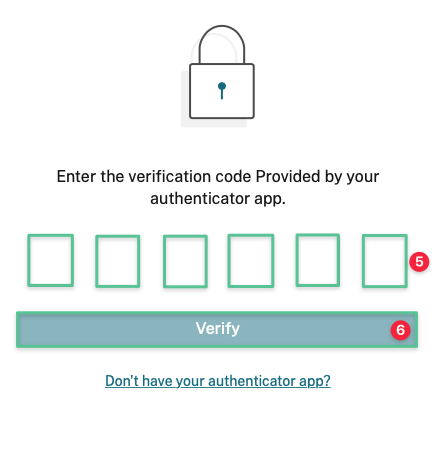

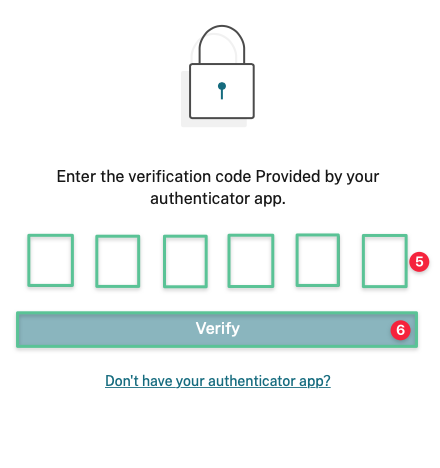

Geben Sie den von Ihrer Authenticator-App bereitgestellten Bestätigungscode ein

-

Klicken Sie auf Bestätigen

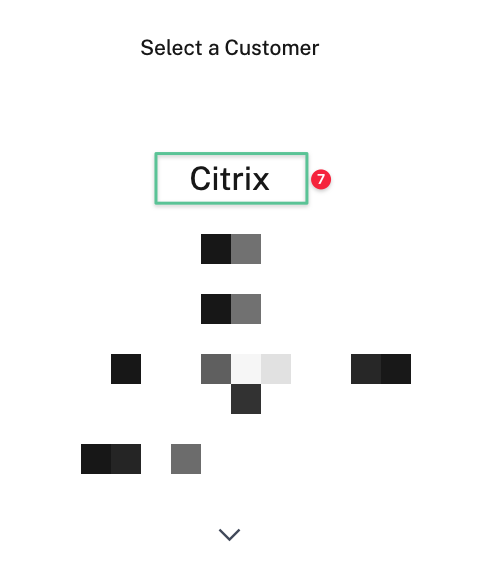

-

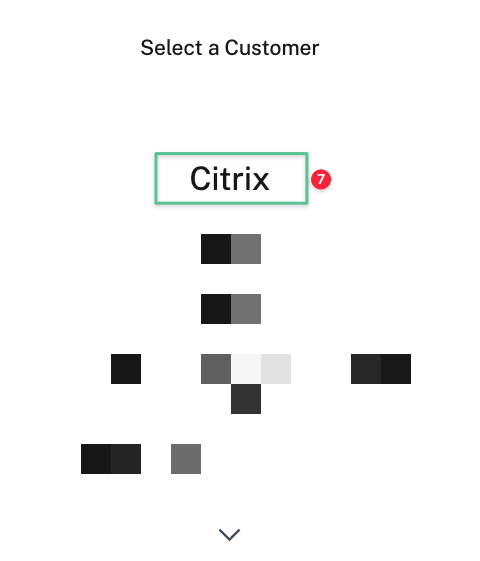

Wenn Sie Administrator bei mehreren Citrix Cloud-Mandanten sind, wählen Sie das entsprechende Konto aus, wenn Sie dazu aufgefordert werden.

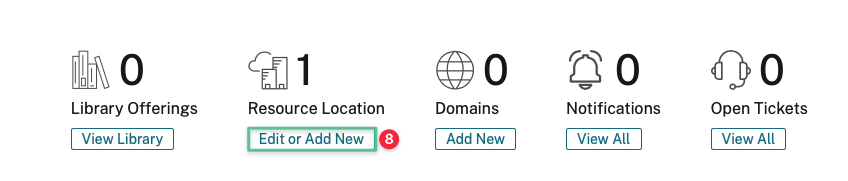

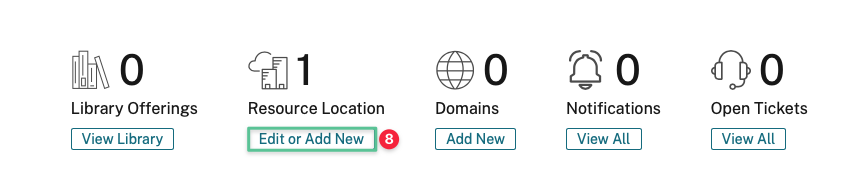

-

Klicken Sie im Abschnitt Ressourcenstandort auf Bearbeiten oder Neue hinzufügen.

Hinweis

Standardmäßigwird ein einzelner Ressourcenstandort erstellt.

-

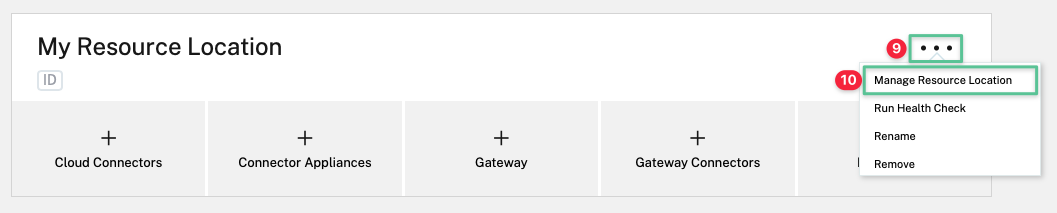

Klicken Sie auf die drei horizontalen Ellipsen in der oberen linken Ecke von Mein Ressourcenstandort

-

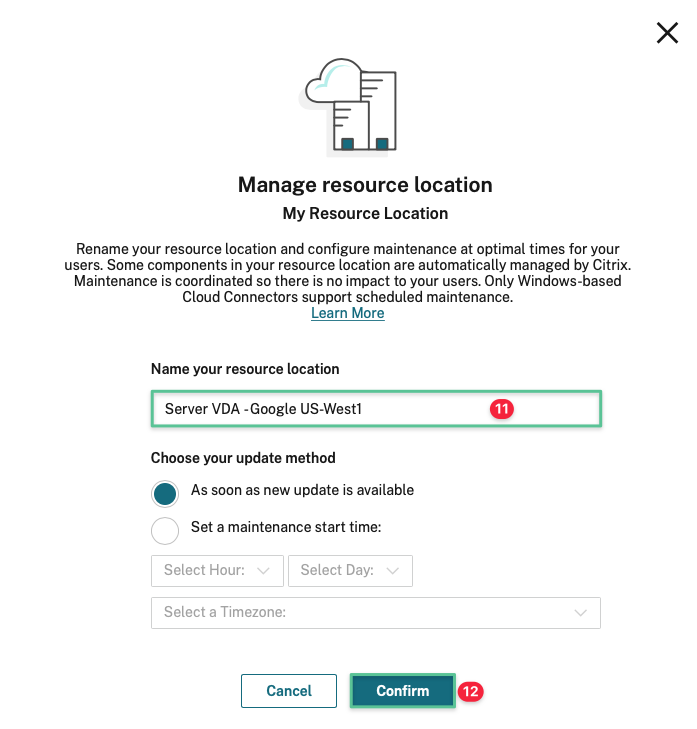

Wählen Sie Ressourcenstandort verwalten

-

Geben Sie einen eindeutigen Namen für den Ressourcenstandort ein: Server VDA — Google US-West1

-

Klicken Sie auf Bestätigen.

Hinweis

Standardmäßig installiert Citrix Cloud Updates auf jedem Connector nacheinander, wenn diese Updates verfügbar werden. Um sicherzustellen, dass Updates schnell installiert werden, ohne die Citrix Cloud-Erfahrung Ihrer Benutzer übermäßig zu beeinträchtigen, können Sie diese Updates nach einem bevorzugten Zeitplan planen.

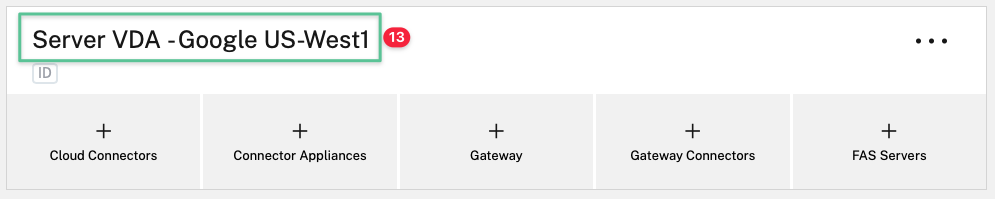

-

Das Ergebnis sollte dem Bild ähneln:

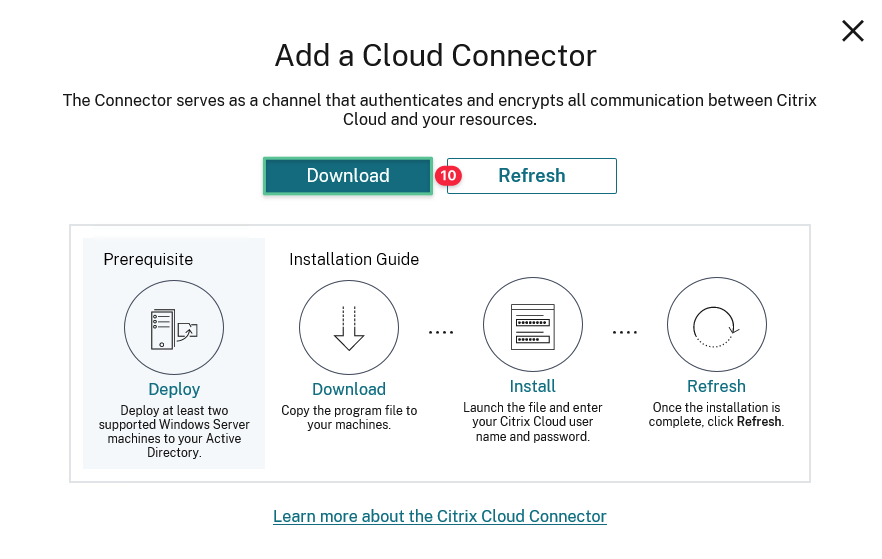

Citrix Cloud Connector

Der Citrix Cloud Connector dient als Kommunikationskanal zwischen Citrix Cloud und Ihren Ressourcenstandorten. Der Cloud Connector authentifiziert und verschlüsselt die gesamte Kommunikation zwischen Citrix Cloud und den Ressourcenstandorten. Die gesamte ausgehende Cloud Connector-Kommunikation wird über den Standard-HTTPS-Port (443) und das TCP-Protokoll initiiert. Für kontinuierliche Verfügbarkeit und Lastmanagement empfiehlt Citrix mindestens zwei Cloud Connectors an jedem Ressourcenstandort. Da jeder Cloud Connector zustandslos ist, kann die Last automatisch auf alle verfügbaren Cloud Connectors verteilt werden.

7.2 Installieren Sie Citrix Cloud Connectors

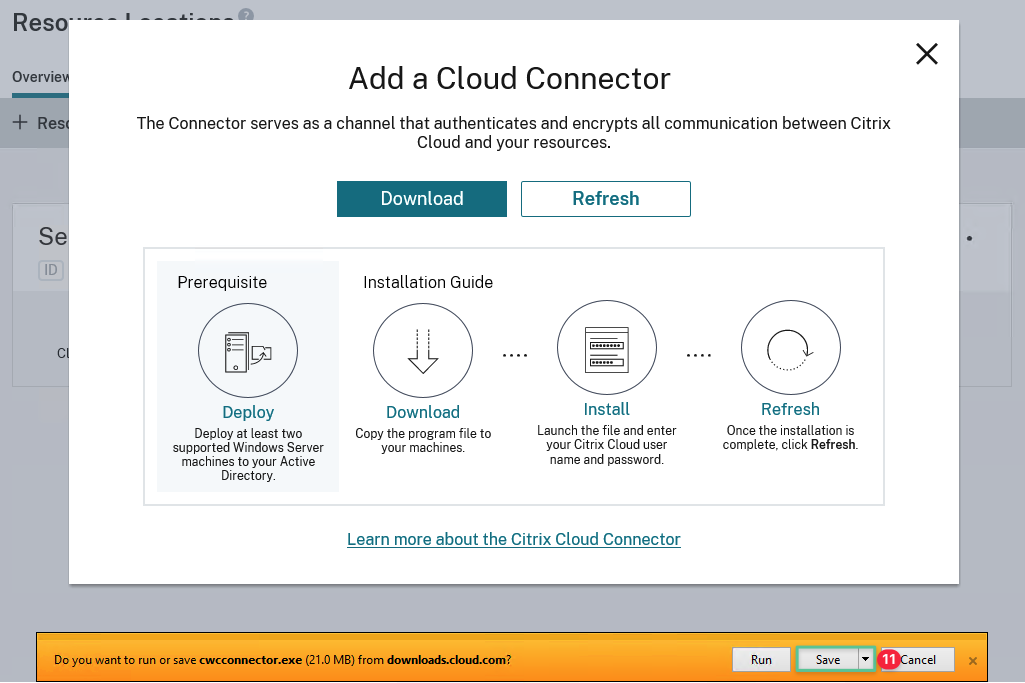

Der nächste Schritt besteht darin, die Citrix Cloud Connector-Software auf Ihren Cloud Connector-VM-Instanzen zu installieren. Durch die Installation von Cloud Connectors an einem Ressourcenstandort wird der Ressourcenstandort effektiv initialisiert und für Citrix Cloud und die zugehörigen Dienste nutzbar gemacht. Führen Sie die folgenden Schritte auf jeder VM-Instanz aus, die Sie als Cloud Connectors verwenden möchten. Sie möchten sich bei jeder Remote-Konsole mit einem Domänenbenutzerkonto anmelden, das ein lokaler Administrator auf der VM-Instanz ist. Wenn Sie diese Anleitung befolgt haben, können Sie die Domänenanmeldeinformationen verwenden, um sich bei jeder der virtuellen Cloud Connector-Maschinen anzumelden:

Benutzername: ctx\ administrator

Kennwort: P@$$w0rd!@#

Hinweis

DieSchritte 1 bis 19 müssen auf beiden Citrix Cloud Connector-VMs — CC1 undCC2**— ausgeführt werden.

-

Melden Sie sich mit den bereitgestellten Domänenanmeldeinformationen bei der virtuellen Maschine CC1 an

-

Navigieren Sie zu https://cloud.citrix.com und melden Sie sich mit Ihrem Benutzernamen bei der Citrix Cloud-Konsole an

-

Gib dein Kennwort ein

-

Klicken Sie auf Anmelden

-

Geben Sie den von Ihrer Authenticator-App bereitgestellten Bestätigungscode ein

-

Klicken Sie auf Bestätigen

-

Wählen Sie Ihr Citrix Cloud-Konto aus, wenn der Bildschirm Select a Customer angezeigt wird

-

Klicken Sie im Abschnitt Ressourcenstandort auf Bearbeiten oder Neue hinzufügen.

Hinweis

Standardmäßigwird ein einzelner Ressourcenstandort erstellt.

-

Klicken Sie auf Cloud Connector

-

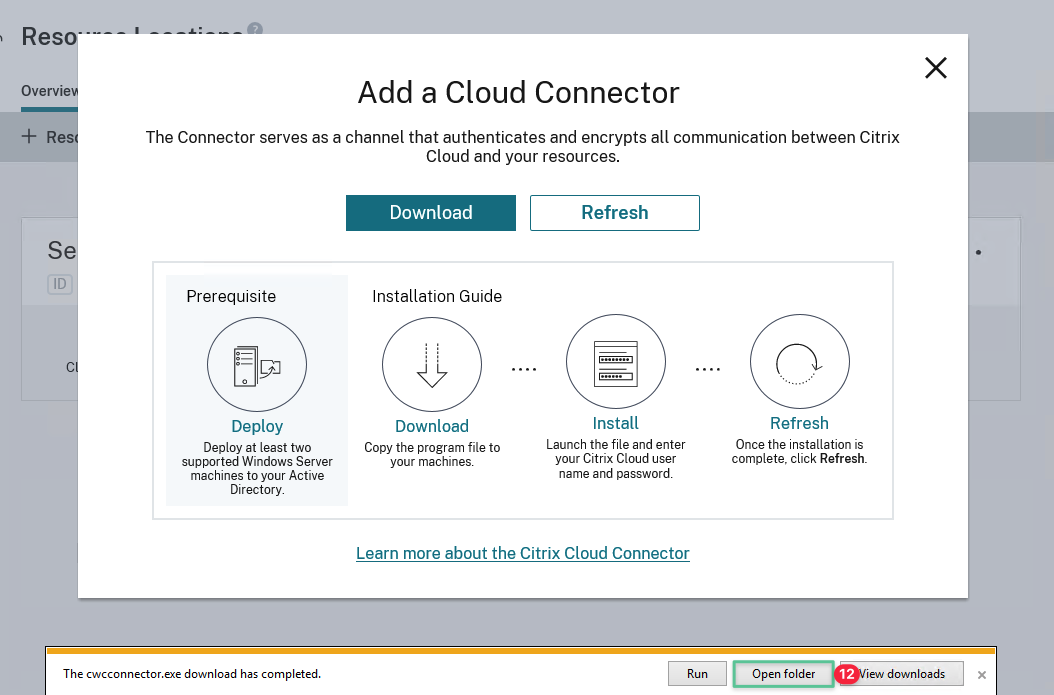

Klicken Sie auf Herunterladen

-

Klicken Sie auf Speichern

-

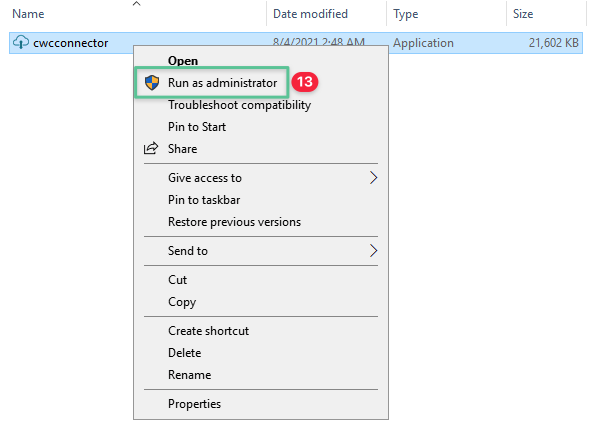

Klicken Sie auf Ordner öffnen

-

Klicken Sie mit der rechten Maustaste auf die ausführbare Datei und wählen Sie Als Administrator ausführen.

-

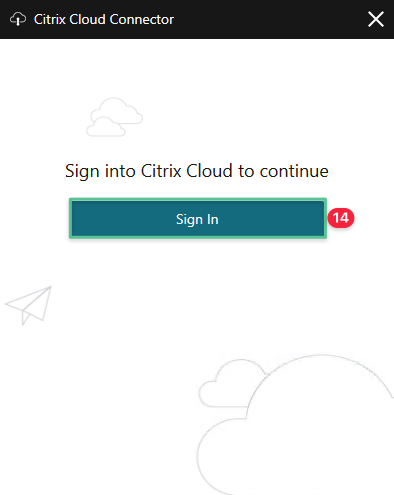

Klicken Sie auf Anmelden und geben Sie bei Aufforderung einen Benutzernamen und ein Kennwort ein

-

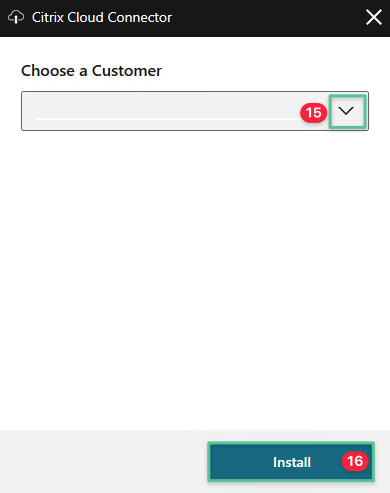

Klicken Sie auf das Dropdown und wählen Sie die entsprechende Citrix Cloud-Organisations-ID

-

Klicken Sie auf Installieren

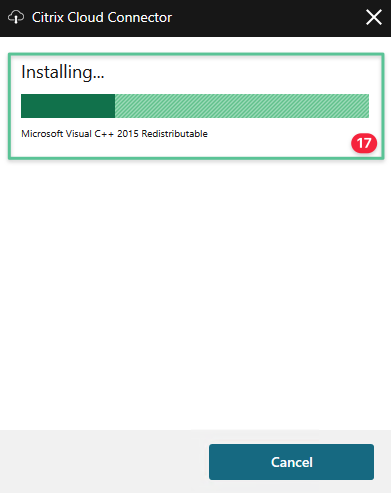

-

Die Installation beginnt und zeigt den Fortschritt an

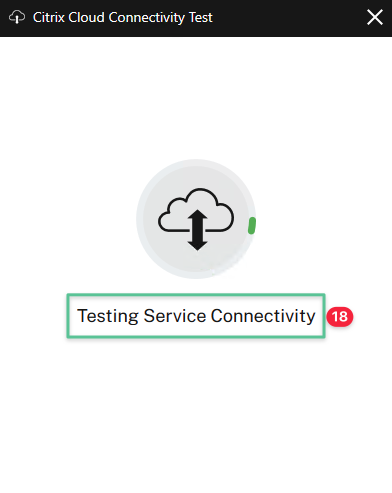

-

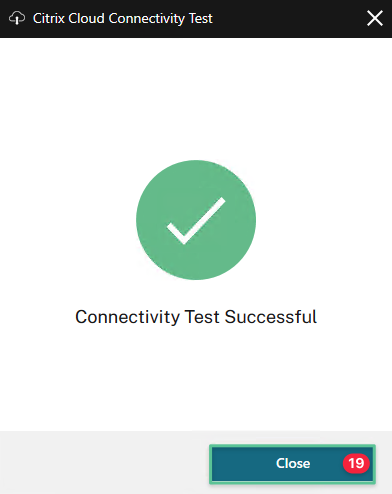

Nach Abschluss der Installation führt das Installationsprogramm eine abschließende Konnektivitätsprüfung durch, um die Kommunikation zwischen Cloud Connector und Citrix Cloud zu überprüfen.

-

Der folgende Bildschirm wird angezeigt, sobald der Konnektivitätstest erfolgreich war. Klicken Sie auf Schließen.

Wiederholen Sie die Schritte 1 bis 19 für den zweiten Cloud Connector (CC2).

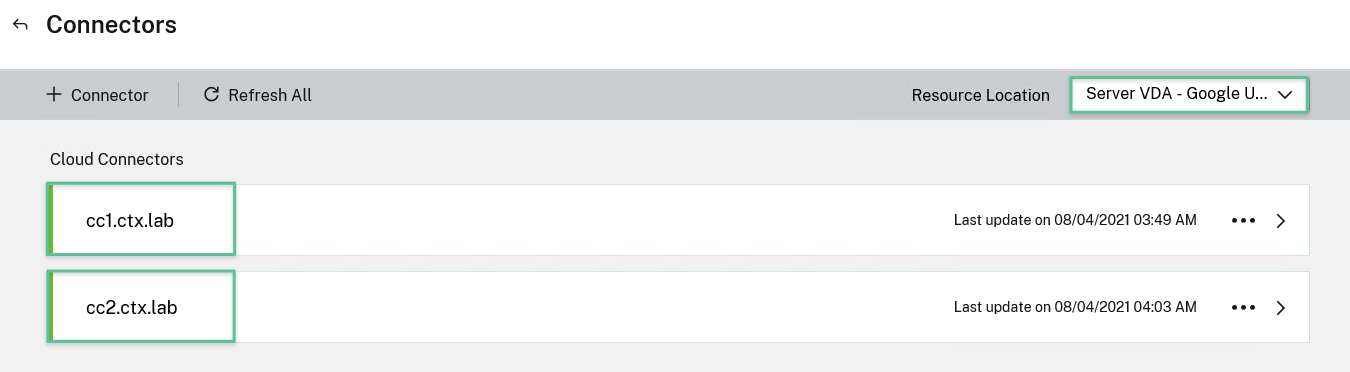

7.3 Überprüfen des Standorts der Citrix Cloud-Ressourcen

Nachdem Sie Citrix Cloud Connectors in Ihrem Citrix Cloud-Mandanten installiert haben, sollten Sie bereit sein, mit der Konfiguration des Virtual Apps and Desktops Service zu beginnen. Sie können die Bereitschaft überprüfen, mit der Konfiguration des CVAD-Dienstes zu beginnen, indem Sie Folgendes überprüfen:

Navigieren und klicken Sie auf den entsprechenden Ressourcenstandort. Sie sollten Ihre Cloud Connectors sehen, sie sollten am richtigen Ressourcenstandort aufgeführt sein und einen grünen Status aufweisen:

Nachdem Sie Ihren Citrix Cloud-Ressourcenstandort in der Google Cloud erfolgreich erstellt und initialisiert haben, ist es an der Zeit, den Virtual Apps and Desktops Service zu konfigurieren.

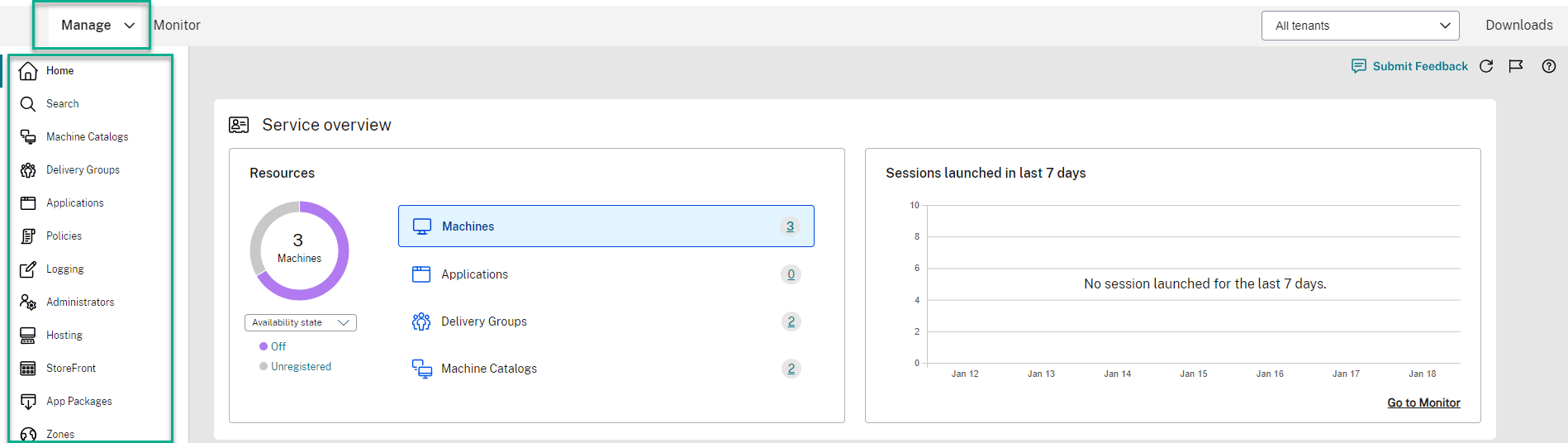

8. Citrix DaaS konfigurieren

Citrix DaaS bietet eine virtuelle App und Desktop-Lösung, die als Cloud-Service bereitgestellt wird. Citrix DaaS bietet IT-Kontrolle über virtuelle Maschinen, Anwendungen und Sicherheit und bietet gleichzeitig Zugriff von überall für jedes Gerät. Endbenutzer können Anwendungen und Desktops unabhängig vom Betriebssystem und von der Benutzeroberfläche eines Geräts verwenden. Citrix DaaS bietet sichere virtuelle Apps und Desktops über jede öffentliche Cloud und/oder on-premises Hypervisoren. Citrix DaaS wird normalerweise an einem einzigen Standort mit einem oder mehreren Ressourcenstandorten bereitgestellt, der als Zone betrachtet wird. Citrix verwaltet die Dienste und Komponenten für den Benutzerzugriff und die Verwaltung in der Citrix Cloud. Die Anwendungen und Desktops, die für Benutzer bereitgestellt werden, befinden sich auf Computern an einem oder mehreren Ressourcenstandorten.

Citrix DaaS benötigt einige Vorbereitungen, um Benutzer bedienen zu können. Ziel dieses Abschnitts ist es, CVADS so zu konfigurieren, dass eine Verbindung mit Google Cloud hergestellt wird und veröffentlichte Anwendungen und Desktops für Benutzer bereitgestellt werden.

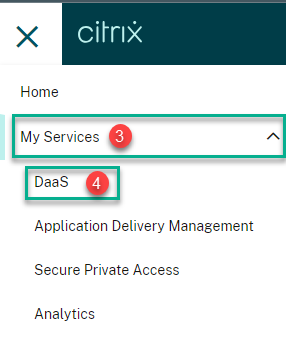

8.1 Zugriff auf die Dienstkonsole für Virtual Apps and Desktops

-

Navigieren Sie zu https://cloud.citrix.com und melden Sie sich mit Ihrem Benutzernamen und Kennwortbei der Citrix Cloud-Konsole an. Geben Sie das Token bei Aufforderung ein

-

Klicken Sie auf das Hamburger-Menü oben rechts

-

Wählen Sie Meine Dienste

-

Klicken Sie auf Virtual Apps and Desktops

-

Klicken Sie auf Verwalten, um die Dienstkonsole für Virtual Apps and Desktops

-

Sie können jetzt die Dienstoptionen für Virtual Apps and Desktops anzeigen

8.2 Hosting-Verbindung und Ressourcen konfigurieren

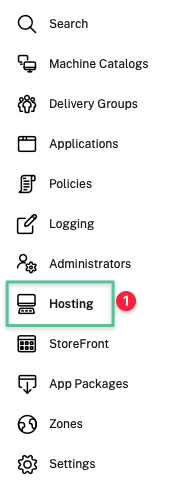

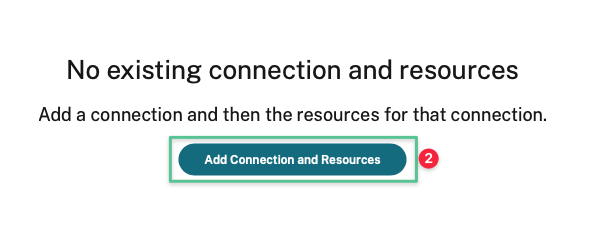

Der nächste Schritt besteht darin, eine Hosting-Verbindung zu konfigurieren, damit Citrix Cloud App- und Desktop-Ressourcen in der Google Cloud verwalten kann. Der zuvor erstellte JSON-Schlüssel wird verwendet, um die Hosting-Verbindung mit Citrix Cloud herzustellen. Die Konfiguration der Hosting-Verbindung wird mit der CVADS-Konsole abgeschlossen:

-

Klicken Sie auf Gastgeber

-

Klicken Sie auf Verbindung und Ressourcen hinzufügen

-

Klicken Sie auf das Dropdownmenü und wählen Sie Google Cloud Platform

-

Klicken Sie auf Schlüssel importieren und wählen Sie den JSON-Schlüssel, den Sie im Abschnitt Generieren von JSON-Schlüssel generiert haben

-

Das Feld “Dienstkonto-ID” wird automatisch ausgefüllt, sobald Sie den Schlüssel importiert haben

-

Wählen Sie den Zonennamen aus: Server VDA — Google US-West1

-

Geben Sie einen eindeutigen Verbindungsnamen ein: GCP-Connection

-

Ausgewählte Citrix Provisioning-Tools (Machine Creation Services oder Citrix Provisioning)

-

Klicken Sie auf Weiter.

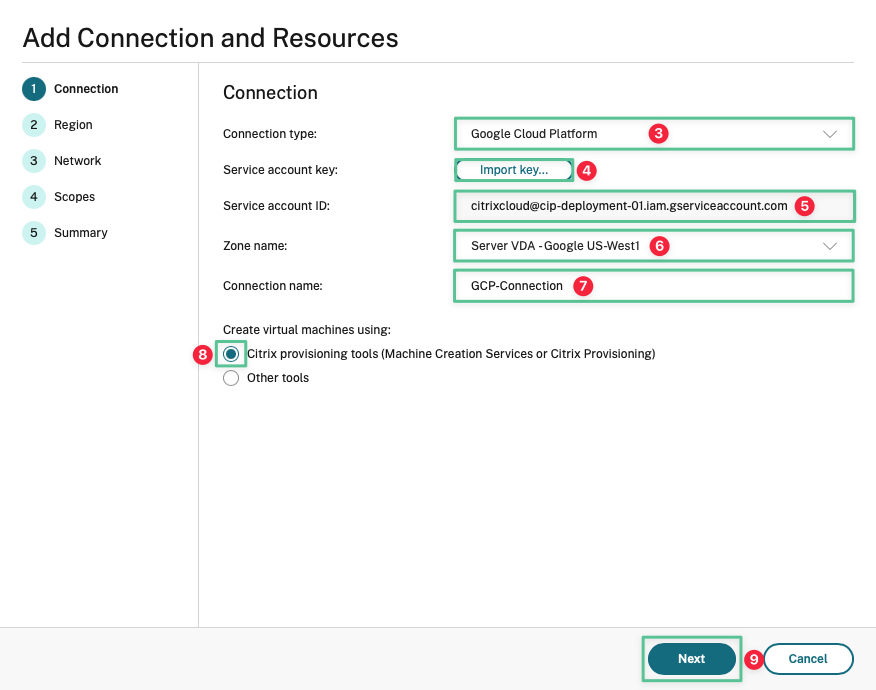

-

Das Projektfeld ist standardmäßig auf Ihr Google-Projekt eingestellt. Falls nicht, klicken Sie auf die Dropdownliste und wählen Sie das entsprechende Google-Projekt aus

-

Wählen Sie die Region aus: us-west1

-

Klicken Sie auf Weiter.

-

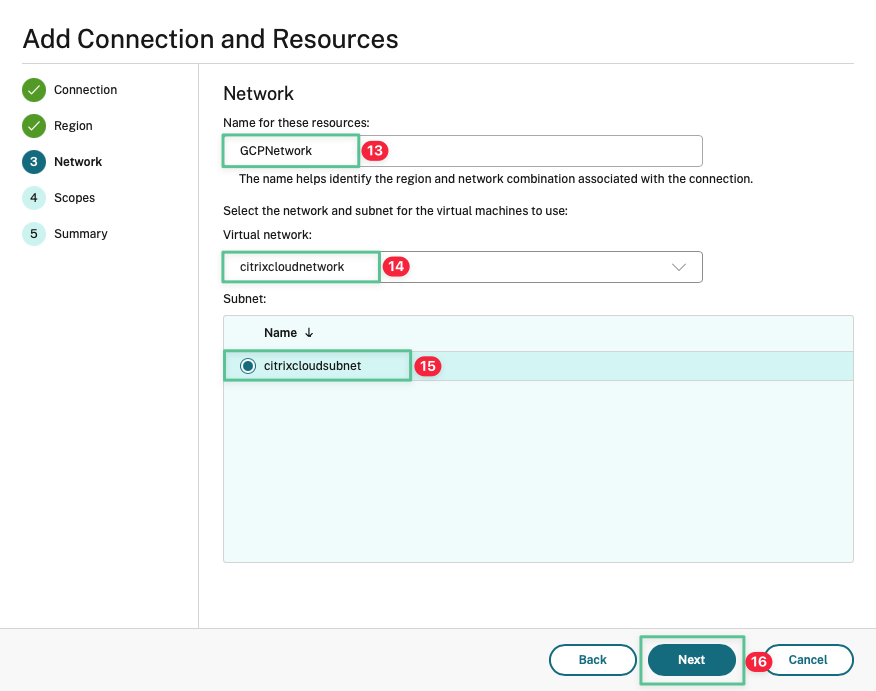

Geben Sie einen eindeutigen Namen für die zu erstellende Netzwerkressource ein: GCPNetwork

-

Wählen Sie das virtuelle Netzwerk aus, das im Bereich Virtual Private Cloud erstellt wurde: citrixcloudnetwork

-

Bestätigen Sie das Subnetz

-

Klicken Sie auf Weiter.

-

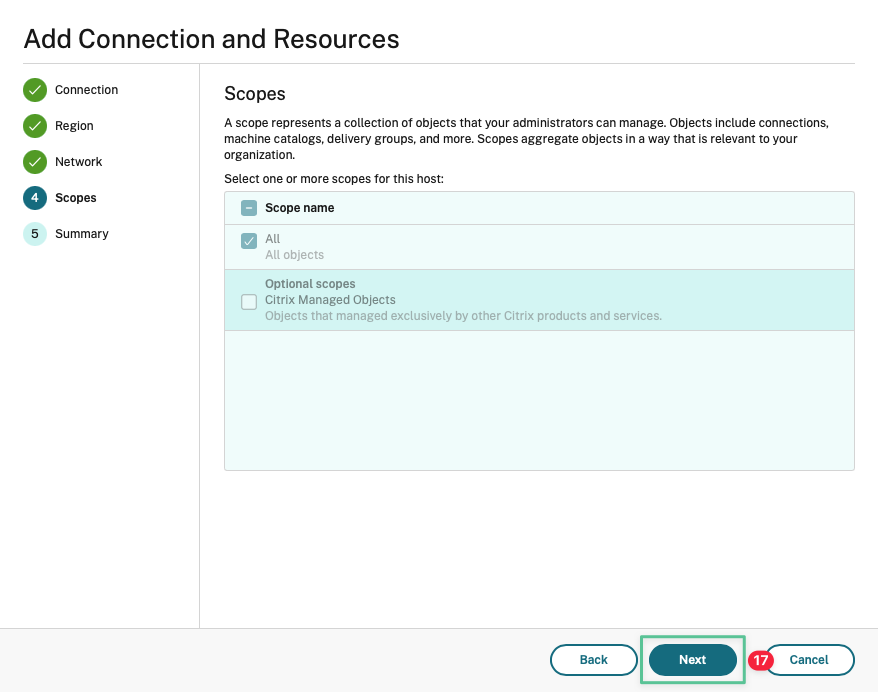

Übernehmen Sie die Standardoption und klicken Sie auf Weiter

-

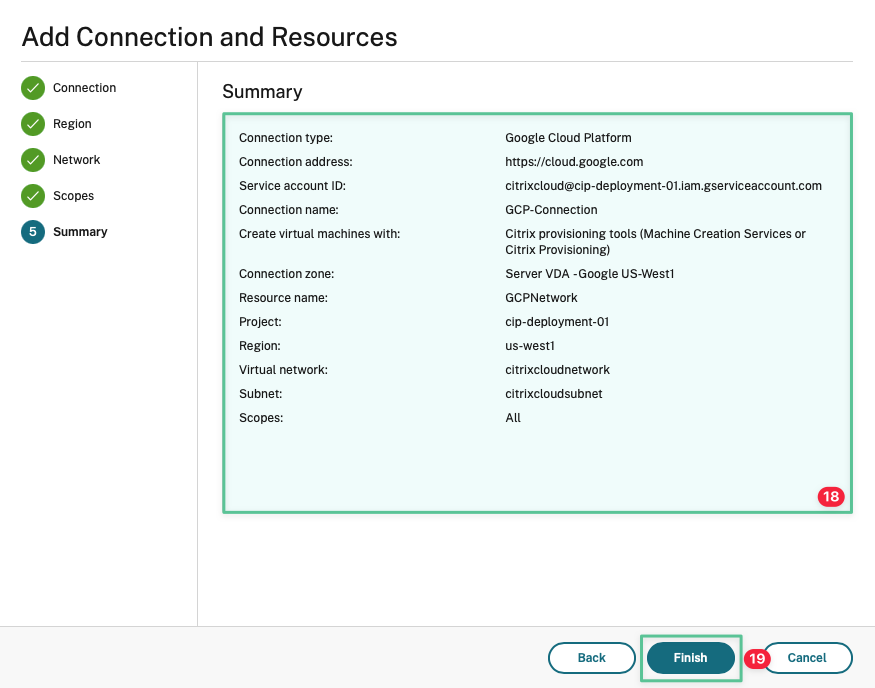

Überprüfen und bestätigen Sie die Verbindungsparameter

-

Klicken Sie auf Fertigstellen

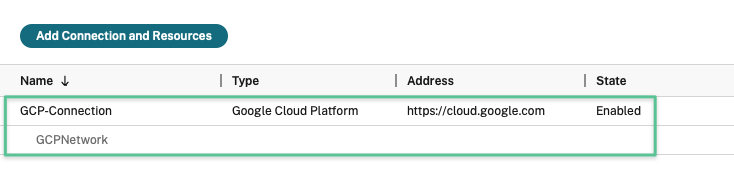

Das Ergebnis sollte dem Bild ähneln:

Jetzt, da Sie eine funktionierende Hosting-Verbindung haben, besteht der nächste Schritt darin, den Citrix Virtual Delivery Agent für die Ausführung der Workloads vorzubereiten.

8.3 Bereiten Sie das “Master-Image” für Ihren ersten Katalog von Citrix VDAs vor

In diesem Bereitstellungs- und Konfigurationshandbuch erstellen wir Ihr erstes nicht persistentes Serverbetriebssystem für mehrere Sitzungen. DieImage Management Reference Architecture bietet einen Überblick über die Funktionen und die Designarchitektur für ein Image-Management, um eine effiziente Bereitstellung von Anwendungs- und Desktop-Workloads sicherzustellen. Bevor der Maschinenkatalog bereitgestellt werden kann, muss die Virtual Delivery Agent (VDA) -Software auf dem Masterimage installiert werden. Mit der VDA-Software können die Maschine und die Ressourcen, die sie hostet, Benutzern zur Verfügung gestellt werden. Der VDA ermöglicht es der Maschine außerdem, sich beim Citrix Cloud Connector zu registrieren.

-

Melden Sie sich mit den folgenden Anmeldeinformationen für die Domäne bei der virtuellen MCS-Maschine an

Benutzername: ctx\ administrator

Kennwort: P@$$w0rd!@#

-

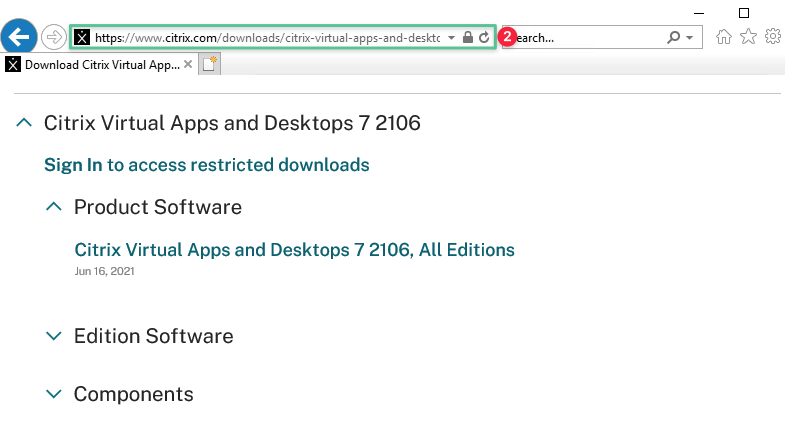

Navigieren Sie zu https://www.citrix.com/downloads/citrix-virtual-apps-and-desktops/product-software/citrix-virtual-apps-and-desktops-2106.html

-

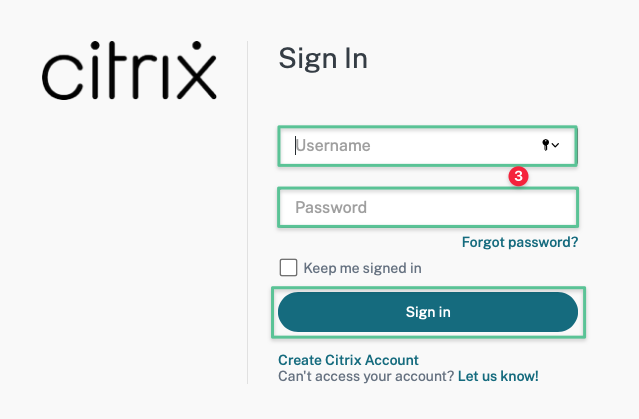

Sie benötigen ein Citrix-Konto, um sich anzumelden und den Virtual Delivery Agent mit Multi-Sitzungs-OS herunterzuladen. Wenn Sie kein Citrix-Konto haben, können Sie Create Citrix Accountwählen

-

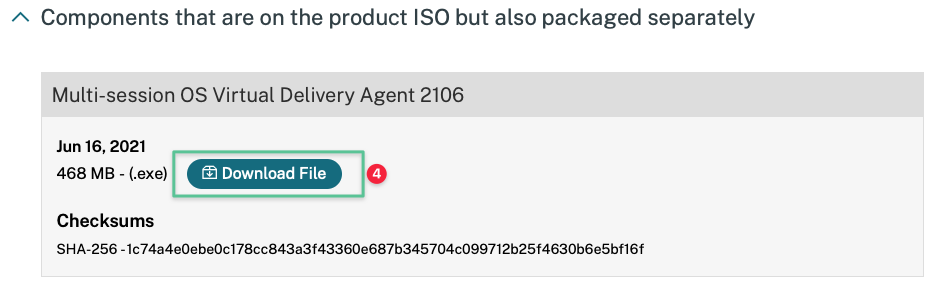

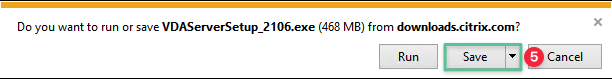

Laden Sie nach erfolgreicher Anmeldung den Virtual Delivery Agent mit mehreren Sitzungsbetriebssystemen herunter

-

Klicken Sie auf Speichern

-

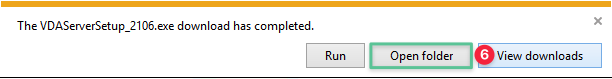

Klicken Sie auf Ordner öffnen

-

Klicken Sie mit der rechten Maustaste auf das Installationsprogramm der VDA-Serversoftware und wählen Sie Als Administrator auswählen

-

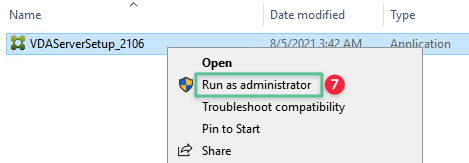

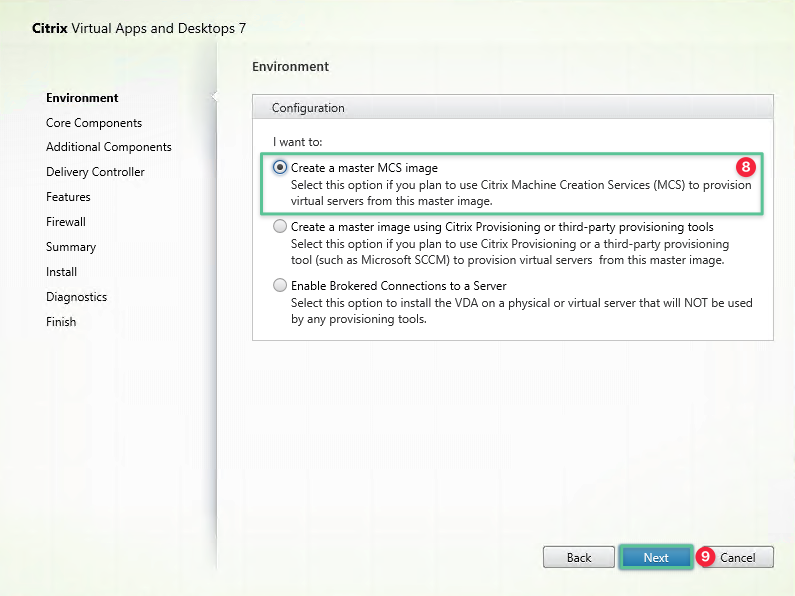

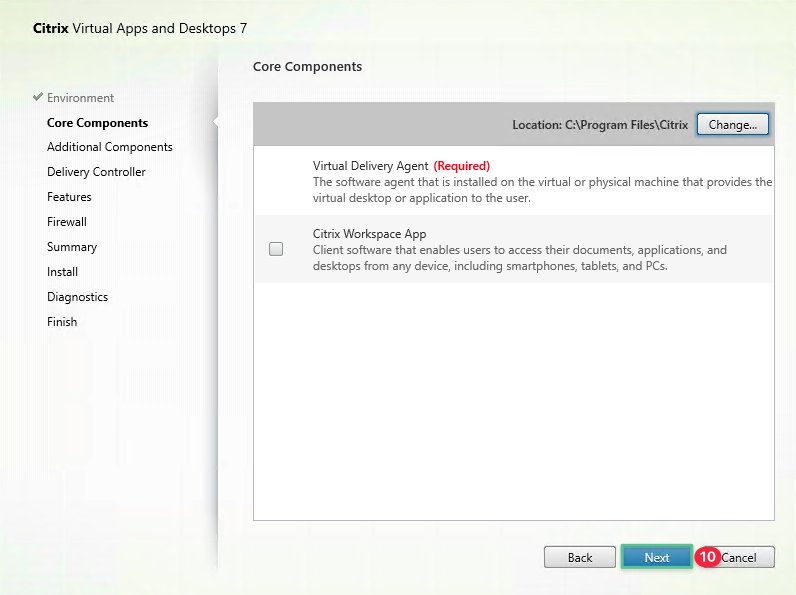

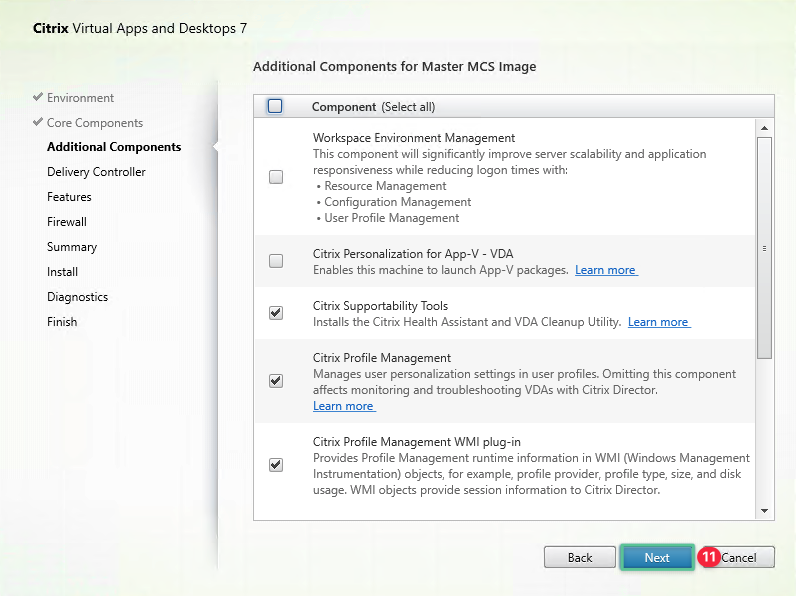

Wählen Sie Master-MCS-Image erstellen

-

Klicken Sie auf Weiter.

-

Übernehmen Sie die Standardoptionen und klicken Sie auf Weiter

-

Klicken Sie auf Weiter.

-

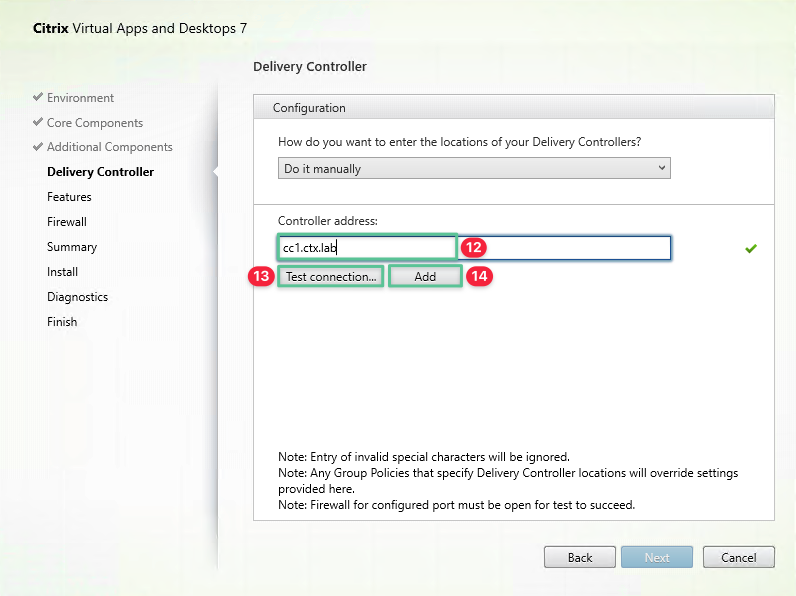

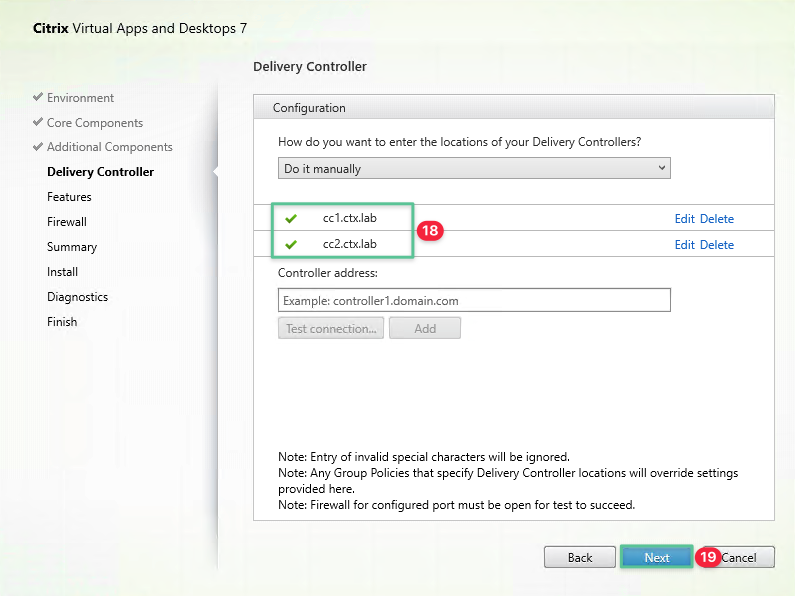

Geben Sie den ersten vollständig qualifizierten Cloud Connector-Domainnamen ein: cc1.ctx.lab

-

Klicken Sie auf Verbindung testen, um die Kommunikation zwischen dem VDA und Cloud Connector zu überprüfen und sicherzustellen, dass ein grünes Häkchen angezeigt wird.

-

Klicken Sie auf Hinzufügen.

-

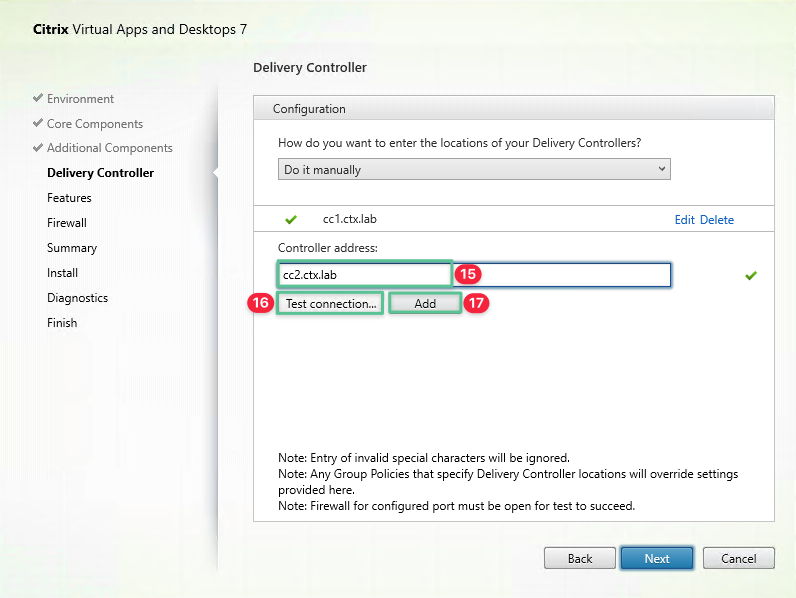

Geben Sie den zweiten vollqualifizierten Cloud Connector-Domainnamen ein: cc2.ctx.lab

-

Klicken Sie auf Verbindung testen, um die Kommunikation zwischen dem VDA und Cloud Connector zu überprüfen und sicherzustellen, dass ein grünes Häkchen angezeigt wird.

-

Klicken Sie auf Hinzufügen.

-

Vergewissern Sie sich, dass beide Cloud Connectors erfolgreich hinzugefügt wurden

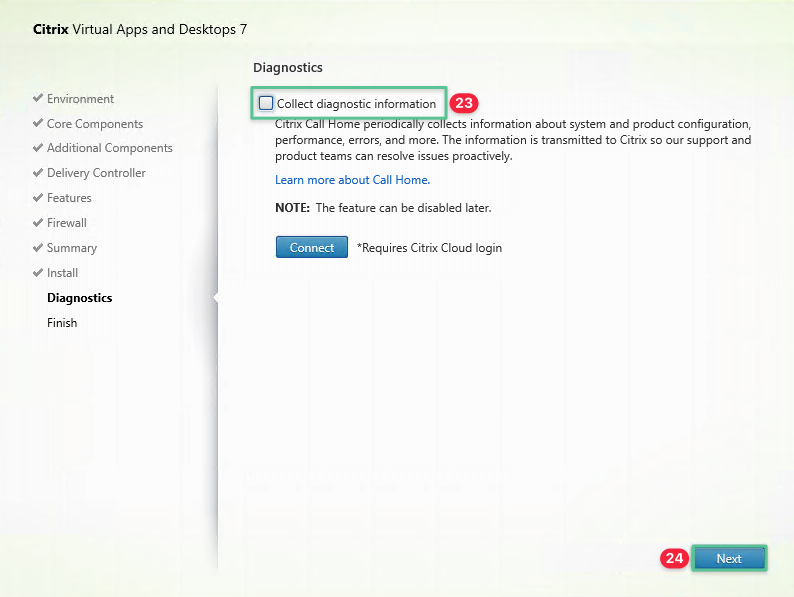

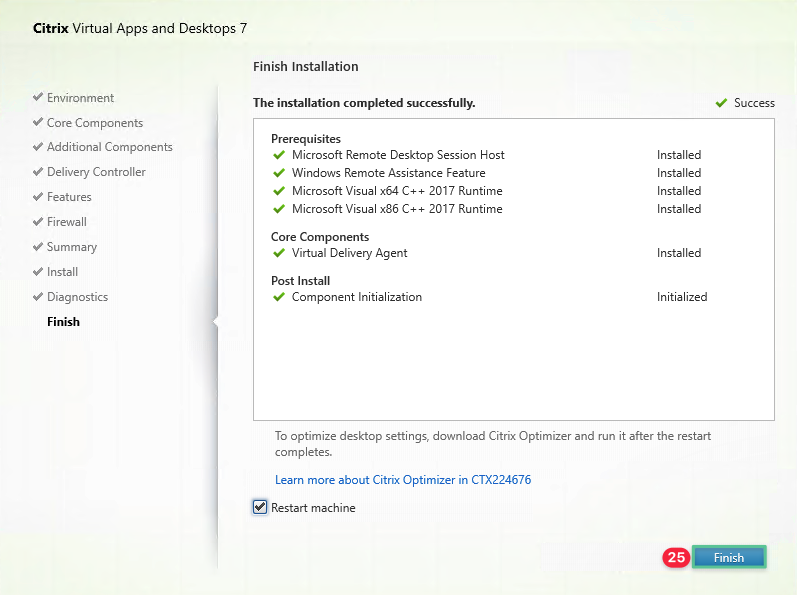

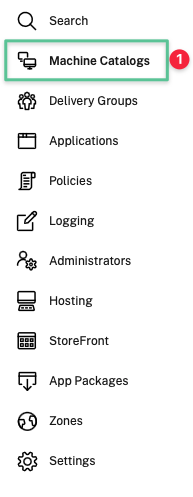

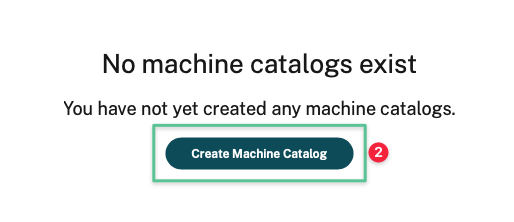

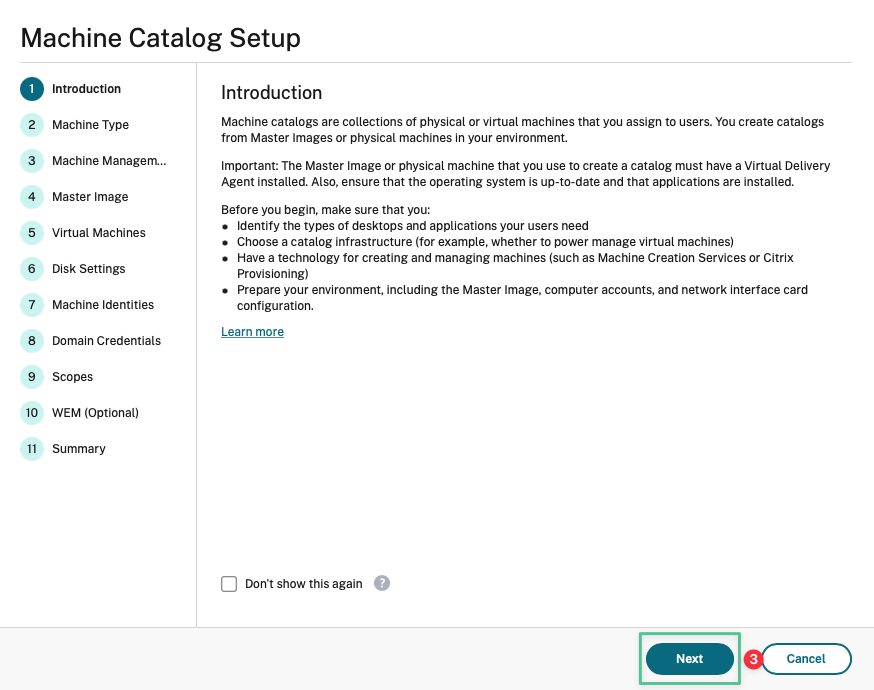

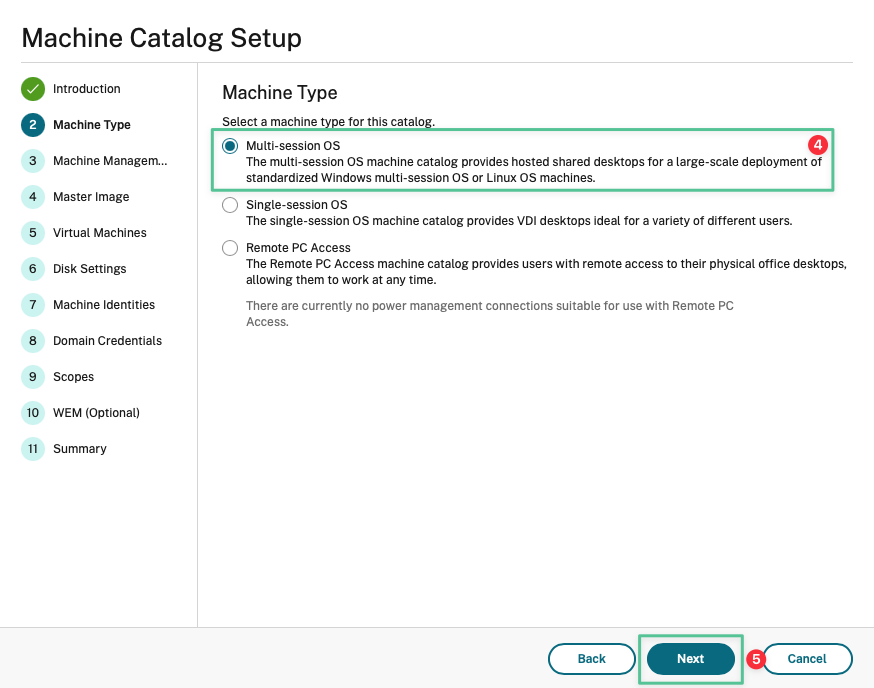

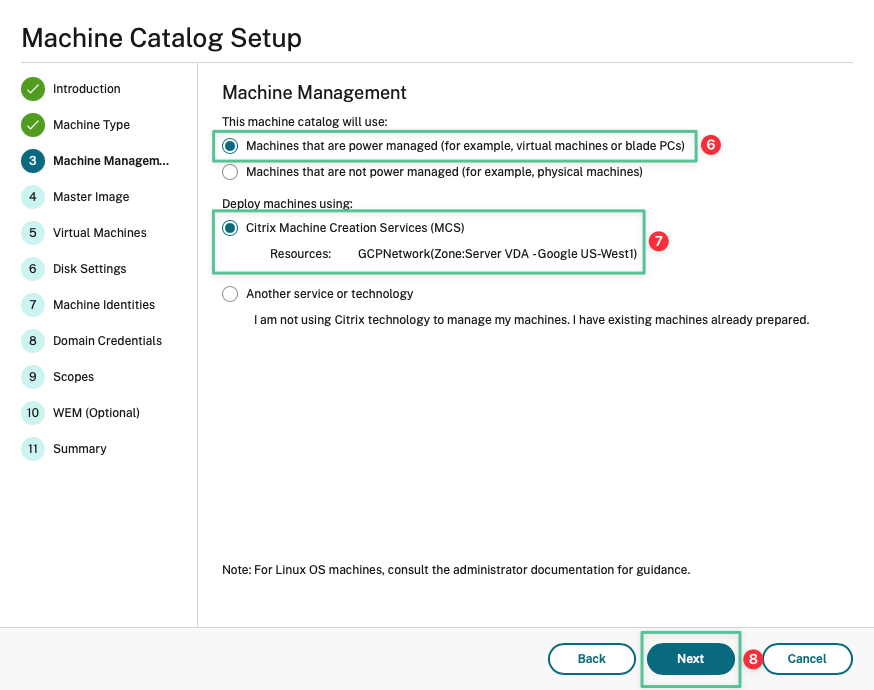

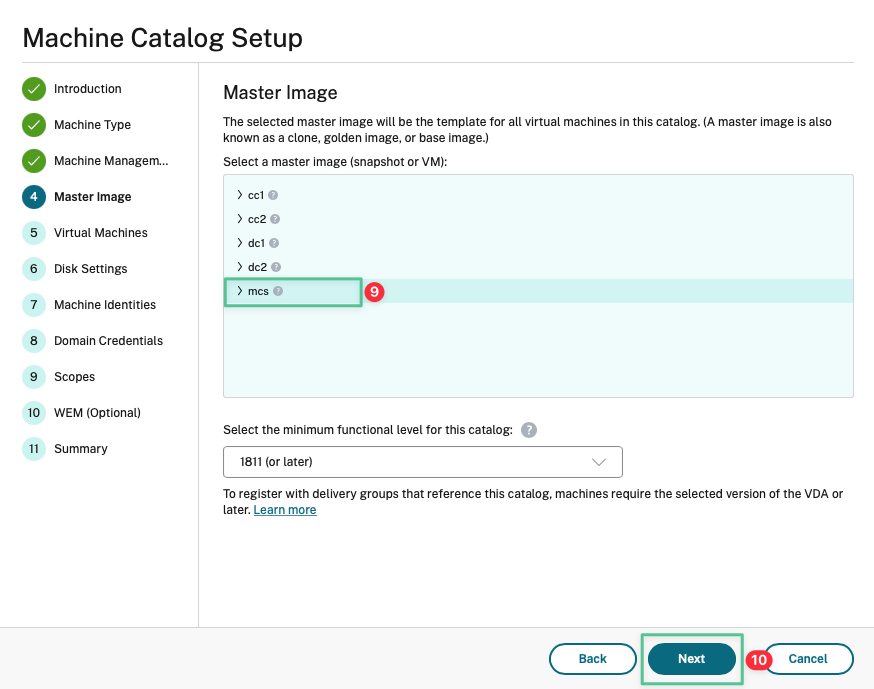

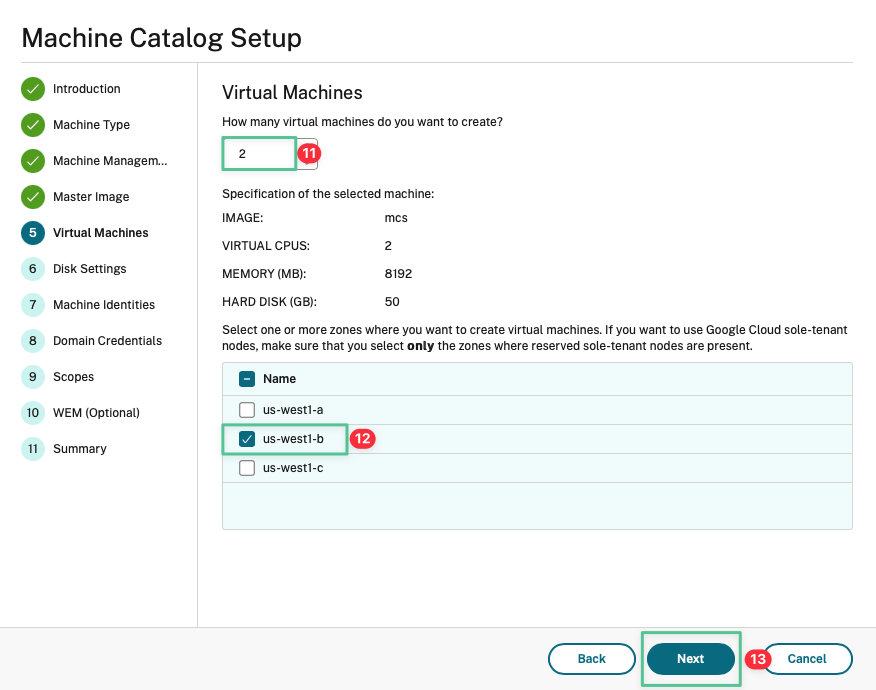

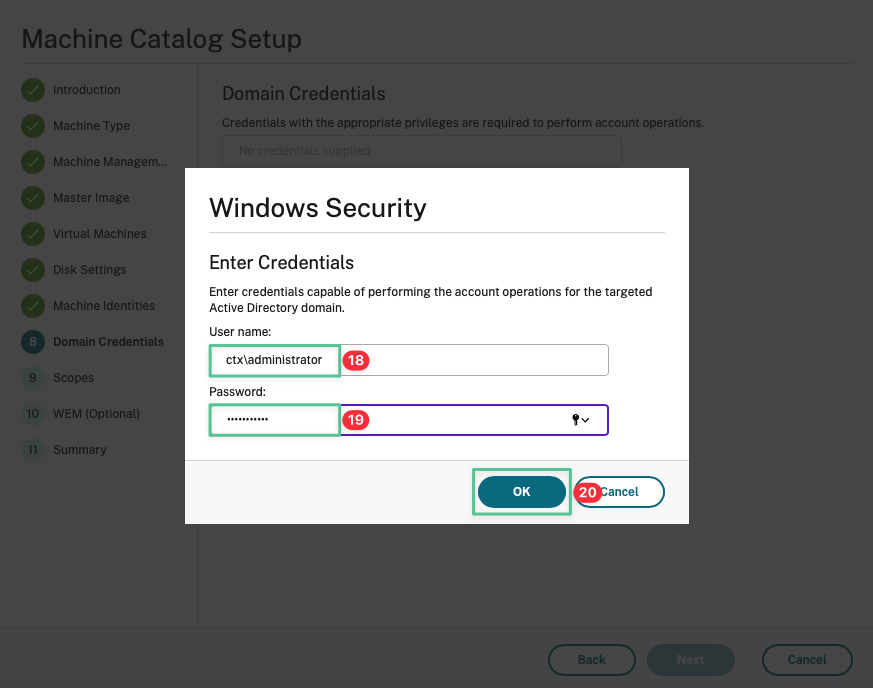

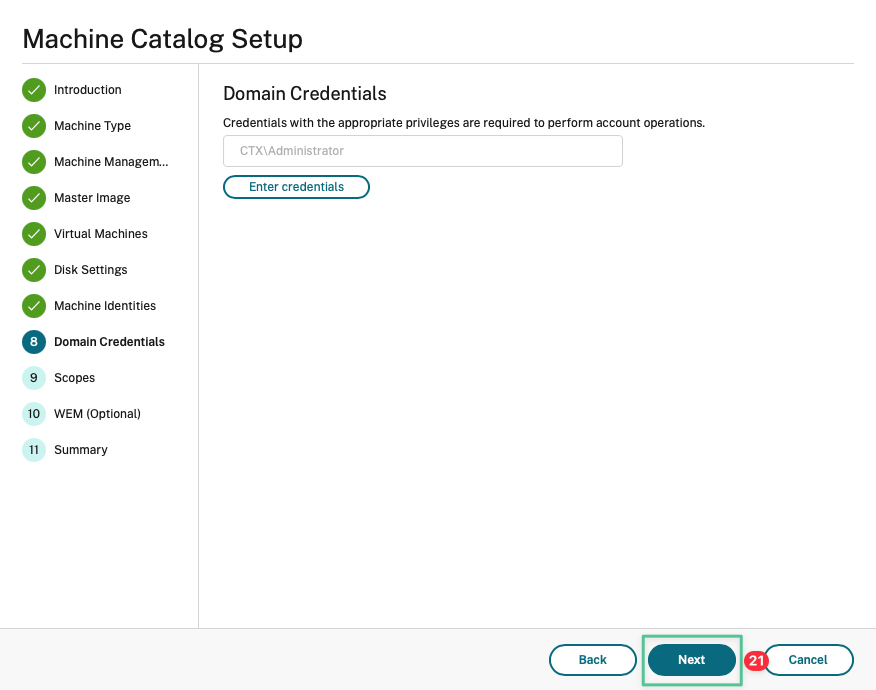

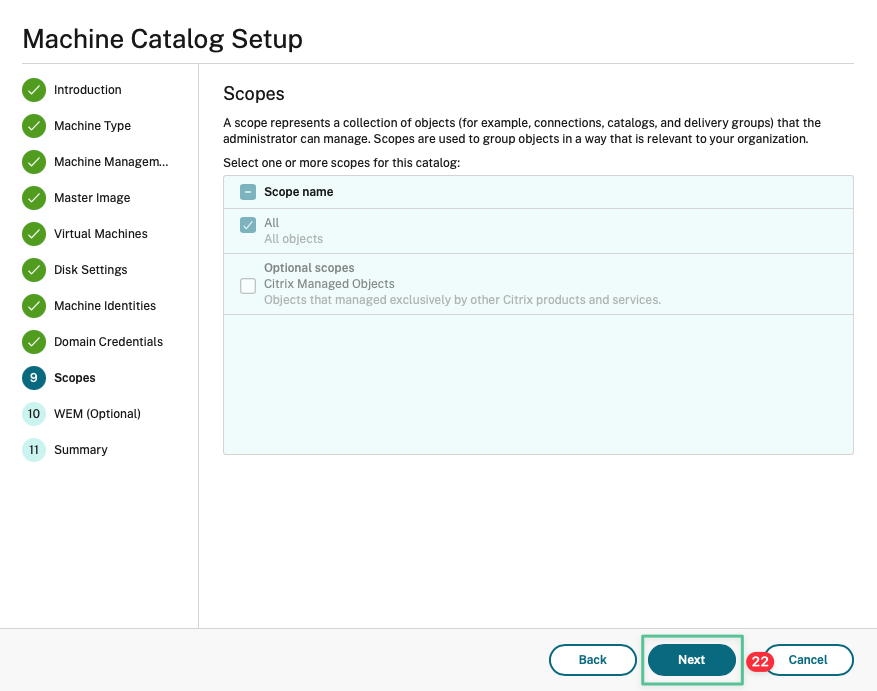

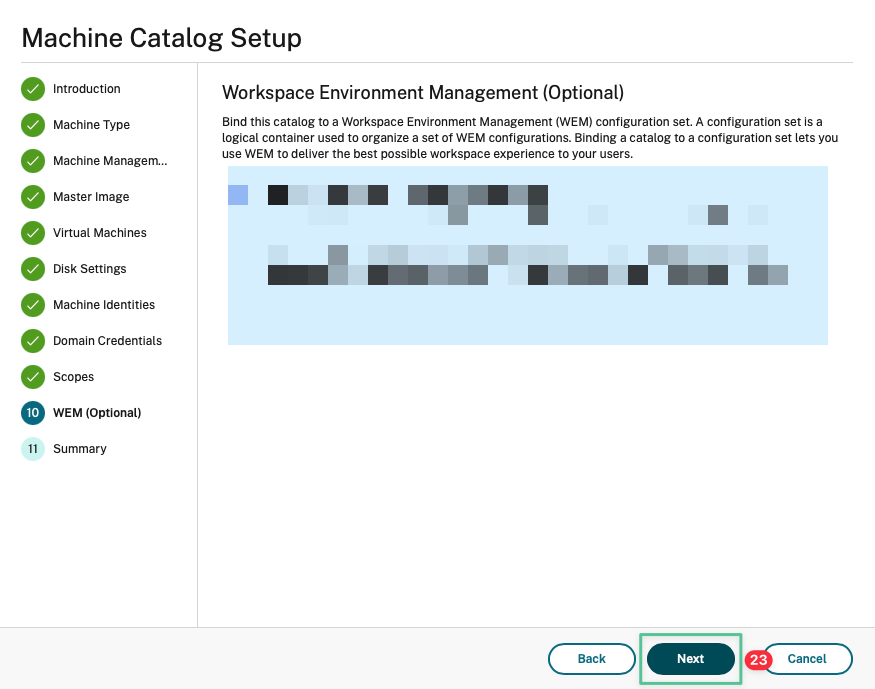

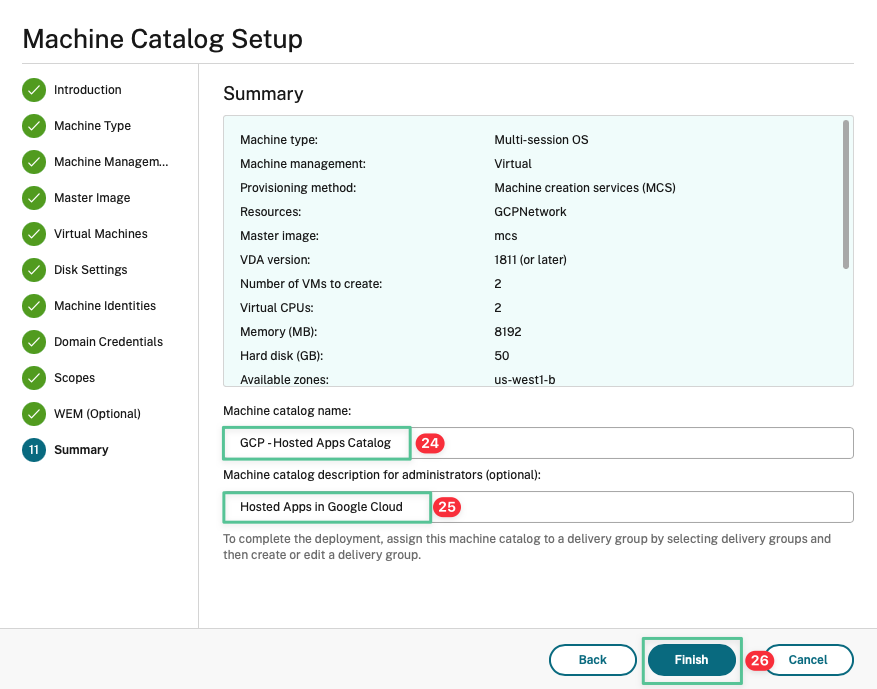

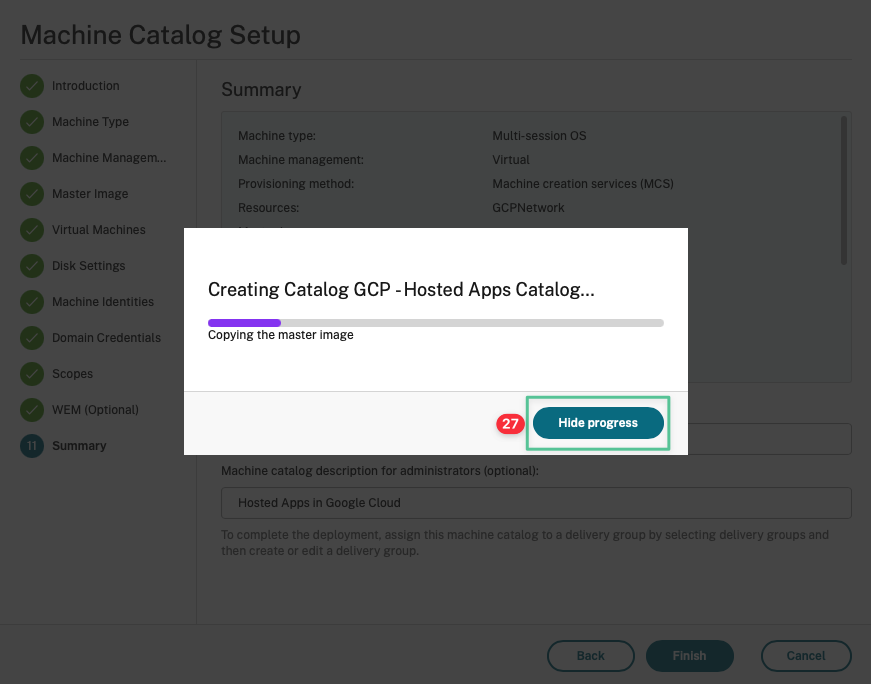

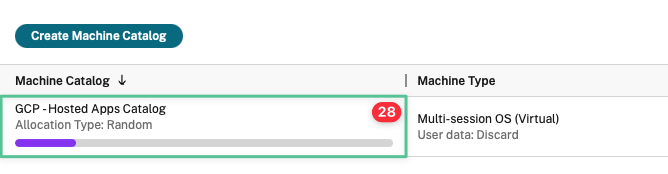

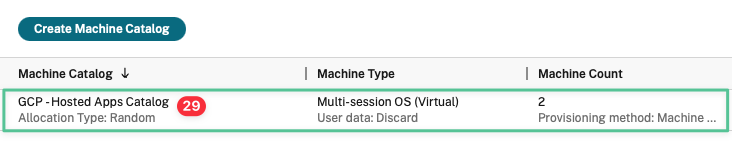

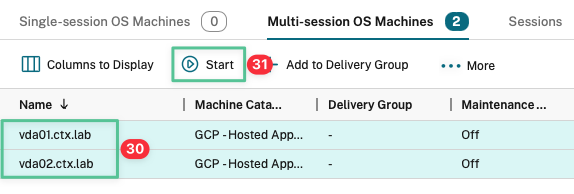

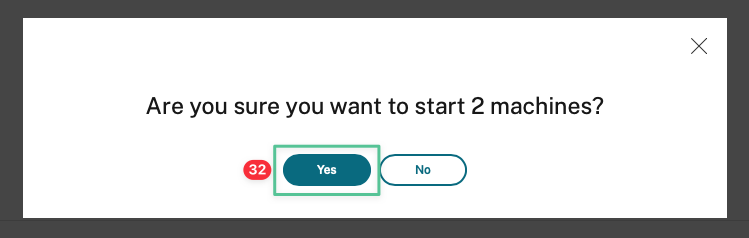

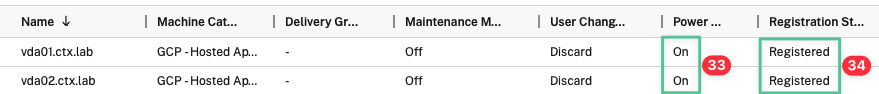

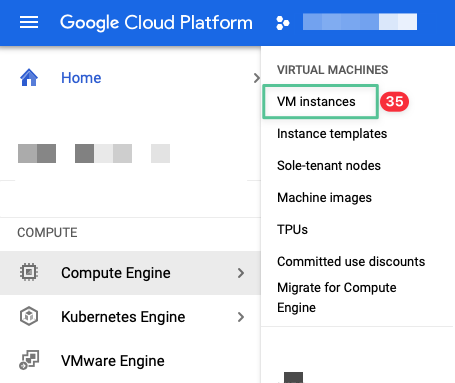

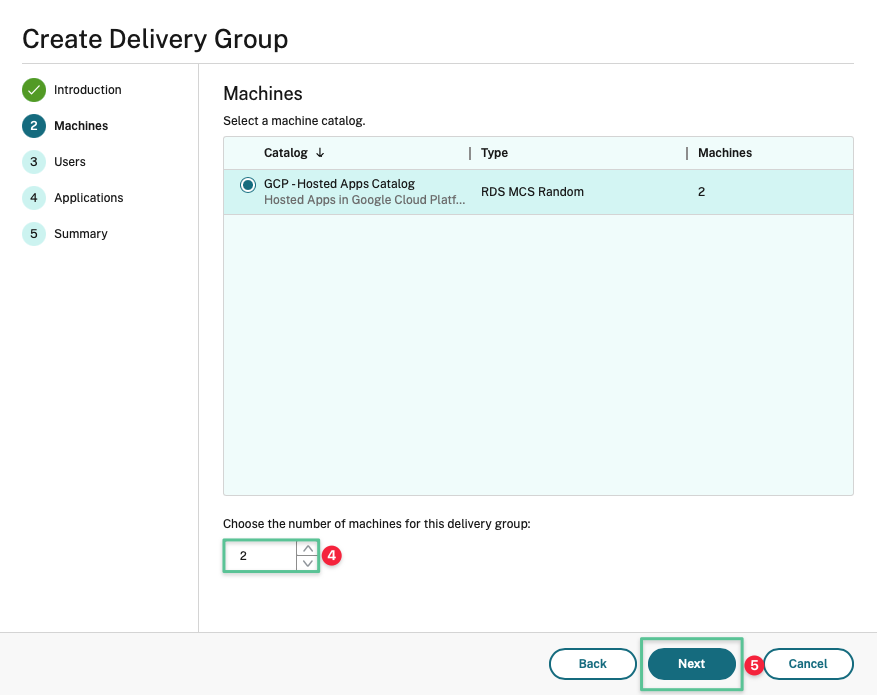

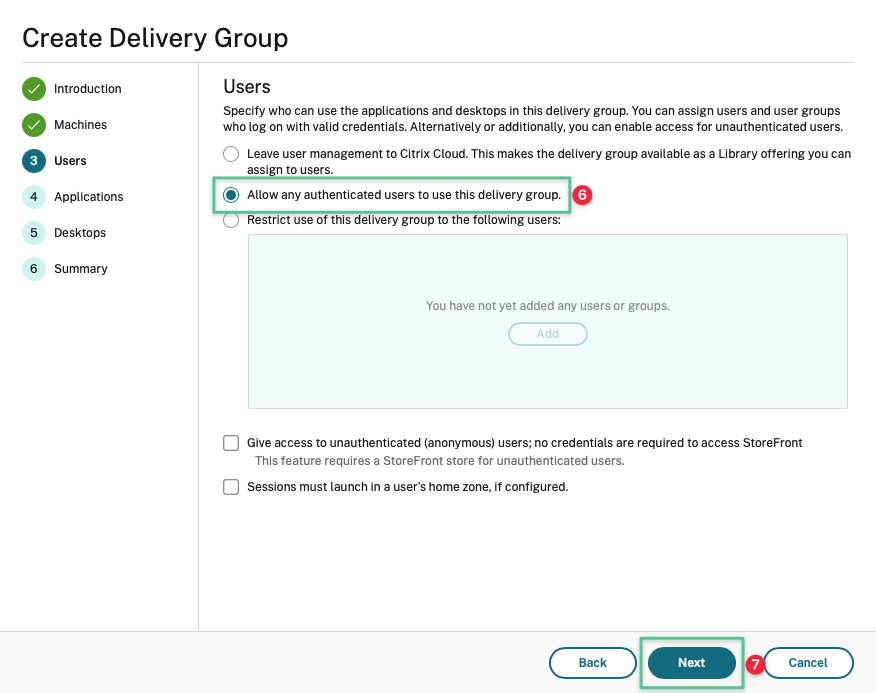

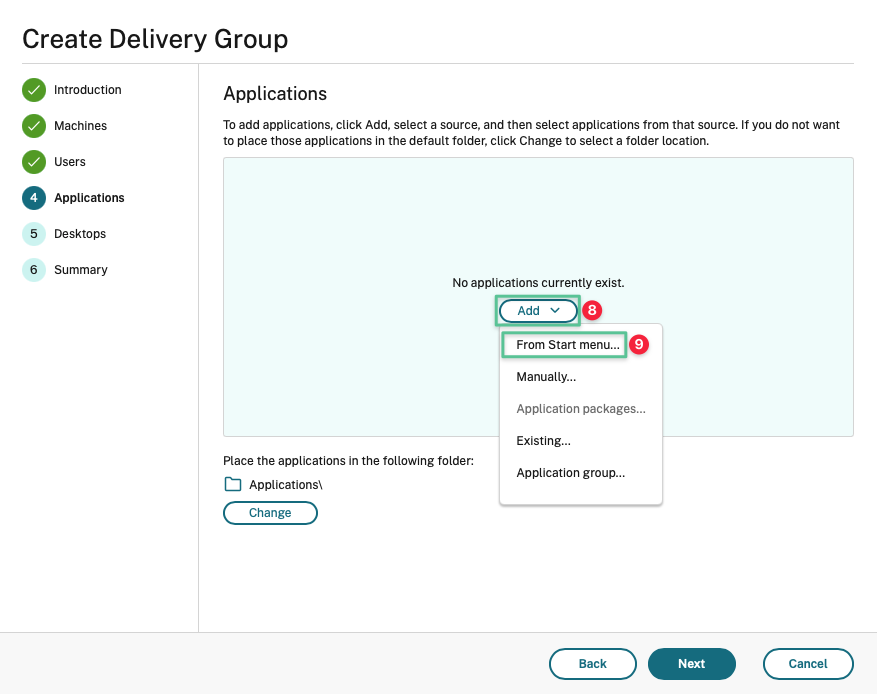

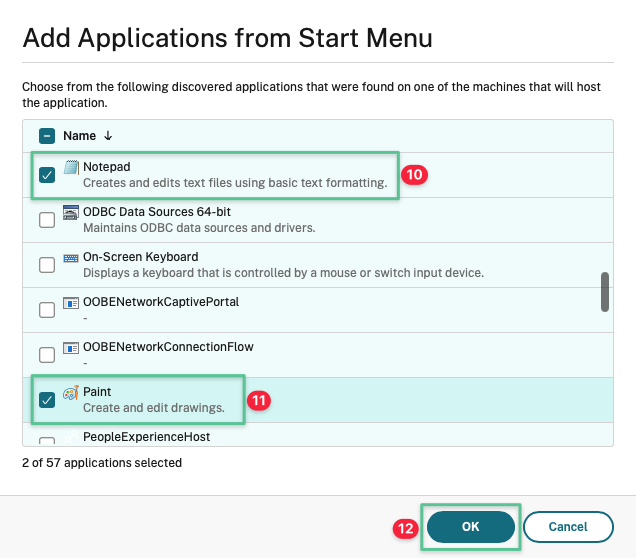

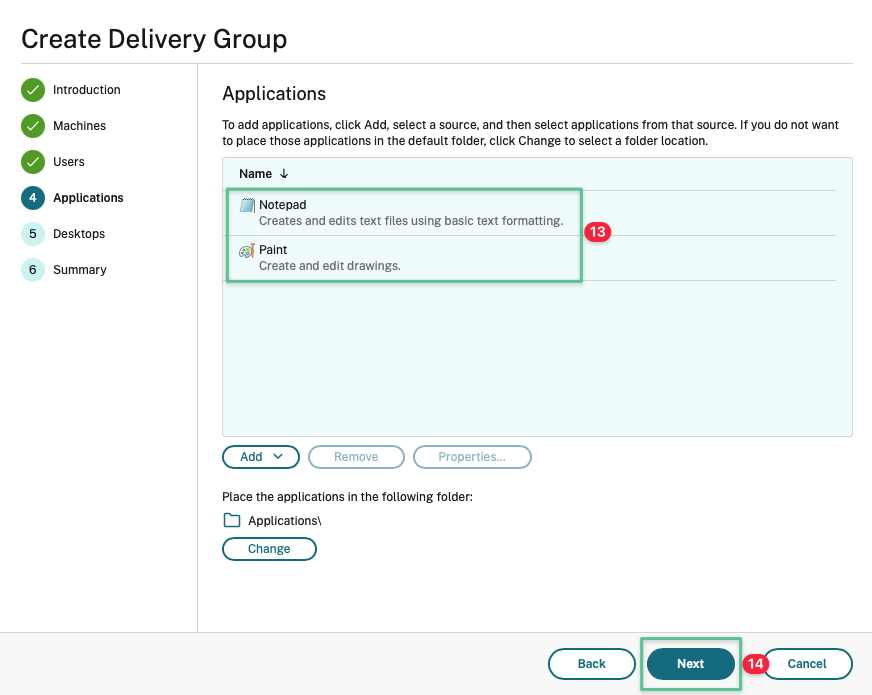

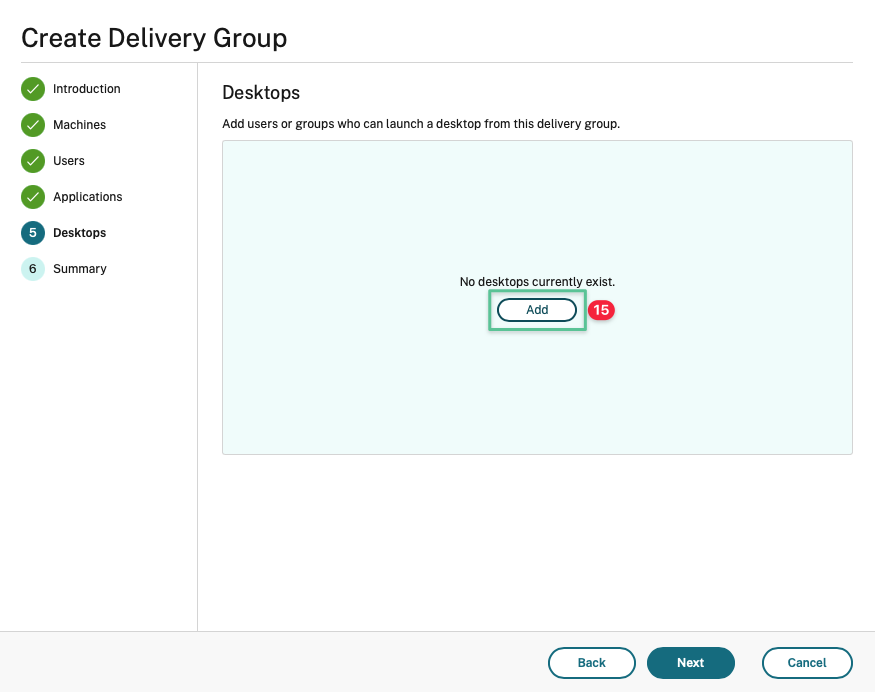

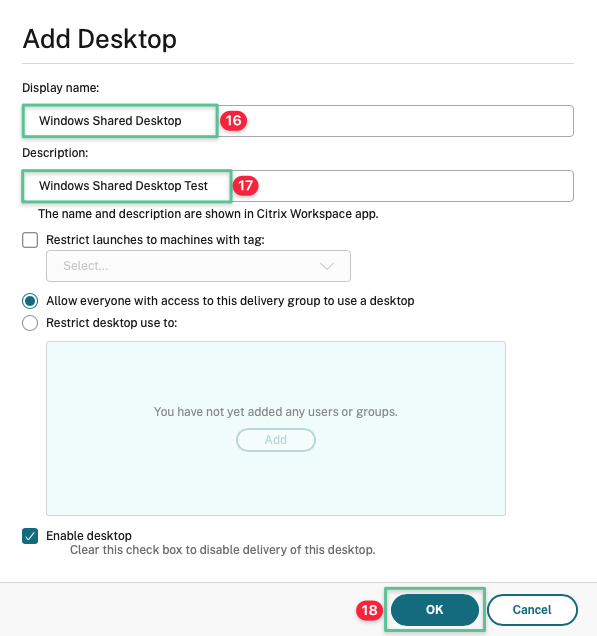

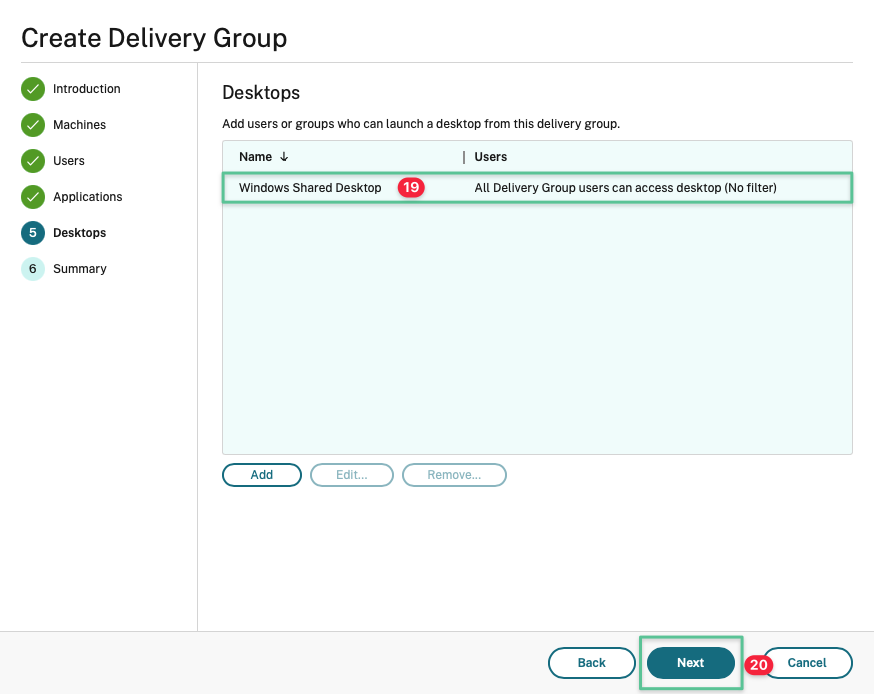

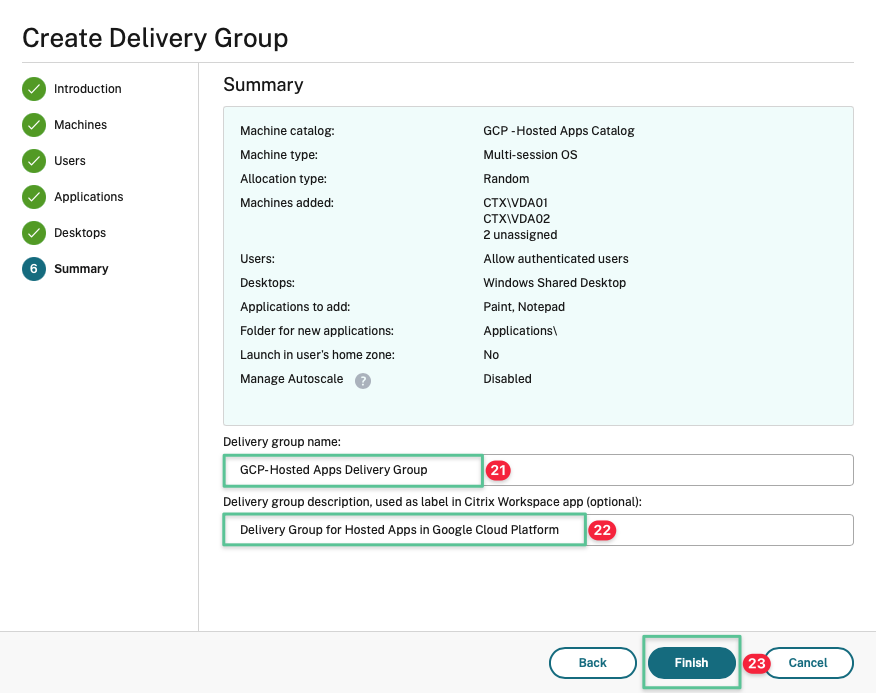

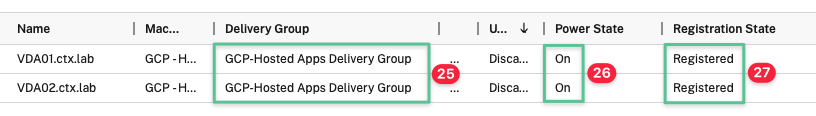

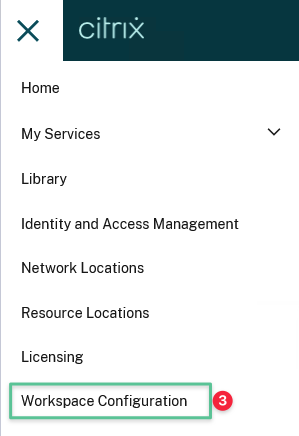

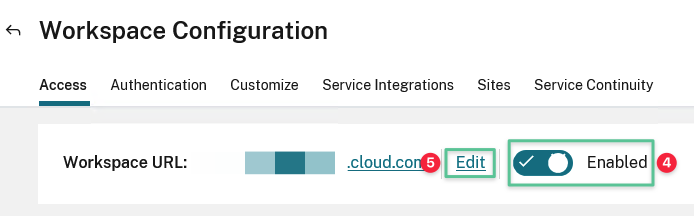

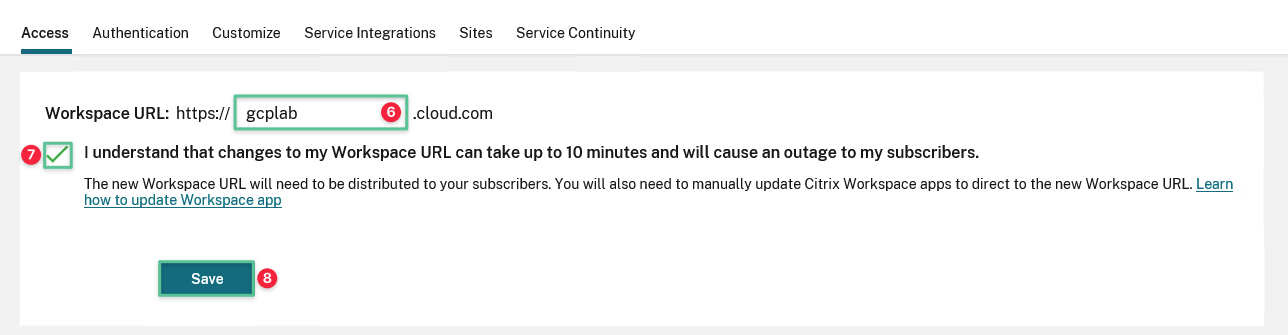

-