S/MIME für Secure Mail

Secure Mail unterstützt Secure/Multipurpose Internet Mail Extensions (S/MIME), sodass Benutzer Nachrichten zur Erhöhung der Sicherheit signieren und verschlüsseln können. Durch die Signatur kann der Empfänger sicher sein, dass die Nachricht von dem identifizierten Absender gesendet wurde und nicht von einem Betrüger. Bei Verschlüsselung können nur die Empfänger mit einem kompatiblen Zertifikat die Nachricht öffnen.

Weitere Informationen zu S/MIME finden Sie unter Microsoft TechNet.

In der folgenden Tabelle bedeutet ein X, dass ein S/MIME-Feature von Secure Mail auf einem Gerätebetriebssystem unterstützt wird.

| S/MIME-Feature | iOS | Android |

|---|---|---|

| Integration mit digitalen Identitätsanbietern: Sie können Secure Mail in einen unterstützten digitalen Identitätsanbieter (Drittanbietertool) integrieren. Der Identitätsanbieterhost stellt einer Identitätsanbieter-App auf Benutzergeräten Zertifikate zur Verfügung. Diese Anwendung sendet Zertifikate an den freigegebenen Endpoint Management-Tresor, ein sicherer Speicher für vertrauliche Anwendungsdaten. Secure Mail ruft Zertifikate aus dem freigegebenen Tresor ab. Weitere Informationen finden Sie unter Integration mit einem digitalen Identitätsanbieter. | X | |

| Unterstützung für abgeleitete Anmeldeinformationen | Secure Mail unterstützt die Verwendung von abgeleiteten Anmeldeinformationen als Zertifikatquelle. Weitere Informationen zu abgeleiteten Anmeldeinformationen finden Sie unter Abgeleitete Anmeldeinformationen für iOS in der Citrix Endpoint Management-Dokumentation. | |

| Zertifikatbereitstellung per E-Mail: Zum Bereitstellen von Zertifikaten per E-Mail müssen Sie Zertifikatvorlagen erstellen und mit diesen Vorlagen Benutzerzertifikate anfordern. Nach der Installation und Überprüfung der Zertifikate exportieren Sie die Benutzerzertifikate und senden sie per E-Mail an die Benutzer. Die Benutzer öffnen dann die E-Mail in Secure Mail und importieren die Zertifikate. Weitere Informationen finden Sie unter Zertifikate per E-Mail verteilen. | X | X |

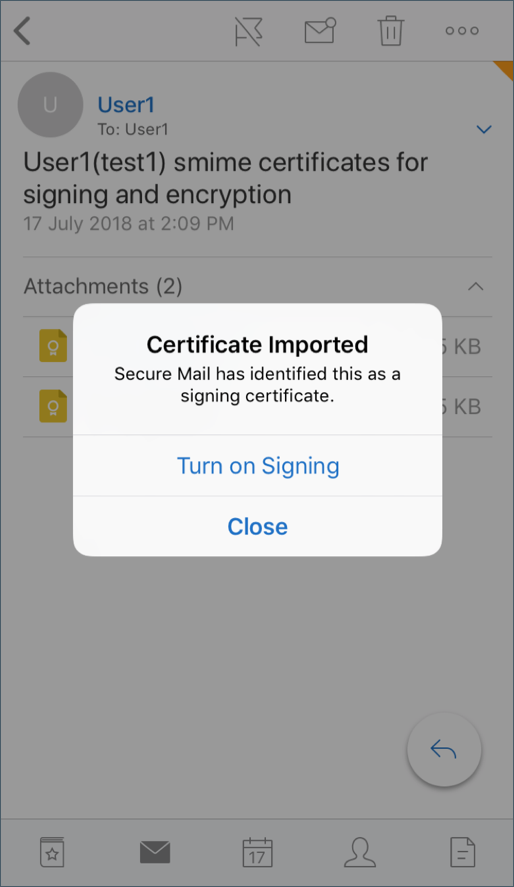

| Automatischer Import von Einzweckzertifikaten: Secure Mail erkennt, ob ein Zertifikat nur zum Signieren oder nur zum Verschlüsseln ist. Dann wird das Zertifikat automatisch importiert und der Benutzer wird benachrichtigt. Wenn ein Zertifikat für beide Zwecke ist, werden die Benutzer aufgefordert, es zu importieren. | X |

Integration mit einem digitalen Identitätsanbieter

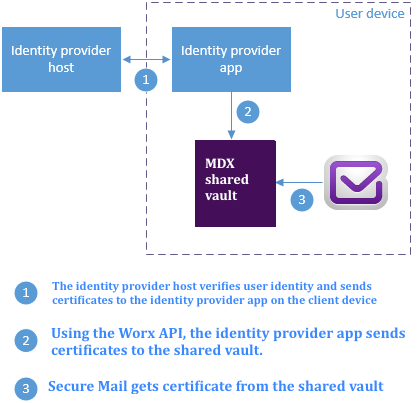

Das folgende Diagramm zeigt den Weg des Zertifikats vom digitalen Identitätsanbieterhost zu Secure Mail. Dieser ergibt sich, wenn Sie Secure Mail in einen unterstützten digitalen Identitätsanbieter (Drittanbietertool) integrieren.

Der freigegebene MDX-Tresor ist ein sicherer Speicher für vertrauliche App-Daten wie etwa Zertifikate. Nur die von Endpoint Management aktivierte App kann auf den freigegebenen Tresor zugreifen.

Voraussetzungen

Secure Mail unterstützt die Integration in Entrust IdentityGuard.

Konfigurieren der Integration

- Bereiten Sie die Identitätsanbieter-App vor und stellen Sie diese den Benutzern bereit:

- Wenden Sie sich an Entrust, um die IPA-Datei zum Umschließen zu erhalten.

-

Umschließen Sie die App mit dem MDX Toolkit.

Verwenden Sie eine eindeutige App-ID für die App, wenn Sie sie für Benutzer bereitstellen, die bereits über eine Version dieser App außerhalb der Endpoint Management-Umgebung verfügen. Verwenden Sie das gleiche Provisioningprofil für diese App und für Secure Mail.

- Fügen Sie die App zu Endpoint Management hinzu und veröffentlichen Sie sie im Endpoint Management App Store.

-

Teilen Sie den Benutzern mit, dass sie die Identitätsanbieter-App über Secure Hub installieren müssen. Geben Sie nach Bedarf Anleitungen zu Schritten, die nach der Installation ausgeführt werden müssen.

Abhängig davon, wie Sie die S/MIME-Richtlinien für Secure Mail im nächsten Schritt konfigurieren, fordert Secure Mail Benutzer u. U. zur Installation von Zertifikaten oder zum Aktivieren von S/MIME in den Secure Mail-Einstellungen auf. Schrittweise Anleitungen für diese beiden Verfahren finden Sie in Aktivieren von S/MIME für Secure Mail für iOS.

-

Wenn Sie Secure Mail zu Endpoint Management hinzufügen, konfigurieren Sie die folgenden Richtlinien:

-

Legen Sie die Richtlinie für die S/MIME-Zertifikatquelle auf Freigegebener Tresor fest. Secure Mail verwendet dann die im freigegebenen Tresor gespeicherten Zertifikate des digitalen Identitätsanbieters.

-

Damit S/MIME während des ersten Starts von Secure Mail aktiviert wird, konfigurieren Sie die Richtlinie “S/MIME bei erstem Secure Mail-Start aktivieren”. Die Richtlinie legt fest, ob Secure Mail S/MIME aktiviert, wenn Zertifikate im freigegebenen Tresor sind. Wenn keine Zertifikate verfügbar sind, fordert Secure Mail die Benutzer zum Importieren von Zertifikaten auf. Wenn die Richtlinie nicht aktiviert ist, können die Benutzer S/MIME in den Secure Mail-Einstellungen aktivieren. Standardmäßig aktiviert Secure Mail S/MIME nicht, daher müssen die Benutzer S/MIME in den Secure Mail-Einstellungen aktivieren.

-

Verwenden von abgeleiteten Anmeldeinformationen

Statt einer Integration mit einem digitalen Identitätsanbieter können Sie die Verwendung von abgeleiteten Anmeldeinformationen zulassen.

Wenn Sie Secure Mail zu Endpoint Management hinzufügen, legen Sie für die Richtlinie “S/MIME-Zertifikatquelle” die Option Abgeleitete Anmeldeinformationen fest. Weitere Informationen zu abgeleiteten Anmeldeinformationen finden Sie unter Abgeleitete Anmeldeinformationen für iOS.

Verteilen von Zertifikaten per E-Mail

Statt der Integration mit einem digitalen Identitätsanbieter oder der Verwendung von abgeleiteten Anmeldeinformationen können Sie Benutzern Zertifikate per E-Mail bereitstellen. Für diese Option sind die folgenden allgemeinen Schritte erforderlich.

-

Aktivieren Sie mit dem Server-Manager die Webregistrierung für die Microsoft-Zertifikatdienste und überprüfen Sie die Authentifizierungseinstellungen in IIS.

-

Erstellen Sie Zertifikatvorlagen zum Signieren und Verschlüsseln von E-Mail-Nachrichten. Fordern Sie mit diesen Vorlagen Benutzerzertifikate an.

-

Installieren und validieren Sie die Zertifikate. Exportieren Sie dann die Benutzerzertifikate und senden Sie sie an die Benutzer.

-

Die Benutzer öffnen die E-Mail in Secure Mail und importieren die Zertifikate. Die Zertifikate sind daher nur für Secure Mail verfügbar. Sie werden nicht unter dem iOS-Profil für S/MIME angezeigt.

Voraussetzungen

Die Anweisungen in diesem Abschnitt basieren auf den folgenden Komponenten:

- XenMobile Server 10 und höher

- Eine unterstützte Version von Citrix Gateway (bisher “NetScaler Gateway”)

- Secure Mail für iOS (Mindestversion 10.8.10); Secure Mail für Android-Geräte (Mindestversion 10.8.10)

- Microsoft Windows Server 2008 R2 oder höher mit Microsoft-Zertifikatdiensten als Stammzertifizierungsstelle (ZS)

- Microsoft Exchange:

- Exchange Server 2016 Kumulatives Update 4

- Exchange Server 2013 Kumulatives Update 15

- Exchange Server 2010 SP3 Update Rollup 16

Sorgen Sie vor dem Konfigurieren von S/MIME dafür, dass die folgenden Voraussetzungen erfüllt sind:

- Stellen Sie das Stamm- und Zwischenzertifikat auf den mobilen Geräten manuell oder über eine Anmeldeinformationsrichtlinie für Geräte in Endpoint Management bereit. Weitere Informationen finden Sie unter Anmeldeinformationsrichtlinie.

- Wenn Sie private Serverzertifikate zum Sichern des ActiveSync-Datenverkehrs an Exchange Server verwenden, müssen alle Stamm- und Zwischenzertifikate auf den mobilen Geräten installiert sein.

Aktivieren der Webregistrierung für Microsoft-Zertifikatdienste

- Wechseln Sie zu Verwaltungstools und wählen Sie dann Server-Manager.

- Prüfen Sie unter Active Directory-Zertifikatdienste, ob die Zertifizierungsstellen-Webregistrierung installiert ist.

- Klicken Sie auf Rollendienste hinzufügen, um die Zertifizierungsstellen-Webregistrierung, falls erforderlich, hinzuzufügen.

- Aktivieren Sie das Kontrollkästchen für Zertifizierungsstellen-Webregistrierung und klicken Sie auf Weiter.

- Klicken Sie auf Schließen oder Fertig stellen, wenn die Installation abgeschlossen ist.

Überprüfen der Authentifizierungseinstellungen in IIS

- Stellen Sie sicher, dass die Site für die Webregistrierung, die zum Anfordern von Benutzerzertifikaten verwendet wird (z. B.

https://ad.domain.com/certsrv/), mit einem privaten oder öffentlichen HTTPS-Serverzertifikat gesichert ist. - Sie müssen auf die Webregistrierungssite über HTTPS zugreifen.

- Wechseln Sie zu Verwaltungstools und wählen Sie dann Server-Manager.

- Überprüfen Sie unter Webserver (IIS) die Rollendienste. Stellen Sie sicher, dass Clientzertifikatzuordnung-Authentifizierung und IIS Clientzertifikatzuordnung-Authentifizierung installiert sind. Falls nicht, installieren Sie diese Rollendienste.

- Wechseln Sie zu Verwaltungstools und wählen Sie Internetinformationsdienste (IIS)-Manager.

- Wählen Sie im linken Bereich des Fensters des IIS-Managers den Server aus, auf dem die IIS-Instanz für die Webregistrierung ausgeführt wird.

- Klicken Sie auf Authentifizierung.

- Stellen Sie sicher, dass für Active Directory-Clientzertifikatauthentifizierung der Status Aktiviert angezeigt wird.

- Klicken Sie im rechten Bereich auf Sites > Standardsite für Microsoft Internetinformationsdienste > Bindungen.

- Fügen Sie eine HTTPS-Bindung hinzu, wenn keine vorhanden ist.

- Wechseln Sie zu Standardwebsite-Startseite.

- Klicken Sie auf SSL-Einstellungen und dann auf Clientzertifikate akzeptieren.

Erstellen von Zertifikatvorlagen

Für die Signatur und Verschlüsselung von E-Mail empfiehlt Citrix, dass Sie Zertifikate unter Microsoft Active Directory-Zertifikatdienste erstellen. Wenn Sie dasselbe Zertifikat für beide Zwecke verwenden und das Verschlüsselungszertifikat archivieren, sind die Wiederherstellung des Signaturzertifikats und ein Identitätswechsel möglich.

Mit der folgenden Vorgehensweise werden die Zertifikatvorlagen auf dem Zertifizierungsstellenserver (ZS-Server) dupliziert:

- Nur Exchange-Signatur (zum Signieren)

- Exchange-Benutzer (zur Verschlüsselung)

-

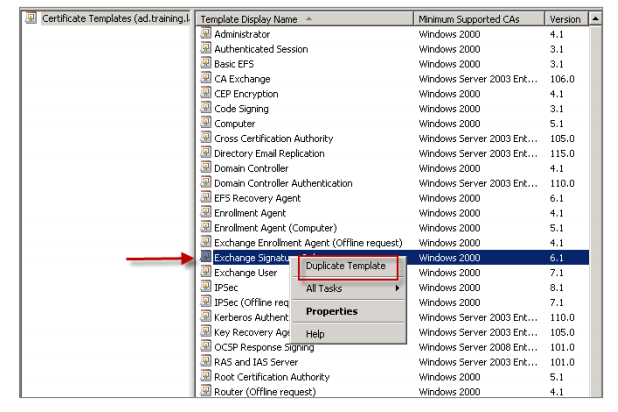

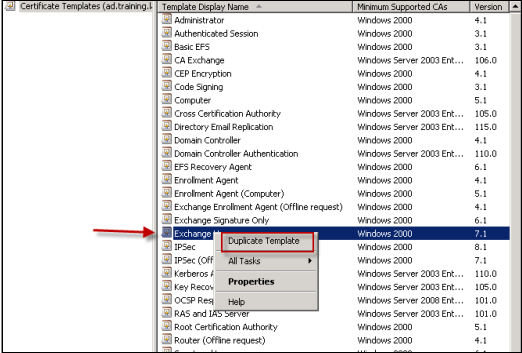

Öffnen Sie das Zertifizierungsstellen-Snap-In.

-

Erweitern Sie die Zertifizierungsstelle und wechseln Sie zu Zertifikatvorlagen.

-

Klicken Sie mit der rechten Maustaste auf Verwalten.

-

Suchen Sie die Vorlage “Nur Exchange-Signatur”, klicken Sie mit der rechten Maustaste auf die Vorlage und klicken Sie dann auf Doppelte Vorlage.

-

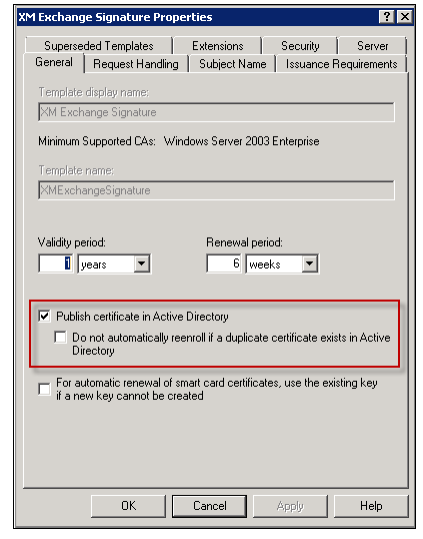

Weisen Sie einen Namen zu.

-

Aktivieren Sie das Kontrollkästchen für Zertifikat in Active Directory veröffentlichen.

Hinweis:

Wenn Sie das Kontrollkästchen Zertifikat in Active Directory veröffentlichen nicht aktivieren, müssen die Benutzer die Benutzerzertifikate für Signatur und Verschlüsselung manuell veröffentlichen. Dies ist möglich über Outlook-E-Mail-Client > Vertrauensstellungscenter > E-Mail-Sicherheit > In GAL veröffentlichen.

-

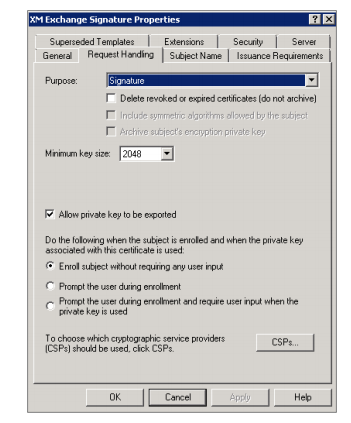

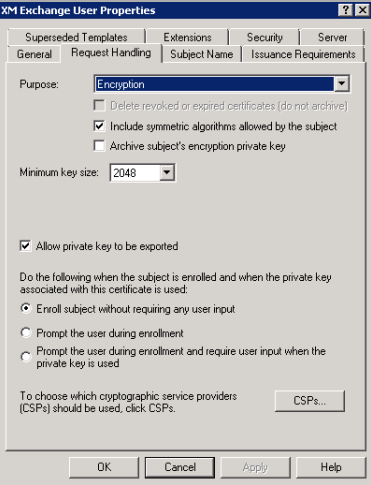

Klicken Sie auf die Registerkarte Anforderungsverarbeitung und legen Sie folgende Parameter fest:

- Zweck: Signatur

- Minimale Schlüsselgröße: 2048

- Kontrollkästchen Exportieren von privatem Schlüssel zulassen aktiviert

- Kontrollkästchen Antragsteller ohne Benutzereingabe registrieren aktiviert

-

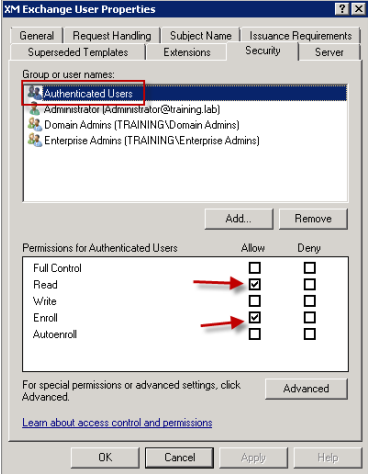

Klicken Sie auf die Registerkarte Sicherheit und stellen Sie sicher, dass unter Gruppen- oder Benutzernamen die Gruppe Authentifizierte Benutzer (oder nach Wunsch eine andere Domänensicherheitsgruppe) hinzugefügt ist. Stellen Sie außerdem sicher, dass unter Berechtigungen für authentifizierte Benutzer die Kontrollkästchen Lesen und Registrieren für Zulassen aktiviert sind.

-

Für alle anderen Registerkarten und Parameter behalten Sie die Standardeinstellungen bei.

-

Klicken Sie für Zertifikatvorlagen auf Exchange-Benutzer und wiederholen Sie die Schritte 4 bis 9.

Verwenden Sie für die neue Exchange-Benutzervorlage die gleichen Standardeinstellungen wie für die Originalvorlage.

-

Klicken Sie auf die Registerkarte Anforderungsverarbeitung und legen Sie folgende Parameter fest:

- Zweck: Verschlüsselung

- Minimale Schlüsselgröße: 2048

- Kontrollkästchen Exportieren von privatem Schlüssel zulassen aktiviert

-

Kontrollkästchen Antragsteller ohne Benutzereingabe registrieren aktiviert

-

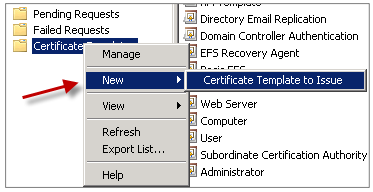

Wenn beide Vorlagen erstellt sind, geben Sie beide aus. Klicken Sie auf Neu und klicken Sie dann auf Auszustellende Zertifikatvorlage.

Anfordern von Benutzerzertifikaten

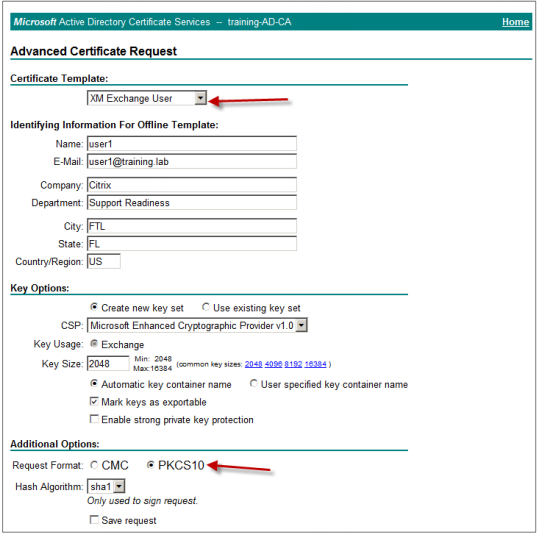

Bei dieser Vorgehensweise wird “User1” zum Navigieren zur Webregistrierungsseite, z. B. https://ad.domain.com/certsrv/, verwendet. Bei der Vorgehensweise werden zwei neue Benutzerzertifikate für sichere E-Mail angefordert: eines für die Signierung und das zweite für die Verschlüsselung. Sie können die Vorgehensweise für andere Domänenbenutzer, die die Verwendung von S/MIME über Secure Mail benötigen, wiederholen.

Zum Erstellen der Benutzerzertifikate für die Signierung und Verschlüsselung wird die manuelle Registrierung über die Webregistrierungssite (z. B. https://ad.domain.com/certsrv/) auf Microsoft-Zertifikatdienste verwendet. Eine Alternative wäre das Konfigurieren einer automatischen Registrierung über eine Gruppenrichtlinie für die Gruppe von Benutzern, die das Feature verwenden sollen.

-

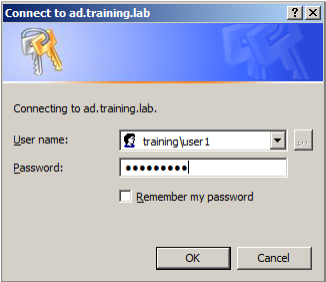

Öffnen Sie auf einem Windows-Computer Internet Explorer und navigieren Sie zu der Webregistrierungssite, um ein Benutzerzertifikat anzufordern.

Hinweis:

Stellen Sie sicher, dass Sie sich unter dem richtigen Domänenbenutzerkonto anmelden, um das Zertifikat anzufordern.

-

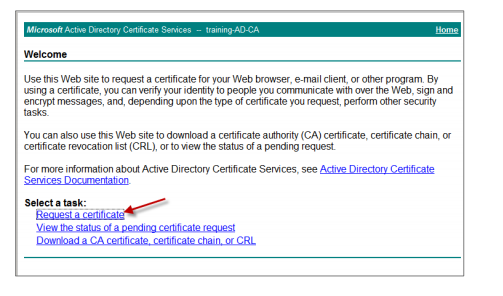

Wenn Sie angemeldet sind, klicken Sie auf Zertifikat anfordern.

-

Klicken Sie auf Erweiterte Zertifikatanforderung.

-

Klicken Sie auf Eine Zertifikatanforderung an diese Zertifizierungsstelle erstellen und einreichen.

-

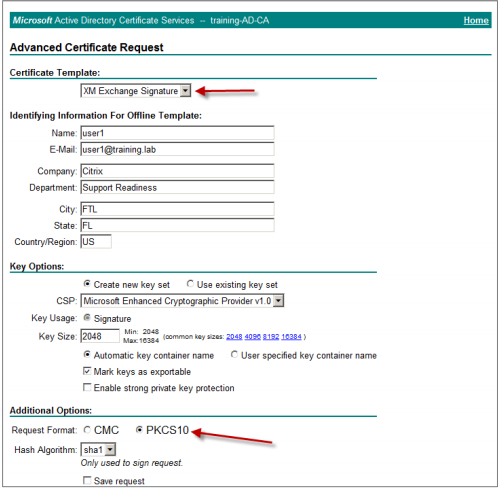

Erstellen Sie das Benutzerzertifikat zum Signieren. Wählen Sie den entsprechenden Vorlagennamen aus, geben Sie Ihre Benutzereinstellungen ein, und wählen Sie neben Anforderungsformat die Option PKCS10 aus.

Die Anforderung wurde gesendet.

-

Klicken Sie auf Dieses Zertifikat installieren.

-

Vergewissern Sie sich, dass das Zertifikat erfolgreich installiert wurde.

-

Wiederholen Sie das Verfahren zur Verschlüsselung von E-Mail. Bleiben Sie als der gleiche Benutzer bei der Webregistrierungssite angemeldet und klicken Sie auf den Link Startseite, um ein neues Zertifikat anzufordern.

-

Wählen Sie die neue Vorlage für die Verschlüsselung aus und legen Sie dann die gleichen Benutzereinstellungen wie in Schritt 5 fest.

-

Stellen Sie sicher, dass das Zertifikat erfolgreich installiert wurde, und wiederholen Sie das Verfahren zum Erstellen eines Benutzerzertifikatpaars für einen weiteren Domänenbenutzer. Bei diesem Verfahren werden die gleichen Schritte ausgeführt und ein Zertifikatpaar für “User2” erstellt.

Hinweis:

Bei dem Verfahren wird der gleiche Windows-Computer zum Anfordern des zweiten Zertifikatpaars für “User2” verwendet.

Überprüfen veröffentlichter Zertifikate

-

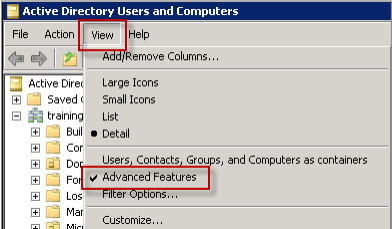

Um sich zu vergewissern, dass die Zertifikate im Domänenbenutzerprofil richtig installiert sind, wechseln Sie zu Active Directory-Benutzer und -Computer > Anzeigen > Erweiterte Funktionen.

-

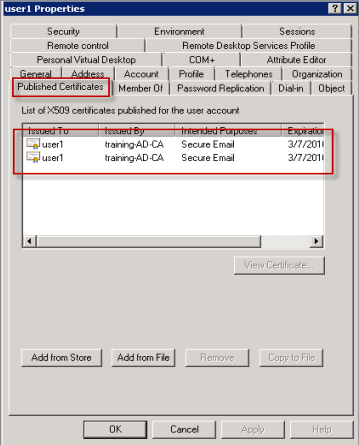

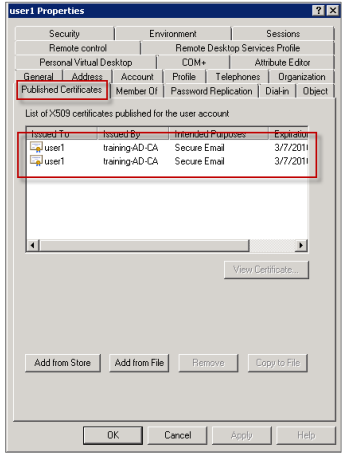

Wechseln Sie zu den Eigenschaften des Benutzers (User1 für dieses Beispiel) und klicken Sie dann auf die Registerkarte Veröffentlichte Zertifikate. Vergewissern Sie sich, dass beide Zertifikate verfügbar sind. Sie können auch sicherstellen, dass jedes Zertifikat einen bestimmten Zweck hat.

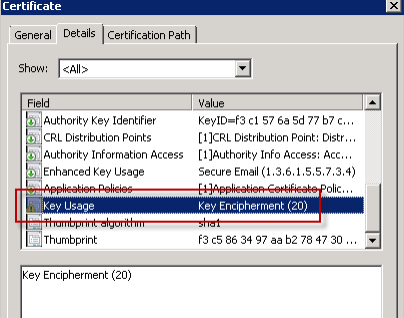

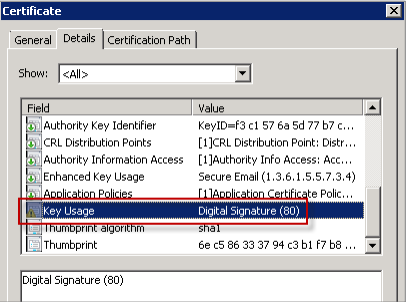

Diese Abbildung zeigt ein Zertifikat für die Verschlüsselung von E-Mail.

Diese Abbildung zeigt ein Zertifikat zum Signieren von E-Mail.

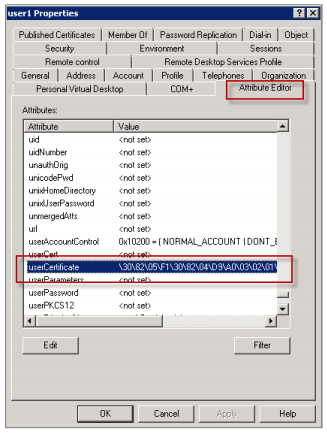

Stellen Sie Sicher, dass dem Benutzer das richtige verschlüsselte Zertifikat zugewiesen ist. Sie können dies unter Active Directory-Benutzer und -Computer > Benutzereigenschaften prüfen.

Secure Mail prüft das Benutzerobjektattribut userCertificate über LDAP-Abfragen. Sie können diesen Wert auf der Registerkarte Attribut-Editor ablesen. Wenn dieses Feld leer ist oder das falsche Benutzerzertifikat für die Verschlüsselung enthält, kann Secure Mail Nachrichten weder verschlüsseln noch entschlüsseln.

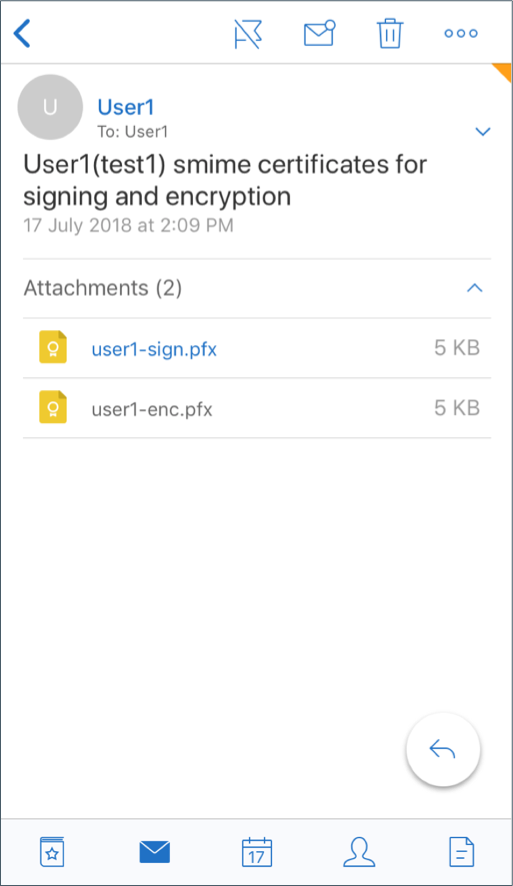

Exportieren von Benutzerzertifikaten

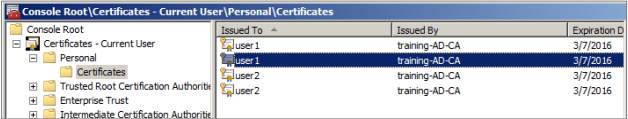

Mit diesem Verfahren werden die Zertifikatpaare für “User1” und “User2” im PFX-Format (PKCS #12) mit dem privaten Schlüssel exportiert. Nach dem Export werden die Zertifikate per E-Mail und unter Verwendung von Outlook Web Access (OWA) an den Benutzer gesendet.

-

Öffnen Sie die MMC-Konsole und wechseln Sie zu dem Snap-In für Zertifikate – aktueller Benutzer. Es werden die Zertifikatpaare für “User1” und “User2” angezeigt.

-

Klicken Sie mit der rechten Maustaste auf das Zertifikat und dann auf Alle Aufgaben > Exportieren.

-

Exportieren Sie den privaten Schlüssel durch Auswahl von Ja, privaten Schlüssel exportieren.

-

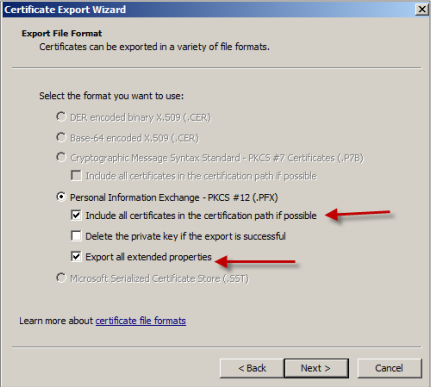

Aktivieren Sie die Kontrollkästchen Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen und Alle erweiterten Eigenschaften exportieren.

-

Wiederholen Sie beim Exportieren des ersten Zertifikats das gleiche Verfahren für die restlichen Zertifikate für die Benutzer.

Hinweis:

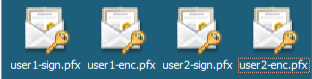

Geben Sie durch die Bezeichnung deutlich an, welches Zertifikat zum Signieren und welches für die Verschlüsselung verwendet wird. Im Beispiel erhalten die Zertifikate die Bezeichnung “userX-sign.pfx” und “userX-enc.pfx”.

Senden von Zertifikaten per E-Mail

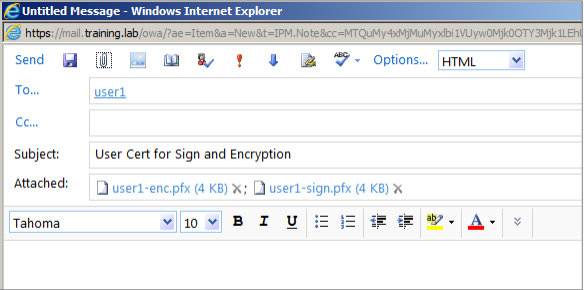

Wenn alle Zertifikate im PFX-Format exportiert wurden, können Sie sie über Outlook Web Access (OWA) per E-Mail versenden. Der Anmeldename in diesem Beispiel lautet “User1” und die E-Mail enthält beide Zertifikate.

Wiederholen Sie diesen Vorgang für “User2” bzw. weitere Benutzer in der Domäne.

Aktivieren von S/MIME für Secure Mail (iOS und Android)

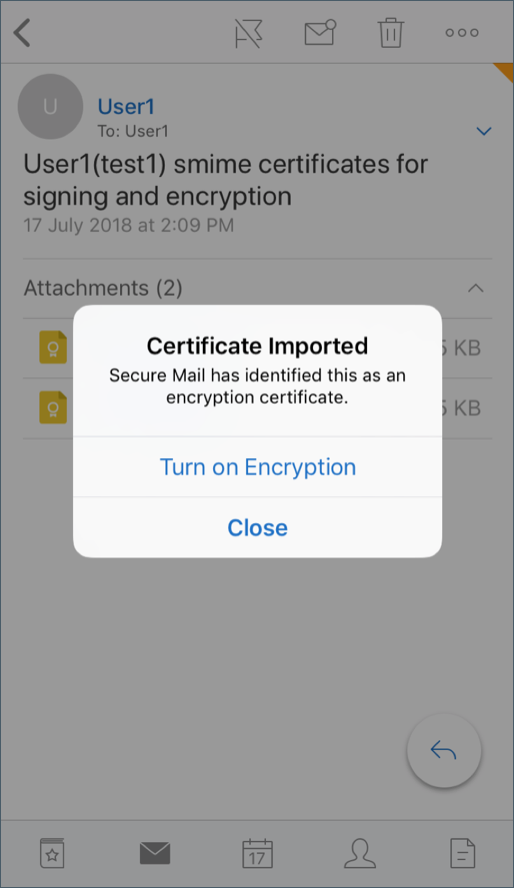

Nach dem Empfang der E-Mail muss diese mit Secure Mail geöffnet und dann S/MIME mit den entsprechenden Zertifikaten zum Signieren und Verschlüsseln aktiviert werden.

Aktivieren von S/MIME mit einzelnen Signatur- und Verschlüsselungszertifikaten

-

Öffnen Sie Secure Mail und navigieren Sie zu der E-Mail mit den S/MIME-Zertifikaten.

-

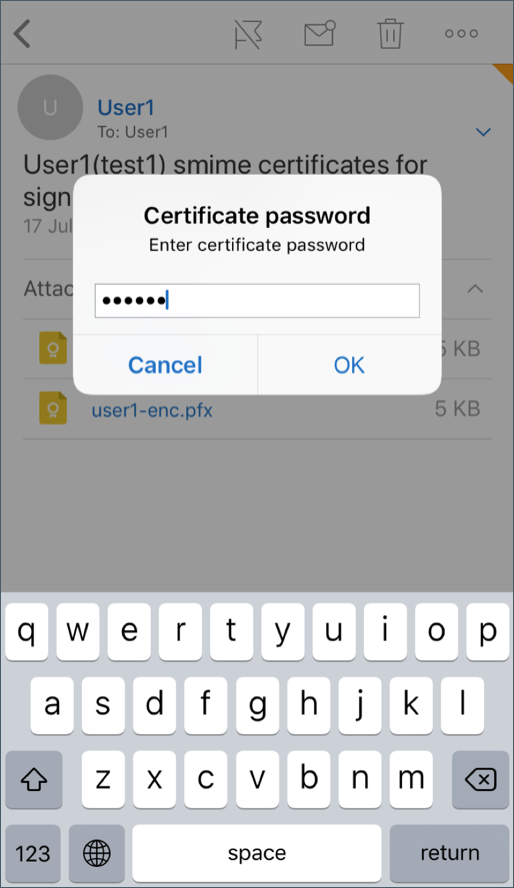

Tippen Sie auf das Signaturzertifikat, um es herunterzuladen und zu importieren.

-

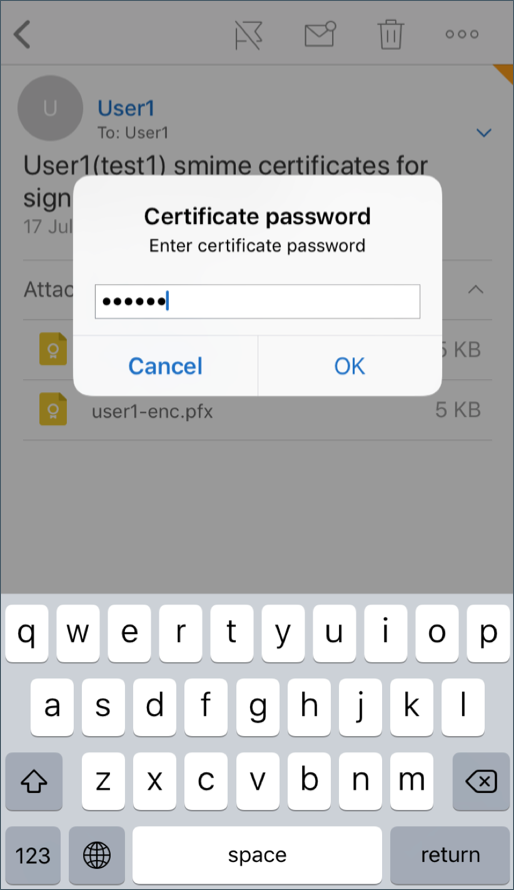

Geben Sie das dem privaten Schlüssel zugewiesene Kennwort ein, wenn das Signaturzertifikat vom Server exportiert wurde.

Ihr Zertifikat wurde importiert.

-

Tippen Sie auf Signatur aktivieren

-

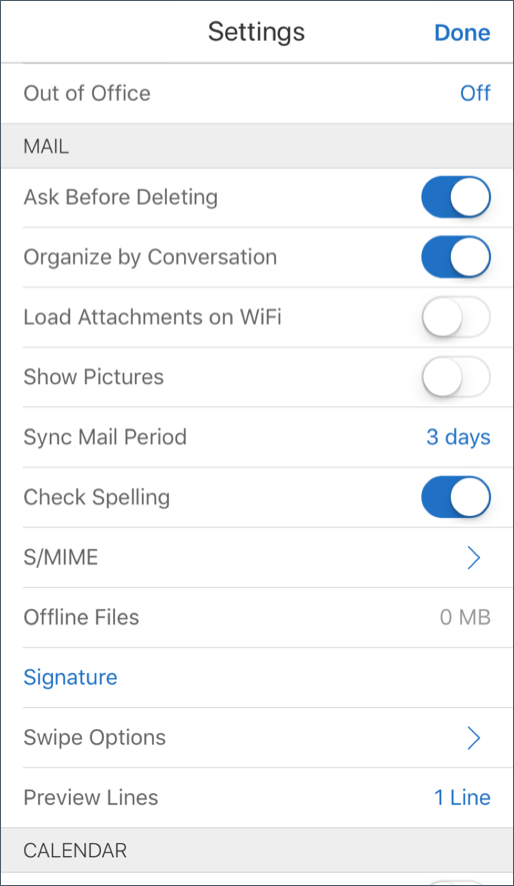

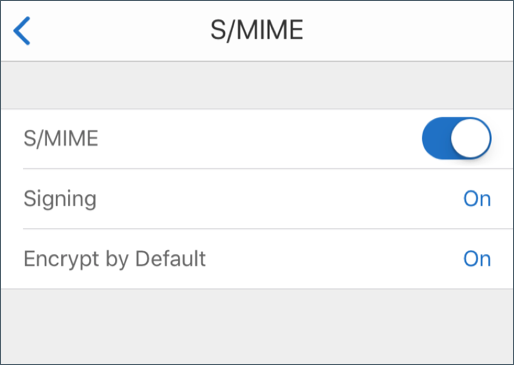

Alternativ dazu können Sie auch zu Einstellungen > S/MIME navigieren und auf “S/MIME” tippen, um das Signaturzertifikat zu aktivieren.

-

Stellen Sie im Bildschirm Signieren sicher, dass das richtige Signaturzertifikat importiert wurde.

-

Wechseln Sie zurück zu der E-Mail und tippen Sie auf das Verschlüsselungszertifikat, das heruntergeladen und importiert werden soll.

-

Geben Sie das dem privaten Schlüssel zugewiesene Kennwort ein, wenn das Verschlüsselungszertifikat vom Server exportiert wurde.

Ihr Zertifikat wurde importiert.

-

Tippen Sie auf Verschlüsselung aktivieren

-

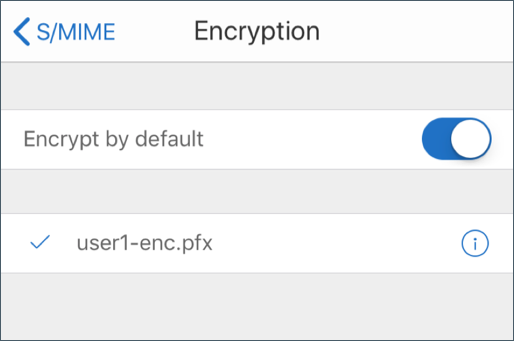

Alternativ dazu können Sie auch zu Einstellungen > S/MIME navigieren und auf “S/MIME” tippen, um die Option Standardmäßig verschlüsseln zu aktivieren.

-

Stellen Sie im Bildschirm Verschlüsselung sicher, dass das richtige Verschlüsselungszertifikat importiert wurde.

Hinweis:

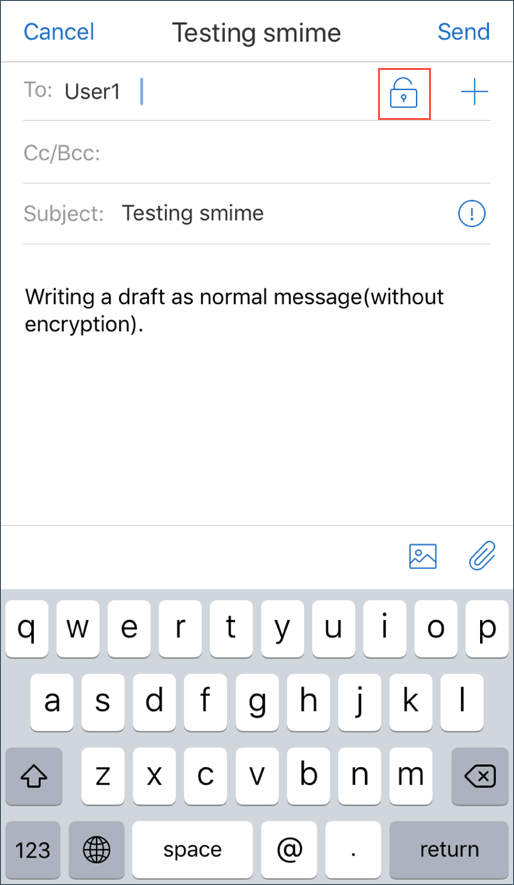

1. Wenn eine mit S/MIME digital signierte E-Mail Anlagen hat und der Empfänger S/MIME nicht aktiviert hat, werden die Anlagen nicht empfangen. Dieses Verhalten ist eine Einschränkung von Active Sync. Damit Sie mit S/MIME signierte E-Mails wirklich erhalten, aktivieren Sie S/MIME in den Secure Mail-Einstellungen. 1. Mit der Option **Standardmäßig verschlüsseln** können Sie für die Verschlüsselung Ihrer E-Mail erforderlichen Schritte minimieren. Wenn diese Funktion aktiviert ist, befindet sich Ihre E-Mail beim Verfassen im verschlüsselten Zustand. Wenn diese Funktion deaktiviert ist, befindet sich Ihre E-Mail während des Verfassens im unverschlüsselten Zustand und Sie müssen zum Verschlüsseln auf das Symbol **Sperren** tippen.

Aktivieren von S/MIME mit einem einzelnen Signatur- und Verschlüsselungszertifikat

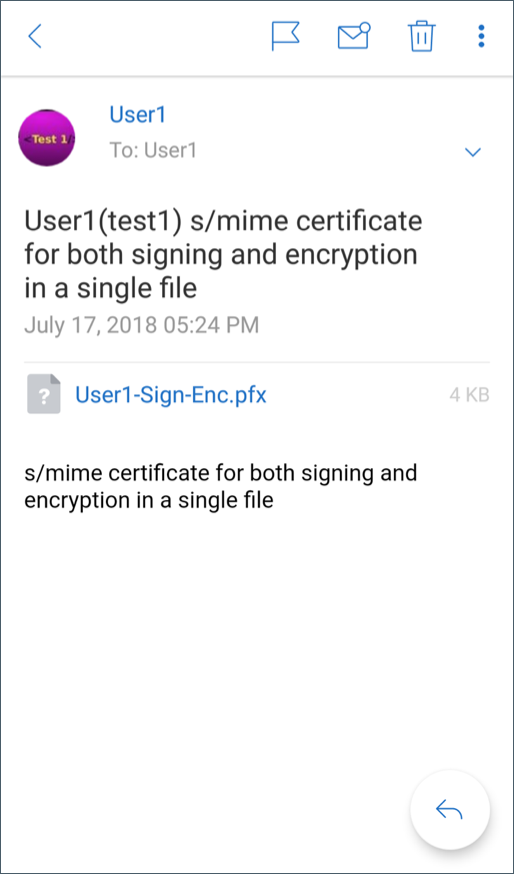

-

Öffnen Sie Secure Mail und navigieren Sie zu der E-Mail mit dem S/MIME-Zertifikat.

-

Tippen Sie auf das S/SMIME-Zertifikat, um es herunterzuladen und zu importieren.

-

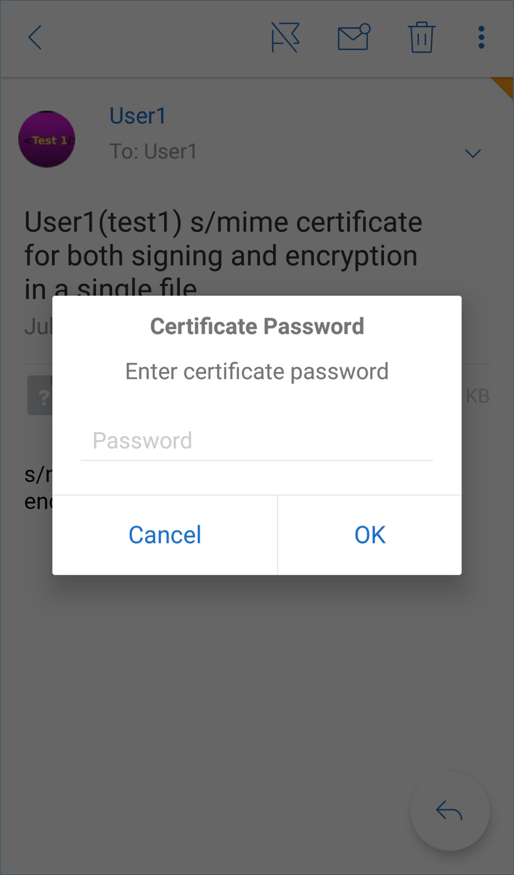

Geben Sie das dem privaten Schlüssel zugewiesene Kennwort ein, wenn das Zertifikat vom Server exportiert wurde.

-

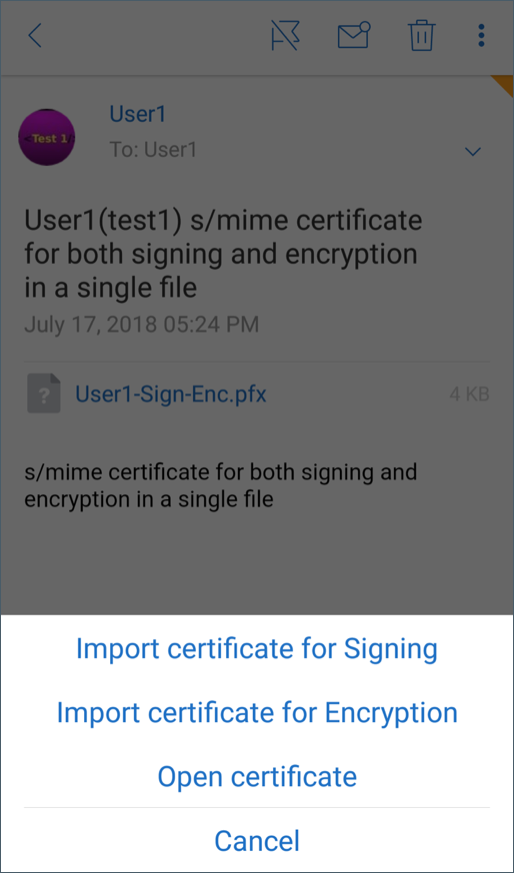

Tippen Sie in den angezeigten Zertifikatsoptionen auf die entsprechende Option, um das Signaturzertifikat oder Verschlüsselungszertifikat zu importieren. Tippen Sie auf Zertifikat öffnen, um die Details zum Zertifikat anzuzeigen.

Ihr Zertifikat wurde importiert.

Sie können die importierten Zertifikate anzeigen, indem Sie zu Einstellungen > S/MIME navigieren.

Testen von S/MIME in iOS und Android

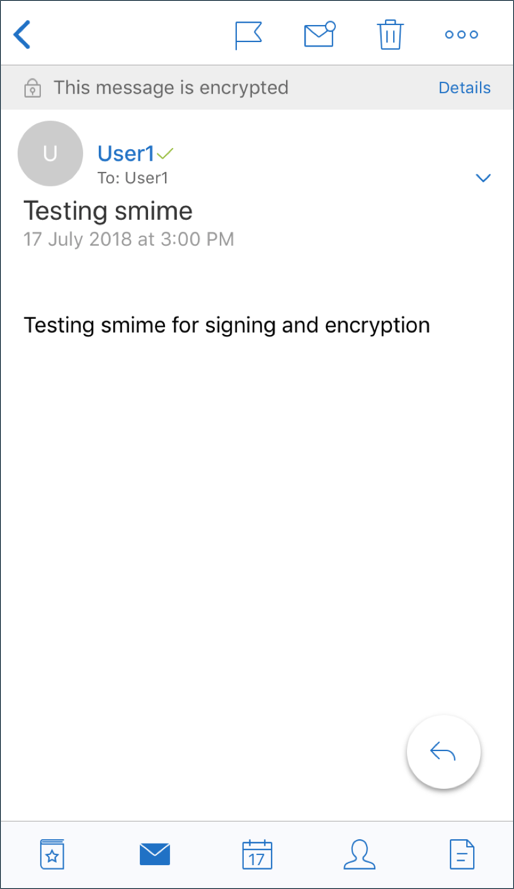

Nachdem Sie die im vorherigen Abschnitt aufgeführten Schritte durchgeführt haben, kann Ihr Empfänger Ihre signierte und verschlüsselte E-Mail lesen.

Die folgende Abbildung zeigt ein Beispiel einer verschlüsselten E-Mail, die vom Empfänger gelesen wird.

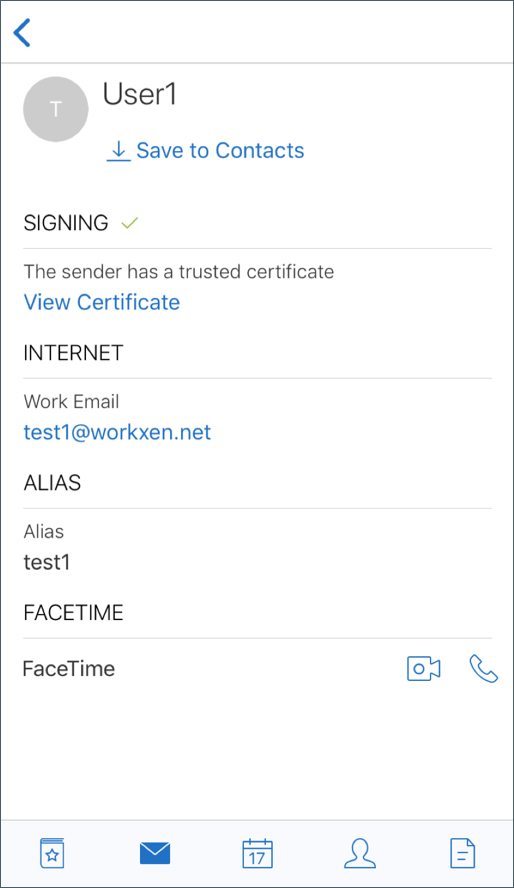

Die folgende Abbildung zeigt ein Beispiel für die Überprüfung des signierten vertrauenswürdigen Zertifikats.

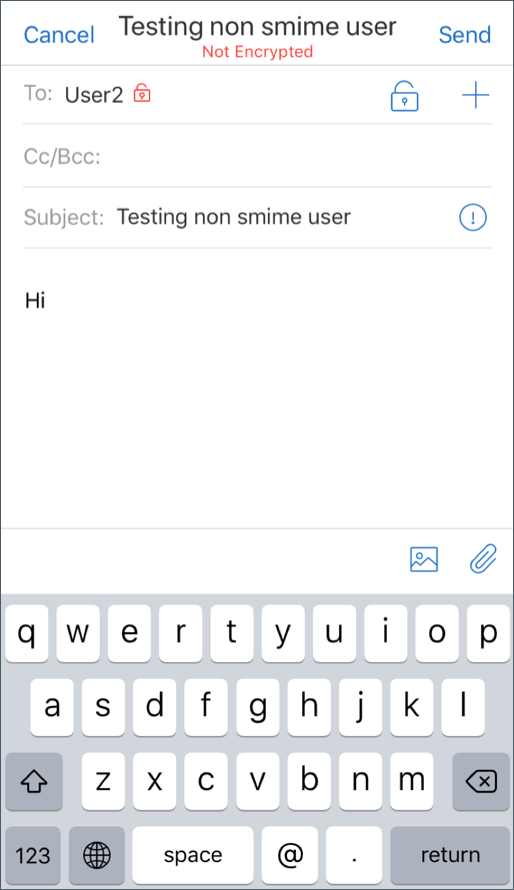

Secure Mail durchsucht die Active Directory-Domäne nach den öffentlichen Verschlüsselungszertifikaten der Empfänger. Wenn ein Benutzer eine verschlüsselte Nachricht an einen Empfänger sendet, der keinen gültigen öffentlichen Verschlüsselungsschlüssel hat, wird die Nachricht unverschlüsselt gesendet. Wenn bei einer Gruppennachricht nur ein Empfänger keinen gültigen Schlüssel hat, wird die Nachricht an alle Empfänger unverschlüsselt gesendet.

Konfigurieren von öffentlichen Zertifikatquellen

Zur Verwendung öffentlicher S/MIME-Zertifikate müssen Sie die öffentliche S/MIME-Zertifikatquelle, die LDAP-Serveradresse, den LDAP-Basis-DN und die Richtlinien für den anonymen LDAP-Zugriff konfigurieren.

Führen Sie zusätzlich zu den App-Richtlinien folgende Schritte aus.

- Stellen Sie bei öffentlichen LDAP-Servern sicher, dass der Datenverkehr direkt an die LDAP-Server gesendet wird. Legen Sie für die Netzwerkrichtlinie für Secure Mail die Einstellung Tunnel zum internen Netzwerk fest und konfigurieren Sie Split DNS für Citrix ADC.

- Befinden sich die LDAP-Server in einem internen Netzwerk, führen Sie folgende Schritte aus:

- iOS: Stellen Sie sicher, dass Sie nicht die Richtlinie “Gateway für Hintergrundnetzwerkdienst” konfigurieren. Bei Konfiguration dieser Richtlinie erhalten Benutzer häufige Authentifizierungsaufforderungen.

- Android: Stellen Sie sicher, dass Sie die LDAP-Server-URL in die Liste für die Richtlinie “Gateway für Hintergrundnetzwerkdienst” aufnehmen.

In diesem Artikel

- Integration mit einem digitalen Identitätsanbieter

- Voraussetzungen

- Konfigurieren der Integration

- Verwenden von abgeleiteten Anmeldeinformationen

- Verteilen von Zertifikaten per E-Mail

- Voraussetzungen

- Aktivieren der Webregistrierung für Microsoft-Zertifikatdienste

- Überprüfen der Authentifizierungseinstellungen in IIS

- Erstellen von Zertifikatvorlagen

- Anfordern von Benutzerzertifikaten

- Überprüfen veröffentlichter Zertifikate

- Exportieren von Benutzerzertifikaten

- Senden von Zertifikaten per E-Mail

- Aktivieren von S/MIME für Secure Mail (iOS und Android)

- Testen von S/MIME in iOS und Android

- Konfigurieren von öffentlichen Zertifikatquellen