Integrar Exchange Server o IBM Notes Traveler Server

Para mantener Secure Mail sincronizado con sus servidores de correo, integre Secure Mail con un servidor Exchange o IBM Notes Traveler Server que resida en su red interna o esté detrás de Citrix Gateway.

- Para configurar servicios en segundo plano para Secure Mail, consulte: Servicios en segundo plano para Secure Mail.

- Para configurar IBM Notes Traveler Server para Secure Mail, consulte: Configurar IBM Notes Traveler Server para Secure Mail.

Importante:

No se puede sincronizar el correo de Secure Mail con IBM Notes Traveler (anteriormente, IBM Lotus Notes Traveler). Esta funcionalidad de terceros de Lotus Notes no es compatible actualmente. Como resultado, por ejemplo, cuando elimina un correo de una reunión de Secure Mail, el correo no se elimina de IBM Notes Traveler Server. [CXM-47936]

La sincronización también está disponible para Secure Notes y Secure Tasks. Sin embargo, tenga en cuenta que Secure Notes y Secure Tasks alcanzaron el fin de vida útil (EOL) el 31 de diciembre de 2018. Para obtener información más detallada, consulte Fin de vida y aplicaciones retiradas.

- Para sincronizar Secure Notes para iOS, intégrelo en un servidor Exchange Server.

- Para sincronizar Secure Notes y Secure Tasks para Android, use la cuenta de Secure Mail para Android.

Cuando agregue Secure Mail, Secure Notes y Secure Tasks a Citrix Endpoint Management (anteriormente, XenMobile), configure las directivas de MDX como se menciona en Directivas de aplicaciones MDX para la configuración de los servicios en segundo plano.

Nota

Secure Mail para Android e iOS admite la ruta completa especificada para un servidor Notes Traveler. Por ejemplo:

https://mail.example.com/traveler/Microsoft-Server-ActiveSync.Ya no es necesario configurar su directorio de Domino con reglas de sustitución de sitios web para Traveler Server.

Configurar IBM Notes Traveler Server para Secure Mail

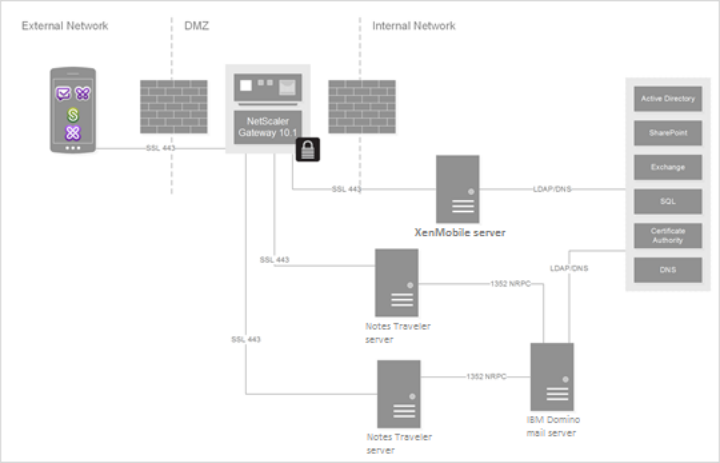

En los entornos de IBM Notes, es necesario configurar el servidor IBM Notes Traveler antes de implementar Secure Mail. En esta sección se muestra una imagen de la implementación de esta configuración, así como los requisitos del sistema.

Importante:

Si el servidor Notes Traveler usa SSL 3.0, tenga en cuenta que SSL 3.0 contiene una vulnerabilidad conocida como ataque POODLE (Padding Oracle On Downgraded Legacy Encryption), que es un ataque de tipo intermediario que afecta a cualquier aplicación que se conecta a un servidor mediante SSL 3.0. Para evitar las vulnerabilidades introducidas por el ataque POODLE, Secure Mail inhabilita las conexiones SSL 3.0 de forma predeterminada y usa TLS 1.0 para conectarse al servidor. Por eso, Secure Mail no puede conectarse a servidores Notes Traveler Server que usen SSL 3.0. Para obtener más información sobre una solución temporal recomendada, consulte la sección “Configurar el nivel de seguridad de SSL/TLS” en Integrar Exchange Server o IBM Notes Traveler Server.

En entornos de IBM Notes, es necesario configurar el servidor IBM Notes Traveler antes de implementar Secure Mail.

El siguiente diagrama muestra la ubicación en la red de los servidores IBM Notes Traveler y un servidor de correo IBM Domino en una implementación de ejemplo.

Requisitos del sistema

Requisitos del servidor de infraestructura

- Servidor de correo IBM Domino 9.0.1

- IBM Notes Traveler 9.0.1

Protocolos de autenticación

- Base de datos de Domino

- Protocolo de autenticación de Lotus Notes

- Protocolo ligero de autenticación de directorios (LDAP)

Requisitos de puertos

- Exchange: El puerto SSL predeterminado es 443.

- IBM Notes: SSL se admite en el puerto 443. Sin SSL, se admite de forma predeterminada en el puerto 80.

Configurar el nivel de seguridad SSL/TLS

Citrix ha realizado modificaciones en Secure Mail para solventar las vulnerabilidades introducidas por los ataques POODLE, como se describe en la nota importante mencionada anteriormente. Por lo tanto, si su servidor Notes Traveler usa SSL 3.0 para habilitar las conexiones, la solución temporal recomendada es usar TLS 1.2 en el servidor IBM Notes Traveler 9.0.

IBM dispone de un parche para impedir el uso de SSL 3.0 en las comunicaciones seguras de servidor a servidor de Notes Traveler. El parche, publicado en noviembre de 2014, se incluye como actualización de corrección provisional para las siguientes versiones del servidor Notes Traveler: 9.0.1 IF7, 9.0.0.1 IF8 y 8.5.3 Upgrade Pack 2 IF8 (y se incluirá en todas las versiones futuras).

Como solución temporal, cuando agregue Secure Mail a Endpoint Management, cambie la directiva Nivel de seguridad de la conexión a SSLv3 y TLS.

En las siguientes tablas, se indican los protocolos que admite Secure Mail, por sistema operativo, en función del valor de la directiva Nivel de seguridad de la conexión. Su servidor de correo también debe ser capaz de negociar el protocolo.

En la siguiente tabla se muestran los protocolos admitidos en Secure Mail cuando el nivel de seguridad de la conexión es SSLv3 y TLS.

| Tipo de sistema operativo | SSLv3 | TLS |

|---|---|---|

| iOS 9 y versiones posteriores | No | Sí |

| Anterior a Android M | Sí | Sí |

| Android M y Android N | Sí | Sí |

| Android O | No | Sí |

En la siguiente tabla se muestran los protocolos admitidos en Secure Mail cuando el nivel de seguridad de la conexión es TLS.

| Tipo de sistema operativo | SSLv3 | TLS |

|---|---|---|

| iOS 9 y versiones posteriores | No | Sí |

| Anterior a Android M | No | Sí |

| Android M y Android N | No | Sí |

| Android O | No | Sí |

Configurar Notes Traveler Server

La siguiente información corresponde a las páginas de configuración en el cliente IBM Domino Administrator.

- Security: La autenticación de Internet está configurada en “Fewer name variations with higher security”. Este parámetro se usa para asignar un UID a un ID de usuario de AD en los protocolos de autenticación de LDAP.

- NOTES.INI Settings: Agregue NTS_AS_ENFORCE_POLICY=false. Esto permite administrar las directivas de Secure Mail a través de Endpoint Management, en lugar de Traveler. Esta configuración puede entrar en conflicto con las implementaciones actuales del cliente, pero simplificará la administración del dispositivo en las implementaciones de Endpoint Management.

- Synchronization protocols: Por el momento, Secure Mail no admite SyncML en IBM Notes ni la sincronización de dispositivos móviles. Secure Mail sincroniza elementos de correo, calendario y contactos a través del protocolo Microsoft ActiveSync integrado en los servidores Traveler. Si se fuerza SyncML como protocolo principal, Secure Mail no podrá conectarse a través de la infraestructura de Traveler.

- Domino Directory Configuration - Web Internet Sites: Invalidar la autenticación de sesión para /traveler con el fin de inhabilitar la autenticación por formularios.