Administrar certificados

TLS utiliza certificados para establecer confianza entre dos partes. Debe instalar un certificado adecuado en cada servidor que proporcione un servicio y asegurarse de que las máquinas que se conecten a ese servidor confíen en ese certificado. Existen las siguientes opciones para firmar certificados:

- Certificados autofirmados. Estos no se recomiendan. Estos son difíciles de administrar, puesto que debe copiar manualmente este certificado a cualquier otra máquina que deba confiar en ese certificado.

- Autoridad de certificación empresarial. Si tiene una PKI existente, esta suele ser la opción más sencilla para firmar un certificado para usar entre dispositivos internos.

- Autoridad de certificación pública. Esto requiere que usted demuestre la propiedad del dominio a la autoridad certificadora. Tiene la ventaja de que los dispositivos cliente no administrados normalmente están preconfigurados para confiar en los certificados de las principales autoridades de certificación públicas.

Crear un nuevo certificado

Siga las directivas y procedimientos de su organización para crear certificados.

Crear un certificado utilizando la autoridad de certificación de Microsoft

Si la entidad de certificación de Microsoft está integrada en un dominio de Active Directory o en el bosque de confianza al que están unidos los Delivery Controllers, se puede adquirir un certificado desde el asistente para inscripción de certificados del complemento MMC Certificados. La autoridad de certificación de Microsoft debe tener publicada una plantilla de certificado adecuada para el uso de servidores web.

El certificado raíz se implementa automáticamente en otras máquinas del dominio mediante la directiva de grupo. Por lo tanto, todas las demás máquinas del dominio confían en los certificados creados mediante la autoridad de certificación de Microsoft. Si tiene máquinas que no están en el dominio, deberá exportar el certificado de autoridad de certificación raíz e importarlo a esas máquinas.

-

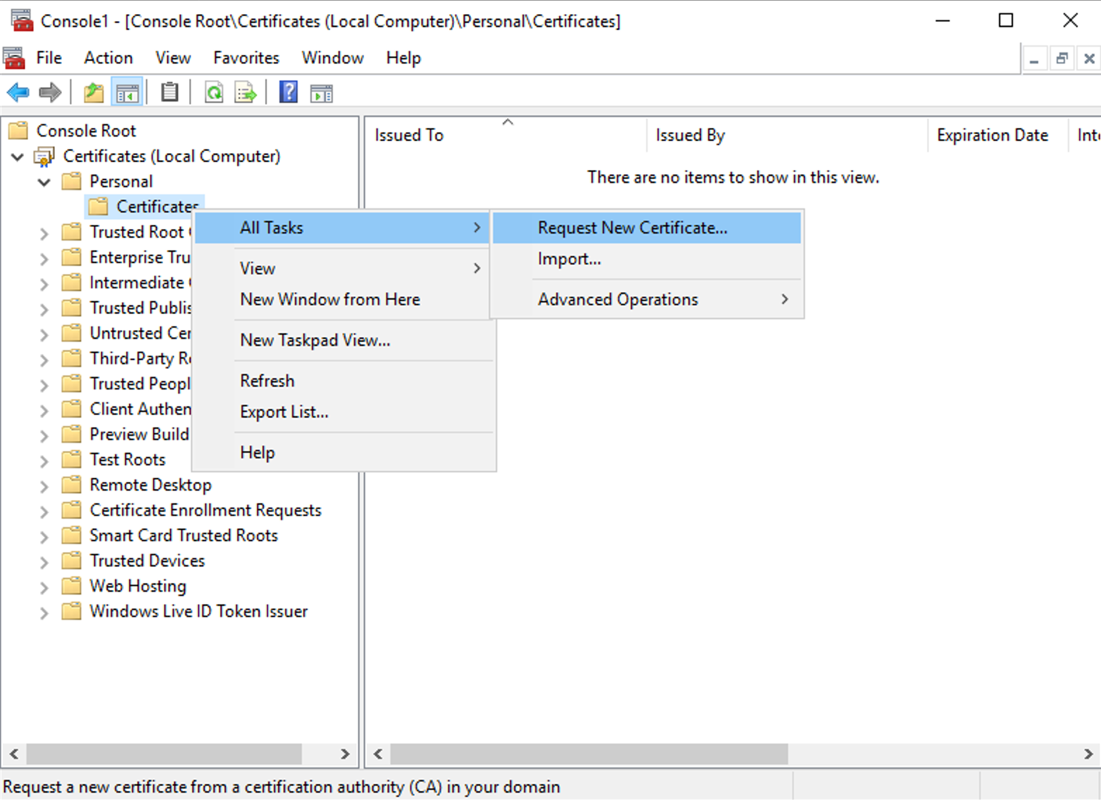

En el servidor, abra la consola MMC y agregue el complemento Certificados. Cuando se le solicite, seleccione Cuenta de equipo.

-

Expanda Personal > Certificados y después use el comando del menú contextual Todas las tareas > Solicitar nuevo certificado.

-

Haga clic en Siguiente para comenzar y en Siguiente para confirmar que va a adquirir el certificado de inscripción en Active Directory.

-

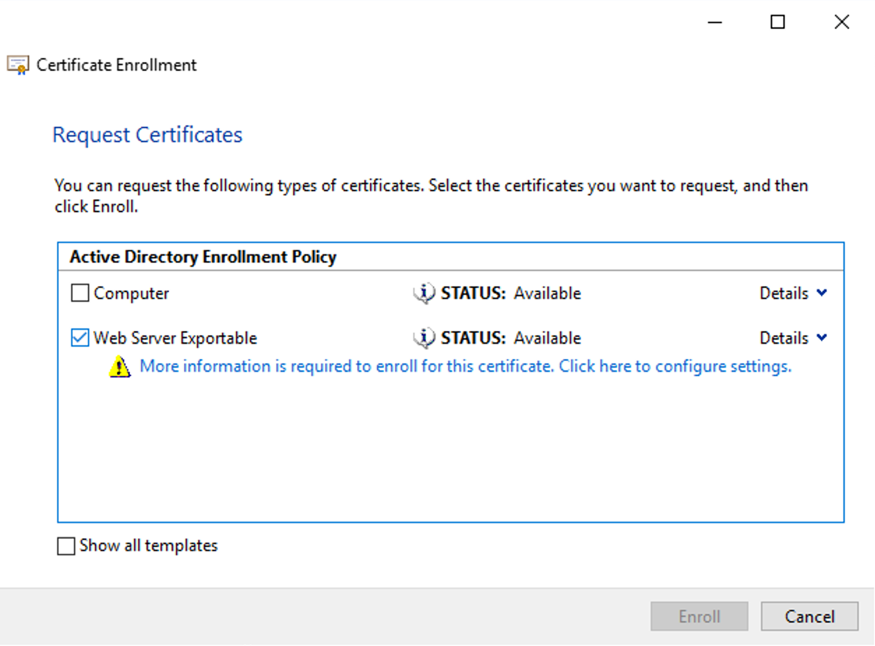

Seleccione una plantilla adecuada como Servidor web exportable. Si la plantilla se ha configurado para proporcionar automáticamente los valores para Asunto, puede hacer clic en Inscribir sin proporcionar más datos. De lo contrario, haga clic en Se requiere más información para inscribirse para este certificado. Haga clic aquí para configurar los ajustes.

-

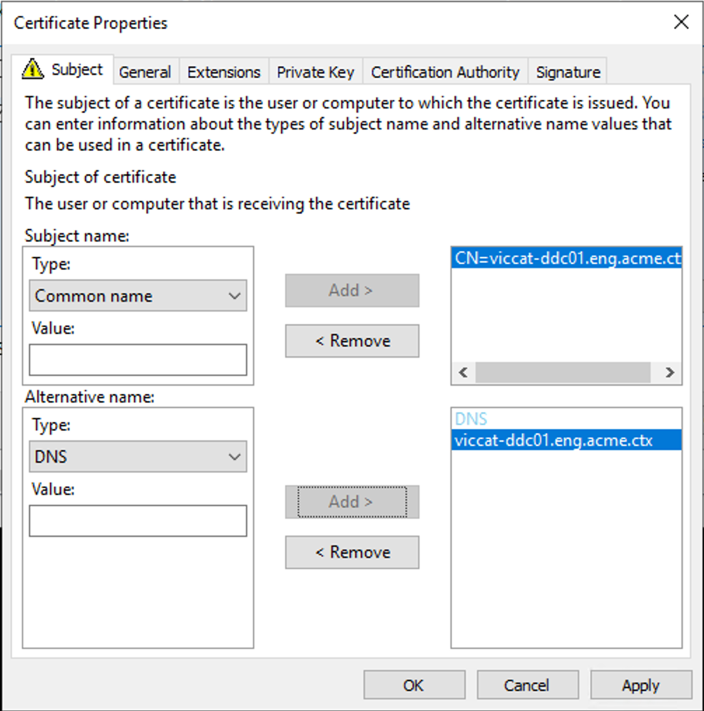

Para proporcionar más detalles para la plantilla de certificado, haga clic en el botón de flecha Detalles y configure lo siguiente:

Nombre del sujeto: seleccione Nombre común y agregue el FQDN del servidor.

Nombre alternativo: seleccione DNS y agregue el FQDN del servidor.

-

Presione Aceptar.

-

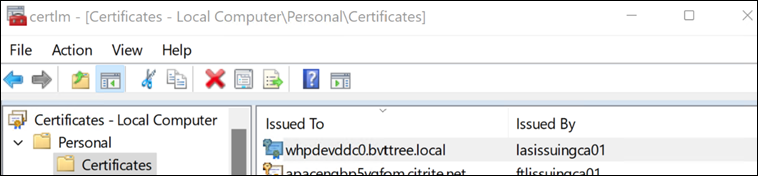

Presione Inscribir para crear el certificado. Se muestra en la lista de certificados.

Crear una solicitud de certificado mediante IIS

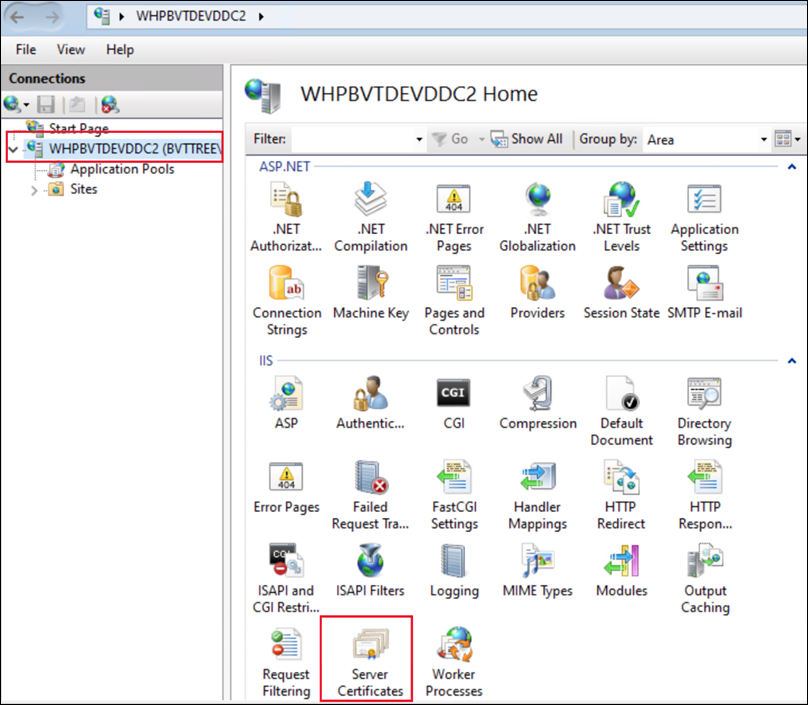

Si IIS está instalado en el servidor, complete los siguientes pasos:

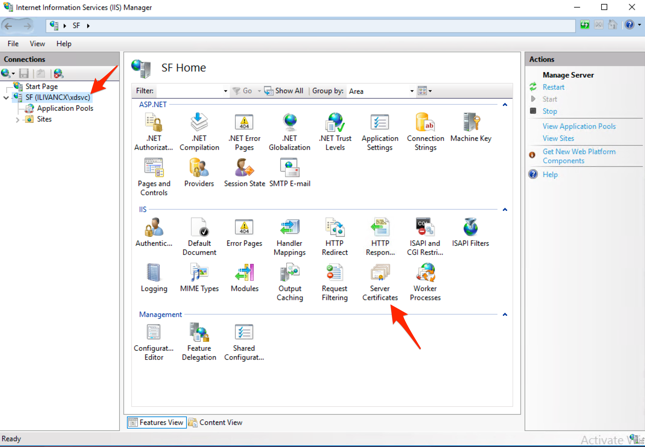

- Abrir Internet Information Services (IIS)

- Seleccione el nodo del servidor en la lista Conexiones.

- Abrir Certificados del servidor.

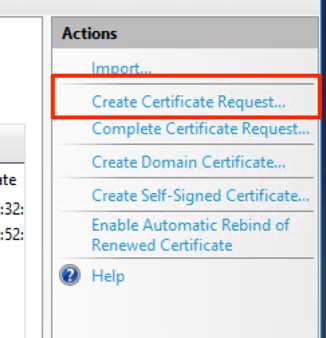

- Desde el panel Acciones, seleccione Crear solicitud de certificado….

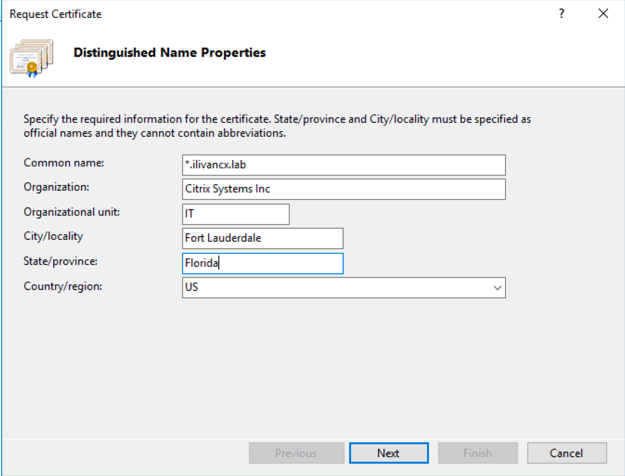

- Ingrese las Propiedades de nombre distinguido.

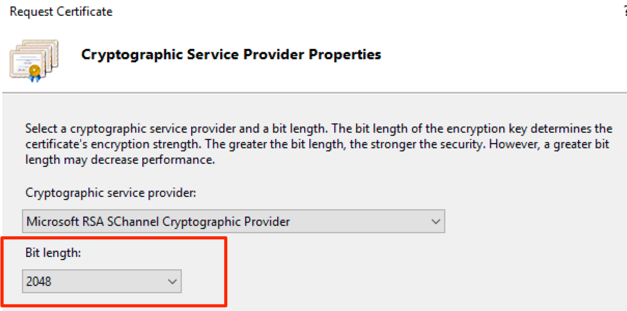

- En la pantalla Propiedades del proveedor de servicios criptográficos, deje el Proveedor de servicios criptográficos como predeterminado. Seleccione un tamaño de clave de 2048 o superior.

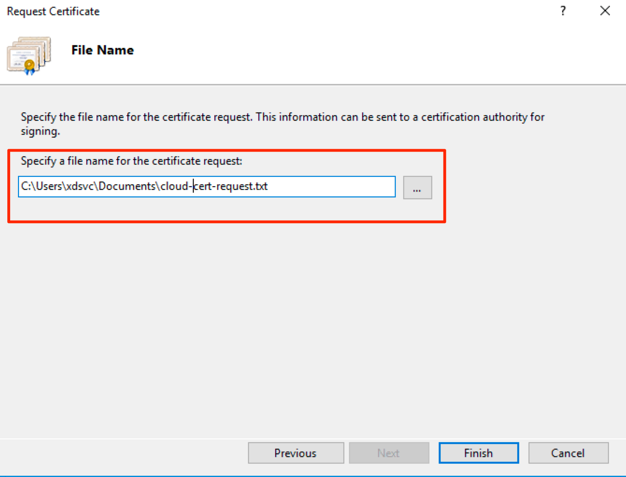

- Elija un nombre de archivo y presione Finalizar.

- Suba su CSR a su autoridad de certificación.

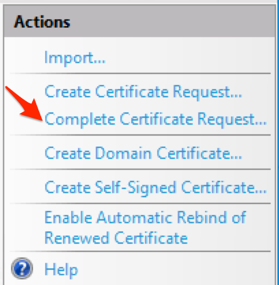

- Una vez que haya recibido el certificado, en el panel Acciones, seleccione Completar solicitud de certificado….

- Seleccione el certificado, proporcione un Nombre descriptivo y presione Aceptar.

No hay forma de establecer el nombre alternativo del sujeto. Por lo tanto, el certificado está limitado al servidor especificado mediante el nombre común.

Crear una solicitud de firma de certificado desde el complemento de certificados

Desde el complemento mmc Certificados puede crear una solicitud de firma de certificado. Esto genera un archivo que puede enviar a una autoridad de certificación que proporcionará el certificado. Luego debes importar el certificado para combinarlo con la clave privada local.

-

En el servidor, abra la consola MMC y agregue el complemento Certificados. Cuando se le solicite, seleccione Cuenta de equipo.

- Expandir Personal > Certificados

- Seleccionar Todas las tareas > Operaciones avanzadas > Crear solicitud personalizada.

- En Antes de comenzar, seleccione Siguiente.

- En la pantalla Seleccionar directiva de inscripción de certificado, seleccione una directiva existente adecuada o Continuar sin directiva de inscripción.

- En la pantalla Solicitud personalizada, si usa una directiva de inscripción, elija una plantilla adecuada, si está disponible, como Servidor web exportable.

- En la pantalla Información del certificado, expanda Detalles y seleccione Propiedades.

- En la ventana Propiedades del certificado, en la ficha General, ingrese un nombre descriptivo adecuado.

-

En la ficha Sujeto:

- En Nombre del sujeto, seleccione Nombre común e ingrese el FQDN del servidor. Puede introducir un comodín. Seleccione Agregar.

- En Nombre del sujeto, agregue los valores apropiados para Organización, Unidad organizativa, Localidad, Estado, País.

- En Nombre alternativo, seleccione DNS. Agregue el FQDN del servidor. Puede agregar varios FQDN de servidor o un FQDN comodín.

-

En la ficha Extensiones:

- En Uso de clave, agregue Firma digital y Cifrado de clave.

- En Uso de clave extendido (directivas de aplicación), agregue Autenticación de servidor y Autenticación de cliente.

-

En la ficha Clave privada.

- En Seleccione Proveedor de Servicios Criptográficos (CSP) elija un proveedor adecuado.

- En Opciones de clave, seleccione un tamaño de clave adecuado. Para los proveedores de RSA, utilice como mínimo un tamaño de clave de 2048. Para mayor seguridad es posible que quiera elegir 4096, pero esto tendrá un ligero impacto en el rendimiento.

- En Opciones de clave, seleccione Hacer que la clave privada sea exportable.

- Seleccione Aceptar.

- Seleccionar Siguiente.

- Seleccione Examinar y guarde su solicitud.

- Seleccionar Finalizar.

- Suba su CSR a su autoridad de certificación.

- Una vez que haya recibido el certificado, impórtelo en el mismo servidor para que esté vinculado a la clave privada.

Crear un nuevo certificado autofirmado

Se crea un certificado autofirmado durante la instalación de un controlador de entrega y un estudio web. Puede generar un nuevo certificado autofirmado y usarlo para reemplazar el existente.

Uso del administrador de IIS

Si IIS está instalado en el servidor, puede realizar los siguientes pasos:

-

Inicie sesión en el servidor como administrador.

- Abra el Administrador de IIS

- Abra Certificados del servidor

-

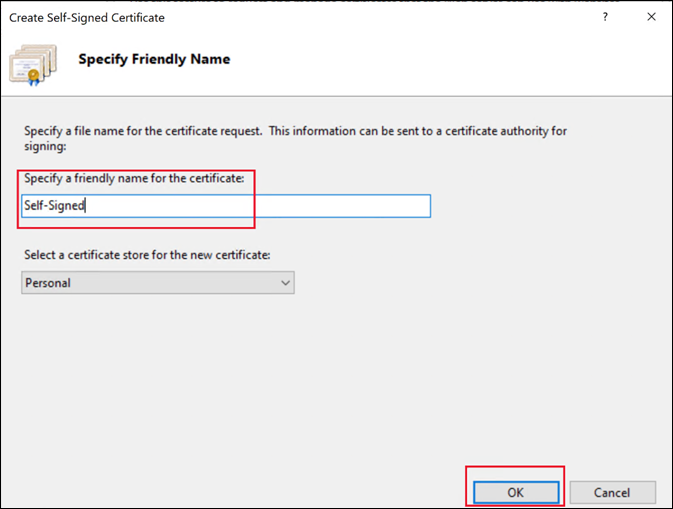

En el panel Acciones, seleccione Crear certificado autofirmado.

-

En Crear certificado autofirmado, introduzca el nombre del certificado y haga clic en Aceptar. A continuación, se crea el certificado autofirmado.

Uso de PowerShell

Puede utilizar PowerShell para crear un certificado autofirmado:

$certSubject = "CN=myddc.example.com" # The FQDN of the server.

$friendlyName = "Self-Signed-3"

$expireYears = 5

## Create new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My\" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $friendlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

# Add to trusted root certificates

$rootCertStore = Get-Item "Cert:\LocalMachine\Root\"

$rootCertStore.Open([System.Security.Cryptography.X509Certificates.OpenFlags]::ReadWrite)

$rootCertStore.Add($certificate)

<!--NeedCopy-->

Importar certificado existente

Puede importar un certificado existente al servidor utilizando cualquiera de los siguientes métodos.

Asistente de importación de certificados

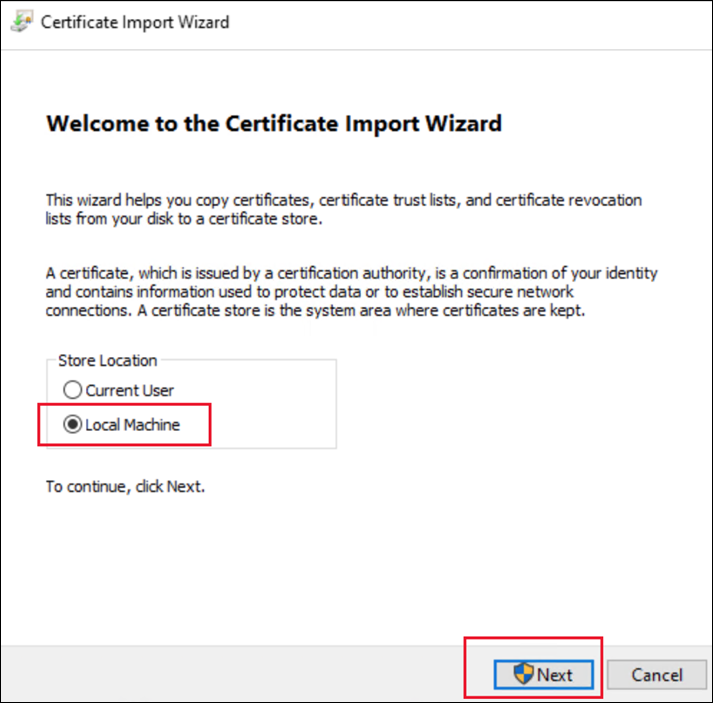

-

Haga doble clic en el archivo PFX o haga clic derecho en el archivo y seleccione Instalar PFX. Esto abre el Asistente de importación de certificados.

-

En Ubicación del almacén, seleccione Máquina local.

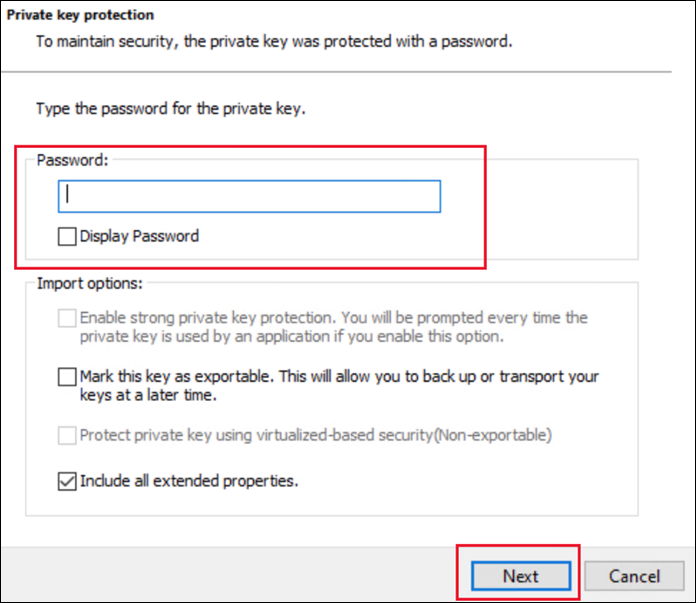

-

Introduzca la contraseña si es necesario.

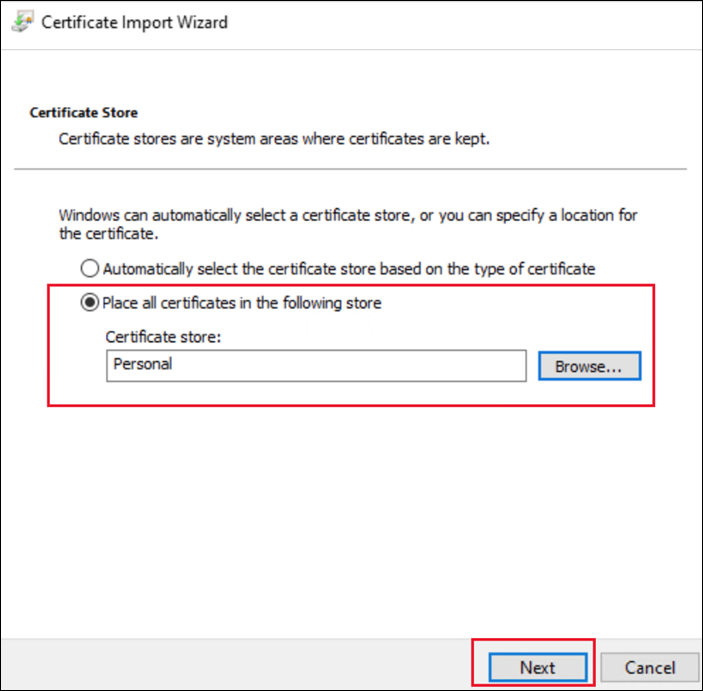

-

Seleccione el almacén de certificados. Para los certificados del servidor, elija Personal. Si se trata de un certificado raíz o un certificado autofirmado en el que desea confiar desde esta máquina, elija Autoridades de certificación raíz de confianza.

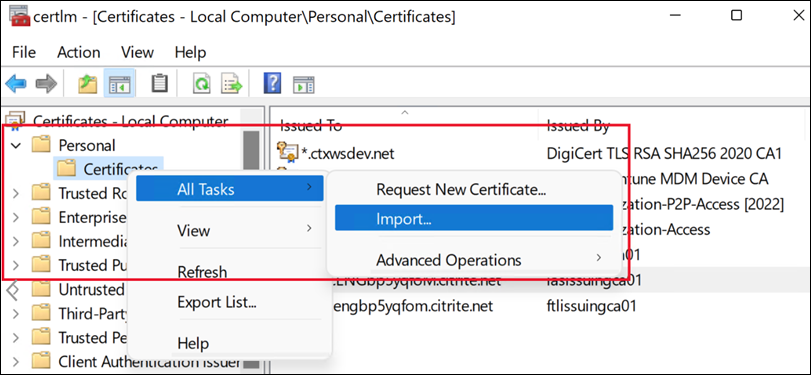

Usar la consola Administrar certificados de equipo

-

Abra la consola Administrar certificados de equipo y navegue hasta el almacén de certificados apropiado. Para los certificados del servidor, esto es lo normal. Personal > Certificados. Para confiar en un certificado raíz o autofirmado, elija Autoridades de certificación raíz de confianza > Certificados.

-

Haga clic derecho en el certificado y seleccione > Todas las tareas > Importar….

-

Seleccione Examinar… y seleccione el archivo.

-

Introduzca la contraseña si es necesario.

Usar PowerShell

Para importar un certificado, utilice el cmdlet de PowerShell Import-PfxCertificate. Por ejemplo, para importar el certificado certificado.pfx con la contraseña 123456 al almacén de certificados personales, ejecute el siguiente comando:

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx

<!--NeedCopy-->

Para importar un certificado raíz de confianza, configure CertStoreLocation en ‘Cert:\LocalMachine\Root'.

Exportar certificado sin clave privada

Para exportar un certificado para poder importarlo a otros dispositivos para confiar en él, debe excluir la clave privada.

-

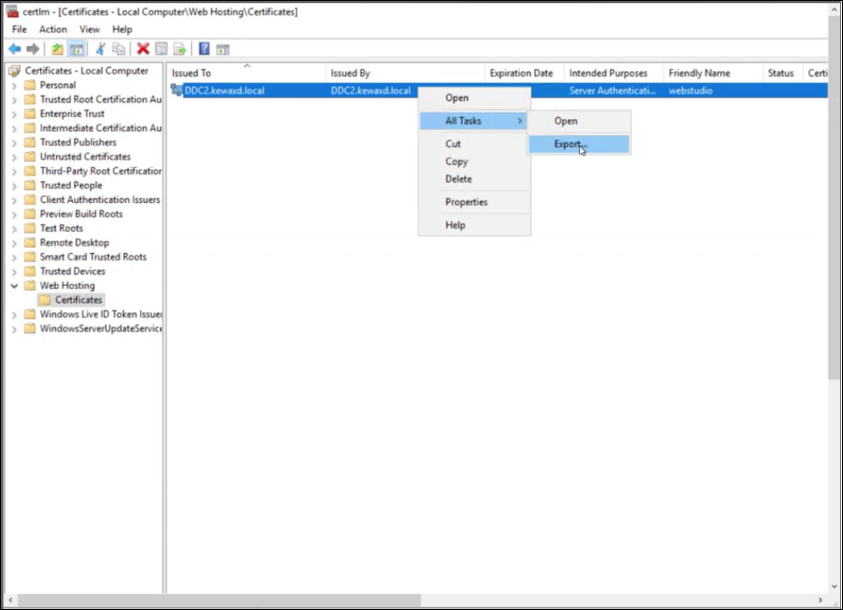

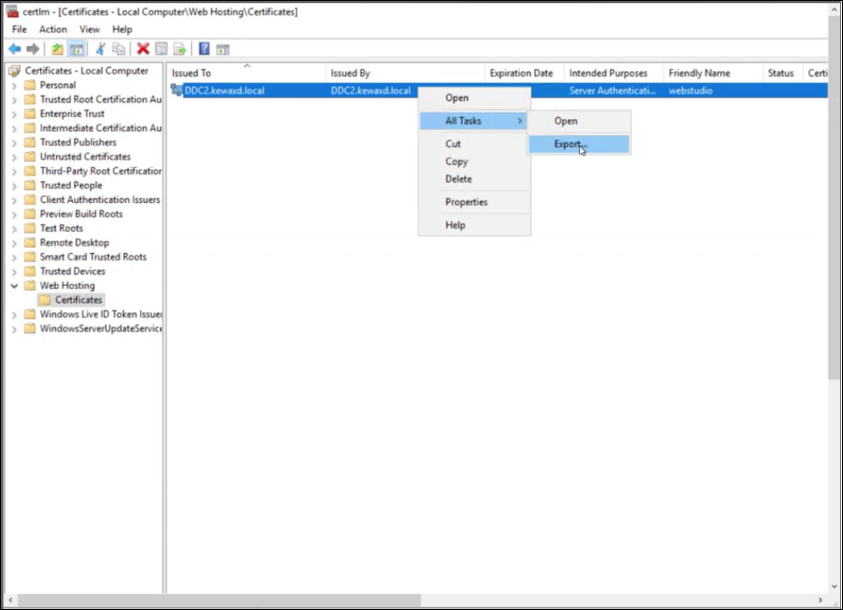

Abra Administrar certificados de equipo. Vaya a Personal > Certificados y seleccione el certificado que desea exportar.

-

Desde el menú Acción, seleccione Todas las tareas y después Exportar.

-

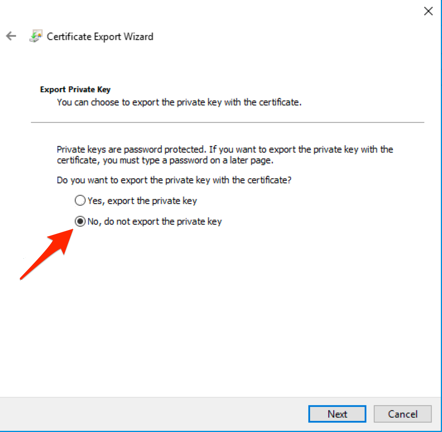

Elija No, no exportar la clave privada, luego presione Siguiente.

-

Seleccione el formato Binario codificado DER X.509 (.CER) (predeterminado) y presione Siguiente.

-

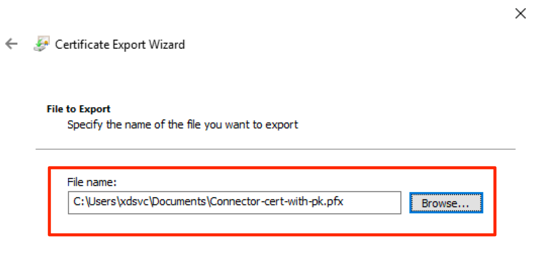

Ingrese un nombre de archivo y presione Siguiente.

-

Seleccionar Finalizar.

Exportar certificado con clave privada

Para exportar un certificado para poder usarlo en otros servidores, debe incluir la clave privada.

-

Abra Administrar certificados de equipo. Vaya a Personal > Certificados y seleccione el certificado que desea exportar.

-

Desde el menú Acción, seleccione Todas las tareas y después Exportar.

-

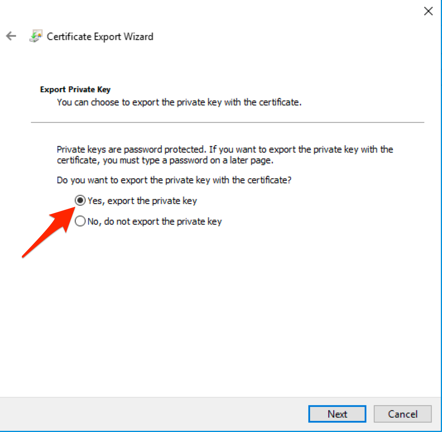

Elija Sí, exportar la clave privada y después seleccione Siguiente.

-

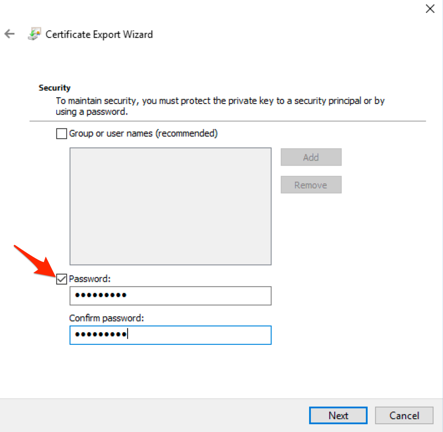

En la ficha Seguridad, ingrese una contraseña y después seleccione Siguiente.

-

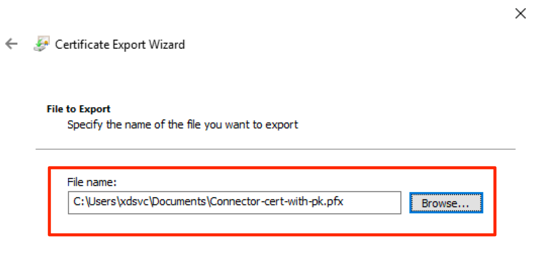

Ingrese un nombre de archivo y seleccione Siguiente.

-

Seleccionar Finalizar.

Convertir certificado a formato PEM

De forma predeterminada, Windows exporta los certificados en formato PKCS#12 como un archivo .pfx que incluye la clave privada. Para utilizar el certificado en un NetScaler Gateway o un servidor de licencias, debe extraer el certificado y las claves privadas en archivos separados en formato PEM. Puede hacer esto usando openssl.

Para exportar el certificado en formato PEM, ejecute:

openssl pkcs12 -in name.pfx -clcerts -nokeys -out name.cer

<!--NeedCopy-->

Le pedirá la contraseña existente y una nueva frase de contraseña

Para exportar la clave en formato PEM, ejecute:

openssl pkcs12 -in name.pfx -nocerts -out name.key

<!--NeedCopy-->

Certificados de confianza

- Si utiliza un certificado de una autoridad de certificación pública, los dispositivos normalmente estarán preconfigurados con los certificados raíz.

- Si utiliza una autoridad de certificación empresarial, deberá implementar el certificado raíz en todos los dispositivos que deban confiar en ese certificado. Si se utilizan los Servicios de certificación de Active Directory, los certificados raíz también se implementan en todas las máquinas del dominio mediante la Política de grupo. Debe importar manualmente el certificado raíz en máquinas que no estén unidas a un dominio, como sus puertas de enlace NetScaler, o máquinas en otros dominios.

- Si está utilizando un certificado autofirmado, este debe instalarse manualmente en cualquier máquina que necesite confiar en el certificado.

Para exportar un certificado raíz autofirmado o de confianza desde Windows, consulte exportar certificado sin clave privada.

Para que Windows confíe en el certificado, debe importar el certificado al almacén de Autoridades de certificación raíz de confianza. Si usa PowerShell, ingrese el almacén Cert:\LocalMachine\Root\.

Para que NetScaler confíe en el certificado, primero convierta el certificado al formato PEM y después instale el certificado raíz.