Citrix Secure Hub

Citrix Secure Hub es la plataforma de lanzamiento de la experiencia Citrix Endpoint Management (antes XenMobile). Los usuarios inscriben sus dispositivos en Secure Hub para obtener acceso al almacén. Desde el almacén, pueden agregar aplicaciones móviles de productividad desarrolladas por Citrix y aplicaciones de terceros.

Para conocer los requisitos del sistema para Secure Hub y otras aplicaciones móviles de productividad, consulte Requisitos del sistema.

Administrar Secure Hub

La mayoría de las tareas de administración relacionadas con Secure Hub se llevan a cabo durante la configuración de Endpoint Management. Para que Secure Hub esté disponible para los usuarios en iOS o Android, cargue Secure Hub en el App Store de iOS y la tienda Google Play respectivamente.

Secure Hub actualiza la mayoría de las directivas MDX almacenadas en Endpoint Management para las aplicaciones instaladas cuando la sesión de un usuario en Citrix Gateway se renueva después de autenticarse mediante Citrix Gateway.

Importante:

Los cambios en estas directivas requieren que el usuario elimine y vuelva a instalar la aplicación para aplicar la directiva actualizada: Grupo de seguridad, Habilitar cifrado y Secure Mail Exchange Server.

PIN de Citrix

Puede configurar Secure Hub para que use el PIN de Citrix, una función de seguridad habilitada en la consola de Endpoint Management en Parámetros > Propiedades de cliente. Para este parámetro, los usuarios de los dispositivos móviles inscritos deben iniciar sesión en Secure Hub y activar al menos una aplicación MDX empaquetada mediante un número de identificación personal (PIN).

La función PIN de Citrix simplifica la experiencia de autenticación del usuario al iniciar sesión en las aplicaciones seguras empaquetadas. No es necesario que los usuarios escriban repetidamente otras credenciales (como los nombres de usuario y las contraseñas de Active Directory).

Sin embargo, los usuarios que inicien sesión en Secure Hub por primera vez sí deberán introducir el nombre de usuario y la contraseña de Active Directory. Durante el inicio de sesión, Secure Hub guardará las credenciales de Active Directory o un certificado de cliente en el dispositivo de usuario y, a continuación, pedirá al usuario que escriba un PIN. Cuando el usuario vuelva a iniciar sesión, introducirá el PIN para acceder a sus aplicaciones Citrix y al Store de manera segura. No se volverá a utilizar el PIN hasta que finalice el siguiente periodo de tiempo de espera por inactividad para la sesión de usuario activa. Hay otras propiedades de cliente relacionadas que permiten cifrar secretos con el PIN, especificar el tipo de código de acceso para el PIN y especificar otros requisitos de longitud y complejidad para el mismo. Para obtener más información, consulte Propiedades de cliente.

Cuando la autenticación con huella digital (touch ID) está habilitada, los usuarios pueden iniciar sesión con una huella digital cuando se requiere la autenticación sin conexión debido a la inactividad de una aplicación. Los usuarios aún tendrán que introducir el PIN cuando inicien sesión en Secure Hub por primera vez, cuando reinicien el dispositivo o cuando se agote el tiempo de espera por inactividad. Para obtener información sobre cómo habilitar la autenticación por huella dactilar, consulte Autenticación por huella dactilar o Touch ID.

Fijar certificados

Secure Hub para iOS y Android admite la fijación de certificados SSL. Esta función garantiza que se utilice el certificado firmado por la empresa cuando los clientes de Citrix se comuniquen con Endpoint Management. La fijación de certificados impide las conexiones desde los clientes a Endpoint Management cuando la instalación de un certificado raíz en el dispositivo pone en peligro la sesión SSL. Si Secure Hub detecta cambios en la clave pública del servidor, rechazará la conexión.

A partir de Android N, el sistema operativo ya no permite las entidades de certificación (CA) que agregue el usuario. Citrix recomienda utilizar una entidad de certificación raíz pública, en lugar de una entidad de certificación agregada por el usuario.

Es posible que los usuarios que se actualicen a Android N tengan problemas si utilizan entidades de certificación privadas o autofirmadas. Las conexiones en dispositivos Android N se interrumpen en las siguientes situaciones:

- Las entidades de certificación privadas o autofirmadas y la opción “CA necesaria de confianza para Endpoint Management” en AutoDiscovery Service están activadas. Para obtener más información, consulte Servicio de detección automática de Endpoint Management.

- No es posible establecer contacto con las entidades de certificación privadas o autofirmadas ni el servicio de detección automática (ADS) de Endpoint Management. Por razones de seguridad, cuando no se puede establecer conexión con el servicio ADS, la opción “Required Trusted CA” se activa, aunque se haya establecido como desactivada al principio.

Antes de inscribir dispositivos o actualizar Secure Hub, puede habilitar la fijación de certificados. La opción está desactivada de manera predeterminada. Cuando se habilita la fijación de certificados, los usuarios no pueden inscribirse en Endpoint Management con un certificado autofirmado. Si los usuarios intentan inscribirse con un certificado autofirmado, se les advierte de que el certificado no es de confianza. La inscripción falla si los usuarios no aceptan el certificado.

Para usar la fijación de certificados, solicite que Citrix cargue los certificados en el servidor Citrix ADS. Inicie un caso de asistencia técnica desde el portal de asistencia de Citrix Support y proporcione la información siguiente: Luego, debe proporcionar la siguiente información:

- El dominio que contiene las cuentas con las que se van a inscribir los usuarios.

- El nombre de dominio completo (FQDN) de Endpoint Management.

- El nombre de la instancia de Endpoint Management. De forma predeterminada, el nombre de la instancia es

zdmy en el campo se distinguen mayúsculas y minúsculas. - El tipo de ID de usuario, que puede ser UPN o correo electrónico. De forma predeterminada, el tipo es UPN.

- El puerto utilizado para la inscripción de iOS si se ha cambiado el número del puerto predeterminado (8443) a otro número de puerto.

- El puerto a través del cual Endpoint Management acepta las conexiones, si se ha cambiado el número del puerto predeterminado (443) a otro número de puerto.

- La dirección URL completa de su Citrix Gateway.

- Si quiere, puede agregar una dirección de correo electrónico para el administrador de Endpoint Management.

- Los certificados con formato PEM que quiere que se agreguen al dominio.

Certificado + autenticación de contraseña de un solo uso

Puede configurar Citrix ADC para que Secure Hub se autentique mediante un certificado y un token de seguridad que sirva como una contraseña de un solo uso. Esta configuración ofrece una opción segura que no deja huella de Active Directory en los dispositivos.

Para que Secure Hub use este tipo de autenticación, agregue una acción de reescritura y una directiva de reescritura en Citrix ADC que inserte un encabezado de respuesta personalizado del formulario X-Citrix-AM-GatewayAuthType: CertAndRSA para indicar el tipo de inicio de sesión de Citrix Gateway.

Por lo general, Secure Hub utiliza el tipo de inicio de sesión de Citrix Gateway configurado en la consola de Endpoint Management. No obstante, Secure Hub no obtiene esta información hasta que completa el inicio de sesión por primera vez. El encabezado personalizado es necesario para permitir que Secure Hub utilice este método de inicio de sesión.

Nota:

Si se definen tipos de inicio de sesión diferentes en Endpoint Management y Citrix ADC, la configuración de Citrix ADC prevalece. Para obtener más información, consulte Citrix Gateway y Endpoint Management.

-

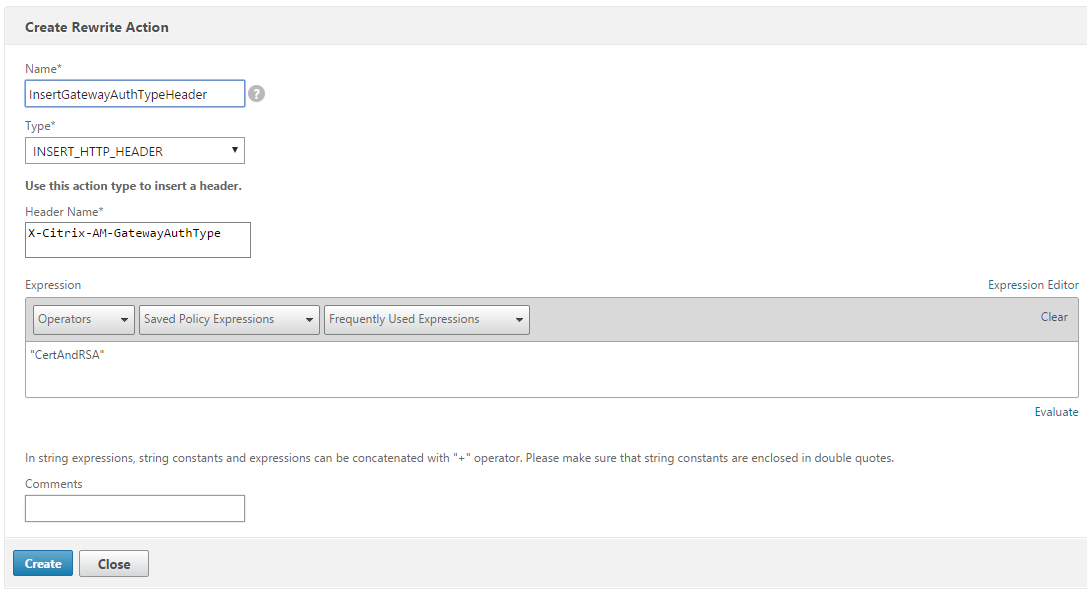

En Citrix ADC, vaya a Configuration > AppExpert > Rewrite > Actions.

-

Haga clic en Add.

Aparecerá la pantalla Create Rewrite Action.

-

Rellene los campos como se muestra en la siguiente imagen y, a continuación, haga clic en Create.

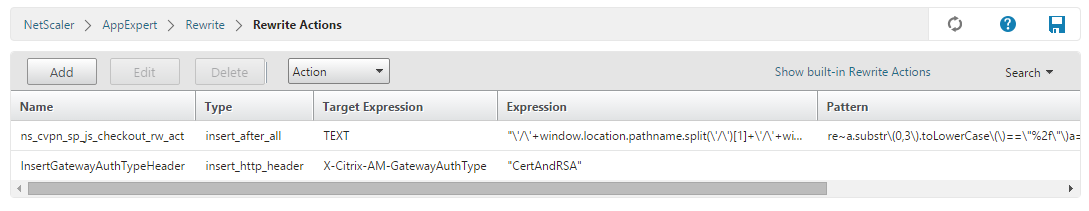

Aparece este resultado en la pantalla principal Rewrite Actions.

-

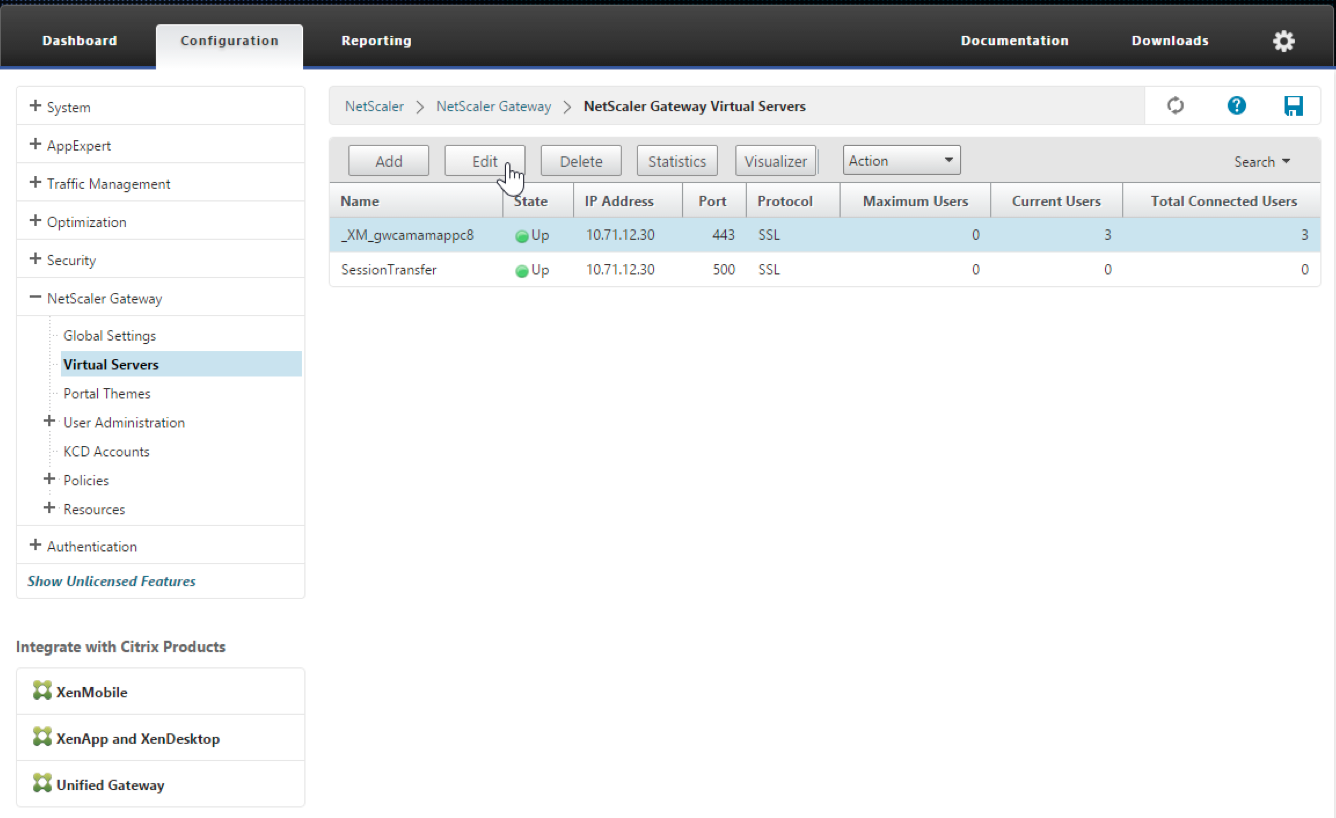

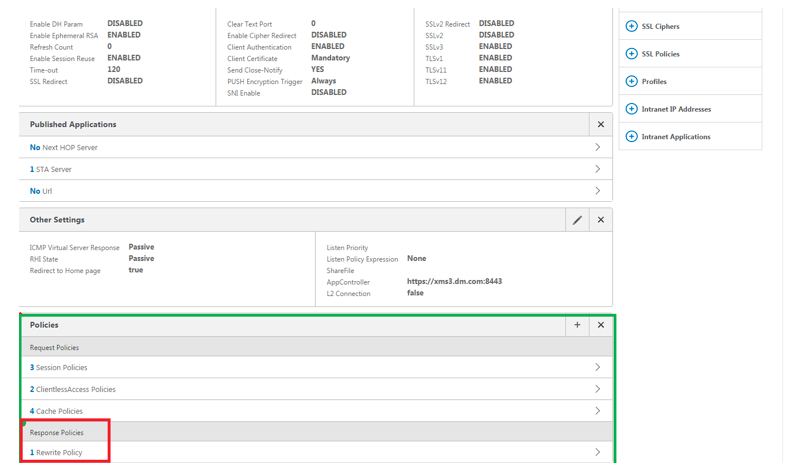

Vincule la acción de reescritura al servidor virtual como una directiva de reescritura. Vaya a Configuration > NetScaler Gateway > Virtual Servers y seleccione el servidor virtual.

-

Haga clic en Edit.

-

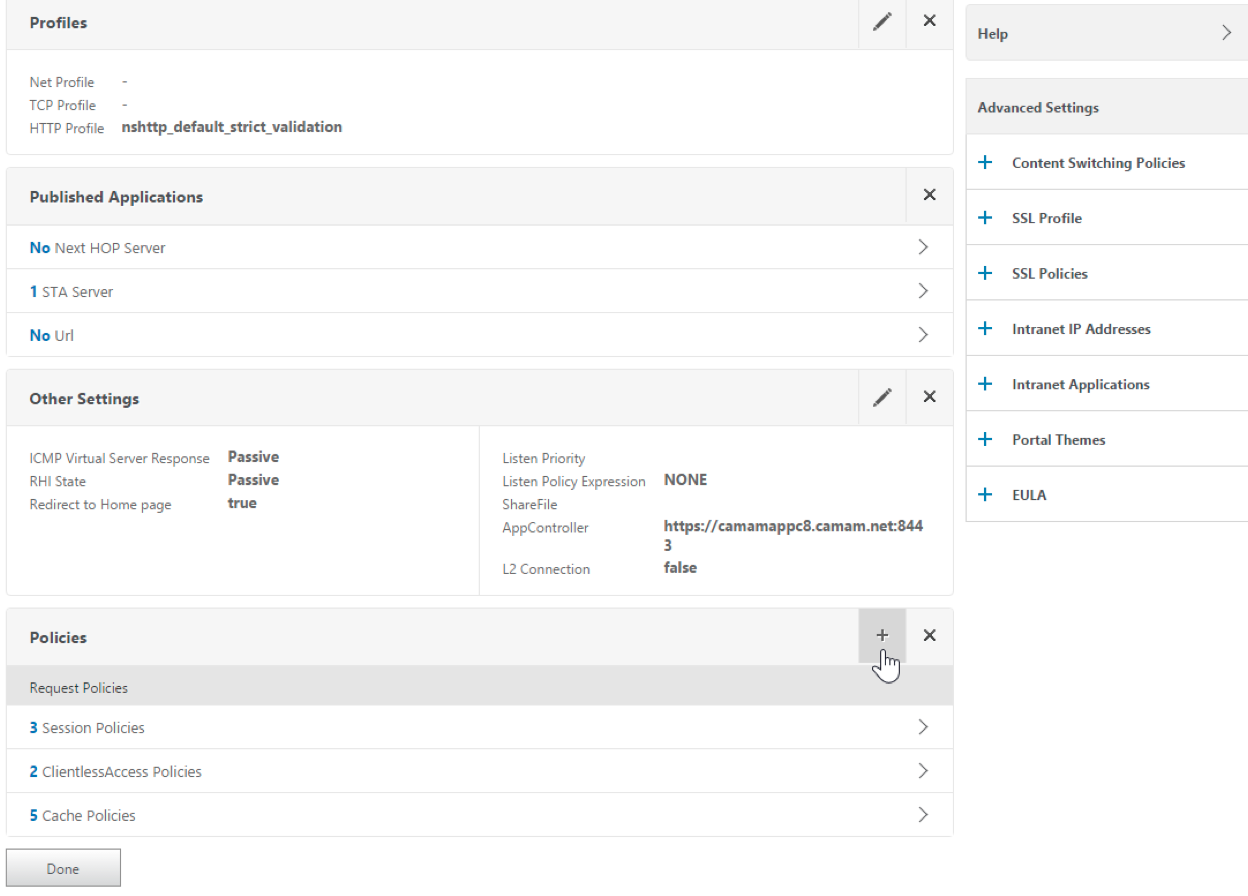

En la pantalla Virtual Servers configuration, vaya a Policies.

-

Haga clic en + para agregar una directiva.

-

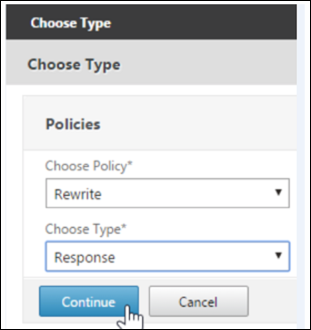

En el campo Choose Policy, elija Rewrite.

-

En el campo Choose Type, elija Response.

-

Haga clic en Continuar.

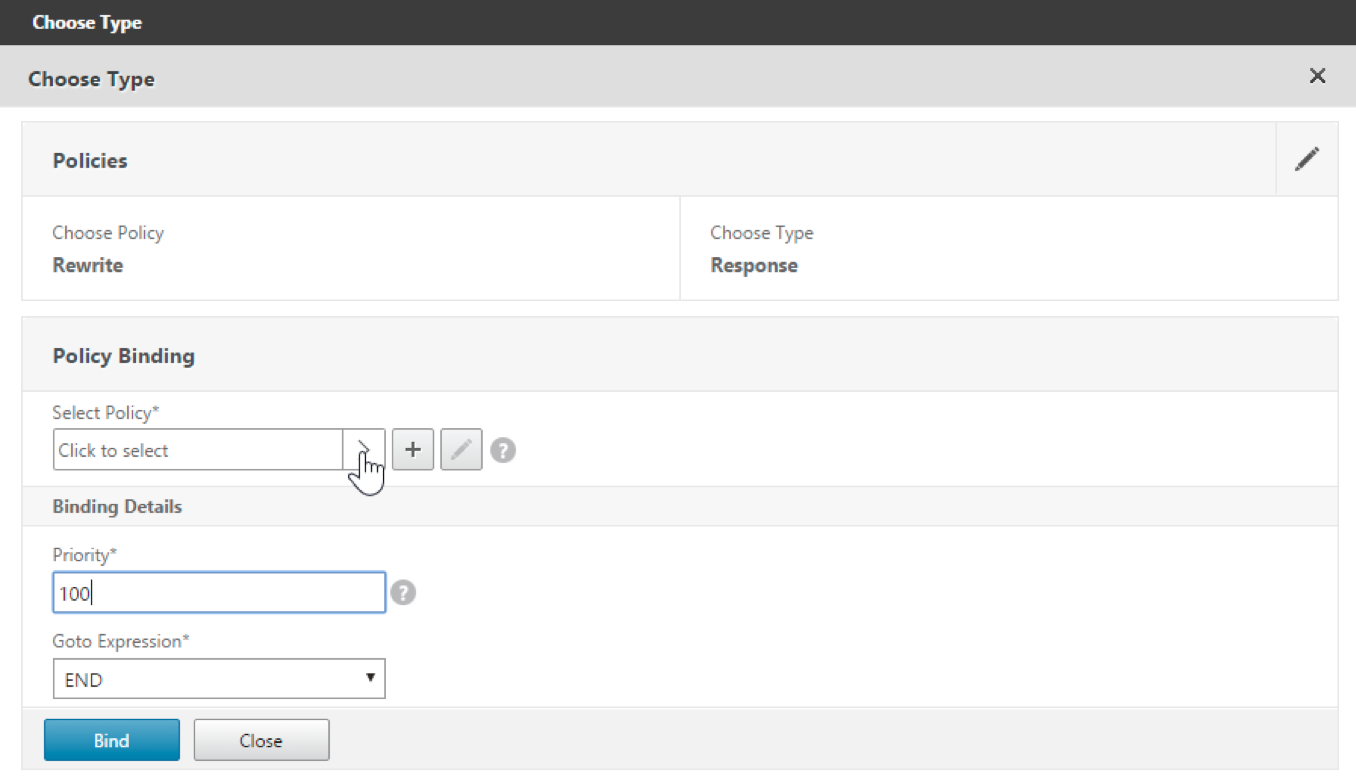

Se expande la sección Policy Binding.

-

Haga clic en Select Policy.

Aparecerá una pantalla con las directivas disponibles.

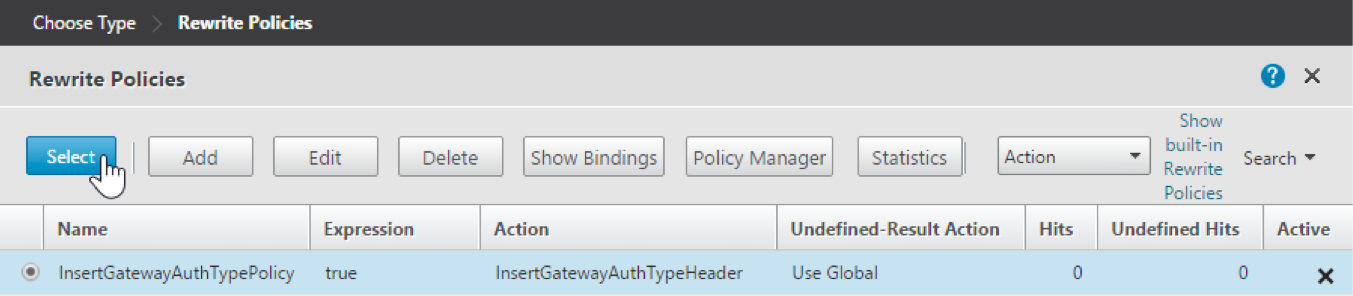

-

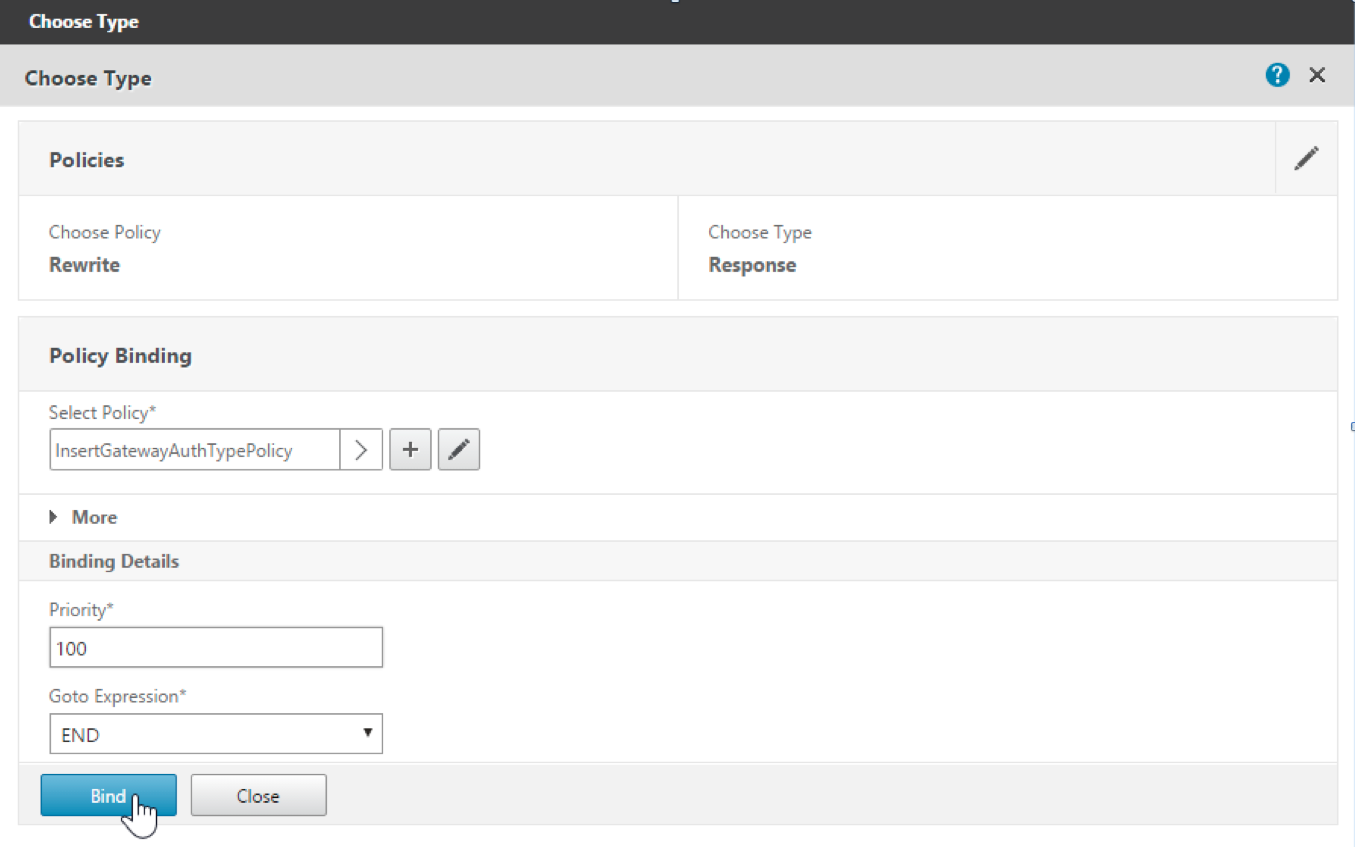

Haga clic en la fila de la directiva que acaba de crear y, a continuación, haga clic en Select. Aparece de nuevo la pantalla Policy Binding, con la directiva seleccionada.

-

Haga clic en Bind.

Si la vinculación se realiza correctamente, la pantalla principal aparece mostrando la configuración de la directiva de reescritura.

-

Para ver los datos de la directiva, haga clic en Rewrite Policy.

Requisitos de puerto para la conectividad con ADS para dispositivos Android

La configuración de puerto garantiza que los dispositivos Android que se conectan desde Secure Hub para Android puedan acceder al servicio de detección automática (AutoDiscovery Service/ADS) de Endpoint Management desde dentro de la red de la empresa. La capacidad para acceder a ADS es importante para descargar las actualizaciones de seguridad disponibles a través del ADS. Es posible que las conexiones ADS no sean compatibles con el servidor proxy. En este caso, permita que la conexión ADS circunvale el servidor proxy.

Importante:

Secure Hub para iOS y Android requiere autorización para que los dispositivos Android accedan a ADS. Para obtener más información, consulte Requisitos de puertos en la documentación de Endpoint Management. Esta comunicación tiene lugar en el puerto de salida 443. Es muy probable que el entorno existente esté diseñado para permitir este acceso. Los clientes que no puedan garantizar esta comunicación no deberían actualizar a Secure Hub 10.2. Si tiene dudas o preguntas, contacte con la asistencia de Citrix.

Requisitos previos

- Deben obtener certificados de Endpoint Management y Citrix ADC. Los certificados deben estar en formato PEM y deben ser un certificado público y no la clave privada.

- Ponerse en contacto con la asistencia técnica de Citrix y solicitar la habilitación de la fijación de certificados. Durante este proceso, se le pedirán los certificados.

Las nuevas mejoras para la fijación de certificados requieren que los dispositivos se conecten al servicio ADS antes de que el dispositivo se inscriba. La conexión a ADS primero garantiza que Secure Hub disponga de la información de seguridad más actualizada para el entorno en que se va a inscribir el dispositivo. Si los dispositivos no pueden contactar con el servicio ADS, Secure Hub no permitirá inscribirlos. Por lo tanto, la apertura del acceso al servicio ADS dentro de la red interna es vital para permitir la inscripción de dispositivos.

Para que Secure Hub para Android acceda al servicio ADS, abra el puerto 443 para el nombre de dominio completo (FQDN) y las direcciones IP siguientes:

| FQDN | Dirección IP | Puerto | Uso de IP y puerto |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - Comunicación ADS |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - Comunicación ADS |

ads.xm.cloud.com: Tenga en cuenta que Secure Hub 10.6.15 y versiones posteriores utiliza ads.xm.cloud.com. |

34.194.83.188 | 443 | Secure Hub - Comunicación ADS |

ads.xm.cloud.com: Tenga en cuenta que Secure Hub 10.6.15 y versiones posteriores utiliza ads.xm.cloud.com. |

34.193.202.23 | 443 | Secure Hub - Comunicación ADS |

Si se habilita la fijación de certificados:

- Secure Hub fija el certificado de su empresa durante la inscripción del dispositivo.

-

Durante una actualización, Secure Hub descarta cualquier certificado que esté fijado en ese momento y fija el certificado del servidor durante la primera conexión de los usuarios ya inscritos.

Nota:

Si habilita la fijación de certificados después de realizar una actualización, los usuarios deben reinscribirse.

- La renovación de certificados no requiere la reinscripción, siempre que la clave pública del certificado no se haya modificado.

La fijación de certificados admite los certificados de hoja, no certificados de emisor ni certificados intermedios. La fijación de certificados se aplica a servidores Citrix, tales como Endpoint Management y Citrix Gateway, no a servidores de terceros.

Uso de Secure Hub

Los usuarios empiezan por descargar Secure Hub en sus dispositivos desde las tiendas de aplicaciones de Apple o Android.

Cuando Secure Hub se abre, los usuarios deben introducir las credenciales proporcionadas por su empresa para inscribir sus dispositivos en Secure Hub. Para obtener más detalles sobre la inscripción de dispositivos, consulte Inscripción, roles y cuentas de usuario.

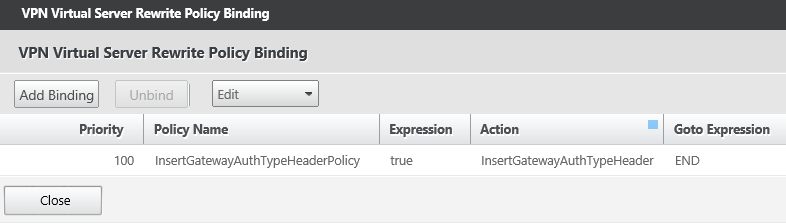

En Secure Hub para Android, durante la instalación inicial y la inscripción, aparece este mensaje: ¿Permitir que Secure Hub acceda a fotos, archivos multimedia y archivos en su dispositivo?

Este mensaje proviene del sistema operativo Android, no de Citrix. Cuando toca Permitir, ni Citrix ni los administradores de Secure Hub ven sus datos personales en ningún momento. Sin embargo, si lleva a cabo una sesión de asistencia remota con su administrador, este puede ver sus archivos personales en la sesión.

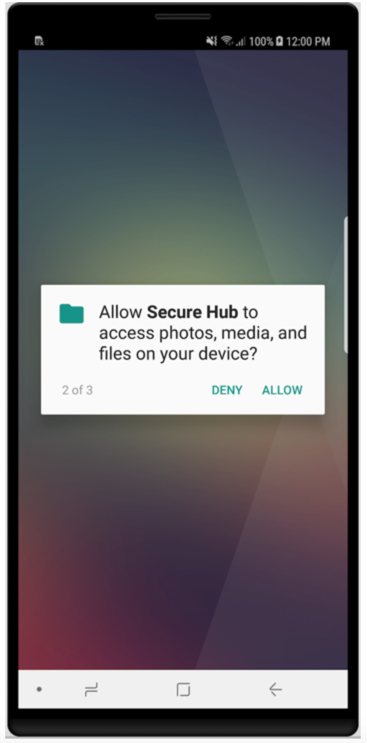

Una vez inscritos, los usuarios verán las aplicaciones y los escritorios que usted haya insertado en su ficha Mis aplicaciones. Los usuarios pueden agregar más aplicaciones desde Store. En los teléfonos, el enlace a Store se encuentra dentro de Parámetros, cuyo icono está situado en la esquina superior izquierda.

En las tabletas, Store es una ficha aparte.

Cuando los usuarios con iPhones iOS 9 o posterior instalen aplicaciones móviles de productividad desde el almacén de aplicaciones de Endpoint Management, verán un mensaje. Este mensaje indica que el desarrollador empresarial, Citrix, no es de confianza en ese iPhone. El mensaje también indica que la aplicación no estará disponible hasta que el desarrollador sea de confianza. Si aparece ese mensaje, Secure Hub pedirá a los usuarios que consulten una guía que les ofrecerá instrucciones para establecer relaciones de confianza entre el iPhone y las aplicaciones de empresa de Citrix.

Inscripción automática en Secure Mail

Para implementaciones de solo MAM, puede configurar CEM para que los usuarios que se inscriban en Secure Hub con las credenciales de correo electrónico se inscriban automáticamente en Secure Mail. Los usuarios no tienen que introducir información adicional ni realizar pasos adicionales para inscribirse en Secure Mail.

La primera vez que se usa Secure Mail, este obtiene el ID, el dominio y la dirección de correo electrónico del usuario desde Secure Hub. Secure Mail usa la dirección de correo electrónico para la detección automática. El servidor Exchange se identifica con el dominio y el ID del usuario, lo que permite a Secure Mail autenticar automáticamente al usuario. Se solicita al usuario que introduzca una contraseña si la directiva está configurada para no admitirla automáticamente. En esta situación, no es necesario que el usuario introduzca ninguna información adicional.

Para habilitar esta función, cree tres propiedades:

- La propiedad de servidor MAM_MACRO_SUPPORT. Para obtener instrucciones, consulte Propiedades de servidor.

- Las propiedades de cliente ENABLE_CREDENTIAL_STORE y SEND_LDAP_ATTRIBUTES. Para obtener instrucciones, consulte Propiedades de cliente.

Almacén personalizado

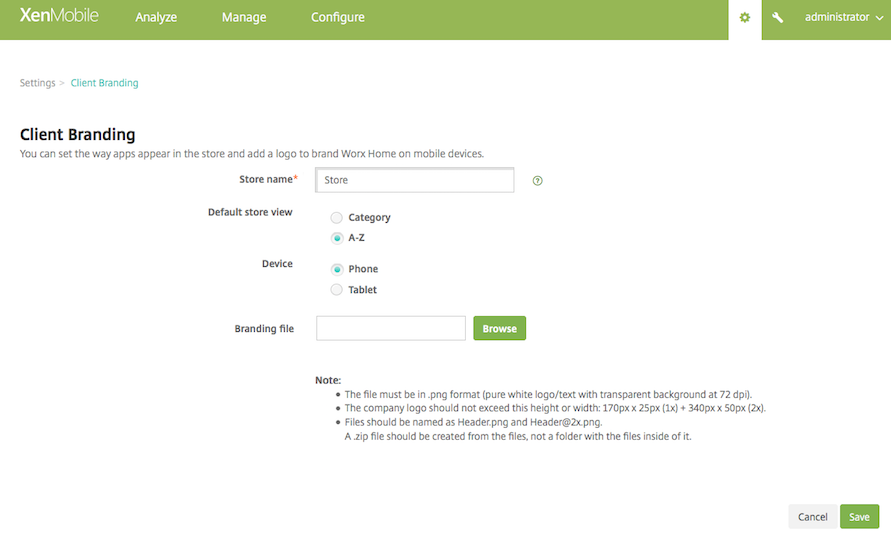

Si quiere personalizar el almacén, vaya a Parámetros > Personalización de marca de cliente para cambiar el nombre, agregar un logotipo y especificar la forma en que aparecerán las aplicaciones.

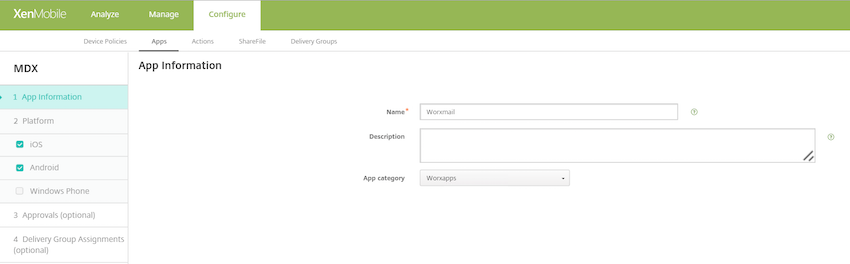

Puede modificar las descripciones de las aplicaciones desde la consola de Endpoint Management. Haga clic en Configurar, y luego en Aplicaciones. Seleccione la aplicación en la tabla y haga clic en Modificar. Seleccione las plataformas de la aplicación cuya descripción esté modificando e introduzca el texto en el cuadro Descripción.

En el almacén de aplicaciones, los usuarios pueden explorar solo las aplicaciones y los escritorios que usted haya configurado y protegido en Endpoint Management. Para agregar la aplicación, los usuarios deben tocar en Detalles y, luego, en Agregar.

Opciones de Ayuda configuradas

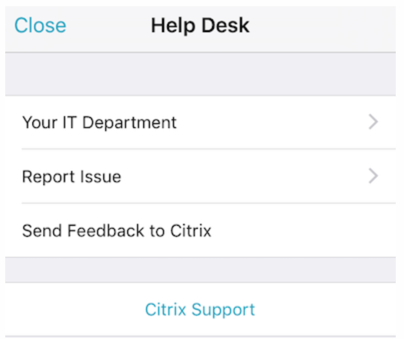

Secure Hub también ofrece a los usuarios varios métodos de obtención de ayuda. En tabletas, pueden tocar en el signo de interrogación en la esquina superior derecha para ver las opciones de ayuda. En los teléfonos, los usuarios pueden tocar en el icono del menú de tres líneas situado en la esquina superior izquierda y, a continuación, en Ayuda.

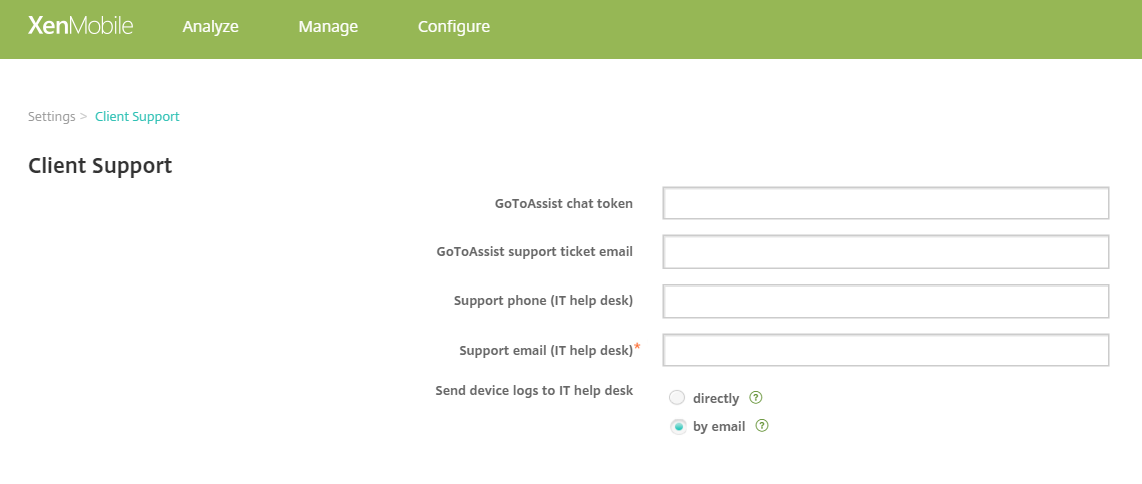

Su departamento de TI muestra el número de teléfono y la dirección de correo electrónico del servicio de asistencia o Help Desk de su empresa, al que los usuarios pueden acceder directamente desde la aplicación. Debe introducir estos números de teléfono y direcciones de correo electrónico en la consola de Endpoint Management. Haga clic en el icono de engranaje en la esquina superior derecha. Aparecerá la página Parámetros. Haga clic en Más y, a continuación, en Asistencia del cliente. Aparece la pantalla para escribir la información.

Notificar problema muestra una lista de las aplicaciones del usuario. Los usuarios seleccionan la aplicación que presenta el problema. Secure Hub genera automáticamente los registros y, a continuación, abre un mensaje en Secure Mail con los registros adjuntos comprimidos en archivo ZIP. Los usuarios pueden agregar el asunto y la descripción del problema. También pueden adjuntar una captura de pantalla.

Enviar comentarios a Citrix abre un mensaje en Secure Mail con una dirección de asistencia de Citrix ya rellenada. En el cuerpo del mensaje, el usuario puede escribir sugerencias para mejorar Secure Mail. Si Secure Mail no está instalado en el dispositivo, se abre el programa de correo nativo.

Los usuarios también pueden tocar en Asistencia técnica de Citrix, con lo que irán a Citrix Knowledge Center. Desde aquí, pueden buscar artículos de asistencia técnica para todos los productos Citrix.

En Preferencias, los usuarios verán información sobre sus cuentas y dispositivos.

Directivas de localización geográfica

Secure Hub también ofrece directivas de geoseguimiento y geolocalización para, por ejemplo, garantizar que un dispositivo propiedad de la empresa no abandone un perímetro geográfico determinado. Para obtener más información, consulte Directiva de localización.

Recopilación y análisis de cierres inesperados

Secure Hub recopila y analiza automáticamente la información de un fallo, de modo que usted pueda ver qué fue lo que provocó ese fallo. El software Crashlytics admite esta función.

Para obtener más funciones disponibles para iOS y Android, consulte la Tabla de funciones por plataforma de Citrix Secure Hub.