Guía de PoC - ZTNA - Autenticación adaptativa - Empleado interno frente a empleado externo

Información general

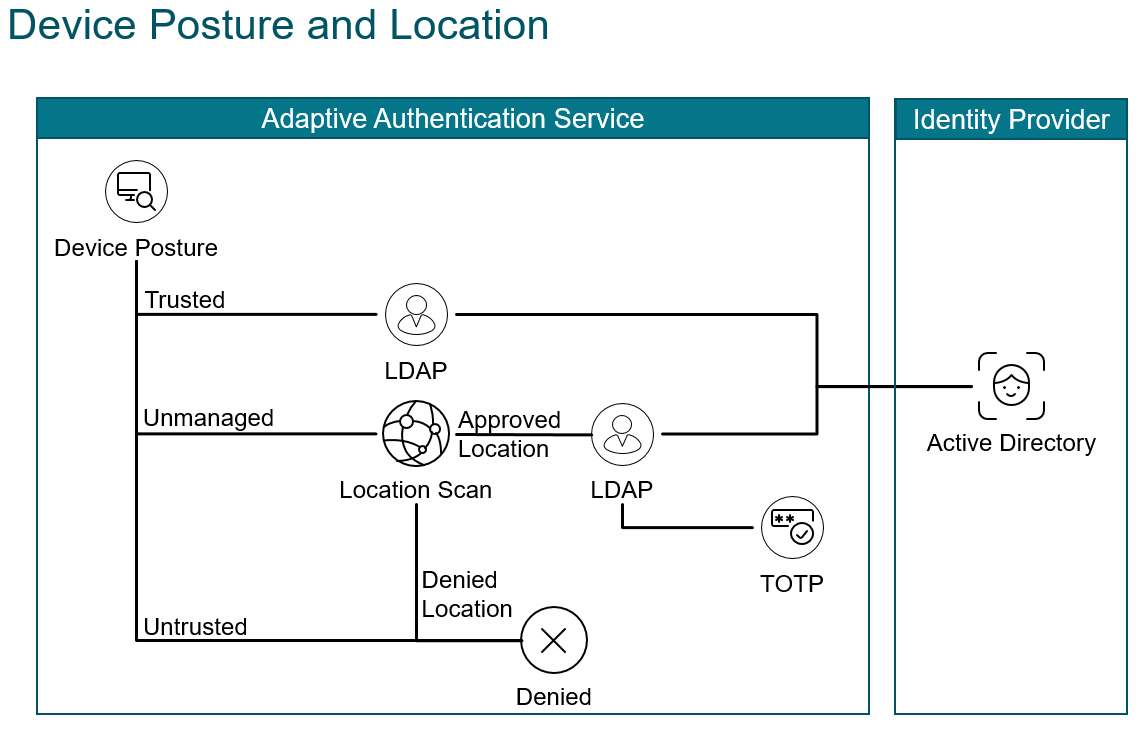

Con la necesidad de la empresa de fuerza laboral híbrida de identificar si los empleados acceden a su aplicación desde una oficina corporativa o a través de Internet. Con muchas empresas que adoptan Zero Trust, el enfoque en la ubicación de los empleados es menos importante. Sin embargo, la identificación de las ubicaciones de acceso de los empleados brinda a las empresas la oportunidad de reducir los requisitos de autenticación, reducir la fricción y, por lo tanto, mejorar la Los empleados que se encuentran en una ubicación interna detrás de un perímetro seguro solo pueden requerir dos factores de autenticación, mientras que los que se encuentran en una ubicación externa pueden requerir tres, para verificar con confianza su identidad y establecer confianza.

Implementar la autenticación multifactor es una de las mejores maneras de verificar la identidad y mejorar la postura de seguridad. LDAP es un método de comando para verificar el nombre de usuario y la contraseña del dominio. La contraseña de una vez (OTP) nativa (basada en tiempo) es una forma conveniente de implementar otro factor mediante aplicaciones de autenticación fácilmente disponibles. Permite a los usuarios introducir códigos de validación de su aplicación de autenticación, en un formulario de puerta de enlace, para autenticarse.

Citrix Adaptive Authentication admite la autenticación LDAP y OTP nativa, y puede proporcionar autenticación para varios servicios, incluidos Citrix Secure Private Access y Citrix Virtual Apps and Desktops Service. En esta Guía de POC demostramos su uso para la autenticación.

Introducción

La siguiente animación muestra un punto final que pasa una verificación de postura del dispositivo y se solicita al usuario las credenciales de dominio. A continuación, un punto final no supera la comprobación de postura del dispositivo y se solicita al usuario las credenciales de dominio y un código de acceso otp nativo.

Se hacen suposiciones sobre la instalación completada y la configuración de los siguientes componentes:

- Citrix ADC instalado, con licencia y configurado con un servidor virtual AA accesible externamente enlazado a un certificado comodín

- Citrix ADC integrado con Citrix Cloud mediante Oauth

- Endpoint con la aplicación Citrix Workspace instalada

- Una aplicación Authenticator compatible, compatible con OTP basada en tiempo, instalada (incluidos Microsoft Authenticator, Google Authenticator o Citrix SSO)

- Se puede acceder a Active Directory (AD) a través de un dispositivo Citrix Connector

Consulte la documentación de Citrix para obtener la última versión del producto y los requisitos de licencia: Autenticación OTP nativa

Configuración

Esta guía de prueba de concepto demuestra cómo:

- Configurar Citrix Cloud

- Configurar políticas de autenticación adaptables: CLI

- Configurar políticas de autenticación adaptables: GUI

- Configurar SPA y CVAD para usar SmartTags

- Validar la autenticación de punto final

Configurar Citrix Cloud

- Conéctese a la nube de Citrix e inicie sesión como su cuenta de administrador

- En Citrix Workspace, acceda a Administración de identidades y accesos desde el menú superior izquierdo

- Configure Citrix Gateway: Autenticación adaptativa como método de autenticación para el espacio de trabajo.

Configurar políticas de autenticación adaptables: CLI

Primero, iniciamos sesión en la CLI en nuestro Citrix ADC e ingresamos las acciones de autenticación y las directivas asociadas para EPA y LDAP respectivamente junto con el esquema de inicio de sesión. Luego, iniciamos sesión en nuestra GUI para aplicar nuestras políticas y completar la configuración de autenticación multifactor.

Políticas de Ldap

Para Acciones LDAP, rellene los campos necesarios para crear la acción LDAP en una cadena y pegarla en la CLI:

-

ldapAction: Introduzca el nombre de la acción. -

serverIP: Introduzca el servidor de dominio/s FQDN o la dirección IP. -

serverPort: Introduzca el puerto LDAP. -

ldapBase: Introduzca la cadena de objetos de dominio y contenedores donde los usuarios pertinentes se almacenan en su directorio. -

ldapBindDn: Introduzca la cuenta de servicio utilizada para consultar a los usuarios del dominio. -

ldapBindDnPassword: Introduzca la contraseña de su cuenta de servicio. -

ldapLoginName: Introduzca el tipo de objeto de usuario. -

groupAttrName: Introduzca el nombre del atributo del grupo. -

subAttributeName: Introduzca el nombre del subatributo. -

secType- introduzca el tipo de seguridad. -

ssoNameAttribute: Introduzca el atributo de nombre de inicio de sesión único.

Para las directivas LDAP, rellene los campos necesarios para hacer referencia a la Acción LDAP en una cadena y péguela en la CLI:

-

Policy: Introduzca el nombre de la directiva. -

action- introduzca el nombre de la acción de correo electrónico que hemos creado anteriormente.

Para obtener más información, consulte Directivas de autenticación LDAP

- Primero conéctese a la CLI abriendo una sesión SSH en la dirección NSIP de Citrix ADC e inicie sesión como usuario administrador.

ldapupnmanage

Esta acción y política hace coincidir las solicitudes al sitio fqdn adaptiveauth.wwco.net con /manageotp anexado a la URL y les permite inscribirse en OTP nativo con su aplicación de autenticación

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication ldapAction authact_ldapupnmanage -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=wwco,DC=net" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName

add authentication Policy authpol_ldapupnmanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action authact_ldapupnmanage

workspaceoauth

Esta acción y política establece una comunicación de oauth segura con Citrix Cloud para la URL principal de Workspace.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication OAuthIDPProfile authact_workspaceoauth -clientID xyz1 -clientSecret abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -redirectURL "https://accounts.cloud.com/core/login-cip" -issuer "https://adaptiveauth.yourdomain.com" -audience xyz2 -sendPassword ON

add authentication OAuthIdPPolicy authpol_workspaceoauth -rule true -action authact_workspaceoauth

workspaceoauth2

Esta acción y política establece una comunicación de oauth segura con Citrix Cloud para la URL de Workspace personalizada.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication OAuthIDPProfile authact_workspaceoauth2 -clientID xyz11 -clientSecret abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -redirectURL "https://workspace.yourdomain.com/core/login-cip" -issuer "https://adaptiveauth.yourdomain.com" -audience xyz22 -sendPassword ON

add authentication OAuthIdPPolicy authpol_workspaceoauth2 -rule true -action authact_workspaceoauth2

ldapupn

Esta acción y política realiza la autenticación ldap con el directorio de dominio mediante UserPrincipalName.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication ldapAction authact_ldapupn -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName

add authentication Policy authpol_ldapupn -rule true -action authact_ldapupn

ldapsam

Esta acción y política realiza la autenticación ldap con el directorio de dominio mediante sAMAccountName.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication ldapAction authact_ldapsam -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute sAMAccountName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier sAMAccountName -groupSearchAttribute sAMAccountName -groupSearchSubAttribute sAMAccountName

add authentication Policy authpol_ldapsam -rule true -action authact_ldapsam

ldapupn_otp

Esta acción y política realiza la autenticación otp nativa.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication ldapAction authact_ldapupn_otp -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -authentication DISABLED -nested GroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName -OTPSecret userParameters

add authentication Policy authpol_ldapupn_otp -rule true -action authact_ldapupn_otp

EPA_Internal_Cert_Domain

Esto determina si el cliente está intentando la autenticación desde una dirección IP pública de empresa válida (esto correspondería a los intervalos de traducción de direcciones de red utilizados en firewalls y enrutadores externos). También verifica el país. También verifica un certificado de dispositivo empresarial válido. También verifica que el dispositivo esté unido al dominio empresarial.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication epaAction authact_EPA_internal_cert_domain -csecexpr "sys.client_expr(\"device-cert_0_0\") && sys.client_expr("sys_0_DOMAIN_yourdomain.com")" -defaultEPAGroup VALIDINTERNALCERTDOMAIN -quarantineGroup NOVALIDINTERNALCERTDOMAIN

add authentication Policy authpol_EPA_internal_cert_domain -rule "CLIENT.IP.SRC.IN_SUBNET(1.0.0.0/8) && CLIENT.IP.SRC.MATCHES_LOCATION(\"*.US.*.*.*.*\")" -action authact_EPA_internal_cert_domain

noauth

Esta acción y política es un marcador de posición para la ausencia de autenticación que se usa comúnmente como marcador de posición para una etiqueta de política siguiente para evaluar cuándo fallan las políticas anteriores en la etiqueta de política actual.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication noAuthAction authact_noauthn

add authentication Policy authpol_noauthn -rule true -action authact_noauthn

Esquema de Login

A continuación creamos esquemas de inicio de sesión utilizados con cada factor.

lspol_singlemanage

Este esquema de inicio de sesión se utiliza para el registro OTP nativo.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication loginSchema lsact_singlemanage -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

add authentication loginSchemaPolicy lspol_singlemanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action lsact_singlemanage

lspol_singleauth

Este esquema de inicio de sesión se utiliza para la autenticación de nombre de usuario y contraseña LDAP

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication loginSchema lsact_singleauth -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuth.xml"

add authentication loginSchemaPolicy lspol_singleauth -rule true -action lsact_singleauth

lspol_dualauthotp

Este esquema de inicio de sesión se utiliza para la autenticación OTP nativa.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication loginSchema lsact_dualauthotp -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuth.xml"

add authentication loginSchemaPolicy lspol_dualauthotp -rule true -action lsact_dualauthotp

Etiquetas inteligentes

A continuación, creamos etiquetas inteligentes que transmitirán los resultados de la comprobación de postura del dispositivo a los servicios de Citrix Cloud.

lspol_singlemanage

Este esquema de inicio de sesión se utiliza para el registro OTP nativo.

Actualice los siguientes campos para su entorno y copie y pegue la cadena en la CLI:

add authentication loginSchema lsact_singlemanage -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

add authentication loginSchemaPolicy lspol_singlemanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action lsact_singlemanage

Certificados

certificado de dominio

En esta POC utilizamos un certificado comodín correspondiente a nuestro dominio de Active Directory y también corresponde al nombre de dominio completo que utilizamos para acceder al servidor virtual de Gateway (adaptiveauth.yourdomain.com)

- Inicie sesión en la GUI de Citrix ADC

- Vaya a Administración de Tráfico > SSL> Certificados > Todos los certificados para comprobar que tiene el certificado de dominio y las CA instalados y vinculados. Consulte Certificados SSL de Citrix ADC para obtener más información.

Certificado del dispositivo

Existen muchos sistemas y opciones para la administración de certificados de usuarios y dispositivos. En este POC utilizamos la entidad de certificación de Microsoft instalada en nuestro servidor de Active Directory. También tenemos nuestro dispositivo de punto final de Windows 10 unido al dominio.

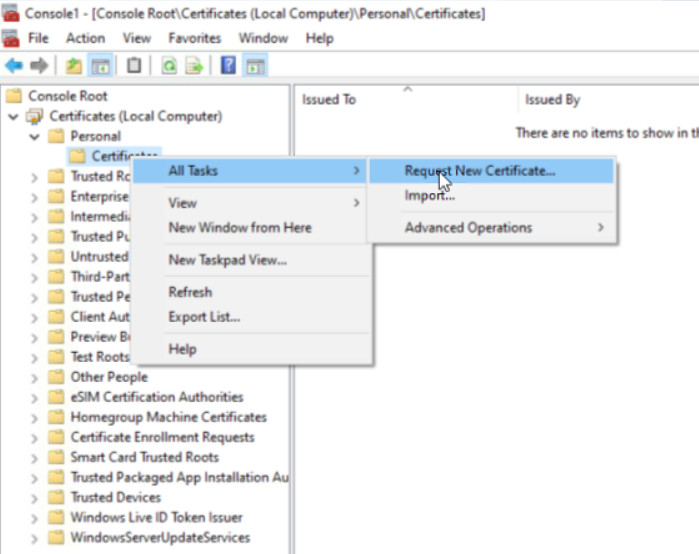

- Desde el menú de inicio en nuestro dominio se unió a Windows 10 dispositivo de punto final entramos

mmc, haga clic con el botón derecho y ejecute como administrador - Seleccione Archivo > Agregar o quitar, seleccione Certificados, seleccione la flecha para moverlo al panel del complemento seleccionado, seleccione Cuenta de equipo, Siguiente, Equipo local, Finalizar y, haga clic en Aceptar

- Abra la carpeta Personal, haga clic con el botón derecho en la carpeta Certificados > Todas las tareas > Solicitar nuevo certificado de

- Haga clic en siguiente hasta que se le ofrezcan tipos de certificados, seleccione Equipo y haga clic en Inscribir, seguido de Finalizar

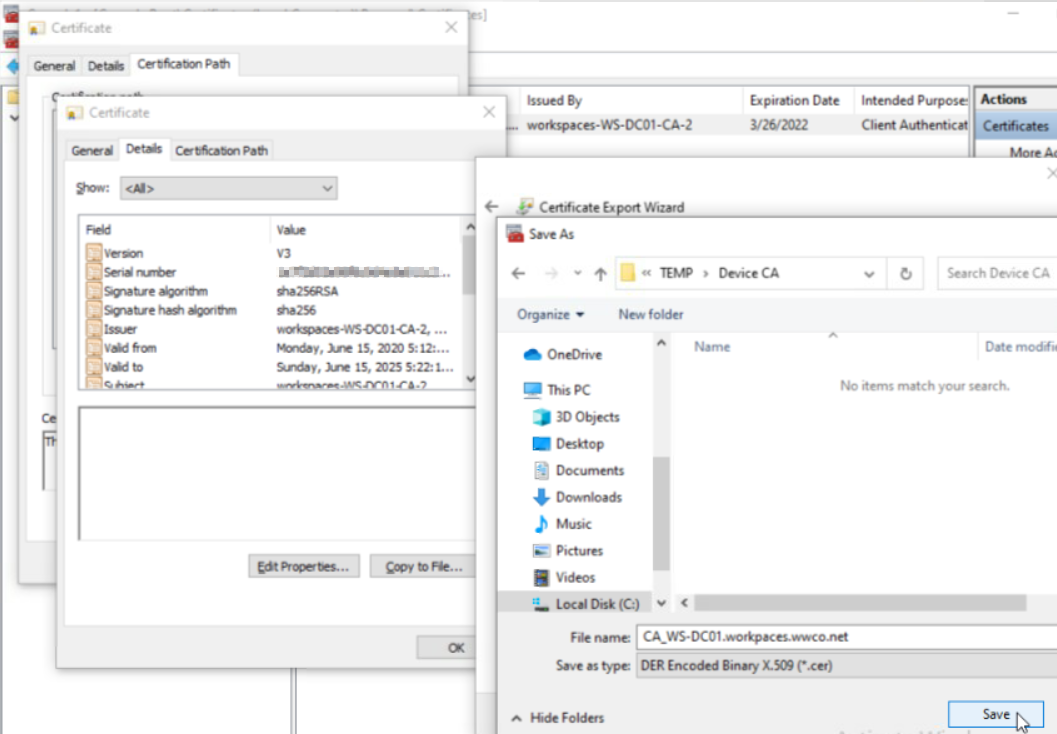

- Haga doble clic en el certificado que instaló, seleccione la ficha Ruta de certificación, seleccione la CA raíz en la parte superior y haga clic en Ver certificado. (Nota: Podemos exportar la CA desde el servidor de Active Directory, pero para el POC podemos eliminar los pasos haciéndolo aquí)

- En la ventana emergente seleccione la ficha Detalles, seleccione Copiar en archivo, haga clic en Siguiente, haga clic en Siguiente (para aceptar la codificación DER)

- Seleccione Examinar e introduzca un nombre de archivo, seleccione guardar, seleccione Siguiente y seleccione Finalizar para almacenar el archivo de certificado de CA.

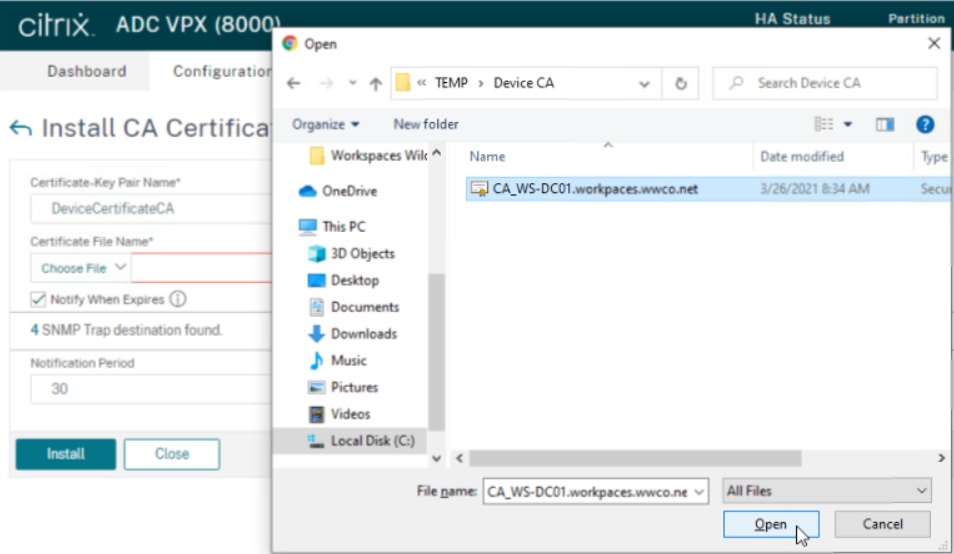

- Ahora lo importaremos al ADC navegando a **Traffic Management > SSL> Certificados > Certificados de CA

- Hacemos clic en Instalar, introducimos el nombre

DeviceCertificateCA, seleccionamos Elegir archivo, Local, y seleccionamos el archivo, Abrir y hacemos clic en Instalar

Para obtener más información, consulte Directivas de autenticación LDAP

Configurar políticas de autenticación adaptables: GUI

Ahora crearemos un servidor AAA virtual y vincularemos los certificados, las políticas y el esquema con la prioridad adecuada.

Certificados

- Vaya a Administración de Tráfico > SSL> Certificados > Todos los certificados para comprobar que tiene instalado el certificado de dominio. En este ejemplo POC utilizamos un certificado comodín correspondiente a nuestro dominio de Active Directory. Consulte Certificados SSL de Citrix ADC para obtener más información.

- A continuación

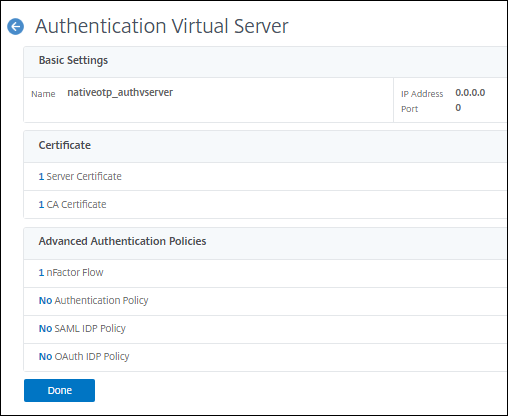

Security > AAA - Application Traffic > Virtual Servers, vaya a y seleccione Agregar - Introduzca los siguientes campos:

- Nombre: Un valor único. Entramos

nativeotp_authvserver - Tipo de dirección IP -

Non Addressable

- Nombre: Un valor único. Entramos

- Haga clic en

Ok - Seleccione Sin certificado de servidor, seleccione la flecha en

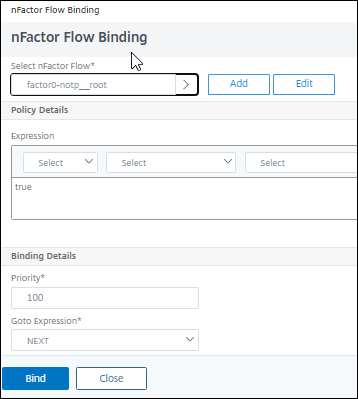

Select Server Certificate, seleccione el certificado de dominio, haga clic en Seleccionar, Enlazar y Continuar - En

Advanced Authentication Policies, seleccioneNo Nfactor Flow - Seleccione la flecha hacia la derecha debajo

Select nFactor Flow, seleccionefactor0_notpSelect, haga clic y haga clic enBind

- Haga clic en

Continue, seguido deDone

Directivas de autenticación

Esquema de Login

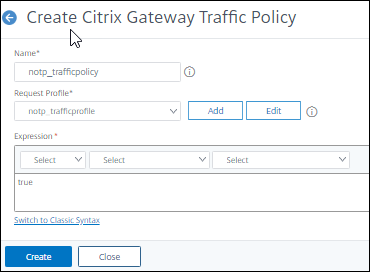

Directiva de tráfico

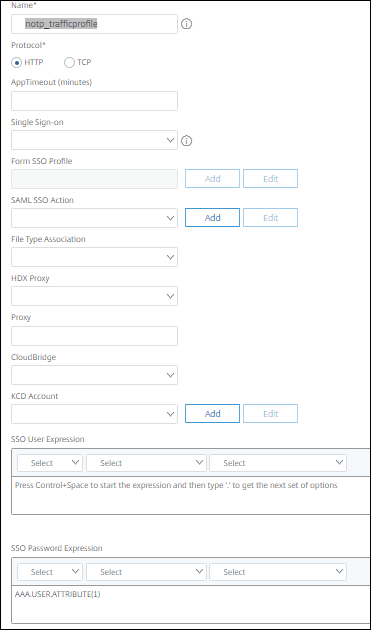

Ahora creamos una directiva de tráfico para retransmitir la contraseña LDAP a StoreFront, en lugar del código OTP.

- Vaya a Citrix Gateway > Servidores virtuales > Directivas > Tráfico

- Seleccione la

Traffic Profilesficha y haga clic en Agregar - Introduzca el nombre

notp_trafficprofile - Seleccione

HTTP - En la expresión de contraseña de SSO, escriba

http.REQ.USER.ATTRIBUTE(1) - Haga clic en Crear

- Ahora haga clic en la ficha Directivas de tráfico

- En el campo Perfil de solicitud, seleccione el perfil de

notp_trafficprofiletráfico que acaba de crear. - Introduzca el nombre

nOTP_TrafficPolicy - En el cuadro Express escriba

true - Haga clic en

Create

Validar extremo de usuario

Ahora probamos el OTP nativo mediante la autenticación en nuestro entorno Citrix Virtual Apps and Desktops.

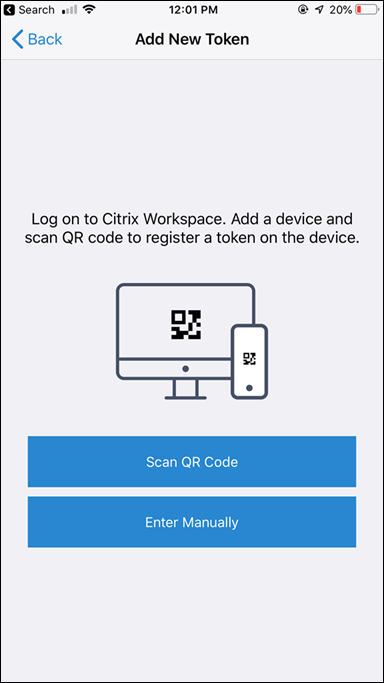

Registro con la aplicación Citrix SSO

Primero, el usuario registra su dispositivo para Native OTP mediante la aplicación Citrix SSO.

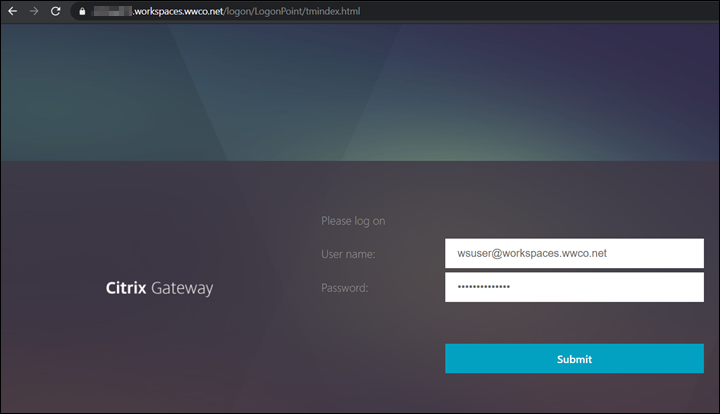

- Abra un explorador y navegue hasta el FQDN de dominio administrado por Citrix Gateway con

/manageotpanexado al final del FQDN. Usamoshttps://adaptiveauth.yourdomain.com/manageotp - Después de redirigir el navegador a una pantalla de inicio de sesión, introduzca el usuario UPN y la contraseña:

.

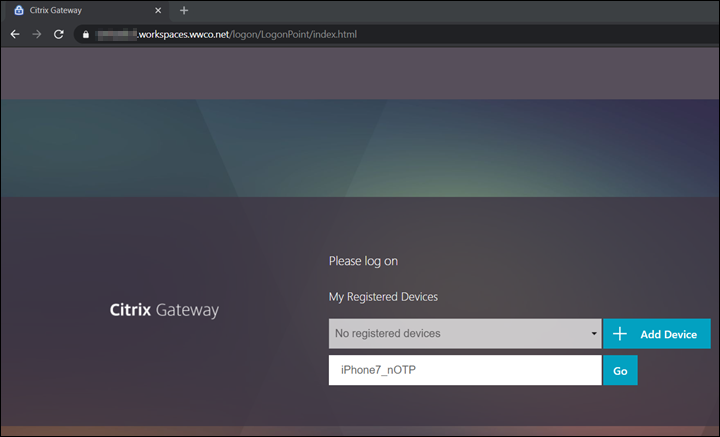

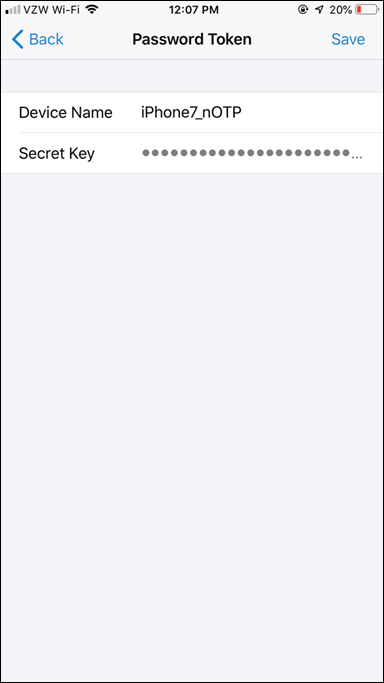

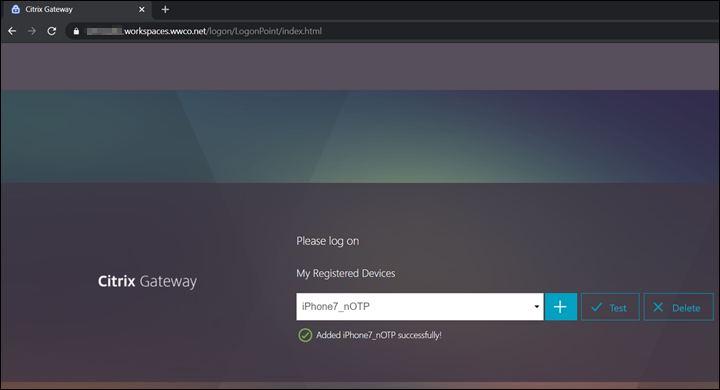

. - En la siguiente pantalla seleccione Agregar dispositivo, introduzca un nombre. Utilizamos el

iPhone7_nOTP

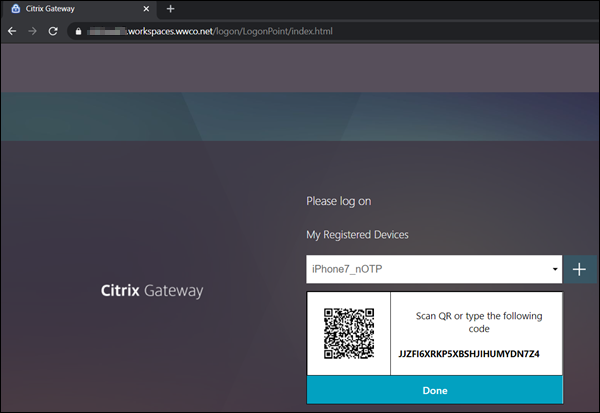

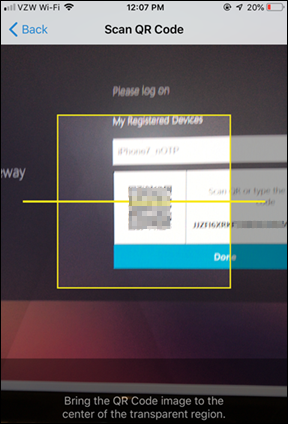

- Seleccione Ir y aparecerá un código QR

- En su dispositivo móvil, abra la aplicación Citrix SSO u otra aplicación de autenticación como Microsoft o Google (disponible para su descarga en almacenes de aplicaciones)

- Seleccione Agregar nuevo token

- Seleccione Escanear código QR

- Seleccione Apuntar la cámara al código QR y, una vez capturado, seleccione Agregar

- Seleccione Guardar para almacenar el

del token

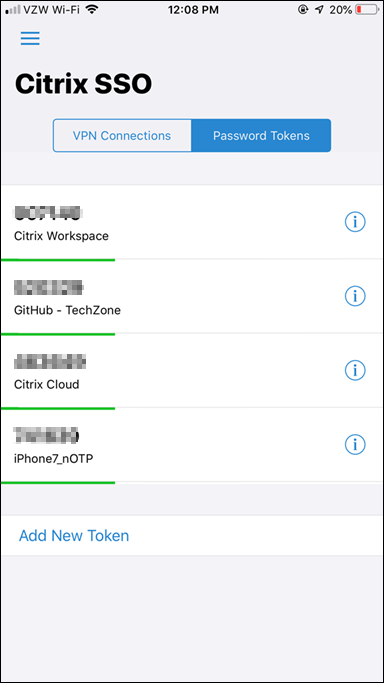

del token - El token ahora está activo y comienza a mostrar códigos OTP a intervalos de 30 segundos

- Seleccione Listo y verá la confirmación de que el dispositivo se agregó correctamente

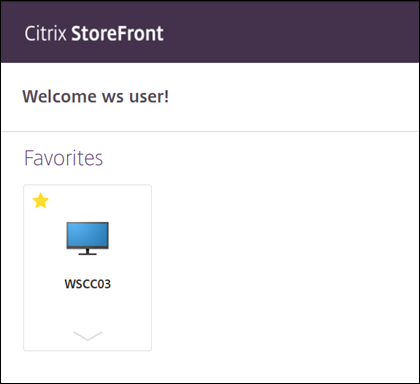

Inicio de sesión en Citrix Cloud Services

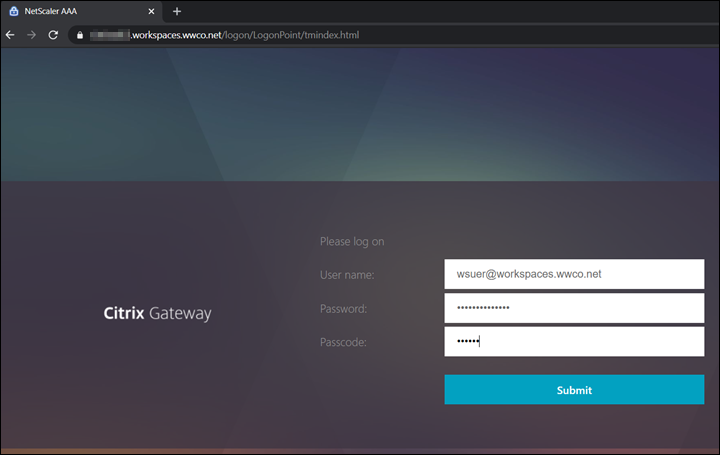

A continuación, el usuario introduce su UserPrincipalName, Contraseña y el código de acceso OTP desde la aplicación Citrix SSO para acceder a sus aplicaciones virtuales y escritorios.

- Abra un navegador (o la aplicación Citrix Workspace) y vaya al FQDN de Workspace (que se encuentra en Citrix Cloud en Configuración de Workspace). Usamos

https://adaptiveauth.yourdomain.com

Escenario de confianza

- Asegúrese de que el dispositivo esté unido a un dominio y que tenga instalado un certificado de dispositivo Enterprise o esté dentro del rango de ubicaciones “internas” configurado.

- Después de que su explorador sea redirigido a una pantalla de inicio de sesión, introduzca usuario UserPrincipalName y contraseña

- Verifique que se muestren las aplicaciones Secure Private Access y Citrix Virtual Apps and Desktops de los usuarios

Escenario no fiable

- Asegúrese de que el dispositivo no esté unido a un dominio ni de que falte el certificado de dispositivo empresarial o esté fuera del rango de ubicaciones “internas” configurado.

- Después de que su explorador sea redirigido a una pantalla de inicio de sesión, introduzca usuario UserPrincipalName y contraseña

- Abra la aplicación Citrix SSO, introduzca el código OTP en el campo de código de acceso de la entrada de

iPhone7_nOTPdispositivo .

. - Verifique que se muestren las aplicaciones Secure Private Access y Citrix Virtual Apps and Desktops de los usuarios

Solución de problemas

Aquí nos fijamos en un par de áreas comunes de solución de problemas para Native OTP.

Errores NTP

Al iniciar sesión con su código OTP, la página puede publicar un mensaje aconsejándole que verifique la sincronización NTP. La hora de Citrix ADC debe estar sincronizada para generar el OTP basado en tiempo correcto. Si no ha implementado NTP, siga estos pasos:

- Establezca la hora manualmente en su Citrix ADC en la hora actual. Esto acelerará la sincronización que, de lo contrario, tomaría un período de tiempo más largo

- Agregar servidor/s NTP

- Si sigue apareciendo un error de NTP al enviar el código OTP, consulte La visualización de la hora en NetScaler no se sincroniza con NTP.

Erres de autenticación

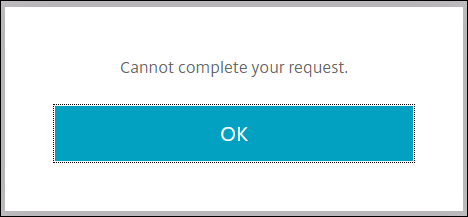

-

Cannot complete your request.: Si este mensaje de error se produce después de la autenticación correcta, probablemente indique un error al pasar las credenciales de usuario a StoreFront. Compruebe el esquema de autenticación dual y la configuración de directiva de tráfico.

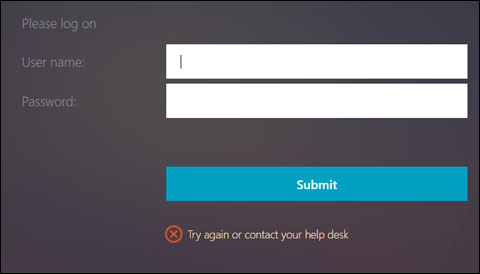

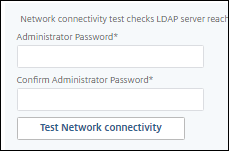

-

Try again or contact your help desk: Este mensaje de error a menudo indica un error de inicio de sesión LDAP. Si ha verificado que la contraseña es correcta, compruebe que se haya establecido la contraseña de enlace del administrador. Es posible que haya tenido una directiva de autenticación LDAP existente y haya creado la directiva de administración seleccionándola, seguida de agregar. Este paso ahorra tiempo rellenando la configuración existente como

Si ha verificado que la contraseña es correcta, compruebe que se haya establecido la contraseña de enlace del administrador. Es posible que haya tenido una directiva de autenticación LDAP existente y haya creado la directiva de administración seleccionándola, seguida de agregar. Este paso ahorra tiempo rellenando la configuración existente como Base DN, y es posible que vea que el campo Contraseña de administrador parece estar rellenado, pero DEBE volver a escribir la contraseña.

Resumen

La identificación de las ubicaciones de acceso de los empleados brinda a las empresas la oportunidad de reducir los requisitos de autenticación, reducir la fricción y, por lo tanto, Los empleados que se encuentran en una ubicación interna detrás de un perímetro seguro solo pueden requerir dos factores de autenticación, mientras que los que se encuentran en una ubicación externa pueden requerir tres, para verificar con confianza su identidad y establecer confianza.

Referencias

Para obtener más información, consulte:

Autenticación OTP nativa : obtenga más información sobre la implementación de OTP nativa y los casos de uso.