Guide PoC - ZTNA - Authentification adaptative - Employé interne vs employé externe

Vue d’ensemble

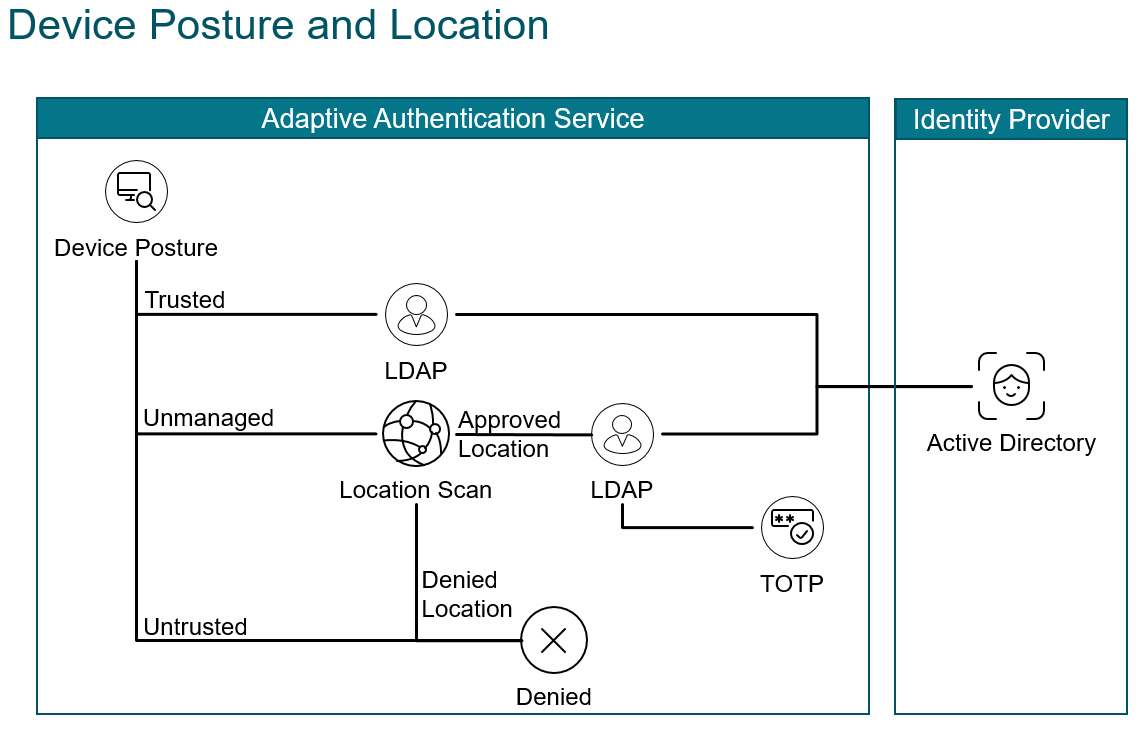

Avec la main-d’œuvre hybride, l’entreprise a besoin de déterminer si les employés accèdent à leur application depuis le siège social ou via Internet. Alors que de nombreuses entreprises adoptent le Zero Trust, l’accent mis sur la localisation des employés est moins important. Cependant, l’identification des emplacements d’accès des employés permet aux entreprises de réduire les exigences d’authentification, de réduire les frictions et d’améliorer ainsi l’expérience utilisateur. Les employés d’un site interne situé derrière un périmètre sécurisé peuvent n’avoir besoin que de deux facteurs d’authentification, tandis que ceux d’un site externe peuvent en avoir besoin de trois, pour vérifier leur identité en toute confiance et établir la confiance.

La mise en œuvre de l’authentification multifactorielle est l’un des meilleurs moyens de vérifier l’identité et d’améliorer la sécurité. LDAP est une méthode de commande pour vérifier le nom d’utilisateur et le mot de passe du domaine Natif (basé sur le temps) One Time Password (OTP) est un moyen pratique d’implémenter un autre facteur à l’aide d’applications d’authentification facilement disponibles. Il permet aux utilisateurs d’entrer des codes de validation de leur application d’authentification, dans un formulaire de passerelle, pour s’authentifier.

Citrix Adaptive Authentication prend en charge l’authentification LDAP et OTP native, et peut fournir une authentification pour divers services, notamment Citrix Secure Private Access et Citrix Virtual Apps and Desktops Service. Dans ce guide POC, nous montrons comment les utiliser pour l’authentification.

Introduction

L’animation ci-dessous montre un point de terminaison qui réussit une vérification de l’état de l’appareil et l’utilisateur est invité à entrer des informations d’identification de domaine. Ensuite, un point de terminaison échoue à la vérification de l’état de l’appareil et l’utilisateur est invité à fournir des informations d’identification de domaine et un code d’accès OTP

Il émet des hypothèses sur l’installation terminée et la configuration des composants suivants :

- Citrix ADC est installé, concédé sous licence et configuré avec un serveur virtuel AA accessible en externe lié à un certificat générique

- Citrix ADC intégré à Citrix Cloud à l’aide d’Oauth

- Point de terminaison avec l’application Citrix Workspace installée

- Application Authenticator prise en charge, prenant en charge l’OTP basé sur le temps, installée (y compris Microsoft Authenticator, Google Authenticator ou Citrix SSO)

- Active Directory (AD) est accessible via une appliance Citrix Connector

Reportez-vous à la documentation Citrix pour connaître la dernière version du produit et les exigences de licence : Authentification OTP native

Configuration

Ce guide de validation de concept montre comment :

- Configuration de Citrix Cloud

- Configurer des stratégies d’authentification adaptatives - CLI

- Configurer des stratégies d’authentification adaptatives - GUI

- Configurer le SPA et les CVADs pour utiliser les SmartTags

- Valider l’authentification des terminaux

Configuration de Citrix Cloud

- Connectez-vous au cloud Citrix et connectez-vous en tant que compte administrateur

- Dans Citrix Workspace, accédez à Identity and Access Management depuis le menu supérieur gauche

- Configurez Citrix Gateway - Authentification adaptative comme méthode d’authentification pour l’espace de travail.

Configurer des stratégies d’authentification adaptatives - CLI

Tout d’abord, nous nous connectons à l’interface de ligne de commande sur notre Citrix ADC et entrons respectivement les actions d’authentification et les stratégies associées pour EPA et LDAP avec le schéma de connexion. Ensuite, nous nous connectons à notre interface graphique pour créer, appliquer nos stratégies et terminer la configuration de l’authentification multifacteur.

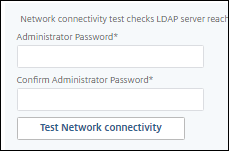

Stratégies LDAP

Pour les actions LDAP, remplissez les champs requis pour créer l’action LDAP dans une chaîne et collez-la dans l’interface de ligne de commande :

-

ldapAction- saisissez le nom de l’action. -

serverIP- entrez le nom de domaine complet ou l’adresse IP du serveur de domaine. -

serverPort- entrez le port LDAP. -

ldapBase- entrez la chaîne d’objets de domaine et de conteneurs où les utilisateurs pertinents sont stockés dans votre répertoire. -

ldapBindDn- saisissez le compte de service utilisé pour interroger les utilisateurs du domaine. -

ldapBindDnPassword- saisissez le mot de passe de votre compte de service. -

ldapLoginName- saisissez le type d’objet utilisateur. -

groupAttrName- saisissez le nom de l’attribut de groupe. -

subAttributeName- saisissez le nom du sous-attribut. -

secType- entrez le type de sécurité. -

ssoNameAttribute- saisissez l’attribut de nom d’authentification unique.

Pour les stratégies LDAP, remplissez les champs requis pour référencer l’action LDAP dans une chaîne et collez-la dans l’interface de ligne de commande :

-

Policy- saisissez le nom de la stratégie. -

action- entrez le nom de l’action E-mail que nous avons créée ci-dessus.

Pour plus d’informations, voir Stratégies d’authentification LDAP.

- Connectez-vous d’abord à l’interface de ligne de commande en ouvrant une session SSH à l’adresse NSIP de Citrix ADC et connectez-vous en tant qu’utilisateur administrateur.

ldapupnmanage

Cette action et cette stratégie font correspondre les requêtes adressées au nom de domaine complet du site adaptiveauth.wwco.net avec /manageotp ajouté à l’URL et leur permet de s’inscrire dans OTP natif avec leur application d’authentification

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication ldapAction authact_ldapupnmanage -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=wwco,DC=net" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName

add authentication Policy authpol_ldapupnmanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action authact_ldapupnmanage

workspaceoauth

Cette action et cette stratégie établissent une communication OAuth sécurisée avec Citrix Cloud pour l’URL principale de l’espace de travail.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication OAuthIDPProfile authact_workspaceoauth -clientID xyz1 -clientSecret abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -redirectURL "https://accounts.cloud.com/core/login-cip" -issuer "https://adaptiveauth.yourdomain.com" -audience xyz2 -sendPassword ON

add authentication OAuthIdPPolicy authpol_workspaceoauth -rule true -action authact_workspaceoauth

workspaceoauth2

Cette action et cette stratégie établissent une communication OAuth sécurisée avec Citrix Cloud pour l’URL de l’espace de travail personnalisé.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication OAuthIDPProfile authact_workspaceoauth2 -clientID xyz11 -clientSecret abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -redirectURL "https://workspace.yourdomain.com/core/login-cip" -issuer "https://adaptiveauth.yourdomain.com" -audience xyz22 -sendPassword ON

add authentication OAuthIdPPolicy authpol_workspaceoauth2 -rule true -action authact_workspaceoauth2

ldapupn

Cette action et cette stratégie effectuent l’authentification LDAP avec l’annuaire de domaine à l’aide de UserPrincipalName.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication ldapAction authact_ldapupn -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName

add authentication Policy authpol_ldapupn -rule true -action authact_ldapupn

ldapsam

Cette action et cette stratégie effectuent l’authentification LDAP avec l’annuaire de domaine à l’aide de SAMAccountName.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication ldapAction authact_ldapsam -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute sAMAccountName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier sAMAccountName -groupSearchAttribute sAMAccountName -groupSearchSubAttribute sAMAccountName

add authentication Policy authpol_ldapsam -rule true -action authact_ldapsam

ldapupn_otp

Cette action et cette stratégie s’appliquent à l’authentification OTP native.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication ldapAction authact_ldapupn_otp -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -authentication DISABLED -nested GroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName -OTPSecret userParameters

add authentication Policy authpol_ldapupn_otp -rule true -action authact_ldapupn_otp

EPA_internal_cert_domain

Cela détermine si le client tente de s’authentifier à partir d’une adresse IP publique d’entreprise valide (cela correspond aux plages de traduction d’adresses réseau utilisées sur les pare-feu et les routeurs externes). Il vérifie également le pays. Il vérifie également un certificat d’appareil d’entreprise valide. Il vérifie également que l’appareil est associé au domaine de l’entreprise.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication epaAction authact_EPA_internal_cert_domain -csecexpr "sys.client_expr(\"device-cert_0_0\") && sys.client_expr("sys_0_DOMAIN_yourdomain.com")" -defaultEPAGroup VALIDINTERNALCERTDOMAIN -quarantineGroup NOVALIDINTERNALCERTDOMAIN

add authentication Policy authpol_EPA_internal_cert_domain -rule "CLIENT.IP.SRC.IN_SUBNET(1.0.0.0/8) && CLIENT.IP.SRC.MATCHES_LOCATION(\"*.US.*.*.*.*\")" -action authact_EPA_internal_cert_domain

noauthn

Cette action et stratégie est un espace réservé pour aucune authentification, couramment utilisé comme espace réservé pour une étiquette de stratégie suivante afin d’évaluer quand les stratégies précédentes de l’étiquette de stratégie actuelle échouent.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication noAuthAction authact_noauthn

add authentication Policy authpol_noauthn -rule true -action authact_noauthn

Schéma de connexion

Ensuite, nous créons des schémas de connexion utilisés avec chaque facteur.

lspol_singlemanage

Ce schéma de connexion est utilisé pour l’enregistrement OTP natif.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication loginSchema lsact_singlemanage -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

add authentication loginSchemaPolicy lspol_singlemanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action lsact_singlemanage

lspol_singleauth

Ce schéma de connexion est utilisé pour l’authentification par nom d’utilisateur et mot de passe LDAP.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication loginSchema lsact_singleauth -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuth.xml"

add authentication loginSchemaPolicy lspol_singleauth -rule true -action lsact_singleauth

lspol_dualauthotp

Ce schéma de connexion est utilisé pour l’authentification OTP native.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication loginSchema lsact_dualauthotp -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuth.xml"

add authentication loginSchemaPolicy lspol_dualauthotp -rule true -action lsact_dualauthotp

Balises intelligentes

Ensuite, nous créons des balises intelligentes qui relayeront les résultats de la vérification de l’état de l’appareil aux services Citrix Cloud.

lspol_singlemanage

Ce schéma de connexion est utilisé pour l’enregistrement OTP natif.

Mettez à jour les champs suivants pour votre environnement et copiez-collez la chaîne dans l’interface de ligne de commande :

add authentication loginSchema lsact_singlemanage -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

add authentication loginSchemaPolicy lspol_singlemanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action lsact_singlemanage

Certificats

Certificat domaine

Dans ce POC, nous avons utilisé un certificat générique correspondant à notre domaine Active Directory et il correspond également au nom de domaine complet que nous utilisons pour accéder au serveur virtuel de passerelle (adaptiveauth.yourdomain.com)

- Connectez-vous à l’interface graphique Citrix ADC

- Accédez à Gestion du trafic > SSL> Certificats > Tous les certificats pour vérifier que votre certificat de domaine et les autorités de certification sont installés et liés. Consultez Certificats SSL Citrix ADC pour plus d’informations.

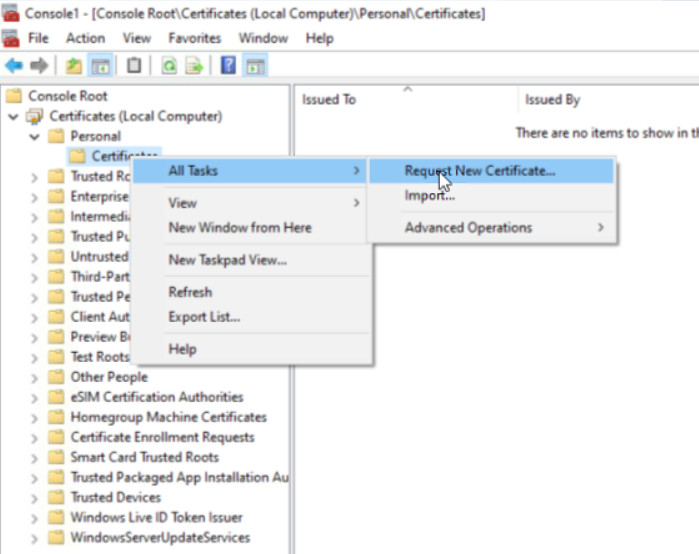

Certificat d’appareil

Il existe de nombreux systèmes et options pour la gestion des certificats d’utilisateur et d’appareil. Dans ce POC, nous utilisons l’autorité de certification Microsoft installée sur notre serveur Active Directory. Nous avons également notre point de terminaison Windows 10 joint au domaine.

- Dans le menu Démarrer sur notre domaine joint Windows 10 point de terminaison, entrez

mmc, cliquez avec le bouton droit et exécutez en tant qu’administrateur - Sélectionnez Fichier > Ajouter/Supprimer, sélectionnez Certificats, sélectionnez la flèche pour le déplacer vers le volet Composant logiciel enfichable sélectionné, sélectionnez Compte d’ordinateur, Suivant, Ordinateur local, Terminer et cliquez sur OK

- Ouvrez le dossier Personnel, cliquez avec le bouton droit sur le dossier Certificats > Toutes les tâches > Demander un nouveau certificat de

- Cliquez sur Suivant jusqu’à ce que des types de certificats vous soient proposés, sélectionnez Ordinateur, puis cliquez sur Inscrire, puis Terminer

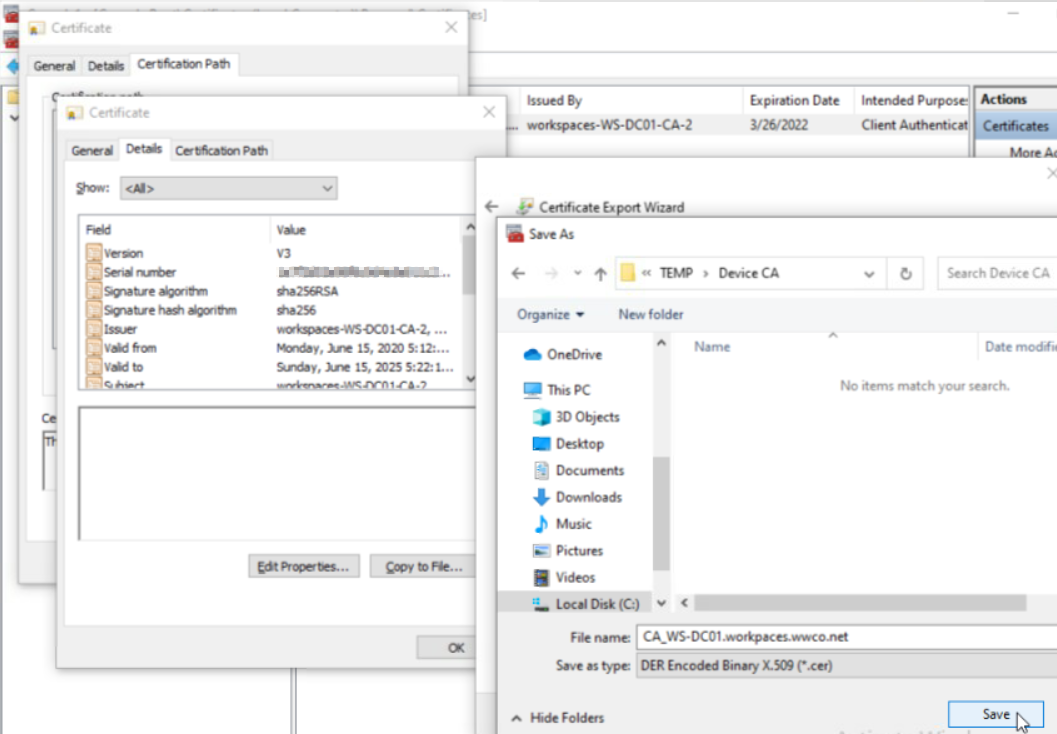

- Double-cliquez sur le certificat qu’il a installé, sélectionnez l’onglet Chemin de certification, sélectionnez l’autorité de certification racine en haut, puis cliquez sur Afficher le certificat. (Remarque : Nous pouvons exporter l’autorité de certification à partir du serveur Active Directory, mais pour le POC, nous pouvons éliminer les étapes en le faisant ici)

- Dans la fenêtre contextuelle, sélectionnez l’onglet Détails, sélectionnez Copier dans le fichier, cliquez sur Suivant, cliquez sur Suivant (pour accepter le codage DER)

- Sélectionnez Parcourir et entrez un nom de fichier, sélectionnez Enregistrer, sélectionnez suivant et sélectionnez Terminer pour stocker le fichier de certificat de l’autorité de certification.

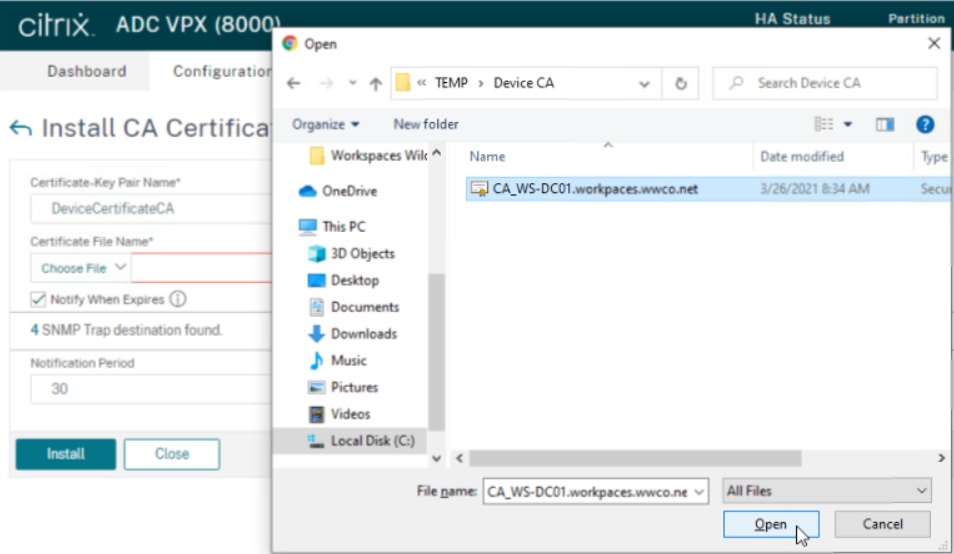

- Maintenant, nous allons l’importer dans l’ADC en naviguant vers **Traffic Management > SSL> Certificats > Certificats d’autorité de certification

- Cliquez sur Installer, entrez le nom

DeviceCertificateCA, sélectionnez Chose File, Local, puis sélectionnez le fichier, Open et cliquez sur Install

Pour plus d’informations, voir Stratégies d’authentification LDAP.

Configurer des stratégies d’authentification adaptatives - GUI

Nous allons maintenant créer un serveur virtuel AAA et lier les certificats, les stratégies et le schéma avec la priorité appropriée.

Certificats

- Accédez à Gestion du trafic > SSL> Certificats > Tous les certificats pour vérifier que votre certificat de domaine est installé. Dans cet exemple POC, nous avons utilisé un certificat générique correspondant à notre domaine Active Directory. Consultez Certificats SSL Citrix ADC pour plus d’informations.

- Ensuite, accédez à

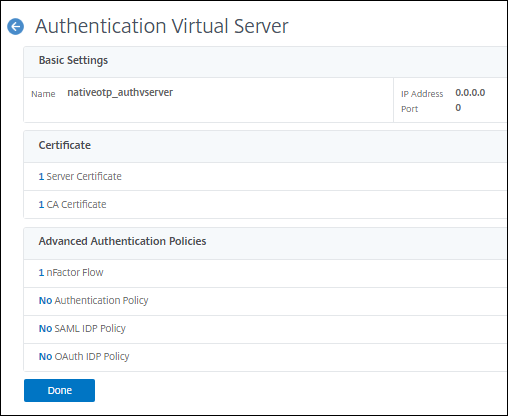

Security > AAA - Application Traffic > Virtual Servers, puis sélectionnez Ajouter - Entrez les champs suivants :

- Nom - une valeur unique. Nous entrons

nativeotp_authvserver - Type d’adresse IP -

Non Addressable

- Nom - une valeur unique. Nous entrons

- Cliquez sur

Ok - Sélectionnez Aucun certificat de serveur, sélectionnez la flèche sous

Select Server Certificate, sélectionnez le certificat de domaine, cliquez sur Sélectionner, Lier et Continuer - Sous

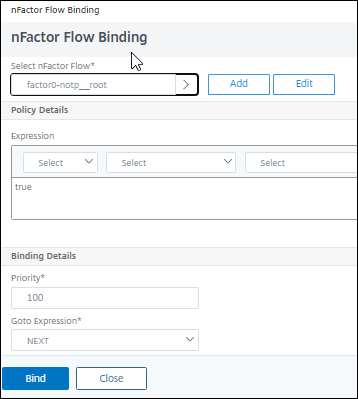

Advanced Authentication Policies, sélectionnezNo Nfactor Flow - Sélectionnez la flèche droite sous

Select nFactor Flow, sélectionnezfactor0_notp, cliquez surSelect, cliquez surBind

- Cliquez sur

Continue, suivi deDone

Stratégies d’authentification

Schéma de connexion

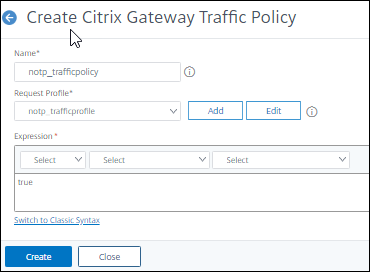

Stratégie de trafic

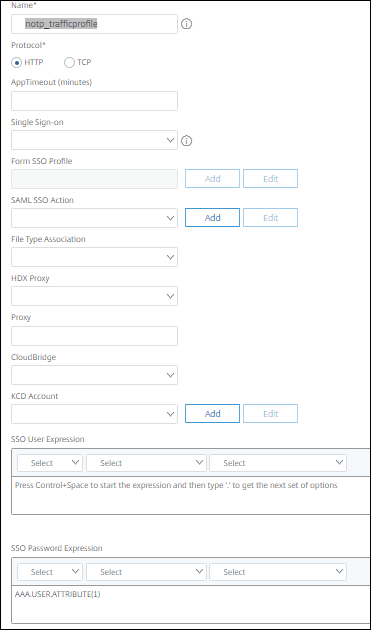

Maintenant, nous créons une stratégie de trafic pour relayer le mot de passe LDAP à StoreFront, au lieu du code d’accès OTP.

- Accédez à Citrix Gateway > Serveurs virtuels > Stratégies > Trafic

- Sélectionnez l’onglet

Traffic Profiles, puis cliquez sur Ajouter - Entrez le nom

notp_trafficprofile - Sélectionnez

HTTP - Dans l’expression de mot de passe SSO, entrez

http.REQ.USER.ATTRIBUTE(1) - Cliquez sur Créer un

- Cliquez maintenant sur l’onglet Stratégies de trafic

- Dans le champ Profil de demande, sélectionnez le profil de trafic

notp_trafficprofileque vous venez de créer. - Entrez le nom

nOTP_TrafficPolicy - Dans la zone Express, entrez

true - Cliquez sur

Create

Valider le point

Nous testons maintenant l’OTP natif en nous authentifiant dans notre environnement Citrix Virtual Apps and Desktops.

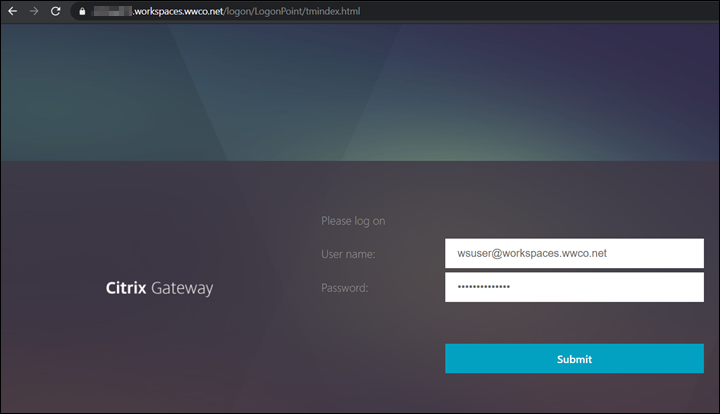

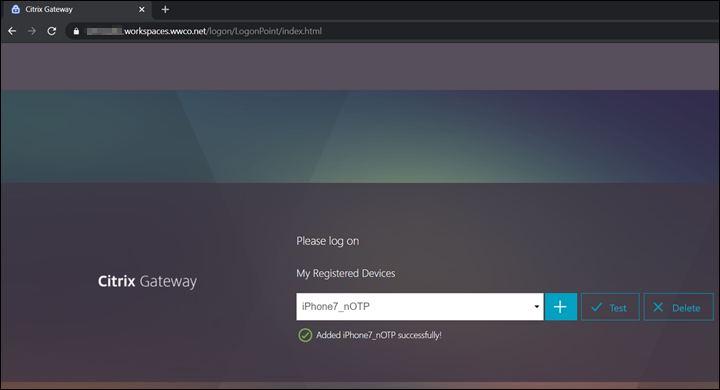

Enregistrement avec l’application Citrix SSO

Tout d’abord, l’utilisateur enregistre son appareil pour l’OTP natif à l’aide de l’application Citrix SSO.

- Ouvrez un navigateur et accédez au nom de domaine complet géré par Citrix Gateway avec

/manageotpajouté à la fin du nom de domaine complet. Nous utilisonshttps://adaptiveauth.yourdomain.com/manageotp - Une fois que votre navigateur est redirigé vers un écran de connexion, entrez l’UPN utilisateur et le mot de passe

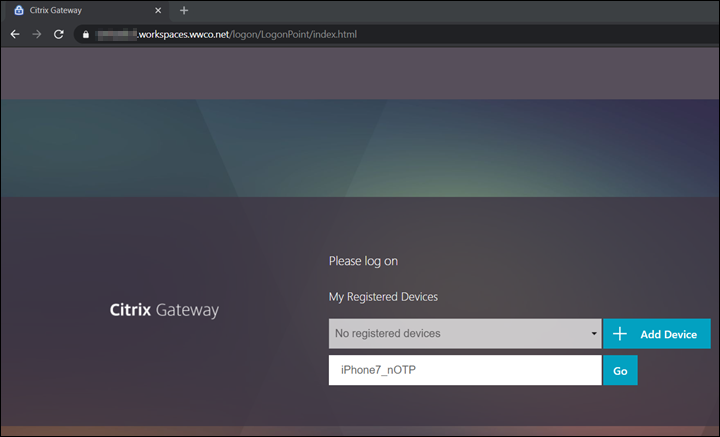

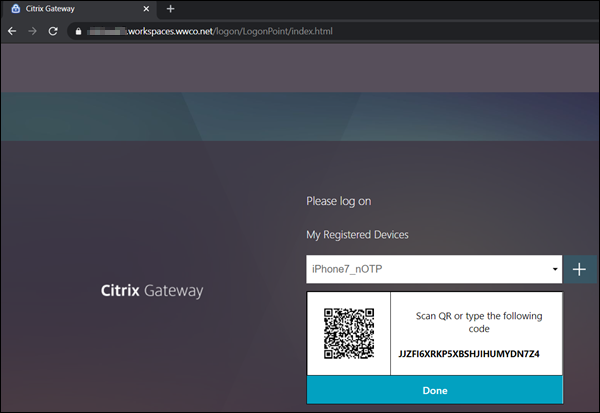

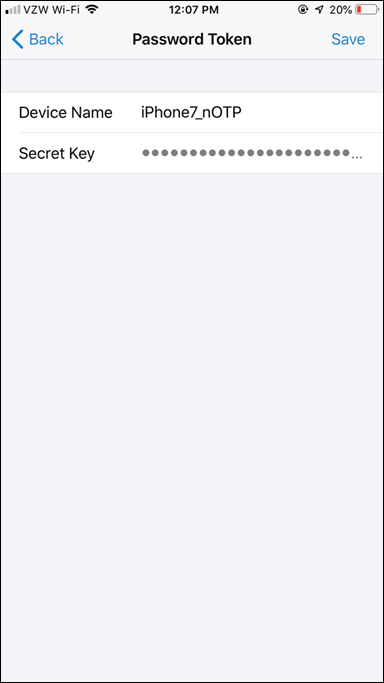

- Dans l’écran suivant, sélectionnez Ajouter un périphérique, entrez un nom. Nous utilisons l’

iPhone7_nOTP

- Sélectionnez Go, et un code QR apparaît

- Sur votre appareil mobile, ouvrez votre application Citrix SSO ou une autre application d’authentification telle que Microsoft ou Google (disponible en téléchargement depuis les magasins d’applications)

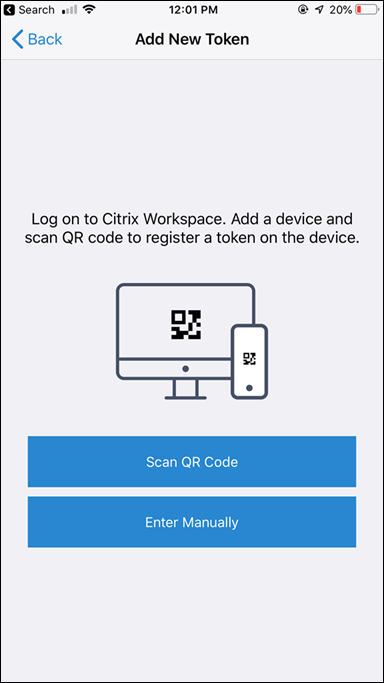

- Sélectionnez Ajouter un nouveau jeton

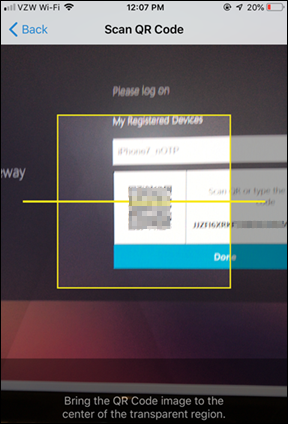

- Sélectionnez Scanner le code QR

- Sélectionnez Orienter votre caméra sur le code QR, puis une fois qu’il est capturé, sélectionnez Ajouter un

- Sélectionnez Enregistrer pour stocker le jeton

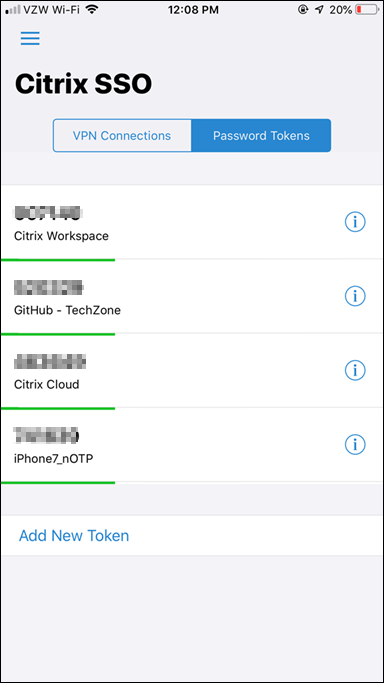

- Le jeton est maintenant actif et commence à afficher les codes

- Sélectionnez Terminé et vous verrez la confirmation que l’appareil a été ajouté avec succès

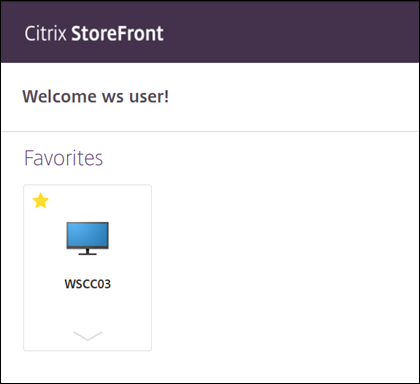

Connectez-vous à Citrix Cloud Services

Ensuite, l’utilisateur entre son UserPrincipalName, son mot de passe et le code d’accès OTP à partir de l’application Citrix SSO pour accéder à ses applications virtuelles et bureaux.

- Ouvrez un navigateur (ou l’application Citrix Workspace) et accédez au nom de domaine complet de votre espace de travail (disponible dans Citrix Cloud sous Configuration de l’espace de travail). Nous utilisons

https://adaptiveauth.yourdomain.com

Scénario fiable

- Assurez-vous que l’appareil est joint au domaine, qu’un certificat d’appareil d’entreprise est installé et/ou qu’il se trouve dans la plage d’emplacements « internes » configurée.

- Une fois votre navigateur redirigé vers un écran de connexion, entrez utilisateur UserPrincipalName et mot de passe

- Vérifiez que les applications Secure Private Access et Citrix Virtual Apps and Desktops de l’utilisateur sont affichées

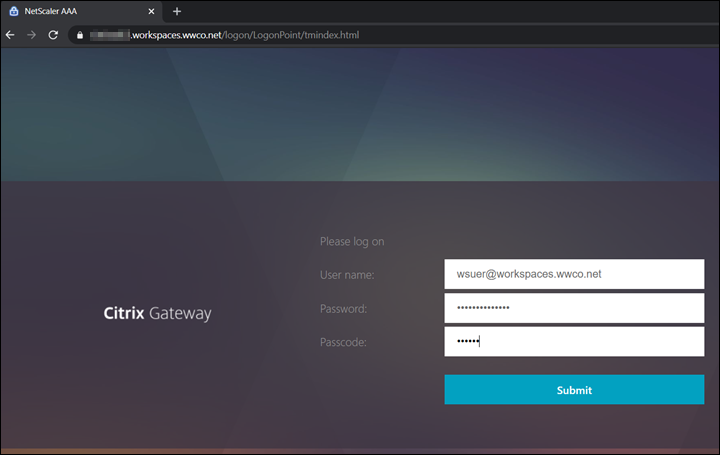

Scénario non fiable

- Assurez-vous que l’appareil n’est pas joint au domaine, qu’il ne possède pas de certificat d’appareil d’entreprise ou qu’il ne fait pas partie de la plage d’emplacements « interne » configurée.

- Une fois votre navigateur redirigé vers un écran de connexion, entrez utilisateur UserPrincipalName et mot de passe

- Ouvrez l’application Citrix SSO, entrez le code OTP dans le champ Code d’accès pour l’entrée de l’appareil

iPhone7_nOTP .

. - Vérifiez que les applications Secure Private Access et Citrix Virtual Apps and Desktops de l’utilisateur sont affichées

Résolution des problèmes

Ici, nous examinons quelques zones de dépannage communes pour Native OTP.

Erreurs NTP

Lors de la connexion avec votre code OTP, la page peut poster un message vous conseillant de vérifier la synchronisation NTP. L’heure du Citrix ADC doit être synchronisée afin de générer le bon OTP basé sur l’heure. Si vous n’avez pas implémenté NTP, procédez comme suit :

- Réglez l’heure manuellement sur votre Citrix ADC sur l’heure actuelle. Cela accélérera la synchronisation qui prendrait autrement une période plus longue

- Ajouter un serveur NTP

- Si vous recevez toujours une erreur NTP lors de l’envoi du code OTP, consultez l’ affichage de l’heure sur NetScaler ne se synchronise pas à l’aide de NTP.

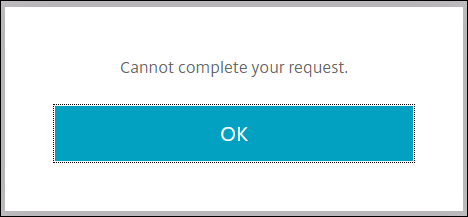

Erreurs d’authentification

-

Cannot complete your request.- si ce message d’erreur se produit après une authentification réussie, il indique probablement une erreur en transmettant les informations d’identification de l’utilisateur à StoreFront. Vérifiez le schéma d’authentification double et les paramètres de stratégie de trafic.

-

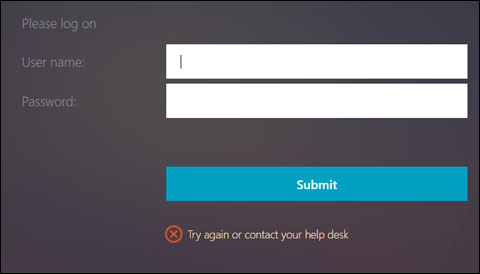

Try again or contact your help desk- ce message d’erreur indique souvent un échec de connexion LDAP. Si vous avez vérifié que le mot de passe est correct, vérifiez que le mot de passe de liaison administrateur a été défini. Il se peut que vous ayez une stratégie d’authentification LDAP existante et que vous avez créé la stratégie de gestion en la sélectionnant, puis sélectionnez ajouter. Cette étape permet de gagner du temps en remplissant les paramètres existants tels que le

Si vous avez vérifié que le mot de passe est correct, vérifiez que le mot de passe de liaison administrateur a été défini. Il se peut que vous ayez une stratégie d’authentification LDAP existante et que vous avez créé la stratégie de gestion en la sélectionnant, puis sélectionnez ajouter. Cette étape permet de gagner du temps en remplissant les paramètres existants tels que le Base DN, et vous pouvez voir que le champ Mot de passe administrateur semble être renseigné, mais vous DEVEZ saisir à nouveau le mot de passe.

Résumé

L’identification des emplacements d’accès des employés permet aux entreprises de réduire les exigences d’authentification, de réduire les frictions et d’améliorer ainsi l’expérience utilisateur. Les employés d’un site interne situé derrière un périmètre sécurisé peuvent n’avoir besoin que de deux facteurs d’authentification, tandis que ceux d’un site externe peuvent en avoir besoin de trois, pour vérifier leur identité en toute confiance et établir la confiance.

Références

Pour plus d’informations, reportez-vous à :

Authentification OTP native : trouvez plus de détails sur la mise en œuvre de l’OTP natif et les cas d’utilisation.