PoC Guide - ZTNA - Adaptive Authentifizierung - Interner Mitarbeiter vs. externer Mitarbeiter

Übersicht

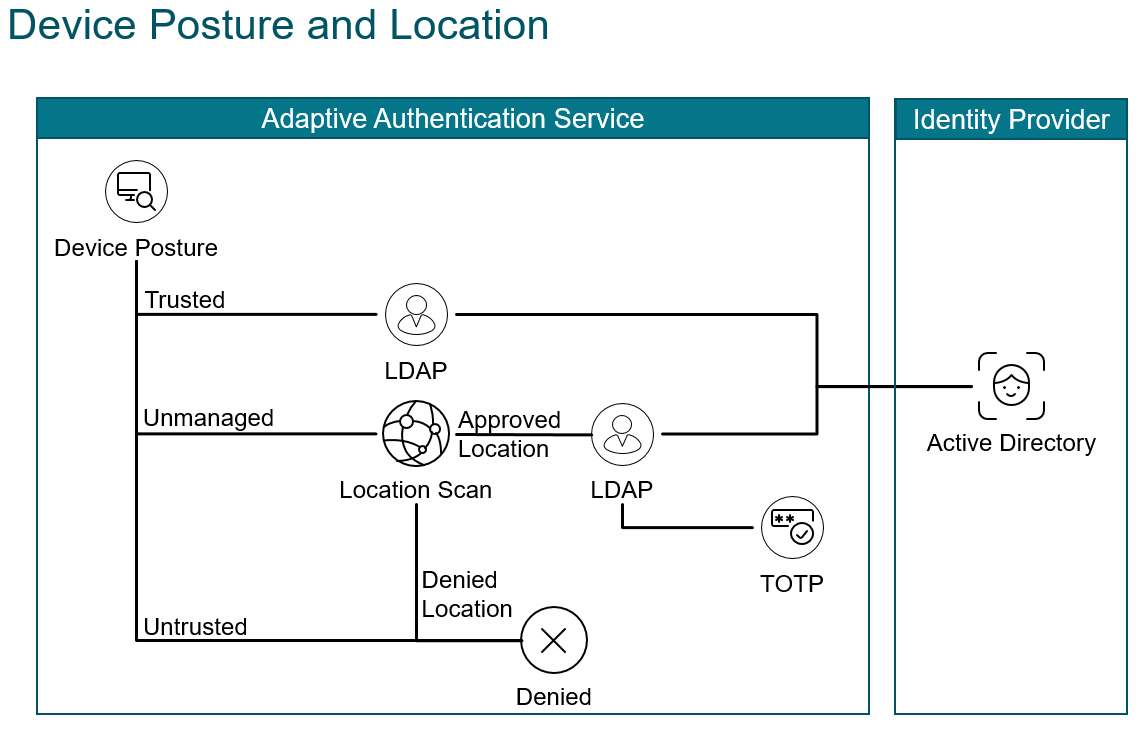

Angesichts der hybriden Belegschaft muss das Unternehmen feststellen, ob Mitarbeiter von einer Unternehmenszentrale oder über das Internet aus auf ihre Anwendung zugreifen. Da viele Unternehmen Zero Trust einführen, ist der Fokus auf den Standort der Mitarbeiter weniger wichtig. Die Identifizierung von Zugangsstandorten für Mitarbeiter bietet Unternehmen dennoch die Möglichkeit, die Authentifizierungsanforderungen zu senken, Reibungsverluste zu verringern und dadurch die Benutzererfahrung zu verbessern. Mitarbeiter an einem internen Standort hinter einem sicheren Perimeter benötigen möglicherweise nur zwei Authentifizierungsfaktoren, während Mitarbeiter an einem externen Standort möglicherweise drei benötigen, um ihre Identität sicher zu überprüfen und Vertrauen aufzubauen.

Die Implementierung der Multifaktor-Authentifizierung ist eine der besten Möglichkeiten, die Identität zu überprüfen und die Sicherheitslage zu verbessern. LDAP ist eine Befehlsmethode zur Überprüfung des Domain-Benutzernamens und Kennworts. Natives (zeitbasiertes) Einmalkennwort (OTP) ist eine bequeme Möglichkeit, einen weiteren Faktor mithilfe leicht verfügbarer Authentifikatoranwendungen zu implementieren. Es ermöglicht Benutzern, Validierungscodes von ihrer Authentifikatoranwendung in ein Gateway-Formular einzugeben, um sich zu authentifizieren.

Citrix Adaptive Authentication unterstützt LDAP- und native OTP-Authentifizierung und kann Authentifizierung für verschiedene Dienste bereitstellen, darunter Citrix Secure Private Access und Citrix Virtual Apps and Desktops Service. In diesem POC-Handbuch demonstrieren wir, wie sie für die Authentifizierung verwendet werden.

Einführung

Die Animation unten zeigt einen Endpunkt, der eine Gerätestandsprüfung besteht und der Benutzer zur Eingabe der Domänenanmeldeinformationen aufgefordert wird. Als Nächstes besteht ein Endpunkt eine Überprüfung des Gerätezustands nicht und der Benutzer wird aufgefordert, Domänenanmeldeinformationen und einen nativen OTP-Passcode

Es trifft Annahmen über die abgeschlossene Installation und die Konfiguration der folgenden Komponenten:

- Citrix ADC wurde installiert, lizenziert und konfiguriert mit einem extern erreichbaren virtuellen AA-Server, der an ein Platzhalterzertifikat gebunden ist

- Citrix ADC mit Oauth in Citrix Cloud integriert

- Endpoint mit installierter Citrix Workspace-App

- Eine unterstützte Authenticator-App, die Time Based OTP unterstützt (einschließlich Microsoft Authenticator, Google Authenticator oder Citrix SSO)

- Active Directory (AD) ist über eine Citrix Connector Appliance erreichbar

Die neueste Produktversion und die Lizenzanforderungen finden Sie in der Citrix-Dokumentation: Native OTP-Authentifizierung

Konfiguration

Dieser Leitfaden zum Proof of Concept zeigt, wie Sie:

- Citrix Cloud konfigurieren

- Richtlinien für die adaptive Authentifizierung konfigurieren — CLI

- Richtlinien zur adaptiven Authentifizierung konfigurieren — GUI

- SPA und CVAds für die Verwendung von SmartTags konfigurieren

- Benutzerendpunktauthentifizierung überprüfen

Citrix Cloud konfigurieren

- Stellen Sie eine Verbindung zur Citrix Cloud her und melden Sie sich als Administratorkonto an

- Greifen Sie in Citrix Workspace über das Menü oben links auf Identitäts- und Zugriffsmanagement zu

- Konfigurieren Sie Citrix Gateway — Adaptive Authentication als Authentifizierungsmethode für den Workspace.

Richtlinien für die adaptive Authentifizierung konfigurieren — CLI

Zuerst melden wir uns bei der CLI auf unserem Citrix ADC an und geben die Authentifizierungsaktionen und die zugehörigen Richtlinien für EPA bzw. LDAP zusammen mit dem Anmeldeschema ein. Dann melden wir uns bei unserer GUI an, um unsere Richtlinien zu erstellen, anzuwenden und die Konfiguration der Multifaktor-Authentifizierung abzuschließen.

Ldap Schriftart

Füllen Sie für LDAP-Aktionen die erforderlichen Felder zum Erstellen der LDAP-Aktion in einer Zeichenfolge aus und fügen Sie sie in die CLI ein:

-

ldapAction- geben Sie den Aktionsnamen ein. -

serverIP- geben Sie den FQDN oder die IP-Adresse des Domänenservers/s ein. -

serverPort- geben Sie den LDAP-Port ein. -

ldapBase- geben Sie die Reihe von Domänenobjekten und Containern ein, in der relevante Benutzer in Ihrem Verzeichnis gespeichert sind. -

ldapBindDn- Geben Sie das Dienstkonto ein, das zur Abfrage von Domänenbenutzern -

ldapBindDnPassword- Geben Sie das Kennwort für Ihr Dienstkonto ein. -

ldapLoginName- geben Sie den Objekttyp des Benutzers ein. -

groupAttrName- Geben Sie den Gruppen-Attributnamen ein. -

subAttributeName- Geben Sie den Namen der Unterattribute ein. -

secType- geben Sie den Sicherheitstyp ein. -

ssoNameAttribute- Geben Sie das Single Sign-On-Namensattribut ein.

Füllen Sie für LDAP-Richtlinien die erforderlichen Felder aus, um auf die LDAP-Aktion zu verweisen, in einer Zeichenfolge und fügen Sie sie in die CLI ein:

-

Policy- Geben Sie den Richtliniennamen ein. -

action- geben Sie den Namen der oben erstellten E-Mail-Aktion ein.

Weitere Informationen finden Sie unter LDAP-Authentifizierungsrichtlinien

- Stellen Sie zunächst eine Verbindung zur CLI her, indem Sie eine SSH-Sitzung mit der NSIP-Adresse des Citrix ADC öffnen und sich als Admin-Benutzer anmelden.

ldapupn verwalten

Diese Aktion und Richtlinie gleicht Anforderungen an die Website fqdn adaptiveauth.wwco.net mit /manageotp an die URL ab und ermöglicht es ihnen, sich mit ihrer Authentifizierungs-App beim nativen OTP anzumelden

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication ldapAction authact_ldapupnmanage -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=wwco,DC=net" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName

add authentication Policy authpol_ldapupnmanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action authact_ldapupnmanage

workspace oauth

Diese Aktion und Richtlinie richtet eine sichere OAuth-Kommunikation mit der Citrix Cloud für die primäre Workspace-URL ein.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication OAuthIDPProfile authact_workspaceoauth -clientID xyz1 -clientSecret abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -redirectURL "https://accounts.cloud.com/core/login-cip" -issuer "https://adaptiveauth.yourdomain.com" -audience xyz2 -sendPassword ON

add authentication OAuthIdPPolicy authpol_workspaceoauth -rule true -action authact_workspaceoauth

workspaceoauth2

Diese Aktion und Richtlinie richtet eine sichere OAuth-Kommunikation mit der Citrix Cloud für die benutzerdefinierte Workspace-URL ein.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication OAuthIDPProfile authact_workspaceoauth2 -clientID xyz11 -clientSecret abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -redirectURL "https://workspace.yourdomain.com/core/login-cip" -issuer "https://adaptiveauth.yourdomain.com" -audience xyz22 -sendPassword ON

add authentication OAuthIdPPolicy authpol_workspaceoauth2 -rule true -action authact_workspaceoauth2

ldapupn

Diese Aktion & Richtlinie führt eine LDAP-Authentifizierung mit dem Domänenverzeichnis mithilfe von userPrincipalName durch.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication ldapAction authact_ldapupn -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName

add authentication Policy authpol_ldapupn -rule true -action authact_ldapupn

ldapsam

Diese Aktion & Richtlinie führt eine LDAP-Authentifizierung mit dem Domänenverzeichnis mithilfe von samAccountName durch.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication ldapAction authact_ldapsam -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute sAMAccountName -nestedGroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier sAMAccountName -groupSearchAttribute sAMAccountName -groupSearchSubAttribute sAMAccountName

add authentication Policy authpol_ldapsam -rule true -action authact_ldapsam

ldapupn_otp

Diese Aktion und Richtlinie führt eine native OTP-Authentifizierung durch.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication ldapAction authact_ldapupn_otp -serverIP 10.53.8.10 -serverPort 636 -authTimeout 3600 -ldapBase "DC=yourdomain,DC=com" -ldapBindDn s_adc@yourdomain.com -ldapBindDnPassword abc123 -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2022_02_02_16_16_21 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -authentication DISABLED -nested GroupExtraction ON -maxNestingLevel 3 -groupNameIdentifier userPrincipalName -groupSearchAttribute userPrincipalName -groupSearchSubAttribute userPrincipalName -OTPSecret userParameters

add authentication Policy authpol_ldapupn_otp -rule true -action authact_ldapupn_otp

EPA_Internal_Cert_Domain

Dadurch wird bestimmt, ob der Client eine Authentifizierung von einer gültigen öffentlichen Enterprise-IP-Adresse versucht (dies würde den Netzwerkadressübersetzungsbereichen entsprechen, die auf externen Firewalls und Routern verwendet werden). Es überprüft auch das Land. Es überprüft auch ein gültiges Unternehmensgerätezertifikat. Außerdem wird überprüft, ob das Gerät mit der Unternehmensdomäne verbunden ist.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication epaAction authact_EPA_internal_cert_domain -csecexpr "sys.client_expr(\"device-cert_0_0\") && sys.client_expr("sys_0_DOMAIN_yourdomain.com")" -defaultEPAGroup VALIDINTERNALCERTDOMAIN -quarantineGroup NOVALIDINTERNALCERTDOMAIN

add authentication Policy authpol_EPA_internal_cert_domain -rule "CLIENT.IP.SRC.IN_SUBNET(1.0.0.0/8) && CLIENT.IP.SRC.MATCHES_LOCATION(\"*.US.*.*.*.*\")" -action authact_EPA_internal_cert_domain

Nein-Authn

Diese Aktion und Richtlinie ist ein Platzhalter für keine Authentifizierung, die üblicherweise als Platzhalter für ein nächstes Richtlinienlabel verwendet wird, um zu bewerten, wann frühere Richtlinien im aktuellen Richtlinienlabel fehlschlagen.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication noAuthAction authact_noauthn

add authentication Policy authpol_noauthn -rule true -action authact_noauthn

Login-Schema

Als Nächstes erstellen wir Anmeldeschemas, die mit jedem Faktor verwendet werden.

lspol_singlemanage

Dieses Anmeldeschema wird für die native OTP-Registrierung verwendet.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication loginSchema lsact_singlemanage -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

add authentication loginSchemaPolicy lspol_singlemanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action lsact_singlemanage

lspol_singleauth

Dieses Anmeldeschema wird für die LDAP-Authentifizierung mit Benutzername und Kennwort verwendet.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication loginSchema lsact_singleauth -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuth.xml"

add authentication loginSchemaPolicy lspol_singleauth -rule true -action lsact_singleauth

lspol_dualauthotp

Dieses Anmeldeschema wird für die native OTP-Authentifizierung verwendet.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication loginSchema lsact_dualauthotp -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuth.xml"

add authentication loginSchemaPolicy lspol_dualauthotp -rule true -action lsact_dualauthotp

Intelligente Umbauten

Als Nächstes erstellen wir Smarttags, die die Ergebnisse der Gerätestandsprüfung an die Citrix Cloud-Dienste zurückleiten.

lspol_singlemanage

Dieses Anmeldeschema wird für die native OTP-Registrierung verwendet.

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication loginSchema lsact_singlemanage -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

add authentication loginSchemaPolicy lspol_singlemanage -rule "http.req.cookie.value(\"NSC_TASS\").eq(\"manageotp\")" -action lsact_singlemanage

Zertifikate

Domain-Zertifikat

In diesem POC haben wir ein Platzhalterzertifikat verwendet, das unserer Active Directory-Domäne entspricht, und es entspricht auch dem vollqualifizierten Domainnamen, den wir für den Zugriff auf den virtuellen Gateway-Server (adaptiveauth.yourdomain.com) verwenden.

- Melden Sie sich bei der Citrix ADC GUI an

- Navigieren Sie zu Traffic Management > SSL> Zertifikate > Alle Zertifikate, um sicherzustellen, dass Ihr Domain-Zertifikat und CAs installiert und verknüpft sind. Weitere Informationen finden Sie unter Citrix ADC SSL-Zertifikate .

Gerätezertifikat

Es gibt viele Systeme und Optionen für die Verwaltung von Benutzer- und Gerätezertifikaten. In diesem POC verwenden wir die auf unserem Active Directory-Server installierte Microsoft Certificate Authority. Wir haben auch unseren Windows 10-Endpunkt mit der Domäne verbunden.

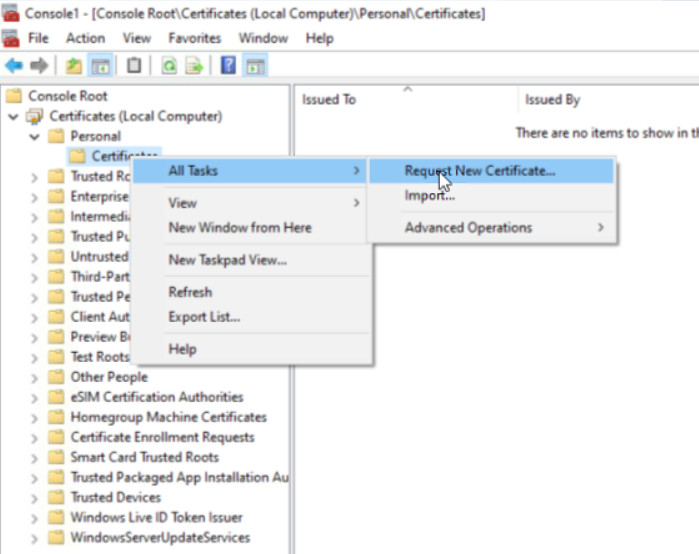

- Über das Startmenü unserer Domäne treten Windows 10-Endpunkt ein

mmc, klicken mit der rechten Maustaste und führen als Administrator aus - Wählen Sie Datei > Hinzufügen/Entfernen, wählen Sie Zertifikate, wählen Sie den Pfeil aus, um ihn in den Bereich Ausgewähltes Snap-In zu verschieben, wählen Sie Computerkonto, Weiter, Lokaler Computer, Fertig stellen und klicken Sie auf OK

- Öffnen Sie den Ordner Persönlich und klicken Sie mit der rechten Maustaste auf den Ordner Zertifikate > Alle Aufgaben > Neues Zertifikat anfordern

- Klicken Sie auf Weiter, bis Ihnen Zertifikatstypen angeboten werden, wählen Sie Computer aus und klicken Sie auf Registrieren, gefolgt von Beenden

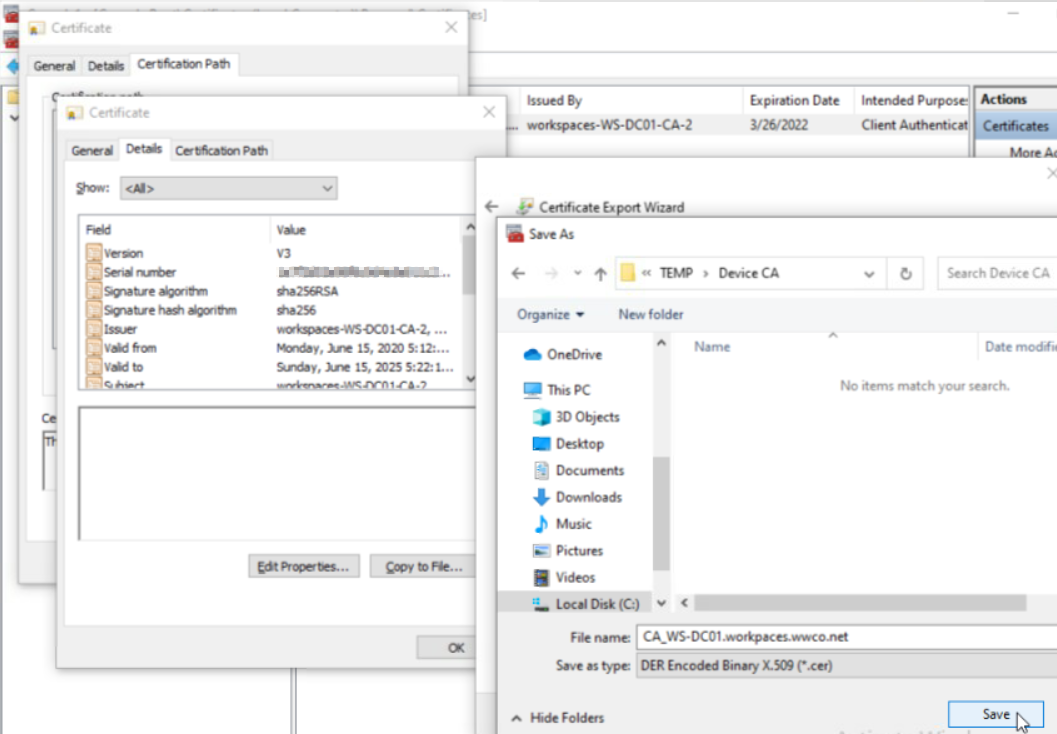

- Doppelklicken Sie auf das installierte Zertifikat, wählen Sie die Registerkarte “Zertifizierungspfad”, wählen Sie oben die Stammzertifizierungsstelle aus und klicken Sie auf “Zertifikat anzeigen”. (Hinweis: Wir können die CA vom Active Directory-Server exportieren, aber für den POC können wir Schritte eliminieren, indem wir es hier tun)

- Wählen Sie im Popup-Fenster die Registerkarte Details aus, wählen Sie In Datei kopieren, klicken Sie auf Weiter, klicken Sie auf Weiter (um die DER-Codierung zu akzeptieren)

- Wählen Sie Durchsuchen aus, geben Sie einen Dateinamen ein, wählen Sie Speichern, wählen Sie Weiter aus und wählen Sie Fertig stellen aus, um die CA-Zertifikatsdatei zu speichern.

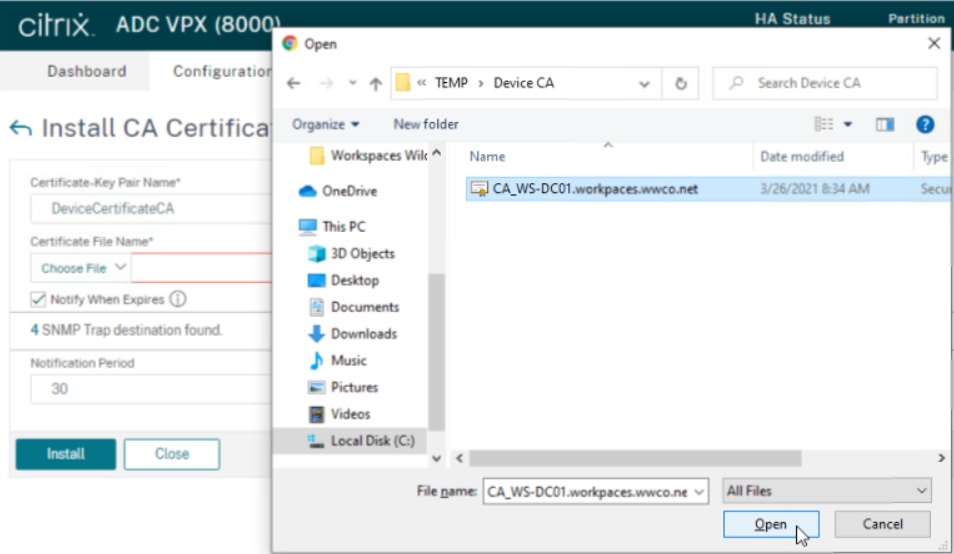

- Jetzt importieren wir es in den ADC, indem wir zu **Traffic Management > SSL> Zertifikate > CA-Zertifikate navigieren

- Klicken Sie auf Installieren, wir geben den Namen ein

DeviceCertificateCA, wählen Datei auswählen, Lokal und wählen die Datei aus, öffnen und klicken auf installieren

installieren

Weitere Informationen finden Sie unter LDAP-Authentifizierungsrichtlinien

Richtlinien zur adaptiven Authentifizierung konfigurieren — GUI

Jetzt erstellen wir einen AAA virtuellen Server und binden Zertifikate, Richtlinien und Schemas mit der entsprechenden Priorität.

Zertifikate

- Navigieren Sie zu Traffic Management > SSL> Zertifikate > Alle Zertifikate, um zu überprüfen, ob Sie Ihr Domain-Zertifikat installiert haben. In diesem POC-Beispiel haben wir ein Platzhalterzertifikat verwendet, das unserer Active Directory-Domäne entspricht. Weitere Informationen finden Sie unter Citrix ADC SSL-Zertifikate .

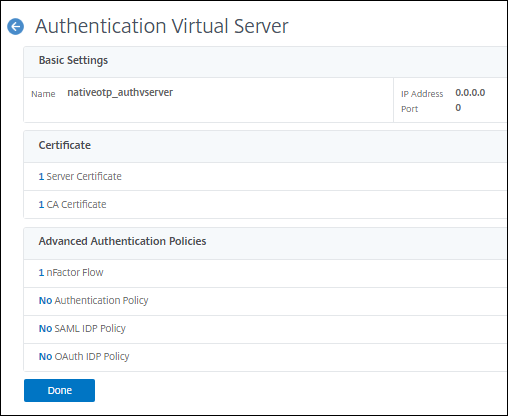

- Navigieren Sie als

Security > AAA - Application Traffic > Virtual ServersNächstes zu und wählen Sie Hinzufügen - Geben Sie die folgenden Felder ein:

- Name - ein eindeutiger Wert. Wir treten ein

nativeotp_authvserver - Typ der IP-Adresse -

Non Addressable

- Name - ein eindeutiger Wert. Wir treten ein

- Klicken Sie auf

Ok - Wählen Sie Kein Serverzertifikat, wählen Sie den Pfeil unter

Select Server Certificate, wählen Sie das Domänenzertifikat aus, klicken Sie auf Auswählen, Binden und Weiter - Wählen

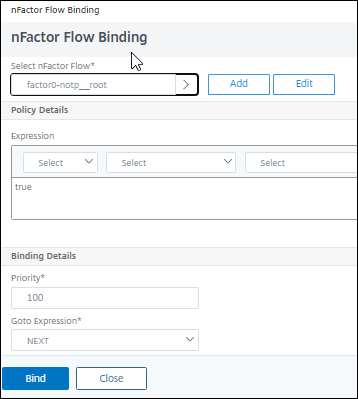

Advanced Authentication PoliciesSie unterNo Nfactor Flow - Wählen Sie den Rechtspfeil unter

Select nFactor Flow, wählen Sie ausfactor0_notpSelect, klicken Sie aufBind

- Klicken Sie auf

Continue, gefolgt vonDone

Authentifizierungsrichtlinien

Login-Schema

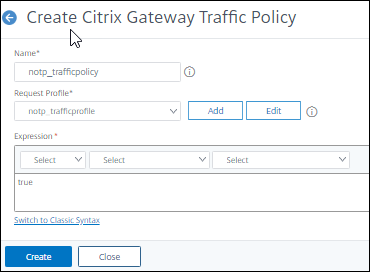

Traffic Richtlinie

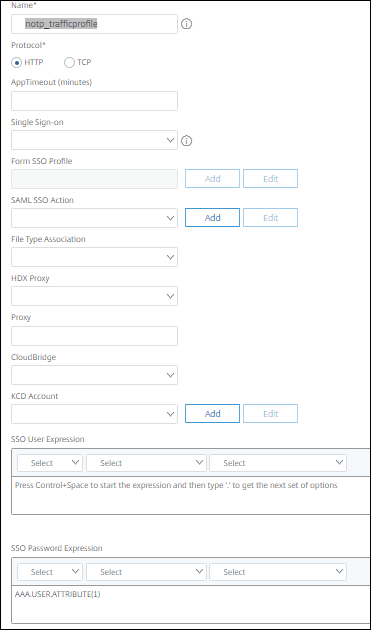

Jetzt erstellen wir eine Verkehrsrichtlinie, um das LDAP-Kennwort anstelle des OTP-Passcodes an StoreFront weiterzuleiten.

- Navigieren Sie zu Citrix Gateway > Virtuelle Server > Richtlinien > Datenverkehr

- Wählen Sie die

Traffic ProfilesRegisterkarte aus und klicken Sie auf Hinzufügen - Name eingeben

notp_trafficprofile - Auswählen

HTTP - Geben Sie im SSO Kennwort -Ausdruck

http.REQ.USER.ATTRIBUTE(1) - Klicken Sie auf

erstellen

erstellen - Klicken Sie jetzt auf die Registerkarte “Verkehrsrichtlinien”

- Wählen Sie im Feld “Profil anfordern” das soeben erstellte

notp_trafficprofileVerkehrsprofil aus. - Name eingeben

nOTP_TrafficPolicy - Geben Sie im Feld “Express” ein

true - Klicke auf

Create

Benutzer-Endpunkt überprüfen

Jetzt testen wir Native OTP, indem wir uns bei unserer Citrix Virtual Apps and Desktops Umgebung authentifizieren.

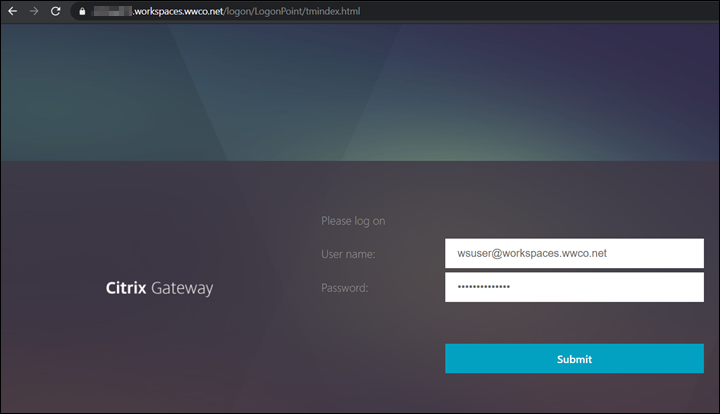

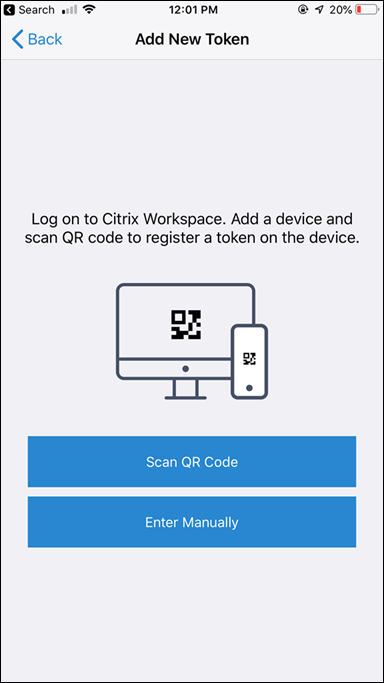

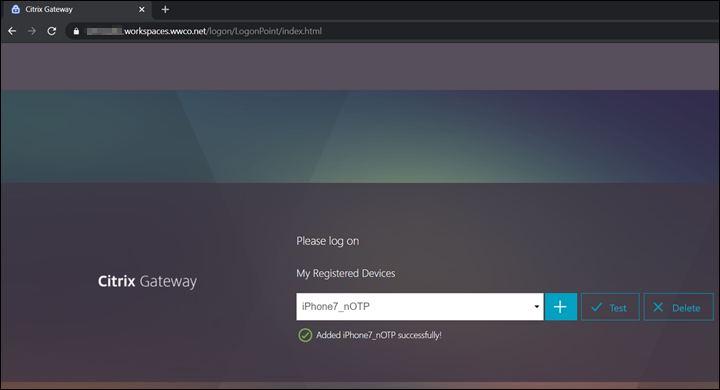

Registrierung bei Citrix SSO App

Zunächst registriert der Benutzer sein Gerät mit der Citrix SSO-App für Native OTP.

- Öffnen Sie einen Browser und navigieren Sie zu dem Domänen-FQDN, der vom Citrix Gateway mit dem

/manageotpAnhängen am Ende des FQDN verwaltet wird. Wir benutzenhttps://adaptiveauth.yourdomain.com/manageotp - Nachdem Ihr Browser zu einem Anmeldebildschirm umgeleitet wurde, geben Sie den Benutzer, die UPN und das Kennwort ein.

.

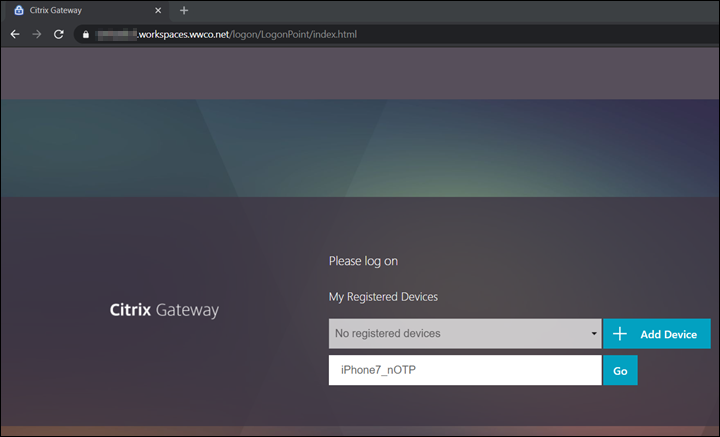

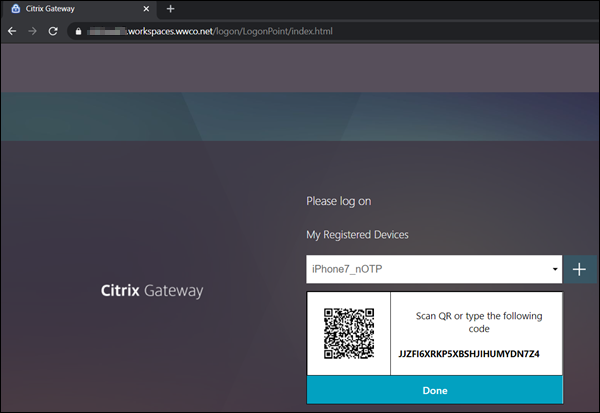

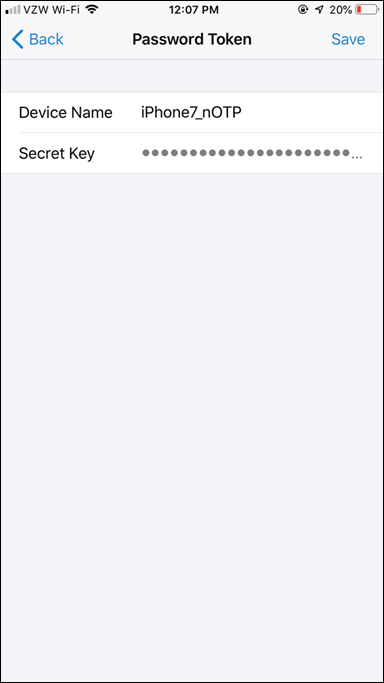

. - Wählen Sie auf dem nächsten Bildschirm Gerät hinzufügen und geben Sie einen Namen ein. Wir verwenden

iPhone7_nOTP

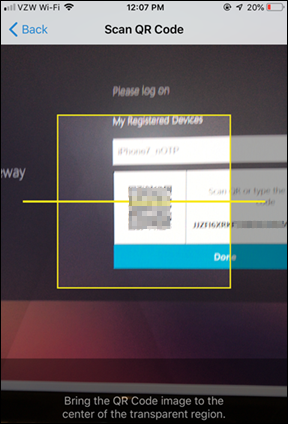

- Wählen Sie Los und ein QR-Code wird angezeigt

- Öffnen Sie auf Ihrem Mobilgerät Ihre Citrix SSO-App oder eine andere Authentifikator-App wie Microsoft oder Google (zum Download in App Stores verfügbar)

- Wählen Sie “Neues Token hinzufügen”

- Wählen Sie QR-Code scannen

- Wählen Sie Kamera auf den QR-Code richten aus und wählen Sie nach der Erfassung

hinzufügen

hinzufügen - Wählen Sie Speichern, um das Token zu speichern

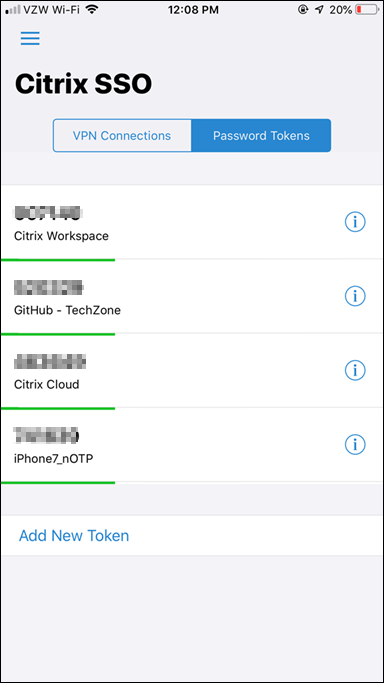

- Das Token ist jetzt aktiv und zeigt OTP-Codes in 30-Sekunden-Intervallen an.

- Wählen Sie Fertig und Sie sehen eine Bestätigung, dass das Gerät erfolgreich hinzugefügt wurde

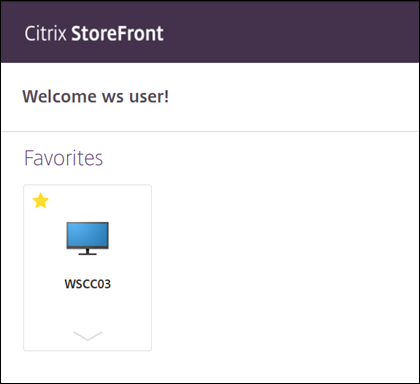

Melden Sie sich bei Citrix Cloud Services an

Dann gibt der Benutzer seinen UserPrincipalName, sein Kennwort und den OTP-Passcode aus der Citrix SSO-App ein, um auf seine virtuellen Apps und Desktops zuzugreifen.

- Öffnen Sie einen Browser (oder die Citrix Workspace-App) und navigieren Sie zu Ihrem Workspace-FQDN (in Citrix Cloud unter Workspace-Konfiguration). Wir benutzen

https://adaptiveauth.yourdomain.com

Vertrauenswürdiges Szenario

- Stellen Sie sicher, dass das Gerät in die Domäne eingebunden ist und über ein Enterprise-Gerätezertifikat verfügt und/oder sich innerhalb des konfigurierten “internen” Standortbereichs befindet.

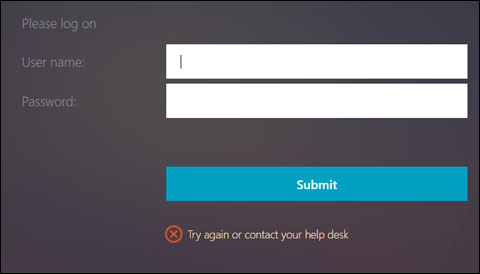

- Nachdem Ihr Browser auf einen Anmeldebildschirm umgeleitet wurde, geben Sie den Benutzer UserPrincipalName und das Kennwort ein

- Stellen Sie sicher, dass die Benutzer Secure Private Access-Apps und Citrix Virtual Apps and Desktops angezeigt werden

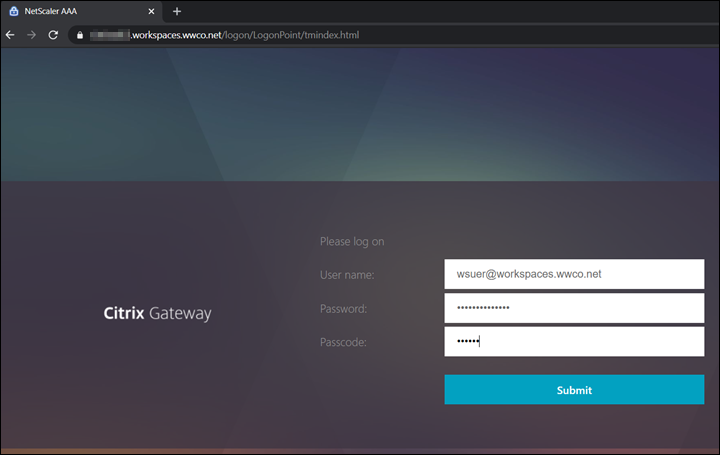

Nicht vertrauenswürdiges Szenario

- Stellen Sie sicher, dass das Gerät nicht in die Domäne eingebunden ist und dass das Enterprise-Gerätezertifikat fehlt und/oder außerhalb des konfigurierten “internen” Standortbereichs liegt.

- Nachdem Ihr Browser auf einen Anmeldebildschirm umgeleitet wurde, geben Sie den Benutzer UserPrincipalName und das Kennwort ein

- Öffnen Sie die Citrix SSO-App, geben Sie den OTP-Code in das Passcode-Feld für den

iPhone7_nOTPGeräteeintrag “ ” ein.

” ein. - Überprüfen Sie, ob die Secure Private Access-Apps und Citrix Virtual Apps and Desktops der Benutzer angezeigt werden

Problembehandlung

Hier sehen wir uns ein paar allgemeine Bereiche zur Fehlerbehebung für Native OTP an.

NTP Fehler

Nach der Anmeldung mit Ihrem OTP-Code wird auf der Seite möglicherweise eine Meldung angezeigt, in der Sie aufgefordert werden, die NTP-Synchronisierung zu überprüfen. Die Zeit des Citrix ADC muss synchronisiert sein, um das richtige zeitbasierte OTP zu generieren. Wenn Sie NTP nicht implementiert haben, gehen Sie folgendermaßen vor:

- Stellen Sie die Uhrzeit auf Ihrem Citrix ADC manuell auf die aktuelle Uhrzeit ein. Dies beschleunigt die Synchronisierung, die sonst einen längeren Zeitraum in Anspruch nehmen würde

- NTP Server/s hinzufügen

- Wenn Sie beim Senden des OTP-Codes immer noch einen NTP-Fehler erhalten, lesen Sie die Zeitanzeige auf NetScaler wird nicht mit NTP synchronisiert.

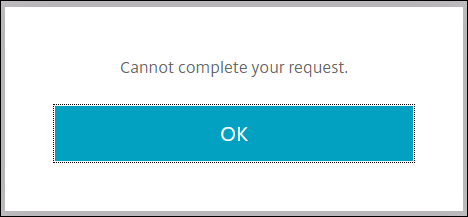

Authentifizierungs-Feh

-

Cannot complete your request.- wenn diese Fehlermeldung nach erfolgreicher Authentifizierung auftritt, deutet dies wahrscheinlich auf einen Fehler hin, bei dem die Anmeldeinformationen der Benutzer StoreFront Überprüfen Sie das Dual Authentication Schema und die Einstellungen der Verkehrsrichtlinie

-

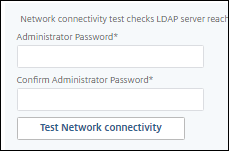

Try again or contact your help desk- Diese Fehlermeldung weist häufig auf einen LDAP-Anmeldefehler hin. Wenn Sie überprüft haben, dass das Kennwort korrekt ist, stellen Sie sicher, dass das Administratorbindungskennwort festgelegt wurde. Möglicherweise hatten Sie eine vorhandene LDAP-Authentifizierungsrichtlinie und erstellte die Richtlinie zum Verwalten, indem Sie sie auswählen und anschließend Hinzufügen auswählen. Dieser Schritt spart Zeit, indem vorhandene Einstellungen wie der ausgefüllt werden

Wenn Sie überprüft haben, dass das Kennwort korrekt ist, stellen Sie sicher, dass das Administratorbindungskennwort festgelegt wurde. Möglicherweise hatten Sie eine vorhandene LDAP-Authentifizierungsrichtlinie und erstellte die Richtlinie zum Verwalten, indem Sie sie auswählen und anschließend Hinzufügen auswählen. Dieser Schritt spart Zeit, indem vorhandene Einstellungen wie der ausgefüllt werden Base DN, und Sie sehen möglicherweise, dass das Feld Administratorkennwort ausgefüllt zu sein scheint, aber Sie MÜSSEN das Kennwort erneut eingeben.

Zusammenfassung

Die Identifizierung von Zugangsstandorten für Mitarbeiter bietet Unternehmen die Möglichkeit, die Authentifizierungsanforderungen zu senken, die Reibung zu verringern und so die Benutzererfahrung zu verbessern. Mitarbeiter an einem internen Standort hinter einem sicheren Perimeter benötigen möglicherweise nur zwei Authentifizierungsfaktoren, während Mitarbeiter an einem externen Standort möglicherweise drei benötigen, um ihre Identität sicher zu überprüfen und Vertrauen aufzubauen.

Referenzen

Weitere Informationen finden Sie unter:

Native OTP-Authentifizierung — hier finden Sie weitere Details zur Native OTP-Implementierung und zu Anwendungsfällen.