Citrix Secure Hub

Citrix Secure Hub est une rampe de lancement pour l’expérience Citrix Endpoint Management (anciennement XenMobile). Les utilisateurs inscrivent leurs appareils dans Secure Hub pour accéder au magasin. Depuis le magasin, ils peuvent ajouter des applications de productivité mobiles développées par Citrix ainsi que des applications tierces.

Pour connaître la configuration système requise pour Secure Hub et pour d’autres applications de productivité mobiles, consultez la section Configuration système requise.

Administration de Secure Hub

Vous pouvez effectuer la plupart des tâches d’administration liées à Secure Hub lors de la configuration initiale de Endpoint Management. Pour mettre Secure Hub à la disposition des utilisateurs, pour iOS et Android, chargez Secure Hub sur l’App Store iOS et sur le Google Play Store.

En plus de fournir un portail pour Citrix Apps, Secure Hub actualise la plupart des stratégies MDX stockées dans Endpoint Management pour les applications installées lorsque la session Citrix Gateway d’un utilisateur se renouvelle après l’authentification auprès de Citrix Gateway.

Important :

Les modifications apportées aux stratégies suivantes requièrent qu’un utilisateur supprime et réinstalle l’application pour appliquer la stratégie mise à jour : Groupe de sécurité, Activer le cryptage et Serveur Exchange Secure Mail.

Code PIN Citrix

Vous pouvez configurer l’application Secure Hub pour utiliser le code PIN Citrix, une fonctionnalité de sécurité activée dans la console Endpoint Management dans Paramètres > Propriétés du client. Le paramètre nécessite que les utilisateurs d’appareils mobiles inscrits se connectent à Secure Hub et activent les applications MDX encapsulées à l’aide d’un numéro d’identification personnel (PIN).

Cette fonctionnalité de code PIN Citrix simplifie l’expérience d’authentification utilisateur lors de la connexion à des applications encapsulées sécurisées. Les utilisateurs n’ont pas besoin d’entrer d’autres informations d’identification de manière répétée telles que leur nom d’utilisateur et mot de passe Active Directory.

Les utilisateurs qui se connectent à Secure Hub pour la première fois doivent entrer leur nom d’utilisateur et mot de passe Active Directory. Lors de la connexion, Secure Hub enregistre les informations d’identification Active Directory ou un certificat client sur la machine utilisateur et invite l’utilisateur à entrer un code PIN. Lorsque les utilisateurs se connectent de nouveau, ils entrent le code PIN pour accéder à leurs applications Citrix et au magasin en toute sécurité, jusqu’à ce que la prochaine période d’inactivité prenne fin pour la session utilisateur active. Les propriétés client associées vous permettent de crypter des secrets à l’aide du code PIN, de spécifier le type de code secret pour le code PIN et de spécifier les exigences en matière de force et longueur du code PIN. Pour de plus amples informations, consultez Propriétés du client.

Lorsque l’authentification par empreinte digitale est activée, les utilisateurs peuvent se connecter à l’aide d’une empreinte digitale lorsque l’authentification hors connexion est requise en raison de l’inactivité de l’application. Les utilisateurs doivent toujours entrer un code PIN lorsqu’ils se connectent pour la première fois à Secure Hub, qu’ils redémarrent l’appareil et après l’expiration du délai d’inactivité. Pour plus d’informations sur l’activation de l’authentification par empreinte digitale, voir Authentification par empreinte digitale ou Touch ID.

Certificate pinning

Secure Hub pour iOS et Android prend en charge le certificate pinning ou SSL pinning. Cette fonctionnalité garantit que le certificat signé par votre entreprise est utilisé lorsque les clients Citrix communiquent avec Endpoint Management. Le Certificate pinning empêche les connexions provenant de clients vers Endpoint Management lorsque l’installation d’un certificat racine sur l’appareil compromet la session SSL. Lorsque Secure Hub détecte que des modifications ont été apportées à la clé publique du serveur, Secure Hub refuse la connexion.

À partir d’Android N, le système d’exploitation n’autorise plus les autorités de certification (CA) ajoutées par l’utilisateur. Citrix recommande d’utiliser une autorité de certification racine publique à la place d’une autorité de certification ajoutée par un utilisateur.

Les utilisateurs qui effectuent une mise à niveau vers Android N peuvent rencontrer des problèmes s’ils utilisent des autorités de certification privées ou auto-signées. Les connexions sur les appareils Android N s’interrompent dans les cas suivants :

- Autorités de certification privées/auto-signées et l’option Autorité de certification de confiance requise pour l’option Endpoint Management dans le service de découverte automatique XenMobile est activée. Pour de plus amples informations, consultez la section Détection automatique Endpoint Management.

- Autorités de certification privées/auto-signées et le service de découverte automatique (ADS) n’est pas accessible. En raison de problèmes de sécurité, lorsque le service ADS n’est pas accessible, l’option Autorité de certificat de confiance est activée même si elle a été désactivée initialement.

Avant d’inscrire des périphériques ou de mettre à niveau Secure Hub, envisagez d’activer le certificate pinning. L’option est désactivée par défaut et gérée par le service ADS (Endpoint Management Auto Discovery Service). Lorsque vous activez le certificate pinning, les utilisateurs ne peuvent pas s’inscrire auprès de Endpoint Management avec un certificat auto-signé. Si les utilisateurs tentent de s’inscrire auprès avec un certificat auto-signé, ils sont avertis que le certificat n’est pas approuvé. L’inscription échoue si les utilisateurs n’acceptent pas le certificat.

Pour utiliser le certificate pinning, demandez à Citrix de charger les certificats sur le serveur ADS Citrix. Ouvrez un ticket de support technique à l’aide du portail d’assistance Citrix. Fournissez ensuite les informations suivantes :

- Le domaine contenant les comptes avec les utilisateurs vont s’inscrire.

- Le nom de domaine complet (FQDN) de Endpoint Management.

- Le nom de l’instance Endpoint Management. Par défaut, le nom de l’instance est zdm et est sensible à la casse.

- Le type d’ID utilisateur, qui peut être UPN ou E-mail. Le paramètre par défaut est UPN.

- Le port utilisé pour l’inscription iOS si vous avez modifié le numéro de port par défaut 8443.

- Le port sur lequel le serveur Endpoint Management accepte les connexions si vous avez modifié le numéro de port par défaut 443.

- L’adresse URL complète de votre boîtier Citrix Gateway.

- Si vous le souhaitez, une adresse e-mail pour votre administrateur Endpoint Management.

- Les certificats au format .pem que vous voulez ajouter au domaine.

Configuration de l’authentification par certificat + mot de passe à usage unique pour Secure Hub

Vous pouvez configurer Citrix ADC afin que Secure Hub s’authentifie à l’aide d’un certificat et d’un jeton de sécurité qui est utilisé en tant que mot de passe à usage unique. Cette configuration fournit une option de sécurité renforcée qui ne laisse aucune trace Active Directory sur les appareils.

Pour permettre à Secure Hub d’utiliser ce type d’authentification, ajoutez une action de réécriture ainsi qu’une stratégie de réécriture dans Citrix ADC qui insère un en-tête de réponse personnalisé au format X-Citrix-AM-GatewayAuthType: CertAndRSA pour indiquer le type d’ouverture de session Citrix Gateway.

D’ordinaire, Secure Hub utilise le type d’ouverture de session Citrix Gateway configuré dans la console Endpoint Management. Toutefois, Secure Hub n’a pas accès à ces informations tant qu’il n’a pas ouvert de session pour la première fois. Par conséquent, l’en-tête personnalisé est requis pour permettre à Secure Hub d’utiliser ce type d’authentification.

Remarque :

Si différents types d’ouverture de session sont définis dans Endpoint Management et Citrix ADC, la configuration de Citrix ADC a priorité. Pour de plus amples informations, consultez la section Citrix Gateway et Endpoint Management.

-

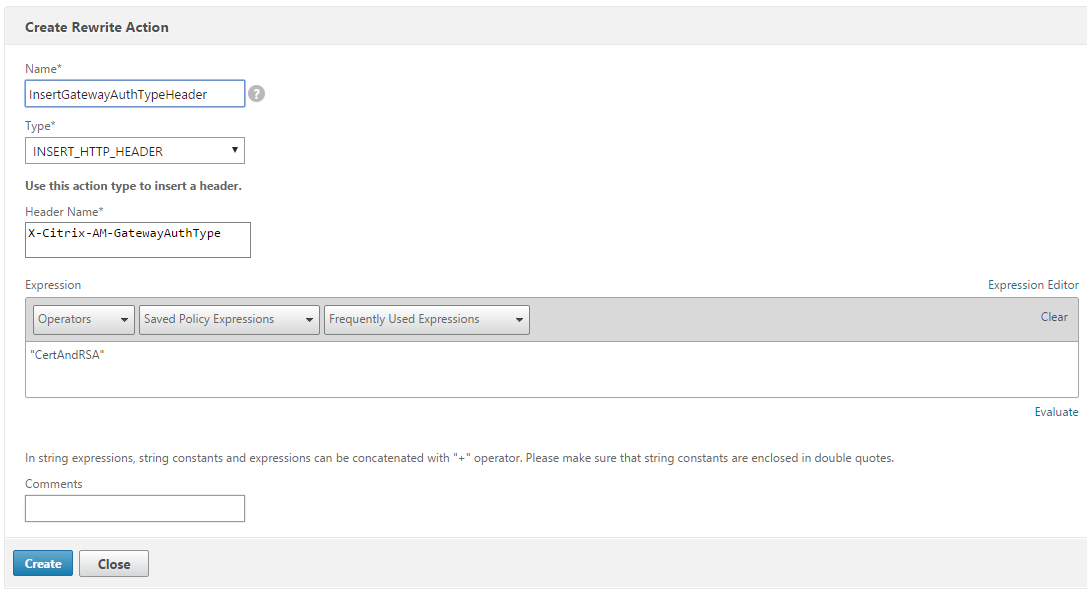

Dans Citrix ADC, accédez à Configuration > AppExpert > Rewrite > Actions.

-

Cliquez sur Ajouter.

L’écran Create Rewrite Action s’affiche.

-

Remplissez chaque champ, comme illustré dans la figure suivante et cliquez sur Create.

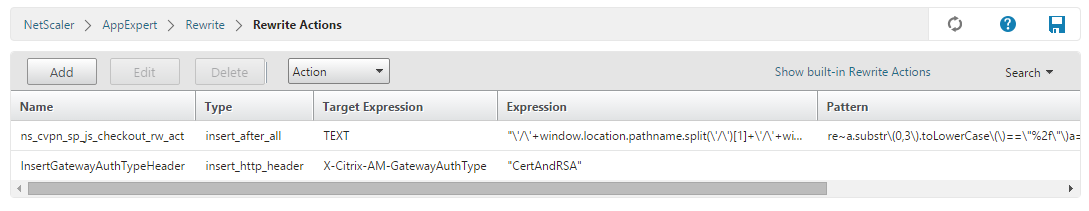

Le résultat suivant s’affiche sur l’écran principal Rewrite Actions.

-

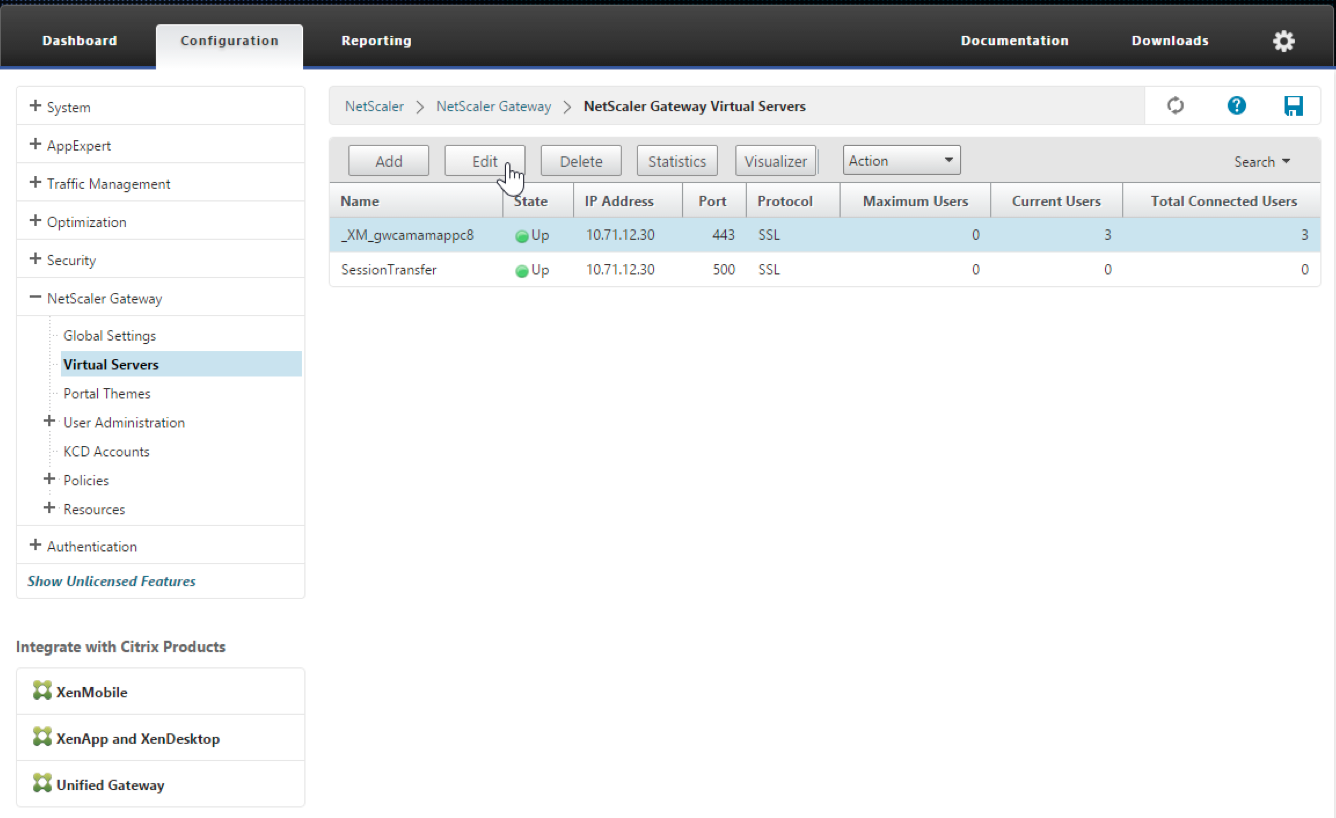

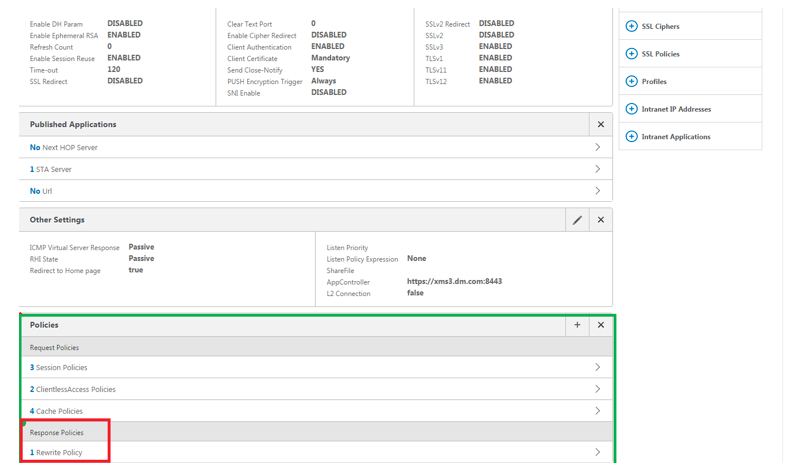

Liez l’action de réécriture au serveur virtuel en tant que stratégie de réécriture. Accédez à Configuration > NetScaler Gateway > Virtual Servers et sélectionnez votre serveur virtuel.

-

Cliquez sur Modifier.

-

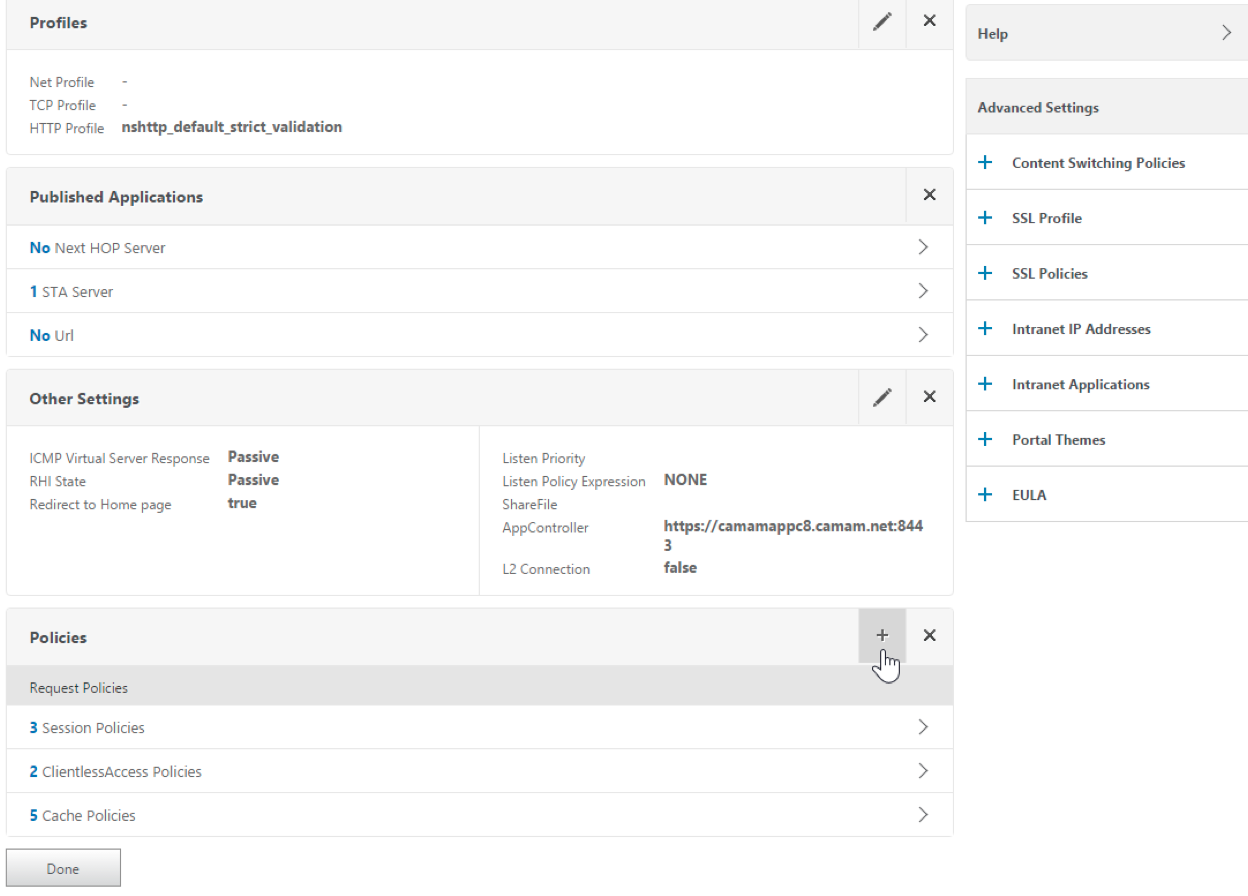

Sur l’écran Virtual Servers configuration, faites défiler jusqu’à Policies.

-

Cliquez sur + pour ajouter une stratégie.

-

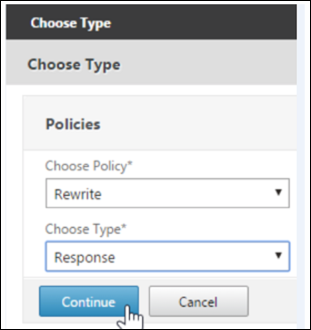

Dans le champ Choose Policy, choisissez Rewrite.

-

Dans le champ Choose Type, choisissez Response.

-

Cliquez sur Continuer.

La section Policy Binding va se développer.

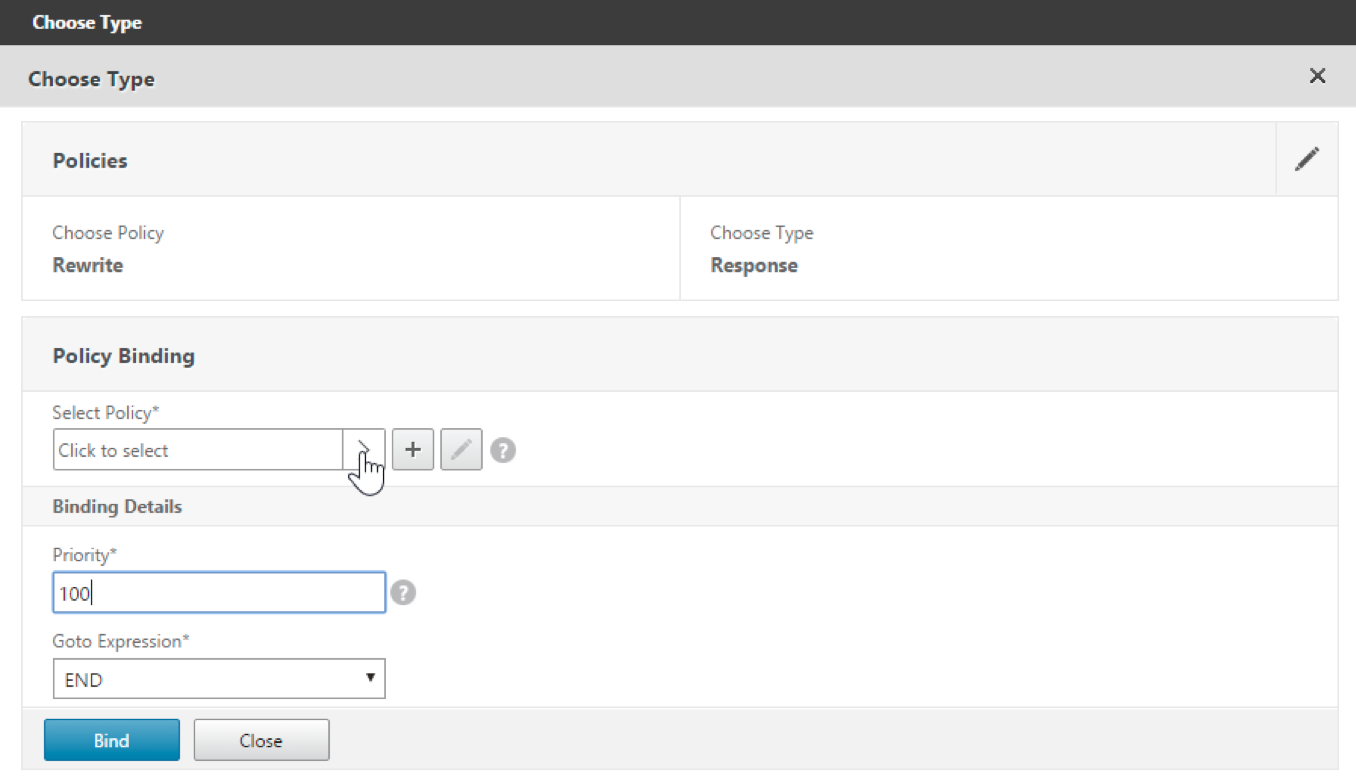

-

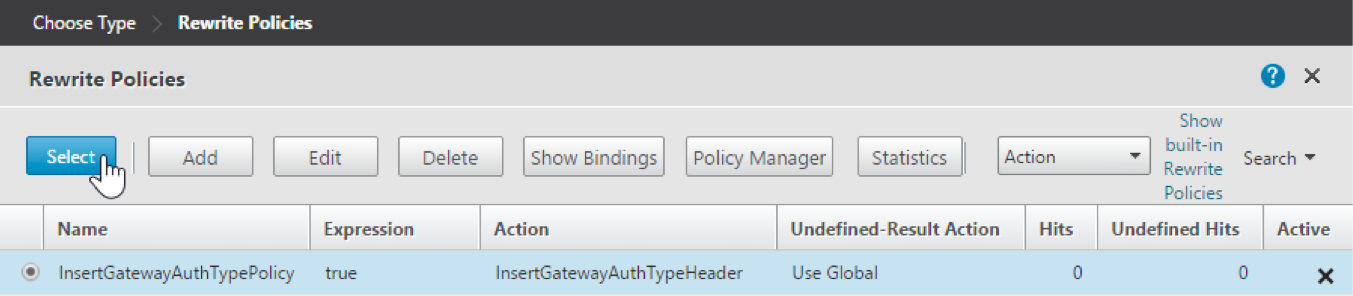

Cliquez sur Select Policy.

Un écran répertoriant les stratégies disponibles s’affiche.

-

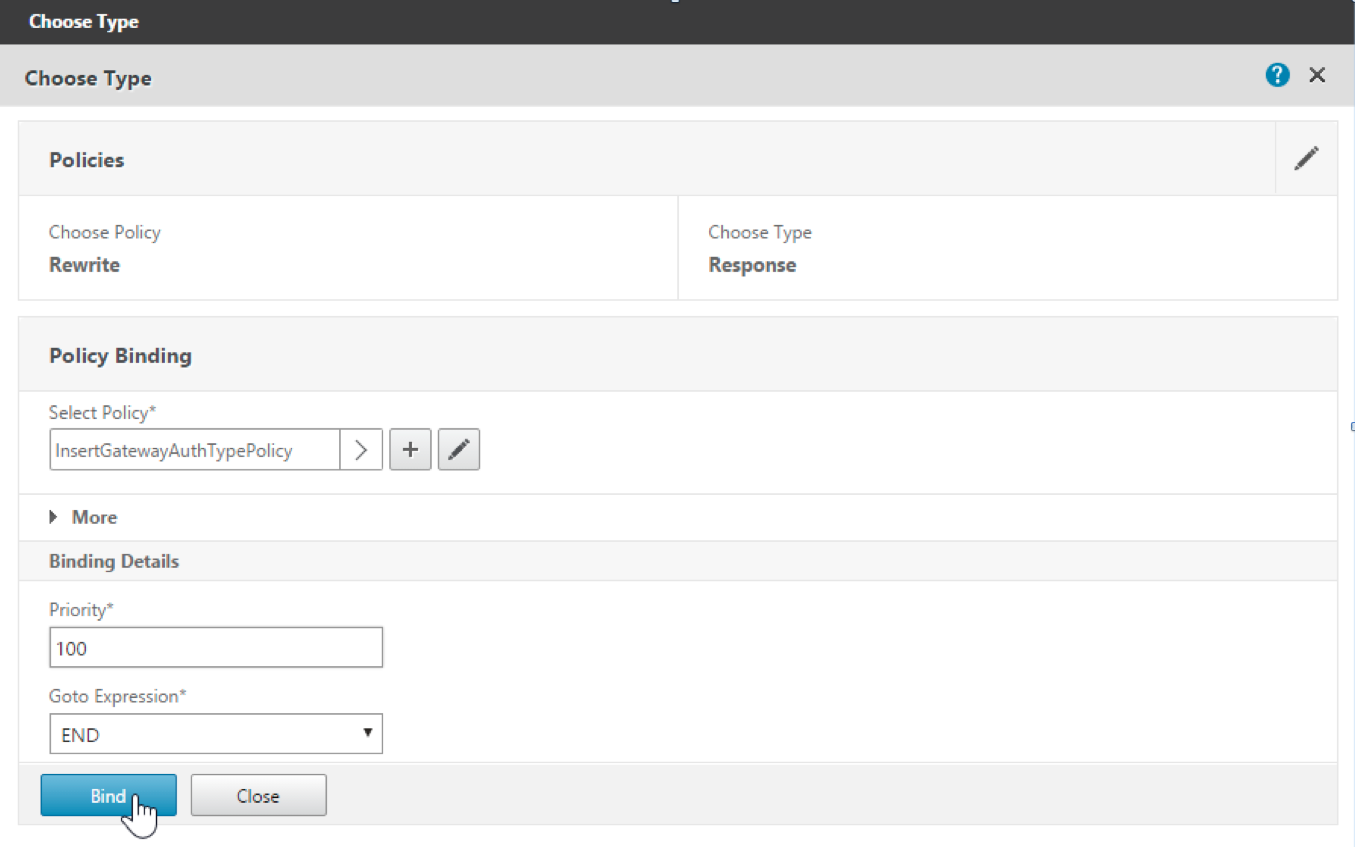

Cliquez sur la ligne de la stratégie que vous avez créée, puis cliquez sur Select. L’écran Policy Binding s’affiche de nouveau, avec la stratégie sélectionnée renseignée.

-

Cliquez sur Bind.

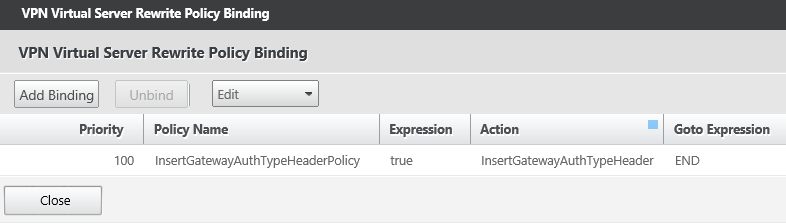

Si la liaison réussie, l’écran de configuration principal s’affiche avec la stratégie de réécriture.

-

Pour afficher les détails de la stratégie, cliquez sur Rewrite Policy.

Exigence en matière de port pour la connectivité ADS pour les appareils Android

La configuration d’un port permet de s’assurer que les appareils Android qui se connectent à partir de Secure Hub peuvent accéder au service ADS de Citrix depuis le réseau d’entreprise. L’accès au service ADS est important lors du téléchargement de mises à jour de sécurité mises à disposition via ADS. Les connexions ADS peuvent ne pas être compatibles avec votre serveur proxy. Dans ce scénario, autorisez la connexion ADS à contourner le serveur proxy.

Important :

Secure Hub pour Android et iOS nécessitent que vous autorisiez les appareils Android à accéder au service ADS (service de découverte automatique). Pour de plus amples informations, consultez la section Configuration requise pour les ports dans la documentation Endpoint Management. Notez que cette communication se fait sur le port 443. Il est très probable que votre environnement soit conçu pour autoriser cet accès. Nous déconseillons fortement aux clients qui ne peuvent pas garantir cette communication de mettre à niveau vers Secure Hub 10.2. Si vous avez des questions, contactez l’assistance Citrix.

Pour activer le certificate pinning, procédez comme suit :

- Collecter les certificats de Endpoint Management et de Citrix ADC. Les certificats doivent être au format PEM et doivent être des certificats de clé publique et non de clé privée.

- Contacter l’assistance Citrix et demander l’activation du certificate pinning. Lors de cette opération, vous êtes invité à fournir vos certificats.

Les nouvelles améliorations apportées au certificat pinning nécessitent que les appareils se connectent à ADS avant l’inscription de l’appareil. Cela garantit que Secure Hub dispose des dernières informations de sécurité pour l’environnement dans lequel l’appareil s’inscrit. Si les appareils ne peuvent pas contacter ADS, Secure Hub n’autorise pas l’inscription de l’appareil. Par conséquent, il est primordial d’autoriser l’accès à ADS dans le réseau interne pour permettre aux appareils de s’inscrire.

Pour autoriser l’accès à ADS pour Secure Hub pour Android, ouvrez le port 443 pour les adresses IP et les noms de domaine complets suivants :

| Nom de domaine complet | Adresse IP | Port | Utilisation adresse IP et port |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - Communication ADS |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - Communication ADS |

ads.xm.cloud.com : veuillez noter que Secure Hub version 10.6.15 et versions ultérieures utilise ads.xm.cloud.com. |

34.194.83.188 | 443 | Secure Hub - Communication ADS |

ads.xm.cloud.com : veuillez noter que Secure Hub version 10.6.15 et versions ultérieures utilise ads.xm.cloud.com. |

34.193.202.23 | 443 | Secure Hub - Communication ADS |

Si le certificate pinning est activé :

- Secure Hub épingle votre certificat d’entreprise lors de l’inscription de l’appareil.

-

Lors d’une mise à niveau, Secure Hub supprime tout certificate pinning en cours et épingle le certificat de serveur sur la première connexion des utilisateurs inscrits.

Remarque :

Si vous activez le certificate pinning après une mise à niveau, les utilisateurs doivent se réinscrire.

- Le renouvellement du certificat ne nécessite pas de réinscription, à condition que la clé publique du certificat soit inchangée.

Le certificate pinning prend en charge les certificats feuille, mais pas les certificats intermédiaires ou les certificats d’émetteur. Le certificate pinning s’applique aux serveurs Citrix, tels que Endpoint Management et Citrix Gateway, et non aux serveurs tiers.

Fonctionnalités Secure Hub

Secure Hub vous permet de contrôler et d’appliquer des stratégies mobiles tout en offrant un accès au magasin et une assistance en direct. Les utilisateurs commencent par le téléchargement de Secure Hub sur leurs appareils depuis les magasins d’applications Apple, Android ou Windows.

Lorsque Secure Hub s’ouvre, les utilisateurs entrent les informations d’identification fournies par leurs sociétés pour inscrire leurs périphériques dans Secure Hub. Pour plus de détails sur l’inscription d’appareils, voir Utilisateurs, comptes, rôles et inscription.

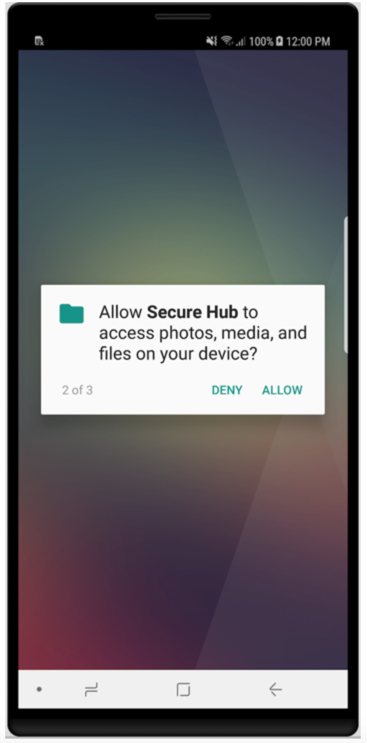

Sur Secure Hub pour Android, lors de l’installation et de l’inscription initiales, le message suivant s’affiche : Autoriser Secure Hub à accéder aux photos, médias et fichiers sur votre périphérique ?

Notez que ce message provient du système d’exploitation Android et non de Citrix. Lorsque vous appuyez sur Autoriser, Citrix et les administrateurs qui gèrent Secure Hub n’ont jamais accès à vos données personnelles. Toutefois, si vous menez une session de support à distance avec votre administrateur, l’administrateur peut voir vos fichiers personnels dans la session.

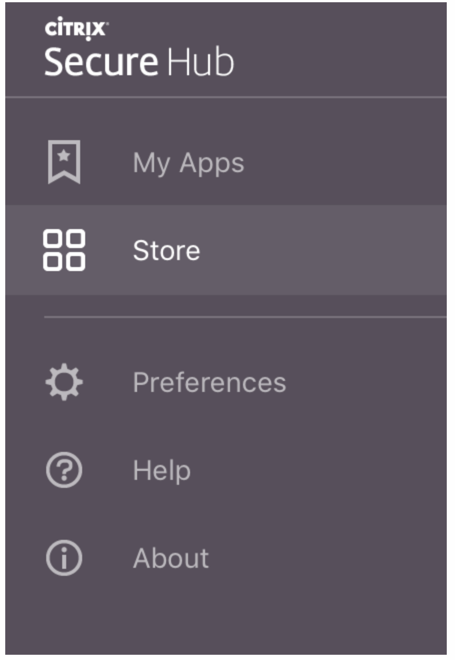

Une fois inscrits, les utilisateurs verront les applications et bureaux que vous avez mis à disposition dans leur onglet Mes applications. Les utilisateurs peuvent ajouter davantage d’applications à partir du magasin. Sur les téléphones, le lien du magasin est disponible sous l’icône d’hamburger Paramètres dans le coin supérieur gauche :

Sur les tablettes, le magasin est un onglet séparé.

Lorsque des utilisateurs d’iPhone exécutant iOS 9 ou version ultérieure installent des applications de productivité mobiles depuis le magasin d’applications Endpoint Management, ils voient un message indiquant que le développeur d’entreprise, Citrix, n’est pas approuvé sur cet iPhone et que l’application ne pourra pas être utilisée tant que le développeur n’est pas approuvé. Lorsque ce message s’affiche, Secure Hub invite les utilisateurs à afficher des instructions qui les guident dans le processus d’approbation des applications d’entreprise Citrix pour leur iPhone.

Pour les déploiements MAM exclusif, vous pouvez configurer Endpoint Management de manière à ce que les utilisateurs d’appareils Android ou iOS qui s’inscrivent dans Secure Hub avec des informations d’identification de messagerie soient automatiquement inscrits dans Secure Mail. Les utilisateurs n’ont pas à entrer d’informations supplémentaires ou à effectuer des étapes supplémentaires pour s’inscrire dans Secure Mail.

À la première utilisation de Secure Mail, Secure Mail obtient l’adresse e-mail de l’utilisateur, le domaine et l’ID utilisateur depuis Secure Hub. Secure Mail utilise l’adresse e-mail pour la détection automatique. Le serveur Exchange est identifié par le domaine et l’ID utilisateur, ce qui permet à Secure Mail d’authentifier l’utilisateur automatiquement. L’utilisateur est invité à entrer un mot de passe si la stratégie est définie pour ne pas contourner le mot de passe, mais l’utilisateur n’est pas invité à entrer des informations supplémentaires.

Pour activer cette fonctionnalité, créez trois propriétés :

- La propriété de serveur MAM_MACRO_SUPPORT. Pour obtenir des instructions, consultez la section Propriétés de serveur.

- Les propriétés clientes ENABLE_CREDENTIAL_STORE et SEND_LDAP_ATTRIBUTES. Pour obtenir des instructions, consultez la section Propriétés de client.

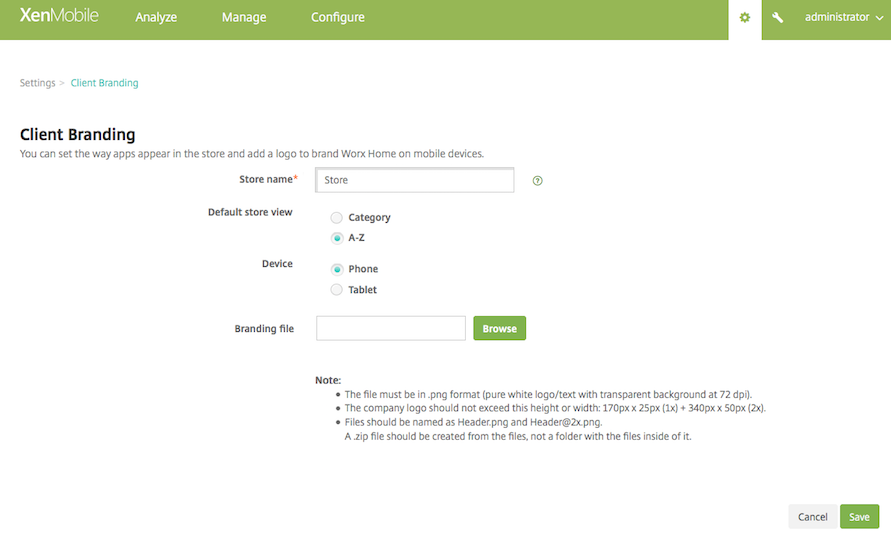

Si vous souhaitez personnaliser votre magasin, accédez à Paramètres > Personnalisation du client pour modifier le nom, ajouter un logo, et indiquer la façon dont les applications s’affichent.

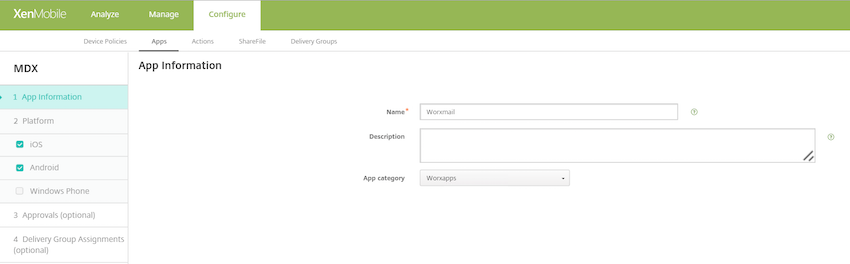

Vous pouvez modifier la description des applications dans la console Endpoint Management. Cliquez sur Configurer, puis sur Applications. Sélectionnez l’application dans le tableau et cliquez sur Modifier. Sélectionnez les plates-formes de l’application dont vous modifiez la description et entrez le texte dans la case Description.

Dans le magasin, les utilisateurs peuvent rechercher uniquement les applications et bureaux que vous avez configurés et sécurisés dans Endpoint Management. Pour ajouter l’application, les utilisateurs appuient sur Détails et sur Ajouter.

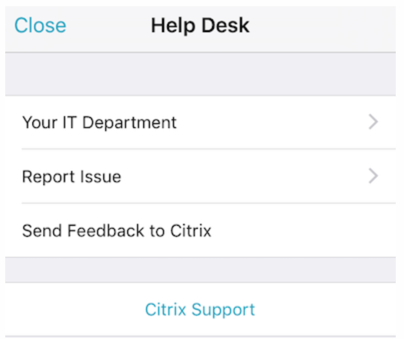

Secure Hub offre également aux utilisateurs plusieurs façons d’obtenir de l’aide. Sur les tablettes, il suffit de taper sur le point d’interrogation dans le coin supérieur droit pour afficher les options d’aide. Sur les téléphones, les utilisateurs appuient sur l’icône du menu hamburger dans le coin supérieur gauche et sur Aide.

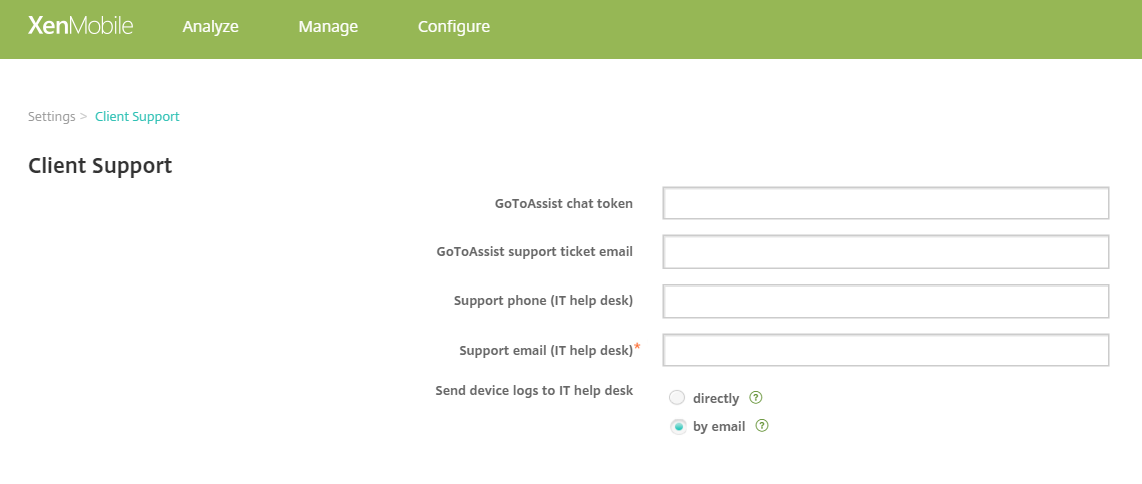

Votre service informatique affiche le numéro de téléphone et l’adresse e-mail du service d’assistance de votre entreprise, auxquels les utilisateurs peuvent accéder directement depuis l’application. Vous entrez les numéros de téléphone et les adresses e-mail dans la console Endpoint Management. Cliquez sur l’icône d’engrenage dans le coin supérieur droit. La page Paramètres s’affiche. Cliquez sur Plus, puis cliquez sur Support client. L’écran dans lequel vous entrez les informations s’affiche.

L’option Signaler un problème affiche une liste des applications. Les utilisateurs sélectionnent l’application qui présente un problème. Secure Hub génère automatiquement les journaux et ouvre un message dans Secure Mail avec les journaux attachés en tant que fichier zip. Les utilisateurs ajoutent un objet et une description du problème. Ils peuvent également joindre une copie d’écran.

L’option Envoyer des commentaires à Citrix ouvre un message dans Secure Mail dans lequel l’adresse de l’assistance Citrix est déjà renseignée. L’utilisateur peut entrer des suggestions visant à améliorer Secure Mail dans le corps du message. Si Secure Mail n’est pas installé sur l’appareil, le programme de messagerie natif s’ouvre.

Les utilisateurs peuvent également appuyer sur Assistance Citrix, ce qui ouvre le centre de connaissances Citrix. De là, ils peuvent consulter les articles de support pour tous les produits Citrix.

Dans Préférences, les utilisateurs peuvent trouver des informations sur leurs comptes et leurs appareils.

Secure Hub offre également des stratégies de géolocalisation et de suivi géographique, par exemple, si vous voulez vous assurer qu’un appareil appartenant à l’entreprise ne sort pas d’un certain périmètre géographique. Pour plus de détails, consultez la section Stratégie d’emplacement. Par ailleurs, Secure Hub collecte automatiquement et analyse les informations d’échec de façon à ce que vous puissiez découvrir la cause de l’échec. Cette fonction est prise en charge par le logiciel Crashlytics.