Considérations de sécurité

Cet article traite des considérations de sécurité de Secure Mail et des paramètres spécifiques que vous pouvez activer pour accroître la sécurité des données.

Prise en charge de la protection des droits de messagerie IRM et AIP de Microsoft

Secure Mail pour Android et iOS prennent en charge les messages protégés par la gestion des droits relatifs à l’information (IRM) de Microsoft et la solution Azure Information Protection (AIP). Cette prise en charge est soumise à la stratégie IRM configurée sur Citrix Endpoint Management.

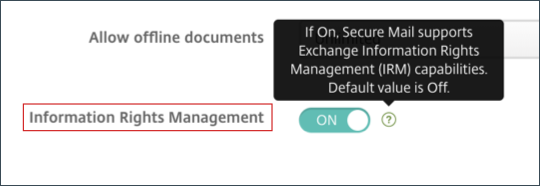

Cette fonctionnalité permet aux organisations qui utilisent IRM d’appliquer une protection au contenu de la messagerie. La fonctionnalité permet également aux utilisateurs d’appareils mobiles de créer et de consommer du contenu protégé par des droits. La prise en charge IRM est désactivée par défaut. Pour l’activer, définissez la stratégie Gestion des droits relatifs à l’information sur Activé.

Pour activer la gestion des droits relatifs à l’information dans Secure Mail

- Connectez-vous à Endpoint Management, accédez à Configurer > Applications, puis cliquez sur Ajouter.

- Dans l’écran Ajouter une application, cliquez sur MDX.

- Dans l’écran Informations sur l’application entrez les détails de l’application et cliquez sur Suivant.

- Sélectionnez et téléchargez le fichier .mdx correspondant au système d’exploitation de votre appareil.

- Activez la gestion des droits relatifs à l’information sous Paramètres application.

Remarque :

Activez la gestion des droits relatifs à l’information pour iOS et Android.

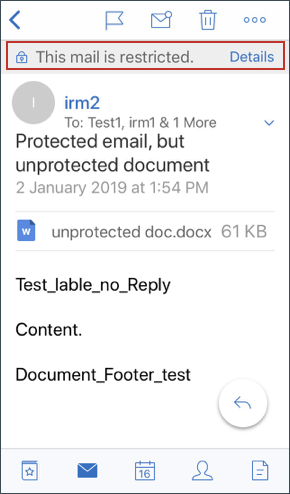

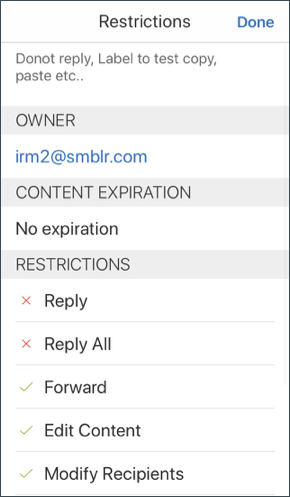

Lorsque vous recevez un e-mail protégé par des droits

Lorsque les utilisateurs reçoivent un e-mail contenant du contenu protégé, l’écran suivant s’affiche :

Pour afficher des détails sur les droits auxquels l’utilisateur a droit, appuyez sur Details.

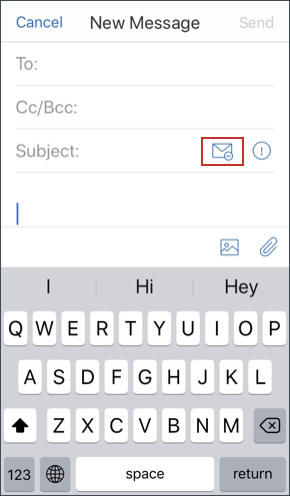

Lorsque vous composez un e-mail protégé par des droits

Lorsque les utilisateurs composent un e-mail, ils peuvent définir des profils de restriction pour activer la protection de la messagerie.

Pour définir des restrictions à votre e-mail :

- Connectez-vous à Secure Mail et appuyez sur l’icône Composer.

-

Dans l’écran de composition, appuyez sur l’icône de restriction d’e-mail.

-

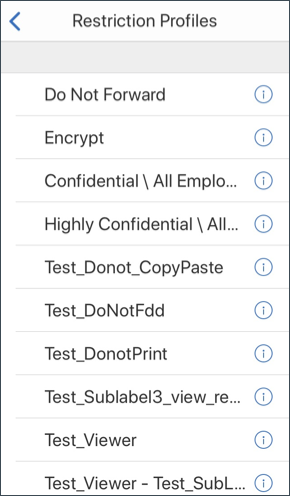

Dans l’écran Profils de restriction, appuyez sur les restrictions à appliquer à l’e-mail, puis cliquez sur Précédent.

Les restrictions appliquées apparaissent sous le champ Objet.

Certaines organisations peuvent nécessiter un strict respect de la stratégie IRM. Les utilisateurs ayant accès à Secure Mail peuvent essayer de contourner la stratégie IRM en altérant Secure Mail, le système d’exploitation ou même la plate-forme matérielle.

Bien que Endpoint Management puisse détecter certaines attaques, les mesures de prévention suivantes peuvent accroître la sécurité :

- Consultez le guide de sécurité fourni par le fabricant de l’appareil.

- Configurez les appareils en conséquence, à l’aide des fonctions de Endpoint Management ou d’autres fonctions.

- Conseillez vos utilisateurs dans le cadre de l’utilisation appropriée des fonctionnalités IRM, y compris Secure Mail.

- Déployez des logiciels de sécurité tiers conçus pour résister à ce type d’attaque.

Classifications de sécurité de la messagerie

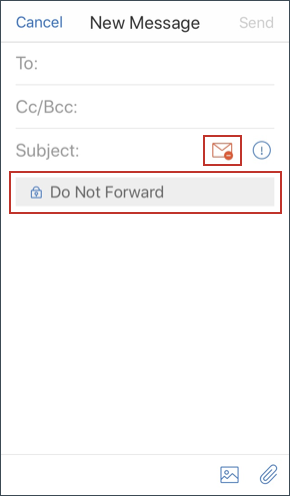

Secure Mail pour iOS et Android prend en charge les marquages de classification de messagerie, ce qui permet aux utilisateurs de spécifier des marqueurs SEC (sécurité) et DLM (dissemination limiting markers) lors de l’envoi d’e-mails. SEC comprend les marquages suivants : Protected, Confidential et Secret. DLM comprend les marquages suivants : Sensitive, Legal ou Personal. Lors de la composition d’un e-mail, un utilisateur Secure Mail peut sélectionner un marquage pour indiquer le niveau de classification de l’e-mail, comme indiqué dans les images suivantes.

Les destinataires peuvent afficher le marquage de classification dans l’objet de l’e-mail. Par exemple :

- Objet : Planification [SEC = PROTECTED, DLM = Sensitive]

- Objet : Planification [DLM = Sensitive]

- Objet : Planification [SEC = UNCLASSIFIED]

Les en-têtes d’e-mail incluent les marquages de classification comme une extension d’en-tête de message Internet, affiché en gras dans cet exemple :

Date : Ven, 01 Mai 2015 12:34:50 +530

Objet : Planification [SEC = PROTECTED, DLM = Sensitive]

Priorité : normale

X-Priority : normale X-Protective-Marking: VER-2012.3, NS=gov.au,SEC = PROTECTED, DLM = Sensitive,ORIGIN=operations@example.com

De : operations@example.com

À : Équipe <mylist@example.com>

Version MIME : 1.0 Type de contenu : multipart/alternative;boundary="_com.example.email_6428E5E4-9DB3-4133-9F48-155913E39A980"

Secure Mail affiche uniquement les marquages de classification. L’application ne prend aucune action basée sur ces marquages.

Lorsqu’un utilisateur répond ou transfère un e-mail contenant des marquages de classification, les valeurs SEC et DLM utilisées par défaut sont les marquages de l’e-mail d’origine. L’utilisateur peut choisir un autre marquage. Secure Mail ne valide pas de telles modifications en relation avec le message d’origine.

Vous configurez les marquages de classification de messagerie par le biais des stratégies MDX suivantes.

-

Classification de la messagerie : si ce paramètre est défini sur Activé, Secure Mail prend en charge les marquages de classification de messagerie pour SEC et DLM. Les marquages de classification apparaissent dans les en-têtes d’e-mail en tant que valeurs « X-Protective-Marking ». Veillez à configurer les stratégies de classification de messagerie associées. La valeur par défaut est Désactivé.

-

Espace de noms de classification de la messagerie : spécifie l’espace de noms de la classification requis dans l’en-tête de l’e-mail par la norme de classification utilisée. Par exemple, l’espace de noms « gov.au » apparaît dans l’en-tête comme « NS=gov.au ». La valeur par défaut est vide.

-

Version de classification de la messagerie : spécifie la version de la classification requise dans l’en-tête de l’e-mail par la norme de classification utilisée. Par exemple, la version « 2012.3 » apparaît dans l’en-tête comme « VER=2012.3 ». La valeur par défaut est vide.

-

Classification de messagerie par défaut : spécifie le marquage de protection que Secure Mail applique à un e-mail si un utilisateur ne choisit pas un marquage. Cette valeur doit figurer dans la liste de la stratégie Marquages de classification de la messagerie. La valeur par défaut est UNOFFICIAL.

-

Marquages de classification de la messagerie : spécifie les marquages classification à mettre à la disposition des utilisateurs. Si la liste est vide, Secure Mail ne comprend pas de liste des marquages de protection. La liste des marquages contient des paires de valeurs qui sont séparées par des points-virgules. Chaque paire comprend la valeur de liste qui apparaît dans Secure Mail et la valeur de marquage qui correspond au texte ajouté à l’objet et l’en-tête de l’e-mail dans Secure Mail. Par exemple, dans la paire de marquage « UNOFFICIAL SEC=UNOFFICIAL; », la valeur de liste est « UNOFFICIAL » et la valeur de marquage est « SEC=UNOFFICIAL ».

La valeur par défaut est une liste des marquages de classification que vous pouvez modifier. Les marquages suivants sont fournis avec Secure Mail.

- UNOFFICIAL,SEC=UNOFFICIAL

- UNCLASSIFIED,SEC=UNCLASSIFIED

- For Official Use Only,DLM=For-Official-Use-Only

- Sensitive,DLM=Sensitive

- Sensitive:Legal,DLM=Sensitive:Legal

- Sensitive:Personal,DLM=Sensitive:Personal

- PROTECTED,SEC=PROTECTED

- PROTECTED+Sensitive,SEC=PROTECTED

- PROTECTED+Sensitive:Legal,SEC=PROTECTED DLM=Sensitive:Legal

- PROTECTED+Sensitive:Personal,SEC=PROTECTED DLM=Sensitive:Personal

- PROTECTED+Sensitive:Cabinet,SEC=PROTECTED,DLM=Sensitive:Cabinet

- CONFIDENTIAL,SEC=CONFIDENTIAL

- CONFIDENTIAL+Sensitive,SEC=CONFIDENTIAL,DLM=Sensitive

- CONFIDENTIAL+Sensitive:Legal,SEC=CONFIDENTIAL DLM=Sensitive:Legal

- CONFIDENTIAL+Sensitive:Personal,SEC=CONFIDENTIAL,DLM=Sensitive:Personal

- CONFIDENTIAL+Sensitive:Cabinet,SEC=CONFIDENTIAL DLM=Sensitive:Cabinet

- SECRET,SEC=SECRET

- SECRET+Sensitive,SEC=SECRET,DLM=Sensitive

- SECRET+Sensitive:Legal,SEC=SECRET,DLM=Sensitive:Legal

- SECRET+Sensitive:Personal,SEC=SECRET,DLM=Sensitive:Personal

- SECRET+Sensitive:Cabinet,SEC=SECRET,DLM=Sensitive:Cabinet

- TOP-SECRET,SEC=TOP-SECRET

- TOP-SECRET+Sensitive,SEC=TOP-SECRET,DLM=Sensitive

- TOP-SECRET+Sensitive:Legal,SEC=TOP-SECRET DLM=Sensitive:Legal

- TOP-SECRET+Sensitive:Personal,SEC=TOP-SECRET DLM=Sensitive:Personal

- TOP-SECRET+Sensitive:Cabinet,SEC=TOP-SECRET DLM=Sensitive:Cabinet

Protection des données iOS

Les entreprises qui doivent satisfaire aux exigences du ASD (Australian Signals Directorate) en matière de protection des données peuvent utiliser la nouvelle stratégie Activer la protection des données iOS pour Secure Mail et Secure Web. Par défaut, les stratégies sont définies sur Désactivé.

Lorsque la stratégie Activer la protection des données iOS est définie sur Activé pour Secure Web, Secure Web utilise un niveau de protection de classe A pour tous les fichiers du sandbox. Pour obtenir des informations détaillées sur la protection de données Secure Mail, consultez la section Australian Signals Directorate Data Protection. Si vous activez cette stratégie, la classe de protection des données la plus élevée est utilisée. Il n’est donc pas nécessaire de spécifier également la stratégie Classe de protection des données minimum.

Pour modifier la stratégie Activer la protection des données iOS

-

Utilisez la console Endpoint Management pour charger les fichiers MDX Secure Web et Secure Mail sur Endpoint Management : pour une nouvelle application, accédez à Configurer > Applications > Ajouter, puis cliquez sur MDX. Pour une mise à niveau, consultez la section Mettre à niveau les applications MDX ou d’entreprise.

-

Pour Secure Mail, accédez aux paramètres d’application, localisez la stratégie Activer la protection des données iOS et définissez-la sur Activé. Les appareils exécutant des systèmes d’exploitation plus anciens ne sont pas affectés lorsque cette stratégie est activée.

-

Pour Secure Web, accédez au Paramètres d’application, localisez la stratégie Activer la protection des données iOS et définissez-la sur Activé. Les appareils exécutant des systèmes d’exploitation plus anciens ne sont pas affectés lorsque cette stratégie est activée.

-

Configurez les stratégies applicatives et enregistrez vos paramètres pour déployer l’application sur le magasin d’applications Endpoint Management.

Australian Signals Directorate Data Protection

Secure Mail prend en charge la protection des données du ASD (Australian Signals Directorate) pour les entreprises qui doivent satisfaire aux exigences de sécurité informatique du ASD. Par défaut, la stratégie Activer la protection des données iOS est définie sur Désactivé, et Secure Mail offre une protection des données de classe C ou utilise la protection des données définie dans le profil de provisioning.

Si cette stratégie est définie sur Activé, Secure Mail spécifie le niveau de protection lors de la création et de l’ouverture des fichiers dans le sandbox des applications. Secure Mail définit la protection des données de classe A sur :

- Les éléments de la Boîte d’envoi

- Les photos provenant de l’appareil photo ou de l’application pellicule

- Les images collées à partir d’autres applications

- Les pièces jointes téléchargées

Secure Mail définit la protection des données de classe B sur :

- Les messages stockés

- Les éléments de calendrier

- Contacts

- Les fichiers de stratégie ActiveSync

La protection de classe B permet la synchronisation d’un appareil verrouillé et autorise les téléchargements si un appareil est verrouillé après le démarrage du téléchargement.

Lorsque la protection des données est activée, les éléments de la boîte d’envoi en file d’attente ne sont pas envoyés lorsqu’un appareil est verrouillé car les fichiers ne peuvent pas être ouverts. Si l’appareil ferme puis redémarre Secure Mail alors qu’un appareil est verrouillé, Secure Mail ne peut pas se synchroniser tant que l’appareil n’est pas déverrouillé et que Secure Mail n’a pas redémarré.

Citrix vous recommande, si vous activez cette stratégie, d’activer la journalisation Secure Mail uniquement en cas de nécessité pour éviter la création de fichiers journaux avec la protection des données de classe C.

Obscurcir le contenu de l’écran

Secure Mail pour Android et iOS prend en charge l’obscurcissement de l’écran lorsque l’application passe en arrière-plan. Cette fonctionnalité améliore la confidentialité des utilisateurs, protège les données sensibles et empêche tout accès non autorisé. Pour activer cette fonctionnalité pour Secure Mail sur les appareils iOS ou Android, consultez les sections suivantes.

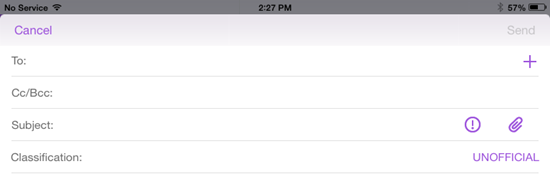

Sur les appareils iOS :

- Connectez-vous à la console Citrix Endpoint Management à l’aide d’identifiants administrateur.

- Accédez à Configurer > Applications > MDX.

- Dans la section Plateforme, sélectionnez l’option iOS.

-

Dans la section Restrictions applicatives, activez l’option Obscurcir le contenu de l’écran.

Une fois que vous avez activé l’option Obscurcir le contenu de l’écran, Secure Mail affiche un écran gris lorsque l’application passe en arrière-plan.

Sur les appareils Android :

Pour obscurcir le contenu de l’application Secure Mail, vous pouvez utiliser la stratégie que nous utilisons pour limiter la capture d’écran (stratégie Autoriser la capture d’écran). La désactivation de cette stratégie masque également le contenu de l’application lorsque celle-ci passe en arrière-plan. Pour plus d’informations sur la désactivation de la stratégie Autoriser la capture d’écran, consultez la section Paramètres Android dans la documentation Citrix Endpoint Management.