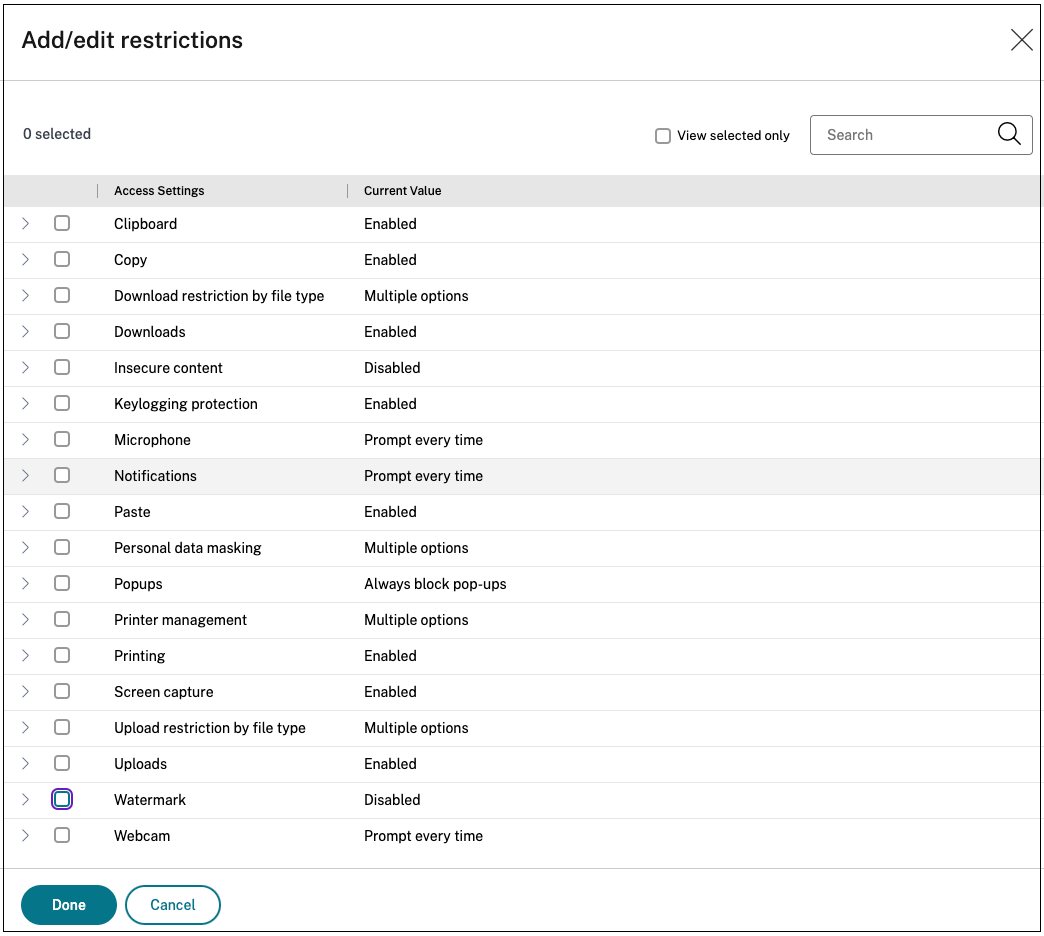

アクセス制限オプション

アクション 制限付きアクセスを許可するを選択すると、要件に応じてセキュリティ制限を選択できます。 これらのセキュリティ制限はシステム内で事前定義されています。 管理者は他の組み合わせを変更したり追加したりすることはできません。

クリップボード

Citrix Enterprise Browser 経由でアクセスする場合、このアクセス ポリシーを使用して SaaS または内部 Web アプリでの切り取り/コピー/貼り付け操作を有効/無効にします。 デフォルト値: 有効。

コピー

Citrix Enterprise ブラウザ経由でアクセスする場合、このアクセス ポリシーを使用して SaaS または内部 Web アプリからのデータのコピーを有効/無効にします。 デフォルト値: 有効。

注意:

- ポリシーで クリップボード と コピー の両方の制限が有効になっている場合、 クリップボード の制限が コピー の制限よりも優先されます。

- この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。 それ以外の場合、アプリケーションへのアクセスは制限されます。

- アプリ内のコピー操作を細かく制御するために、管理者は セキュリティ グループ 制限を使用できます。 詳細については、 セキュリティ グループのクリップボード制限を参照してください。

ダウンロード

このポリシーを使用して、Citrix Enterprise Browser 経由でアクセスしたときに、ユーザーが SaaS または内部 Web アプリ内からダウンロードする機能を有効/無効にします。 デフォルト値: 有効。

注意:

- エンドユーザーに対して ダウンロード 制限を無効にした場合、エンドユーザーは Citrix Enterprise Browser 経由でアクセスしたときにアプリ内からダウンロード アクセスを要求できます。 詳細については、 リクエストによるダウンロードアクセスを参照してください。

- ポリシーで「 ダウンロード 」と「 ファイル タイプによるダウンロード制限 」の両方の制限が有効になっている場合、「 ダウンロード 」の制限が「 ファイル タイプによるダウンロード制限」の制限よりも優先されます。

ファイルタイプによるダウンロード制限

このポリシーを使用して、Citrix Enterprise Browser 経由でアクセスしたときに、SaaS または内部 Web アプリ内から特定の MIME (ファイル) タイプをダウンロードするユーザーの機能を有効/無効にします。

注意:

- ダウンロード 制限に加えて、ファイル タイプによる ダウンロード制限 制限も利用できます。

- ポリシーで「 ダウンロード 」と「 ファイル タイプによるダウンロード制限 」の両方の制限が有効になっている場合、「 ダウンロード 」の制限が「 ファイル タイプによるダウンロード制限 」の制限よりも優先されます。

- この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。 それ以外の場合、アプリケーションへのアクセスは制限されます。

MIME タイプのダウンロードを有効にするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 アクセス ポリシーの作成の詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- ファイルタイプによるダウンロード制限 をクリックし、次に 編集をクリックします。

-

ファイルタイプ別のダウンロード制限設定 ページで、次のいずれかを選択します。

- 例外を除いてすべてのダウンロードを許可します – ブロックする必要があるタイプを選択し、他のすべてのタイプを許可します。

- 例外を除いてすべてのダウンロードをブロックします – アップロードできるタイプのみを選択し、他のすべてのタイプをブロックします。

-

ファイル タイプがリストに存在しない場合は、次の手順を実行します。

- カスタム MIME タイプの追加をクリックします。

-

MIME タイプの追加で、

カテゴリ/サブカテゴリ<extension>の形式で MIME タイプを入力します。 たとえば、image/pngです。 - [完了] をクリックします。

MIME タイプが例外リストに表示されます。

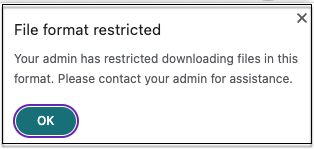

エンド ユーザーが制限されたファイルの種類をダウンロードしようとすると、Citrix Enterprise Browser は次の警告メッセージを表示します。

安全でないコンテンツ

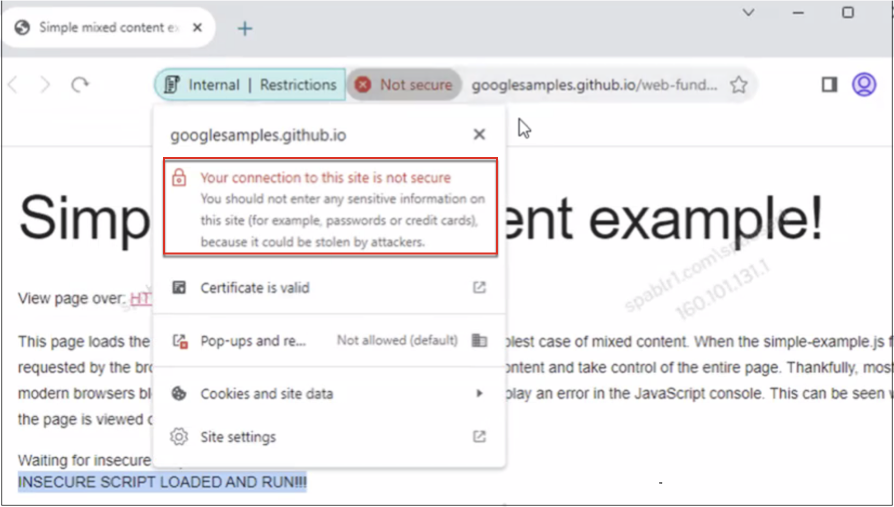

Citrix Enterprise Browser 経由でアクセスする場合、このポリシーで構成された SaaS または内部 Web アプリ内の安全でないコンテンツへのエンドユーザーによるアクセスを有効/無効にします。 安全でないコンテンツとは、HTTPS リンクではなく HTTP リンクを使用して Web ページからリンクされているファイルのことです。 デフォルト値:無効.

安全でないコンテンツの表示を有効にするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 アクセス ポリシーの作成の詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- 安全でないコンテンツをクリックします。

- 保存をクリックし、次に 完了をクリックします。

次の図は、安全でないコンテンツにアクセスしたときに表示される通知の例を示しています。

キーロギング保護

このアクセス ポリシーを使用して、Citrix Enterprise Browser 経由でアクセスしたときに、キーロガーが SaaS または内部 Web アプリからキーストロークをキャプチャすることを有効/無効にします。 デフォルト値: 有効。

マイク

Citrix Enterprise Browser 経由でアクセスする場合、このポリシーで構成された SaaS または内部 Web アプリ内でマイクにアクセスするたびにユーザーにプロンプトを表示するか、表示しません。 デフォルト値: 毎回プロンプトを表示します。

エンドユーザーは、 マイク 制限が有効になっているアプリケーションにアクセスするには、Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。

プロンプトが表示されずに毎回マイクを許可するには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- マイク をクリックし、次に 編集をクリックします。

- マイクの設定 ページで、 常にアクセスを許可するをクリックします。

- 保存をクリックし、次に 完了をクリックします。

注意:

- セキュアプライベートアクセスポリシーで「 マイク 制限」が有効になっている場合、Citrix Enterprise Browser には「 許可」の設定が表示されます。

- セキュアプライベートアクセスポリシーでオプション 毎回プロンプトを表示 が選択されている場合、Citrix Enterprise Browser に適用される設定は、Citrix Enterprise Browser の管理に Global App Configuration サービス (GACS) が使用されているかどうかによって異なります。

- GACS が使用されている場合、Citrix Enterprise Browser に GACS 設定が適用されます。

- GACS が使用されていない場合、Citrix Enterprise Browser には設定 Askが表示されます。

- 現在、Secure Private Access はマイクのブロックをサポートしていません。 マイクをブロックする必要がある場合は、GACS を通じて行う必要があります。

GACS の詳細については、「 グローバルアプリ構成サービスによる Citrix Enterprise Browser の管理」を参照してください。

通知

Citrix Enterprise Browser 経由でアクセスしたときに、このポリシーで構成された SaaS または内部 Web アプリ内の通知をユーザーに毎回表示することを許可/プロンプトします。 デフォルト値: 毎回プロンプトを表示します。

この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。

プロンプトなしで通知の表示をブロックするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- 通知 をクリックし、次に 編集をクリックします。

- 通知設定 ページで、 常に通知をブロックをクリックします。

- 保存をクリックし、次に 完了をクリックします。

ペースト

Citrix Enterprise Browser 経由でアクセスする場合、このアクセス ポリシーを使用して、コピーされたデータを SaaS または内部 Web アプリに貼り付けることを有効/無効にします。 デフォルト値: 有効。

注意:

- ポリシーで クリップボード と 貼り付け の両方の制限が有効になっている場合、 クリップボード の制限が 貼り付け の制限よりも優先されます。

- この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。 それ以外の場合、アプリケーションへのアクセスは制限されます。

- アプリ内の貼り付け操作を細かく制御するために、管理者は セキュリティ グループ 制限を使用できます。 詳細については、 セキュリティ グループのクリップボード制限を参照してください。

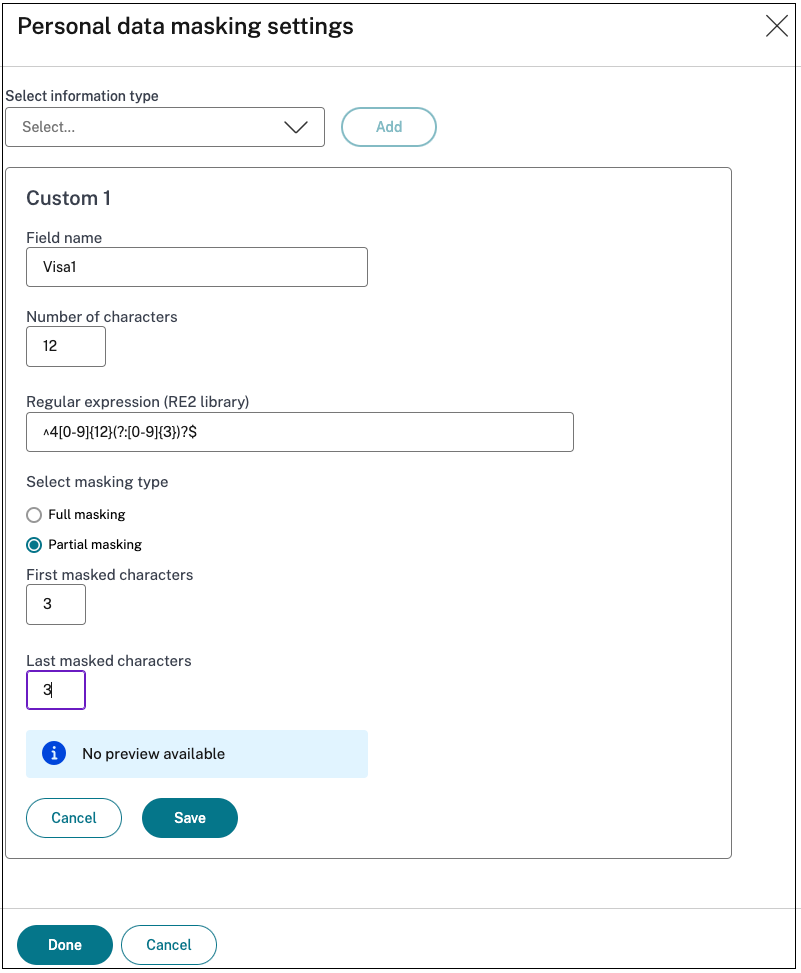

個人データのマスキング

このポリシーを使用して、Citrix Enterprise Browser 経由でアクセスする場合、SaaS または内部 Web アプリ上の個人を特定できる情報 (PII) の編集またはマスキングを有効/無効にします。

注意:

この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。 それ以外の場合、アプリケーションへのアクセスは制限されます。

個人を特定できる情報を編集またはマスクするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- 個人データのマスキング をクリックし、次に 編集をクリックします。

-

隠したりマスクしたりする情報の種類を選択し、[ 追加] をクリックします。

情報タイプが定義済みリストに表示されない場合は、カスタム情報タイプを追加できます。 詳細については、「 カスタム情報タイプの追加」を参照してください。

-

マスキングタイプを選択します。

- 完全マスキング – 機密情報を完全に覆い、読み取れないようにします。

-

部分マスキング – 機密情報を部分的に隠します。 関連するセクションのみがカバーされ、残りの部分はそのまま残ります。

部分マーキングを選択した場合は、文書の先頭または末尾から文字を選択する必要があります。 最初のマスク文字 と 最後のマスク文字 フィールドに数字を入力する必要があります。

プレビュー フィールドにマスキング形式が表示されます。 このプレビューはカスタム ポリシーでは使用できません。

- 保存 をクリックし、次に 完了をクリックします。

カスタム情報タイプを追加する

情報タイプの正規表現を追加することで、カスタム情報タイプを追加できます。

- 情報タイプを選択で、 カスタムを選択し、 追加をクリックします。

- フィールド名に、マスクする情報タイプの名前を入力します。

- で 文字数で、情報タイプの文字数を入力します。

-

正規表現 (RE2 ライブラリ)に、カスタム情報タイプの式を入力します。 たとえば、

^4[0-9]{12}(?:[0-9]{3})?$。 - 完全な情報、または最初または最後の数文字をマスクする場合は、マスク タイプを選択します。

- 保存をクリックし、次に 完了をクリックします。

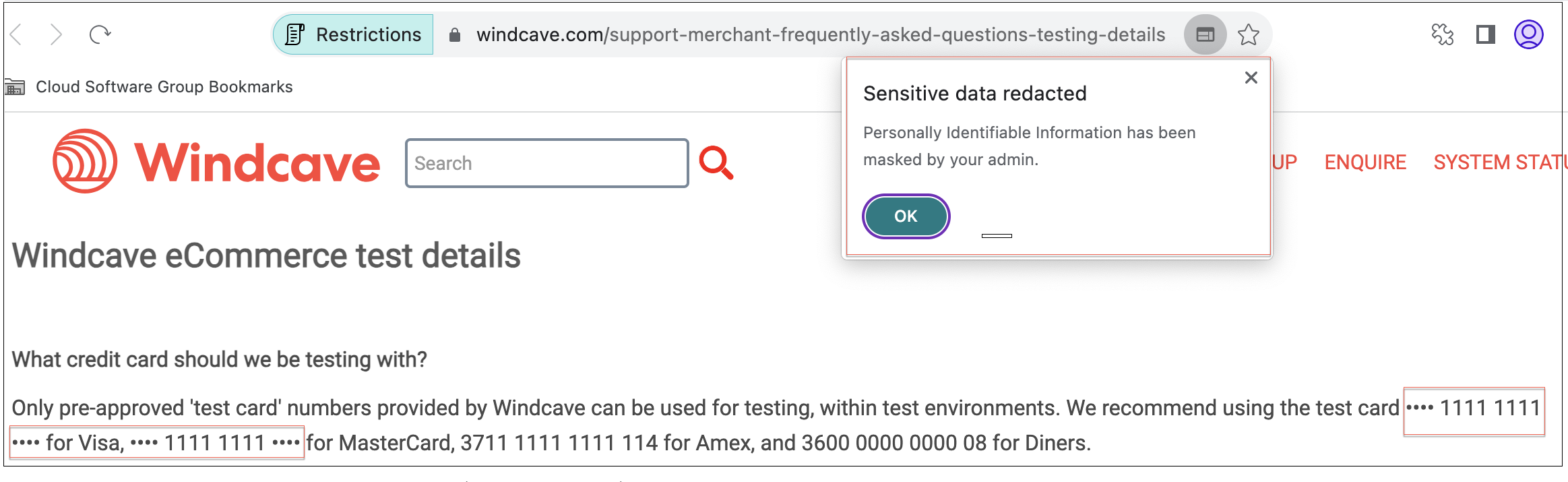

次の図は、PII がマスクされたサンプル アプリを示しています。 この図には、PII のマスキングに関連する通知も表示されています。

ポップアップ

Citrix Enterprise Browser 経由でアクセスしたときに、このポリシーで構成された SaaS または内部 Web アプリ内のポップアップの表示を有効/無効にします。 デフォルトでは、Web ページ内のポップアップは無効になっています。 デフォルト値: ポップアップを常にブロックします。

この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。

ポップアップの表示を有効にするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- ポップアップ をクリックし、次に 編集をクリックします。

- ポップアップ設定 ページで、 ポップアップを常に許可するをクリックします。

- 保存をクリックし、次に 完了をクリックします。

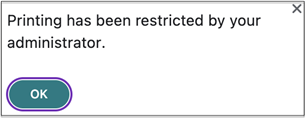

印刷

このポリシーを使用して、Citrix Enterprise Browser 経由でアクセスしたときに、構成された SaaS または内部 Web アプリからのデータの印刷を有効/無効にします。 デフォルト値: 有効。

印刷制限が有効になっているアプリケーションからエンド ユーザーがコンテンツを印刷しようとすると、次のメッセージが表示されます。

注意:

- エンド ユーザーの印刷オプションを無効にした場合、エンド ユーザーは Citrix Enterprise Browser 経由でアクセスしたときにアプリ内から印刷アクセスを要求できます。 詳細については、 リクエストによる印刷アクセスを参照してください。

- ポリシーで「 印刷 」と「 プリンター管理 」の両方の制限が有効になっている場合、「 印刷 」の制限が「 プリンター管理 」の制限よりも優先されます。

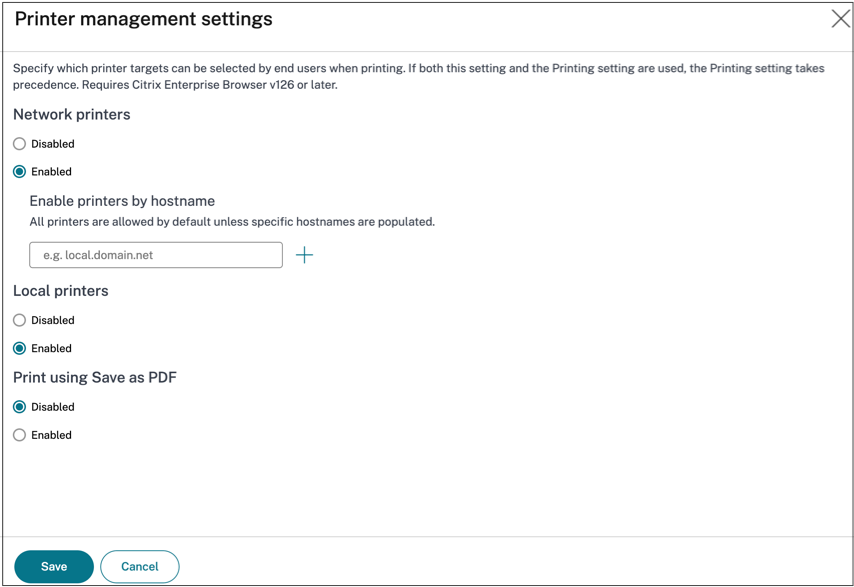

プリンター管理

このポリシーを使用して、Citrix Enterprise Browser 経由でアクセスしたときに、構成された SaaS または内部 Web アプリから管理者が構成したプリンターを使用してデータの印刷を有効/無効にします。

注意:

- 印刷を有効または無効にする 印刷 制限に加えて、 プリンター管理 制限も使用できます。 アクセス ポリシーで「 印刷 」と「 プリンター管理 」の両方の制限が有効になっている場合、「 印刷 」の制限が「 プリンター管理 」の制限よりも優先されます。

- この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。 それ以外の場合、アプリケーションへのアクセスは制限されます。

印刷制限を有効/無効にするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 アクセス ポリシーの作成の詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- プリンター管理 をクリックし、次に 編集をクリックします。

-

要件に応じて例外を選択してください。

-

ネットワーク プリンター - ネットワーク プリンターは、ネットワークに接続して複数のユーザーが使用できるプリンターです。

- 無効: ネットワーク内のすべてのプリンターからの印刷が無効になります。

- Enabled: すべてのネットワークプリンターからの印刷が有効になります。 プリンタのホスト名が指定されている場合、指定されたプリンタ以外のすべてのネットワーク プリンタがブロックされます。

注意: ネットワーク プリンターはホスト名で識別されます。

-

ローカル プリンター - ローカル プリンターは、有線接続を介して個々のコンピューターに直接接続されたデバイスです。 この接続は通常、USB、パラレル ポート、またはその他の直接インターフェイスを介して実現されます。

- Disabled: すべてのローカルプリンターからの印刷が無効になります。

- Enabled: すべてのローカルプリンターからの印刷が有効になります。

-

Print using Save as PDF

- 無効: アプリケーションのコンテンツを PDF 形式で保存することは無効です。

- 有効: アプリケーションのコンテンツを PDF 形式で保存することが有効になります。

-

ネットワーク プリンター - ネットワーク プリンターは、ネットワークに接続して複数のユーザーが使用できるプリンターです。

-

[保存] をクリックします。

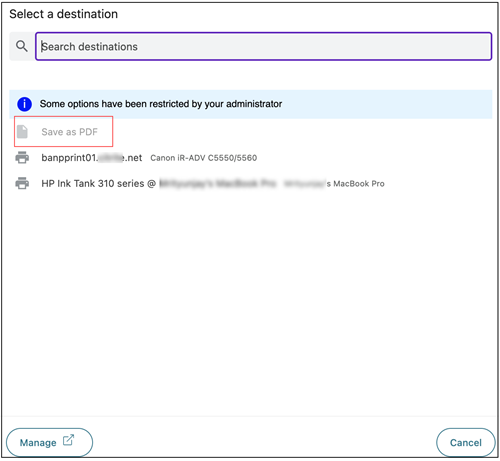

ネットワーク プリンターが無効になっている場合、 宛先 フィールドでプリンターを選択しようとすると、特定のプリンター名がグレー表示されます。

また、 [PDF として保存] を使用して印刷 が無効になっている場合、 [保存先] フィールドの [詳細を表示] リンクをクリックすると、 [PDF として保存] オプションがグレー表示されます。

スクリーンキャプチャ

いずれかの画面キャプチャ プログラムまたはアプリを使用して Citrix Enterprise Browser 経由でアクセスしたときに、このポリシーで SaaS または内部 Web アプリから画面をキャプチャする機能を有効/無効にします。 ユーザーが画面をキャプチャしようとすると、空白の画面がキャプチャされます。 デフォルト値: 有効。

ファイルタイプによるアップロード制限

このポリシーを使用して、Citrix Enterprise Browser 経由でアクセスしたときに、ユーザーが SaaS または内部 Web アプリから特定の MIME (ファイル) タイプをダウンロードする機能を有効/無効にします。

注意:

- アップロード 制限に加えて、 ファイル タイプによるアップロード制限 制限も利用できます。

- ポリシーで「 アップロード 」と「 ファイル タイプによるアップロード制限 」の両方の制限が有効になっている場合、「 アップロード 」の制限が「 ファイル タイプによるアップロード制限 」の制限よりも優先されます。

- この制限が有効になっているアプリケーションにアクセスするには、エンド ユーザーは Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。 それ以外の場合、アプリケーションへのアクセスは制限されます。

MIME タイプのアップロードを有効/無効にするには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 詳細については、「 アクセス ポリシーの作成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- ファイルタイプによるアップロード制限 をクリックし、次に 編集をクリックします。

-

ファイルタイプ別のアップロード制限設定 ページで、次のいずれかを選択します。

例外を除いてすべてのアップロードを許可します – 選択したタイプを除くすべてのファイルをアップロードします。 例外を除いてすべてのアップロードをブロックします – 選択した種類を除くすべてのファイルタイプのアップロードをブロックします。

-

ファイル タイプがリストに存在しない場合は、次の手順を実行します。

- カスタム MIME タイプの追加をクリックします。

-

MIME タイプの追加で、

カテゴリ/サブカテゴリ<extension>の形式で MIME タイプを入力します。 たとえば、image/pngです。 - [完了] をクリックします。

MIME タイプが例外リストに表示されます。

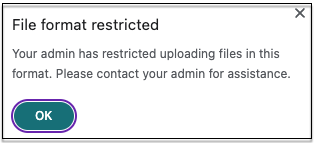

エンドユーザーが制限されたファイルの種類をアップロードしようとすると、Citrix Enterprise Browser に警告メッセージが表示されます。

アップロード

Citrix Enterprise Browser 経由でアクセスしたときに、このポリシーで構成された SaaS または内部 Web アプリ内でのユーザーのアップロード機能を有効/無効にします。 デフォルト値: 有効。

注意:

ポリシーで「 アップロード 」と「 ファイル タイプによるアップロード制限 」の両方の制限が有効になっている場合、「 アップロード 」の制限が「 ファイル タイプによるアップロード制限 」の制限よりも優先されます。

ウォーターマーク

ユーザーの画面にユーザー名とユーザーのマシンの IP アドレスを表示する透かしを有効/無効にします。 デフォルト値:無効.

Webカメラ

Citrix Enterprise Browser 経由でアクセスする場合、このポリシーで構成された SaaS または内部 Web アプリ内で Web カメラにアクセスするたびにユーザーにプロンプトを表示するか、表示しません。 デフォルト値: 毎回プロンプトを表示します。

エンドユーザーは、 Web カメラ 制限が有効になっているアプリケーションにアクセスするには、Citrix Enterprise Browser バージョン 126 以降を使用する必要があります。

プロンプトが表示されずに毎回ウェブカメラを許可するには、次の手順を実行します。

- アクセス ポリシーを作成または編集します。 詳細については、「 アクセス ポリシーの構成」を参照してください。

- アクションで、 制限付きで許可を選択します。

- ウェブカメラ をクリックし、次に 編集をクリックします。

- ウェブカメラ設定 ページで、 常にアクセスを許可するをクリックします。

- 保存をクリックし、次に 完了をクリックします。

注意:

- セキュアプライベートアクセスポリシーで Web カメラの制限が有効になっている場合、Citrix Enterprise Browser には設定 許可が表示されます。

- セキュアプライベートアクセスポリシーでオプション 毎回プロンプトを表示 が選択されている場合、Citrix Enterprise Browser に適用される設定は、Citrix Enterprise Browser の管理に Global App Configuration サービス (GACS) が使用されているかどうかによって異なります。

- GACS が使用されている場合、Citrix Enterprise Browser に GACS 設定が適用されます。

- GACS が使用されていない場合、Citrix Enterprise Browser には設定 Askが表示されます。

- 現在、Secure Private Access はウェブカメラのブロックをサポートしていません。 ウェブカメラをブロックする必要がある場合は、GACS を通じて行う必要があります。

GACS の詳細については、「 グローバルアプリ構成サービスによる Citrix Enterprise Browser の管理」を参照してください。

セキュリティ グループのクリップボード制限

セキュリティ グループ 制限 (アプリケーション > セキュリティ グループ)を使用して、指定したアプリ グループのクリップボード アクセスを有効にすることができます。 セキュリティ グループには、コピー アンド ペースト操作を実行できる一連のアプリが割り当てられます。 セキュリティ グループ内のアプリ内でクリップボード アクセスを有効にするには、アクセス設定を選択せずに、アクション 許可 または 制限付きで許可 でアクセス ポリシーを構成する必要があります。

- セキュリティ グループ 制限が有効になっている場合、異なるセキュリティ グループ内のアプリケーション間でデータをコピー/貼り付けすることはできません。 たとえば、アプリ「ProdDocs」がセキュリティ グループ「SG1」に属し、アプリ「Edocs」がセキュリティ グループ「SG2」に属している場合、両方のグループに対して コピー / 貼り付け 制限が有効になっている場合でも、「Edocs」から「ProdDocs」にコンテンツをコピー/貼り付けすることはできません。

- セキュリティ グループに属していないアプリの場合は、アクション 制限付きで許可 と制限 (コピー、 貼り付け、または クリップボード) を選択してアクセス ポリシーを作成できます。 この場合、アプリはセキュリティ グループの一部ではないため、そのアプリには コピー / 貼り付け 制限を適用できます。

注意:

また、Global App Configuration サービス (GACS) を通じて、Citrix Enterprise Browser 経由でアクセスされるアプリのクリップボード アクセスを制限することもできます。 GACS を使用して Citrix Enterprise Browser を管理している場合は、 サンドボックス クリップボードを有効にする オプションを使用してクリップボード アクセスを管理します。 GACS を介してクリップボードへのアクセスを制限すると、Citrix Enterprise Browser 経由でアクセスされるすべてのアプリに適用されます。 GACS の詳細については、「 グローバルアプリ構成サービスによる Citrix Enterprise Browser の管理」を参照してください。

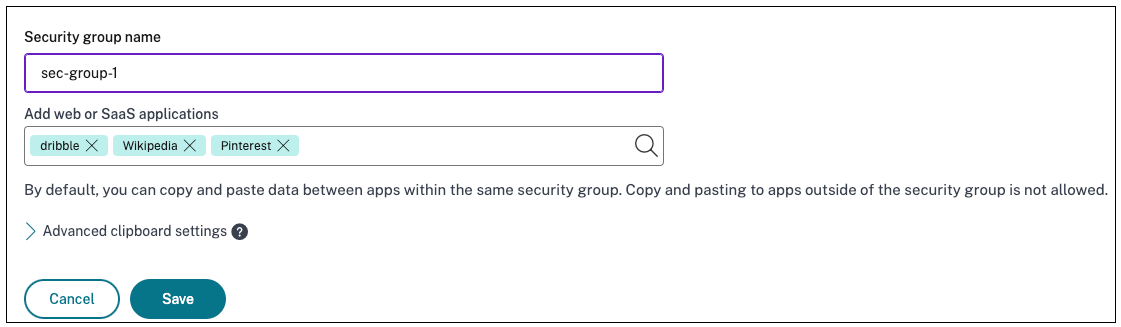

セキュリティ グループを作成するには、次の手順を実行します。

- Secure Private Access コンソールで、[ アプリケーション ] をクリックし、[ セキュリティ グループ] をクリックします。

- 新しいセキュリティ グループの追加をクリックします。

- セキュリティ グループの名前を入力します。

- Web または SaaS アプリケーションの追加で、グループ化するアプリケーションを選択して、コピーと貼り付けのコントロールを有効にします。 たとえば、Wikipedia、Pinterest、Dribble などです。

- [保存] をクリックします。

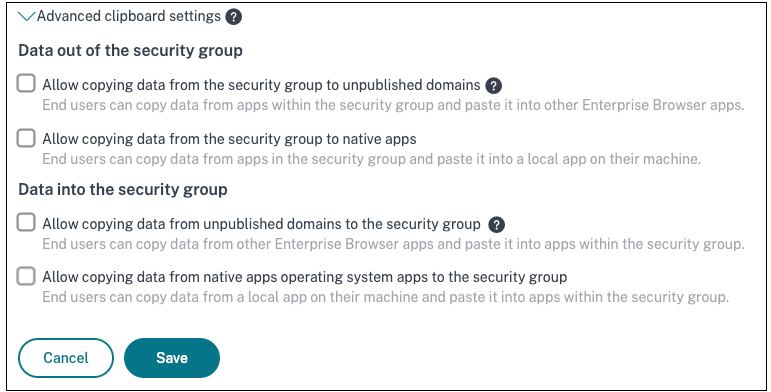

詳細なクリップボード設定の詳細については、「 ネイティブ アプリケーションと未公開アプリのコピー/貼り付けコントロールを有効にする」を参照してください。

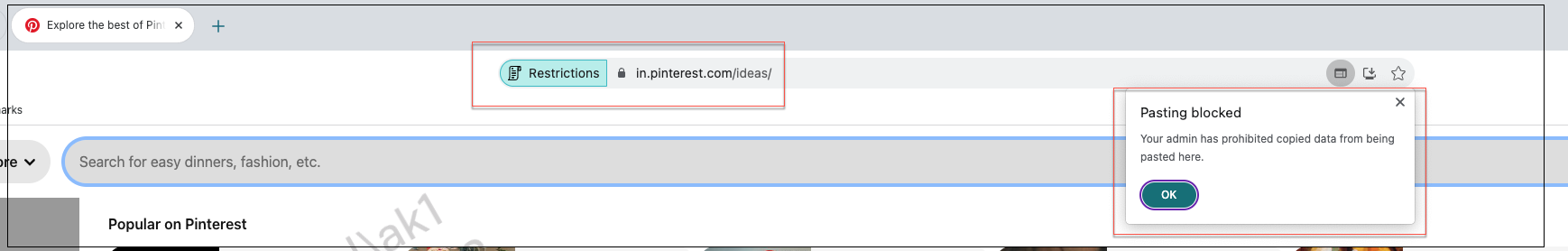

エンドユーザーが Citrix Workspace からこれらのアプリケーション (Wikipedia、Pinterest、Dribble) を起動する場合、セキュリティ グループ内の 1 つのアプリケーションから他のアプリケーションにデータを共有 (コピー/貼り付け) できる必要があります。 コピー/貼り付けは、アプリケーションに対して既に有効になっているその他のセキュリティ制限に関係なく実行されます。

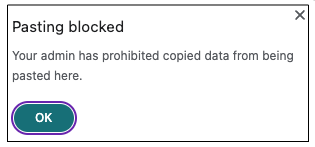

ただし、エンド ユーザーは、自分のマシン上のローカル アプリケーションまたは未公開のアプリケーションからこれらの指定されたアプリケーションにコンテンツをコピーして貼り付けることはできません (その逆も同様)。 指定されたアプリケーションから別のアプリケーションにコンテンツがコピーされると、次の通知が表示されます。

注意:

高度なクリップボード設定 セクションのオプションを使用して、ユーザー マシン上のローカル アプリケーションまたは未公開のアプリケーション コントロールからコンテンツのコピー/貼り付けを有効にすることができます。 詳細については、「 ネイティブ アプリケーションと未公開アプリのコピー/貼り付けコントロールを有効にする」を参照してください。

詳細なレベルのコピー/貼り付けを有効にする

指定されたグループ内のアプリケーション内で、きめ細かいレベルのクリップボード アクセスを有効にすることができます。 これを行うには、アプリケーションのアクセス ポリシーを作成し、要件に応じて コピー / 貼り付け 制限を有効にします。

注意:

詳細レベルのクリップボード アクセス用に作成した特定のアクセス ポリシーの優先度が、セキュリティ グループ用に作成したポリシーよりも高いことを確認します。

例:

Wikipedia、Pinterest、Dribble という 3 つのアプリケーションを含むセキュリティ グループを作成したとします。

ここで、Wikipedia または Dribble からのコンテンツの Pinterest への貼り付けを制限します。 そのためには、次の手順に従います。

- アプリケーション

Pinterestに割り当てられたアクセス ポリシーを作成または編集します。 アクセス ポリシーの作成の詳細については、「 アクセス ポリシーの構成」を参照してください。 - アクションで、 制限付きで許可を選択します。

- を選択してを貼り付けます。

Pinterest は、Wikipedia や Dribble も含まれるセキュリティ グループの一部ですが、Pinterest に関連付けられたアクセス ポリシーで 貼り付け 制限が有効になっているため、ユーザーは Wikipedia または Dribble から Pinterest にコンテンツをコピーできません。

ネイティブアプリケーションと未公開アプリのコピー/貼り付けコントロールを有効にする

- セキュリティ グループを作成します。 詳細については、コピーと貼り付けの制限に関するクリップボード セキュリティ グループ を参照してください。

-

詳細なクリップボード設定を展開します。

-

要件に応じて次のオプションを選択します。

- セキュリティ グループから未公開ドメインへのデータのコピーを許可します – セキュリティ グループ内のアプリケーションから、Secure Private Access で公開されていないアプリへのデータのコピーを有効にします。

- セキュリティ グループからネイティブ アプリへのデータのコピーを許可します - セキュリティ グループ内のアプリケーションからマシン上のローカル アプリケーションへのデータのコピーを有効にします。

- 未公開ドメインからセキュリティ グループへのデータのコピーを許可します – セキュリティ グループ内のアプリケーションへの Secure Private Access を通じて公開されていないアプリからのデータのコピーを有効にします。

- ネイティブ アプリのオペレーティング システムのセキュリティ グループからのデータのコピーを許可します - マシン上のローカル アプリケーションからアプリケーションへのデータのコピーを有効にします。

既知の問題

-

(設定 > アプリケーション ドメイン) のルーティング テーブルには、削除されたアプリケーションのドメインが保持されます。 したがって、これらのアプリケーションは、Secure Private Access では公開アプリケーションとしても扱われます。 これらのドメインに Citrix Enterprise Browser から直接アクセスする場合、 詳細なクリップボード設定で選択したオプションに関係なく、これらのアプリケーションからのコピー/貼り付けは無効になります。

たとえば、次のシナリオを想定します。

- セキュリティ グループの一部であった Jira2 (

https://test.citrite.net) という名前のアプリケーションを削除しました。 - オプション セキュリティ グループから未公開ドメインへのデータのコピーを許可するが有効になりました。

このシナリオでは、ユーザーがこのアプリケーションから同じセキュリティ グループ内の別のアプリケーションにデータをコピーしようとすると、貼り付けコントロールが無効になります。 それに関する通知がユーザーに表示されます。

- セキュリティ グループの一部であった Jira2 (

-

SaaS アプリの場合、アプリケーションがアクション アクセス拒否を含むアクセス ポリシーで構成されている場合、アプリ アクセスを拒否できます。 アプリのトラフィックはセキュア プライベート アクセスを介してトンネリングされないため、エンド ユーザーは引き続きアプリにアクセスできます。 また、アプリケーションがセキュリティ グループの一部である場合、セキュリティ グループの設定は考慮されず、アプリケーションからコンテンツをコピー/貼り付けすることはできません。