Sécuriser

Pour sécuriser les communications entre votre batterie de serveurs et l’application Citrix Workspace, intégrez vos connexions à la batterie de serveurs grâce à un large choix de technologies de sécurité, y compris Citrix Gateway.

Remarque

Citrix recommande d’utiliser Citrix Gateway pour sécuriser les communications entre les serveurs StoreFront et les appareils des utilisateurs.

-

Un serveur proxy SOCKS ou serveur proxy sécurisé (également appelé serveur proxy ou serveur proxy HTTPS).

Vous pouvez utiliser des serveurs proxy pour limiter l’accès à l’intérieur et à l’extérieur de votre réseau, et pour gérer les connexions entre l’application Citrix Workspace et les serveurs. L’application Citrix Workspace prend en charge les protocoles de proxy SOCKS et de proxy sécurisé.

-

Secure Web Gateway.

Vous pouvez utiliser Secure Web Gateway avec l’Interface Web pour fournir un point d’accès Internet unique, sécurisé et chiffré aux serveurs des réseaux d’entreprise internes.

Vous pouvez utiliser Secure Web Gateway avec l’Interface Web pour fournir des données uniques, sécurisées et chiffrées. Les serveurs des réseaux d’entreprise internes peuvent accéder aux données sécurisées via Internet.

-

Solutions de relais SSL avec protocoles TLS.

-

Un pare-feu.

Les pare-feu de réseau peuvent autoriser ou empêcher le passage des paquets de données en fonction de l’adresse et du port de destination.

Si vous utilisez l’application Citrix Workspace avec un pare-feu de réseau qui mappe l’adresse IP interne du serveur sur une adresse Internet externe (c’est-à-dire, la traduction d’adresse de réseau, ou NAT), configurez l’adresse externe.

Prise en charge du basculement de magasin multisite en fonction de la géolocalisation

À partir de la version 24.12.0, la fonctionnalité de gestion du basculement multimagasin est améliorée grâce à l’exécution de vérifications asynchrones des adresses de magasin et à la suppression des entrées de magasin obsolètes lorsqu’une nouvelle adresse de magasin de basculement est détectée. Lorsqu’un basculement se produit en raison d’une panne, l’équilibreur de charge du serveur global (GSLB) redirige le client vers un nouveau site. Cette fonctionnalité garantit que, lors du lancement d’un magasin précédemment ajouté, le détecteur de passerelle vérifie si l’adresse du magasin a changé en fonction de la géolocalisation de l’utilisateur. Si une nouvelle adresse est détectée, le client supprime automatiquement l’ancienne entrée du magasin et ajoute la nouvelle. Ce processus s’exécute en arrière-plan, permettant une transition transparente vers le nouveau magasin sans aucune intervention manuelle. Notez que cette fonctionnalité ne s’applique qu’aux magasins sur site.

Condition préalable :

L’utilisateur doit se connecter au magasin.

Limitation :

Si le cookie d’ouverture de session expire, le basculement multimagasin ne se produit pas automatiquement, car l’API de récupération de l’URL échoue. Dans ce cas, la page d’ouverture de session est demandée.

Prise en charge de l’interface utilisateur web des magasins sur site utilisant une passerelle

À partir de la version 24.12.0, l’application Citrix Workspace pour iOS prend en charge l’interface utilisateur du magasin web sur site qui se trouve également derrière la passerelle. Les administrateurs doivent configurer cette fonctionnalité, car elle n’est pas activée par défaut. Pour en savoir plus sur la configuration, consultez Nouvelle interface utilisateur pour les magasins sur site (Technical Preview).

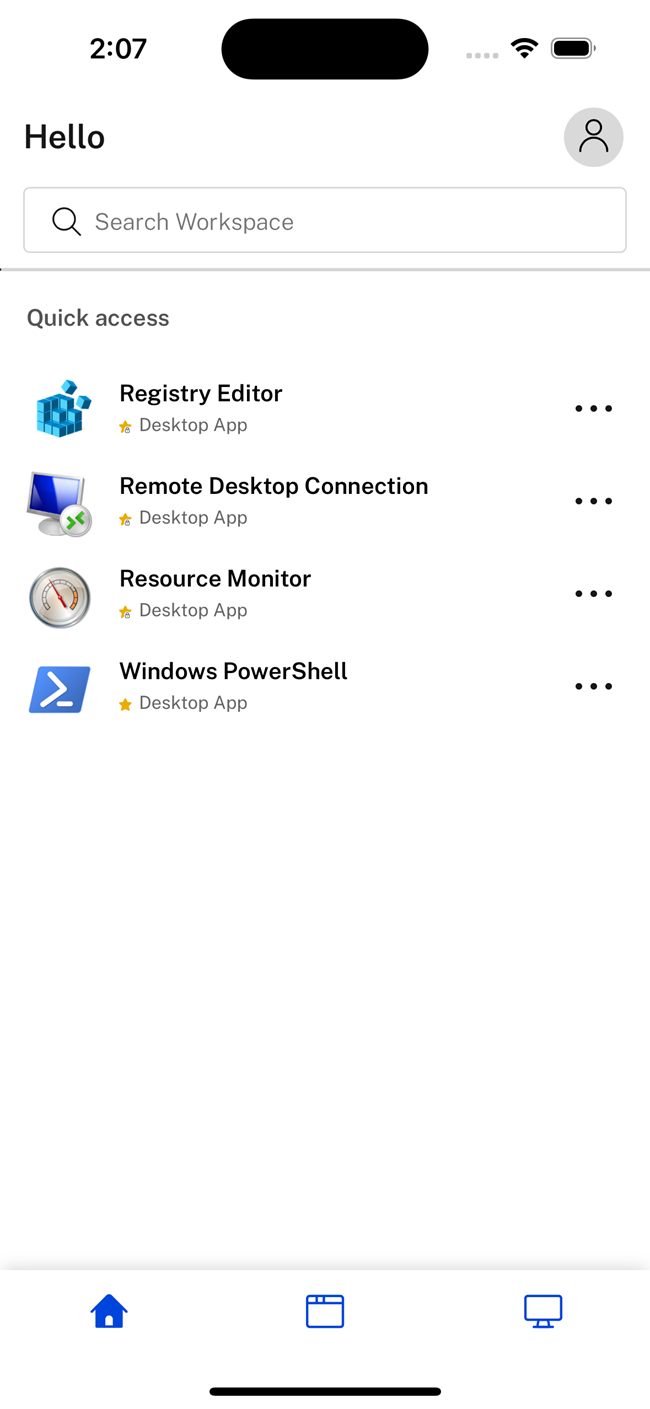

L’image suivante montre l’interface utilisateur actuelle :

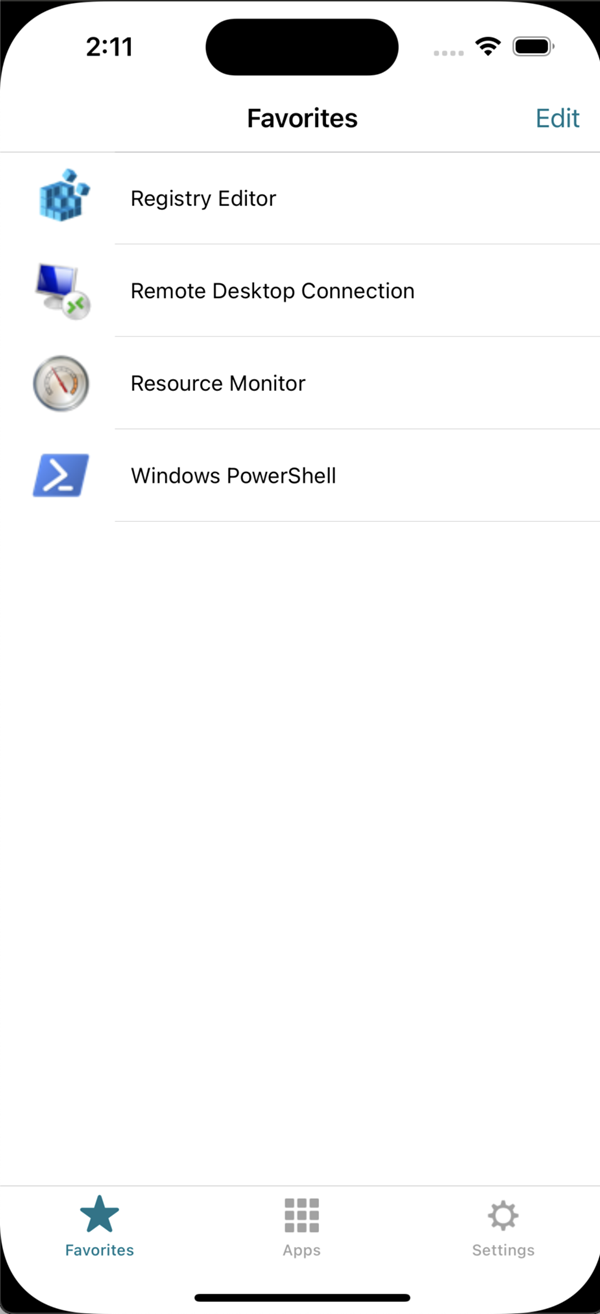

L’image suivante montre la nouvelle interface utilisateur :

Citrix Gateway

Pour permettre aux utilisateurs distants de se connecter à votre déploiement Citrix Endpoint Management via Citrix Gateway, vous pouvez configurer les certificats de manière à fonctionner avec StoreFront. La méthode que vous allez choisir pour autoriser l’accès dépend de l’édition de Citrix Endpoint Management dans votre déploiement.

Si vous déployez Citrix Endpoint Management dans votre réseau, autorisez les connexions des utilisateurs internes ou distants à StoreFront via Citrix Gateway en intégrant Citrix Gateway et StoreFront. Cette fonctionnalité permet aux utilisateurs de se connecter à StoreFront pour accéder aux applications publiées XenApp et aux bureaux virtuels XenDesktop. Les utilisateurs se connectent via l’application Citrix Workspace.

Secure Web Gateway

Cette rubrique s’applique uniquement aux déploiements faisant appel à l’Interface Web.

Vous pouvez utiliser Secure Web Gateway en mode Normal ou en mode Relais afin de fournir un canal sécurisé de communication entre l’application Citrix Workspace et le serveur. Si vous utilisez Secure Web Gateway en mode Normal, l’application Citrix Workspace ne nécessite aucune configuration. Vérifiez que les utilisateurs se connectent via l’Interface Web.

L’application Citrix Workspace utilise les paramètres configurés à distance sur le serveur Interface Web pour se connecter aux serveurs exécutant Secure Web Gateway.

Si le proxy Secure Web Gateway est installé sur un serveur dans le réseau sécurisé, vous pouvez l’utiliser en mode Relais. Si vous utilisez le mode Relais, le serveur Secure Web Gateway fonctionne comme un serveur proxy. Dans ce cas, vous devez configurer l’application Citrix Workspace pour qu’elle utilise :

- le nom de domaine complet du serveur Secure Web Gateway ;

- le numéro de port du serveur Secure Web Gateway.

Remarque

Secure Web Gateway version 2.0 ne prend pas en charge le mode Relais.

Le nom de domaine complet (FQDN) doit contenir, dans l’ordre, les trois composants suivants :

- Nom d’hôte

- Domaine intermédiaire

- Domaine de tête

Par exemple, my_computer.example.com est un nom de domaine complet, car il répertorie, dans l’ordre, un nom d’hôte (my_computer), un domaine intermédiaire (example) et un domaine de premier niveau (com). La combinaison d’un domaine intermédiaire et d’un domaine de premier niveau (example. com) est désigné comme le nom de domaine.

Serveur proxy

Les serveurs proxy permettent de limiter l’accès vers et depuis votre réseau, et de gérer les connexions entre l’application Citrix Workspace et les serveurs. L’application Citrix Workspace prend en charge les protocoles de proxy SOCKS et de proxy sécurisé.

L’application Citrix Workspace utilise les paramètres de serveur proxy pour communiquer avec le serveur Citrix Virtual Apps and Desktops. Les paramètres du serveur proxy sont configurés à distance sur le serveur de l’Interface Web.

Lorsque l’application Citrix Workspace communique avec le serveur Web, l’application utilise les paramètres du serveur proxy. Configurez les paramètres du serveur proxy pour le navigateur Web par défaut sur la machine utilisateur.

Pare-feu

Les pare-feu de réseau peuvent autoriser ou empêcher le passage des paquets de données en fonction de l’adresse et du port de destination. Si vous utilisez un pare-feu dans votre déploiement, l’application Citrix Workspace doit pouvoir communiquer via le pare-feu avec le serveur Web et le serveur Citrix. Le pare-feu doit autoriser le trafic HTTP pour les communications entre les machines utilisateur et le serveur Web. Généralement, le trafic HTTP passe par le port HTTP standard 80 ou 443 si un serveur Web sécurisé est utilisé. Pour les communications avec le serveur Citrix, le pare-feu doit autoriser le trafic ICA entrant sur les ports 1494 et 2598.

Si le pare-feu est configuré pour la traduction des adresses réseau, vous pouvez vous servir de l’Interface Web pour définir les mappages depuis les adresses internes vers les adresses externes et les ports. Par exemple, si votre serveur Citrix Virtual Apps and Desktops et Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service) n’est pas configuré avec une adresse secondaire, vous pouvez configurer l’Interface Web pour qu’elle fournisse une adresse secondaire à l’application Citrix Workspace pour iOS. L’application Citrix Workspace pour iOS se connecte ensuite au serveur à l’aide de l’adresse externe et du numéro de port.

TLS

L’application Citrix Workspace prend en charge TLS 1.2 et 1.3 avec les suites de chiffrement suivantes pour les connexions TLS à XenApp et XenDesktop :

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

Remarque

L’application Citrix Workspace exécutée sur iOS 9 et versions ultérieures ou la version 21.2.0 ne prend pas en charge les suites de chiffrement TLS suivantes :

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

TLS (Transport Layer Security) est la dernière version normalisée du protocole TSL. Le groupe de travail Internet Engineering Taskforce (IETF) l’a rebaptisé TLS lorsqu’il est devenu responsable du développement de TLS sous la forme d’une norme ouverte.

TLS garantit la sécurité des communications de données grâce à l’authentification des serveurs, au chiffrement du flux de données et aux contrôles d’intégrité des messages. Certaines organisations, telles que les organisations gouvernementales américaines requièrent l’utilisation du protocole TLS pour sécuriser les communications de données. Ces organisations peuvent également exiger l’utilisation d’une cryptographie éprouvée, telle que FIPS 140. La norme FIPS 140 est une norme de cryptographie.

L’application Citrix Workspace prend en charge les clés RSA de longueur 1024, 2048 et 3072. Les certificats racine avec des clés RSA de longueur de 4 096 bits sont aussi pris en charge.

Remarque

- L’application Citrix Workspace utilise la cryptographie de plate-forme (iOS) pour les connexions entre l’application Citrix Workspace pour iOS et StoreFront.

Configurer et activer TLS

Deux étapes principales permettent de configurer TLS :

- Configurez le Relais SSL sur votre serveur Citrix Virtual Apps and Desktops et sur votre serveur Interface Web, procurez-vous le certificat serveur approprié et installez-le.

- Installez le certificat racine équivalent sur la machine utilisateur.

Installer des certificats racine sur des machines utilisateur

Pour sécuriser les communications entre l’application Citrix Workspace sur laquelle TLS est activé et Citrix Virtual Apps and Desktops, vous avez besoin d’un certificat racine sur la machine utilisateur. Le certificat vérifie la signature de l’autorité de certification sur le certificat du serveur.

iOS est fourni avec une centaine de certificats racine commerciaux préinstallés. Si vous souhaitez utiliser un certificat différent, vous pouvez en recevoir un auprès d’une autorité de certification et l’installer sur chaque machine utilisateur.

En fonction des procédures de sécurité de votre entreprise, vous pouvez installer le certificat racine sur chaque machine utilisateur plutôt que de demander aux utilisateurs de l’installer eux-mêmes. Le choix le plus sûr et le plus facile consiste à ajouter des certificats racine au trousseau iOS.

Pour ajouter un certificat racine au trousseau

- Envoyez un e-mail à votre propre adresse avec le fichier de certificat.

- Ouvrez le fichier de certificat sur l’appareil. Cette action démarre automatiquement l’application Trousseau d’accès.

- Suivez les invites pour ajouter le certificat.

-

À partir d’iOS 10, vérifiez que le certificat est approuvé en accédant au menu iOS Paramètres > À propos de > Paramètres d’approbation de certificat.

Sous Paramètres d’approbation de certificat, consultez la section « ACTIVER LA CONFIANCE TOTALE POUR LES CERTIFICATS RACINE ». Assurez-vous que votre certificat a été sélectionné pour une confiance totale.

Le certificat racine est installé. Les clients TLS et les autres applications utilisant TLS peuvent utiliser le certificat racine à l’aide de TLS.

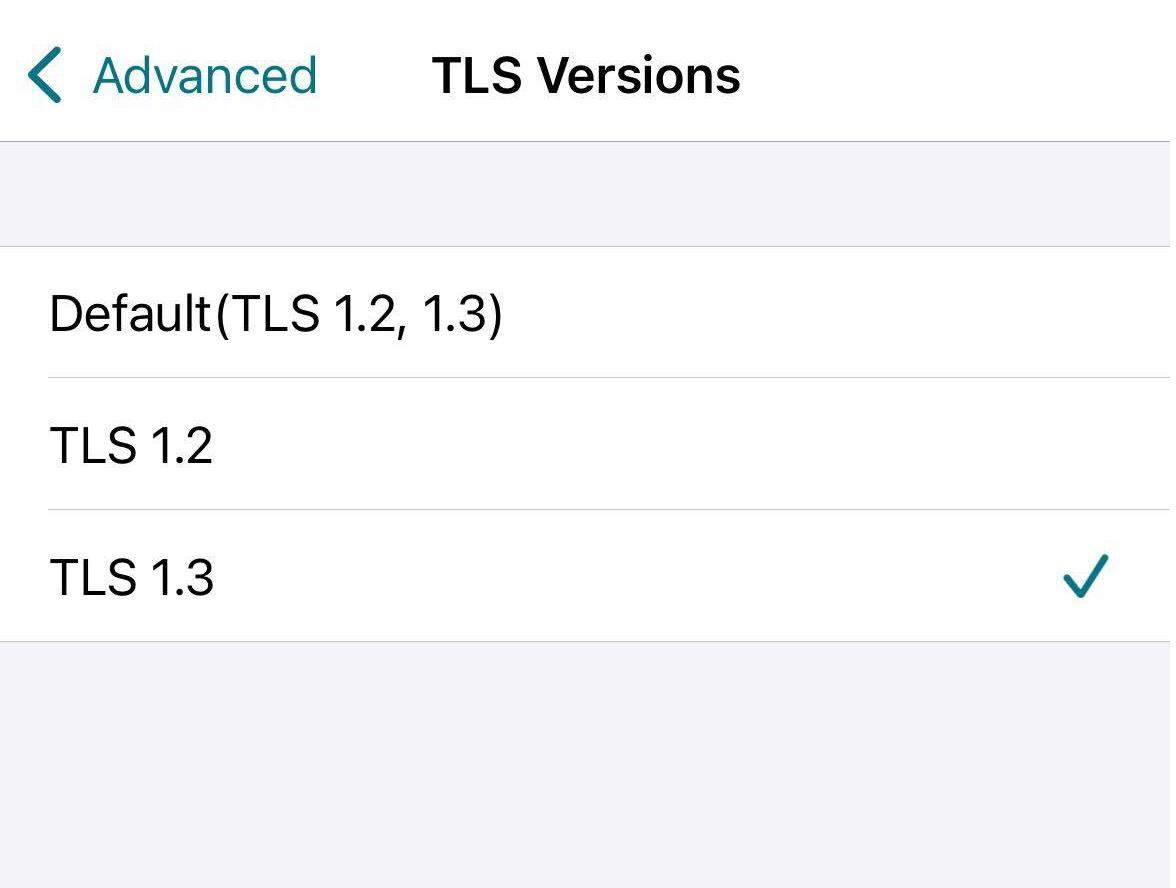

Prise en charge du protocole TLS 1.3

À compter de la version 23.9.0, l’application Citrix Workspace pour iOS prend en charge le protocole TLS 1.3 qui améliore les performances et l’efficacité. Le protocole TLS 1.3 garantit une sécurité de haut niveau grâce à ses suites de chiffrement complexes et à ses clés de session uniques.

Les utilisateurs peuvent l’activer sur l’application Citrix Workspace pour iOS comme suit :

- Accédez à Paramètres avancés > Versions TLS.

- Sélectionnez la version TLS 1.3.

Prise en charge du protocole DTLS 1.2

À partir de la version 24.7.0, l’application Citrix Workspace pour iOS prend en charge le protocole DTLS version 1.2. DTLS 1.2 apporte des améliorations par rapport à la version précédente, qui inclut des algorithmes de cryptage robustes, de meilleurs protocoles d’établissement de liaison et une protection contre différentes attaques. Ce protocole améliore la sécurité globale.

Remarque

En cas de problème avec la version 1.2 du protocole DTLS, l’application Citrix Workspace pour iOS revient facilement aux versions prises en charge précédentes.

Prise en charge du service Posture de l’appareil Citrix

À partir de la version 2402, l’application Citrix Workspace pour iOS prend en charge le service Posture de l’appareil Citrix. Le service Posture de l’appareil Citrix est une solution basée sur le cloud qui aide les administrateurs à appliquer certaines exigences que les terminaux doivent respecter pour accéder aux ressources Citrix DaaS (applications et bureaux virtuels) ou Citrix Secure Private Access.

Pour l’application Citrix Workspace pour iOS, le service Posture de l’appareil prend uniquement en charge l’analyse de la version de l’application Citrix Workspace et de la version du système d’exploitation de l’appareil iOS.

Pour plus d’informations, consultez la documentation Posture de l’appareil.

Remarque

Cette fonctionnalité n’est prise en charge que pour les magasins cloud.

Site XenApp et XenDesktop

Pour configurer le site XenApp et XenDesktop :

Important

- L’application Citrix Workspace utilise les sites XenApp et XenDesktop qui prennent en charge Citrix Secure Gateway 3.x.

- L’application Citrix Workspace utilise les sites Web Citrix Virtual Apps qui prennent en charge Citrix Secure Gateway 3.x.

- Les sites XenApp et XenDesktop ne prennent en charge que l’authentification à un facteur.

- Les sites Web Citrix Virtual Apps prennent en charge l’authentification à un facteur et à deux facteurs.

- Tous les navigateurs intégrés prennent en charge l’Interface Web 5.4.

Avant de commencer la configuration, installez et configurez Citrix Gateway de sorte qu’il fonctionne avec l’Interface Web. Vous pouvez modifier ces instructions afin de les adapter à votre environnement spécifique.

Si vous utilisez une connexion Citrix Secure Gateway, ne configurez pas les paramètres Citrix Gateway sur l’application Citrix Workspace.

L’application Citrix Workspace utilise un site XenApp et XenDesktop pour obtenir des informations sur les applications auxquelles un utilisateur est autorisé à accéder. Au cours de ce processus, les informations sont présentées à l’application Citrix Workspace exécutée sur votre appareil. De même, vous pouvez utiliser l’Interface Web pour les connexions Citrix Virtual Apps traditionnelles basées sur SSL. Pour la même connexion basée sur SSL, vous pouvez configurer Citrix Gateway. Cette capacité de configuration est intégrée aux sites XenApp et XenDesktop exécutés sur l’Interface Web 5.x.

Configurez le site XenApp et XenDesktop pour prendre en charge des connexions provenant d’une connexion Citrix Secure Gateway :

- Sur le site XenApp et XenDesktop, sélectionnez Gérer l’accès client sécurisé > Modifier les paramètres de l’accès client sécurisé.

- Dans Méthode d’accès, choisissez Passerelle directe.

- Entrez le nom de domaine complet de l’appliance Secure Web Gateway.

- Entrez les informations de Secure Ticket Authority (STA).

Remarque

Pour Citrix Secure Gateway, Citrix recommande d’utiliser le chemin d’accès par défaut Citrix (//NomServeurXenApp/Citrix/PNAgent). Le chemin par défaut permet aux utilisateurs de spécifier le nom de domaine complet de la passerelle Secure Web Gateway à laquelle ils se connectent. N’utilisez pas le chemin d’accès complet au fichier config.xml qui se trouve sur le site XenApp et XenDesktop. Par exemple, (//XenAppServerName/CustomPath/config.xml).

Pour configurer Citrix Secure Gateway

-

Utilisez l’assistant de configuration Citrix Secure Gateway pour configurer la passerelle.

Citrix Secure Gateway prend en charge le serveur dans le réseau sécurisé qui héberge le site XenApp Service.

Après avoir sélectionné l’option Indirect, entrez le chemin d’accès du nom de domaine complet de votre serveur passerelle Secure Web Gateway et complétez les étapes suivantes de l’assistant.

-

Testez une connexion à partir d’une machine utilisateur pour vous assurer que Secure Web Gateway est correctement configuré en termes de réseau et d’allocation de certificat.

Pour configurer l’appareil mobile

- Lors de l’ajout d’un compte Citrix Secure Gateway, entrez le nom de domaine complet correspondant de votre serveur Citrix Secure Gateway dans le champ Adresse :

- Si vous avez créé les sites XenApp et XenDesktop à l’aide du chemin d’accès par défaut (/Citrix/PNAgent), entrez le FQDN de Secure Web Gateway : FQDNofSecureGateway.companyName.com

- Si vous avez personnalisé le chemin d’accès aux sites XenApp et XenDesktop, entrez le chemin d’accès complet au fichier config.xml, tel que : FQDNofSecureGateway.companyName.com/CustomPath/config.xml

- Si vous configurez manuellement le compte, désactivez l’option Citrix Gateway Nouveau compte.