Configuration de Single Sign-On sur l’application Citrix Workspace

Single Sign-On à l’aide d’Azure Active Directory

Cette section explique comment mettre en œuvre l’authentification unique (SSO ou Single Sign-On) à l’aide d’Azure Active Directory (AAD) en tant que fournisseur d’identité avec des charges de travail jointes au domaine dans des points de terminaison hybrides ou inscrits auprès de AAD. Avec cette configuration, vous pouvez vous authentifier auprès de Workspace à l’aide de Windows Hello ou de FIDO2 sur les points de terminaison inscrits à AAD.

Remarque :

Si vous utilisez Windows Hello pour l’authentification autonome, vous pouvez bénéficier d’une authentification unique sur l’application Citrix Workspace. Cependant, vous êtes invité à saisir votre nom d’utilisateur et votre mot de passe lorsque vous accédez aux applications ou aux bureaux virtuels publiés. Pour contourner le problème, envisagez de mettre en œuvre le Service d’authentification fédérée (FAS).

Logiciels requis

-

Connexion active Azure Active Directory à Citrix Cloud. Pour de plus amples informations, consultez la section Connecter Azure Active Directory à Citrix Cloud.

-

Vous devez disposer d’une authentification Azure Active Directory à Citrix Workspace. Pour plus d’informations, consultez Activer l’authentification Azure AD pour les espaces de travail.

-

Vérifiez si vous avez configuré Azure AD Connect. Pour plus d’informations, consultez la section Prise en main d’Azure AD Connect à l’aide de paramètres express.

-

Activez l’authentification pass-through sur Azure AD Connect. Vérifiez également que les options d’authentification unique (Single Sign-On) et pass-through fonctionnent sur le portail Azure. Pour plus d’informations, consultez Authentification directe Azure Active Directory : Démarrage rapide.

Configuration

Effectuez les étapes suivantes pour configurer l’authentification unique (SSO) sur votre appareil :

- Installez l’application Citrix Workspace à l’aide de la ligne de commandes Windows avec l’option

includeSSON:

CitrixWorkspaceApp.exe /includeSSON

-

Redémarrez votre appareil.

À partir de l’application Citrix Workspace pour Windows version 2503, le système installe SSON par défaut en mode dormant. Vous pouvez activer SSON après l’installation à l’aide de la stratégie d’objet de stratégie de groupe (GPO). Pour l’activer, accédez à Authentification utilisateur > Nom d’utilisateur et mot de passe locaux, puis cochez la case Activer l’authentification pass-through.

Remarque :

Vous devez redémarrer le système après la mise à jour de la stratégie GPO pour que le paramètre SSON prenne effet.

-

Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant

gpedit.msc. -

Accédez à Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur > Nom d’utilisateur et mot de passe locaux.

-

Sélectionnez Activer l’authentification pass-through. En fonction de la configuration et des paramètres de sécurité, sélectionnez l’option Autoriser l’authentification pass-through pour toutes les connexions ICA pour que l’authentification pass-through fonctionne.

-

Modifiez les paramètres Authentification utilisateur dans Internet Explorer. Pour modifier les paramètres :

- Ouvrez Propriétés Internet à partir du panneau de configuration.

-

Accédez à Propriétés générales > Intranet local, puis cliquez sur Sites.

-

Dans la fenêtre Intranet local, cliquez sur Avancé, ajouter des sites de confiance, ajoutez les sites de confiance suivants, puis cliquez sur Fermer :

https://aadg.windows.net.nsatc.nethttps://autologon.microsoftazuread-sso.comThe name of your tenant, for example: https://xxxtenantxxx.cloud.com

-

Désactivez les invites d’authentification supplémentaires en désactivant l’attribut

prompt=logindans votre locataire. Pour plus d’informations, consultez l’article User Prompted for Additional Credentials on Workspace URLs When Using Federated Authentication Providers. Vous pouvez contacter le support technique Citrix pour désactiver l’attributprompt=logindans votre locataire afin de configurer correctement l’authentification unique. -

Activez l’authentification pass-through au domaine sur le client de l’application Citrix Workspace. Pour plus d’informations, consultez la section Authentification pass-through au domaine.

-

Redémarrez l’application Citrix Workspace pour que les modifications prennent effet.

Single Sign-On à l’aide d’Okta et du Service d’authentification fédérée

Cette section explique comment mettre en œuvre l’authentification unique (SSO ou Single Sign-On) à l’aide d’Okta en tant que fournisseur d’identité avec un appareil joint au domaine et un Service d’authentification fédérée (FAS). Avec cette configuration, vous pouvez vous authentifier auprès de Workspace à l’aide d’Okta pour activer l’authentification unique et empêcher une deuxième invite d’ouverture de session. Pour que ce mécanisme d’authentification fonctionne, vous devez utiliser le Service d’authentification fédérée Citrix avec Citrix Cloud. Pour plus d’informations, consultez la section Connecter le Service d’authentification fédérée Citrix à Citrix Cloud.

Logiciels requis

-

Cloud Connector. Pour de plus amples informations sur l’installation du Cloud Connector, consultez la section Installation de Cloud Connector.

-

Agent Okta. Pour plus d’informations sur l’installation d’un agent Okta, consultez Installer l’agent Okta Active Directory. Vous pouvez également configurer l’agent Web Okta IWA pour qu’il se connecte à partir d’un appareil joint au domaine Windows. Pour plus d’informations, consultez l’article Install and configure the Okta IWA Web agent for Desktop single sign-on.

-

Connexion active Azure Active Directory à Citrix Cloud. Pour de plus amples informations, consultez la section Connecter Azure Active Directory à Citrix Cloud.

-

Service d’authentification fédérée. Pour plus d’informations, consultez la section Installer le Service d’authentification fédérée.

Configuration

Effectuez les étapes suivantes pour configurer l’authentification unique (SSO) sur votre appareil :

Connecter Citrix Cloud à votre organisation Okta :

-

Téléchargez et installez l’agent Okta Active Directory. Pour plus d’informations, consultez l’article Install the Okta Active Directory agent.

-

Connectez-vous à Citrix Cloud sur

https://citrix.cloud.com. -

Dans le menu Citrix Cloud, sélectionnez Gestion des identités et des accès.

-

Localisez Okta et sélectionnez Connecter dans le menu des points de suspension.

-

Dans URL Okta, entrez votre domaine Okta.

-

Dans Jeton API Okta, entrez le jeton API de votre organisation Okta.

-

Dans ID client et Clé secrète client, entrez l’ID client et la clé secrète de l’intégration de l’application Web OIDC que vous avez créée précédemment. Pour copier ces valeurs à partir de la console Okta, sélectionnez Applications et recherchez votre application Okta. Sous Informations d’identification du client, utilisez le bouton Copier dans le presse-papiers pour chaque valeur.

-

Cliquez sur Tester et terminer. Citrix Cloud vérifie vos détails Okta et teste la connexion.

Activer l’authentification Okta pour les espaces de travail :

-

Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail > Authentification.

-

Sélectionnez Okta. Lorsque vous y êtes invité, sélectionnez Je comprends l’impact sur l’expérience des abonnés.

-

Cliquez sur Accepter pour accepter la demande d’autorisations.

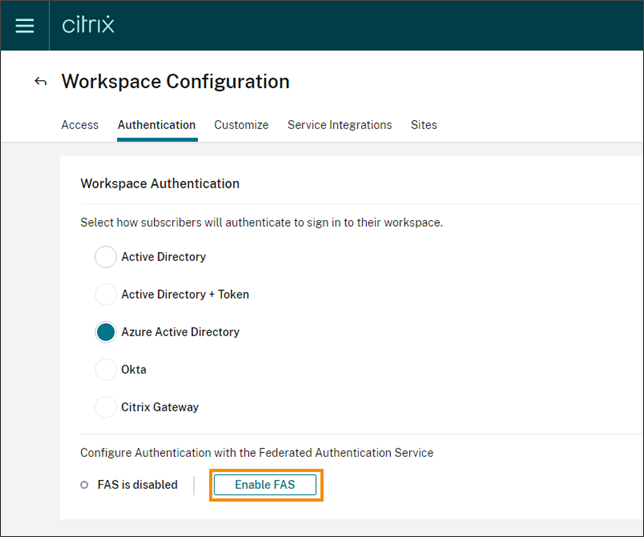

Activer le Service d’authentification fédérée :

-

Dans le menu Citrix Cloud, sélectionnez Configuration de l’espace de travail, puis sélectionnez Authentification.

-

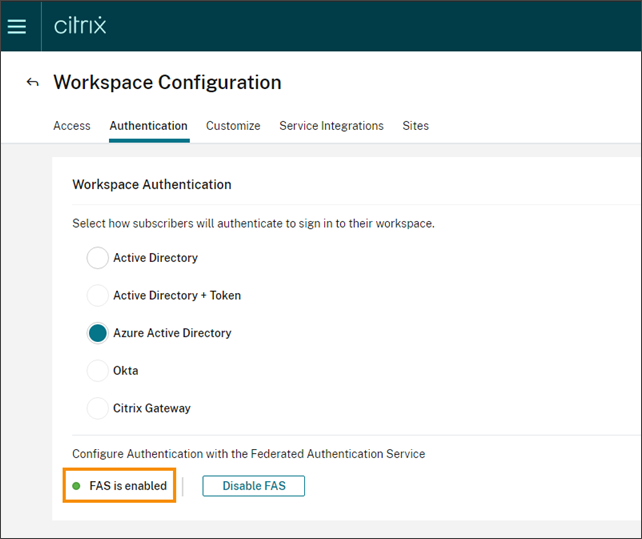

Cliquez sur Activer FAS. Cette modification peut prendre jusqu’à cinq minutes pour être appliquée aux sessions des abonnés.

Ensuite, le Service d’authentification fédérée est actif pour tous les lancements d’applications et de bureaux virtuels à partir de Citrix Workspace.

Lorsque les abonnés se connectent à leur espace de travail et lancent une application ou un bureau virtuel dans le même emplacement de ressources que le serveur FAS, l’application ou le bureau démarre sans demander d’informations d’identification.

Remarque :

Si tous les serveurs FAS d’un emplacement de ressources sont en panne ou en mode de maintenance, le lancement de l’application réussit, mais l’authentification unique n’est pas active. Les abonnés sont invités à fournir leurs informations d’identification AD pour accéder à chaque application ou bureau.