Intégration SIEM à l’aide d’un connecteur de données basé sur Kafka ou Logstash

L’intégration SIEM de Citrix Analytics for Security™ vous permet d’exporter et de corréler les données des utilisateurs de Citrix Analytics vers votre environnement SIEM et d’obtenir des informations plus approfondies sur la posture de sécurité de votre organisation.

Pour plus d’informations sur les avantages de l’intégration et le type d’événements de données (informations sur les risques et événements de source de données) envoyés à votre SIEM, consultez Intégration de la gestion des informations et des événements de sécurité.

Vous pouvez intégrer Citrix Analytics for Security à vos solutions SIEM via les deux mécanismes suivants (pris en charge par votre SIEM et votre déploiement informatique) :

- Connectez-vous via les points de terminaison Kafka

- Connectez-vous via le courtier de données Logstash avec l’ingestion basée sur Kafka

Conditions préalables

-

Activez le traitement des données pour au moins une source de données. Cela aide Citrix Analytics for Security à démarrer l’intégration avec votre outil SIEM.

-

Assurez-vous que le point de terminaison suivant figure dans la liste d’autorisation de votre réseau.

Point de terminaison Région des États-Unis Région de l’Union européenne Région Asie-Pacifique Sud Courtiers Kafka casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094

Intégrer avec un service SIEM à l’aide de Kafka

Kafka est un logiciel open source utilisé pour le streaming de données en temps réel. À l’aide de Kafka, vous pouvez analyser les données en temps réel pour obtenir des informations plus rapidement. La plupart des grandes organisations qui gèrent des données adéquates utilisent Kafka.

Northbound Kafka est une couche intermédiaire interne permettant à Citrix Analytics de partager des flux de données en temps réel avec les clients SIEM via des points de terminaison Kafka. Si votre SIEM prend en charge les points de terminaison Kafka, utilisez les paramètres fournis dans le fichier de configuration Logstash et les détails du certificat dans le fichier JKS ou le fichier PEM pour intégrer votre SIEM à Citrix Analytics for Security.

Les paramètres suivants sont requis pour l’intégration à l’aide de Kafka :

| Nom de l’attribut | Description | Exemple de données de configuration |

|---|---|---|

| Nom d’utilisateur | Nom d’utilisateur fourni par Kafka. | 'sasl.username': cas_siem_user_name, |

| Hôte | Nom d’hôte du serveur Kafka auquel vous souhaitez vous connecter. | 'bootstrap.servers': cas_siem_host, |

| Nom de la rubrique/ID client | ID client attribué à chaque locataire. | 'client.id': cas_siem_topic, |

| Nom/ID du groupe | Nom du groupe dont vous avez besoin pour lire les messages partagés par les consommateurs. | 'group.id': cas_siem_group_id, |

| Protocole de sécurité | Nom du protocole de sécurité. | 'security.protocol': 'SASL_SSL', |

| Mécanismes SASL | Mécanisme d’authentification généralement utilisé pour le chiffrement afin d’implémenter une authentification sécurisée. | 'sasl.mechanisms': 'SCRAM-SHA-256', |

| Emplacement du magasin de confiance SSL | Emplacement où vous pouvez stocker le fichier de certificat. Le mot de passe du magasin de confiance client est facultatif et doit être laissé vide. | 'ssl.ca.location': ca_location |

| Délai d’expiration de session | Le délai d’expiration de session utilisé pour détecter les défaillances client lors de l’utilisation de Kafka. | 'session.timeout.ms': 60000, |

| Réinitialisation automatique du décalage | Définit le comportement lors de la consommation de données à partir d’une partition de rubrique lorsqu’il n’y a pas de décalage initial. Vous pouvez définir les valeurs telles que latest, earliest ou none. | 'auto.offset.reset': 'earliest', |

L’exemple de sortie de configuration suivant :

{'bootstrap.servers': cas_siem_host,

'client.id': cas_siem_topic,

'group.id': cas_siem_group_id,

'session.timeout.ms': 60000,

'auto.offset.reset': 'earliest',

'security.protocol': 'SASL_SSL',

'sasl.mechanisms': 'SCRAM-SHA-256',

'sasl.username': cas_siem_user_name,

'sasl.password': self.CLEAR_PASSWORD,

'ssl.ca.location': ca_location

}

<!--NeedCopy-->

Les paramètres susmentionnés sont disponibles dans le fichier de configuration Logstash. Pour télécharger le fichier de configuration, accédez à Paramètres > Exportations de données > Environnement SIEM > sélectionnez l’onglet Autres > cliquez sur Télécharger le fichier de configuration Logstash.

Pour en savoir plus sur les valeurs de configuration, reportez-vous à Configuration.

Flux de données

La communication des données d’authentification a lieu entre les courtiers côté serveur Kafka (cloud Citrix Analytics for Security) et les clients Kafka. Toutes les communications des courtiers/clients externes utilisent le protocole de sécurité SASL_SSL activé et ciblent le port 9094 pour l’accès public.

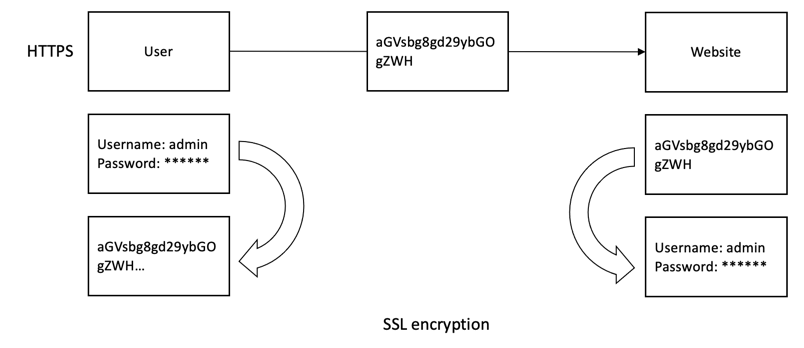

Apache Kafka dispose d’un composant de sécurité pour chiffrer les données en transit à l’aide du chiffrement SSL. La transmission des données sur le réseau est chiffrée et sécurisée lorsque le chiffrement est activé et que les certificats SSL sont définis. Seules la première et la dernière machine possèdent la capacité de déchiffrer les paquets envoyés via SSL.

Authentifications

Deux niveaux d’authentification sont disponibles ci-dessous :

-

TLS/entre le client et le serveur.

- Les certificats de serveur (clés publiques) pour l’échange d’authentification TLS entre le client et le serveur.

- L’authentification basée sur le client ou les authentifications bidirectionnelles ne sont pas prises en charge (où les certificats de clé privée client sont requis).

-

Nom d’utilisateur/mot de passe pour le contrôle d’accès aux RUBRIQUES/points de terminaison

- Garantit qu’un client spécifique ne peut lire que des rubriques client spécifiques.

- SASL/SCRAM est utilisé pour le mécanisme d’authentification par nom d’utilisateur/mot de passe, ainsi que le chiffrement TLS, afin d’implémenter une authentification sécurisée.

Chiffrement avec SSL et authentification avec SASL/SSL et SASL/PLAINTEXT

Par défaut, Apache Kafka communique en PLAINTEXT, où toutes les données sont envoyées en clair et n’importe quel routeur peut lire le contenu des données. Apache Kafka dispose d’un composant de sécurité pour chiffrer les données en transit à l’aide du chiffrement SSL. Avec le chiffrement activé et des certificats SSL soigneusement configurés, les données sont désormais chiffrées et transmises en toute sécurité sur le réseau. Avec le chiffrement SSL, seules la première et la dernière machine possèdent la capacité de déchiffrer le paquet envoyé.

Étant donné que le chiffrement SSL bidirectionnel est utilisé, la connexion par nom d’utilisateur/mot de passe est sécurisée pour les communications externes.

Le chiffrement n’est qu’en transit et les données restent non chiffrées sur le disque du courtier.

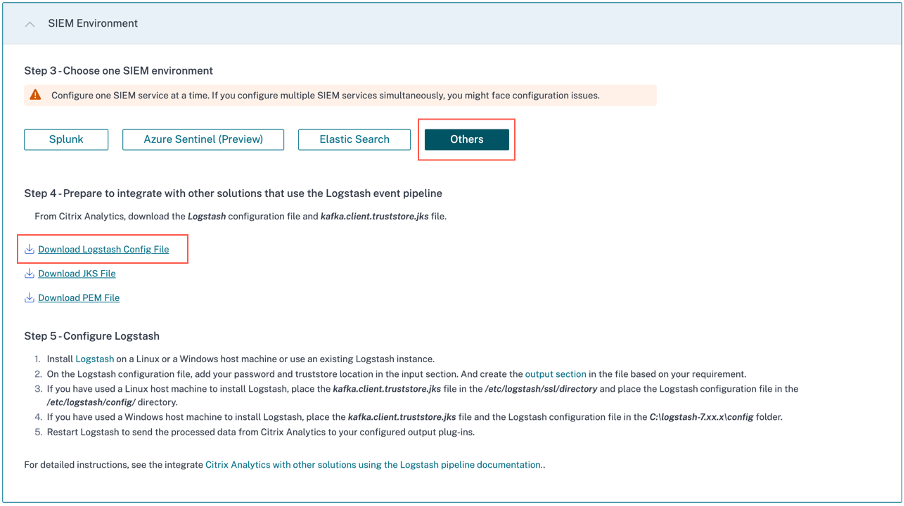

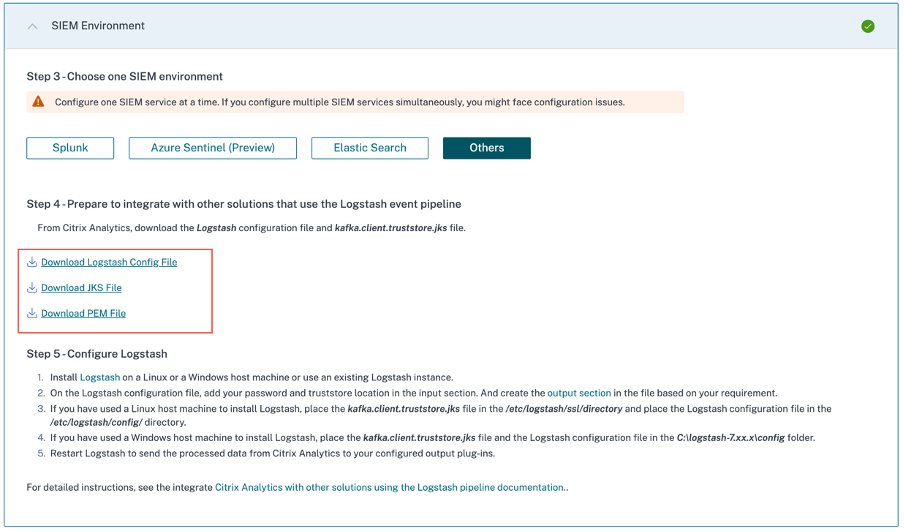

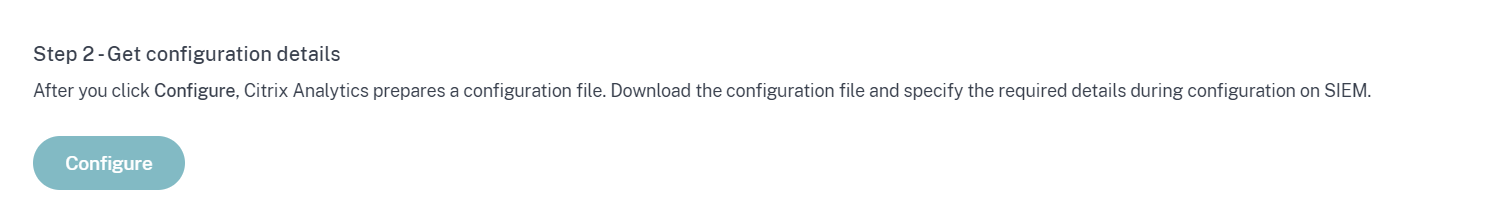

Dans la configuration client, le fichier JKS du magasin de confiance client et le fichier PEM (converti à partir du fichier JKS du magasin de confiance) sont requis. Vous pouvez télécharger ces fichiers à partir de l’interface graphique de Citrix Analytics for Security, comme illustré dans la capture d’écran suivante :

Intégration SIEM à l’aide de Logstash

Si votre SIEM ne prend pas en charge les points de terminaison Kafka, vous pouvez utiliser le moteur de collecte de données Logstash. Vous pouvez envoyer les événements de données de Citrix Analytics for Security à l’un des plug-ins de sortie pris en charge par Logstash.

La section suivante décrit les étapes à suivre pour intégrer votre SIEM à Citrix Analytics for Security à l’aide de Logstash.

Intégrer avec un service SIEM à l’aide de Logstash

-

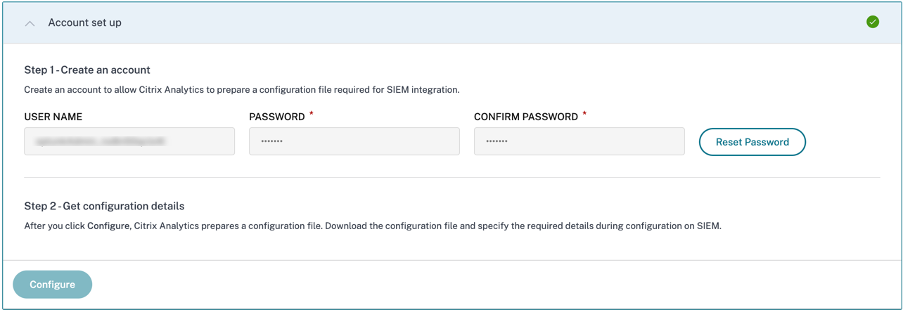

Accédez à Paramètres > Exportations de données.

-

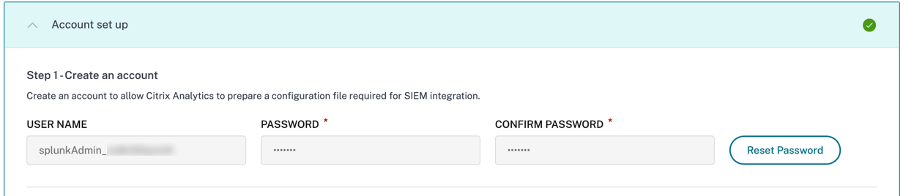

Sur la page Configuration du compte, créez un compte en spécifiant le nom d’utilisateur et un mot de passe. Ce compte est utilisé pour préparer un fichier de configuration, qui est requis pour l’intégration.

-

Assurez-vous que le mot de passe respecte les conditions suivantes :

-

Sélectionnez Configurer pour générer le fichier de configuration Logstash.

-

Sélectionnez l’onglet Autres pour télécharger les fichiers de configuration.

-

Fichier de configuration Logstash : Ce fichier contient les données de configuration (sections d’entrée, de filtre et de sortie) pour l’envoi d’événements depuis Citrix Analytics for Security à l’aide du moteur de collecte de données Logstash. Pour plus d’informations sur la structure du fichier de configuration Logstash, consultez la documentation Logstash.

-

Fichier JKS : Ce fichier contient les certificats requis pour la connexion SSL. Ce fichier est requis lorsque vous intégrez votre SIEM à l’aide de Logstash.

-

Fichier PEM : Ce fichier contient les certificats requis pour la connexion SSL. Ce fichier est requis lorsque vous intégrez votre SIEM à l’aide de Kafka.

Remarque

Ces fichiers contiennent des informations sensibles. Conservez-les dans un emplacement sûr et sécurisé.

-

-

Configurez Logstash :

-

Sur votre machine hôte Linux ou Windows, installez Logstash (versions testées pour la compatibilité avec Citrix Analytics for Security : v7.17.7 et v8.5.3). Vous pouvez également utiliser votre instance Logstash existante.

-

Sur la machine hôte où vous avez installé Logstash, placez les fichiers suivants dans le répertoire spécifié :

Type de machine hôte Nom du fichier Chemin du répertoire Linux CAS_Others_LogStash_Config.config Pour les packages Debian et RPM : /etc/logstash/conf.d/Pour les archives .zip et .tar.gz : {extract.path}/configkafka.client.truststore.jks Pour les packages Debian et RPM : /etc/logstash/ssl/Pour les archives .zip et .tar.gz : {extract.path}/sslWindows CAS_Others_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks C:\logstash-7.xx.x\config -

Le fichier de configuration Logstash contient des informations sensibles telles que les informations d’identification Kafka, les ID d’espace de travail LogAnalytics et les clés primaires. Il est recommandé que ces informations d’identification sensibles ne soient pas stockées en texte brut. Pour sécuriser l’intégration, un magasin de clés Logstash peut être utilisé pour ajouter des clés avec leurs valeurs respectives qui peuvent à leur tour être référencées à l’aide de noms de clés dans le fichier de configuration. Pour plus d’informations sur le magasin de clés Logstash et sur la façon dont il améliore la sécurité de vos paramètres, consultez Magasin de clés de secrets pour les paramètres sécurisés.

-

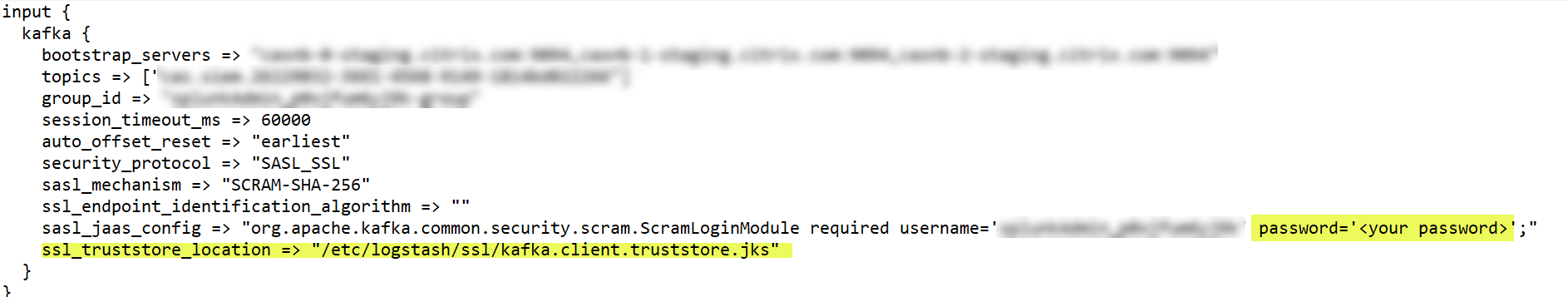

Ouvrez le fichier de configuration Logstash et effectuez les opérations suivantes :

Dans la section d’entrée du fichier, saisissez les informations suivantes :

-

Mot de passe : Le mot de passe du compte que vous avez créé dans Citrix Analytics for Security pour préparer le fichier de configuration.

-

Emplacement du magasin de confiance SSL : L’emplacement de votre certificat client SSL. Il s’agit de l’emplacement du fichier kafka.client.truststore.jks sur votre machine hôte.

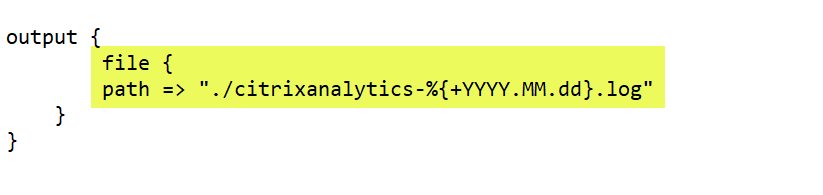

Dans la section de sortie du fichier, saisissez le chemin de destination ou les détails où vous souhaitez envoyer les données. Pour plus d’informations sur les plug-ins de sortie, consultez la documentation Logstash.

L’extrait suivant montre que la sortie est écrite dans un fichier journal local.

-

-

Redémarrez votre machine hôte pour envoyer les données traitées de Citrix Analytics for Security à votre service SIEM.

-

Une fois la configuration terminée, connectez-vous à votre service SIEM et vérifiez les données Citrix Analytics dans votre SIEM.

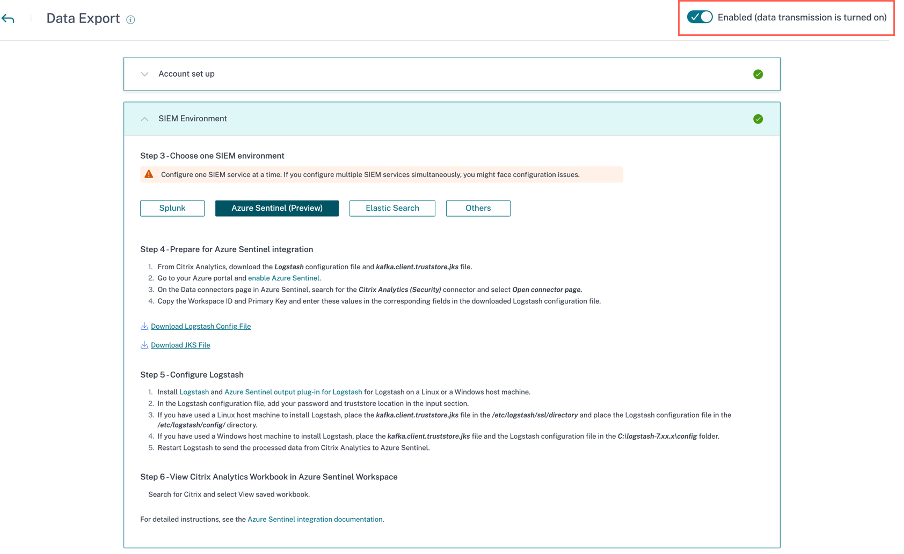

Activer ou désactiver la transmission de données

Une fois que Citrix Analytics for Security a préparé le fichier de configuration, la transmission de données est activée pour votre SIEM.

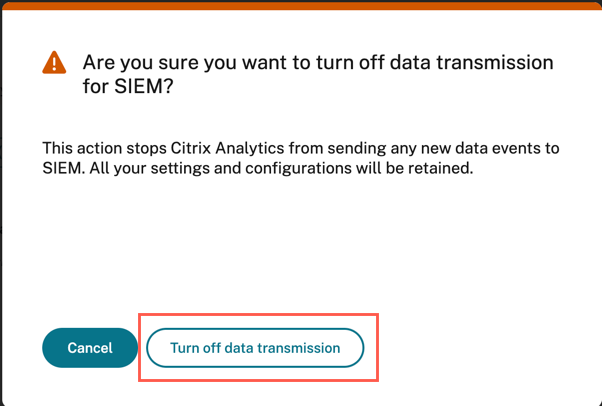

Pour arrêter la transmission de données depuis Citrix Analytics for Security :

- Accédez à Paramètres > Exportations de données.

-

Désactivez le bouton bascule pour désactiver la transmission de données. Par défaut, la transmission de données est toujours activée.

Une fenêtre d’avertissement apparaît pour votre confirmation. Cliquez sur le bouton Désactiver la transmission de données pour arrêter l’activité de transmission.

Pour réactiver la transmission de données, activez le bouton bascule.

Remarque

Contactez CAS-PM-Ext@cloud.com pour demander de l’aide concernant votre intégration SIEM, l’exportation de données vers votre SIEM ou pour fournir des commentaires.