Planifier votre déploiement StoreFront

StoreFront s’intègre à vos déploiements Citrix Virtual Apps and Desktops pour offrir aux utilisateurs un point d’accès unique et en libre-service à leurs bureaux et applications.

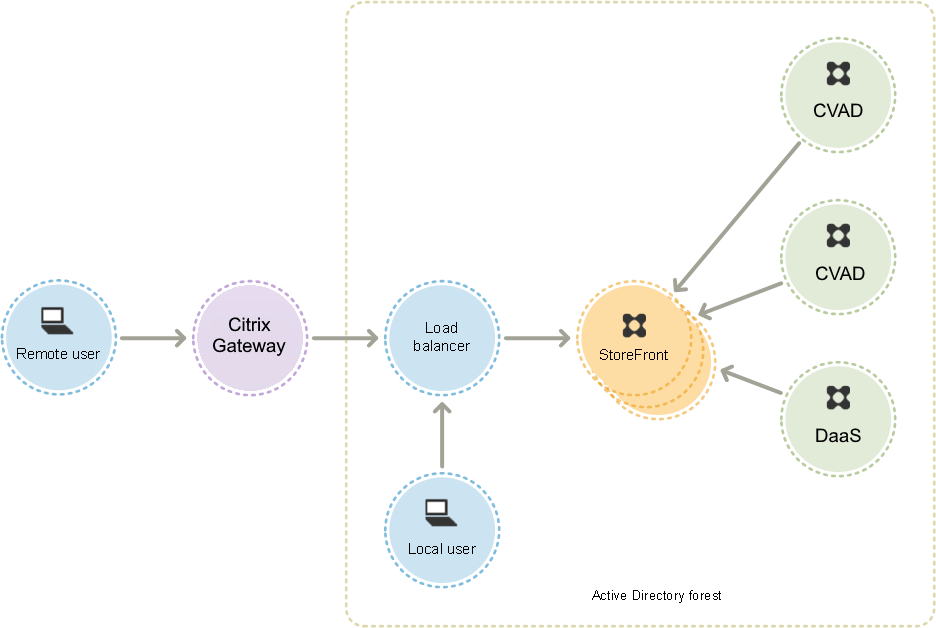

La figure suivante présente un déploiement StoreFront classique.

Active Directory

StoreFront utilise Active Directory pour authentifier les utilisateurs, rechercher l’appartenance à un groupe et d’autres informations, ainsi que pour synchroniser les données entre les serveurs StoreFront.

Pour les déploiements sur un seul serveur, vous pouvez installer StoreFront sur un serveur n’appartenant pas à un domaine, mais certaines fonctionnalités ne seront pas disponibles ; sinon, les serveurs StoreFront doivent résider dans le domaine Active Directory contenant les comptes de vos utilisateurs ou dans un domaine qui a une relation d’approbation avec le domaine des comptes utilisateur, sauf si vous activez la délégation d’authentification auprès des sites ou batteries Citrix Virtual Apps and Desktops. Tous les serveurs StoreFront du groupe doivent résider sur le même domaine.

Groupe de serveurs StoreFront

StoreFront peut être configuré sur un serveur unique ou en tant que déploiement de plusieurs serveurs appelé groupe de serveurs StoreFront. Les groupes de serveurs fournissent non seulement une capacité supplémentaire, mais également une plus grande disponibilité. StoreFront garantit que les informations de configuration et les détails des applications auxquelles les utilisateurs sont abonnés sont stockés et répliqués entre tous les serveurs dans un groupe de serveurs. Cela signifie que si un serveur StoreFront devient indisponible pour une raison quelconque, les utilisateurs peuvent continuer à accéder à leurs magasins à l’aide des serveurs restants. Dans le même temps, les données de configuration et d’abonnement sur le serveur défaillant sont automatiquement mises à jour lorsqu’il se reconnecte au groupe de serveurs. Les données d’abonnement sont mises à jour lorsque le serveur est de nouveau opérationnel, mais vous devez propager les modifications apportées à la configuration qui ont été ignorées par le serveur lorsqu’il était hors connexion. Dans le cas d’une défaillance matérielle nécessitant le remplacement du serveur, vous pouvez installer StoreFront sur un nouveau serveur et ajouter ce dernier au groupe de serveurs existant. Le nouveau serveur est automatiquement configuré et mis à jour avec les applications auxquelles les utilisateurs sont abonnés lorsqu’il est associé au groupe de serveurs.

Citrix recommande un maximum de six serveurs par groupe de serveurs. Dans le cas de plus de six serveurs, les coûts liés à la synchronisation des données l’emportent sur les avantages liés aux serveurs supplémentaires, et les performances sont dégradées.

Les déploiements de groupes de serveurs StoreFront ne sont pris en charge que lorsque les liens entre les serveurs d’un groupe de serveurs ont une latence inférieure à 40 ms (avec les abonnements désactivés) ou inférieure à 3 ms (avec les abonnements activés). Idéalement, tous les serveurs d’un groupe de serveurs doivent résider au même emplacement (centre de données, zone de disponibilité), mais les groupes de serveurs peuvent couvrir des emplacements dans la même région à condition que les liens entre les serveurs du groupe répondent à ces critères de latence, comme par exemple, les groupes de serveurs couvrant des zones de disponibilité au sein d’une région du cloud ou des centres de données de zone métropolitaine. Notez que la latence entre les zones varie selon le fournisseur de cloud. Citrix ne recommande pas d’étendre les emplacements en tant que configuration de récupération d’urgence, mais cette méthode peut convenir à une configuration haute disponibilité.

Équilibrage de charge

Pour plusieurs serveurs d’un groupe de serveurs StoreFront, vous devez configurer l’équilibrage de charge externe. Utilisez un équilibreur de charge avec analyses et persistance de session intégrés, tel que NetScaler ADC. Pour plus d’informations sur l’équilibrage de la charge avec NetScaler ADC, consultez la section Équilibrage de charge.

Citrix Gateway pour l’accès distant

Si vous prévoyez d’activer l’accès à StoreFront en dehors du réseau d’entreprise, Citrix Gateway est requis pour sécuriser les connexions des utilisateurs distants. Déployez Citrix Gateway en dehors du réseau de l’entreprise, avec des pare-feu séparant Citrix Gateway des réseaux internes et publics. Assurez-vous que Citrix Gateway est en mesure d’accéder à la forêt Active Directory contenant les serveurs StoreFront.

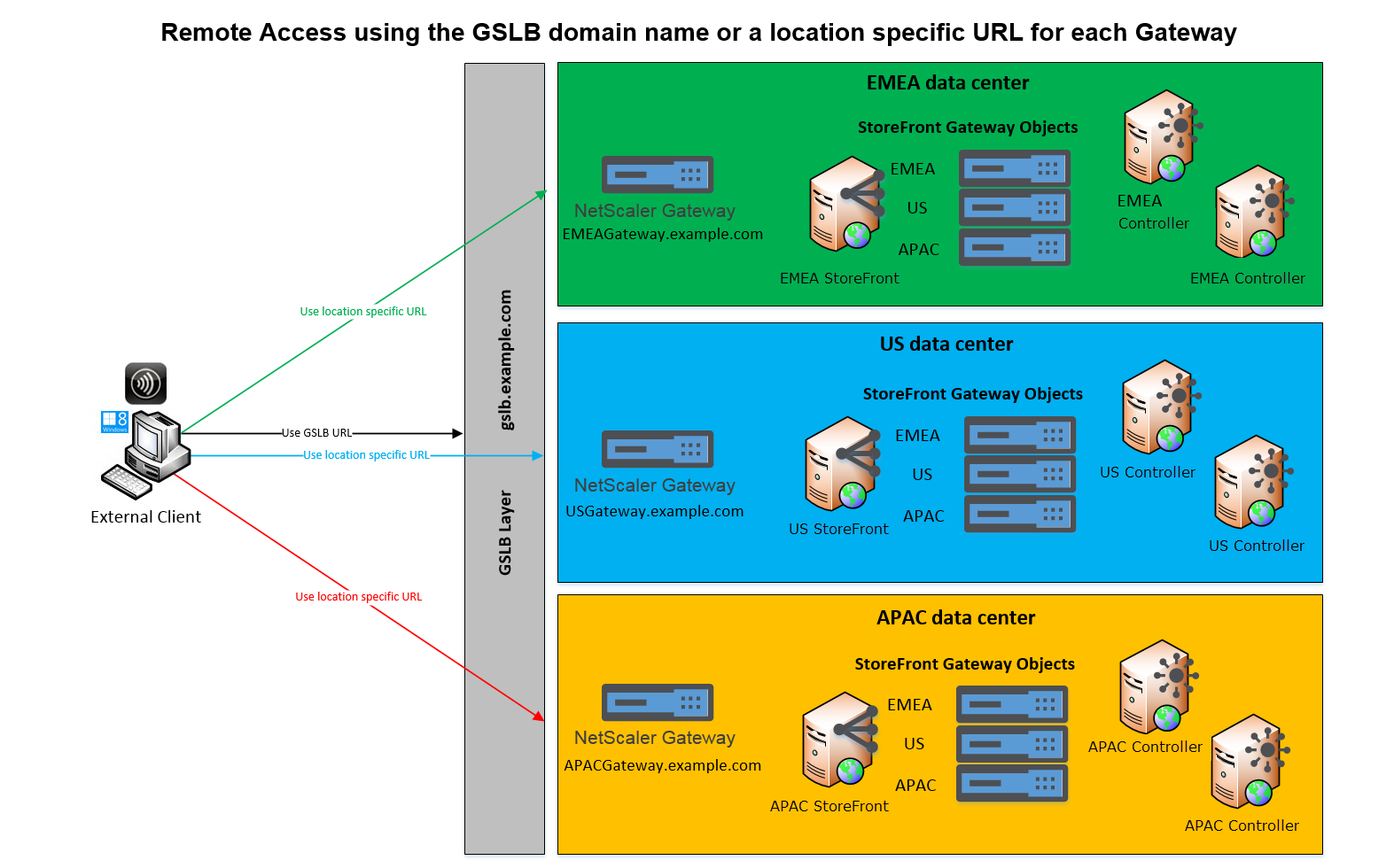

Équilibrage de charge globale des serveurs

Dans les déploiements Citrix de grande taille, vous pouvez avoir des déploiements StoreFront et NetScaler dans plusieurs centres de données. À l’aide d’un équilibreur de charge de serveur global (GSLB), vous pouvez configurer une URL globale unique que le GSLB redirige vers l’URL spécifique d’une passerelle dans l’une des régions. Généralement, le GSLB choisit la passerelle la plus proche en fonction d’un algorithme d’équilibrage de charge tel que le temps d’aller-retour (RTT) ou la proximité statique.

Par exemple, vous pouvez avoir 3 passerelles régionales :

emeagateway.example.com - Passerelle Europe

usgateway.example.com - Passerelle États-Unis

apacgateway.example.com - Passerelle Asie-Pacifique

Avec un GSLB :

gslb.example.com

Avant de configurer un GSLB, examinez les certificats de serveur que vous avez mis en place et la manière dont votre organisation exécute la résolution DNS. Les adresses URL que vous souhaitez utiliser dans votre déploiement Citrix Gateway et StoreFront doivent être présentes dans vos certificats de serveur.

StoreFront ne dispose d’aucun mécanisme intégré permettant de synchroniser la configuration entre les groupes de serveurs ; il appartient à l’administrateur de vérifier que chaque groupe de serveurs StoreFront est configuré de la même manière afin que les utilisateurs bénéficient d’une expérience cohérente, quel que soit le groupe de serveurs auquel ils se connectent.

StoreFront peut synchroniser périodiquement les abonnements (favoris) entre les groupes de serveurs. Consultez Synchronisation des abonnements.

Lorsque vous ajoutez un magasin à l’application Citrix Workspace, celui-ci est identifié par son URL de base et son nom. Par conséquent, si vous avez plusieurs déploiements StoreFront derrière un GSLB, chaque déploiement doit avoir la même URL de base.

Remarque :

Lorsque l’application Citrix Workspace se déplace entre différents déploiements de StoreFront derrière un GSLB, l’utilisateur doit s’authentifier à nouveau. Par conséquent, vous devez configurer la persistance de manière à ce que les demandes d’un utilisateur soient toujours acheminées vers le même déploiement si possible.

Accès des utilisateurs

Consultez la section Options d’accès utilisateur.