Guide de déploiement et de configuration - Virtualisation Citrix sur Google Cloud

Remarque :

Le contenu de ce document est en cours de restructuration et intégré dans le centre de solutions pour Citrix DaaS sur Google Cloud. Le contenu original du document est laissé ici pendant la transition par souci d’exhaustivité et de référencement.

Introduction

Ce guide de déploiement et de configuration étape par étape est destiné aux professionnels techniques qui déploient et gèrent l’infrastructure Citrix sur Google Cloud. Vous pouvez considérer ce guide comme un double-clic vers le bas à partir du documentCitrix Virtualization on Google Cloud Reference Architecture, également disponible sur Citrix TechZone. L’architecture de référence vous aide à choisirl’architecture du système de virtualisation. Pour vous guider dans cette quête de compréhension, nous décomposons chacune des principales étapes enobjectifs, suivis de guides étape par étape sur lamanièred’atteindre notreobjectif principal : créer un système de virtualisation Citrix sur Google Cloud.

Au fur et à mesure que vous effectuez ce voyage avec nous, nous vous encourageons à partager vos commentaires, contributions, questions, suggestions et commentaires en cours de route. Envoyez-nous un e-mail augroupe de travail PME Citrix sur Google.

Si vous êtes intéressé par une formation sur la virtualisation Citrix et Google Cloud, Citrix propose des versions auto-rythmées et dirigées par un instructeur. Pour plus d’informations, consultez le site Web Citrix Education suivant à l’ adresse https://training.citrix.com/learning. Vous pouvez également contacter votre responsable de la réussite client Citrix pour plus d’informations.

Présentation du déploiement

La liste suivante fournit un aperçu des objectifs et des tâches nécessaires pour créer un système de virtualisation Citrix sur Google Cloud :

- Définition de l’architecture de déploiement

- Préparer le projet Google Cloud

- Configuration des services réseau

- Création de machines virtuelles

- Configuration de l’accès aux consoles de machines virtuelles

- Déployer Active Directory

- Créer/initialiser l’emplacement des ressources Citrix Cloud

- Configurer Citrix DaaS

- Test de lancement d’applications virtuelles et de ressources de bureau

1. Définition de l’architecture de déploiement

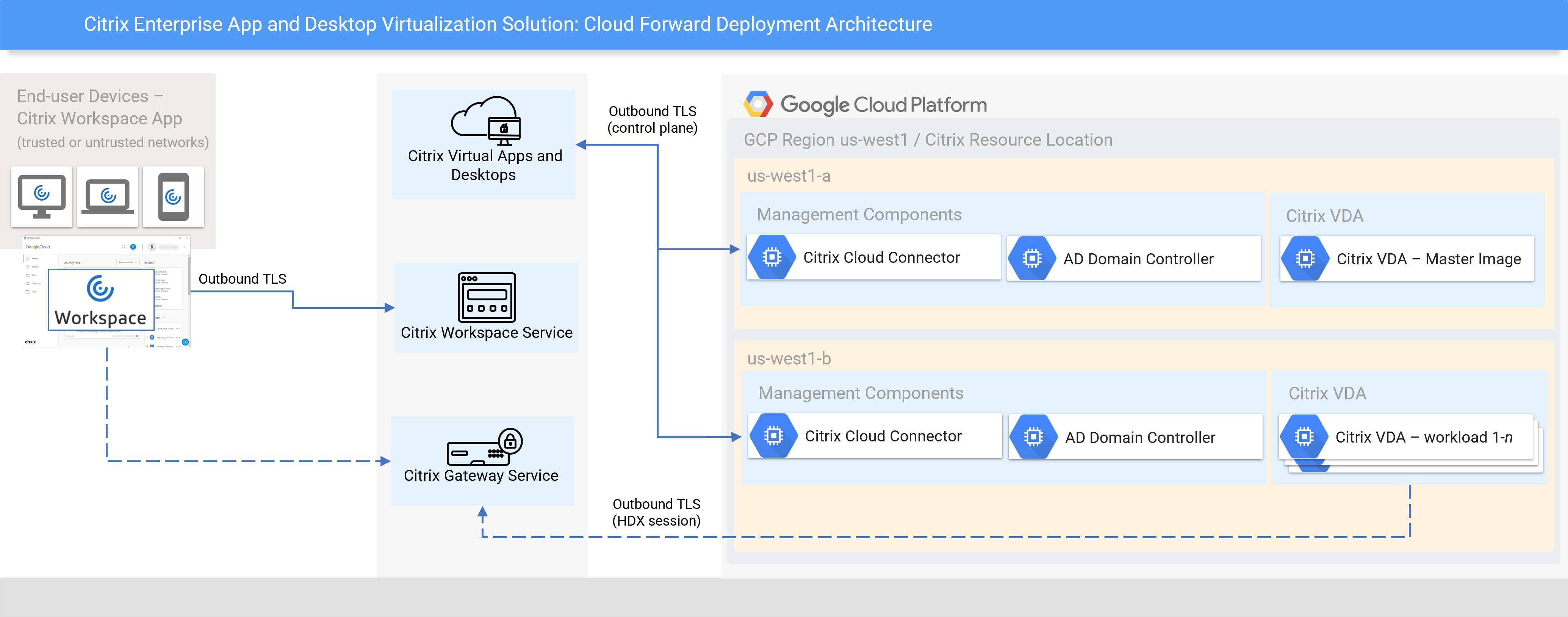

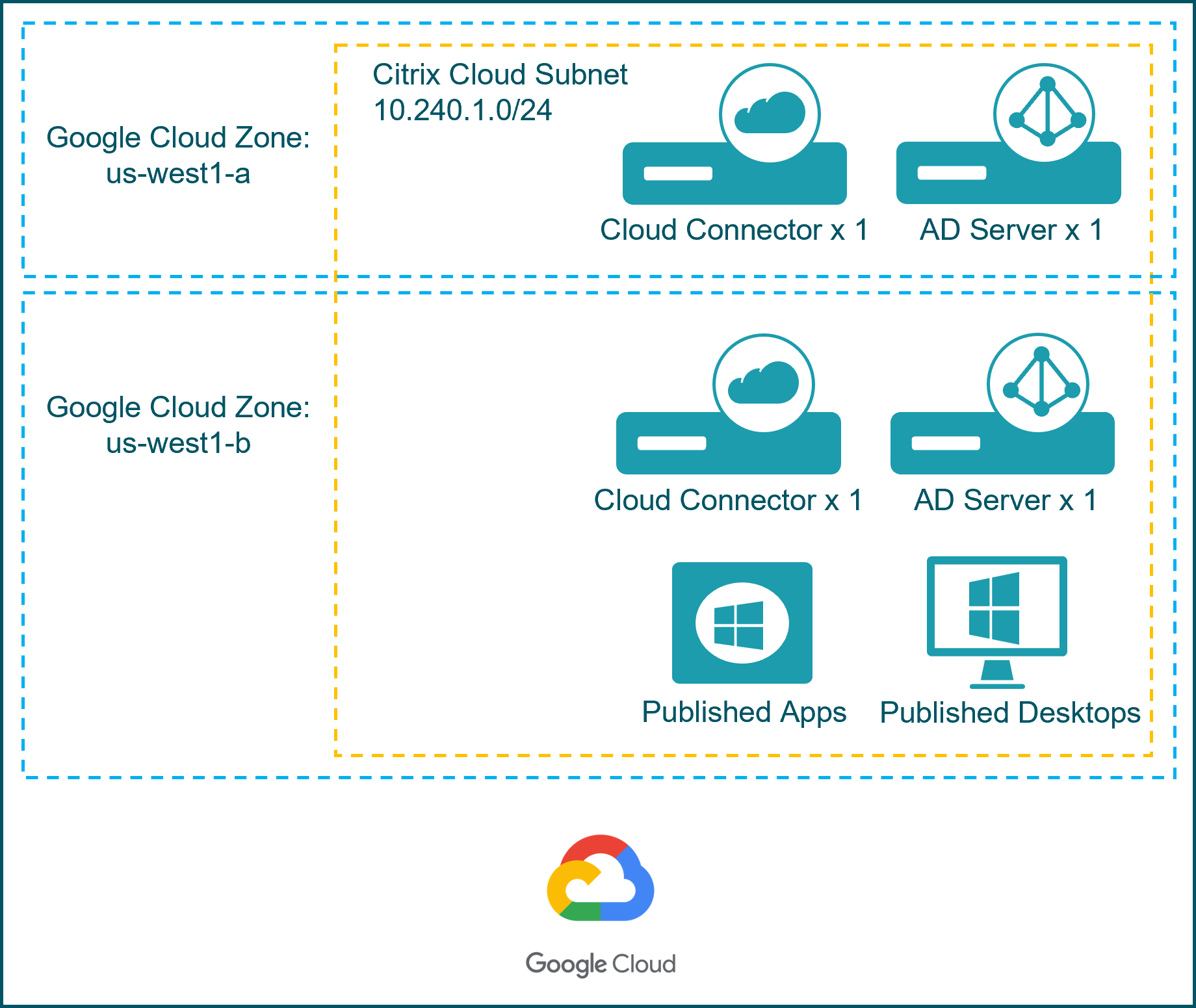

Avant de créer un système de virtualisation Citrix sur N’IMPORTE QUELLE plate-forme, vous devez définir l’architecture de déploiement. La flexibilité de la pile technologique Citrix peut constituer un défi. Cependant, nous décrivons les décisions de conception les plus importantes à prendre en compte dans le document Citrix Virtualization on Google Cloud Reference Architecture . Dans ce guide, nous créons une solution Citrix basée sur la conception Cloud Forward, comme illustré :

2. Préparer le projet Google Cloud

L’objectif de cette section est de préparer le projet Google Cloud qui est utilisé comme emplacement de ressourcesde service Citrix Cloud Virtual Apps and Desktops. Vous pouvez créer un nouveau projet Google Cloud ou y accéder.

Lorsque vous avez terminé, vous avez :

-

Brève introduction aux principaux composants de Google Cloud

-

Accès à un projet Google Cloud

-

Attribuez le rôle de propriétaire de projet à votre utilisateur

-

Préparation de Google Cloud

Remarque

Cette section fournit une procédure pas à pas pour créer un emplacement de ressources sur Google Cloud. Bien que ces exigences étaient complètes et correctes au moment de la rédaction de cet article, vous souhaitez vous reporter à la documentation du produit pour connaître les exigences les plus récentes.

Guide de base Google Cloud

Google Cloud comprend des services et des ressources hébergés dans des centres de données du monde entier, qui varient en fonction des régions géographiques. Les services d’infrastructure Google Cloud sont disponibles partout en Amérique du Nord, en Amérique du Sud, en Europe, en Asie et en Australie. Ces sites sont divisés en régions et en zones. Une zone est un emplacement isolé au sein d’une région. La zone détermine les ressources informatiques disponibles et l’endroit où vos données sont stockées et consultées. Une région peut comporter trois zones ou plus. Par exemple, la région us-west1 désigne une région de la côte ouest des États-Unis qui comprend trois zones us-west1-a, us-west1-b et us-west1-c.

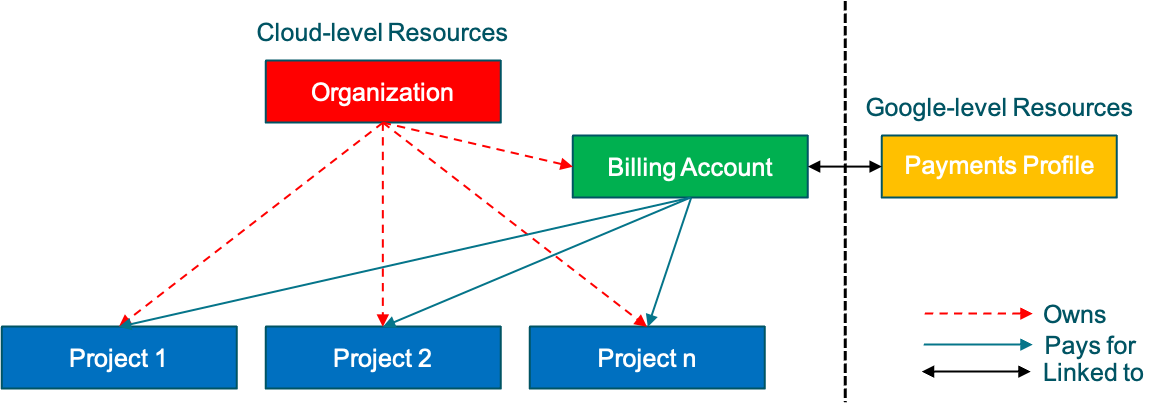

Les comptesGoogle Billing sont une condition préalable à la création d’un projet Google. La facturation Google est liée à un profil de paiement Google. Dans un environnement GCP, les comptes de facturation peuvent être liés à un ou plusieurs projets qui sont alignés sur une organisation. Il est recommandé de mettre en place la structure de facturation appropriée dans votre organisation avant de poursuivre. La facturation dans GCP est basée sur l’utilisation, comme c’est le cas pour les autres fournisseurs de cloud public. Google ne facture pas les machines virtuelles lorsqu’elles sont terminées. Cependant, Google facture le stockage de l’état préservé des machines virtuelles suspendues. Google propose des remises sur engagement d’utilisation (1 ou 3 ans) pour l’utilisation des machines virtuelles, ce qui est idéal pour les charges de travail dont les besoins en ressources sont prévisibles. Google propose également des remises pour utilisation prolongée qui appliquent automatiquement la réduction pour un moteur Compute Engine spécifique utilisé à plus de 25 % par mois. Toutefois, les remises pour utilisation prolongée ne s’appliquent pas aux instances de machines E2 et A2. Google fournit également des recommandations de dimensionnement pour les instances de VM à l’aide de l’intelligence intégrée.

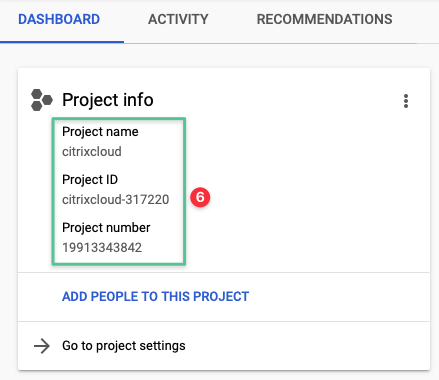

GCP organise les ressources dans un projet. Tous les projets GCP sont affectés par défaut à un seul rôle de créateur de projet utilisateur. Créez des membres de projet supplémentaires et identifiez des rôles d’accès et de gestion pour contrôler l’accès au projet GCP. Un projet se compose d’un ensemble d’utilisateurs, d’un ensemble d’API, de paramètres de facturation, d’authentification et de surveillance pour les API. Le projet GCP comprend les éléments suivants :

-

Un nom de projet, que vous pouvez fournir ou attribuer automatiquement

-

Un identifiant de projet, que vous pouvez fournir ou attribuer automatiquement

-

Un numéro de projet, non personnalisable et attribué automatiquement

2.1 Créer un projet Google ou y accéder

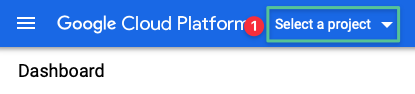

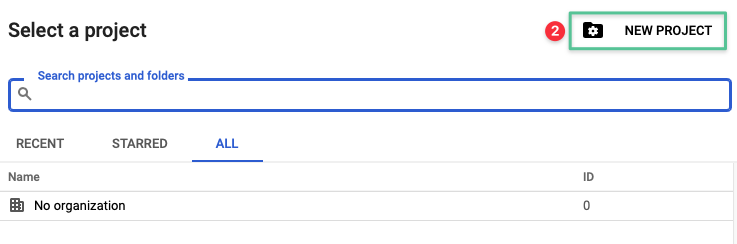

L’objectif de cette tâche est d’accéder au projet Google Cloud qui contient vos ressources de virtualisation Citrix. Si un autre membre de votre organisation est responsable de la création de projets, il doit vous attribuer le rôle « Propriétaire » de la gestion des accès aux identités (IAM) pour atteindre le reste de cet objectif. Si vous créez le projet, les étapes suivantes vous guideront tout au long du processus.

Vous pouvez suivre les étapes suivantes depuis la console Google Cloud (https://console.cloud.google.com). Assurez-vous que vous êtes connecté à cette console avec un compte utilisateur valide.

-

Cliquez sur Sélectionner un projet dans la liste déroulante

-

Cliquez sur Nouveau projet

-

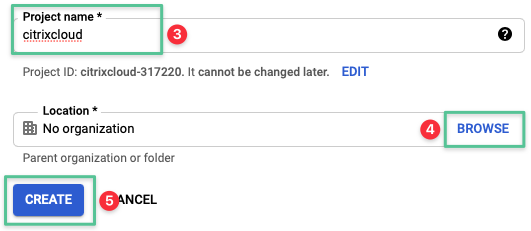

Entrez un nom de projet unique : citrixcloud

-

Cliquez sur Parcourir et sélectionnez votre organisation

-

Cliquez sur Créer

-

Valider la création du projet

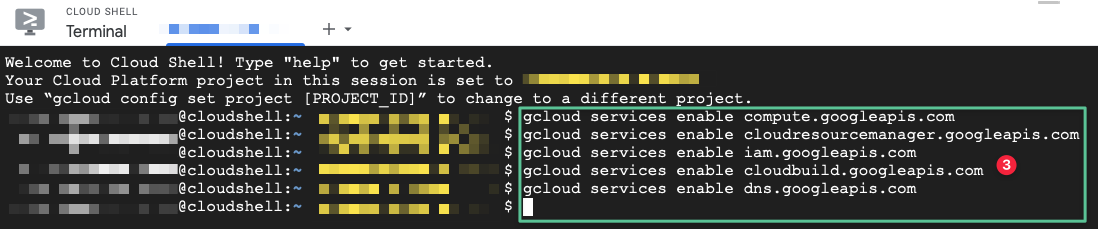

2.2 Activer les API Google Cloud

Citrix Cloud interagit avec votre projet Google Cloud en utilisant plusieurs API différentes. Ces API ne sont pas nécessairement activées par défaut, mais elles sont nécessaires à la création de flotte Citrix Virtual Delivery Agent (VDA) et à la gestion du cycle de vie. Pour que Citrix Cloud fonctionne, les API Google suivantes doivent être activées sur votre projet :

-

API Compute Engine

-

API Cloud Resource Manager

-

API IAM (Identity and Access Management)

-

API Cloud Build

-

* API du système de noms de domaine (DNS) dans le cloud

Remarque

L’API DNS *Cloud est requise pour configurer les services DNS de votre projet, qui sont nécessaires pour configurer Active Directory sur Google Cloud. Si votre équipe chargée de l’infrastructure gère les composants d’infrastructure Active Directory et DNS, vous pouvez ignorer cette étape. Les quatre autres API sont utilisées par Citrix Cloud et doivent être activées.

Les API Google peuvent être activées à partir des pages API et Services/Tableau de bord ou API et Services/Bibliothèque si vous préférez utiliser la console graphique. L’activation des API peut également être effectuée rapidement à l’aide de Google Cloud Shell comme décrit :

-

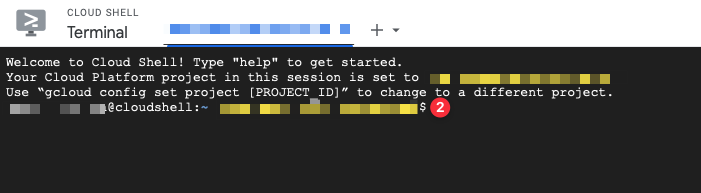

Cliquez sur l’icône Google Shell située dans le coin supérieur droit de la console Google :

-

Le Cloud Shell suivant apparaît dans la console Google :

-

Collez les quatre commandes suivantes dans Cloud Shell. Si le Cloud Shell vous le demande, cliquez sur Autoriser :

gcloud services enable compute.googleapis.comgcloud services enable cloudresourcemanager.googleapis.comgcloud services enable iam.googleapis.comgcloud services enable cloudbuild.googleapis.comgcloud services enable dns.googleapis.com

2.3 Créer/mettre à jour des comptes de service

Google Identity and Access Management (IAM) vous permet d’accorder un accès granulaire à des ressources Google Cloud spécifiques. QUI a accès à QUELLES ressources et CE qu’ils peuvent faire avec ces ressources. Les comptes de service sont intégrés aux projets, comme les autres ressources que vous déployez sur Google Cloud.

Citrix Cloud utilise deux comptes de service distincts au sein du projet Google Cloud :

-

Compte de service Cloud Build : provisionné automatiquement une fois que les API Google sont activées, le compte de service Cloud Build est identifiable par une adresse e-mail commençant par l’ID de projet, par exemple

<project-id>@cloudbuild.gserviceaccount.com. Le compte Cloud Build nécessite les trois rôles suivants :-

Compte de service Cloud Build (attribué par défaut)

-

Administrateur d’instances Compute

-

Utilisateur du compte de service

-

-

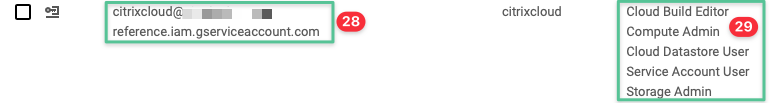

Compte de service Citrix Cloud : le compte de service est utilisé par Citrix Cloud pour s’authentifier auprès de Google Cloud à l’aide d’une clé pré-générée. Le compte de service permet à Citrix Cloud d’accéder au projet Google, de provisionner et de gérer des machines. Le compte de service est créé manuellement et identifiable par une adresse e-mail, par exemple

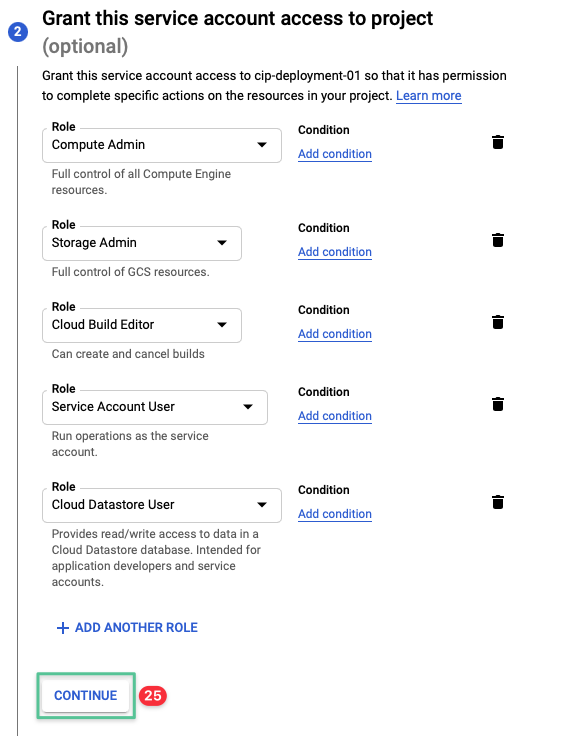

<my-service-account><project-id>.iam.gserviceaccount.com. En appliquant le principe du moindre privilège, accordez les rôles suivants au compte de service :-

Administrateur de Compute

-

Administrateur de l’espace de stockage

-

Éditeur Cloud Build

-

Utilisateur du compte de service

-

Utilisateur Cloud Datastore

-

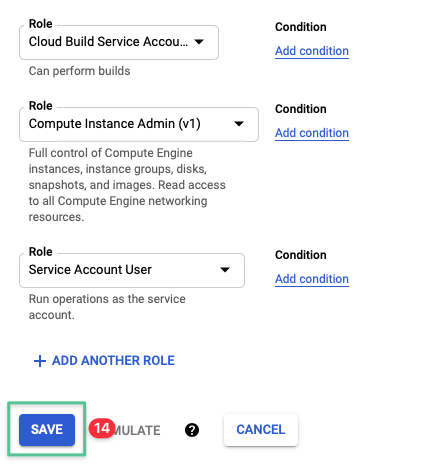

2.3.1 Mettre à jour les rôles attribués au compte de service Cloud Build

-

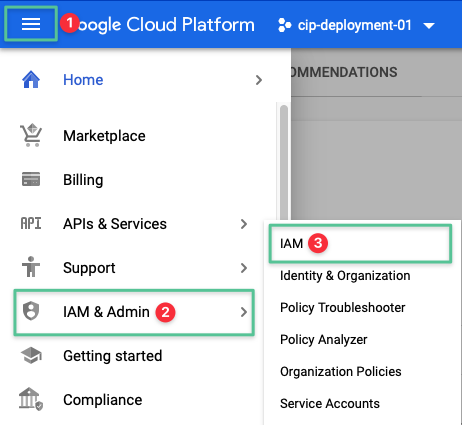

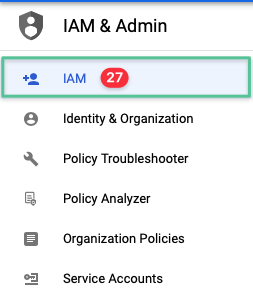

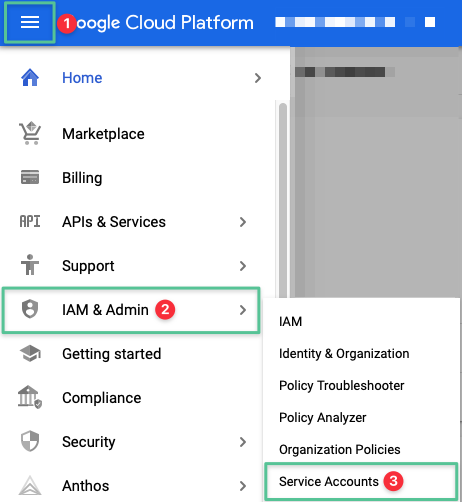

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à IAM et Admin

-

Cliquez sur IAM

-

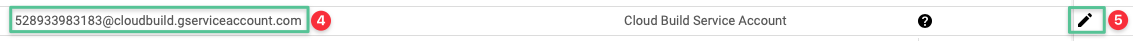

Localisez le compte de service Cloud Build, identifiable par une adresse e-mail commençant par l’ID de projet, par exemple

<project-id>@cloudbuild.gserviceaccount.com. Le rôle Compte de service Cloud Build est appliqué par défaut.Remarque

Si vous ne parvenez pas à afficher le compte Cloud Build, vous devez activer le compte Cloud Build manuellement en suivant les étapes suivantes :

- Cliquez sur le menu Hamburger

- Faites défiler vers le bas jusqu’à trouver la section de menu CI/CD

- Cliquez sur Cloud Build

- Cliquez sur Paramètres

- Localisez les comptes de service, sous la colonne État, cliquez sur le menu déroulant et passez de DISABLED à ENABLED

- Retournez à la section du menu IAM & Admin et recherchez le compte de service Cloud Build

-

Cliquez sur l’icône en forme de crayon pour modifier les rôles du compte Cloud Build

-

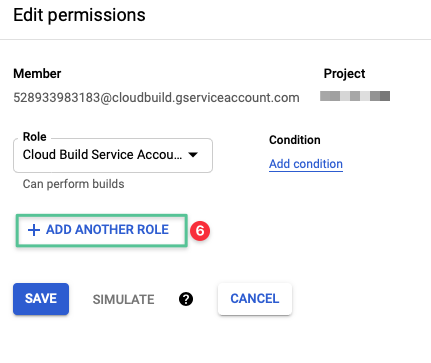

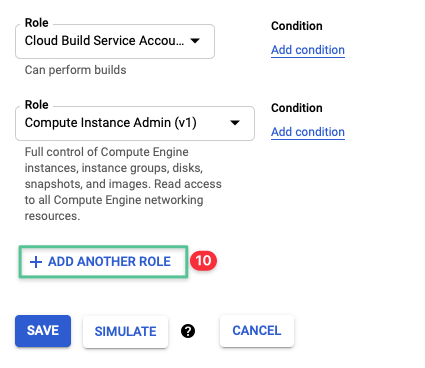

Cliquez sur Ajouter un autre rôle

-

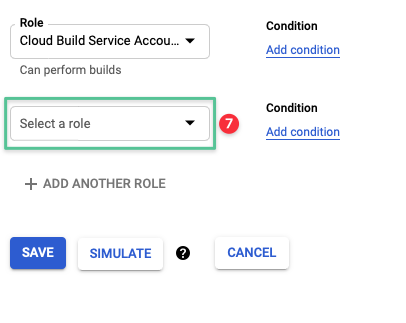

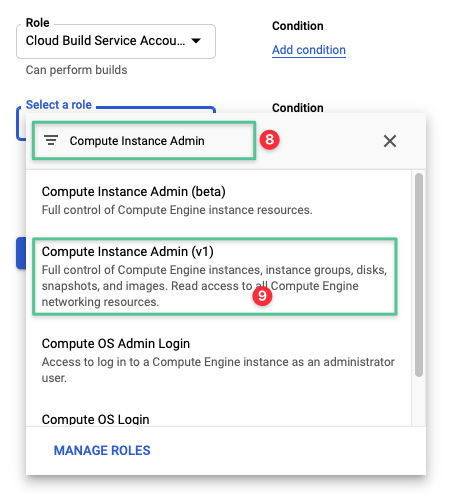

Cliquez sur le menu déroulant Sélectionner un rôle

-

Cliquez sur le menu déroulant et saisissez Compute Instance Admin

-

Cliquez sur Compute Instance Admin (v1) dans la liste

-

Cliquez sur Ajouter un autre rôle

-

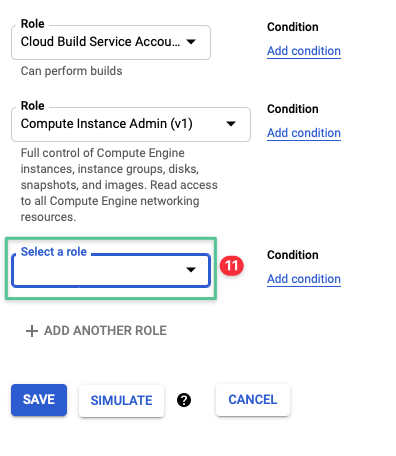

Cliquez sur le menu déroulant Sélectionner un rôle

-

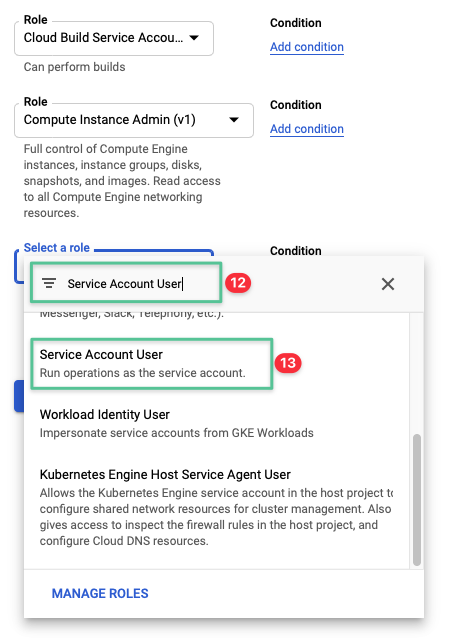

Cliquez sur le menu déroulant et saisissez Utilisateur du compte de service

-

Cliquez sur Utilisateur du compte de service dans la liste

-

Cliquez sur Enregistrer

-

Validez que les rôles sont attribués avec succès

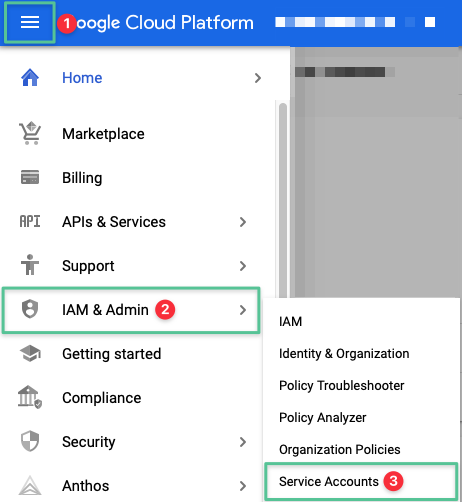

2.3.2 Créer et attribuer des rôles au compte Citrix Cloud Service

-

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à IAM et Admin

-

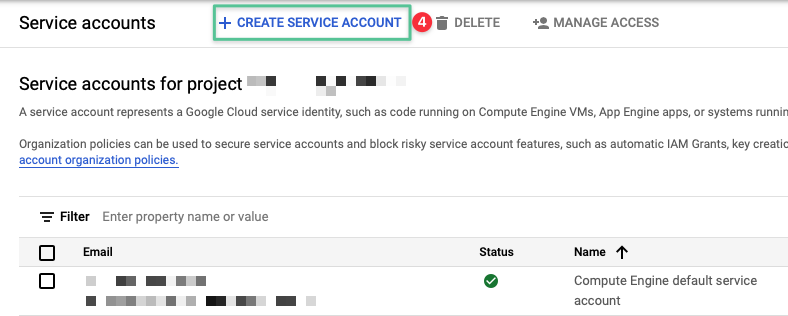

Cliquez sur Comptes de service

-

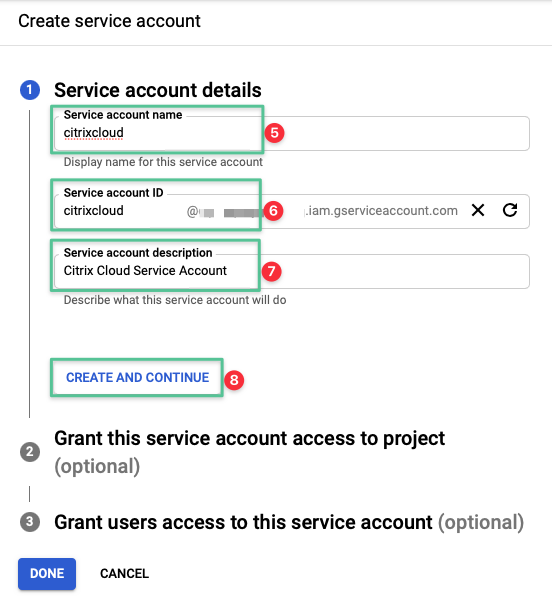

Cliquez sur+Créer un compte de service

-

Entrez un nom de compte de service unique : citrixcloud

-

L’ ID du compte de service est automatiquement renseigné en fonction du nom de compte de service saisi

-

Fournissez une description pour le nom du compte de service : Compte de service Citrix Cloud

-

Cliquez sur Créer et continuer

-

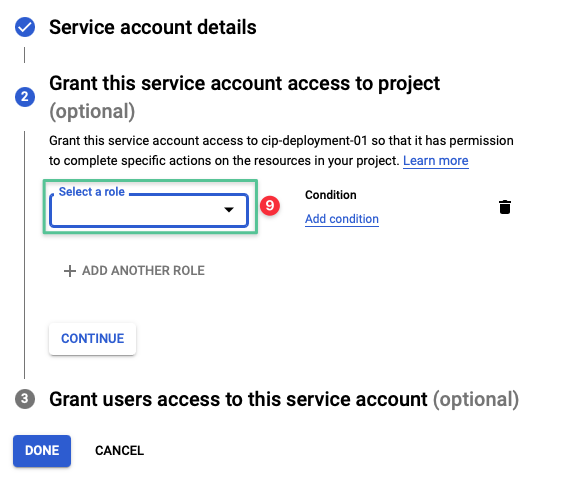

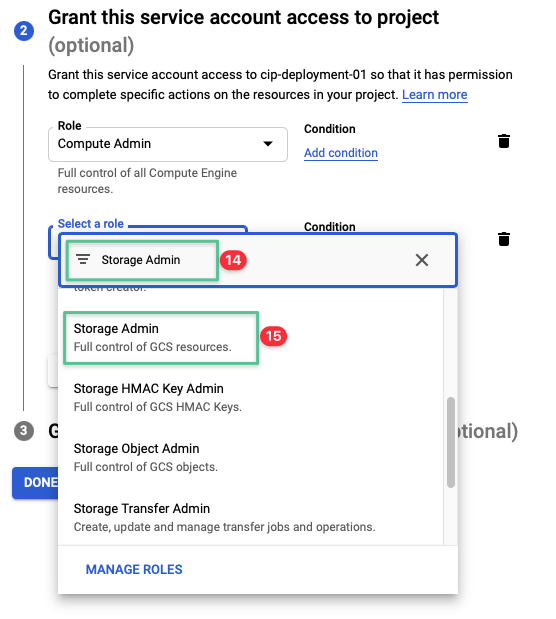

Cliquez sur le menu déroulant Sélectionner un rôle

-

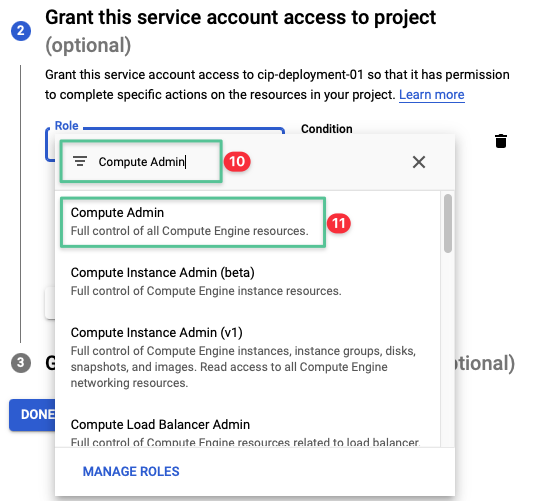

Cliquez sur la liste déroulante et saisissez Compute Admin

-

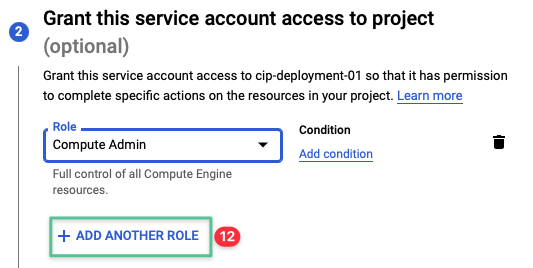

Cliquez sur Compute Admin dans la liste

-

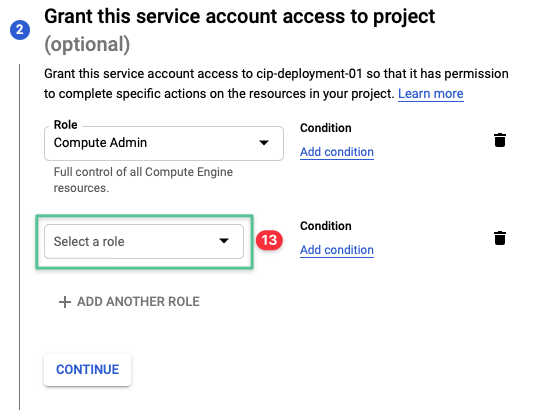

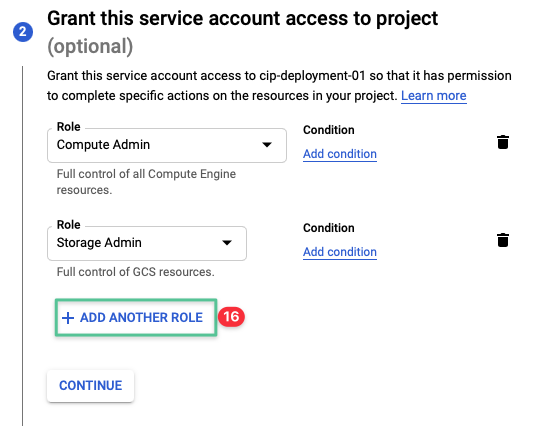

Cliquez sur Ajouter un autre rôle

-

Cliquez sur le menu déroulant Sélectionner un rôle

-

Cliquez sur la liste déroulante et saisissez Storage Admin

-

Cliquez sur Storage Admin dans la liste

-

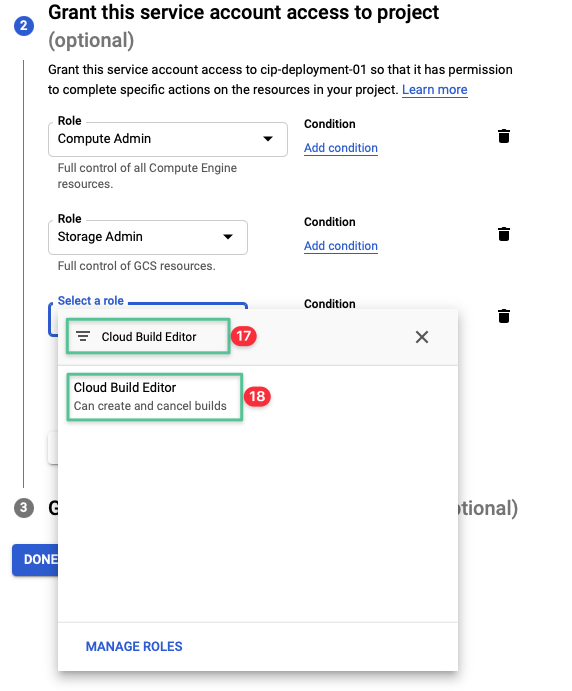

Cliquez sur le menu déroulant Sélectionner un rôle

-

Cliquez sur le menu déroulant et saisissez Cloud Build Editor

-

Cliquez sur Cloud Build Editor dans la liste

-

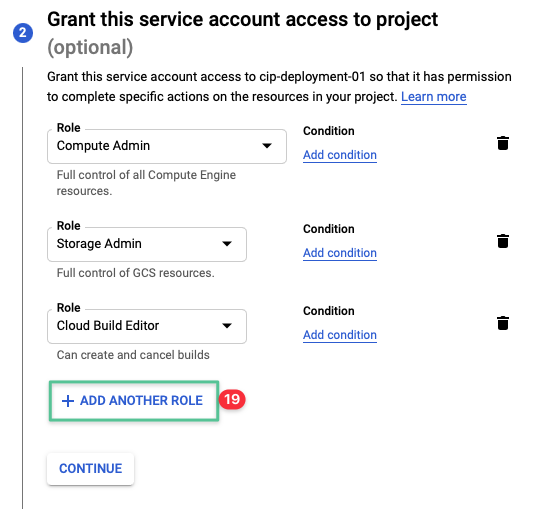

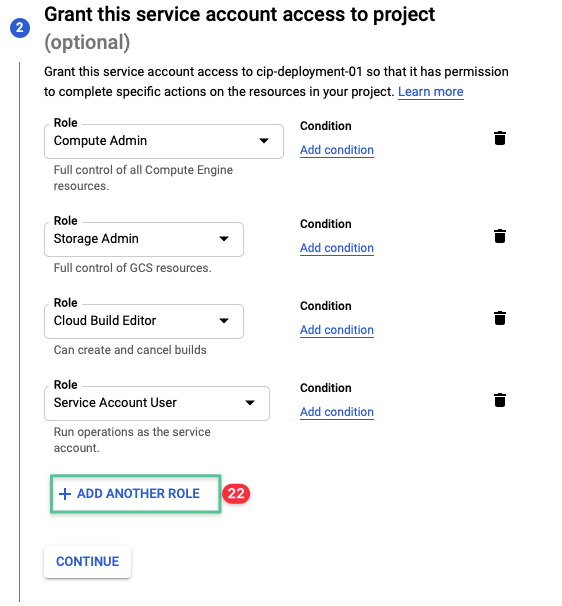

Cliquez sur Ajouter un autre rôle

-

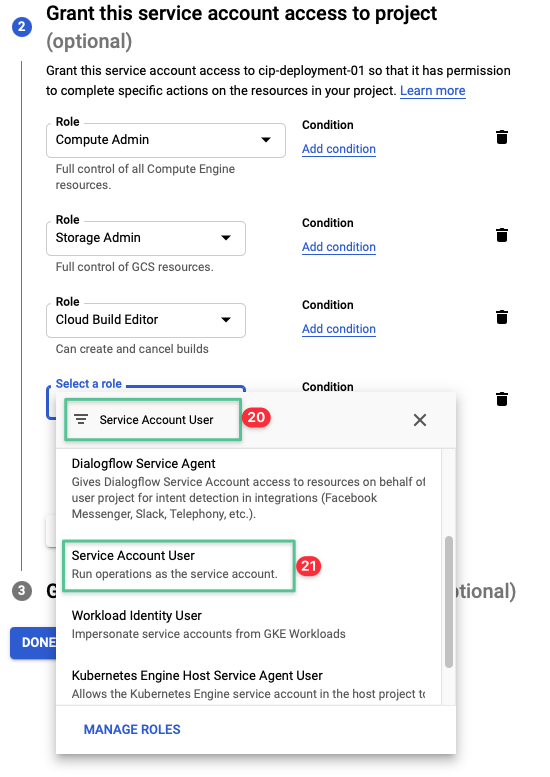

Cliquez sur le menu déroulant et saisissez Utilisateur du compte de service

-

Cliquez sur Utilisateur du compte de service dans la liste

-

Cliquez sur Ajouter un autre rôle

-

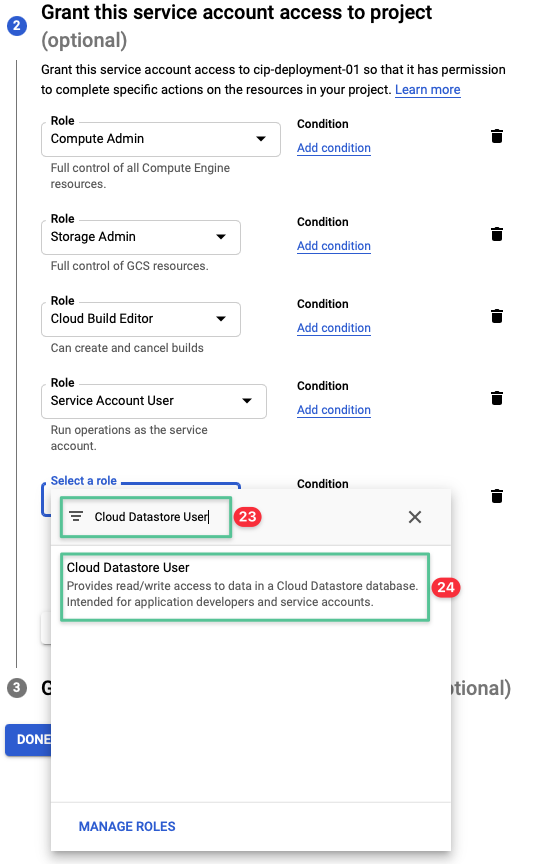

Cliquez sur le menu déroulant et saisissez Cloud Datastore User

-

Cliquez sur Utilisateur Cloud Datastore dans la liste

-

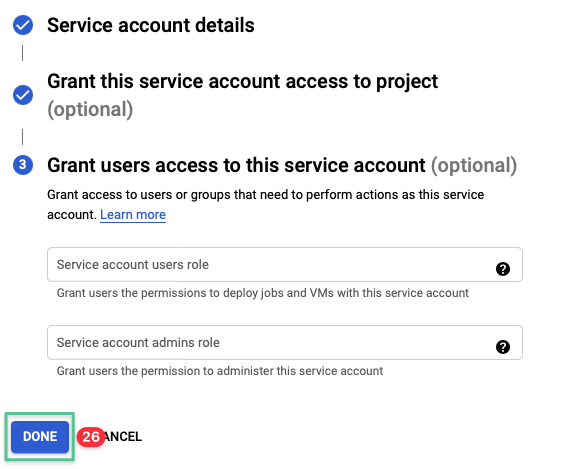

Cliquez sur Continuer.

-

Cliquez sur Terminé

-

Accédez à la console principale IAM

-

Identifier le compte de service créé

-

Validez que les cinq rôles sont attribués avec succès

Remarque

Si vous envisagez de déployer des VDA Citrix sur un cloud privé virtuel (VPC) partagé Google Cloud, certaines autorisations supplémentaires requises par le compte de service Citrix Cloud ne sont PAS abordées ici. Pour préparer le déploiement de VDA sur des VPC partagés, consultez Shared Virtual Private Cloud.

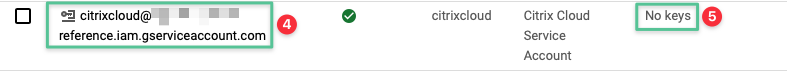

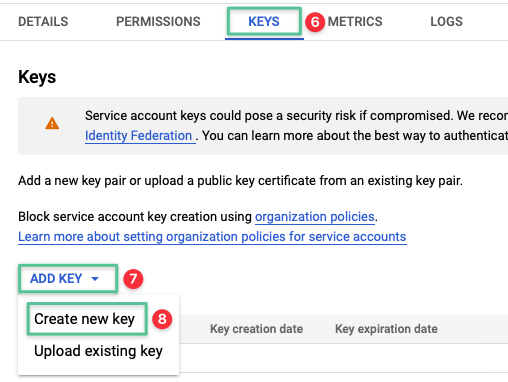

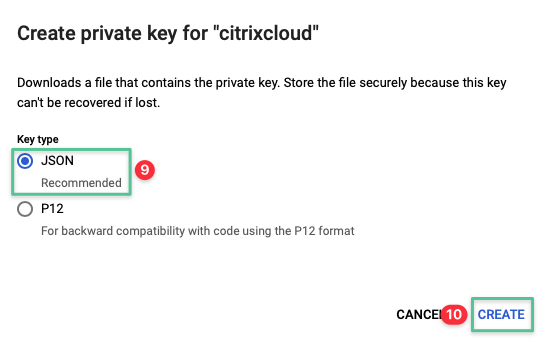

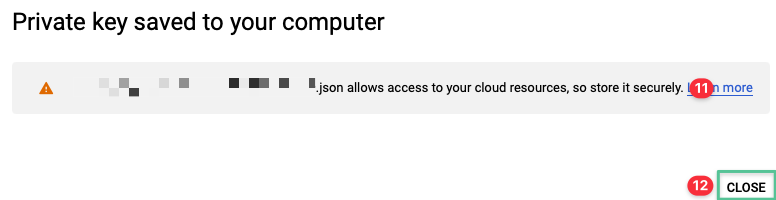

2.3.3 Générer et enregistrer des clés de compte de service Citrix Cloud

Dans cette tâche, vous allez générer et télécharger les clés de compte de service. Les clés de compte de service sont utilisées pour établir la connexion entre Citrix Cloud et Google plus loin dans ce document. Assurez-vous de traiter le fichier JSON de manière sécurisée.

-

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à IAM et Admin

-

Cliquez sur Comptes de service

-

Cliquez sur le compte de service créé précédemment

-

Aucune clé n’a probablement encore été créée

-

Onglet Clés

-

Cliquez sur Ajouter une clé

-

Sélectionnez Créer une nouvelle clé

-

Sélectionnez le type de clé JSON (par défaut)

-

Cliquez sur Créer

-

La clé privée JSON est automatiquement téléchargée. Localisez le fichier JSON et stockez-le en toute sécurité. Il est nécessaire lors de la création de la connexion d’hébergement entre Citrix Cloud et Google Cloud dans les prochaines étapes.

-

Cliquez sur Fermer.

3. Configuration/vérification du réseau et des services réseau

Ce segment couvre les services réseau nécessaires pour héberger un emplacement de ressources Citrix Cloud sur Google Cloud. La réalisation du dernier objectif vous laisse avec un projet vide sur Google Cloud, dans lequel nous construisons un système de virtualisation Citrix. Cette section vise à intégrer les services liés à la mise en réseau nécessaires pour atteindre notre objectif principal. La création et la configuration d’un réseau deviennent complexes par rapport à la taille des exigences système sous-jacentes de l’entreprise. Essentiellement, un système de virtualisation Citrix sur Google Cloud nécessite les éléments suivants pour fonctionner :

-

Un Virtual Private Cloud (VPC) pour interconnecter les VDA Citrix et les Citrix Cloud Connector.

-

Méthode permettant aux Citrix Cloud Connector (et éventuellement aux VDA) d’interagir avec les services Web gérés (API) de Citrix Cloud. Les deux nécessitent uniquement une connectivité sortante, généralement fournie par le serviceCloud NATde Google.

-

Méthode permettant aux Citrix Cloud Connector de communiquer avec lesAPI Google Cloud. Une fonctionnalité Google Cloud VPC appelée accès privé Google doit être activée pour permettre la communication.

-

Méthode permettant aux Citrix Cloud Connector et aux VDA de communiquer avec Active Directory et d’autres ressources réseau, y compris Internet. Le service DNSGoogle Cloud est une méthode courante pour fournir un DNSdans un système de virtualisation Citrix.

-

Une couche réseau sécurisée à l’aide du pare-feu Google VPC.

Votre organisation peut disposer d’une méthode différente pour déployer les fonctionnalités nécessaires que nous décrivons ici. Si les objectifs sont atteints et vérifiés sur le plan fonctionnel, vous devriez être sur la bonne voie pour créer l’environnement de virtualisation Citrix.

3.1 Créer/accéder à un réseau pour les VDA et les Cloud Connector

Sur Google Cloud, les ressources des machines virtuelles ont besoin d’un réseau VPC pour communiquer. Un VPC se trouve au sein d’un projet Google Cloud spécifique et peut être partagé entre plusieurs projets selon les besoins. Google appelle cette dernière fonctionnalitéShared VPC. Citrix Cloud prend en charge le déploiement de VDA Citrix sur des réseaux VPC partagés. L’installation et la configuration ne sont pas détaillées dans ce guide simplifié.

Un VPC est une construction globale de projet, ce qui signifie qu’il peut couvrir non seulement des zones à l’intérieur de régions, mais également des régions du monde entier. Au moins un sous-réseau est requis dans chaque région où les machines virtuelles sont déployées.

Pour ce guide de déploiement, un réseau VPC est utilisé pour fournir la connectivité interne (privée) entre les trois zones Google (us-west1-a, us-west1-b et us-west1-c). Un VPC est une version virtuelle d’un réseau physique implémenté au sein du réseau Google. Un VPC est considéré comme une ressource globale et n’est associé à aucune région ou zone Google. Un réseau VPC peut être créé en mode automatique ou en mode personnalisé. Le réseau VPC en mode automatique crée automatiquement un sous-réseau unique par région lors de la création du réseau. Au fur et à mesure que de nouvelles régions sont disponibles, de nouveaux sous-réseaux dans ces régions sont automatiquement ajoutés au réseau en mode automatique. Un réseau VPC en mode personnalisé nécessite la création manuelle de tous les sous-réseaux. Notez également qu’il existe un coût associé aux flux de trafic sur Google Cloud. Le trafic entrant du VPC est gratuit. Le trafic sortant vers la même zone, vers un service GCP différent dans la même région et vers les produits Google est gratuit. Cependant, il y a un coût pour le trafic sortant entre les zones de la même région ou des régions des États-Unis.

L’objectif de cette tâche est de créer un VPC fonctionnel qui sera utilisé pour créer un emplacement de ressources Citrix Cloud sur Google Cloud. Cette tâche peut être considérée comme terminée lorsque le compte de service Citrix Cloud (créé précédemment) peut déployer une machine virtuelle sur un VPC fonctionnel.

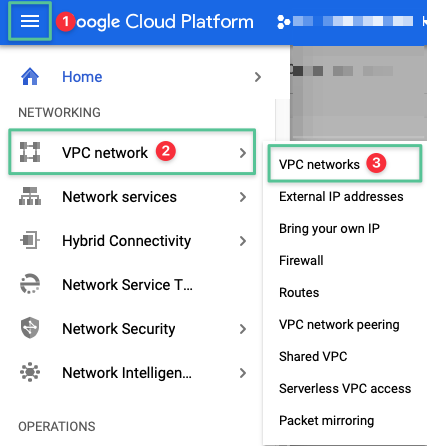

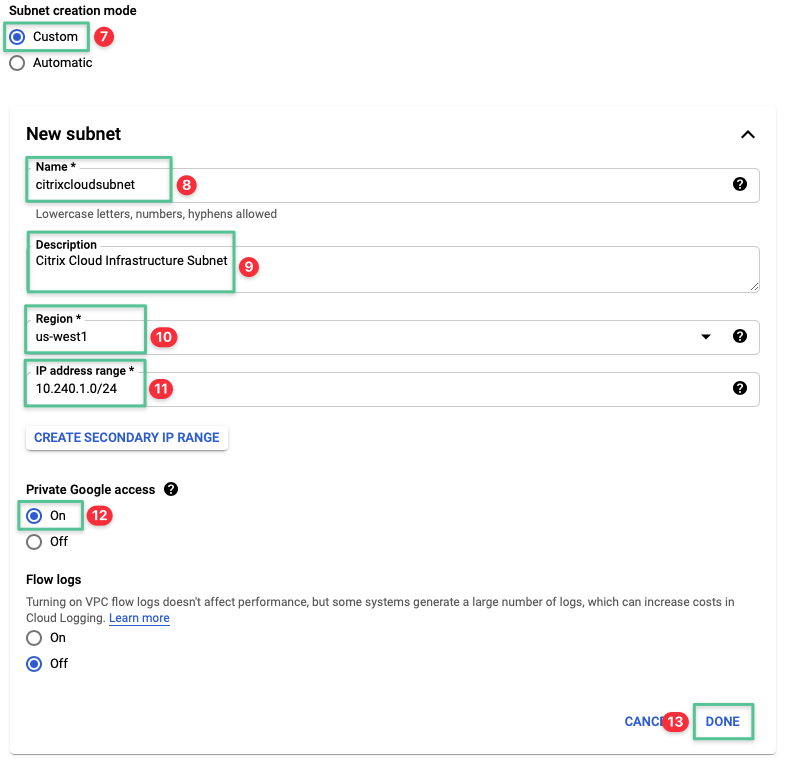

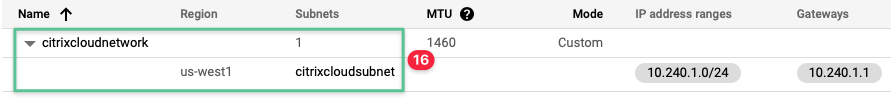

3.1.1 Création d’un réseau et d’un sous-réseau VPC

-

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez au réseau VPC

-

Cliquez sur Réseaux VPC

-

Cliquez sur Créer un réseau VPC

-

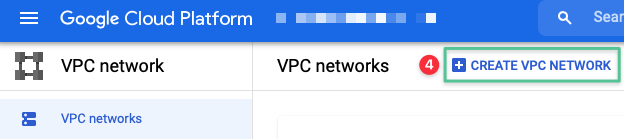

Entrez un nom unique pour le réseau VPC : citrixcloudnetwork

-

Entrez une description pour le réseau VPC : Citrix Cloud Network

-

Sélectionnez Personnalisé

-

Entrez un nom unique pour le nom du sous-réseau : citrixcloudsubnet

-

Entrez une description pour le sous-réseau : Sous-réseau Citrix Cloud Infrastructure

-

Sélectionnez la région US-West1

-

Entrez la plage d’adresses IP suivante : 10.240.1.0/24

-

Sélectionnez Activé pour la section Accès privé à Google . L’accès privé à Google permet aux Citrix Cloud Connector de communiquer avec les API Google Cloud.

-

Cliquez sur Terminé

-

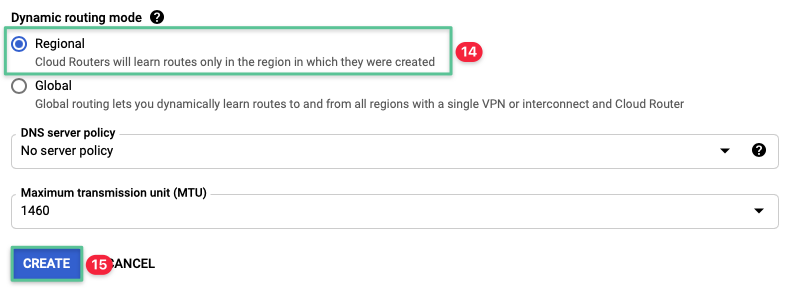

Sélectionnez Régional dans la section Mode de routage dynamique .

-

Cliquez sur Créer pour terminer le processus de création du réseau VPC.

-

Valider le réseau VPC créé avec succès

3.1.2 Configuration de la connectivité sortante vers Citrix Cloud

Citrix Cloud est conçu sur la base d’une suite d’API accessibles en toute sécurité via Internet. Les machines virtuelles Citrix Cloud Connector doivent être en mesure de communiquer avec Citrix Cloud pour fonctionner. Bien qu’il existe de nombreuses façons d’atteindre cet objectif, nous allons utiliser Google Cloud NATpour ce guide. Le service Cloud NAT est utilisé pour permettre la communication entre Citrix Cloud et Google Cloud. Cloud NAT permet à certaines ressources sans adresse IP externe de créer des connexions sortantes vers Internet. S’il est nécessaire d’établir une connexion entre le centre de données sur site et GCP, Cloud Interconnect fournit une connexion à faible latence et haute disponibilité. Cloud Interconnect permet la communication d’adresses IP internes, ce qui signifie que les adresses IP internes sont directement accessibles depuis les deux réseaux. Toutefois, le trafic entre le réseau local et le réseau GCP ne traverse pas l’Internet public. Vous pouvez choisir de déployer une interconnexion dédiée ou partenaire pour assurer la connectivité entre le centre de données sur site et GCP.

Avant de configurer Cloud NAT, vous devez configurer le Cloud Router tel que Cloud NAT l’utilise.

Remarque

Le rôle Rôles/Compute.NetworkAdmin vous donne les autorisations nécessaires pour effectuer les opérations suivantes :

- créer une passerelle NAT sur Cloud Router

- réserver et attribuer des adresses IP NAT

- spécifier le trafic de sous-réseau autorisé à utiliser la traduction d’adresses réseau par la passerelle NAT

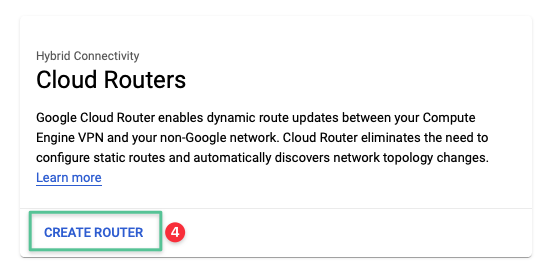

3.1.2.1 Étape 1 : Déployer un routeur Google Cloud

-

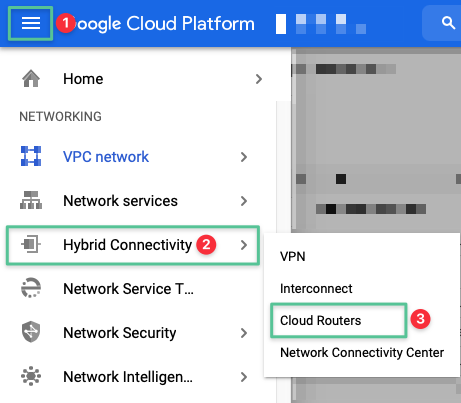

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à Connectivité hybride

-

Cliquez sur Cloud Routers

-

Cliquez sur Créer un routeur

-

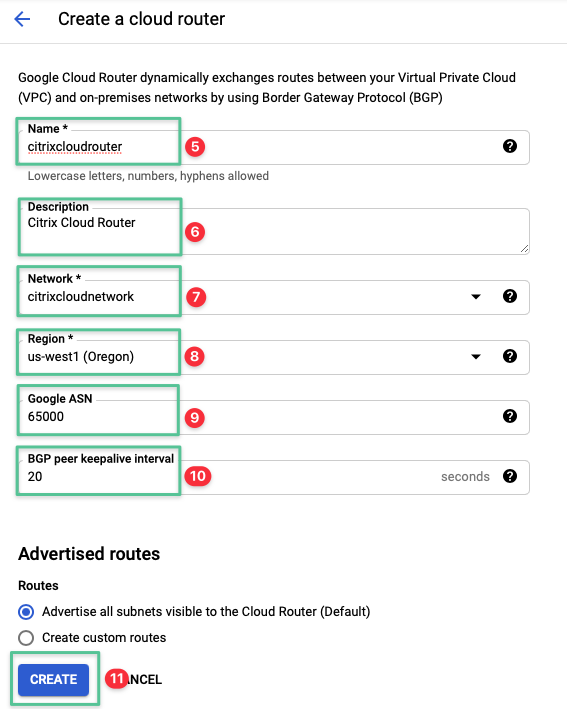

Entrez un nom unique pour le routeur cloud : citrixcloudrouter

-

Entrez une description pour le routeur cloud : Citrix Cloud Router

-

Sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Sélectionnez la région us-west1

-

Entrez la valeur ASN Google. Vous pouvez utiliser n’importe quelle valeur ASN privée (de 64512 à 65534, de 4200000000 à 4294967294)

-

Entrez la valeur d’intervalle keepalive de l’homologue BGP 20 (par défaut)

-

Cliquez sur Create.

-

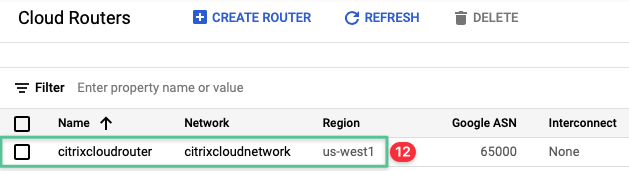

Validez que le routeur cloud est créé avec succès

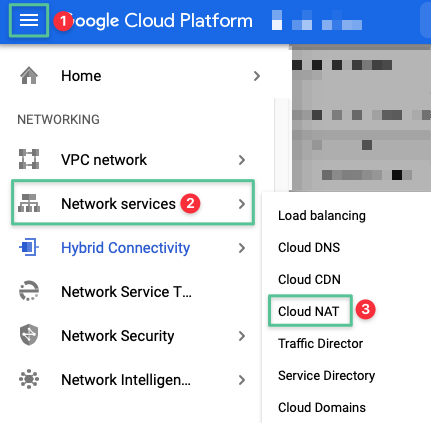

3.1.2.2 Étape 2 : Déployer Google Cloud NAT

-

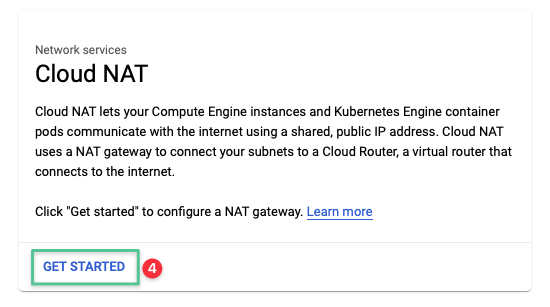

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à Services réseau

-

Cliquez sur Cloud NAT

-

Cliquez sur Commencer

-

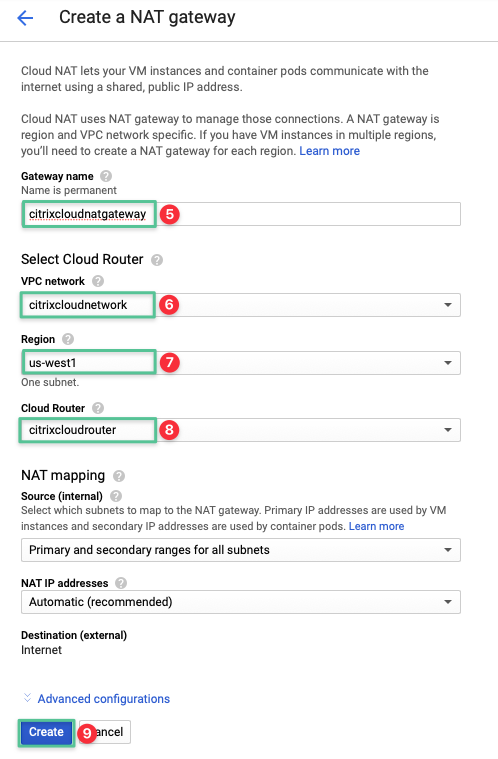

Entrez un nom unique pour le Cloud NAT : citrixcloudnatgateway

-

Sélectionnez le réseau VPC créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Sélectionnez la région us-west1

-

Sélectionnez le routeur Cloud déployé à l’étape 1

-

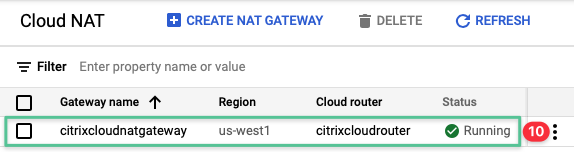

Cliquez sur Create.

-

Validez que le Cloud NAT est créé avec succès

3.1.2.3 Configuration des services DNS via Google Cloud DNS

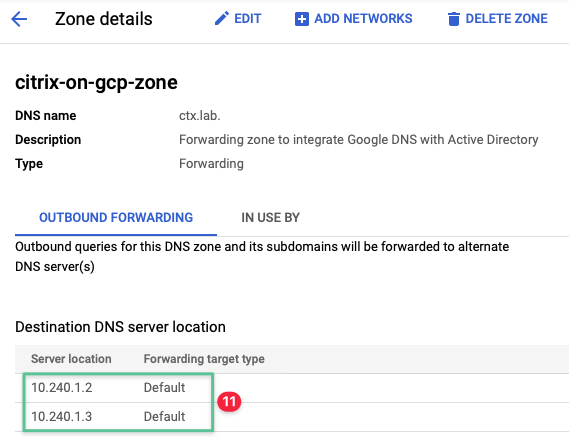

Les services DNS (Domain Name System) constituent une exigence de base pour que tout réseau connecté puisse fournir une résolution de nom et une exigence minimale pour la fonctionnalité Microsoft Active Directory. Pour prendre en charge un emplacement de ressources Citrix Cloud fonctionnel, les Citrix Cloud Connector et les VDA doivent localiser Active Directory et Citrix Cloud et communiquer avec eux. Google Cloud DNS est un service de système de noms de domaine (DNS) global performant et résilient qui publie les noms de domaine sur le DNS mondial. Le Cloud DNS se compose de zones publiques et de zones DNS gérées privées. Une zone publique est visible sur l’Internet public, tandis qu’une zone privée n’est visible que depuis un Cloud privé virtuel (VPC) plus spécifique. Vous déployez Cloud DNS pour fournir une résolution de nom au domaine ctx.lab avec un type de zone de transfert privée. Les adresses IP des serveurs DNS privés suivantes sont configurées manuellement au fur et à mesure que vous progressez dans ce document :

- 10.240.1.2

- 10.240.1.3

-

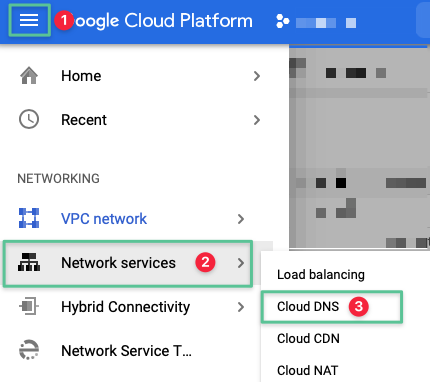

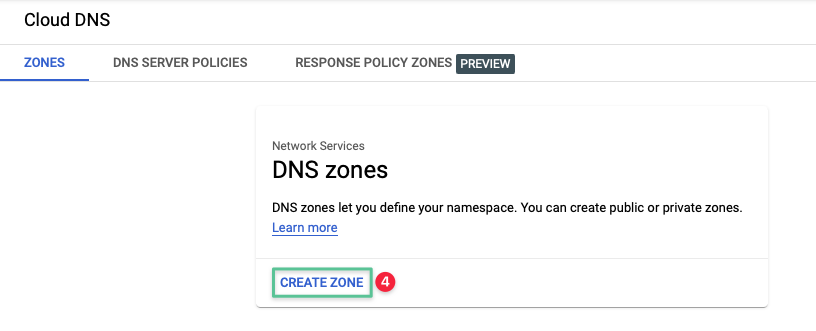

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à Services réseau

-

Cliquez sur Cloud DNS

-

Cliquez sur Créer une zone

-

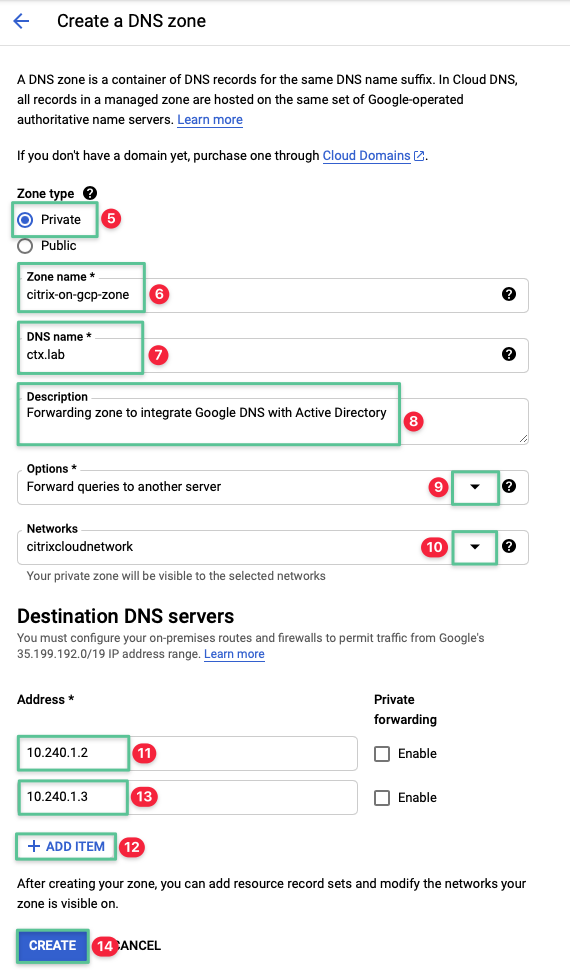

Sélectionnez Privé sous le type de zone

-

Entrez un nom unique pour le nom de la zone : citrix-on-gcp-zone

-

Entrez un nom DNS unique : ctx.lab

-

Entrez une description unique : Zone de transfert pour intégrer Google DNS à Active Directory

-

Cliquez sur le menu déroulant Options et sélectionnez Transférer les requêtes vers un autre serveur

-

Dans la section Réseaux, cliquez sur le menu déroulant et sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork.

-

Entrez la première adresse IP DNS : 10.240.1.2

-

Cliquez sur Ajouter un élément

-

Entrez la deuxième adresse IP DNS : 10.240.1.3

-

Cliquez sur Create.

-

Valider la zone DNS créée avec succès

3.2 Configurer la sécurité de la couche réseau à l’aide du pare-feu Google Cloud VPC

Pour des raisons évidentes, chaque système de production et/ou connecté à Internet doit être doté de plusieurs couches de sécurité. Le pare-feu VPC est l’une des nombreuses fonctionnalités de sécurité proposées par Google Cloud. Les règles de pare-feu VPC autorisent ou refusent le trafic entrant et sortant. Les règles de pare-feu VPC sont basées sur un ensemble flexible de stratégies définies. Les règles de pare-feu du VPC sont attachées au VPC et aux machines virtuelles. Les règles de pare-feu VPC sont définies au niveau du réseau, et les connexions sont autorisées ou refusées par instance. Le pare-feu VPC protège les instances au sein du même réseau VPC et entre une instance et d’autres réseaux VPC.

Un emplacement de ressources Citrix Cloud nécessite certaines règles de pare-feu de base pour fonctionner. Le tableau suivant récapitule le protocole, les ports et les balises réseau qui sont nécessaires/autorisés pour que ce déploiement fonctionne. Les tâches qui suivent vous guident dans la création de règles de pare-feu adaptées :

| Description | Flux de trafic | Tags réseau cibles | Plage IP source | Protocole et ports |

|---|---|---|---|---|

| Autoriser le trafic interne entre le contrôleur de domaine et les autres instances de VM | Entrée | d.c. | 10.240.1.0/24 | TCP: 88, 135, 389, 445, 464, 636, 3268, 3269, 5985, 9389, 49152-65535 UDP: 88, 123, 389, 464 |

| Autoriser le transfert depuis Google DNS | Entrée | dns | 35.199.192.0/19 10.240.1.0/24 | TCP : 53 UDP : 53 |

| Autoriser le trafic depuis Cloud Connector vers le VDA | Entrée | vda | 10.240.1.0/24 | TCP : 80, 443, 1494, 2598, 8008 UDP : 1494, 2598, 16500-16509 |

| Autoriser le trafic provenant du VDA et du Cloud Connector | Entrée | cc | 10.240.1.0/24 | TCP : 80 |

Nous utilisons les balises réseau cibles pour appliquer ces règles aux machines virtuelles que nous créerons plus loin dans ce guide.

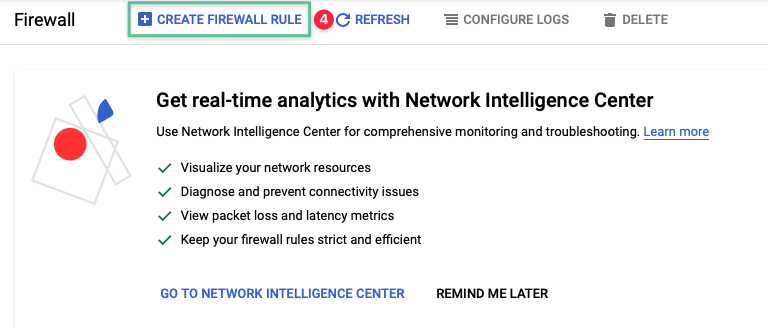

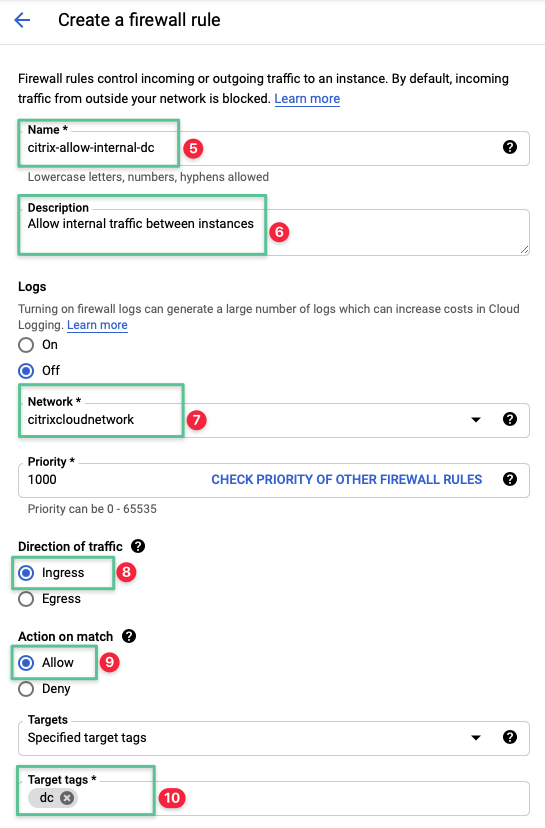

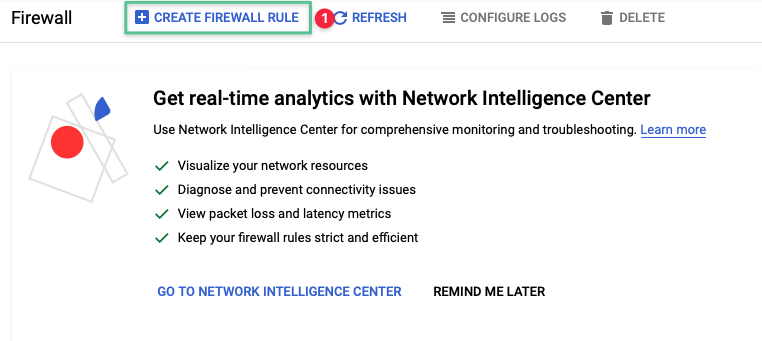

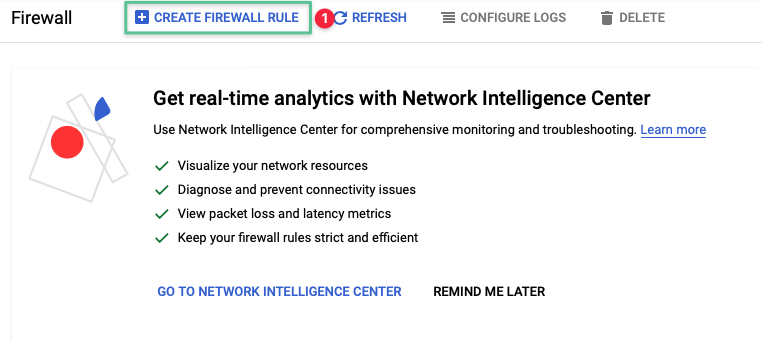

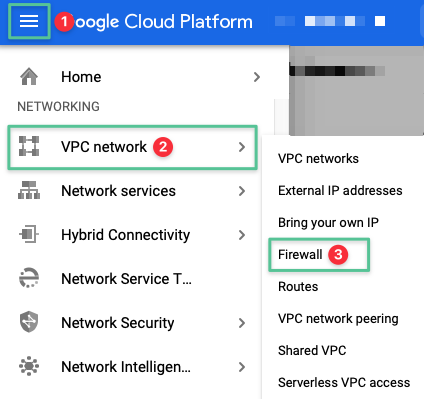

3.2.1.1 Création d’une règle de pare-feu pour autoriser le trafic interne vers Active Directory

-

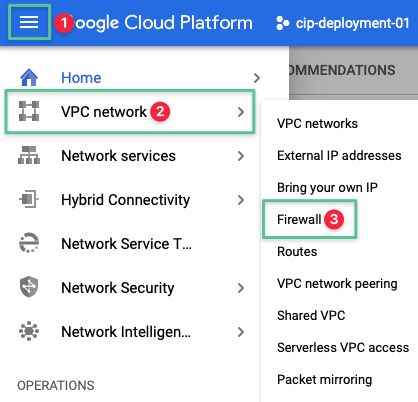

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez au réseau VPC

-

Cliquez sur Firewall

-

Cliquez sur l’option Créer une règle de pare-feu

-

Entrez un nom unique pour la règle de pare-feu : citrix-allow-internal-dc

-

Entrez une description : Autoriser le trafic interne entre les instances

-

Sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Définissez l’option Direction du trafic sur Entrée

-

Définissez l’option Autoriser en cas de correspondance sur Autoriser

-

Entrez les balises de cible réseau qui sont configurées sous le déploiement de l’instance de calcul Google : dc

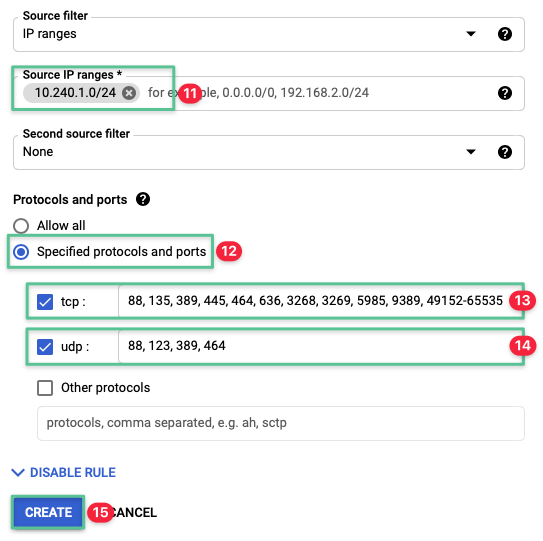

-

Définissez les plages d’adresses IP source sur 10.240.1.0/24

-

Sélectionnez l’option Protocole et ports spécifiés

-

Cochez la case tcp et entrez les ports autorisés : 88, 135, 389, 445, 464, 636, 3268, 3269, 5985, 9389, 49152-65535

-

Cochez la case UDP et entrez les ports autorisés : 88, 123, 389, 464

-

Cliquez sur Create.

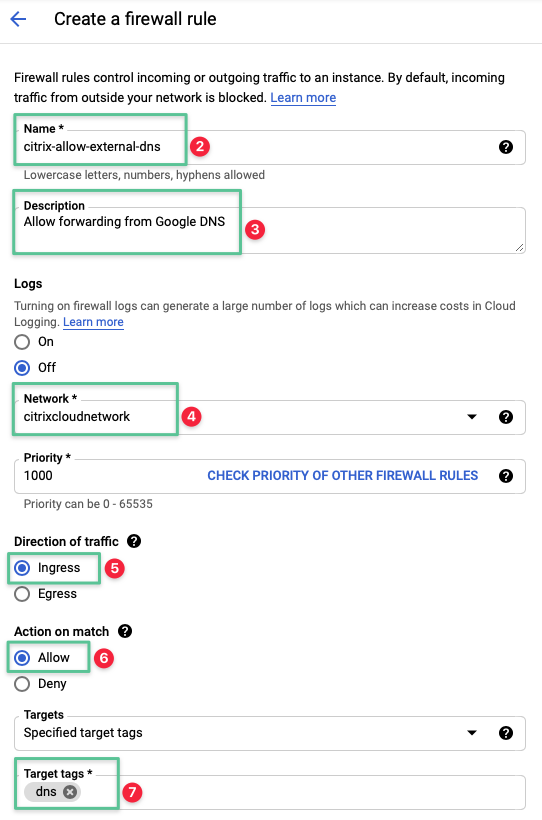

3.2.1.2 Créer une règle de pare-feu pour autoriser le transfert depuis Google Cloud DNS

-

Cliquez sur l’option Créer une règle de pare-feu

-

Entrez un nom unique pour la règle de pare-feu : citrix-allow-external-dns

-

Entrez une description : Autoriser le transfert depuis Google DNS

-

Sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Définissez l’option Direction du trafic sur Entrée

-

Définissez l’option Autoriser en cas de correspondance sur Autoriser

-

Entrez les balises de cible réseau configurées sous le déploiement de l’instance de calcul Google : dns

-

Définissez les plages d’adresses IP source sur 35.199.192.0/19 et 10.240.1.0/24

-

Sélectionnez l’option Protocole et ports spécifiés

-

Cochez la case TCP et entrez les ports autorisés : 53

-

Cochez la case UDP et entrez les ports autorisés : 53

-

Cliquez sur Create.

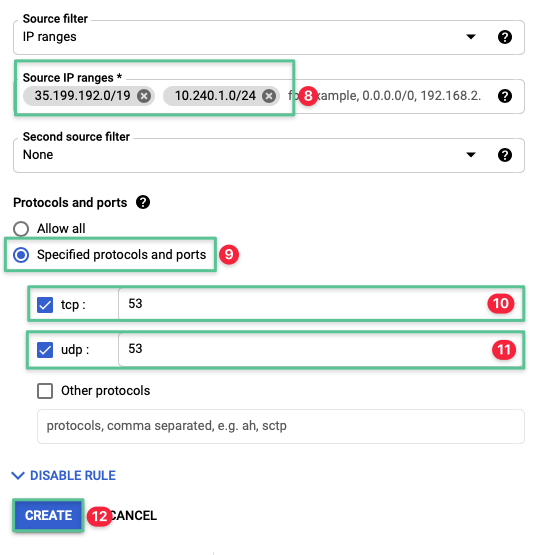

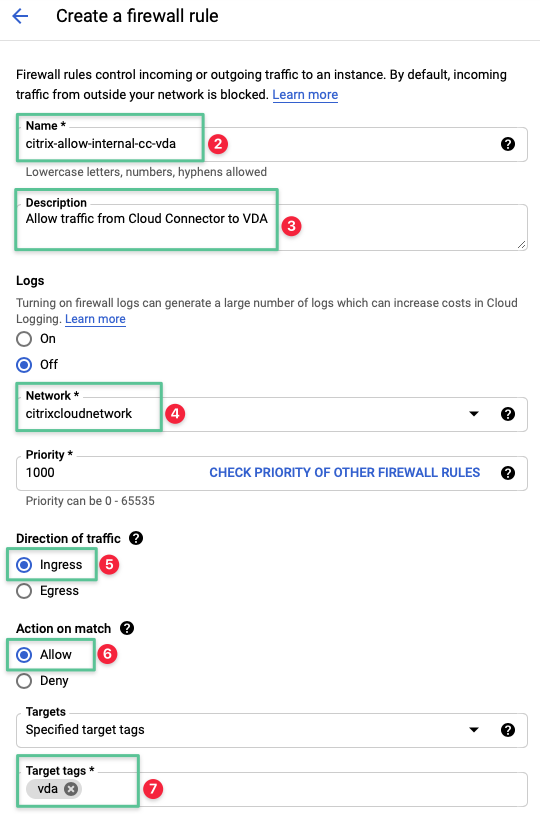

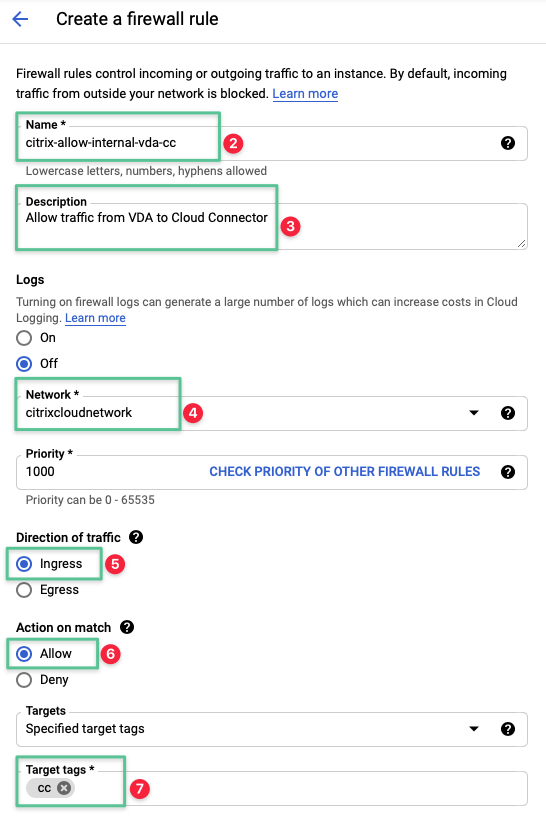

3.2.1.3 Créer une règle de pare-feu pour autoriser le trafic du Cloud Connector vers le VDA

-

Cliquez sur Créer une règle de pare-feu

-

Entrez un nom unique pour la règle de pare-feu : citrix-allow-internal-cc-vda

-

Entrez une description : Autoriser le trafic du Cloud Connector vers le VDA

-

Sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Définissez l’option Direction du trafic sur Entrée

-

Définissez l’option Autoriser en cas de correspondance sur Autoriser

-

Entrez les balises de cible réseau qui sont configurées sous le déploiement de l’instance de calcul Google : vda

-

Définissez les plages d’adresses IP source sur 10.240.1.0/24

-

Sélectionnez l’ option Protocole et ports spécifiés

-

Cochez la case TCP et entrez les ports autorisés : 80, 443, 1494, 2598, 8008

-

Cochez la case UDP et entrez les ports autorisés : 1494, 2598, 16500-16509

-

Cliquez sur Create.

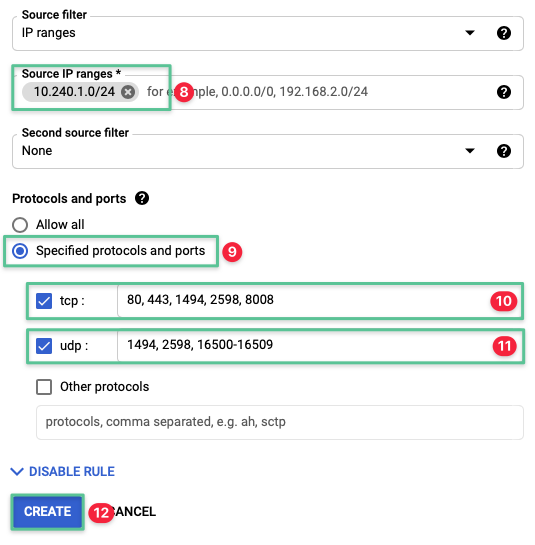

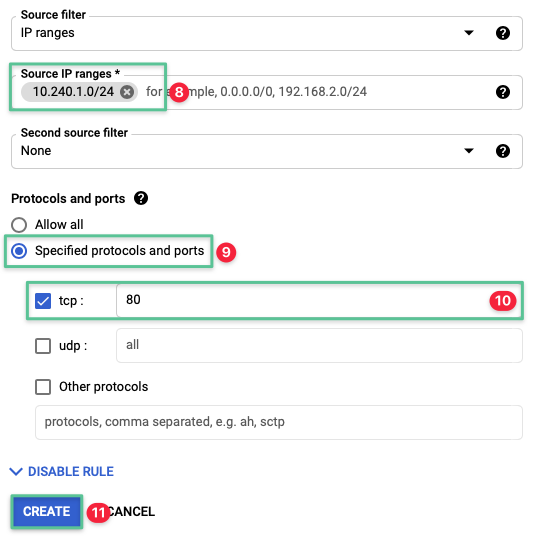

3.2.1.4 Créer une règle de pare-feu pour autoriser le trafic du VDA vers Cloud Connector

-

Cliquez sur l’ option Créer une règle de pare-feu

-

Entrez un nom unique pour la règle de pare-feu : citrix-allow-internal-vda-cc

-

Entrez une description : Autoriser le trafic du VDA vers Cloud Connector

-

Sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Définissez l’option Direction du trafic sur Entrée

-

Définissez l’option Autoriser en cas de correspondance sur Autoriser

-

Entrez les balises de cible réseau configurées sous le déploiement de l’instance de calcul Google : cc

-

Définissez les plages d’adresses IP source sur 10.240.1.0/24

-

Sélectionnez l’ option Protocole et ports spécifiés

-

Cochez la case tcp et entrez les ports autorisés : 80

-

Cliquez sur Create.

4. Création de machines virtuelles

Maintenant que vous avez mis en place un projet Google Cloud fonctionnel et que les services réseau principaux sont en place. L’étape suivante consiste à créer les ressources de machine virtuelle nécessaires pour disposer d’un emplacement de ressources Citrix Cloud fonctionnel. Comme décrit dans Architecture de référence : Citrix Virtualization on Google Cloud, un emplacement de ressources fonctionnel nécessite les éléments suivants :

-

Services de domaine Active Directory

-

Citrix Cloud Connector

-

Un ou plusieurs VDA Citrix

En appliquant le modèle de conception Cloud Forward, ces ressources sont déployées sur des instances de machines virtuelles attachées à un VPC. Les instances de machines virtuelles sont déployées de manière hautement disponible en les répartissant entre les zones Google Cloud de la région. Dans cette section du guide, nous fournissons des informations supplémentaires sur les types de ressources et de services Google Cloud, puis sur la création des instances de machines virtuelles.

Ressources de machines virtuelles Google Cloud Google Cloud fournit un stockage en mode bloc fiable et hautes performances à l’usage des instances de machines virtuelles. Le stockage en mode bloc est présenté aux machines virtuelles sous forme de disques persistants. Les disques persistants, disponibles sous forme de disque dur standard ou de disques SSD (Solid State Drive). Les disques persistants sont des périphériques de stockage réseau durables auxquels votre instance peut accéder comme s’il s’agissait de disques physiques sur un poste de travail ou un serveur. Par défaut, les instances de Google Compute Engine disposent d’un seul disque persistant racine doté d’un système d’exploitation. Des disques supplémentaires peuvent être ajoutés ultérieurement pour les cas où les applications nécessitent davantage de stockage local. Les options d’extension de disque sont les disques persistants standard ou SSD, les disques SSD locaux et les compartiments de stockage cloud. Le SSD local n’est pas recommandé pour le déploiement de Citrix Virtual Apps car les données stockées sur le SSD local sont temporaires. Les disques persistants sont situés indépendamment des instances de machines virtuelles. Vous pouvez choisir de détacher ou de déplacer des disques persistants pour conserver les données même après la suppression de l’instance de VM. Les performances des disques persistants évoluent automatiquement avec la taille. Vous pouvez redimensionner les disques persistants ou ajouter d’autres disques persistants à une instance pour répondre aux exigences en matière de performances et d’espace de stockage. Le disque persistant n’a aucun coût par E/S, il n’est donc pas nécessaire d’estimer le budget d’E/S mensuel. Les disques persistants SSD ont des IOPS en lecture de 40 000 et des IOPS en écriture de 30 000 par instance. Par rapport aux disques persistants standard, qui n’ont qu’un IOPS en lecture de 3 000 et des IOPS en écriture de 15 000. Le disque persistant SSD est recommandé pour le déploiement des charges de travail Citrix Virtual Apps. Lors de l’estimation de la capacité de stockage, n’oubliez pas que les déploiements Virtual Apps and Desktops ont deux besoins de stockage : (1) stockage pour les serveurs et applications Virtual Apps et (2) stockage pour les profils utilisateur. Le déploiement d’une image principale du serveur Virtual Apps nécessite 50 Go de stockage, qui peuvent varier en fonction des applications installées et de la version du système d’exploitation Windows Server. Par exemple, la taille de démarrage du système d’exploitation Windows Server 2016 est de 50 Go tandis que Windows Server 2012 R2 est de 32 Go. Citrix recommande de créer une nouvelle image principale Virtual Apps afin de minimiser la capacité requise au lieu de migrer une image sur site existante.

Sur Google Cloud, le service qui exécute des instances de machines virtuelles est appelé Google Compute Engine. Compute Engine propose des configurations de machines virtuelles prédéfinies pour chaque besoin. Les offres vont des petites micro-instances aux configurations hautes en mémoire et en CPU. Les ressources de calcul suivantes sont pertinentes pour tout déploiement d’applications virtuelles sur GCP :

-

Utilisation générale ou Optimisation de la charge de travail : vous pouvez choisir entre une utilisation générale ou une charge de travail optimisée en fonction des exigences des charges de travail.

-

Type de machine prédéfini : possède un nombre prédéfini de processeurs virtuels et de mémoire et est facturé au prix défini décrit sur la page de tarification .

-

Type de machine personnalisé : offre la flexibilité nécessaire pour configurer le processeur virtuel et la mémoire pour des besoins spécifiques et potentiellement réduire les coûts.

Leslicences Microsoft nécessitent que les instances Citrix Virtual Desktop ne soient pas déployées dans un cloud public autre que Microsoft. Vous pouvez implémenter Citrix Virtual Desktop sur GCP en utilisant Sole Tenant Nodes (STN) ou Google Cloud VMware Engine (GCVE). Les STN et GCVE sortent du cadre de ce guide de déploiement.

Microsoft License Mobility permet le déploiement d’applications Windows Server (Citrix Virtual Apps), telles que Remote Desktop Services (RDS), dans GCP tout en utilisant vos licences Microsoft existantes. Il est recommandé de consulter vos contrats de licence Microsoft avec Microsoft avant de commencer ce déploiement. Les instances Microsoft Windows Server nécessitent une connexion réseau Internet pour être activées avec l’hôte GCP KMS kms.windows.googlecloud.com. Le délai de grâce standard pour l’enregistrement des instances Windows Server auprès de l’hôte KMS est de 30 jours. Au bout de 30 jours, les instances cesseront de fonctionner. Vous pouvez également importer vos propres licences Windows KMS dans GCP et héberger les licences requises. Dans ce guide, nous ne déployons pas de serveur Microsoft RDS. Au lieu de cela, nous utilisons le délai de grâce de 30 jours pour la validation.

4.1 Création d’instances de machines virtuelles

Le modèle de conception Cloud Forward nécessite le déploiement de trois types différents d’instances de machines virtuelles (Active Directory, Citrix Cloud Connector, Citrix VDA). À l’aide des détails du tableau, répétez les étapes décrites pour créer et démarrer chaque machine virtuelle. Une fois terminé, générez et stockez des informations d’identification pour vous connecter à chaque instance de machine virtuelle la première fois.

| Type de machine virtuelle | Dimensionnement informatique | Réseau VPC | Zone Google | Nom d’hôte | Adresse IP | Tags réseau |

|---|---|---|---|---|---|---|

| Domaine Active Directory #1 | N1-Standard-2 | Réseau Citrix Cloud | us-west1-a | dc1.ctx.lab | 10.240.1.2 | dc dns |

| Domaine Active Directory #2 | N1-Standard-2 | Réseau Citrix Cloud | us-west1-b | dc2.ctx.lab | 10.240.1.3 | dc dns |

| Cloud Connector #1 | N2-Standard-4 | Réseau Citrix Cloud | us-west1-a | cc1.ctx.lab | 10.240.1.4 | cc |

| Cloud Connector #2 | N2-Standard-4 | Réseau Citrix Cloud | us-west1-b | cc2.ctx.lab | 10.240.1.5 | cc |

| Image principale du VDA de serveur | N2-Standard-4 | Réseau Citrix Cloud | us-west1-a | mcs.ctx.lab | Éphémère (automatique) | vda |

-

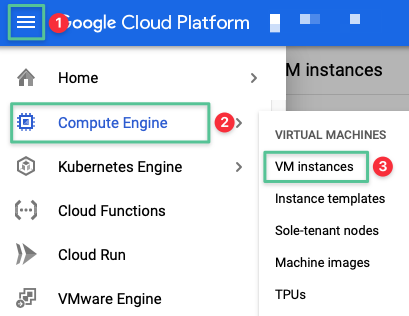

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à Compute Engine

-

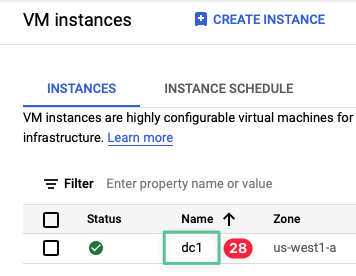

Cliquez sur Instances VM

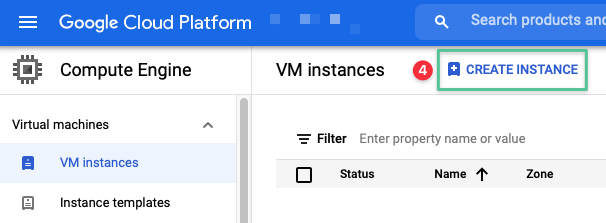

-

Cliquez sur Créer une instance

-

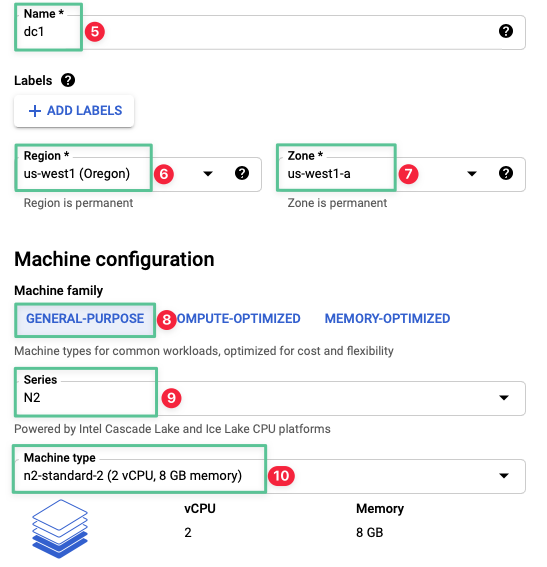

Entrez un nom : dc1

-

Sélectionnez la région : us-west1

-

Sélectionnez la zone : us-west1-a

-

Sélectionnez l’ onglet Général

-

Sélectionnez la série N2

-

Sélectionnez n2-standard-2 (suivez le dimensionnement de calcul correspondant indiqué pour chaque machine virtuelle dans le tableau au début de cette section.)

-

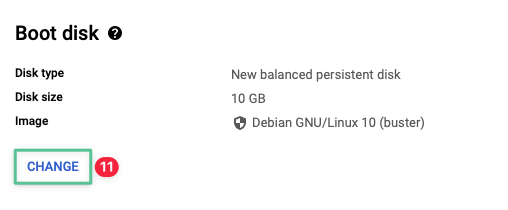

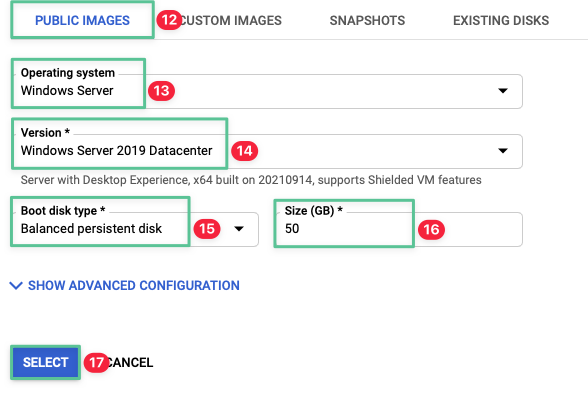

Dans Boot disk, cliquez sur Modifier

-

Cliquez sur l’onglet Image publique

-

Sélectionnez le système d’exploitation Windows Server

-

Sélectionnez Windows Server 2019 Datacenter (pour ce déploiement, nous utilisons la licence d’évaluation)

-

Sélectionnez Disque persistant équilibré

-

Indiquez la taille requise en Go : 50

-

Cliquez sur Sélectionner

-

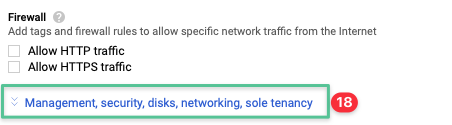

Développez la gestion, la sécurité, les disques, la mise en réseau et les serveurs lames à location unique

-

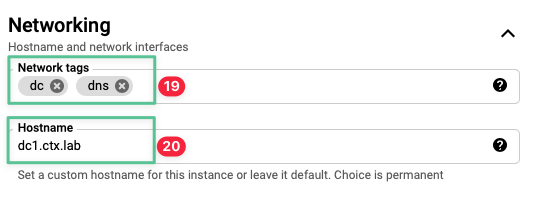

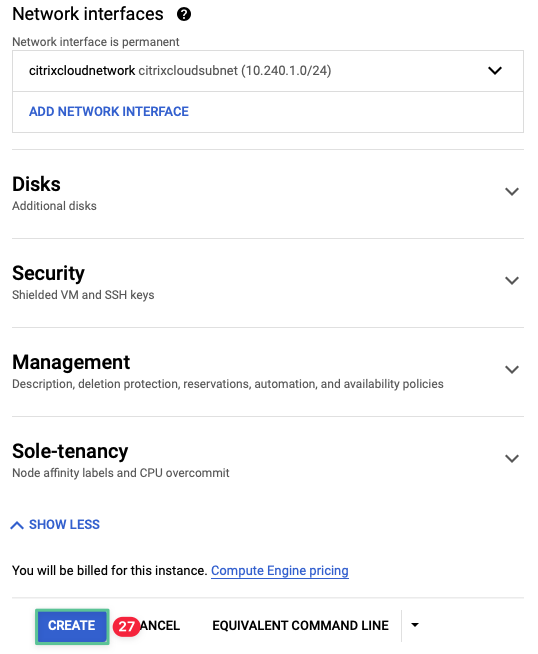

Développez la section Mise en réseau et entrez les balises réseau de la machine virtuelle correspondantes : dc dns

-

Entrez un nom d’hôte tel que listé dans le tableau au début de cette section : dc1.ctx.lab

-

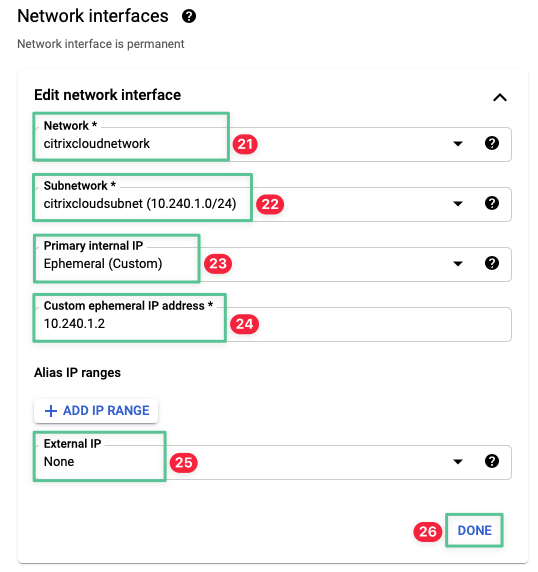

Sélectionnez le réseau créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Le sous-réseau doit être automatiquement renseigné

-

Sélectionnez Adresse IP éphémère (personnalisée) dans la section IP interne principale

-

Entrez l’adresse IP 10.240.1.2 sous l’adresse IP éphémère personnalisée

Remarque

L’image principale Server VDA nécessite que l’adresse IP soit attribuée automatiquement. Pour permettre à l’image principale du VDA Server d’obtenir une adresse IP automatiquement, sélectionnez Éphémère (automatique).

-

Définissez l’adresse IP externe sur Aucune

-

Cliquez sur Terminé

-

Cliquez sur Create.

-

Une fois la machine créée et mise sous tension, l’étape suivante consiste à créer un nom d’utilisateur et un mot de passe par défaut.

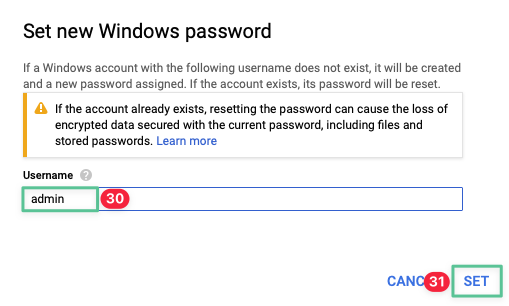

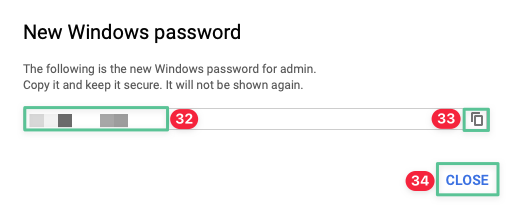

Remarque

La fonction Définir le mot de passe Windows de Google Cloud définit/réinitialise un mot de passe fort à l’aide du nom d’utilisateur que vous avez spécifié. Si le compte existe, il réinitialise le mot de passe. Si ce n’est pas le cas, Google Cloud crée l’utilisateur dans la base de données de sécurité locale de l’instance Windows, puis crée le mot de passe. L’utilisateur que Google Cloud crée (ou met à jour) est un administrateur local sur l’instance.

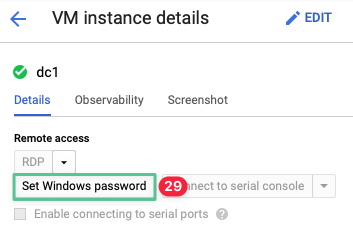

Il existe plusieurs façons d’accéder à la fonction Définir le mot de passe Windows. En voici une, et elle commence par cliquer sur l’instance de VM pour afficher les détails de l’instance.

-

Dans la section Détails de l’instance VM, cliquez sur Définir le mot de passe Windows

-

Entrez le nom d’utilisateur admin

-

Cliquez sur Set

Remarque

Si, lors de la création du mot de passe, le message d’erreur « Le mot de passe Windows n’a pas pu être défini. Réessayez. Si vous venez de créer cette instance, attendez 10 minutes pour qu’elle soit prête. », nous vous recommandons de respecter le délai suggéré avant d’essayer de créer le mot de passe.

-

Par défaut, un nouveau mot de passe unique est généré automatiquement par Google Cloud et ne peut pas être modifié depuis la console. Si un mot de passe personnalisé est requis, vous devez le modifier dans le système d’exploitation Windows.

-

Vous pouvez le copier manuellement ou cliquer sur l’icône de copie. Enregistrez le mot de passe en toute sécurité, car il est nécessaire pour vous connecter à la console de la machine virtuelle dans la section suivante.

-

Cliquez sur Fermer.

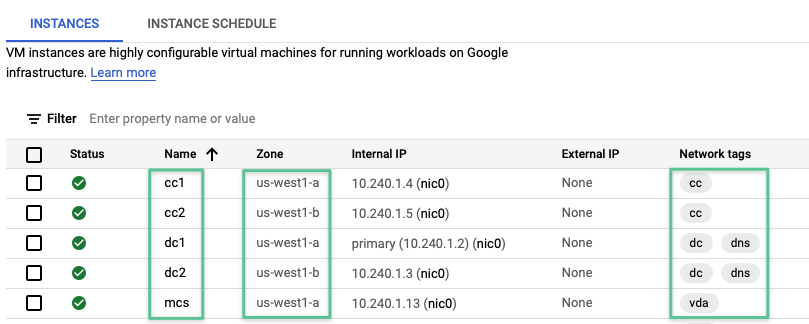

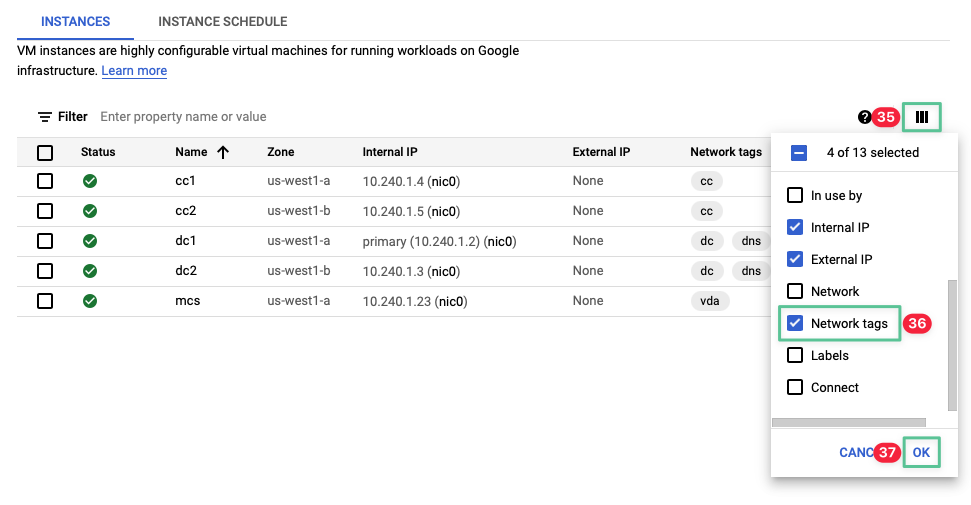

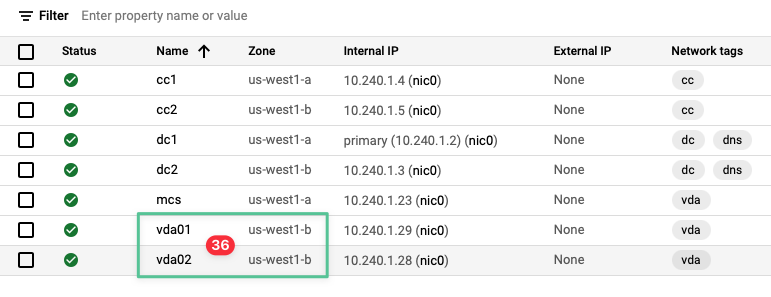

Après avoir suivi les étapes 1 à 35 pour créer chaque machine virtuelle comme indiqué dans le tableau au début de cette section. Les résultats doivent être similaires à ceux de l’image :

-

Si vous ne parvenez pas à afficher la colonne Balises réseau, cliquez sur l’icône de l’option d’affichage de la colonne

-

Sélectionnez Tags réseau dans la liste

-

Cliquez sur OK

5. Configuration de l’accès aux consoles de machines virtuelles

Maintenant que nous avons terminé le processus de création des instances de machines virtuelles Windows. L’étape suivante consiste à identifier un moyen d’accéder à distance aux consoles de ces machines virtuelles afin de les configurer. Google Cloud gère l’accès à la console distante en s’appuyant sur la connectivité réseau à l’instance de la machine virtuelle et sur un service de console distante exécuté au sein de la machine virtuelle. Pour les machines virtuelles Windows, cela signifie utiliser un client RDP pour se connecter à l’écouteur RDP exécuté dans les instances. SSH gère la connexion pour les machines autres que Windows.

Les outils et techniques que vous utilisez pour accéder aux consoles de machines virtuelles peuvent varier en fonction du système d’exploitation et de l’emplacement réseau de votre poste de travail. Ils peuvent également varier en fonction de la façon dont votre organisation gère la sécurité. L’objectif de cette section est de vous assurer que vous pouvez établir des connexions de console distantes avec les machines virtuelles de votre projet Google Cloud.

Certaines techniques courantes pour établir l’accès à la console distante sont les suivantes :

-

Utilisation d’un client RDP pour établir une connexion directe entre un poste de travail administratif et des machines virtuelles sur le même réseau

-

Utilisation d’adresses IP publiques sur une ou plusieurs machines virtuelles et établissement de connexions RDP vers les adresses publiques à partir d’un poste de travail administratif via Internet

-

Etablissement d’une connexion à un hôte Jumpbox ou Bastion, puis accès à la machine virtuelle dans le projet Google Cloud à l’aide du client RDP préféré. Les administrateurs se connectent souvent au JumpBox via une adresse IP externe.

-

Utilisation de la fonction de transfert TCP du proxy Google Cloud Identity Aware Proxy (IAP), ainsi que d’un outil tel que IAP Desktop

Si votre poste de travail administratif est déjà sur le même réseau que les machines virtuelles de votre projet Google Cloud, vous pouvez vous y connecter via une adresse IP, en supposant que vous avez autorisé l’accès RDP via vos règles de pare-feu. Si votre poste de travail administratif n’est PAS sur le même réseau, vous pouvez envisager d’utiliser un JumpBox avec une adresse IP externe attribuée. Dans ce cas, veillez toutefois à restreindre l’accès à l’écouteur RDP (TCP 3389) afin de n’autoriser l’accès qu’à partir de l’adresse IP publique de votre poste de travail administratif.

Le moyen le plus sûr de fournir un accès à la console à distance consiste à utiliser la fonction de transfert TCP du proxy Google Cloud Identity Aware Proxy, ainsi que IAP Desktop. La fonction de transfert TCP du proxy Google Cloud Identity Aware Proxy (IAP) vous permet de contrôler qui peut accéder aux interfaces administratives telles que SSH et RDP vers les machines virtuelles de votre projet via Internet public. L’IAP empêche ces services d’être directement exposés à Internet. IAP vous permet également de contrôler qui peut accéder à ces services en fonction des rôles IAM Google Cloud, car IAP effectue l’authentification et l’autorisation avant d’autoriser l’accès. Le bureau IAP est un outil open source uniquement sous Windows qui met une interface utilisateur conviviale au-dessus du client IAP et RDP.

Ce guide de déploiement utilise le service IAP et l’application IAP Desktop pour accéder en toute sécurité aux machines virtuelles à des fins de configuration. Vous pouvez toujours utiliser le service IAP avec un point de terminaison autre que Windows à l’aide du SDK Google Cloud et de la commande gcloud, mais cela n’entre pas dans le cadre de ce guide.

La configuration du proxy Identity Aware est un processus en trois étapes : la première étape consiste à configurer le pare-feu pour autoriser le trafic TCP entrant, la deuxième étape consiste à configurer le proxy Identity Aware et la troisième étape consiste à utiliser IAP Desktop pour l’accès à la console distante.

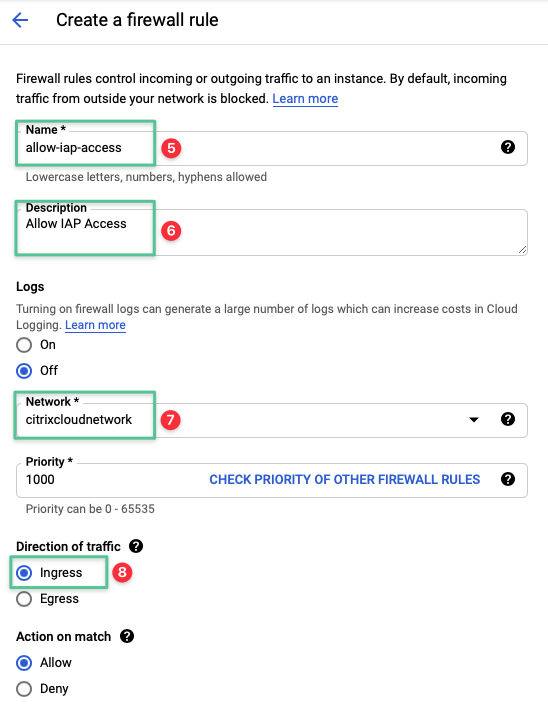

5.1 Configurer le pare-feu Google Cloud pour autoriser le trafic TCP entrant

-

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez au réseau VPC

-

Cliquez sur Firewall

-

Cliquez sur Créer une règle de pare-feu

-

Entrez un nom unique pour la règle de pare-feu : allow-iap-access

-

Entrez une description pour la règle de pare-feu : Autoriser l’accès IAP

-

Sélectionnez le réseau VPC créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Sélectionnez le trafic d’entrée

-

Dans le champ Cibles, sélectionnez Toutes les instances du réseau

-

Définissez les plages d’adresses IP source sur 35.235.240.0/20

-

Sélectionnez Protocoles et ports spécifiés

-

Activez la case à cocher TCP

-

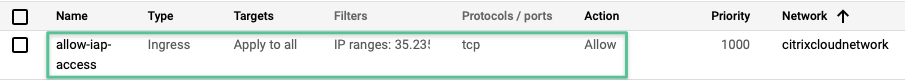

Cliquez sur Create.

-

Valider la création de la règle de pare-feu

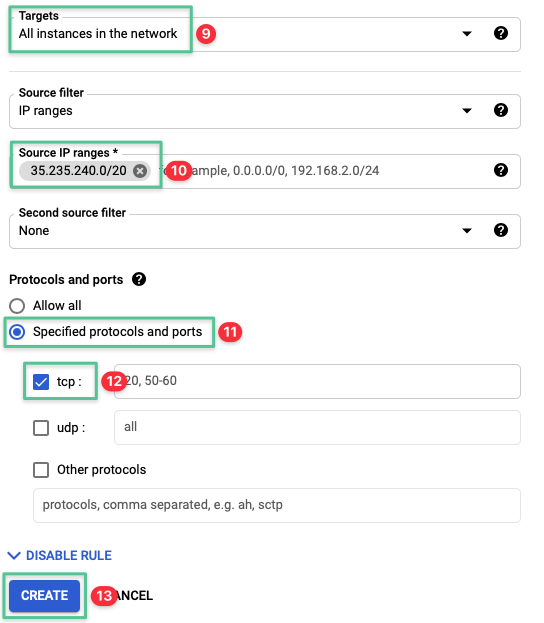

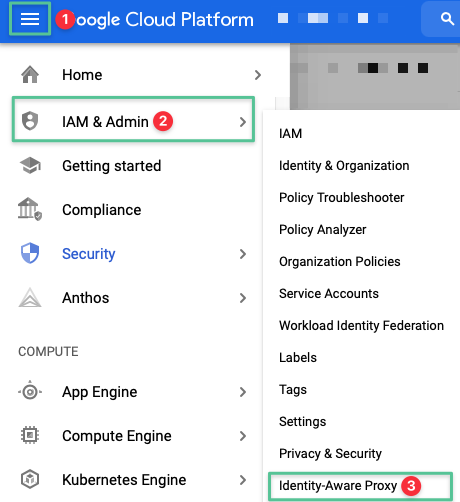

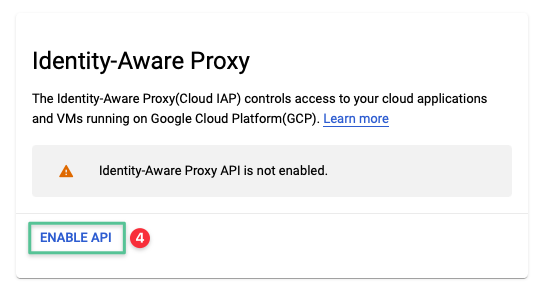

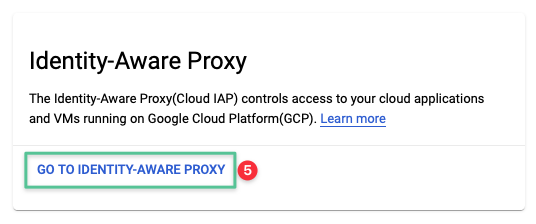

5.2 Activer et configurer le proxy sensible à l’identité

-

Cliquez sur l’icône de hamburger, située dans le coin supérieur gauche de la console Google

-

Accédez à IAM et Admin

-

Cliquez sur Identity-Aware Proxy

-

À l’invite, cliquez sur Activer l’API

-

Cliquez sur Go to Identity-Aware Proxy

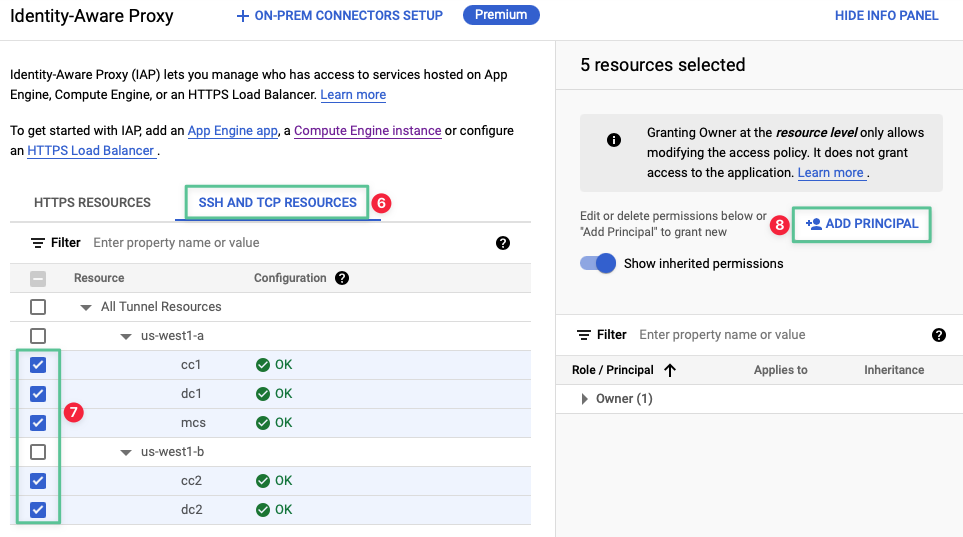

L’écran suivant apparaît après avoir cliqué sur :

-

Cliquez sur l’ onglet Ressources SSH et TCP

-

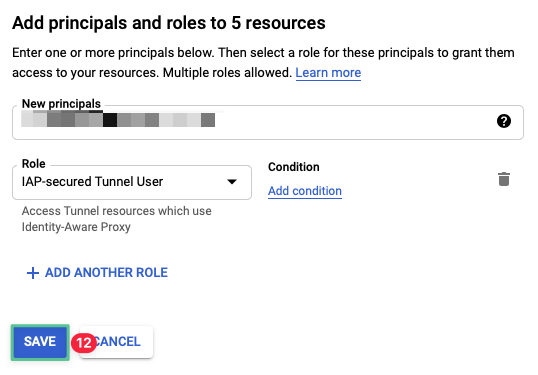

Pour mettre à jour les autorisations des membres sur les ressources, sélectionnez toutes les instances de VM créées précédemment.

-

Cliquez sur Ajouter un principal

-

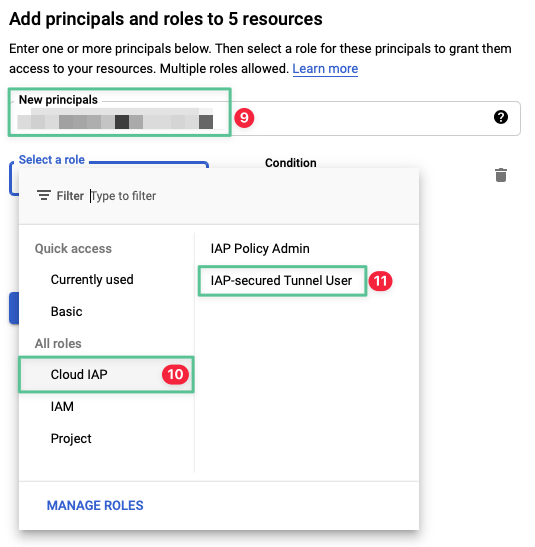

Pour autoriser des utilisateurs, des groupes ou des comptes de service à accéder aux ressources, spécifiez leur adresse e-mail dans le champ Nouveaux mandataires. Si vous êtes le seul utilisateur à tester cette fonctionnalité, vous pouvez saisir votre adresse e-mail.

-

Pour accorder aux membres l’accès aux ressources via la fonctionnalité de transfert TCP Cloud IAP, dans la liste déroulanteRôle, sélectionnezCloud IAP

-

Sélectionnez l’utilisateur du tunnel sécurisé par IAP

-

Cliquez sur Enregistrer

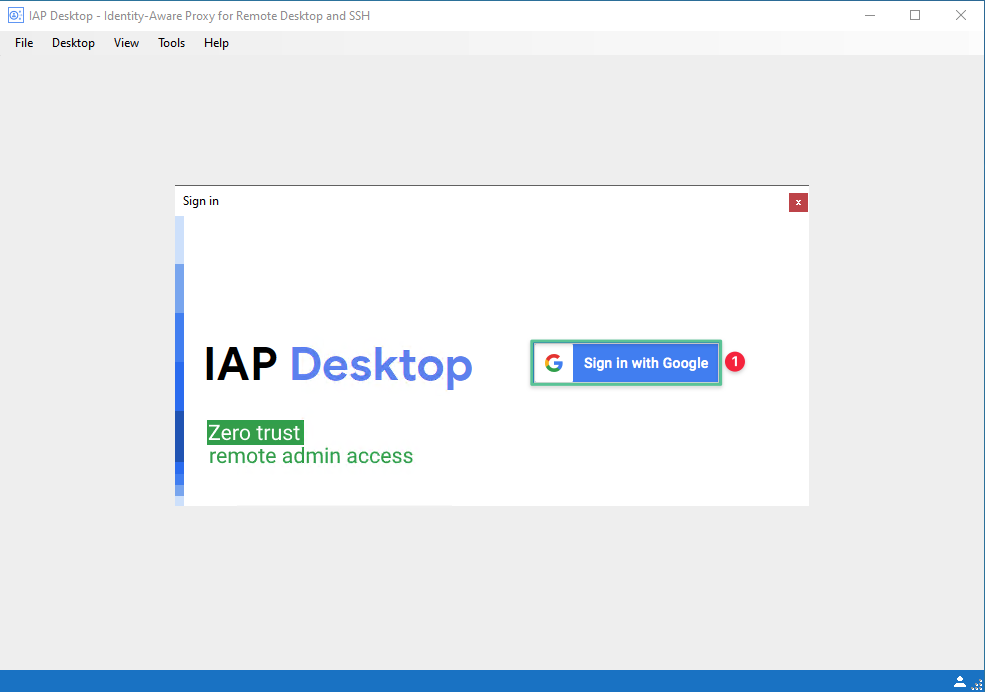

5.3 Installation, configuration et utilisation d’IAP Desktop pour l’accès à la console distante

Une fois que le proxy Identity Aware a été activé, l’étape suivante consiste à se connecter aux instances de machines virtuelles déployées à l’aide d’IAP Desktop, disponible sur GitHub. Une fois que vous avez téléchargé et installé le bureau IAP, lancez-le et suivez les étapes pour le configurer.

-

Cliquez sur Se connecter avec Google

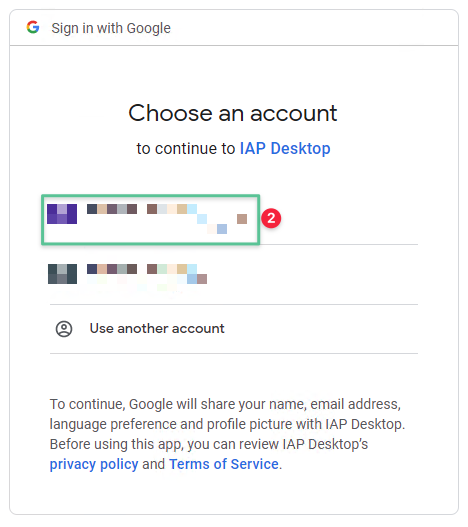

-

Sélectionnez le compte associé à Google Cloud. Selon la configuration de votre compte, vous devez fournir un nom d’utilisateur, un mot de passe et un jeton.

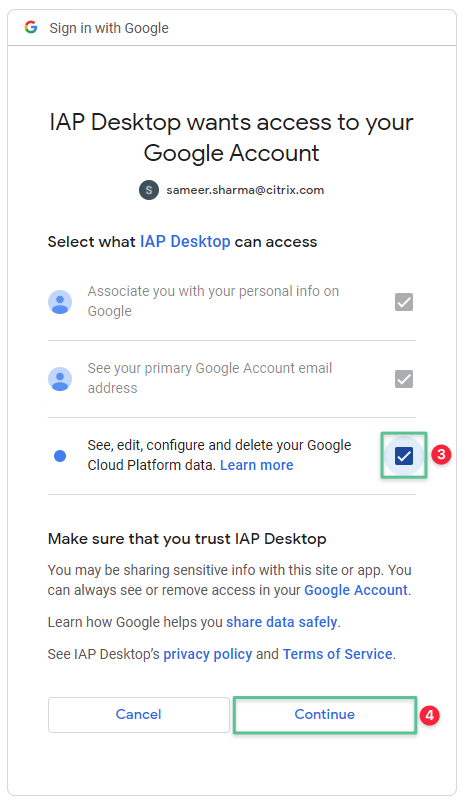

-

Une fois l’authentification réussie, la fenêtre d’autorisation suivante s’affiche. Sélectionnez Voir, modifier, configurer et supprimer vos données Google Cloud Platform

-

Cliquez sur Continuer

-

Sélectionnez le projet Google Cloud

-

Cliquez sur Ajouter un projet

-

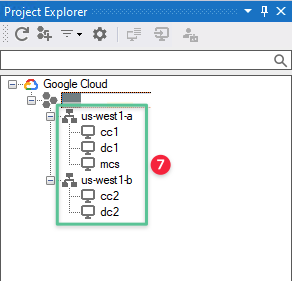

Toutes les machines créées dans la section Déploiement de l’instance Google Compute ci-dessus sont énumérées :

-

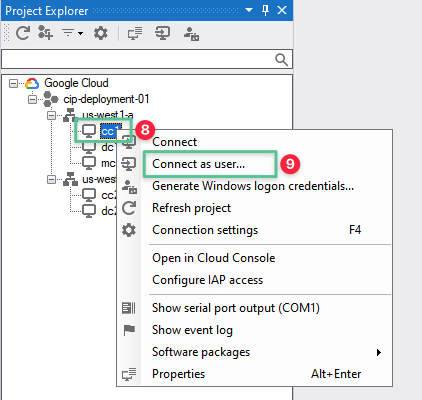

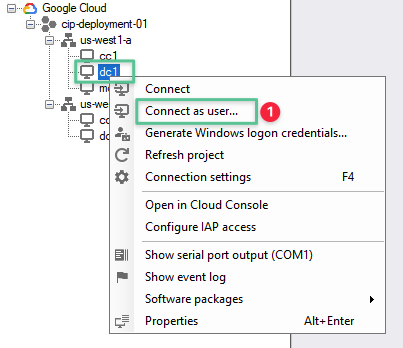

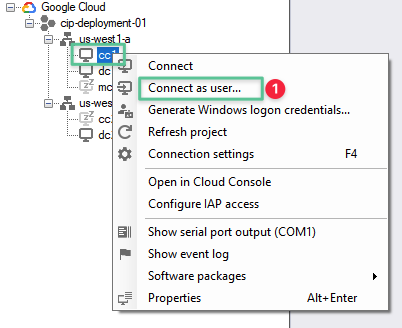

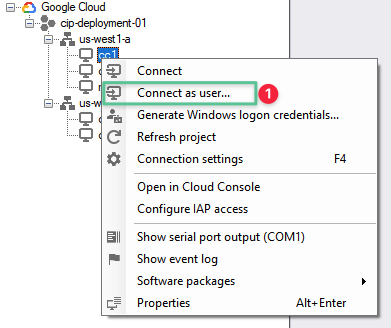

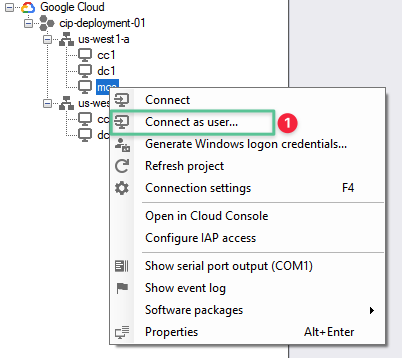

Pour vous connecter à l’instance de machine virtuelle, cliquez avec le bouton droit de la souris sur la machine virtuelle cible

-

Sélectionnez Se connecter en tant qu’utilisateur…

-

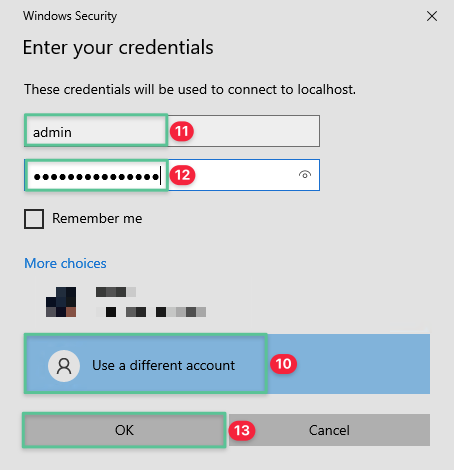

Cliquez sur User a different account

-

Entrez le nom d’utilisateur admin

-

Entrez le mot de passe unique précédemment généré automatiquement pour la machine que vous connectez

-

Cliquez sur OK.

-

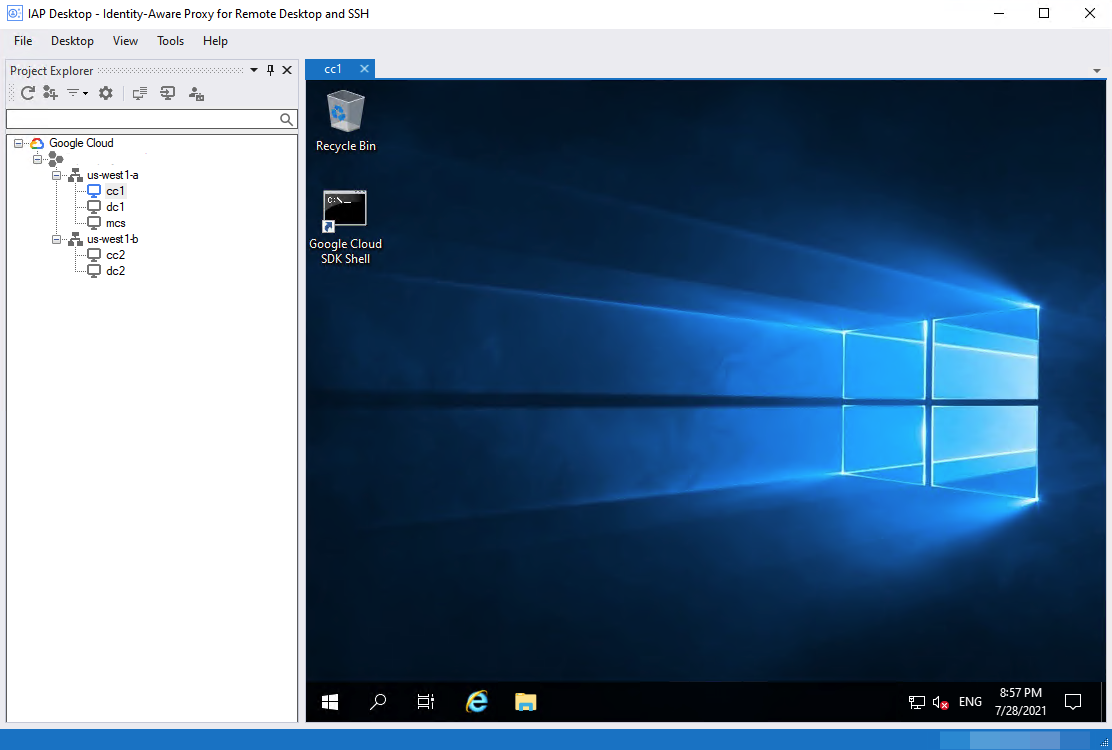

Une fois l’authentification réussie, vous pouvez vous connecter à la machine virtuelle

Une fois que vous avez atteint cet objectif (à l’aide d’IAP, d’une boîte de saut ou d’une autre technique), vous disposez d’une méthode fonctionnelle pour vous connecter aux consoles distantes de vos machines virtuelles. Dans la section suivante, vous utiliserez cette méthode pour configurer les machines virtuelles dans un emplacement de ressources Citrix Cloud fonctionnel.

6. Déployer Active Directory dans Google Cloud

Comme nous l’expliquons en détail dans l’architecture de référence, Microsoft Active Directory Domain Services (ADDS) est un composant d’infrastructure de base requis pour prendre en charge un système de virtualisation Citrix. Microsoft Active Directory vous permet de gérer l’authentification et l’autorisation pour les charges de travail Citrix Cloud. Pour une expérience utilisateur optimale, les meilleures pratiques Citrix recommandent vivement de déployer Active Directory dans la même région que vos Citrix Cloud Connector et VDA.

Microsoft Active Directory peut être déployé sur Google Cloud de différentes manières, notamment :

-

Déploiement d’un nouveau Microsoft Active Directory sur Google Cloud

-

Extension d’un répertoire Microsoft Active Directory existant à Google Cloud

-

Utilisation de Google Managed Service for Microsoft Active Directory, un service renforcé et hautement disponible s’exécutant sur Google Cloud

Ce guide déploie un nouveau Microsoft Active Directory sur Google Cloud et intègre cette nouvelle instance AD à Citrix Cloud.

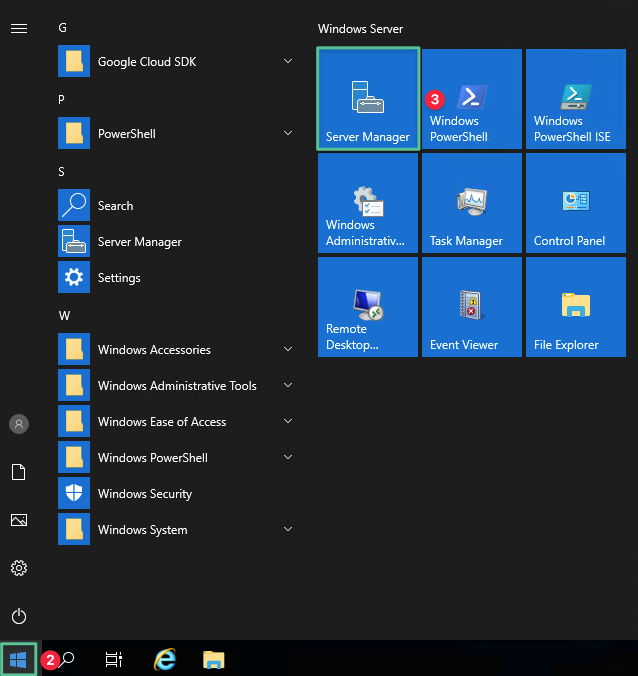

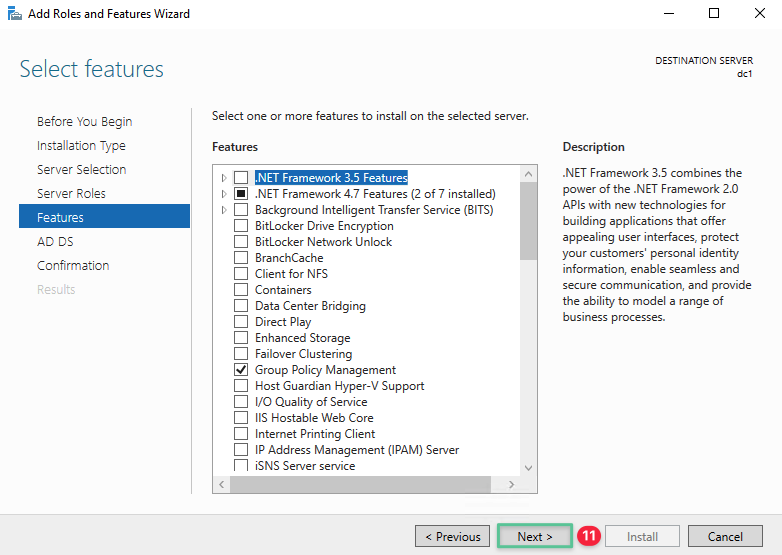

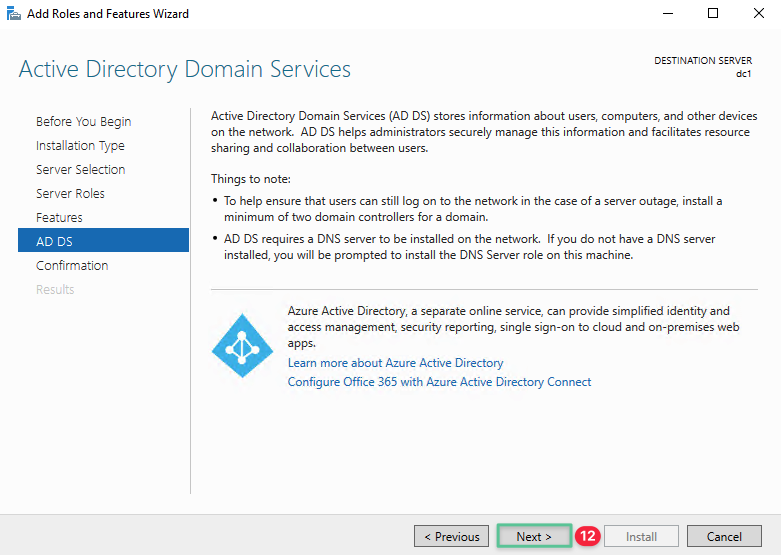

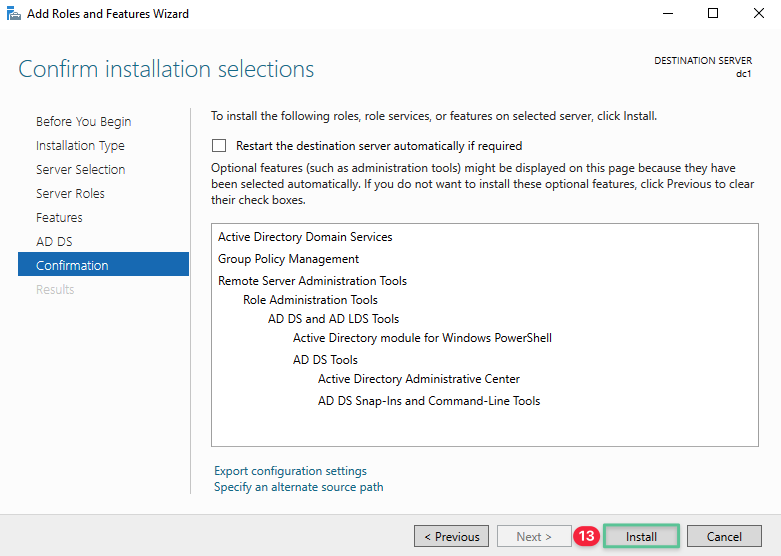

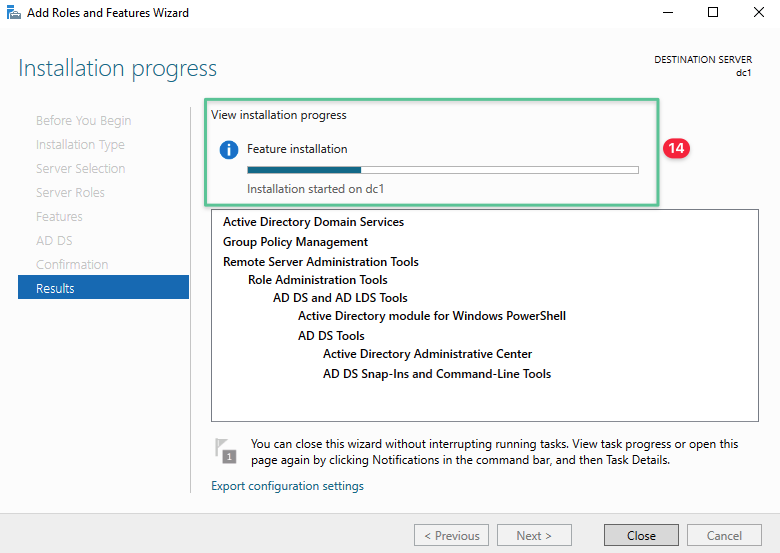

6.1 Installation du rôle des Active Directory Domain Services

Remarque

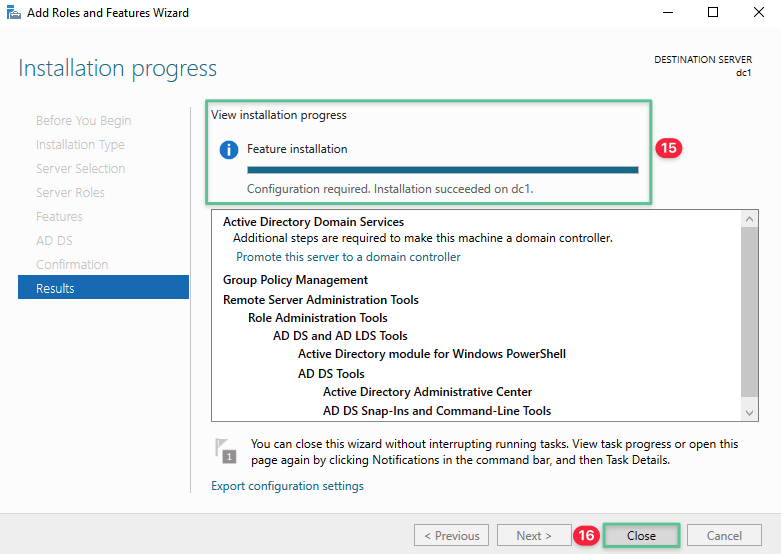

Lesétapes 1 à 21 doivent être effectuées sur les machines virtuelles DC1et DC2 .

-

Connectez-vous à la machine virtuelle DC1 à l’aide des informations d’identification de l’administrateur local générées à l’étape précédente

-

Cliquez sur le menu Démarrer

-

Cliquez sur Gestionnaire de serveur

-

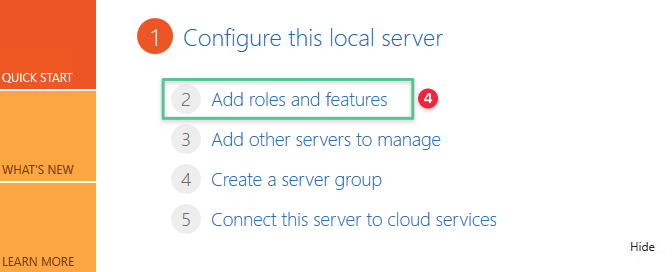

Cliquez sur Ajouter des rôles et des fonctionnalités

-

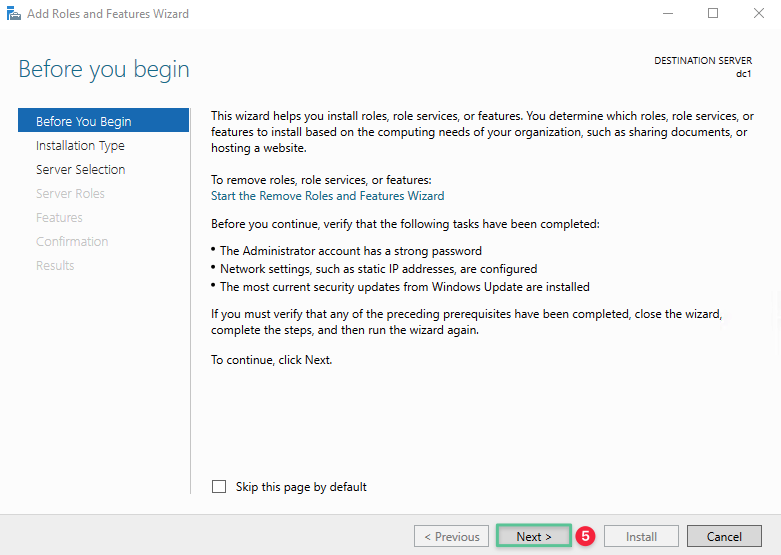

Cliquez sur Suivant.

-

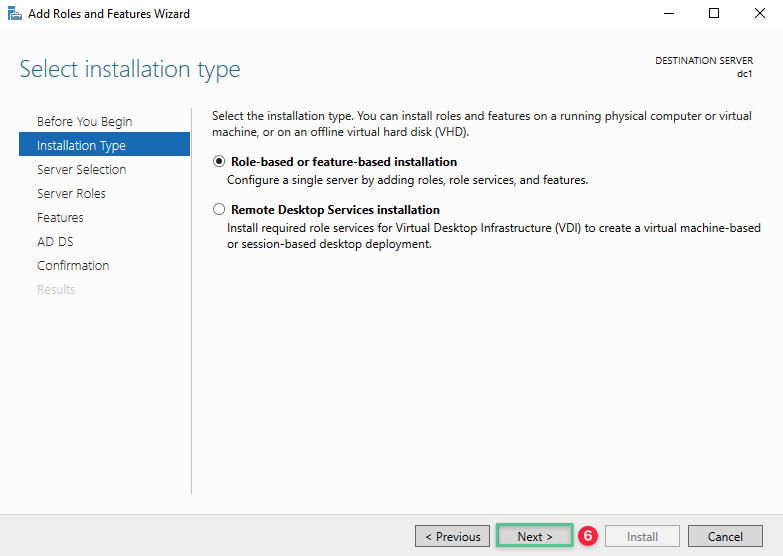

Acceptez l’option par défaut, cliquez sur Suivant

-

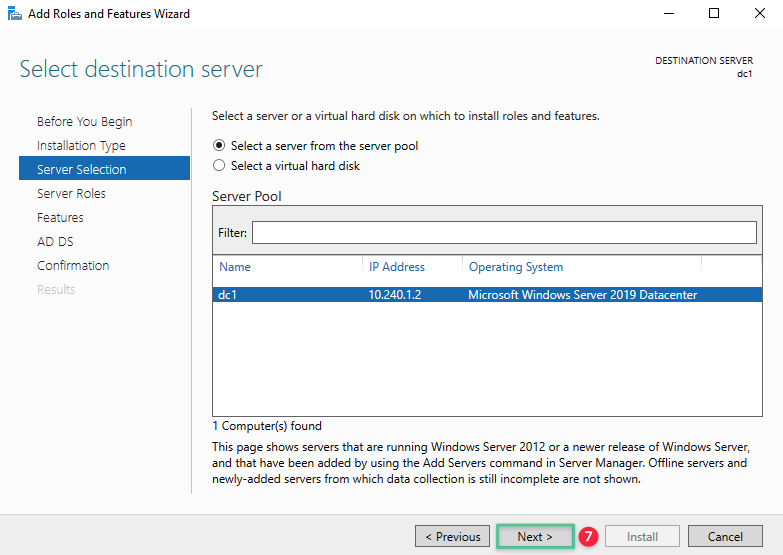

Sélectionnez le serveur de destination sur lequel le rôle est installé. Vérifiez que l’adresse IP affichée est celle du serveur sélectionné. Sinon, fermez le Gestionnaire de serveur et réessayez. Cliquez sur Suivant.

-

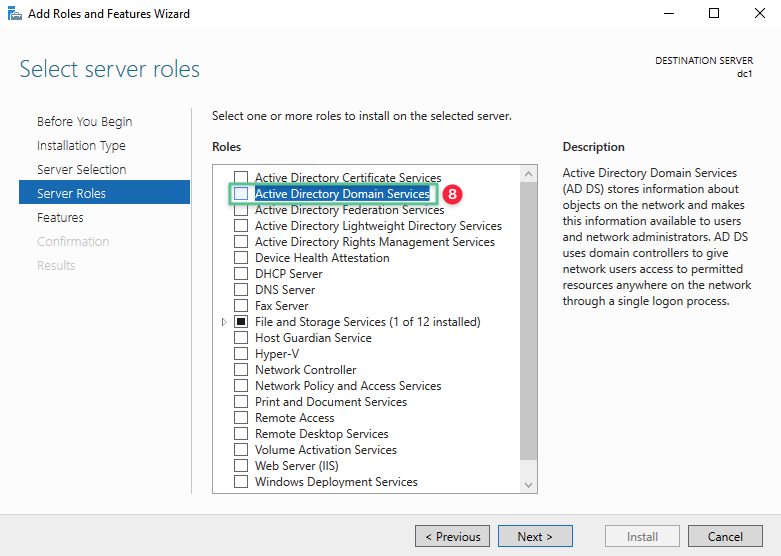

Les Active Directory Domain Services sont indispensables pour promouvoir ce serveur en contrôleur de domaine.

-

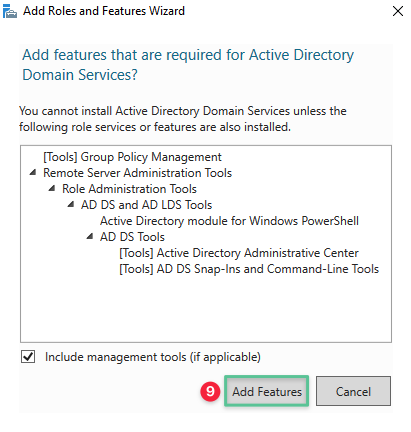

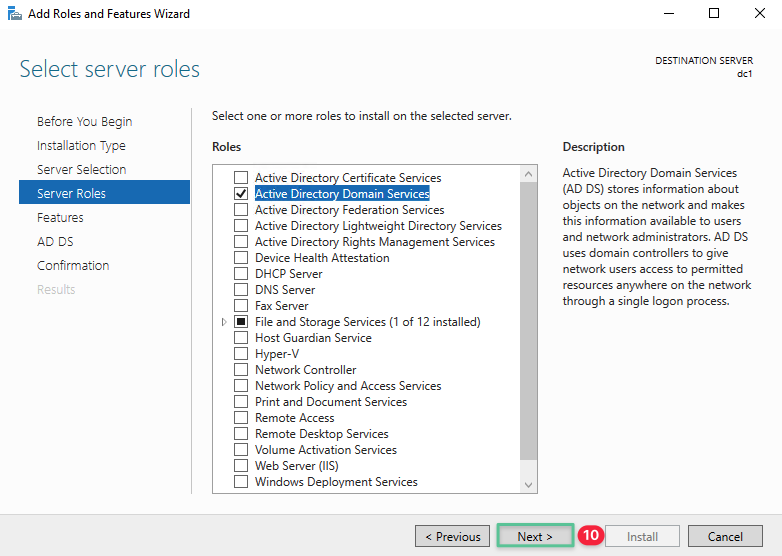

À l’invite, cliquez sur Ajouter des fonctionnalités

-

Cliquez sur Suivant.

-

Les fonctionnalités de ce rôle sont prêtes à être installées. Les fonctionnalités de base requises pour ce service sont sélectionnées par défaut. Cliquez sur Suivant.

-

Cliquez sur Suivant pour continuer

-

Cliquez sur Installer

Remarque

Sélectionnez l’option « Redémarrer le serveur de destination automatiquement si nécessaire » .

-

À ce stade, l’installation commence

-

Une fois l’installation réussie, le processus d’installation affiche Configuration requise. L’installation a réussi sur dc1

-

Cliquez sur Fermer pour quitter le processus d’installation Ajouter des rôles et des fonctionnalités

-

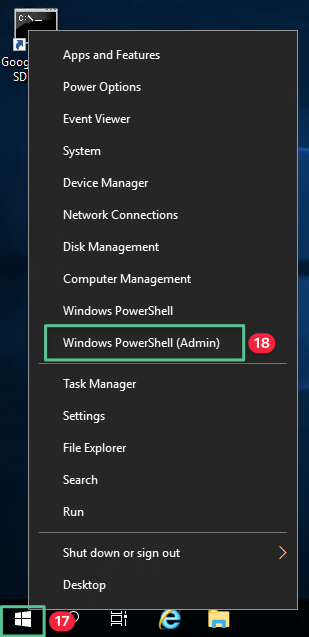

Avant de commencer le processus de promotion du serveur au niveau de contrôleur de domaine, vous devez configurer un mot de passe d’administrateur local complexe pour répondre aux exigences de complexité du mot de passe.

-

Cliquez avec le bouton droit sur le menu Windows et sélectionnez Windows PowerShell (Admin)

-

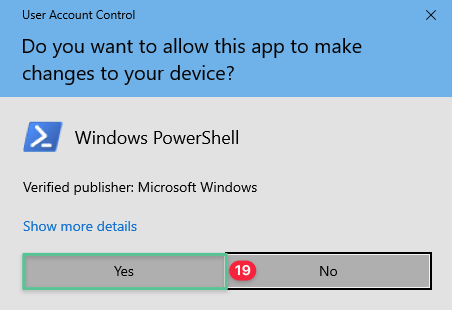

Le contrôle de compte utilisateur vous demande l’autorisation. Cliquez sur Oui

-

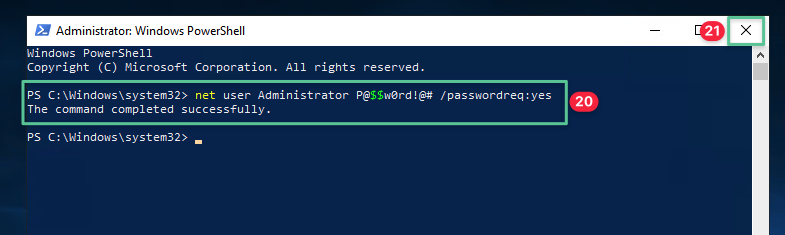

Entrez la commande suivante dans la console Windows PowerShell, appuyez sur Entrée pour exécuter la commande : net user Administrator P@$$w0rd!@# /passwordreq:yes

-

Cliquez sur l’icône Fermer Windows pour quitter la console Windows PowerShell.

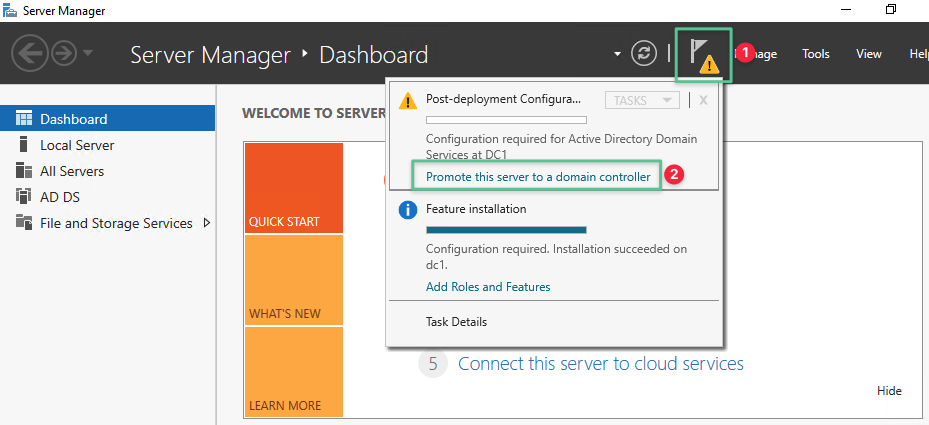

6.2 Configuration du contrôleur de domaine principal

-

Cliquez sur l’icône Notification

-

Cliquez sur Promouvoir ce serveur en contrôleur de domaine

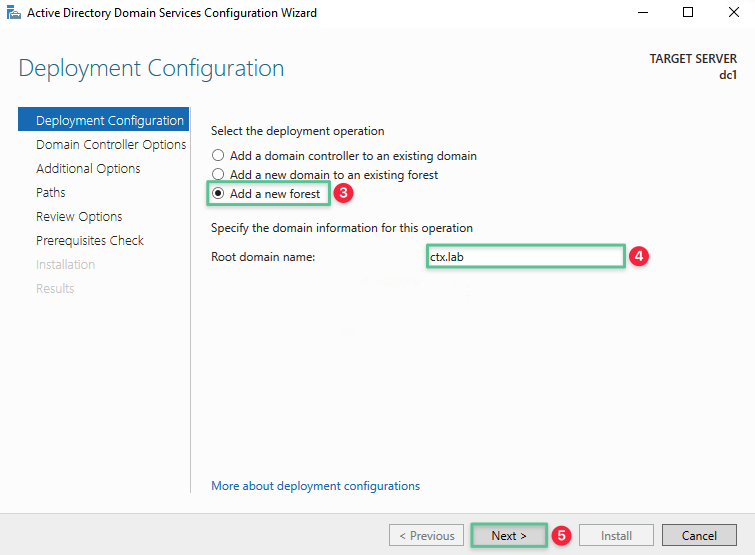

-

Sélectionnez Ajouter une nouvelle forêt

-

Entrez un nom de domaine racine unique : ctx.lab

-

Cliquez sur Suivant.

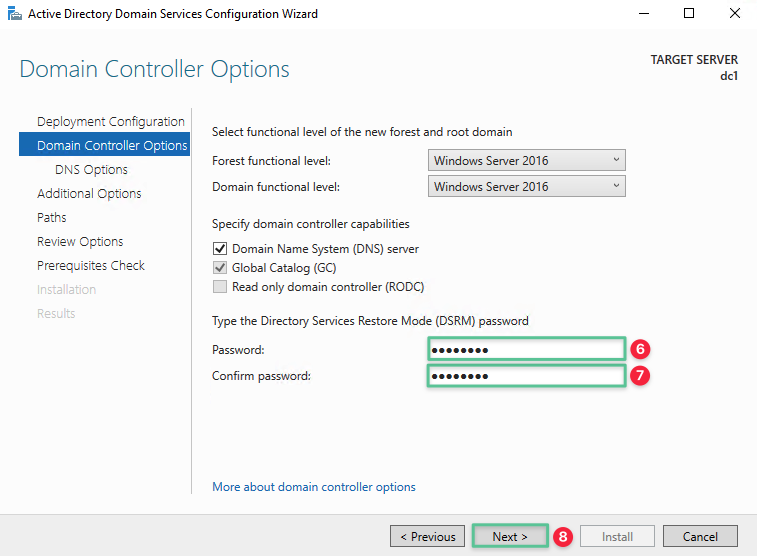

-

Spécifiez un nouveau mot de passe du mode de restauration des services d’annuaire (DSRM) qui répond aux exigences de complexité des mots de passe Microsoft Windows : P@$$w0rd!@#

note

Le mode DSRM permet à un administrateur de réparer ou de restaurer un Active Directory.

-

Répétez le mot de passe : P@$$w0rd!@#

-

Cliquez sur Suivant.

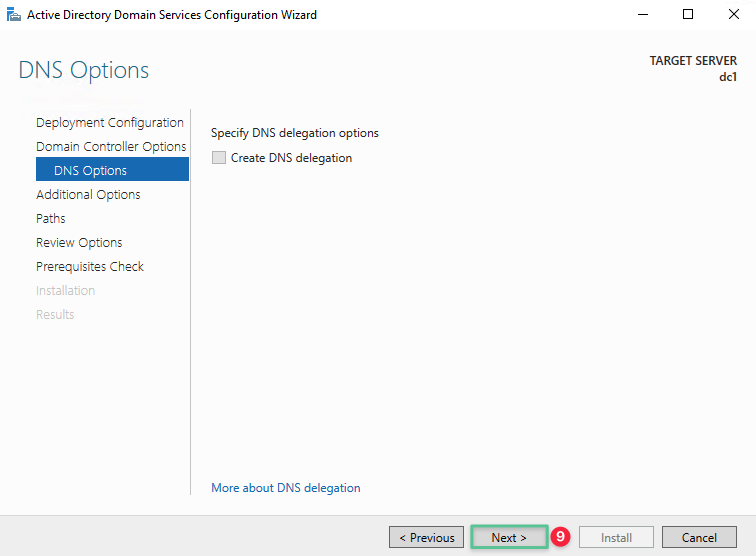

-

Cliquez sur Suivant.

-

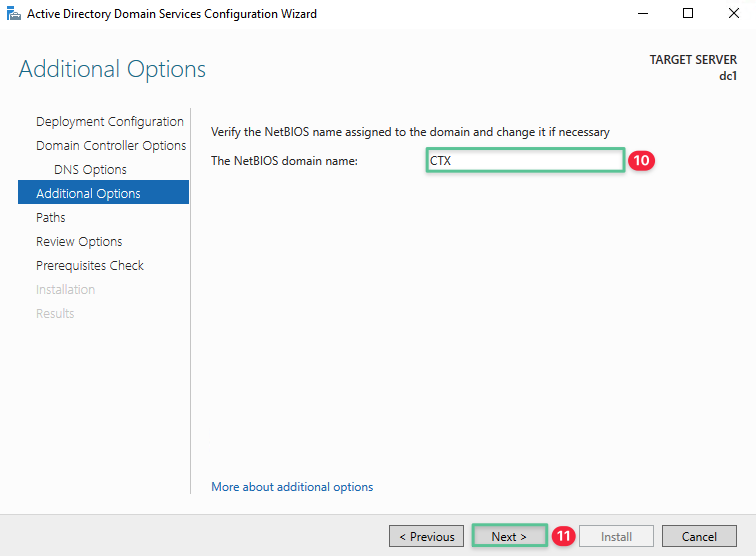

Le nom de domaine NetBIOS est automatiquement renseigné, vous pouvez le modifier si nécessaire

-

Cliquez sur Suivant.

-

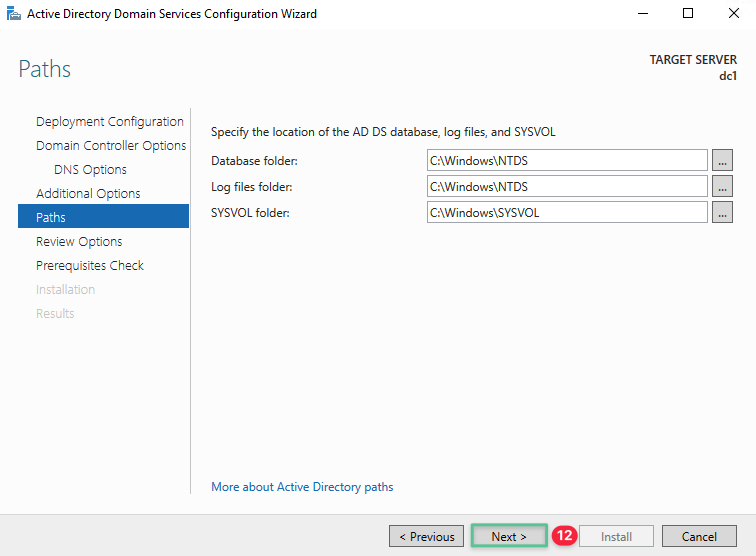

Acceptez le chemin du dossier par défaut et cliquez sur Suivant

-

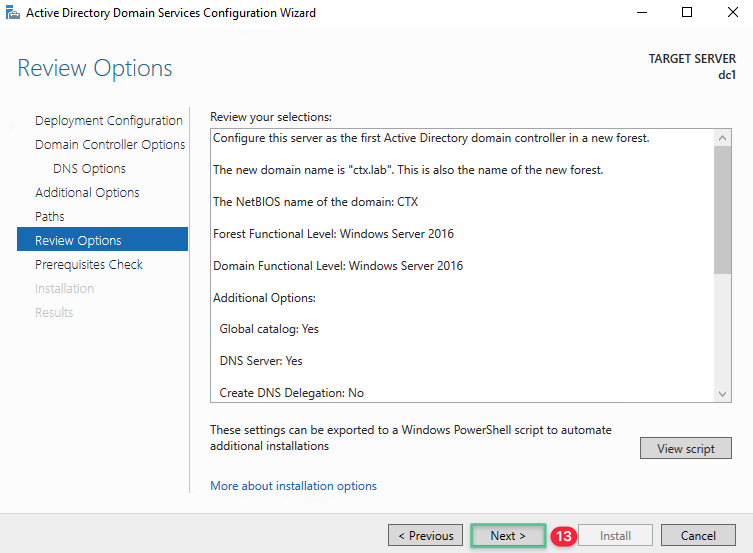

Passez en revue vos sélections et cliquez sur Suivant

-

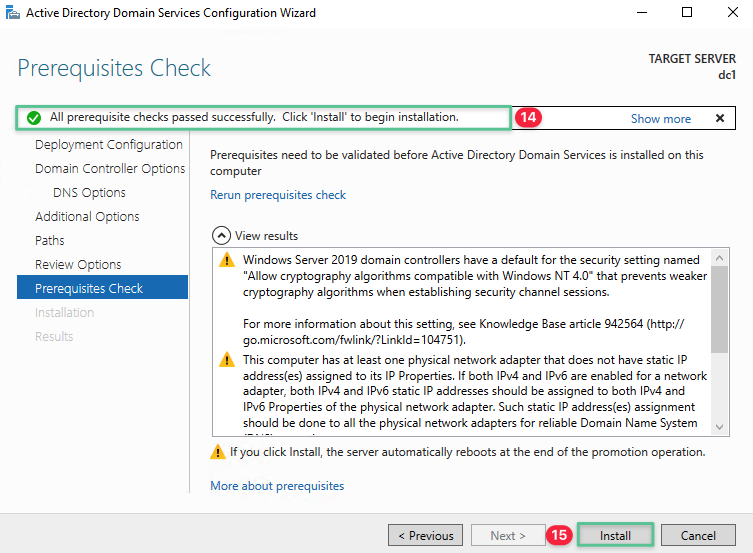

L’assistant de promotion du contrôleur de domaine effectue une validation préalable et, en cas de succès, il affiche Toutes les vérifications de prérequis réussies. Une fois terminé, cliquez sur Installer

-

Cliquez sur Installer pour terminer le processus de promotion du contrôleur de domaine.

6.3 Configuration du contrôleur de domaine secondaire

Remarque

Effectuez les étapes 1 à 21 répertoriées dans la section Installation du rôle des Active Directory Domain Services avant de procéder à la configuration du contrôleur de domaine secondaire. Une fois terminé, continuez à vous connecter à la machine virtuelle DC2 à l’aide des informations d’identification de l’administrateur local générées.

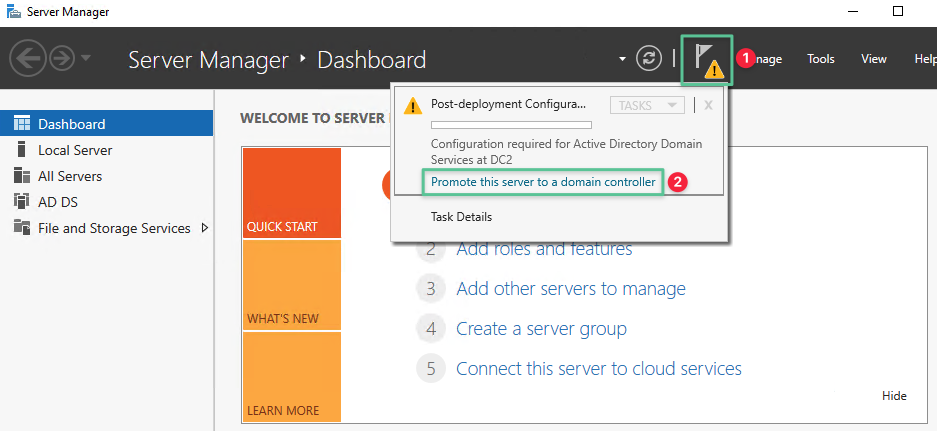

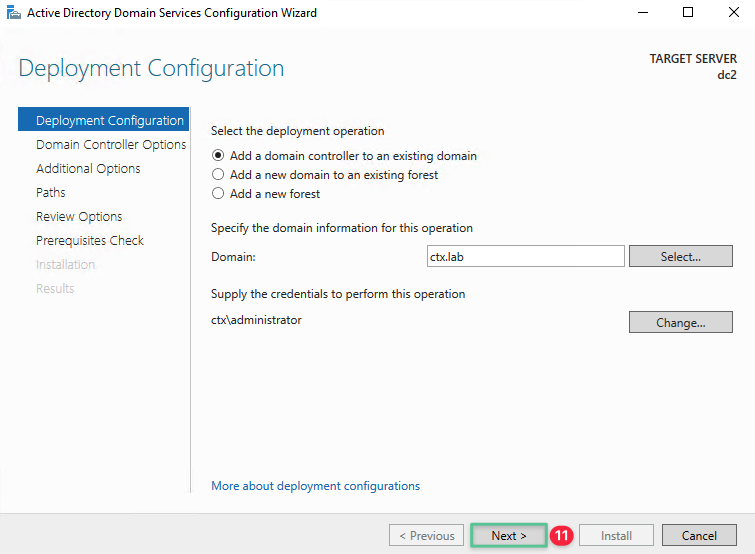

-

Cliquez sur l’icône Notification

-

Cliquez sur Promouvoir ce serveur en contrôleur de domaine

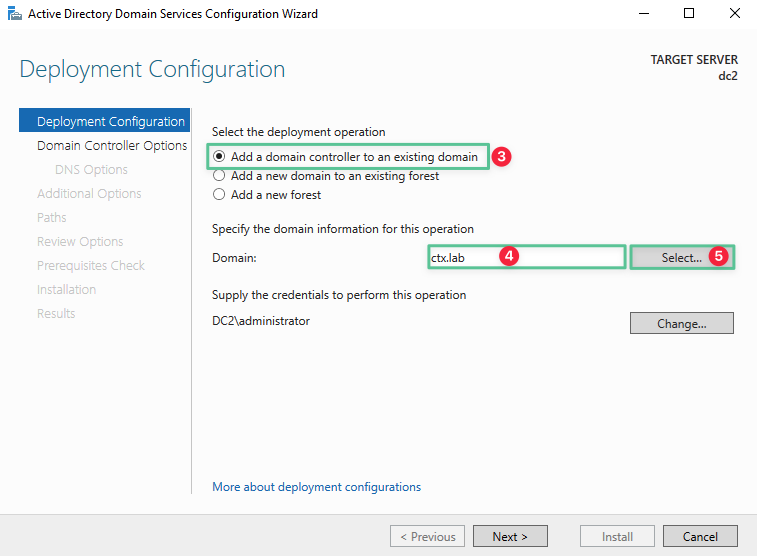

-

Sélectionnez l’option Ajouter un contrôleur de domaine à un domaine existant

-

Entrez le nom de domaine complet (FQDN) du contrôleur de domaine principal : dc1.ctx.lab

-

Cliquez sur Sélectionner

-

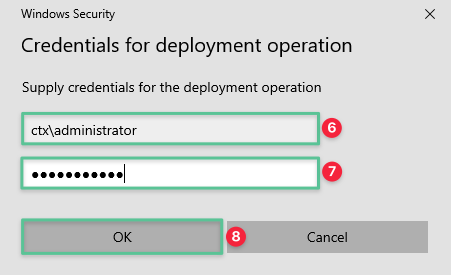

Entrez le nom d’utilisateur de l’administrateur de domaine : ctx \ administrator

-

Entrez le mot de passe de l’administrateur du domaine : P@$$w0rd!@#

-

Cliquez sur OK.

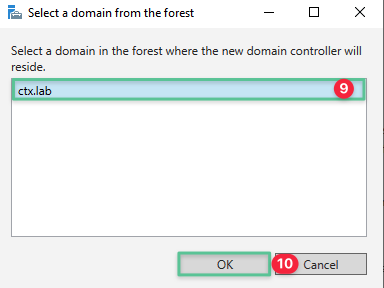

-

Une autre fenêtre apparaît. Sélectionnez le domaine ctx.lab

-

Cliquez sur OK.

-

De retour à la page Deployment Configuration, cliquez sur Next

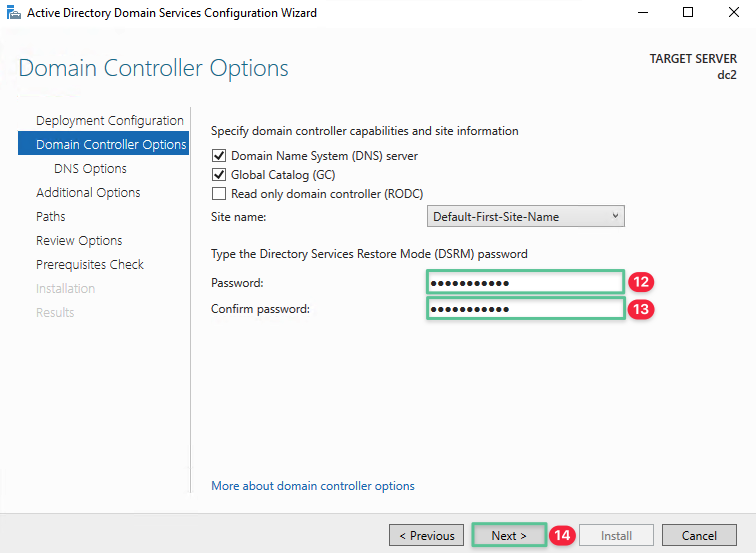

-

Spécifiez un nouveau mot de passe du mode de restauration des services d’annuaire (DSRM) qui répond aux exigences de complexité des mots de passe Microsoft Windows : P@$$w0rd!@#

Remarque

Le mode DSRM permet d’accéder à l’environnement Active Directory si tous les comptes d’administrateur de domaine perdent l’accès ou si le contrôleur de domaine tombe en panne.

-

Répétez le mot de passe : P@$$w0rd!@#

-

Cliquez sur Suivant.

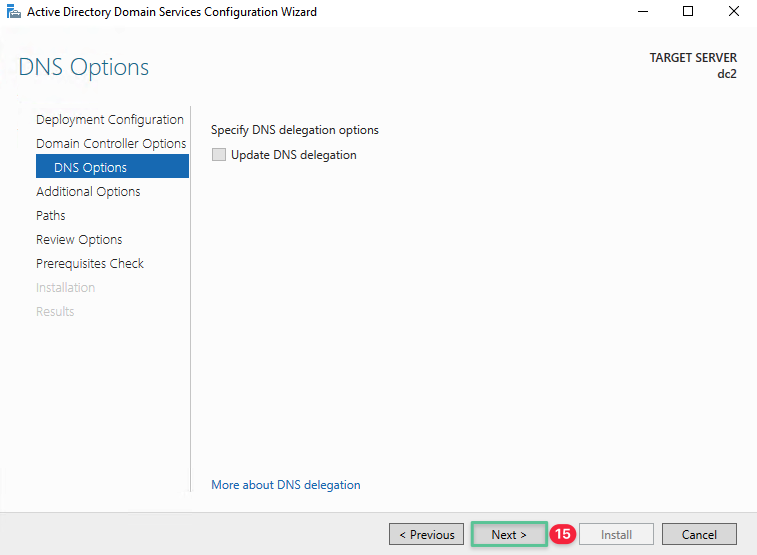

-

Cliquez sur Suivant.

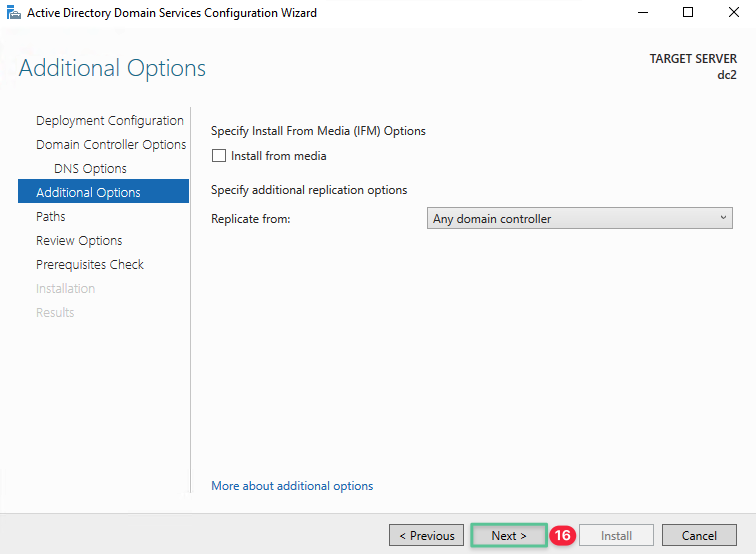

-

Cliquez sur Suivant.

-

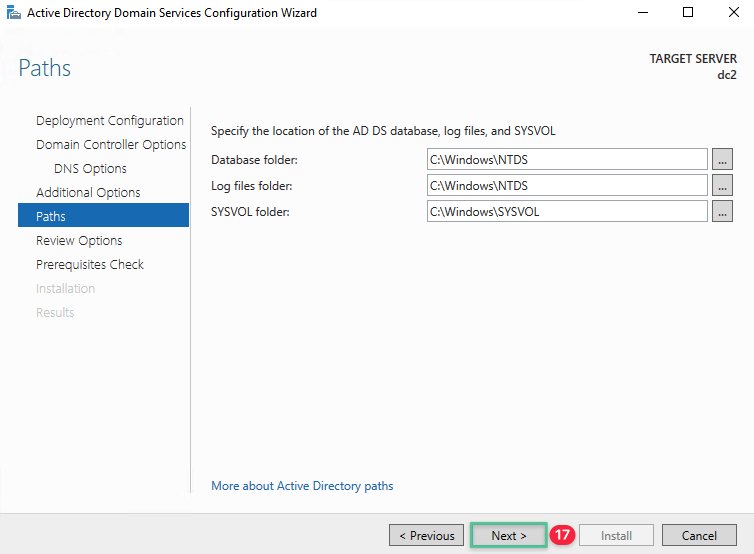

Acceptez le chemin du dossier par défaut et cliquez sur Suivant

-

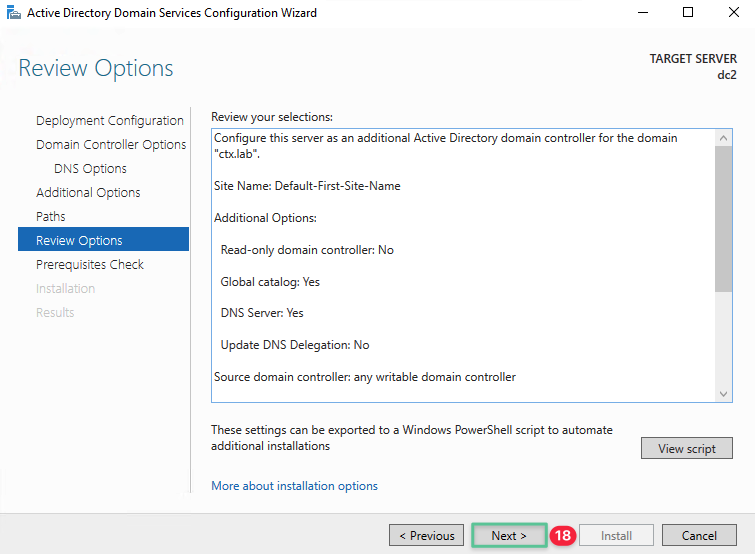

Vérifiez votre sélection et cliquez sur Suivant

-

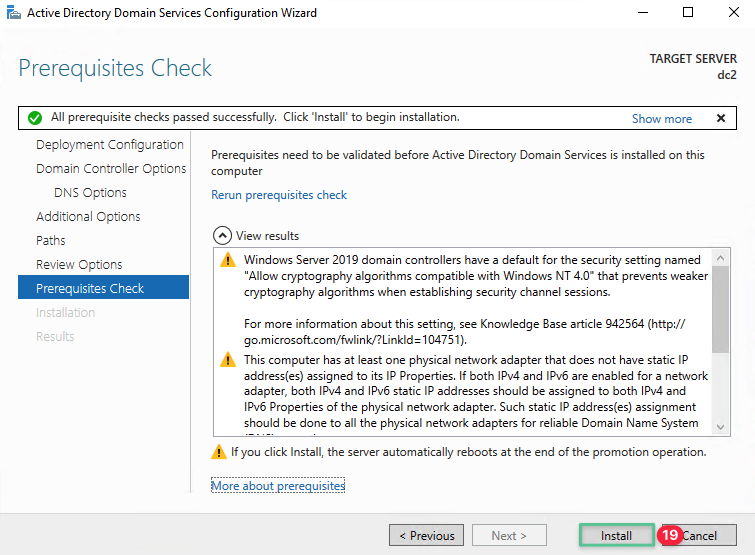

L’assistant de promotion du contrôleur de domaine effectue une validation préalable et, une fois la validation réussie, il affiche Toutes les vérifications de prérequis réussies. Une fois terminé, cliquez sur Installer

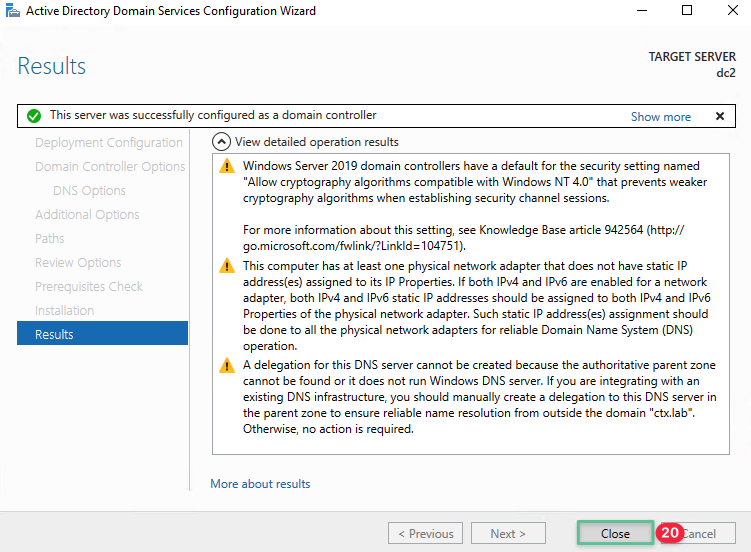

-

Cliquez sur Fermer pour redémarrer le contrôleur de domaine secondaire afin d’appliquer la configuration

6.4 Créer un nouveau compte utilisateur de test

Il est recommandé d’utiliser un compte d’utilisateur de domaine pour attribuer et lancer toutes les ressources publiées par l’infrastructure Citrix. Dans cette étape, nous créons un compte utilisateur de domaine à utiliser pour tester le système dans un objectif que nous aborderons plus loin dans ce document.

-

Connectez-vous à la machine virtuelle DC1 à l’aide des informations d’identification de domaine suivantes :

Nom d’utilisateur : ctx \ administrator

Mot de passe : P@$$W0rd ! @#

-

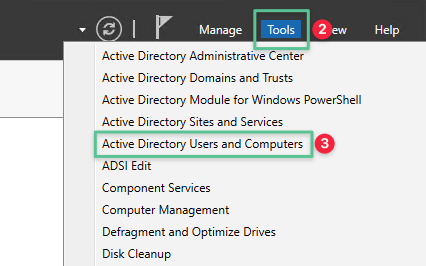

Cliquez sur le menu Outils situé dans le coin supérieur droit de la console du Gestionnaire de serveur

-

Sélectionnez Utilisateurs et ordinateurs Active Directory

-

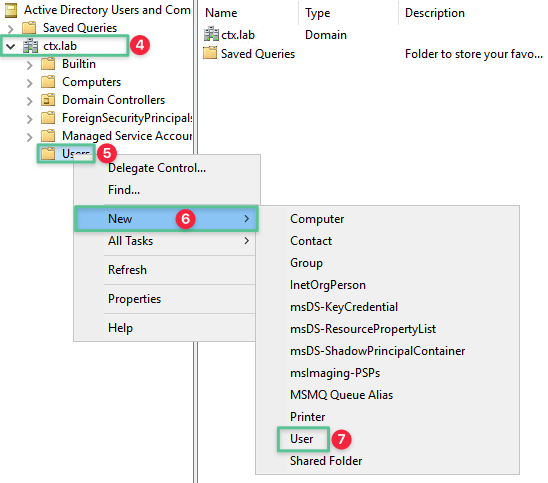

Développez le domaine ctx.lab

-

Sélectionnez les utilisateurs

-

Sélectionnez Nouveau

-

Sélectionnez et cliquez sur Utilisateur

-

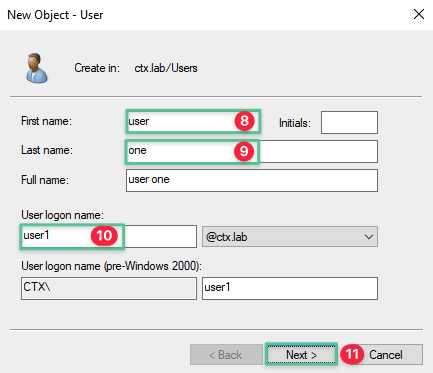

Prénom d’entrée : utilisateur

-

Nom de famille d’entrée : one

-

Nom d’ouverture de session utilisateur : user1

-

Cliquez sur Suivant.

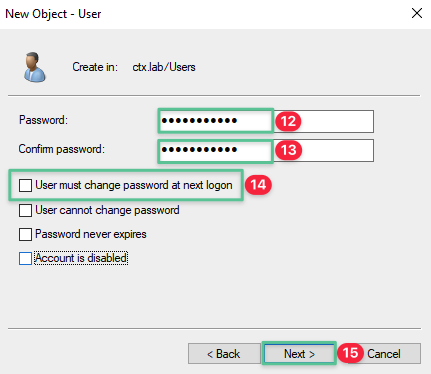

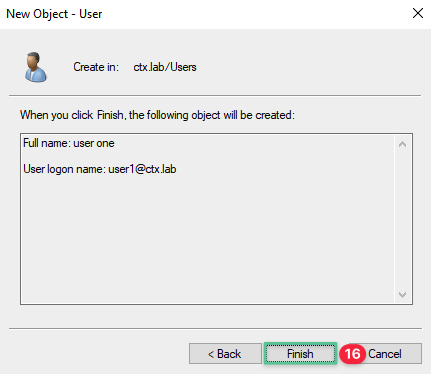

-

Entrez le mot de passe : P@$$w0rd!@#

-

Répétez le mot de passe : P@$$w0rd!@#

-

Décochez la case L’utilisateur doit changer de mot de passe à la prochaine connexion

-

Cliquez sur Suivant.

-

Vérifiez les détails de l’utilisateur et cliquez sur Terminer

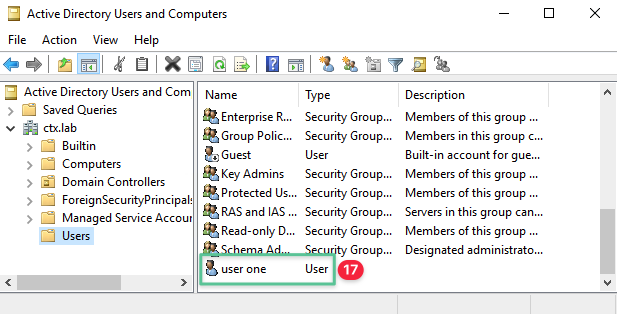

-

Confirmez que la création de l’utilisateur a réussi

6.5 Ajouter des machines virtuelles supplémentaires à Active Directory

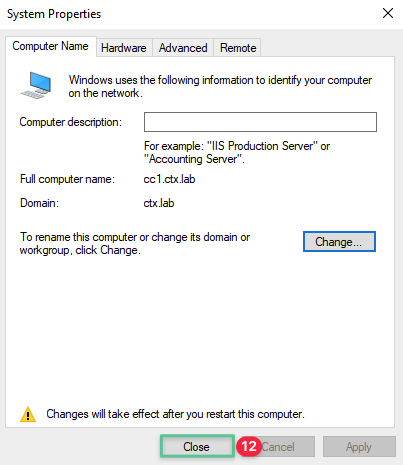

Avant de pouvoir commencer à configurer les autres machines virtuelles de notre environnement, elles doivent être associées à Active Directory. Répétez les étapes sur les autres instances de machines virtuelles Windows de votre projet Google Cloud pour les préparer à une configuration ultérieure.

Remarque

Lesétapes 1 à 13 doivent être effectuées à la fois sur les serveurs Citrix Cloud Connector et sur la machine d’image principale Server VDA . En supposant que vous ayez suivi nos instructions de dénomination plus haut dans ce document, cela signifie que vous répétez ce processus sur les instances cc1, cc2 et mcs.

-

Connectez-vous à la machine virtuelle CC1 à l’aide des informations d’identification de l’administrateur local générées à l’étape précédente

-

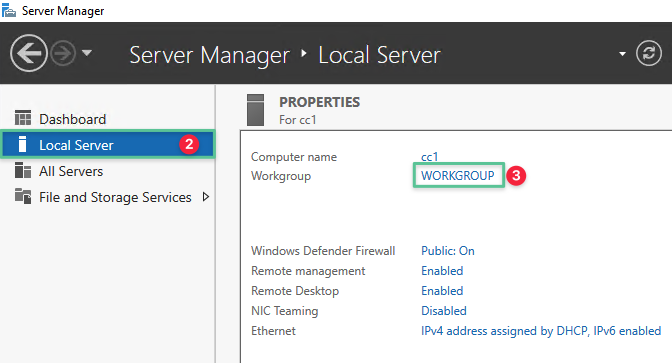

Lancez le Gestionnaire de serveur et cliquez sur Serveur local

-

Cliquez sur Groupe de travail

-

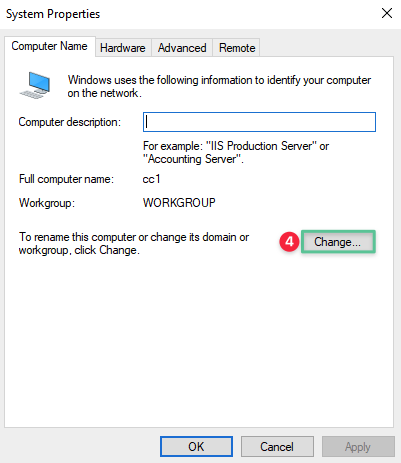

Cliquez sur Modifier

-

Sélectionnez l’option Domaine et saisissez le nom de domaine : ctx.lab

-

Cliquez sur OK.

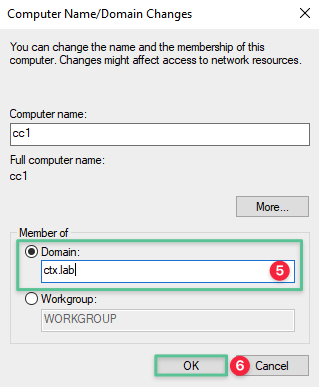

-

Entrez le nom d’utilisateur de l’administrateur de domaine : ctx \ administrator

-

Entrez le mot de passe de l’administrateur du domaine : P@$$w0rd!@#

-

Cliquez sur OK.

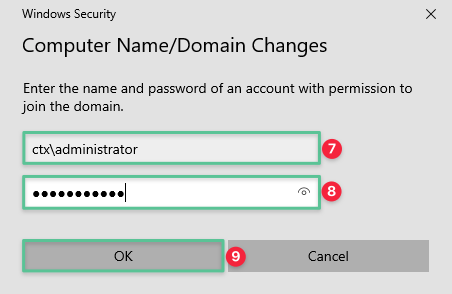

-

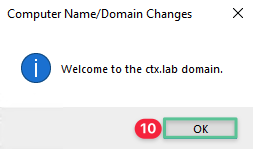

Une fois l’authentification réussie, vous recevez un message de bienvenue dans le domaine. Cliquez sur OK.

-

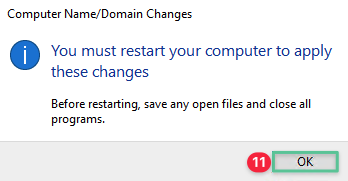

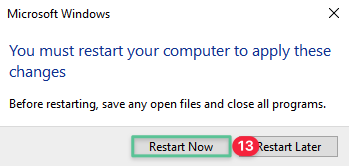

Cliquez à nouveau sur OK pour redémarrer l’ordinateur

-

Cliquez sur Fermer.

-

Cliquez sur Redémarrer maintenant

Répétez les étapes 1 à 13 pour le deuxième Cloud Connector (CC2) et l’image principale Server VDA.

7. Créer et initialiser l’emplacement des ressources Citrix Cloud

Cette section vise à accéder à la console Citrix Cloud, à l’intégrer à votre projet et à vos ressources Google Cloud et à préparer la publication d’applications et de bureaux.

Citrix Cloud est une plate-forme qui héberge et gère les services Citrix. Il se connecte à vos ressources via desconnecteurssur n’importe quel cloud ou infrastructure de votre choix (sur site, cloud public, cloud privé ou cloud hybride). Il vous permet de créer, gérer et déployer des espaces de travail contenant des applications et des données vers vos utilisateurs à partir d’une seule console.

Ce guide de déploiement nécessite que vous disposiez d’un compte Citrix Cloud avec un abonnement DaaS actif. Une fois inscrit à Citrix Cloud, vous pouvez demander des essais de service pour Citrix DaaS dans la console. Pour atteindre cet objectif, vous devez disposer d’un compte Citrix Cloud et d’un abonnement actif.

Emplacement des ressources Citrix Cloud

Les emplacements de ressources contiennent les ressources requises pour fournir des services cloud à vos abonnés. Vous pouvez gérer ces ressources à partir de la console Citrix Cloud. Pour créer un emplacement de ressources, installez au moins deux Cloud Connector dans votre domaine. L’emplacement des ressources correspond à l’endroit où se trouvent les ressources, qu’il s’agisse d’un cloud public ou privé. Dans le cas de ce guide de déploiement, les ressources se trouvent sur Google Cloud Platform. La proximité des abonnés ou des données influence le choix de l’emplacement. Ce guide déploie un emplacement de ressources VDA de serveur unique dans la région Google Cloud us-West1. Un seul Citrix Cloud Connector est installé dans les zones us-west1-a et us-west1-b pour une haute disponibilité.

7.1 Création d’un emplacement de ressources Citrix Cloud

L’objectif de cette première tâche est de créer l’emplacement de ressources dans lequel nous installons Citrix Cloud Connector. Ces tâches peuvent être effectuées à partir de n’importe quel navigateur Web.

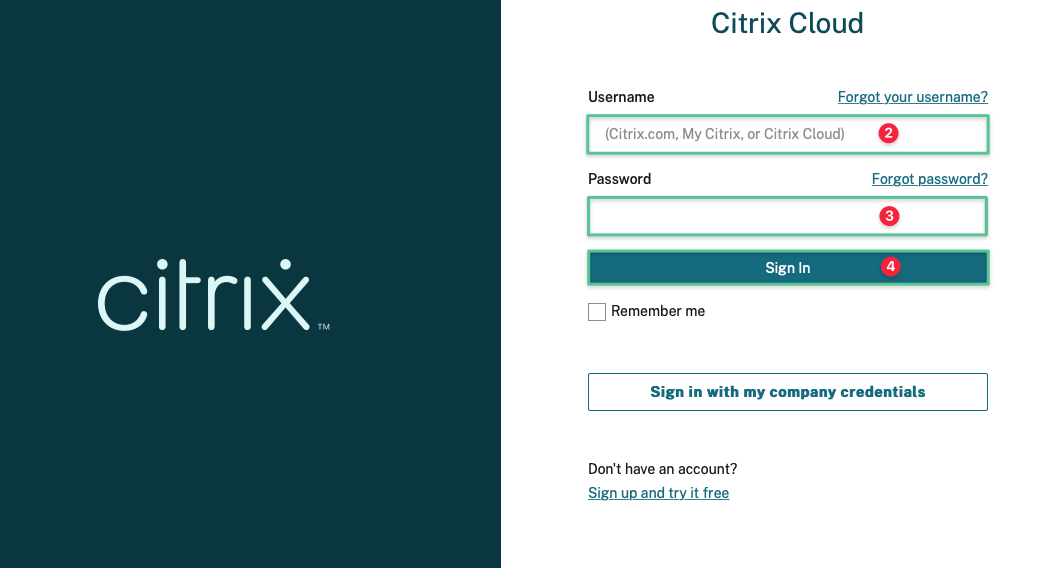

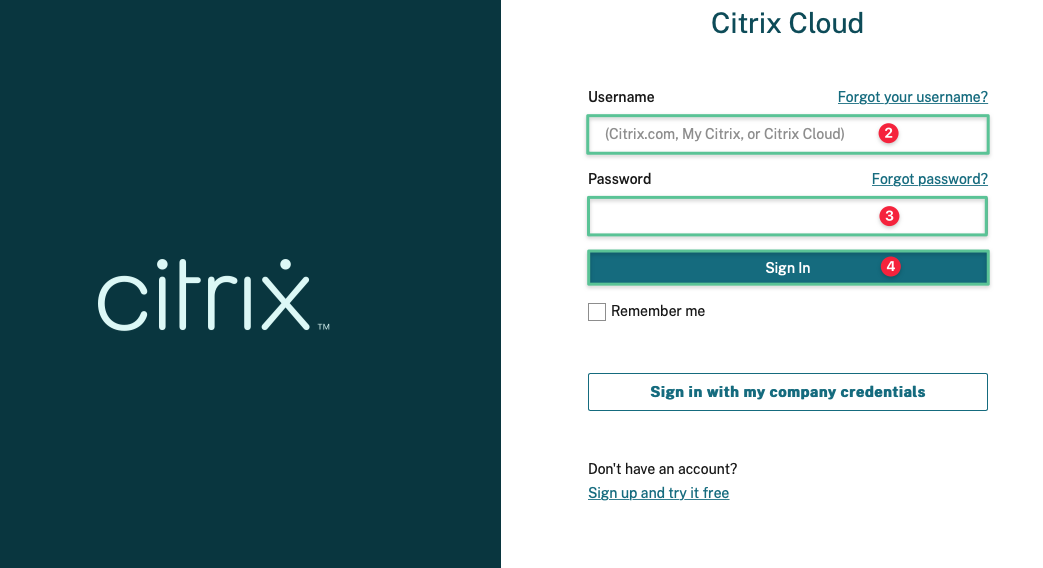

-

Accédez à https://cloud.citrix.com

-

Connectez-vous à la console Citrix Cloud à l’aide de votre nom d’utilisateur

-

Entrez votre mot de passe

-

Cliquez sur Se connecter

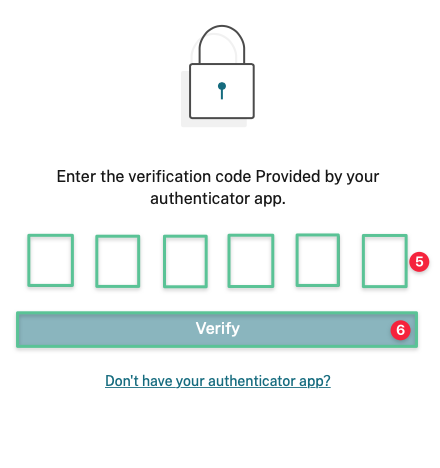

-

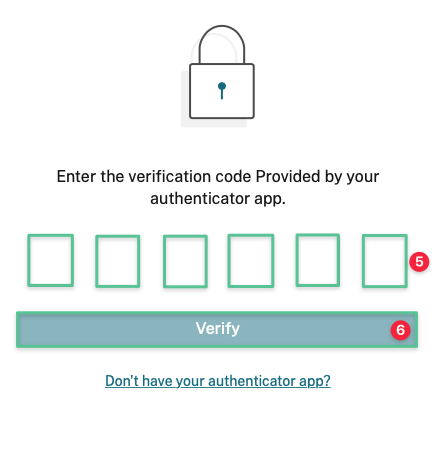

Entrez le code de vérification fourni par votre application d’authentification

-

Cliquez sur Vérifier

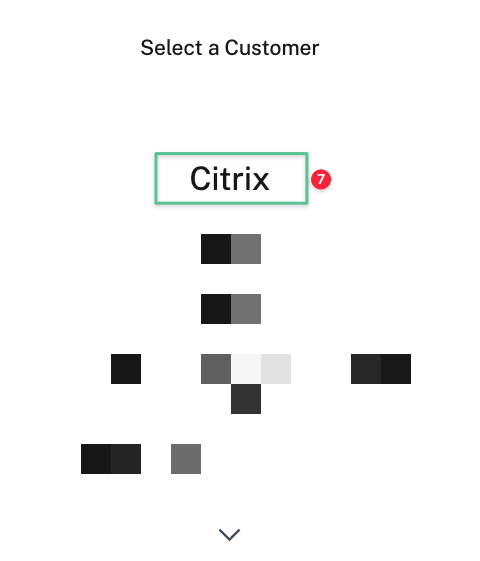

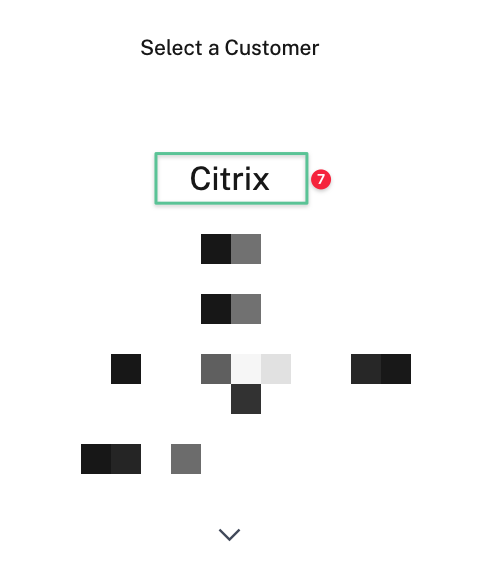

-

Si vous êtes administrateur de plusieurs locataires Citrix Cloud, sélectionnez le compte approprié lorsque vous y êtes invité.

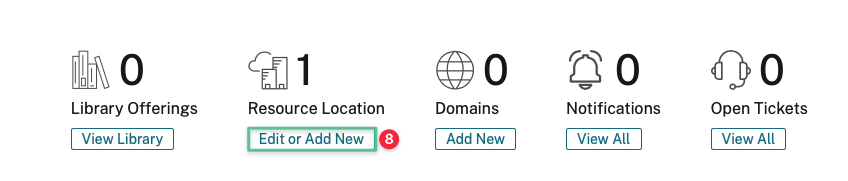

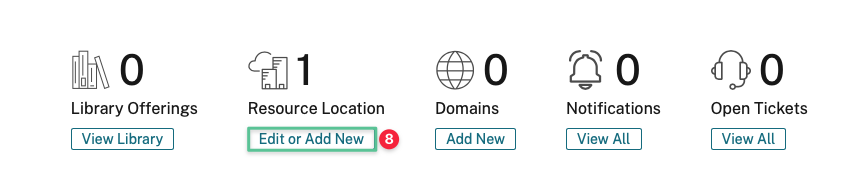

-

Cliquez sur Modifier ou Ajouter nouveau dans la section Emplacement des ressources.

Remarque

Un emplacement de ressources unique est créé par défaut.

-

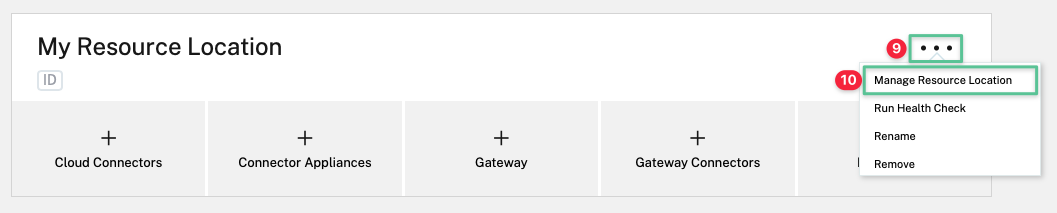

Cliquez sur les trois points de suspension horizontaux dans le coin supérieur gauche de My Resource Location

-

Sélectionnez Gérer l’emplacement des ressources

-

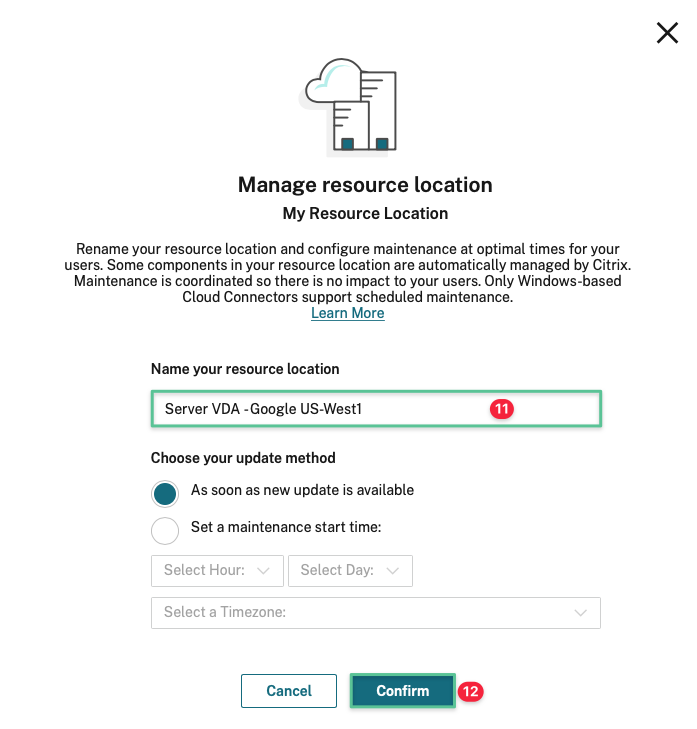

Entrez un nom unique pour l’emplacement des ressources : Server VDA — Google US-West1

-

Cliquez sur Confirmer

Remarque

Par défaut, Citrix Cloud installe les mises à jour sur chaque connecteur, une par une, lorsque ces mises à jour sont disponibles. Pour vous assurer que les mises à jour sont installées rapidement sans affecter indûment l’expérience Citrix Cloud de vos utilisateurs, vous pouvez planifier ces mises à jour selon un calendrier préféré.

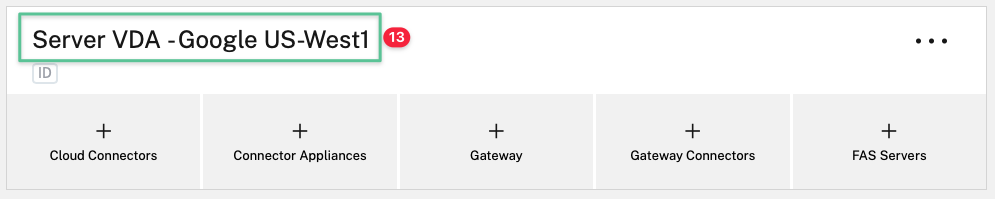

-

Le résultat doit être similaire à celui de l’image :

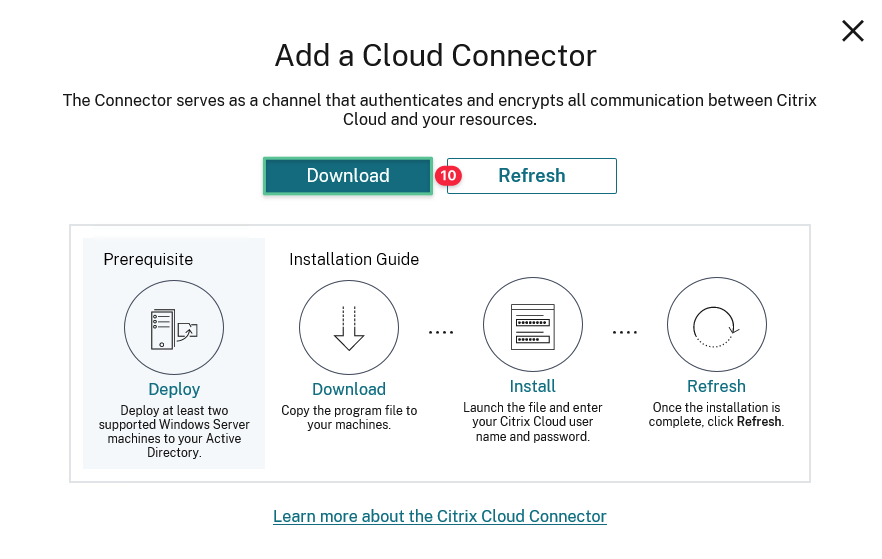

Citrix Cloud Connector

Le Citrix Cloud Connector sert de canal de communication entre Citrix Cloud et vos emplacements de ressources. Le Cloud Connector authentifie et chiffre toutes les communications entre Citrix Cloud et les emplacements de ressources. Toutes les communications sortantes uniquement Cloud Connector sont initiées à l’aide du port HTTPS standard (443) et du protocole TCP. Pour une disponibilité continue et pour gérer la charge, Citrix recommande au moins deux Cloud Connector dans chaque emplacement de ressources. Comme chaque Cloud Connector est sans état, la charge peut être automatiquement répartie entre tous les Cloud Connector disponibles.

7.2 Installation de Citrix Cloud Connector

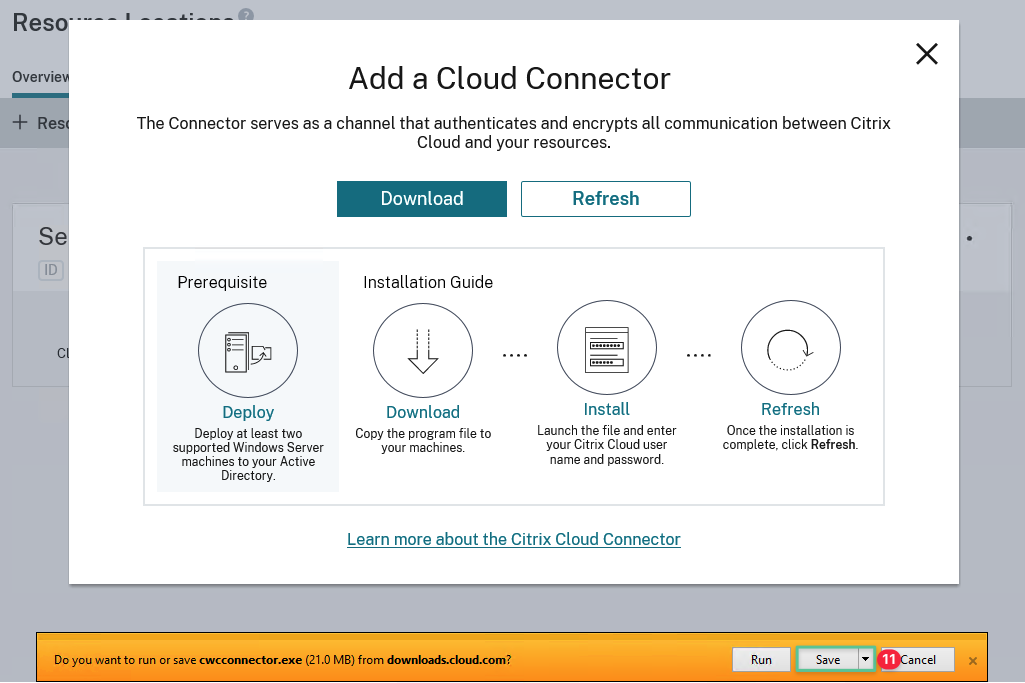

L’étape suivante consiste à installer le logiciel Citrix Cloud Connector sur vos instances de VM Cloud Connector. L’installation de Cloud Connector dans un emplacement de ressources initialise efficacement l’emplacement des ressources et le rend utilisable par Citrix Cloud et ses services associés. Effectuez les étapes suivantes sur chaque instance de VM que vous avez l’intention d’utiliser en tant que Cloud Connector. Vous souhaitez vous connecter à chaque console distante à l’aide d’un compte d’utilisateur de domaine qui est un administrateur local sur l’instance de machine virtuelle. Si vous suivez ce guide, vous pouvez utiliser les informations d’identification du domaine pour vous connecter à chacune des machines virtuelles Cloud Connector :

Nom d’utilisateur : ctx \ administrator

Mot de passe : P@$$w0rd!@#

Remarque

Lesétapes 1 à 19 doivent être effectuées sur les machines virtuelles Citrix Cloud Connector : CC1 et CC2.

-

Connectez-vous à la machine virtuelle CC1 à l’aide des informations d’identification de domaine fournies

-

Accédez à https://cloud.citrix.com et connectez-vous à la console Citrix Cloud à l’aide de votre nom d’utilisateur

-

Entrez votre mot de passe

-

Cliquez sur Se connecter

-

Entrez le code de vérification fourni par votre application d’authentification

-

Cliquez sur Vérifier

-

Sélectionnez votre compte Citrix Cloud si l’écran Sélectionner un client s’affiche

-

Cliquez sur Modifier ou Ajouter nouveau dans la section Emplacement des ressources.

Remarque

Un emplacement de ressources unique est créé par défaut.

-

Cliquez sur Cloud Connector

-

Cliquez sur Télécharger

-

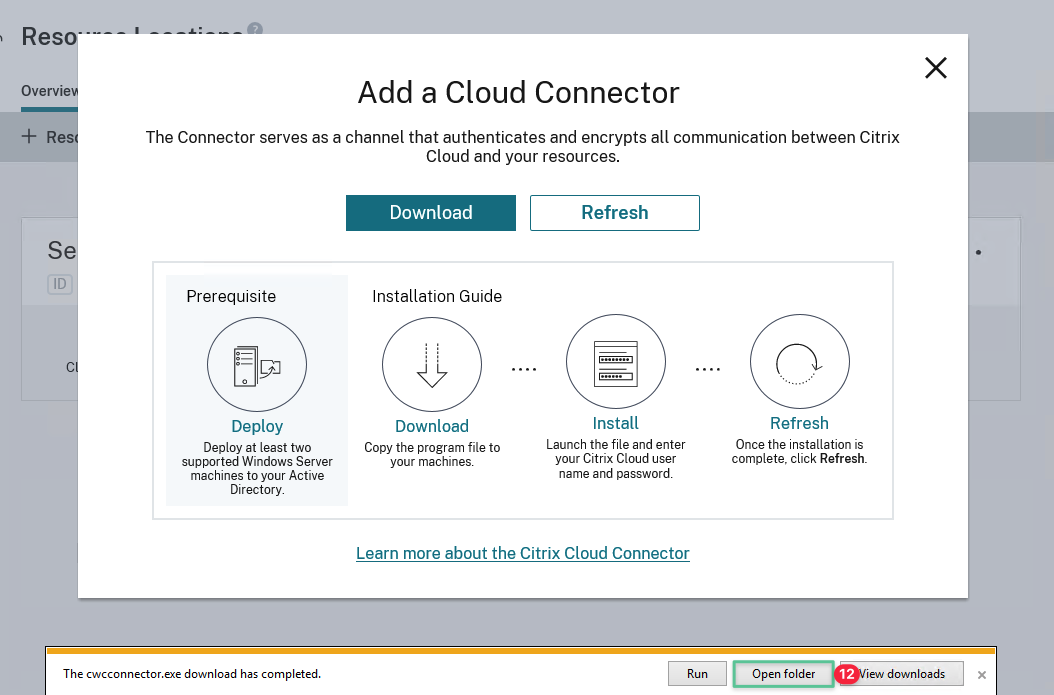

Cliquez sur Enregistrer

-

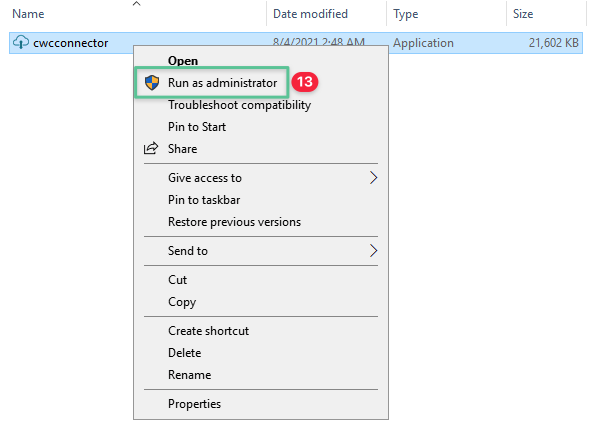

Cliquez sur Ouvrir le dossier

-

Cliquez avec le bouton droit sur le fichier exécutable et sélectionnez Exécuter

-

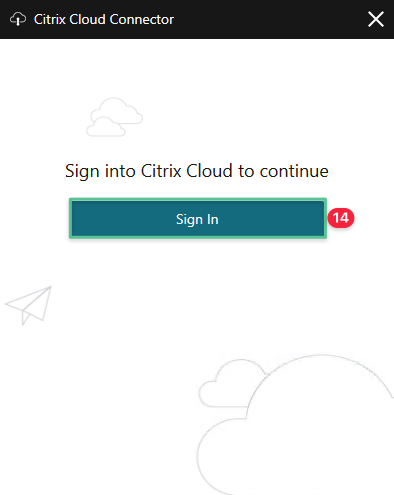

Cliquez sur Connexion, fournissez un nom d’utilisateur et un mot de passe si demandé

-

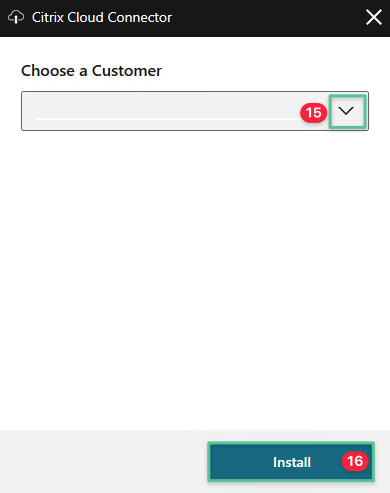

Cliquez sur le menu déroulant et sélectionnez l’ID d’organisation Citrix Cloud correspondant

-

Cliquez sur Installer

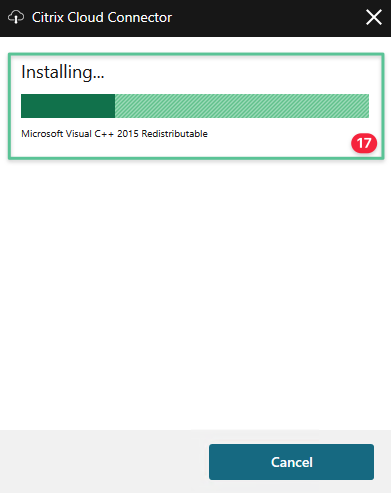

-

L’installation commence et affiche la progression

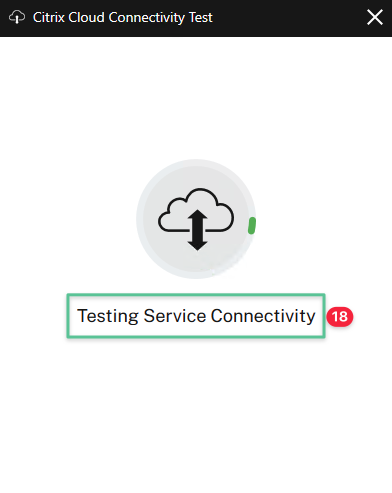

-

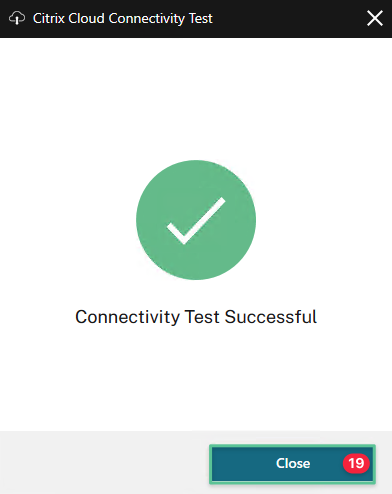

Une fois l’installation terminée, le programme d’installation effectue un dernier contrôle de connectivité pour vérifier la communication entre le Cloud Connector et Citrix Cloud.

-

L’écran suivant s’affiche une fois le test de connectivité réussi. Cliquez sur Fermer.

Répétez les étapes 1 à 19 pour le deuxième Cloud Connector (CC2).

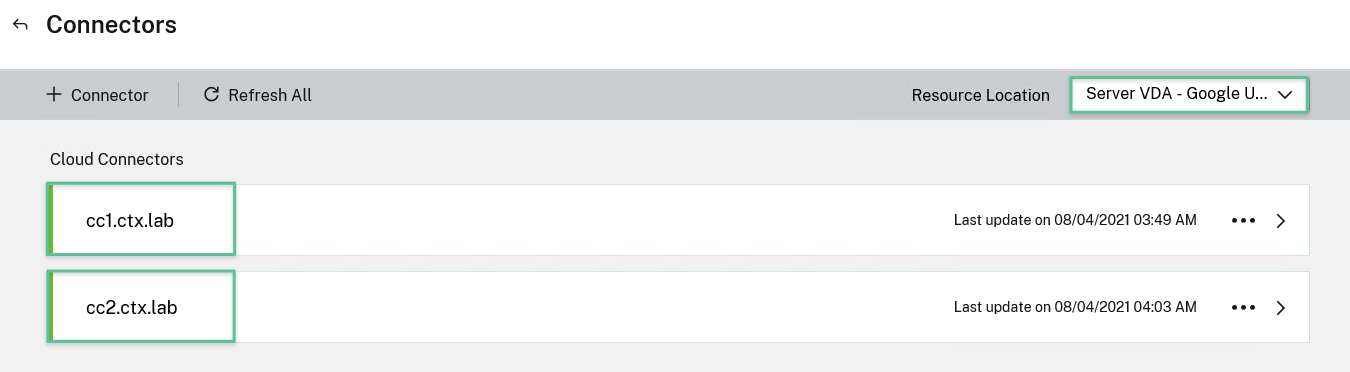

7.3 Vérifier l’emplacement des ressources Citrix Cloud

Une fois que vous avez installé Citrix Cloud Connector dans votre locataire Citrix Cloud, vous devriez être prêt à commencer à configurer le Virtual Apps and Desktops Service. Vous pouvez vérifier que vous êtes prêt à commencer à configurer le service CVAD en vérifiant les points suivants :

Naviguez et cliquez sur l’emplacement de ressources approprié. Vous devez voir vos Cloud Connector, ils doivent être répertoriés dans le bon emplacement de ressources et ils doivent afficher un statut vert :

Maintenant que vous avez créé et initialisé votre emplacement de ressources Citrix Cloud sur Google Cloud, il est temps de configurer le Virtual Apps and Desktops Service.

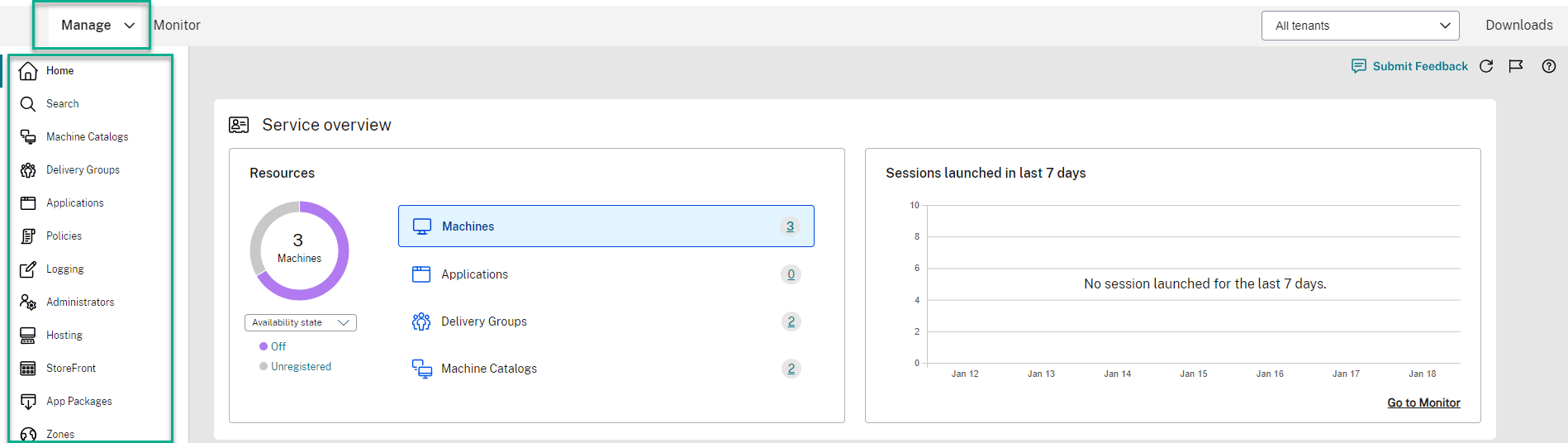

8. Configurer Citrix DaaS

Citrix DaaS propose une solution d’application et de bureau virtuels, fournie sous forme de service cloud. Citrix DaaS fournit le contrôle informatique des machines virtuelles, des applications et de la sécurité tout en fournissant un accès en tout lieu pour n’importe quel appareil. Les utilisateurs peuvent utiliser des applications et des bureaux indépendamment du système d’exploitation et de l’interface de l’appareil. Citrix DaaS fournit des applications et des bureaux virtuels sécurisés via n’importe quel cloud public et/ou hyperviseur sur site. Citrix DaaS est généralement déployé sur un site unique avec un ou plusieurs emplacements de ressources, considéré comme une zone. Citrix gère l’accès des utilisateurs et les services et les composants de gestion dans Citrix Cloud. Les applications et les bureaux qui sont fournis aux utilisateurs résident sur des machines situées dans un ou plusieurs emplacements de ressources.

Citrix DaaS a besoin d’un peu de préparation pour commencer à servir les utilisateurs. L’objectif de cette section est de configurer CVADS pour établir une connexion avec Google Cloud et déployer des applications et des postes publiés pour les utilisateurs.

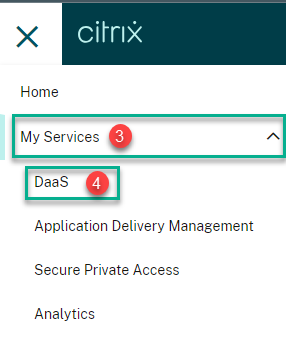

8.1 Accès à la console Virtual Apps and Desktops Service

-

Accédez à https://cloud.citrix.com et connectez-vous à la console Citrix Cloud à l’aide de votre nom d’utilisateur et de votre mot de passe. Fournir le jeton lorsque vous y êtes invité

-

Cliquez sur le menu Hamburger situé dans la section supérieure droite

-

Sélectionnez Mes services

-

Cliquez sur Virtual Apps and Desktops

-

Cliquez sur Gérer pour accéder à la console Virtual Apps and Desktops Service.

-

Vous pouvez maintenant afficher les options du service Virtual Apps and Desktops

8.2 Configuration de la connexion et des ressources d’hébergement

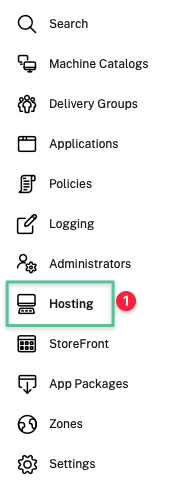

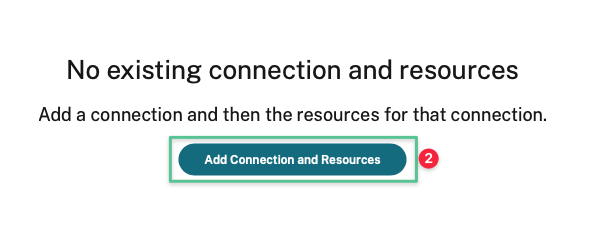

L’étape suivante consiste à configurer une connexion d’hébergement pour permettre à Citrix Cloud de gérer les ressources des applications et des postes de travail sur Google Cloud. La clé JSON créée précédemment est utilisée pour établir la connexion d’hébergement avec Citrix Cloud. La configuration de la connexion d’hébergement est terminée à l’aide de la console CVADS :

-

Cliquez sur Hébergement

-

Cliquez sur Ajouter une connexion et des ressources

-

Cliquez sur le menu déroulant et sélectionnez Google Cloud Platform

-

Cliquez sur Importer une clé et sélectionnez la clé JSON que vous avez générée dans la section Generating JSON Key .

-

Le champ ID de compte de service est automatiquement renseigné une fois que vous importez la clé

-

Sélectionnez le nom de la zone : Server VDA — Google US-West1

-

Entrez un nom de connexion unique : GCP Connection

-

Sélectionnez les outils de provisionnement Citrix (Machine Creation Services ou Citrix Provisioning)

-

Cliquez sur Suivant.

-

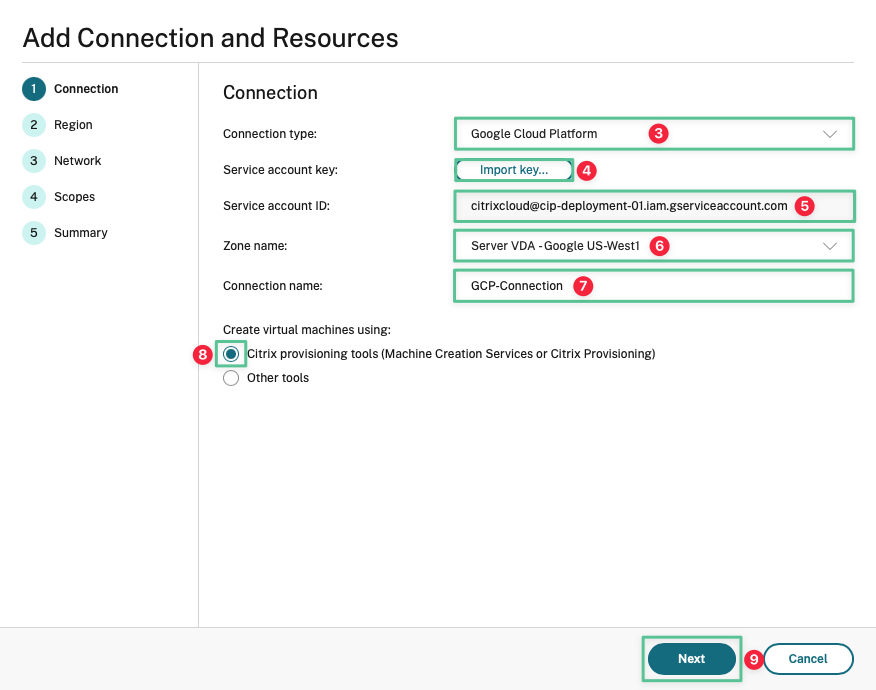

Le champ du projet est défini par défaut sur votre projet Google. Si ce n’est pas le cas, cliquez sur la liste déroulante et sélectionnez le projet Google correspondant

-

Sélectionnez la région : us-west1

-

Cliquez sur Suivant.

-

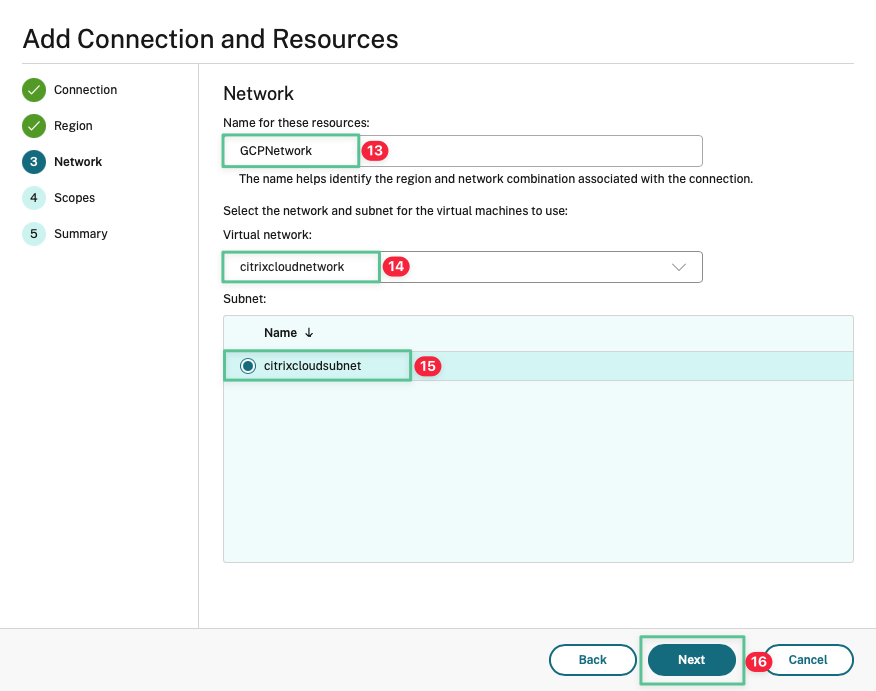

Entrez un nom unique pour la ressource réseau en cours de création : GCPNetwork

-

Sélectionnez le réseau virtuel créé dans la section Virtual Private Cloud : citrixcloudnetwork

-

Confirmez le sous-réseau

-

Cliquez sur Suivant.

-

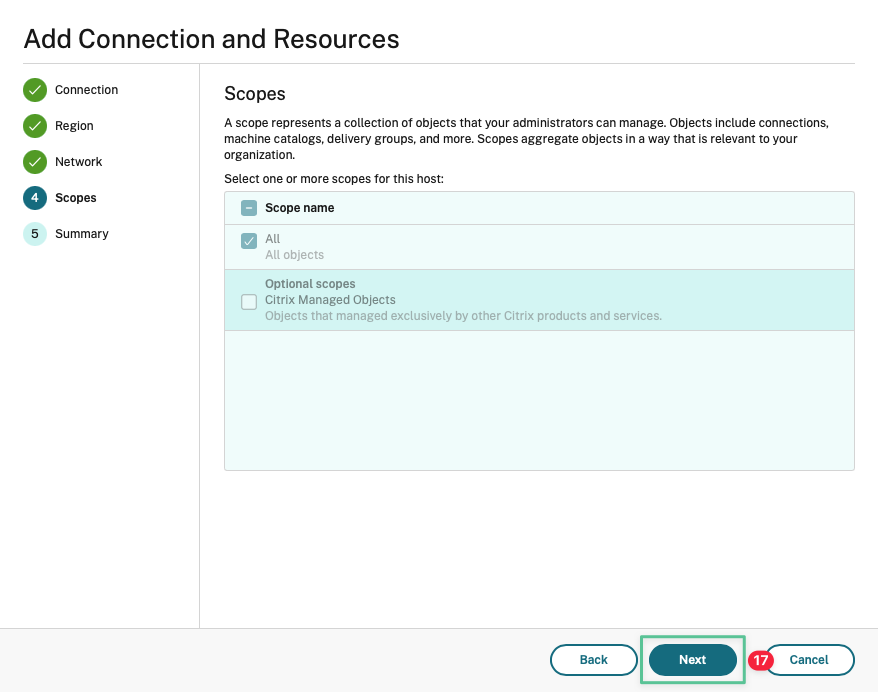

Acceptez l’option par défaut et cliquez sur Suivant

-

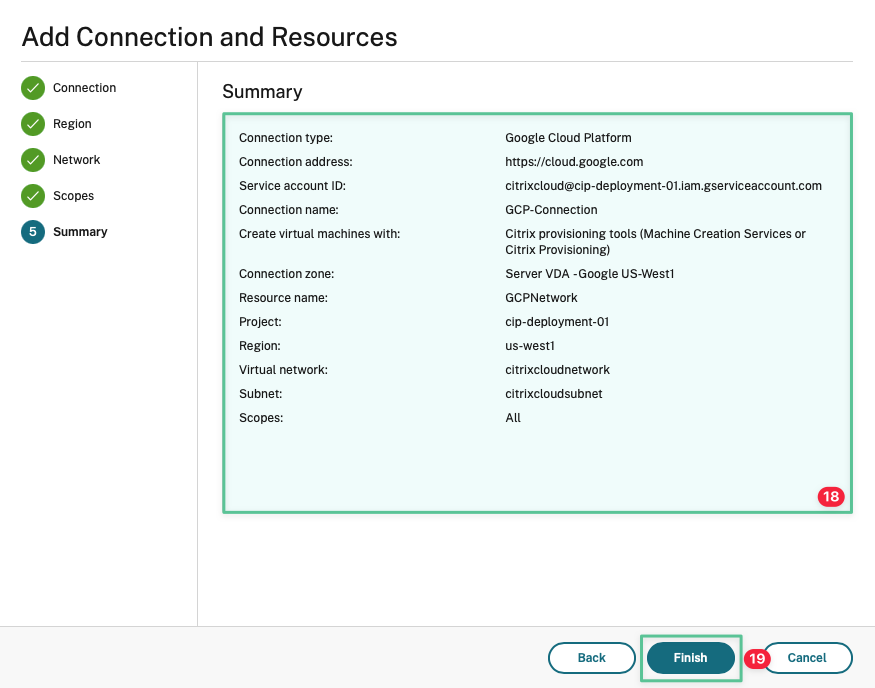

Vérifiez et confirmez les paramètres de connexion

-

Cliquez sur Terminer

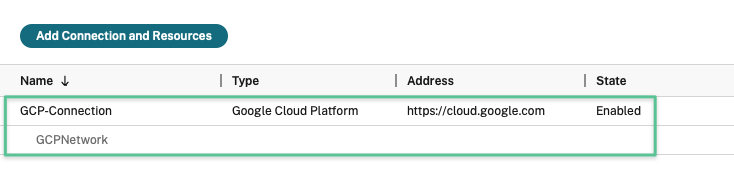

Le résultat doit être similaire à celui de l’image :

Maintenant que vous avez une connexion d’hébergement fonctionnelle, l’étape suivante consiste à préparer Citrix Virtual Delivery Agent à exécuter les charges de travail.

8.3 Préparer « l’image principale » pour votre premier catalogue de VDA Citrix

Pour ce guide de déploiement et de configuration, nous allons créer votre premier système d’exploitation serveur multisession non persistant. Image Management Reference Architecture fournit une vue d’ensemble des fonctionnalités et de l’architecture de conception d’une gestion d’image afin de garantir une livraison efficace des charges de travail des applications et des postes de travail. Avant que le catalogue de machines puisse être provisionné, le logiciel Virtual Delivery Agent (VDA) doit être installé sur l’image principale. Le logiciel VDA permet de mettre la machine et les ressources qu’elle héberge à la disposition des utilisateurs. Le VDA permet également à la machine de s’enregistrer auprès de Citrix Cloud Connector.

-

Connectez-vous à la machine virtuelle MCS à l’aide des informations d’identification de domaine suivantes

Nom d’utilisateur : ctx \ administrator

Mot de passe : P@$$w0rd!@#

-

-

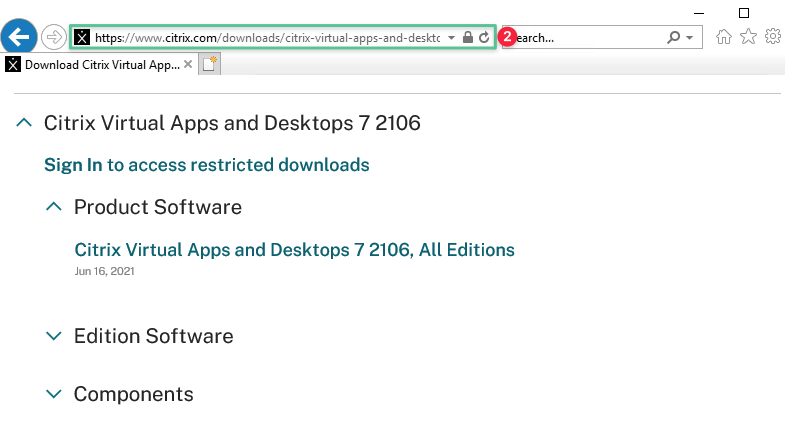

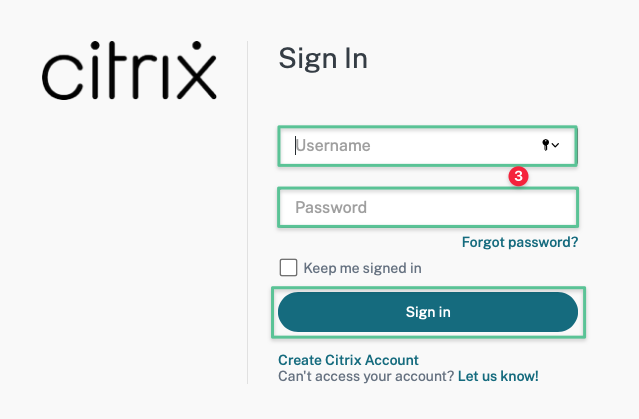

Vous avez besoin d’un compte Citrix pour vous connecter et télécharger Virtual Delivery Agent avec OS multisession. Si vous n’avez pas de compte Citrix, vous pouvez choisir Create Citrix Account

-

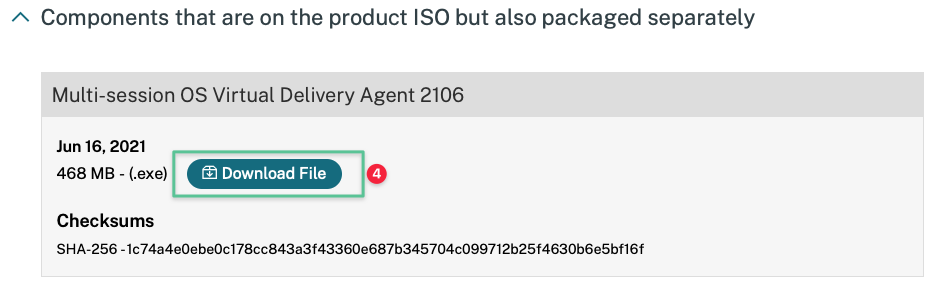

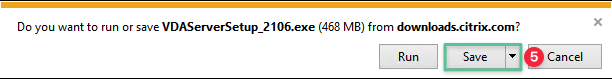

Une fois la connexion établie, téléchargez le Virtual Delivery Agent pour OS multisession

-

Cliquez sur Enregistrer

-

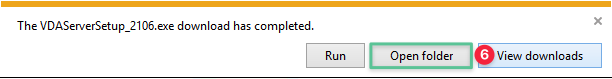

Cliquez sur Ouvrir le dossier

-

Cliquez avec le bouton droit de la souris sur le programme d’installation du logiciel duserveur VDA

-

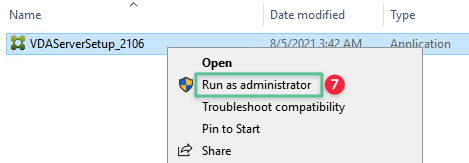

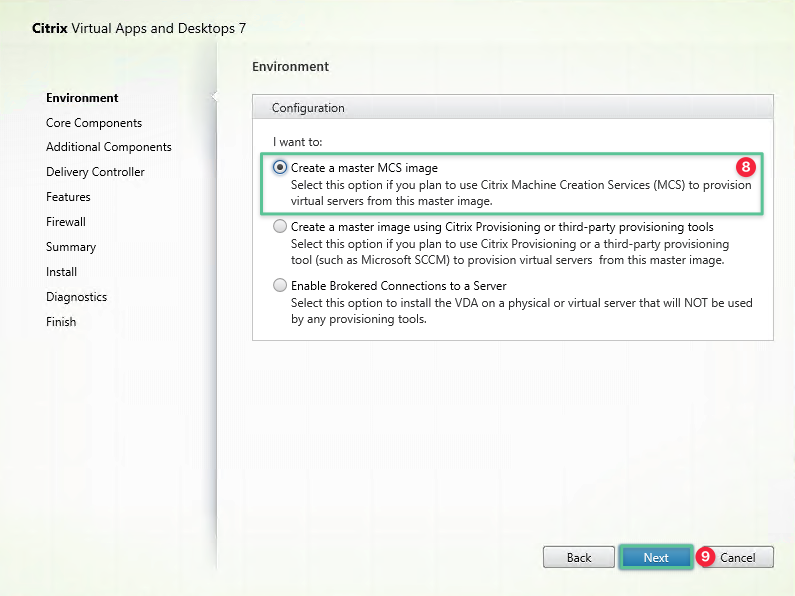

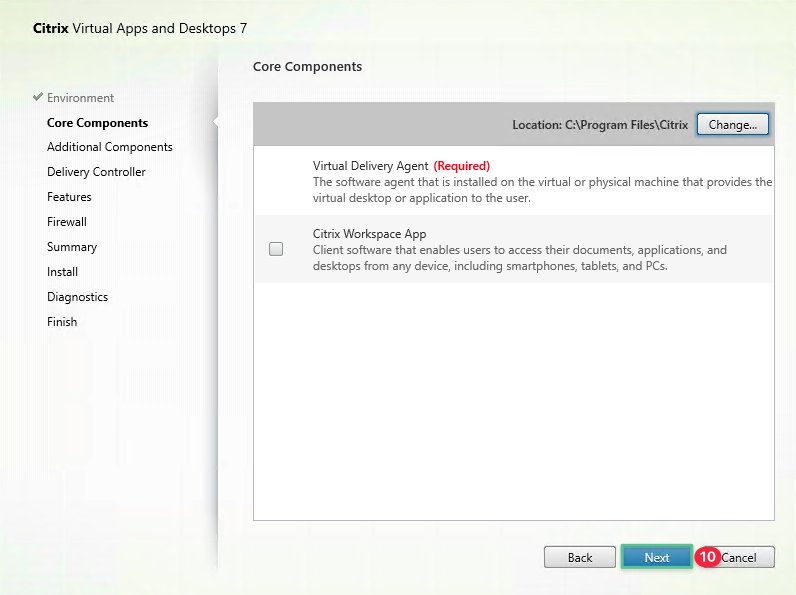

Sélectionnez Créer une image MCS principale

-

Cliquez sur Suivant.

-

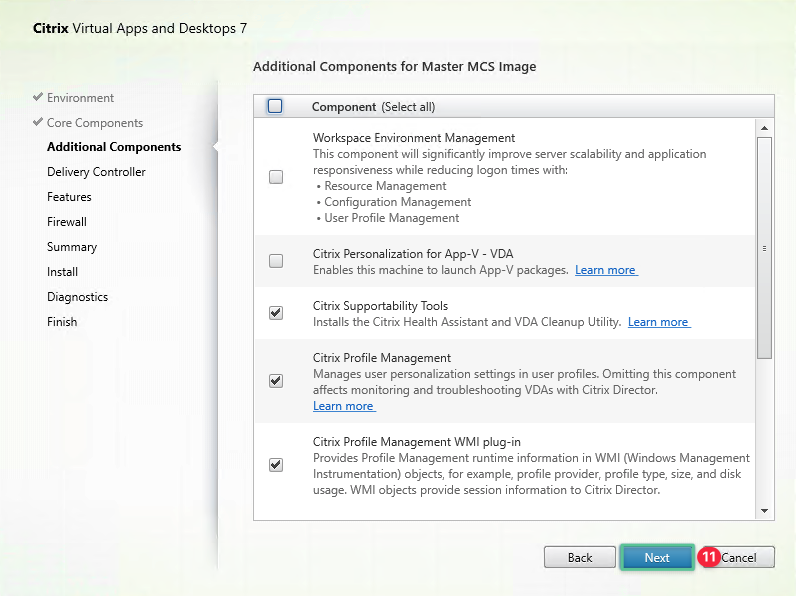

Acceptez les options par défaut et cliquez sur Suivant

-

Cliquez sur Suivant.

-

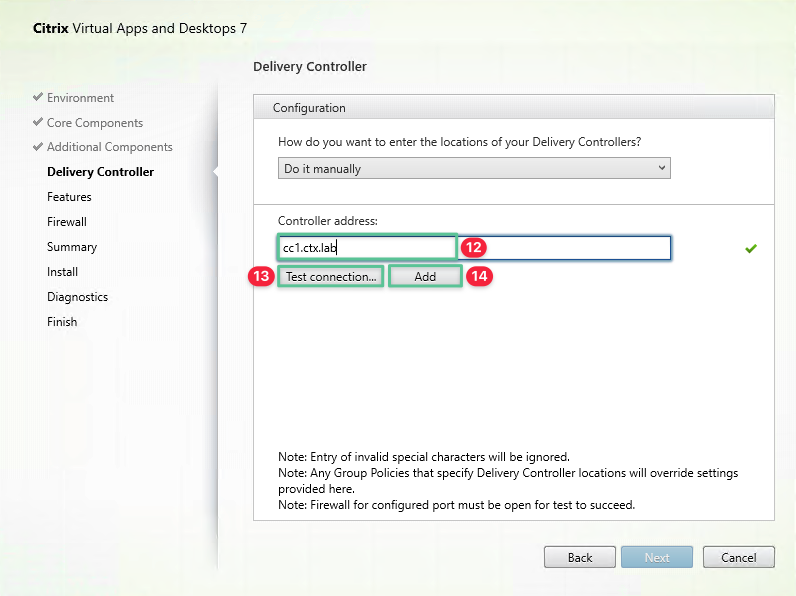

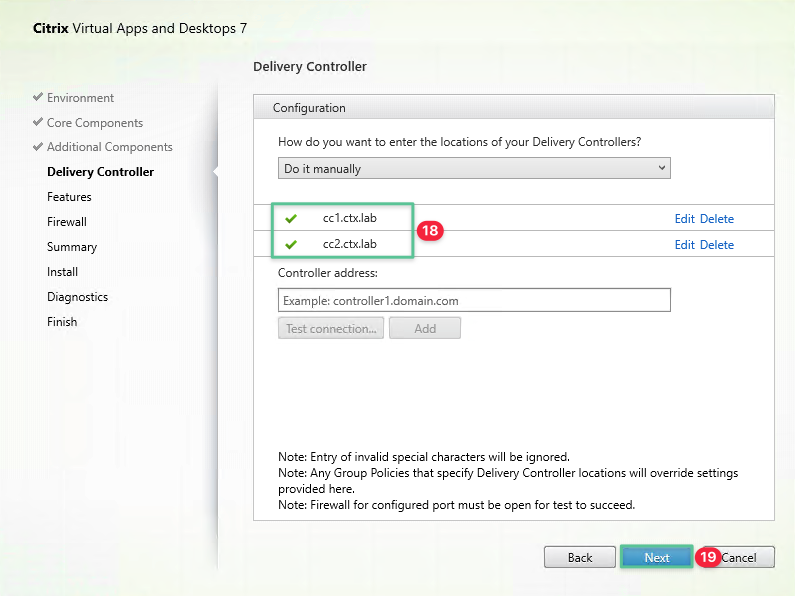

Entrez le premier nom de domaine complet du Cloud Connector : cc1.ctx.lab

-

Cliquez sur Tester la connexion pour valider la communication entre le VDA et Cloud Connector et assurez-vous qu’une coche verte est affichée.

-

Cliquez sur Ajouter.

-

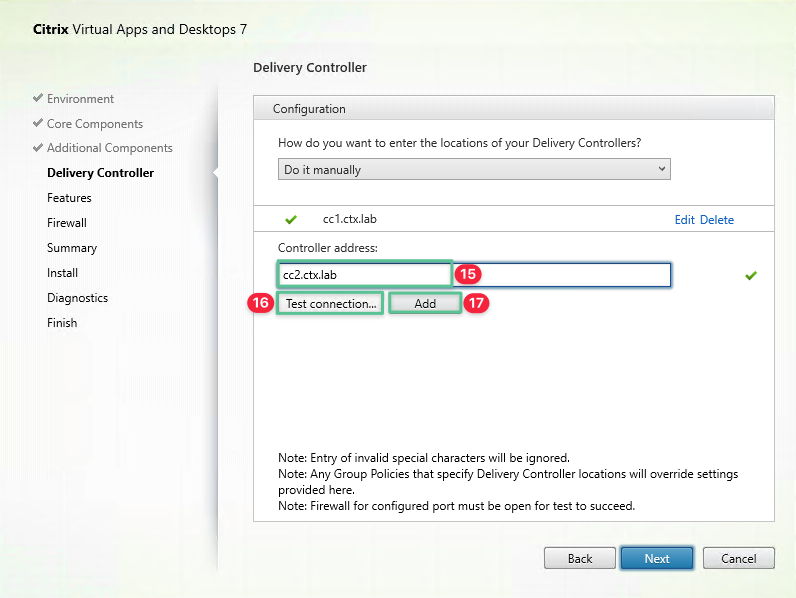

Entrez le deuxième nom de domaine complet du Cloud Connector : cc2.ctx.lab

-

Cliquez sur Tester la connexion pour valider la communication entre le VDA et Cloud Connector et assurez-vous qu’une coche verte est affichée.

-

Cliquez sur Ajouter.

-

Vérifiez que les deux Cloud Connector ont été ajoutés avec succès

-

Cliquez sur Suivant.

-

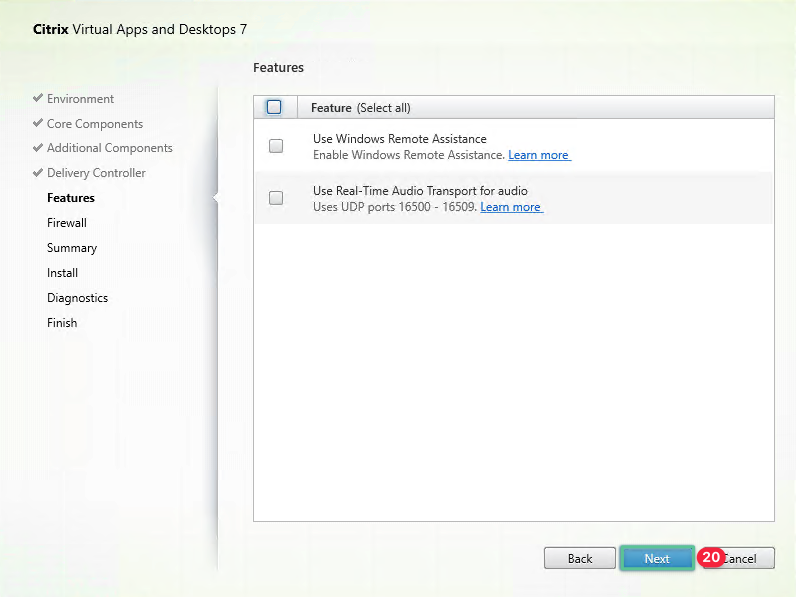

Cliquez sur Suivant.

-

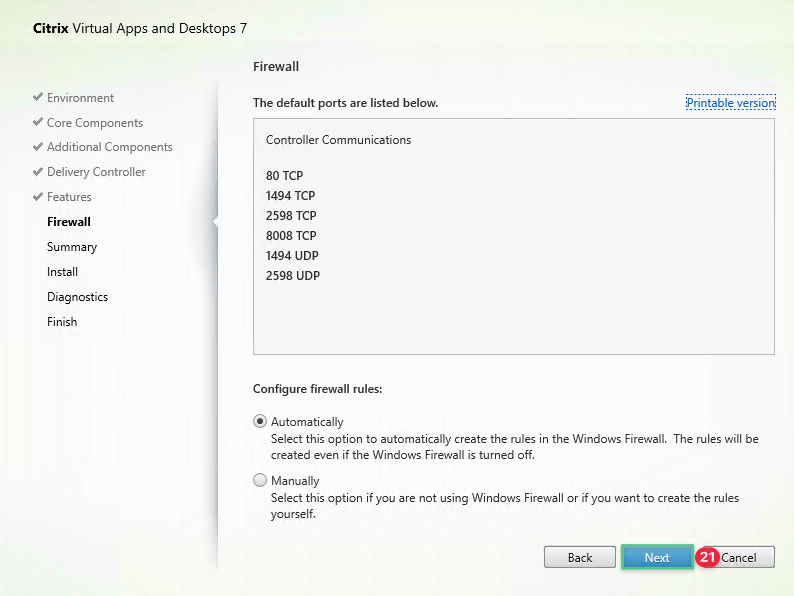

Acceptez le paramètre de pare-feu par défaut. Cliquez sur Suivant.

-

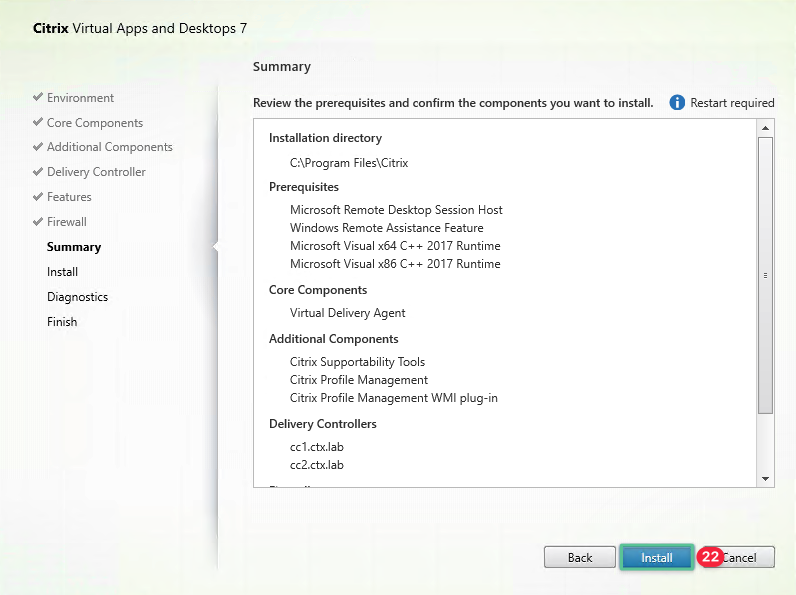

Passez en revue l’écran de résumé. Cliquez sur Installer

Remarque

Le programme d’installation nécessite plusieurs redémarrages

-

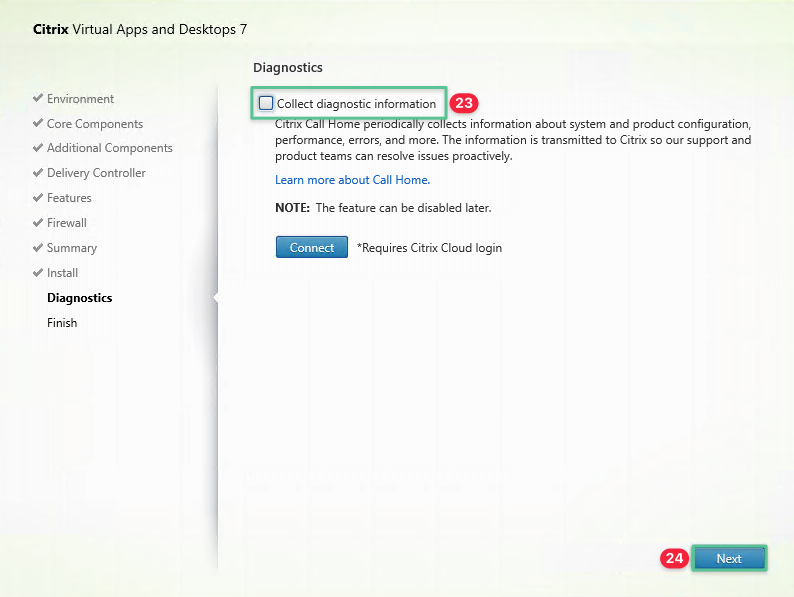

Décochez l’option Collecter les informations de diagnostic

-

Cliquez sur Suivant.

-

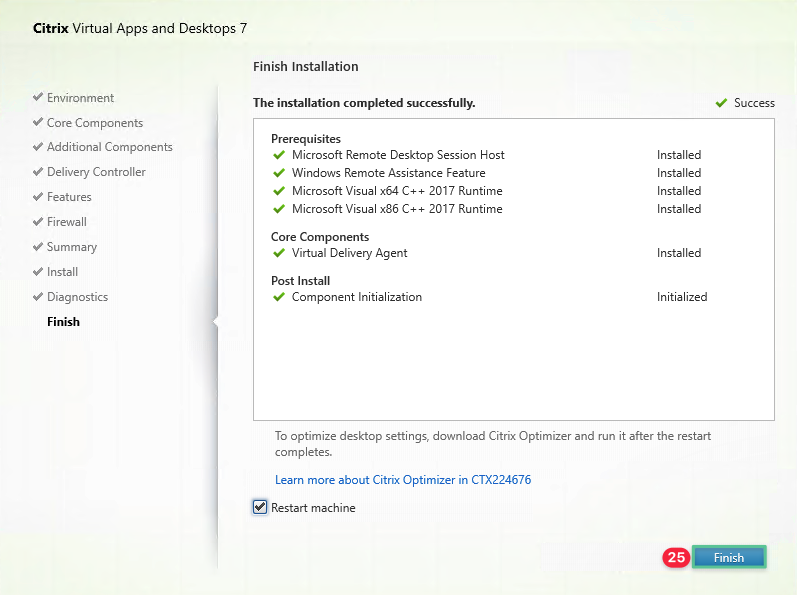

Cliquez sur Finish. Le programme d’installation redémarre la machine pour terminer le processus d’installation. Continuez à arrêter la machine.

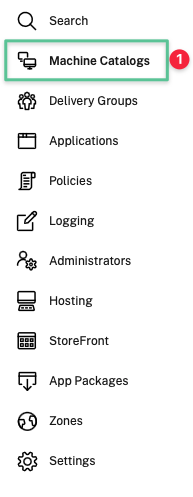

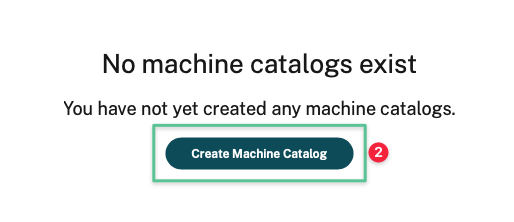

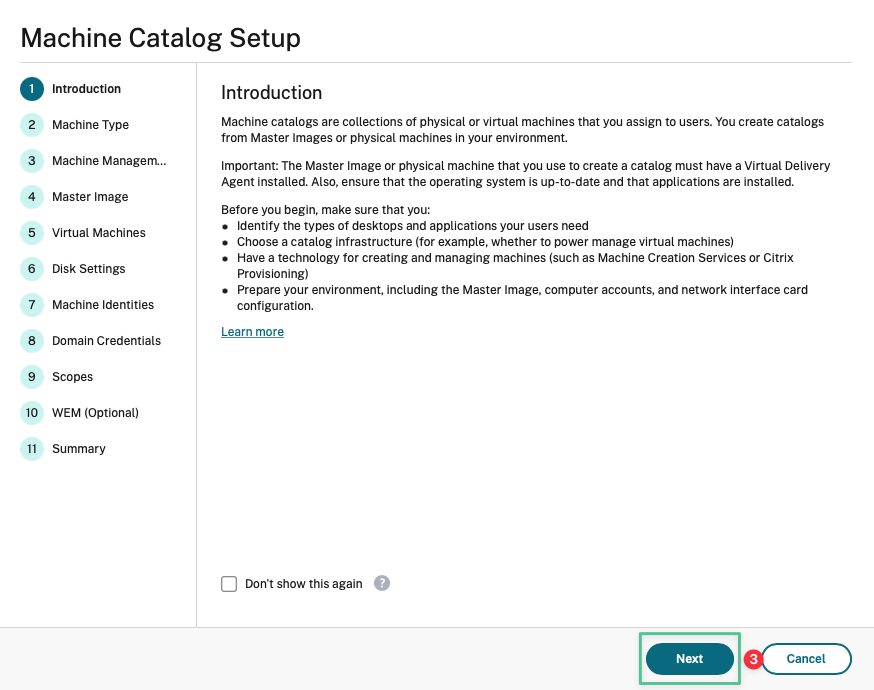

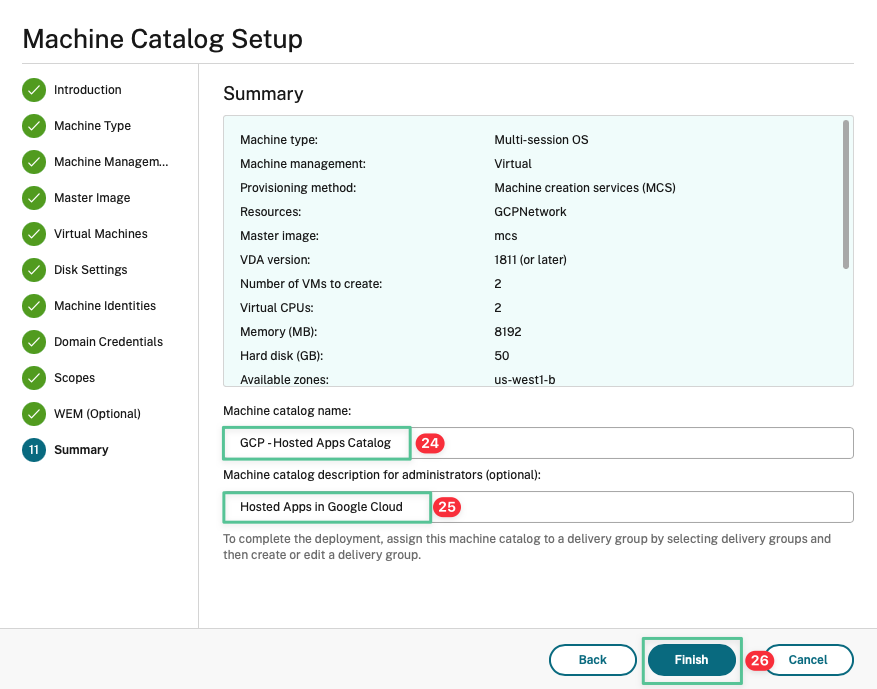

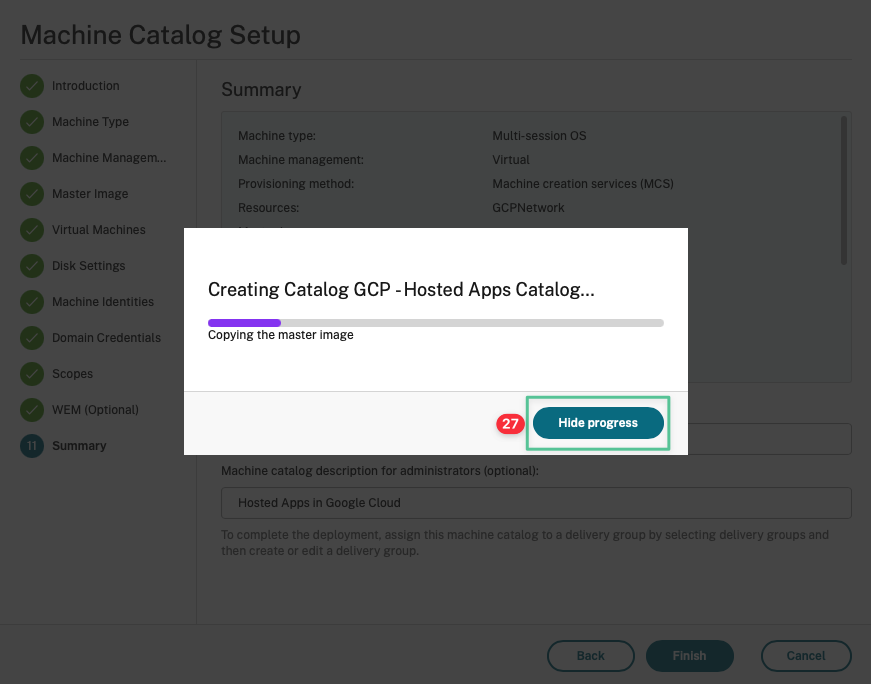

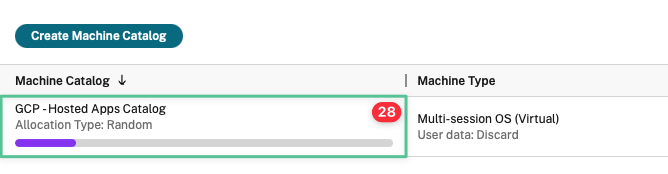

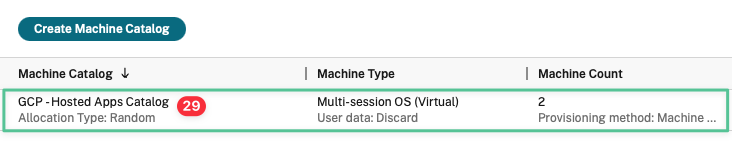

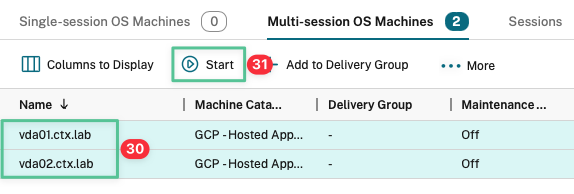

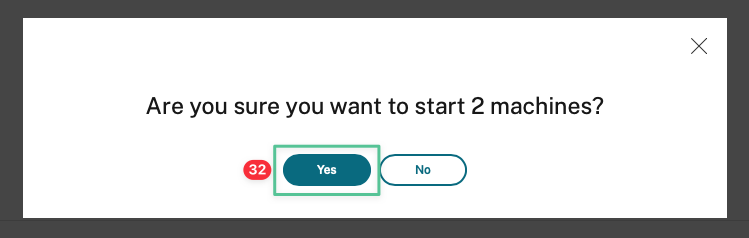

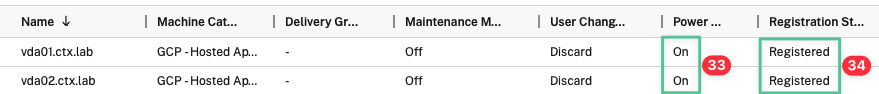

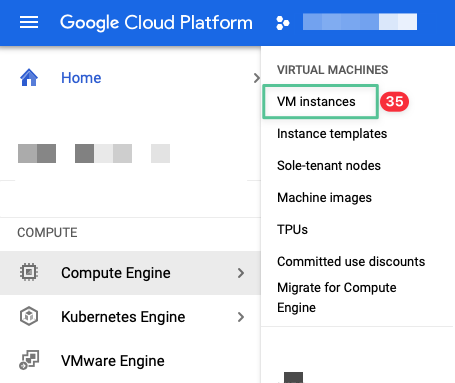

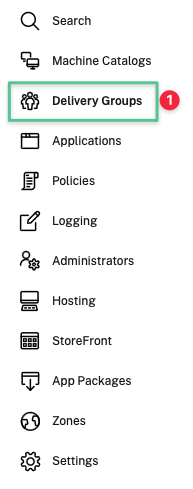

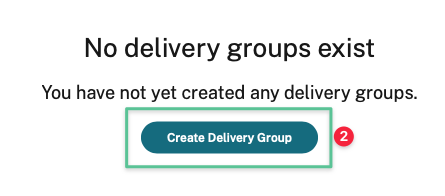

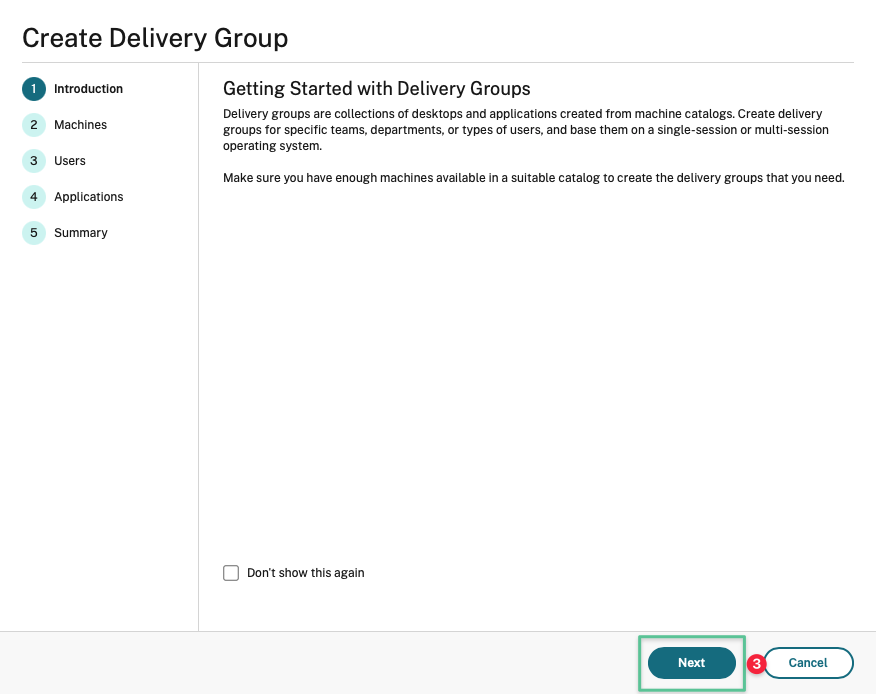

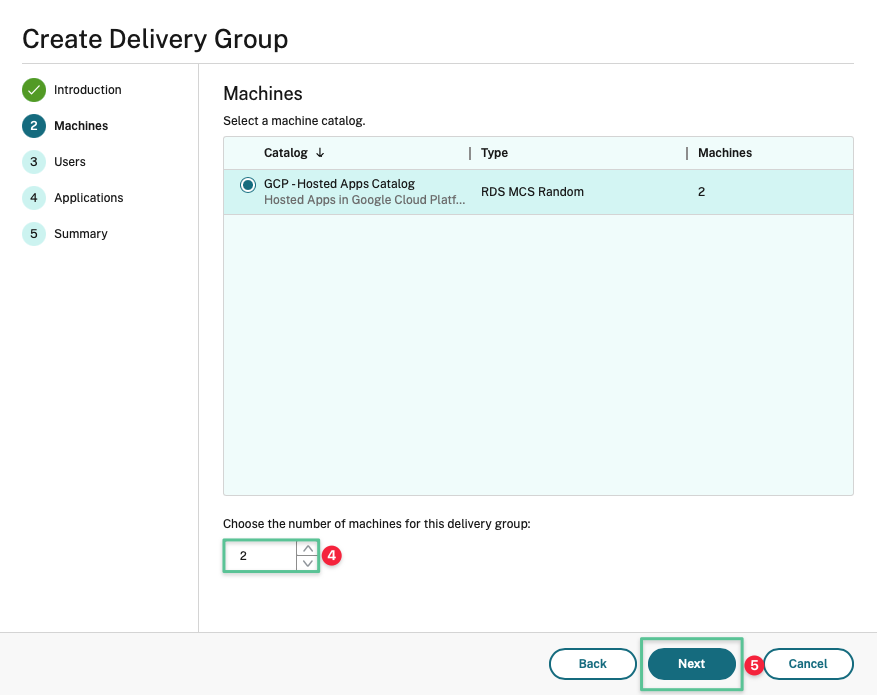

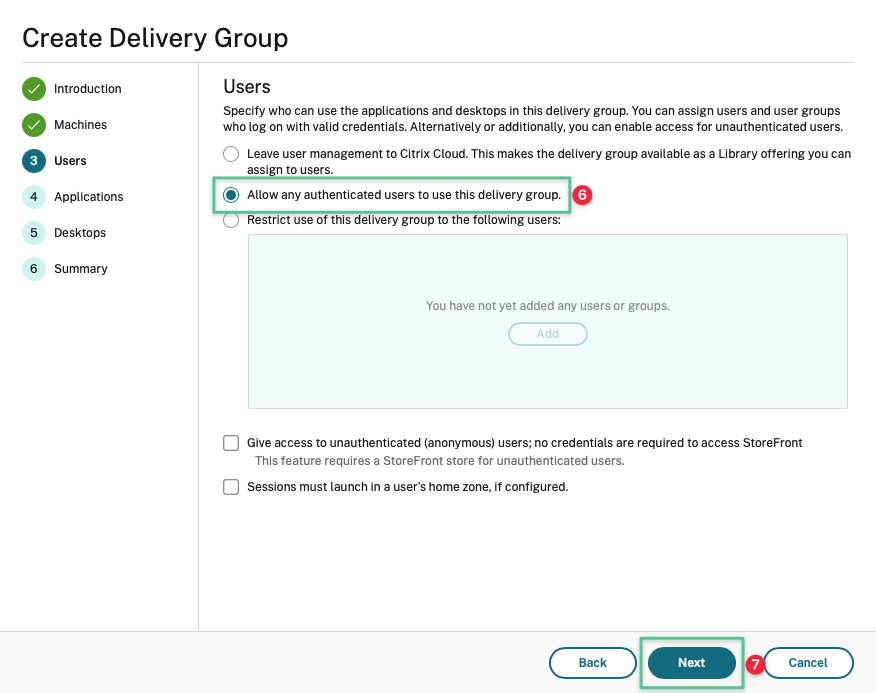

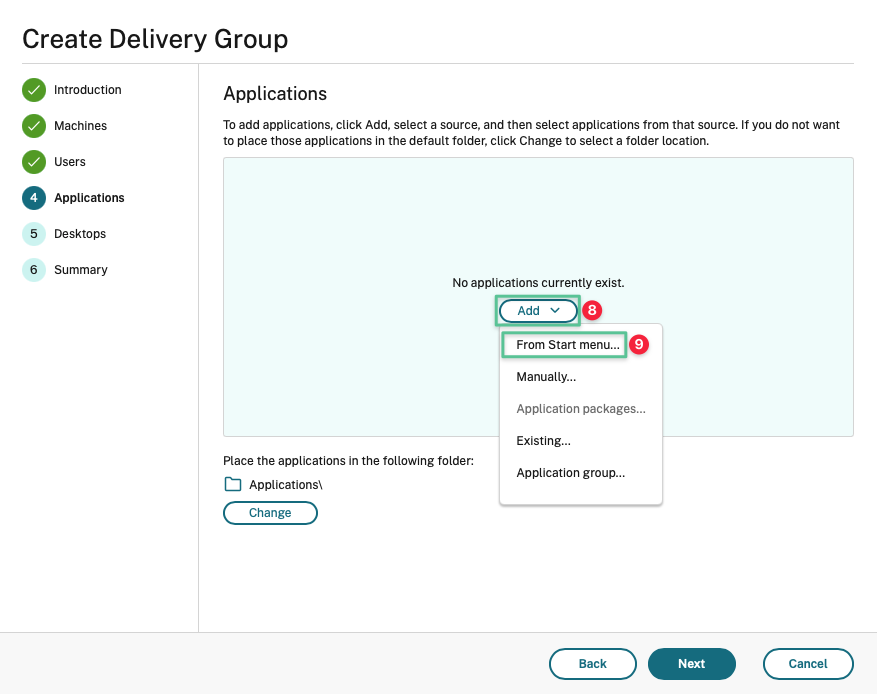

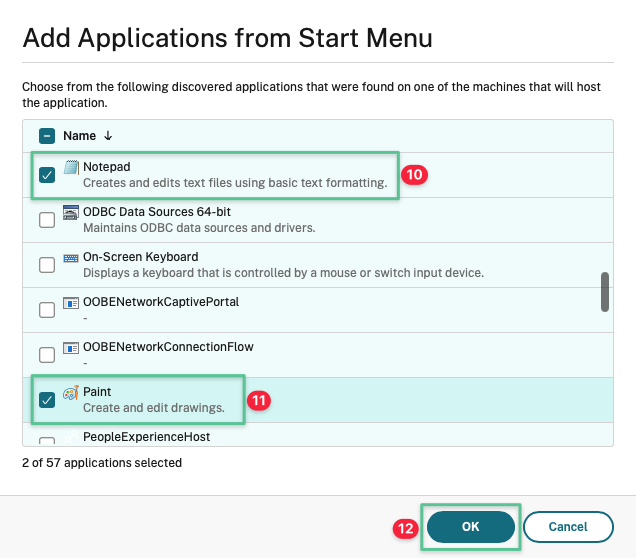

8.4 Création de catalogues de machines

-

Cliquez sur Catalogues de machines

-

Cliquez sur Créer un catalogue de machines

-

Cliquez sur Suivant.

-

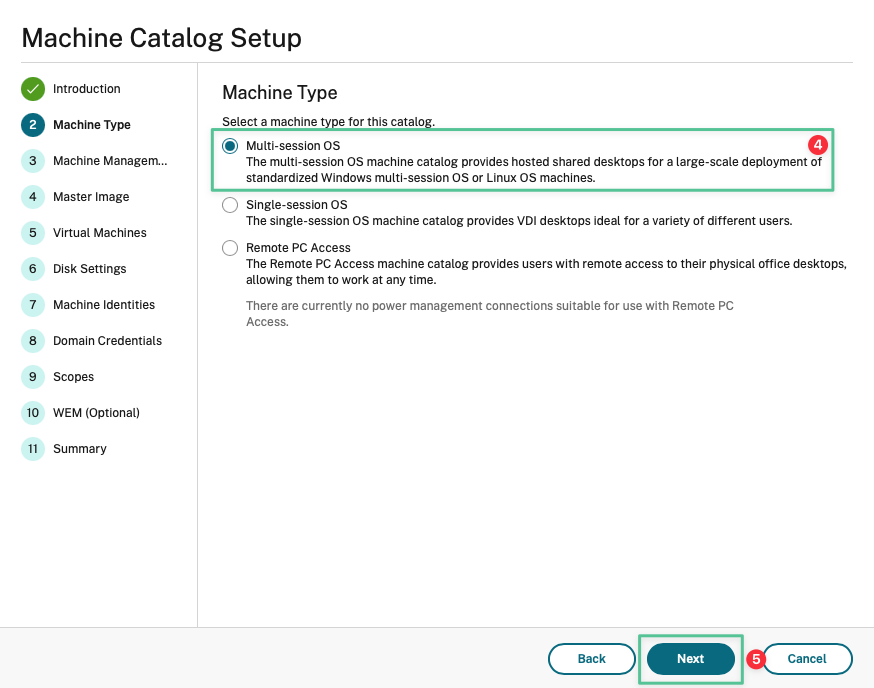

Sélectionnez le système d’ exploitation multisession

-

Cliquez sur Suivant.

-

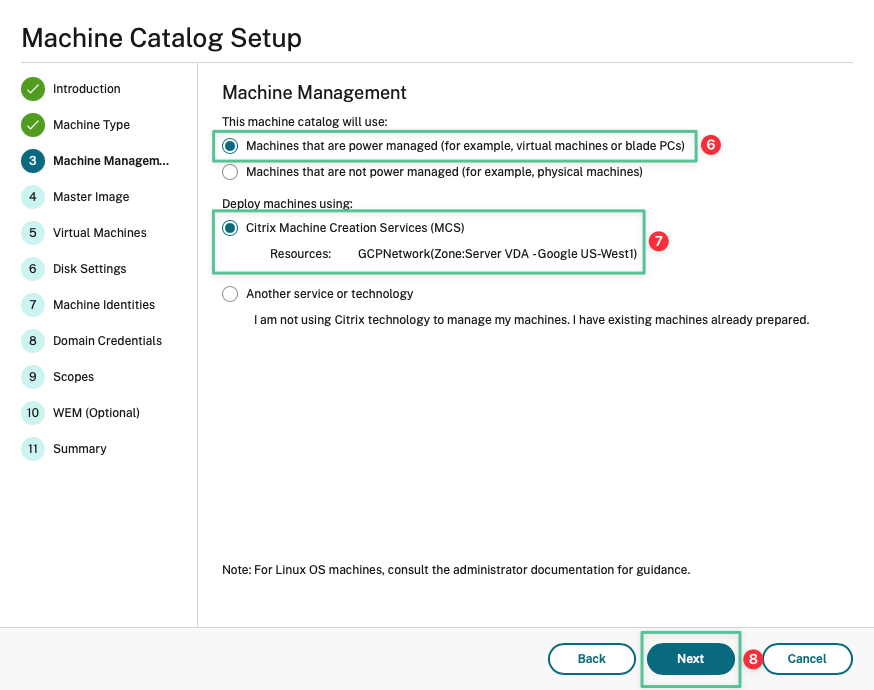

Sélectionnez les machines gérées par l’alimentation (par exemple, des machines virtuelles ou des PC lames)

-

Sélectionnez Citrix Machine Creation Services (MCS)

-

Cliquez sur Suivant.

-

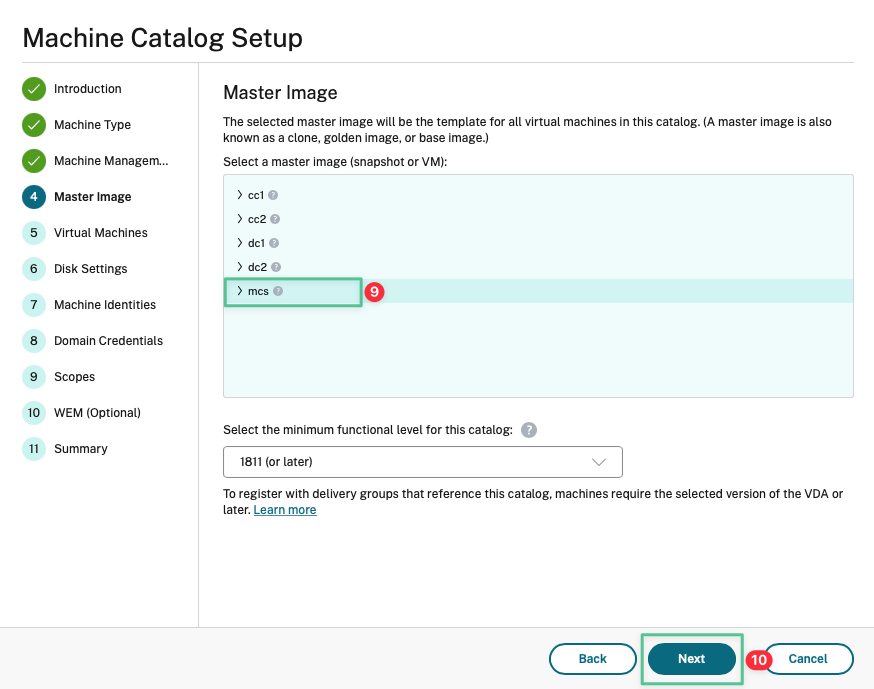

Cliquez sur votre image principale : mcs

-

Cliquez sur Suivant.

-

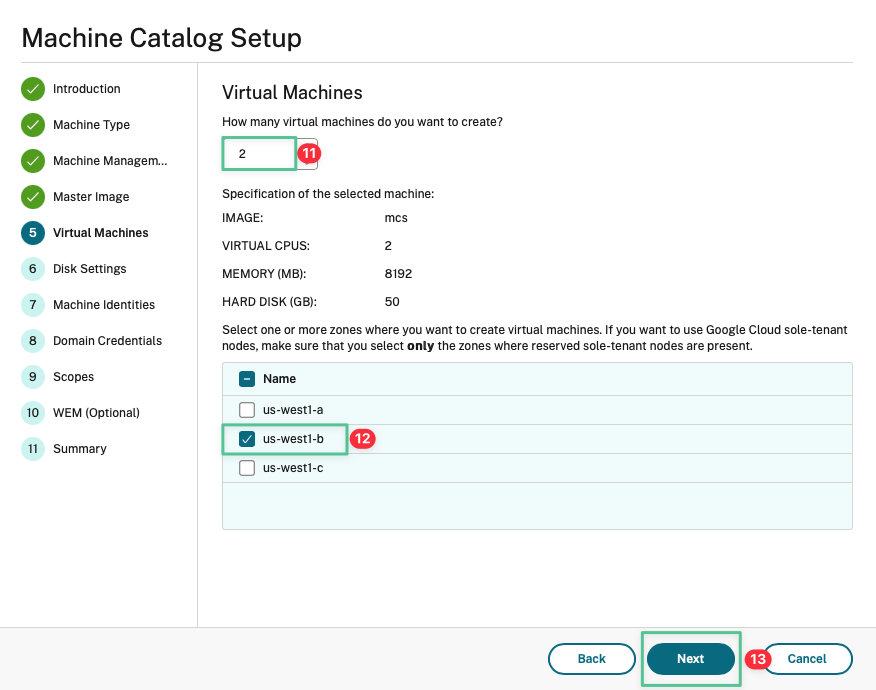

Combien de machines virtuelles souhaitez-vous créer : 2

-

Sélectionnez us-west1-b

-

Cliquez sur Suivant.

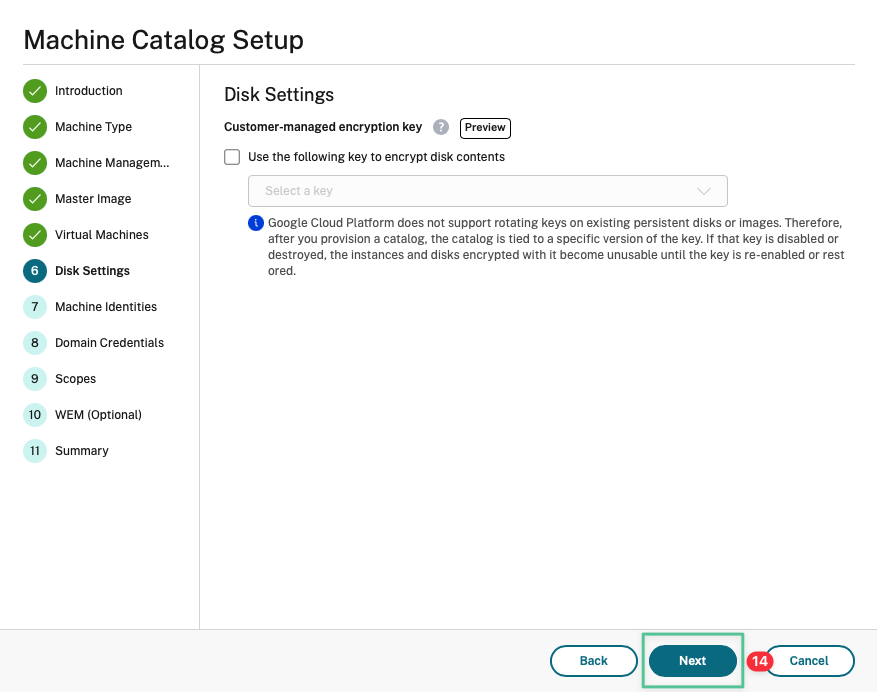

-

Cliquez sur Suivant.

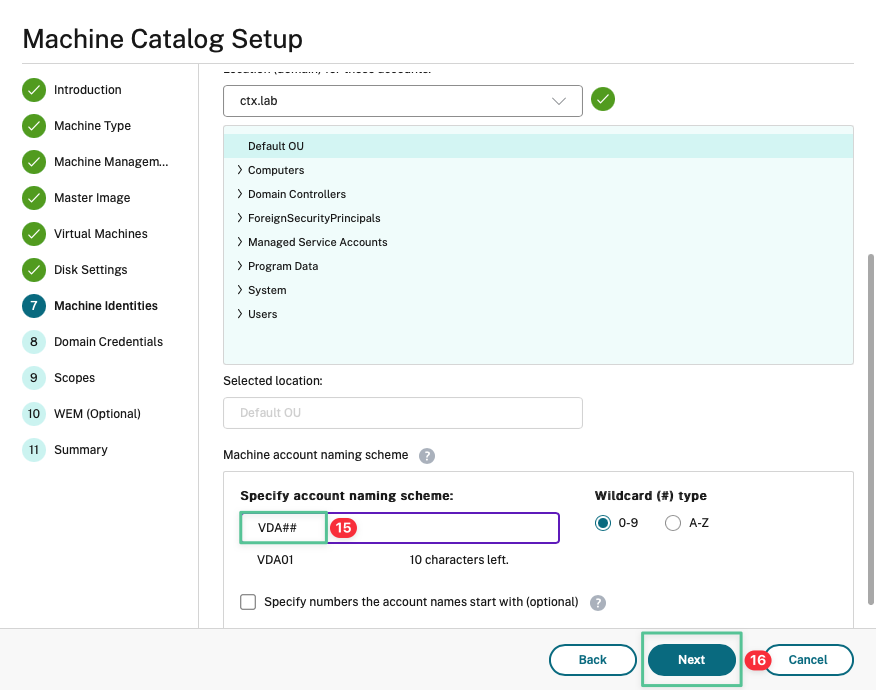

-

Entrez le schéma de dénomination du compte : VDA##

-

Cliquez sur Suivant.

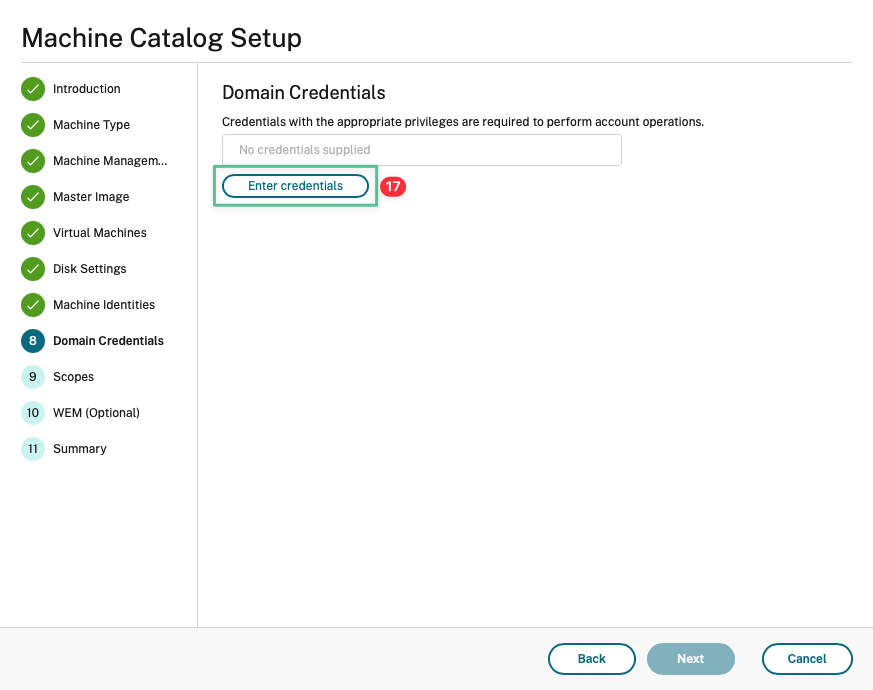

-

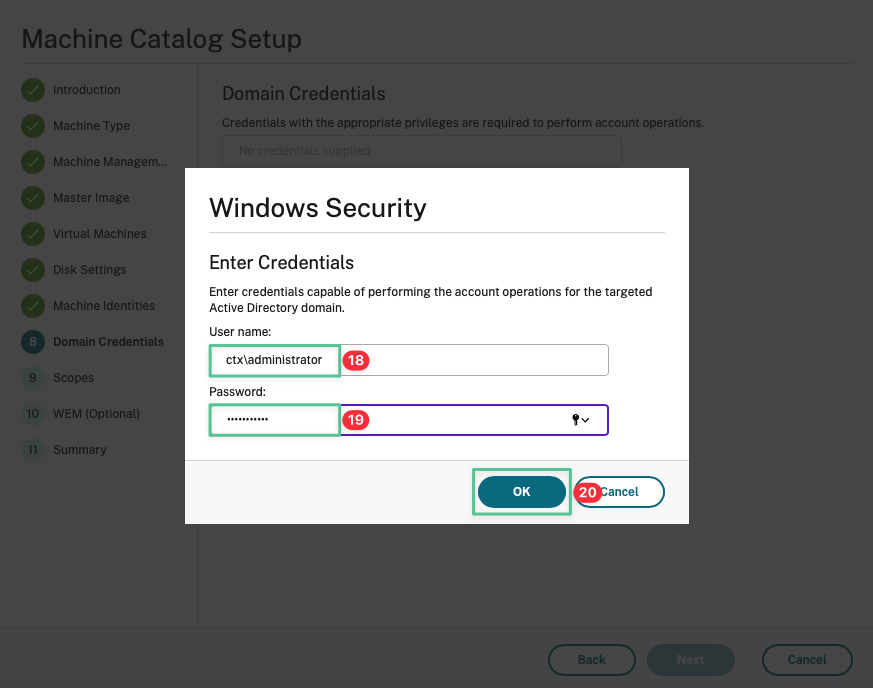

Cliquez sur Enter credentials

-

Nom d’utilisateur d’entrée : ctx\administrator

-

Entrez le mot de passe : P@$$w0rd!@#

-

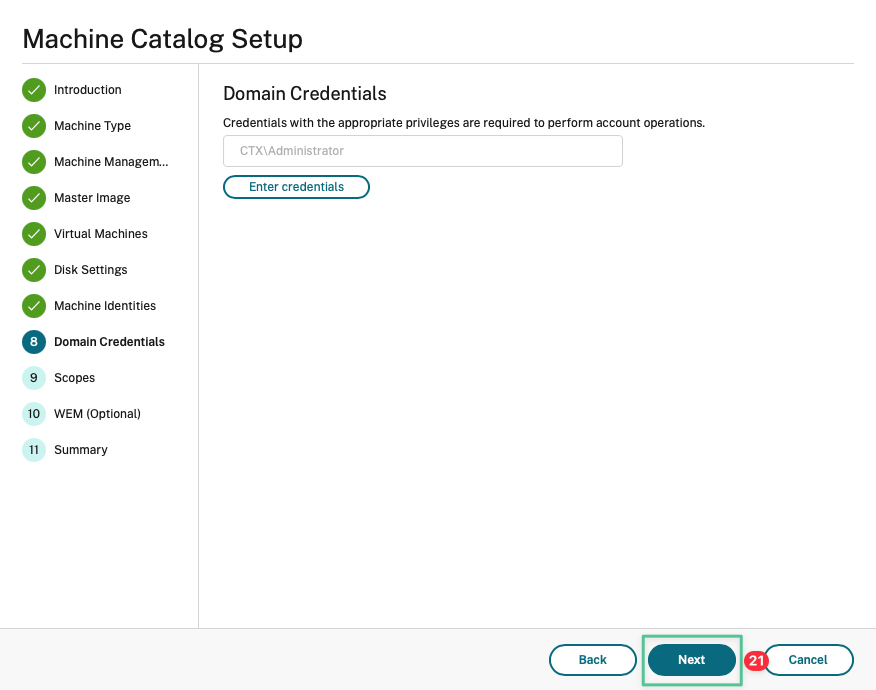

Cliquez sur Suivant.

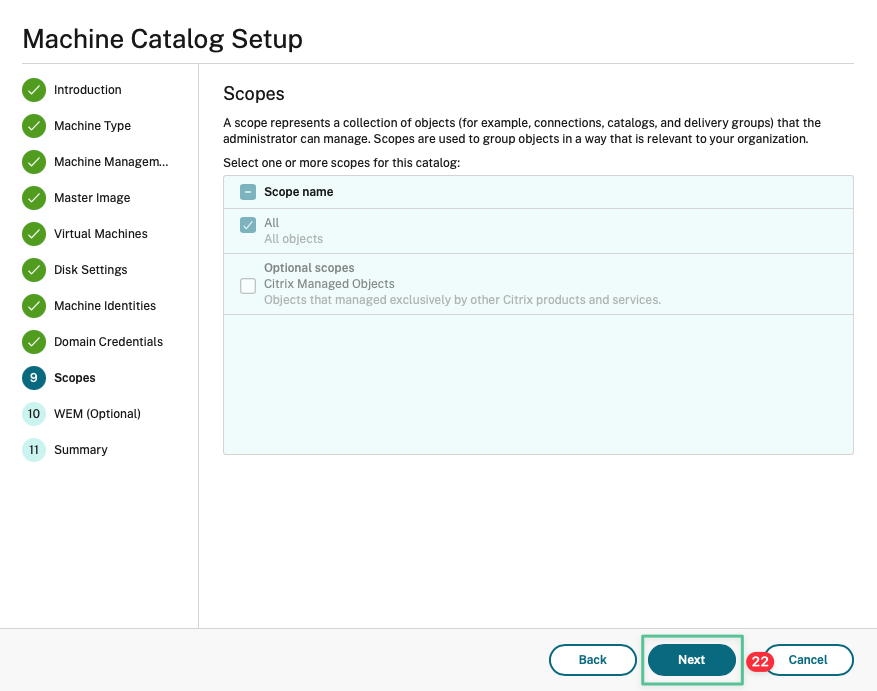

-

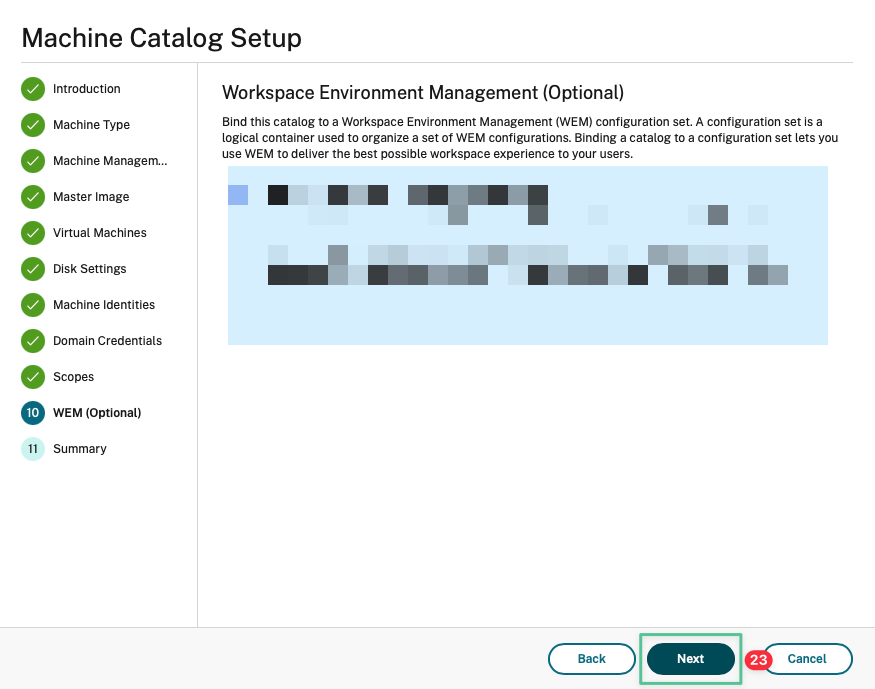

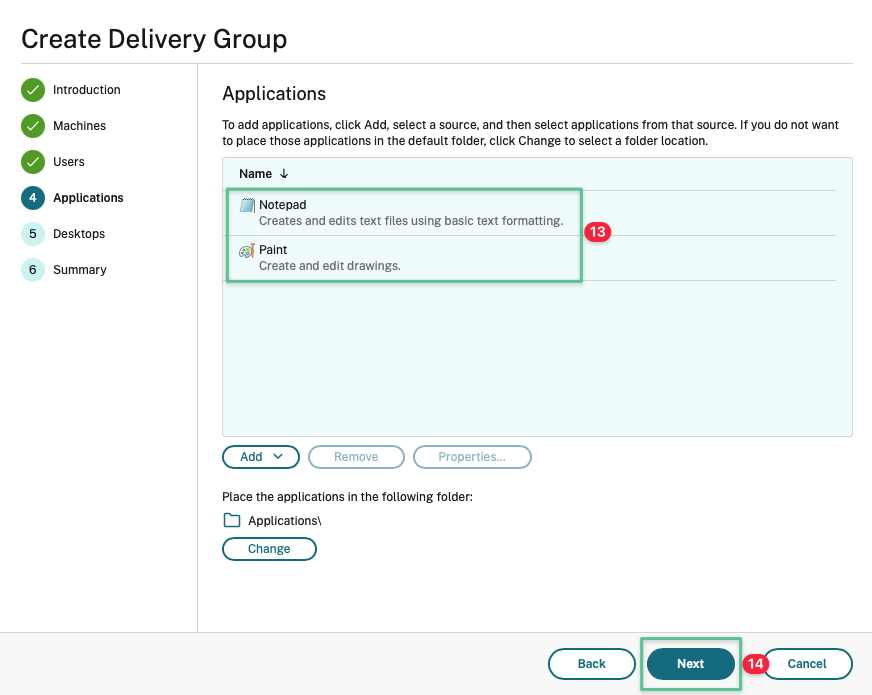

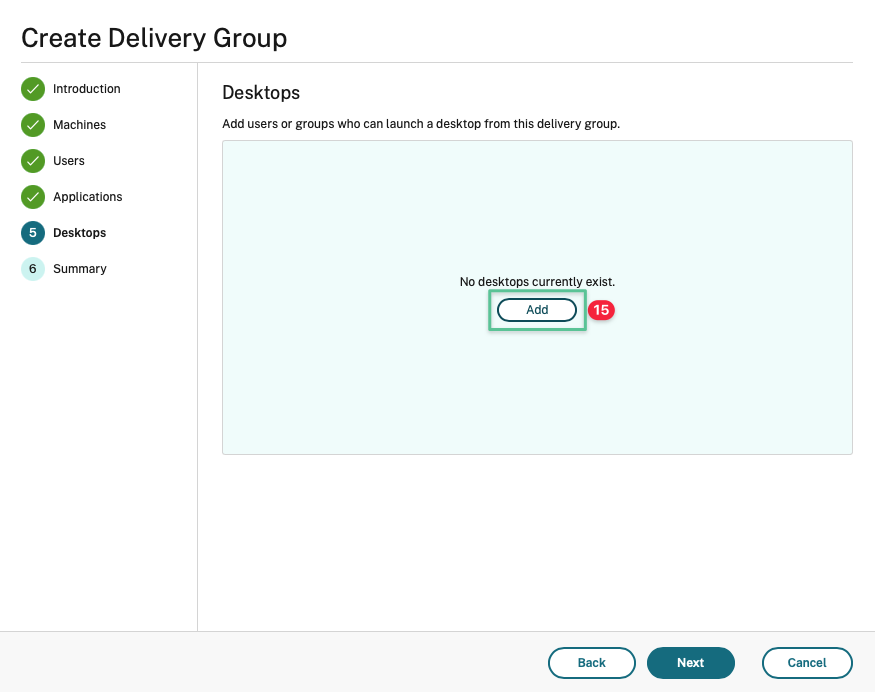

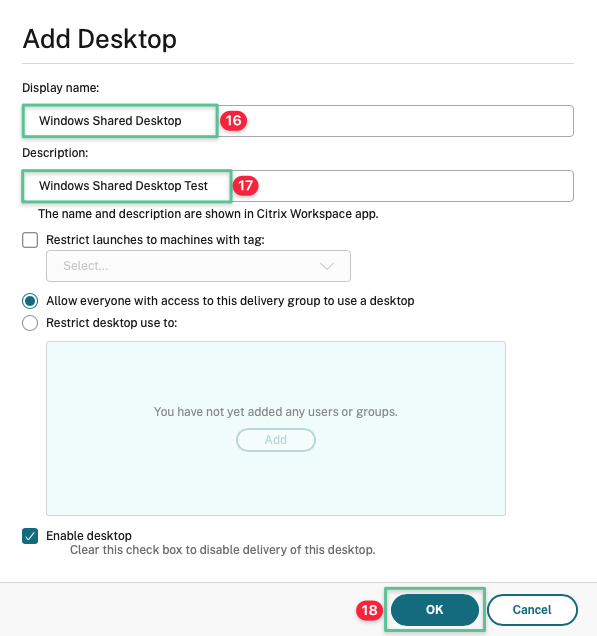

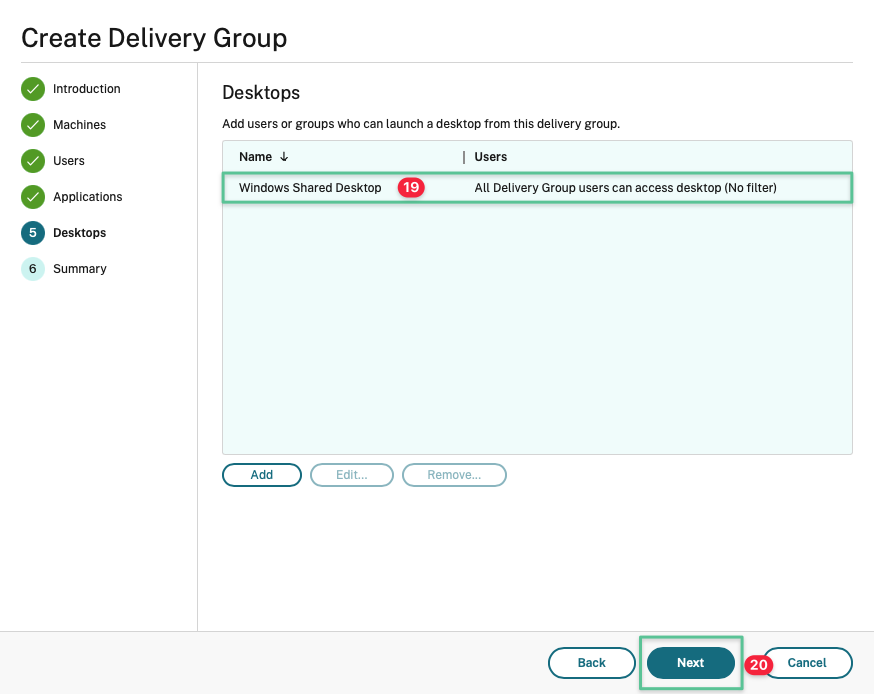

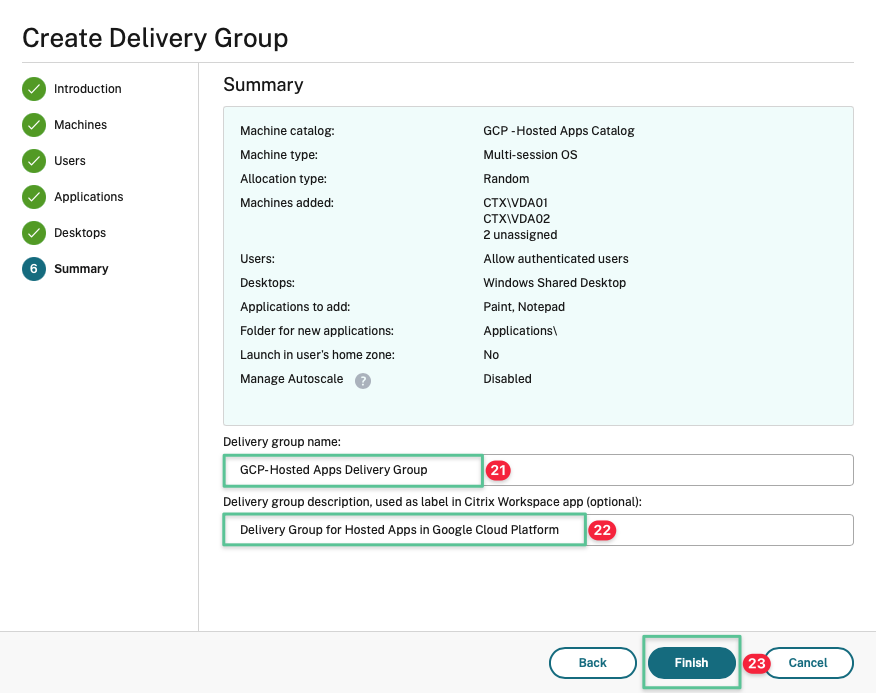

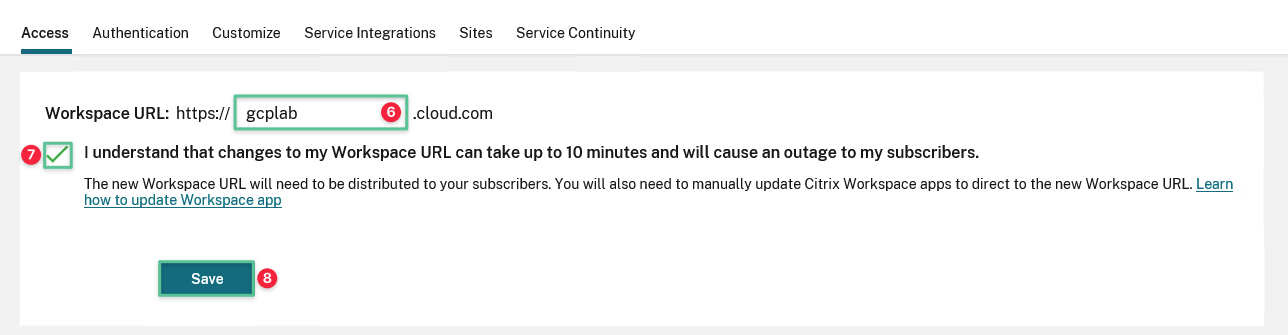

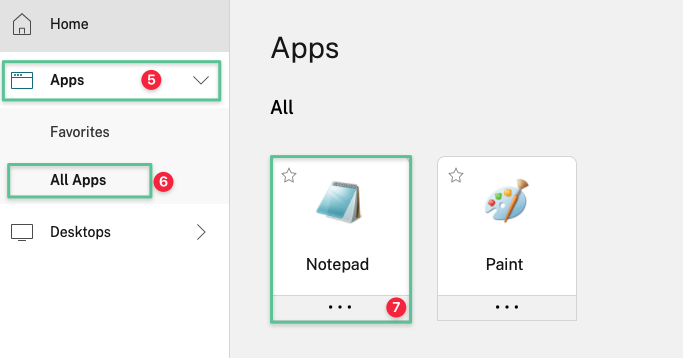

Cliquez sur Suivant.