Alertes et notifications

Surveiller les alertes

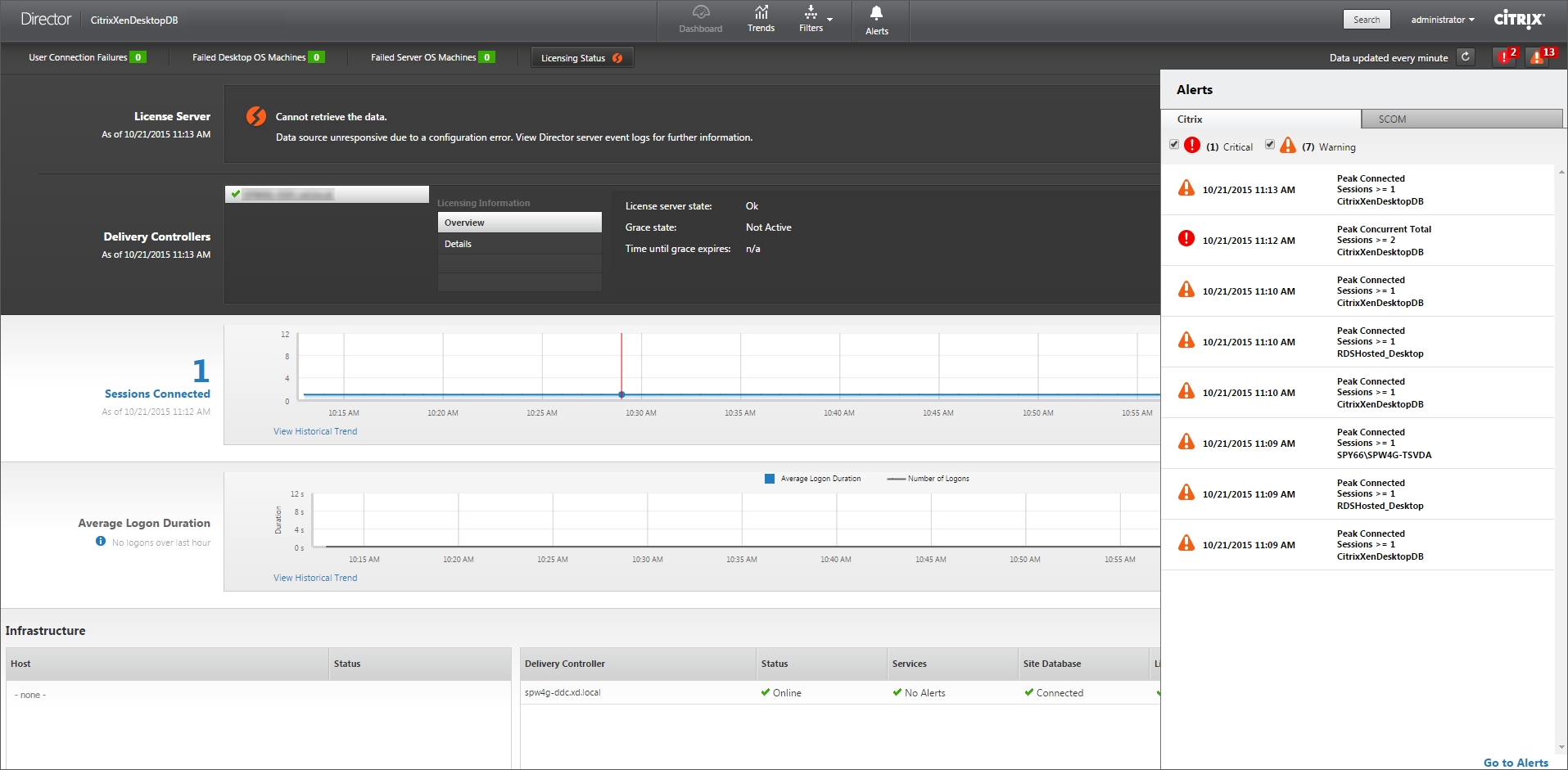

Les alertes sont affichées dans Director sur le tableau de bord et dans d’autres vues de haut niveau avec des symboles d’avertissement et d’alerte critique. Des alertes sont disponibles pour les sites sous licence Platinum. Les alertes sont mises à jour automatiquement toutes les minutes ; vous pouvez également mettre à jour les alertes à la demande.

Une alerte d’avertissement (triangle de couleur ambre) indique que le seuil d’avertissement d’une condition a été atteint ou dépassé.

Une alerte critique (cercle rouge) indique que le seuil critique d’une condition a été atteint ou dépassé.

Vous pouvez afficher des informations plus détaillées sur les alertes en sélectionnant une alerte dans la barre latérale, en cliquant sur le lien Aller aux alertes dans le bas de la barre latérale ou en sélectionnant Alertes dans le haut de la page de Director.

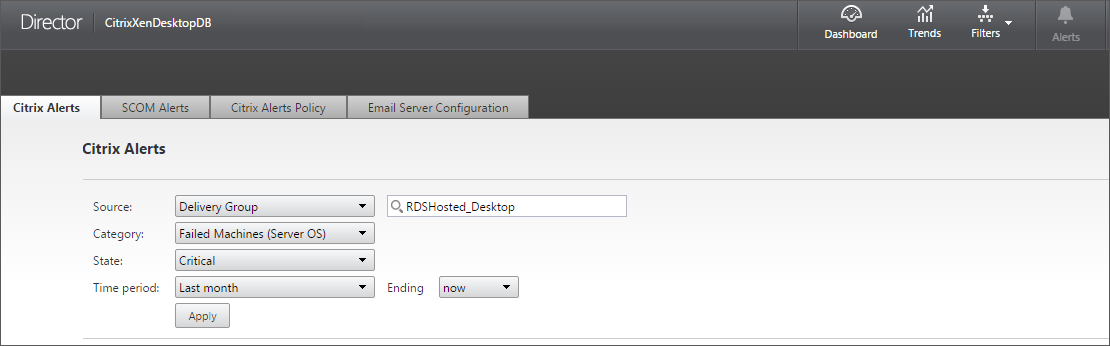

Dans la vue Alertes, vous pouvez filtrer et exporter les alertes. Par exemple, les machines défectueuses avec OS de serveur pour un groupe de mise à disposition spécifique sur le dernier mois, ou toutes les alertes pour un utilisateur spécifique. Pour de plus amples informations, consultez la section Exporter des rapports.

Alertes Citrix. Les alertes Citrix sont des alertes que vous pouvez surveiller dans Director provenant de composants Citrix. Vous pouvez configurer les alertes Citrix dans Director sous Alertes > Stratégies d’alerte Citrix. Dans le cadre de la configuration, vous pouvez définir l’envoi par e-mail de notifications à des individus et des groupes lorsque les alertes dépassent les seuils que vous avez définis. Vous pouvez configurer la notification en tant que webhooks Octoblu, ou également en tant qu’interruptions SNMP. Pour de plus amples informations sur la configuration des alertes Citrix, consultez la section Créer des stratégies d’alerte.

Alertes SCOM. Les alertes SCOM affichent des informations provenant de Microsoft System Center 2012 Operations Manager (SCOM) pour fournir une indication plus complète de l’intégrité et des performances du centre de données de Director. Pour de plus amples informations, consultez la section Alertes SCOM.

Le nombre d’alertes affiché en regard des icônes d’alertes avant que vous développiez la barre latérale représente la somme totale des alertes Citrix et SCOM.

Créer des stratégies d’alerte

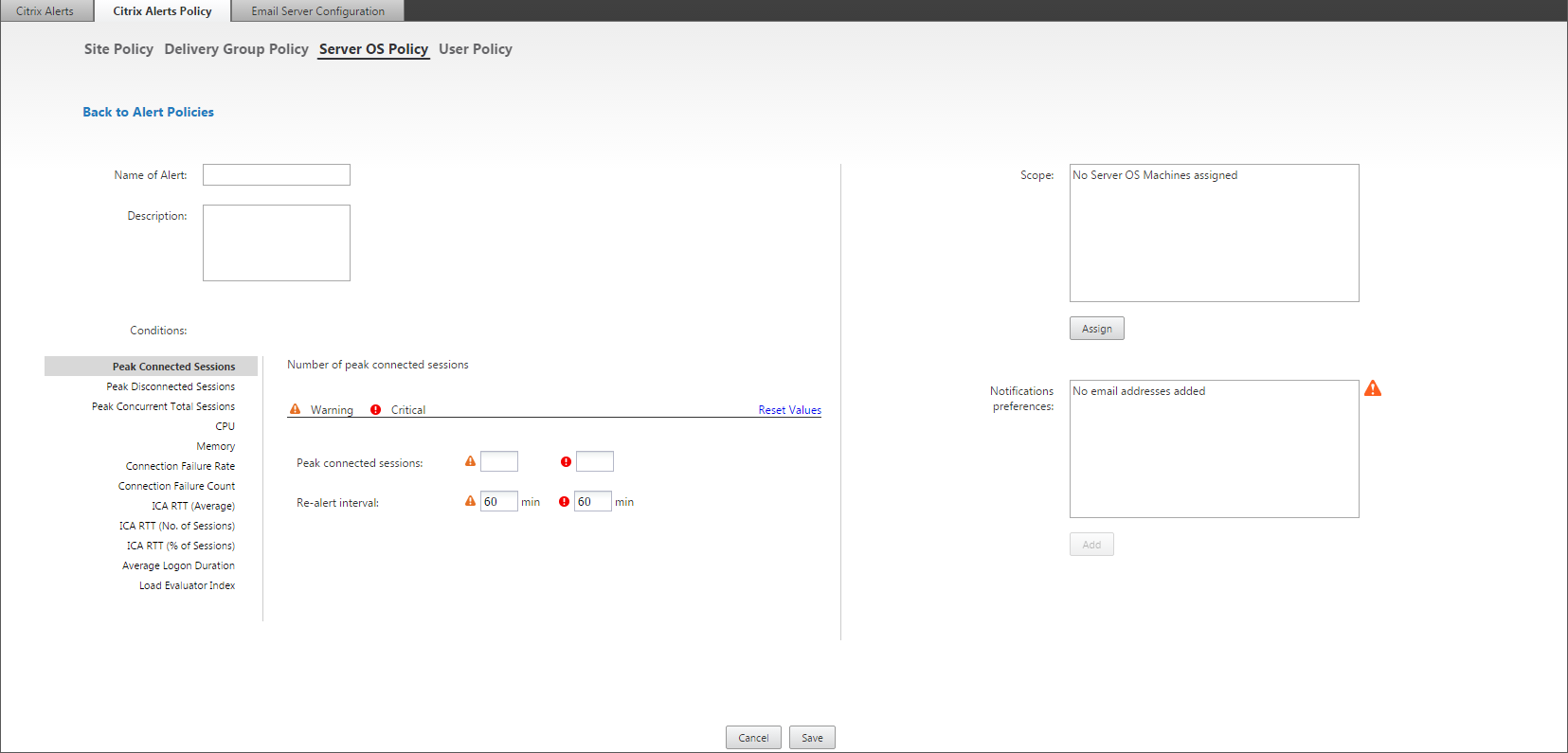

Pour créer une nouvelle stratégie d’alerte, par exemple pour générer une alerte lorsqu’un ensemble spécifique de critères concernant le nombre de sessions est rempli :

- Accédez à Alertes > Stratégies d’alerte Citrix et sélectionnez, par exemple, Stratégie d’OS de serveur.

- Cliquez sur Créer.

- Fournissez un nom et une description pour la stratégie, puis définissez les conditions qui doivent être remplies pour que l’alerte soit déclenchée. Par exemple, spécifiez le nombre d’alertes d’avertissement et d’alertes critiques pour Sessions connectées maximales, Sessions déconnectées maximales et Total des sessions simultanées maximales. La valeur définie pour les alertes d’avertissement ne doit pas être supérieure à la valeur des alertes critiques. Pour de plus amples informations, consultez Conditions des stratégies d’alertes.

- Définissez le paramètre Intervalle de répétition d’alerte. Si les conditions pour l’alerte sont toujours présentes, l’alerte est de nouveau déclenchée à cet intervalle et, si elle est configurée dans la stratégie, une notification par e-mail est générée. Une alerte ignorée ne génère pas de notification par e-mail à l’intervalle de répétition d’alerte.

- Définissez l’étendue. Par exemple, sélectionnez un groupe de mise à disposition spécifique.

- Dans les préférences de notification, spécifiez les personnes qui doivent être notifiées par e-mail lorsque l’alerte est déclenchée. Vous devez spécifier un serveur de messagerie dans l’onglet Configuration du serveur de messagerie pour définir les préférences de notification par e-mail dans les stratégies d’alertes.

- Cliquez sur Enregistrer.

Pour de plus amples informations sur la configuration de webhooks Octoblu, veuillez consulter la section Configurer des stratégies d’alerte avec des webhooks Octoblu.

Pour de plus amples informations sur la configuration d’interruptions SNMP, veuillez consulter la section Configurer des stratégies d’alerte avec des interruptions SNMP.

La création d’une stratégie comprenant plus de 20 groupes de mise à disposition dans l’étendue peut prendre environ 30 secondes. Un compteur s’affiche durant cette période.

La création de plus de 50 stratégies pour un maximum de 20 groupes de mise à disposition uniques (total de 1 000 cibles au maximum) peut entraîner une réponse plus rapide (environ 5 secondes).

Le déplacement d’une machine contenant des sessions actives d’un groupe de mise à disposition à un autre peut déclencher des alertes de groupe de mise à disposition erronées qui sont définies à l’aide des paramètres de la machine.

Conditions de stratégies d’alerte

| Condition de stratégie d’alerte | Description et actions recommandées |

|---|---|

| Sessions connectées maximales | Nombre de sessions connectées max. Vérifier la vue Tendances de session dans Director pour les sessions connectées maximales. S’assurer qu’il y a suffisamment de capacité pour gérer la charge de session. Ajouter des machines si nécessaire. |

| Sessions déconnectées maximales | Nombre de sessions déconnectées max. Vérifier la vue Tendances de session dans Director pour les sessions déconnectées maximales. S’assurer qu’il y a suffisamment de capacité pour gérer la charge de session. Ajouter des machines si nécessaire. Fermer les sessions déconnectées si nécessaire. |

| Total des sessions simultanées maximales | Nombre de sessions simultanées max. Vérifier la vue Tendances de session dans Director pour les sessions simultanées maximales. S’assurer qu’il y a suffisamment de capacité pour gérer la charge de session. Ajouter des machines si nécessaire. Fermer les sessions déconnectées si nécessaire. |

| UC | Pourcentage d’utilisation d’UC. Identifier les processus ou les ressources consommant de l’UC. Arrêter le processus si nécessaire. L’arrêt du processus entraîne la perte des données non enregistrées. Si tout fonctionne comme prévu, ajouter des ressources d’UC dans le futur. Remarque : le paramètre de stratégie Activer le suivi des ressources est autorisé par défaut pour le contrôle des compteurs de performances de l’UC et de la mémoire sur les machines avec des VDA. Si ce paramètre de stratégie est désactivé, les alertes avec conditions d’UC et de mémoire ne seront pas déclenchées. Pour plus d’informations, veuillez consulter la section Stratégie Surveillance. |

| Mémoire | Pourcentage d’utilisation de la mémoire. Identifier les processus ou les ressources consommant de la mémoire. Arrêter le processus si nécessaire. L’arrêt du processus entraîne la perte des données non enregistrées. Si tout fonctionne comme prévu, ajouter plus de mémoire dans le futur. Remarque : le paramètre de stratégie Activer le suivi des ressources est autorisé par défaut pour le contrôle des compteurs de performances de l’UC et de la mémoire sur les machines avec des VDA. Si ce paramètre de stratégie est désactivé, les alertes avec conditions d’UC et de mémoire ne seront pas déclenchées. Pour plus d’informations, veuillez consulter la section Paramètres de stratégie Surveillance. |

| Taux d’échecs de connexion | Pourcentage d’échecs de connexion au cours de la dernière heure. Calculé en fonction du nombre total d’échecs de tentatives de connexions. Vérifier la vue Tendance des défaillances dans Director pour les événements consignés dans le journal de configuration. Déterminer si les applications ou bureaux sont accessibles. |

| Nombre d’échecs de connexion | Nombre d’échecs de connexion au cours de la dernière heure. Vérifier la vue Tendance des défaillances dans Director pour les événements consignés dans le journal de configuration. Déterminer si les applications ou bureaux sont accessibles. |

| RTT ICA (moyenne) | Durée moyenne de la boucle ICA Vérifier la répartition du RTT ICA dans NetScaler HDX Insight pour déterminer la cause. Si NetScaler n’est pas disponible, vérifier le RTT ICA et la latence dans la vue Détails utilisateur de Director et déterminer s’il s’agit d’un problème de réseau ou d’un problème XD/XA. Pour de plus amples informations, consultez la documentation de NetScaler Insight Center, Use Cases: HDX Insight. |

| RTT ICA (nbre de sessions) | Nombre de sessions qui dépassent la durée seuil de la boucle ICA. Vérifier dans NetScaler HDX Insight le nombre de sessions avec un RTT ICA élevé. Pour de plus amples informations, consultez la documentation de NetScaler Insight Center, HDX Insight Reports. Si NetScaler n’est pas disponible, collaborer avec l’équipe du réseau pour déterminer la cause. |

| RTT ICA (% de sessions) | Pourcentage de sessions qui dépassent la durée moyenne des boucles ICA. Vérifier dans NetScaler HDX Insight le nombre de sessions avec un RTT ICA élevé. Pour de plus amples informations, consultez la documentation de NetScaler Insight Center, HDX Insight Reports. Si NetScaler n’est pas disponible, collaborer avec l’équipe du réseau pour déterminer la cause. |

| RTT ICA (utilisateur) | Durée de la boucle ICA qui est appliquée aux sessions lancées par l’utilisateur spécifié. L’alerte est déclenchée si le RTT ICA est supérieur à la valeur de seuil dans au moins une session. |

| Machines défectueuses (OS de bureau) | Nombre de machines défectueuses avec OS de bureau. Les échecs peuvent se produire pour diverses raisons comme indiqué dans les vues Tableau de bord et Filtres de Director. Exécuter les diagnostics Citrix Scout pour déterminer la cause. Pour de plus amples informations, consultez la section Résoudre les problèmes utilisateur. |

| Machines défectueuses (OS de serveur) | Nombre de machines défectueuses avec OS de serveur. Les échecs peuvent se produire pour diverses raisons comme indiqué dans les vues Tableau de bord et Filtres de Director. Exécuter les diagnostics Citrix Scout pour déterminer la cause. |

| Durée moyenne de l’ouverture de session | Durée moyenne des ouvertures de session au cours de la dernière heure. Vérifier le tableau de bord de Director pour obtenir des mesures à jour sur la durée des ouvertures de session. Les ouvertures de session peuvent prendre plus de temps si un grand nombre d’utilisateurs ouvrent une session pendant une courte période. Vérifier la ligne de base et le détail des ouvertures de session pour déterminer la cause. Pour de plus amples informations, consultez la section Diagnostiquer les problèmes de connexion utilisateur. |

| Durée d’ouverture de session (Utilisateur) | Durée des ouvertures de session au cours de la dernière heure pour l’utilisateur spécifié. |

| Indice de calculateur de charge | Valeur de l’indice de calculateur de charge pour les 5 dernières minutes. Vérifier dans Director s’il existe des machines avec OS de serveur connaissant un pic de charge (charge max.). Afficher le tableau de bord (échecs) et le rapport de tendances de l’indice de calculateur de charge. |

Configurer des stratégies d’alerte avec des webhooks Octoblu

Outre les notifications par e-mail, vous pouvez configurer des stratégies d’alerte avec des webhooks Octoblu pour initier des services IoT.

Remarque : cette fonctionnalité requiert la version 7.11 ou ultérieure de Delivery Controller.

Les services IoT qui peuvent utiliser les alertes incluent l’envoi de notifications SMS au personnel d’assistance ou l’intégration avec des plates-formes de résolution d’incident personnalisées pour aider au suivi des notifications.

Vous pouvez configurer une stratégie d’alerte avec un rappel HTTP ou un HTTP POST à l’aide d’applets de commande PowerShell. Elles prennent désormais en charge les webhooks.

Pour de plus amples informations sur la création d’un nouveau workflow Octoblu et l’obtention de l’adresse URL de webhook correspondante, consultez la plateforme des développeurs Octoblu.

Pour configurer une adresse URL de webhook Octoblu pour une nouvelle stratégie ou une stratégie existante, utilisez les applets de commande PowerShell suivantes.

Créer une nouvelle stratégie d’alertes avec une URL de webhook :

$policy = New-MonitorNotificationPolicy -Name <Policy name> -Description <Policy description> -Enabled $true -Webhook <Webhook URL>

Ajouter une adresse URL de webhook à une stratégie d’alerte :

Set-MonitorNotificationPolicy - Uid <Policy id> -Webhook <Webhook URL>

Pour de plus amples informations sur les commandes PowerShell, utilisez l’aide de PowerShell, par exemple :

Get-Help <Set-MonitorNotificationPolicy>

Les notifications générées à partir de la stratégie d’alerte déclenchent le webhook avec un appel POST à l’adresse URL du webhook. Le message POST contient les informations de notification au format JSON :

{"NotificationId" : \<Notification Id\>,

"Target" : <Notification Target Id>,

"Condition" : <Condition that was violated>,

"Value" : <Threshold value for the Condition>,

"Timestamp": <Time in UTC when notification was generated>,

"PolicyName": <Name of the Alert policy>,

"Description": <Description of the Alert policy>,

"Scope" : <Scope of the Alert policy>,

"NotificationState": <Notification state critical, warning, healthy or dismissed>,

"Site" : \<Site name\>}

<!--NeedCopy-->

Configurer des stratégies d’alerte avec des interruptions SNMP

Lorsqu’une alerte configurée avec une interruption SNMP est déclenchée, le message d’interruption SNMP correspondant est transféré à l’écouteur du réseau configuré pour être traitée. Les alertes Citrix prennent en charge les interruptions SNMP version 2 et ultérieure. Actuellement, le message d’interruption peut être envoyé à un seul écouteur.

Remarque : cette fonctionnalité requiert la version 7.12 ou ultérieure de Delivery Controller.

Pour configurer des interruptions SNMP, utilisez les applets de commande PowerShell suivantes :

-

Obtenir la configuration actuelle du serveur SNMP :

Get-MonitorNotificationSnmpServerConfiguration -

Définir la configuration du serveur pour SNMP version 2 :

Set-MonitorNotificationSnmpServerConfiguration -ServerName <Server IP> -PortNumber <Port ID> -SnmpSender <Sender name> -CommunityString public -Protocol V2 -

Définir la configuration du serveur pour SNMP version 3 :

$authpass = "<authentication password>" | ConvertTo-SecureString -AsPlainText -Force $privpass = "<Privacy password>" | ConvertTo-SecureString -AsPlainText -Force Set-MonitorNotificationSnmpServerConfiguration -ServerName <Server IP> -PortNumber <Port ID> -SnmpSender <Sender name> -EngineId <Engine Id> -AuthPassword $authpass -PrivPassword $privpass -PrivPasswordProtocol <Privacy password protocol> -AuthPasswordProtocol <Authentication password protocol> -Protocol V3 <!--NeedCopy--> -

Activer l’interruption SNMP pour une stratégie d’alerte existante :

Set-MonitorNotificationPolicy -IsSnmpEnabled $true -Uid <Policy ID> -

Créer une nouvelle stratégie d’alerte avec une configuration d’interruption SNMP :

$policy = New-MonitorNotificationPolicy -Name <Policy name> -IsSnmpEnabled $true -Description <Policy description> -Enabled $true

La structure des OID dans les messages d’interruption SNMP provenant de Director est la suivante : 1.3.6.1.4.1.3845.100.1.<UID> Ici, <UID> est généré en série pour chaque stratégie d’alerte définie dans Director. Les OID sont donc uniques à chaque environnement utilisateur.

- Utilisez 1.3.6.1.4.1.3845.100.1 pour filtrer tous les messages d’interruption provenant de Director.

- Utilisez 1.3.6.1.4.1.3845.100.1.<UID> pour filtrer et gérer les messages d’interruption pour des alertes spécifiques.

Utilisez l’applet de commande suivante pour obtenir les UID pour les stratégies d’alerte définies dans votre environnement :

Get-MonitorNotificationPolicy

Vous pouvez transférer les interruptions SNMP vers SCOM. Pour ce faire, configurez SCOM avec le Delivery Controller pour écouter les messages d’interruption.

Configurer l’intégration d’alertes SCOM

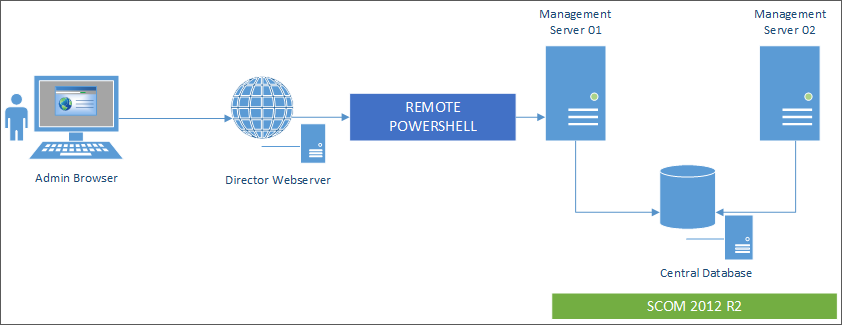

L’intégration de SCOM avec Director vous permet de visualiser des alertes provenant de SCOM sur le tableau de bord et dans d’autres vues de haut niveau dans Director.

Les alertes SCOM s’affichent à l’écran, ainsi que les alertes Citrix. Vous pouvez accéder aux alertes SCOM et en afficher les détails depuis l’onglet SCOM dans la barre latérale.

Vous pouvez afficher l’historique des alertes depuis un mois, trier, filtrer et exporter les informations filtrées dans des rapports aux formats CSV, Excel et PDF. Pour de plus amples informations, consultez la section Exporter des rapports.

L’intégration de System Center Operations Manager (SCOM) utilise PowerShell 3.0 à distance ou une version plus récente pour interroger les données du serveur d’administration de System Center Operations Manager et maintient une connexion runspace permanente dans la session Director de l’utilisateur. Le serveur Director et le serveur SCOM doivent disposer de la même version de PowerShell.

La configuration requise pour l’intégration de SCOM est la suivante :

- Windows Server 2012 R2

- System Center 2012 R2 Operations Manager

- PowerShell 3.0 ou version ultérieure (la version de PowerShell doit être la même sur le serveur Director et le serveur SCOM)

- UC quadruple cœur avec 16 Go de RAM (recommandé)

- Un serveur d’administration principal pour System Center Operations Manager doit être configuré dans le fichier web.config de Director. Vous pouvez le faire à l’aide de l’outil DirectorConfig.

Remarque :

- Citrix recommande que le compte d’administrateur de Director soit configuré en tant que rôle d’opérateur de SCOM de façon à ce qu’il puisse obtenir des informations d’alertes complètes dans Director. Si cela n’est pas possible, un compte d’administrateur SCOM peut être configuré dans le fichier web.config à l’aide de l’outil DirectorConfig.

- Citrix vous recommande de ne pas configurer plus de 10 administrateurs Director par serveur d’administration SCOM afin d’assurer des performances optimales.

Sur le serveur Director :

-

Tapez Enable-PSRemoting pour activer la communication à distance PowerShell.

-

Ajoutez le serveur d’administration SCOM à la liste TrustedHosts. Ouvrez une invite PowerShell et exécutez les commandes suivantes :

- Obtenez la liste TrustedHosts.

Get-Item WSMAN:\localhost\Client\TrustedHosts

<!--NeedCopy-->

1. Add the FQDN of the SCOM Management Server to the list of TrustedHosts. \<Old Values\> represents the existing set of entries returned from Get-Item cmdlet

Set-Item WSMAN:\localhost\Client\TrustedHosts -Value "<FQDN SCOM Management Server>,<Old Values>"

<!--NeedCopy-->

- Configurez SCOM à l’aide de l’outil DirectorConfig.

C:\inetpub\wwwroot\Director\tools\DirectorConfig.exe /configscom

<!--NeedCopy-->

Sur le serveur d’administration SCOM :

-

Attribuez les administrateurs Director à un rôle d’administrateur SCOM.

-

Ouvrez la console d’administration SCOM et accédez à Administration > Sécurité > Rôles utilisateur.

-

Dans Rôles utilisateur, vous pouvez créer un nouveau rôle utilisateur ou modifier un rôle existant. Il existe quatre catégories de rôles d’opérateur SCOM qui définissent la nature de l’accès aux données SCOM. Par exemple, un opérateur en lecture seule ne voit pas le panneau Administration et ne peut détecter ou gérer les règles, comptes ou machines. Un rôle d’opérateur est un rôle d’administrateur complet.

Remarque : les opérations suivantes ne sont pas disponibles si un administrateur de Director se voit attribuer un rôle non opérateur :

-

Si plusieurs serveurs d’administration ont été configurés et que le serveur d’administration principal n’est pas disponible, l’administrateur de Director ne peut pas se connecter au serveur d’administration secondaire. Le serveur d’administration principal est le serveur configuré dans le fichier web.config de Director, qui est le même serveur que celui spécifié avec l’outil DirectorConfig à l’étape 3 ci-dessus. Les serveurs d’administration secondaires sont des serveurs d’administration homologues du serveur principal.

-

Lors du filtrage des alertes, l’administrateur de Director ne peut pas rechercher l’origine de l’alerte. Cette opération requiert une autorisation de niveau opérateur.

-

-

Pour modifier un rôle utilisateur, cliquez avec le bouton droit sur le rôle, puis cliquez sur Propriétés.

-

Dans la boîte de dialogue Propriétés du rôle, vous pouvez ajouter ou supprimer des administrateurs Director pour ce rôle utilisateur.

-

-

Ajoutez les administrateurs Director au groupe Utilisateurs de gestion à distance sur le serveur d’administration SCOM. Ceci permet aux administrateurs Director d’établir une connexion PowerShell distante.

-

Tapez Enable-PSRemoting pour activer la communication à distance PowerShell.

-

Définissez les limites des propriétés WS-Management :

-

Modifiez MaxConcurrentUsers :

Dans l’interface de ligne de commande :

winrm set winrm/config/winrs @{MaxConcurrentUsers = "20"}Dans PS :

Set-Item WSMan:\localhost\Shell\MaxConcurrentUsers 20 -

Modifiez MaxShellsPerUser :

Dans l’interface de ligne de commande :

winrm set winrm/config/winrs @{MaxShellsPerUser="20"}Dans PS :

Set-Item WSMan:\localhost\Shell\MaxShellsPerUser 20 -

Modifiez MaxMemoryPerShellMB :

Dans l’interface de ligne de commande :

winrm set winrm/config/winrs @{MaxMemoryPerShellMB="1024"}Dans PS :

Set-Item WSMan:\localhost\Shell\MaxMemoryPerShellMB 1024

-

-

Pour vous assurer que l’intégration de SCOM fonctionne dans les environnements de domaine mixtes, définissez l’entrée de registre suivante.

Chemin : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Clé : LocalAccountTokenFilterPolicy

Type : DWord

Valeur : 1

Avertissement : la modification incorrecte du Registre peut entraîner des problèmes graves pouvant nécessiter la réinstallation de votre système d’exploitation. Citrix ne peut garantir la possibilité de résoudre les problèmes provenant d’une mauvaise utilisation de l’Éditeur du Registre. Vous assumez l’ensemble des risques liés à l’utilisation de l’Éditeur du Registre. Veillez à faire une copie de sauvegarde de votre registre avant de le modifier.

Une fois que l’intégration de SCOM est configurée, il se peut que le message suivant s’affiche : « Impossible d’obtenir les dernières alertes de SCOM. Consultez les journaux d’événements du serveur Director pour plus d’informations. » Les journaux d’événements du serveur permettent d’identifier et de corriger le problème. Causes potentielles :

- Perte de connectivité réseau sur la machine Director ou SCOM.

- Le service SCOM n’est pas disponible ou trop occupé pour répondre.

- Échec de l’autorisation en raison d’une modification des autorisations de l’utilisateur configuré.

- Une erreur dans Director lors du traitement des données SCOM.

- Version de PowerShell différente entre Director et le serveur SCOM.