警报和通知

监视警报

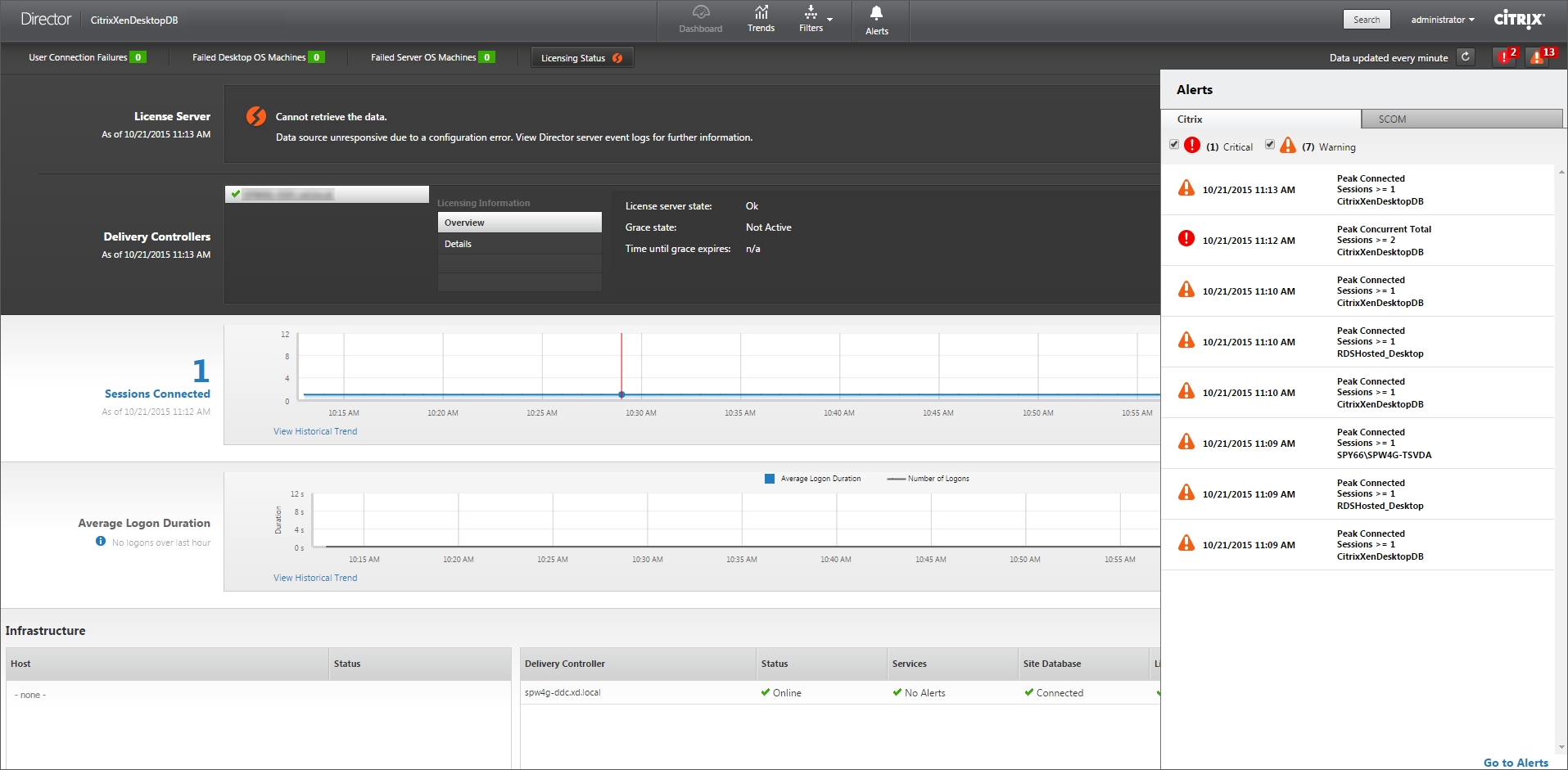

警报在 Director 中的控制板上以及其他高级别视图中显示,带有警告和严重警报符号。警报适用于获得 Platinum 许可的站点。警报每分钟自动更新一次;也可以根据需要更新警报。

警告警报(琥珀色三角形)指示已达到或超过条件的警告阈值。

严重警报(红色圆形)显示已达到或超过条件的严重阈值。

可以查看警报的更多详细信息,方法是从边栏中选择警报,单击边栏底部的转至“警报”链接,或者在 Director 页面顶部选择警报。

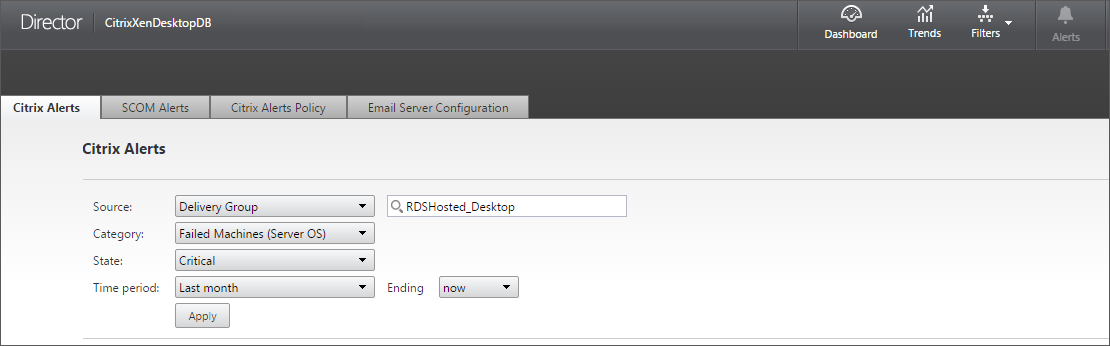

在“警报”视图中,可以过滤和导出警报。例如,上个月中针对特定交付组的出现故障的服务器操作系统计算机,或针对特定用户的所有警报。有关详细信息,请参阅导出报告。

Citrix 警报。Citrix 警报是指在 Director 中监视且源自 Citrix 组件的警报。可以在 Director 内部的警报 > Citrix 警报策略中配置 Citrix 警报。作为配置的一部分,可以设置要在警报超出所设置的阈值时通过电子邮件向个人和组发送的通知。还可以将通知配置为 Octoblu webhook 或 SNMP 陷阱。有关设置 Citrix 警报的详细信息,请参阅创建警报策略。

SCOM 警报。SCOM 警报显示来自 Microsoft System Center 2012 Operations Manager (SCOM) 的警报信息,以在 Director 内部提供更具综合性的数据中心运行状况和性能指标。有关详细信息,请参阅 SCOM 警报。

展开边栏之前在警报图标旁边显示的警报数量是 Citrix 警报和 SCOM 警报的总和。

创建警报策略

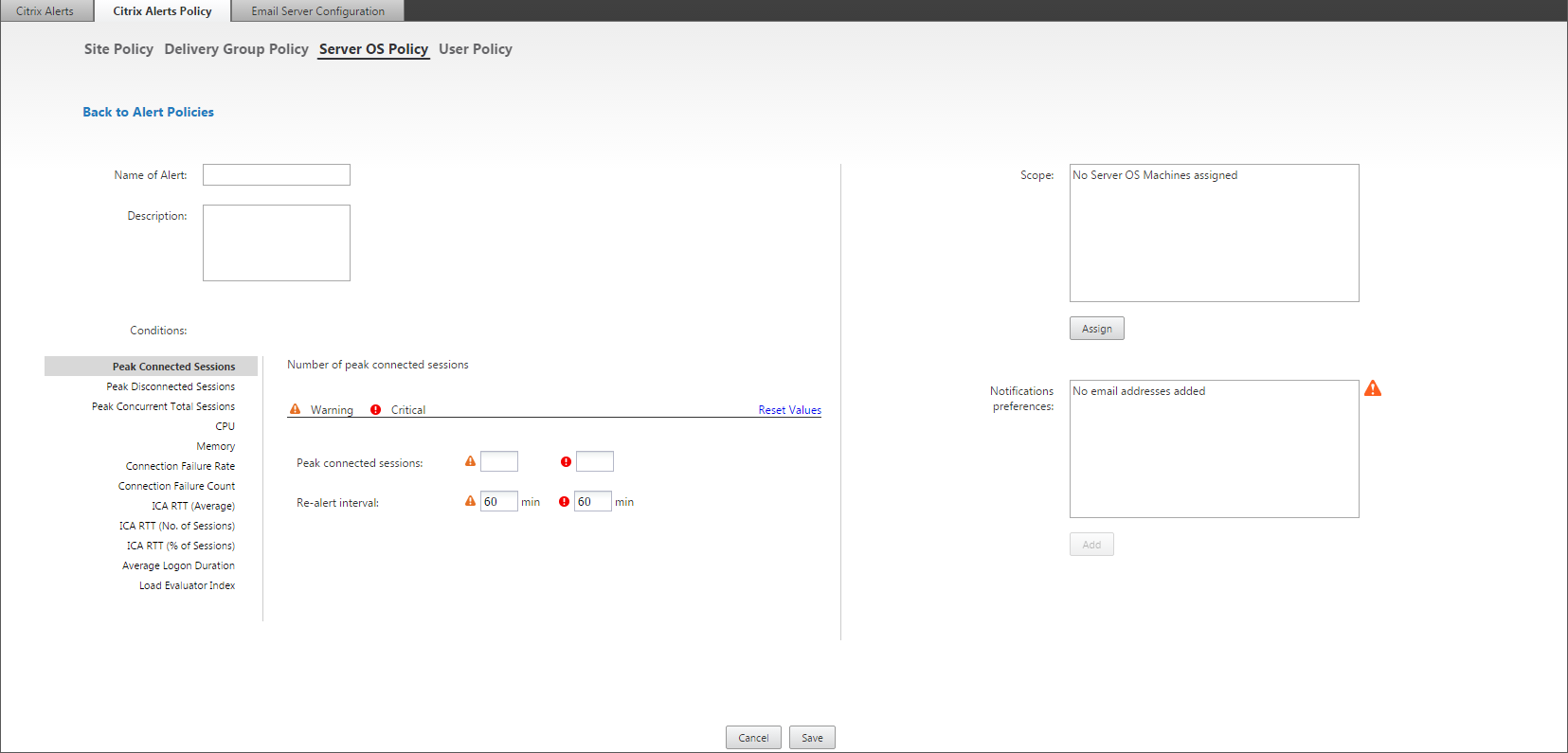

创建新警报策略,例如,在满足一组特定会话计数条件时生成警报:

- 转至警报 > Citrix 警报策略,然后选择策略,例如“服务器操作系统策略”。

- 单击创建。

- 命名并描述该策略,然后设置触发警报时必须满足的条件。例如,指定“最大已连接会话数”、“最大已断开会话数”和“最大并发会话总数”对应的警告和严重警报数。警告值不得大于严重警报值。有关详细信息,请参阅警报策略条件。

- 设置重新发出警报的时间间隔。如果仍满足警报的条件,则在达到此时间间隔时会再次出发警报,如果在警报策略中设置了此时间间隔,则会生成电子邮件通知。已消除的警报在达到重新发出警报的时间间隔时不生成电子邮件通知。

- 设置作用域。例如,为特定交付组进行设置。

- 在“通知”首选项中,指定触发警报时应通过电子邮件向哪些用户发送通知。必须在电子邮件服务器配置选项卡中指定电子邮件服务器,才能在“警报策略”中设置电子邮件通知首选项。

- 单击保存。

有关 Octoblu webhook 配置的信息,请参阅使用 Octoblu webhook 配置警报策略。

有关 SNMP 陷阱配置的信息,请参阅使用 SNMP 陷阱配置警报策略。

创建一条包含在作用域中定义的 20 个或更多交付组的策略大约需要 30 秒才能完成配置。此时将显示一个微调器。

如果为最多 20 个不同的交付组创建 50 多个策略(共 1000 个交付组目标),可能会导致响应时间增加(超过 5 秒)。

将包含活动会话的计算机从一个交付组移至另一个交付组可能会触发使用计算机参数定义的错误交付组警报。

警报策略条件

| 警报策略条件 | 说明和建议执行的操作 |

|---|---|

| 最大已连接会话数 | 最大已连接的会话数。查看 Director 的“会话趋势”视图,获取最大已连接会话数。检查以确保容量足以容纳会话负载。根据需要添加新计算机。 |

| 最大已断开会话数 | 最大已断开连接的会话数。查看 Director 的“会话趋势”视图,获取最大已断开会话数。检查以确保容量足以容纳会话负载。根据需要添加新计算机。根据需要注销断开的会话。 |

| 最大并发会话总数 | 最大并发会话总数。查看 Director 中的 Director“会话趋势”视图,获取最大并发会话总数。检查以确保容量足以容纳会话负载。根据需要添加新计算机。根据需要注销断开的会话。 |

| CPU | CPU 使用率百分比。确定消耗 CPU 的进程或资源。必要时结束进程。结束进程会导致未保存的数据丢失。如果一切均正常工作,请以后再添加其他 CPU 资源。注意: 在具有 VDA 的计算机上,默认会允许使用“启用资源监视”策略设置,以监视 CPU 和内存性能计数器。如果禁用此策略设置,将不会触发 CPU 和内存状况警报。有关详细信息,请参阅监视策略。 |

| 内存 | 内存使用率百分比。确定消耗内存的进程或资源。必要时结束进程。结束进程会导致未保存的数据丢失。如果一切均正常工作,请以后再添加其他内存。注意: 在具有 VDA 的计算机上,默认会允许使用“启用资源监视”策略设置,以监视 CPU 和内存性能计数器。如果禁用此策略设置,将不会触发 CPU 和内存状况警报。有关详细信息,请参阅监视策略设置。 |

| 连接失败率 | 过去一小时内连接失败的百分比。根据失败总次数除以尝试连接的总次数计算得来。检查 Director 的“连接失败趋势”视图,了解配置日志中记录的事件。确定桌面或应用程序是否可访问。 |

| 连接失败次数 | 过去一小时内连接失败的次数。检查 Director 的“连接失败趋势”视图,了解配置日志中记录的事件。确定桌面或应用程序是否可访问。 |

| ICA RTT(平均值) | 平均 ICA 往返时间。在 NetScaler HDX Insight 中检查 ICA RTT 的细分以确定根本原因。如果 NetScaler 不可用,请检查“Director 用户详细信息”视图以获取 ICA RTT 和延迟信息,并确定是网络问题还是 XD/XA 问题。有关详细信息,请参阅 NetScaler Insight Center 文档用例:HDX Insight。 |

| ICA RTT(会话数) | 超过 ICA 往返时间阈值的会话数。检查 NetScaler HDX Insight 以获取具有高 ICA RTT 的会话数。有关详细信息,请参阅 NetScaler Insight Center 文档 HDX Insight 报告。如果 NetScaler 不可用,请与网络团队协作共同确定根本原因。 |

| ICA RTT(会话百分比) | 超过平均 ICA 往返时间的会话的百分比。检查 NetScaler HDX Insight 以获取具有高 ICA RTT 的会话数。有关详细信息,请参阅 NetScaler Insight Center 文档 HDX Insight 报告。如果 NetScaler 不可用,请与网络团队协作共同确定根本原因。 |

| ICA RTT(用户) | 应用于由指定用户启动的会话的 ICA 往返时间。如果 ICA RTT 高于至少一个会话中的阈值,则会触发该警报。 |

| 出现故障的计算机数(桌面操作系统) | 出现故障的桌面操作系统计算机数。可能会因多种原因而出现故障,如在 Director 的“控制板”和“过滤器”视图中所示。请运行 Citrix Scout 诊断以确定根本原因。有关详细信息,请参阅对用户问题进行故障排除。 |

| 出现故障的计算机数(服务器操作系统) | 出现故障的服务器操作系统计算机数。可能会因多种原因而出现故障,如在 Director 的“控制板”和“过滤器”视图中所示。请运行 Citrix Scout 诊断以确定根本原因。 |

| 平均登录持续时间 | 过去一小时内的平均登录持续时间。查看 Director 的“控制板”,获取与登录持续时间有关的最新指标。大量用户在短时间内登录会导致登录时间延长。请查看登录的基准时间和中断时间,以缩小原因范围。有关详细信息,请参阅诊断用户登录问题。 |

| 登录持续时间(用户) | 过去一小时内发生的指定用户的登录的登录持续时间。 |

| 负载评估器指数 | 过去 5 分钟内负载评估器指数的值。在 Director 中检查是否存在可能具有峰值负载(最大负载)的服务器操作系统计算机。查看控制板(故障)和“趋势负载评估器指数”报告。 |

使用 Octoblu webhook 配置警报策略

除了电子邮件通知,您还可以使用 Octoblu webhook 配置警报策略,以启动 IoT 服务。

注意: 此功能需要 Delivery Controller 7.11 或更高版本。

可以利用警报的 IoT 服务示例包括向支持人员发送 SMS 通知,或与自定义事件解决平台集成以帮助跟踪通知。

可以使用 PowerShell cmdlet 配置采用 HTTP 回调或 HTTP POST 的警报策略。它们已扩展,可以支持 webhook。

有关创建新 Octoblu 工作流和获取对应的 webhook URL 的信息,请参阅 Octoblu Developer Hub。

要为新的警报策略或现有的策略配置 Octoblu webhook URL,请使用以下 PowerShell cmdlet。

使用 webhook URL 创建新警报策略:

$policy = New-MonitorNotificationPolicy -Name <Policy name> -Description <Policy description> -Enabled $true -Webhook <Webhook URL>

将 webhook URL 添加到现有的警报策略:

Set-MonitorNotificationPolicy - Uid <Policy id> -Webhook <Webhook URL>

有关 PowerShell 命令的帮助,请使用 PowerShell 帮助,例如:

Get-Help <Set-MonitorNotificationPolicy>

警报策略生成的通知会触发 webhook,同时向 webhook URL 发出 POST 调用。该 POST 消息包含 JSON 格式的通知消息:

{"NotificationId" : \<Notification Id\>,

"Target" : <Notification Target Id>,

"Condition" : <Condition that was violated>,

"Value" : <Threshold value for the Condition>,

"Timestamp": <Time in UTC when notification was generated>,

"PolicyName": <Name of the Alert policy>,

"Description": <Description of the Alert policy>,

"Scope" : <Scope of the Alert policy>,

"NotificationState": <Notification state critical, warning, healthy or dismissed>,

"Site" : \<Site name\>}

<!--NeedCopy-->

使用 SNMP 陷阱配置警报策略

触发使用 SNMP 陷阱配置的警报时,对应的 SNMP 陷阱消息会转发至配置的网络侦听器以做进一步处理。Citrix 警报支持 SNMP 版本 2 及更高版本的陷阱。当前,陷阱消息可以转发至一个侦听器。

注意: 此功能需要 Delivery Controller 7.12 或更高版本。

要配置 SNMP 陷阱,请使用以下 PowerShell cmdlet:

-

获取当前 SNMP 服务器配置:

Get-MonitorNotificationSnmpServerConfiguration -

为 SNMP 版本 2 设置服务器配置:

Set-MonitorNotificationSnmpServerConfiguration -ServerName <Server IP> -PortNumber <Port ID> -SnmpSender <Sender name> -CommunityString public -Protocol V2 -

为 SNMP 版本 3 设置服务器配置:

$authpass = "<authentication password>" | ConvertTo-SecureString -AsPlainText -Force $privpass = "<Privacy password>" | ConvertTo-SecureString -AsPlainText -Force Set-MonitorNotificationSnmpServerConfiguration -ServerName <Server IP> -PortNumber <Port ID> -SnmpSender <Sender name> -EngineId <Engine Id> -AuthPassword $authpass -PrivPassword $privpass -PrivPasswordProtocol <Privacy password protocol> -AuthPasswordProtocol <Authentication password protocol> -Protocol V3 <!--NeedCopy--> -

为现有警报策略启用 SNMP 陷阱:

Set-MonitorNotificationPolicy -IsSnmpEnabled $true -Uid <Policy ID> -

使用 SNMP 陷阱配置创建新警报策略:

$policy = New-MonitorNotificationPolicy -Name <Policy name> -IsSnmpEnabled $true -Description <Policy description> -Enabled $true

来自 Director 的 SNMP 陷阱消息中的 OID 的结构如下: 1.3.6.1.4.1.3845.100.1.<UID> 其中,<UID> 是依次为在 Director 中定义的每个警报策略生成的。因此,OID 对每个用户环境都是唯一的。

- 使用 1.3.6.1.4.1.3845.100.1 可过滤来自 Director 的所有陷阱消息。

- 使用 1.3.6.1.4.1.3845.100.1.<UID> 可过滤和处理特定警报的陷阱消息。

使用以下 cmdlet 可获取您的环境中定义的警报策略的 UID:

Get-MonitorNotificationPolicy

可以将 SNMP 陷阱转发至 SCOM。为此,为 SCOM 配置 Delivery Controller 以侦听陷阱消息。

配置 SCOM 警报集成

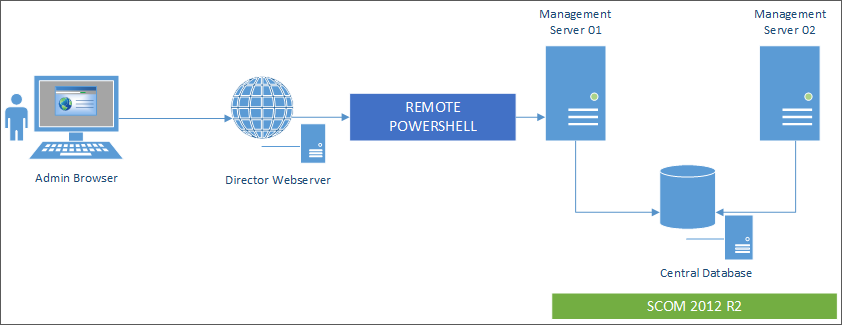

SCOM 与 Director 的集成允许您在 Director 中的“控制板”以及其他高级别视图中查看来自 SCOM 的警报信息。

SCOM 警报与 Citrix 警报一起在屏幕上显示。可以从边栏中的“SCOM”选项卡访问并深入查看 SCOM 警报。

可以查看长达过去一个月内的历史警报、排序、过滤以及将过滤的信息导出为 CSV、Excel 和 PDF 报告格式。有关详细信息,请参阅导出报告。

SCOM 集成使用远程 PowerShell 3.0 或更高版本查询 SCOM 管理服务器中的数据,并维护用户的 Director 会话中的持续型运行空间连接。Director 和 SCOM 服务器必须具有相同的 PowerShell 版本。

SCOM 集成的要求如下:

- Windows Server 2012 R2

- System Center 2012 R2 Operations Manager

- PowerShell 3.0 或更高版本(Director 和 SCOM 服务器上安装的 PowerShell 版本必须一致)

- 四核 CPU,16 GB RAM(建议)

- 必须在 Director web.config 文件中配置 SCOM 的主管理服务器。可以使用 DirectorConfig 工具进行配置。

注意:

- Citrix 建议您将 Director 管理员帐户配置为 SCOM 操作员角色,以便能够在 Director 中检索完整的警报信息。如果不可能,则可以使用 DirectorConfig 工具在 web.config 文件中配置 SCOM 管理员帐户。

- Citrix 建议您为每个 SCOM 管理服务器配置的 Director 管理员数量不要超过 10 个以确保性能最佳。

在 Director 服务器上执行以下操作:

-

键入 Enable-PSRemoting 以启用 PowerShell 远程处理。

-

将 SCOM 管理服务器添加到 TrustedHosts 列表中。打开 PowerShell 提示符并执行以下命令:

- 获取 TrustedHosts 的当前列表

Get-Item WSMAN:\localhost\Client\TrustedHosts

<!--NeedCopy-->

1. Add the FQDN of the SCOM Management Server to the list of TrustedHosts. \<Old Values\> represents the existing set of entries returned from Get-Item cmdlet

Set-Item WSMAN:\localhost\Client\TrustedHosts -Value "<FQDN SCOM Management Server>,<Old Values>"

<!--NeedCopy-->

- 使用 DirectorConfig 工具配置 SCOM。

C:\inetpub\wwwroot\Director\tools\DirectorConfig.exe /configscom

<!--NeedCopy-->

在 SCOM 管理服务器上执行以下操作:

-

将 Director 管理员分配给 SCOM 管理员角色。

-

打开 SCOM 管理控制台,转至管理 > 安全 > 用户角色。

-

在“用户角色”中,可以创建新用户角色或修改现有用户角色。有四种类别的 SCOM 操作员角色可用来定义对 SCOM 数据的访问性质。例如,具有只读权限的角色看不到“管理”窗格,无法发现或管理规则、计算机或帐户。操作员角色属于完全权限管理员角色。

注意: 如果将 Director 管理员分配给非操作员角色,以下操作将不可用:

-

如果配置了多个管理服务器,则当主管理服务器不可用时,Director 管理员将无法连接到辅助管理服务器。主管理服务器是指在 Director web.config 文件中配置的服务器,该服务器与在上述步骤 3 中通过 DirectorConfig 工具指定的服务器相同。辅助管理服务器是指主服务器的对端管理服务器。

-

过滤警报时,Director 管理员无法搜索警报的来源。该操作需要操作员级别的权限。

-

-

要修改任何用户角色,请右键单击该角色,然后单击属性。

-

在“用户角色属性”对话框中,可以在指定的用户角色中添加或删除 Director 管理员。

-

-

将 Director 管理员添加到 SCOM 管理服务器上的“远程管理用户”组。这允许 Director 管理员建立远程 PowerShell 连接。

-

键入 Enable-PSRemoting 以启用 PowerShell 远程处理。

-

设置 WS-Management 属性限制:

-

修改 MaxConcurrentUsers:

在 CLI 中:

winrm set winrm/config/winrs @{MaxConcurrentUsers = "20"}在 PS 中:

Set-Item WSMan:\localhost\Shell\MaxConcurrentUsers 20 -

修改 MaxShellsPerUser:

在 CLI 中:

winrm set winrm/config/winrs @{MaxShellsPerUser="20"}在 PS 中:

Set-Item WSMan:\localhost\Shell\MaxShellsPerUser 20 -

修改 MaxMemoryPerShellMB:

在 CLI 中:

winrm set winrm/config/winrs @{MaxMemoryPerShellMB="1024"}在 PS 中:

Set-Item WSMan:\localhost\Shell\MaxMemoryPerShellMB 1024

-

-

要确保 SCOM 集成在混合域环境中运行,请设置以下注册表项。

路径:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

注册表项:LocalAccountTokenFilterPolicy

类型:DWord

值:1

小心: 注册表编辑不当会导致严重问题,可能需要重新安装操作系统。Citrix 无法保证因注册表编辑器使用不当导致出现的问题能够得以解决。使用注册表编辑器需自担风险。在编辑注册表之前,请务必进行备份。

设置 SCOM 集成后,系统可能会显示消息“无法获取最新的 SCOM 警报。有关详细信息,请查看 Director 服务器事件日志。” 服务器事件日志将帮助您确定并更正问题。原因可能包括:

- Director 或 SCOM 计算机上的网络连接断开。

- SCOM 服务不可用或太忙,无法响应。

- 由于所配置的用户的权限发生变化,授权失败。

- 处理 SCOM 数据时 Director 中出现错误。

- Director 与 SCOM 服务器之间的 PowerShell 版本不一致。