Citrix Secure Hub

Citrix Secure Hubは、Citrix Endpoint Management(旧XenMobile)環境への入り口です。ユーザーはSecure Hubにデバイスを登録して、ストアにアクセスします。ストアから、シトリックスの業務用モバイルアプリとサードパーティ製アプリを追加できます。

Secure Hubおよび他の業務用モバイルアプリのシステム要件については、「システム要件」を参照してください。

Secure Hubの管理

Secure Hubに関連する大部分の管理タスクは、Endpoint Managementの初期構成時に実行します。ユーザーがiOSやAndroidでSecure Hubを利用できるようにするために、Secure HubをiOS App Store、またはGoogle Playストアにアップロードします。

Citrixアプリ用ポータルの提供に加え、Secure Hubによって、Endpoint Managementに格納されているほとんどのMDXポリシーがインストール済みアプリのために更新されます。これは、ユーザーのCitrix GatewayセッションがCitrix Gatewayで認証された後に更新される時に行われます。

重要:

次のいずれかのポリシーへ変更する場合は、ユーザーはアプリを削除してから再インストールし、更新されたポリシーを適用する必要があります:セキュリティグループ、暗号化を有効化、Secure MailのExchange Server

Citrix PIN

Citrix PINを使用するように、Secure Hubを構成できます。このセキュリティ機能は、Endpoint Managementコンソールで [設定] > [クライアントプロパティ] を選択して有効にします。この設定では、登録されているモバイルデバイスユーザーがSecure Hubにサインオンし、ラップされたMDXアプリを暗証番号(PIN)の使用によりアクティブ化する必要があります。

Citrix PIN機能で、セキュリティで保護されたラップアプリにログオンするときのユーザー認証が簡単になります。Active Directoryのユーザー名やパスワードなど、別の資格情報を繰り返し入力する必要はありません。

Secure Hubに初めてサインオンするユーザーは、Active Directoryユーザー名とパスワードを入力する必要があります。サインオン時に、Secure HubはActive Directory資格情報またはクライアント証明書をユーザーデバイスに保存し、ユーザーに対してPINを入力するよう要求します。ユーザーは再度のサインオン時にPINを入力することにより、アクティブなユーザーセッションの次回アイドルタイムアウトが終了するまで、CitrixアプリおよびStoreにセキュアにアクセスできます。関連するクライアントのプロパティでは、PINを使用したシークレットの暗号化、PINのパスコードの種類の指定、およびPINの強度と長さの要件の指定を実行できます。詳しくは、「クライアントプロパティ」を参照してください。

指紋認証が有効な時に、アプリが無効なためにオフライン認証が求められた場合、ユーザーは指紋を使用してサインインできます。ただし、初めてSecure Hubにサインインしたり、デバイスを再起動したりする場合、および非アクティブタイマーの有効期限が切れた後には、PINを入力する必要があります。指紋認証の有効化について詳しくは、「 指紋認証またはTouch ID認証」を参照してください。

証明書ピン留め

Secure Hub for iOSおよびSecure Hub for Androidは、SSL証明書のピン留めをサポートしています。この機能により、CitrixクライアントがEndpoint Managementと通信するときに所属組織が署名した証明書が使用されます。証明書ピンニングでは、デバイス上にルート証明書をインストールすることでSSLセッションが侵害された場合、クライアントからEndpoint Managementへの接続が妨げられます。Secure Hubがサーバー公開キーに対する何らかの変更を検出すると、接続が拒否されます。

Android N以降、ユーザーが追加した認証機関(CA)はオペレーティングシステムで許可されなくなります。Citrixではユーザーが追加したCAの代わりに、パブリックルートCAを使用することをお勧めします。

Android Nにアップグレードするユーザーは、プライベートまたは自己署名CAを使用すると問題が発生する可能性があります。次の状況では、Android Nデバイス上の接続が切断されます:

- AutoDiscoveryサービスのEndpoint Managementオプションのプライベート/自己署名CAと必須の信頼済みCAが [オン] に設定されている。詳しくは、「Endpoint Management Autodiscovery Service」を参照してください。

- プライベート/自己署名CAと自動検出サービス(ADS)は到達可能ではありません。セキュリティ上の問題によりADSに到達できない場合、必須の信頼済みCAは、最初は [オフ] に設定されていた場合でも [オン] になります。

デバイスの登録またはSecure Hubのアップグレード前に、証明書のピン留めを有効にすることを検討してください。このオプションはデフォルトで [オフ] になっており、Endpoint Management Auto Discovery Service(ADS)によって管理されます。証明書のピン留めを有効にすると、ユーザーは自己署名証明書を使用してEndpoint Managementに登録することはできません。ユーザーが自己署名証明書を使用して登録しようとすると、証明書が信頼されていないという警告が表示されます。ユーザーが証明書を承認しない場合、登録は失敗します。

証明書ピン留めを使用するには、Citrix ADSサーバーにCitrixが証明書をアップロードするように依頼する必要があります。Citrixサポートポータルでテクニカルサポートケースを開きます。次に、以下の情報を入力します:

- ユーザーが登録時に使用するアカウントを含むドメイン。

- Endpoint Managementの完全修飾ドメイン名(FQDN)。

- Endpoint Managementのインスタンス名。デフォルトでは、インスタンス名はzdmであり、大文字と小文字が区別されます。

- ユーザーIDのタイプ。UPNまたはメールのいずれかにできます。デフォルトでは、タイプはUPNです。

- デフォルトポート8443からポート番号を変更した場合は、iOS登録に使用されるポート。

- デフォルトポート443からポート番号を変更した場合は、Endpoint Managementが接続を受け入れるポート。

- Citrix Gatewayの完全なURL。

- Endpoint Management管理者のメールアドレス(オプション)。

- ドメインに追加するPEM形式の証明書。

Secure Hubの証明書とワンタイムパスワード認証の構成

Citrix ADCを構成して、証明書とセキュリティトークンを使用してSecure Hubで認証を行うようにすることができます。セキュリティトークンはワンタイムパスワードとして機能します。この構成により、Active Directoryのフットプリントをデバイスに残さない強力なセキュリティオプションが提供されます。

Secure Hubでこのタイプの認証を使用できるようにするには、Citrix ADCで書き換えアクションを追加し、Citrix Gatewayログオンタイプを示すX-Citrix-AM-GatewayAuthType: CertAndRSA形式のカスタム応答ヘッダーを挿入するように、ポリシーを書き換える必要があります。

通常Secure Hubでは、Endpoint Managementコンソールで構成されたCitrix Gatewayログオンタイプが使用されます。ただしこの情報は、Secure Hubが初回のログオンを完了するまで、Secure Hubでは使用できません。したがって、Secure Hubがこれを実行できるようにするためにカスタムヘッダーが必要になります。

注:

Endpoint ManagementとCitrix ADCで異なるログオンタイプが設定されている場合は、Citrix ADCの構成で上書きされます。詳しくは、「Citrix GatewayとEndpoint Management」を参照してください。

-

Citrix ADCで、[構成]>[AppExpert]>[書き換え]>[アクション] の順に選択します。

-

[追加] をクリックします。

[書き換えアクションの作成] 画面が開きます。

-

以下のとおりに各フィールドを入力して、[作成] をクリックします。

![[書き換えアクションの作成]画面の画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-create-rewrite-action.png)

メインの [書き換えアクション] 画面に次の結果が表示されます。

![[書き換えアクション]画面の結果の画像](/en-us/mobile-productivity-apps/media/WorxHome-cert-auth-NS-rewrite-actions.png)

-

書き換えアクションを書き換えポリシーとして仮想サーバーにバインドします。[構成]>[NetScaler Gateway]>[仮想サーバー] の順に選択して、仮想サーバーを選択します。

![[仮想サーバー]画面の画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-virtual-servers.png)

-

[編集]をクリックします。

-

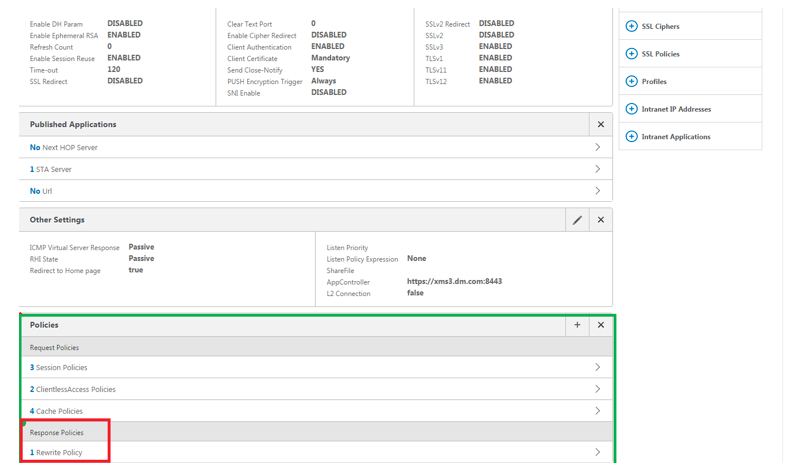

[仮想サーバーの構成] 画面で、[ポリシー] までスクロールします。

-

+ をクリックして、ポリシーを追加します。

![[ポリシーの追加]オプションの画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-virtual-server-configuration-screen.png)

-

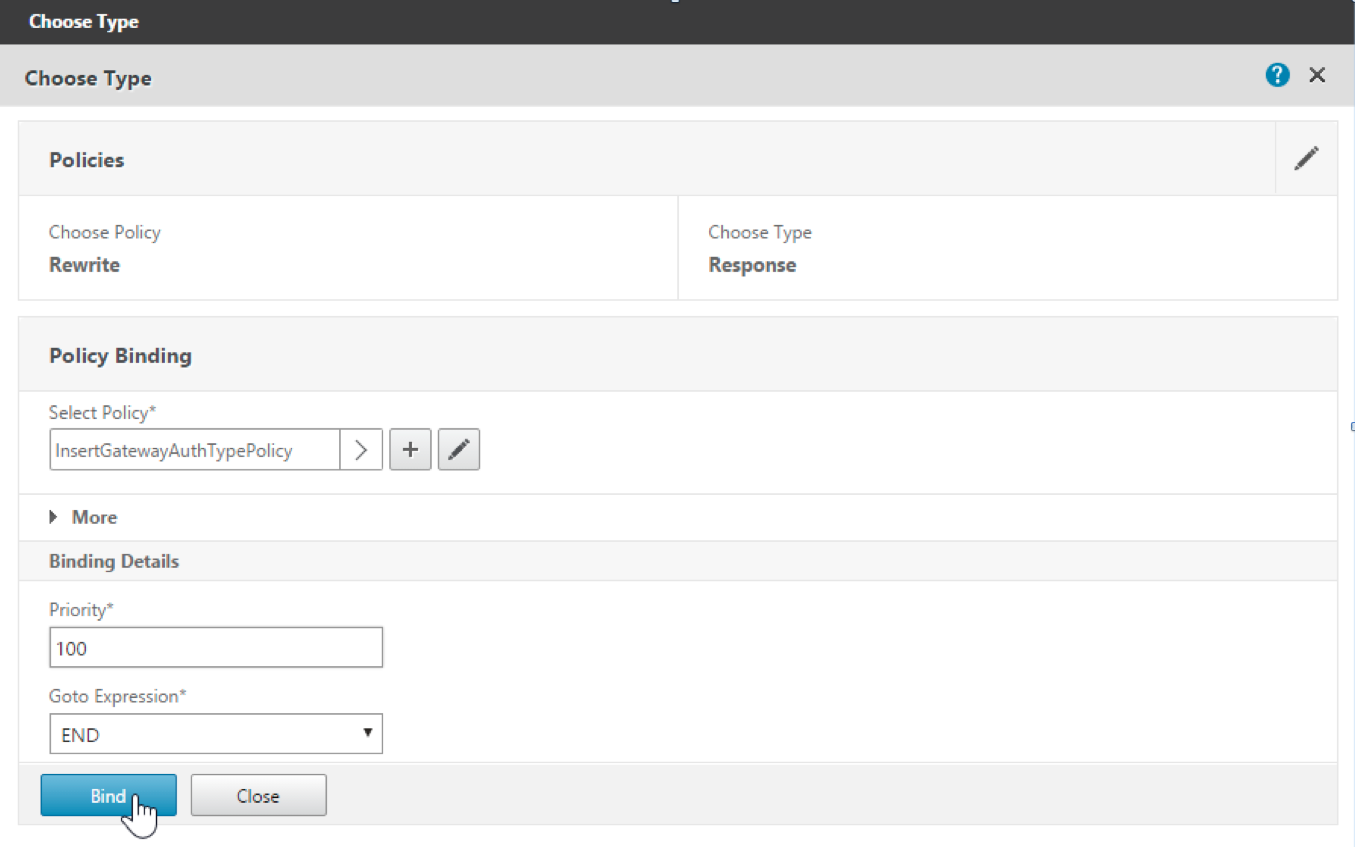

[ポリシーの選択] フィールドで [書き換え] を選択します。

-

[種類の選択] フィールドで [応答] を選択します。

![[応答]オプションの画像](/en-us/mobile-productivity-apps/media/netscaler-policy-settngs-response.png)

-

[続行] をクリックします。

[ポリシーバインディング] セクションが展開されます。

![[ポリシーバインディング]セクションの画像](/en-us/mobile-productivity-apps/media/Worx-Home-cert-auth-NS-policy-click-to-select.png)

-

[ポリシーの選択] をクリックします。

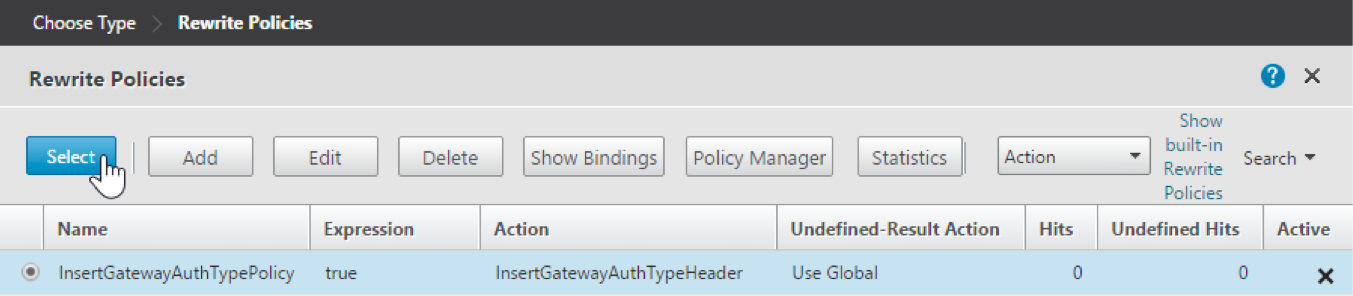

使用可能なポリシーの画面が表示されます。

-

作成したポリシーの行をクリックして、[選択] をクリックします。選択したポリシーが入力された [ポリシーバインディング] 画面に戻ります。

-

[Bind] をクリックします。

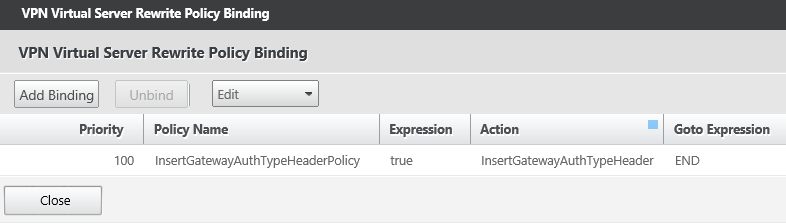

正常にバインドされると、メインの構成画面に戻り、完成した書き換えポリシーが表示されます。

-

ポリシーの詳細を表示するには、[書き換えポリシー] をクリックします。

AndroidデバイスのADS接続のためのポート要件

ポート構成により、Secure Hubから接続するAndroidデバイスで社内ネットワークからCitrix ADSにアクセスできることを保証します。ADSを介して利用可能なセキュリティ更新プログラムをダウンロードする時、ADSにアクセスする能力は重要です。ADS接続はプロキシサーバーと互換性がない可能性があります。このシナリオでは、ADS接続がプロキシサーバーをバイパスすることを可能にします。

重要:

Secure Hub for AndroidおよびiOSでは、AndroidデバイスからADSにアクセスできる必要があります。詳しくは、Endpoint Managementのドキュメントの「ポート要件」を参照してください。この通信は送信ポート443で実行されることに注意してください。大半の場合で、既存の環境ではこれを許可するよう設計されています。この通信を保証できない場合は、Secure Hub 10.2にアップグレードしないでください。不明の点があれば、シトリックスサポートに問い合わせてください。

証明書ピンニングを有効にするには、次の前提条件を実行する必要があります。

- Endpoint ManagementとCitrix ADCの証明書を収集します。証明書はPEM形式で、秘密キーではなく公開証明書である必要があります。

- Citrixサポートに証明書ピン留めの有効化を依頼します。このプロセスで、証明書の提出を求められます。

証明書ピン留めに追加された機能向上のため、デバイスは登録前にADSに接続する必要があります。これにより、デバイスを登録する環境の最新のセキュリティ情報がSecure Hubで利用できることを保証します。デバイスがADSに接続できない場合は、Secure Hubはデバイスの登録を許可しません。したがって、内部ネットワーク内でADSアクセスを可能にすることは、デバイスの登録を有効にするために重要です。

Secure Hub for AndroidにADSへのアクセスを許可するには、以下のIPアドレスおよびFQDNのポート443を開放します:

| FQDN | IPアドレス | ポート | IPとポートの使用 |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - ADS通信 |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - ADS通信 |

ads.xm.cloud.com:SecureHubバージョン10.6.15以降ではads.xm.cloud.comが使用されることに注意してください。 |

34.194.83.188 | 443 | Secure Hub - ADS通信 |

ads.xm.cloud.com:SecureHubバージョン10.6.15以降ではads.xm.cloud.comが使用されることに注意してください。 |

34.193.202.23 | 443 | Secure Hub - ADS通信 |

証明書ピン留めが有効な場合、次の処理が実行されます:

- Secure Hubは、デバイス登録時に企業の証明書を固定します。

-

Secure Hubは、アップグレード時に現在固定されている証明書を破棄し、登録済みユーザーに対して最初の接続でサーバー証明書を固定します。

注:

アップグレード後に証明書ピン留めを有効にする場合は、再登録する必要があります。

- 証明書公開キーを変更しなかった場合、証明書の更新時に再登録する必要はありません。

証明書ピン留めではリーフ証明書がサポートされますが、中間証明書および発行者証明書はサポートされません。証明書ピン留めは、Endpoint Management、Citrix GatewayなどのCitrixサーバーには適用されますが、サードパーティ製のサーバーには適用されません。

Secure Hubの機能

管理者は、Secure Hubを使用してモバイルポリシーを監視したり管理したりしながら、Storeへのアクセスやライブサポートを提供できます。ユーザーは、最初にApple、Android、またはWindowsのアプリストアから自分のデバイス上にSecure Hubをダウンロードします。

Secure Hubを起動すると、勤務先や組織から提供された資格情報を入力してデバイスを登録するための画面が開きます。デバイス登録の詳細については、「ユーザーアカウント、役割、および登録」を参照してください。

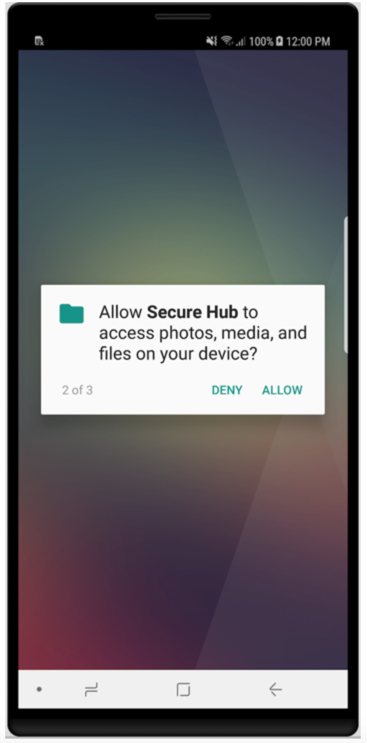

Secure Hub for Androidでは、初期インストールおよび登録時に、次のメッセージが表示されます。「Secure Hubがデバイス上の写真、メディア、ファイルにアクセスできるようにしますか?」

このメッセージは、Androidオペレーティングシステムによるものであり、シトリックスからのものではありません。[許可] をタップしても、Secure Hubを管理する管理者およびCitrixには、個人データは表示されません。ただし、管理者とのリモートサポートセッションを行っている場合、管理者はセッション内で個人ファイルを表示できます。

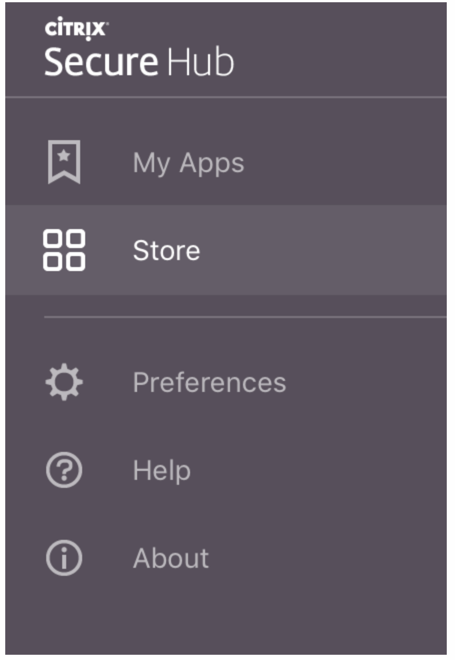

登録が完了すると、ユーザーの [マイアプリ] タブに指定したアプリとデスクトップが表示されます。ユーザーはStoreからアプリを追加できます。スマートフォン上の左上隅のハンバーガーアイコンの [設定] の下にStoreへのリンクがあります。

タブレットでは、Storeは別のタブとなります。

iOS 9以降のiPhoneを使用しているユーザーがEndpoint Managementアプリストアから業務用モバイルアプリをインストールすると、デベロッパーであるCitrixがiPhoneによって信頼されておらず、信頼されるまでアプリを使用できないことを示すメッセージが表示されます。このメッセージが表示された場合、Secure Hubはユーザーに、iPhoneでCitrixエンタープライズアプリが信頼されるようにする手順を示すガイドを表示するよう求めます。

MAM-only展開の場合、Endpoint Managementを、AndroidまたはiOSデバイスを持ち、メール資格情報でSecure Hubに登録したユーザーがSecure Mailに自動的に登録されるように構成できます。これは、ユーザーが追加情報を入力する必要がないか、Secure Mailに登録する追加手順を実行する必要がないことを意味します。

Secure Mailを初めて使用する場合、Secure MailはSecure Hubからユーザーの電子メールアドレス、ドメインおよびユーザーIDを取得します。Secure Mailは、電子メールアドレスを使用して自動検出します。ドメインとユーザーIDを使用してExchange Serverが識別されます。Exchange Serverによって、Secure Mailのユーザー自動認証が行われます。パスワードをパススルーしないようにポリシーが設定されている場合、ユーザーはパスワードの入力を求められますが、ユーザーは追加情報を入力する必要はありません。

この機能を有効にするには、3つのプロパティを作成する必要があります:

- サーバープロパティMAM_MACRO_SUPPORT。手順については、「サーバープロパティ」を参照してください。

- クライアントプロパティENABLE_CREDENTIAL_STOREおよびSEND_LDAP_ATTRIBUTES。手順については、「クライアントプロパティ」を参照してください。

ストアをカスタマイズする場合は、[設定]>[クライアントのブランド設定] の順に選択して、名前を変更し、ロゴを追加して、アプリの外観を指定します。

![[クライアントのブランド設定]画面の画像](/en-us/mobile-productivity-apps/media/worxhome-client-branding.png)

Endpoint Managementコンソールでアプリの説明を編集できます。[構成] をクリックして、[アプリ] を選択します。表からアプリを選択して [編集] をクリックします。編集する説明があるアプリのプラットフォームを選択し、[説明] ボックスに文字列を入力します。

![[説明]ボックスの画像](/en-us/mobile-productivity-apps/media/worxhome-edit-app-descriptions-xm.png)

Storeでは、ユーザーはEndpoint Managementで構成および保護されたアプリおよびデスクトップのみを参照できます。アプリを追加するには、[詳細] をタップしてから、[追加] をタップします。

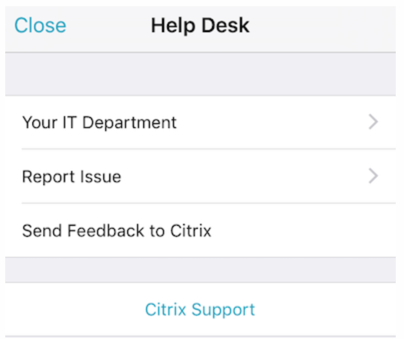

また、Secure Hubはユーザーにさまざまな方法でヘルプを提供します。タブレットでは、右上隅にあるクエスチョンマークをタップするとヘルプオプションが表示されます。スマートフォンで、左上隅にあるハンバーガーメニューアイコンをタップしてから、[ヘルプ] をタップします。

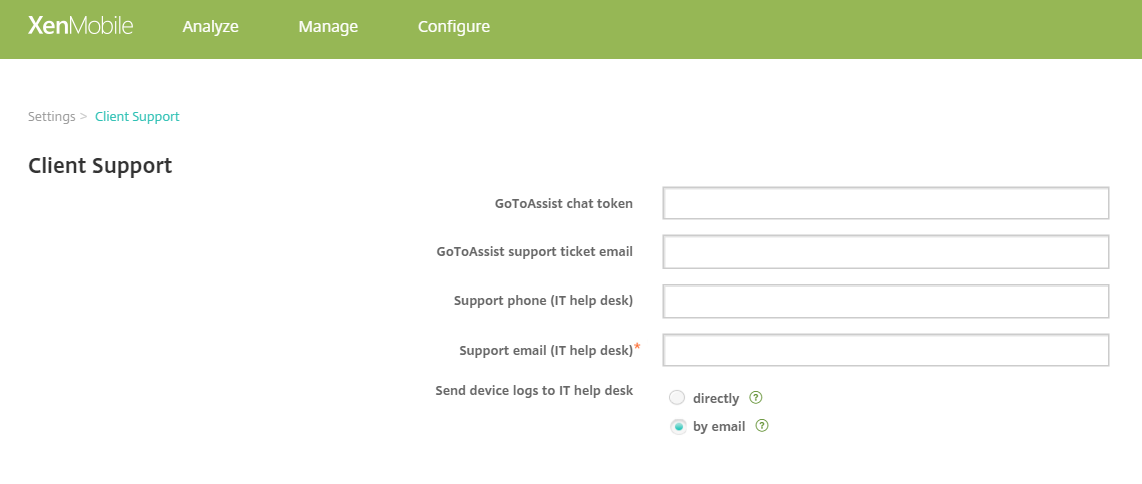

[IT部門] には会社のヘルプデスクの電話番号とメールアドレスが表示され、ユーザーがアプリから直接アクセスできます。Endpoint Managementコンソールで電話番号とメールアドレスを入力します。右上隅にある歯車のアイコンをクリックします。[設定] ページが開きます。[詳細] をクリックして [クライアントサポート] をクリックします。情報を入力する画面が表示されます。

[問題の報告] にユーザーのアプリの一覧が表示されます。ユーザーは、問題のあるアプリを選択します。Secure Hubで自動的にログが生成され、Secure Mailに、zipファイルとしてログが添付されたメッセージが開かれます。ユーザーは、件名の行と問題の説明を追加します。スクリーンショットを添付することもできます。

[Citrixへのフィードバックの送信] をクリックすると、Citrixサポートのアドレスが入力されたSecure Mailのメッセージが開きます。メッセージの本文で、Secure Mailの改善点についてのメッセージを入力することができます。デバイスにSecure Mailがインストールされていない場合は、ネイティブのメールプログラムが開きます。

またユーザーは [Citrixサポート] をタップして、Citrix Knowledge Centerを開くこともできます。ここでは、すべてのCitrix製品のサポート文書を検索できます。

[環境設定] で、ユーザーのアカウントとデバイスに関する情報を確認できます。

また、Secure Hubは位置情報ポリシーや地理追跡ポリシーを提供します。これにより、たとえば、会社所有のデバイスが特定の地理的境界の外側に出ていないかどうかを確認できます。詳しくは、「位置情報デバイスポリシー」を参照してください。加えて、Secure Hubでは障害情報が自動的に収集され、分析されます。この情報により、障害の原因を確認することができます。この機能は、Crashlyticsソフトウェアにより提供されます。