デバイス管理

Citrix Endpoint Managementでは、単一の管理コンソール内で、幅広いタイプのデバイスのプロビジョニング、管理、セキュリティ保護、インベントリを行うことができます。

-

デバイスポリシーの共通セットを使用して、サポートされているデバイスを管理します。 プラットフォームで利用可能なデバイスポリシーを簡単に確認するには、次の手順に従います:

- Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー]に移動します。

-

[追加] をクリックし、表示するプラットフォームを選択します。

詳細については、「追加されたデバイスポリシーの一覧のフィルター」を参照してください。

-

ID、コーポレート所有のデバイス、BYOデバイス、アプリ、データ、ネットワークに厳重なセキュリティを用いて、ビジネス情報を保護します。 デバイスへの認証に使用するユーザーIDを指定します。 デバイス上で企業データと個人データを分離したままにする方法を設定します。

-

デバイスやオペレーティングシステムに関係なく、あらゆるアプリをエンドユーザーに配信します。 アプリレベルで情報を保護し、エンタープライズクラスのモバイルアプリケーション管理を提供します。

-

プロビジョニングと構成制御を使用してデバイスを設定します。 これらのコントロールには、デバイスの登録、ポリシーの適用、アクセス権限が含まれます。

-

セキュリティおよびコンプライアンスの制御を使用して、カスタマイズされたセキュリティベースラインを実行可能なトリガーで作成します。 たとえば、定められたコンプライアンス基準に違反した際には、デバイスをロック、ワイプ、またはデバイスに通知します。

-

OS更新制御を使用して、オペレーティングシステムの更新を禁止または強制します。 この機能は、対象となるオペレーティングシステムの脆弱性に対するデータ損失防止のために不可欠です。

サポートされている各プラットフォームに関する記事にアクセスするには、コンテンツ一覧の[デバイス管理]セクションを展開します。 これらの記事にはデバイスの各プラットフォーム固有の詳細が記載されています。 本記事のこれより先は、一般的なデバイス管理タスクを実行する方法について説明します。

デバイス管理ワークフロー

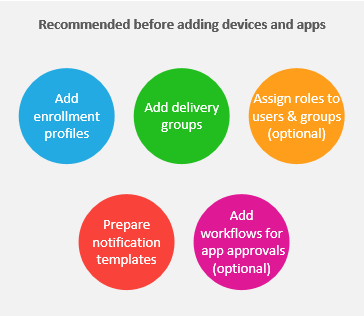

このセクションのワークフロー図は、デバイス管理タスクの推奨手順を示しています。

-

デバイスとアプリの追加において推奨される前提条件: 次のセットアップを事前に実行すると、中断することなくデバイスとアプリを構成できます。

次を参照してください:

-

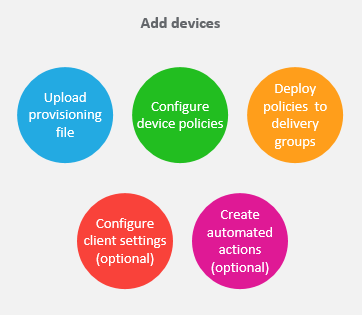

追加するデバイス:

次を参照してください:

-

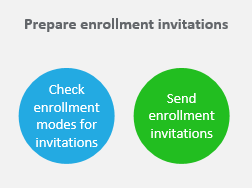

登録招待状の準備: iOS、iPadOS、macOS、Android Enterprise、従来のAndroidデバイスを使用するユーザーに登録招待状メールを送信できます。 登録招待状を使用する場合は、次の手順を実行してください。

次を参照してください:

-

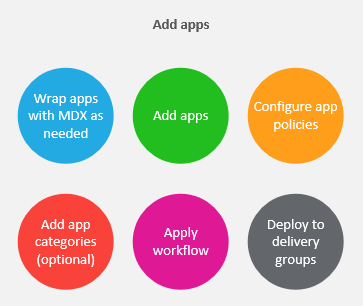

アプリの追加:

次を参照してください:

-

デバイスおよびアプリの管理を継続的に実行する: Citrix Endpoint Managementダッシュボードの使用に加えて、各リリースの「新機能」のコンテンツを確認することもお勧めします。 「新機能」では、新しいデバイスポリシーの設定など、必要な操作に関する情報を提供します。

次を参照してください:

登録招待

ユーザーデバイスをリモートで安全に管理するため、ユーザーデバイスをCitrix Endpoint Managementに登録します。 Citrix Endpoint Managementクライアントソフトウェアがユーザーデバイスにインストールされ、ユーザーのIDが認証されます。 認証後、Citrix Endpoint Managementとユーザープロファイルがインストールされます。 サポートされているデバイスプラットフォームの登録の詳細については、このセクションのデバイスに関する記述を参照してください。

Citrix Endpoint Managementコンソールの場合:

- iOS、iPadOS、macOS、Android Enterprise、従来のAndroidデバイスを使用するユーザーに登録招待状メールを送信できます。 登録招待状は、Windowsデバイスでは利用できません。

- iOS、iPadOS、Android Enterprise、または従来のAndroidデバイスを使用しているユーザーにインストールURLを送信することができます。 招待URLはWindowsデバイスでは使用できません。

登録招待は次のように送信されます。

- Active DirectoryユーザーのメールアドレスがActive Directoryに登録されている場合、ユーザーは招待を受信します。 ローカルユーザーは、ユーザープロパティで指定されたメールアドレスで招待を受信します。

ユーザーが登録すると、そのデバイスは[管理]>[デバイス]で管理対象として表示されます。 招待URLの状態は [再開] と表示されます。

前提条件

- 構成されたLDAP

-

ローカルグループおよびローカルユーザーを使用する場合:

-

1つまたは複数のローカルグループ。

-

ローカルグループに割り当てられたローカルユーザー。

-

デリバリーグループはローカルグループと関連付けられます。

-

-

Active Directoryを使用する場合:

- デリバリーグループはActive Directoryグループと関連付けられます。

登録招待の作成

-

Citrix Endpoint Managementコンソールで、[管理]>[登録招待]の順にクリックします。 [登録招待] ページが開きます。

![Citrix Endpoint Managementコンソールの[登録招待状]ページ](/en-us/citrix-endpoint-management/media/manage-enrollment-invitations.png)

-

[追加] をクリックします。 登録オプションのメニューが表示されます。

![[招待の追加]メニュー](/en-us/citrix-endpoint-management/media//manage-enrollment-invitations-add-menu.png)

- 1人のユーザーまたは1つのグループに登録招待を送信するには、[招待の追加] をクリックします。

- SMTP経由で登録インストールリンクを受信者の一覧に送信するには、[インストールリンクの送信]を選択します。

登録招待およびインストールリンクの送信は、次の手順の後に説明します。

-

[招待の追加] をクリックします。 [登録招待] 画面が開きます。

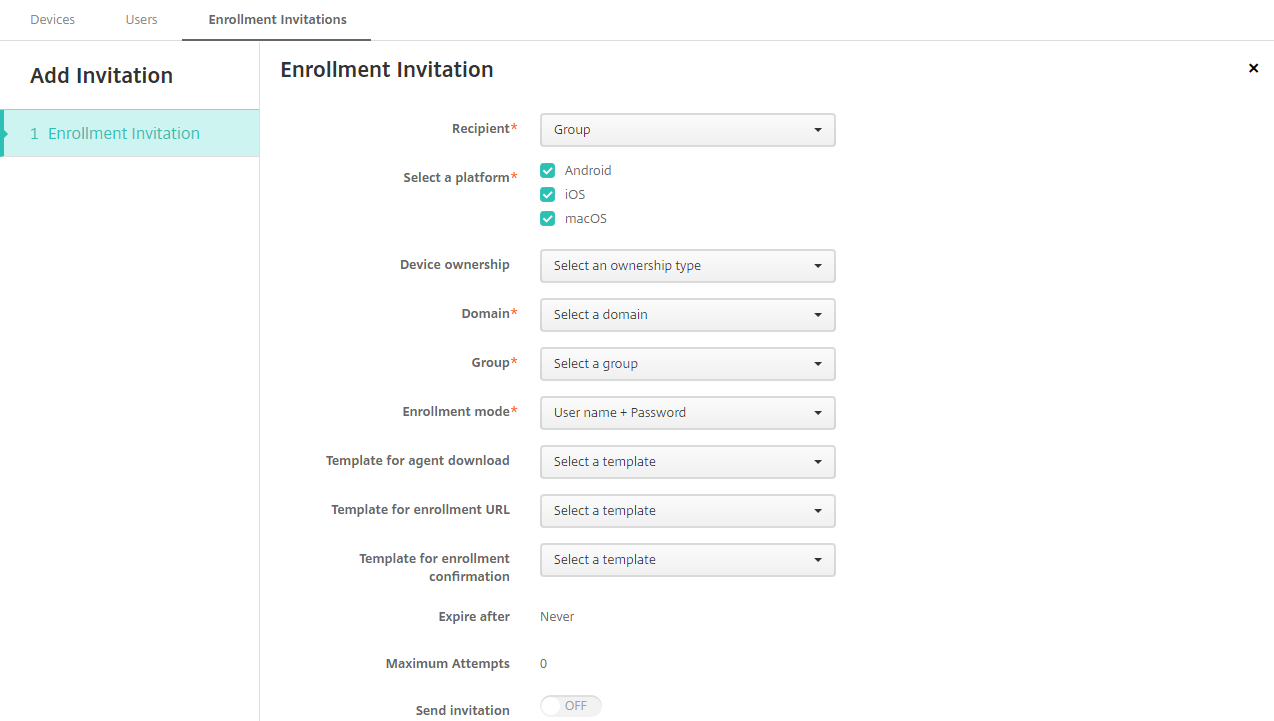

![[登録招待]画面](/en-us/citrix-endpoint-management/media/manage-enrollment-invitation-new.png)

-

次の設定を構成します:

- 宛先: [グループ] または [ユーザー] を選択します。

-

プラットフォームを選択: [宛先] が [グループ] の場合はすべてのプラットフォームが選択されます。 プラットフォームの選択は変更可能です。 [宛先] が [ユーザー] の場合はいずれのプラットフォームも選択されません。 プラットフォームを選択します。

Android Enterpriseデバイスの登録招待状を作成するには、[Android] を選択します。

- デバイス所有権: [コーポレート] または [従業員] を選択します。

次のセクションで説明するように、ユーザーまたはグループの設定が表示されます。

登録招待をユーザーに送信するには

![[登録招待]設定](/en-us/citrix-endpoint-management/media/manage-enrollment-invitation-user.png)

-

[ユーザー] について、次の設定を構成します。

- ユーザー名: ユーザー名を入力します。 このユーザーは、Citrix Endpoint Managementサーバーのローカルユーザー、またはActive Directoryユーザーとして存在している必要があります。 ローカルユーザーの場合、通知を送信できるようにユーザーのメールプロパティを設定します。 Active Directoryユーザーの場合、LDAPが構成されていることを確認します。

- 電話番号: 複数のプラットフォームを選択した場合、またはmacOSのみを選択した場合は、この設定は表示されません。 任意で、ユーザーの電話番号を入力します。

- キャリア: 複数のプラットフォームを選択した場合、またはmacOSのみを選択した場合は、この設定は表示されません。 ユーザーの電話番号に関連付けるキャリアを選択します。

-

登録モード: ユーザーの登録セキュリティモードを選択します。 デフォルトは [ユーザー名およびパスワード] です。 次のオプションの中には、すべてのプラットフォームでは使用できないものもあります:

- ユーザー名およびパスワード

- 招待URL

- 招待URLおよびPIN

- 招待URLおよびパスワード

- 2要素

- ユーザー名およびPIN

高セキュリティ登録モードのサポートは廃止されました。 登録招待状を送信するには、登録セキュリティモードとして、[招待URL]、[招待URLおよびPIN]、または [招待URLおよびパスワード] のいずれかのみを使用できます。 [ユーザー名およびパスワード]、[2要素]、[ユーザー名およびPIN] のいずれかで登録するデバイスの場合、Citrix Secure Hubをダウンロードして資格情報を手動で入力する必要があります。

詳しくは、「プラットフォームごとの登録セキュリティモード」を参照してください。 登録用のPINはワンタイムPINとも呼ばれます。 このようなPINは、ユーザーの登録時にのみ有効です。

注

PINを含む登録セキュリティモードを選択すると、[登録PIN用テンプレート] フィールドが表示されます。 [登録PIN] をクリックします。

- エージェントダウンロード用テンプレート: ダウンロードリンクという名称のダウンロードリンクのテンプレートを選択します。 このテンプレートは、サポートされているすべてのプラットフォームで使用できます。

- 登録URL用テンプレート: [登録招待] を選択します。

- 登録確認用テンプレート: [登録確認] を選択します。

- 有効期限: このフィールドは登録の期限を示すものであり、登録セキュリティモードを構成するときに設定します。 登録セキュリティモードの構成について詳しくは、「登録セキュリティモードを構成する」を参照してください。

- 最大試行数: このフィールドは登録処理を行う上限回数を示すものであり、登録セキュリティモードを構成するときに設定します。

- 招待を送信: 招待を直ちに送信するには、[オン] を選択します。 [登録招待] ページの表に招待を追加するが送信しないという場合は、[オフ] を選択します。

-

[招待を送信] を有効にした場合は [保存]および[送信] をクリックします。 それ以外の場合は [保存] をクリックします。 [登録招待] ページの表に招待が追加されます。

![[登録招待]ページの表](/en-us/citrix-endpoint-management/media/manage-enrollment-invitation-pending-list.png)

登録招待をグループに送信するには

以下は、グループへの登録招待を構成するための設定画面です。

-

次の設定を構成します:

- ドメイン: 招待の宛先グループのドメインを選択します。

- グループ: 招待の宛先グループを選択します。 Citrix Endpoint Managementは、Active Directoryからユーザー一覧を取得します。 この一覧には、名前に特殊文字が含まれているユーザーが含まれます。

-

登録モード: ユーザーに求める登録の方法を選択します。 デフォルトは [ユーザー名およびパスワード] です。 次のオプションの中には、すべてのプラットフォームでは使用できないものもあります:

- ユーザー名およびパスワード

- 招待URL

- 招待URLおよびPIN

- 招待URLおよびパスワード

- 2要素

- ユーザー名およびPIN

高セキュリティ登録モードのサポートは廃止されました。 登録招待状を送信するには、登録セキュリティモードとして、[招待URL]、[招待URLおよびPIN]、または [招待URLおよびパスワード] のいずれかのみを使用できます。 [ユーザー名およびパスワード]、[2要素]、[ユーザー名およびPIN] のいずれかで登録するデバイスの場合、Citrix Secure Hubをダウンロードして資格情報を手動で入力する必要があります。

選択した各プラットフォームに有効な登録セキュリティモードのみが表示されます。 詳しくは、「プラットフォームごとの登録セキュリティモード」を参照してください。

注

PINを含む登録セキュリティモードを選択すると、[登録PIN用テンプレート] フィールドが表示されます。 [登録PIN] をクリックします。

- エージェントダウンロード用テンプレート: ダウンロードリンクという名称のダウンロードリンクのテンプレートを選択します。 このテンプレートは、サポートされているすべてのプラットフォームで使用できます。

- 登録URL用テンプレート: [登録招待] を選択します。

- 登録確認用テンプレート: [登録確認] を選択します。

- 有効期限: このフィールドは登録の期限を示すものであり、登録セキュリティモードを構成するときに設定します。 登録セキュリティモードの構成について詳しくは、「登録セキュリティモードを構成する」を参照してください。

- 最大試行数: このフィールドは登録処理を行う上限回数を示すものであり、登録セキュリティモードを構成するときに設定します。

- 招待を送信: 招待を直ちに送信するには、[オン] を選択します。 [登録招待] ページの表に招待を追加するが送信しないという場合は、[オフ] を選択します。

-

[招待を送信] を有効にした場合は [保存]および[送信] をクリックします。 それ以外の場合は [保存] をクリックします。 [登録招待] ページの表に招待が表示されます。

![[登録招待]の表](/en-us/citrix-endpoint-management/media/manage-enrollment-invitations-table.png)

インストールリンクを送信するには

登録インストールリンクを送信する前に、[設定]ページでチャネル(SMTP)を構成する必要があります。 詳しくは、「通知」を参照してください。

![[インストールリンクの送信]ページ](/en-us/citrix-endpoint-management/media/manage-enrollment-invitations-send-link.png)

-

これらの設定を構成し、[保存] をクリックします。

-

宛先: 追加する宛先ごとに、[追加] をクリックして以下の操作を行います:

- メール: 送信先のメールアドレスを入力します。 このフィールドは必須です。

- 電話番号: 送信先の電話番号を入力します。 このフィールドは必須です。

注

送信先を削除するには、項目の行の上にマウスポインターを置き、右側のごみ箱アイコンをクリックします。 確認ダイアログボックスが開きます。 項目を削除するには [削除] をクリックし、項目をそのままにするには [キャンセル] をクリックします。

送信先を編集するには、項目の行の上にマウスポインターを置きます。 次に、右側のペンアイコンをクリックします。 項目を変更し、[保存] をクリックして変更した項目を保存するか、[キャンセル] をクリックして項目を変更せずそのままにします。

- チャネル: 登録インストールリンクの送信に使用するチャネルを選択します。 通知はSMTPで送信することができます。 [通知サーバー] の [設定] ページでサーバー設定を構成するまでは、これらのチャネルをアクティブ化できません。 詳しくは、「通知」を参照してください。

-

SMTP: 次の設定を任意で構成します。 これらのフィールドに何も入力しない場合は、選択したプラットフォームで構成済みの通知テンプレートに指定されているデフォルト値が使用されます。

- 差出人: オプションで送信者を入力します。

- 件名: 任意でメッセージの件名を入力します。 たとえば、「Enroll your device」などです。

- メッセージ: 任意で、送信先に送信されるメッセージを入力します。 たとえば、「Enroll your device to gain access to organizational apps and email.」などです。

-

宛先: 追加する宛先ごとに、[追加] をクリックして以下の操作を行います:

-

[送信] をクリックします。

注

環境がsAMAccountNameを使用している場合、ユーザーが招待状を受け取ってリンクをクリックした後、認証を完了するには、ユーザー名を編集する必要があります。 ユーザー名は「

sAMAccountName@domainname.com」の形式で表示されます。 ユーザーは「@domainname.com」の部分を削除する必要があります。

プラットフォームごとの登録セキュリティモード

次の表に、ユーザーデバイスの登録に使用できるセキュリティモードを示します。 表の「はい」は、どのデバイスプラットフォームが、登録プロファイルが異なる特定の登録および管理モードをサポートしているかを示しています。

| MDM登録セキュリティモード | NetScaler GatewayのMAM登録セキュリティモード | 管理モード | 異なる登録プロファイルをサポートするか | Android(レガシ) | Android Enterprise | iOS(ユーザー登録モード) | iOS | macOS | Windows |

|---|---|---|---|---|---|---|---|---|---|

| Citrix Cloudを介したIDプロバイダーとしてのAzure Active DirectoryとOkta | クライアント証明書 | MDM+MAMまたはMDM | はい | はい | はい | はい | はい | いいえ | いいえ |

| ユーザー名およびパスワード | LDAP、LDAP + クライアント証明書、およびクライアント証明書のみ | MDM+MAM、MDM、またはMAM(MAMのみのモードはNetScaler Gatewayのクライアント証明書をサポートしていません) | はい | はい | はい | はい | はい | はい | はい |

| 招待URL | クライアント証明書 | MDM+MAMまたはMDM | はい | はい | はい | いいえ | はい | いいえ | いいえ |

| 招待URLおよびPIN | クライアント証明書 | MDM+MAMまたはMDM | はい | はい | はい | いいえ | はい | いいえ | いいえ |

| 招待URLおよびパスワード | LDAP、LDAP + クライアント証明書、およびクライアント証明書のみ | MDM+MAMまたはMDM | はい | はい | はい | いいえ | はい | いいえ | いいえ |

| 2要素認証(ユーザー名 + パスワード + PIN) | LDAP、LDAP + クライアント証明書、およびクライアント証明書のみ | MDM+MAMまたはMDM | はい | はい | はい | いいえ | はい | はい | いいえ |

| ユーザー名およびPIN | クライアント証明書 | MDM+MAMまたはMDM | はい | はい | はい | いいえ | はい | はい | いいえ |

ここでは、iOS、Android、Android Enterpriseデバイスでの登録セキュリティモードの動作について説明します:

-

ユーザー名およびパスワード(デフォルト)

- 登録URLが記載された1つの通知をユーザーに送信します。 ユーザーがこのURLをクリックすると、Citrix Secure Hubが開きます。 ユーザーは、ユーザー名とパスワードを入力してCitrix Endpoint Managementにデバイスを登録します。

-

招待URL

- 登録URLが記載された1つの通知をユーザーに送信します。 ユーザーがこのURLをクリックすると、Citrix Secure Hubが開きます。 Citrix Endpoint Managementサーバー名と [はい、登録します] ボタンが表示されます。 ユーザーは [はい、登録します] をタップして、デバイスをCitrix Endpoint Managementに登録します。

-

招待URLおよびPIN

- ユーザーに次のメールを送信します:

- ユーザーがCitrix Secure Hub経由でCitrix Endpoint Managementでデバイスを登録できる登録URLが記載されたメール。

- デバイスの登録時に、ユーザーのActive Directory(またはローカル)のパスワードとともにユーザーが入力する必要があるワンタイムPIN付きのメール。

- このモードでは、ユーザーは通知の登録URLを使用してのみ登録します。 ユーザーが登録招待状を紛失した場合、ユーザーは登録できなくなります。 ただし、新たに招待状を送信することはできます。

- ユーザーに次のメールを送信します:

-

招待URLおよびパスワード

- 登録URLが記載された1つの通知をユーザーに送信します。 ユーザーがこのURLをクリックすると、Citrix Secure Hubが開きます。 Citrix Endpoint Managementサーバー名と、ユーザーがパスワードを入力できるフィールドが表示されます。

-

2要素

- 登録URLとワンタイムPINが記載された1つの通知をユーザーに送信します。 ユーザーがこのURLをクリックすると、Citrix Secure Hubが開きます。 Citrix Endpoint Managementサーバー名と、ユーザーがパスワードとPINをそれぞれ入力できる2つのフィールドが表示されます。

-

ユーザー名およびPIN

- ユーザーに次のメールを送信します:

- ユーザーがCitrix Secure Hubをダウンロードしてインストールできる登録リンクが記載されたメール。 Citrix Secure Hubの起動後、ユーザーは、ユーザー名とパスワードを入力してCitrix Endpoint Managementにデバイスを登録するよう求められます。

- デバイスの登録時に、ユーザーのActive Directory(またはローカル)のパスワードとともにユーザーが入力する必要があるワンタイムPIN付きのメール。

- ユーザーが登録招待状を紛失した場合、ユーザーは登録できなくなります。 ただし、新たに招待状を送信することはできます。

- ユーザーに次のメールを送信します:

ここでは、macOSデバイスでの登録セキュリティモードの動作について説明します:

-

ユーザー名およびパスワード

- 登録URLが記載された1つの通知をユーザーに送信します。 ユーザーがURLをクリックすると、Safariブラウザーが開きます。 サインインページが開き、ユーザーはユーザー名とパスワードを入力してCitrix Endpoint Managementにデバイスを登録するよう求められます。

-

2要素

- 登録URLとワンタイムPINが記載された1つの通知をユーザーに送信します。 ユーザーがURLをクリックすると、Safariブラウザーが開きます。 サインインページが開き、ユーザーがパスワードとPINをそれぞれ入力できる2つのフィールドが表示されます。

-

ユーザー名およびPIN

- ユーザーに次のメールを送信します:

- 登録URLが記載されたメール。 ユーザーがURLをクリックすると、Safariブラウザーが開きます。 サインインページが開き、ユーザーはユーザー名とパスワードを入力してCitrix Endpoint Managementにデバイスを登録するよう求められます。

- デバイスの登録時に、ユーザーのActive Directory(またはローカル)のパスワードとともにユーザーが入力する必要があるワンタイムPIN付きのメール。

- ユーザーが登録招待状を紛失した場合、ユーザーは登録できなくなります。 ただし、新たに招待状を送信することはできます。

- ユーザーに次のメールを送信します:

Windowsデバイスに登録招待を送信することはできません。 Windowsユーザーはデバイスから直接登録します。 Windowsデバイスの登録手順については、「Windowsデバイス」を参照してください。

セキュリティ操作

[管理]>[デバイス]ページでデバイスやアプリのセキュリティの操作を実行できます。 デバイスの操作には、取り消し、ロック、ロック解除、ワイプがあります。 アプリのセキュリティの操作には、アプリのロック、アプリのワイプが含まれます。

-

アクティベーションロックバイパス: デバイスのライセンス認証の前に、監視対象のiOSデバイスからアクティベーションロックを解除します。 このコマンドでは、Appleの個人IDやユーザーのパスワードが要求されることはありません。

-

アプリのロック: デバイスのすべてのアプリへのアクセスを拒否します。 Androidでは、アプリのロックが行われるとユーザーはCitrix Endpoint Managementにサインインできなくなります。 iOSでは、ユーザーはサインインできますが、アプリにアクセスすることはできません。

-

アプリのワイプ: Citrix Secure Hubからユーザーアカウントを削除し、デバイスの登録を解除します。 管理者がアプリのワイプ解除アクションを使用するまで、ユーザーは再登録できません。

-

ASM Deployment Programアクティベーションロック: Apple School Managerに登録されているiOSデバイスのアクティベーションロックバイパスコードを作成します。

-

証明書の書き換え: サポートされているiOSデバイス、macOSデバイス、およびAndroidデバイスの場合、セキュリティ操作[証明書の書き換え]により証明書の書き換えが開始されます。 次回デバイスがCitrix Endpoint Managementに接続すると、Citrix Endpoint Managementサーバーは新しい証明機関に基づいて新しいデバイス証明書を発行します。

-

制限の解除: 監視対象のiOSデバイスでこのコマンドを使用すると、ユーザーによって構成された制限パスワードと制限設定をCitrix Endpoint Managementで解除できるようになります。

-

紛失モードを有効化/無効化: 監視対象のiOSデバイスを紛失モードにして、デバイスに表示されるメッセージ、電話番号、補足説明を送信します。 2回目にこのコマンドを送信すると、デバイスの紛失モードは無効になります。

-

追跡を有効にする: AndroidまたはiOSデバイスでは、このコマンドによってCitrix Endpoint Managementが指定された頻度で特定のデバイスの場所をポーリングできます。 デバイスの座標と位置をマップ上に表示するには、[管理]>[デバイス]に移動し、デバイスを選択して[編集]をクリックします。 デバイス情報は、[全般] タブの [セキュリティ] にあります。 デバイスを継続的に追跡するには、[追跡を有効にする]を使用します。 Citrix Secure Hubは、デバイスの実行中にデバイスの場所を定期的に報告します。

-

フルワイプ: デバイスからメモリカードを含むすべてのデータとアプリを直ちに消去します。 ワイプされたデバイスは、監査目的で[管理]>[デバイス]ページのデバイス一覧に残ります。 ワイプされたデバイスは、デバイスリストから削除できます。

-

Androidデバイスの場合、メモリカードをワイプするオプションをこの要求に含めることができます。

-

仕事用プロファイルで完全に管理されたAndroid Enterpriseデバイス(COPEデバイス)の場合、選択的なワイプにより仕事用プロファイルが削除された後、完全ワイプを実行できます。

-

iOSデバイスとmacOSデバイスの場合、デバイスがロックされていても直ちにワイプが実行されます。

iOS 11デバイスおよびiPadOS 12デバイス(最小バージョン)の場合:フルワイプを確認したら、携帯データネットワークプランをデバイスに保存することができます。

iOS 11.3デバイス(最小バージョン)の場合:フルワイプを確認したら、iOSデバイスが近接セットアップを実行するのを禁止できます。 新しいiOSデバイスを設定する場合、通常ユーザーは既に構成済みのiOSデバイスを使用して自分のデバイスを設定できます。 ワイプ済みのCitrix Endpoint Management管理対象デバイスについて、近接セットアップを禁止することができます。

iOS 17デバイス(最小バージョン)の場合:フルワイプを確認したら、デバイスはすべてのユーザーデータを自動的に消去し、指定されたWi-Fiネットワークに接続し、提供された登録プロファイルを使用してMDMサーバーに再登録します。

-

メモリカードの内容が削除される前にユーザーがデバイスの電源をオフにした場合、ユーザーはデバイスのデータにまだアクセスできる場合があります。

-

ワイプの要求がデバイスに送信されるまでは、要求をキャンセルできます。

-

-

検索:[管理]>[デバイス] ページの、[デバイス詳細]>[一般] で、デバイスを検索してデバイスの場所(マップなど)を報告します。検索は1回限りの操作です。[検索]を使用すると、操作を実行した時点のデバイスの場所が表示されます。一定期間にわたってデバイスを継続的に追跡するには、[追跡を有効にする]を使用します。

- この操作をAndroid(Android Enterpriseを除く)デバイス、またはAndroid Enterprise(企業所有またはBYOD)デバイスに適用する場合は、次の動作に注意してください:

- [検索] を使用するには、登録時にユーザーによって検索の権限が付与される必要があります。 ユーザーは、検索の権限を付与しないことを選択できます。 登録時にユーザーによって権限が付与されないと、Citrix Endpoint ManagementはLocateコマンドの送信時に検索の権限を再度要求します。

- この機能をiOSまたはAndroid Enterpriseデバイスに適用する場合は、次の制限に注意してください:

- Android Enterpriseデバイスの場合、位置情報デバイスポリシーでデバイスの位置情報モードが [高精度] または[バッテリー節約] に設定されていない限り、この要求は失敗します。

- iOSデバイスの場合、このコマンドは、デバイスがMDMの紛失モードである場合にのみ成功します。

- この操作をAndroid(Android Enterpriseを除く)デバイス、またはAndroid Enterprise(企業所有またはBYOD)デバイスに適用する場合は、次の動作に注意してください:

-

ロック: デバイスをリモートでロックします。 ロックは、デバイスの盗難に備えてデバイスをロックする必要がある場合に便利です。 その後、Citrix Endpoint ManagementによってPINコードが生成されてデバイスに設定されます。 デバイスにアクセスするには、PINコードを入力します。 Citrix Endpoint Managementコンソールからロックを解除するには [ロックのキャンセル] を使用します。

-

ロックおよびパスワードのリセット: デバイスをリモートロックしてパスコードをリセットします。

- 以下のデバイスではサポートされません:

- Android Enterpriseに仕事用プロファイルモードで登録済みデバイス、および

- Android 7.0より前のバージョンを実行しているデバイス

- Android 7.0以降を実行する、仕事用プロファイルモードでAndroid Enterpriseに登録されている端末の場合:

- パスコードによって、仕事用プロファイルがロックされます。 デバイスはロックされません。

- パスコードが送信されない場合、または送信されたパスコードがパスコードの要件を満たしておらず、仕事用プロファイルにパスコードが設定されていない場合:デバイスはロックされます。

- パスコードが送信されない場合、または送信されたパスコードがパスコードの要件を満たしていないが、仕事用プロファイルにパスコードが設定済みの場合:仕事用プロファイルはロックされますが、デバイスはロックされません。

- 以下のデバイスではサポートされません:

-

通知(通知音): Androidデバイスで通知音を鳴らします。

-

再起動: Windows 10およびWindows 11デバイスを再起動します。 WindowsタブレットおよびPCの場合、保留中の再起動に関するメッセージが表示されます。 再起動は5分で行われます。

-

AirPlayミラーリングの要求/停止: 監視対象のiOSデバイスで、AirPlayミラーリングを開始および停止します。

-

再起動/シャットダウン: 監視対象のiOSデバイスを直ちに再起動またはシャットダウンします。

-

取り消し: デバイスからCitrix Endpoint Managementへの接続を禁止します。

-

取り消し/認証: 選択的なワイプと同じ操作を実行します。 取り消し後に、デバイスを再承認して再登録できます。

-

警報: 監視対象のiOSデバイスが紛失モードの場合に、デバイスで警告音を鳴らします。 警告音は、デバイスの紛失モードが解除されるか、ユーザーがサウンドを無効にするまで鳴り続けます。

-

個人用回復キーの交換: FileVaultデバイスポリシーを有効にしている場合、このアクションにより新しい個人用回復キーが生成され、古いキーがこの新しいキーに置き換えられます。 この要求が保留中である間は、要求をキャンセルできます。 キャンセルするには、[個人用回復キーの交換をキャンセルする] をクリックします。

-

選択的なワイプ: 個人のデータとアプリは残して、企業のすべてのデータとアプリをデバイスから消去します。 選択的なワイプの後、[認証] 操作でデバイスを再認証すると、ユーザーは再度デバイスに登録できます。 ワイプされたデバイスは、監査目的で[管理]>[デバイス]ページのデバイス一覧に残ります。 ワイプされたデバイスは、デバイスリストから削除できます。

- Androidデバイスを選択的にワイプしても、Device Managerや社内ネットワークから切断されることはありません。 デバイスがDevice Managerにアクセスしないようにするには、デバイス証明書を失効させる必要もあります。

- Androidデバイスを選択的にワイプしてもデバイスが取り消されます。 デバイスの再登録は、デバイスを再認証するか、コンソールから削除した場合にのみ行えます。

- 仕事用プロファイルで完全に管理されたAndroid Enterpriseデバイス(COPEデバイス)の場合、選択的なワイプにより仕事用プロファイルが削除された後、完全ワイプを実行できます。 または、同じユーザー名でデバイスを再登録できます。 デバイスを再登録すると、仕事用プロファイルが再作成されます。

- iOSデバイスおよびmacOSデバイスでは、このコマンドにより、MDMを通じてインストールされたすべてのプロファイルが削除されます。

- Windowsデバイスに対して選択的ワイプを実行した場合、その時点でサインオンしているすべてのユーザーのプロファイルフォルダーの内容も削除されます。 選択的なワイプでは、構成を介してユーザーに配信したWebクリップは削除されません。 Webクリップを削除するには、ユーザーはデバイスを手動で登録解除します。 選択的にワイプされたデバイスを再登録することはできません。

- ロック解除: デバイスがロックされたときに送信されたパスコードをクリアします。 このコマンドによってデバイスがロック解除されることはありません。

[管理]>[デバイス]の[デバイス詳細]ページには、デバイスの[セキュリティ]プロパティも表示されます。 これらのプロパティには、[Strong ID]、[デバイスのロック]、[アクティベーションロックバイパス]、およびプラットフォームの種類に関するその他の情報などが含まれます。 [デバイスの完全なワイプ] フィールドには、ユーザーのPINコードが含まれます。 デバイスがワイプされた後、ユーザーはこのコードを入力する必要があります。 ユーザーがコードを忘れた場合は、こちらで確認できます。

一部の操作を自動化することができます。 詳しくは、「自動化された操作」を参照してください。

Citrix Endpoint Managementコンソールからのデバイスの削除

重要:

Citrix Endpoint Managementコンソールからデバイスを削除しても、管理対象アプリとデータはそのデバイスに残ります。 デバイスから管理対象アプリとデータを削除するには、この記事で後述する「デバイスの削除」を参照してください。

Citrix Endpoint Managementコンソールからデバイスを削除するには、[管理]>[デバイス]の順に選択し、管理対象デバイスを選択して[削除]をクリックします。

![[削除]オプション](/en-us/citrix-endpoint-management/media/manage-devices-delete.png)

デバイスの選択的なワイプ

-

[管理]>[デバイス]の順に選択し、管理対象デバイスを選択して[保護]をクリックします。

-

[セキュリティ操作] で、[選択的なワイプ] をクリックします。

-

Androidデバイスのみ、デバイスをワイプした後、[セキュリティ操作] で [取り消し] をクリックして、社内ネットワークからデバイスを切断します。

選択的ワイプ要求が実行される前にその要求を取り消すには、[セキュリティ操作] で、[選択的なワイプのキャンセル] をクリックします。

デバイスの削除

この手順では、管理対象アプリとデータをデバイスから削除し、Citrix Endpoint Managementコンソールの[デバイス]一覧からデバイスを削除します。 Citrix Endpoint Management Public REST APIを使用して、デバイスを一括で削除できます。

-

[管理]>[デバイス]の順に選択し、管理対象デバイスを選択して[保護]をクリックします。

-

[選択的なワイプ] をクリックします。 プロンプトが表示されたら、[選択的なワイプの実行] をクリックします。

-

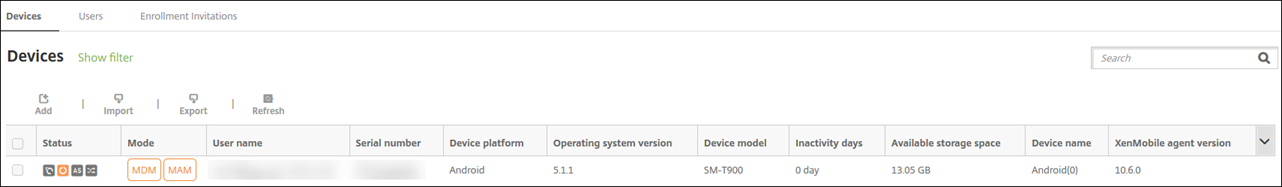

ワイプコマンドが成功したことを確認するには、[管理]>[デバイス]を更新します。 [モード] 列でMDMとMAMが黄色の場合は、ワイプコマンドが成功したことを示します。

-

[管理]>[デバイス]に移動し、デバイスを選択して[削除]をクリックします。 プロンプトが表示されたら、再び [削除] をクリックします。

アプリのロック、ロック解除、ワイプ、ワイプ解除

-

[管理]>[デバイス]の順に選択し、管理対象デバイスを選択して[保護]をクリックします。

-

[セキュリティ操作] で、アプリの操作をクリックします。

[セキュリティ操作] ボックスは、アカウントが無効になっているか、Active Directoryから削除されているユーザーのデバイスの状態を確認するために使用することもできます。 アプリロック解除またはアプリワイプ解除アクションが存在する場合、アプリがロックまたはワイプされていることを意味します。

アプリのワイプとワイプ解除

-

[管理]>[デバイス]に移動します。 デバイスを選択します。

- アプリのワイプ

- [保護]>[アプリのワイプ]をクリックします。 次のメッセージのダイアログボックスが表示されます:このデバイスのアプリをワイプしてもよろしいですか? **[アプリのワイプ]**をクリックします。

- アプリのワイプ解除

- [保護]>[アプリのワイプ解除]をクリックします。 次のメッセージのダイアログボックスが表示されます:このデバイスのアプリワイプを解除してもよろしいですか? [デバイスのワイプ解除]をクリックします。

-

同じユーザーとして、同じモードでデバイスを再登録します。

-

MDXアプリを [マイアプリ] ページから起動します。

- Citrix Secure Hubを起動します。

デバイス情報の取得

Citrix Endpoint Managementのデータベースには、モバイルデバイスの一覧が保存されます。 Citrix Endpoint Managementコンソールにデバイスを追加するには、手動でデバイスを追加するか、ファイルからデバイスの一覧をインポートします。 デバイスプロビジョニングファイル形式について詳しくは、「デバイスプロビジョニングファイル形式」を参照してください。

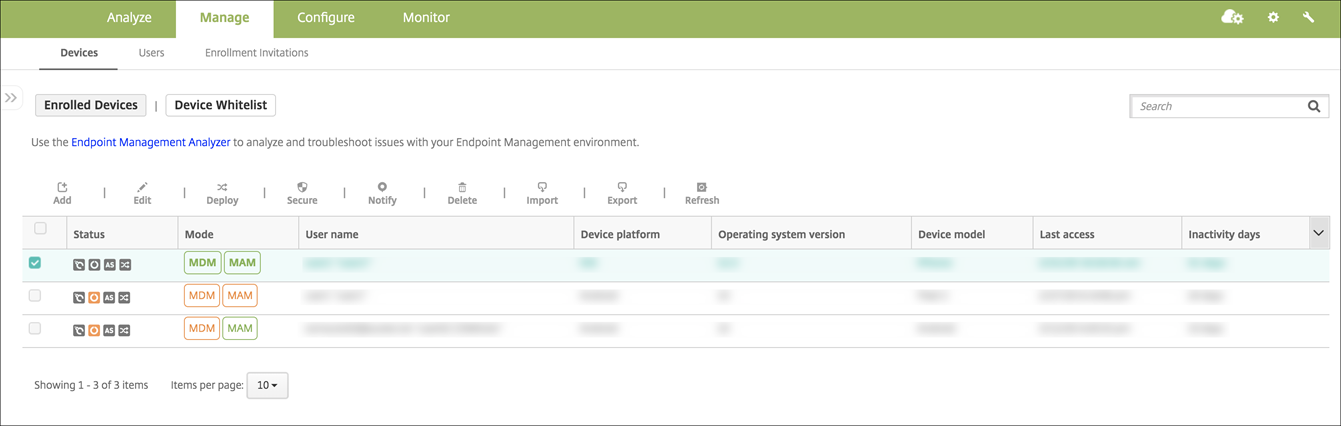

Citrix Endpoint Managementコンソールの[管理]>[デバイス]ページには、各デバイスと以下の情報が表示されます:

- 状態: デバイスがジェイルブレイクされているか、管理されているか、ActiveSync Gatewayが使用可能か、およびデバイスの展開環境の状態などを示すアイコンです。

- モード: MDMやMDM+MAMなどのデバイスモードを示します。

- ほかに、次のようなデバイスの情報を表示できます:ユーザー名、デバイスプラットフォーム、最終アクセス日時、非アクティブ日数。 これらの見出しは、デフォルトで表示されます。

[デバイス] の表をカスタマイズするには、見出しの右端の下向き矢印をクリックします。 次に、その表に表示する追加の見出しをオンにするか、または削除する見出しをオフにします。

![[デバイス]表のカスタマイズオプション](/en-us/citrix-endpoint-management/media/manage-devices-headings-menu.png)

手動によるデバイスの追加、デバイスプロビジョニングファイルからのデバイスのインポート、デバイスの詳細の編集、Active Directoryユーザープロパティのカスタマイズ、セキュリティの操作の実行、デバイスへの通知の送信を行うことができます。 デバイス表のデータ全体を.csvファイルにエクスポートして、このファイルからカスタムレポートを作成することもできます。 サーバーはすべてのデバイス属性をエクスポートします。 フィルターを適用している場合、Citrix Endpoint Managementは.csvファイルの作成時にそのフィルターを使用します。

デバイスプロビジョニングファイルからのデバイスのインポート

モバイル事業者やデバイス製造元が提供するファイルをインポートしたり、独自のデバイスプロビジョニングファイルを作成したりすることができます。 詳しくは、「デバイスプロビジョニングファイル形式」を参照してください。

-

[管理]>[デバイス]に移動して、[インポート]を選択します。 [プロビジョニングファイルのインポート] ダイアログボックスが開きます。

![[プロビジョニングファイルのインポート]ダイアログボックス](/en-us/citrix-endpoint-management/media/manage-devices-import-provisioning-file.png)

-

[ファイルの選択] を選択して、インポートするファイルまで移動します。

-

[インポート] をクリックします。 インポートされたファイルが [デバイス] の表に追加されます。

-

デバイスの情報を編集するには、[デバイス詳細]を選択して [編集] をクリックします。 [デバイス詳細] ページについて詳しくは、「デバイス情報の取得」を参照してください。

デバイスに展開

1つまたは複数のデバイスをCitrix Endpoint Managementに強制的に接続できます。 選択されたデバイスは、スケジュールされた次のチェックインを待たずに即座にリソースを受信できます。

- [管理]>[デバイス]に移動し、MDMまたはMDM+MAM管理対象デバイスを選択して[展開]をクリックします。

- ダイアログボックスで [展開] をクリックして操作を確定します。

デバイスに通知を送信する

[デバイス]ページで、デバイスに通知を送信できます。 通知について詳しくは、「通知」を参照してください。

-

[管理]>[デバイス]ページで、通知を送信するデバイスを選択します。

-

[通知] をクリックします。 [通知] ダイアログボックスが開きます。 [受信者] フィールドに、通知を受信するすべてのデバイスの一覧が表示されます。

![[通知]ダイアログボックス](/en-us/citrix-endpoint-management/media/manage-devices-notification.png)

-

次の設定を構成します:

- テンプレート: ドロップダウンリストから、送信する通知の種類を選択します。 [アドホック] を選択した場合を除き、[件名] フィールドおよび [メッセージ] フィールドには、選択したテンプレートで構成済みのテキストが入力されます。

- チャネル: メッセージの送信方法を選択します。 デフォルトは [SMTP] です。 各チャネルのメッセージの形式を表示するには、タブをクリックします。

- 差出人: オプションで送信者を入力します。

- 件名: [アドホック] メッセージの場合、件名を入力します。

- メッセージ: [アドホック] メッセージの場合、メッセージを入力します。

-

[通知] をクリックします。

[デバイス]の表のエクスポート

-

エクスポートファイルで表示する内容によって、[デバイス] の表にフィルターを適用します。

-

[デバイス] の表の上にある [エクスポート] をクリックします。 Citrix Endpoint Managementによって [デバイス] 表の情報が抽出され、.csvファイルに変換されます。

-

.csvファイルを開くか、保存します。

ユーザーデバイスの手動タグ付け

Citrix Endpoint Managementでは、次のいずれかの方法でデバイスに手動でタグ付けすることができます:

- 招待状に基づく登録処理中

- Self Help Portal登録処理中

- デバイスの所有権をデバイスプロパティとして追加する

組織または個人所有のいずれかとして、デバイスにタグ付けするオプションが用意されています。 Self Help Portalを使ってデバイスを自動登録するときに、組織または個人所有のいずれかとして、デバイスにタグを付けることができます。 以下のように手動でデバイスにタグを付けることもできます。

- Citrix Endpoint Managementコンソールの [デバイス] タブで、プロパティをデバイスに追加します。

-

[所有者] という名前のプロパティを追加し、[コーポレート] か [BYOD](個人所有)のいずれかを選択します。

![[所有者]プロパティ設定](/en-us/citrix-endpoint-management/media/manage-devices-properties-owned-by.png)

Active Directoryユーザー属性のカスタマイズ

特定のActive Directoryユーザー属性をカスタマイズして、Citrix Endpoint Managementがユーザーアカウントを作成するためにアクセスできる属性を定義できます。

属性のリストを表示するには、[設定]>[サーバープロパティ]で、サーバープロパティoptional.user.identity.attributesをカスタムキーとして追加します。 [値] フィールドでは、Citrix Endpoint Managementがデフォルトで提供するオプションのActive Directoryユーザー属性を削除したり、後で復元したりできます。 詳しくは、「サーバープロパティ」を参照してください。

デフォルト値のリストを編集して変更を保存したら、[管理]>[デバイス]>[ユーザープロパティ]に、更新されたActive Directoryユーザー属性を表示できます。 Citrix Endpoint Managementは、ユーザーがデバイスにサインインした後、または次にスケジュールされているデバイスのチェックイン中にコンソールを更新します。 スペルミスをしたり、サポートされていない値を追加したりすると、Citrix Endpoint Managementは変更を無視します。

オプションのActive Directoryユーザー属性を削除すると、次の機能に影響を与える可能性があります:

- ユーザーアカウントのプロビジョニング: 姓名の値を削除すると、Citrix Endpoint ManagementはShareFileおよびSalesforceのユーザーアカウントをプロビジョニングできません。

- 登録招待状: ユーザーのメールまたは携帯電話の詳細を削除すると、ユーザーは登録招待状を受け取ることができません。

- デバイス通知アクション: ユーザーのメールの詳細を削除すると、ユーザーはSMTP経由で通知を受信できません。

- Citrix Secure Mailへのシングルサインオン: 表示名の値を削除すると、ユーザーはシングルサインオンを使用してCitrix Secure Mailにサインインできません。

- ユーザープロパティと展開規則: ユーザープロパティと展開規則の構成で使用するオプション属性のいずれかを削除すると、既存の構成に影響が及ぶ場合があります。

- アクション:[構成]>[アクション]で自動化された操作の設定で使用するオプション属性のいずれかを削除すると、既存の構成に影響が及ぶ場合があります。

- カスタムレポート: カスタムレポートで使用するオプション属性のいずれかを削除すると、既存の構成に影響が及ぶ場合があります。

デバイスの検索

高速検索の場合、デフォルト検索のスコープには、次のデバイスプロパティのみが含まれています:

- シリアル番号

- IMEI

- Wi-Fi MACアドレス

- Bluetooth MACアドレス

- Active Sync ID

- ユーザー名

新しいサーバープロパティinclude.device.properties.during.searchを使用して検索スコープを構成できます。デフォルトはfalseです。 デバイス検索にすべてのデバイスプロパティを含めるには、[設定]>[サーバープロパティ]に移動し、設定をtrueに変更します。

デバイスプロビジョニングファイル形式

携帯電話会社またはデバイス製造業者の多くが公認のモバイルデバイスの一覧を提供しています。 この一覧を使用することで、モバイルデバイスの長い一覧を手動で入力することを避けることができます。 Citrix Endpoint Managementは、次のサポート対象デバイスに共通のインポートファイル形式をサポートしています:Android、iOS、Windows。

手動で作成したプロビジョニングファイルは次の形式にする必要があります:

SerialNumber;IMEI;OperatingSystemFamily;propertyName1;propertyValue1;propertyName2;propertyValue2; ... propertyNameN;propertyValueN

次のことに注意してください:

- 各プロパティの有効な値に関しては、デバイスのプロパティ名と値に関するPDFを参照してください

- UTF-8形式の文字セットを使用します。

-

プロビジョニングファイル内では、フィールドをセミコロン(;)で区切ります。 フィールドの一部としてセミコロンが含まれる場合は、バックスラッシュ文字(\)を使ってエスケープする必要があります。

たとえば、このプロパティの場合は次のようになります:

propertyV;test;1;2以下のようにエスケープします:

propertyV\;test\;1\;2 - シリアル番号はiOSデバイスの識別子であるため、iOSデバイスにはシリアル番号が必須です。

- その他のデバイスプラットフォームの場合、シリアル番号またはIMEIが必要です。

- OperatingSystemFamilyの有効な値は、WINDOWS、ANDROID、iOSのいずれかです。

デバイスプロビジョニングファイルの例:

`1050BF3F517301081610065510590391;15244201625379901;WINDOWS;propertyN;propertyV\;test\;1\;2;prop 2

2050BF3F517301081610065510590392;25244201625379902;ANDROID;propertyN;propertyV$*&&ééétest

3050BF3F517301081610065510590393;35244201625379903;iOS;test;

4050BF3F517301081610065510590393;;iOS;test;

;55244201625379903;ANDROID;test.testé;value;`

ファイルの各行にデバイスの説明が含まれています。 そのサンプルの最初のエントリは以下を意味しています:

- SerialNumber:

1050BF3F517301081610065510590391 - IMEI:

15244201625379901 - OperatingSystemFamily:

WINDOWS - ProertyName:

propertyN - PropertyValue:

propertyV\;test\;1\;2;prop 2