NetScaler Gateway

重要:

これらの変更を適用する前に、NetScaler スナップショットを作成するか、NetScaler 構成を保存することをお勧めします。

-

https://www.citrix.com/downloads/citrix-secure-private-access/Shell-Script/Shell-Script-for-Gateway-Configuration.htmlからスクリプトをダウンロードします。

新しい NetScaler Gateway を作成するには、 ns_gateway_secure_access.shを使用します。

既存の NetScaler Gateway を更新するには、 ns_gateway_secure_access_update.shを使用します。

-

これらのスクリプトを NetScaler マシンにアップロードします。 WinSCP アプリまたは SCP コマンドを使用できます。 たとえば、

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*です。たとえば、

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*

注意:

- 一時データを保存するには、NetScaler の /var/tmp フォルダーを使用することをお勧めします。

- ファイルが LF 行末で保存されていることを確認してください。 FreeBSD は CRLF をサポートしていません。

-bash: /var/tmp/ns_gateway_secure_access.sh: /bin/sh^M: bad interpretation: No such file or directoryというエラーが表示される場合は、行末が正しくないことを意味します。 Notepad++ などのリッチ テキスト エディターを使用してスクリプトを変換できます。

- NetScaler に SSH で接続し、シェルに切り替えます (NetScaler CLI で「shell」と入力します)。

-

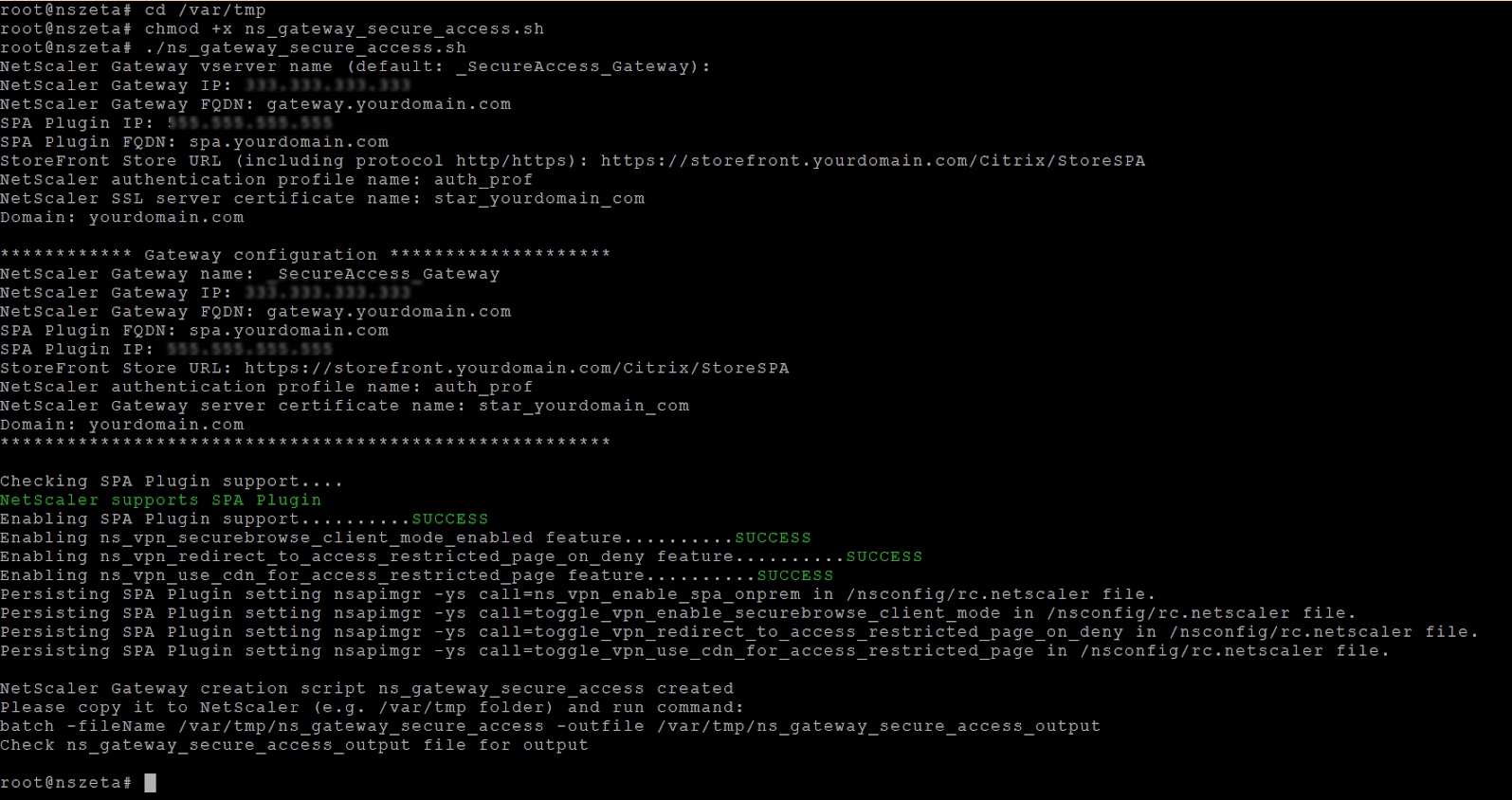

アップロードしたスクリプトを実行可能にします。 これを行うには、chmod コマンドを使用します。

chmod +x /var/tmp/ns_gateway_secure_access.sh -

アップロードしたスクリプトを NetScaler シェルで実行します。

-

必要なパラメータを入力します。 パラメータのリストについては、「 前提条件」を参照してください。

認証プロファイルと SSL 証明書の場合は、NetScaler 上の既存のリソースの名前を指定する必要があります。

複数の NetScaler コマンド (デフォルトは var/tmp/ns_gateway_secure_access) を含む新しいファイルが生成されます。

注意:

スクリプトの実行中に、NetScaler と Secure Private Access プラグインの互換性がチェックされます。 NetScaler が Secure Private Access プラグインをサポートしている場合、スクリプトにより、NetScaler の機能が、リソースへのアクセスが制限されているときにスマートアクセス タグの送信の改善と新しい拒否ページへのリダイレクトをサポートするようになります。 スマート タグの詳細については、「 スマート アクセス タグのサポート」を参照してください。

/nsconfig/rc.netscaler ファイルに保持される Secure Private Access プラグイン機能により、NetScaler の再起動後も有効に保つことができます。

-

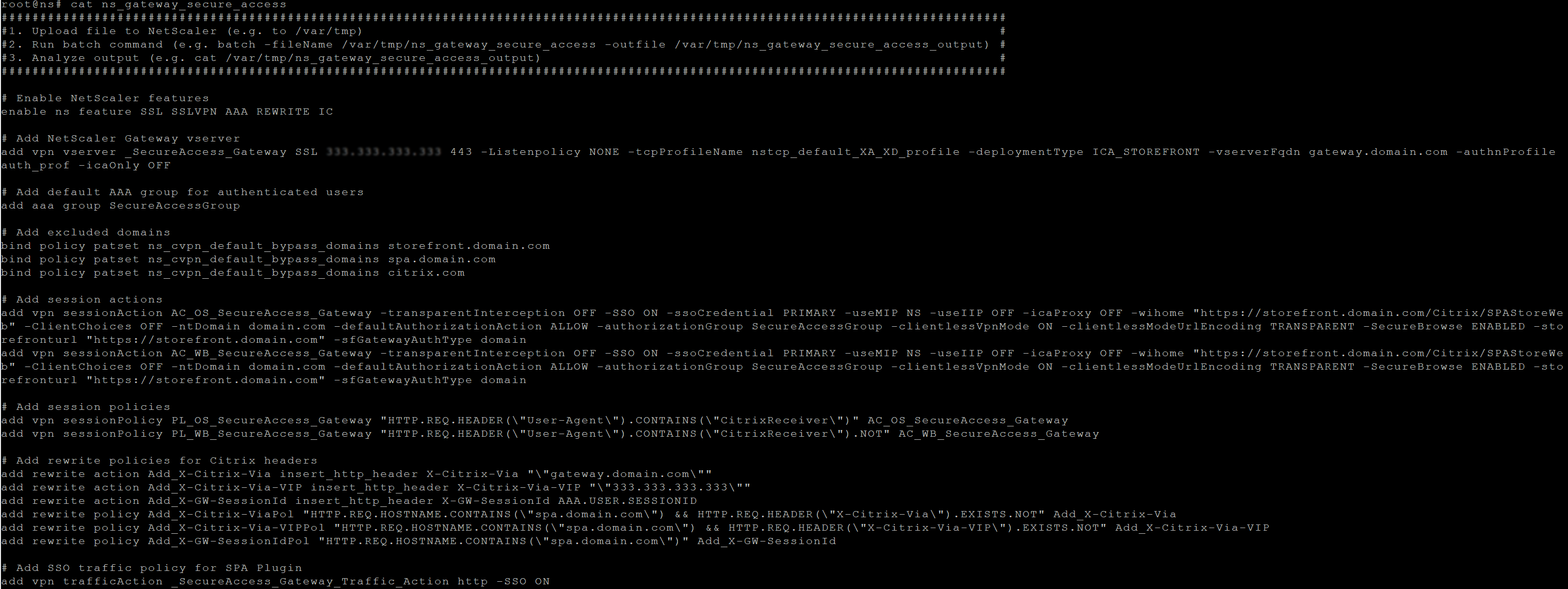

NetScaler CLI に切り替えて、バッチ コマンドを使用して、新しいファイルから生成された NetScaler コマンドを実行します。 たとえば、

batch -fileName /var/tmp/ns_gateway_secure_access -outfile/var/tmp/ns_gateway_secure_access_outputNetScaler はファイルからのコマンドを 1 つずつ実行します。 コマンドが失敗した場合は、次のコマンドを続行します。

リソースが存在する場合、または手順 6 で入力したパラメータの 1 つが正しくない場合、コマンドは失敗する可能性があります。

-

すべてのコマンドが正常に完了したことを確認します。

注意:

エラーが発生した場合でも、NetScaler は残りのコマンドを実行し、リソースを部分的に作成/更新/バインドします。 したがって、パラメータの 1 つが正しくないために予期しないエラーが発生した場合は、最初から設定をやり直すことをお勧めします。

既存の構成を使用して NetScaler Gateway でセキュア プライベート アクセスを構成する

既存の NetScaler Gateway でスクリプトを使用して、セキュア プライベート アクセスをサポートすることもできます。 ただし、スクリプトでは次のものは更新されません。

- 既存の NetScaler Gateway 仮想サーバー

- NetScaler Gatewayにバインドされた既存のセッションアクションとセッションポリシー

実行前に各コマンドを確認し、ゲートウェイ構成のバックアップを作成してください。

NetScaler Gateway仮想サーバーの設定

既存の NetScaler Gateway 仮想サーバーを追加または更新する場合は、次のパラメータが定義された値に設定されていることを確認してください。

仮想サーバーの追加:

- tcpプロファイル名: nstcp_default_XA_XD_profile

- デプロイメントタイプ: ICA_STOREFRONT (

add vpn vserverコマンドでのみ使用可能) - icaのみ: オフ

仮想サーバーを更新します。

- tcpプロファイル名: nstcp_default_XA_XD_profile

- icaのみ: オフ

例:

仮想サーバーを追加するには:

add vpn vserver _SecureAccess_Gateway SSL 999.999.999.999 443 -Listenpolicy NONE -tcpProfileName nstcp_default_XA_XD_profile -deploymentType ICA_STOREFRONT -vserverFqdn gateway.mydomain.com -authnProfile auth_prof_name -icaOnly OFF

仮想サーバーを更新するには:

set vpn vserver _SecureAccess_Gateway -icaOnly OFF

仮想サーバーのパラメータの詳細については、 vpn-sessionActionを参照してください。

NetScaler Gatewayセッションアクション

セッション アクションは、セッション ポリシーを持つゲートウェイ仮想サーバーにバインドされます。 セッション アクションを作成するときは、次のパラメータが定義された値に設定されていることを確認します。

-

透過インターセプション: オフ -

SSO: オン -

ssoCredential: プライマリ -

MIP を使用: NS -

IIP を使用: オフ -

icaProxy: オフ -

wihome:"https://storefront.mydomain.com/Citrix/MyStoreWeb"- 実際のストアの URL に置き換えます。 ストアへのパス/Citrix/MyStoreWebはオプションです。 -

クライアントの選択: オフ -

ntDomain: mydomain.com - SSO に使用 (オプション) -

デフォルト認証アクション: 許可 -

authorizationGroup: SecureAccessGroup (このグループが作成されていることを確認してください。このグループは、Secure Private Access 固有の承認ポリシーをバインドするために使用されます) -

クライアントレスVPNモード: オン -

クライアントレスモード URL エンコーディング: 透過的 -

セキュアブラウズ: 有効 -

Storefronturl:"https://storefront.mydomain.com" -

sfGatewayAuthType: ドメイン

例:

セッションアクションを追加するには:

add vpn sessionAction AC_OS_SecureAccess_Gateway -transparentInterception OFF -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.mydomain.com/Citrix/MyStoreWeb" -ClientChoices OFF -ntDomain mydomain.com -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.mydomain.com" -sfGatewayAuthType domain

セッションアクションを更新するには:

set vpn sessionAction AC_OS_SecureAccess_Gateway -transparentInterception OFF -SSO ON

For details on session action parameters, see <https://developer-docs.netscaler.com/en-us/adc-command-reference-int/13-1/vpn/vpn-sessionaction>.

Secure Private Access プラグインを VPN 仮想サーバーにバインドします。

bind vpn vserver spaonprem -appController "https://spa.example.corp"

ICAアプリとの互換性

Secure Private Access プラグインをサポートするために作成または更新された NetScaler Gateway は、ICA アプリの列挙と起動にも使用できます。 この場合、Secure Ticket Authority (STA) を構成し、それを NetScaler Gateway にバインドする必要があります。 注: STA サーバーは通常、Citrix Virtual Apps and Desktops DDC 展開の一部です。

詳細については、次のトピックを参照してください。

- NetScaler Gateway での Secure Ticket Authority の構成

- FAQ: Citrix Secure Gateway/NetScaler Gateway セキュア チケット認証局

スマートアクセスタグのサポート

次のバージョンでは、NetScaler Gateway はタグを自動的に送信します。 スマート アクセス タグを取得するためにゲートウェイ コールバック アドレスを使用する必要はありません。

- 13.1-48.47以降

- 14.1~4.42以降

スマート アクセス タグは、Secure Private Access プラグイン要求のヘッダーとして追加されます。

これらの NetScaler バージョンでこの機能を有効/無効にするには、トグル ns_vpn_enable_spa_onprem または ns_vpn_disable_spa_onprem を使用します。

-

コマンド (FreeBSD シェル) で切り替えることができます:

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

次のコマンド (FreeBSD シェル) を実行して、HTTP コールアウト構成の SecureBrowse クライアント モードを有効にします。

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

アクセスが拒否された場合に「アクセス制限」ページへのリダイレクトを有効にします。

nsapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_deny -

CDN でホストされている「アクセス制限」ページを使用します。

nsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page -

無効にするには、同じコマンドを再度実行します。

-

トグルがオンかオフかを確認するには、

nsconmsgコマンドを実行します。 -

NetScaler Gateway でスマート アクセス タグを構成するには、「 コンテキスト タグの構成」を参照してください。

NetScaler で Secure Private Access プラグインの設定を保持する

NetScaler で Secure Private Access プラグインの設定を保持するには、次の手順を実行します。

- ファイル /nsconfig/rc.netscaler を作成または更新します。

-

ファイルに次のコマンドを追加します。

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onpremnsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_modensapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_denynsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page - ファイルを保存します。

NetScaler を再起動すると、Secure Private Access プラグインの設定が自動的に適用されます。

既知の制限事項

- 既存の NetScaler Gateway はスクリプトを使用して更新できますが、1 つのスクリプトではカバーできない NetScaler 構成が無数に存在する可能性があります。

- NetScaler Gateway では ICA プロキシを使用しないでください。 NetScaler Gateway が構成されている場合、この機能は無効になります。

- クラウドに展開された NetScaler を使用する場合は、ネットワークにいくつかの変更を加える必要があります。 たとえば、特定のポートで NetScaler と他のコンポーネント間の通信を許可します。

- NetScaler Gateway で SSO を有効にする場合は、NetScaler がプライベート IP アドレスを使用して StoreFront と通信することを確認してください。 StoreFront プライベート IP アドレスを使用して、新しい StoreFront DNS レコードを NetScaler に追加する必要がある場合があります。

パブリックゲートウェイ証明書をアップロードする

パブリック ゲートウェイが Secure Private Access マシンからアクセスできない場合は、パブリック ゲートウェイ証明書を Secure Private Access データベースにアップロードする必要があります。

パブリック ゲートウェイ証明書をアップロードするには、次の手順を実行します。

- 管理者権限で PowerShell またはコマンド プロンプト ウィンドウを開きます。

- ディレクトリを、Secure Private Access インストール フォルダーの下の Admin\AdminConfigTool フォルダーに変更します (例: cd “C:\Program Files\Citrix\Citrix Access Security\Admin\AdminConfigTool”)

-

次のコマンドを実行します:

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>