NetScaler Gateway

NetScaler Gateway 構成は、Web/SaaS アプリケーションと TCP/UDP アプリケーションの両方でサポートされています。 セキュア プライベート アクセス用に NetScaler Gateway を作成したり、既存の NetScaler Gateway 構成を更新したりできます。 これらの変更を適用する前に、NetScaler スナップショットを作成するか、NetScaler 構成を保存することをお勧めします。

Web/SaaS および TCP/UDP アプリケーションの NetScaler Gateway 構成の詳細については、次のトピックを参照してください。

ICAアプリとの互換性

Secure Private Access プラグインをサポートするために作成または更新された NetScaler Gateway は、ICA アプリの列挙と起動にも使用できます。 この場合、Secure Ticket Authority (STA) を構成し、それを NetScaler Gateway にバインドする必要があります。

注意:

STA サーバーは通常、Citrix Virtual Apps and Desktops 展開の一部です。

詳細については、次のトピックを参照してください。

- NetScaler Gateway での Secure Ticket Authority の構成

- FAQ: Citrix Secure Gateway/NetScaler Gateway セキュア チケット認証局

スマートアクセスタグのサポート

注意:

- このセクションで提供される情報は、NetScaler Gateway のバージョンが 14.1-25.56 より前の場合にのみ適用されます。

- NetScaler Gateway のバージョンが 14.1~25.56 以降の場合は、CLI または GUI を使用して NetScaler Gateway で Secure Private Access プラグインを有効にできます。 詳細については、「 NetScaler Gateway で Secure Private Access プラグインを有効にする」を参照してください。

次のバージョンでは、NetScaler Gateway はタグを自動的に送信します。 スマート アクセス タグを取得するためにゲートウェイ コールバック アドレスを使用する必要はありません。

- 13.1~48.47以降

- 14.1~4.42以降

スマート アクセス タグは、Secure Private Access プラグイン要求のヘッダーとして追加されます。

これらの NetScaler バージョンでこの機能を有効/無効にするには、トグル ns_vpn_enable_spa_onprem または ns_vpn_disable_spa_onprem を使用します。

-

コマンド (FreeBSD シェル) で切り替えることができます:

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

次のコマンド (FreeBSD シェル) を実行して、HTTP コールアウト構成の SecureBrowse クライアント モードを有効にします。

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

アクセスが拒否された場合に「アクセス制限」ページへのリダイレクトを有効にします。

nsapimgr -ys call=toggle_vpn_redirect_to_access_restricted_page_on_deny -

CDN でホストされている「アクセス制限」ページを使用します。

nsapimgr -ys call=toggle_vpn_use_cdn_for_access_restricted_page -

無効にするには、同じコマンドを再度実行します。

-

トグルがオンかオフかを確認するには、

nsconmsgコマンドを実行します。 -

NetScaler Gateway でスマート アクセス タグを構成するには、「 コンテキスト タグの構成」を参照してください。

NetScaler で Secure Private Access プラグインの設定を保持する

NetScaler で Secure Private Access プラグインの設定を保持するには、次の手順を実行します。

- ファイル /nsconfig/rc.netscaler を作成または更新します。

-

ファイルに次のコマンドを追加します。

nsapimgr -ys call=ns_vpn_enable_spa_onpremnsapimgr -ys call=toggle_vpn_enable_securebrowse_client_modensapimgr -ys call=toggle_vpn_redirect_to_access_restricted_page_on_denynsapimgr -ys call=toggle_vpn_use_cdn_for_access_restricted_page - ファイルを保存します。

NetScaler を再起動すると、Secure Private Access プラグインの設定が自動的に適用されます。

NetScaler Gatewayでセキュアプライベートアクセスプラグインを有効にする

NetScaler Gateway 14.1~25.56 以降では、NetScaler Gateway CLI または GUI を使用して、NetScaler Gateway で Secure Private Access プラグインを有効にできます。 この構成は、2407 より前のバージョンで使用されていた nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem ノブを置き換えます。

CLI:

コマンドプロンプトで、次のコマンドを入力します:

set vpn parameter -securePrivateAccess ENABLED

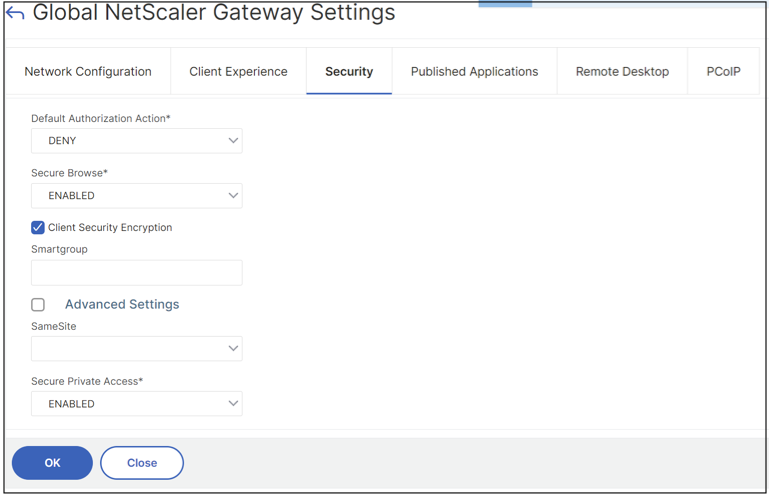

GUI:

- NetScaler Gateway > グローバル設定 > グローバル NetScaler Gateway 設定の変更に移動します。

- [Security] タブをクリックします.

- セキュア プライベート アクセスで、 有効を選択します。

パブリックゲートウェイ証明書をアップロードする

パブリック ゲートウェイが Secure Private Access マシンからアクセスできない場合は、パブリック ゲートウェイ証明書を Secure Private Access データベースにアップロードする必要があります。

パブリック ゲートウェイ証明書をアップロードするには、次の手順を実行します。

- 管理者権限で PowerShell またはコマンド プロンプト ウィンドウを開きます。

- ディレクトリを、Secure Private Access インストール フォルダーの下の Admin\AdminConfigTool フォルダーに変更します (例: cd “C:\Program Files\Citrix\Citrix Access Security\Admin\AdminConfigTool”)

-

次のコマンドを実行します:

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>

既知の制限事項

- 既存の NetScaler Gateway はスクリプトを使用して更新できますが、1 つのスクリプトではカバーできない NetScaler 構成が無数に存在する可能性があります。

- NetScaler Gateway では ICA プロキシを使用しないでください。 NetScaler Gateway が構成されている場合、この機能は無効になります。

- クラウドに展開された NetScaler を使用する場合は、ネットワークに変更を加える必要があります。 たとえば、特定のポートで NetScaler と他のコンポーネント間の通信を許可します。

- NetScaler Gateway で SSO を有効にする場合は、NetScaler がプライベート IP アドレスを使用して StoreFront と通信することを確認してください。 StoreFront プライベート IP アドレスを使用して、StoreFront DNS レコードを NetScaler に追加する必要がある場合があります。