概念証明:Citrix Secure Workspace Access による内部Webアプリケーションへの安全なアクセス

概要

リモート作業では、ユーザーは内部Webベースのアプリケーションにアクセスする必要があります。より優れたエクスペリエンスを提供することは、VPN 配置モデルを回避することを意味し、多くの場合、次のような課題が生じます。

- VPN リスク 1: インストールと設定が困難である

- VPN リスク 2: エンドポイントデバイスに VPN ソフトウェアをインストールすることをユーザーに要求する。エンドポイントデバイスでは、サポートされていないオペレーティングシステムを使用する可能性があります。

- VPN リスク 3: 信頼できないエンドポイントデバイスが企業のネットワーク、リソース、およびデータへの無制限アクセスを防ぐために、複雑なポリシーの設定を要求します。

- VPN リスク 4: VPN インフラストラクチャとオンプレミスインフラストラクチャ間でセキュリティポリシーの同期を維持することが困難。

全体的なユーザーエクスペリエンスを向上させるには、組織はすべての認可アプリケーションを統一し、ユーザーログイン操作を簡素化しながら、認証標準を適用できる必要があります。

組織では、SaaS、Web、Windows、Linux アプリケーション、デスクトップを配信し、セキュリティで保護できる必要があります。ただし、これらのリソースの一部はデータセンターの範囲外に存在し、データセンター外のリソースにアクセスすることができます。Citrix Workspaceでは、ユーザーが承認したリソースへの安全なVPNレスアクセスを組織に提供します。

この概念実証シナリオでは、ユーザーは、プライマリユーザーディレクトリとしてActive Directory、Azure Active Directory、Okta、Google、またはCitrix Gatewayを使用してCitrix Workspaceに対して認証を行います。Citrix Workspaceでは、定義された一連のエンタープライズWebアプリケーションに対して、シングルサインオンサービスを提供します。

Citrix Secure Workspace Access サービスがCitrixサブスクリプションに割り当てられている場合、画面ベースのウォーターマークの適用、印刷/ダウンロードアクションの制限、画面の取得制限、キーボードの難読化、信頼できないリンクからのユーザーの保護など、強化されたセキュリティポリシーが適用されます。ウェブアプリケーションの上に。

このアニメーションでは、Citrixが提供するSSOを使用してWebアプリケーションにアクセスし、Citrix Secure Workspace Access サービスでセキュリティで保護されているユーザーを示しています。

このデモでは、ユーザーがCitrix Workspace内からアプリケーションを起動し、データセンターへのVPNレス接続を使用するフローを示します。ユーザーは外部デバイスから内部Webアプリにアクセスするため、アクセス要求はCitrix Workspace内から送信する必要があります。

この概念実証ガイドでは、次の方法について説明します。

- Citrix Workspace のセットアップ

- プライマリ・ユーザー・ディレクトリの統合

- データセンター内にある Outlook Web Access のシングルサインオンを組み込む

- ウェブサイトフィルタリングポリシーを定義する

- 構成を検証する

Citrix Workspace のセットアップ

環境を設定するための最初の手順は、Citrix Workspaceを組織用に準備することです。これには、

- ワークスペース URL の設定

- 適切なサービスの有効化

ワークスペースの URL を設定

- Citrixクラウドに接続して管理者アカウントでログインする

- Citrix Workspaceで、左上のメニューから[ ワークスペース構成 ]にアクセスします

- [ アクセス ] タブで、組織の一意の URL を入力し、[有効] を選択します。

サービスを有効にする

[ サービス統合 ] タブで、次のサービスを有効にして、Web アプリケーションのユースケースへの安全なアクセスをサポートします

- ゲートウェイ

- Secure Browser

確認

Citrix Workspaceでは、サービスとURL設定の更新にしばらく時間がかかります。ブラウザから、カスタムワークスペース URL がアクティブであることを確認します。ただし、プライマリユーザーディレクトリが定義されて構成されるまで、ログオンは使用できません。

プライマリ・ユーザー・ディレクトリの統合

ユーザーが Workspace に対して認証できるようにするには、 プライマリ・ユーザー・ディレクトリ を構成する必要があります。Workspace 内のアプリに対するすべての要求はセカンダリ ID へのシングルサインオンを使用するため、プライマリユーザーディレクトリはユーザーが必要とする唯一のアイデンティティです。

組織は次のプライマリ・ユーザー・ディレクトリのいずれかを使用できます

- Active Directory: Active Directory 認証を有効にするには、 Cloud Connectorのインストール ガイドに従って、クラウドコネクタを Active Directory ドメインコントローラーと同じデータセンター内に展開する必要があります。

- 時間ベースのワンタイムパスワードを使用する Active Directory: Active Directory ベースの認証には、時間ベースのワンタイムパスワード (TOTP) を使用した多要素認証を含めることもできます。このガイドはこの認証オプションを有効にするために必要な手順について説明します。

- Azure Active Directory: ユーザーは、Azure Active Directory の ID を使用して Citrix Workspace に認証できます。このオプションの設定の詳細については、このガイドを参照してください。

- Citrix Gateway: 組織はオンプレミスの Citrix Gateway を使用して、Citrix Workspace の ID プロバイダーとして機能できます。このガイドにより、統合の詳細が提供されます。

- Okta: 組織では、Citrix Workspace のプライマリユーザーディレクトリとして Okta を使用できます。このガイドによりオプションの構成手順が提供されます。

シングルサインオンの構成

WebアプリをCitrix Workspaceに正常に統合するには、管理者が次の操作を実行する必要があります。

- ゲートウェイコネクタの展開

- Web アプリの設定

- ウェブアプリを認証する

ゲートウェイコネクタの展開

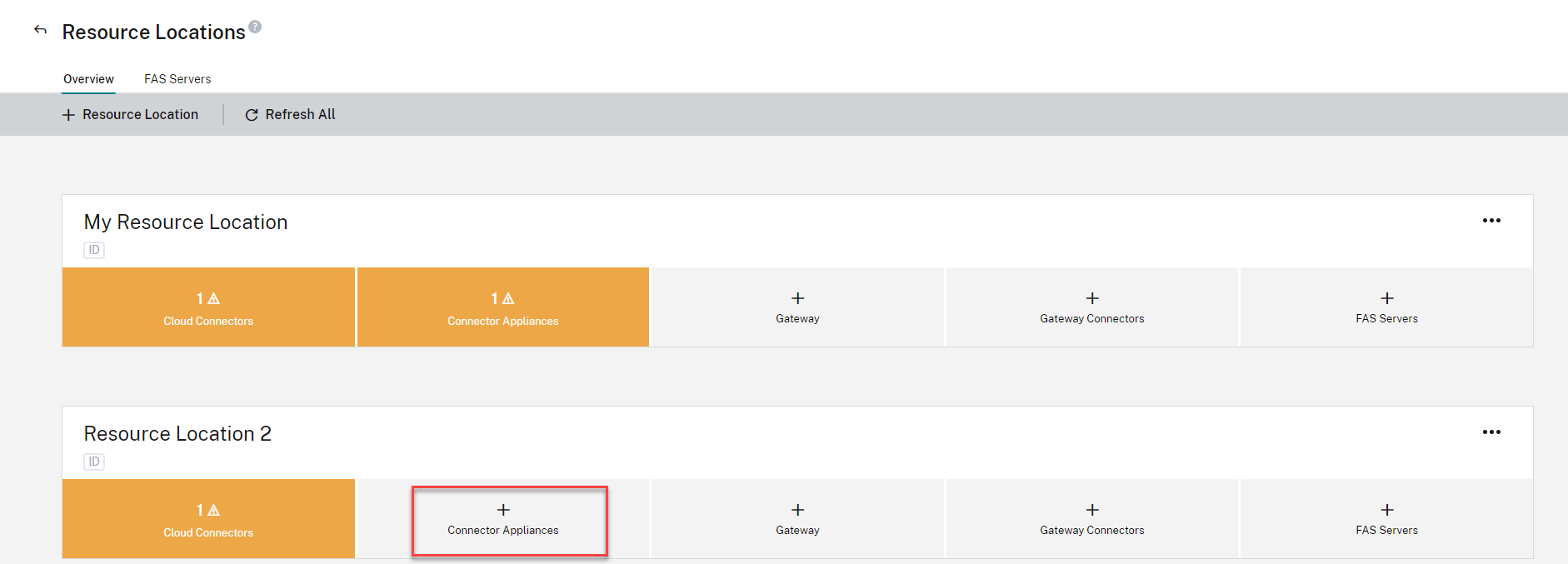

- Citrix Cloudで、メニューバーから[ リソースの場所 ]を選択します。

- Web アプリを含むサイトに関連付けられたリソースの場所で、[ ゲートウェイコネクタ]

- [ ゲートウェイコネクタの追加] を選択します。

- 適切なハイパーバイザーに関連付けられているイメージをダウンロードします。このブラウザウィンドウを開いたままにしておく

- ダウンロードしたら、ハイパーバイザーにイメージをインポートします。

- イメージが起動すると、コンソールにアクセスするために使用する URL が提供されます

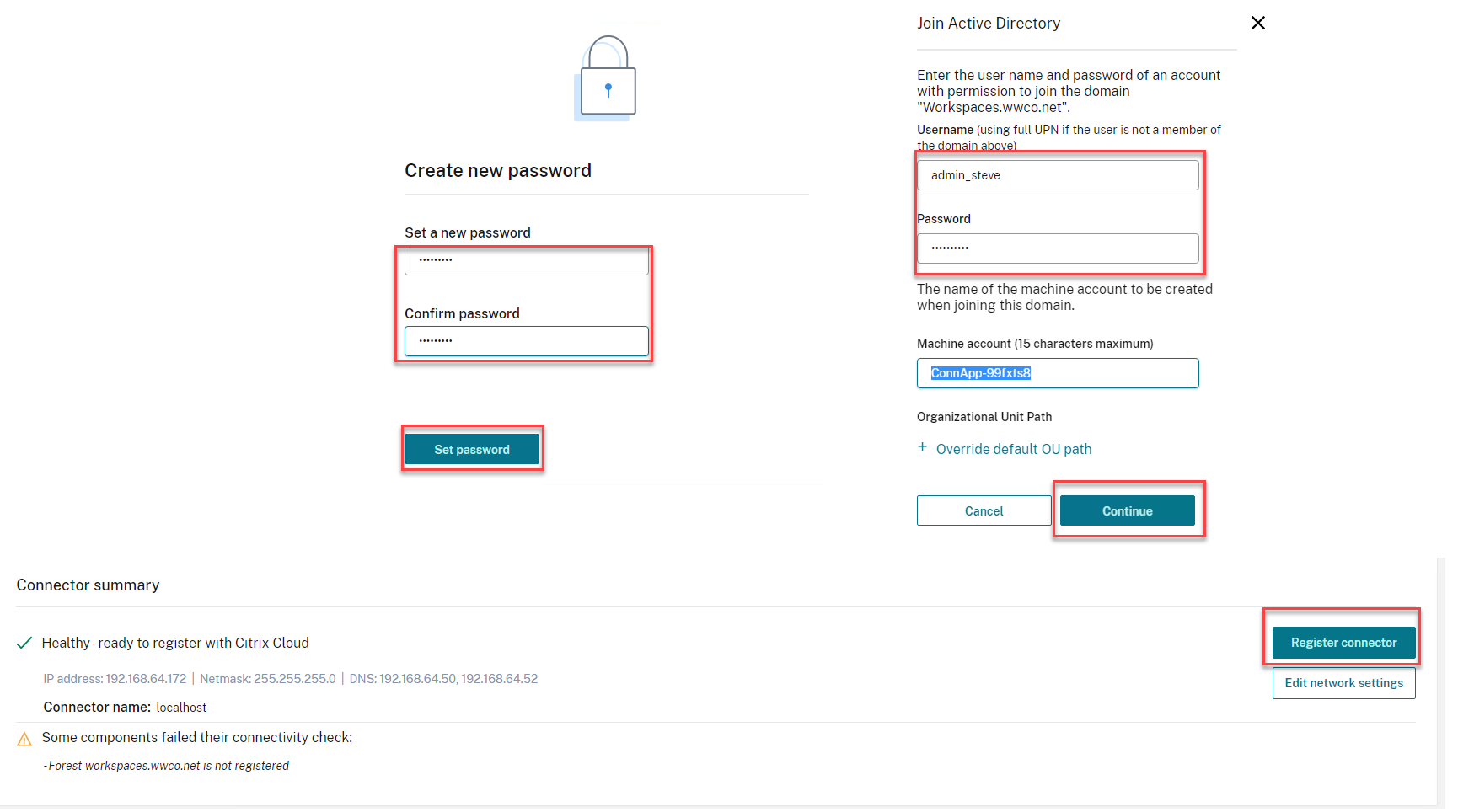

- コネクタにログインし、管理者パスワードを変更し、ネットワーク IP アドレスを設定します

- 特定のオンプレミスアプリケーション (SharePoint など) にシングルサインオンを提供するには、Kerberos 制約付き委任を実行するようにアカウントを構成します

- コネクタのイメージをダウンロードしたブラウザウィンドウに戻ります。[ アクティベーションコードを取得] を選択します

- オンプレミスのゲートウェイコネクタ構成画面にアクティベーションコードを追加します。正しく実行された場合、ゲートウェイコネクタにCitrix Gatewayサービスとの確立された接続が表示されます。

Web アプリの設定

- Citrix Cloudで、[ゲートウェイ]タイルから[ 管理 ]を選択します。

- [ Web/SaaS アプリを追加] を選択します

- テンプレートの選択ウィザードで、[ スキップ]

- アプリの詳細ウィンドウで、[ 社内ネットワーク] を選択します。

- アプリケーションの名前を指定します

- Web アプリケーションの URL を入力します

- 必要に応じて、Web アプリケーションに関連するドメインを追加します。

- 必要に応じて、アプリケーション固有のアイコンを追加します。

注: 強化されたセキュリティポリシーは、関連するドメインフィールドを使用して、セキュリティで保護する URL を決定します。前の手順の URL に基づいて、関連するドメインが 1 つ自動的に追加されます。強化されたセキュリティポリシーでは、アプリケーションに関連するドメインが必要です。アプリケーションで複数のドメイン名を使用する場合は、各ドメイン名を関連ドメインフィールドに追加する必要があります。多くの場合、 *.<companyID>.company.com (例 *.mail.citrix.com)

- [ セキュリティの強化 ] ウィンドウで、環境に適切なセキュリティポリシーを選択します。

- 次を選択

- Web アプリケーションをホストする適切なリソースの場所を選択します。ゲートウェイコネクタが以前にインストールおよび構成されていない場合は、ここで実行する必要があります。

- 次を選択

- 「 シングル・サインオン 」ウィンドウで、Webアプリケーションに適したSSOオプションを選択します。これには多くの場合、Web アプリの所有者のヘルプが必要です。OWA の場合は、[ フォームベース] を選択します。

- Web アプリのログオンフォームに適切な情報を入力します。これはアプリ固有のものです

- [ 保存] を選択します

- [ 完了] を選択

ウェブアプリを認証する

- Citrix Cloudで、メニューから[ ライブラリ ]を選択します

- Web アプリを検索し、[ 登録者を管理]

- アプリを起動する権限のある適切なユーザー/グループを追加します。

検証

IDP が開始する検証

- Citrix Workspaceにユーザーとしてログインする

- 構成された Web アプリケーションを選択します

- ウェブアプリが正常に起動する

SPが開始する検証

- 内部Webアプリへのアクセスは、Citrix Workspace内から開始する必要があります

ウェブサイトフィルタリングポリシーを定義する

Citrix Secure Workspace Access サービスは、SaaSおよびWebアプリ内でWebサイトフィルタリングを提供し、フィッシング攻撃からユーザーを保護するのに役立ちます。以下に、Web サイトフィルターポリシーを設定する方法を示します。

- Citrix Cloudから、Secure Workspace Access タイル内で管理する

- このガイドに従っていれば、「 エンドユーザー認証の設定 」ステップと「 SaaS、Web および仮想アプリケーションへのエンドユーザアクセスの構成 」の手順は完了です。[コンテンツアクセスの設定]を選択します。

- [編集] を選択します。

- **ウェブサイトカテゴリを絞り込むオプションを有効にします**

- [ ブロックされたカテゴリ ] ボックスで、[ 追加]

- ユーザーのアクセスをブロックするカテゴリを選択してください

- 適用可能なカテゴリをすべて選択したら、[ 追加]

- 許可されたカテゴリについても同じ操作を行います

- リダイレクトされたカテゴリについても同じ操作を行います。これらのカテゴリは、セキュアブラウザインスタンスにリダイレクトされます。

- 必要に応じて、管理者は、カテゴリの定義に使用したのと同じプロセスに従って、特定の URL について、拒否、許可、およびリダイレクトされたアクションをフィルタリングできます。ウェブサイトの URL はカテゴリよりも優先されます。

構成を検証する

IDP が開始する検証

- Citrix Workspaceにユーザーとしてログインする

- 構成された Web アプリケーションを選択します。アプリは組み込みブラウザ内で起動します。

- ユーザーがアプリに自動的にサインオン

- 適切な拡張セキュリティポリシーが適用される

- 構成されている場合は、ブロック、許可、リダイレクトされたカテゴリにある Web アプリ内の URL を選択します。

- 構成されている場合は、ブロック、許可、リダイレクトされた URL にある Web アプリ内の URL を選択します。

SPが開始する検証

- 内部Webアプリへのアクセスは、Citrix Workspace内から開始する必要があります

Web アプリケーションの設定例

OWA

Outlook Web Access の SSO 構成は次のとおりです。

SharePoint

SharePoint 用のオンプレミス展開では、さまざまな種類の認証 (Kerberos、フォームベース、および SAML) をサポートできます。Kerberos を使用する内部 SharePoint サイトの SSO 構成は次のとおりです。

トラブルシューティング

強化されたセキュリティポリシーが失敗する

ユーザーは、強化されたセキュリティポリシー (透かし、印刷、またはクリップボードアクセス) が失敗することがあります。通常、これは、Web アプリケーションが複数のドメイン名を使用しているために発生します。Web アプリケーションのアプリケーション構成設定には、[ 関連ドメイン] のエントリがありました。

強化されたセキュリティポリシーは、関連するドメインに適用されます。不足しているドメイン名を識別するために、管理者はローカルブラウザーを使用して Web アプリにアクセスし、次の操作を実行できます。

- ポリシーが失敗するアプリのセクションに移動します

- Google ChromeとMicrosoft Edge(Chromium版)では、ブラウザの右上にある 3 つのドットを選択してメニュー画面を表示します。

- [ その他のツール] を選択します。

- 開発者ツールの選択

- 開発者ツールで、[ ソース] を選択します。これは、アプリケーションのそのセクションのアクセスドメイン名のリストを提供します。アプリのこの部分で強化されたセキュリティポリシーを有効にするには、 それらのドメイン名をアプリ構成内の関連ドメインフィールドに入力する必要があります 。関連ドメインは以下のように追加されます。

*.domain.com