オンプレミスのCitrix GatewayをIDプロバイダーとしてCitrix Cloudに接続する

Citrix Cloudでは、オンプレミスのCitrix GatewayをIDプロバイダーとして使用してワークスペースにサインインする利用者が認証されるようにできます。

Citrix Gateway認証を使用すると、以下のことを実行できます:

- 引き続き、既存のCitrix Gatewayでユーザーを認証するため、Citrix Workspace経由でオンプレミスのVirtual Apps and Desktopsのリソースにアクセスできます。

- Citrix WorkspaceでCitrix Gatewayの認証、承認、および監査(AAA:authentication, authorization, and auditing)機能を使用します。

- パススルー認証、スマートカード、セキュアトークン、条件付きアクセスポリシー、フェデレーション、その他多くの機能を使用しながら、ユーザーに必要なリソースへのCitrix Workspace経由のアクセスを提供できます。

ヒント:

「Citrix IDと認証の概要」教育コースで、サポートされているIDプロバイダーの詳細をご覧ください。「Planning Citrix Identity and Access Management」モジュールには、このIDプロバイダーをCitrix Cloudに接続してCitrix Workspaceの認証を有効にする方法を説明した短い動画があります。

サポートされるバージョン

Citrix Gateway認証は、次のオンプレミス製品バージョンでの使用がサポートされています:

- Citrix Gateway 12.1 54.13 Advanced Edition以降

- Citrix Gateway 13.0 41.20 Advanced Edition以降

前提条件

Cloud Connector

Citrix Cloud Connectorソフトウェアのインストール先となるサーバーが少なくとも2台必要です。これらのサーバーは、次の要件を満たしている必要があります:

- 「Citrix Cloud Connectorの技術詳細」に記載されているシステム要件を満たしている。

- 他のCitrixコンポーネントはインストールされておらず、Active Directoryドメインコントローラーではなく、リソースの場所のインフラストラクチャに不可欠なマシンでもない。

- サイトが存在するドメインに参加している。ユーザーが複数のドメインにあるサイトのアプリケーションにアクセスする場合は、各ドメインにCloud Connectorを少なくとも2つインストールする必要があります。

- サイトに接続可能なネットワークに接続している。

- インターネットに接続済み。詳しくは、「システムおよび接続要件」を参照してください。

- Citrix Cloudとの高可用性接続を実現するためには、少なくとも2つのCloud Connectorが必要です。インストール後、Citrix CloudはCloud Connectorによりサイトを検出して通信できるようになります。

Cloud Connectorのインストール手順について詳しくは、「Cloud Connectorのインストール」を参照してください。

Active Directory

Citrix Gateway認証を有効にする前に、次のタスクを実行します:

- ワークスペース利用者にActive Directory(AD)のユーザーアカウントがあることを確認します。ADアカウントがない利用者は、ワークスペースにサインインできません。

- 利用者のADアカウントのユーザープロパティが入力されていることを確認します。Citrix Cloudでは、利用者がサインインする際、ユーザーコンテキストを決定するためにこれらのプロパティが必要とされます。これらのプロパティが入力されていないと、利用者がワークスペースにサインインできません。これらのプロパティには以下が含まれます:

- メールアドレス

- 表示名

- 共通名

- SAMアカウント名

- ユーザープリンシパル名

- OID

- SID

- Active Directory(AD)をCitrix Cloudアカウントに接続します。このタスクでは、「Cloud Connector」セクションの説明に従い、準備したサーバーにCloud Connectorソフトウェアをインストールします。Cloud Connectorにより、Citrix Cloudがオンプレミス環境と通信できるようになります。手順については、「Azure Active DirectoryをCitrix Cloudに接続する」を参照してください。

- Citrix Gateway認証を使用してフェデレーションを実行している場合、ADユーザーをフェデレーションプロバイダーと同期します。Citrix Cloudでは、サインインするワークスペース利用者のADユーザー属性が必要とされます。

要件

Citrix Gatewayの拡張ポリシー

Citrix Gateway認証では、クラシックポリシーが廃止されたため、オンプレミスGatewayの拡張ポリシーを使用する必要があります。拡張ポリシーでは、IDプロバイダーチェーンなどのオプションを含むCitrix Cloudの多要素認証(MFA)がサポートされています。現在クラシックポリシーを使用している場合、Citrix CloudでCitrix Gateway認証を使用するには、新しい拡張ポリシーを作成する必要があります。拡張ポリシーを作成する際に、クラシックポリシーのアクション部分を再利用できます。

署名用証明書

Citrix Workspaceの利用者を認証するためにGatewayを構成する場合、GatewayはOpenID Connectプロバイダーとして機能します。Citrix CloudとGateway間のメッセージはOIDCプロトコルに準拠し、デジタル署名トークンが含まれます。したがって、これらのトークンに署名するための証明書を構成する必要があります。この証明書は、公的証明機関(CA)から発行される必要があります。私的CAが発行した証明書は使用できません。Citrix Cloudに私的なCA証明書を提供する手段がないためです。そのため、信頼できる証明書チェーンを確立できません。署名用の証明書を複数構成する場合、各メッセージでこれらのキーがローテーションされます。

キーをVPNグローバルにバインドする必要がありますこれらのキーがないと、利用者はサインイン後にワークスペースに正常にアクセスできません。

クロック同期

OIDCのデジタル署名されたメッセージにはタイムスタンプが含まれているため、GatewayはNTP時間に同期される必要があります。クロックが同期されていない場合、Citrix Cloudでのトークンの有効性チェックでトークンが古いと判断されます。

タスクの概要

Citrix Gateway認証を設定するには、次のタスクを実行します:

- [IDおよびアクセス管理] でGatewayへの接続を構成します。この手順では、GatewayのクライアントID、シークレット、リダイレクトURLを生成します。

- Gatewayで、Citrix Cloudから生成された情報を使用してOAuth IDプロバイダー拡張ポリシーを作成します。これによりCitrix CloudがオンプレミスGatewayに接続できるようになります。手順については、以下の記事を参照してください。

- Citrix Gateway 12.1:オンプレミスCitrix GatewayをIDプロバイダーとしてCitrix Cloudに使用

- Citrix Gateway 13.0:オンプレミスCitrix GatewayをIDプロバイダーとしてCitrix Cloudに使用

- [ワークスペース構成] で、利用者のCitrix Gateway認証を有効にします。

ワークスペース利用者のCitrix Gateway認証を有効にするには

- Citrix Cloudメニューで、[IDおよびアクセス管理] を選択します。

-

[認証] タブの [Citrix Gateway] で省略記号メニューをクリックし、[接続] を選択します。

![[接続]メニューが強調表示されたGateway認証オプション](/en-us/citrix-cloud/media/id-access-mgmt-ad-gateway-connect-menu.png)

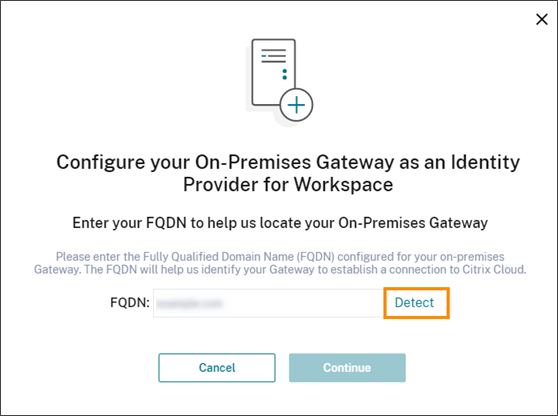

- オンプレミスGatewayの完全修飾ドメイン名を入力して [検出] をクリックします。

Citrix Cloudが正常にFQDNを検出したら、[続行] をクリックします。

Citrix Cloudが正常にFQDNを検出したら、[続行] をクリックします。 - オンプレミスGatewayとの接続を作成します:

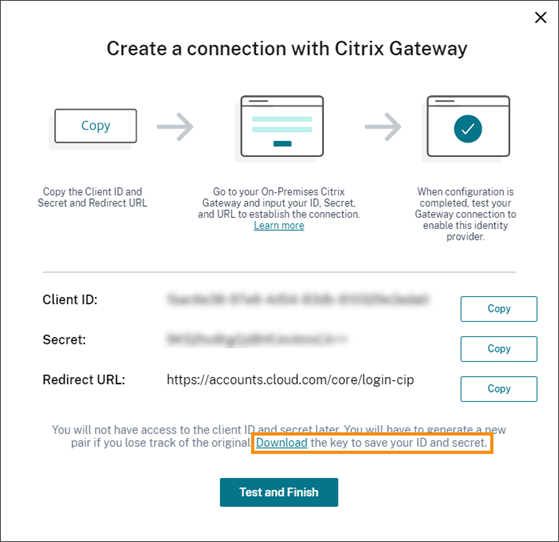

- Citrix Cloudで表示されるクライアントID、シークレット、リダイレクトURLをコピーします。

また、この情報のコピーをダウンロードし、参照用としてオフラインで安全に保存します。この情報は生成後、Citrix Cloudで表示することはできなくなります。

また、この情報のコピーをダウンロードし、参照用としてオフラインで安全に保存します。この情報は生成後、Citrix Cloudで表示することはできなくなります。 - Gatewayで、Citrix CloudのクライアントID、シークレット、リダイレクトURLを使用してOAUth IDプロバイダー拡張ポリシーを作成します。手順については、以下の記事を参照してください。

- Citrix Gateway 12.1の場合:オンプレミスCitrix GatewayをIDプロバイダーとしてCitrix Cloudに使用

- Citrix Gateway 13.0の場合:オンプレミスCitrix GatewayをIDプロバイダーとしてCitrix Cloudに使用

- [テストして終了] をクリックします。Citrix Cloudは、Gatewayが到達可能であり、正しく構成されていることを確認します。

- Citrix Cloudで表示されるクライアントID、シークレット、リダイレクトURLをコピーします。

- ワークスペースのCitrix Gateway認証を有効にするには:

- Citrix Cloudメニューから、[ワークスペース構成]を選択します。

- [認証] タブで [Citrix Gateway] を選択します。

- [利用者のエクスペリエンスに与える影響を了承しています] を選択して [保存] をクリックします。

トラブルシューティング

最初の手順として、この記事の「前提条件」および「要件」セクションを確認します。オンプレミス環境に必要なコンポーネントがすべて揃っており、必要な構成をすべて行ったことを確認してください。これらのアイテムのいずれかが欠落しているか、正しく構成されていないと、Citrix Gatewayでのワークスペース認証が機能しません。

Citrix CloudとオンプレミスのGatewayとの間で接続の問題が発生した場合、以下の事項を確認してください:

- Gatewayの完全修飾ドメイン名がインターネットで到達可能である。

- Citrix CloudでGatewayの完全修飾ドメイン名を正しく入力した。

- OAuth IDプロバイダーポリシーの

-issuerパラメーターにGatewayのURLを正しく入力した。例:-issuer https://GatewayFQDN.com。issuerパラメーターでは大文字と小文字は区別されません。 - Citrix CloudのクライアントID、シークレット、リダイレクトURLの値が、OAuth IDプロバイダーポリシーの[クライアントID][クライアントシークレット]、[リダイレクトURL]、[オーディエンス]フィールドに正しく入力されている。ポリシーの[オーディエンス]フィールドに正しいクライアントIDが入力されていることを確認します。

- OAuth IDプロバイダー認証ポリシーが正しく構成されている。手順については、以下の記事を参照してください。

- Citrix Gateway 12.1:オンプレミスCitrix GatewayをIDプロバイダーとしてCitrix Cloudに使用

- Citrix Gateway 13.0:オンプレミスCitrix GatewayをIDプロバイダーとしてCitrix Cloudに使用

- ポリシーが「認証ポリシーのバインド」に記載されている手順で、AAA認証サーバーに正しくバインドされていることを確認します。

グローバルカタログサーバー

Gatewayは、ユーザーアカウントの詳細に加えて、ユーザーのドメイン名、Active DirectoryのNETBIOS名、およびルートActive Directoryドメイン名を取得します。Active DirectoryのNETBIOS名を取得するために、Gatewayはユーザーアカウントが存在するActive Directoryを検索します。NETBIOS名はグローバルカタログサーバーに複製されません。

Active Directory環境でグローバルカタログサーバーを使用する場合、これらのサーバーで構成されたLDAPアクションはCitrix Cloudで機能しません。代わりに、LDAPアクションで個別のActive Directoryを構成する必要があります。複数のドメインまたはフォレストがある場合、複数のLDAPポリシーを構成できます。

KerberosまたはIDプロバイダーチェーンを使用したシングルサインオンのActive Directory検索

Kerberosか、利用者のサインインにSAMLまたはOIDCプロトコルを使用するまたは外部IDプロバイダーを使用する場合、Active Directory参照が構成されていることを確認します。Gatewayでは、利用者のActive DirectoryユーザープロパティとActive Directory構成プロパティを取得するためにActive Directory参照が必要です。

認証がサードパーティのサーバーによって処理される場合でも、LDAPポリシーが構成されていることを確認してください。これらのポリシーを構成するには、以下のタスクを実行して既存のログインスキーマプロファイルに第2の認証要素を追加します:

- Active Directoryから属性およびグループの抽出のみを実行するLDAP認証サーバーを作成します。

- LDAP拡張認証ポリシーを作成します。

- 認証ポリシーラベルを作成します。

- プライマリIDプロバイダーのあとの次の要素として認証ポリシーラベルを定義します。

LDAPを第2の認証要素として追加するには

- LDAP認証サーバーを作成します:

- [System]>[Authentication]>[Basic Policies]>[LDAP]>[Servers]>[Add] を選択します。

-

[Create Authentication LDAP Server] ページで次の情報を入力します:

- [Choose Server Type] で [LDAP] を選択します。

- [Name]でサーバーのフレンドリ名を入力します。

- [Server IP] を選択してからLDAPサーバーのIPアドレスを入力します。

- [Security Type] で必要なLDAPセキュリティの種類を選択します。

- [Server Type] で [AD] を選択します。

- [Authentication] ではチェックボックスをオンにしないでください。この認証サーバーは、Active Directoryからユーザー属性とグループを抽出するだけで認証用ではないので、チェックボックスはオフにする必要があります。

-

[Other Settings]で、次の情報を入力します:

- [Server Logon Name Attribute] で、UserPrincipalNameを選択します。

- [Group Attribute] でmemberOfを選択します。

- [Sub Attribute Name] でcnを選択します。

- LDAP拡張認証ポリシーを作成します。

- [Security]>[AAA - Application Traffic]>[Policies]>[Authentication]>[Advanced Policies]>[Policy]>[Add] を選択します。

-

[Create Authentication Policy] ページで次の情報を入力します:

- [Name] でポリシーのフレンドリ名を入力します。

- [Action Type] で [LDAP] を選択します。

- [Action] で作成済みのLDAP認証サーバーを選択します。

- [Expression] でTRUEと入力します。

- [作成] をクリックしてこの構成を保存します。

- 認証ポリシーラベルを作成します:

- [Security]>[AAA - Application Traffic]>[Policies]>[Authentication]>[Advanced Policies]>[Policy Label]>[Add] を選択します。

- [Name] で認証ポリシーラベルのフレンドリ名を入力します。

- ログインスキーマでLSCHEMA_INTを選択します。

- [Policy Binding] の [Select Policy] で、作成済みのLDAP拡張認証ポリシーを選択します。

- [GoTo Expression] でENDを選択します。

- [Bind] をクリックして、構成を完了します。

- LDAP認証ポリシーラベルをプライマリIDプロバイダーの次の要素として定義します:

- [System]>[Security]>[AAA - Application Traffic]>[Virtual Servers] を選択します。

- プライマリIDプロバイダーのバインディングを含む仮想サーバーを選択して、[Edit] を選択します。

- [Advanced Authentication Policies] で既存の [Authentication Policy] バインディングを選択します。

- プライマリIDプロバイダーのバインディングを選択して、[Edit Binding] を選択します。

- [Policy Binding] ページの [Select Next Factor] で、作成済みのLDAP拡張認証ポリシーを選択します。

- [Bind] をクリックして、構成を保存します。

多要素認証のデフォルトパスワード

ワークスペース利用者に多要素認証(MFA)を使用する場合、Gatewayではシングルサインオンのデフォルトパスワードとして最後の要素のパスワードが使用されます。このパスワードは、利用者がワークスペースにサインインする際にCitrix Cloudに送信されます。環境内でLDAP認証の後に別の要素が続く場合、Citrix Cloudに送信されるデフォルトパスワードとしてLDAPパスワードを構成する必要があります。LDAP要素に対応するログインスキーマで、SSOCredentialsを有効にします。

追加情報

Citrix Tech Zone:Tech Insight:認証 - Gateway