PoC ガイド:SaaS およびプライベート Web アプリへの適応型アクセス

概要

ユーザーがより多くのSaaSベースのアプリケーションを消費するにつれて、組織は認証標準を適用しながら、すべての認可されたアプリケーションを統合し、ユーザーのログイン操作を簡素化する必要があります。組織は、データ・センターの範囲外に存在していても、これらのアプリケーションをセキュリティで保護できる必要があります。Citrix Workspaceでは、組織はSaaSアプリへの安全なアクセスを提供します。

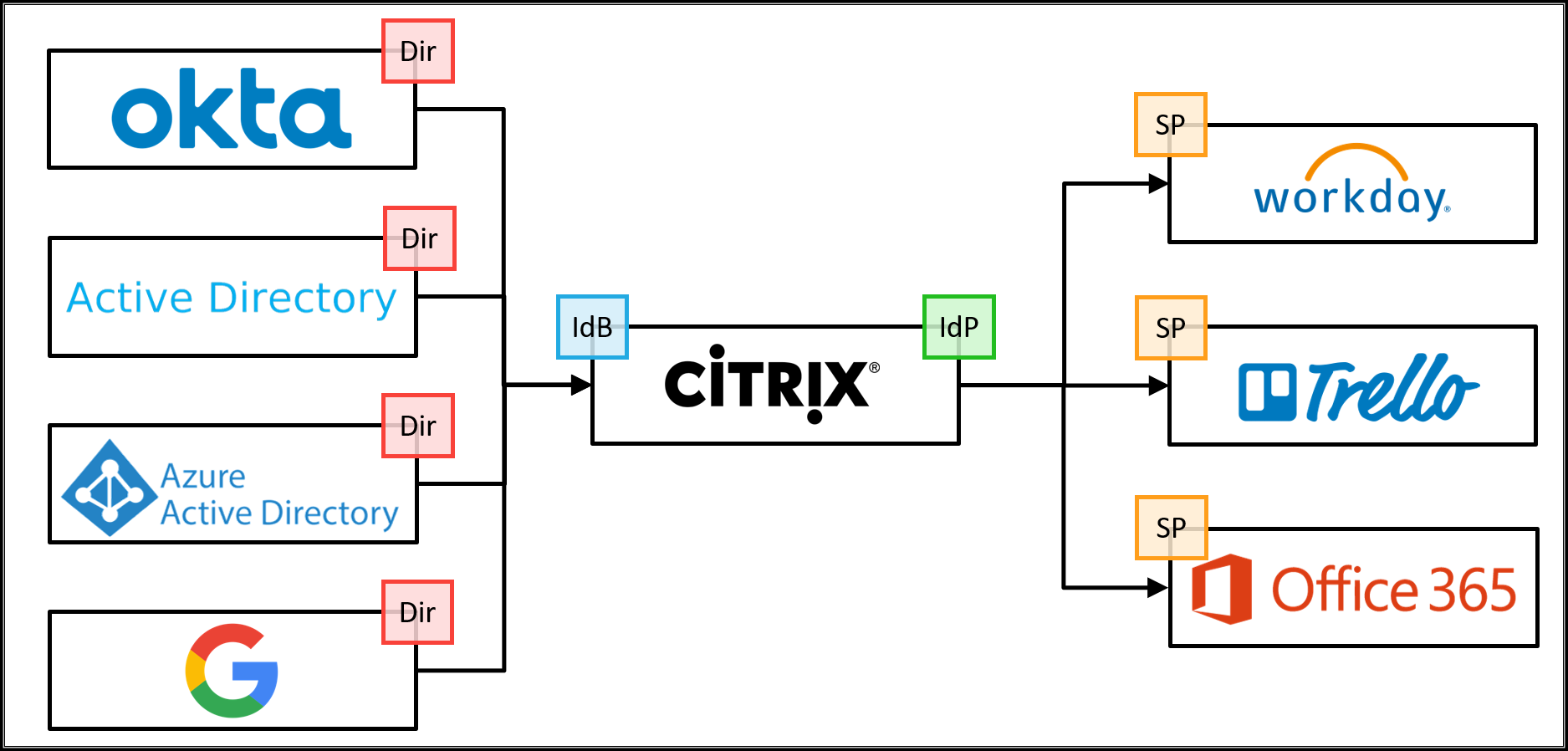

このシナリオでは、ユーザーは、プライマリユーザーディレクトリとしてActive Directory、Azure Active Directory、Okta、Google、またはNetScaler Gatewayを使用してCitrix Workspaceに対して認証を行います。Citrix Workspaceでは、定義された一連のSaaSアプリケーションに対してシングルサインオンサービスを提供します。

Citrix Secure Private AccessサービスがCitrix サブスクリプションに割り当てられている場合、画面ベースの透かしの適用、印刷/ダウンロード操作の制限、画面グラブの制限、キーボードの難読化、信頼できないリンクからのユーザーの保護など、拡張セキュリティポリシーが適用されます。SaaSアプリケーションのトップ。

次のアニメーションは、CitrixがSSOを提供し、Citrix Secure Private Access で保護されているSaaSアプリケーションにアクセスするユーザーを示しています。

このデモでは、ユーザーがCitrix Workspace 内でアプリケーションを起動するIdPが開始するSSOフローを示します。この PoC ガイドでは、SPが開始する SSO フローもサポートしています。このフローでは、ユーザーは好みのブラウザから SaaS アプリに直接アクセスしようとします。また、このガイドでは、アダプティブアクセスポリシーを使用して、ユーザーの役割、ネットワークの場所、デバイスの状態などの条件に応じて条件付きアクセスを提供する方法についても説明します。

この概念実証ガイドでは、次の方法について説明します:

- Citrix Workspace のセットアップ

- プライマリ・ユーザー・ディレクトリの統合

- SaaS アプリケーションにシングルサインオンを組み込む

- 構成を検証する

- アダプティブアクセスの設定と検証

Citrix Workspace のセットアップ

環境を設定するための最初の手順は、Citrix Workspaceを組織用に準備することです。これには、

ワークスペースの URL を設定

- Citrix Cloud に接続し、管理者アカウントでログインします

- Citrix Workspaceで、左上のメニューから[ ワークスペース構成 ]にアクセスします

- [ アクセス ] タブで、組織の一意の URL を入力し、[有効] を選択します。

確認

Citrix Workspaceでは、サービスとURL設定の更新にしばらく時間がかかります。ブラウザから、カスタムワークスペース URL がアクティブであることを確認します。ただし、プライマリユーザーディレクトリが定義されて構成されるまで、ログオンは使用できません。

プライマリ・ユーザー・ディレクトリの統合

ユーザーが Workspace で認証される前に、 プライマリユーザーディレクトリを設定する必要があります 。Workspace内のアプリのリクエストはすべてセカンダリIDへのシングルサインオンを使用するため、ユーザーが必要とするIDはプライマリユーザーディレクトリだけです。

組織は次のプライマリ・ユーザー・ディレクトリのいずれかを使用できます

- Active Directory: Active Directory 認証を有効にするには、Cloud Connector のインストールガイドに従って、AcActive Directory ドメインコントローラーと同じデータセンター内にCloud Connectorをデプロイする必要があります 。

- 時間ベースのワンタイムパスワードを使用する Active Directory: Active Directory ベースの認証には、時間ベースのワンタイムパスワード (TOTP) を使用した多要素認証を含めることもできます。 このガイドでは 、この認証オプションを有効にするために必要な手順を詳しく説明します。

- Azure Active Directory:ユーザーは、Azure Active Directory の ID を使用してCitrix Workspace に対して認証できます。 このガイドでは 、このオプションの設定について詳しく説明します。

- Citrix Gateway:組織はオンプレミスのCitrix Gatewayを使用してCitrix WorkspaceのIDプロバイダーとして機能することができます。 このガイドでは 、統合の詳細について説明します。

- Okta:組織はOktaをCitrix Workspaceのプライマリユーザーディレクトリとして使用できます。 このガイドでは 、このオプションを設定する手順について説明します。

- SAML 2.0: 組織は、オンプレミスの Active Directory (AD) で任意の SAML 2.0 プロバイダーを使用できます。 このガイドでは 、このオプションを設定する手順について説明します。

シングルサインオンを構成する

SaaSアプリをCitrix Workspaceに正常に統合するには、管理者が次の操作を実行する必要があります

- SaaS アプリを設定する

- SaaS アプリを認証する

SaaS アプリを設定する

- Citrix Workspace 内で、[Secure Private Access ]タイルから[ 管理 ]を選択します。

- アプリケーションの選択

- [ アプリを追加] を選択します

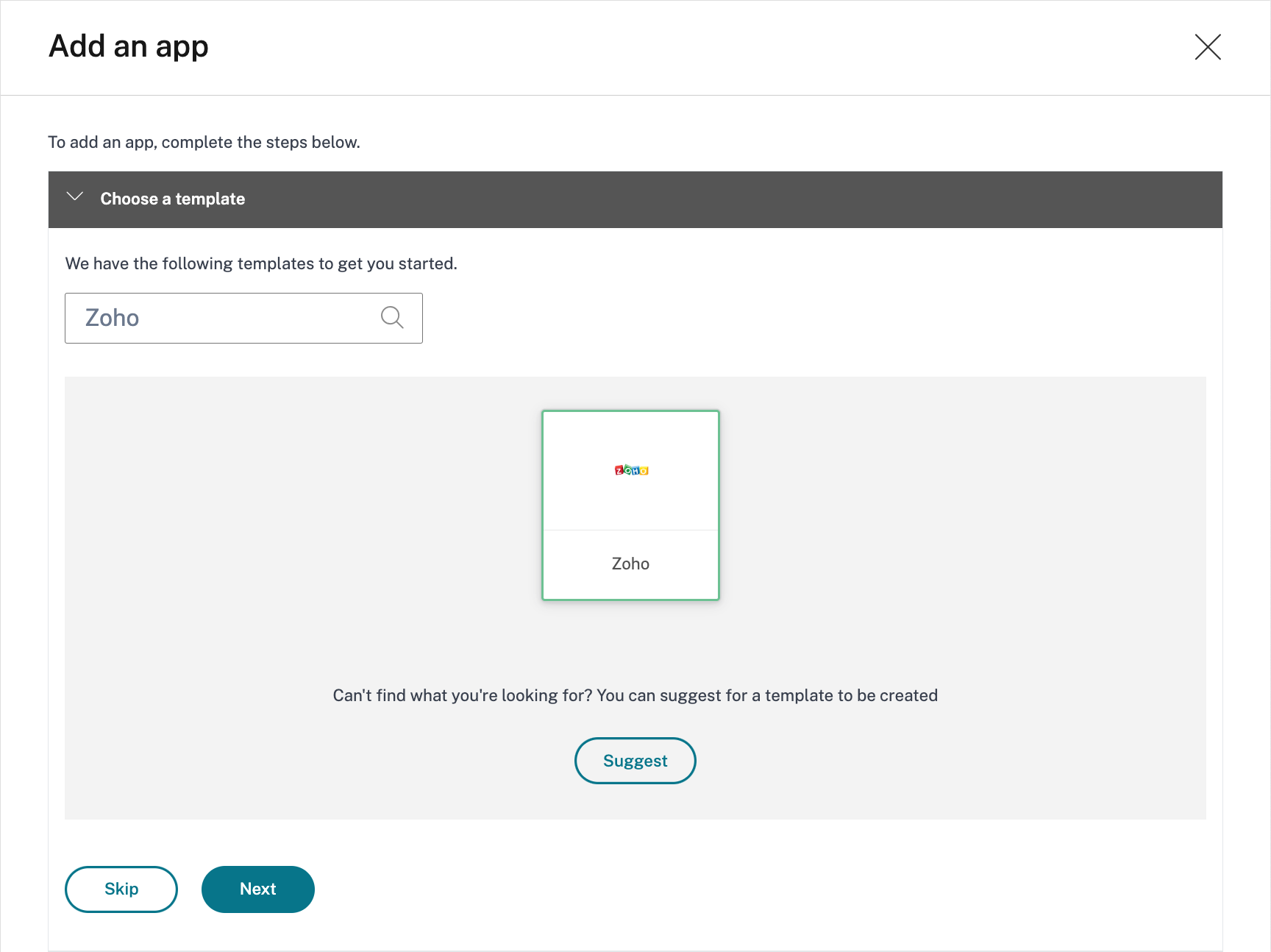

- テンプレートの選択ウィザードで、適切なテンプレート( この場合はZoho)を検索して選択し、「次へ」をクリックします。

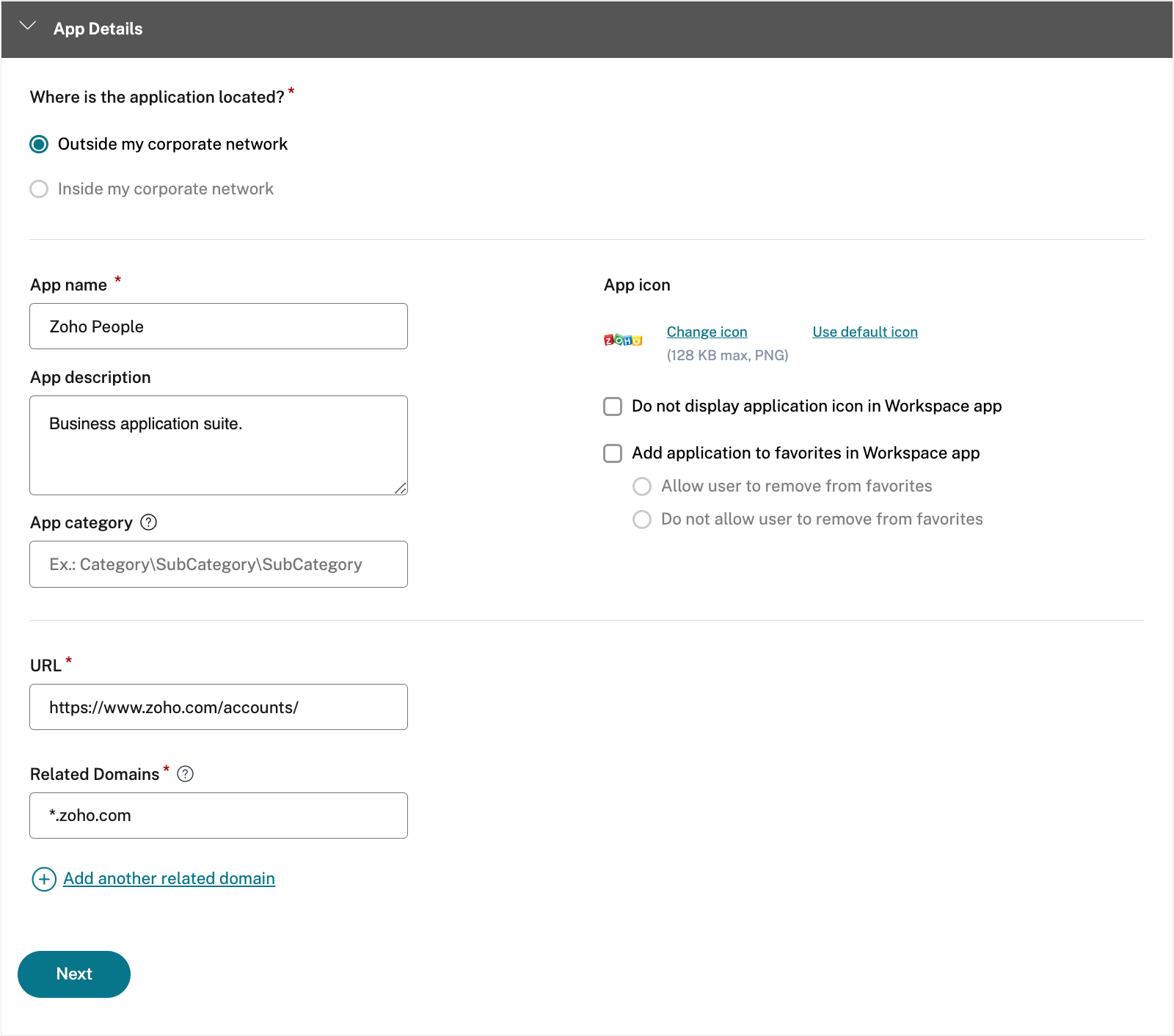

- アプリの詳細ウィンドウに 、SaaS アプリケーション用の組織固有のドメイン名を入力します。URL と関連ドメインが自動的に入力されます

- 次を選択

*注: 強化されたセキュリティポリシーは、関連するドメインフィールドを使用して、セキュリティで保護する URL を決定します。前の手順の URL に基づいて、関連するドメインが 1 つ自動的に追加されます。強化されたセキュリティポリシーでは、アプリケーションに関連するドメインが必要です。アプリケーションが複数のドメイン名を使用する場合は、関連ドメインフィールドに追加する必要があります。多くの場合、 *.<companyID>.SaaSApp.com (例として *.citrix.slack.com)*

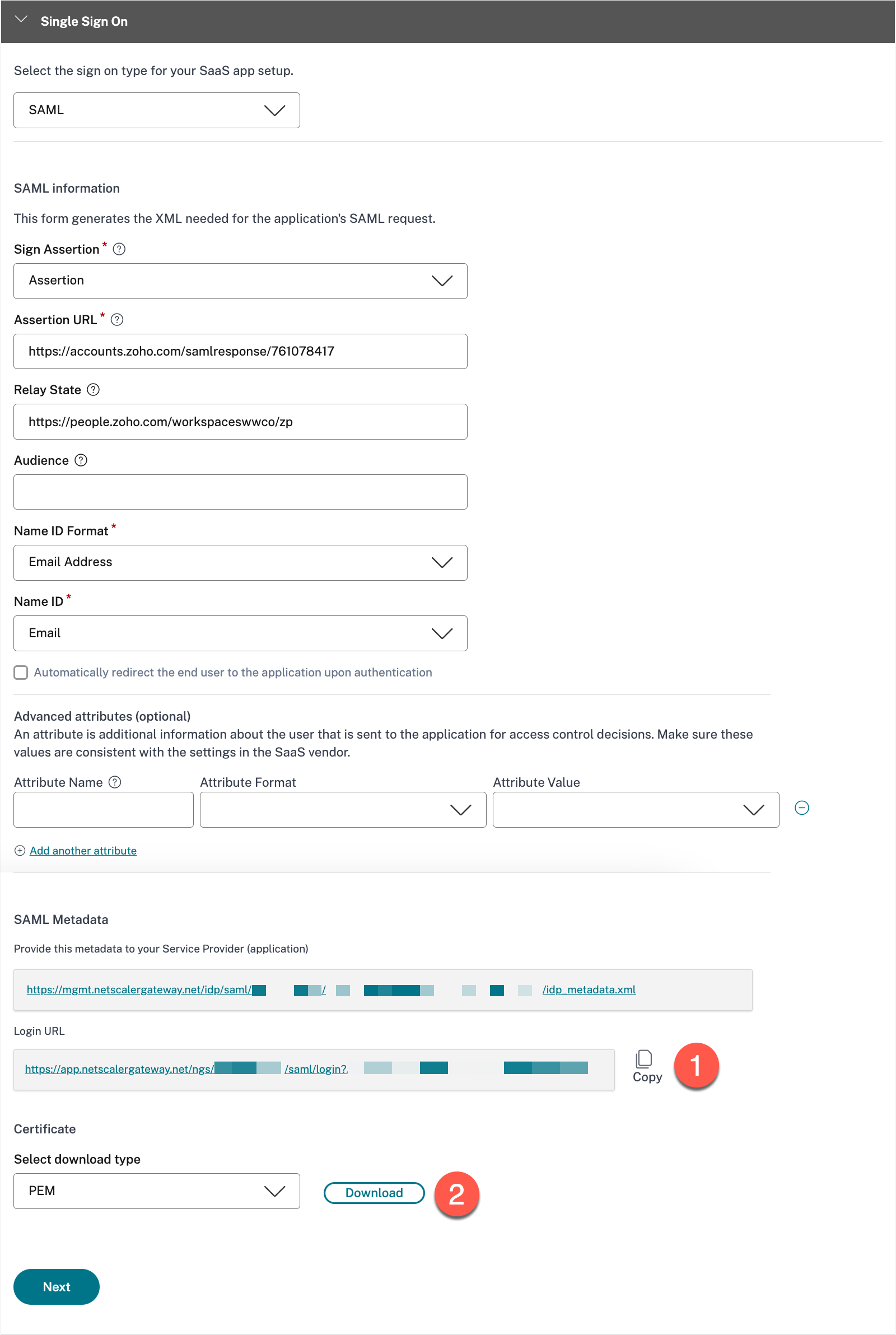

- シングルサインオンウィンドウで 、 ログイン URL をコピーします (1)

- [ ダウンロード ] を選択して、PEM形式のX.509証明書をダウンロードします (2)

-

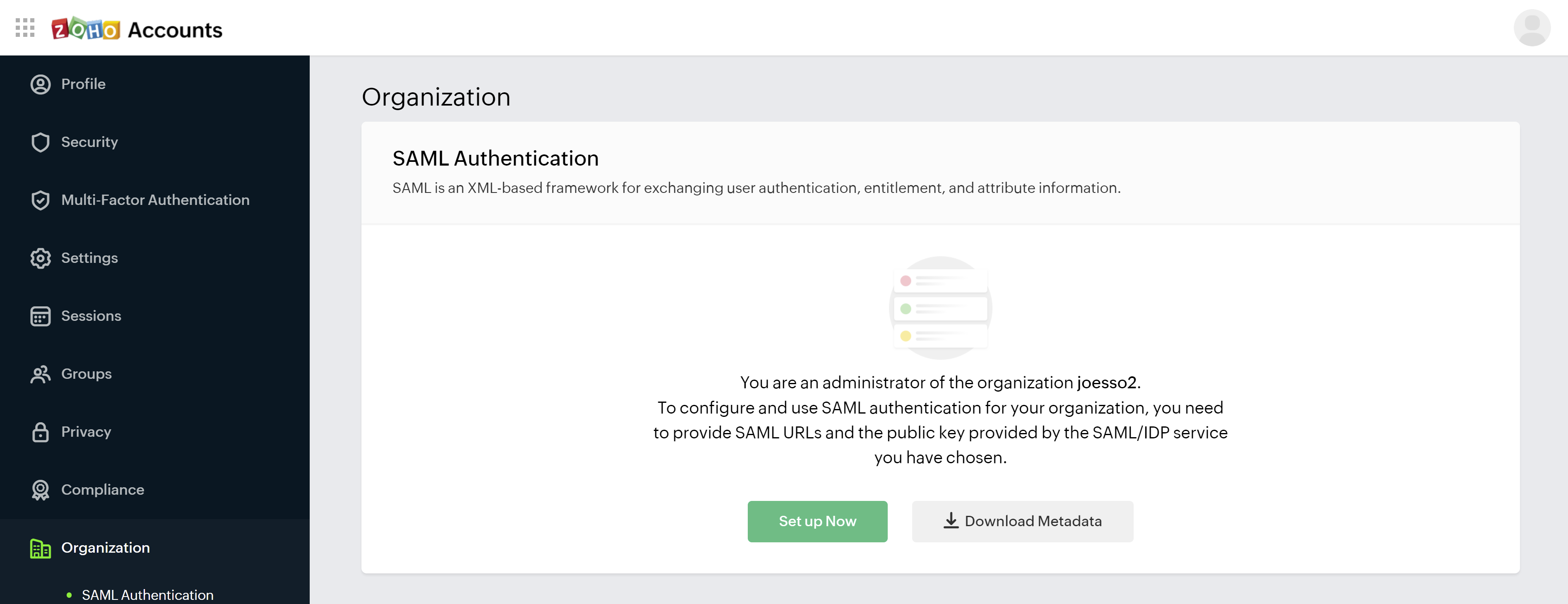

Zoho Accountアプリ内で、「 組織 」>「 SAML認証 」を選択して設定を表示します

(エンタープライズユーザーオブジェクトが作成された永久または体験版のエンタープライズライセンスが必要です) - [ 今すぐ設定]を選択します

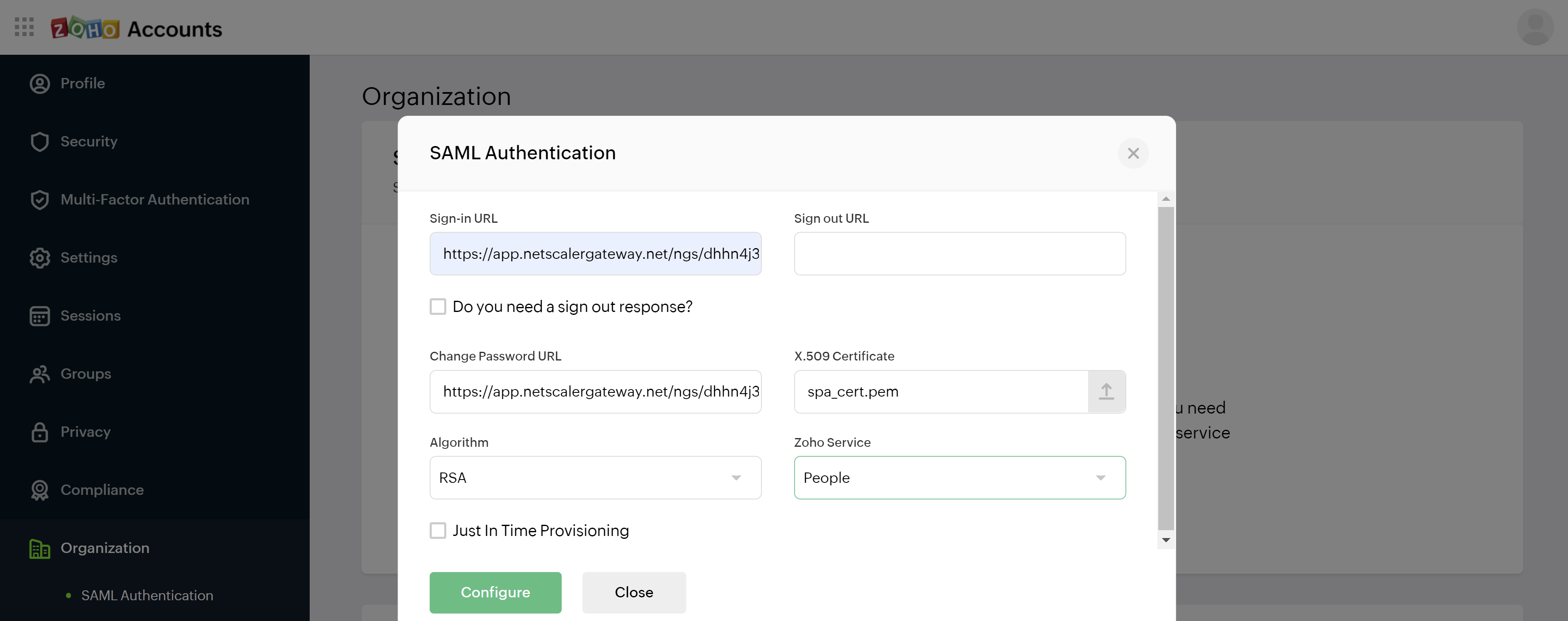

- [ サインイン URL ]と[ パスワードの変更]の[URL]には、Citrix Secure Private Access構成から取得したログインURLを貼り付けます 。

- X.509証明書の場合は、Citrix Secure Private Access構成からダウンロードした.PEMファイルをアップロードします

- Zohoサービスの場合は、「人」と入力します

- 「 設定」を選択します

- Citrix Secure Private Access 構成で、[ 次へ]を選択します。

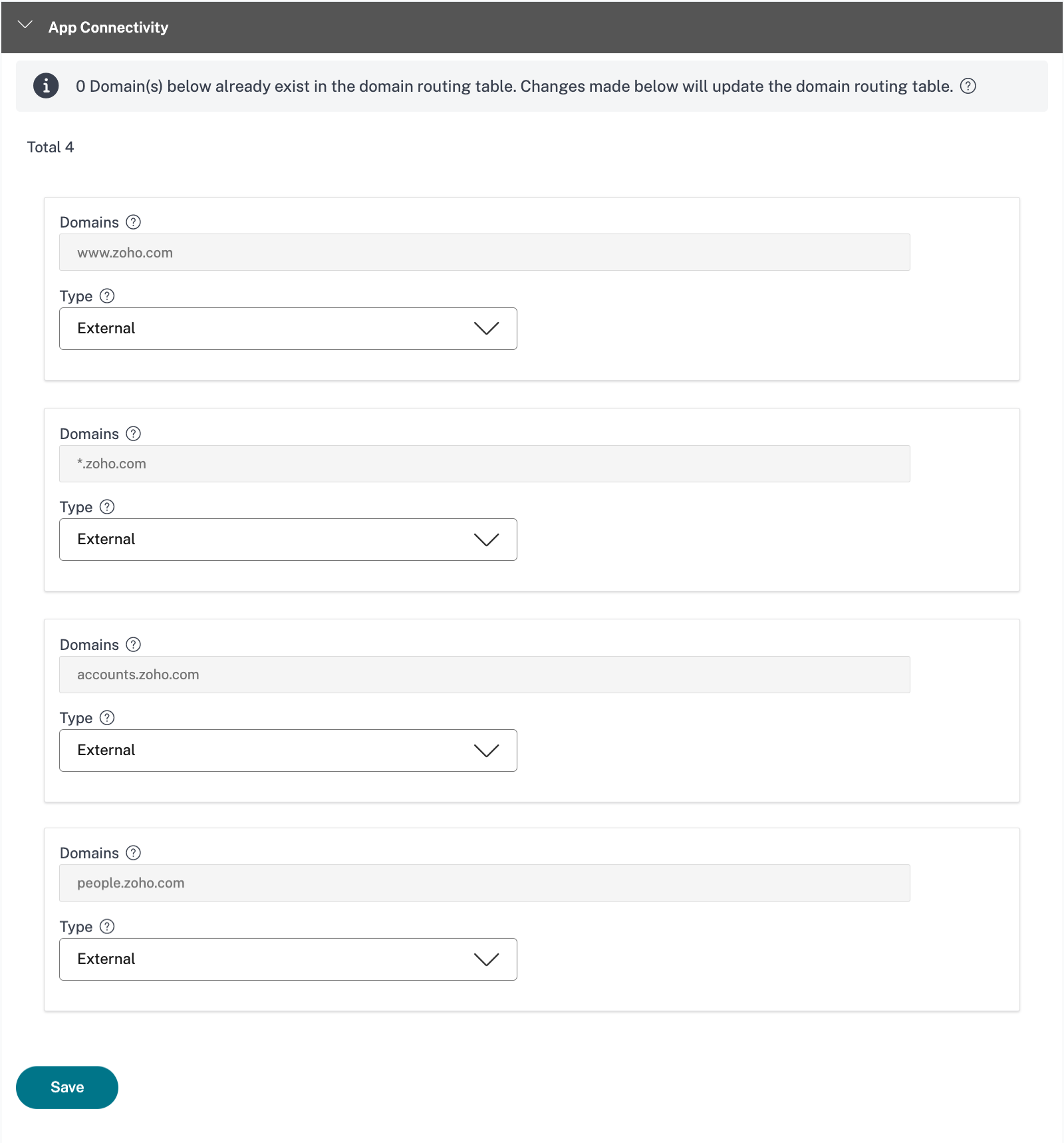

- App Connectivityウィンドウで、必要なドメインが外部にルーティングするように自動的に設定されていることを確認し、[保存] を選択します。

- [ 完了] を選択

SaaS アプリの認証と強化されたセキュリティの設定

- 「Secure Private Access」メニューで、「 アクセス・ポリシー」を選択します

- 「アクセスポリシー」セクションで、「 ポリシーの作成」を選択します

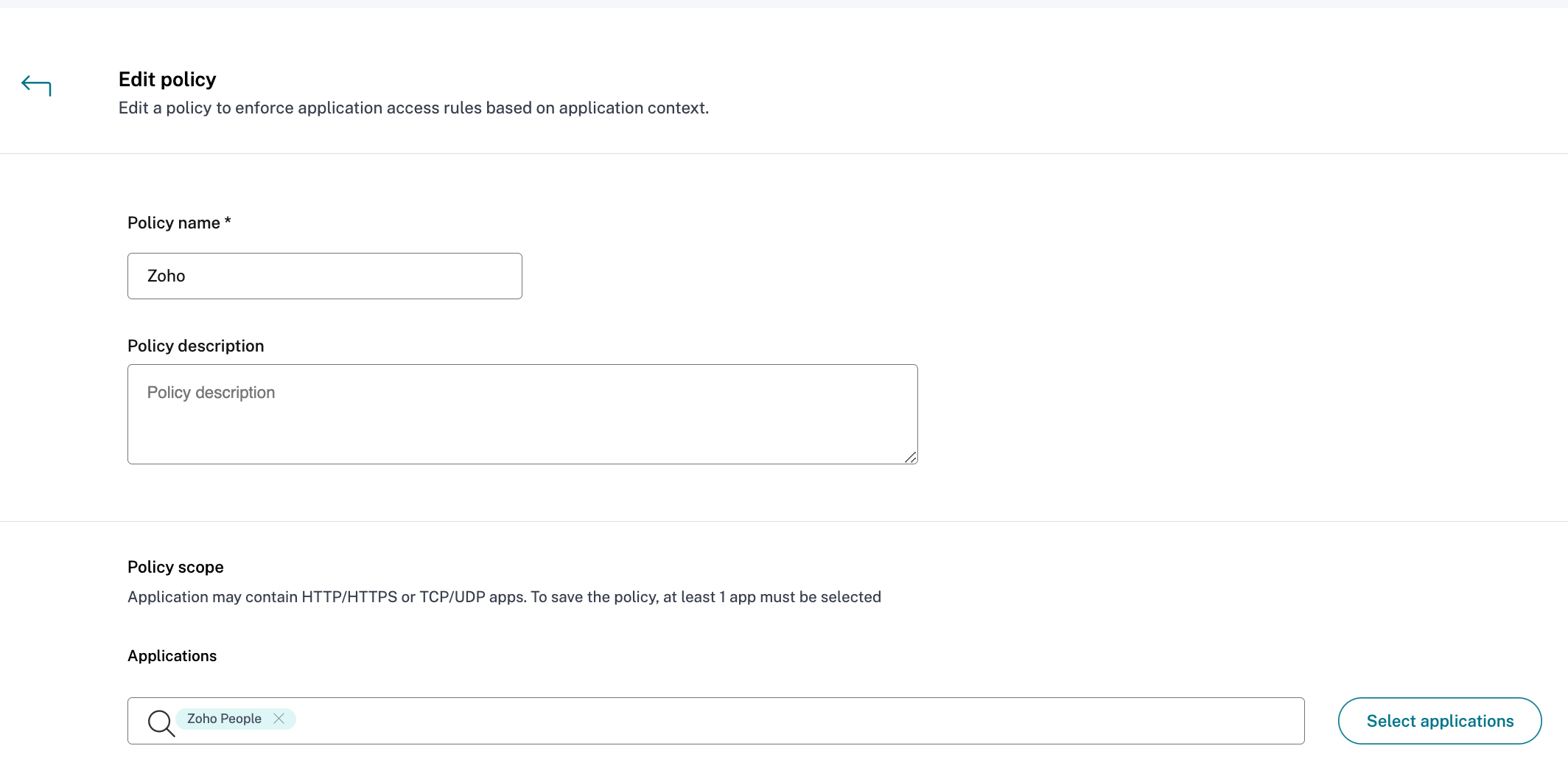

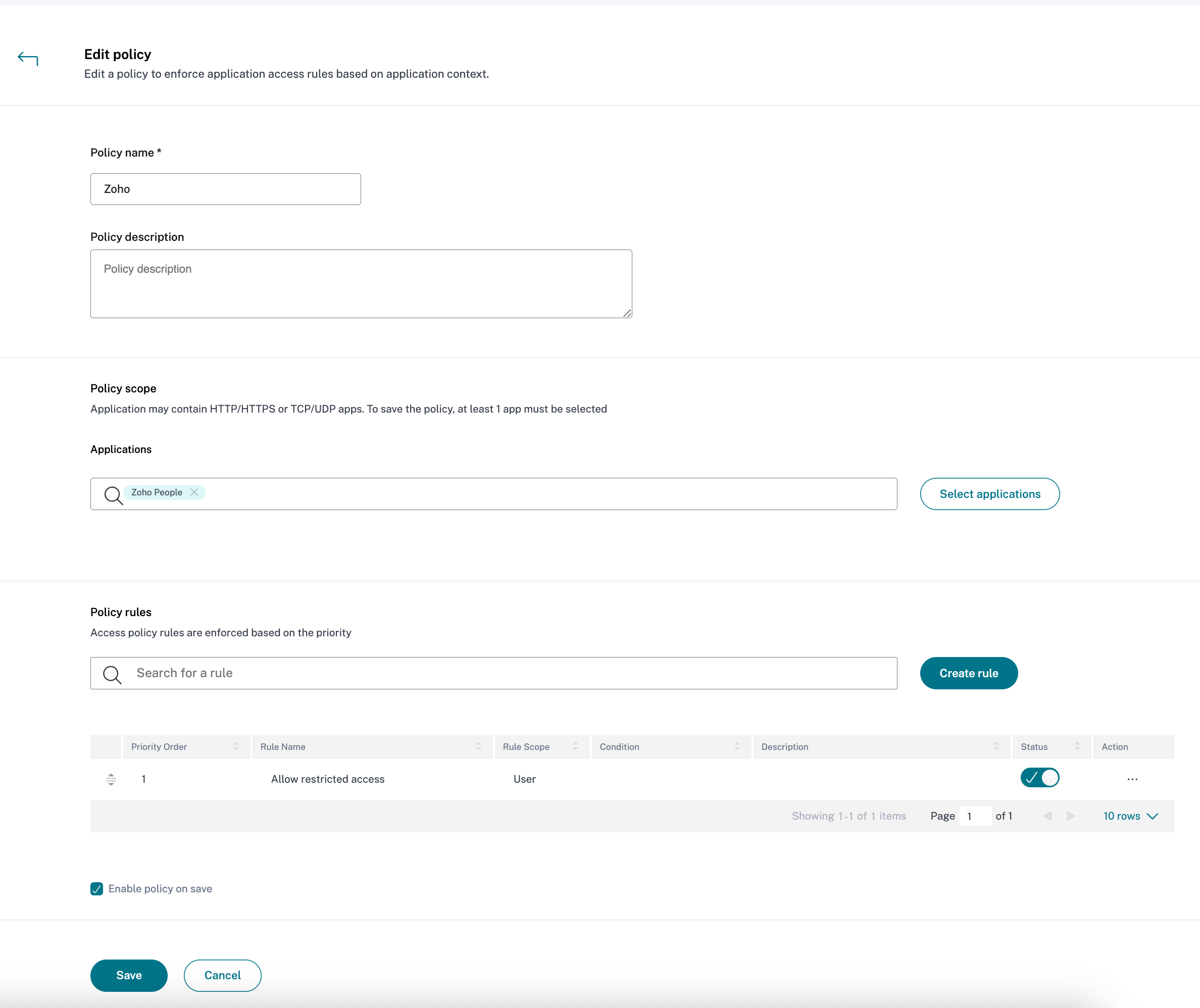

- **ポリシー名と簡単なポリシーの説明を入力します**

- 「 アプリケーション 」ドロップダウンリストで「Zoho People」を検索して選択します

注

1 つのポリシー内で、複数のアクセスルールを作成し、さまざまなユーザーまたはユーザーグループにさまざまなアクセス条件を設定できます。これらのルールは、HTTP/HTTPS アプリケーションと TCP/UDP アプリケーションの両方に、すべて 1 つのポリシー内で個別に適用できます。 複数のアクセス規則の詳細については、「 複数の規則を含むアクセスポリシーの設定」を参照してください。

- ポリシーのルールを作成するには 、[ルールを作成] を選択します。

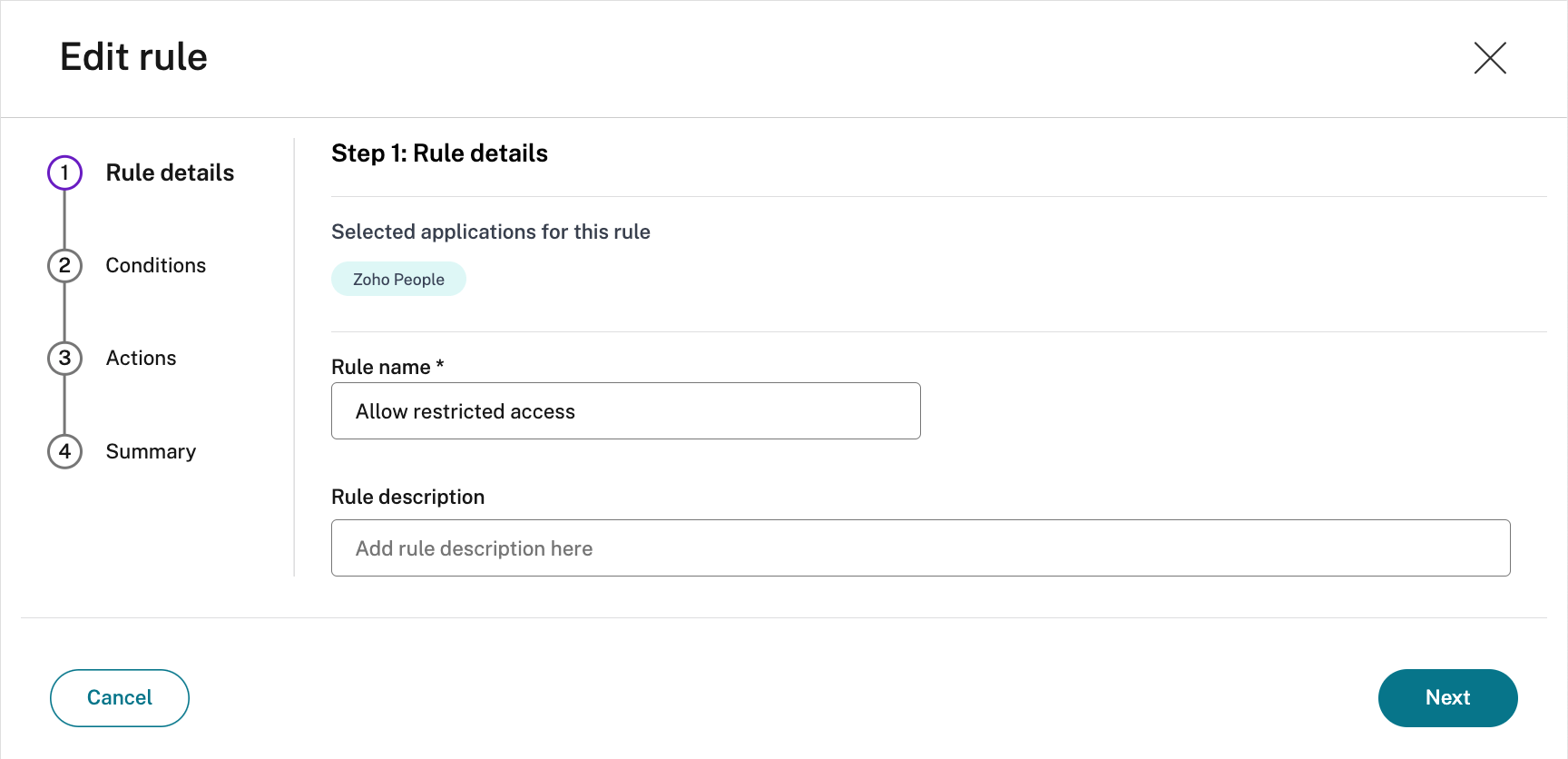

- ルール名とルールの簡単な説明を入力し、[ 次へ] を選択します。

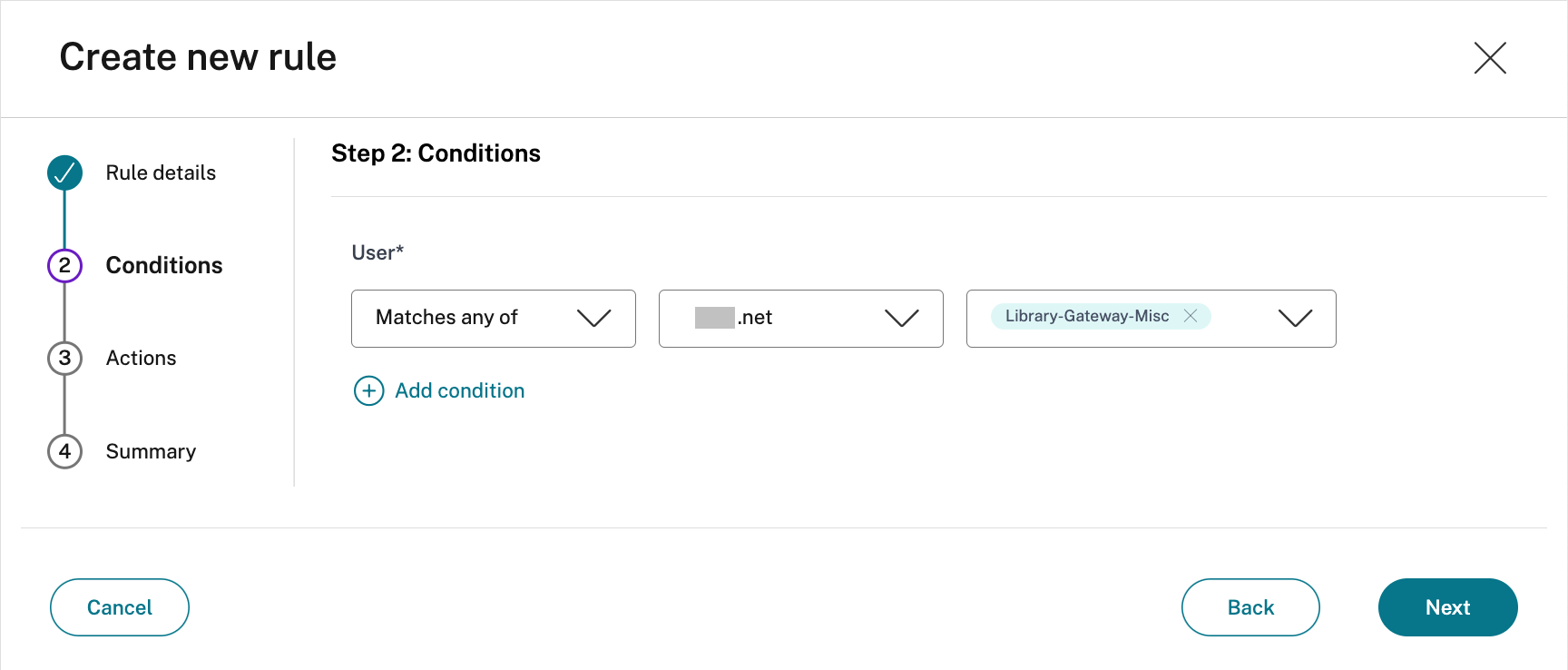

- アプリを起動する権限を持つ適切なユーザー/グループを追加し、[次へ] を選択します

注

コンテキストに基づいて複数の条件を追加するには、「+」をクリックします。

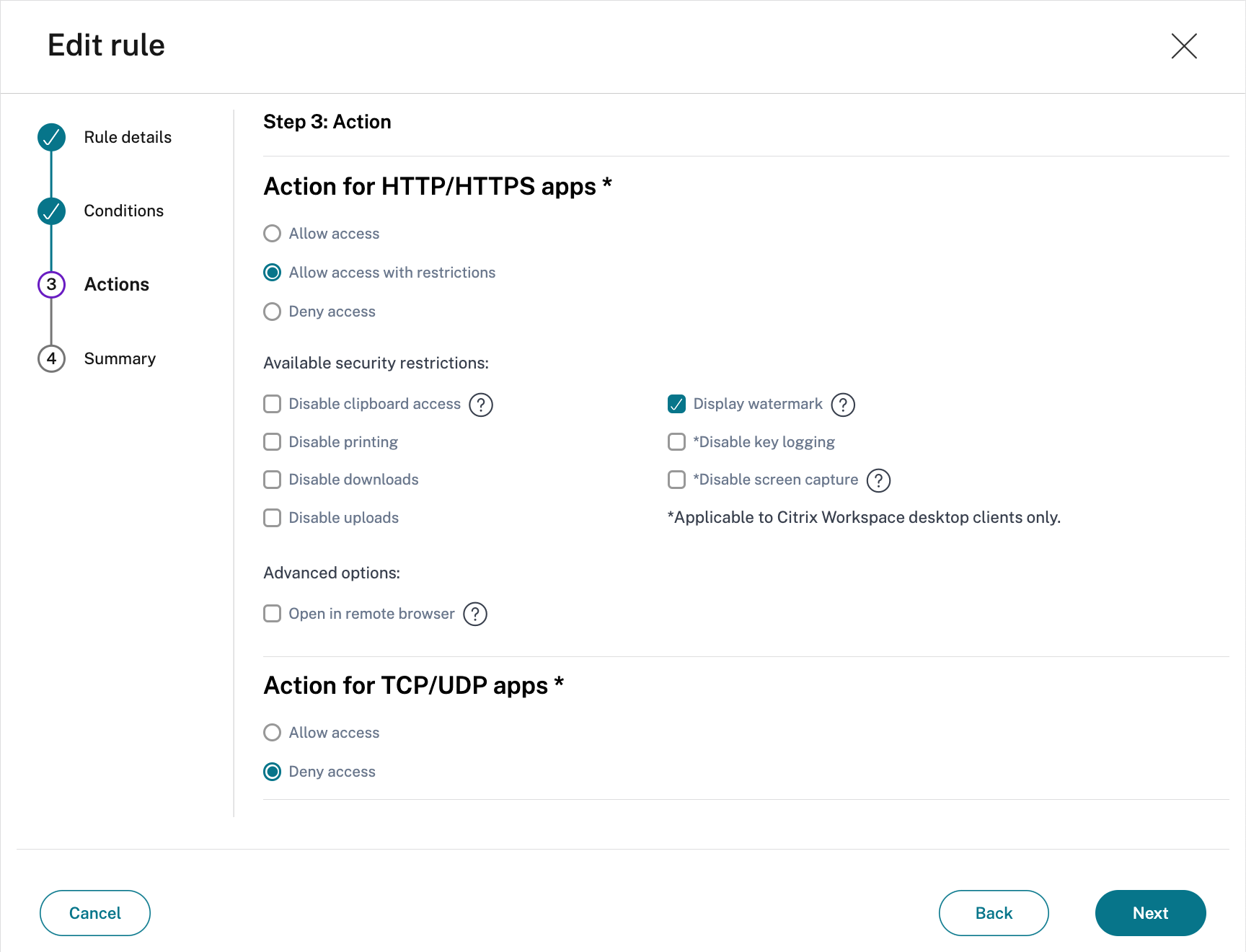

- HTTP/HTTPSアプリへのアクセスを制限ありまたは制限なし

で指定してください。次のスクリーンショットでは、ウォーターマーク制限が設定されています。

セキュリティを強化する必要がない場合は、「制限付きアクセスを許可」を「アクセスを許可」に変更してください。 - TCP/UDPアプリアクションを指定次のスクリーンショットでは、TCP/UDP アプリへ

のアクセスが拒否されています。 - 次を選択

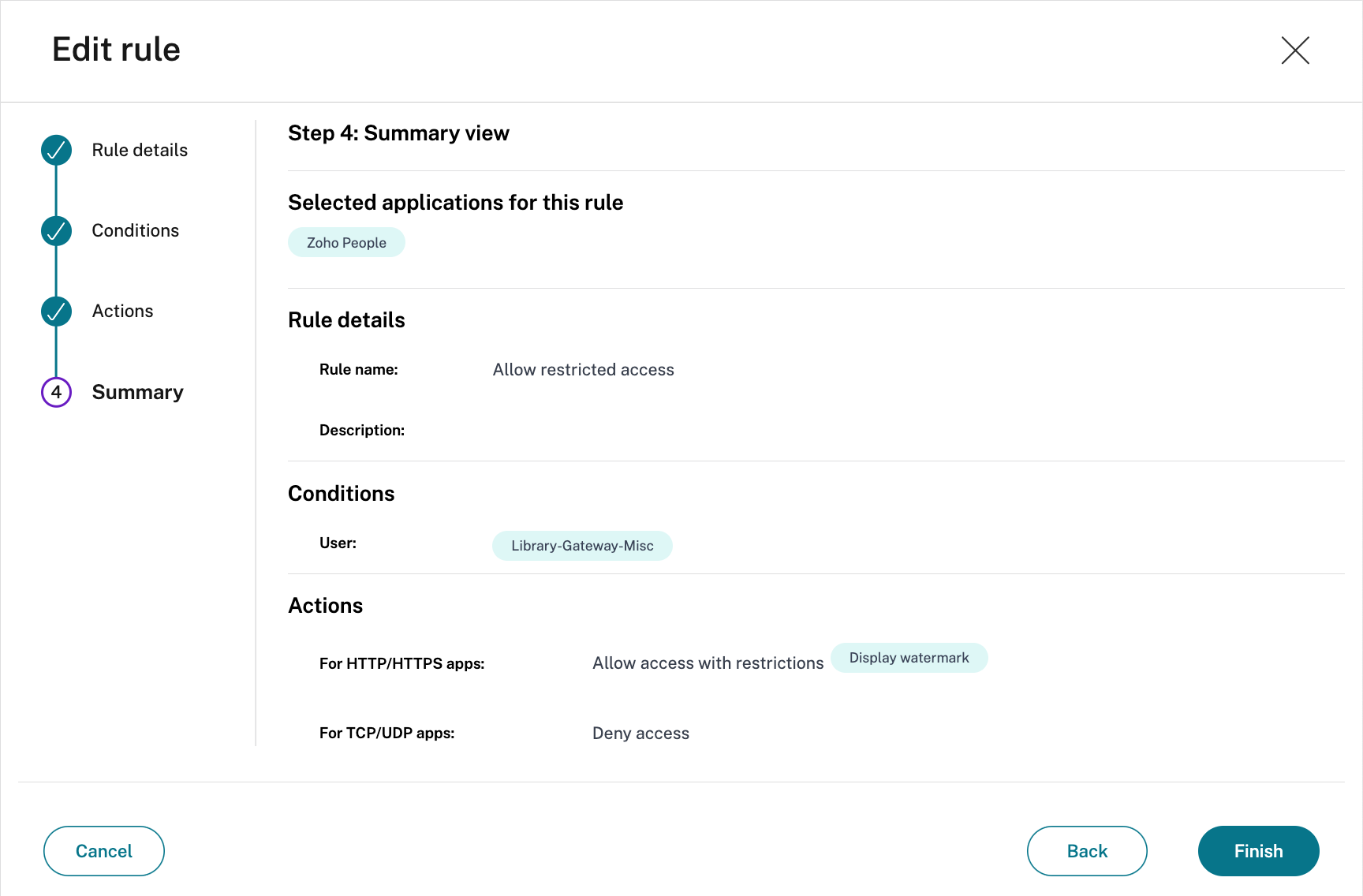

- 「概要」ページには、ポリシールールの詳細が表示されます。

詳細を確認して、「 完了」を選択します。

- 「 ポリシーの作成 」ダイアログで、「 保存時にポリシーを有効にする」がオンになっていることを確認し 、「 保存」を選択します。

*注:初期の SSO テストでは、必ず「リモートブラウザで開く」オプションを設定してセキュリティ強化を設定することをおすすめします。*

構成を検証する

IDP が開始する検証

- ユーザーとしてCitrix Workspace にログインします

- 設定された SaaS アプリケーションを選択します。

- SaaS アプリが正常に起動する

- ユーザーがアプリに自動的にサインオン

- 強化されたセキュリティが適用される

SPが開始する検証

- ブラウザを起動する

- SaaS アプリケーションの会社定義の URL に移動します

- ブラウザは、認証のためにブラウザをCitrix Workspaceにリダイレクトします

- ユーザーがプライマリユーザーディレクトリで認証されると、強化されたセキュリティが無効になっている場合は、ローカルブラウザーで SaaS アプリが起動します。強化されたセキュリティが有効な場合、セキュアブラウザインスタンスは SaaS アプリを起動します

アダプティブアクセスの設定と検証

管理

- Citrix Secure Private Access]タイルで[ 管理]を選択します

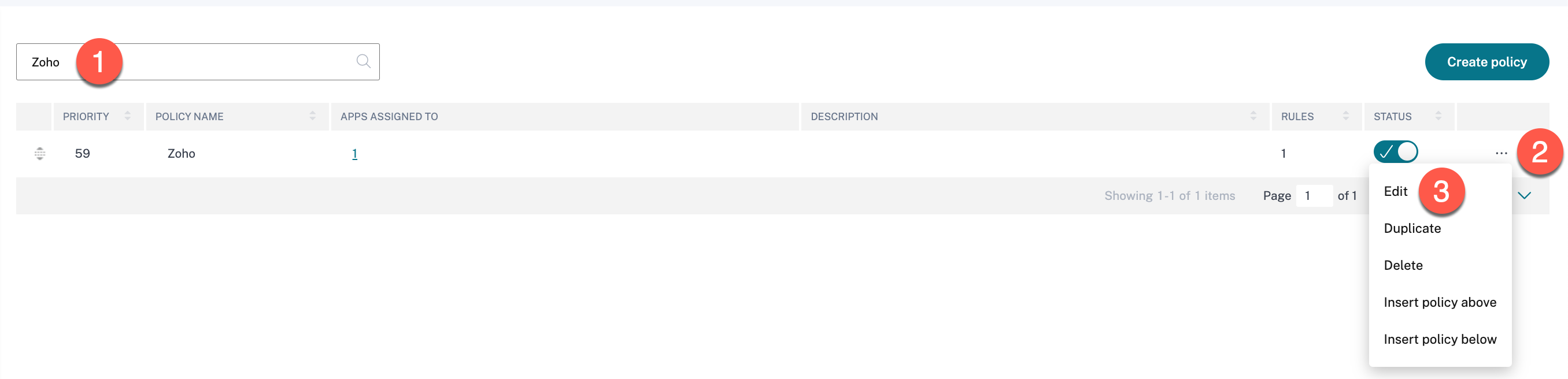

- 左側のメニューから [ アクセスポリシー ] を選択します

- 検索フィールドに「Zoho」と入力します (1)

- 3つのドット(2)をクリックし、「 編集 」(3)を選択して、既存のZohoアクセスポリシーを開きます

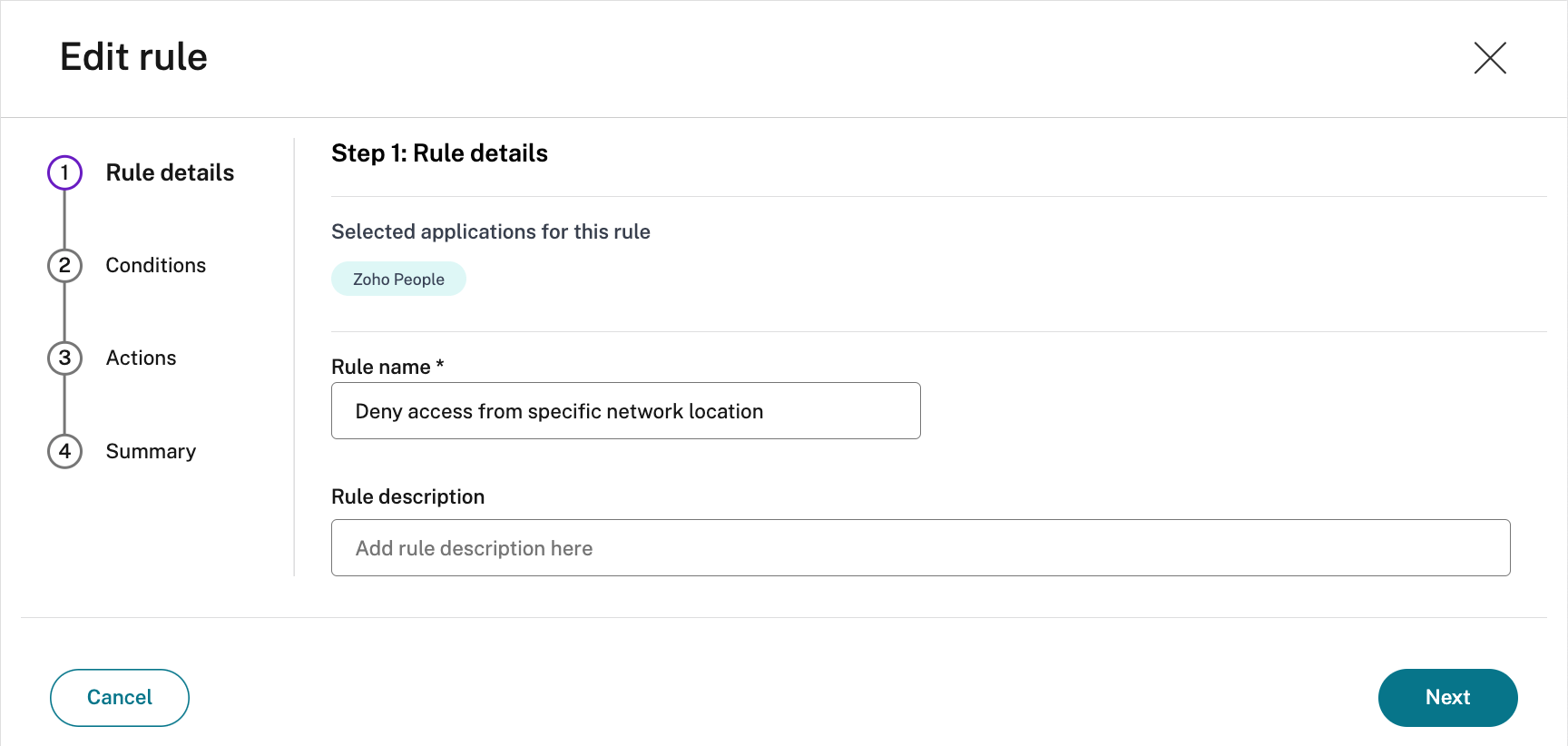

- [ ルールを作成 ] をクリックして、このポリシーの 2 つ目のルールを作成します

- ルール名とルールの簡単な説明を入力し、[ 次へ] を選択します。

- アプリを起動する権限のある適切なユーザー/グループを追加します。

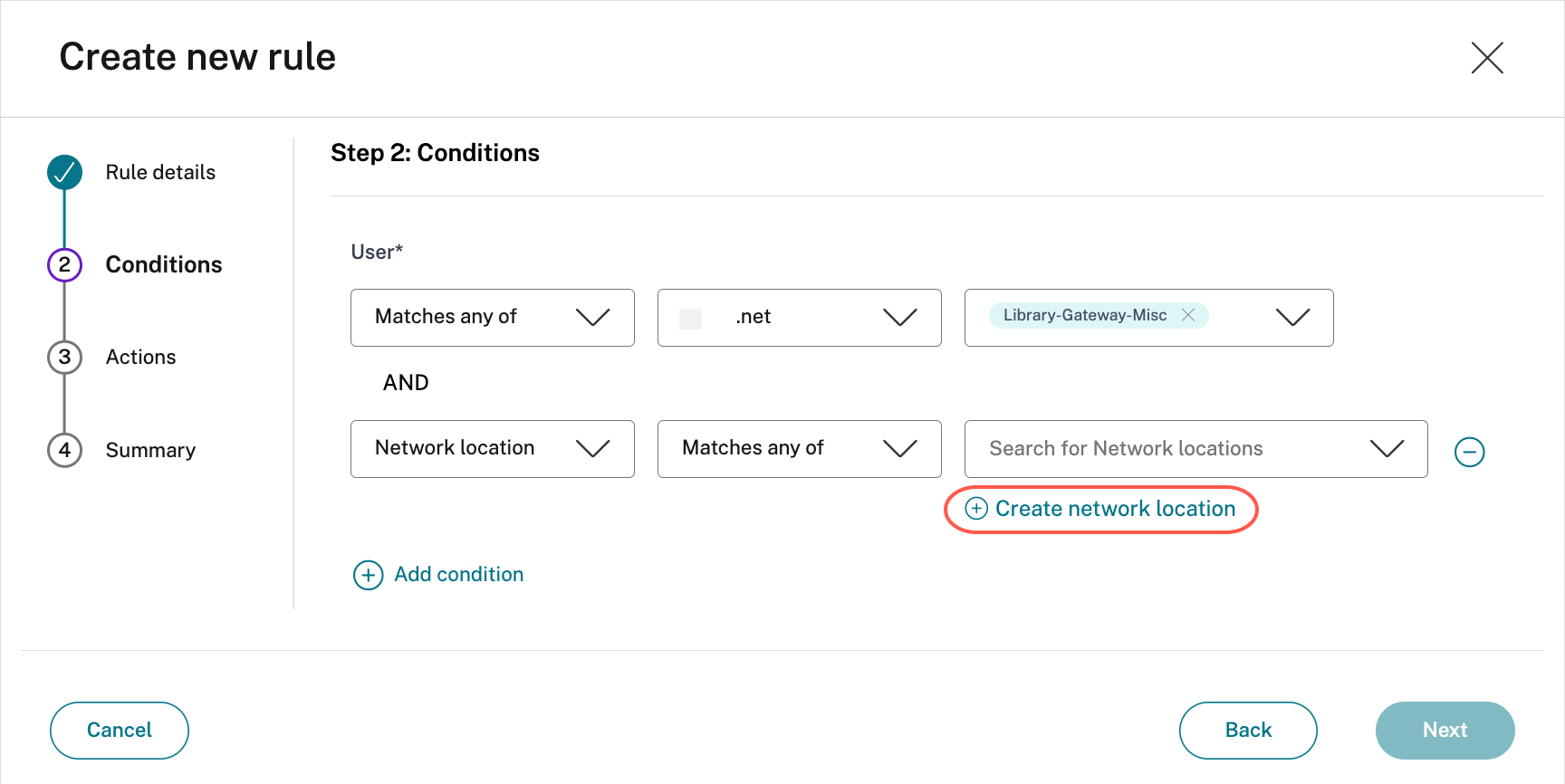

- + を選択して 2 つ目の条件を追加します

注

状況に応じて、 次の条件を適用できます 。

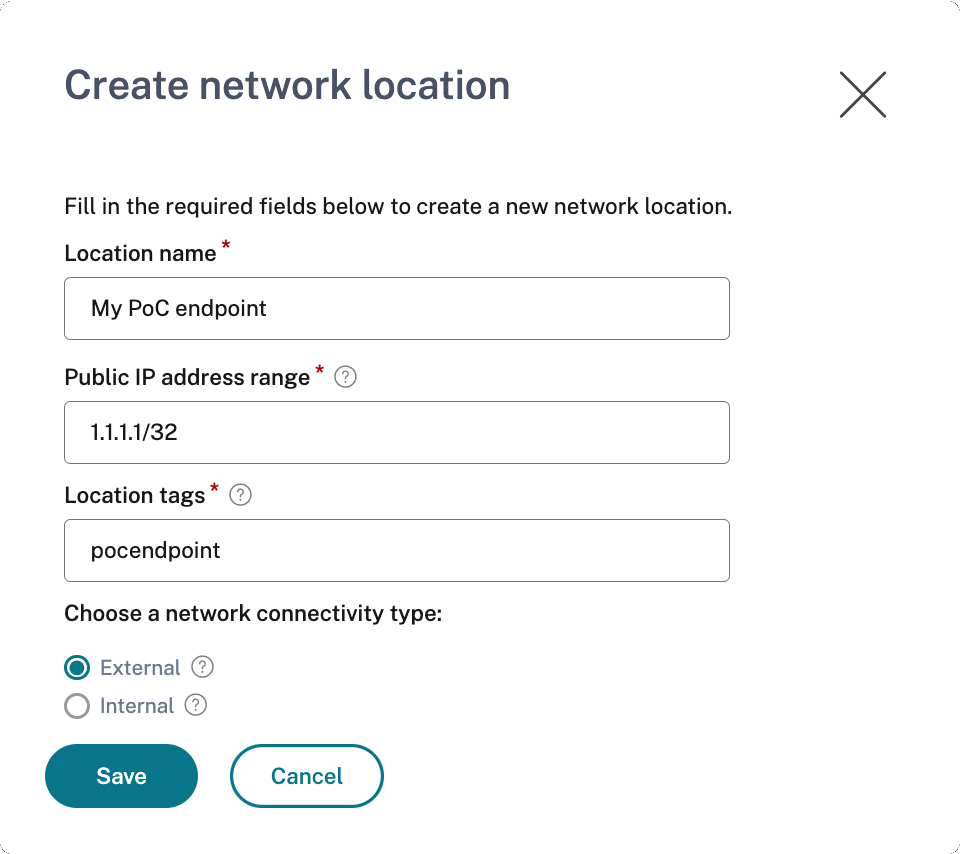

- ネットワークロケーションを選択し 、「ネットワークロケーションの作成」を選択します

- ロケーション名とロケーションタグを入力し 、パブリックIPアドレス範囲については、PoCエンドポイントのパブリックIPアドレスを検索し、その後にホストIPアドレスであることを示す/32を入力します。

- [ 保存] を選択します

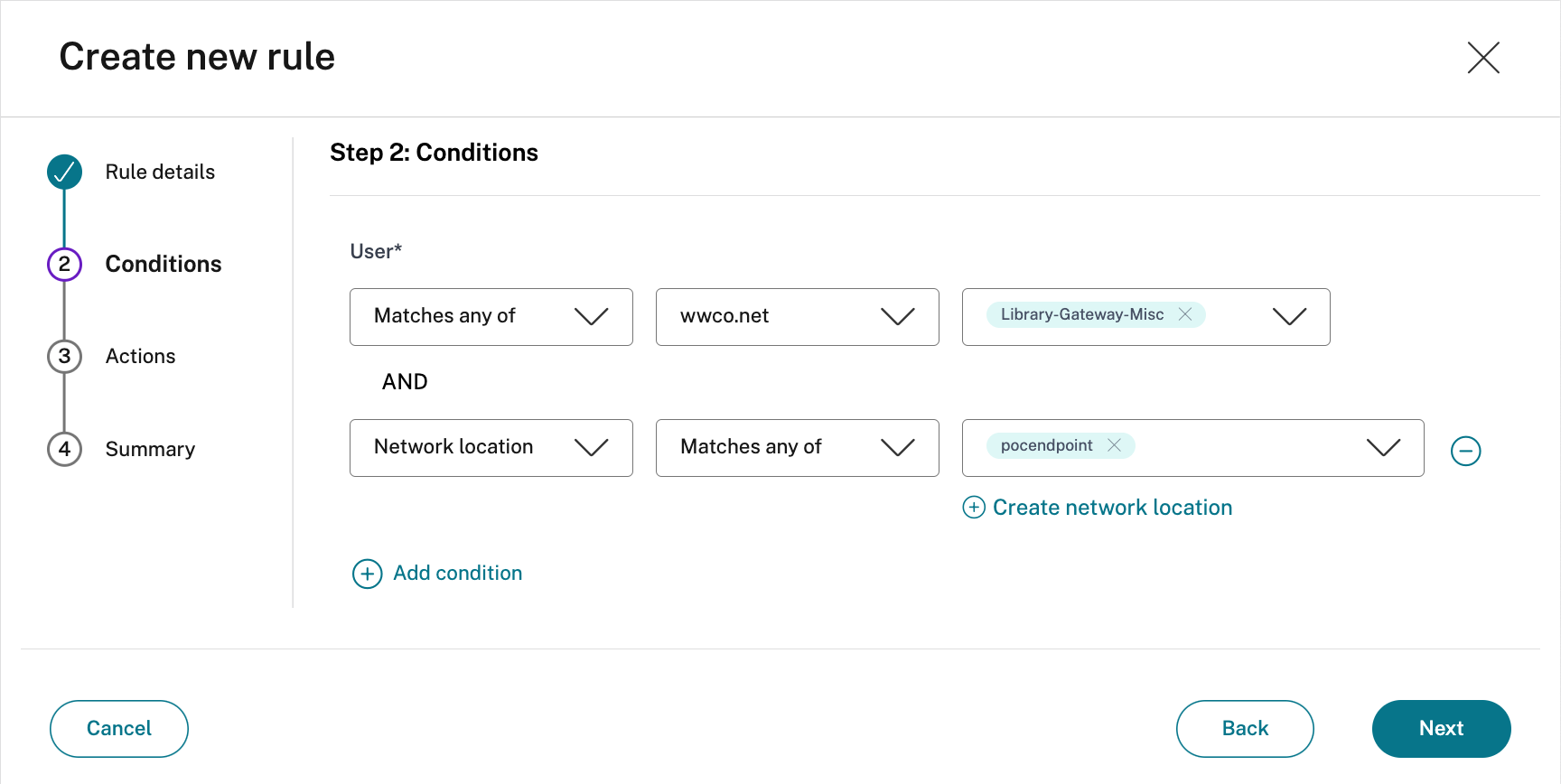

- [ 新しいルールの作成 ] ダイアログで、 以前に作成したネットワークロケーションタグを選択し、[ 次へ] を選択します。

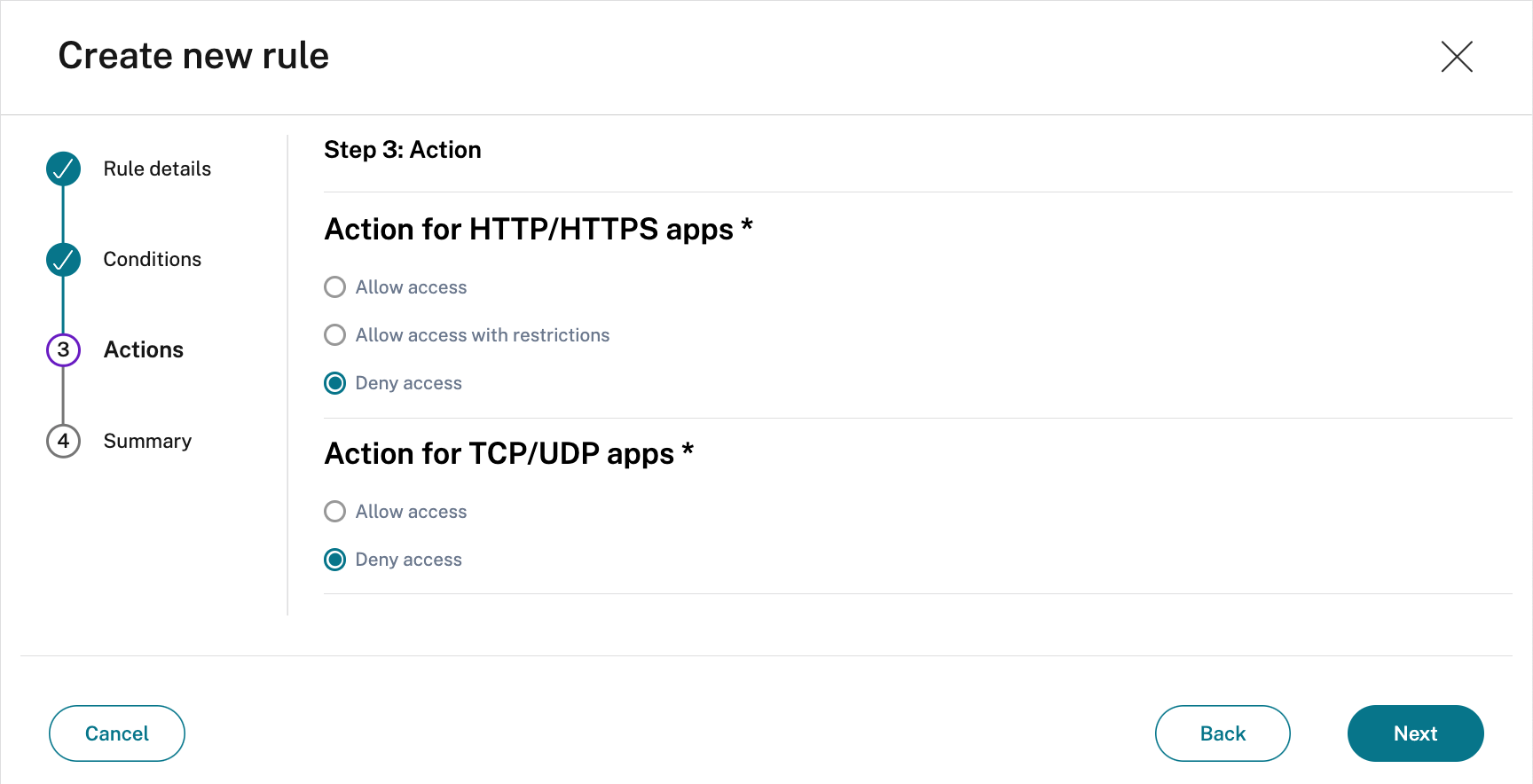

- HTTP/HTTPSアプリへのアクセスを制限の有無にかかわらず指定するか、アクセスを拒否する

かを指定します。次のスクリーンショットでは、HTTP/HTTPSアプリへのアクセスが拒否されています。 - TCP/UDPアプリアクションを指定次のスクリーンショットでは、TCP/UDP アプリへ

のアクセスが拒否されています。 - 次を選択

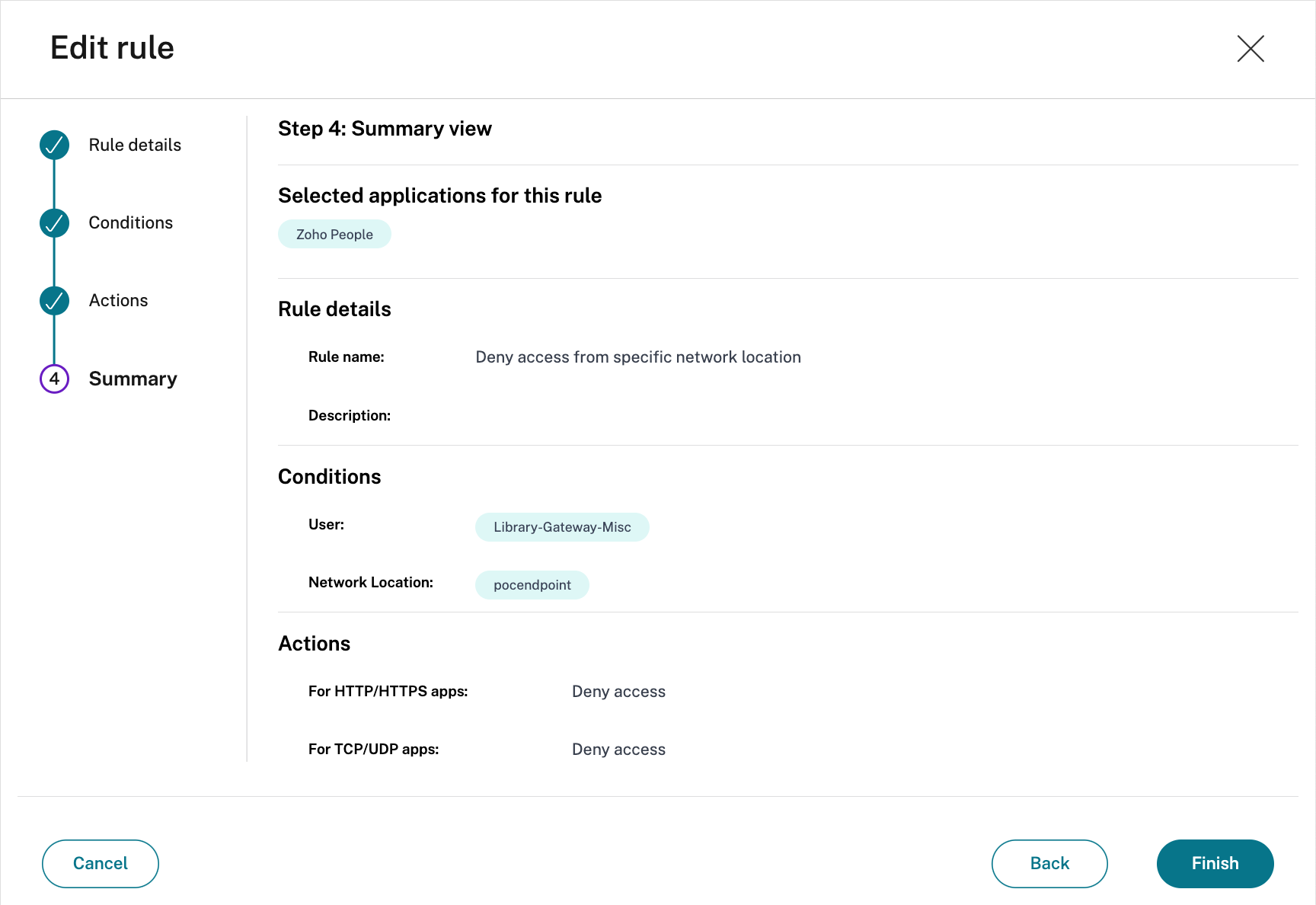

- 「概要」ページには、ポリシールールの詳細が表示されます。

詳細を確認して、「 完了」を選択します。

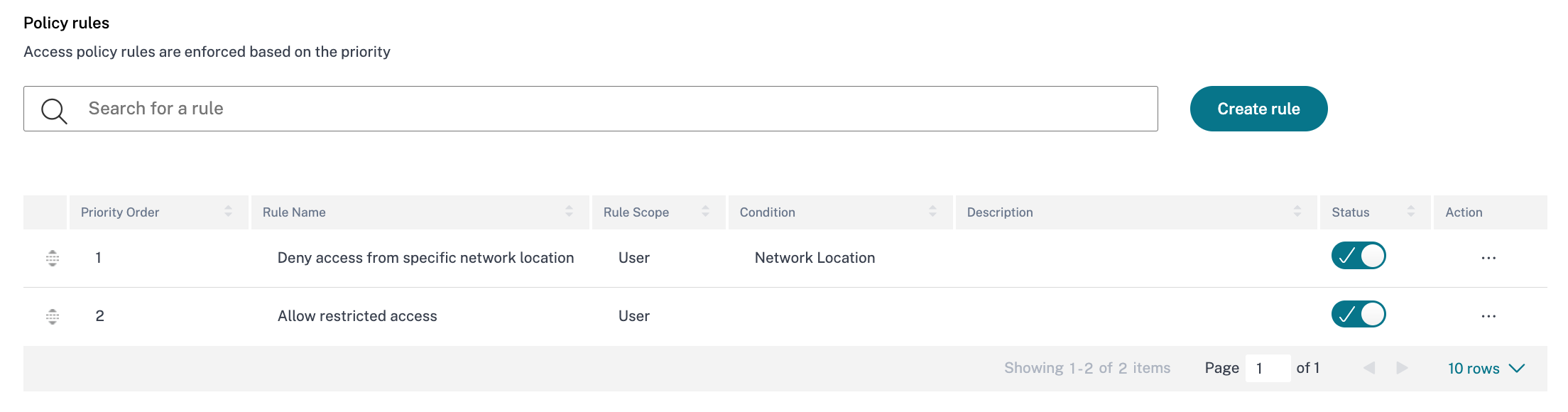

- 「ポリシーの作成」ダイアログで、アクセスポリシーの優先順位を変更し、「保存」を選択します。

ユーザー

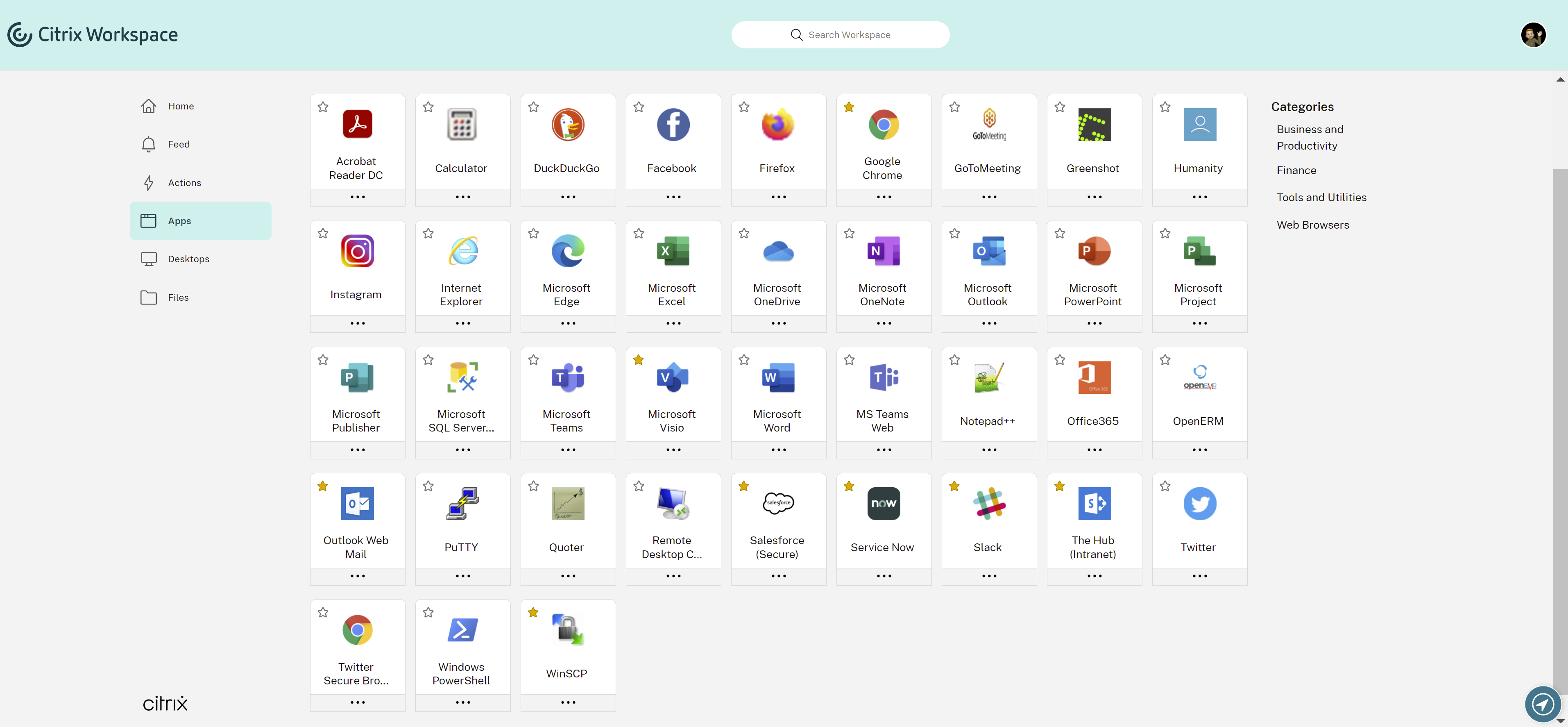

- ユーザーとしてCitrix Workspace にログインします

- 左側のメニューから [アプリ] を選択します

- アダプティブアクセス、ネットワークの場所のポリシーが適用され、Zoho Peopleが使用可能なアプリの一覧に表示されないことを確認します

トラブルシューティング

強化されたセキュリティポリシーが失敗する

ユーザーは、強化されたセキュリティポリシー (透かし、印刷、またはクリップボードアクセス) が失敗することがあります。通常、これは SaaS アプリケーションが複数のドメイン名を使用しているために発生します。SaaS アプリのアプリケーション構成設定内に、[ 関連ドメイン] のエントリがありました

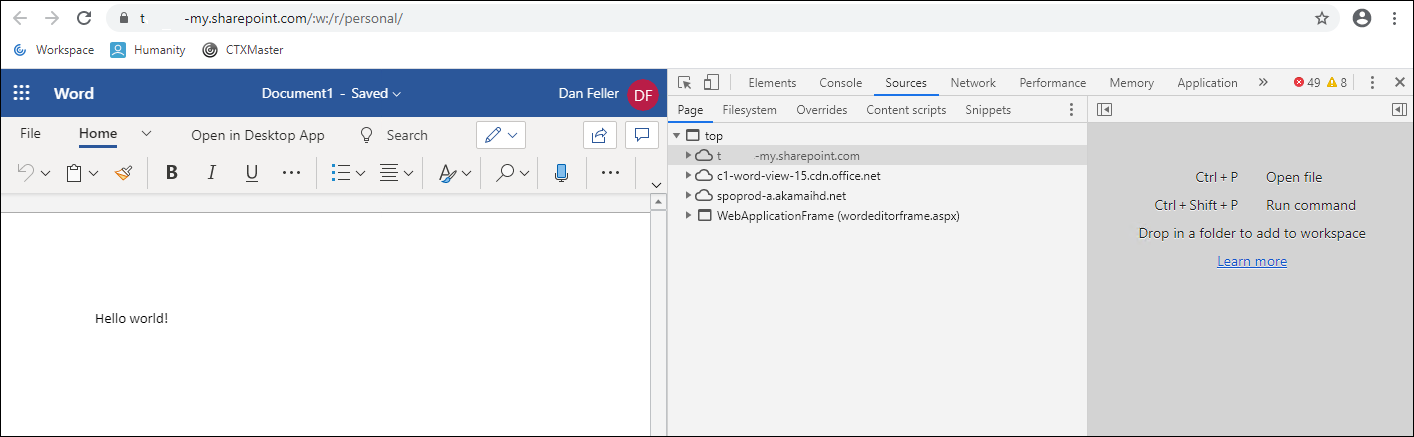

強化されたセキュリティポリシーは、これらの関連ドメインに適用されます。不足しているドメイン名を識別するために、管理者はローカルブラウザーで SaaS アプリにアクセスし、次の操作を実行できます。

- ポリシーが失敗するアプリのセクションに移動します

- Google ChromeとMicrosoft Edge(Chromiumバージョン)では、ブラウザの右上にある3つのドットを選択してメニュー画面を表示します

- [ その他のツール] を選択します

- 開発者ツールの選択

- 開発者ツールで、[ ソース] を選択します。これにより、そのアプリケーションセクションのアクセスドメイン名のリストが表示されます。このアプリの拡張セキュリティポリシーを有効にするには、 それらのドメイン名をアプリ構成内の関連ドメインフィールドに入力する必要があります 。関連ドメインは以下のように追加されます。

*.domain.com