SAMLをIDプロバイダーとしてCitrix Cloudに接続する

Citrix Cloudでは、ワークスペースにサインインするCitrix Cloud管理者および利用者を認証するためのIDプロバイダーとして、SAML(セキュリティアサーションマークアップランゲージ)を使用できます。 オンプレミスのActive Directory(AD)で、選択したSAML 2.0プロバイダーを使用できます。

この記事について

この記事では、Citrix CloudとSAMLプロバイダー間の接続を構成するために必要な手順について説明します。 いくつかの手順では、SAMLプロバイダーの管理コンソールで実行するアクションについて説明します。 これらのアクションを実行するために使用する特定のコマンドは、選択したSAMLプロバイダーによっては、この記事で説明するコマンドとは異なる場合があります。 これらのSAMLプロバイダーコマンドは、例としてのみ提供されています。 SAMLプロバイダーが対応するコマンドについて詳しくは、SAMLプロバイダーのドキュメントを参照してください。

サポートされているSAMLプロバイダー

公式のSAML 2.0仕様をサポートするSAMLプロバイダーは、Citrix Cloudでの使用がサポートされています。

Citrixは、シングルサインオン(SSO)とシングルログアウト(SLO)を使用したCitrix Cloud管理者の認証とCitrix Workspace利用者の認証について、次のSAMLプロバイダーをテストしました。 このリストにないSAMLプロバイダーもサポートされています。

- Microsoft ADFS

- Microsoft Azure AD

- Duo

- Okta

- OneLogin

- PingOne SSO

- PingFederate

これらのプロバイダーをテストするとき、Citrixでは次の設定を使用してCitrix CloudコンソールでSAML接続を構成しました。

- バインドメカニズム:HTTP Post

- SAML応答:応答またはアサーションのいずれかに署名する

- 認証コンテキスト: 未指定、完全一致

これらの設定の値は、Citrix CloudでSAML接続を構成するときにデフォルトで構成されます。 選択したSAMLプロバイダーとの接続を構成する場合は、これらの設定を使用することをお勧めします。

これらの設定について詳しくは、本記事中の「SAMLプロバイダーのメタデータをCitrix Cloud Japanに追加」を参照してください。

スコープ付きのエンティティIDのサポート

この記事では、単一のSAMLアプリケーションとCitrix Cloudのデフォルトの汎用エンティティIDを使用してSAML認証を構成する方法について説明します。

SAML認証要件で、単一のSAMLプロバイダー内で複数のSAMLアプリケーションが必要な場合は、「Citrix Cloudでスコープ付きのエンティティIDを使用したSAMLアプリケーションを構成する」を参照してください。

前提条件

Citrix CloudでSAML認証を使用する場合、次の要件があります:

- SAML 2.0をサポートするSAMLプロバイダー

- オンプレミスのADドメイン

- リソースの場所に展開され、オンプレミスのADドメインに参加している2つのCloud Connector。 Cloud Connectorは、Citrix Cloudがリソースの場所と通信するために使用されます。

- SAMLプロバイダーとのAD統合。

Cloud Connector

Citrix Cloud Connectorソフトウェアのインストール先となるサーバーが少なくとも2台必要です。 Cloud Connectorの可用性を高めるため、サーバーは2台以上用意することをCitrixではお勧めします。 これらのサーバーは、次の要件を満たしている必要があります:

- 「Citrix Cloud Connectorの技術詳細」に記載されているシステム要件を満たしている。

- 他のCitrixコンポーネントはインストールされておらず、ADドメインコントローラーではなく、リソースの場所のインフラストラクチャに不可欠なマシンでもない。

- リソースが存在するドメインに参加している。 ユーザーが複数のドメインにあるリソースにアクセスする場合は、各ドメインにCitrix Cloudを少なくとも2つインストールする必要がある。

- 利用者がCitrix Workspaceを介してアクセスするリソースにアクセスできるネットワークに接続済み。

- インターネットに接続済み。 詳しくは、「システムおよび接続要件」を参照してください。

Cloud Connectorのインストール手順について詳しくは、「Cloud Connectorのインストール」を参照してください。

Active Directory

SAML認証を構成する前に、次のタスクを実行します:

- ワークスペース利用者にADのユーザーアカウントがあることを確認します。 SAML認証が構成されている場合、ADアカウントがない利用者はワークスペースにサインインできません。

- オンプレミスのADにCloud Connectorを展開して、ADをCitrix Cloudアカウントに接続します。

- ADユーザーをSAMLプロバイダーに同期します。 Citrix Cloudでは、サインインするワークスペース利用者のADユーザー属性が必要とされます。

ADユーザー属性

次の属性はすべてのActive Directoryユーザーオブジェクトに必要であり、設定する必要があります:

- 共通名

- SAMアカウント名

- ユーザー プリンシパル名 (UPN)

- オブジェクトGUID

- SID

Citrix Cloudでは、利用者がCitrix Workspaceにサインインする際、ユーザーコンテキストを決定するためにADからのオブジェクトGUIDおよびSID属性が必要とされます。 これらのプロパティのうちいずれかが入力されていないと、利用者がサインインできません。

Citrix CloudでSAML認証を使用する場合、次の属性は必須ではありませんが、最適なユーザーエクスペリエンスを確保するためにこれらの属性を設定することをお勧めします:

- メールアドレス

- 表示名

Citrix Cloudは表示名属性を使用して、Citrix Workspaceで利用者の名前を正しく表示します。 この属性が設定されていない場合でも、利用者はサインインできますが、名前が正常に表示されない可能性があります。

Active DirectoryとのSAML統合

SAML認証を有効にする前に、オンプレミスのADをSAMLプロバイダーと統合する必要があります。 この統合により、SAMLプロバイダーはSAMLアサーションで次の必要なADユーザー属性をCitrix Cloudに渡すことができます:

- objectSID(SID)

- objectGUID(OID)

- userPrincipalName(UPN)

- メール(email)

- 表示名(displayName)

SID属性またはUPN属性のいずれかがSAMLアサーションに含まれている場合、これらの属性のサブセットを構成できます。 Citrix Cloudは、必要に応じてADから他の属性を取得します。

メモ:

最適なパフォーマンスを確保するために、このセクションで説明するすべての属性を構成することをお勧めします。

正確な統合手順はSAMLプロバイダーによって異なりますが、通常統合プロセスには、次のタスクが含まれます:

- ADドメインに同期エージェントをインストールして、ドメインとSAMLプロバイダー間の接続を確立します。 SAMLプロバイダーとしてADFSを使用している場合、この手順は必要ありません。

- カスタム属性を作成し、このセクションで前述した必要なAD ユーザー属性にマッピングします。 このタスクの一般的な手順は、この記事の「カスタムSAML属性の作成およびマッピング」で説明されています。

- ADユーザーをSAMLプロバイダーに同期します。

ADとSAMLプロバイダーの統合について詳しくは、SAMLプロバイダーの製品ドキュメントを参照してください。

SAML 2.0による管理者認証

Citrix Cloudは、SAML 2.0を使用した個別の管理者およびAD管理者グループメンバーの認証をサポートしています。 管理者グループをCitrix Cloudに追加する方法について詳しくは、「管理者グループを管理する」を参照してください。

管理者認証に既存のSAML接続を使用する

既にCitrix CloudにSAML 2.0接続しており、それを使用して管理者を認証する場合は、最初に [IDおよびアクセス管理] でSAML 2.0を切断してから、接続を再構成する必要があります。 また、SAML接続を使用してCitrix Workspace利用者を認証している場合は、[ワークスペース構成] でSAML認証を無効にする必要があります。 SAML接続を再構成した後、個別の管理者または管理者グループをCitrix Cloudに追加できます。

最初にSAML 2.0を切断して再接続せずに個別の管理者または管理者グループを追加しようとすると、「Citrix Cloudに管理者グループを追加する」で説明されているActive DirectoryのIDオプションが表示されません。

新しいSAML接続を設定するためのタスクの概要

Citrix Cloudで新しいSAML 2.0接続を設定するには、次のタスクを実行します:

- [IDおよびアクセス管理] で、「Active DirectoryをCitrix Cloudに接続する」の説明に従って、オンプレミスのADをCitrix Cloudに接続します。

- 本記事の「Active DirectoryとのSAML統合」で説明されているように、SAMLプロバイダーをオンプレミスのADと統合します。

- 管理者がCitrix Cloudへのサインインに使用できるサインインURLを構成します。

- [IDおよびアクセス管理] で、Citrix CloudのSAML認証を構成します。 このタスクでは、Citrix CloudからのSAMLメタデータを使用してSAMLプロバイダーを構成してから、SAMLプロバイダーからのメタデータを使用してCitrix Cloudを構成してSAML接続を作成します。

Citrix Cloud管理者向けの既存のSAML接続を使用するためのタスクの概要

既にCitrix CloudにSAML 2.0接続しており、それを使用して管理者を認証する場合は、次のタスクを実行します:

- 該当する場合は、SAML 2.0ワークスペース認証を無効にします:[ワークスペース構成]>[認証]で、別の認証方法を選択し、プロンプトが表示されたら[確認]を選択します。

- 既存のSAML 2.0接続を切断します:[IDおよびアクセス管理]>[認証]で、SAML接続を見つけます。 右端の省略記号メニューで [切断] を選択します。 [はい、切断します] をクリックして操作を確定します。

- SAML 2.0を再接続し、接続を構成します:[SAML 2.0] の省略記号メニューで [接続] を選択します。

- プロンプトが表示されたら、管理者がサインインに使用するサインインURLの一意の識別子を入力します。

- この記事の「SAMLプロバイダーのメタデータの構成」の説明に従って、SAML接続を構成します。

SAML接続を構成したら、「管理者グループを管理する」の説明どおりに、AD管理者グループをCitrix Cloudに追加できます。 この記事で説明されているように、ワークスペース利用者のSAMLを再度有効にすることもできます。

カスタムSAML属性の作成およびマッピング

SAMLプロバイダーでSID、UPN、OID、emailおよびdisplayName属性のカスタム属性を既に構成している場合は、このタスクを実行する必要はありません。 「SAMLコネクタアプリケーションの作成」に進み、手順5の既存のカスタムSAML属性を使用します。

メモ:

このセクションの手順では、SAMLプロバイダーの管理コンソールで実行するアクションについて説明します。 これらのアクションを実行するために使用する特定のコマンドは、選択したSAMLプロバイダーによっては、このセクションで説明するコマンドとは異なる場合があります。 このセクションのSAMLプロバイダーコマンドは、例としてのみ提供されています。 SAMLプロバイダーが対応するコマンドについて詳しくは、SAMLプロバイダーのドキュメントを参照してください。

- SAMLプロバイダーの管理コンソールにサインインし、カスタムユーザー属性を作成するためのオプションを選択します。 たとえば、SAMLプロバイダーのコンソールによっては、[Users]>[Custom User Fields]>[New User Field]を選択します。

-

次のADプロパティの属性を追加します。 表示されているデフォルト値を使用して属性に名前を付けます。

ADプロパティ 必須かオプションか デフォルト値 userPrincipalName SIDの属性を追加しない場合は必須(推奨)。 cip_upnobjectSID UPNの属性を追加しない場合は必須。 cip_sidobjectGUID 認証用のオプション cip_oidmail 認証用のオプション cip_emaildisplayName ワークスペースUIで必須 displayNamegivenName ワークスペースUIで必須 firstNamesn ワークスペースUIで必須 lastNameADフォレスト 認証用のオプション cip_forestADドメイン 認証用のオプション cip_domain - Citrix Cloudに接続したADを選択します。 たとえば、SAMLプロバイダーのコンソールによっては、[Users]>[Directories]を選択します。

- ディレクトリ属性を追加するためのオプションを選択します。 たとえば、SAMLプロバイダーのコンソールによっては、[Directory Attributes] を選択します。

- 属性を追加するためのオプションを選択し、次のAD属性を手順2で作成したカスタムユーザー属性にマップします:

- 手順2でSIDの属性(

cip_sidなど)を追加した場合は、objectSidを選択し、作成した属性にマップします。 - 手順2でUPNの属性(

cip_upnなど)を追加した場合は、userPrincipalNameを選択し、作成した属性にマップします。 - 手順2でObjectGUIDの属性(

cip_oidなど)を追加した場合は、ObjectGUIDを選択し、作成した属性にマップします。 - 手順2でMailの属性(

cip_emailなど)を追加した場合は、mailを選択し、作成した属性にマップします。 - 手順2でDisplay Nameの属性(

displayNameなど)を追加した場合は、displayNameを選択し、作成した属性にマップします。

- 手順2でSIDの属性(

管理者のサインインURLの構成

- https://citrix.cloud.comでCitrix Cloudにサインインします。

- Citrix Cloudメニューで、[IDおよびアクセス管理] を選択します。

- [SAML 2.0] を見つけ、省略記号メニューから [接続] を選択します。

- 入力画面が表示されたら、URLに適した短い会社の識別子を入力し、[保存して続行] を選択します。 [SAMLの構成] ページが表示されます。

- 次のセクションに進み、Citrix CloudへのSAML接続を構成します。

SAMLプロバイダーのメタデータの構成

このタスクでは、Citrix CloudのSAMLメタデータを使用してコネクタアプリケーションを作成します。 SAMLアプリケーションを構成した後、SAMLメタデータを使用して、コネクタアプリケーションからCitrix CloudへのSAML接続を構成します。

メモ:

このセクションのいくつかの手順では、SAMLプロバイダーの管理コンソールで実行するアクションについて説明します。 これらのアクションを実行するために使用する特定のコマンドは、選択したSAMLプロバイダーによっては、このセクションで説明するコマンドとは異なる場合があります。 このセクションのSAMLプロバイダーコマンドは、例としてのみ提供されています。 SAMLプロバイダーが対応するコマンドについて詳しくは、SAMLプロバイダーのドキュメントを参照してください。

SAMLコネクタアプリケーションの作成

- SAMLプロバイダーの管理コンソールから、属性付き、署名応答付きIDプロバイダーのアプリケーションを追加します。 たとえば、プロバイダーのコンソールによっては、[Applications]>[Applications]>[Add App]を選択して[SAML Test Connector (IdP w/ attr w/ sign response)]を選択します。

- 必要に応じて、表示名を入力してアプリを保存します。

- Citrix Cloudの [SAMLの構成] 画面の [SAMLメタデータ] で [ダウンロード] を選択します。 メタデータXMLファイルが別のブラウザータブに表示されます。 > 注: > > 必要に応じて

https://saml.cloud.com/saml/metadata.xmlからこのファイルをダウンロードすることもできます。 このエンドポイントは、一部のIDプロバイダーにとって、SAMLプロバイダーのメタデータをインポートおよび監視するときにより適している場合があります。 - コネクタアプリケーションについて、次の詳細を入力します:

-

Audienceフィールドに、

https://saml.cloud.comと入力します。 -

Recipientフィールドに、

https://saml.cloud.com/saml/acsと入力します。 - ACS URL検証のフィールドに、

https://saml.cloud.com/saml/acsと入力します。 - ACS URLのフィールドに、

https://saml.cloud.com/saml/acsと入力します。

-

Audienceフィールドに、

-

カスタムSAML属性をアプリケーションのパラメーター値として追加します。

このフィールドを作成 このカスタム属性を割り当て cip_sid SID用に作成したカスタム属性。 例:cip_sid cip_upn UPN用に作成したカスタム属性。 例:cip_upn cip_oid ObjectGUID用に作成したカスタム属性。 例:cip_oid cip_email メール用に作成したカスタム属性。 例:cip_email displayName 表示名用に作成したカスタム属性。 例:displayName - ワークスペース利用者をユーザーとして追加して、アプリケーションへのアクセスを許可します。

SAMLプロバイダーのメタデータをCitrix Cloudに追加

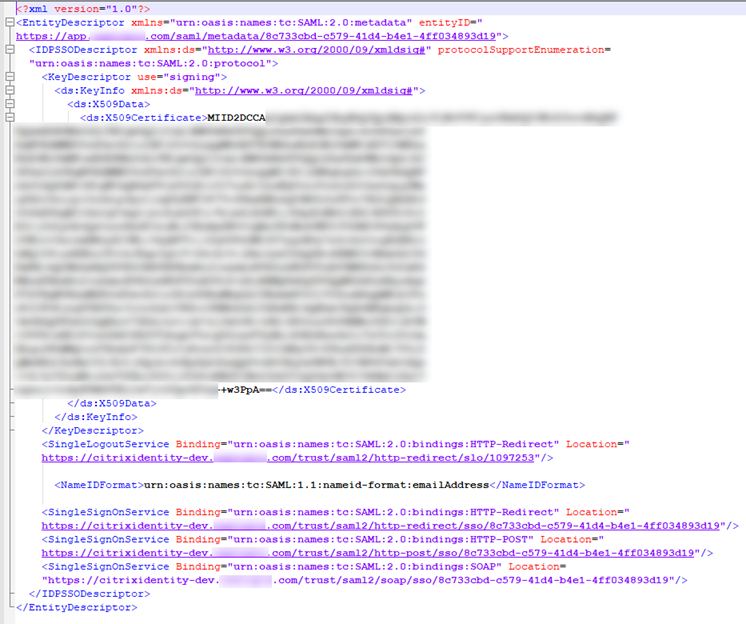

-

SAMLプロバイダーからSAMLメタデータを取得します。 次の画像は、このファイルのイメージ例です:

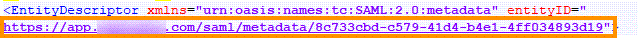

- Citrix Cloudの [SAMLの構成] 画面で、SAMLプロバイダーのメタデータファイルから次の値を入力します:

-

[IDプロバイダーのエンティティID]で、メタデータのEntityDescriptor要素からentityIDの値を入力します。

- [認証要求に署名する] で [はい] を選択してCitrix Cloudが認証要求に署名できるようにして、Citrix Cloudによるものであり、悪意のあるアクターによるものではないことを保証します。 安全なSAML応答のためにSAMLプロバイダーが使用する許可リストにCitrix ACS URLを追加する場合は、[いいえ] を選択します。

-

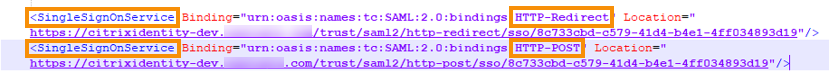

[SSOサービスURL] で、使用するバインドメカニズムのURLを入力します。 HTTP-POSTまたはHTTP-Redirectバインドのいずれかを使用できます。 メタデータファイルで、HTTP-POSTまたは HTTP-Redirectのいずれかのバインド値を持つSingleSignOnService要素を見つけます。

- [バインドメカニズム] で、メタデータファイルから選択したSSOサービスURLのバインドに一致するメカニズムを選択します。 デフォルトでは、 [HTTP Post]が選択されています。

- [SAML応答] で、SAMLプロバイダーがSAML応答とSAMLアサーションに使用する署名方法を選択します。 デフォルトでは、 [応答またはアサーションに署名する]が選択されています。 Citrix Cloudはこのフィールドで指定されたとおりに署名されていない応答を拒否します。

-

- SAMLプロバイダーの管理コンソールで、次のアクションを実行します:

- SAML署名アルゴリズムにSHA-256を選択します。

- X.509証明書をBase64でエンコードされたPEM、CRT、またはCERファイルとしてダウンロードします。

- Citrix Cloudの[SAMLの構成]ページの[X.509証明書]で、[ファイルのアップロード]を選択し、前の手順でダウンロードした証明書ファイルを選択します。

- [続行] を選択してアップロードを完了します。

- [認証コンテキスト] で、使用するコンテキストとCitrix Cloudがコンテキストを適用する厳格さのレベルを選択します。 選択したコンテキストで認証を強制せずに、そのコンテキストで認証を要求するには、[最小] を選択します。 選択したコンテキストで認証を要求し、そのコンテキストでのみ認証を強制するには、[完全一致] を選択します。 SAMLプロバイダーが認証コンテキストをサポートしていない場合、または認証コンテキストを使用しないことを選択した場合は、[未指定] および [最小] を選択します。 デフォルトでは、 [未指定]と[完全一致]が選択されています。

-

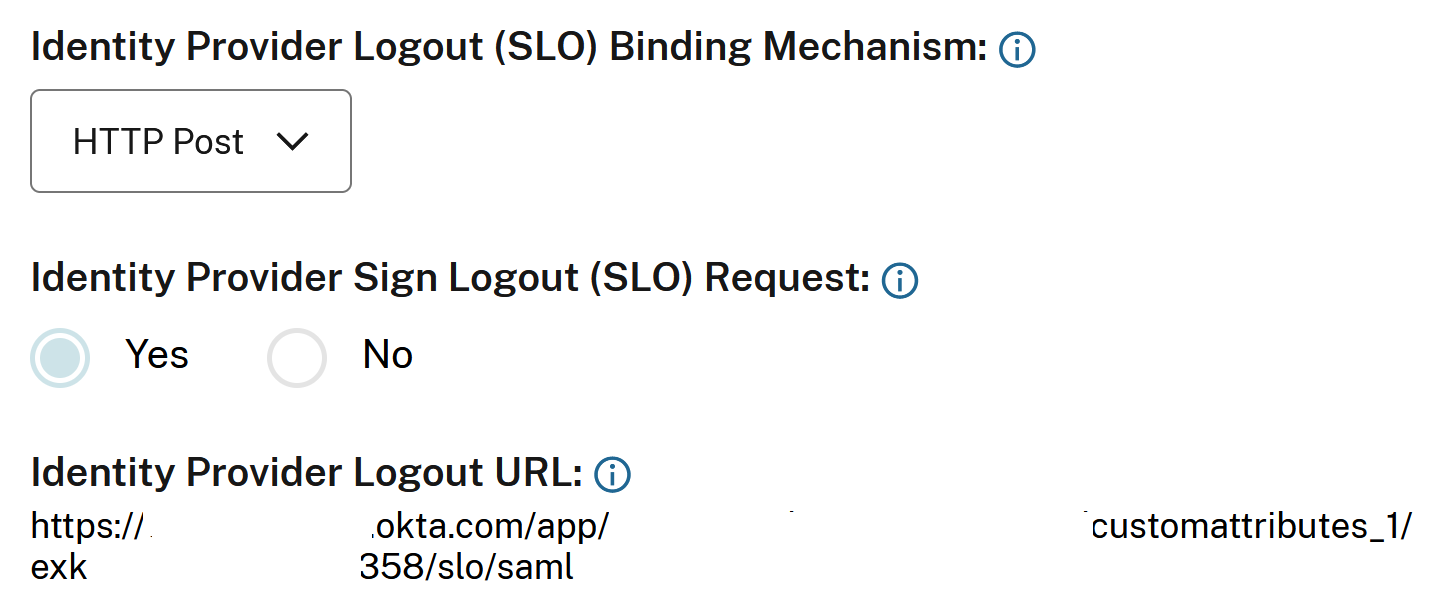

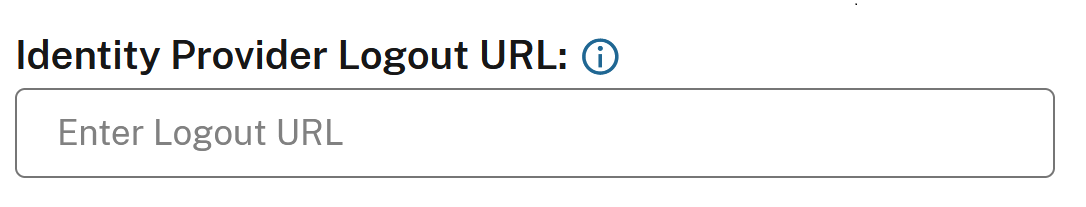

[ログアウトURL](オプション)では、Citrix WorkspaceまたはCitrix Cloudからサインアウトしたユーザーが、SAMLプロバイダーを通じて以前にサインインしたすべてのWebアプリケーションからもサインアウトするようにするかを決定します。

- ユーザーがCitrix WorkspaceまたはCitrix Cloudからサインアウトした後もWebアプリケーションにサインインしたままにする場合は、[ログアウトURL] フィールドを空白のままにします。

-

ユーザーがCitrix WorkspaceまたはCitrix Cloudからサインアウトした後にすべてのWebアプリケーションからサインアウトするようにするには、SAMLプロバイダーからSingleLogout(SLO)エンドポイントを入力します。 SAMLプロバイダーとしてMicrosoft ADFSまたはAzure Active Directoryを使用している場合、SLOエンドポイントはシングルサインオン(SSO)エンドポイントと同じです。

-

Citrix Cloudの以下のデフォルトの属性値が、SAMLプロバイダーで構成された対応する属性値と一致することを確認します。 Citrix CloudがSAMLアサーション内でこれらの属性を見つけるには、ここに入力した値がSAMLプロバイダーの値と一致する必要があります。 SAMLプロバイダーで特定の属性を構成していない場合は、特に記載がない限り、Citrix Cloudのデフォルト値を使用するか、フィールドを空白のままにすることができます。

-

ユーザー表示名の属性名:デフォルト値は

displayNameです。 -

ユーザーの名の属性名:デフォルト値は

firstNameです。 -

ユーザーの姓の属性名:デフォルト値は

lastNameです。 -

セキュリティ識別子(SID)の属性名:UPNの属性を作成しなかった場合は、SAMLプロバイダーからこの属性名を入力する必要があります。 デフォルト値は

cip_sidです。 -

ユーザープリンシパル名(UPN)の属性名:SIDの属性を作成しなかった場合は、SAMLプロバイダーからこの属性名を入力する必要があります。 デフォルト値は

cip_upnです。 -

メールの属性名:デフォルト値は

cip_emailです。 -

ADオブジェクト識別子(OID)の属性名:デフォルト値は

cip_oidです。 -

ADフォレストの属性名:デフォルト値は

cip_forestです。 -

ADドメインの属性名:デフォルト値は

cip_domainです。

-

ユーザー表示名の属性名:デフォルト値は

- [テストして終了] を選択して、正常に接続を構成したことを確認します。

ADから管理者をCitrix Cloudに追加

Citrix CloudでADグループを追加して管理する手順については、「管理者グループを管理する」を参照してください。

ワークスペースのSAML認証を有効にする

- Citrix Cloudメニューから、[ワークスペース構成]を選択します。

- [認証] タブを選択します。

- [SAML 2.0] を選択します。

IDおよびアクセス管理内で既存のSAML接続を複製する

-priority

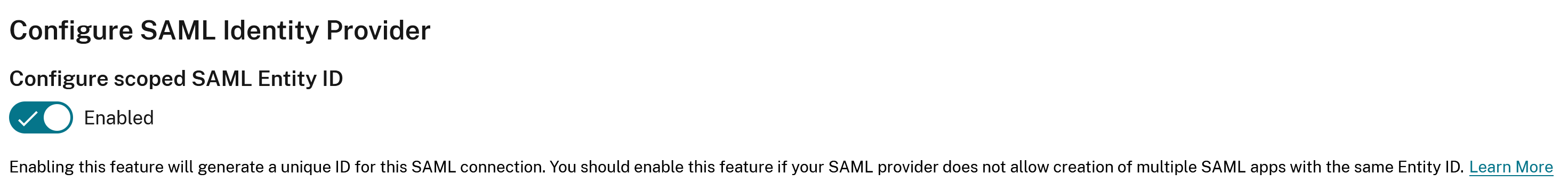

SAML接続を複製しても、既存のスコープエンティティIDは複製されません。 スコープエンティティIDを追加したり、クローン作成プロセス中に新しいIDを生成したりする場合は、SAMLアプリケーション構成の更新が必要な場合があります。

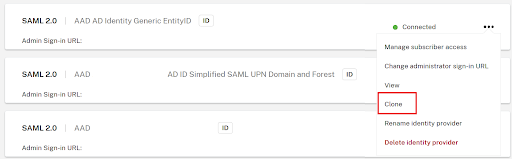

既存のSAML接続を複製するには、次の手順を実行します:

-

既存のSAML接続の右側にある3つのドットを選択し、アクションの一覧から[複製]を選択します。

-

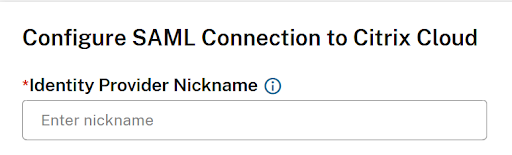

新しいSAML接続用の新しい一意のGO URLを入力します。 これは、必要に応じて後で変更できます。

-

新しいSAML接続用の新しい一意のニックネームを入力します。

-

スコープエンティティIDを有効にする、署名を有効にする必要がある、ログアウトURLがない場合に追加する、最近期限が切れたSAMLプロバイダー証明書を更新するなど、接続内のすべての設定を更新します。

-

[テストして終了]をクリックして、新しいSAML接続を保存します。

-

[Workspace構成]→[認証]内で、新しいSAML接続を使用するようにワークスペースを切り替えます。

-

新しいスコープエンティティIDを使用してSAMLアプリケーション構成を更新します(必ずしも必要なわけではありません)。

サービスプロバイダー開始のSSOとIDプロバイダー開始のSSO

SP開始SSO - エンドユーザーはWorkspaceやCitrix CloudなどのWebアプリケーション(SP)から直接ログインします。 その後、アプリケーションによって認証のためにSAML IDプロバイダーにリダイレクトされます。 認証が成功すると、エンドユーザーはWebアプリ(SP)にリダイレクトされ、ログインします。

IDプロバイダー開始のSSO - エンドユーザーはまずSAML IDプロバイダーにログインし、次にIDPポータルから起動するアプリ(SP)を選択します。

IDプロバイダー開始のSSOはWorkspaceまたは、Citrix Cloudで使用できますか?

いいえ。 WorkspaceとCitrix Cloudはどちらも、SAML サービスプロバイダー開始のSSOログオンのみをサポートしています。 すべてのログオンフローは、エンドユーザーアクセスの場合はWorkspace URL、Citrix Cloud管理者アクセスの場合はCitrix Cloud GO URLのいずれかを介して開始する必要があります。

SAMLプロバイダーからCitrix Cloudへの直接接続とIDPチェーン

WorkspaceまたはCitrix CloudへのSAMLログインではIDPチェーンがサポートされていますか?

IDPチェーンは、IDPチェーン内の最も近いSAML IDPが正しく構成され、Citrix CloudからのSAML要求をIDPチェーン内で転送し、IDPチェーンがCitrix Cloudに正しいSAML応答を返す場合にサポートされます。

IDPチェーンの例

- Citrix Cloud → F5(SAMLプロバイダーとしてCitrix Cloudに直接接続) → Entra IDとのフェデレーション

- Citrix Cloud → Entra ID(SAMLプロバイダーとしてCitrix Cloudに直接接続) → ADFSとのフェデレーション

- Citrix Cloud → Entra ID(SAMLプロバイダーとしてCitrix Cloudに直接接続) → PingFederateとのフェデレーション

- Citrix Cloud → Entra ID(SAMLプロバイダーとしてCitrix Cloudに直接接続) → Oktaとのフェデレーション

IDPチェーンを使用している場合、SAMLの問題をデバッグするときにCitrixから支援やサポートを受けることはできますか?

CitrixサポートとCitrixエンジニアリングは、Citrix Cloudとチェーン内の最も近いSAML IDPとの間のSAML接続のみを直接デバッグできます。

-priority

Citrixは、直接接続されたSAMLプロバイダーの上流にある複雑なIDPチェーン内の問題のデバッグについては責任を負いません。

可能であればIDPチェーンを避けるべきですか?

Citrixでは、SAML IDPをCitrix Cloudに直接接続することをお勧めします。これにより、構成とデバッグの複雑さが大幅に軽減され、Citrix Cloudが複雑なIDPチェーンからの応答を待機している間に発生する可能性のあるエンドユーザーのログオンの遅延が最小限に抑えられます。 複数のIDPがチェーン化している場合、特にIDPチェーン内の異なるIDPによって異なるSAMLバインディングが使用されている場合は、SSOとSLOの両方で多くの問題が発生する可能性があります。 直接接続されたSAMLプロバイダーは、上流IDPに依存するプロバイダーよりも常にデバッグが容易で、パフォーマンスも優れています。

どのSAMLバインディングメカニズムを選択すればよいですか?

SSOおよびSLOにHTTP POSTを使用するかHTTPリダイレクトを使用するかは、SAML IDプロバイダーがサポートするSAMLバインディングによって決まります。 SAMLプロバイダーが複数のバインディングメカニズムをサポートしている場合、Citrixでは、SAMLバインディングとしてHTTPリダイレクトよりもHTTP Postを選択することをお勧めします。 SAMLプロバイダーで両方のSAMLバインディングメカニズムをサポートされている場合は、両方のSAMLバインディングメカニズムを有効にする必要はありません。 SSOとSLOの両方に単一のSAMLバインディングタイプを選択することをお勧めします。

SAMLバインディングのサポート

| SAMLバインディング | Citrix Cloudでサポート |

|---|---|

| HTTPポスト | 推奨 |

| HTTPリダイレクト | サポートされている |

| SAMLアーティファクトバインディング | サポートされていない |

| SOAP | サポートされていない |

-priority

HTTP Postは、2つの理由からSSOリクエストとSLOリクエストの両方に推奨されるバインディングメカニズムです。

HTTP Postでは、SAML XMLに、使用されている署名と証明書を示す識別しやすいセクションが含まれているため、SAML接続の両側で署名の強制が有効になっているとデバッグが容易になります。 この署名データがURLデコードが必要な非常に長いリダイレクトURI内に埋め込まれている場合よりも、人の目で確認したりデバッグしたりするのが簡単になります。

HTTPリダイレクト URIが非常に長くなり、重大なしきい値を超えると、SAML認証中にエラーが発生し、ログインまたはログアウトが失敗する可能性があります。 GETバインディングタイプは、最大で2,048文字から実際のパスの文字数を差し引いた文字数に制限されます。 POSTメソッドは、名前と値のペアを送信するURLのサイズによって制限されません。

SAMLログアウトの考慮事項

IDプロバイダーログアウトURL(SLO)では、Citrix Cloudに接続するSAMLアプリケーションが他のサービスプロバイダー(SP)で共有されているかどうかに基づいて、組織に最も適したSAMLログアウトの動作を決定します。

Citrixでは、SAMLプロバイダー内にWorkspaceおよび/またはCitrix Cloudのみで使用される新しい専用SAMLアプリケーションを作成することをお勧めします。 CitrixのSAMLアプリケーションセットアップガイドのいずれかに従い、Workspaceおよび/またはCitrix Cloud専用のSAMLアプリケーションを使用している場合は、ログアウトURLを構成することが常に正しい手順です。

オプション1 SLOが構成されている(推奨):WorkspaceやCitrix Cloudからサインアウトするユーザーは、接続されているSAML IDプロバイダーからもサインアウトされます。

-priority

SAML SLOを成功させるには、SAML接続の両側でそれをサポートするように構成する必要があります。 Citrix Cloudは、ログアウトが成功し、ユーザーがSAML IDプロバイダーからログアウトされたことを示すSLO応答をSAMLアプリケーションから受信することを期待します。 SAMLアプリケーションが、このSAMLログアウトエンドポイント

https://saml.cloud.com/saml/logout/callbackを使用してSLO応答をCitrix Cloudに送り返すように構成されていることを確認します。

または

オプション2 SLOが構成されていない:WorkspaceやCitrix Cloudからサインアウトした後もユーザーがSAMLアプリケーションにサインインしたままにしておく場合は、Citrix Cloud SAML接続内のログアウトURLフィールドを空のままにします。 エンドユーザーがWorkspaceまたはCitrix Cloud UIで明示的なログアウトを実行すると、ユーザーはWorkspaceまたはCitrix Cloudからのみログアウトされます。 ユーザーはSAML IDプロバイダーからログアウトされず、Citrix CloudからSAMLアプリケーションにSLO要求は送信されません。

-priority

ログアウトURLが設定されていないこのSAML接続構成は、Citrix Cloudに接続されたSAMLアプリケーションが他のCitrix以外のサービスプロバイダー(SP)で共有されている場合にのみ推奨されます

Workspaceセッションの非アクティブタイムアウトの動作

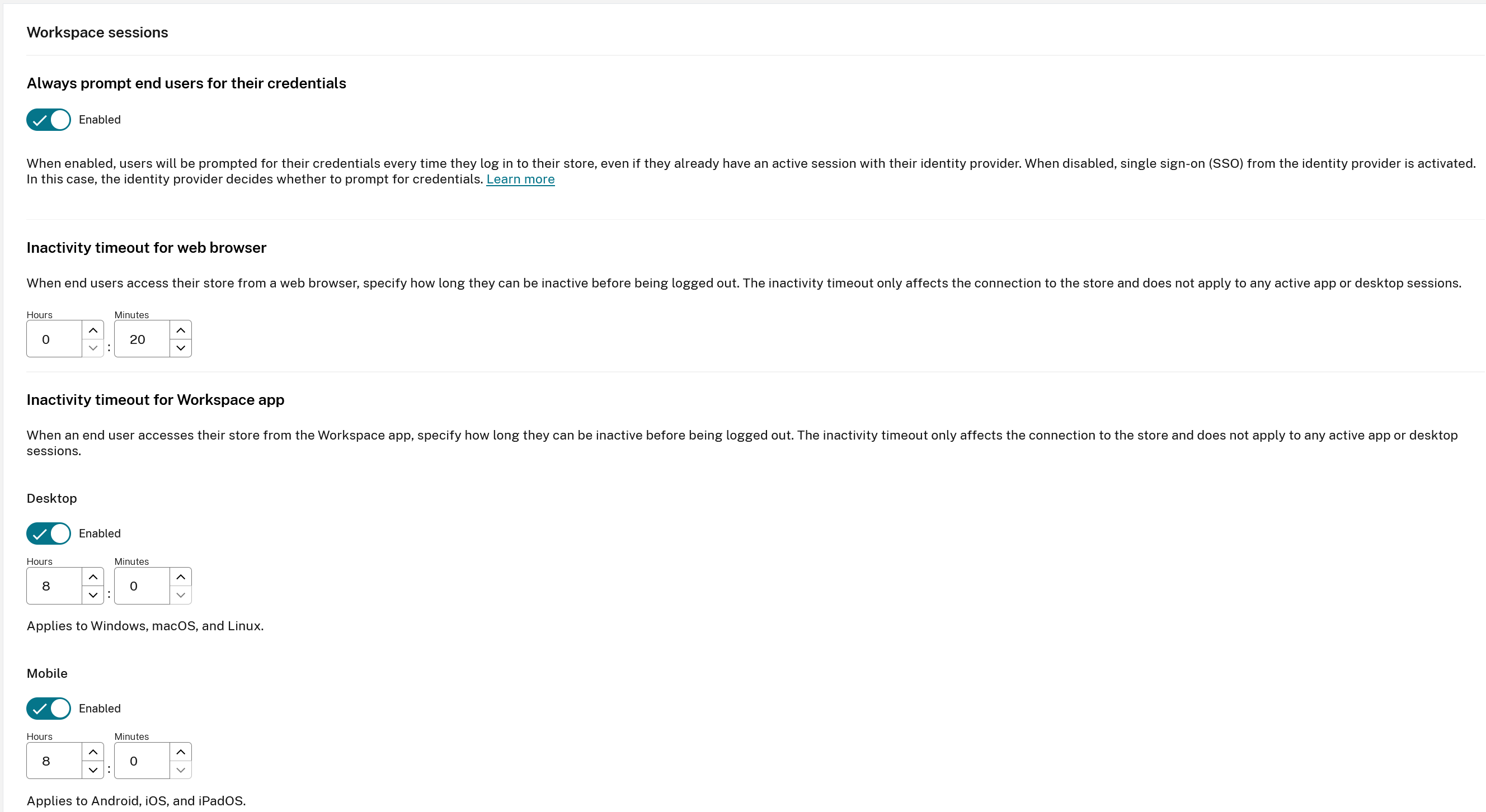

エンドユーザーがWorkspace内で何のアクションも実行しない場合、セッションの非アクティブタイムアウトによってWorkspacesからのログオフがトリガーされます。 Workspaceの非アクティブタイムアウトは、[Workspace構成]→[カスタマイズ]→[設定]→[Workspaceセッション]で定義されます。

Workspacesの非アクティブタイムアウトでは、エンドユーザーをSAML IDプロバイダーからログアウトさせるSLO要求はトリガーされません。 SAML IDプロバイダーのアイドル状態のセッションタイムアウトは、Workspace内で設定されている値とは異なる場合があります。 可能であれば、同じ期間に設定することをお勧めします。

[Workspace構成]→[カスタマイズ]→[設定]内で、[Always Prompt End Users for their credentials]を[Enabled]に設定して、ユーザーのSAMLプロバイダーセッションがまだ存在する場合でも、エンドユーザーに常に再認証を求めるプロンプトが表示されるようにします。

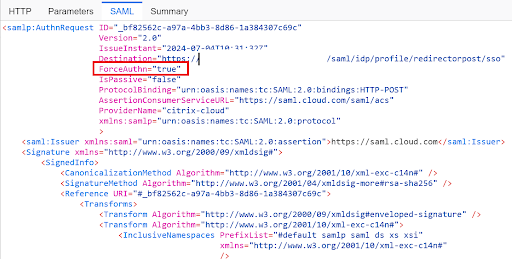

[Always Prompt End Users for their credentials]を[Enabled]に設定すると、SAMLリクエスト内でForceAuthnがTrueに設定されます。

トラブルシューティング

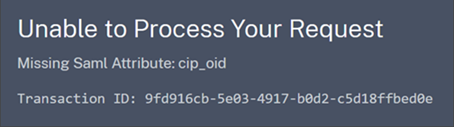

属性エラー

属性エラーは、次のいずれかの状況で発生する可能性があります:

- SAML構成で必要な属性が正しくエンコードされていません。

-

cip_sidおよびcip_upn属性がSAMLアサーションにありません。 - SAMLアサーションに

cip_sidまたはcip_oid属性がなく、接続の問題によりCitrix CloudはActive Directoryからこれらの属性を取得できません。

属性エラーが発生すると、Citrix Cloudは問題のある属性について説明したエラーメッセージを表示します。

この種類のエラーを解決するには、次の手順を実行します:

-

SAMLプロバイダーが、次の表に示す正しいエンコーディングで必要な属性を送信していることを確認してください。 少なくとも、SID属性またはUPN属性のいずれかを含める必要があります。

属性 エンコーディング 必須 cip_email 文字列形式である必要があります( user@domain)cip_oid Base64または文字列形式である必要があります cip_sid Base64または文字列形式である必要があります はい( cip_upnを使用しない場合)cip_upn 文字列形式である必要があります( user@domain)はい( cip_sidを使用しない場合) -

Citrix Cloudが不足している必要な属性を取得できるように、Cloud Connectorがオンラインかつ正常であることを確認します。 詳しくは、「Cloud Connectorの高度なヘルスチェック」を参照してください。

予期しないエラー

次の場合、Citrix Cloudで予期しないエラーが発生することがあります:

- ユーザーが、IDP開始のフローを使用して、SAML要求を開始する。 たとえば、ワークスペースURL(

customer.cloud.com)に直接移動するのではなく、IDプロバイダーのアプリポータルからタイルを選択することによって、要求が行われるなど。 - SAML証明書が無効であるか、有効期限が切れている。

- 認証コンテキストが無効である。

- SAMLアサーションと応答署名が一致していない。

このエラーが発生すると、Citrix Cloudは一般的なエラーメッセージを表示します。

IDプロバイダーのアプリポータルを介してCitrix Cloudに移動した結果としてこのエラーが発生した場合は、次の回避策が考えられます:

- ワークスペースURL(

https://customer.cloud.comなど)を参照するブックマークアプリを、IDプロバイダーのアプリポータルに作成します。 - SAMLアプリとブックマークアプリの両方にユーザーを割り当てます。

- SAMLアプリとブックマークアプリの表示設定を変更して、ブックマークアプリが表示され、SAMLアプリがアプリポータルで非表示になるようにします。

- 追加のパスワードプロンプトを削除するには、ワークスペース構成の [フェデレーションIDプロバイダーセッション] 設定を無効にします。 手順については、Citrix Workspace製品ドキュメントの「フェデレーションIDプロバイダーセッション」を 参照してください。

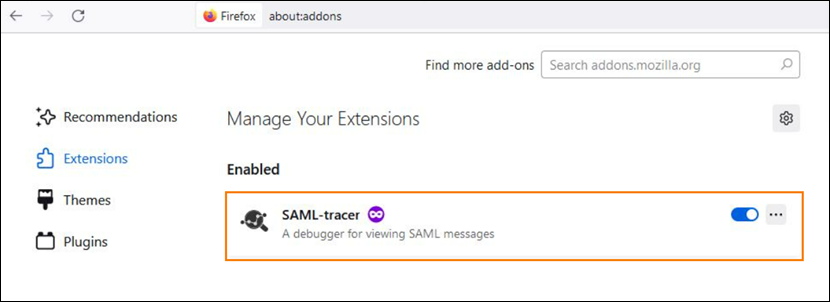

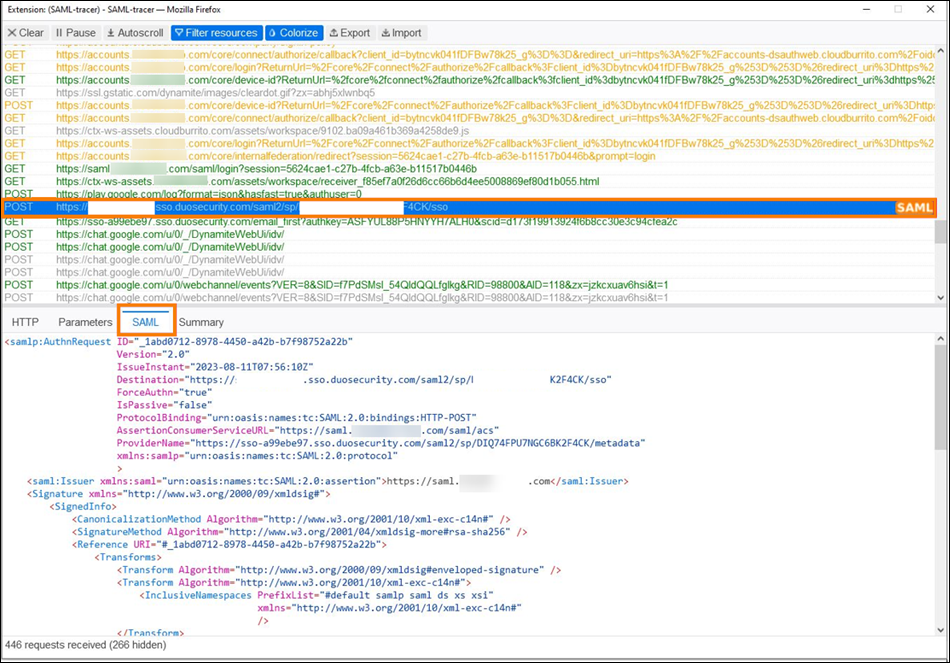

デバッグに関する推奨事項

あらゆるSAMLデバッグ作業には、ブラウザー拡張機能SAML-tracerを使用することをお勧めします。 この拡張機能は、よく知られているWebブラウザーのほとんどで利用できます。 この拡張機能は、Base64でエンコードされた要求と応答をSAML XMLにデコードすることで、人間が判読できるようにします。

このツールを使用すると、管理者は、ユーザーに送信されるSAML属性の値を確認し、SAMLの要求および応答から署名を検索できます。 SAML関連の問題でサポートが必要な場合、Citrixサポートは、問題を理解してサポートケースを解決するために、SAML-tracerのファイルを要求してきます。

追加情報

- Microsoftドキュメント: チュートリアル:Azure Active Directoryシングル サインオン(SSO)とCitrix Cloud SAML SSOの統合

- Active Directory Federated Services(ADFS)を使用したSAML: 「ADFSを使用したCitrix CloudでのSAML認証の構成」

- Citrix Tech Zone:Tech Insight:認証 - SAML

この記事の概要

- この記事について

- サポートされているSAMLプロバイダー

- スコープ付きのエンティティIDのサポート

- 前提条件

- SAML 2.0による管理者認証

- 新しいSAML接続を設定するためのタスクの概要

- Citrix Cloud管理者向けの既存のSAML接続を使用するためのタスクの概要

- カスタムSAML属性の作成およびマッピング

- 管理者のサインインURLの構成

- SAMLプロバイダーのメタデータの構成

- ADから管理者をCitrix Cloudに追加

- ワークスペースのSAML認証を有効にする

- IDおよびアクセス管理内で既存のSAML接続を複製する

- サービスプロバイダー開始のSSOとIDプロバイダー開始のSSO

- SAMLプロバイダーからCitrix Cloudへの直接接続とIDPチェーン

- どのSAMLバインディングメカニズムを選択すればよいですか?

- SAMLログアウトの考慮事項

- Workspaceセッションの非アクティブタイムアウトの動作

- トラブルシューティング

- 追加情報