Citrix Secure Hub

O Citrix Secure Hub é a plataforma de lançamento para a experiência com o Citrix Endpoint Management (anteriormente, XenMobile). Os usuários registram seus dispositivos no Secure Hub para obter acesso à loja de aplicativos. Na loja de aplicativos, eles podem adicionar aplicativos móveis de produtividade desenvolvidos pela Citrix e aplicativos de terceiros.

Quanto ao Secure Hub e outros requisitos de sistema de aplicativos móveis de produtividade, consulte os Requisitos do sistema.

Administração do Secure Hub

Você executa a maioria das tarefas administrativas relacionadas ao Secure Hub durante a configuração inicial do Endpoint Management. Para tornar o Secure Hub disponível para os usuários, para iOS e Android, carregue o Secure Hub no iOS App Store e no Google Play Store.

O Secure Hub atualiza a maioria das políticas de MDX armazenadas no Endpoint Management para os aplicativos instalados quando uma sessão de usuário do Citrix Gateway se renova após autenticação usando o Citrix Gateway.

Importante:

Alterações a qualquer uma dessas políticas exigem que o usuário exclua e reinstale o aplicativo para aplicar a atualização de política: Grupo de Segurança, Ativar criptografia e o Exchange Server do Secure Mail.

PIN da Citrix

Você pode configurar o Secure Hub para usar o PIN da Citrix, um recurso de segurança ativado no console Endpoint Management em Configurações > Propriedades do cliente. A configuração requer que os usuários de dispositivos móveis registrados façam logon no Secure Hub e ativem os aplicativos MDX incluídos usando um número de identificação pessoal (PIN).

O recurso de PIN da Citrix simplifica a experiência de autenticação do usuário ao fazer logon nos aplicativos seguros preparados. Os usuários não precisam inserir outra credencial repetidamente, como o nome de usuário e a senha do Active Directory.

Os usuários que fazem logon no Secure Hub pela primeira vez precisam inserir seu nome de usuário e senha do Active Directory. Durante o logon, o Secure Hub salva as credenciais do Active Directory ou um certificado de cliente no dispositivo do usuário e, em seguida, solicita ao usuário para inserir um PIN. Quando os usuários fazem logon novamente, eles digitam o PIN para acessar seus aplicativos Citrix e o Store com segurança. Eles não usam o PIN novamente até que o próximo período de tempo ocioso termine para a sessão de usuário ativa. Propriedades de cliente correlatas permitem criptografar segredos usando o PIN, especificar o tipo de código secreto para PIN e especificar os requisitos de força e comprimento do PIN. Para obter detalhes, consulte Propriedades do cliente.

Quando a autenticação da impressão digital (Touch ID) está ativada, os usuários podem fazer logon usando impressão digital quando for necessária a autenticação offline devido à inatividade de aplicativo. Os usuários ainda têm que inserir um PIN quando fizerem logon ao Secure Hub pela primeira vez ou ao reiniciar o dispositivo, e depois que o tempo limite de inatividade expirar. Para obter informações sobre como habilitar a autenticação de impressão digital, consulte Autenticação por impressão digital ou por Touch ID.

Certificate pinning

O Secure Hub para iOS e Android oferecem suporte a certificate pinning SSL. Esse recurso garante que o certificado assinado por sua empresa seja usado quando os clientes Citrix se comunicam com o Endpoint Management. A fixação de certificados impede conexões de clientes ao Endpoint Management quando a instalação de um certificado raiz no dispositivo compromete a sessão SSL. Quando o Secure Hub detecta alterações no servidor chave pública, o Secure Hub nega a conexão.

A partir do Android N, o sistema operacional não permite mais autoridades de certificação (AC) adicionadas pelo usuário. A Citrix recomenda o uso de uma Autoridade de Certificação raiz pública no lugar de uma autoridade de certificação adicionada pelo usuário.

Os usuários que fizerem a atualização para Android N podem ter problemas se usarem autoridades de certificação privadas ou autoassinadas. As conexões em dispositivos Android N são interrompidas nos seguintes cenários:

- Autoridades de certificação privadas/autoassinadas e a opção Required Trusted CA for Endpoint Management no AutoDiscovery Service está definida como ON. Para obter mais informações, consulte Endpoint Management AutoDiscovery Service.

- Autoridades de certificação privadas/autoassinadas e o Endpoint Management AutoDiscovery Service (ADS) não estão acessíveis. Devido a questões de segurança, quando ADS não está acessível, a opção Required Trusted CA é ativada mesmo que tenha sido definida como desativada inicialmente.

Antes de registrar dispositivos ou atualizar o Secure Hub, considere ativar a certificate pinning. A opção é Desativada por padrão. Quando você ativa certificate pinning, os usuários não podem se registrar no Endpoint Management com um certificado autoassinado. Se os usuários tentarem se registrar com um certificado autoassinado, eles serão avisados de que o certificado não é confiável. O registro falhará se os usuários não aceitarem o certificado.

Para usar certificate pinning, solicite que a Citrix carregue certificados no seu servidor Citrix ADS. Abra um caso de suporte técnico usando o Citrix Support portal. Em seguida, forneça as seguintes informações:

- O domínio que contém as contas com que os usuários se registram.

- O nome de domínio totalmente qualificado (FQDN) do Endpoint Management.

- O nome da instância do Endpoint Management. Por padrão, o nome da instância é

zdmcom diferenciação entre maiúsculas e minúsculas. - Tipo de ID de usuário, que pode ser UPN ou Email. Como padrão, o tipo é UPN.

- A porta usada para registro de iOS se você tiver alterado o número de porta da porta padrão 8443.

- A porta através da qual o Endpoint Management aceita conexões se você tiver alterado o valor do número de porta padrão 443.

- O URL completo do seu Citrix Gateway.

- Opcionalmente, um endereço de email para o seu administrador do Endpoint Management.

- Os certificados formatados com PEM que você deseja adicionar ao domínio.

Certificado + autenticação de senha de uso único

Você pode configurar o Citrix ADC para que o Secure Hub autentique usando um certificado além de um token de segurança que atua como uma senha de uso único. Essa opção fornece uma configuração de alta segurança que não deixa rastros do Active Directory nos dispositivos.

Para ativar o Secure Hub para usar este tipo de autenticação, adicione uma ação de regravação e uma política de regravação no Citrix ADC que insira um cabeçalho de resposta personalizado do formulário X-Citrix-AM-GatewayAuthType: CertAndRSA para indicar o tipo de logon Citrix Gateway.

Em geral, o Secure Hub usa o tipo de logon do Citrix Gateway configurado no console Endpoint Management. No entanto, essas informações não estão disponíveis para o Secure Hub até que o Secure Hub conclua o logon pela primeira vez. O cabeçalho personalizado é necessário para permitir que o Secure Hub siga esse método de logon.

Nota:

Se diferentes tipos de logon forem definidos no Endpoint Management e no Citrix ADC, a configuração do Citrix ADC substituirá a configuração. Para obter informações, consulte Citrix Gateway e Endpoint Management.

-

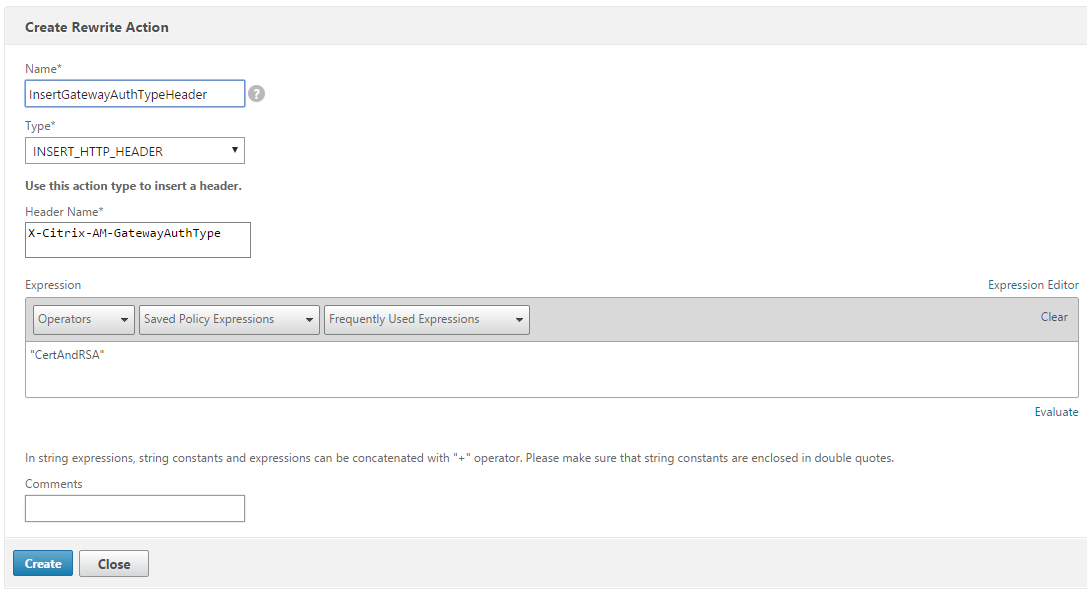

No Citrix ADC, navegue para Configuration > AppExpert > Rewrite > Actions.

-

Clique em Add.

É exibida a tela Create Rewrite Action.

-

Preencha cada campo conforme mostrado na figura a seguir e, em seguida, clique em Create.

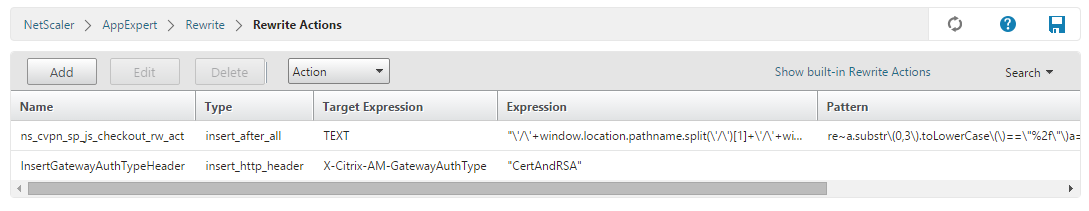

O resultado é exibido na tela principal Rewrite Actions.

-

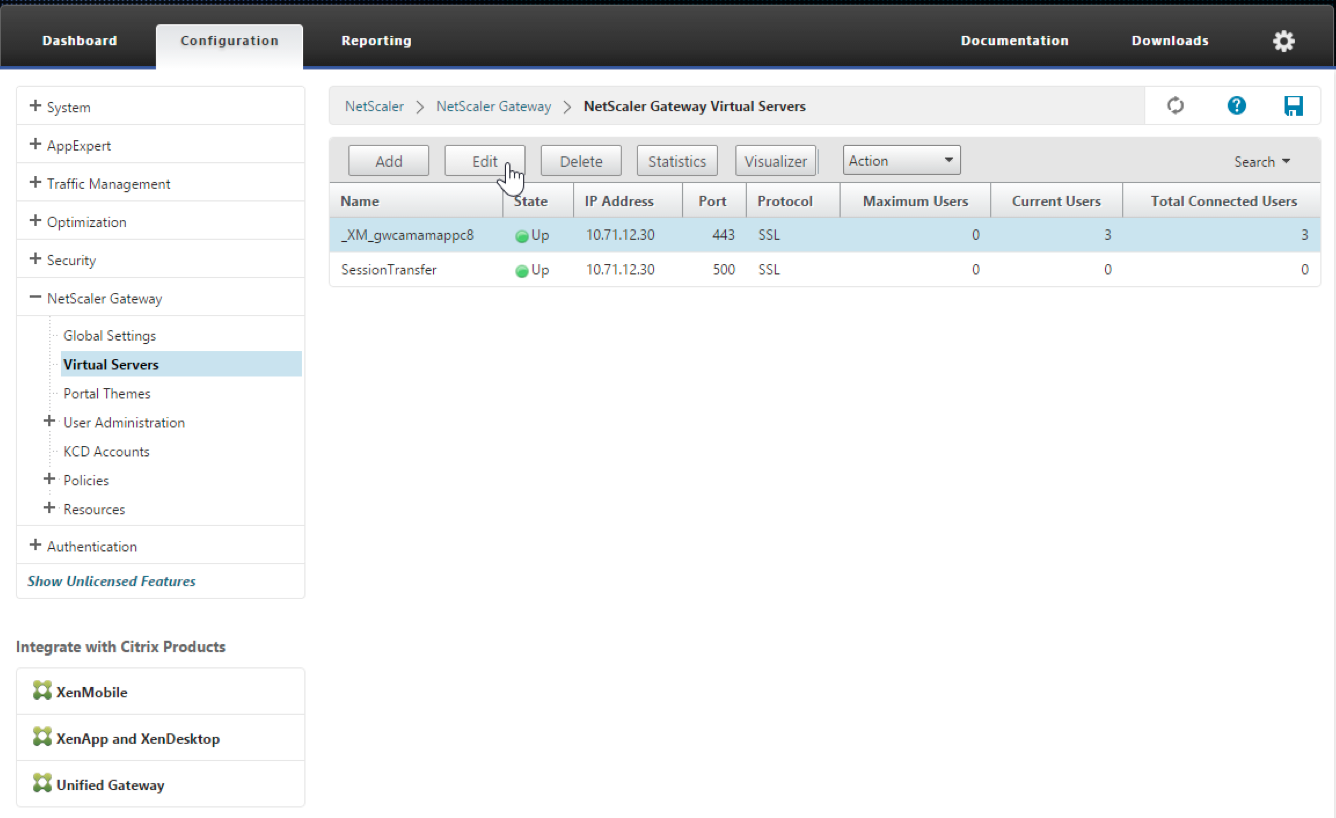

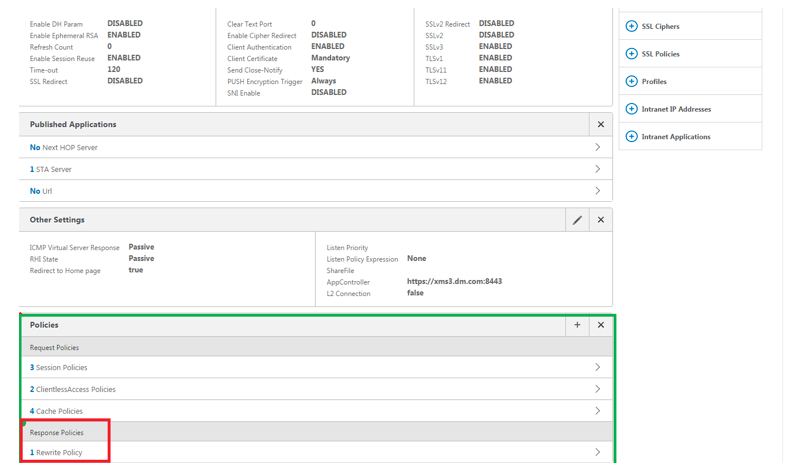

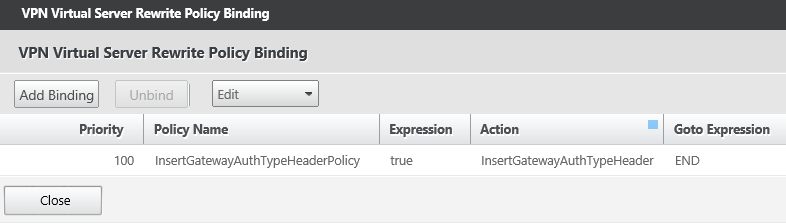

Vincule a ação de regravar ao servidor virtual como uma política de regravação. Vá para Configuration > NetScaler Gateway > Virtual Servers e selecione seu servidor virtual.

-

Clique em Edit.

-

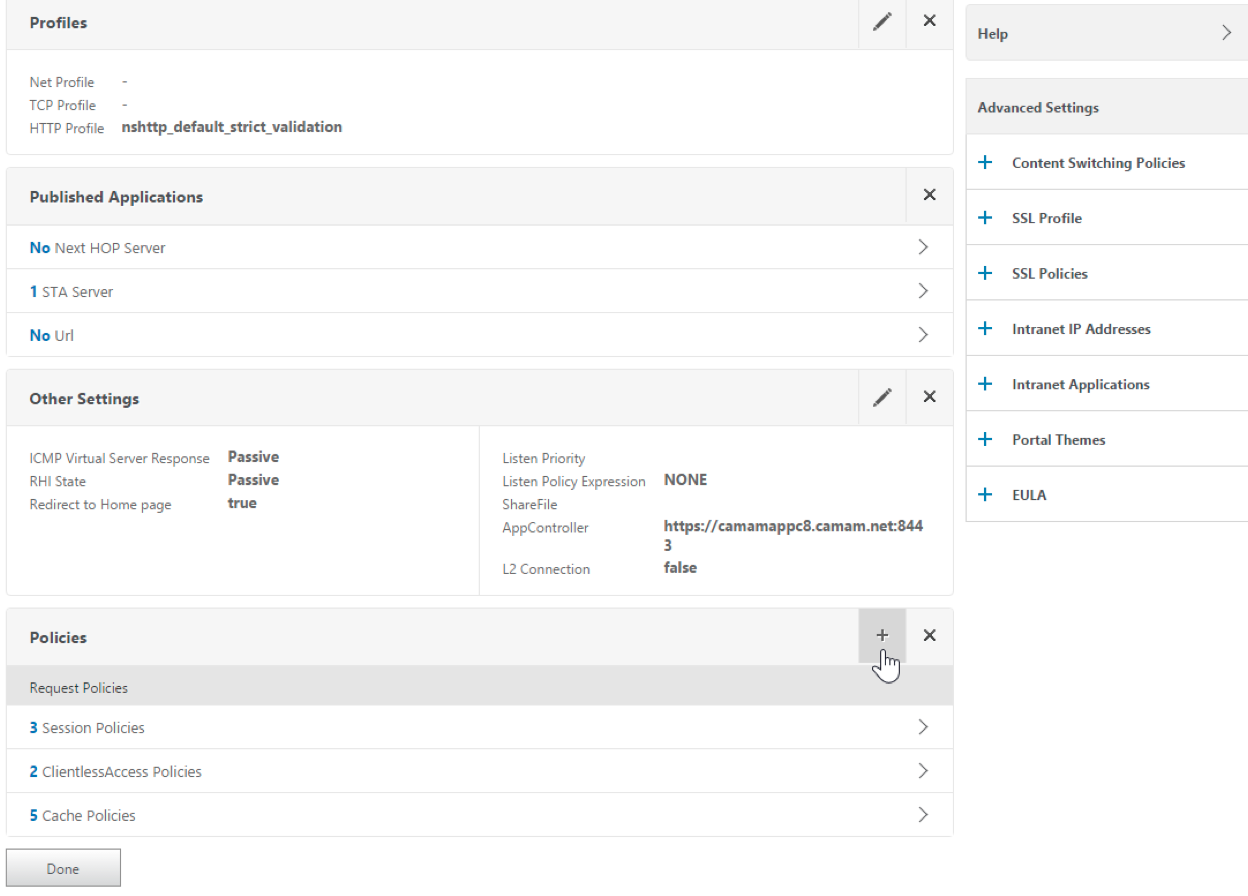

Na tela Virtual Servers configuration, role até Policies.

-

Clique em + para adicionar uma política.

-

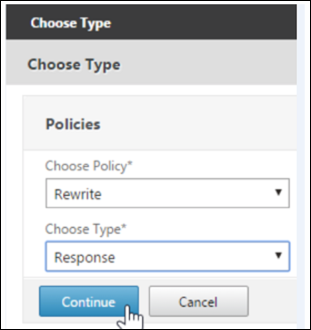

No campo Choose Policy, selecione Rewrite.

-

No campo Choose Type, selecione Response.

-

Clique em Continuar.

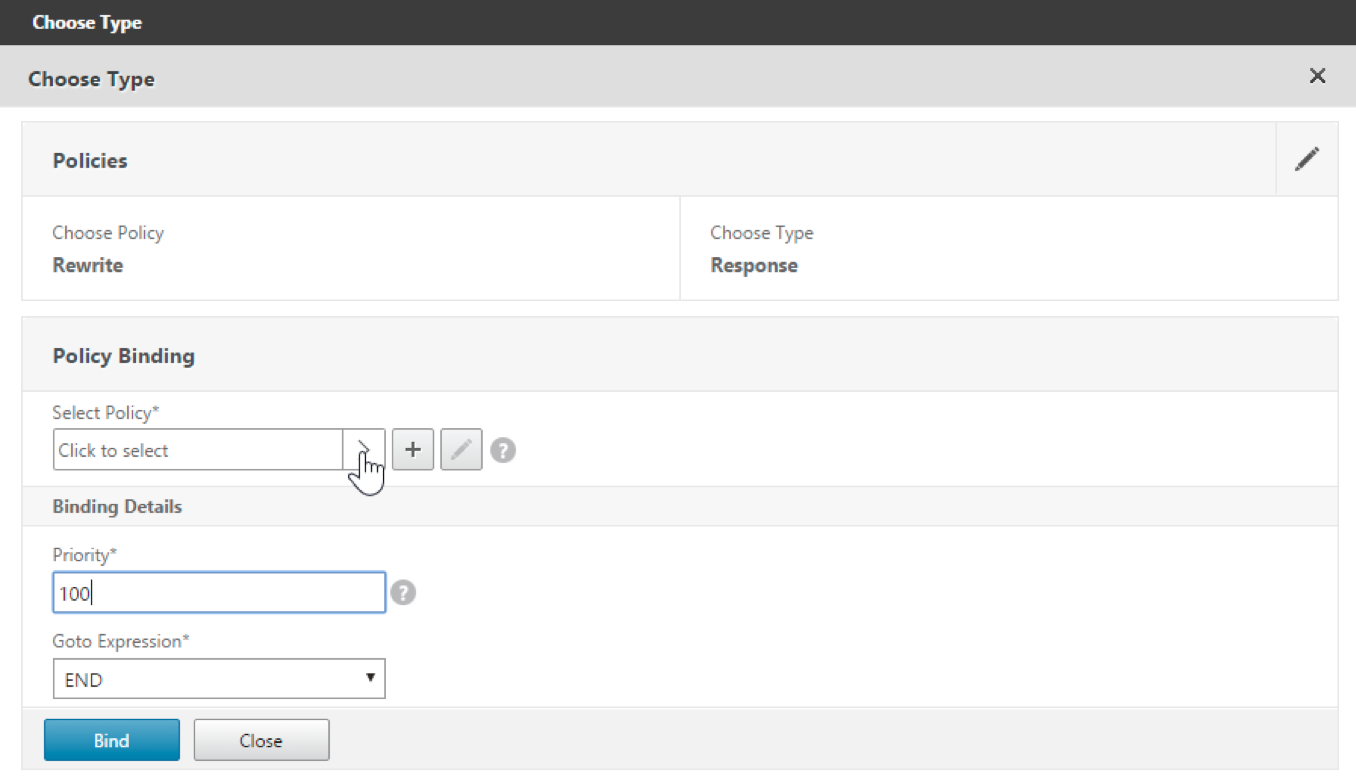

A seção Policy Binding se expande.

-

Clique em Select Policy.

É exibida uma tela com políticas disponíveis.

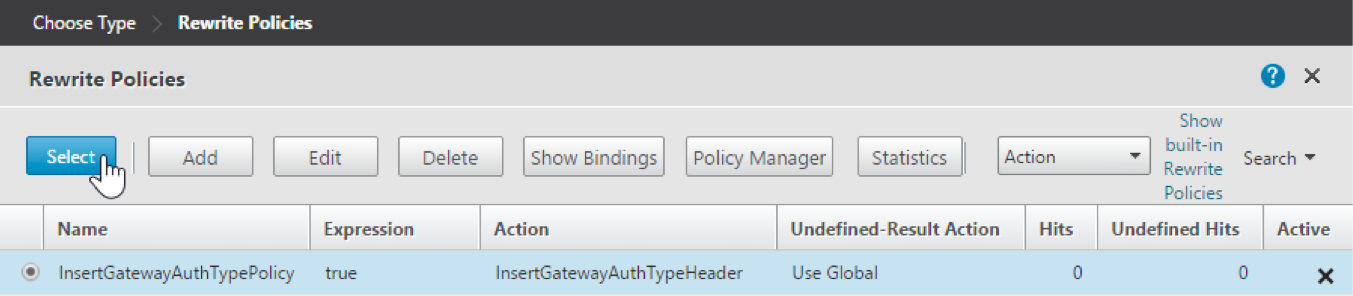

-

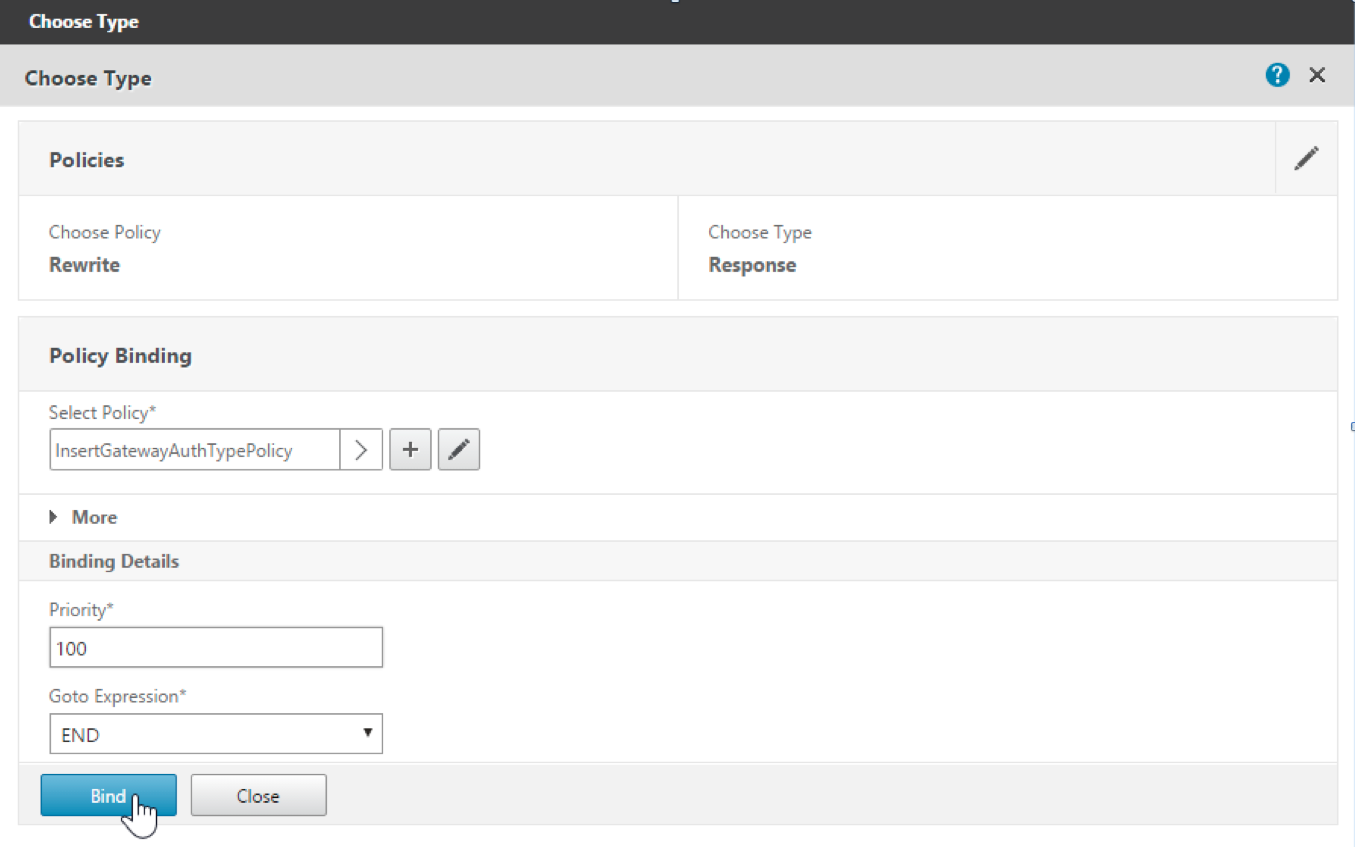

Clique na linha da política que você criou e clique em Select. A tela Policy Binding aparece novamente, com a sua política selecionada preenchida.

-

Clique em Bind.

Se a associação for bem-sucedida, é exibida a principal tela de configuração com a política de reescrever concluída exibida.

-

Para exibir os detalhes da política, clique em Rewrite Policy.

Requisito de porta para conectividade ADS para dispositivos Android

A configuração de porta garante que dispositivos Android que se conectam do Secure Hub possam acessar o Endpoint Management AutoDiscovery Service (ADS) de dentro da rede corporativa. A capacidade de acessar ADS é importante ao baixar as atualizações de segurança disponibilizadas por meio do ADS. As conexões ADS podem não ser compatíveis com o servidor proxy. Nesse cenário, permita que a conexão do ADS ignore o servidor proxy.

Importante:

O Secure Hub para Android e iOS exige que você permita que dispositivos Android acessem o ADS. Para obter detalhes, consulte os Requisitos de porta na documentação do Endpoint Management. Essa comunicação é na porta de saída 443. É altamente provável que o ambiente existente tenha sido projetado para permitir isso. Recomenda-se aos clientes que não possam garantir essa comunicação que não atualizem para o Secure Hub 10.2. Se tiver alguma dúvida, entre em contato com o Atendimento ao Cliente Citrix.

Pré-requisitos

- Colete os certificados do Endpoint Management e do Citrix ADC. Os certificados precisam estar no formato PEM e devem ser um certificado público e não a chave privada.

- Entre em contato com o suporte da Citrix e faça uma solicitação para permitir a certificate pinning. Durante este processo, você será solicitado a fornecer seus certificados.

As melhorias da nova certificate pinning exigem que os dispositivos se conectem ao ADS antes de o dispositivo se registrar. Conectar-se ao ADS primeiro garante que as informações de segurança mais recentes estejam disponíveis ao Secure Hub para o ambiente no qual o dispositivo está se registrando. Se os dispositivos não puderem alcançar o ADS, o Secure Hub não permitirá o registro do dispositivo. Portanto, a abertura de acesso a ADS na rede interna é crítica para possibilitar que os dispositivos se registrem.

Para permitir o acesso ao ADS para o Secure Hub para Android, abra a porta 443 para os seguintes endereços IP e FQDN:

| FQDN | Endereço IP | Porta | Uso de IP e porta |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - ADS Communication |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - ADS Communication |

ads.xm.cloud.com: observe que o Secure Hub versão 10.6.15 e posterior usa ads.xm.cloud.com. |

34.194.83.188 | 443 | Secure Hub - ADS Communication |

ads.xm.cloud.com: observe que o Secure Hub versão 10.6.15 e posterior usa ads.xm.cloud.com. |

34.193.202.23 | 443 | Secure Hub - ADS Communication |

Se a certificate pinning estiver ativada:

- O Secure Hub fixa o certificado corporativo durante o registro do dispositivo.

-

Durante uma atualização, o Secure Hub descarta os certificados fixados e, em seguida, fixa o certificado do servidor na primeira conexão para usuários registrados.

Nota:

Se você ativar a certificate pinning após uma atualização, os usuários devem fazer novo registro.

- A renovação do certificado não exige o processo de novo registro, se a chave pública de certificado não tiver sido alterada.

A certificate pinning dá suporte a certificados de folha, mas não certificados intermediários ou certificados de emissor. A certificate pinning se aplica a servidores Citrix, como, por exemplo, Endpoint Management e Citrix Gateway, e não a servidores de terceiros.

Usando o Secure Hub

Os usuários começam com o download do Secure Hub para seus dispositivos a partir das lojas de aplicativos Apple ou Android.

Quando o Secure Hub é aberto, os usuários digitam as credenciais fornecidas pela sua empresa para registrar seus dispositivos no Secure Hub. Para obter mais informações sobre o registro de dispositivos, consulte Usuários, contas, funções e registro.

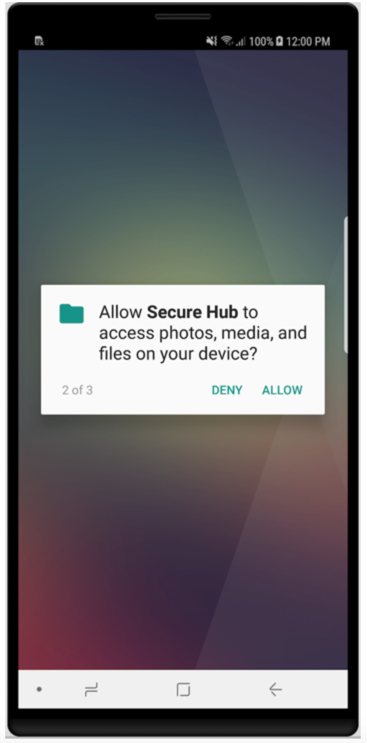

No Secure Hub para Android, durante a instalação inicial e registro, aparece a seguinte mensagem: Permitir que o Secure Hub acesse fotos, mídia e arquivos em seu dispositivo?

Esta mensagem vem do sistema operacional Android e não da Citrix. Quando você toca em Allow, a Citrix e os administradores que administram o Secure Hub não veem seus dados pessoais em nenhum momento. Se, no entanto, você realizar uma sessão de suporte remoto com seu administrador, o administrador pode visualizar seus arquivos pessoais dentro da sessão.

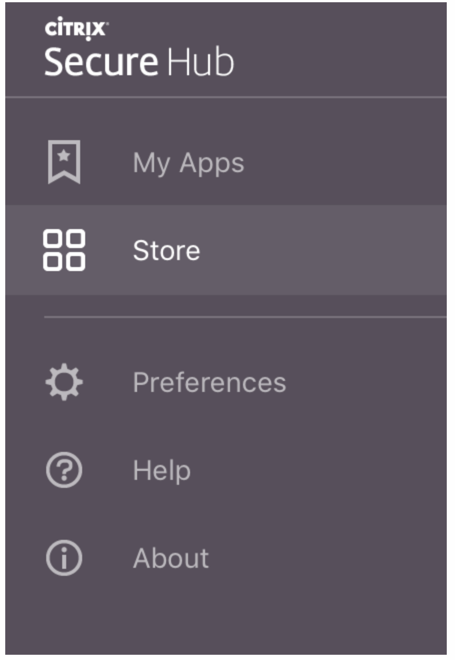

Depois de registrados, os usuários veem os aplicativos e áreas de trabalho que você enviou nas respectivas guias My Apps. Os usuários podem adicionar mais aplicativos do Store. Nos telefones o link do Store está sob o ícone de configurações tipo hambúrguer no canto superior esquerdo.

Em tablets, o Store é uma guia separada.

Quando usuários com iPhones com iOS 9 ou posterior instalam aplicativos móveis de produtividade da loja de aplicativos do Endpoint Management, eles veem uma mensagem. Essa mensagem afirma que o desenvolvedor corporativo, Citrix, não é confiável naquele iPhone. A mensagem observa também que o aplicativo não está disponível para uso até que o desenvolvedor seja confiável. Quando esta mensagem é exibida, o Secure Hub avisa aos usuários para exibir um guia que os orienta pelo processo de confiar nos aplicativos empresariais Citrix para seu iPhone.

Registro automático no Secure Mail

Para obter as implantações de somente MAM, você pode configurar o CEM para que os usuários que se registrarem no Secure Hub com credenciais de email sejam automaticamente registrados no Secure Mail. Os usuários não têm que digitar mais informações nem executar mais etapas para se registrarem no Secure Mail.

Ao ser usado pela primeira vez, o Secure Mail obtém do Secure Hub o endereço de email do usuário, o domínio e o ID de usuário. O Secure Mail usa o endereço de email para a detecção automática. O servidor do Exchange é identificado com o uso do domínio e a identificação de usuário, o que permite que o Secure Mail autentique o usuário automaticamente. O usuário é solicitado a inserir uma senha se a política estiver configurada para não passar pela senha. Aqui, o usuário não é obrigado a inserir mais informações.

Para ativar esse recurso, crie três propriedades:

- A propriedade do servidor MAM_MACRO_SUPPORT. Para obter instruções, consulte Propriedades do servidor.

- As propriedades de cliente ENABLE_CREDENTIAL_STORE e SEND_LDAP_ATTRIBUTES. Para obter instruções, consulte Propriedades do cliente.

Loja personalizada

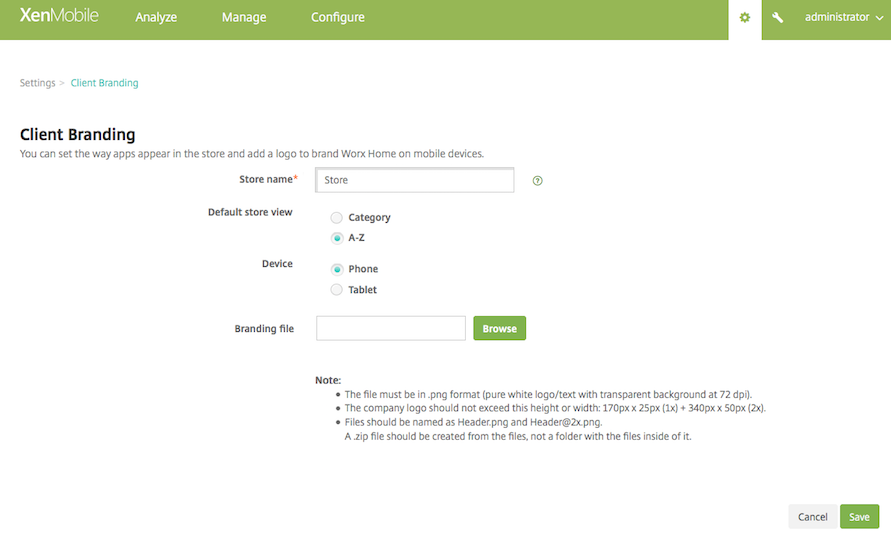

Se você deseja personalizar sua Store, vá para Settings > Client Branding para alterar o nome, adicionar um logotipo e especificar como os aplicativos serão exibidos.

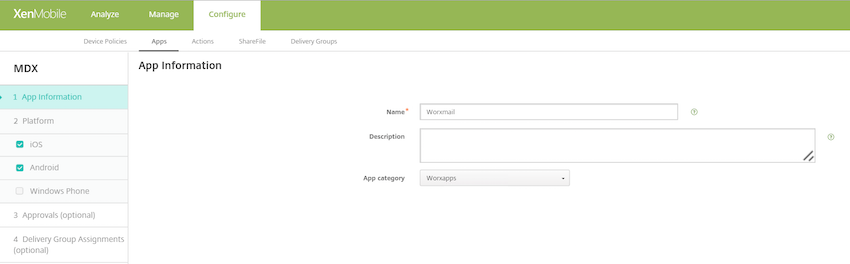

Você pode editar as descrições do aplicativo no console Endpoint Management. Clique em Configure e em Apps. Selecione o aplicativo na tabela e clique em Edit. Selecione as plataformas para o aplicativo com a descrição que você está editando e digite o texto na caixa Description.

No Store, os usuários poderão procurar somente os aplicativos e áreas de trabalho que você tiver configurado e protegido no Endpoint Management. Para adicionar o aplicativo, os usuários devem tocar em Details e depois em Add.

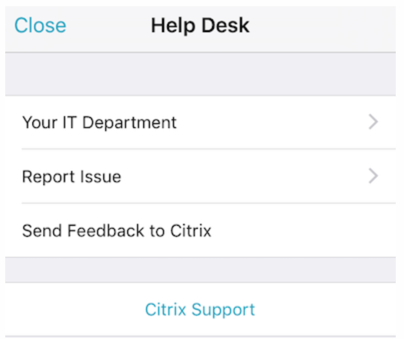

Opções configuradas de Help

O Secure Hub também oferece aos usuários várias formas de obter ajuda. Em tablets, tocar o ponto de interrogação no canto superior direito abre as opções de ajuda. Em telefones, os usuários devem tocar no ícone de hambúrguer no canto superior esquerdo e depois tocar em Help.

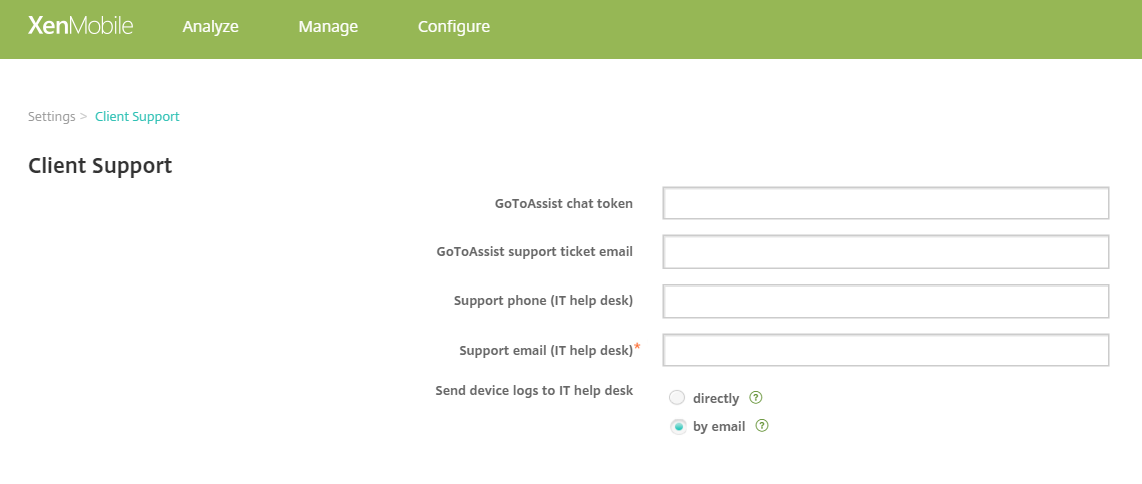

Your IT Department mostra o telefone e o email do suporte técnico de sua empresa, que os usuários podem acessar diretamente do aplicativo. Você pode inserir números de telefone e endereços de email no console Endpoint Management. Clique no ícone de engrenagem no canto superior direito. A página Configurações é exibida. Clique em More e em Client Support. É exibida a tela em que você insere as informações.

Report Issue mostra uma lista de aplicativos. Os usuários devem selecionar o aplicativo que apresenta o problema. O Secure Hub gera automaticamente os logs e abre uma mensagem em Secure Mail com os logs anexados como um arquivo zip. Os usuários podem adicionar linhas de assunto e descrição do problema. Eles também podem anexar uma captura de tela.

Send Feedback to Citrix abre uma mensagem no Secure Mail com um endereço de suporte da Citrix preenchido. No corpo da mensagem, o usuário pode fornecer sugestões para melhorar o Secure Mail. Se o Secure Mail não estiver instalado no dispositivo, o programa de e-mail nativo abre.

Os usuários também podem tocar em Citrix Support, o que abre o Citrix Knowledge Center. Ali eles podem pesquisar artigos de suporte para todos os produtos da Citrix.

Em Preferences, os usuários podem encontrar informações sobre suas contas e dispositivos.

Políticas de localização

O Secure Hub também fornece políticas de localização geográfica e rastreio geográfico se, por exemplo, você desejar garantir que um dispositivo pertencente à empresa não invade um determinado perímetro geográfico. Para obter detalhes, consulte Location device policy.

Coleta e a análise de panes

O Secure Hub coleta automaticamente e analisa informações de falhas para que você possa ver o que levou a uma determinada falha. O software Crashlytics suporta essa função.

Para obter mais recursos disponíveis para iOS e Android, consulte a matriz Recursos por plataforma do Citrix Secure Hub.